网络结构及安全科普

文章目录

- 终端联网

- 网络硬件基础

- 网络协议

- 示例:用户访问网页

- OSI七层模型

- 网络攻击(Hack)

- 网络攻击的主要类别

- (一)按攻击目标分类

- (二)按攻击技术分类

- 网络安全防御

- 典型攻击案例

- 相关名词介绍

- 网络连接常用名词

- 网络攻击相关名词

终端联网

以下是一张简单的网络连接原理图,展示了从用户设备通过局域网连接到互联网的基本过程:

graph TD;A[用户设备(如电脑、手机)] <--> B[无线接入点/交换机];B <--> C[路由器];C <--> D[调制解调器(光猫)];D <--> E[运营商网络];E <--> F[互联网服务器];

- 用户设备:是网络连接的起点和终点,负责发送和接收数据,如浏览网页、发送邮件等。

- 无线接入点/交换机:无线接入点用于连接无线设备,如手机、笔记本电脑等;交换机用于连接有线设备,如台式电脑、打印机等,实现局域网内设备之间的通信。

- 路由器:主要功能是连接不同的网络,实现局域网与广域网(如互联网)之间的通信。它根据IP地址进行路由选择,将数据包从一个网络转发到另一个网络。同时,路由器还可以实现NAT功能,让多个局域网内的设备共享一个公网IP地址访问互联网,此时,为局域网各设备分配内网IP,外网不能通过内网IP访问内网设备。

- 调制解调器(光猫):用于在模拟信号和数字信号之间进行转换,实现家庭或企业网络与运营商网络之间的连接。例如,光猫将光纤中的光信号转换为电信号,供路由器使用。

- 运营商网络:由电信运营商搭建和维护,包括各种网络设备和通信线路,负责将数据从用户所在的局域网传输到互联网上的目标服务器。

- 互联网服务器:存储和提供各种网络服务和资源,如网站、邮件服务器、文件服务器等,响应用户设备的请求,并将数据返回给用户设备。

以下从硬件连接和协议工作原理两方面,详细解析网络连接的核心逻辑:

网络硬件基础

网络连接的硬件负责实现物理信号传输和设备互联,主要包括以下几类:

1. 终端设备

- 功能:作为数据的源头或终点,发起或接收网络请求。

- 常见设备:

- 计算机(PC/服务器):通过网卡(NIC)连接网络,运行各类网络应用(如浏览器、邮件客户端)。

- 移动设备(手机/平板):通过Wi-Fi模块或基带芯片接入无线/蜂窝网络。

- 物联网设备(IoT):如智能摄像头、传感器,通过蓝牙、Zigbee等协议连接网关。

2. 传输介质

- 功能:承载数据信号的物理通道,分为有线和无线两类。

- 分类及特点:

类型 典型介质 传输方式 适用场景 有线介质 双绞线(网线) 电信号传输 局域网(如家庭、企业内网) 光纤 光信号传输 长距离骨干网、高速数据中心 无线介质 无线电波 电磁波传输 Wi-Fi、4G/5G蜂窝网络 红外线 光信号传输 短距离设备互联(如电视遥控)

3. 网络中间设备

- 功能:实现数据在不同网络或设备间的转发、路由和信号处理。

- 核心设备及工作原理:

- 交换机(Switch)

- 工作层:数据链路层(二层设备)。

- 原理:通过学习终端设备的MAC地址(物理地址),建立“MAC地址-端口”映射表,仅将数据帧转发到目标设备对应的端口,实现局域网内高效通信。

- 应用场景:企业办公网、家庭局域网(连接电脑、打印机等)。

- 路由器(Router)

- 工作层:网络层(三层设备)。

- 原理:基于IP地址(逻辑地址)进行路由选择,通过查找路由表(记录网络地址与下一跳路径),将数据从一个网络(如家庭Wi-Fi)转发到另一个网络(如互联网)。

- 关键功能:NAT(网络地址转换),实现多台设备共享一个公网IP访问互联网。

- 调制解调器(Modem)

- 功能:在模拟信号(如电话线)和数字信号间转换,实现家庭宽带接入。

- 分类:光猫(光纤接入)、ADSL猫(电话线接入)。

- 交换机(Switch)

网络协议

协议是网络设备通信的“语言规则”,不同层次的协议协同工作,确保数据准确传输。以下是核心协议及工作原理:

1. 物理层与数据链路层协议

- 物理层协议

- 作用:定义信号传输标准(如电压、频率)和介质规格(如网线线序)。

- 典型协议:

- 以太网(Ethernet):规定双绞线/光纤的电气特性,速率可达10Mbps~100Gbps。

- Wi-Fi(802.11标准):定义无线信号的频段(2.4GHz/5GHz)、调制方式等。

- 数据链路层协议

- 作用:将比特流封装为数据帧,实现相邻设备间的可靠传输。

- 典型协议:

- PPP(点到点协议):用于拨号上网或光纤接入,建立点对点连接(如光猫与路由器之间)。

- ARP(地址解析协议):将IP地址解析为MAC地址(如电脑通过ARP查询路由器的MAC地址)。

2. 网络层协议:IP与路由

- IP协议(网际协议)

- 作用:为设备分配逻辑地址(IP地址),实现跨网络的数据路由。

- 分类:

- IPv4:32位地址(如192.168.1.1),目前主流,但地址空间有限(约43亿个)。

- IPv6:128位地址(如2001:0db8:85a3:0000:0000:8a2e:0370:7334),解决地址枯竭问题。

- 路由协议

- 作用:路由器通过路由协议学习网络拓扑,更新路由表。

- 分类:

- 内部网关协议(IGP):用于同一网络内部(如企业网),如OSPF、RIP。

- 外部网关协议(EGP):用于不同网络间(如运营商之间),如BGP(互联网骨干网核心协议)。

3. 传输层协议:TCP与UDP

- 作用:实现端到端的数据传输,为应用程序提供通信服务。

- 核心协议对比:

协议 连接类型 可靠性 特点 典型应用 TCP 面向连接 可靠 三次握手建立连接,数据分段、重传、排序 网页浏览(HTTP)、邮件(SMTP) UDP 无连接 不可靠 快速传输,无确认机制 视频流、音乐流、游戏、DNS查询

4. 应用层协议:用户直接交互

- 作用:为具体应用提供服务,定义数据格式和交互规则。

- 典型协议:

- HTTP/HTTPS:网页传输协议(HTTPS为加密版,用于电商、银行网站)。

- FTP:文件传输协议,用于上传/下载文件(如服务器与客户端之间)。

- DNS:域名系统,将域名(如www.baidu.com)解析为IP地址。

- SMTP/POP3/IMAP:邮件传输协议,分别用于发送、接收和管理邮件。

示例:用户访问网页

以“用户通过浏览器访问百度”为例,展示硬件与协议的协同工作:

1. 硬件路径

用户电脑(网卡) → 交换机(家庭路由器) → 光猫(连接运营商光纤) → 运营商路由器 → 百度服务器

2. 协议分层处理

- 应用层:浏览器发送HTTP请求(如GET /index.html),封装为应用层数据。

- 传输层:HTTP数据由TCP协议分段(每个分段含源端口80/目标端口随机),添加TCP头(序号、确认号等)。

- 网络层:每个TCP分段封装为IP数据报,添加源IP(用户内网IP,如192.168.1.2)和目标IP(百度服务器公网IP)。路由器通过NAT将内网IP转换为公网IP(如运营商分配的202.108.22.5)。

- 数据链路层:IP数据报封装为以太网帧,添加源MAC(电脑网卡MAC)和目标MAC(路由器LAN口MAC),通过交换机转发到路由器。

- 物理层:数据转换为电信号(网线)或无线信号(Wi-Fi)传输至目标设备。

- 反向流程:百度服务器返回数据,经同样分层处理,最终由浏览器解析为网页内容。

硬件是“血管”:提供物理连接通道,交换机/路由器决定数据的传输路径。 协议是“神经”:各层协议如同“翻译官”,将数据逐步封装/解封装,确保跨设备、跨网络的准确通信。 核心思想:通过分层架构(如OSI模型)将复杂问题拆解,每层专注单一功能,最终实现“端到端”的可靠连接。

OSI七层模型

- OSI(Open System Interconnection)模型即开放系统互连模型,由国际标准化组织(ISO)于1984年发布,将复杂的网络通信任务分解为七个层次,每层各司其职,使得不同设备能够实现互联互通。

-

物理层

- 功能:主要负责在物理介质上传输原始的比特流,规定了网络设备之间的物理连接标准,如电缆、连接器的规格,以及信号的传输方式、电压电平等,实现比特流与电子信号之间的转换。

- 设备:常见的有集线器、中继器等,它们只是简单地放大或转发信号,不涉及对数据内容的处理。

-

数据链路层

- 功能:负责将物理层传来的比特流组装成数据帧,并进行差错检测和纠正,同时还负责介质访问控制,即决定哪个设备在何时可以使用物理介质进行数据传输。

- 设备:主要有网卡、网桥、交换机等。交换机通过学习连接到其端口的设备的MAC地址,建立MAC地址表,实现数据帧在不同端口之间的转发。

- 交换机工作在数据链路层。根据MAC地址寻址。可以把很多主机连起来,这些主机对外各有各的IP。

-

网络层

- 功能:主要任务是实现网络之间的数据路由选择,根据目标地址将数据从一个网络传输到另一个网络,负责IP地址的分配和管理,以及处理网络拥塞等问题。

- 协议:如IP协议(Internet Protocol),负责为数据报分配IP地址和进行路由选择;ARP协议(Address Resolution Protocol)用于将IP地址解析为物理地址(MAC地址)。

- 设备:路由器是网络层的主要设备,它根据路由表中的信息,将数据报从一个网络转发到另一个网络,实现不同网络之间的通信。

- 路由器根据IP地址寻址,路由器可以处理TCP/IP协议。路由器可以把一个IP分配给很多个主机使用,这些主机对外只表现出一个IP。

-

传输层

- 功能:为应用程序之间提供端到端的通信服务,确保数据的可靠传输或尽力而为的传输,负责建立、维护和管理端到端的连接,对数据进行分段和重组等。

- 协议:常见的有TCP协议(Transmission Control Protocol,传输控制协议)和UDP协议(User Datagram Protocol,用户数据报协议)。TCP提供面向连接的、可靠的数据传输服务,UDP提供无连接的、尽力而为的数据传输服务。

-

会话层

- 功能:负责建立、管理和终止应用程序之间的会话连接,协调不同主机上应用程序之间的通信顺序,如确定会话的开始、结束和同步等。

- 协议:如NetBEUI协议等,用于在局域网中建立和管理会话。

-

表示层

- 功能:主要负责数据的格式转换、加密与解密、压缩与解压缩等,使得发送端和接收端的数据能够互相理解,将应用层的数据转换为适合网络传输的格式。

-

应用层

- 功能:直接面向用户,为用户提供各种网络服务,如文件传输、电子邮件、网页浏览等,是用户与网络交互的窗口。

- 协议:有HTTP协议(HyperText Transfer Protocol,超文本传输协议)用于网页浏览;FTP协议(File Transfer Protocol,文件传输协议)用于文件传输;SMTP协议(Simple Mail Transfer Protocol,简单邮件传输协议)用于发送电子邮件等。

网络攻击(Hack)

网络攻击的本质是利用网络系统、协议或用户行为的漏洞(Vulnerability),突破安全防护措施,实现非法访问、数据窃取或系统控制。攻击流程通常包括:

- 信息收集:扫描目标IP、端口、服务版本,获取漏洞信息(如使用Nmap、Shodan等工具扫描搜集)。

- 漏洞利用:通过漏洞攻击工具(如Metasploit)发送恶意代码,触发系统缺陷。

- 权限提升:从普通用户权限升级为管理员权限,实现对系统的完全控制。

- 数据窃取/破坏:窃取敏感数据(如密码、财务信息),或植入恶意软件(如勒索软件)破坏系统。

网络攻击的主要类别

(一)按攻击目标分类

-

针对主机/系统的攻击

- 病毒与蠕虫:

- 病毒:依附于正常程序传播,需宿主激活(如宏病毒)。

- 蠕虫:独立运行,利用系统漏洞自动传播(如WannaCry勒索蠕虫,利用Windows SMB漏洞)。

- 木马(Trojan):伪装成合法软件,隐藏后门供攻击者远程控制(如冰河木马、灰鸽子)。

- Rootkit:潜入系统内核,隐藏恶意程序进程、文件和网络连接,对抗安全软件检测。

- 病毒与蠕虫:

-

针对网络协议/服务的攻击

- 拒绝服务攻击(DoS/DDoS):

- 原理:通过大量伪造请求占用目标服务器带宽或资源,使其无法响应正常用户(如SYN Flood攻击利用TCP三次握手漏洞)。

- DDoS(分布式拒绝服务):利用僵尸网络(Botnet)协同发起攻击,规模更大(如Mirai botnet利用IoT设备漏洞组建攻击网络)。

- 中间人攻击(MitM):

- 攻击者拦截通信双方的数据,篡改或窃取信息(如ARP欺骗攻击,伪造网关MAC地址,拦截局域网流量)。

- SQL注入(SQL Injection):

- 向Web应用输入恶意SQL语句,绕过身份验证或窃取数据库数据(如

SELECT * FROM users WHERE username = 'admin' OR '1'='1')。

- 向Web应用输入恶意SQL语句,绕过身份验证或窃取数据库数据(如

- 拒绝服务攻击(DoS/DDoS):

-

针对用户的攻击

- 社会工程学(Social Engineering):

- 通过心理操纵获取敏感信息(如钓鱼邮件、电话诈骗)。例如,伪造银行邮件诱导用户点击链接,输入账号密码。

- 钓鱼攻击(Phishing):

- 伪造可信网站或应用,骗取用户登录凭证(如仿冒支付宝的虚假网页)。

- 社会工程学(Social Engineering):

(二)按攻击技术分类

- 漏洞利用攻击

- 利用已知或未知漏洞(0day漏洞)发起攻击。例如,永恒之蓝(EternalBlue)利用Windows SMB服务漏洞传播勒索软件。

- 密码攻击

- 暴力破解:通过穷举法尝试所有可能的密码组合(如使用Hydra工具爆破SSH登录)。

- 字典攻击:使用预设的常见密码列表(字典文件)批量尝试登录。

- 跨站脚本攻击(XSS)

- 在网页中植入恶意脚本(如存储型XSS攻击,攻击者将脚本存入服务器数据库,用户访问时触发)。 此外,通过窃取用户Cookie或会话令牌进行各类攻击操作。

- 高级持续性威胁(APT)

- 特点:长期、有组织、针对性强,通常由国家级黑客或高级犯罪团伙实施。

- 案例:

- 震网(Stuxnet):针对伊朗核设施的APT攻击,利用U盘传播,破坏离心机控制系统,被认为是首个「网络武器」。

- SolarWinds攻击(2020年):黑客入侵美国SolarWinds公司软件更新系统,植入后门,攻击美国政府及企业网络。

网络安全防御

- 技术层面

- 防火墙(Firewall):过滤进出网络的流量,阻止未经授权的访问(如ACL规则禁止特定IP访问端口)。

- 入侵检测与防御系统(IDS/IPS):实时监控网络流量,识别攻击行为并阻断(如Snort开源IDS)。

- 加密技术:

- 传输层加密:HTTPS(SSL/TLS)加密网页数据,防止中间人攻击。

- 数据加密:AES算法加密存储数据,防止泄露。

- 漏洞管理:定期扫描系统漏洞(如Nessus),及时安装补丁(如Windows Update)。

- 管理与策略层面

- 访问控制(RBAC):按用户角色分配权限,最小化特权账户(如仅管理员可修改系统配置)。

- 员工安全培训:防范社会工程学攻击(如识别钓鱼邮件、不随意点击可疑链接)。

- 应急响应计划:制定攻击事件处理流程,定期演练(如模拟数据泄露后的恢复流程)。

- 法律与合规

- 各国制定网络安全法(如中国《网络安全法》、欧盟GDPR),对数据泄露、攻击行为追究法律责任。

典型攻击案例

- WannaCry勒索攻击(2017年)

- 原理:利用Windows SMB漏洞(MS17-010)传播,加密用户文件后索要比特币赎金。

- 防御缺失:大量用户未安装微软补丁,暴露漏洞;部分企业未隔离内网设备。

- Heartbleed漏洞攻击(2014年)

- 原理:OpenSSL协议漏洞导致内存数据泄露,攻击者可窃取服务器私钥、用户Cookie等敏感信息。

- 影响:全球约30%的HTTPS网站受影响,推动互联网全面升级TLS协议。

网络安全与攻击的对抗是一场「道高一尺,魔高一丈」的持久战。攻击者不断挖掘新技术(如AI驱动的自动化攻击),而防御体系也在持续进化(如零信任架构、威胁情报共享)。对于个人和企业而言,漏洞及时修复、数据加密、安全意识培养是最基础且关键的防线。

相关名词介绍

网络连接常用名词

| 名词 | 分类 | 定义与原理 |

|---|---|---|

| IP(互联网协议) | 网络层协议 | 用于在网络中唯一标识设备并路由数据报。通过IP地址(如IPv4/IPv6)实现设备间通信,将数据分割为数据包传输,不保证可靠性(需配合TCP/UDP)。 |

| TCP(传输控制协议) | 传输层协议 | 面向连接的可靠协议,通过“三次握手”建立连接,传输中校验数据完整性,丢失数据会重传。常用于需要高可靠性的场景(如网页浏览、文件传输)。 |

| UDP(用户数据报协议) | 传输层协议 | 无连接的不可靠协议,不建立连接直接发送数据,延迟低但不保证交付。适用于实时性要求高的场景(如视频直播、语音通话)。 |

| ARP(地址解析协议) | 网络层协议 | 核心作用:将IP地址解析为MAC地址(物理地址),实现同一局域网内设备通信。 原理:主机发送ARP广播询问目标IP的MAC地址,目标主机回复单播应答,主机缓存结果(ARP表)以加速后续通信。 安全风险:ARP欺骗(伪造ARP应答,篡改目标IP对应的MAC地址,导致流量劫持或断网)。 |

| DNS(域名系统) | 应用层协议 | 将域名(如www.example.com)解析为IP地址的分布式数据库系统。通过递归查询或迭代查询完成解析,是互联网的“地址簿”。攻击方式包括DNS缓存污染、DNS劫持等。 |

| HTTP/HTTPS | 应用层协议 | HTTP:超文本传输协议,用于浏览器与服务器通信,明文传输(不安全)。 HTTPS:加密版HTTP,通过TLS/SSL协议加密数据,保证传输安全(如银行支付、登录场景)。 |

| Socket(套接字) | 编程接口 | 操作系统提供的网络编程接口,用于实现不同设备间的进程通信。通过“IP地址+端口号”唯一标识通信端点,分为TCP Socket(面向连接)和UDP Socket(无连接)。 |

| 端口(Port) | 逻辑标识 | 用于区分同一设备上的不同网络服务(如HTTP默认80端口,HTTPS默认443端口)。端口号范围0-65535,1-1023为系统保留端口,1024+为动态端口。 |

| NAT(网络地址转换) | 网络层技术 | 允许局域网内多台设备共享一个公网IP,通过转换私有IP与公网IP的映射关系实现联网。常用于家庭路由器场景,但可能导致部分P2P应用无法直接通信。 |

| VPN(虚拟专用网络) | 安全通信技术 | 通过加密通道在公网上实现专用网络建立及数据传输,通过对传输数据进行加密并隐藏真实IP,从而保护数据传输。常用于远程办公或访问受限资源,分为IPsec VPN、SSL VPN等类型。 |

| 防火墙(Firewall) | 安全设备/软件 | 基于规则过滤进出网络的流量,阻止未经授权的访问。分为包过滤防火墙、状态检测防火墙、应用层网关等,可防御端口扫描、恶意IP访问等攻击。 |

网络攻击相关名词

| 名词 | 分类 | 定义与原理 |

|---|---|---|

| DDoS(分布式拒绝服务攻击) | 拒绝服务攻击 | 利用大量傀儡机(僵尸网络)向目标服务器发送海量无效请求,耗尽其资源(如带宽、CPU、内存),导致正常用户无法访问。常见手段包括SYN Flood、UDP Flood、DNS反射攻击等。 |

| SQL注入(SQL Injection) | 代码注入攻击 | 攻击者通过在输入框插入恶意SQL语句(如' OR 1=1--),绕过身份验证或窃取/篡改数据库数据。原理是利用应用对用户输入过滤不严,将输入内容直接拼接进SQL查询语句。 |

| XSS(跨站脚本攻击) | 代码注入攻击 | 在网页中植入恶意脚本(如JavaScript),当用户访问时脚本自动执行,窃取Cookie、会话令牌或劫持用户操作。分为存储型XSS(脚本存储在服务器)、反射型XSS(脚本随请求返回)和DOM型XSS(通过修改DOM结构触发)。 |

| CSRF(跨站请求伪造) | 会话攻击 | 攻击者诱导用户访问包含恶意请求的链接(如伪装成银行转账的图片),利用用户已登录的会话Cookie,以用户身份执行非法操作(如转账、修改密码)。攻击依赖浏览器自动携带Cookie的机制。 |

| Cookie | 会话管理机制 | 作用:由服务器生成并存储在客户端的小数据块,用于标识用户会话(如登录状态、购物车信息)。 原理:用户首次登录时,服务器返回Cookie(含会话ID),后续请求自动携带Cookie,服务器通过会话ID查询用户状态。 安全风险:Cookie被盗用可导致会话劫持,需通过 HttpOnly(禁止JS读取)、Secure(仅HTTPS传输)等属性增强安全性。 |

| Session(会话) | 会话管理机制 | 作用:服务器端用于跟踪用户会话的机制,存储用户登录状态、权限等信息。 原理:用户登录后,服务器生成唯一Session ID并存储会话数据(如内存、数据库),同时通过Cookie将Session ID返回给客户端。后续请求携带Session ID,服务器验证后识别用户身份。 安全风险:Session固定攻击(预设Session ID诱导用户登录)、Session劫持(窃取Session ID)。 |

| 0day漏洞(零日漏洞) | 漏洞类型 | 指未被公开披露或厂商未修复的安全漏洞。攻击者利用该漏洞时,受害者因无补丁可用而无法防御,攻击成功率极高。漏洞发现到修复的时间差称为“零日”(0 Day)。 |

| 缓冲区溢出(Buffer Overflow) | 代码漏洞攻击 | 向程序缓冲区写入超过其容量的数据,导致内存溢出并覆盖相邻数据(如函数返回地址),进而执行恶意代码或控制程序流程。常见于C/C++等无自动内存管理的语言,需通过输入验证、栈保护(如StackGuard)等技术防御。 |

| 社会工程学(Social Engineering) | 非技术攻击 | 通过心理操纵获取敏感信息(如密码、验证码),常见手段包括钓鱼邮件、电话诈骗、伪装身份等。攻击依赖人性弱点(如信任权威、恐慌心理),是网络安全的重要威胁之一。 |

| 中间人攻击(MitM, Man-in-the-Middle) | 通信劫持攻击 | 攻击者拦截通信双方的流量并伪装成双方,实现数据窃取或篡改(如ARP欺骗、Wi-Fi钓鱼热点)。HTTPS通过加密通道可有效防御中间人攻击。 |

| 勒索软件(Ransomware) | 恶意软件 | 加密用户文件并索要赎金的恶意程序,分为加密型(如WannaCry)和锁机型(锁定系统界面)。传播途径包括邮件附件、漏洞利用、钓鱼链接,防御依赖定期备份和漏洞修复。 |

其他补充说明

-

ARP与网络攻击的关联:

ARP协议缺乏认证机制,攻击者可伪造ARP应答,将目标IP对应的MAC地址指向自己(ARP欺骗),从而劫持局域网内的流量,实现嗅探或阻断通信。 -

Cookie与Session的关系:

- Cookie是客户端存储会话ID的载体,Session是服务器端存储的会话数据。

- 两者结合实现“无状态HTTP协议”的状态管理,Cookie被盗会直接导致Session劫持。

-

0day漏洞的防御难点:

由于漏洞未公开,防御者无法提前修复,只能依赖实时监控、入侵检测系统(IDS)和应急响应流程。

相关文章:

网络结构及安全科普

文章目录 终端联网网络硬件基础网络协议示例:用户访问网页 OSI七层模型网络攻击(Hack)网络攻击的主要类别(一)按攻击目标分类(二)按攻击技术分类 网络安全防御 典型攻击案例相关名词介绍网络连接…...

JVM虚拟机-JVM调优、内存泄漏排查、CPU飙高排查

一、JVM调优的参数在哪里设置 项目开发过程中有以下两种部署项目的方式: 项目部署在tomcat中,是一个war包;项目部署在SpringBoot中,是一个jar包。 (1)war包 catalina文件在Linux系统下的tomcat是以sh结尾,在windows系…...

安全复健|windows常见取证工具

写在前面: 此博客仅用于记录个人学习内容,学识浅薄,若有错误观点欢迎评论区指出。欢迎各位前来交流。(部分材料来源网络,若有侵权,立即删除) 取证 01系统运行数据 使用工具:Live-F…...

FPGA开发流程初识

FPGA 的开发流程可知,在 FPGA 开发的过程中会产生很多不同功能的文件,为了方便随时查找到对应文件,所以在开始开发设计之前,我们第一个需要考虑的问题是工程内部各种文件的管理。如 果不进行文件分类,而是将所有文件…...

Docker 中将文件映射到 Linux 宿主机

在 Docker 中,有多种方式可以将文件映射到 Linux 宿主机,以下是常见的几种方法: 使用-v参数• 基本语法:docker run -v [宿主机文件路径]:[容器内文件路径] 容器名称• 示例:docker run -it -v /home/user/myfile.txt:…...

C# 类型、存储和变量(栈和堆)

本章内容 C#程序是一组类型声明 类型是一种模板 实例化类型 数据成员和函数成员 预定义类型 用户定义类型 栈和堆 值类型和引用类型 变量 静态类型和dynamic关键字 可空类型 栈和堆 程序运行时,它的数据必须存储在内存中。一个数据项需要多大的内存、存储在什么地方…...

基于深度学习Yolo8的驾驶员疲劳与分心行为检测系统

基于深度学习Yolo8的驾驶员疲劳与分心行为检测系统 【包含内容】 【一】项目提供完整源代码及详细注释 【二】系统设计思路与实现说明 【三】疲劳检测模型与行为分析统计 【技术栈】 ①:系统环境:Windows/Mac/Linux ②:开发环境:P…...

AOSP Android14 Launcher3——远程窗口动画关键类SurfaceControl详解

在 Launcher3 执行涉及其他应用窗口(即“远程窗口”)的动画时,例如“点击桌面图标启动应用”或“从应用上滑回到桌面”的过渡动画,SurfaceControl 扮演着至关重要的角色。它是实现这些跨进程、高性能、精确定制动画的核心技术。 …...

Linux系统学习----概述与目录结构

linux 是一个开源、免费的操作系统,其稳定性、安全性、处理多并发已经得到业界的认可,目前很多企业级的项目 (c/c/php/python/java/go)都会部署到 Linux/unix 系统上。 一、虚拟机系统操作 1.网络连接的三种方式(桥接模式、nat模式、主机模…...

python pdf转图片再OCR

先pdf转图片 import os from pdf2image import convert_from_path# PDF文件路径 pdf_path /Users/xxx/2022.pdf # 输出图片的文件夹 output_folder ./output_images2022 # 输出图片的命名格式 output_name page# 如果输出文件夹不存在,创建它 if not os.path.ex…...

Docker 常用命令)

(2)Docker 常用命令

文章目录 Docker 服务器Docker 镜像Docker 容器本地 RegistryRUN vs CMD vs ENTRYPOINTRUNCMDENTRYPOINT 限制容器对内存、CPU 和 IO 资源的使用内存CPUBlock IO设置权重bps 和 iops cgroup 和 namespacecgroupnamespacMount namespaceUTS namespaceIPC namespacePID namespace…...

虚拟列表技术深度解析:原理、实现与性能优化实战

虚拟列表技术深度解析:原理、实现与性能优化实战 引言 在当今数据驱动的互联网应用中,长列表渲染已成为前端开发的核心挑战。传统的一次性全量渲染方式在数据量超过千条时,往往导致页面卡顿、内存飙升等问题。虚拟列表(Virtual L…...

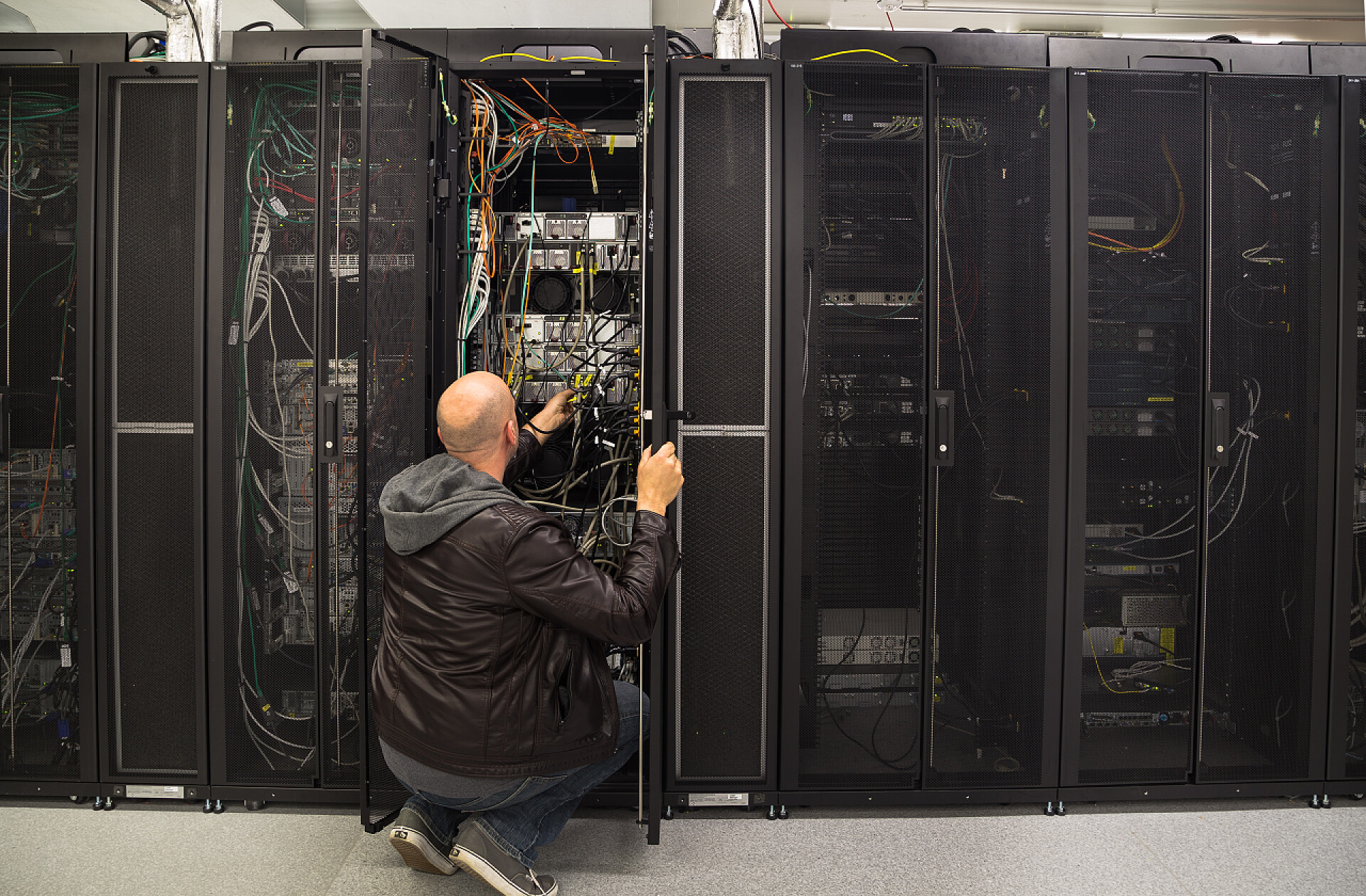

服务器简介(含硬件外观接口介绍)

服务器(Server)是指提供资源、服务、数据或应用程序的计算机系统或设备。它通常比普通的个人计算机更强大、更可靠,能够长时间无间断运行,支持多个用户或客户端的请求。简单来说,服务器就是专门用来存储、管理和提供数…...

c++下的onnx推理

参考代码:https://github.com/itsnine/yolov5-onnxruntime 参考链接:https://blog.csdn.net/magic_ll/article/details/125517798 1.下载onnx 官网:https://github.com/microsoft/onnxruntime/releases/tag/v1.21.0 2.下载代码 https://g…...

TCP三次握手与四次挥手面试回答版本

面试官:说一下TCP三次握手的过程 参考面试回答: 在第一次握手的时候、客户端会随机生成初始化序号、放到TCP报文头部的序号字段中、同时把SYN标志设置为1 这样就表示SYN报文(这里是请求报文)。客户端将报文放入 TCP 报文首部的序…...

Vue3 使用PrimeVue的面包屑组件Breadcrumb,使用JS滚动进行

做了一个自动添加的面包写导航栏,需要在添加之后自动滚动到最右边,发现常规的滚动方法不行,以下是源码,直接调用ScrollToRight方法就行,最主要的就是在value后面加一个$el: <Breadcrumb :home"hom…...

0101基础知识-区块链-web3

文章目录 1 web3学习路线2 区块链简史2.1 区块链2.2 公共账本2.3 区块链的设计哲学2.3.1 去中心化2.3.2 共识2.3.2.1 上链2.3.2.2 共识算法 3 web3面向资产的互联网3.1 安全性和去中心化的权衡 4 智能合约4.1 以太坊智能合约4.2 去中心化应用 5 小结结语 1 web3学习路线 参考下…...

工作纪实_63-Mac电脑使用brew安装软件

最近在接触kafka,想着在自己的电脑安装一套环境,docker也能行,但是还是想装一些原生的软件试试看,因此便想着整理一下brew的命令,这命令确实是方便,不需要下载tar包乱八七糟的东西,一键安装 bre…...

Cadence学习笔记之---库元件制作、元件放置

目录 01 | 引 言 02 | 环境描述 03 | 工具介绍 04 | 无源器件的制作 05 | IC芯片制作 06 | 放置元件 07 | 结 语 01 | 引 言 在上一篇小记中,讲述使用Cadence创建原理图工程和元件库; 本篇小记主要讲述如何制作常用的库元件,如电阻、…...

服务器如何修复SSL证书错误?

修复服务器上的SSL证书错误需要根据具体错误类型逐步排查和解决。以下是常见的步骤和解决方案: --- ### **1. 确认错误类型** 首先检查浏览器或工具(如OpenSSL)报错的具体信息,常见错误包括: - **证书过期**…...

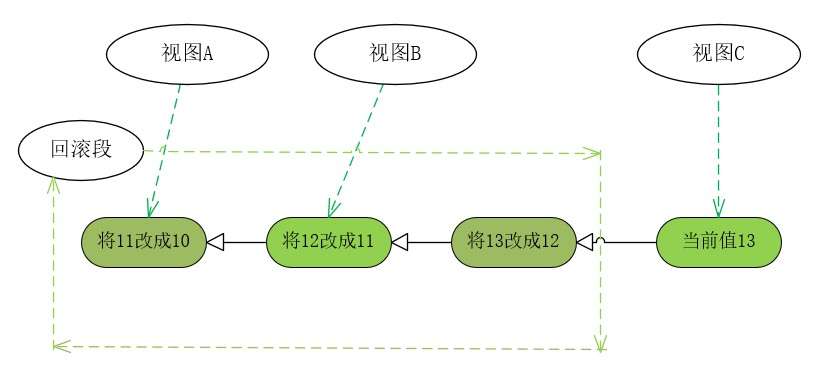

图解Mysql原理:深入理解事务的特性以及它的实现机制

前言 大家好,我是程序蛇玩编程。 Mysql中事务大家不陌生吧,事务就是要保证一组数据库操作,要么全部成功,要么全部失败。那它具有哪些特性,如何实现的呢?接着往下看。 正文 事务的特性: 事务的基本特性主要为四种…...

》)

《前端面试题之 Vue 篇(第四集)》

目录 1、Vue 中实现强制刷新2、Vue3 和 Vue2 的区别解析3、 Vue3 性能优于 Vue2 的原因解析4、Vue3 使用 Proxy5、首屏优化6、组件的理解7、vue项目中合理规划文件目录8、Nuxt.js 简单了解9、单页应用10、 SEO 优化 1、Vue 中实现强制刷新 在 Vue 中实现强制刷新的分析如下&am…...

在大规模系统中的实践难点)

C++ 模块化编程(Modules)在大规模系统中的实践难点

随着项目规模的不断扩大和代码复杂性的提升,传统的 C++ 开发模式逐渐暴露出一些根深蒂固的问题,尤其是头文件和预处理器机制所带来的编译效率低下、依赖管理混乱以及代码复用性差等痛点。C++20 标准引入的模块化编程(Modules)特性,正是为了解决这些问题而设计的一项革命性…...

DasViewer主要功能流程介绍

摘要:本文主要介绍DasViewer软件本地数据、云端数据以及在线3DTiles服务模型浏览功能。 本地数据浏览功能 打开 DasViewer 浏览器;打开本地数据,包括如下几种方式: 选择工程文件(.dav、.dvp)、模型文件(…...

提交bug单时,应该说明哪些信息?

在提交 Bug 单时,为了让开发人员能够快速定位和解决问题,需要详细说明以下几方面信息: Bug 的基本信息 标题:简洁明了地概括 Bug 的主要问题,例如 “登录页面输入错误密码后提示信息不准确”。Bug 类型:明确…...

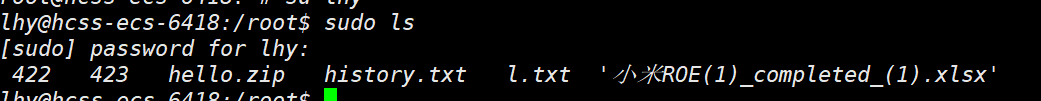

Linux[指令与权限]

Linux指令与权限 Linux环境中,打包文件有多种 tar (打包/解包) 指令 tar -czvf 文件要打包到的位置 文件(打包并压缩到) tar -xzvf 文件(在当前目录下解压) tar选项 -c创建压缩文件 -z使用gzip属性压缩 -v展现压缩过程 -f后面使用新建文档名 -x不要新建,解压 -C 文件…...

MySQL 的锁,表级锁是哪一层的锁?行锁是哪一层的锁?

MySQL 的锁层级与类型 在 MySQL 中,锁的层级和实现与存储引擎密切相关。 1. 表级锁(Table-Level Locks) (1)存储引擎层的表级锁 实现层级:存储引擎层(如 MyISAM、InnoDB)。特点&a…...

Flink介绍——实时计算核心论文之Dataflow论文总结

数据流处理的演变与 Dataflow 模型的革新 在大数据处理领域,流式数据处理系统的发展历程充满了创新与变革。从早期的 S4 到 Storm,再到 MillWheel,每一个系统都以其独特的方式推动了技术的进步。S4 以其无中心架构和 PE(Processi…...

Next.js 编译并运行

next build 是用于构建 Next.js 应用的命令,而运行构建后的应用则通过 next start。这里是一个简明的流程说明: ✅ 构建 Next.js 应用 next build这个命令会: 编译项目中的 TypeScript 和 JavaScript 代码;优化静态资源…...

星火燎原:Spark技术如何重塑大数据处理格局

在数字化浪潮席卷全球的今天,数据已成为企业发展与社会进步的核心驱动力。面对海量且复杂的数据,传统的数据处理技术逐渐显得力不从心。而Apache Spark作为大数据领域的明星框架,凭借其卓越的性能与强大的功能,如同一束璀璨的星火…...