EDR与XDR如何选择适合您的网络安全解决方案

1. 什么是EDR?

端点检测与响应(EDR) 专注于保护端点设备(如电脑、服务器、移动设备)。通过在端点安装代理软件,EDR实时监控设备活动,检测威胁并快速响应。

EDR核心功能

- 实时监控:记录进程、文件操作、网络连接和注册表变更。

- 威胁检测:利用行为分析、机器学习和威胁情报,识别恶意软件、无文件攻击。

- 自动化响应:隔离设备、终止恶意进程或恢复文件。

- 取证分析:提供事件日志,追踪攻击源头和影响。

适用场景

- 中小型企业需加强端点安全。

- 防范勒索软件、恶意软件或内部威胁。

- 预算有限,需高效端点防护。

案例:一家零售企业使用深信服EDR发现员工电脑异常进程,迅速隔离设备,终止进程,并生成攻击时间线,快速修复问题。

2. 什么是XDR?

扩展检测与响应(XDR) 是EDR的升级版,整合端点、网络、云、电子邮件和身份认证系统的数据,提供跨环境威胁检测和响应,打破安全工具孤岛。

XDR核心功能

- 多层可见性:关联端点、网络流量、云日志和邮件数据。

- 高级检测:识别复杂多阶段攻击,如钓鱼结合横向移动。

- 统一响应:协调跨系统响应,如封禁IP、暂停云账户。

- 自动化:利用AI优化安全运营。

适用场景

- 大型企业,拥有复杂混合IT环境。

- 应对APT、供应链攻击等高级威胁。

- 需整合安全工具,简化管理。

案例:奇安信XDR检测到钓鱼邮件,结合网络异常流量和端点行为,自动封禁攻击者IP、禁用账户,并通知安全团队。

3. EDR与XDR的工作原理

了解EDR和XDR的工作原理有助于评估其适用性。两者都依赖数据收集、分析和响应,但架构和实现方式不同。

3.1 EDR工作原理

EDR通过端点代理运行,流程如下:

- 数据收集:监控进程、文件、网络连接和注册表,数据发送至中央管理平台(云或本地)。

- 威胁检测:

- 签名匹配:对比已知恶意软件特征。

- 行为分析:检测异常行为,如文件加密。

- 威胁情报:识别新型攻击。

- 响应机制:

- 自动响应:隔离设备、终止进程。

- 手动响应:通过管理平台查看详情。

- 取证支持:生成攻击时间线和日志。

示例:服务器运行未知进程,EDR检测到文件加密行为,判断为勒索软件,隔离服务器并通知管理员。

3.2 XDR工作原理

XDR采用多源数据整合,流程如下:

- 数据收集:

- 端点:进程、文件、网络活动。

- 网络:防火墙、IDS/IPS流量日志。

- 云:SaaS、云工作负载日志。

- 其他:邮件钓鱼记录、身份登录事件。

- 威胁检测:

- 跨层关联:关联异常登录、可疑进程和网络流量。

- AI分析:检测APT或零日攻击。

- 威胁情报:实时更新攻击数据。

- 响应机制:

- 自动化:封禁IP、禁用账户。

- 编排:与SOAR集成,执行复杂响应。

- 统一管理:单一控制台提供全环境视图。

示例:XDR检测到钓鱼邮件触发异常登录,结合端点和网络数据,自动禁用账户、阻断连接,并生成攻击报告。

3.3 技术差异

- EDR:专注端点,检测响应快,视野有限。

- XDR:多源关联,全面洞察,部署复杂。

4. EDR与XDR的区别

| 维度 | EDR | XDR |

|---|---|---|

| 覆盖范围 | 仅限端点 | 端点、网络、云、邮件等 |

| 数据来源 | 端点日志(进程、文件) | 多源数据(日志、遥测) |

| 威胁检测 | 端点行为分析 | 跨系统关联分析 |

| 响应能力 | 端点隔离、进程终止 | 跨系统协调响应 |

| 部署复杂性 | 较简单 | 较复杂,需多工具整合 |

| 成本 | 较低,适合中小预算 | 较高,适合大型企业 |

EDR优势

- 端点防护深入,易部署。

- 成本低,适合中小型企业。

- 快速响应端点威胁。

XDR优势

- 全面威胁可见性。

- 检测复杂攻击能力强。

- 自动化减少团队负担。

局限性

- EDR:无法检测非端点威胁(如云配置错误)。

- XDR:部署复杂,可能导致厂商锁定。

5. 如何选择EDR或XDR?

选择EDR或XDR需考虑企业规模、预算和安全需求。

5.1 选择EDR

- 中小型企业,资源有限。

- 威胁集中于端点,如恶意软件。

- 需要简单、经济方案。

案例:50个端点的制造企业部署360天擎EDR,防御勒索软件,满足合规要求。

5.2 选择XDR

- 大型企业,混合IT环境。

- 面临APT、供应链攻击。

- 需整合工具,优化运营。

案例:金融机构使用安天XDR,检测供应链攻击,关联端点、网络、云数据,避免数据泄露。

5.3 决策要点

- 威胁类型:仅端点还是多攻击面?

- IT环境:仅端点还是云、网络?

- 预算:能否承担XDR成本?

- 团队能力:能否管理XDR复杂性?

预算有限可先选EDR,后升级XDR。厂商如深信服、奇安信支持模块化方案。

6. 结论

EDR和XDR是应对网络威胁的利器。EDR适合中小型企业专注端点防护,XDR适合大型企业应对复杂威胁。理解其原理和差异,结合威胁环境、IT架构和资源,选择最佳方案。

行动起来! 探索深信服、奇安信、360或国际厂商(如CrowdStrike、Microsoft)的EDR/XDR产品,申请试用,找到适合您的方案。

相关文章:

EDR与XDR如何选择适合您的网络安全解决方案

1. 什么是EDR? 端点检测与响应(EDR) 专注于保护端点设备(如电脑、服务器、移动设备)。通过在端点安装代理软件,EDR实时监控设备活动,检测威胁并快速响应。 EDR核心功能 实时监控:…...

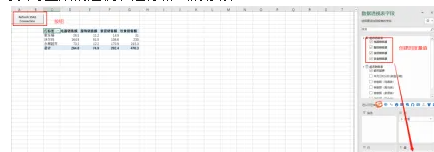

PowerBI链接EXCEL实现自动化报表

PowerBI链接EXCEL实现自动化报表 曾经我将工作中一天的工作缩短至2个小时,其中最关键的一步就是使用PowerBI链接Excel做成一个自动化报表,PowerBI更新源数据,Excel更新报表并且保留报表格式。 以制作一个超市销售报表为例,简单叙…...

腾讯云MCP数据智能处理:简化数据探索与分析的全流程指南

引言 在当今数据驱动的商业环境中,企业面临着海量数据处理和分析的挑战。腾讯云MCP(Managed Cloud Platform)提供的数据智能处理解决方案,为数据科学家和分析师提供了强大的工具集,能够显著简化数据探索、分析流程,并增强数据科学…...

Android framework 中间件开发(一)

在Android开发中,经常会调用到一些系统服务,这些系统服务简化了上层应用的开发,这便是中间件的作用,中间件是介于系统和应用之间的桥梁,将复杂的底层逻辑进行一层封装,供上层APP直接调用,或者将一些APP没有权限一些操作放到中间件里面来实施. 假设一个需求,通过中间件调节系统亮…...

Lua中使用module时踩过的坑

在lua中设置某个全局对象(假如对象名为LDataUser)为nil时, LDataUser并不会变成nil, 但在有些情况下设置LDataUser nil时却真变成了nil,然后会导致后续再使用LDataUser时会抛nil异常, 后来发现是使用module搞的鬼,下面看看豆包AI给的解释,还…...

MATLAB中的概率分布生成:从理论到实践

MATLAB中的概率分布生成:从理论到实践 引言 MATLAB作为一款强大的科学计算软件,在统计分析、数据模拟和概率建模方面提供了丰富的功能。本文将介绍如何使用MATLAB生成各种常见的概率分布,包括均匀分布、正态分布、泊松分布等,并…...

C# 面向对象 构造函数带参无参细节解析

继承类构造时会先调用基类构造函数,不显式调用基类构造函数时,默认调用基类无参构造函数,但如果基类没有写无参构造函数,会无法调用从而报错;此时,要么显式的调用基类构造函数,并按其格式带上参…...

)

轨迹误差评估完整流程总结(使用 evo 工具)

roslaunch .launch rosbag play your_dataset.bag -r 2.0 ✅ 第二步:录制估计轨迹 bash 复制编辑 rosbag record -O traj_only.bag /aft_mapped_to_init 运行一段时间后 CtrlC 停止,生成 traj_only.bag 第三步:提取估计轨迹和真值轨迹为…...

Spring Boot 跨域问题全解:原理、解决方案与最佳实践

精心整理了最新的面试资料和简历模板,有需要的可以自行获取 点击前往百度网盘获取 点击前往夸克网盘获取 一、跨域问题的本质 1.1 什么是跨域? 跨域(Cross-Origin)问题源于浏览器的同源策略(Same-Origin Policy&…...

vhca_id 简介,以及同 pf, vf 的关系

vhca_id 指的是 Virtual Host Channel Adapter ID(虚拟主机通道适配器编号),它是 NVIDIA(Mellanox)网络设备虚拟化架构中的一个核心概念。 它与 PF(物理功能)、VF(虚拟功能ÿ…...

LlamaIndex 第九篇 Indexing索引

索引概述 数据加载完成后,您将获得一个文档对象(Document)列表(或节点(Node)列表)。接下来需要为这些对象构建索引(Index),以便开始执行查询。 索引(Index) 是一种数据结构,能够让我们快速检索…...

微信小程序原生swiper高度自适应图片,不同屏幕适配,正方形1:1等比例图片轮播

🤵 作者:coderYYY 🧑 个人简介:前端程序媛,目前主攻web前端,后端辅助,其他技术知识也会偶尔分享🍀欢迎和我一起交流!🚀(评论和私信一般会回!!) 👉 个人专栏推荐:《前端项目教程以及代码》 ✨一、前言分析 一开始只设了图片的mode="widthFix" st…...

在 C# 中将 DataGridView 数据导出为 CSV

在此代码示例中,我们将学习如何使用 C# 代码将 DataGridView 数据导出到 CSV 文件并将其保存在文件夹中。 在这个程序中,首先,我们必须连接到数据库并从中获取数据。然后,我们将在数据网格视图中显示该数据,…...

解锁 CPU 性能天花板:多维优化策略深度剖析

在数字世界的底层战场,CPU 如同指挥千军万马的将军,掌控着程序运行的节奏与效率。无论是大型服务器应用,还是手机端的轻量化程序,CPU 性能的优化都如同解锁隐藏力量的密码,能让程序在执行效率上实现质的飞跃。本文将深…...

Android SwitchButton 使用详解:一个实际项目的完美实践

Android SwitchButton 使用详解:一个实际项目的完美实践 引言 在最近开发的 Android 项目中,我遇到了一个需要自定义样式开关控件的需求。经过多方比较,最终选择了功能强大且高度可定制的 SwitchButton 控件。本文将基于实际项目中的使用案…...

Kafka如何实现高性能

Kafka如何实现高性能 Kafka之所以能成为高性能消息系统的标杆,是通过多层次的架构设计和优化实现的。 一、存储层优化 1. 顺序I/O设计 日志结构存储:所有消息追加写入,避免磁盘随机写分段日志:将日志分为多个Segment文件&…...

MySQL中表的增删改查(CRUD)

一.在表中增加数据(Create) INSERT [INTO] TB_NAME [(COLUMN1,COLUMN2,...)] VALUES (value_list1),(value_list2),...;into可以省略可仅选择部分列选择插入,column即选择的列, 如图例可以选择仅在valuelist中插入age和id如果不指…...

项目思维vs产品思维

大家好,我是大明同学。 这期内容,我们来聊一下项目思维和产品思维的区别。 项目是实施关键,力求每一步都精准到位;产品则是战略导向,确保所选之路正确无误。若缺乏优异成果,即便按时完成,也只…...

游戏引擎学习第285天:“Traversables 的事务性占用”

回顾并为当天的工作做准备 我们有一个关于玩家移动的概念,玩家可以在点之间移动,而且当这些点移动时,玩家会随之移动。现在这个部分基本上已经在工作了。我们本来想实现的一个功能是:当玩家移动到某个点时,这个点能“…...

基于DWT的音频水印算法

基于离散小波变换(DWT)的音频水印算法是一种结合信号处理与信息隐藏的技术,旨在将版权信息或标识隐蔽地嵌入音频信号中,同时保证不可感知性和鲁棒性。以下是该算法的核心步骤及关键技术点: 1. 算法基本原理 DWT…...

小刚说C语言刷题—1700请输出所有的2位数中,含有数字2的整数

1.题目描述 请输出所有的 2 位数中,含有数字 2 的整数有哪些,每行 1个,按照由小到大输出。 比如: 12、20、21、22、23… 都是含有数字 2的整数。 输入 无 输出 按题意要求由小到大输出符合条件的整数,每行 1 个。…...

文件上传Ⅲ

#文件-解析方案-执行权限&解码还原 1、执行权限 文件上传后存储目录不给执行权限(即它并不限制你上传文件的类型,但不会让相应存有后门代码的PHP文件执行,但是PNG图片是可以访问的) 2、解码还原 数据做存储,解…...

Ubuntu中配置【Rust 镜像源】

本篇主要记录Ubuntu中配置Rust编程环境时,所需要做的镜像源相关的配置 无法下载 Rust 工具链 通过环境变量指定 Rust 的国内镜像源(如中科大或清华源)。 方法一:临时设置镜像 export RUSTUP_DIST_SERVERhttps://mirrors.ustc.e…...

Room数据库

Room数据库 Room是Android Jetpack组件中的一款SQLite数据库抽象层框架,旨在简化本地数据库操作,提供编译时SQL校验、类型与安全、与LiveData/Flow无缝集成等特性。 1. 什么是Room 定义: Room 是 Android Jetpack 提供的一个 ORMÿ…...

基于深度学习的工业OCR数字识别系统架构解析

一、项目场景 春晖数字识别视觉检测系统专注于工业自动化生产监控、设备运行数据记录等关键领域。系统通过高精度OCR算法,能够实时识别设备上显示的关键数据(如温度、压力、计数等),并定时存储至Excel文件中。这些数据对于生产过…...

go-中间件的使用

中间件介绍 Gin框架允许开发者在处理请求的过程中加入用户自己的钩子(Hook)函数这个钩子函数就是中间件,中间件适合处理一些公共的业务逻辑比如登录认证,权限校验,数据分页,记录日志,耗时统计 1.定义全局中间件 pac…...

-- noogle DefCamp 2024)

谷歌曾经的开放重定向漏洞(如今已经修复) -- noogle DefCamp 2024

题目描述: 上周,我决定创建自己的搜索引擎。这有点难,所以我背上了另一个。我也在8000端口上尝试了一些东西。 未发现题目任何交互,但是存在一个加密js const _0x43a57f _0x22f9; (function(_0x3d7d57, _0x426e05) {const _0x16c3fa _0x22f9, _0x3187…...

python开发经验)

(7)python开发经验

文章目录 1 找不到资源文件2 使用subprocess执行时有黑色弹窗3 找不到exec4 pyside6-project lupdate的bug5 找不到pyd模块6 pyd模块编码错误7 运行显示Qt platform plugin "windows" in "8 tr()包含的字符串无法被翻译 更多精彩内容👉内容导航 &…...

学习以任务为中心的潜动作,随地采取行动

25年5月来自香港大学、OpenDriveLab 和智元机器人的论文“Learning to Act Anywhere with Task-centric Latent Actions”。 通用机器人应该在各种环境中高效运行。然而,大多数现有方法严重依赖于扩展动作标注数据来增强其能力。因此,它们通常局限于单一…...

15.springboot-控制器处理参数传递

22.springMVC Spring MVC 是非常著名的 Web 应用框架,现在的大多数 Web 项目都采用 Spring MVC。它与 Spring 有着紧 密的关系。是 Spring 框架中的模块,专注 Web 应用,能够使用 Spring 提供的强大功能,IoC , Aop 等等。 Spring…...