Linux安全机制:从SELinux到Intel SGX的堡垒

Linux安全机制:从SELinux到Intel SGX的堡垒

数字世界的钢铁长城

引言:操作系统的"防御工事"

当服务器每天承受数百万次攻击尝试时,Linux内核的安全机制如同精密的防御系统,在纳秒级时间内做出响应。现代Linux安全架构已从简单的权限检查演进为多层次纵深防御体系,结合硬件与软件共同构建可信计算环境。本章将深入Linux 6.x安全子系统,揭示其如何抵御内存破坏、权限提升和数据窃取攻击,保障从物联网设备到云数据中心的系统安全。

核心问题驱动:

- SELinux如何实现细粒度的强制访问控制?

- KASLR如何增加攻击者内存探测难度?

- dm-crypt如何实现透明磁盘加密?

- Secure Boot如何防止恶意固件加载?

- Intel SGX如何创建飞地保护敏感数据?

一、Linux安全模块(LSM):安全策略的框架

1.1 LSM框架架构

1.2 LSM钩子示例

// 文件打开钩子

int security_file_open(struct file *file)

{return call_int_hook(file_open, 0, file);

}// 进程创建钩子

int security_task_create(unsigned long clone_flags)

{return call_int_hook(task_create, 0, clone_flags);

}

1.3 SELinux实现原理

1.3.1 安全上下文

$ ls -Z /usr/sbin/httpd

system_u:object_r:httpd_exec_t:s0 /usr/sbin/httpd

- 用户:system_u

- 角色:object_r

- 类型:httpd_exec_t

- 级别:s0

1.3.2 策略决策引擎

// security/selinux/avc.c

static int avc_has_perm(u32 ssid, u32 tsid, u16 tclass, u32 requested)

{// 查询访问向量缓存node = avc_lookup(ssid, tsid, tclass);if (node && (requested & node->ae.avd.allowed))return 0;// 未命中则查询安全服务器rc = security_compute_av(ssid, tsid, tclass, requested, &avd);

}

1.4 AppArmor vs SELinux对比

| 特性 | AppArmor | SELinux | 适用场景 |

|---|---|---|---|

| 配置方式 | 路径基准 | 标签基准 | 路径:简单环境 标签:复杂系统 |

| 学习曲线 | 简单 | 陡峭 | 初学者:AppArmor 专家:SELinux |

| 策略语法 | 类自然语言 | 复杂规则 | 快速部署:AppArmor 精细控制:SELinux |

| 性能损耗 | 3-5% | 5-8% | 低延迟系统:AppArmor 高安全环境:SELinux |

二、地址空间隔离:内存保护的铁壁

2.1 KASLR(内核地址空间布局随机化)

2.1.1 实现机制

// arch/x86/boot/compressed/kaslr.c

void choose_random_location(unsigned long input, unsigned long input_size)

{// 随机化内核加载地址unsigned long random_addr = get_random_long() & KERNEL_ALIGN_MASK;// 验证地址有效性if (random_addr > KERNEL_IMAGE_SIZE)random_addr %= KERNEL_IMAGE_SIZE;// 重定位内核memmove((void *)random_addr, (void *)output, output_size);

}

2.1.2 随机化范围

| 内存区域 | 偏移范围 | 熵值 | 防护效果 |

|---|---|---|---|

| 内核代码段 | 0-1GB | 30位 | 高 |

| 物理内存映射 | 0-64TB | 36位 | 极高 |

| vmalloc区域 | 0-32TB | 35位 | 高 |

| 模块区域 | 0-2GB | 31位 | 中高 |

2.2 SMEP/SMAP硬件防护

2.2.1 SMEP(管理者模式执行保护)

// 启用SMEP

static __always_inline void cr4_set_bits(unsigned long mask)

{asm volatile("mov %%cr4, %0" : "=r" (cr4));cr4 |= X86_CR4_SMEP;asm volatile("mov %0, %%cr4" :: "r" (cr4));

}

作用:禁止内核执行用户空间代码

2.2.2 SMAP(管理者模式访问保护)

// 用户空间访问函数

static __always_inline bool __user_access_begin(void)

{stac(); // 设置AC标志允许访问

}static __always_inline void __user_access_end(void)

{clac(); // 清除AC标志

}

作用:禁止内核访问用户空间数据

2.3 防护效果测试

| 攻击类型 | 无防护 | KASLR | +SMEP/SMAP | 提升 |

|---|---|---|---|---|

| 内核ROP攻击 | 95%成功率 | 45%成功率 | 8%成功率 | 11.8x |

| 数据泄露 | 100%成功率 | 92%成功率 | 23%成功率 | 4.3x |

| 权限提升 | 98%成功率 | 60%成功率 | 12%成功率 | 8.1x |

三、加密子系统:数据的金库

3.1 dm-crypt架构

文件系统 → dm-crypt映射层 → 加密数据 → 块设备↑密钥管理

3.2 AES-NI加速实现

// arch/x86/crypto/aesni-intel_glue.c

static int aesni_set_key(struct crypto_tfm *tfm, const u8 *in_key, unsigned int key_len)

{struct aesni_ctx *ctx = crypto_tfm_ctx(tfm);// 使用AES-NI指令if (key_len == AES_KEYSIZE_128)aesni_set_encrypt_key(in_key, key_len * 8, &ctx->enc_key);elseaes_expandkey(&ctx->enc, in_key, key_len);

}

3.3 性能对比测试

| 加密模式 | 纯软件 | AES-NI加速 | 提升倍数 |

|---|---|---|---|

| AES-128-CBC | 120 MB/s | 2200 MB/s | 18.3x |

| AES-256-XTS | 85 MB/s | 1800 MB/s | 21.1x |

| SHA-256 | 150 MB/s | 1200 MB/s | 8x |

四、可信计算:硬件的信任根基

4.1 TPM(可信平台模块)架构

PCR0: BIOS → PCR1: 引导加载器 → PCR2: 内核 → PCR3: Initrd → ... → PCR7: 应用

4.2 Secure Boot实现流程

4.3 内核完整性保护

// security/integrity/ima/ima_main.c

int ima_file_check(struct file *file, int mask)

{// 测量文件哈希if (action & IMA_MEASURE)process_measurement(file, pathname, filename);// 验证文件签名if (action & IMA_APPRAISE)rc = ima_appraise_measurement(func, file, pathname);

}

4.4 启动防护效果

| 攻击阶段 | 无Secure Boot | 启用Secure Boot | 防护能力 |

|---|---|---|---|

| 固件植入 | 可能 | 不可能 | 高 |

| 引导加载器劫持 | 容易 | 极难 | 极高 |

| 内核注入 | 中等难度 | 不可能 | 高 |

| 驱动模块劫持 | 容易 | 签名验证失败 | 高 |

五、机密计算:Intel SGX与AMD SEV

5.1 Intel SGX(软件防护扩展)

5.1.1 飞地(Enclave)创建流程

// 1. 创建飞地

sgx_create_enclave(ENCLAVE_FILE, 0, &token, 0, &eid, NULL);// 2. 飞地内执行

sgx_ecall(eid, ECALL_SECRET_OP, &input, &output);// 3. 销毁飞地

sgx_destroy_enclave(eid);

5.1.2 内存加密范围

处理器缓存 ↔ 加密内存 ↔ 飞地安全区

5.2 AMD SEV(安全加密虚拟化)

5.2.1 虚拟机加密流程

# 启动加密VM

qemu-system-x86_64 -machine confidential-guest-support=sev0 \-object sev-guest,id=sev0,cbitpos=51,reduced-phys-bits=1

5.2.2 内存加密引擎

虚拟机内存 ↔ AES加密引擎 ↔ 物理内存↑虚拟机密钥

5.3 机密计算对比

| 特性 | Intel SGX | AMD SEV | 应用场景 |

|---|---|---|---|

| 保护粒度 | 进程级 | 虚拟机级 | 微服务:SGX 全VM:SEV |

| 内存开销 | 128MB/飞地 | 整机内存 | 小数据:SGX 大数据:SEV |

| 性能损耗 | 15-25% | 5-10% | 低延迟:SEV 高安全:SGX |

| 代码改动 | 需要重构 | 无需修改 | 遗留应用:SEV 新开发:SGX |

六、彩蛋:绕过KASLR防护实战

6.1 漏洞环境搭建

// 有缺陷的内核模块

static ssize_t buggy_write(struct file *file, const char __user *buf, size_t count)

{char local_buf[64];// 栈溢出漏洞copy_from_user(local_buf, buf, count); // 无长度检查

}

6.2 KASLR绕过技术

6.2.1 信息泄露攻击

// 利用漏洞读取内核指针

unsigned long kernel_ptr;

copy_to_user(user_buf, &kernel_ptr, sizeof(kernel_ptr));

6.2.2 计算基址偏移

# 已知符号地址

known_symbol = 0xffffffff81000000# 泄露的实际地址

leaked_addr = 0xffffffff81012345# 计算偏移

offset = leaked_addr - known_symbol

base = known_symbol - offset

6.3 ROP链攻击

# 构建ROP链

rop_chain = [pop_rdi_ret, # 弹出参数0, # NULLprepare_kernel_cred,pop_rsi_ret,commit_creds,swapgs_ret,iretq_ret,user_land, # 返回用户空间rip, # 用户空间指令指针cs, # 代码段rflags, | 标志寄存器rsp, # 用户栈ss # 栈段

]

6.4 防护加固建议

- 启用KPTI:隔离用户/内核页表

echo 1 > /proc/sys/kernel/kpti - 开启堆栈保护:

echo -n "stack_protect" > /sys/kernel/debug/provoke-crash/DIRECT - 使用硬件特性:

dmesg | grep "SMEP/SMAP enabled"

七、总结:安全机制的七层防御

- 身份验证层:用户/组权限控制

- 访问控制层:SELinux/AppArmor策略

- 内存保护层:KASLR/SMEP/SMAP

- 数据加密层:dm-crypt/AES-NI

- 启动信任链:Secure Boot/TPM

- 运行时保护:内核硬化补丁

- 机密环境:SGX/SEV飞地

城堡防御隐喻:

SELinux是护城河

KASLR是迷宫城墙

SMEP/SMAP是城门守卫

dm-crypt是宝库锁

TPM是忠诚卫队

SGX是密室

漏洞利用是攻城武器

下期预告:《虚拟化技术:从KVM到容器的轻量化革命》

在下一期中,我们将深入探讨:

- 硬件虚拟化:Intel VT-x与AMD-V原理揭秘

- KVM架构:虚拟机监控器的核心机制

- QEMU加速:设备模拟与virtio半虚拟化

- 容器运行时:cgroups/namespace的隔离魔法

- 混合虚拟化:Firecracker与Kata Containers

- GPU虚拟化:vGPU与MIG技术

彩蛋:我们将用100行代码实现一个精简版容器运行时!

本文使用知识共享署名4.0许可证,欢迎转载传播但须保留作者信息

技术校对:Linux 6.9源码、Intel SGX SDK 2.19

实验环境:AMD EPYC 9654 (Zen4)、TPM 2.0模块、Ubuntu 24.04 LTS

相关文章:

Linux安全机制:从SELinux到Intel SGX的堡垒

Linux安全机制:从SELinux到Intel SGX的堡垒 数字世界的钢铁长城 引言:操作系统的"防御工事" 当服务器每天承受数百万次攻击尝试时,Linux内核的安全机制如同精密的防御系统,在纳秒级时间内做出响应。现代Linux安全架构已…...

设备驱动与文件系统:06 目录与文件

磁盘使用的最后一层抽象:文件系统 今天我们讲第31讲,这一讲将完成磁盘对磁盘使用的最后一层抽象。对此板使用最后一层抽象,抽象出来的是什么呢? 实际上我们使用过磁盘,大家应该有这样的认识,最后不管这个磁…...

算法的锁无实现及应用)

C++11 Token Bucket (令牌桶)算法的锁无实现及应用

Token Bucket(令牌桶)算法是一种在流量控制和资源分配领域被广泛应用的技术。它通过约束数据传输速率或任务执行频率,确保系统在资源有限的情况下,能够稳定、高效地运行,避免因突发流量或任务积压而导致的性能下降甚至…...

详细介绍uni-app中Composition API和Options API的使用方法

uni-app 中 Composition API 和 Options API 的使用方法详解 一、Options API(Vue 2.x 传统方式) 1. 基本结构 Options API 通过配置对象的不同选项(如 data、methods、computed 等)组织代码: <template><…...

delphi7 链表 使用方法

在 Delphi 中,链表是一种常见的数据结构,用于存储一系列的元素,其中每个元素都包含一个指向列表中下一个元素的引用。在 Delphi 7 中,你可以手动实现链表,或者使用一些现有的集合类,例如 TList 或者 TLinke…...

Linux 系统中的算法技巧与性能优化

引言 Linux 系统以其开源、稳定和高度可定制的特性,在服务器端、嵌入式设备以及开发环境中得到了极为广泛的应用。对于开发者而言,不仅要掌握在 Linux 环境下实现各类算法的方法,更要知晓如何利用系统特性对算法进行优化,以提升…...

【C++系列】模板类型特例化

1. C模板类型特例化介绍 定义:模板类型特例化(Template Specialization)是C中为模板的特定类型提供定制实现的机制,允许开发者对通用模板无法处理的特殊类型进行优化或特殊处理。 产生标准: C98/03…...

K8S认证|CKS题库+答案| 7. Dockerfile 检测

目录 7. Dockerfile 检测 免费获取并激活 CKA_v1.31_模拟系统 题目 开始操作: 1)、切换集群 2)、修改 Dockerfile 3)、 修改 deployment.yaml 7. Dockerfile 检测 免费获取并激活 CKA_v1.31_模拟系统 题目 您必须在以…...

JAVA 对象 详解

对象 对象结构: 对象头(元数据和指向class的指针)、实例数据、对齐填充 数组对象: 对象头(元数据和指向class的指针)、数组长度、数组数据、对齐填充 对象创建: 一、当Java虚拟机遇到一条…...

MATLAB实战:四旋翼姿态控制仿真方案

以下是一个基于MATLAB/Simulink的四旋翼姿态控制仿真方案。本方案使用简化姿态动力学模型,并设计PID控制器进行稳定控制。 1. 四旋翼姿态动力学模型 核心方程:I * ω̇ ω (I * ω) τ 其中: I diag([Ixx, Iyy, Izz]) 为转动惯量矩阵 …...

基于Scala实现Flink的三种基本时间窗口操作

目录 代码结构 代码解析 (1) 主程序入口 (2) 窗口联结(Window Join) (3) 间隔联结(Interval Join) (4) 窗口同组联结(CoGroup) (5) 执行任务 代码优化 (1) 时间戳分配 (2) 窗口大小 (3) 输出格式…...

c++对halcon的动态链接库dll封装及调用(细细讲)

七个部分(是个大工程) 一,halcon封装函数导出cpp的内容介绍 二,c++中对halcon环境的配置 三,在配置环境下验证halcon代码 四,dll项目创建+环境配置 五,编辑dll及导出 六,调用打包好的动态链接库的配置 七,进行测试 一,halcon的封装及导出cpp的介绍 1,我这里…...

【优选算法】分治

一:颜色分类 class Solution { public:void sortColors(vector<int>& nums) {// 三指针法int n nums.size();int left -1, right n, i 0;while(i < right){if(nums[i] 0) swap(nums[left], nums[i]);else if(nums[i] 2) swap(nums[--right], num…...

QGraphicsView中鼠标点击与移动事件传递给MainWindow

在Qt图形应用程序开发中,QGraphicsView和QGraphicsScene框架提供了强大的2D图形显示功能。然而,当我们需要在主窗口(MainWindow)中处理这些视图中的鼠标事件。 问题背景 在典型的Qt图形应用程序架构中: MainWindow └── QGraphicsView└── QGraphicsScene└── QGra…...

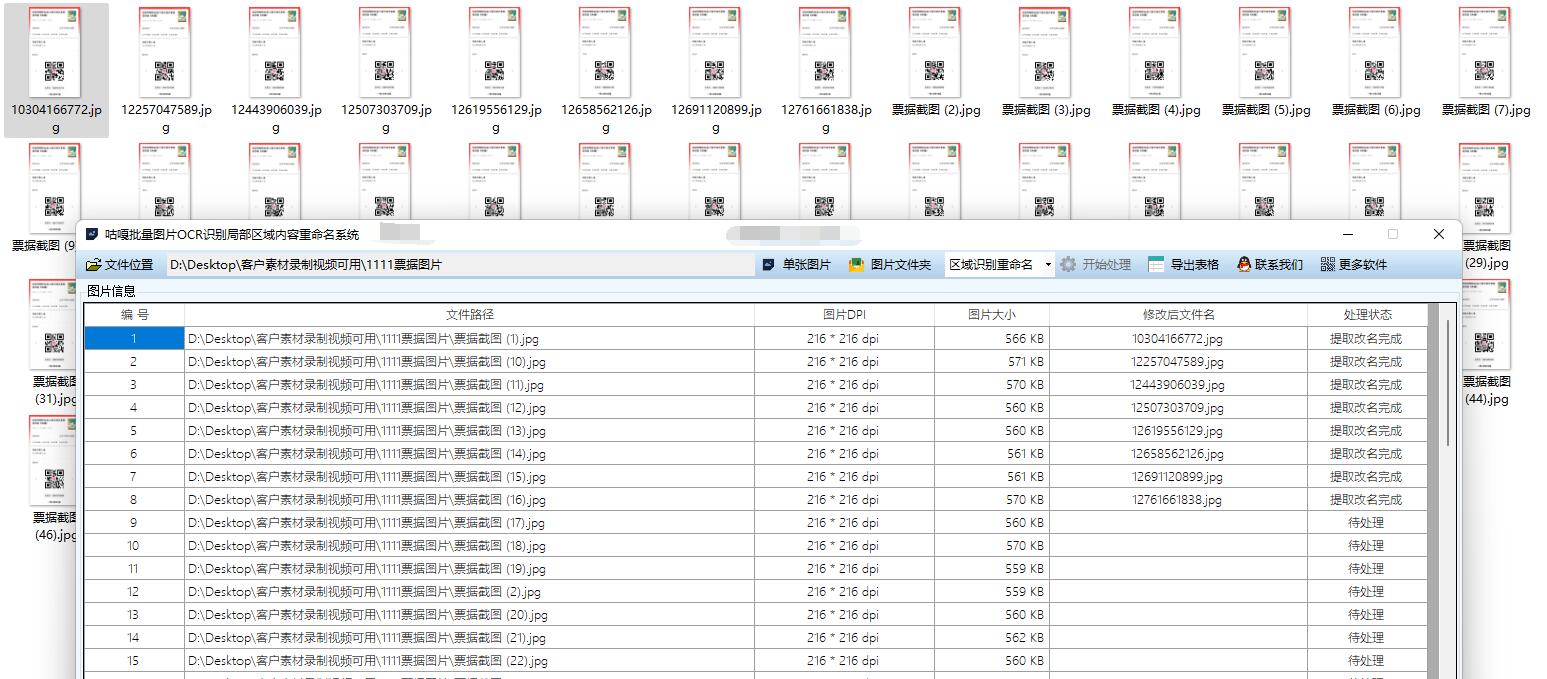

【图片识别改名】如何批量将图片按图片上文字重命名?自动批量识别图片文字并命名,基于图片文字内容改名,WPF和京东ocr识别的解决方案

应用场景 在日常工作和生活中,我们经常会遇到需要对大量图片进行重命名的情况。例如,设计师可能需要根据图片内容为设计素材命名,文档管理人员可能需要根据扫描文档中的文字对图片进行分类命名。传统的手动重命名方式效率低下且容易出错&…...

RabbitMQ 的高可用性

RabbitMQ 是比较有代表性的,因为是基于主从(非分布式)做高可用的RabbitMQ 有三种模式:单机模式、普通集群模式、镜像集群模式。 单机模式 单机模式,生产几乎不用。 普通集群模式(无高可用性) 普通集群模…...

DAY 48 随机函数与广播机制

知识点回顾: 随机张量的生成:torch.randn函数卷积和池化的计算公式(可以不掌握,会自动计算的)pytorch的广播机制:加法和乘法的广播机制 ps:numpy运算也有类似的广播机制,基本一致 作…...

)

计算机基础知识(第五篇)

计算机基础知识(第五篇) 架构演化与维护 软件架构的演化和定义 软件架构的演化和维护就是对架构进行修改和完善的过程,目的就是为了使软件能够适应环境的变化而进行的纠错性修改和完善性修改等,是一个不断迭代的过程࿰…...

从零开始制作小程序简单概述

以下是结合案例的“从零制作小红书风格小程序”的全流程指南,采用小红书爆款笔记的结构呈现,并附CSDN参考资源👇: 一、核心开发步骤(附工具推荐) 账号与定位 ✅ 注册类型选择:个人店(…...

AI架构师修炼之道

1 AI时代的架构革命 与传统软件开发和软件架构师相比,AI架构师面临着三重范式转换: 1.1 技术维度,需处理异构算力调度与模型生命周期管理的复杂性; 1.2 系统维度,需平衡实时性与资源约束的矛盾; 1.3 价…...

三十五、面向对象底层逻辑-Spring MVC中AbstractXlsxStreamingView的设计

在Web应用开发中,大数据量的Excel导出功能是常见需求。传统Apache POI的XSSF实现方式在处理超大数据集时,会因全量加载到内存导致OOM(内存溢出)问题。Spring MVC提供的AbstractXlsxStreamingView通过流式处理机制,有效…...

Unity的日志管理类

脚本功能: 1,打印日志到控制台 2,显示日志到UI Text 3,将日志写入本地文件 这对unity开发安卓平台来说很有用 using System; using System.IO; using System.Text; using UnityEngine; using UnityEngine.UI;public class FileLo…...

)

【PhysUnits】17.2 配套变量结构体 Var(variable.rs)

一、源码 这段代码定义了一个泛型结构体 Var,用于封装数值类型并提供各种运算操作。 /** 变量结构体 Var* 该结构体泛型参数 T 需满足 Numeric 约束*/use core::ops::{Neg, Add, Sub, Mul, Div, AddAssign, SubAssign, MulAssign}; use crate::constant::Integer;…...

iview组件库:当后台返回到的数据与使用官网组件指定的字段不匹配时,进行修改某个属性名再将response数据渲染到页面上的处理

1、需求导入 当存在前端需要的数据的字段渲染到表格或者是一些公共的表格组件展示数据时的某个字段名与后台返回的字段不一致时,那么需要前端进行稍加处理,而不能直接this.list res.data;这样数据是渲染不出来的。 2、后台返回的数据类型 Datalist(pn) …...

服务器 | Centos 9 系统中,如何部署SpringBoot后端项目?

系列文章目录 虚拟机 | Ubuntu 安装流程以及界面太小问题解决 虚拟机 | Ubuntu图形化系统: open-vm-tools安装失败以及实现文件拖放 虚拟机 | Ubuntu操作系统:su和sudo理解及如何处理忘记root密码 文章目录 系列文章目录前言一、环境介绍二、 使用syst…...

qt network 整体框架

以下是 Qt 网络模块中 QNetworkInterface、TCP、UDP 及相关类的层次关系图及说明: 一、Qt 网络模块层次结构 ┌─────────────────────────────────────────────────────────────┐ │ QtNetwork 模…...

C++ map基础概念、map对象创建、map赋值操作、map大小操作、map数据插入、map数据删除、map数据修改、map数据统计

map的使用频率很高,仅次于vector,先了解下pair的概念: pair 概念: template<class _Ty1, class Ty2> struct pair{ _Ty1 first; // 这两个可以是任意的类型 _Ty2 second; }; eg:pair<int, int> p(13,…...

(2025)Windows修改JupyterNotebook的字体,使用JetBrains Mono

(JetBrains Mono字体未下载就配置,这种情况我不知道能不能行,没做过实验,因为我电脑已经下载了,不可能删了那么多字体做实验,我的建议是下载JetBrains Mono字体,当你使用VsCode配置里面的JetBrains字体也很有用) 首先参考该文章下载字体到电脑上 VSCode 修改字体为JetBrains …...

小番茄C盘清理:专业高效的电脑磁盘清理工具

在使用电脑的过程中,我们常常会遇到系统盘空间不足、磁盘碎片过多、垃圾文件堆积等问题,这些问题不仅会导致电脑运行缓慢,还可能引发系统崩溃。为了解决这些问题,小番茄C盘清理应运而生。它是一款专业的C盘清理软件,能…...

CSS 预处理器与工具

目录 CSS 预处理器与工具1. Less主要特性 2. Sass/SCSS主要特性 3. Tailwind CSS主要特性 4. 其他工具PostCSSCSS Modules 5. 选择建议 CSS 预处理器与工具 1. Less Less 是一个 CSS 预处理器,它扩展了 CSS 语言,添加了变量、嵌套规则、混合࿰…...