网络防御(5)

一、结合以下问题对当天内容进行总结

1. 什么是恶意软件?

2. 恶意软件有哪些特征?

3. 恶意软件的可分为那几类?

4. 恶意软件的免杀技术有哪些?

5. 反病毒技术有哪些?

6. 反病毒网关的工作原理是什么?

7. 反病毒网关的工作过程是什么?

8. 反病毒网关的配置流程是什么?

一、 什么是恶意软件?

恶意软件(Malware)是一种恶意软件程序,旨在破坏计算机安全、数据安全和个人隐私。它可以通过各种方式传播,如电子邮件附件、下载软件、恶意链接等。常见的恶意软件包括病毒、蠕虫、特洛伊木马、广告软件等。

病毒是一种恶意程序,能够自我复制并感染其他文件和系统。它可以破坏文件、删除数据、占用系统资源等。

蠕虫是一种自包含的程序,可以自我复制并在网络中传播。它不需要借助于宿主程序,而是自己就可以运行和传播。

特洛伊木马是一种伪装成合法程序的恶意软件。它通常会在用户不知情的情况下安装在计算机上,然后窃取用户的个人信息或控制计算机。

广告软件是一种用于展示广告的软件,通常会在用户的浏览器中弹出广告窗口,干扰用户的正常浏览。

恶意软件对计算机和个人信息的危害极大,因此用户需要采取有效的安全措施来防范恶意软件的攻击。

二、恶意软件有哪些特征?

恶意软件通常具有以下特征:

1. 隐藏性:恶意软件通常会将自己隐藏在系统中,使用户难以发现其存在。

2. 破坏性:恶意软件可以破坏计算机系统、删除文件、破坏数据等。

3. 自我复制性:某些恶意软件可以自我复制并在其他系统中传播。

4. 控制性:某些恶意软件可以控制被感染的计算机,进行远程控制或窃取敏感信息。

5. 欺骗性:某些恶意软件会伪装成合法软件,骗取用户信任并安装到计算机中。

6. 传播性:恶意软件可以通过多种方式传播,如电子邮件附件、下载软件、恶意链接等。

7. 恶意目的:恶意软件的目的是破坏计算机安全、数据安全和个人隐私,以达到攻击者的目的。

8. 难以清除:一旦恶意软件感染了计算机,清除起来可能会很困难,需要专业的杀毒软件或技术支持。

三、 恶意软件的可分为那几类?

恶意软件可以根据其目的和行为特征分为以下几类:

1. 病毒(Virus):病毒是一种能够自我复制并感染其他文件的恶意软件。它可以破坏文件、删除数据、占用系统资源等。

2. 蠕虫(Worm):蠕虫是一种自包含的程序,可以自我复制并在网络中传播。它不需要借助于宿主程序,而是自己就可以运行和传播。

3. 特洛伊木马(Trojan Horse):特洛伊木马是一种伪装成合法程序的恶意软件。它通常会在用户不知情的情况下安装在计算机上,然后窃取用户的个人信息或控制计算机。

4. 广告软件(Adware):广告软件是一种用于展示广告的软件,通常会在用户的浏览器中弹出广告窗口,干扰用户的正常浏览。

5. 间谍软件(Spyware):间谍软件是一种用于窃取用户个人信息的恶意软件,如密码、银行账户等。

6. 勒索软件(Ransomware):勒索软件是一种通过加密用户文件并要求用户支付赎金才能解密文件的恶意软件。

7. 僵尸网络(Botnet):僵尸网络是一种由多个被感染的计算机组成的网络,用于进行DDoS攻击、垃圾邮件等恶意活动。

四、恶意软件的免杀技术有哪些?

免杀技术(Anti-Antivirus技术)是指恶意软件开发者为了逃避杀毒软件的检测而采取的一系列技术手段。以下是一些常见的免杀技术:

1. 加壳(Obfuscation):加壳是一种通过修改恶意软件代码结构或添加混淆代码来使其更难以被分析的技术。加壳后的恶意软件很难被杀毒软件识别。

2. 加密(Encryption):加密技术将恶意软件的关键部分进行加密,使得杀毒软件在扫描时无法识别其真实行为。只有在运行时,恶意软件才会解密并执行其恶意行为。

3. 多态(Polymorphic):多态技术可以使恶意软件的代码在每次运行或传播时发生变异,使其每次呈现的特征都不相同。这使得杀毒软件难以检测到其真实身份。

4. 虚拟化(Virtualization):虚拟化技术将恶意软件的关键部分运行在虚拟环境中,从而避免了与杀毒软件的直接接触。这使得杀毒软件难以检测到恶意软件的真实行为。

5. 代码注入(Code Injection):代码注入技术将恶意代码注入到合法进程中,从而使杀毒软件难以区分恶意代码和合法代码。

6. 时间触发器(Timers):时间触发器技术可以在恶意软件代码中设置延迟执行,使得杀毒软件在扫描时无法检测到恶意行为。只有在达到特定时间或条件时,恶意软件才会开始执行恶意行为。

7. 反沙箱技术(Anti-Sandboxing):反沙箱技术可以检测恶意软件是否在杀毒软件的沙箱环境中运行。如果检测到沙箱环境,恶意软件将不执行恶意行为,从而避免被杀毒软件检测到。

五、反病毒技术有哪些?

反病毒技术是针对恶意软件(尤其是病毒)进行检测、清除和防御的一系列技术手段。以下是一些常见的反病毒技术:

1. 特征检测(Signature-based detection):特征检测是通过比对恶意软件的特征(如病毒代码、文件名等)与已知的病毒特征库来进行检测的方法。这是一种最直接且高效的检测方法,但需要不断更新病毒特征库以应对新型恶意软件。

2. 行为检测(Behavior-based detection):行为检测是通过监控恶意软件的运行行为(如系统调用、注册表修改、文件操作等)来进行检测的方法。这种方法可以识别出未知恶意软件,但可能会产生较多的误报。

3. 启发式检测(Heuristic detection):启发式检测是一种基于恶意软件常见行为和代码结构的检测方法。它利用机器学习算法来识别潜在的恶意软件,但可能会误报一些正常软件。

4. 云检测(Cloud-based detection):云检测是将可疑文件提交给云端进行分析的检测方法。云端具有更强大的计算能力和实时更新的特征库,可以更快速、准确地检测到新型恶意软件。

5. 沙箱技术(Sandboxing):沙箱技术是在一个隔离的环境中运行可疑文件,以观察其行为的检测方法。这种方法可以防止恶意软件对真实系统造成损害,但可能会漏过一些隐蔽的恶意软件。

6. 虚拟化技术(Virtualization):虚拟化技术是将可疑文件在一个虚拟环境中运行,从而避免对真实系统造成损害的检测方法。这种方法可以防止恶意软件执行恶意行为,但可能会漏过一些新型恶意软件。

7. 漏洞扫描(Vulnerability Scanning):漏洞扫描是通过检测系统中的漏洞来预防恶意软件攻击的方法。及时修复漏洞可以降低系统被恶意软件攻击的风险。

六、反病毒网关的工作原理是什么?

反病毒网关(Antivirus Gateway)是一种网络安全设备,通常部署在网络边界,用于检测和阻止恶意软件通过互联网进入内部网络。反病毒网关的工作原理如下:

1. 数据包捕获:反病毒网关会捕获通过其传输的所有数据包。这些数据包可能包括电子邮件、文件传输、网页浏览等各种网络活动。

2. 数据解压缩:如果数据包中包含压缩文件(如ZIP、RAR等),反病毒网关会先将其解压缩,以便对内部的文件进行扫描。

3. 文件扫描:反病毒网关会使用内置的杀毒引擎对数据包中的文件进行扫描。杀毒引擎会检查文件的特征、代码和行为,以判断其是否为恶意软件。

4. 恶意软件检测:如果杀毒引擎检测到恶意软件,反病毒网关会将其隔离或阻止,以防止其进入内部网络。隔离的文件通常会被移动到一个特定的隔离区,并在其中进行进一步分析。

5. 警报和报告:反病毒网关会记录所有检测到的恶意软件事件,并向管理员发送警报。管理员可以根据这些报告来调整安全策略,以提高网络安全性。

6. 深度内容检测:除了基本的杀毒引擎扫描外,反病毒网关还可以进行深度内容检测,如URL过滤、内容过滤、数据泄露防护(DLP)等。这些功能可以帮助防止恶意软件通过其他途径进入内部网络。

反病毒网关在网络安全中发挥着重要作用,可以有效地阻止恶意软件通过互联网传播。然而,单一的安全设备并不能保证完全的安全,还需要与其他安全措施(如防火墙、入侵检测系统、安全意识培训等)相结合,形成一个多层次的安全防护体系。

七、 反病毒网关的工作过程是什么?

反病毒网关是一种网络安全设备,它使用病毒扫描技术和其他安全策略来保护网络中的计算机免受恶意软件和病毒的攻击。下面是反病毒网关的工作过程:

1. 数据流监控:网关会监控所有经过它的数据流,并检查其中是否存在已知的恶意软件或病毒。

2. 病毒扫描:如果数据流中包含文件或附件,网关会将这些文件或附件传送到病毒扫描引擎中进行扫描。病毒扫描引擎会使用病毒特征码或启发式分析等方法,检测文件中是否存在病毒或恶意软件。

3. 安全策略检查:如果扫描后发现了病毒或恶意软件,网关会检查事先定义的安全策略,确定应该如何处理这些数据流。安全策略可能包括丢弃可疑数据流、向管理员发送报警、隔离受感染的计算机等。

4. 数据流处理:根据安全策略的处理方式,网关会对数据流进行相应的处理。例如,如果安全策略要求丢弃可疑数据流,那么网关会丢弃这些数据流,不允许它们进入网络。

八、反病毒网关的配置流程是什么?

反病毒网关的配置流程通常包括以下步骤:

1. 设备安装和连接:将反病毒网关设备安装到网络中,并使用网络线或其他连接方式将其与网络连接。

2. 网络设置:配置反病毒网关的网络设置,包括IP地址、子网掩码、默认网关等。

3. 病毒库更新:反病毒网关需要定期更新病毒库,以保持其对最新病毒的检测能力。配置病毒库更新计划,以确保病毒库始终保持最新状态。

4. 安全策略配置:配置反病毒网关的安全策略,包括如何处理发现病毒的数据流、如何向管理员发送报警、如何隔离受感染的计算机等。

5. 日志配置:配置反病毒网关的日志记录设置,以记录网关的操作和警报信息。

6. 测试和验证:在完成上述配置后,对反病毒网关进行测试和验证,确保其能够正确地检测病毒和恶意软件,并按照预期的方式处理数据流。

7. 监控和维护:对反病毒网关进行监控和维护,以确保其始终保持良好的运行状态,并及时更新病毒库和安全策略。

相关文章:

)

网络防御(5)

一、结合以下问题对当天内容进行总结 1. 什么是恶意软件? 2. 恶意软件有哪些特征? 3. 恶意软件的可分为那几类? 4. 恶意软件的免杀技术有哪些? 5. 反病毒技术有哪些? 6. 反病毒网关的工作原理是什么? 7. 反…...

gradle 命令行单元测试执行问题

文章目录 问题:命令行 执行失败最终解决方案(1)ADB命令(2)Java 环境配置 问题:命令行 执行失败 命令行 执行测试命令 无法使用(之前还能用的。没有任何改动,又不能用了) …...

剑指Offer12.矩阵中的路径 C++

1、题目描述 给定一个 m x n 二维字符网格 board 和一个字符串单词 word 。如果 word 存在于网格中,返回 true ;否则,返回 false 。单词必须按照字母顺序,通过相邻的单元格内的字母构成,其中“相邻”单元格是那些水平…...

金鸣识别将无表格线的图片转为excel的几个常用方案

我们知道,金鸣识别要将横竖线齐全的表格图片转为excel非常简单,但要是表格线不齐全甚至没有表格线的图片呢?这就没那么容易了,在识别这类图片时,我们一般会使用以下的一种或多种方法进行处理: 1. 基于布局…...

刚刚更新win11,记事本消失怎么处理?你需要注意些什么?

记录window11的bug hello,我是小索奇 昨天索奇从window10更新到了window11,由于版本不兼容卸载了虚拟机,这是第一个令脑壳大的,算了,还是更新吧,了解了解win11的生态,后期重新装虚拟机 第一个可…...

【QT】 QTabWidgetQTabBar控件样式设计(QSS)

很高兴在雪易的CSDN遇见你 ,给你糖糖 欢迎大家加入雪易社区-CSDN社区云 前言 本文分享QT控件QTabWidget&QTabBar的样式设计,介绍两者可以自定义的内容,以及如何定义,希望对各位小伙伴有所帮助! 感谢各位小伙伴…...

【个人记录】CentOS7 编译安装最新版本Git

说明 使用yum install git安装的git版本是1.8,并不是最新版本,使用gitlab-runner托管时候会拉项目失败,这里使用编译源码方式安装最新版本的git。 基础环境安装 echo "nameserver 8.8.8.8" >> /etc/resolv.conf curl -o /…...

【Linux】计算机网络的背景和协议分层

文章目录 网络发展协议何为协议网络协议协议分层OSI七层模型TCP/IP五层模型(四层) 基本通信流程mac地址和ip地址网络通信本质 网络发展 从一开始计算机作为一台台单机使用,到现在网络飞速发展,从局域网Lan建立起局域网࿰…...

代理模式:静态代理+JDK/CGLIB 动态代理

文章目录 1. 代理模式2. 静态代理3. 动态代理3.1. JDK 动态代理机制3.1.1. 介绍 3.1.2. JDK 动态代理类使用步骤3.1.3. 代码示例3.2. CGLIB 动态代理机制3.2.1. 介绍3.2.2. CGLIB 动态代理类使用步骤3.2.3. 代码示例 3.3. JDK 动态代理和 CGLIB 动态代理对比 4. 静态代理和动态…...

gps虚拟定位 AnyGo for Mac 中文

要在AnyGo中进行Gps位置模拟,您只需连接您的设备并选择“位置模拟”选项,然后输入您想要模拟的位置信息即可。通过使用AnyGo,您可以轻松地模拟任何地方的位置,而无需实际去到那个地方。 借助AnyGo,您可以通过在地图上…...

LLM reasoners 入门实验 24点游戏

LLM reasoners Ber666/llm-reasoners 实验过程 实验样例24games,examples/tot_game24,在inference.py中配置使用代理和open ai的api key。 首先安装依赖 git clone https://github.com/Ber666/llm-reasoners cd llm-reasoners pip install -e .然后…...

【LeetCode 算法】Maximum Absolute Sum of Any Subarray 任意子数组和的绝对值的最大值-前缀和

文章目录 Maximum Absolute Sum of Any Subarray 任意子数组和的绝对值的最大值问题描述:分析代码前缀和前缀和 Tag Maximum Absolute Sum of Any Subarray 任意子数组和的绝对值的最大值 问题描述: 给你一个整数数组 nums 。一个子数组 [ n u m s l ,…...

怎么建立大型语言模型

建立大型语言模型通常涉及以下主要步骤: 数据收集:收集大规模的文本数据作为模型的训练数据。可以从各种来源获取数据,如互联网、书籍、新闻文章等。数据的质量和多样性对于模型的性能至关重要。 数据预处理:对收集到的数据进行预…...

docker简介和安装

什么是docker? docker是基于Go语言编写的开源容器引擎,是操作系统级别的轻量级虚拟技术。主要用于应用打包、分发、部署。 打包:软件开发过程中,打包是将程序打包成软件包或者镜像的过程;在容器化程序中,打…...

记录问题: servlet获取项目包绝对路径

【2023-8-8 23:46:27 星期二】 如何获取在webapp下的路径?而不是target包下的webapp目录 比如这里应该获取到 F:\Tiam\Desktop\freemarker\freemarker-demo01\src\main\webapp 而readPath总是获取到 F:\Tiam\Desktop\freemarker\freemarker-demo01\target\freemarker-demo0…...

C语言文件操作基本方法

1、文件的分类 ANSI C 的缓冲文件系统 缓冲文件系统 缓冲文件系统是指,系统自动地在内存区为每个正在使用的文件开辟一个缓冲区。 从内存向磁盘输出数据时,必须首先输出到缓冲区中。待缓冲区装满后,再一起输出到磁盘文件中。 从磁盘文件向内…...

SQL 相关子查询 和 不相关子查询、Exists 、Not Exists、 多表连接(包含自连接)

不相关子查询 子查询的查询条件不依赖于父查询,称不相关子查询。子查询可以单独运行的 select stu_id,sex,age from student t where sex(select sexfrom studentwhere stu_id10023 )相关子查询 关联子查询 子查询的查询条件依赖于父查询,称为 相关子…...

)

项目规范 编写规范(范例)

项目目录 目录接口参考 项目目录结构设计,增加部分领域模型后缀强制定义,方便统一编码风格。 controller:请求处理 RestController module:按大业务区分,对多个业务对象数据聚合处理 Component manager:…...

MongoDB数据库操作及操作命令

目录 一、基础概念 二、安装mongod 三、命令交互数据库 (1)数据库命令 (2)集合命令 (3)文档命令 四、Mongoose (1)增加一条数据 (2)插入多个数据 &am…...

之tee)

Linux命令(62)之tee

linux命令之tee 1.tee介绍 linux命令tee于读取标准输入的数据,并将内容输出为文件 2.tee用法 tee [参数] [filename] tee参数 参数说明-a读取标准输入的数据,并将内容追加到文件,而非覆盖-i忽略中断信号 3.实例 3.1.将ls -l输出内容作为…...

)

椭圆曲线密码学(ECC)

一、ECC算法概述 椭圆曲线密码学(Elliptic Curve Cryptography)是基于椭圆曲线数学理论的公钥密码系统,由Neal Koblitz和Victor Miller在1985年独立提出。相比RSA,ECC在相同安全强度下密钥更短(256位ECC ≈ 3072位RSA…...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

ESP32读取DHT11温湿度数据

芯片:ESP32 环境:Arduino 一、安装DHT11传感器库 红框的库,别安装错了 二、代码 注意,DATA口要连接在D15上 #include "DHT.h" // 包含DHT库#define DHTPIN 15 // 定义DHT11数据引脚连接到ESP32的GPIO15 #define D…...

-----深度优先搜索(DFS)实现)

c++ 面试题(1)-----深度优先搜索(DFS)实现

操作系统:ubuntu22.04 IDE:Visual Studio Code 编程语言:C11 题目描述 地上有一个 m 行 n 列的方格,从坐标 [0,0] 起始。一个机器人可以从某一格移动到上下左右四个格子,但不能进入行坐标和列坐标的数位之和大于 k 的格子。 例…...

转转集团旗下首家二手多品类循环仓店“超级转转”开业

6月9日,国内领先的循环经济企业转转集团旗下首家二手多品类循环仓店“超级转转”正式开业。 转转集团创始人兼CEO黄炜、转转循环时尚发起人朱珠、转转集团COO兼红布林CEO胡伟琨、王府井集团副总裁祝捷等出席了开业剪彩仪式。 据「TMT星球」了解,“超级…...

将对透视变换后的图像使用Otsu进行阈值化,来分离黑色和白色像素。这句话中的Otsu是什么意思?

Otsu 是一种自动阈值化方法,用于将图像分割为前景和背景。它通过最小化图像的类内方差或等价地最大化类间方差来选择最佳阈值。这种方法特别适用于图像的二值化处理,能够自动确定一个阈值,将图像中的像素分为黑色和白色两类。 Otsu 方法的原…...

Java 二维码

Java 二维码 **技术:**谷歌 ZXing 实现 首先添加依赖 <!-- 二维码依赖 --><dependency><groupId>com.google.zxing</groupId><artifactId>core</artifactId><version>3.5.1</version></dependency><de…...

Yolov8 目标检测蒸馏学习记录

yolov8系列模型蒸馏基本流程,代码下载:这里本人提交了一个demo:djdll/Yolov8_Distillation: Yolov8轻量化_蒸馏代码实现 在轻量化模型设计中,**知识蒸馏(Knowledge Distillation)**被广泛应用,作为提升模型…...

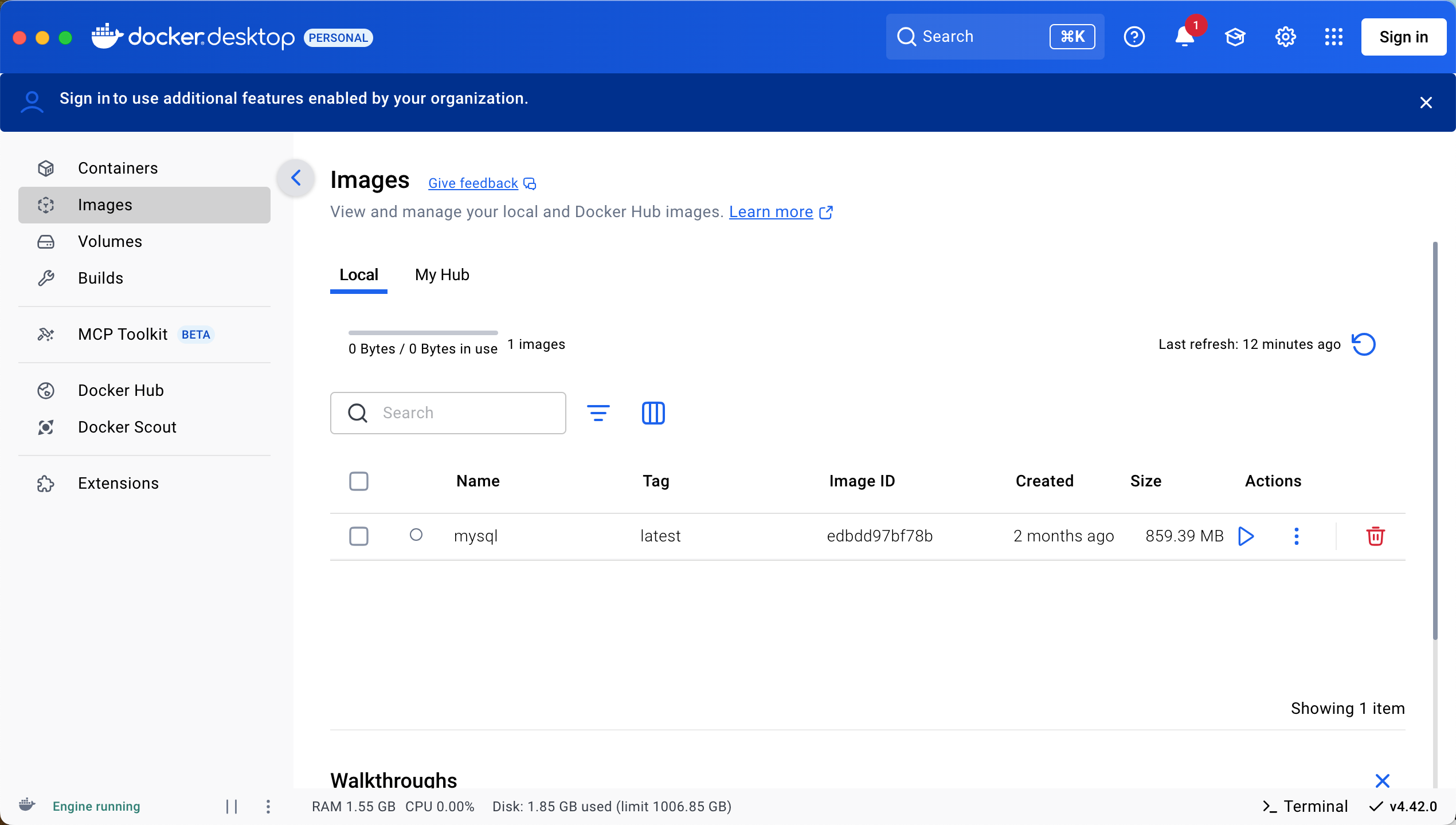

Docker 本地安装 mysql 数据库

Docker: Accelerated Container Application Development 下载对应操作系统版本的 docker ;并安装。 基础操作不再赘述。 打开 macOS 终端,开始 docker 安装mysql之旅 第一步 docker search mysql 》〉docker search mysql NAME DE…...