网络安全设备及部署

什么是等保定级?

之前了解了下等保定级,接下里做更加深入的探讨

文章目录

- 一、网路安全大事件

- 1.1 震网病毒

- 1.2 海康威视弱口令

- 1.3 物联网Mirai病毒

- 1.4 专网 黑天安 事件

- 1.5 乌克兰停电

- 1.6 委内瑞拉电网

- 1.7 棱镜门事件

- 1.8 熊猫烧香

- 二、法律法规解读

- 三、安全厂商介绍

- 四、安全产品

- 4.1 防护墙

- 4.1.1 经典防护墙

- VPN

- 4.1.2 NGFW下一代防火墙

- NGFW的特点

- NGFW的优势

- 4.2 IPS

- 4.2 负载均衡

- 应用优化

- 4.3 应用控制网关 流控产品

- BON

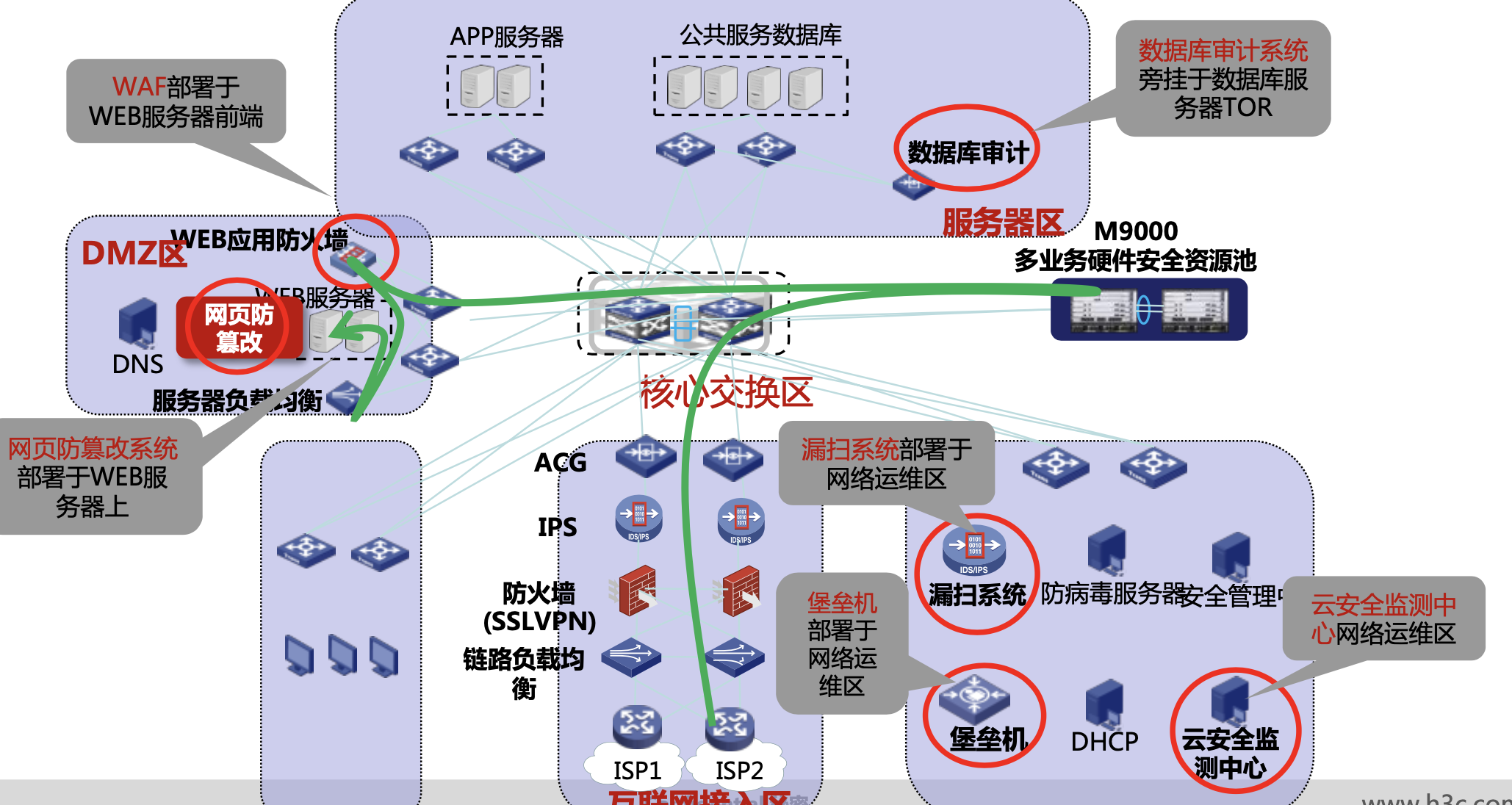

- 网络拓扑

- 4.4 WAF

- CC功能特性

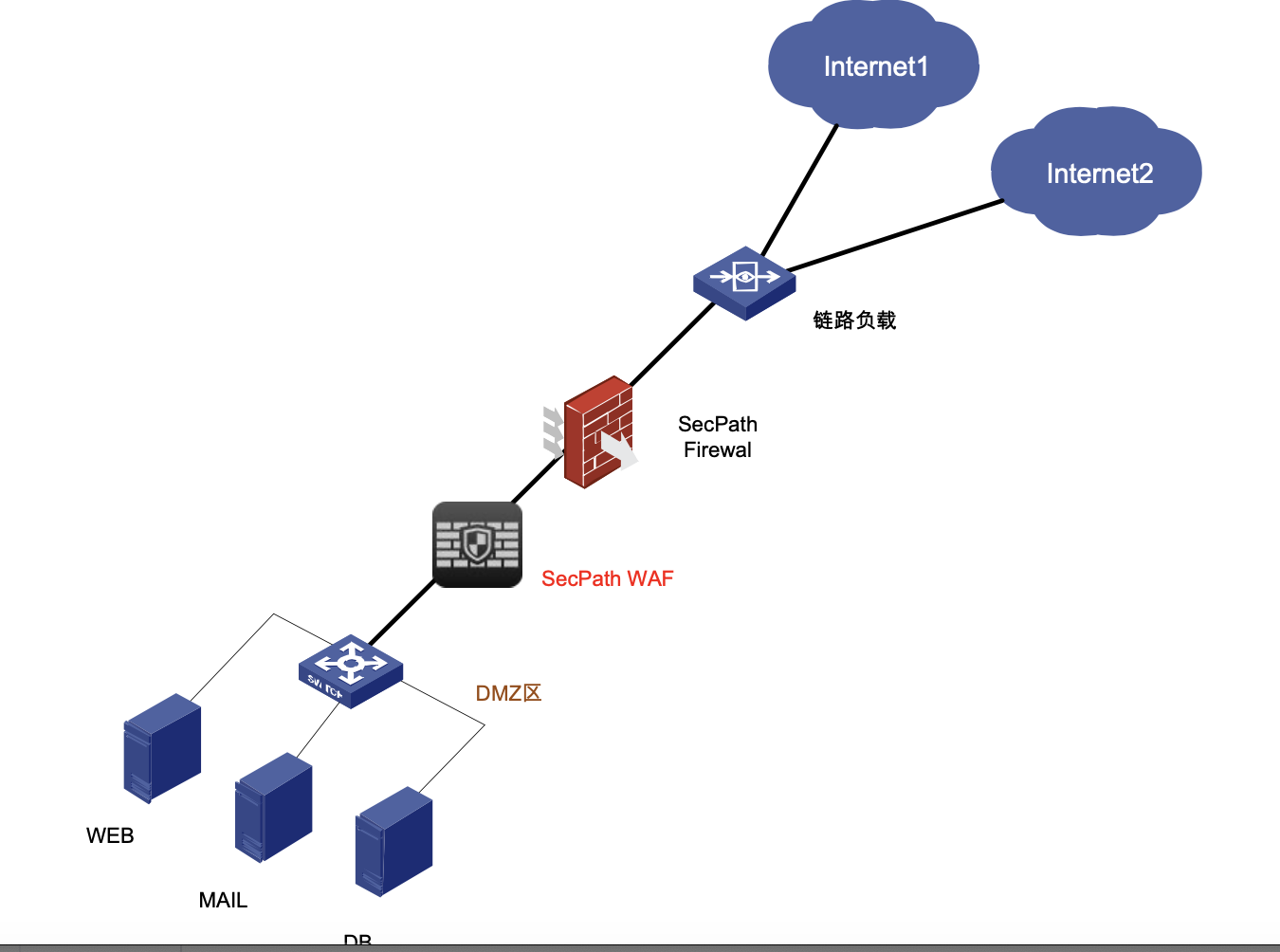

- 网络拓扑

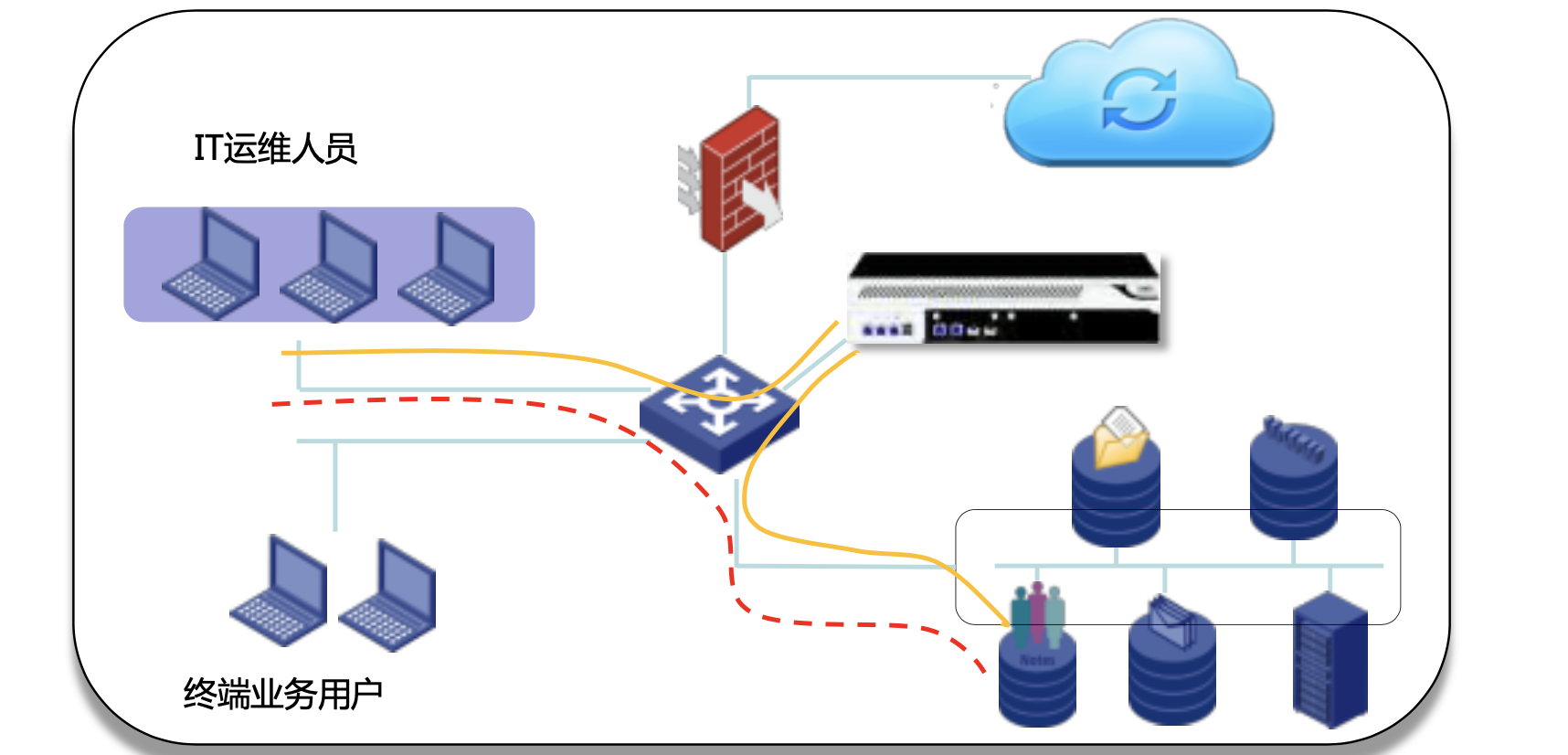

- 4.5 数据库审计系统

- 网络拓扑

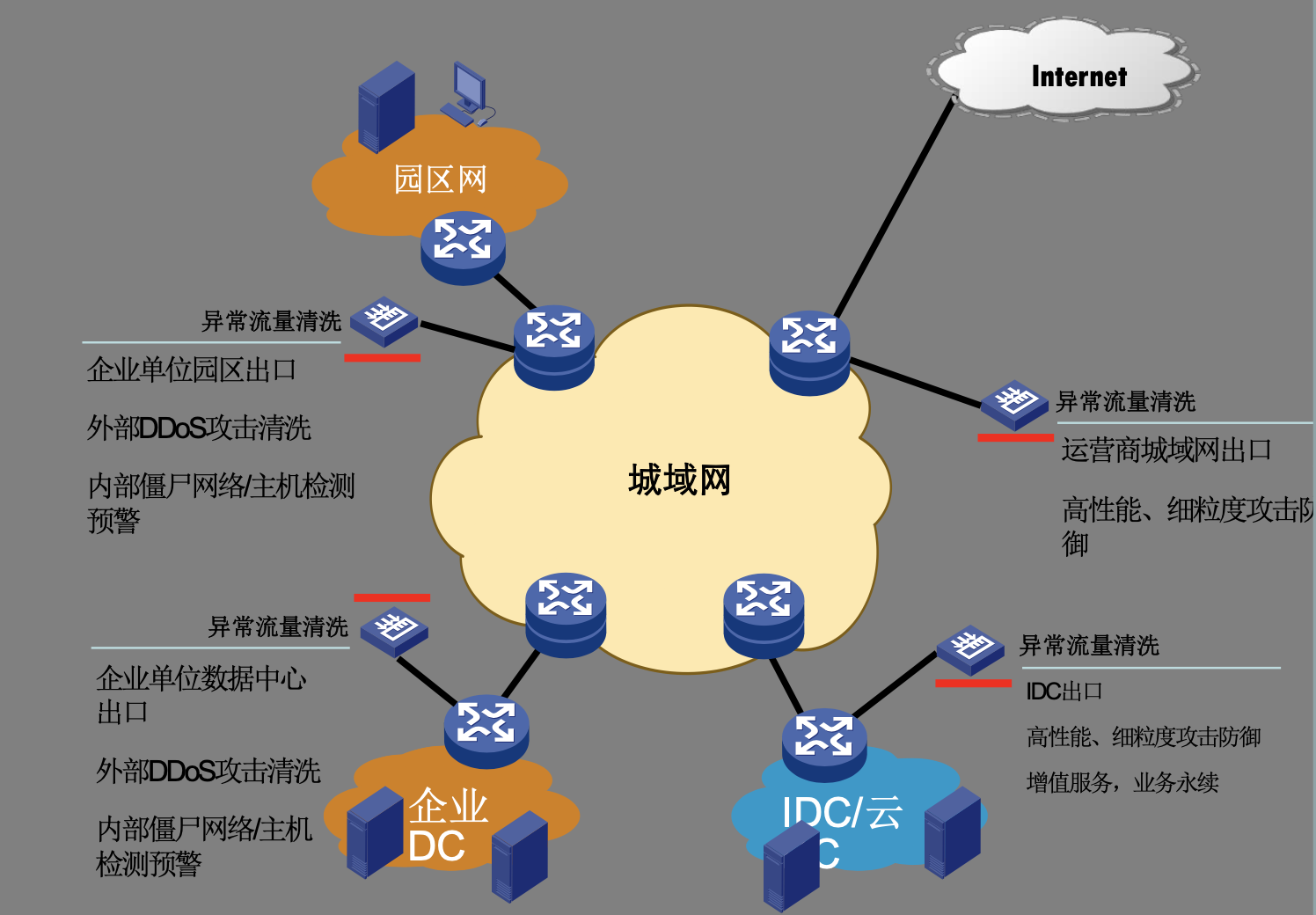

- 4.6 异常流量清洗

- 网络拓扑

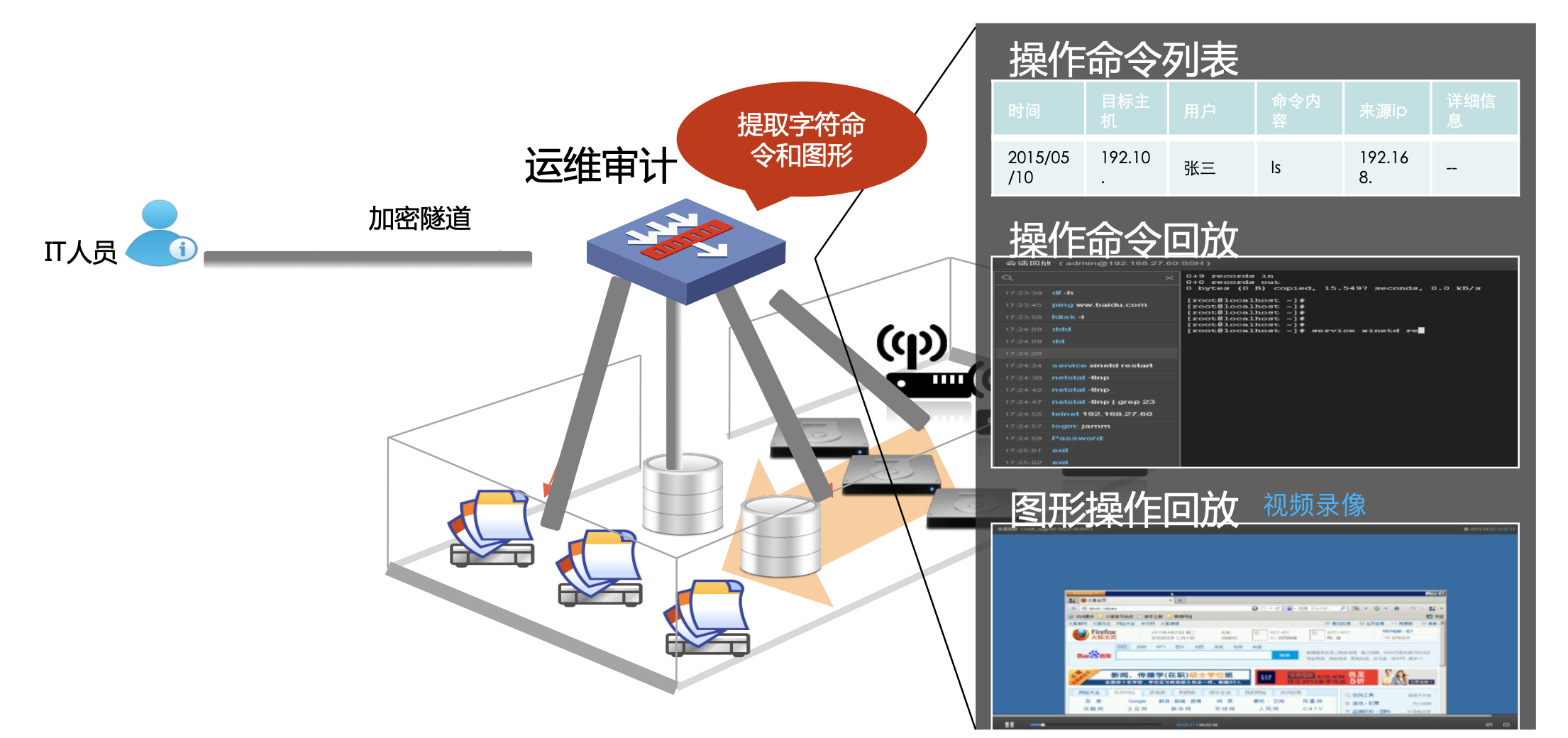

- 4.7 运维审计系统

- 网络拓扑

- 4.8 漏洞扫描设备

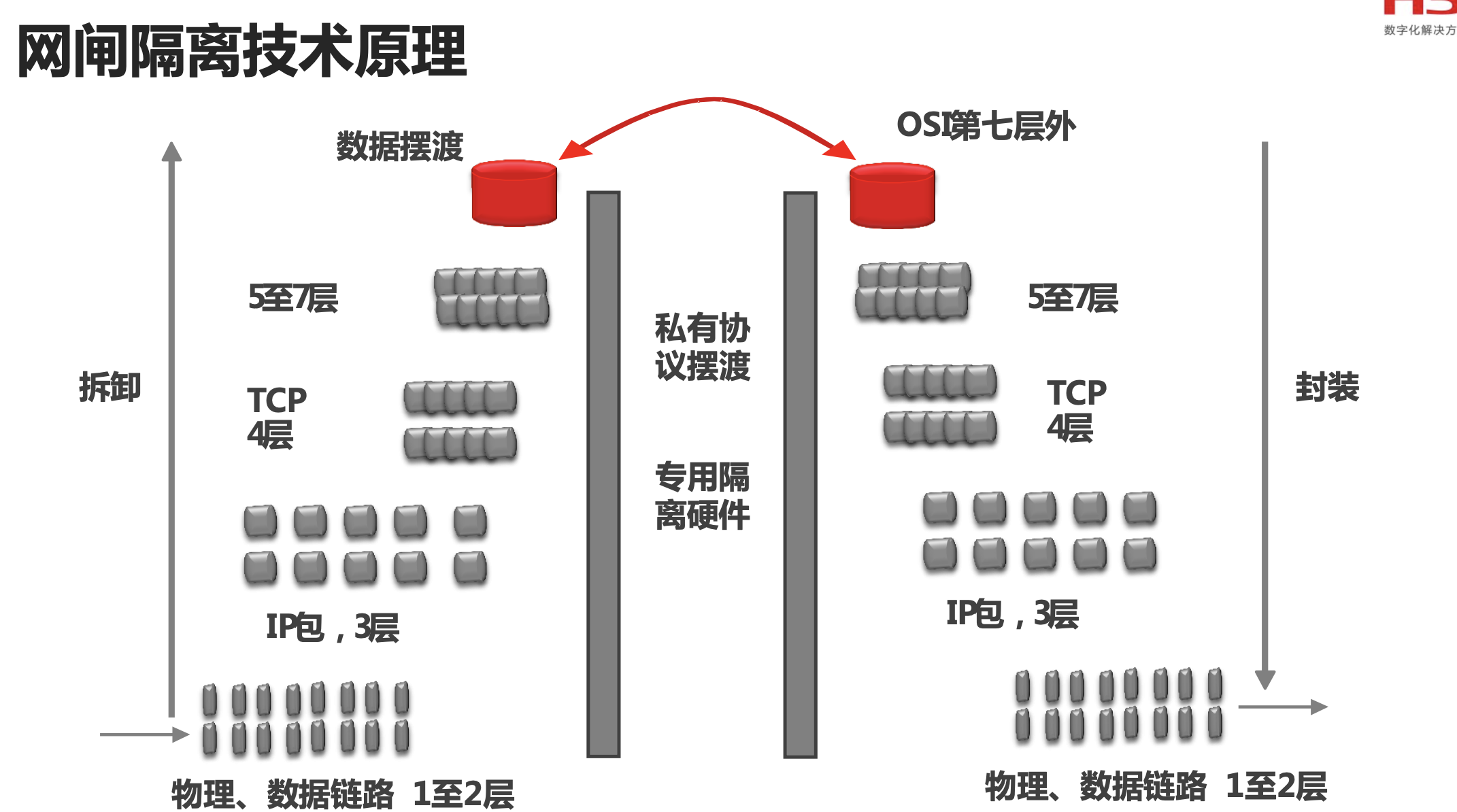

- 4.9 安全隔离和信息交换

- 网络拓扑

- 4.10 SSM安全业务管理中心

- 4.11 态势感知平台

- 五、安全产品部署

- 5.1 防护墙

- 5.1.2 VPN

- 5.2 IPS

- 5.3 负载均衡

- 5.4 WAF

- 5.5 数据库审计

- 5.6 异常流量清洗

- 5.7 堡垒机

- 5.8 安全隔离和信息交换

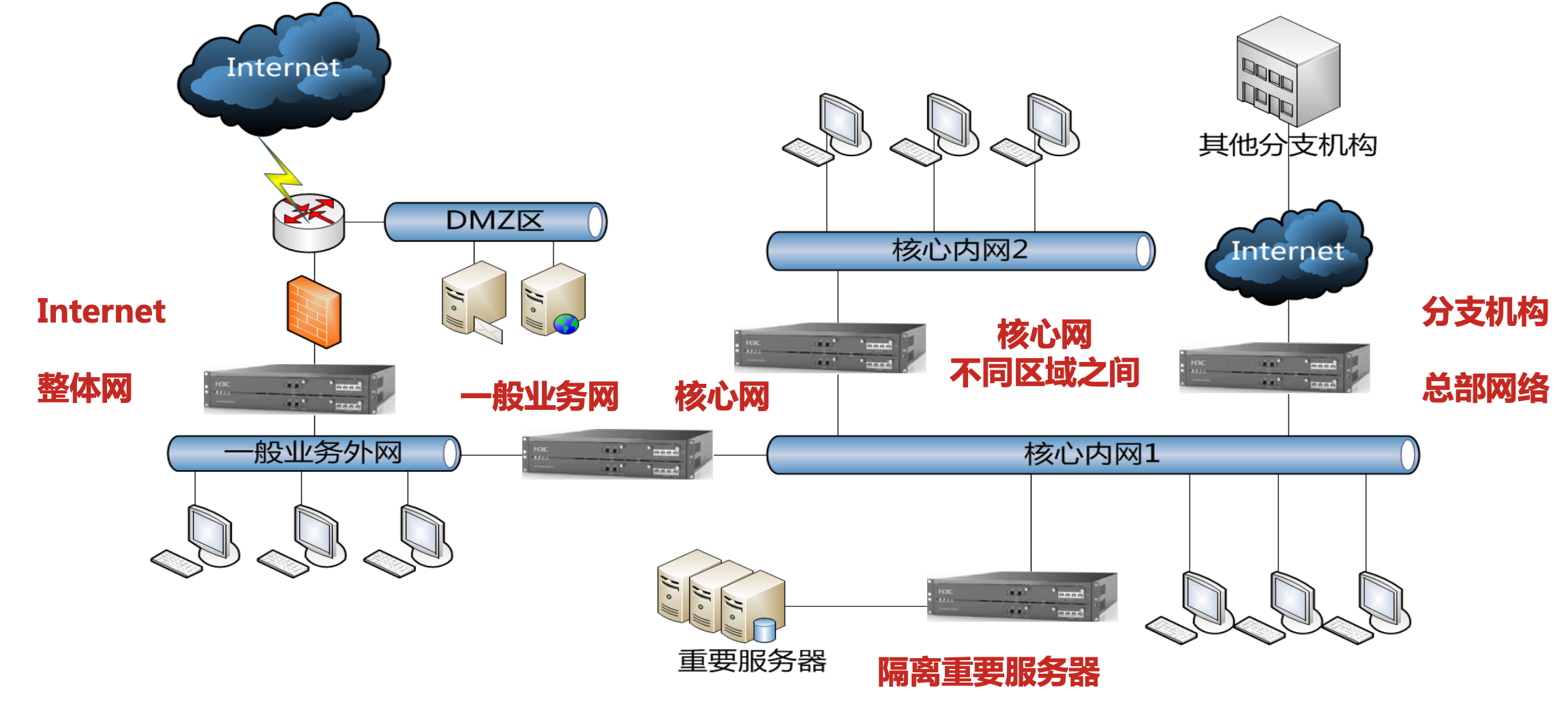

- 5.9 全场景部署

- 交换机和路由器

- AC AP

- 防火墙

- IDS 日志审计系统 内容缓存 行为管理 VPN 堡垒机

- 5.10 方案

一、网路安全大事件

1.1 震网病毒

有一个纪录片专门讲解这个事件零日

2010年,美国和以色列攻击伊朗核设施,开发了震网病毒,攻击目标是工业上使用的 可编程逻辑控制器PCL

通过U盘传播

对工业设备的精确打击

APT攻击:高级持续性威胁(Advanced Persistent Threat,APT),又叫高级长期威胁,是一种复杂的、持续的网络攻击。先感染U盘,再感染 工作电脑 再感染工业控制

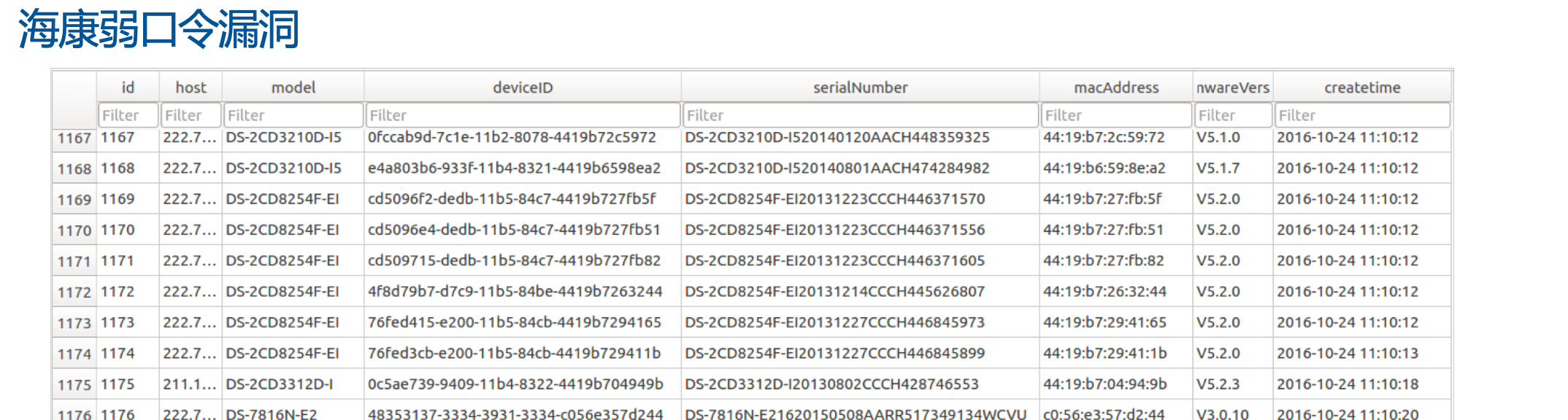

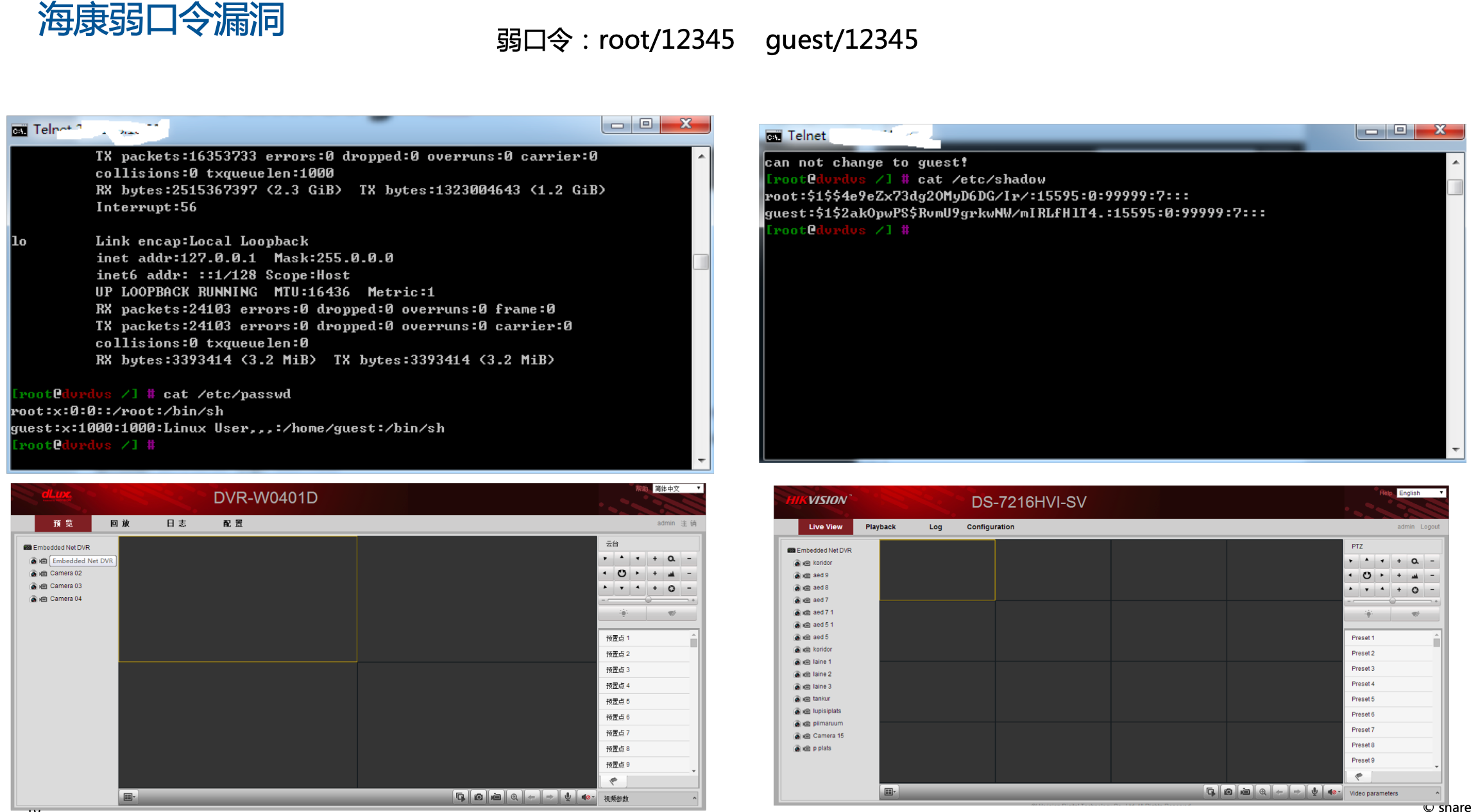

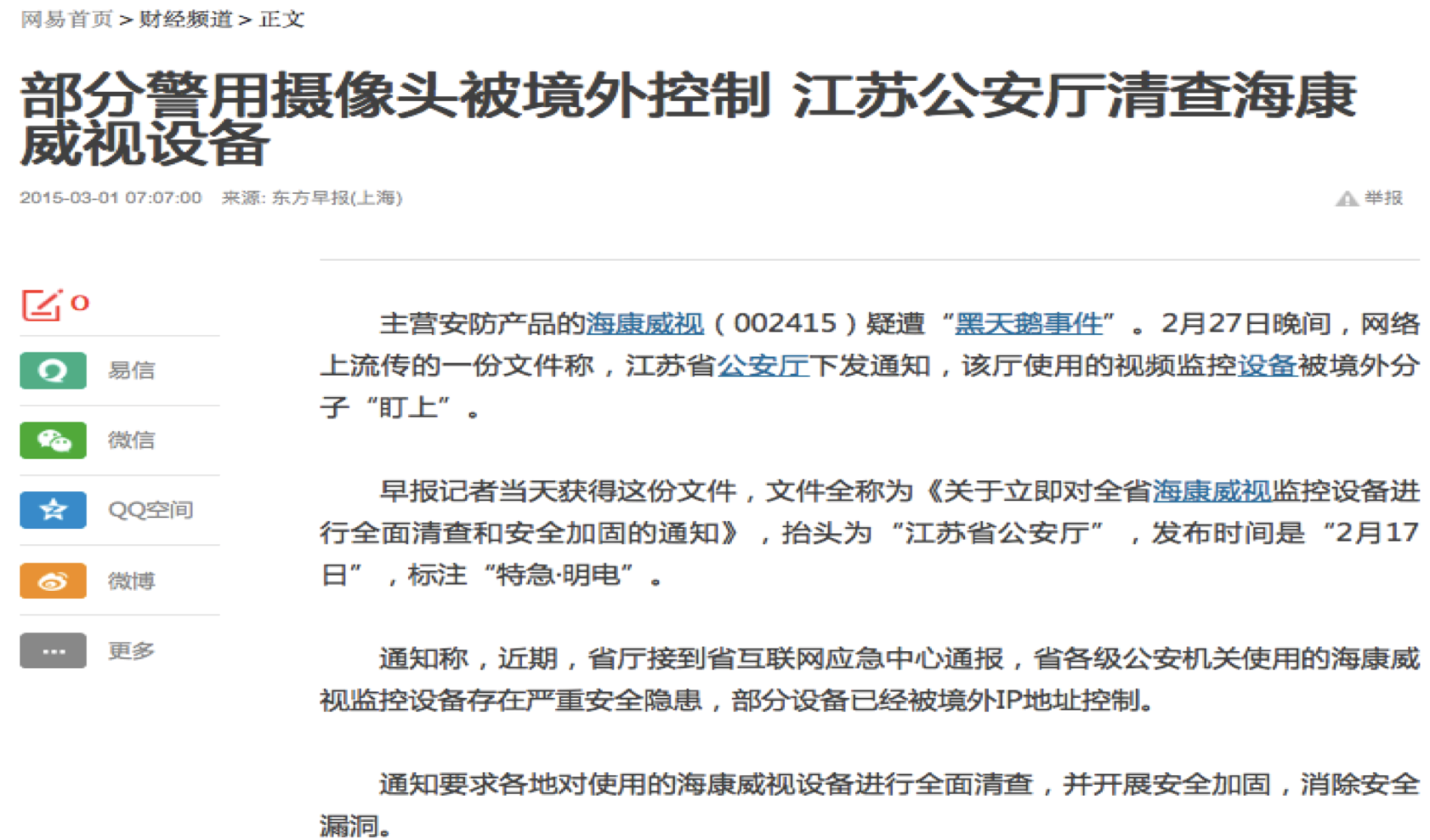

1.2 海康威视弱口令

2014年,海康威视被爆出 弱口令

通过ssh telnet登录

1.3 物联网Mirai病毒

感染存在漏洞或内置有默认密码的IOT设备

网络摄像头、DVR、路由器等

1.4 专网 黑天安 事件

摄像头的安全问题

- 弱口令

- 替换摄像头为终端设备

- 存在不必要的远程服务

- 系统组件和应用程序漏洞

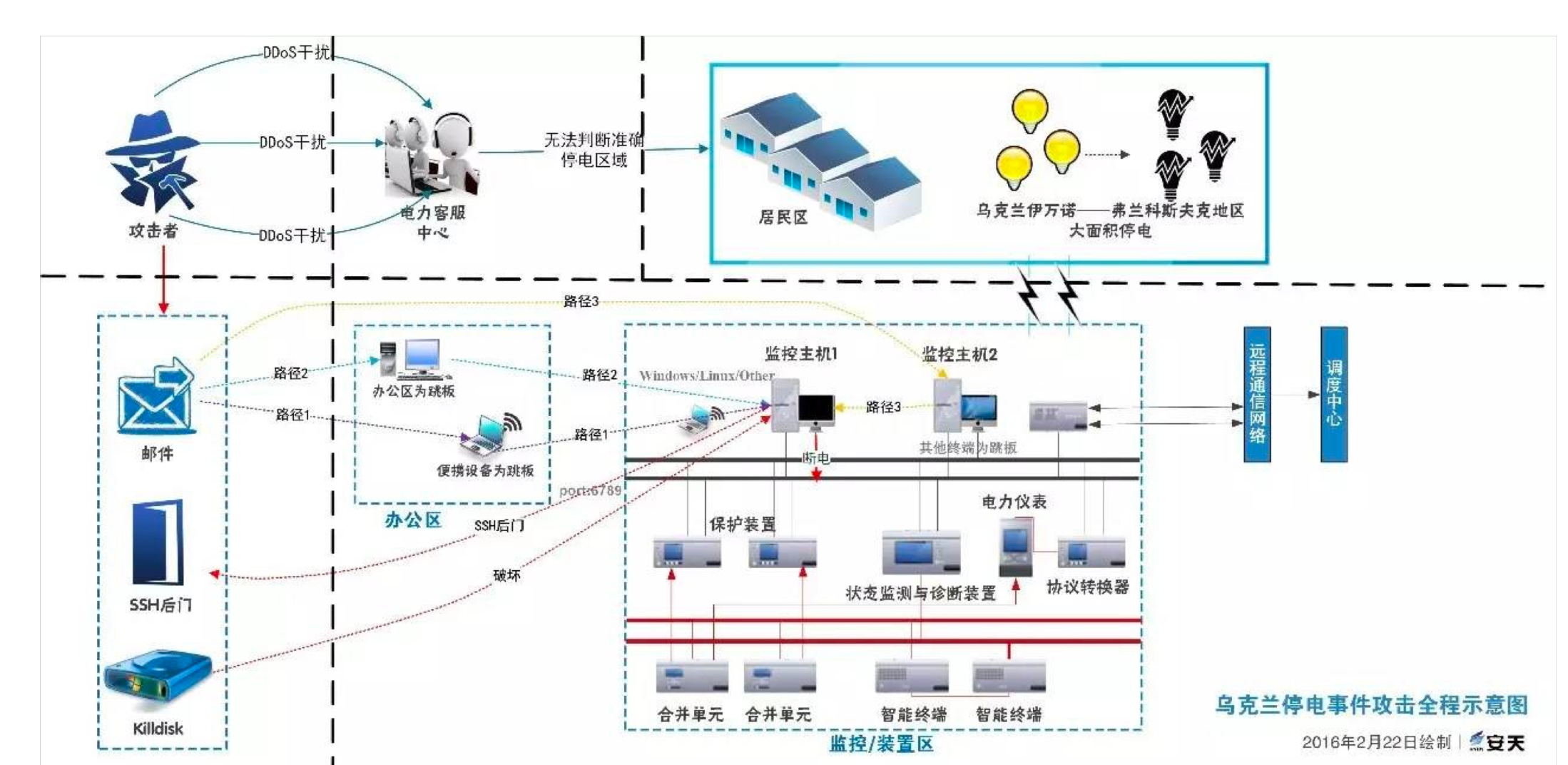

1.5 乌克兰停电

2015年 俄罗斯 黑入 乌的的变电站,导致停电

1.6 委内瑞拉电网

2019年 委内瑞拉 电网被攻击,全国停电!

1.7 棱镜门事件

直接进入 各大 网络公司的服务器,直接获取情报

1.8 熊猫烧香

自动传播、自动感染

会删除gho文件(Win的系统镜像)

二、法律法规解读

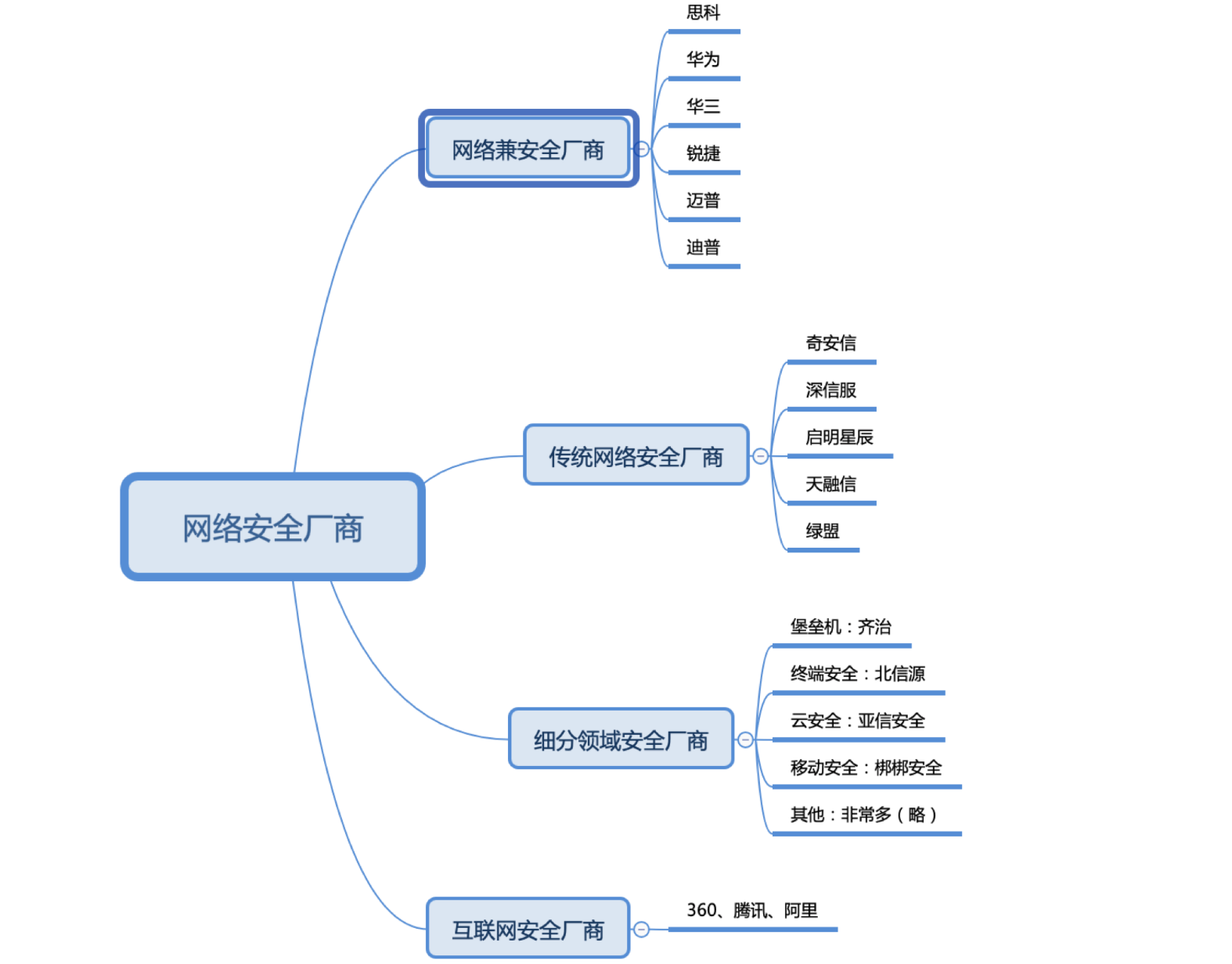

三、安全厂商介绍

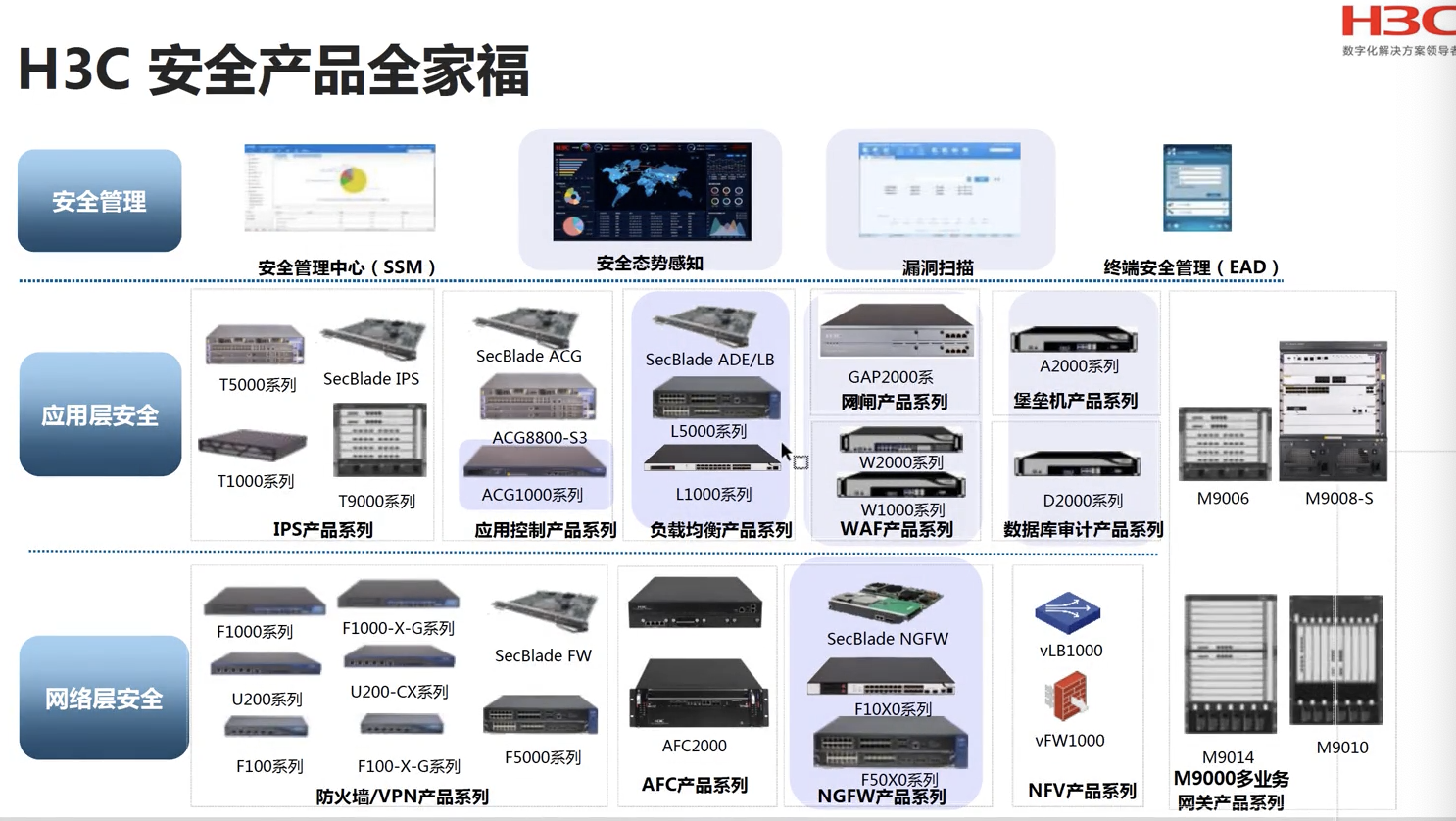

四、安全产品

完全设备性能指标:

1.整机吞吐量:状态检测机制下,能处理一定包长数据的最大转发能力。(带宽/3 就是 最大的出口带宽)

2. 最大并发连接数:同时能容纳的最大的链接数目。一个连接就是一个TCP、UDP的访问(每台PC1000链接)

3. 每秒新建连接数:每秒可以通过安全产品建立起来的完成TCP、UDP链接。

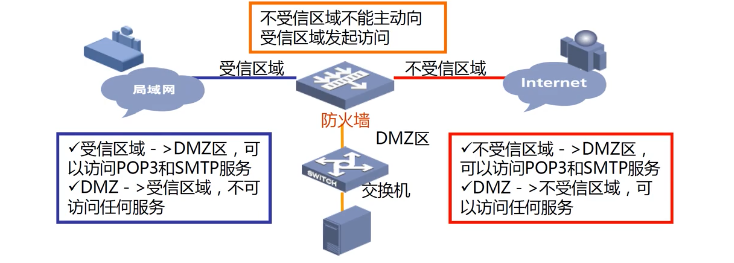

4.1 防护墙

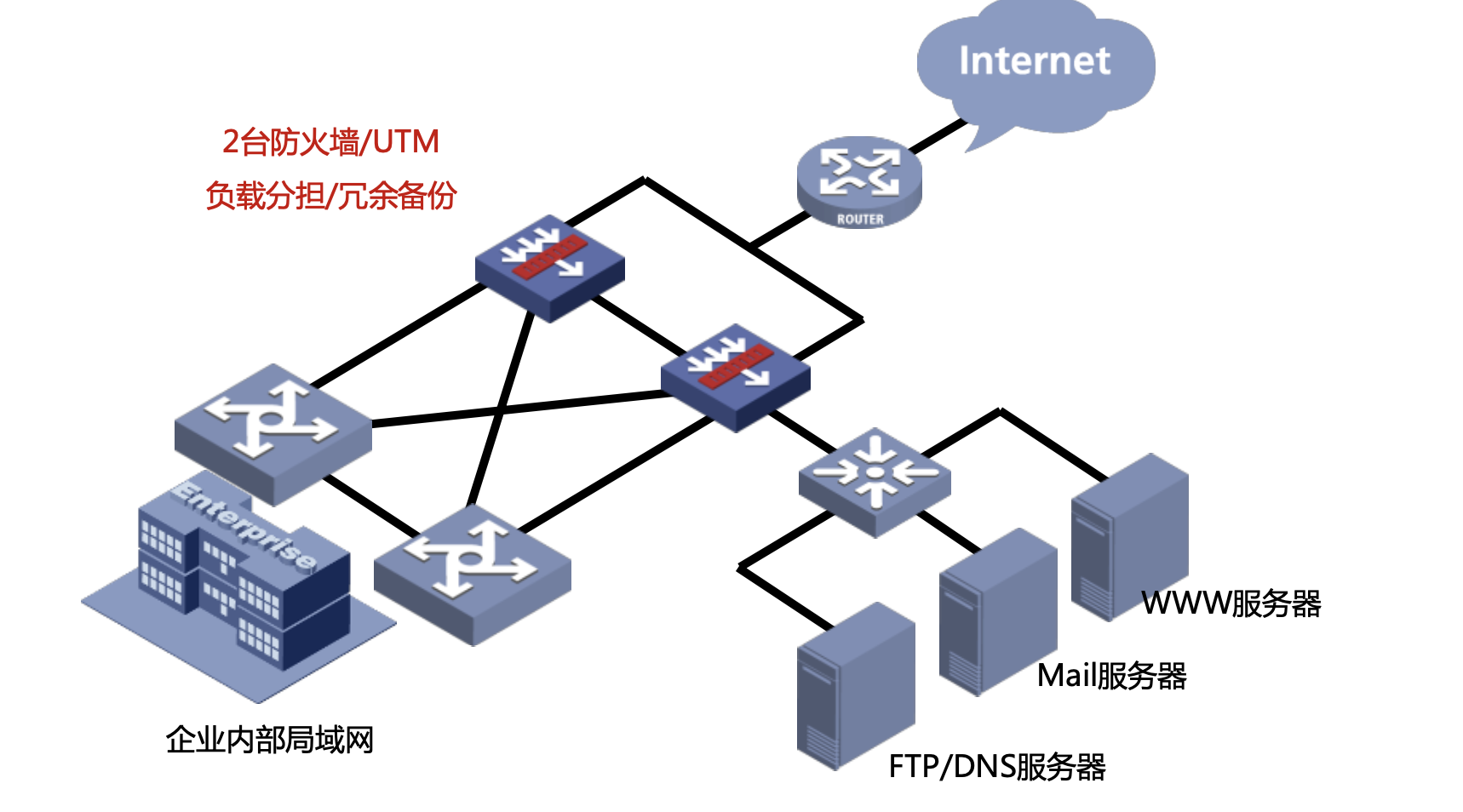

4.1.1 经典防护墙

防护墙:保护网络周边安全的关键设备,可以保护一个 信任 网络免受 非信任 网络的攻击,但同时还必须允许两个网络之家可以进行合法的(符合安全策略)的通信

基本功能:网络隔离和访问控制

就是ACL

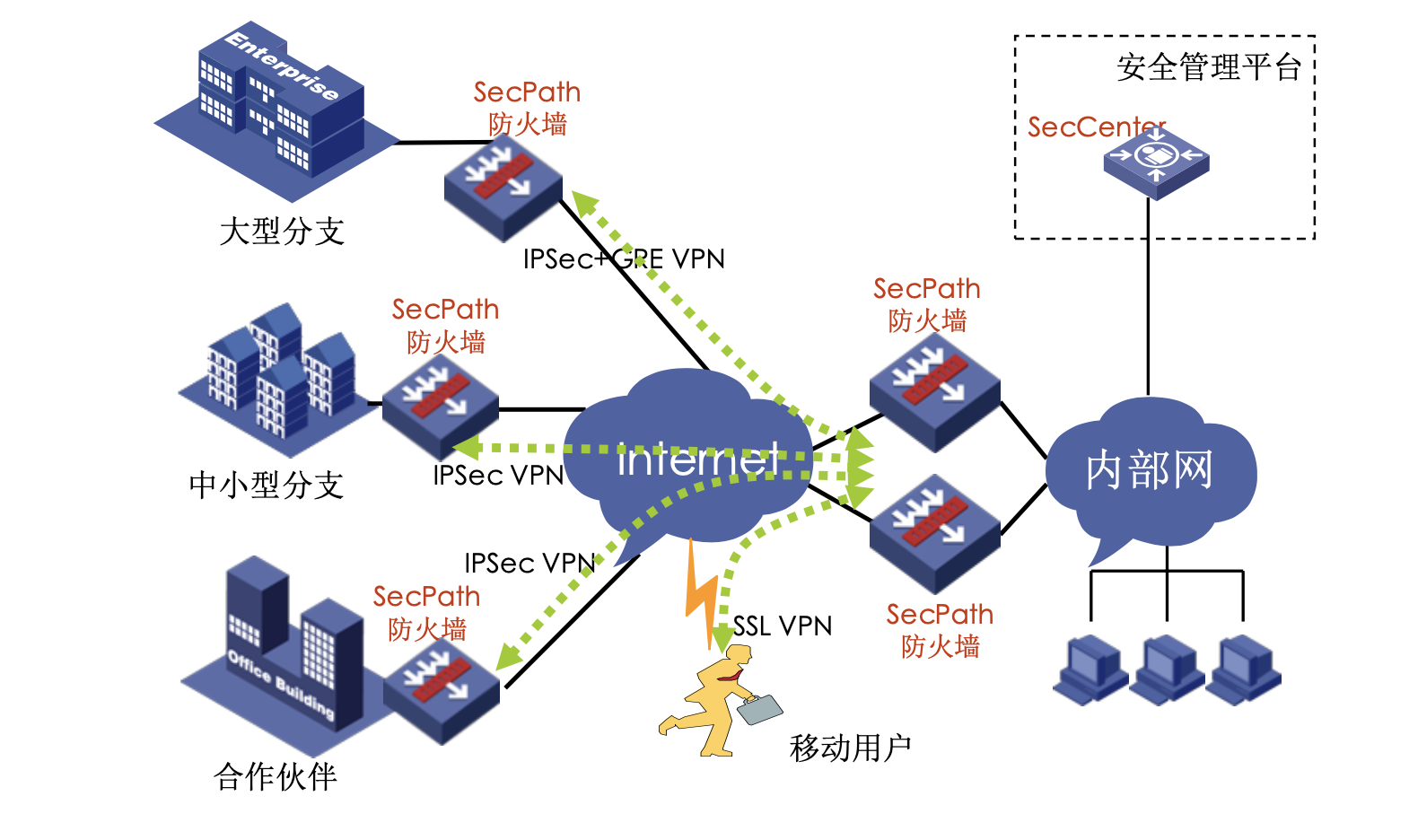

VPN

VPN也是防护墙 有非常基础的功能

传统防火墙也有DPI深度检测功能,查看传输层、应用层的协议

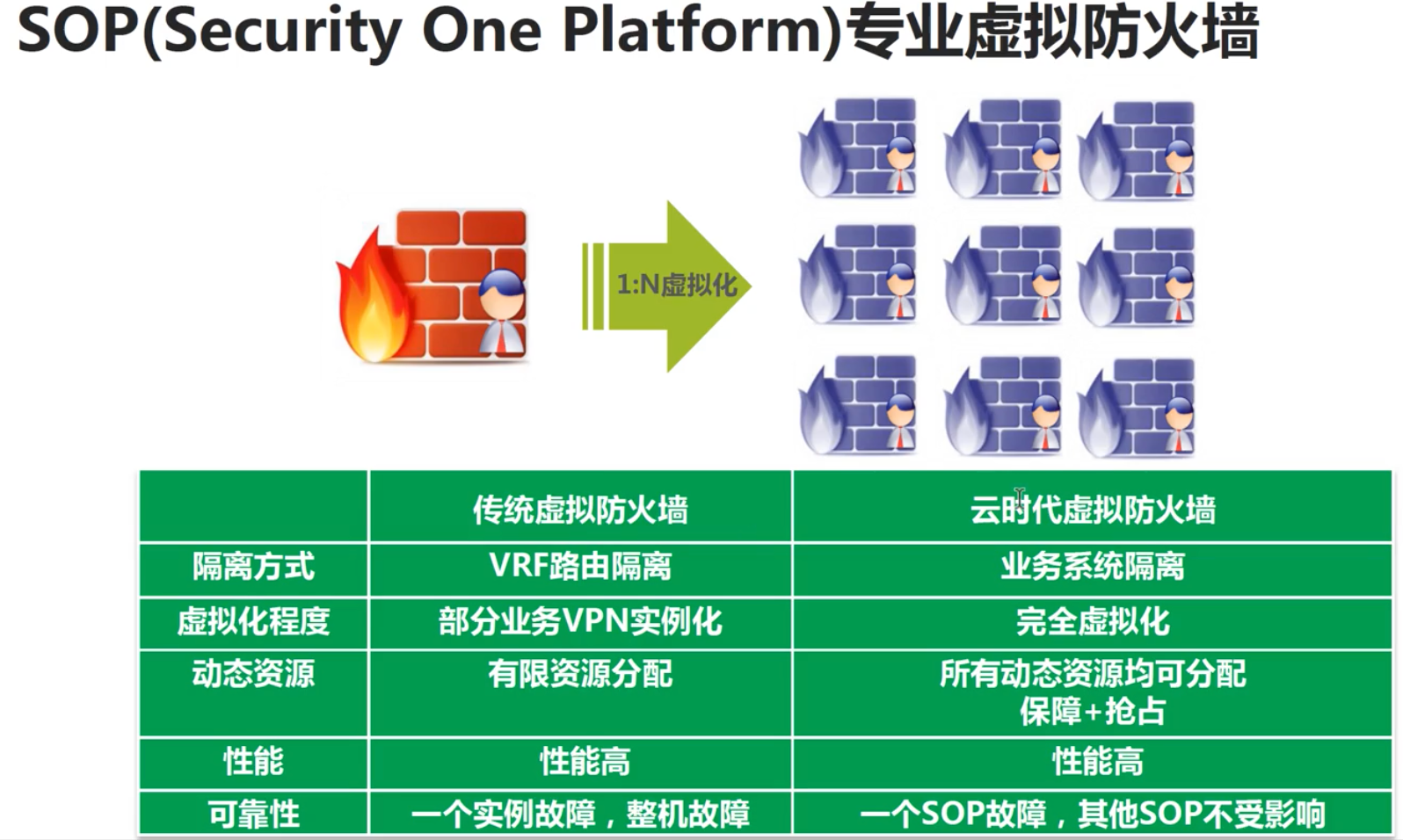

4.1.2 NGFW下一代防火墙

NGFW的特点

-

多维度安全控制

基本防火墙是ACL

NGFW多因素考虑安全:时间识别、位置识别、ID识别、终端类型识别、业务识别、病毒识别 -

一体化的安全策略

配置相对简单,对具体的应用,对没有固定端口的也可以拦截

对不同用户 不同拦截策略 -

智能策略

策略合规识别、策略冗余检测、策略匹配统计、风险分析联动、策略自动推荐

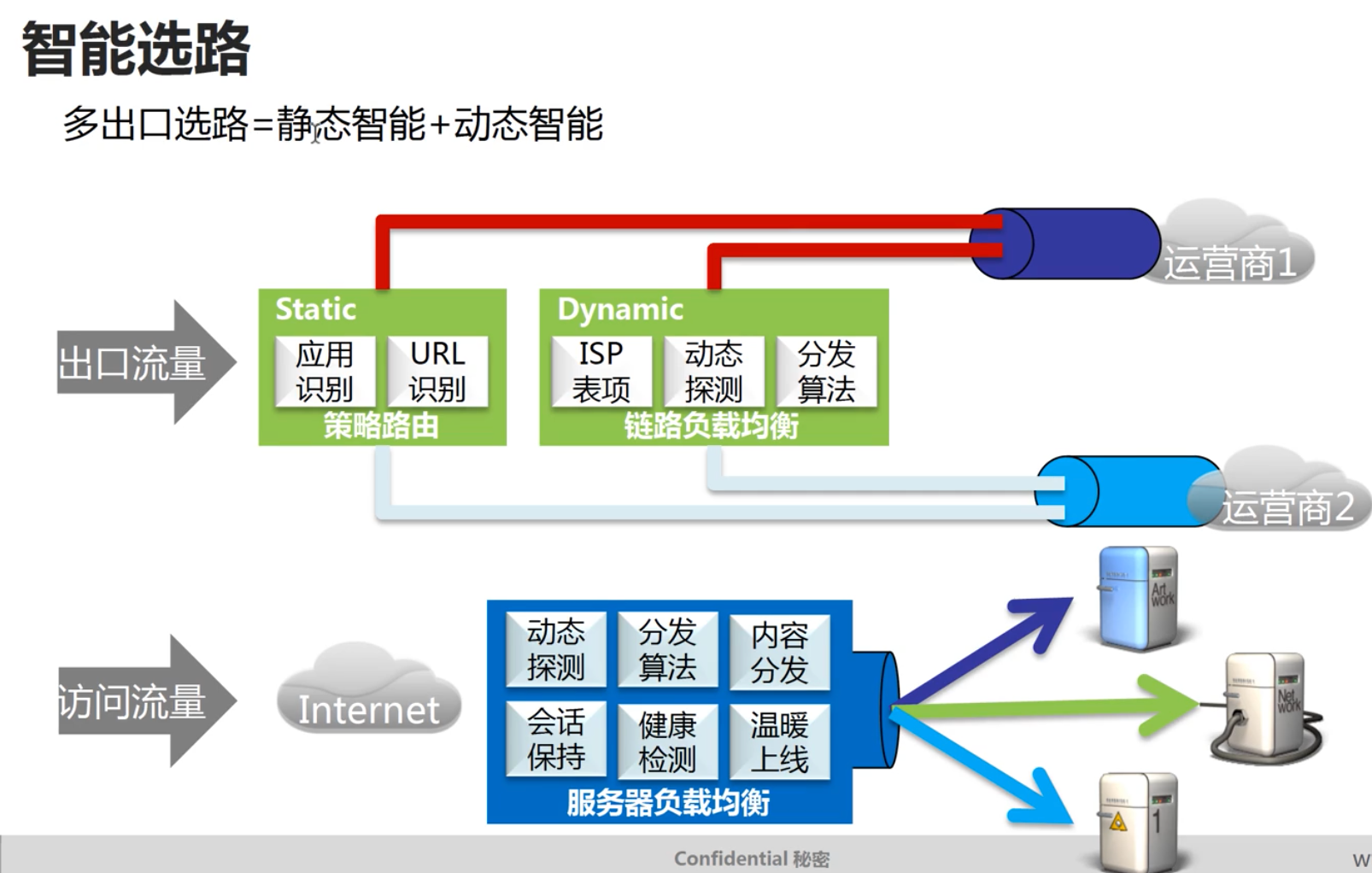

- 智能选路

负载均衡、不同流量选择不同的ISP

一般 外网访问DFM的 不用防护墙做负载均衡、有专业的设备

NGFW的优势

-

基于用户名控制

能够基于用户名控制,不同的用户配置不同的策略

后续还可以根据用户名做log溯源

用户接入系统EAD -

可以做防火墙集群

HA高可用、性能提升、主备也不用同步

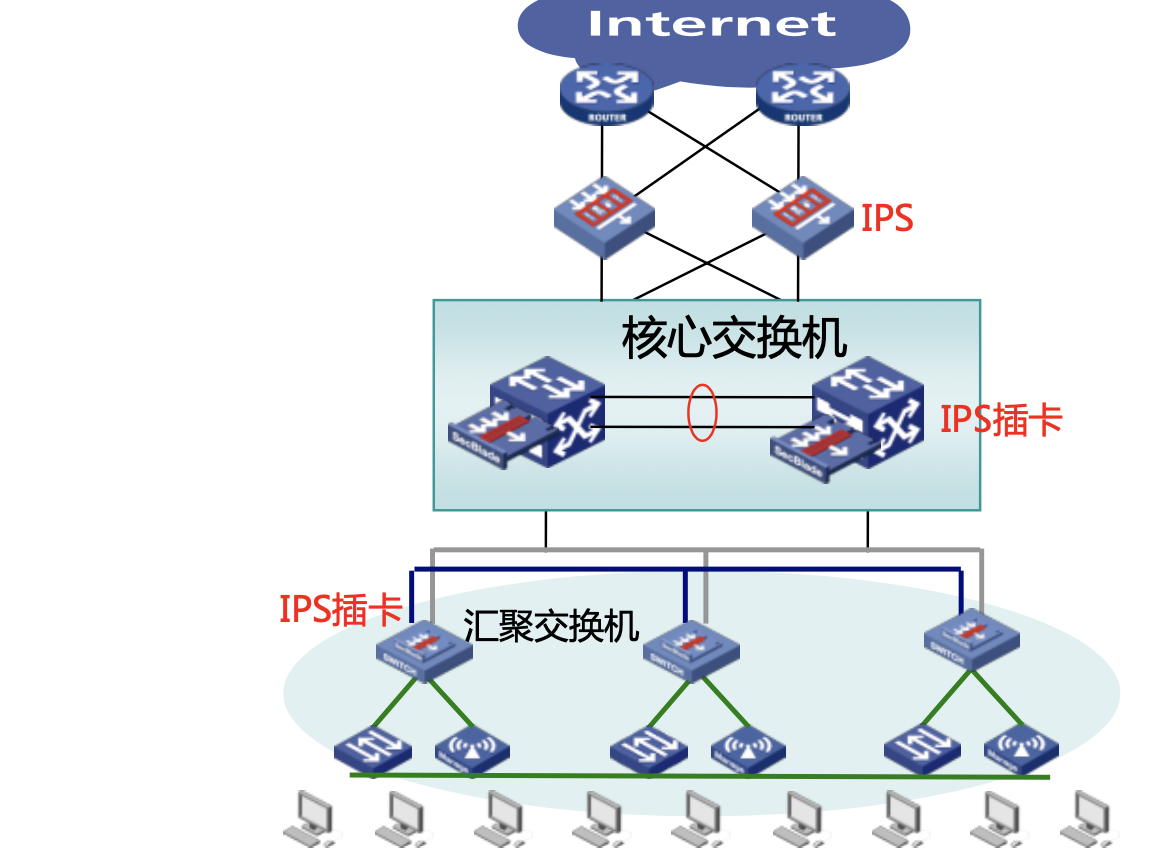

4.2 IPS

IPS:入侵防御 IDS:入侵检测

现在都集成到一起了

防护墙:偏向于边界安全管理,进入到内网就管不了了

IPS:对内网的流量进行分析,内网对内网的攻击也可

IPS旁挂的核心交换机旁边,全网流量做镜像 往IPS扔一份,旁挂只检测不阻断

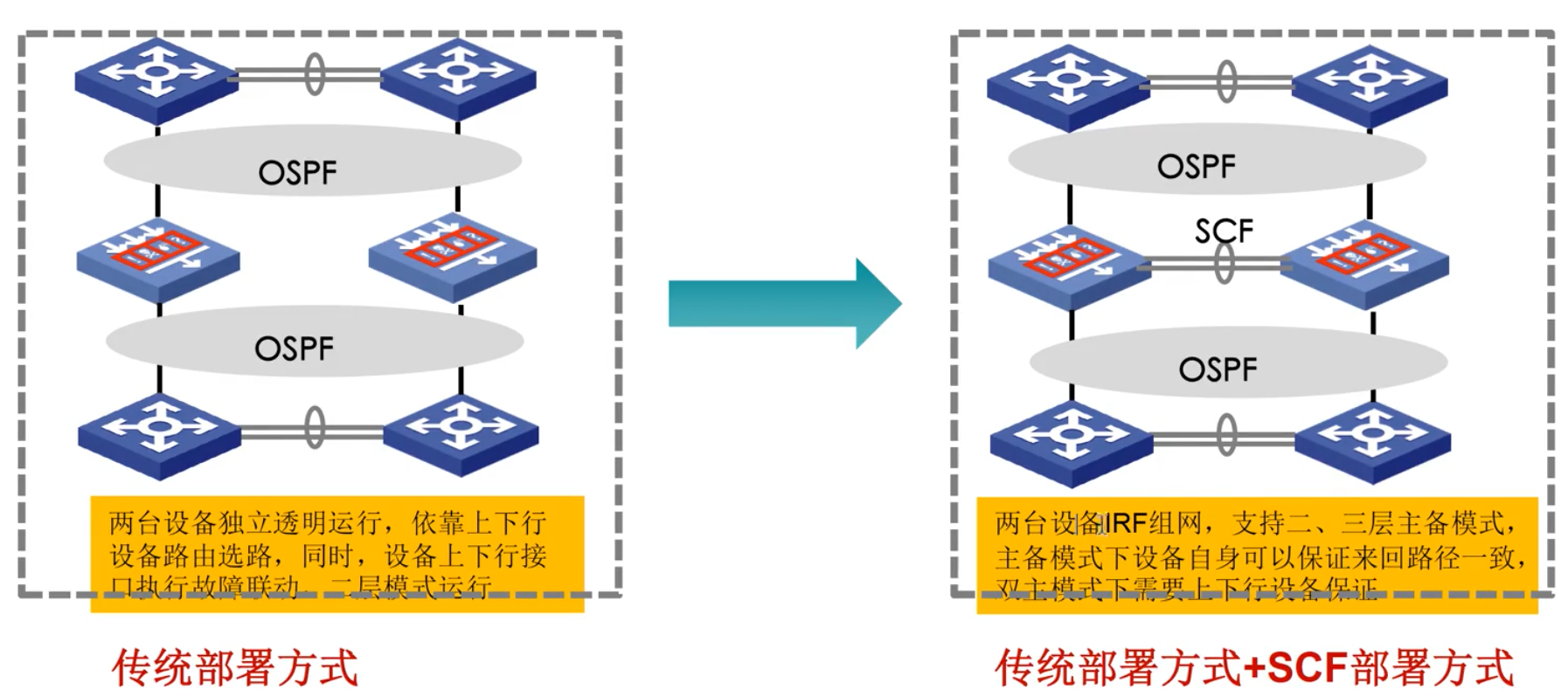

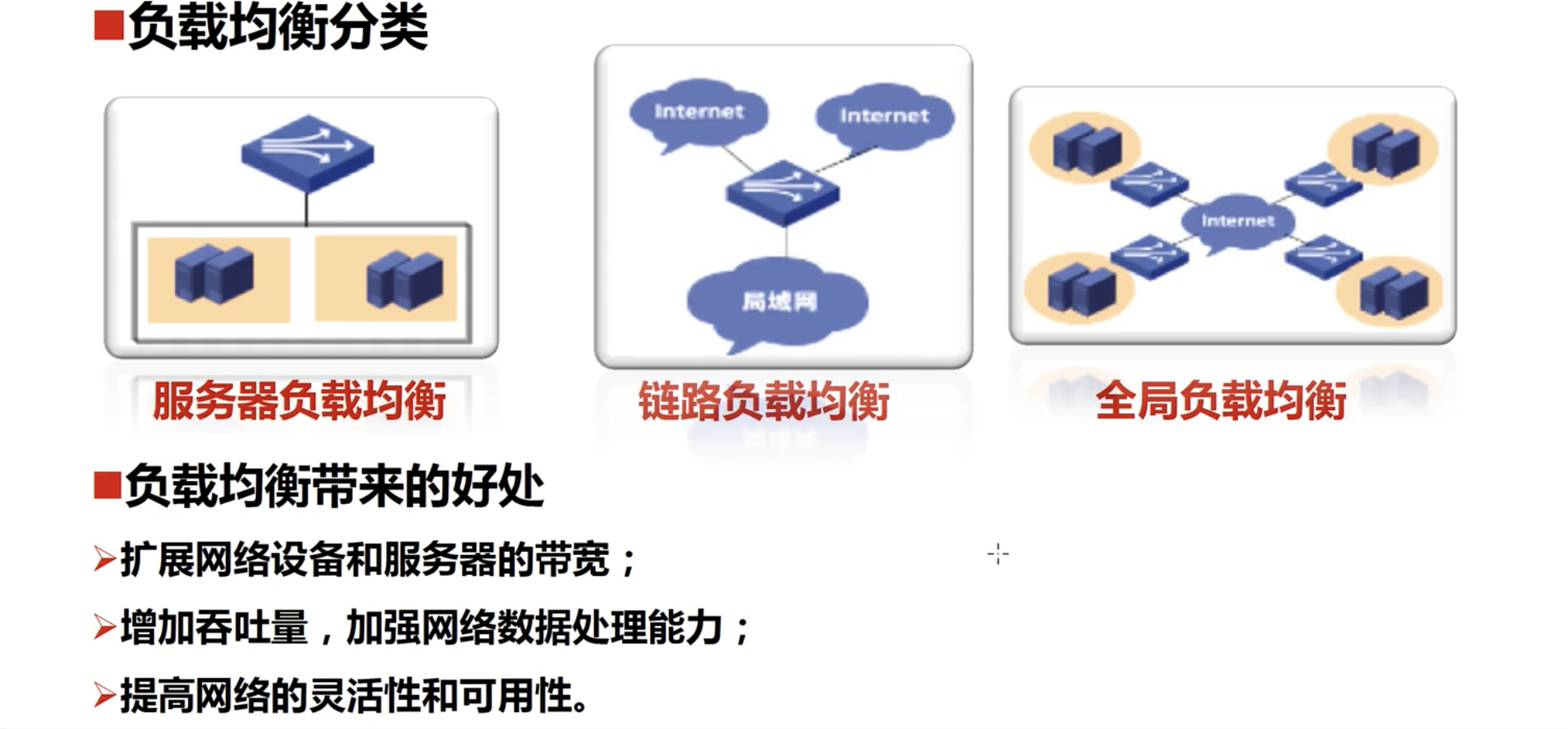

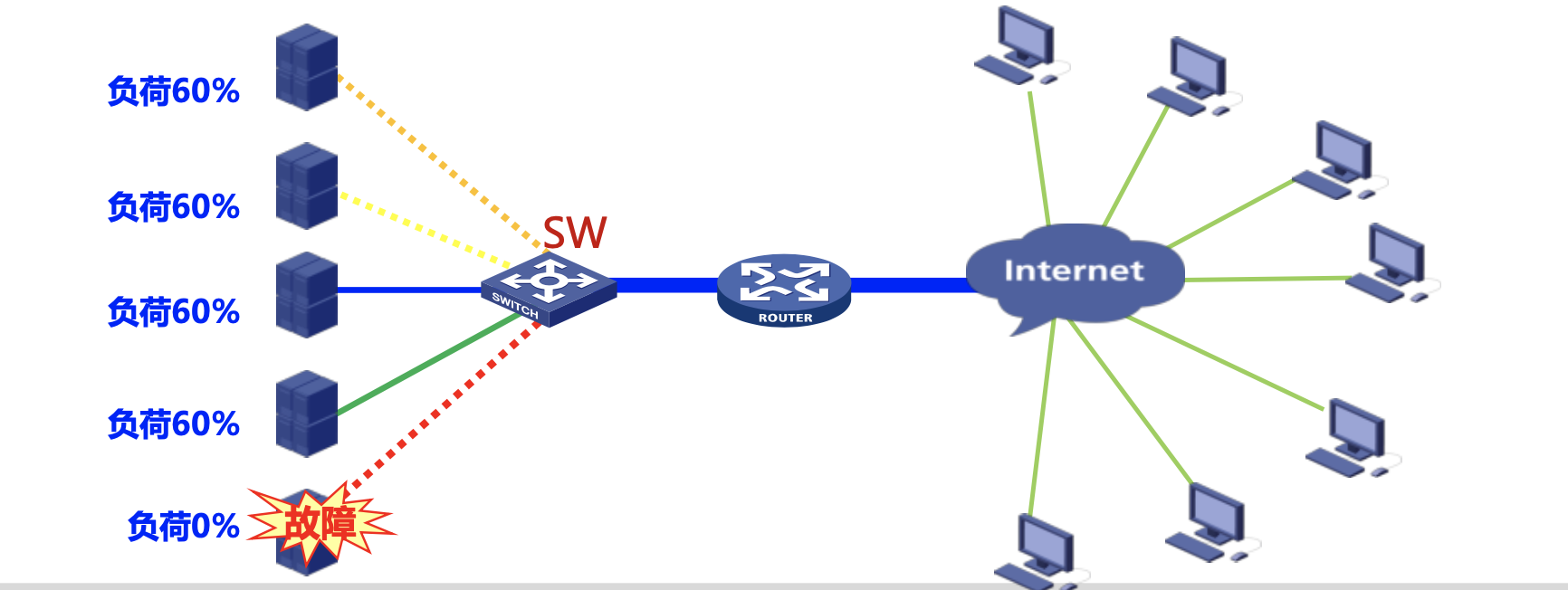

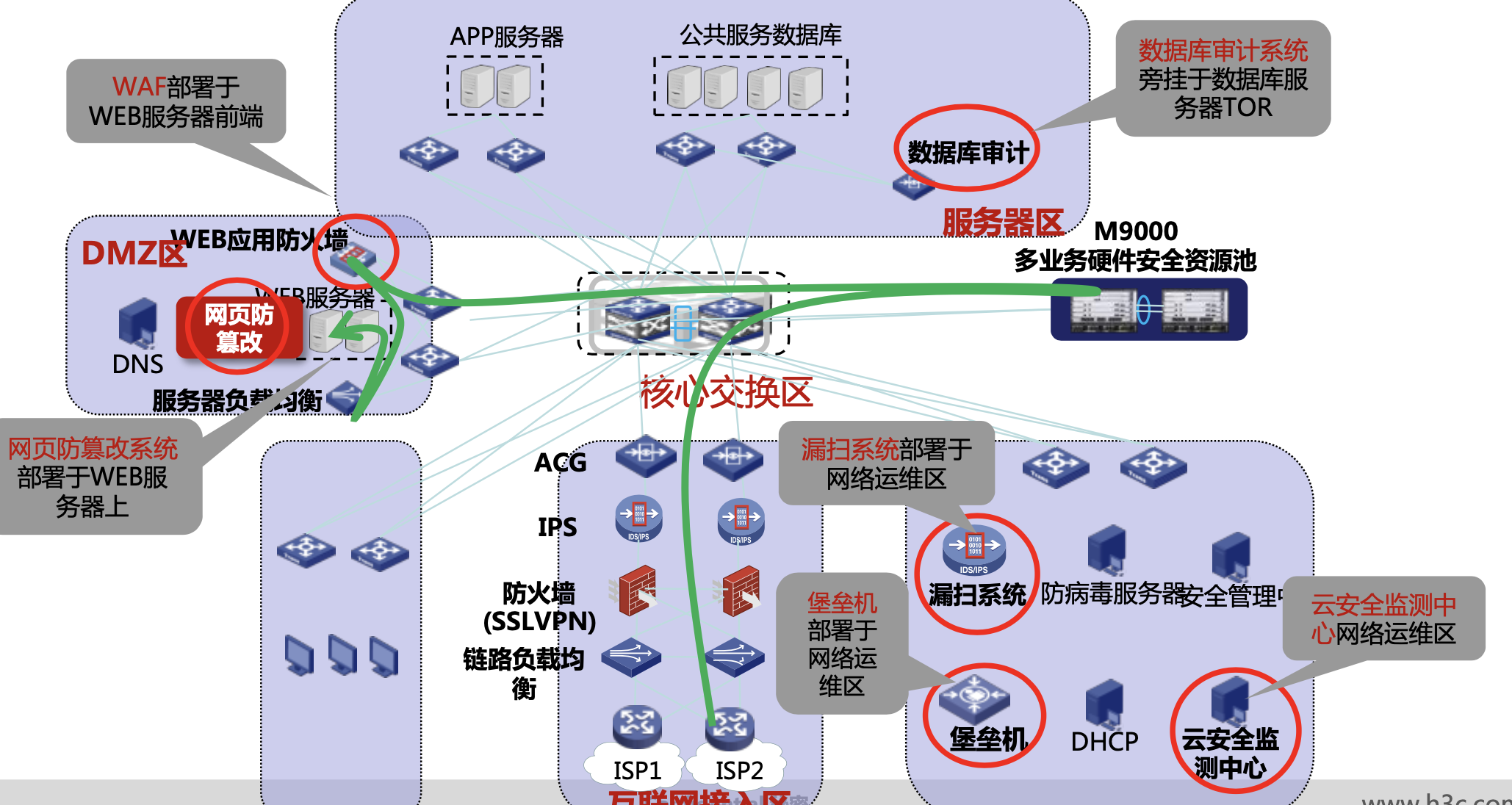

4.2 负载均衡

链路负载均衡:多条链路,电信 联通 移动 多条线

防火墙也有链路负载均衡的功能

全局负载均衡:用百度 在北京就会就近用北京的百度 server

应用优化

除了基本的负载均衡,还有应有优化的功能:

1.TCP链接复用

2.HTTP的压缩 解压缩(本来是服务器的工作)

3. HTTPS的SSL的卸载(本来是服务器的工作)

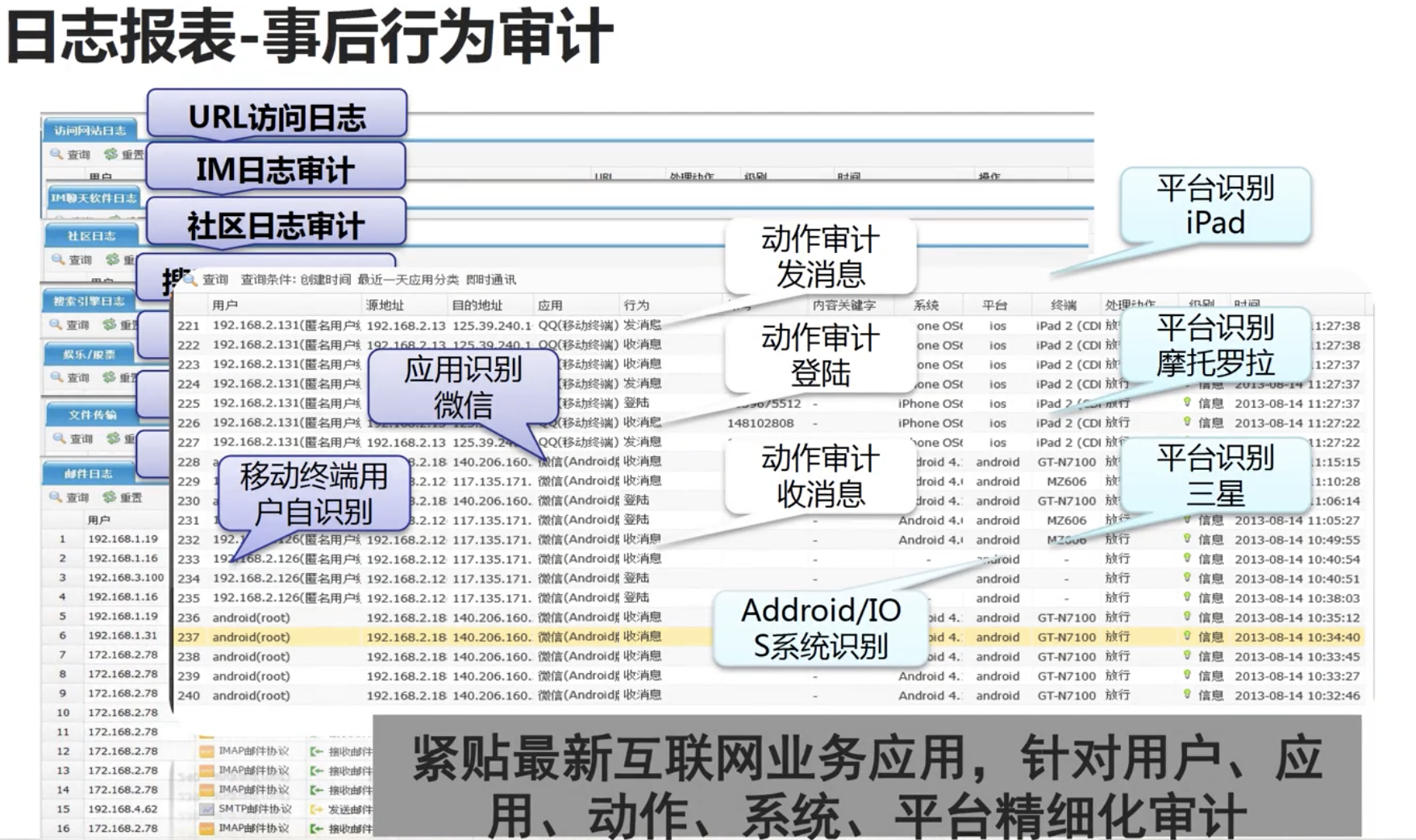

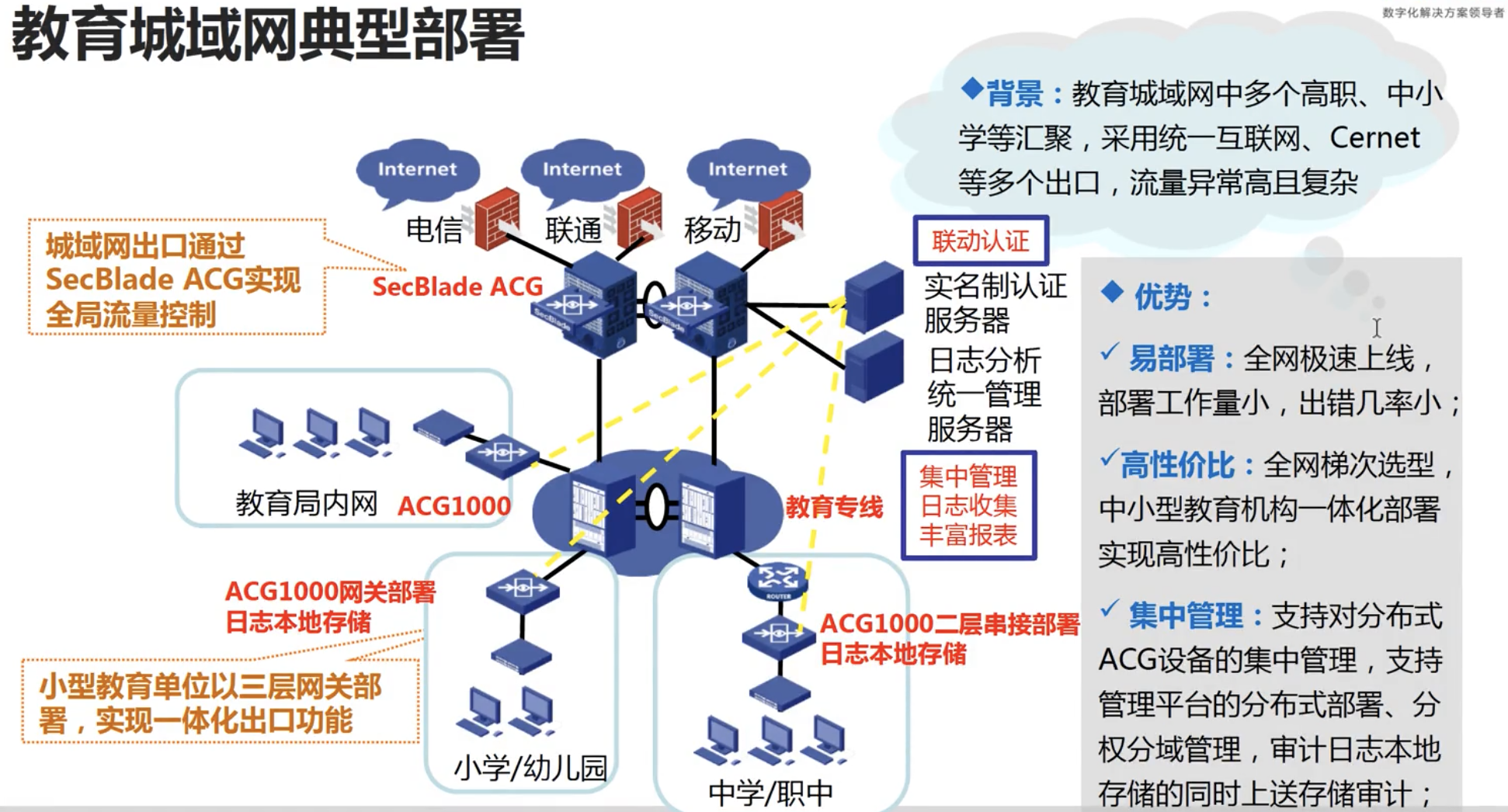

4.3 应用控制网关 流控产品

流控产品AppControlGateway

功能:

- VPN

- 内容缓存

- 行为审计

流控设备 vs 上网行为管理设备 的 区别:

4. 产品倾向不同。行为管理设备作为安全设备,倾向于管理和控制:比如上班时间就不能用qq。流控设备倾向于优化,比如:上班时间网盘速度限制,把带宽留给其他办公服务。

5. 规模和场景:行为管理中小型企业,流控用于大型网络居多。运营商用流控实现流量计费

BON

新一代ACG应用控制网关

- 应用部署,直接在子网中下发应用

- 业务运行,行为管理、流控保障

- 业务可视,精细审计

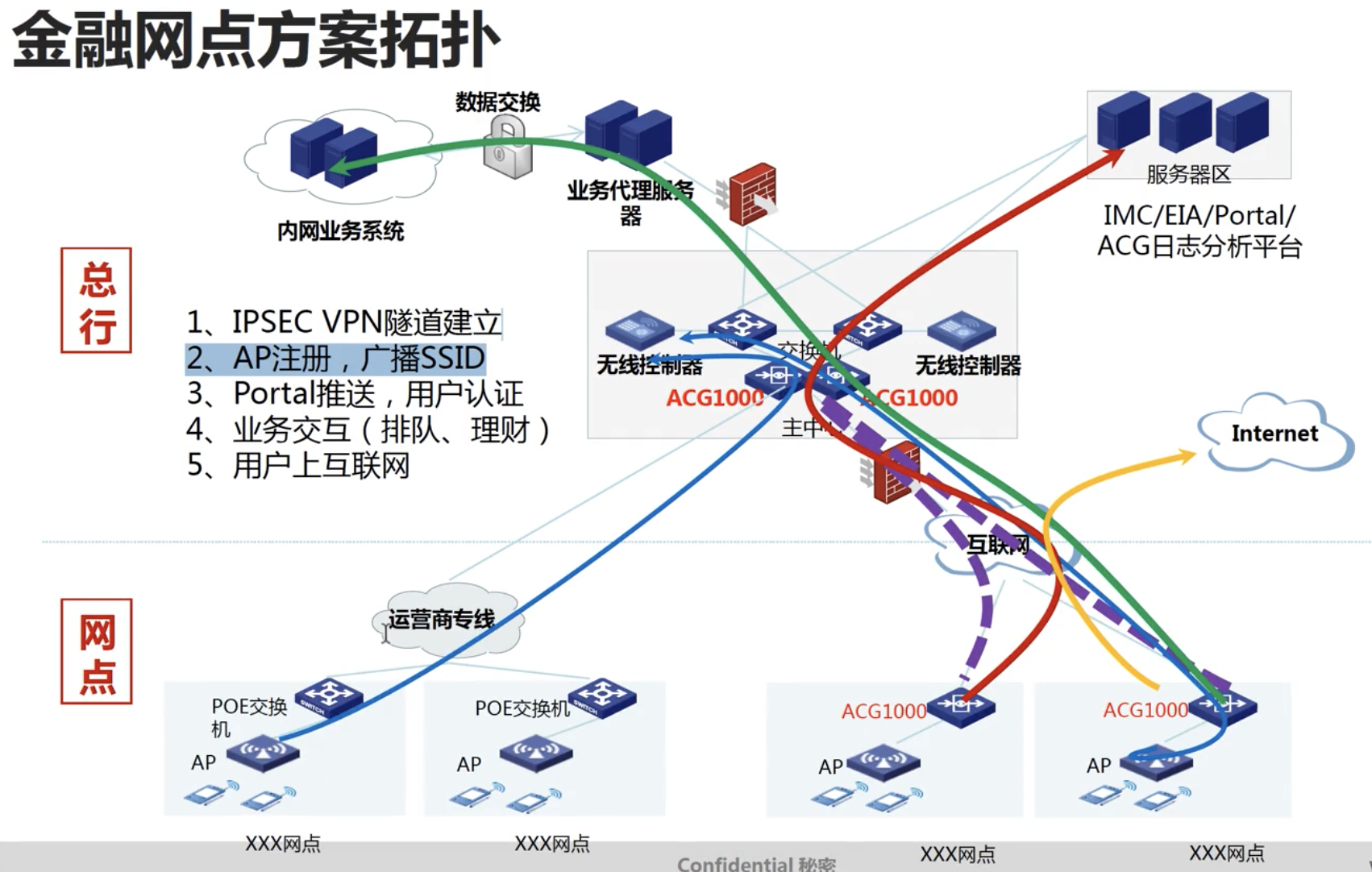

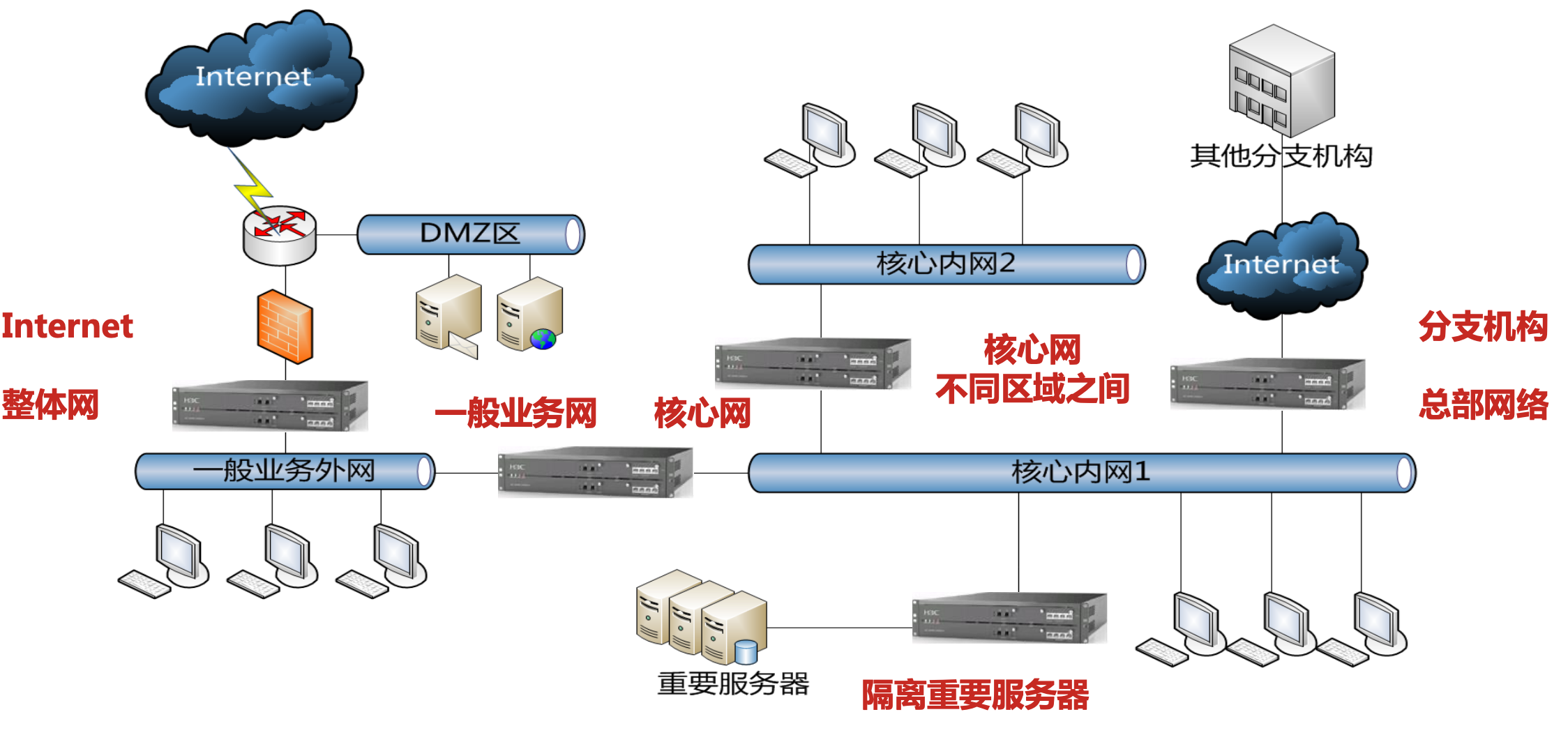

网络拓扑

出口可以用 ACG

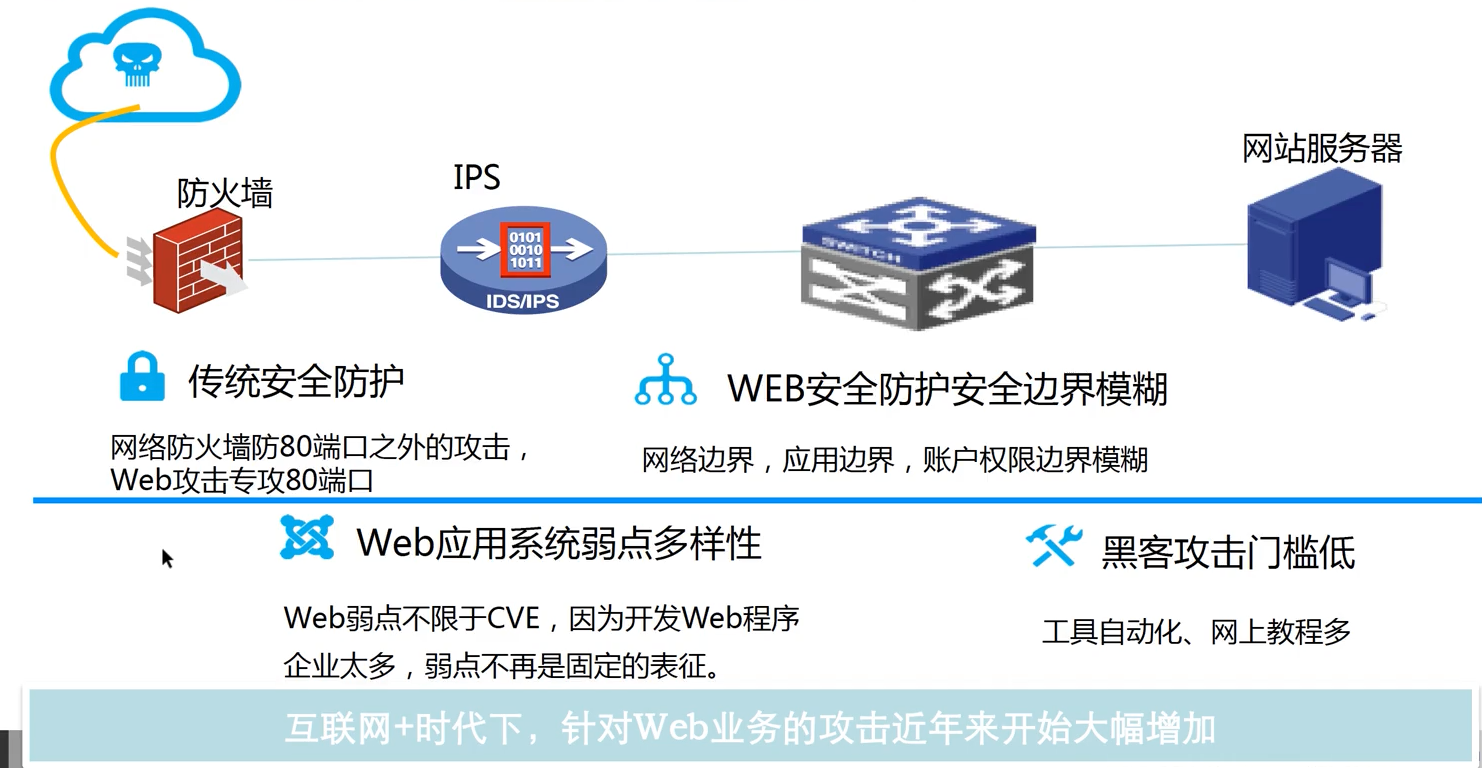

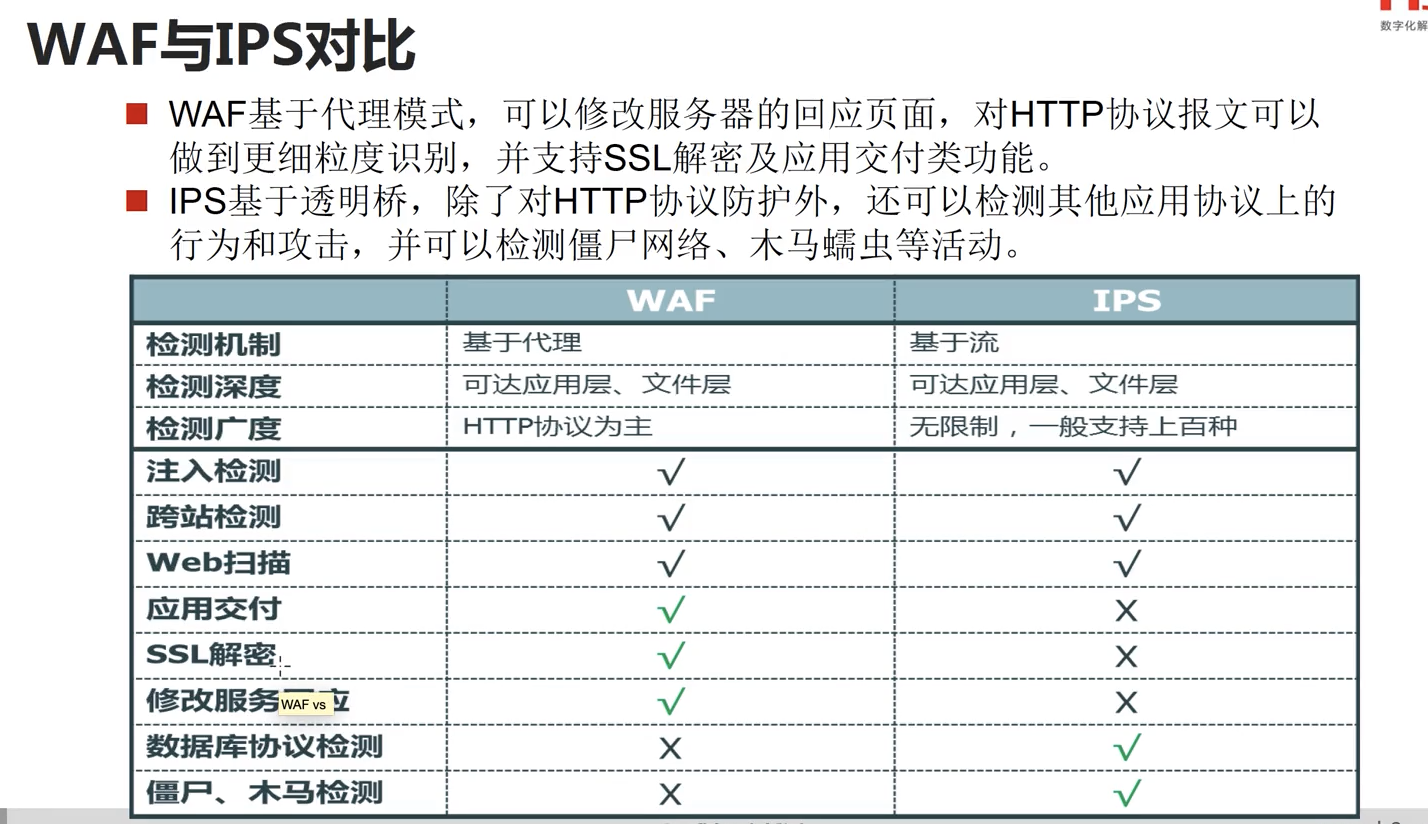

4.4 WAF

专业应用层防火层设备:

- Web应用防火墙

- 视频安全网关(H3C)

- 数据库审计

针对网页的攻击非常复杂,因此单独拿出来做了WAF

- 确保网站业务可用性

- 防范数据泄露/网页篡改

- 优化业务资源(和前面类似)

- TCP连接复用

- HTTP解压缩

- HTTPS的解密

为什么传统安全产品不能解决Web安全

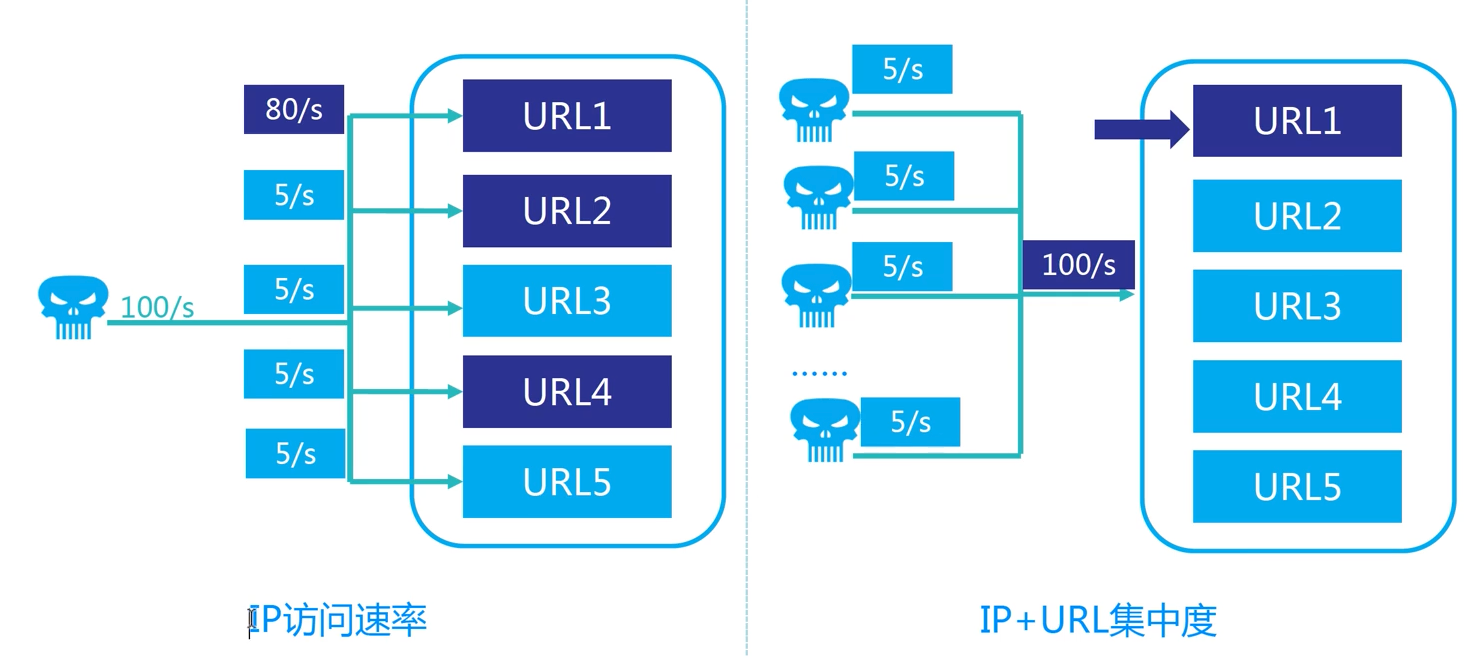

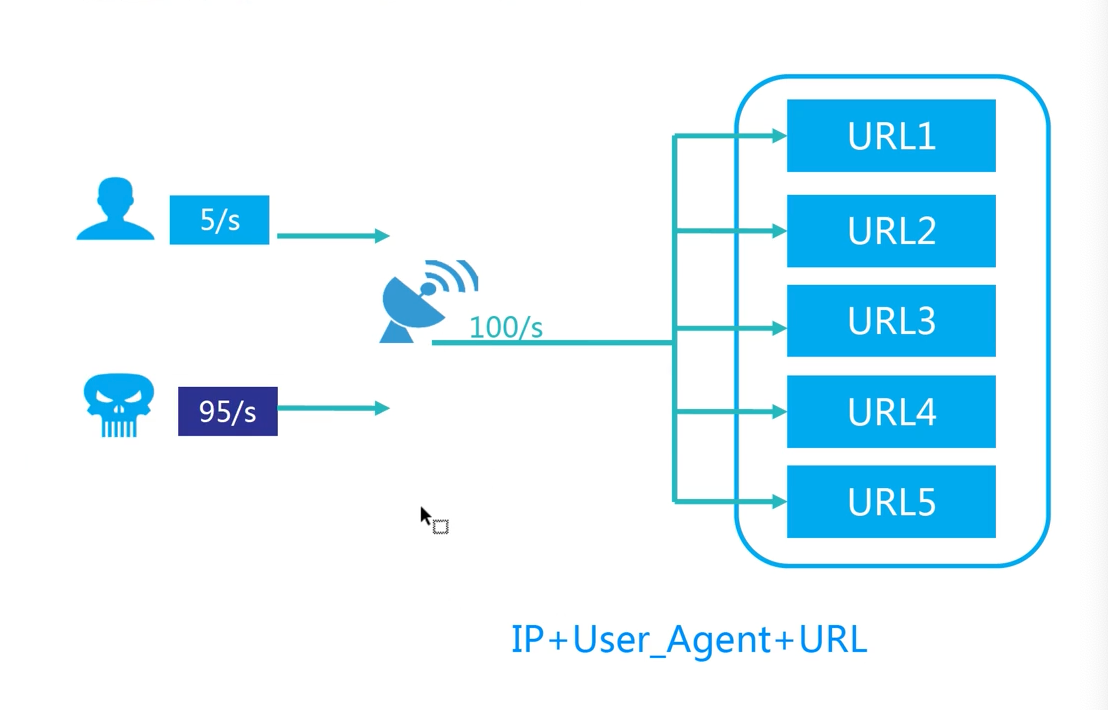

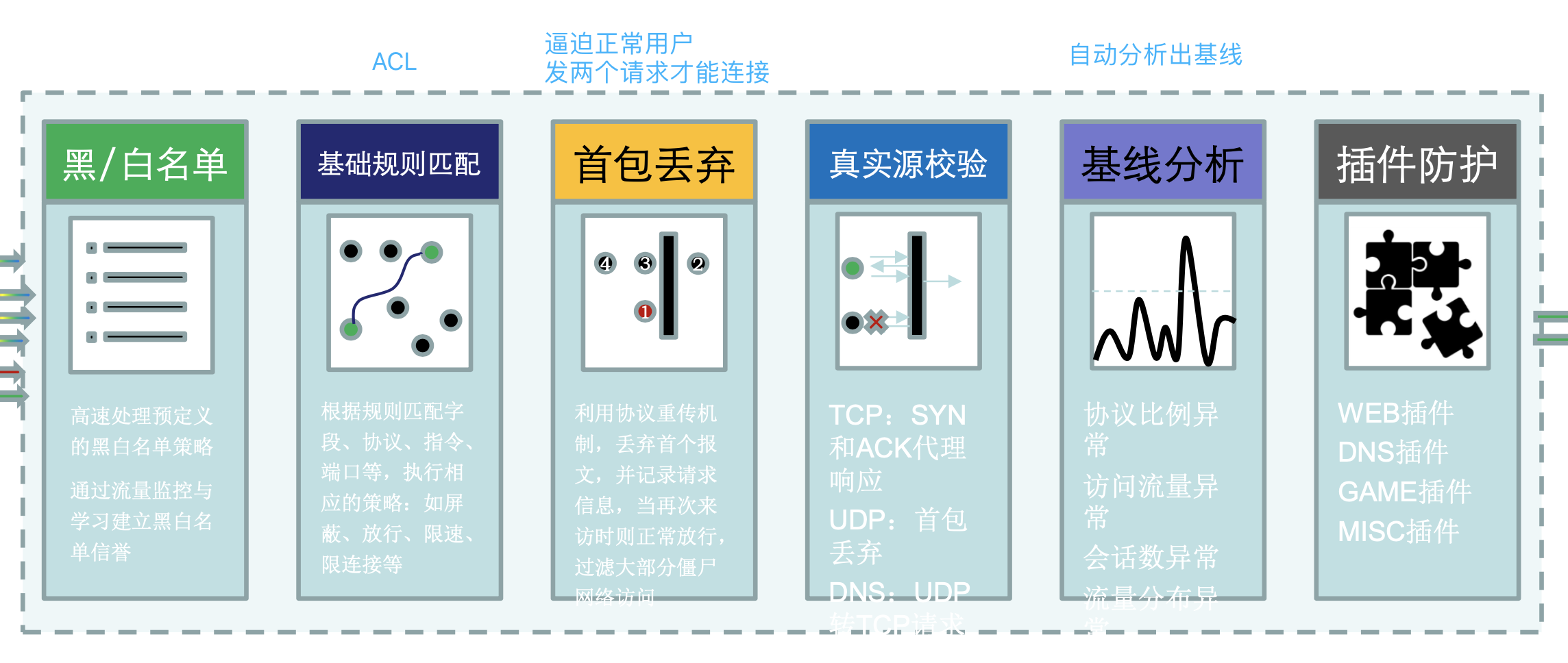

CC功能特性

CC攻击:肉机攻击

多重检测算法

有问题的访问 会被添加浏览器访问验证(拼图算数等)

还可以做区域的划分:突然澳洲大量访问,那说明黑客控制了大量的澳洲肉机

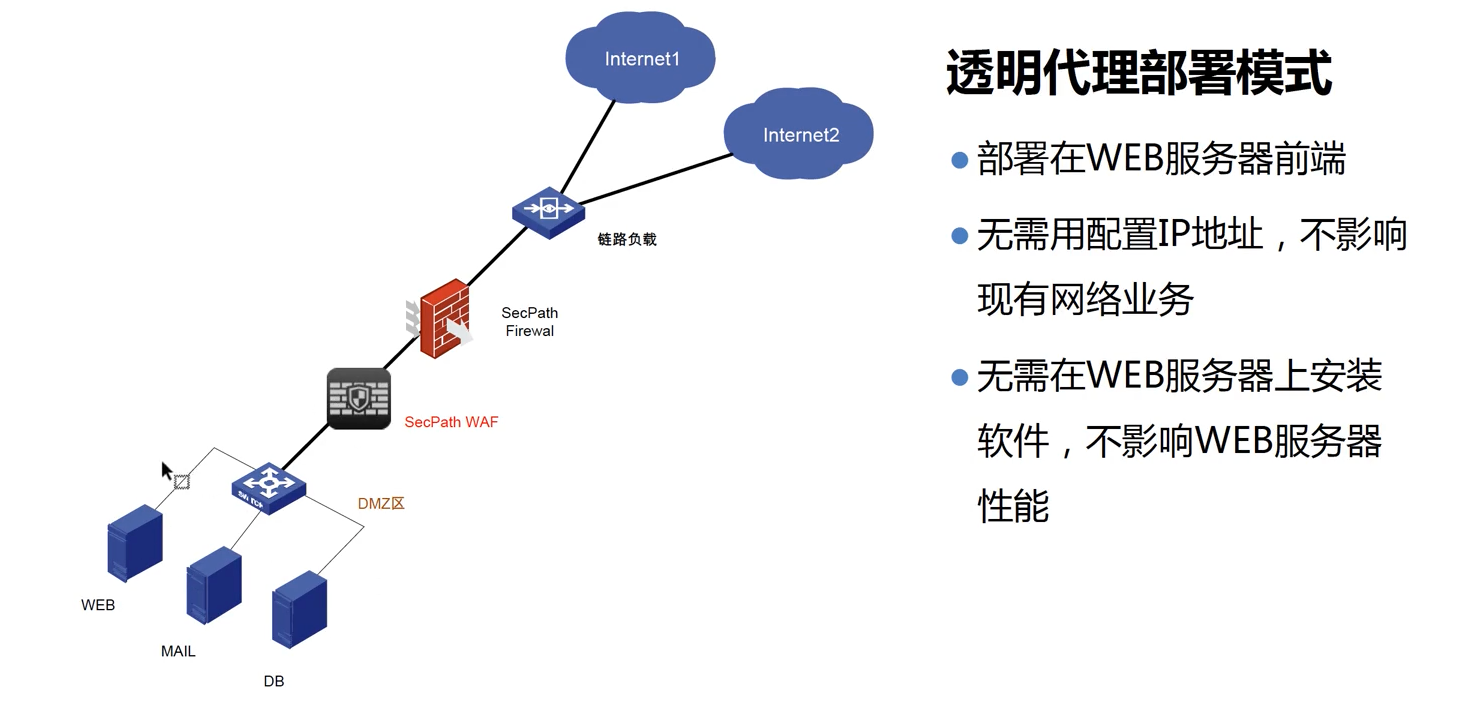

网络拓扑

在DMZ区域前,或者直接在Web服务器前(DB只能由Web访问)

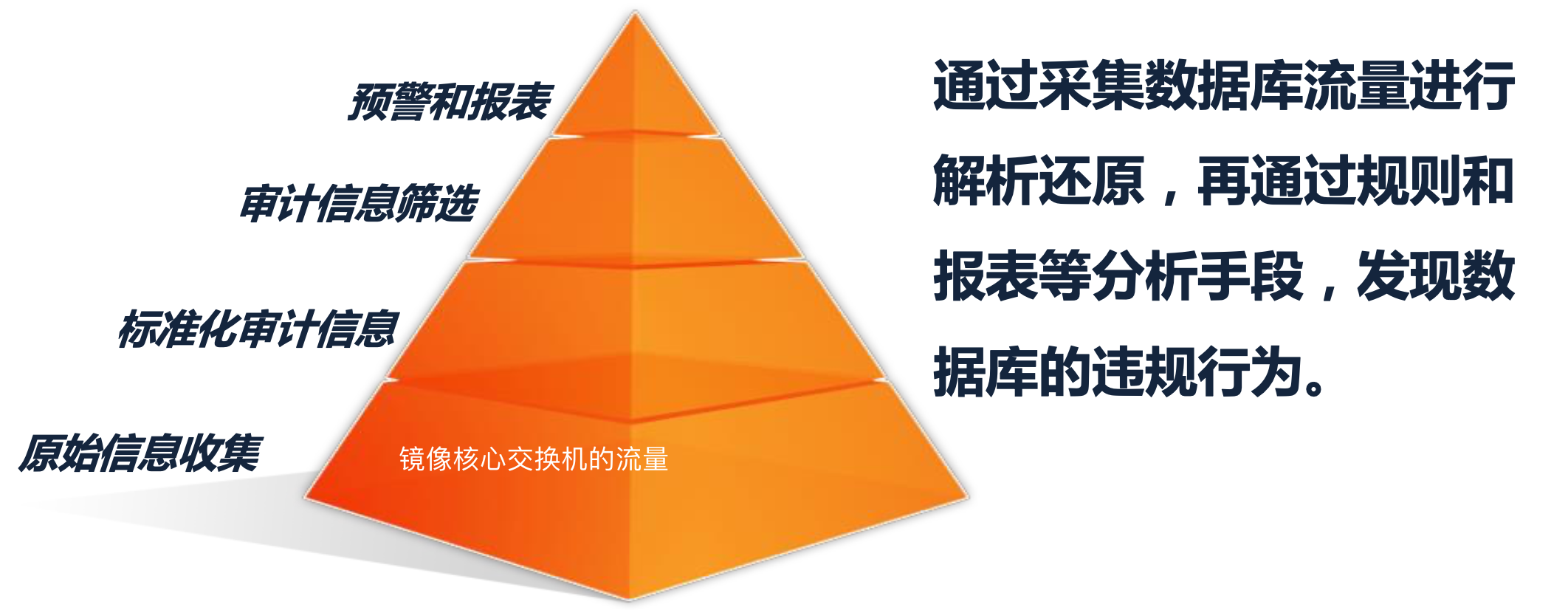

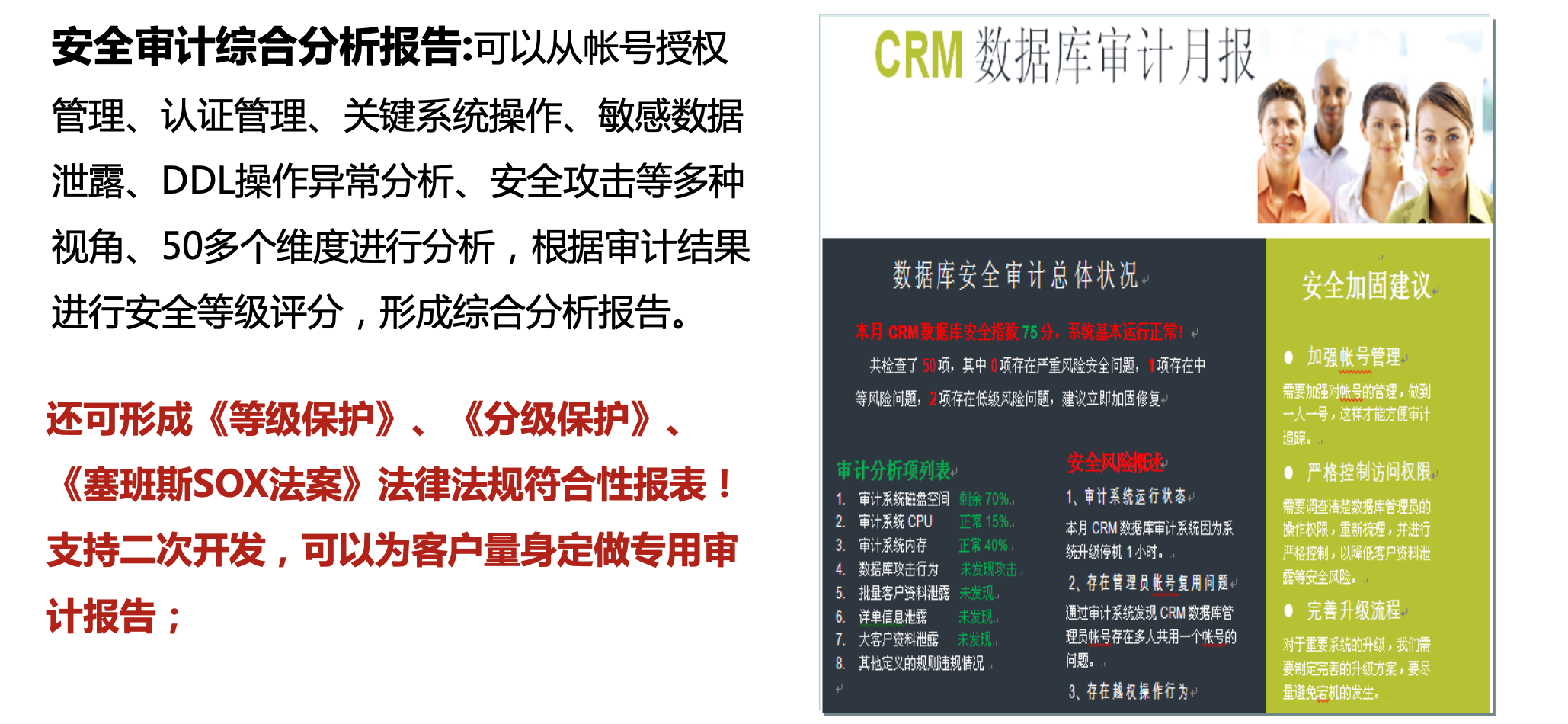

4.5 数据库审计系统

内容审计:上网行为管理

数据库审计:访问数据库操作等

运维设计:堡垒机/主机加固产品

数据库审计系统功能:

- 支持主流DB,全面记录数据库访问行为,识别越权操作等违规行为,并完成追踪溯源。

- 检测DB漏洞扫描,提供漏洞报告和解决方案。

强大的报表功能

直接根据等保等级匹配,给出改善建议

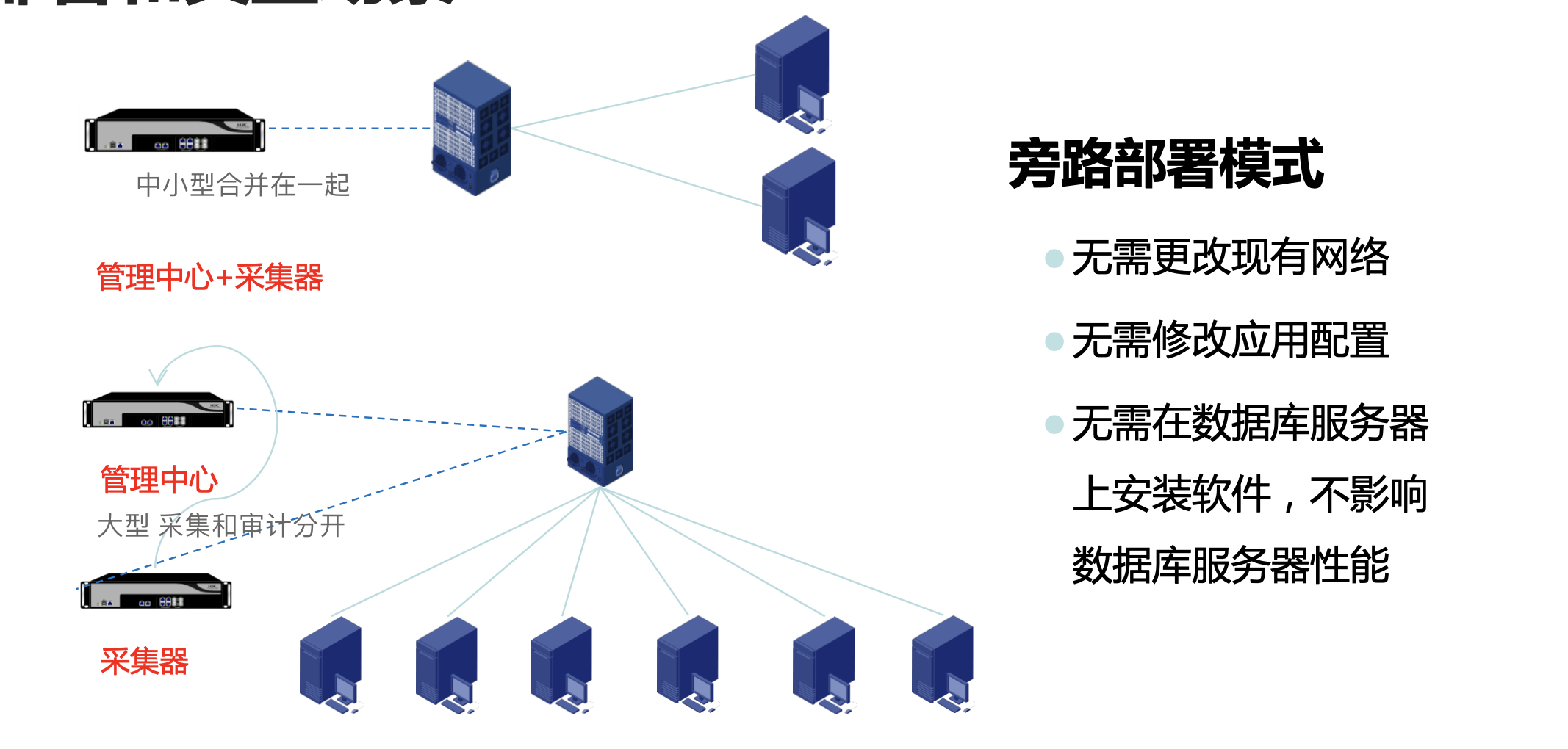

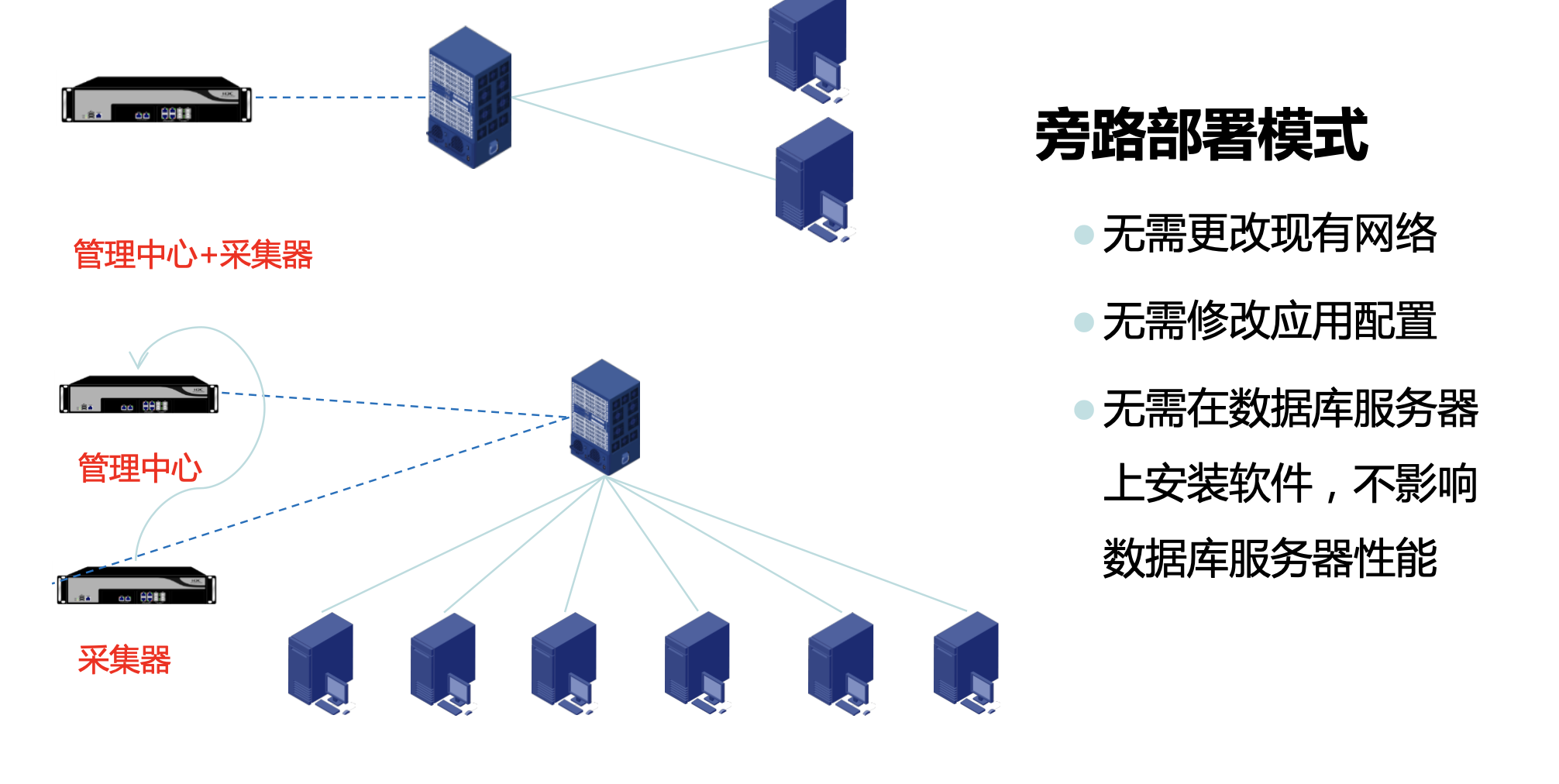

网络拓扑

也可以多个采集器

旁路 并联 部署

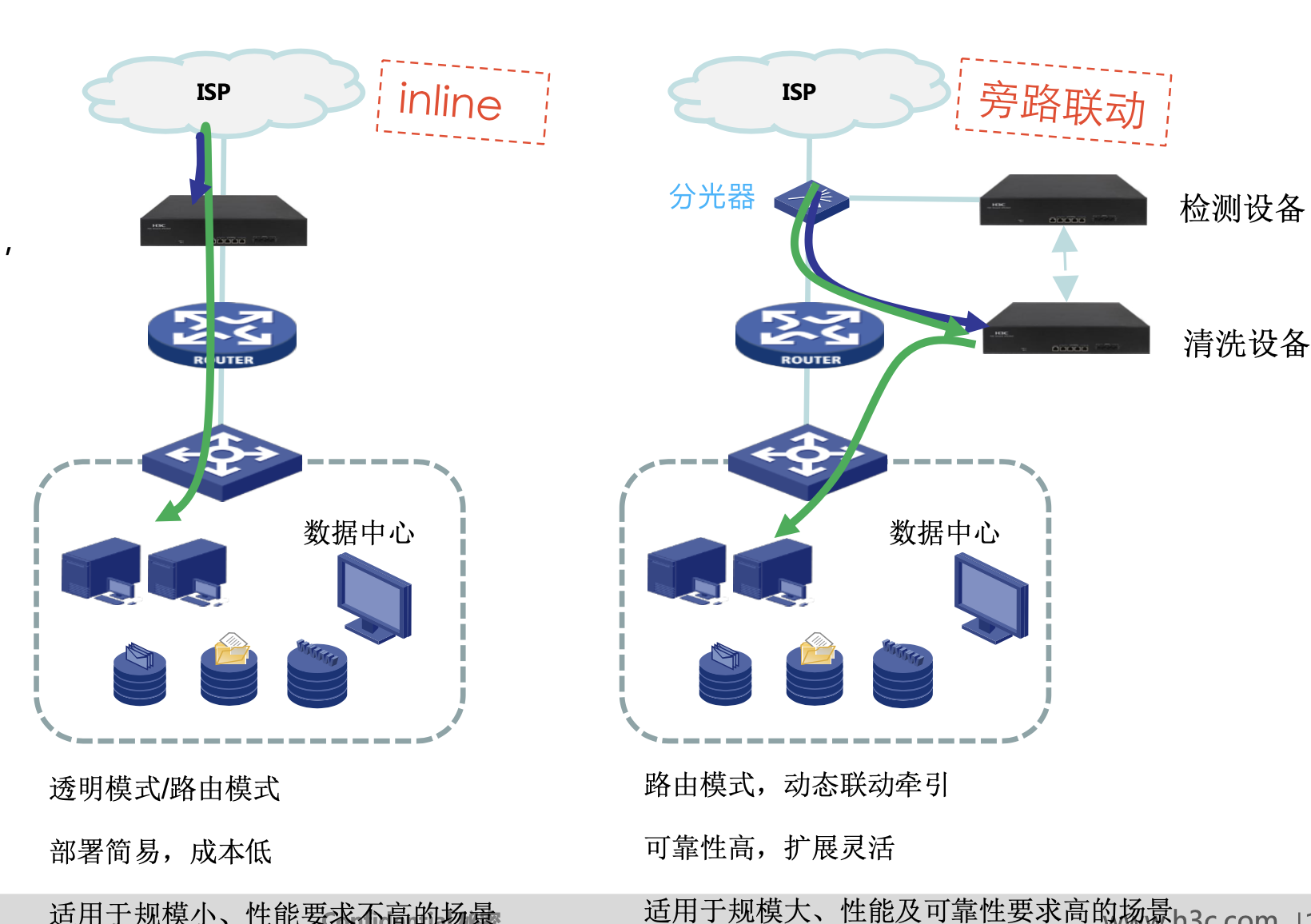

4.6 异常流量清洗

抗DDOS设备/抗D设备

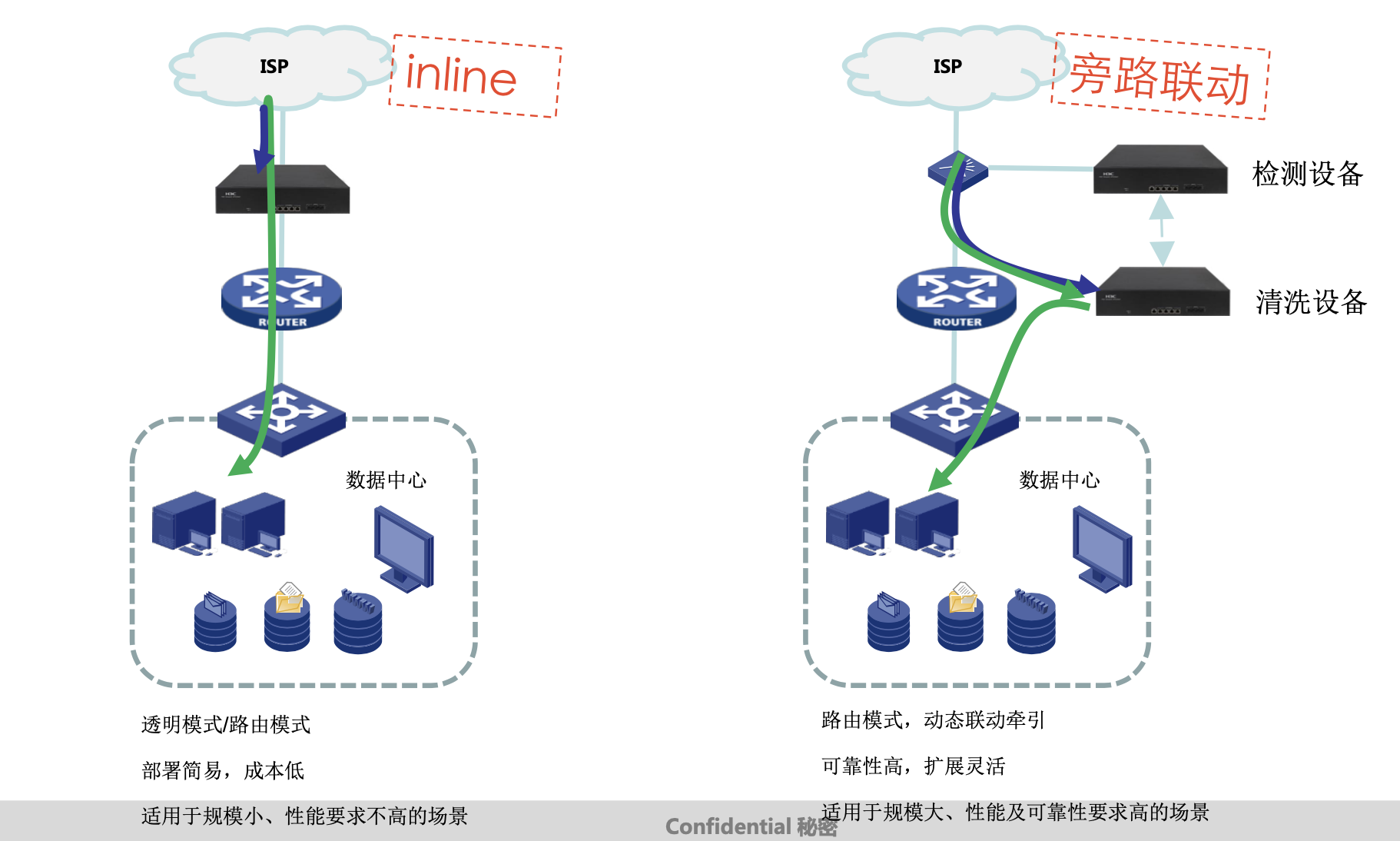

网络拓扑

4.7 运维审计系统

堡垒机

功能 :单点登录、运维审计

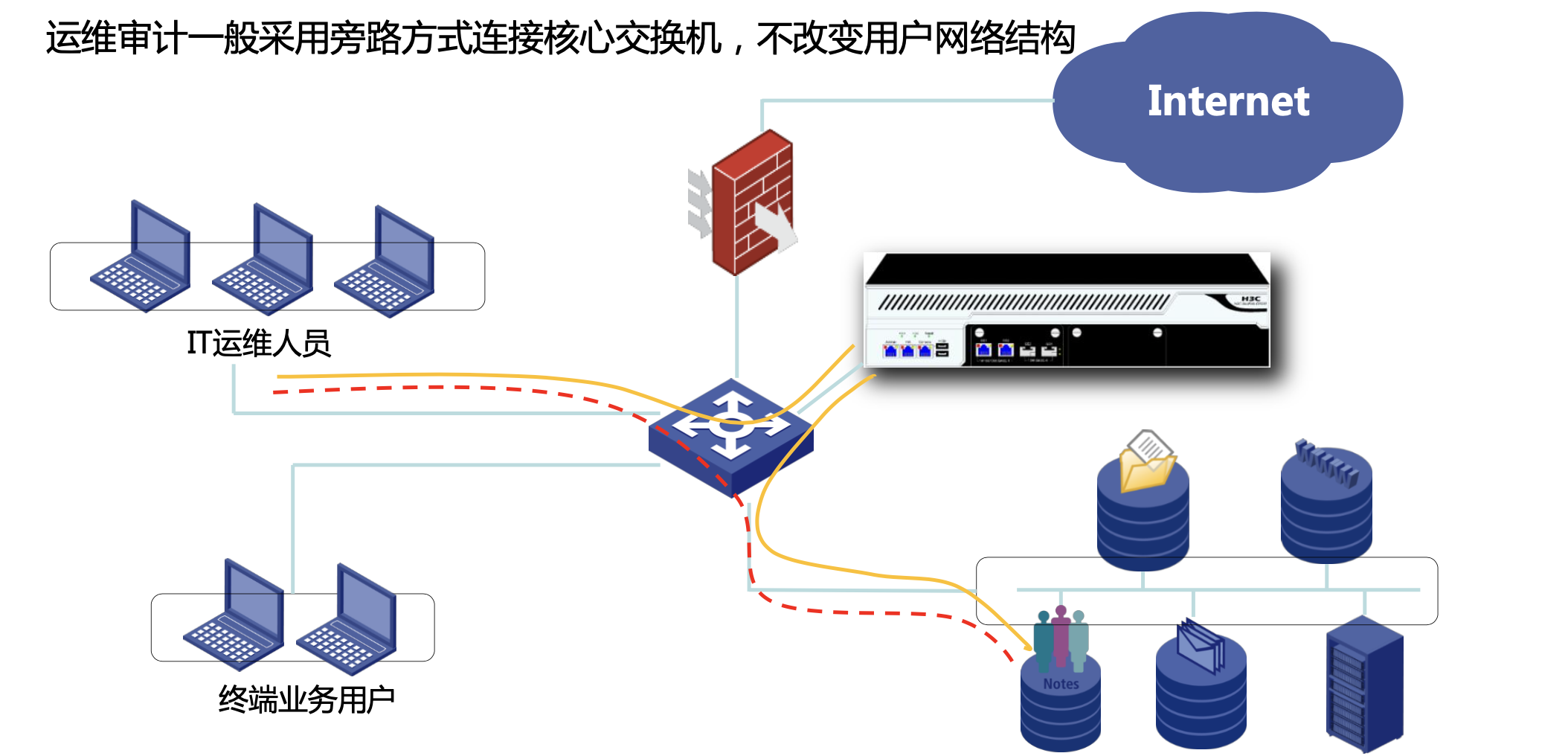

网络拓扑

旁挂在核心交换机旁

4.8 漏洞扫描设备

黑客攻击就需要漏洞扫描

一般人就直接用漏洞扫描软件:nessus、流光、X-SCAN、SuperScan

黑客攻击的步骤:

1. 漏洞扫描(1.2. 主机扫描 :网段内有多少台活着的主机1.3 端口扫描:开了哪些端口 80 web的,1.4 针对开的端口,做漏洞的扫描

2. 针对扫描出来的漏洞进行攻击(OS、Web、DB、Adobe(Flash))

3. 攻击完成之后,黑客会创建后门(或者是user、pwd);或直接种木马,方便控制

4. 删log

Web漏洞扫描

- 全面、深度扫描web应用

- 模拟黑客做无害的攻击渗透

- 木马检测

- 灰盒检测(知道IP 端口等信息)

- 全职支持web2.0 flash wap等,支持java scrip脚本

系统漏洞扫描

- 支持OS漏洞、浏览器漏洞、Web应用系统

数据库漏洞扫描

- 主流数据库的漏洞扫描

4.9 安全隔离和信息交换

俗称:网闸 GAP 哈哈哈

网闸和防火墙的区别:

1. 防火墙用于逻辑隔离 、网闸 物理 隔离1.1 逻辑隔离:策略配置好,可以ping通1.2 物理隔离:两个子网 底层网线 Switch Router 都是完全不能直接通信

网络拓扑

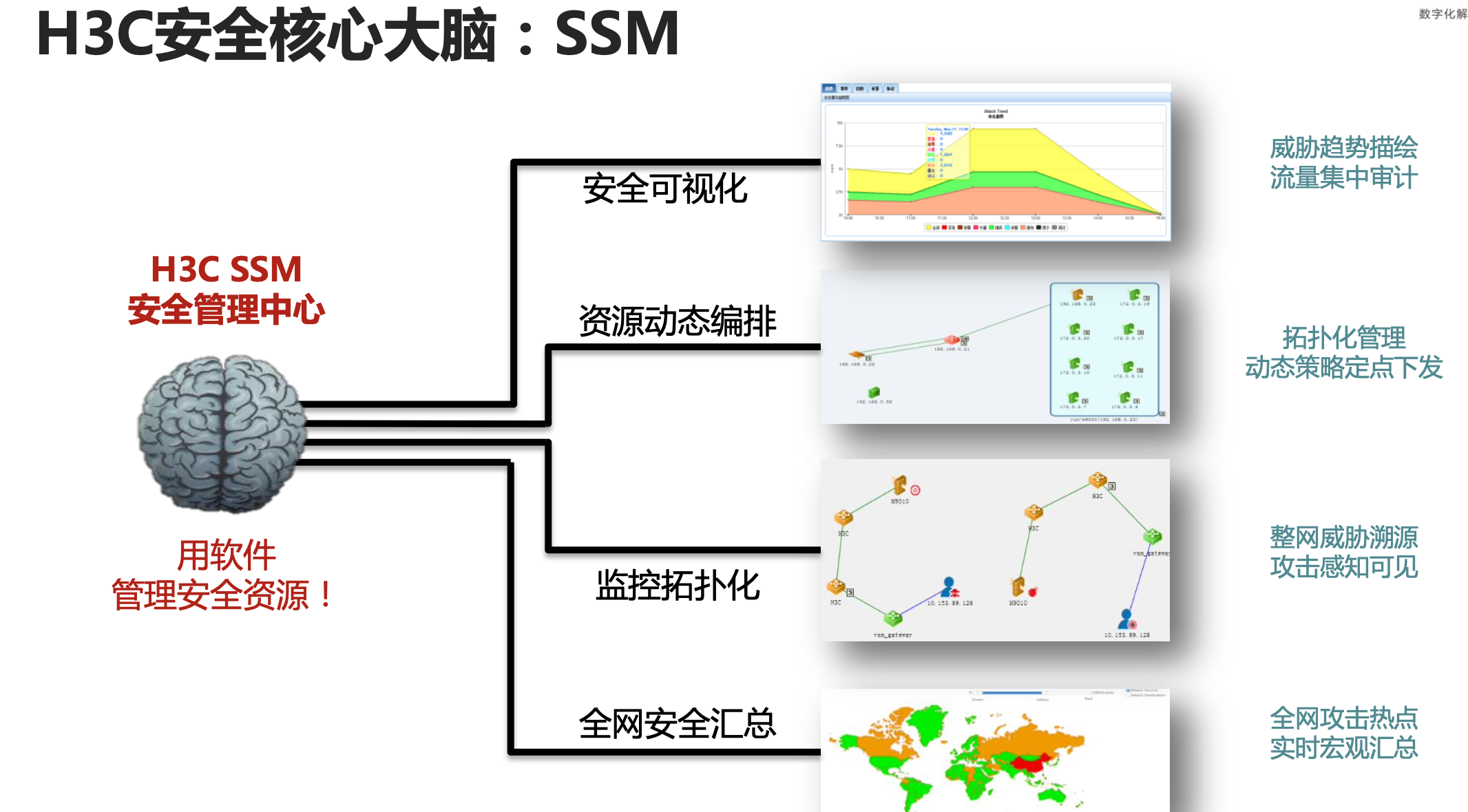

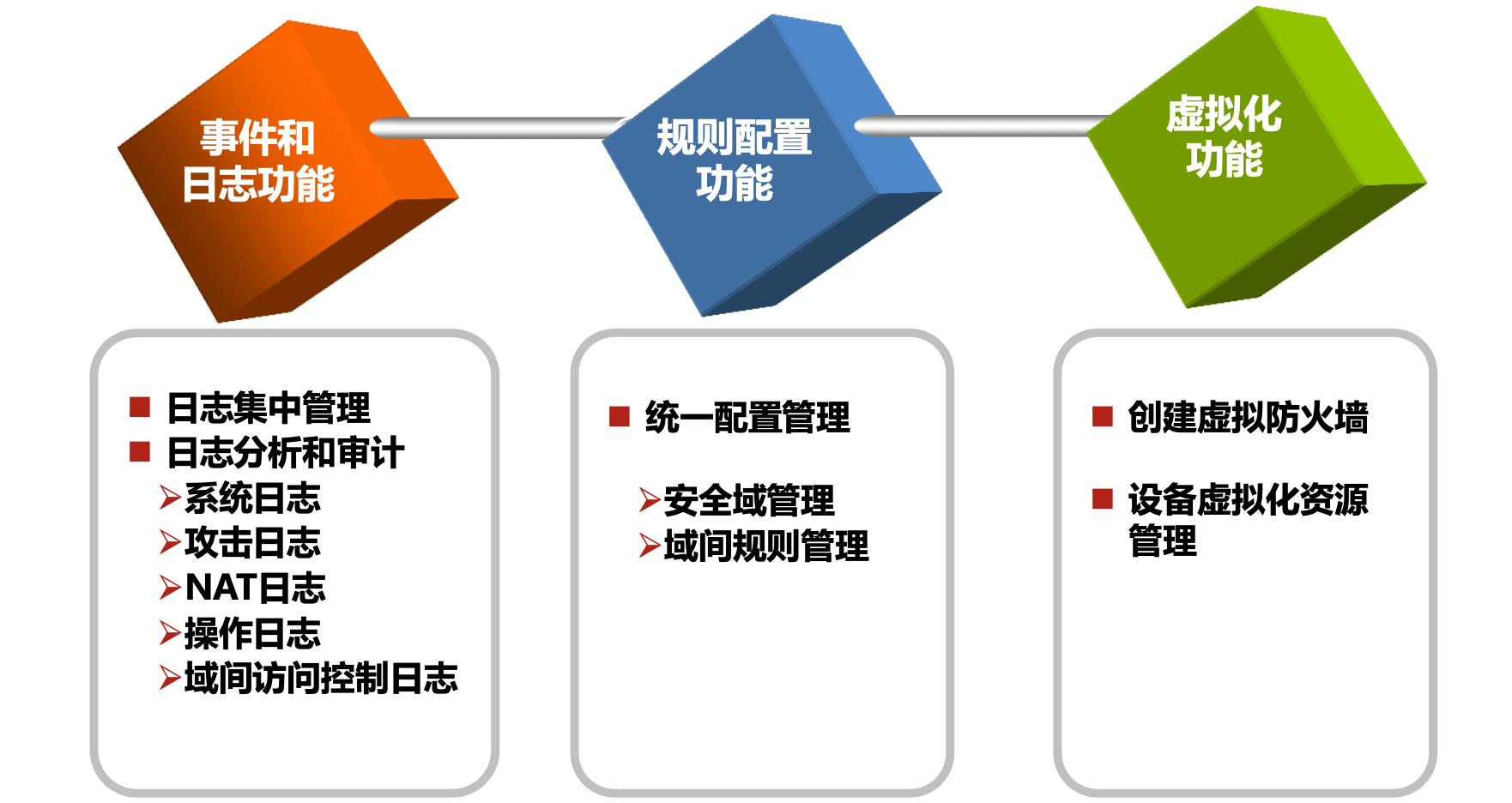

4.10 SSM安全业务管理中心

安全管理平台、可以作为日志审计系统

后面逐渐被态势感知取代

能收集log的设备:

- SSM安全管理

- 日志审计系统

- 行为管理和审计

- 安全态势感知

日志审计系统的log可以做的分析:

- 异常行为检测

- 用户行为分析

- 安全事件关联分析

- 攻击源分析

- 安全趋势分析

- 合规性分析

- 取证分析

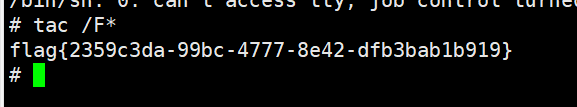

在 Linux 下查询日志的源头可以通过以下步骤进行:确认日志文件的路径:首先需要确定你要查询的日志文件的路径。通常,日志文件位于 /var/log/ 目录下,不同的日志有不同的文件名,比如 syslog、auth.log、messages 等。查看日志文件:使用命令行工具如 cat、less 或 tail 可以查看日志文件的内容。例如,运行 cat /var/log/syslog 将显示 syslog 的完整内容。搜索关键字:使用 grep 命令搜索你感兴趣的关键字,以便定位到日志中涉及的相关信息。例如,运行 grep "error" /var/log/syslog 可以搜索包含 "error" 关键字的日志条目。分析日志:根据日志条目中的相关信息,如时间戳、进程ID等,尝试确定日志的源头。你可以检查日志中的特定线索或错误消息,以确定是哪个终端或哪个进程生成了该日志。进一步追踪:根据找到的源头信息,你可以进一步追踪和调查问题。例如,查看相关进程的日志、配置文件或其他相关系统日志,以获取更多关于问题的线索。值得注意的是,具体的查询方法可能会因日志类型、系统配置和应用程序的不同而有所差异。在实际操作过程中,你还可以使用其他命令和工具来帮助定位和分析日志,如 journalctl、dmesg 等。

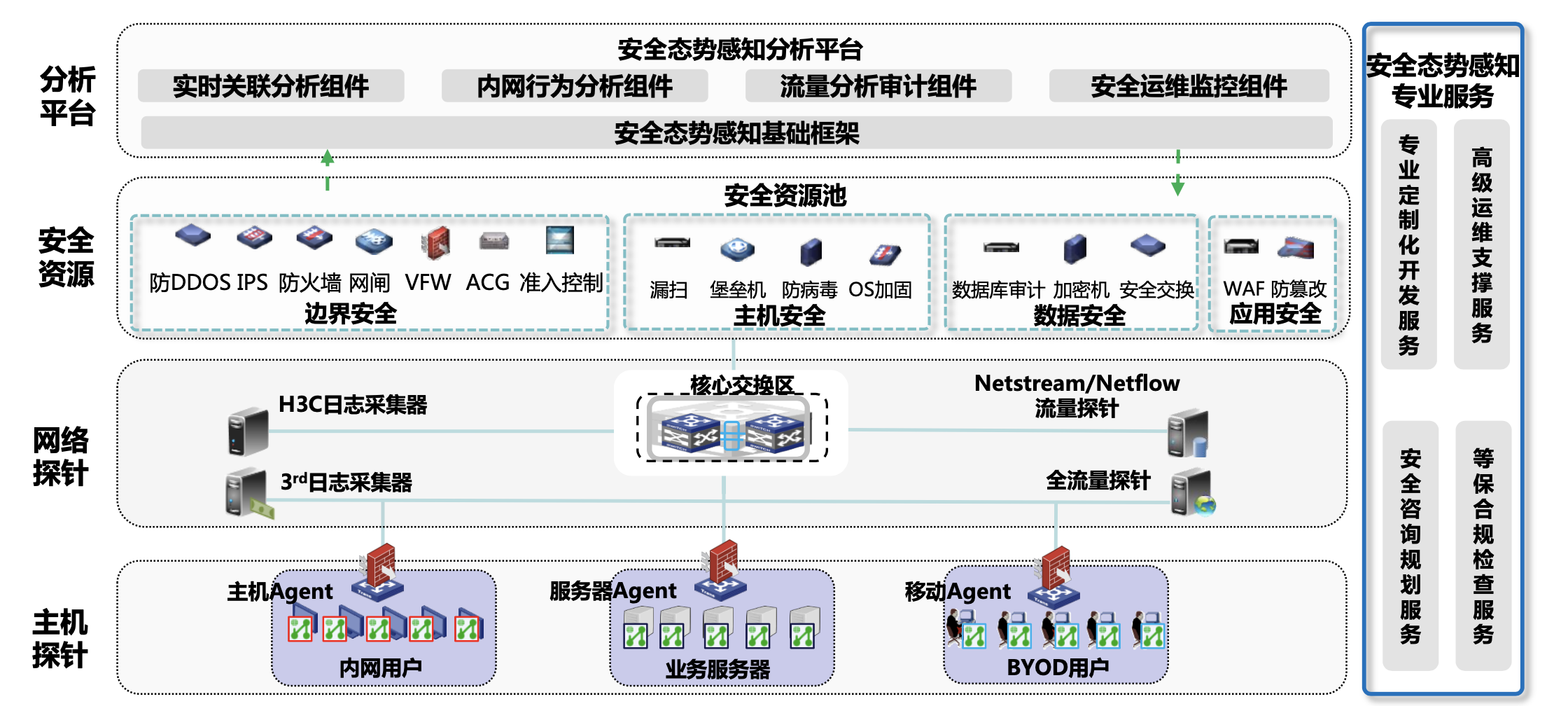

4.11 态势感知平台

整合了ABC

- 事态可评估

- 趋势可预测

- 风险可感应

- 知性可管控

核心技术:log分析、流量分析

五、安全产品部署

5.1 防护墙

5.1.2 VPN

VPN:

- 可以直接用FW做

- 旁挂在FW旁边

- 旁挂在核心交换机旁

5.2 IPS

并联 与 核心交换机 和 Router之间

IPS 误报由于会导致很多正常用户突然不能上网,

因此都不会按照标准串联,而是直接旁挂在核心交换机旁

IDS旁挂在核心交换机旁边

IPS串联在防火墙之后

5.3 负载均衡

5.4 WAF

5.5 数据库审计

5.6 异常流量清洗

5.7 堡垒机

5.8 安全隔离和信息交换

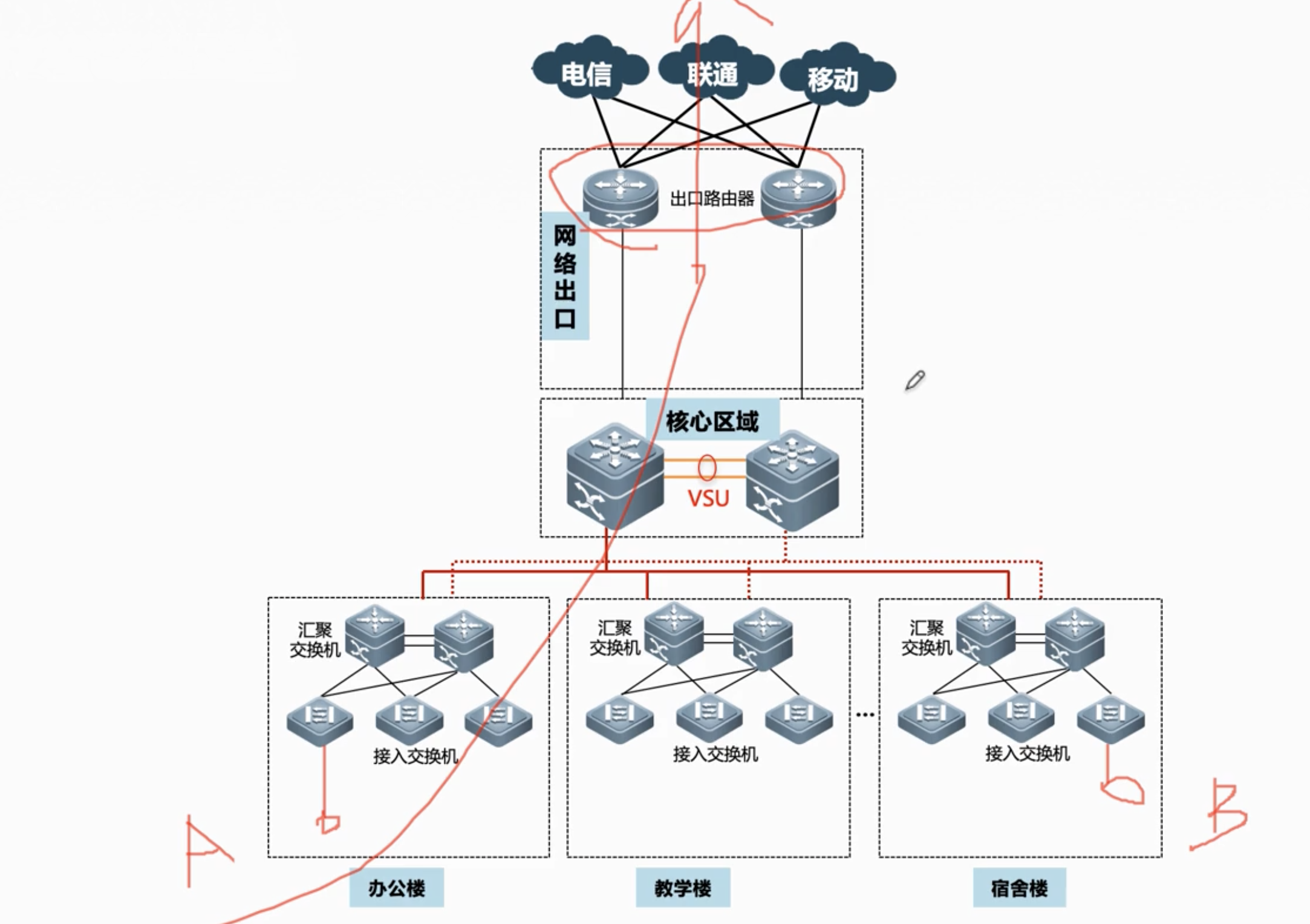

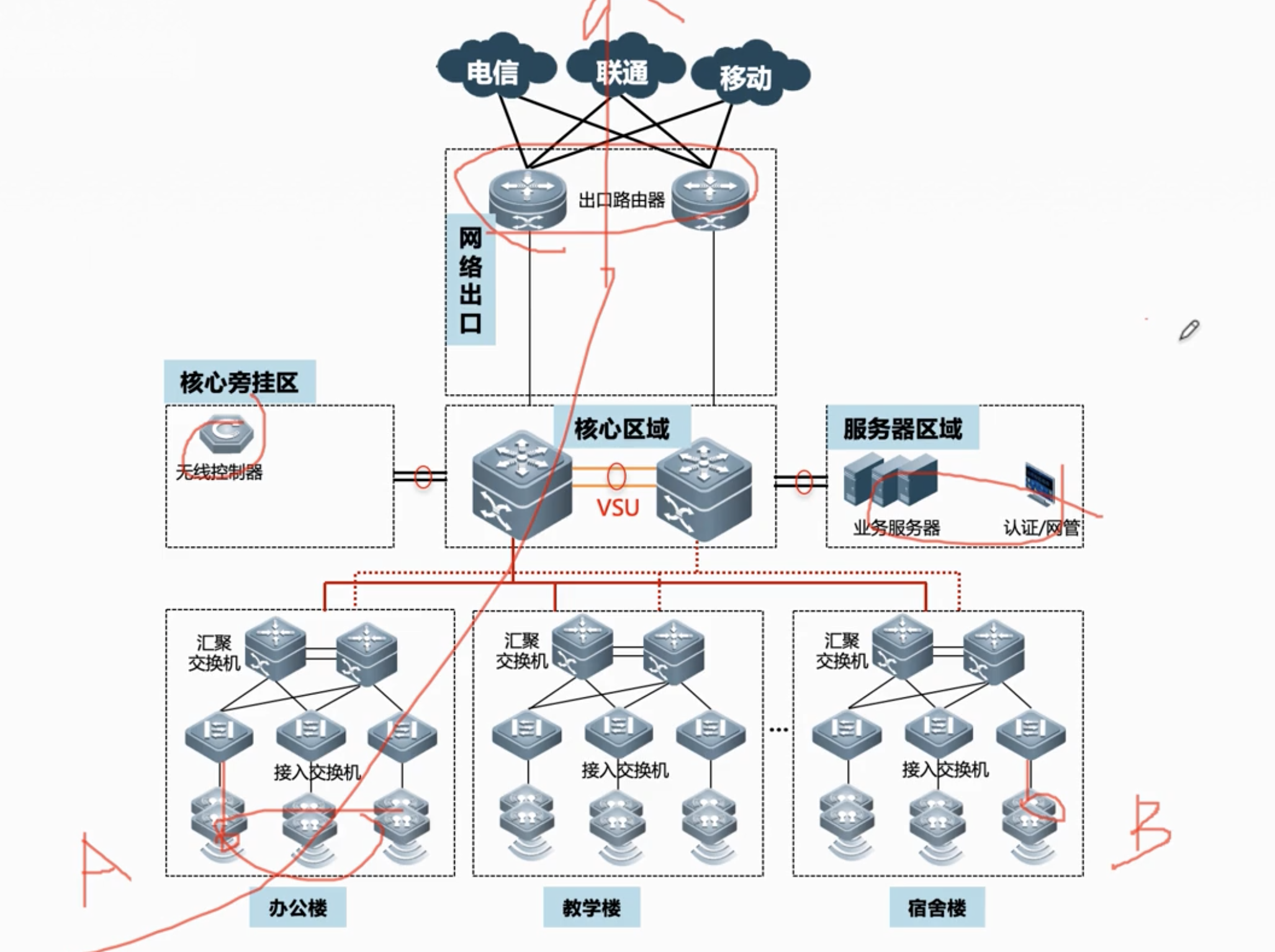

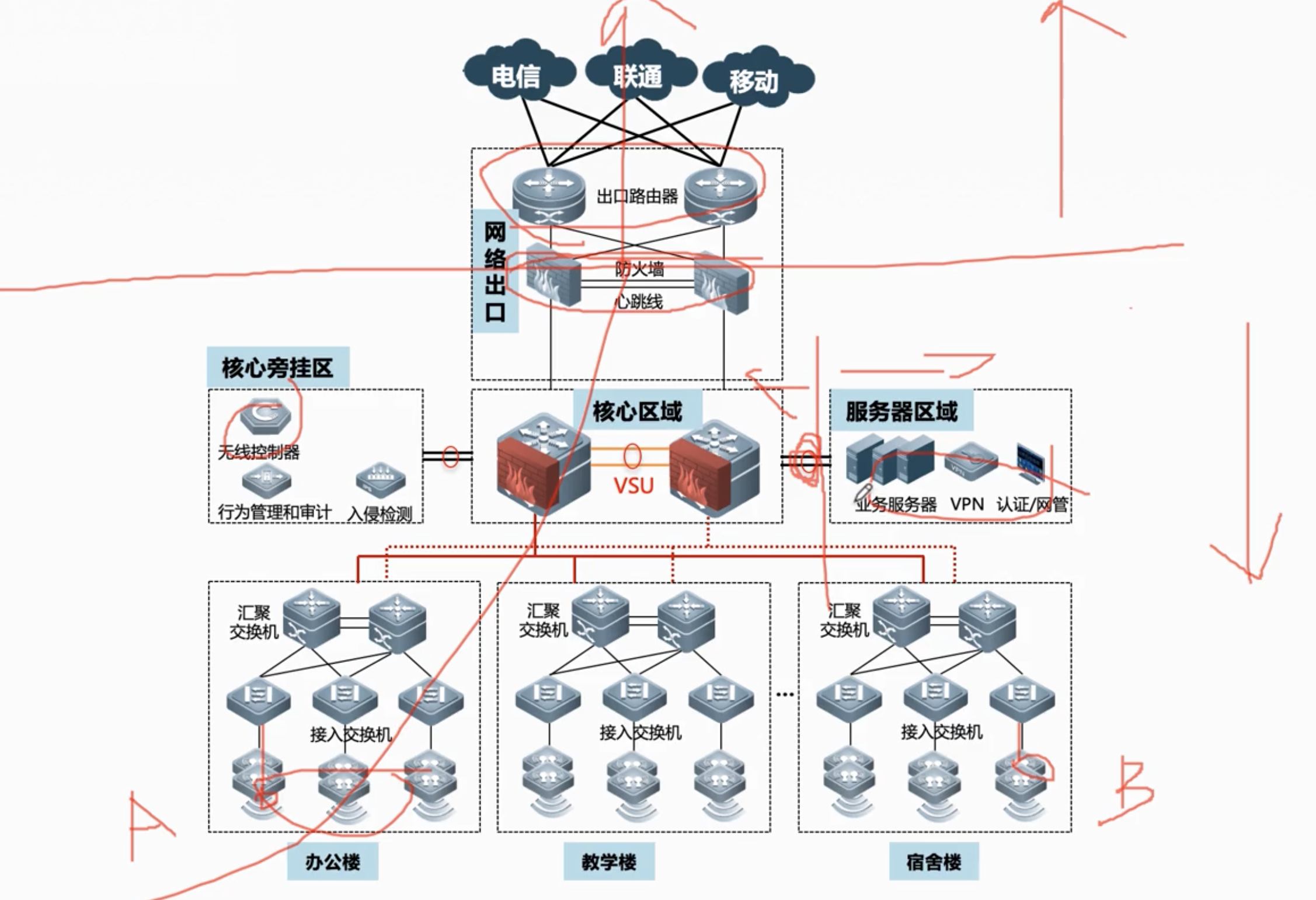

5.9 全场景部署

交换机和路由器

内部局域网有:核心交换机、汇聚层交换机、接入交换机

出口(NAT):路由器、直接防火墙(小型网络)、上网行为管理(小型网络)

AC AP

AC 和 认证系统,都旁挂在核心交换机旁

防火墙

Internet---> Router ---> FireWall

在Web服务的DMZ区域前要单独部署WAF

核心交换机上可以插防火墙板卡,实现各个内网区域的隔离(办公楼和宿舍楼之间要过FW板卡)

IDS 日志审计系统 内容缓存 行为管理 VPN 堡垒机

都直接旁挂在核心交换机旁

5.10 方案

总结

旁挂的:IDS、堡垒机、数据库审计、日志审计、漏洞扫描、服务器负载均衡、VPN

串行的:FW、行为审计、链路负载均衡、WAF、IPS(串联在FW之后)

相关文章:

网络安全设备及部署

什么是等保定级? 之前了解了下等保定级,接下里做更加深入的探讨 文章目录 一、网路安全大事件1.1 震网病毒1.2 海康威视弱口令1.3 物联网Mirai病毒1.4 专网 黑天安 事件1.5 乌克兰停电1.6 委内瑞拉电网1.7 棱镜门事件1.8 熊猫烧香 二、法律法规解读三、安…...

LVS集群

目录 1、lvs简介: 2、lvs架构图: 3、 lvs的工作模式: 1) VS/NAT: 即(Virtual Server via Network Address Translation) 2)VS/TUN :即(Virtual Server v…...

从入门到精通系列之十二:安装和设置 kubectl)

Kubernetes(K8s)从入门到精通系列之十二:安装和设置 kubectl

Kubernetes K8s从入门到精通系列之十二:安装和设置 kubectl 一、kubectl二、在 Linux 系统中安装并设置 kubectl1.准备工作2.用 curl 在 Linux 系统中安装 kubectl3.用原生包管理工具安装 三、验证 kubectl 配置四、kubectl 的可选配置和插件1.启用 shell 自动补全功…...

探索 TypeScript 元组的用例

元组扩展了数组数据类型的功能。使用元组,我们可以轻松构造特殊类型的数组,其中元素相对于索引或位置是固定类型的。由于 TypeScript 的性质,这些元素类型在初始化时是已知的。使用元组,我们可以定义可以存储在数组中每个位置的数…...

Pytorch使用NN神经网络模型实现经典波士顿boston房价预测问题

Pytorch使用多层神经网络模型实现经典波士顿boston房价预测问题 波士顿房价数据集介绍 波士顿房价数据集是一个经典的机器学习数据集,用于预测波士顿地区房屋的中位数价格。该数据集包含了506个样本,每个样本有13个特征,包括城镇的各种指标&…...

微服务间消息传递

微服务间消息传递 微服务是一种软件开发架构,它将一个大型应用程序拆分为一系列小型、独立的服务。每个服务都可以独立开发、部署和扩展,并通过轻量级的通信机制进行交互。 应用开发 common模块中包含服务提供者和服务消费者共享的内容provider模块是…...

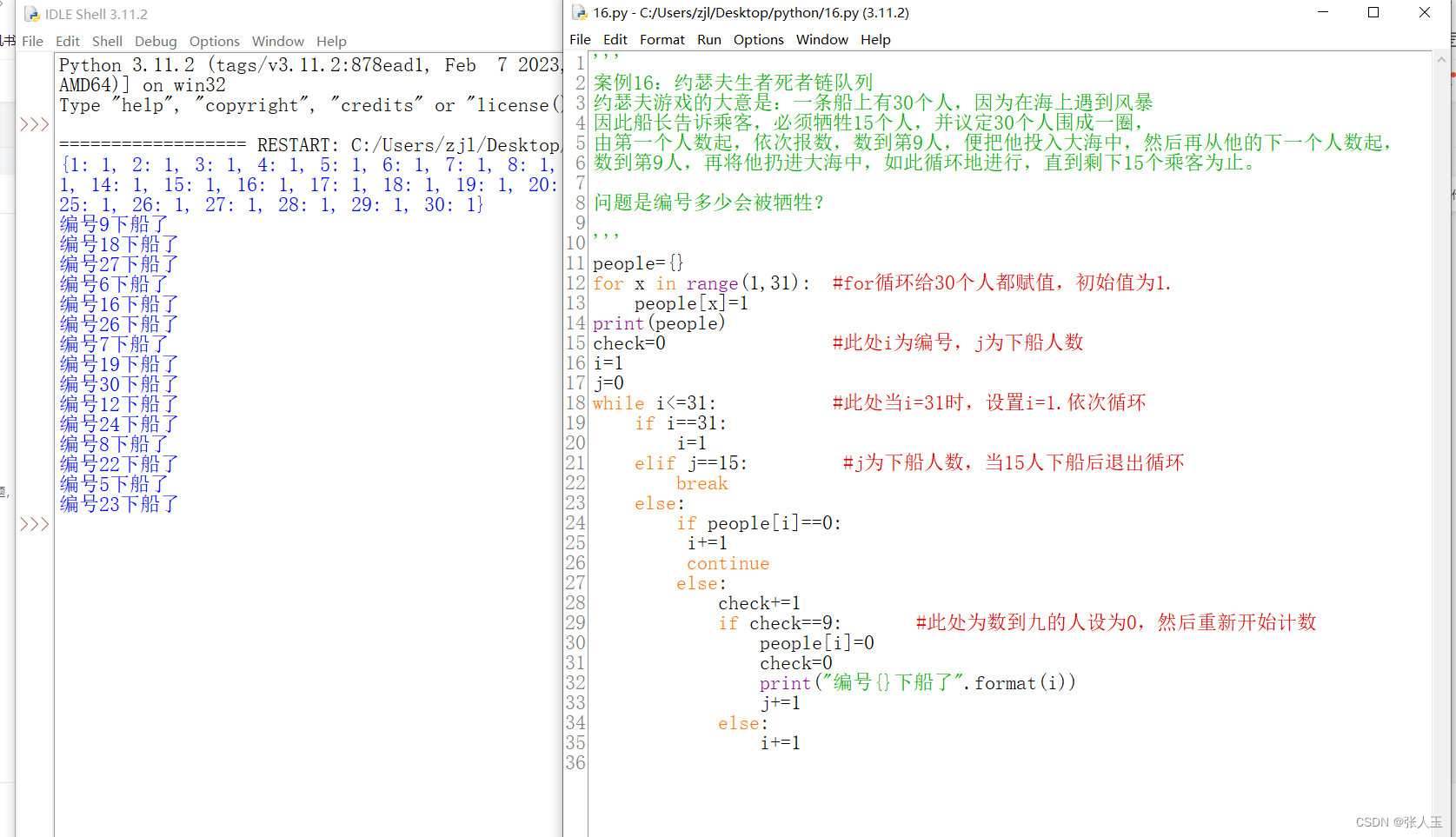

python——案例16:约瑟夫生者死者链队列

约瑟夫游戏的大意是:一条船上有30个人,因为在海上遇到风暴 因此船长告诉乘客,必须牺牲15个人,并议定30个人围成一圈, 由第一个人数起,依次报数,数到第9人,便把他投入大海中ÿ…...

【人工智能前沿弄潮】—— 玩转SAM(Segment Anything)

玩转SAM(Segment Anything) 官网链接: Segment Anything | Meta AI (segment-anything.com) github链接: facebookresearch/segment-anything: The repository provides code for running inference with the SegmentAnything Model (SAM), links fo…...

每日一题——合并两个有序的数组

题目 给出一个有序的整数数组 A 和有序的整数数组 B ,请将数组 B 合并到数组 A 中,变成一个有序的升序数组 数据范围:0≤n,m≤100,∣Ai∣<100,∣Bi∣<100 注意: 1.保证 A 数组有足够的空间存放 B …...

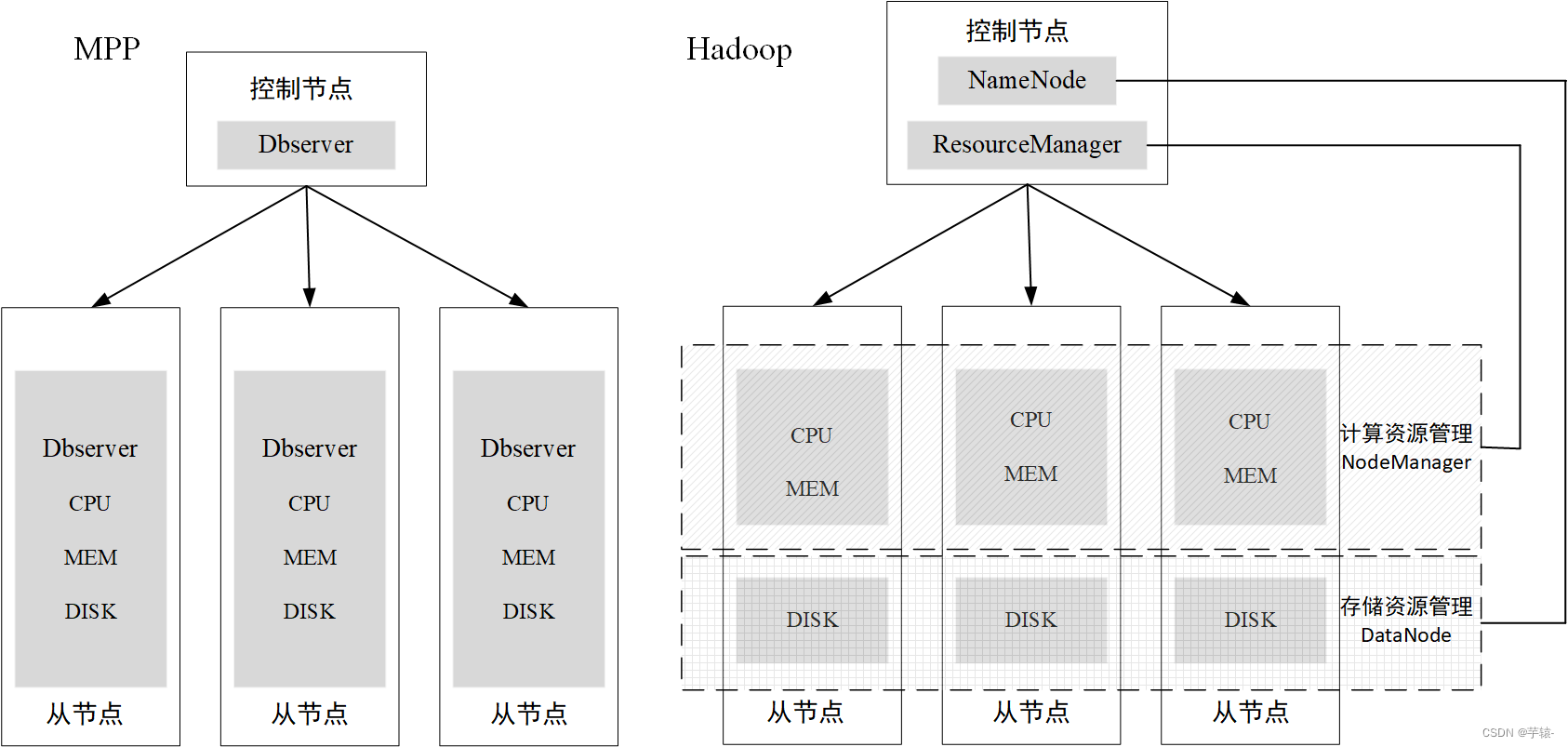

MPP架构和Hadoop架构的区别

1. 架构的介绍 mpp架构是将许多数据库通过网络连接起来,相当于将一个个垂直系统横向连接,形成一个统一对外的服务的分布式数据库系统。每个节点由一个单机数据库系统独立管理和操作该物理机上的的所有资源(CPU,内存等)…...

Java02-迭代器,数据结构,List,Set ,Map,Collections工具类

目录 什么是遍历? 一、Collection集合的遍历方式 1.迭代器遍历 方法 流程 案例 2. foreach(增强for循环)遍历 案例 3.Lamdba表达式遍历 案例 二、数据结构 数据结构介绍 常见数据结构 栈(Stack) 队列&a…...

福布斯发布2023云计算100强榜单,全球流程挖掘领导者Celonis排名17

近日,全球流程挖掘领导者Celonis入选福布斯2023 年云计算 100 强榜单,估值130亿美元,排名第17,Celonis已经是连续三年跻身榜单前20名。 本次榜单由福布斯与Bessemer Venture Partners和Salesforce Ventures联合发布,旨…...

计算机网络 MAC地址

...

Jay17 2023.8.10日报

笔记 【python反序列化】 序列化 类对象->字节流(字符串) 反序列化 字节流->对象 python反序列化没PHP这么灵活,没这么多魔术方法。 import pickle import os class ctfshow(): def init(self): self.username0 self.password0 d…...

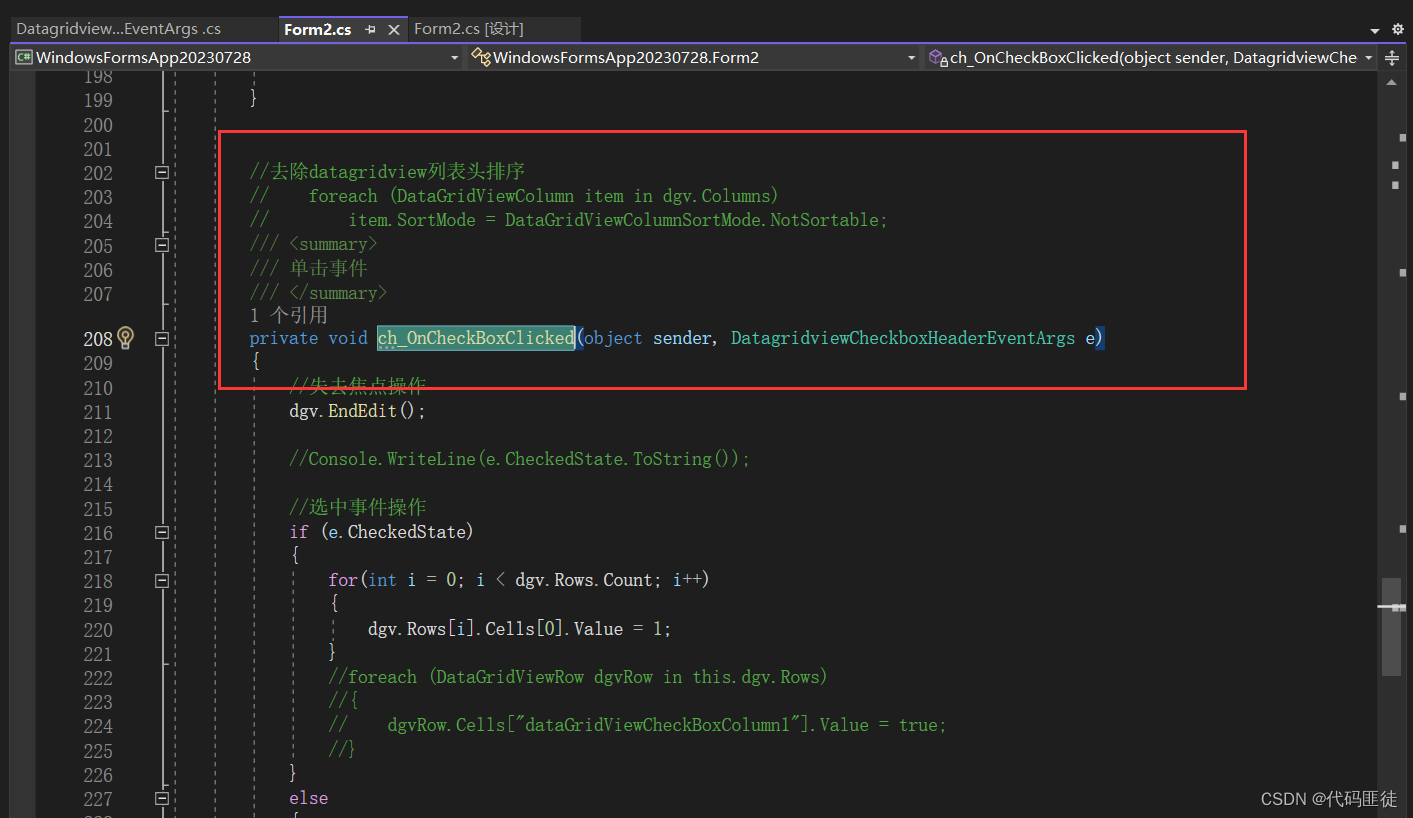

Winform中DatagridView 表头实现一个加上一个checkBox,实现全选选项功能

实现效果 点击checkBox1或者直接在第一列列表头点击即可实现 代码实现 我的datagridview叫dgv 我在datagridview已经默认添加了一个DataGridViewCheckBoxColumn,勾选时value为1,不勾选时value为0 第一种通过可视化拖动一个checkBox来实现 拖动组…...

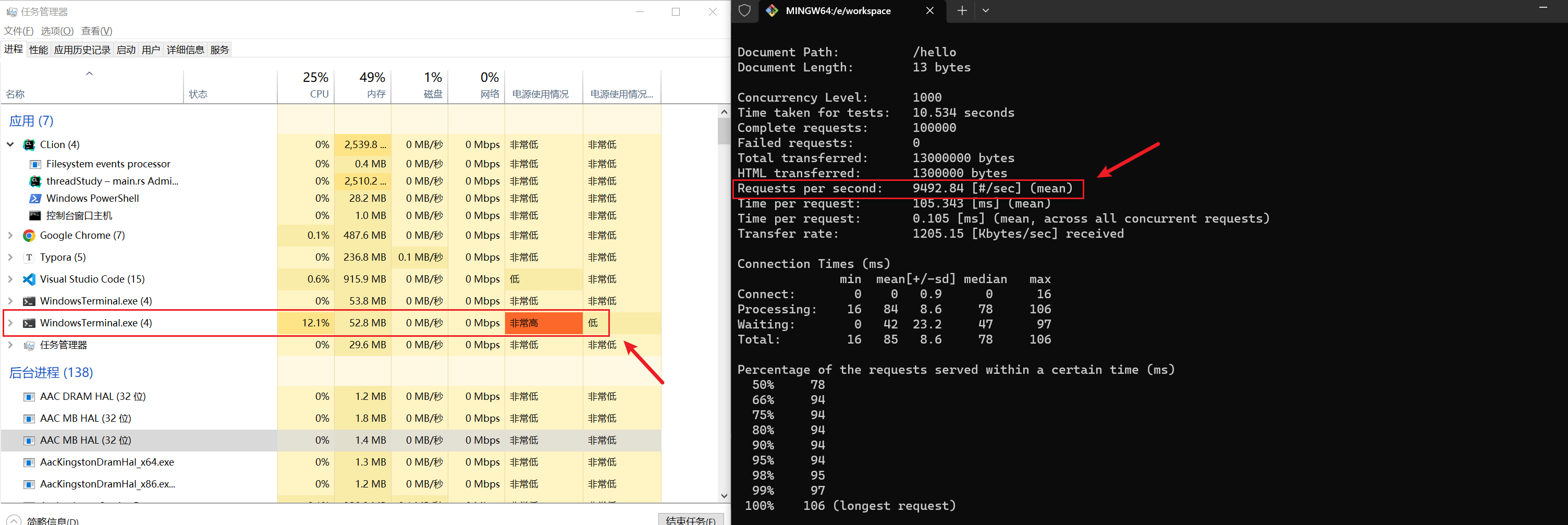

rust基础

这是笔者学习rust的学习笔记(如有谬误,请君轻喷) 参考视频: https://www.bilibili.com/video/BV1hp4y1k7SV参考书籍:rust程序设计语言:https://rust.bootcss.com/title-page.htmlmarkdown地址:h…...

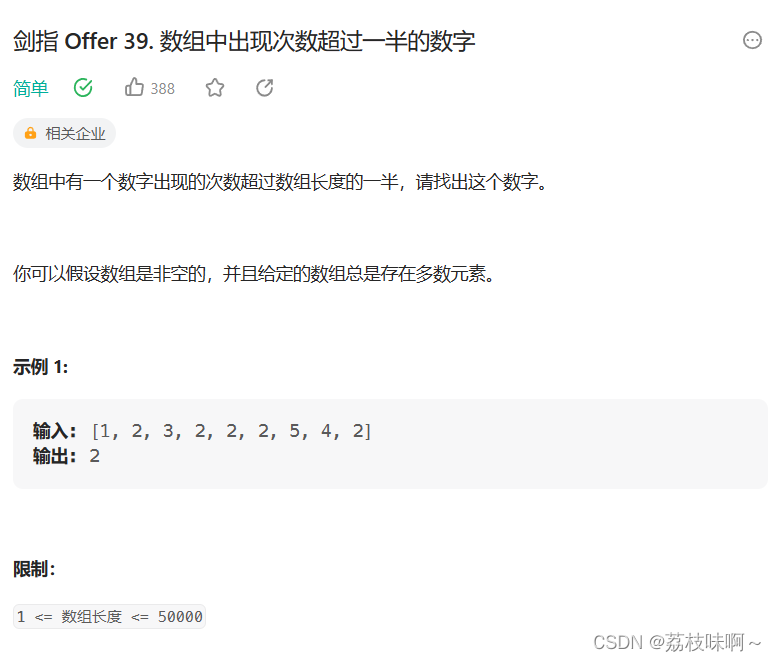

剑指offer39.数组中出现次数超过一半的数字

这个题非常简单,解法有很多种,我用的是HashMap记录每个元素出现的次数,只要次数大于数组长度的一半就返回。下面是我的代码: class Solution {public int majorityElement(int[] nums) {int len nums.length/2;HashMap<Integ…...

spring技术栈面试题

1 Spring支持的事务管理类型有哪些?你在项目中使用哪种方式? Spring支持两种类型的事务管理: 编程式事务管理:这意味你通过编程的方式管理事务,给你带来极大的灵活性,但是难维护。声明式事务管理&#x…...

Android Glide MemorySizeCalculator计算值,Kotlin

Android Glide MemorySizeCalculator计算值,Kotlin for (i in 100..1000 step 50) {val calculator MemorySizeCalculator.Builder(this).setMemoryCacheScreens(i.toFloat()).setBitmapPoolScreens(i.toFloat()).setMaxSizeMultiplier(0.8f).setLowMemoryMaxSizeMultiplier(0…...

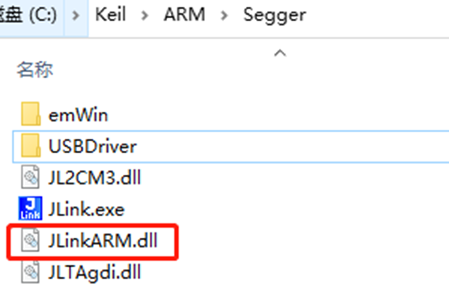

KEIL自带的Jlink怎么升级更换版本

问题背景 V4.20以上的keil安装包中都自带Jlink驱动包,即当你安装了KEIL后,Debug或Download就是用的安装KEIL时附带安装的Jlink版本。 那如果存在这种情况,你正在开发的芯片比较新,只有比较新的Jlink驱动软件才能支持,…...

地震勘探——干扰波识别、井中地震时距曲线特点

目录 干扰波识别反射波地震勘探的干扰波 井中地震时距曲线特点 干扰波识别 有效波:可以用来解决所提出的地质任务的波;干扰波:所有妨碍辨认、追踪有效波的其他波。 地震勘探中,有效波和干扰波是相对的。例如,在反射波…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院挂号小程序

一、开发准备 环境搭建: 安装DevEco Studio 3.0或更高版本配置HarmonyOS SDK申请开发者账号 项目创建: File > New > Create Project > Application (选择"Empty Ability") 二、核心功能实现 1. 医院科室展示 /…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台

🎯 使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台 📌 项目背景 随着大语言模型(LLM)的广泛应用,开发者常面临多个挑战: 各大模型(OpenAI、Claude、Gemini、Ollama)接口风格不统一;缺乏一个统一平台进行模型调用与测试;本地模型 Ollama 的集成与前…...

RSS 2025|从说明书学习复杂机器人操作任务:NUS邵林团队提出全新机器人装配技能学习框架Manual2Skill

视觉语言模型(Vision-Language Models, VLMs),为真实环境中的机器人操作任务提供了极具潜力的解决方案。 尽管 VLMs 取得了显著进展,机器人仍难以胜任复杂的长时程任务(如家具装配),主要受限于人…...

Go语言多线程问题

打印零与奇偶数(leetcode 1116) 方法1:使用互斥锁和条件变量 package mainimport ("fmt""sync" )type ZeroEvenOdd struct {n intzeroMutex sync.MutexevenMutex sync.MutexoddMutex sync.Mutexcurrent int…...

比较数据迁移后MySQL数据库和OceanBase数据仓库中的表

设计一个MySQL数据库和OceanBase数据仓库的表数据比较的详细程序流程,两张表是相同的结构,都有整型主键id字段,需要每次从数据库分批取得2000条数据,用于比较,比较操作的同时可以再取2000条数据,等上一次比较完成之后,开始比较,直到比较完所有的数据。比较操作需要比较…...

字符串哈希+KMP

P10468 兔子与兔子 #include<bits/stdc.h> using namespace std; typedef unsigned long long ull; const int N 1000010; ull a[N], pw[N]; int n; ull gethash(int l, int r){return a[r] - a[l - 1] * pw[r - l 1]; } signed main(){ios::sync_with_stdio(false), …...