减轻关键基础设施网络安全风险的 3 种方法

物理安全和网络安全之间存在相当大的重叠,特别是在保护关键基础设施方面。防止基础设施被篡改需要在物理安全方面进行大量投资,但任何连接到互联网的设备都代表着更广泛网络的潜在攻击点。

缺乏足够保护的设备可能会给这些对手在网络中提供立足点,从而发起代价高昂且具有破坏性的攻击。针对基础设施目标的勒索软件攻击既流行又有利可图,因为简单地支付赎金通常比遭受严重停机更容易(也更便宜)。

长时间断电、断水或断热可能会造成高昂的代价,甚至是致命的,而且攻击者知道组织非常愿意为此付出代价。

网络攻击还可用于为计划针对某个物理位置的犯罪团伙奠定重要基础。

毕竟,访问监控系统可以为他们提供有价值的情报,例如人员何时在场、安全巡逻遵循什么模式以及建筑物何时被占用或无人占用。获得监视源访问权限的攻击者可能会控制整个系统并发起勒索软件攻击,但他们的方法也可能更具针对性。

破坏关键位置的少量摄像头可能不会被注意到,并且可能有助于掩盖物理攻击或入侵。对手通常会避开“砸抢”战术,转而采用缓慢燃烧攻击,在网络上呆上数周或数月进行侦察。

幸运的是,关键基础设施行业的运营商不需要接受这种程度的脆弱性。最近的技术进步(和行业法规)为关键基础设施组织提供了新的资源。那些希望限制遭受物理和数字攻击的人应确保尽可能保持最新的安全最佳实践。

1:不要忽视您的 SBOM

组织通常对其环境中的硬件有深入的了解:摄像机的数量、服务器的类型等。但传统上,理解和分类正在使用的软件要困难得多。值得庆幸的是,开发商和制造商在任何新设备中包含软件物料清单 (SBOM) 已变得越来越普遍。

SBOM 顾名思义:用于开发给定软件的组件、资源和流程的列表。2021 年,白宫发布了第 14028 号行政命令,其中包括一系列旨在改善国家网络安全的新措施——截至今年,该命令正在得到严格执行。

该命令强制联邦实体强制执行 SBOM,尤其是在关键基础设施内工作,这意味着组织现在比以往任何时候都更容易准确地了解他们使用的产品和解决方案的具体内容。

从网络安全的角度来看,这一点的价值怎么强调都不为过。如果供应商或单个软件受到损害,组织现在可以准确识别其在网络环境中存在的位置,并直接向制造商询问修复或修补计划。

SBOM 可以监控单个软件组件,如果其中一个组件包含漏洞,组织可以采取必要的步骤来确保任何受影响的设备不会让攻击者轻松访问其网络。

2:加快修补和更新计划

对于组织而言,及时更新补丁和更新通常是一个薄弱环节,而不仅仅是关键基础设施中的组织。随着技术之间的联系日益紧密,许多组织担心安装更新和补丁会破坏使他们的解决方案发挥作用的许多集成和相互依赖关系。许多组织在对待他们的产品时都采取“如果没有损坏,就不要修复它”的心态,虽然这在十年前可能还不错,但今天的攻击者更善于利用出现的漏洞。

大多数产品制造商每 30 到 45 天发布一次补丁,但关键基础设施组织通常希望进行广泛的测试,以确保这些更新不会破坏他们的生产环境。这是可以理解的,但最终会适得其反:网络犯罪分子一旦发现漏洞就会寻求利用,而修补所需的时间越长,他们渗透到您的网络的时间就越长。当今的组织不能落后。及时修补和更新需要成为文化的一部分。

特别害怕中断的组织可能希望寻找提供长期支持 (LTS) 选项的制造商。LTS 模型冻结功能更新,同时仍然推送网络安全补丁,使组织可以选择仅实施网络安全修复程序,同时对构成升级包其余部分的软件更新和功能推出进行测试。这减轻了破坏集成的危险,同时仍然允许组织解决最危险的安全漏洞。

3:利用自动化和监控

了解违规的根本原因非常重要,而错误配置是最重要的原因。现代组织部署了数百甚至数千个摄像头、传感器和其他安全设备,每个设备都需要安装、校准并集成到网络中。即使是最熟练的技术人员和集成商偶尔也会犯错误,而攻击者总是准备好利用。

自动化可以大大降低危险的错误配置的可能性。如今的设备通常可以开箱即用地直接添加到网络中,而不是依赖集成商手动配置每个设备。有了正确的自动化解决方案,网络就可以检测正在添加的设备类型并应用正确的强化配置,获取签名证书以启用加密,并将设备安全地移动到生产环境。自动化不仅消除了人为错误的可能性,而且还使加入过程显着加快,从而可以轻松安全地添加新设备。

自动监控可疑活动的能力也至关重要。借助 SBOM,组织可以查看他们已部署的特定技术,并确定他们需要采取哪些控制措施来减轻潜在的攻击。检测工具尤其重要:虽然不可能阻止每一次攻击,但越早检测到入侵者,就能越快地处理它们。

例如,端点检测和响应等解决方案可以帮助检测端点设备上启动的恶意软件签名和已知进程,让安全系统知道已识别出可疑活动。系统日志也很重要,因为它们记录给定设备上发生的所有情况,但将它们集成到更广泛的网络安全系统(例如能够扫描异常情况并发出自动警报的 SEIM 或 SOAR)中也很重要。这可以帮助组织在勒索软件扎根之前,在周期的早期缓解攻击。

掌控基础设施安全

组织通常无法认识到物理安全和网络安全的相互关联性,但忽视其中任何一个都可能使他们陷入危险的脆弱境地。特别是对于关键基础设施来说,保护物理位置和数字资产至关重要。

从个人行为者到民族国家攻击者,对手将继续将目光投向高价值的关键基础设施目标,组织需要做好保卫自己的准备。

联邦政府已朝着正确的方向采取了措施,强制执行 SBOM 并概述了行业的其他安全建议,但最终取决于组织本身,以确保他们遵循最佳实践,并使自己处于抵御攻击的最佳位置。

相关文章:

减轻关键基础设施网络安全风险的 3 种方法

物理安全和网络安全之间存在相当大的重叠,特别是在保护关键基础设施方面。防止基础设施被篡改需要在物理安全方面进行大量投资,但任何连接到互联网的设备都代表着更广泛网络的潜在攻击点。 缺乏足够保护的设备可能会给这些对手在网络中提供立足点&#…...

Redis的特性以及使用场景

分布式发展历程参考 陈佬 http://t.csdnimg.cn/yYtWK 介绍redis Redis(Remote Dictionary Server)是一个基于客户端-服务器架构的在内存中存储数据的中间件,属于NoSQL的一种。它可以用作数据库、缓存/会话存储以及消息队列。 作为一种内存数…...

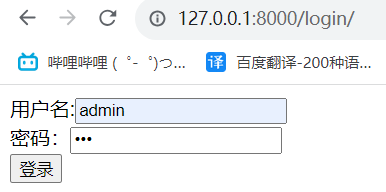

【python后端】- 初识Django框架

Django入门 😄生命不息,写作不止 🔥 继续踏上学习之路,学之分享笔记 👊 总有一天我也能像各位大佬一样 🌝分享学习心得,欢迎指正,大家一起学习成长! 文章目录 Django入门…...

队列与堆栈:原理、区别、算法效率和应用场景的探究

队列与堆栈:原理、区别、算法效率和应用场景的探究 前言原理与应用场景队列原理应用场景: 堆栈原理应用场景递归原理和堆栈在其中的作用递归原理堆栈作用 队列与堆栈区别队列堆栈算法效率 前言 本文主要讲解数据结构中队列和堆栈的原理、区别以及相关的…...

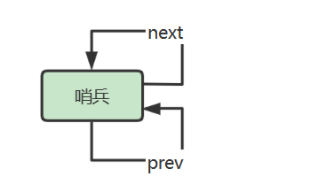

数据结构与算法【链表:一】Java实现

目录 链表 单向链表 哨兵链表 双向链表 环形链表 链表 链表是数据元素的线性集合,其每个元素都指向下一个元素,元素存储上并不连续。 随机访问性能 根据 index 查找,时间复杂度 O(n) 插入或删除性能 起始位置:O(1)结束位…...

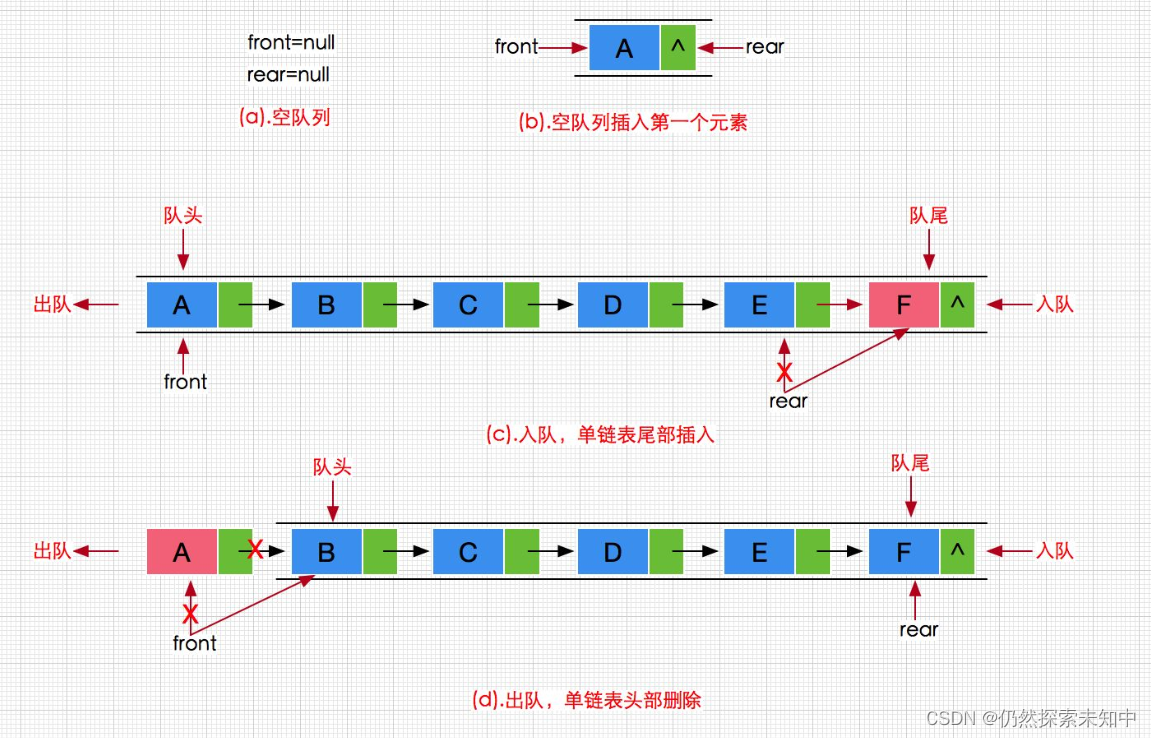

数据结构 | 队列的实现

数据结构 | 队列的实现 文章目录 数据结构 | 队列的实现队列的概念及结构队列的实现队列的实现头文件,需要实现的接口 Queue.h初始化队列队尾入队列【重点】队头出队列【重点】获取队列头部元素获取队列队尾元素获取队列中有效元素个数检测队列是否为空销毁队列 Que…...

flutter 集成 高德地图,退出界面闪退

android:allowNativeHeapPointerTagging"false"应用尝试释放系统堆分配器未分配的指针。 应用中的某个部分修改了指针的顶部字节。不能修改指针的顶部字节,您需要更改代码来修复此问题。 指针的顶部字节被错误使用或修改的示例包括: 指向特定…...

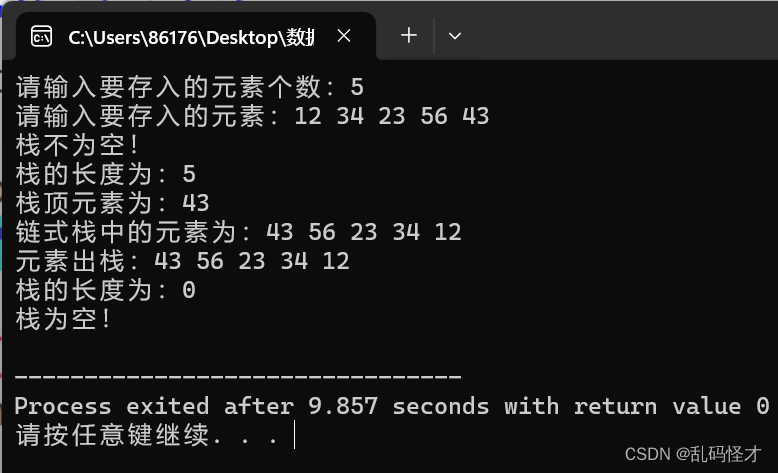

数据结构----链式栈的操作

链式栈的定义其实和链表的定义是一样的,只不过在进行链式栈的操作时要遵循栈的规则----即“先进后出”。 1.链式栈的定义 typedef struct StackNode {SElemType data;struct StackNode *next; }StackNode,*LinkStack; 2.链式栈的初始化 Status InitStack(LinkSta…...

识别伪装IP的网络攻击方法

识别伪装IP的网络攻击可以通过以下几种方法: 观察IP地址的异常现象。攻击者在使用伪装IP地址进行攻击时,往往会存在一些异常现象,如突然出现的未知IP地址、异常的流量等。这些现象可能是攻击的痕迹,需要对此加以留意。 检查网络通…...

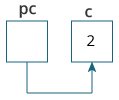

C 语言指针

C 语言指针 在本教程中,您将学习指针。什么是指针,如何使用它们以及在示例的帮助下使用它们时可能遇到的常见错误。 指针是 C和C 编程的强大功能。在学习指针之前,让我们学习一下C语言编程中的地址。 C 语言地址 如果程序中有变量var&am…...

学【Java多态】-- 写高质量代码

多态的实现条件 在java中要实现,必须要满足如下几个条件,缺一不可。 1.必须在继承体系下2.子类必须要对父类中的方法进行重写3.通过父类的引用调用冲写的方法。 想要真正的学好多态需要去学习一些前置知识,那我们直接开始吧! …...

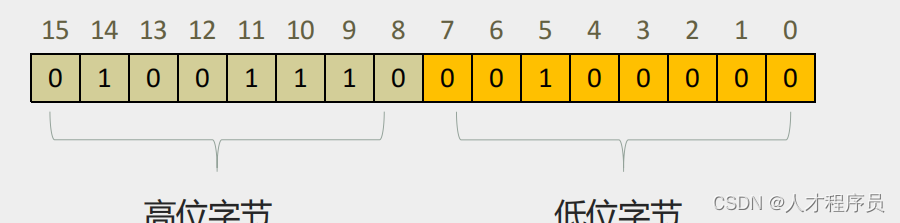

【汇编】内存的读写与地址空间、寄存器及数据存储

文章目录 前言一、CPU对存储器的读写1.1 cpu对存储器的读写如何进行?1.2 演示 二、内存地址空间三、将各类存储器看作一个逻辑存储器——统一编址内存地址空间的分配方案 三、CPU的组成寄存器是CPU内部的信息存储单元通用寄存器--AX为例“横看成岭侧成峰“ 四、“字…...

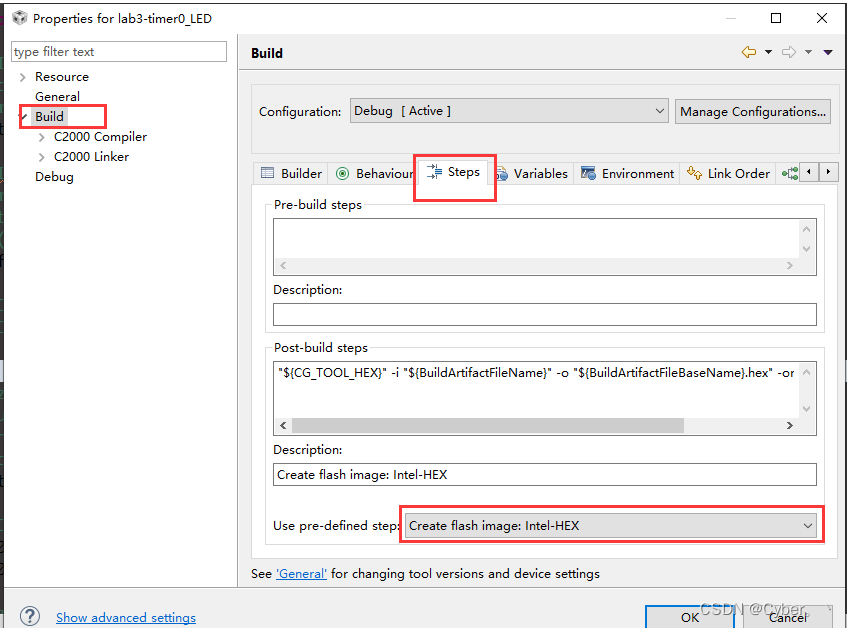

DSP生成hex方法

以下使用两种方法生成的HEX文件,亲测可用 (1)万能法 不管.out文件是哪个版本CCS编译器生成的,只要用HEX2000.exe软件,翻译都可以使用。方法: hex2000 -romwidth 16 -memwidth 16 -i -o 20170817chuankou…...

GZ038 物联网应用开发赛题第7套

2023年全国职业院校技能大赛 高职组 物联网应用开发 任 务 书 (第7套卷) 工位号:______________ 第一部分 竞赛须知 一、竞赛要求 1、正确使用工具,操作安全规范; 2、竞赛过程中如有异议,可向现场考评…...

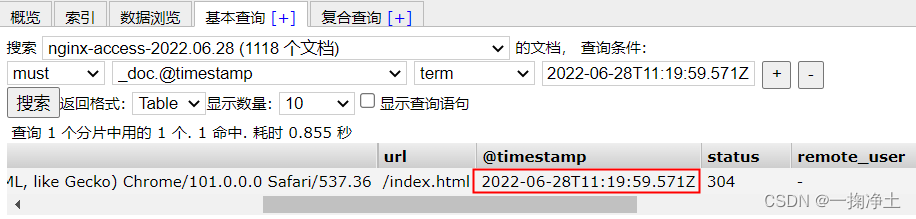

ELK之Logstash解析时间相差8h的问题

一、问题描述 服务器当前时间为:2022年 06月 28日 星期二 11:24:22 CST 而logstash解析的时间为2022-06-28T03:15:25.545Z与实际时间相差8h 一、解决办法: 需改logstash的配置文件: 原理就是:定义一个中间变量timestamp&…...

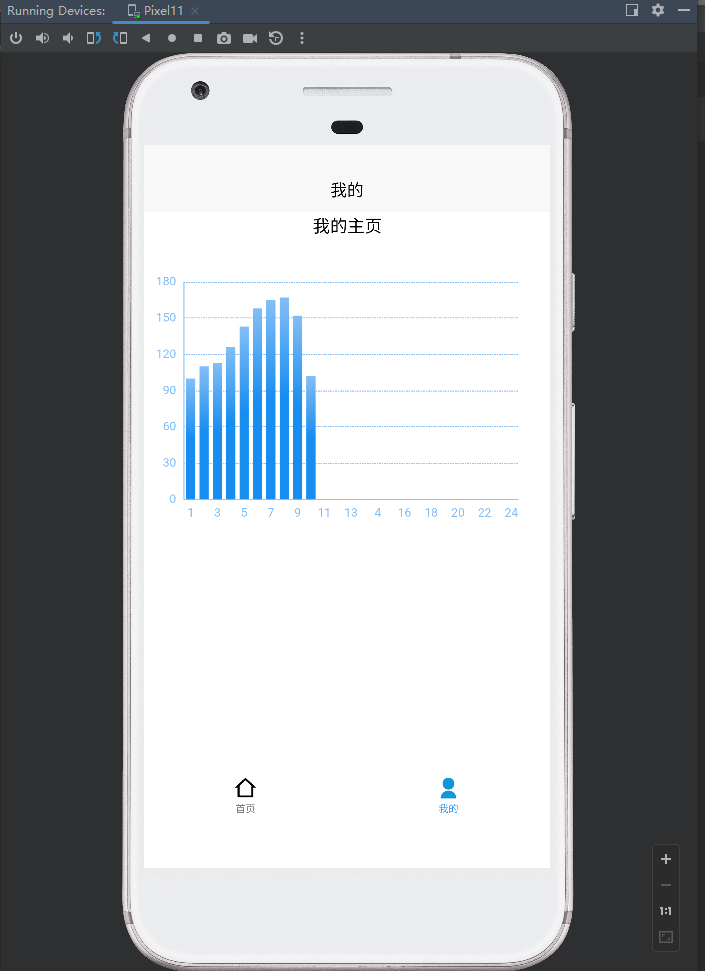

uniapp+vite+vue3开发跨平台app,运行到安卓模拟器调试方法

因为没有使用hbuilder开发uniapp,而是使用了vscode和vite来开发的,所以怎么将这个程序运行到安卓模拟器调试开发呢?其实方法很简单,使用android studio创建一个模拟器或者其他mumu模拟器,然后将项目使用hbuilder打开&a…...

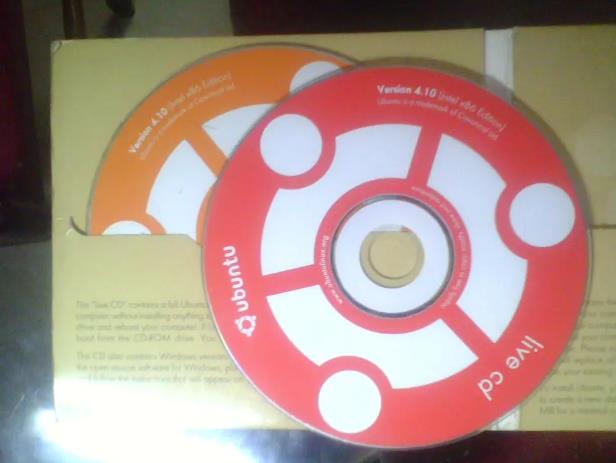

Ubuntu诞生已经19年了

导读2004 年 10 月 20 日,Ubuntu 4.10 正式发布,代号‘Warty Warthog’。 2004 年 10 月 20 日,Ubuntu 4.10 正式发布,代号‘Warty Warthog’。 ▲ Ubuntu 4.10 与最新版 Ubuntu 23.10 的对比 作为 Ubuntu 第一个版本࿰…...

跟着基金买,别墅靠大海?买基金重仓股票,会破产吗?| 附最新选股结果

2020年A股经历了一波结构性牛市。 抱团核心资产的公募基金历史性大赚2万亿,一跃成为全市场顶流。不仅常年霸榜热搜,甚至连游戏直播的弹幕都在讨论基金。 很多年轻人也纷纷跑步入场,毕竟支付宝买基金贼方便。 可惜好景不长,大盘急…...

【教3妹学编辑-mysql】mybatis查询条件遇到的坑及解决方案

2哥 :3妹,今天怎么下班这么晚啊。 3妹:嗨,别提了,今天线上出bug了, 排查了好久。 2哥:啊,什么问题呀? 3妹:我们内部的一个管理系统报错了, 最近排查下来是myb…...

032-从零搭建微服务-定时服务(一)

写在最前 如果这个项目让你有所收获,记得 Star 关注哦,这对我是非常不错的鼓励与支持。 源码地址(后端):mingyue: 🎉 基于 Spring Boot、Spring Cloud & Alibaba 的分布式微服务架构基础服务中心 源…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

基于服务器使用 apt 安装、配置 Nginx

🧾 一、查看可安装的 Nginx 版本 首先,你可以运行以下命令查看可用版本: apt-cache madison nginx-core输出示例: nginx-core | 1.18.0-6ubuntu14.6 | http://archive.ubuntu.com/ubuntu focal-updates/main amd64 Packages ng…...

Auto-Coder使用GPT-4o完成:在用TabPFN这个模型构建一个预测未来3天涨跌的分类任务

通过akshare库,获取股票数据,并生成TabPFN这个模型 可以识别、处理的格式,写一个完整的预处理示例,并构建一个预测未来 3 天股价涨跌的分类任务 用TabPFN这个模型构建一个预测未来 3 天股价涨跌的分类任务,进行预测并输…...

基于数字孪生的水厂可视化平台建设:架构与实践

分享大纲: 1、数字孪生水厂可视化平台建设背景 2、数字孪生水厂可视化平台建设架构 3、数字孪生水厂可视化平台建设成效 近几年,数字孪生水厂的建设开展的如火如荼。作为提升水厂管理效率、优化资源的调度手段,基于数字孪生的水厂可视化平台的…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

大模型多显卡多服务器并行计算方法与实践指南

一、分布式训练概述 大规模语言模型的训练通常需要分布式计算技术,以解决单机资源不足的问题。分布式训练主要分为两种模式: 数据并行:将数据分片到不同设备,每个设备拥有完整的模型副本 模型并行:将模型分割到不同设备,每个设备处理部分模型计算 现代大模型训练通常结合…...

浅谈不同二分算法的查找情况

二分算法原理比较简单,但是实际的算法模板却有很多,这一切都源于二分查找问题中的复杂情况和二分算法的边界处理,以下是博主对一些二分算法查找的情况分析。 需要说明的是,以下二分算法都是基于有序序列为升序有序的情况…...

在WSL2的Ubuntu镜像中安装Docker

Docker官网链接: https://docs.docker.com/engine/install/ubuntu/ 1、运行以下命令卸载所有冲突的软件包: for pkg in docker.io docker-doc docker-compose docker-compose-v2 podman-docker containerd runc; do sudo apt-get remove $pkg; done2、设置Docker…...