网络安全之内容安全

内容安全

攻击可能只是一个点,防御需要全方面进行

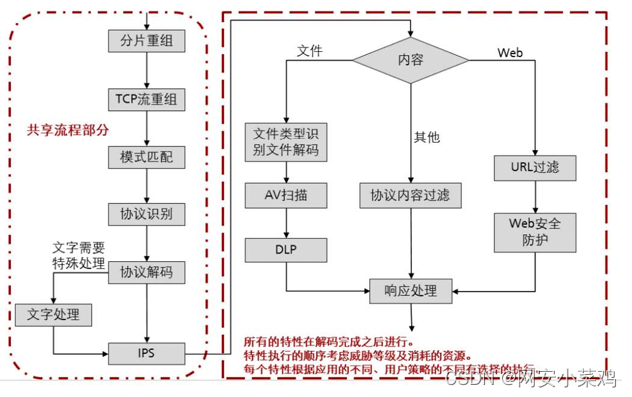

IAE引擎

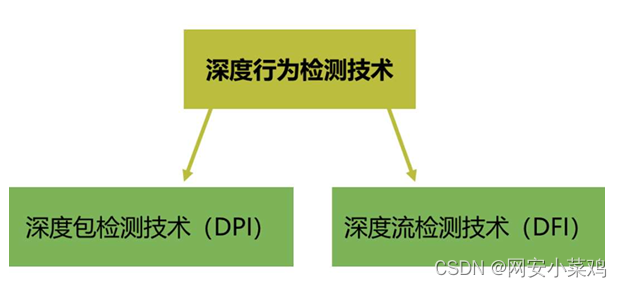

DFI和DPI技术--- 深度检测技术

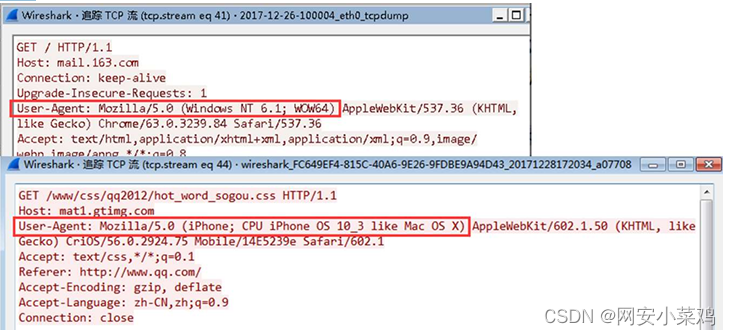

DPI --- 深度包检测技术--- 主要针对完整的数据包(数据包分片,分段需要重组),之后对 数据包的内容进行识别。(应用层)

1,基于“特征字”的检测技术---最常用的识别手段,基于一些协议的字段来识别特征。

2,基于应用网关的检测技术---有些应用控制和数据传输是分离的,比如一些视频流。 一开始需要TCP建立连接,协商参数,这一部分我们称为信令部分。之后,正式传输数 据后,可能就通过UDP协议来传输,流量缺失可以识别的特征。所以,该技术就是基于 前面信令部分的信息进行识别和控制。 3,基于行为模式的检测技术---比如我们需要拦截一些垃圾邮件,但是,从特征字中很 难区分垃圾邮件和正常邮件,所以,我们可以基于行为来进行判断。比如,垃圾邮件可 能存在高频,群发等特性,如果出现,我们可以将其认定为垃圾邮件,进行拦截,对IP 进行封锁。

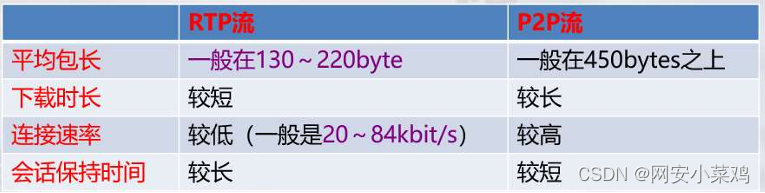

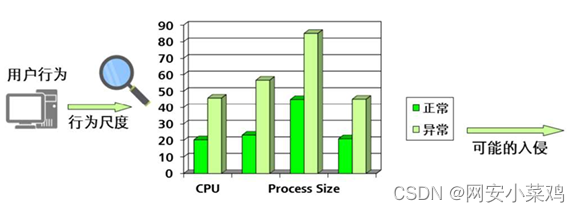

DFI --- 深度流检测技术---一种基于流量行为的应用识别技术。这种方法比较适合判断P2P流量。

结论:

1,DFI仅对流量进行分析,所以,只能对应用类型进行笼统的分类,无法识别出具体的应 用;DPI进行检测会更加精细和精准;

2,如果数据包进行加密传输,则采用DPI方式将不能识别具体的应用,除非有解密手段;但 是,加密并不会影响数据流本身的特征,所以,DFI的方式不受影响。

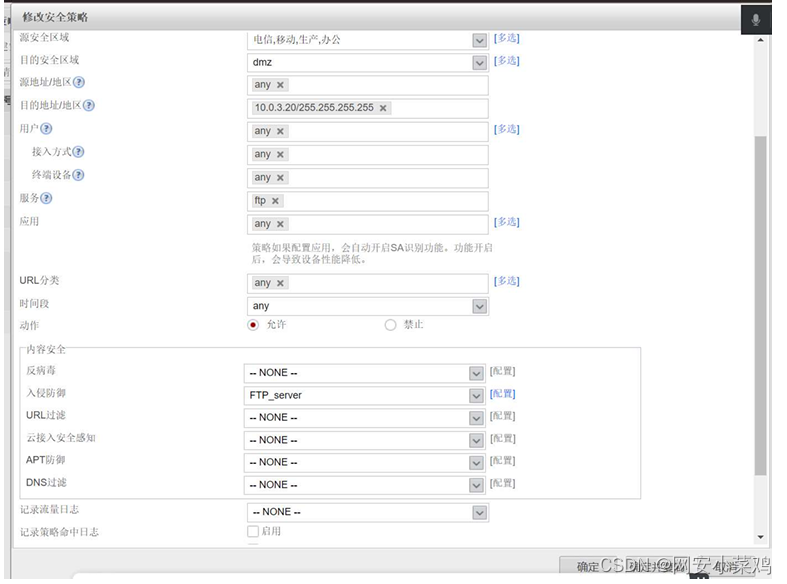

入侵防御(IPS)

IDS --- 侧重于风险管理的设备

IPS --- 侧重于风险控制的设备

IPS的优势:

1,实时的阻断攻击;

2,深层防护---深入到应用层;

3,全方位的防护---IPS可以针对各种常见威胁做出及时的防御,提供全方位的防护;

4,内外兼防---只要是通过设备的流量均可以进行检测,可以防止发自于内部的攻击。

5,不断升级,精准防护

入侵检测的方法:

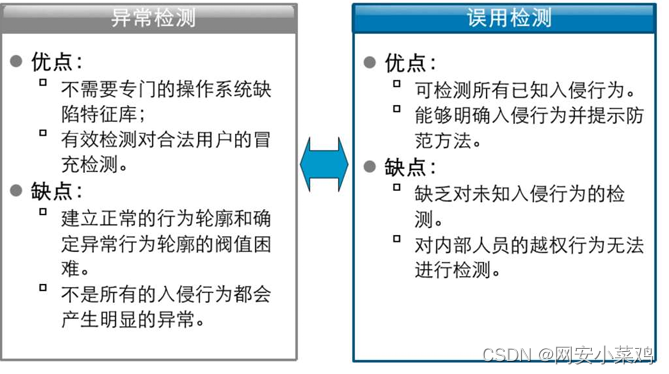

异常检测 误用检测

异常检测:

异常检测基于一个假定,即用户行为是可以预测的,遵循一致性模式的;

误用检测

误用检测其实就是创建了一个异常行为的特征库。我们将一些入侵行为记录下来,总结成 为特征,之后,检测流量和特征库进行对比,来发现威胁。

总结:

1,在进行IPS模块检测之前,首先需要重组IP分片报文和TCP数据流;---增加检测的精准性

2,在此之后需要进行应用协议的识别。这样做主要为了针对特定的应用进行对应精细的解 码,并深入报文提取特征。

3,最后,解析报文特征和签名(特征库里的特征)进行匹配。再根据命中与否做出对应预设 的处理方案。

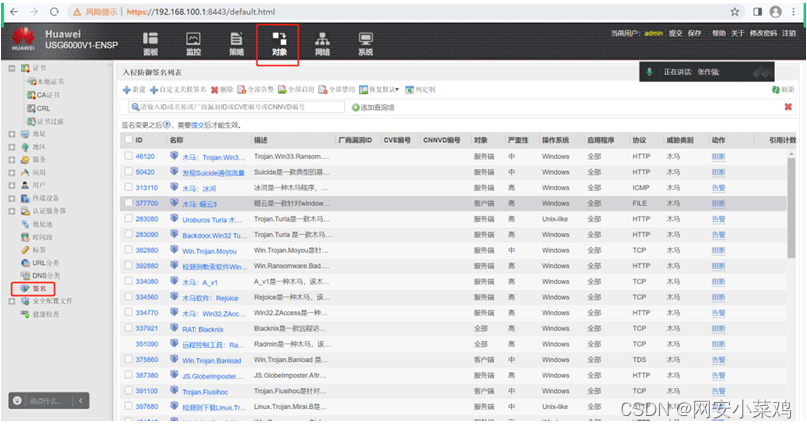

签名--- 针对网络上的入侵行为特征的描述,将这些特征通过HASH后和我们报文进行 比对。

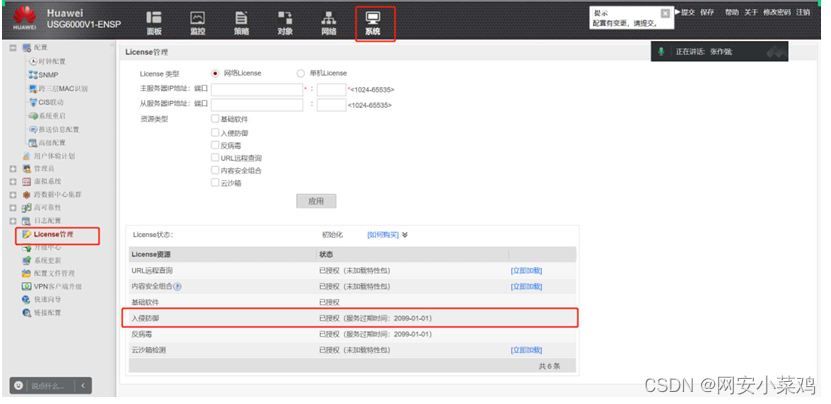

签名--- 预定义签名---设备上自带的特征库,这个需要我们激活对应的License(许可证) 后才能获取。---这个预定义签名库激活后,设备可以通过连接华为的安全中心进行升级。

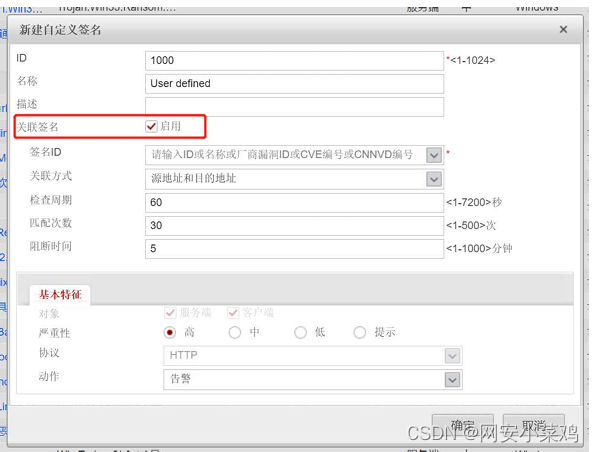

自定义签名---自己定义威胁特征。

自定义签名和预定义签名可以执行的动作、

告警--- 对命中签名的报文进行放行,但是会记录再日志中

阻断--- 对命中签名的报文进行拦截,并记录日志

放行--- 对命中签名的报文放行,不记录日志

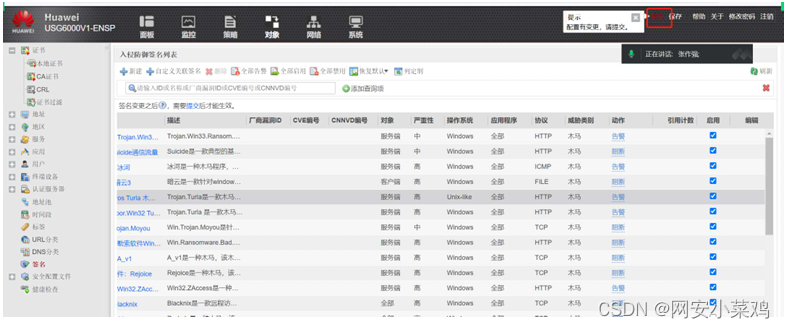

注意:这里在进行更改时,一定要注意提交,否则配置不生效。修改的配置需要在提交后重启 模块后生效。

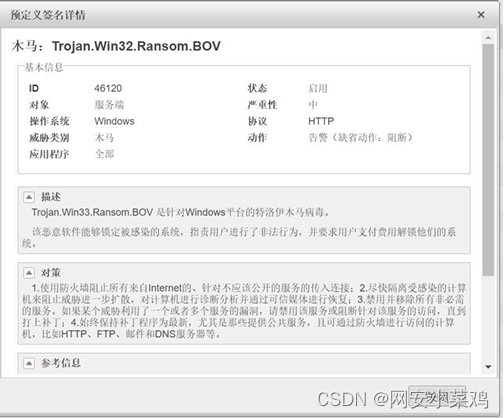

ID --- 签名的标识

对象--- 服务端,客户端,服务端和客户端

服务端和客户端指的都是身份,一般将发起连接的一端称为客户端,接受连接提供服务的称为服务端。

严重性:高,中,低,提示---用来标识该入侵行为的威胁程度 协议,应用程序---指攻击报文所使用的协议或应用类型

检测范围

报文--- 逐包匹配

消息--- 指基于完整的消息检测,如在TCP交互中,一个完整的请求或应答为一个消 息。一个消息可能包含多个报文,一个报文也可能包含多个消息。 流--- 基于数据流。

![]()

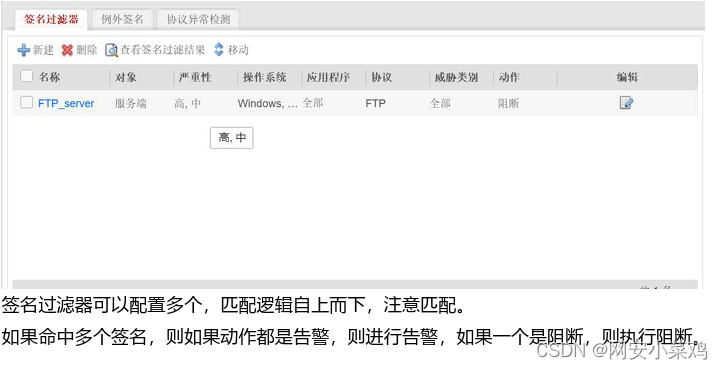

如果勾选该选项,则下面的“检查项列表”里面的规则将按自上而下,逐一匹配。如果 匹配到了,则不再向下匹配; 如果不勾选,则下面所有规则为“且”的关系。

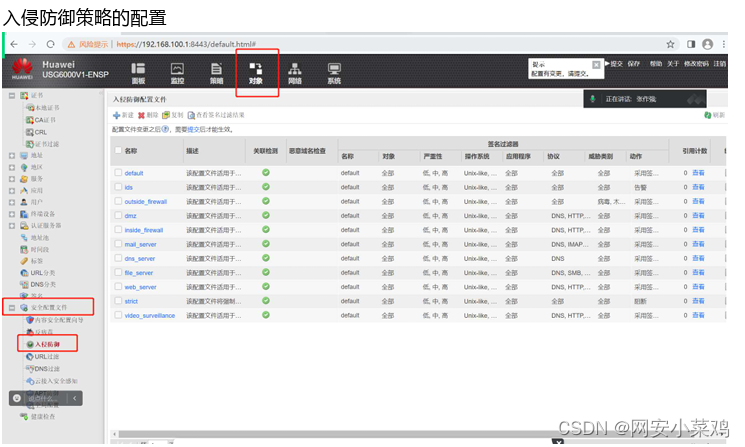

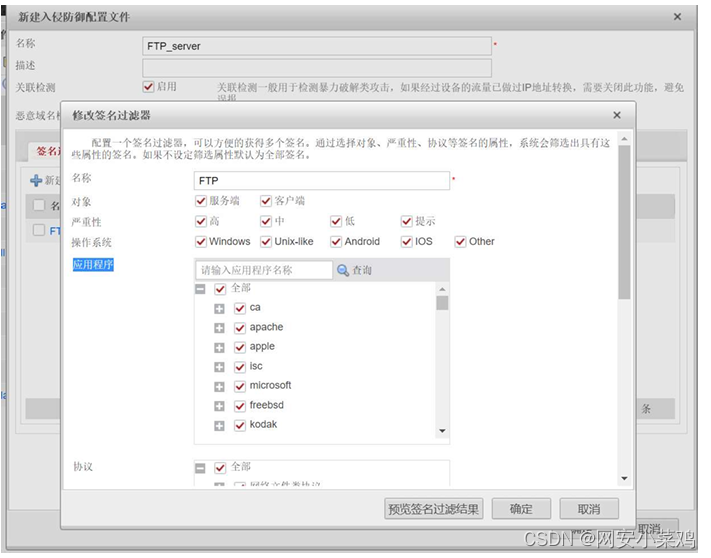

这里主要是进行签名的筛选,筛选出来的签名和流量进行比对。默认是全选,全选固然安全, 但是,对设备性能能消耗巨大,不建议。

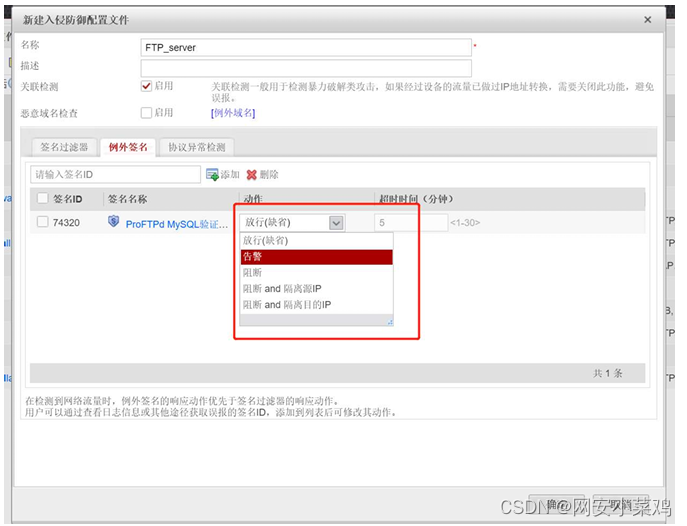

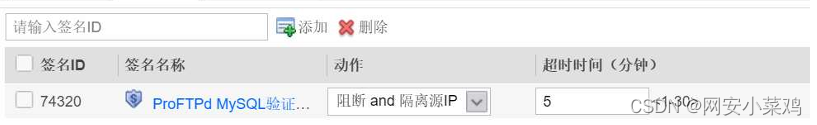

如果需要对个别签名进行特殊处理,则可以写在例外签名中,单独执行动作。 多了阻断IP的动作,含义是可以将对应IP地址添加到黑名单中。

后面的超时时间是加入黑名单的时间。超过超时时间,则将释放该地址。

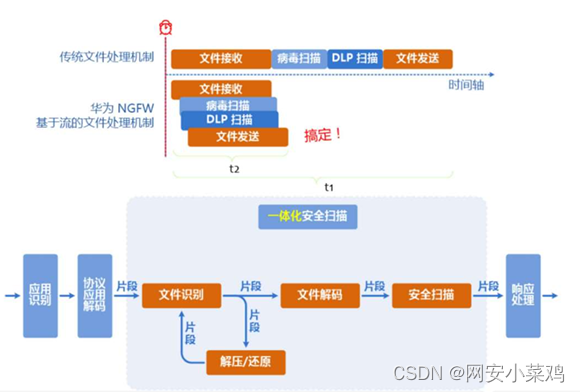

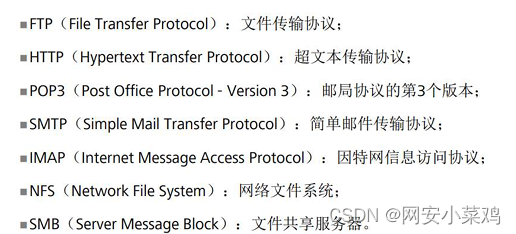

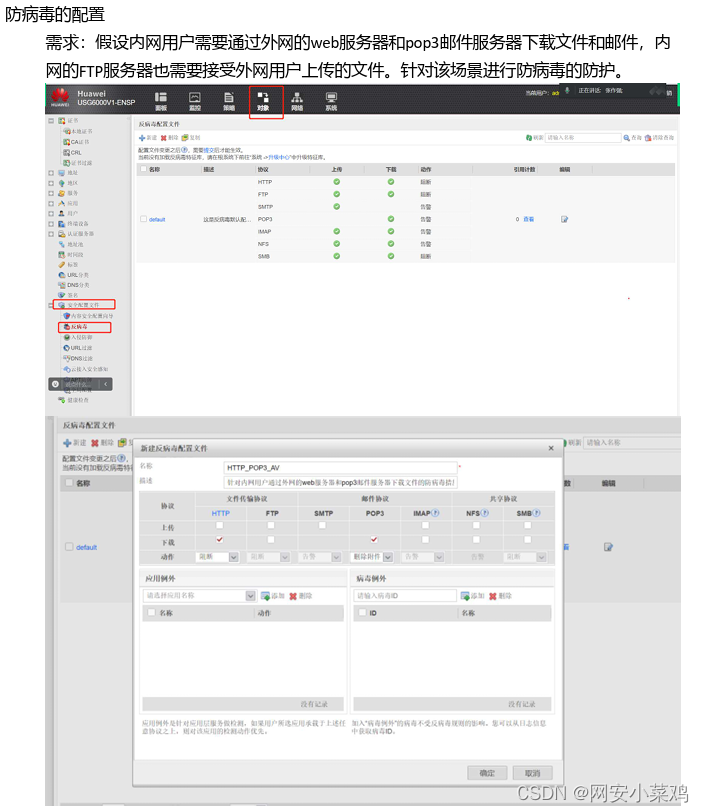

防病毒(AV)---传统的AV防病毒的方式是对文件进行查杀。

传统的防病毒的方式是通过将文件缓存之后,再进行特征库的比对,完成检测。但是,因为需 要缓存文件,则将占用设备资源并且,造成转发延迟,一些大文件可能无法缓存,所以,直接 放过可能造成安全风险。

代理扫描---文件需要全部缓存---可以完成更多的如解压,脱壳之类的高级操作,并且,检 测率高,但是,效率较低,占用资源较大。 流扫描---基于文件片段进行扫描---效率较高,但是这种方法检测率有限。

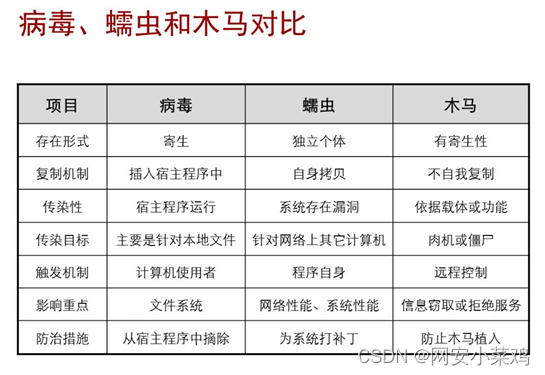

病毒简介

病毒传播

病毒分类

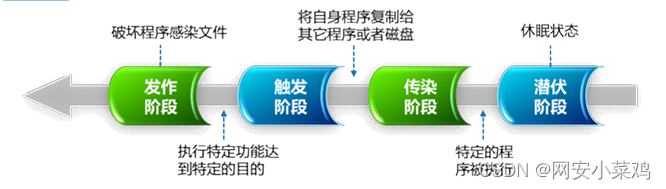

病毒杀链

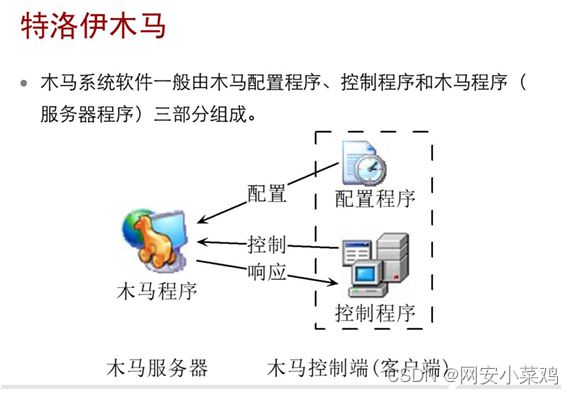

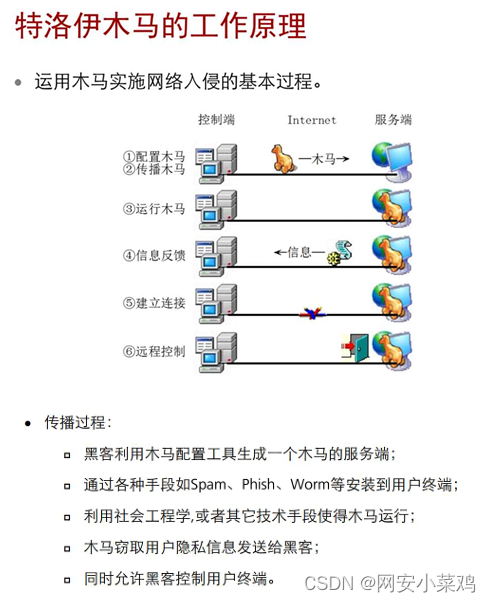

病毒的工作原理

C&C服务器--- 命令控制服务器

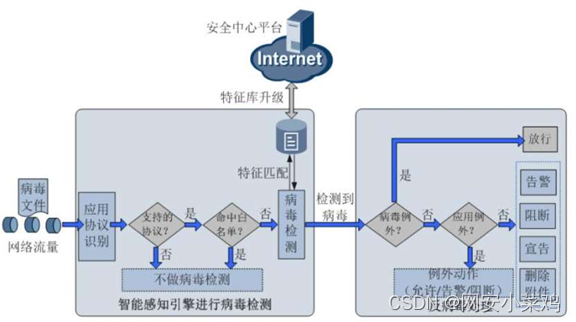

防病毒处理流量

1,进行应用和协议的识别

2,判断这个协议是否支持防病毒的检测,如果不是支持的防病毒协议,则文件将直接通过。

3,之后,需要进行白名单的比对。如果命中白名单,则将不进行防病毒检测,可以同时进行

其他模块的检测。

4,如果没有命中白名单,则将进行特征库的比对。如果比对上了,则需要进行后续处理。

如果没有比对上,则可以直接放行。

这个病毒库也是可以实时对接安全中心进行升级,但是,需要提前购买License进行激

活。

5,如果需要进行后续处理,首先进行“病毒例外“的检测。---这个病毒例外,相当于是病

毒的一个白名单,如果是添加在病毒例外当中的病毒,比对上之后,将直接放通。----过渡

防护

6,之后,进行应用例外的比对。---类似于IPS模块中的例外签名。针对例外的应用执行和整

体配置不同的动作。

7,如果没有匹配上前面两种例外,则将执行整体配置的动作。

宣告:仅针对邮件文件生效。仅支持SMTP和POP3协议。对于携带病毒的附件,设备允许

文件通过,但是,会在邮件正文中添加病毒的提示,并生成日志。

删除附件:仅针对邮件文件生效,仅支持SMTP和POP3协议。对于携带病毒的附件,设备

会删除掉邮件的附件,同时会在邮件正文中添加病毒的提示,并生成日志。

相关文章:

网络安全之内容安全

内容安全 攻击可能只是一个点,防御需要全方面进行 IAE引擎 DFI和DPI技术--- 深度检测技术 DPI --- 深度包检测技术--- 主要针对完整的数据包(数据包分片,分段需要重组),之后对 数据包的内容进行识别。(应用…...

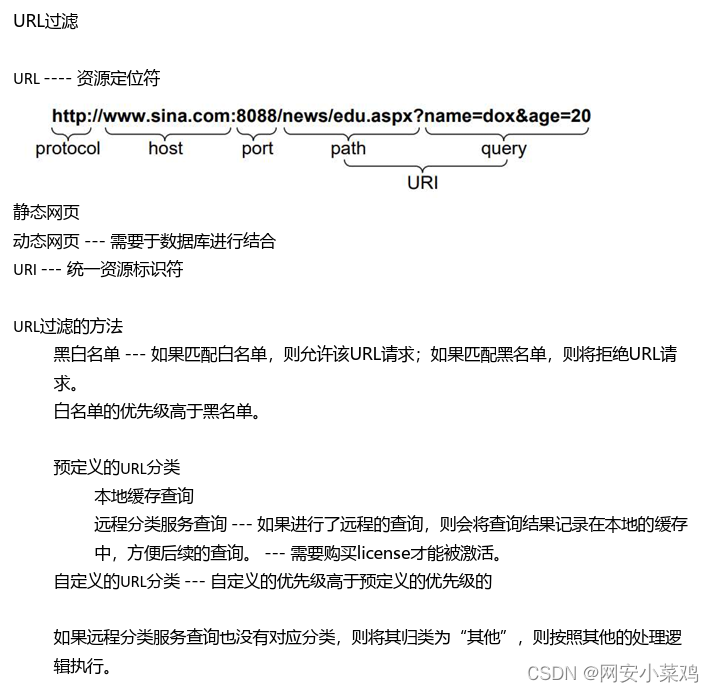

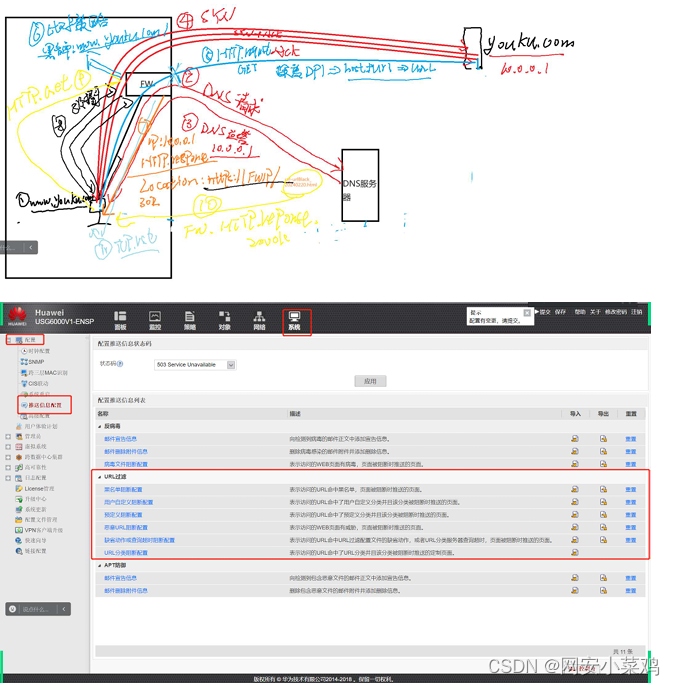

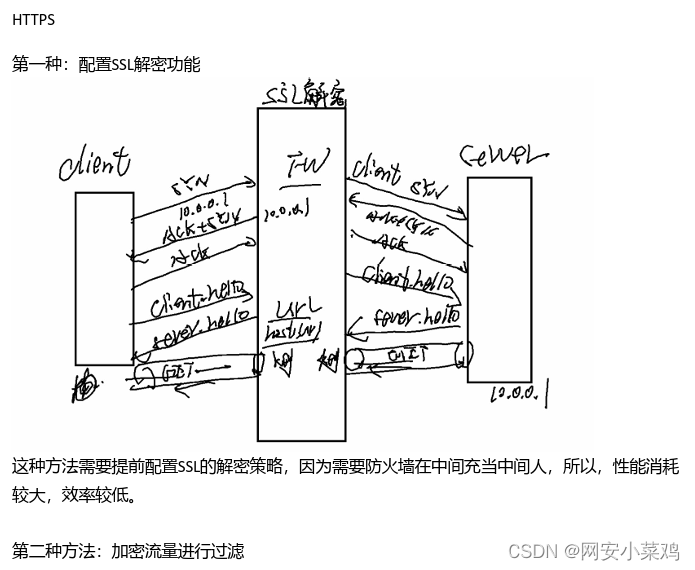

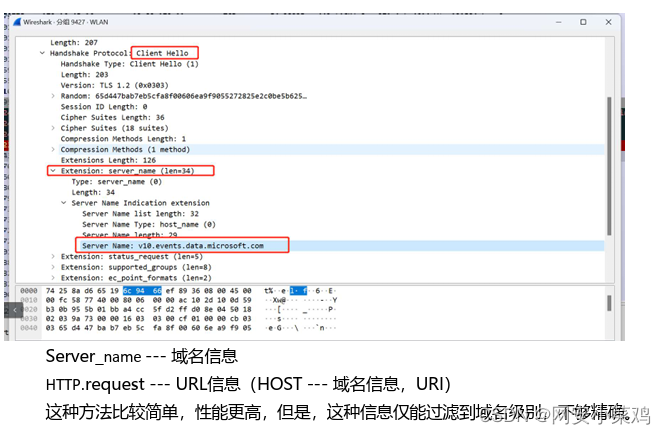

在CentOS上使用Docker搭建Halo博客并实现远程访问的详细指南

🌈个人主页:聆风吟 🔥系列专栏:网络奇遇记、数据结构 🔖少年有梦不应止于心动,更要付诸行动。 文章目录 📋前言一. Docker部署Halo1.1 检查Docker版本1.2 在Docker中部署Halo 二. Linux安装Cpol…...

数据结构day5

link_stack.c #include "link_stack.h" //申请栈顶指针 top_p create_top() {top_p top (top_p)malloc(sizeof(top_t));if(topNULL){printf("空间申请失败\n");return NULL;}top->len 0;top->ptop NULL; //刚申请栈指针时没有指向元素return to…...

基础!!!吴恩达deeplearning.ai:神经网络中使用softmax

以下内容有任何不理解可以翻看我之前的博客哦:吴恩达deeplearning.ai 文章目录 softmax作为输出层的神经网络Tensorflow的实现softmax的改进实现数值舍入误差(Numerical Roundoff Errors)sigmoid修改修改softmax 在上一篇博客中我们了解了有关softmax的原理相关内容…...

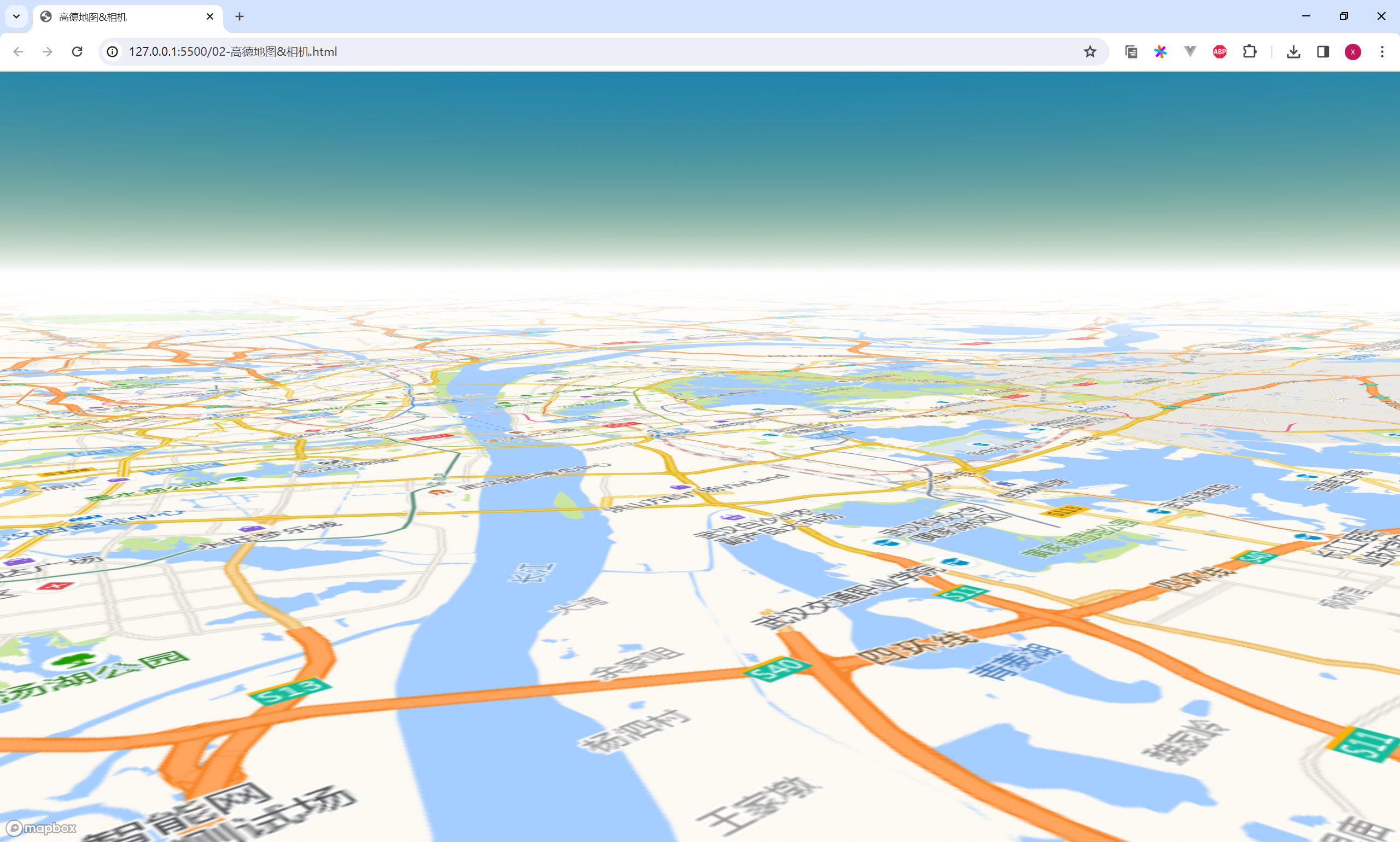

mapbox高德地图与相机

mapbox高德地图与相机 本案例使用Mapbox GL JavaScript库创建高德地图。 演示效果引入 CDN 链接地图显示 创建地图实例定义地图数据源配置地图图层 设置地图样式实现代码 1. 演示效果 2. 引入 CDN 链接 <script src"https://api.mapbox.com/mapbox-gl-js/v2.12.0/mapb…...

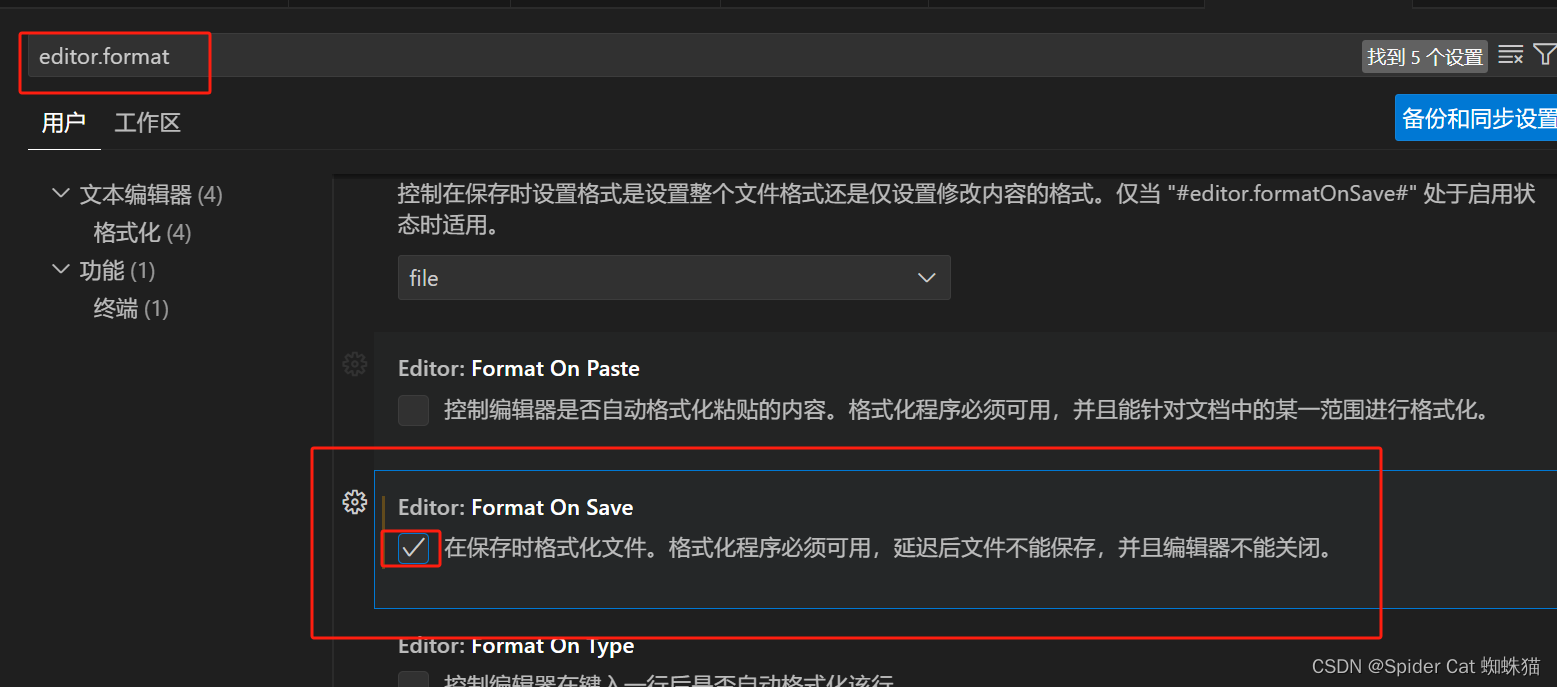

Eslint在Vscode中使用技巧的相关技巧

ps :该文章会详细结论构建一个脚手架遇到的问题,会持续更新,请定时查看 Eslint相关 在vscode中使用eslint插件 在vscode中用户配置没有开启eslint.enable 在vscode中工作区配置开启eslint.enable settings.json中没有做eslint相关配置 在编写的vue…...

045-WEB攻防-PHP应用SQL二次注入堆叠执行DNS带外功能点黑白盒条件

045-WEB攻防-PHP应用&SQL二次注入&堆叠执行&DNS带外&功能点&黑白盒条件 #知识点: 1、PHP-MYSQL-SQL注入-二次注入&利用条件 2、PHP-MYSQL-SQL注入-堆叠注入&利用条件 3、PHP-MYSQL-SQL注入-带外注入&利用条件 演示案例:…...

【蓝牙协议栈】【BR/EDR】【AVRCP】蓝牙音视频远程控制协议

1. AVRCP概念 AVRCP(Audio/Video Remote Control Profile):音视频远程控制协议定义了蓝牙设备和 audio/video控制功能通信的特点和过程,另用于远程控制音视频设备,底层传输基于 AVCTP(音视频控制传输协议)。 ➢该 Profile定义了AV/C数字命令控制集。命令和信息通过 AVCT…...

Head First Design Patterns - 单例模式

什么是单例模式 单例模式确保应用中,一个类最多只有一个实例单例模式也提供访问此实例的全局访问点单例模式实现中,使用了一个私有构造器,一个静态方法以及一个静态变量 为什么要用单例模式 java中静态全局变量也能做到被实例化一次 但是…...

Mysql的备份还原

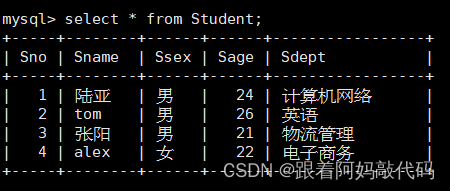

模拟环境准备 创建一个名为school的数据库,创建一个名为Stuent的学生信息表 mysql> create database school; Query OK, 1 row affected (0.00 sec)mysql> use school; Database changed mysql> CREATE TABLE Student (-> Sno int(10) NOT NULL COMME…...

分区表介绍

问题 单表数据量过大,查询的性能通常会变得很低 查询时磁盘的IO次数增加:MySQL的InnoDB引擎使用B树维护索引,一个典型的索引节点大概可以存储60-120个数据记录,一个三层的索引大概可以存储百万条数据。如果订单表增加一个数量级…...

)

emacs 源码分析(七)

文章目录 emacs源码分析(七)自己动手把emacs的DEFUN宏抠出来 <2024-01-07 周日> emacs源码分析(七) 这DEFUN宏就像胶水一样,它把c代码和emacs-lisp代码给联系起来。但是DEFUN宏看着怪恐怖的有没有!…...

Linux运维-Web服务器的配置与管理(Apache+tomcat)(没成功,最后有失败经验)

Web服务器的配置与管理(Apachetomcat) 项目场景 公司业务经过长期发展,有了很大突破,已经实现盈利,现公司要求加强技术架构应用功能和安全性以及开始向企业应用、移动APP等领域延伸,此时原来开发web服务的php语言已经不适应新的…...

探讨分布式数据库ID生成解决方案

在技术面试中,面试官通常通过挑战应聘者的分布式系统知识来评估其能力。今天,让我们模拟一场面试现场,深入了解关于分布式数据库ID生成的解决方案。 面试官:嘿,小伙子,分布式数据库ID生成解决方案了解吗&a…...

Clickhouse填坑记4:Too many parts问题分析

Clickhouse在进行大数据量同步时,感觉很爽,插入速度非常快,但是,在使用过程中却出现了几次“Too many parts”异常报错,搞得很痛苦,这里记录一下解决过程。 我这边采用的是Flink程序,实时将数据写入ClickHouse,在执行一段时间后,会提示“Too many parts”异常,如下异…...

CertiK CSO Dr. Kang Li 确认出席Hack .Summit() 香港区块链盛会

CertiK CSO Dr. Kang Li 确认将出席由 Hack VC 主办,并由 AltLayer 和 Berachain 联合主办,与 SNZ 和数码港合作,由 Techub News 承办的Hack.Summit() 2024区块链开发者盛会。 Dr. Kang Li 目前担任CertiK首席安全官。他是清华蓝莲花战队启蒙…...

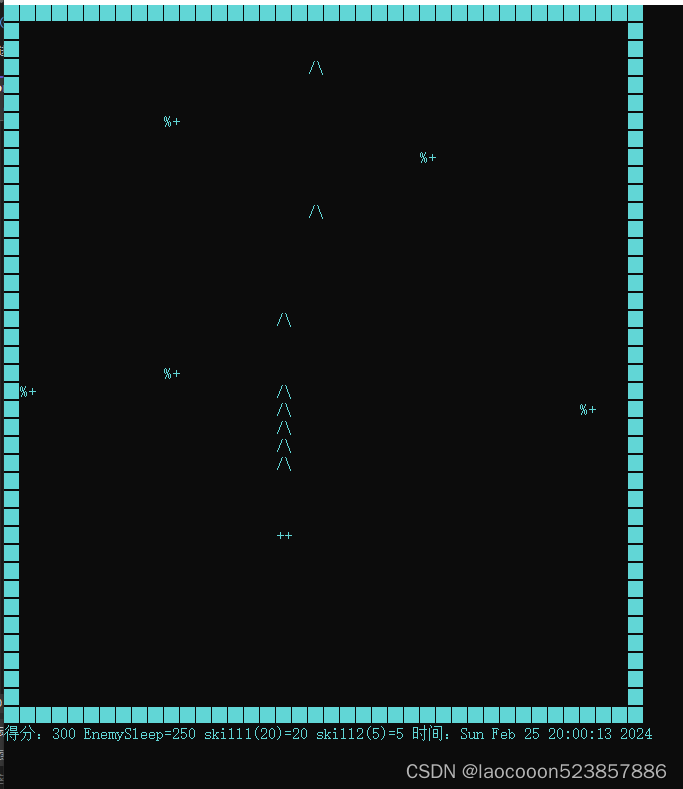

C++ 游戏飞机大战, 字符型的

//#define _CRT_SECURE_NO_WARNINGS 1 用于禁止不安全函数的警告 #include<iostream> #include<stdlib.h> #include<string> #include<conio.h> #include<Windows.h> #include<time.h> #include <graphics.h> using namespace std;…...

用html编写的简易新闻页面

用html编写的简易新闻页面 相关代码 <!DOCTYPE html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport" content"widthdevice-width, initial-scale1.0"><title>Document<…...

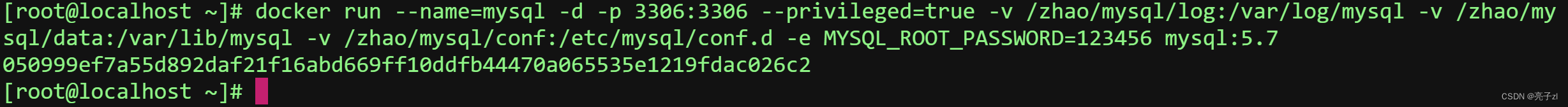

docker-mysql:5.7安装

1、下载mysql:5.7镜像 [rootlocalhost ~]# docker search mysql (某个XXX镜像名字) [rootlocalhost ~]# docker pull mysql:5.7 按装之前查看一下是否按装过mysql。如果安装过会占用3306端口。 [rootlocalhost ~]# ps -ef | grep mysql 2、简单的安装 [rootlocalhost ~]# d…...

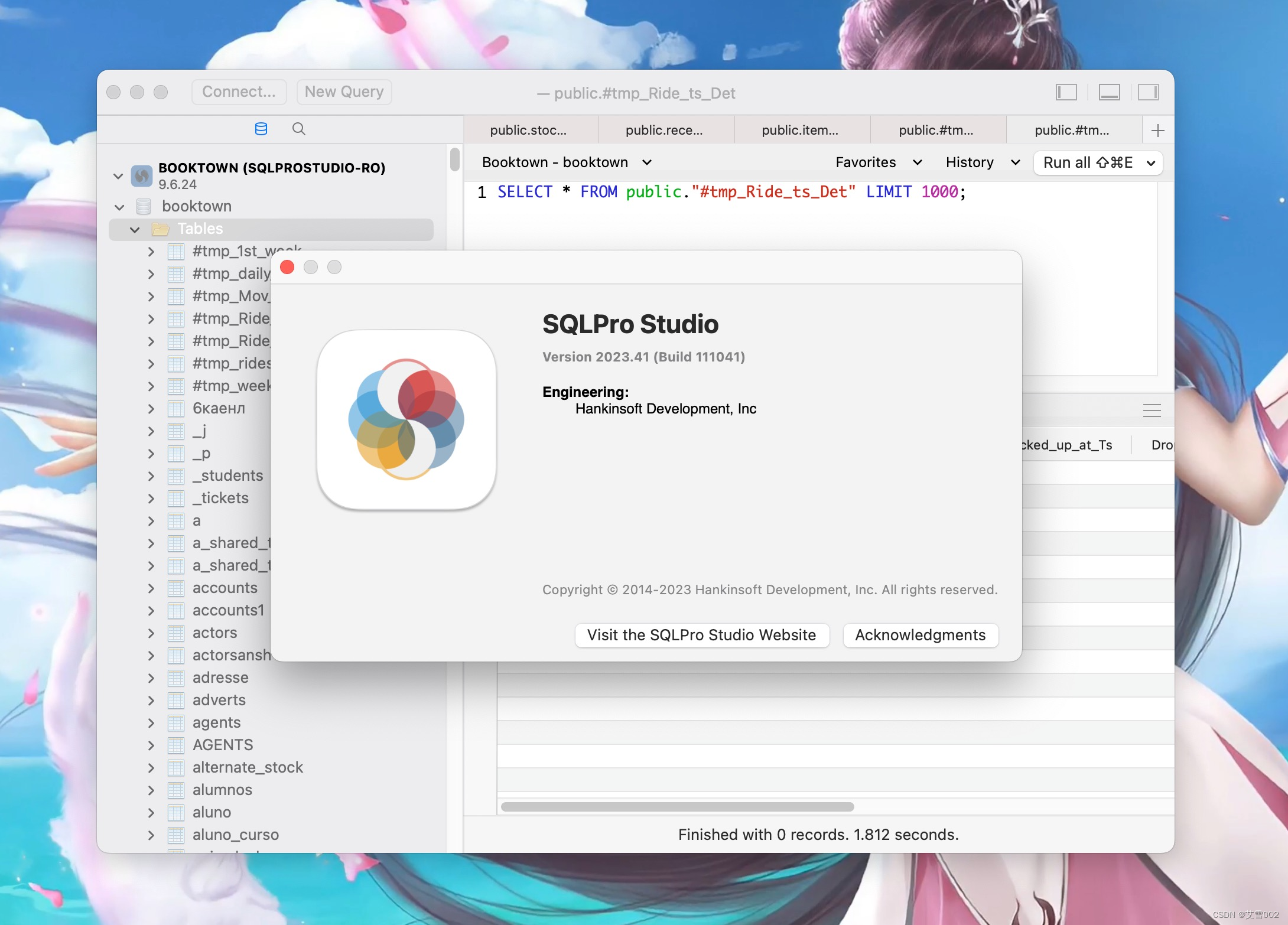

SQLPro Studio:数据库管理的革命性工具 mac版

SQLPro Studio是一款强大的数据库管理和开发工具,它旨在提供高效、便捷和安全的数据库操作体验。无论是数据库管理员、开发人员还是数据分析师,SQLPro Studio都能满足他们在数据库管理、查询、设计和维护方面的需求。 SQLPro Studio mac版软件获取 首先…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

抖音增长新引擎:品融电商,一站式全案代运营领跑者

抖音增长新引擎:品融电商,一站式全案代运营领跑者 在抖音这个日活超7亿的流量汪洋中,品牌如何破浪前行?自建团队成本高、效果难控;碎片化运营又难成合力——这正是许多企业面临的增长困局。品融电商以「抖音全案代运营…...

《用户共鸣指数(E)驱动品牌大模型种草:如何抢占大模型搜索结果情感高地》

在注意力分散、内容高度同质化的时代,情感连接已成为品牌破圈的关键通道。我们在服务大量品牌客户的过程中发现,消费者对内容的“有感”程度,正日益成为影响品牌传播效率与转化率的核心变量。在生成式AI驱动的内容生成与推荐环境中࿰…...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

Linux-07 ubuntu 的 chrome 启动不了

文章目录 问题原因解决步骤一、卸载旧版chrome二、重新安装chorme三、启动不了,报错如下四、启动不了,解决如下 总结 问题原因 在应用中可以看到chrome,但是打不开(说明:原来的ubuntu系统出问题了,这个是备用的硬盘&a…...

多种风格导航菜单 HTML 实现(附源码)

下面我将为您展示 6 种不同风格的导航菜单实现,每种都包含完整 HTML、CSS 和 JavaScript 代码。 1. 简约水平导航栏 <!DOCTYPE html> <html lang"zh-CN"> <head><meta charset"UTF-8"><meta name"viewport&qu…...

Redis数据倾斜问题解决

Redis 数据倾斜问题解析与解决方案 什么是 Redis 数据倾斜 Redis 数据倾斜指的是在 Redis 集群中,部分节点存储的数据量或访问量远高于其他节点,导致这些节点负载过高,影响整体性能。 数据倾斜的主要表现 部分节点内存使用率远高于其他节…...

人工智能(大型语言模型 LLMs)对不同学科的影响以及由此产生的新学习方式

今天是关于AI如何在教学中增强学生的学习体验,我把重要信息标红了。人文学科的价值被低估了 ⬇️ 转型与必要性 人工智能正在深刻地改变教育,这并非炒作,而是已经发生的巨大变革。教育机构和教育者不能忽视它,试图简单地禁止学生使…...

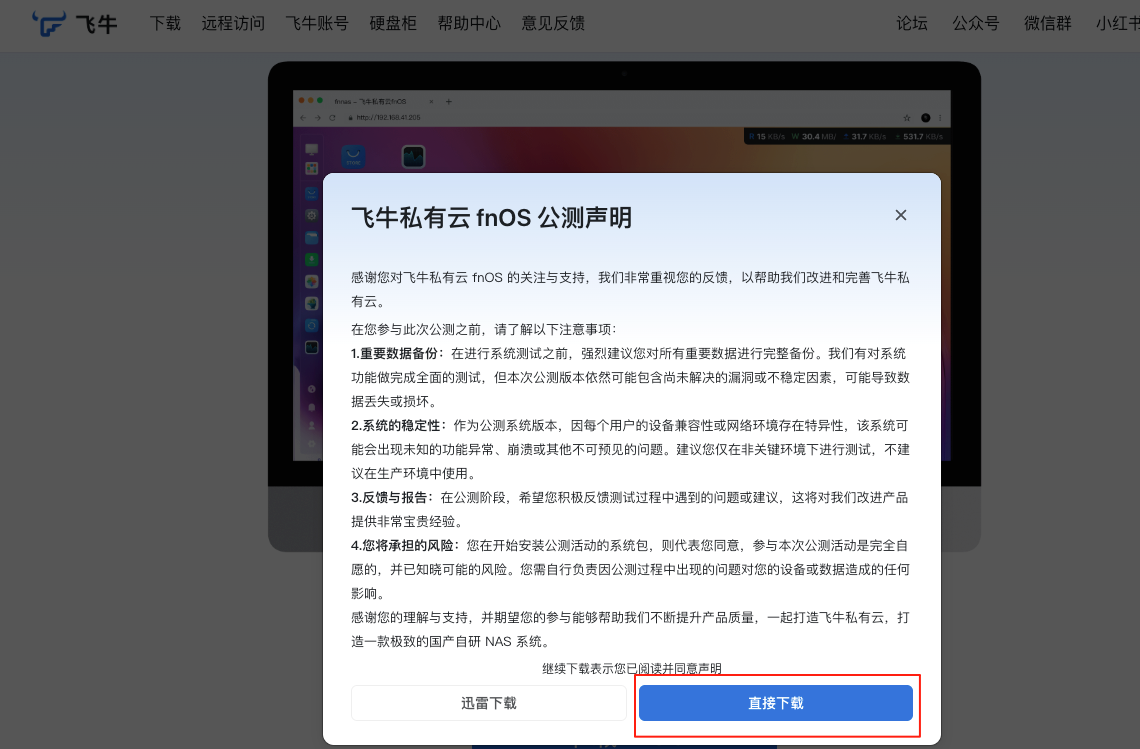

群晖NAS如何在虚拟机创建飞牛NAS

套件中心下载安装Virtual Machine Manager 创建虚拟机 配置虚拟机 飞牛官网下载 https://iso.liveupdate.fnnas.com/x86_64/trim/fnos-0.9.2-863.iso 群晖NAS如何在虚拟机创建飞牛NAS - 个人信息分享...