基于Spring Boot 3 + Spring Security6 + JWT + Redis实现登录、token身份认证

基于Spring Boot3实现Spring Security6 + JWT + Redis实现登录、token身份认证。

- 用户从数据库中获取。

- 使用RESTFul风格的APi进行登录。

- 使用JWT生成token。

- 使用Redis进行登录过期判断。

- 所有的工具类和数据结构在源码中都有。

系列文章指路👉

系列文章-基于SpringBoot3创建项目并配置常用的工具和一些常用的类

项目源码👉

/shijizhe/boot-test

文章目录

- 依赖版本

- 原理

- 代码结构

- security 配置

- 用户登录、注册controller,用户服务

- 用到的工具类

- 注册 AuthController.register

- 登录

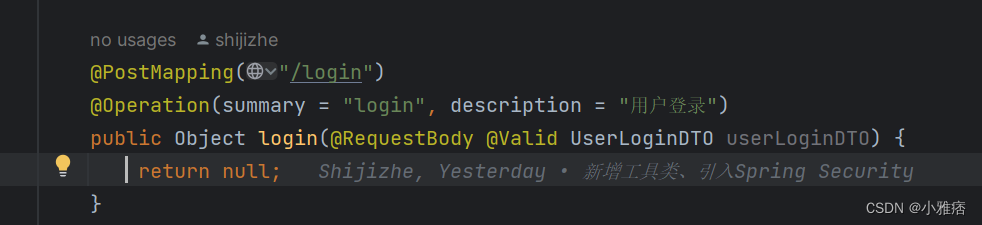

- 1.登录API:AuthController.login

- 2. 登录过滤器:继承UsernamePasswordAuthenticationFilter

- 3.身份认证:实现AuthenticationProvider

- 4.从数据库中查询用户信息:实现UserDetailsService

- 5. Security配置: 使用注解@EnableWebSecurity

- token身份认证

- 1. token身份认证过滤器: OncePerRequestFilter

- UserAuthUtils

- getUserId

- 用户登出

- 实现LogoutSuccessHandler

- 修改Security配置 : YaSecurityConfig

- 下一步的计划

- 参考文章

依赖版本

- Spring Boot 3.0.6

- Spring Security 6.0.3

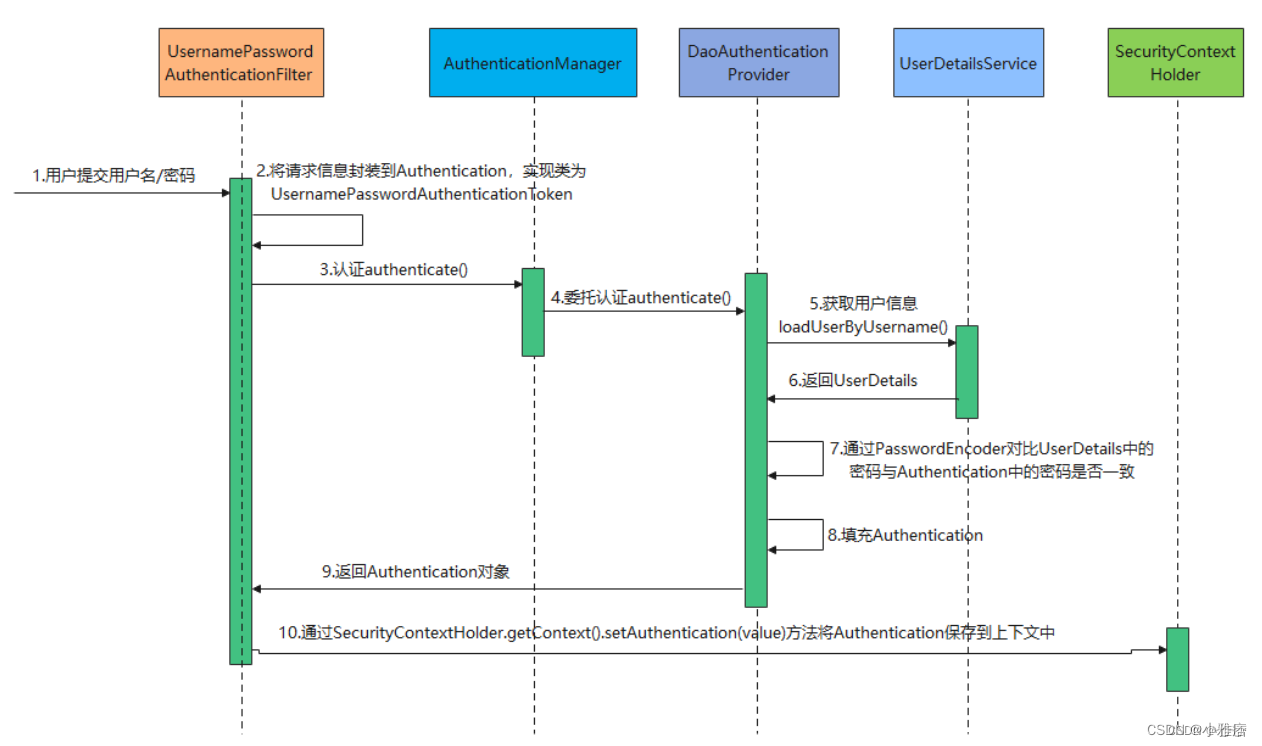

原理

这张图大家已经估计已经看过很多次了。

实现登录认证的过程,其实就是对上述的类按照自己的需求进行自定义扩展的过程。具体不多讲了,别的文章里讲得比我透彻。

show you my code.

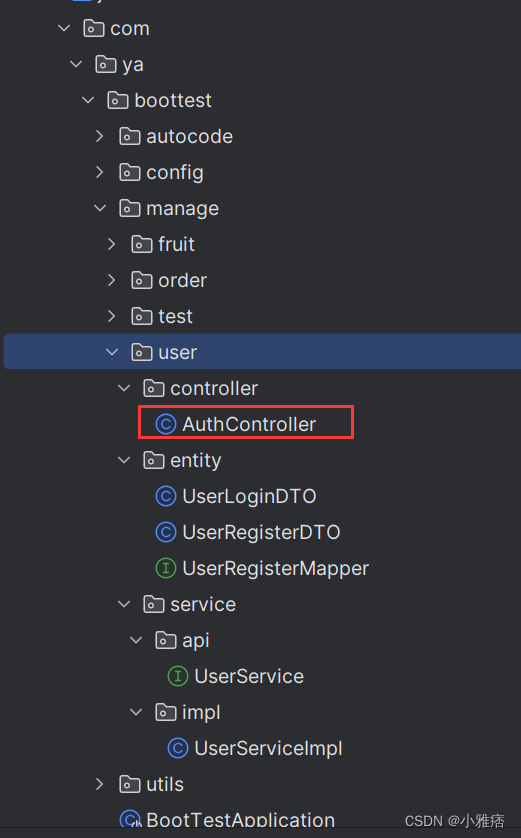

代码结构

security 配置

用户登录、注册controller,用户服务

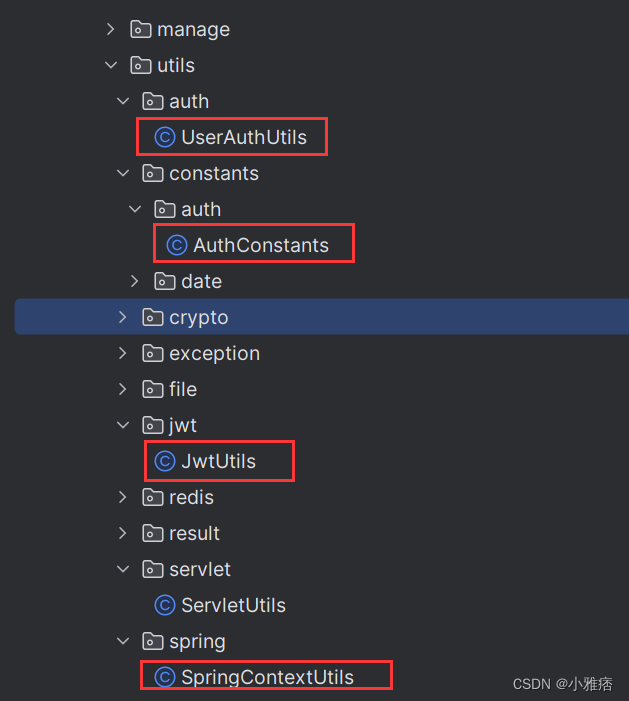

用到的工具类

注册 AuthController.register

将用户密码使用BCrypt加密存储。

@PostMapping("/register")@Operation(summary = "register", description = "用户注册")public Object register(@RequestBody @Valid UserRegisterDTO userRegisterDTO) {YaUser userById = userService.getUserById(userRegisterDTO.getUserId());if(Objects.nonNull(userById)){return BaseResult.fail("用户id已存在");}try {BCryptPasswordEncoder encoder = new BCryptPasswordEncoder();YaUser yaUser = UserRegisterMapper.INSTANCE.registerToUser(userRegisterDTO);yaUser.setUserPassword(encoder.encode(userRegisterDTO.getUserPassword()));userService.insertUser(yaUser);return BaseResult.success("用户注册成功");}catch (Exception e){return BaseResult.fail("用户注册过程中遇到异常:" + e);}}

登录

1.登录API:AuthController.login

我们使用RESTFul风格的API来代替表单进行登录。这个接口只是提供一个Swagger调用登录接口的入口,实际逻辑由Filter控制。

2. 登录过滤器:继承UsernamePasswordAuthenticationFilter

拦截指定的登录请求,交给AuthenticationProvider处理。对Provider返回的登录结果进行处理。

- 通过指定

filterProcessesUrl,指定登录接口的路径。 - 登录失败,将异常信息返回前端。

- 登录成功,通过

JwtUtils生成token,放入响应header中。并将token和用户信息(json字符串)存入Redis中。 - 通过

JwtUtils生成token设置为永不过期,存入Redis的token过期时间设置为30分钟,以便后边做登录过期的判断。

/*** <p>* 拦截登陆过滤器* </p>** @author Ya Shi* @since 2024/3/21 16:20*/

@Slf4j

public class YaLoginFilter extends UsernamePasswordAuthenticationFilter {private final RedisUtils redisUtils;private final Long expiration;public YaLoginFilter(AuthenticationManager authenticationManager, RedisUtils redisUtils, Long expiration) {this.expiration = expiration;this.redisUtils = redisUtils;super.setAuthenticationManager(authenticationManager);super.setPostOnly(true);super.setFilterProcessesUrl("/auth/login");super.setUsernameParameter("userId");super.setPasswordParameter("userPassword");}@SneakyThrows@Overridepublic Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {log.info("YaLoginFilter authentication start");// 数据是通过 RequestBody 传输UserLoginDTO user = JSON.parseObject(request.getInputStream(), StandardCharsets.UTF_8, UserLoginDTO.class);return super.getAuthenticationManager().authenticate(new UsernamePasswordAuthenticationToken(user.getUserId(), user.getUserPassword()));}@Overrideprotected void successfulAuthentication(HttpServletRequest request, HttpServletResponse response,FilterChain chain,Authentication authResult) {log.info("YaLoginFilter authentication success: {}", authResult);// 如果验证成功, 就生成Token并返回UserDetails userDetails = (UserDetails) authResult.getPrincipal();String userId = userDetails.getUsername();String token = JwtUtils.generateToken(userId);response.setHeader(TOKEN_HEADER, TOKEN_PREFIX + token);// 将token存入Redis中redisUtils.set(REDIS_KEY_AUTH_TOKEN + userId, token, expiration);log.info("YaLoginFilter authentication end");// 将UserDetails存入redis中redisUtils.set(REDIS_KEY_AUTH_USER_DETAIL + userId, JSON.toJSONString(userDetails), 1, TimeUnit.DAYS);ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.SUCCESS.code, "登陆成功"));log.info("YaLoginFilter authentication end");}/*** 如果 attemptAuthentication 抛出 AuthenticationException 则会调用这个方法*/@Overrideprotected void unsuccessfulAuthentication(HttpServletRequest request, HttpServletResponse response,AuthenticationException failed) throws IOException {log.info("YaLoginFilter authentication failed: {}", failed.getMessage());ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.FAILED_UNAUTHORIZED.code, "登陆失败:" + failed.getMessage()));}

3.身份认证:实现AuthenticationProvider

调用UserDetailsService查询用户的账户、权限信息与登录接口输入的账户、密码对比。认证通过则返回用户信息。

/*** <p>* 自定义认证* </p>** @author Ya Shi* @since 2024/3/21 15:00*/@Component

public class YaAuthenticationProvider implements AuthenticationProvider {@AutowiredYaUserDetailService userDetailService;@AutowiredPasswordEncoder passwordEncoder;@Overridepublic Authentication authenticate(Authentication authentication) throws AuthenticationException {// 获取用户输入的用户名和密码String username = authentication.getName();String password = authentication.getCredentials().toString();UserDetails userDetails = userDetailService.loadUserByUsername(username);boolean matches = passwordEncoder.matches(password, userDetails.getPassword());if(!matches){throw new AuthenticationException("User password error."){};}return new UsernamePasswordAuthenticationToken(userDetails, userDetails.getPassword(), userDetails.getAuthorities());}@Overridepublic boolean supports(Class<?> authentication) {return UsernamePasswordAuthenticationToken.class.isAssignableFrom(authentication);}

}

4.从数据库中查询用户信息:实现UserDetailsService

从数据库中查询出用户的信息,供AuthenticationProvider登录认证时使用。

- 用户权限这块,目前还没用到,可以忽略。用户鉴权可能后边会单独补上。

- 为什么这里没先从Redis取用户信息?

- 如果权限或者用户信息变更这里取不到

- Redis里不建议存储用户密码。

/*** <p>* 继承UserDetailsService,实现自定义登陆认证* </p>** @author Ya Shi* @since 2024/3/19 11:32*/

@Service

public class YaUserDetailService implements UserDetailsService {@AutowiredUserService userService;@Overridepublic UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {YaUser user = userService.getUserById(username);if(Objects.isNull(user)){throw new UsernameNotFoundException("User not Found.");}List<YaUserRole> roles = userService.listRoleById(username);List<GrantedAuthority> authorities = new ArrayList<>(roles.size());roles.forEach( role -> authorities.add(new SimpleGrantedAuthority(role.getRoleId())));return new User(username, user.getUserPassword(), authorities);}

}

5. Security配置: 使用注解@EnableWebSecurity

- 注意:Spring Security 6 配置不再继承adapter

extends WebSecurityConfigurerAdapter,而是使用@EnableWebSecurity。 YaTokenFilter是token身份认证过滤器,每次请求都会拦截,然后校验请求header中的token,这个下面会讲。- 配置了身份认证过滤器以后,每个请求都会被拦截,即使是在过滤链中配置了

permitAll(),还是会返回请求403.- 因此,针对匿名请求、静态资源和swagger请求,在

WebSecurityCustomizer中配置WebSecurity.ignoring,相当于直接绕过所有的Filter - 针对登录和注册请求,在身份过滤器中额外配置白名单,单独放行。

- 因此,针对匿名请求、静态资源和swagger请求,在

- 自己学习的过程中,很多文章没有按照代码执行顺序去讲,登录和身份认证也是混着讲的,导致整个登录认证的流程理解起来有些困难。

/*** <p>* Spring Security 配置文件* </p>** @author Ya Shi* @since 2024/2/29 11:27*/

@Configuration

@EnableWebSecurity // 开启网络安全注解

public class YaSecurityConfig {@Autowiredprivate AuthenticationConfiguration authenticationConfiguration;@Autowiredprivate RedisUtils redisUtils;@Value("${ya-app.auth.jwt.expiration:1800}")private Long expiration;@Beanpublic SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {http// 禁用basic明文验证.httpBasic().disable()// 禁用csrf保护.csrf().disable()// 禁用session.sessionManagement(session -> session.sessionCreationPolicy(SessionCreationPolicy.STATELESS))// 身份认证过滤器.authenticationManager(authenticationManager(authenticationConfiguration)).authenticationProvider(new YaAuthenticationProvider()).authorizeHttpRequests(authorizeHttpRequests ->authorizeHttpRequests// 允许OPTIONS请求访问.requestMatchers(HttpMethod.OPTIONS, "/**").permitAll()// 允许登录/注册接口访问.requestMatchers(HttpMethod.POST, "/auth/login").permitAll().requestMatchers(HttpMethod.POST, "/auth/register").permitAll()// 允许匿名接口访问.requestMatchers("/anon/**").permitAll()// 允许swagger访问.requestMatchers("/swagger-ui/**").permitAll().requestMatchers("/doc.html/**").permitAll().requestMatchers("/v3/api-docs/**").permitAll().requestMatchers("/webjars/**").permitAll().anyRequest().authenticated()).addFilterAt(new YaLoginFilter(authenticationManager(authenticationConfiguration), redisUtils, expiration), UsernamePasswordAuthenticationFilter.class)// 让校验Token的过滤器在身份认证过滤器之前.addFilterBefore(new YaTokenFilter(redisUtils, expiration), YaLoginFilter.class)// 禁用默认登出页.logout().disable();return http.build();}@Beanpublic AuthenticationManager authenticationManager(AuthenticationConfiguration config) throws Exception {return config.getAuthenticationManager();}@Beanpublic WebSecurityCustomizer webSecurityCustomizer() {return (web) -> web.ignoring().requestMatchers("/webjars/**").requestMatchers("/swagger-ui/**", "/doc.html/**", "/v3/api-docs/**").requestMatchers("/anon/**");}/*** 使用BCrypt加密密码*/@Beanpublic PasswordEncoder passwordEncoder() {return new BCryptPasswordEncoder();}

}

token身份认证

1. token身份认证过滤器: OncePerRequestFilter

- 对于注册、登录请求,直接放行。

- 认证失败的几种情况:

- 未登录: 未携带token

- 凭证异常: 携带错误token

- 登录过期: 携带正确的token,但是token在Redis中不存在

- 账号在别处登录: 携带正确的token,但是token与Redis中的token不一致。

- token认证成功后,重新设置Redis中的token的有效时间,实现token续期。查询Redis中的用户信息,如果没有,使用UserDetailsService的服务重新查询出信息,存入缓存中。

*调用SecurityContextHolder.getContext().setAuthentication()将用户信息存入Security上下文中,完成身份认证。

/*** <p>* 每次请求过滤token* </p>** @author Ya Shi* @since 2024/3/21 16:52*/

@Slf4j

public class YaTokenFilter extends OncePerRequestFilter {private final RedisUtils redisUtils;private final Long expiration;private static final Set<String> WHITE_LIST = Stream.of("/auth/register","/auth/login").collect(Collectors.toSet());public YaTokenFilter(RedisUtils redisUtils, Long expiration) {this.redisUtils = redisUtils;this.expiration = expiration;}@Overrideprotected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws IOException, ServletException {log.info("YaTokenFilter doFilterInternal start");final String authorization = request.getHeader(AuthConstants.TOKEN_HEADER);log.info("YaTokenFilter ya-auth-token: {}", authorization);// 白名单if (WHITE_LIST.contains(request.getServletPath())) {chain.doFilter(request, response);return;}// 1.请求头中没有携带tokenif (StrUtil.isBlank(authorization)) {ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.FAILED_UNAUTHORIZED));return;}// 携带tokenfinal String token = authorization.replace(AuthConstants.TOKEN_PREFIX, "");String userId;// 2.提供的token异常try {userId = JwtUtils.extractUserId(token);}catch (Exception e){log.error("YaTokenFilter doFilterInternal 解析jwt异常:{}", e.toString());ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.FAILED_UNAUTHORIZED.code, "凭证异常"));return;}String redisToken = redisUtils.getString(AuthConstants.REDIS_KEY_AUTH_TOKEN + userId);// 3.token过期if(StrUtil.isBlank(redisToken)){ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.FAILED_UNAUTHORIZED.code, "登录已过期,请重新登录过期。"));return;}// 4.提供的token是合法的,但是redis中的token又被使用登录功能重新刷新了一下,导致不一致。if(!Objects.equals(redisToken, token)){ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.FAILED_UNAUTHORIZED.code, "账号在别处登陆。"));return;}// token续期redisUtils.set(REDIS_KEY_AUTH_TOKEN + userId, token, expiration);// 获取用户信息和权限String userDetailStr = redisUtils.getString(AuthConstants.REDIS_KEY_AUTH_USER_DETAIL + userId);UserDetails userDetails;if(Objects.isNull(userDetailStr)){userDetails = yaUserDetailService().loadUserByUsername(userId);redisUtils.set(REDIS_KEY_AUTH_USER_DETAIL + userId, JSON.toJSONString(userDetails), 1, TimeUnit.DAYS);}else{userDetails = initUser(userDetailStr);}SecurityContextHolder.getContext().setAuthentication(new UsernamePasswordAuthenticationToken(userDetails, userDetails.getPassword(), userDetails.getAuthorities()));log.info("YaTokenFilter doFilterInternal end");chain.doFilter(request, response);}private YaUserDetailService yaUserDetailService(){return SpringContextUtils.getBean(YaUserDetailService.class);}private User initUser(String userJsonStr){JSONObject userJson = JSON.parseObject(userJsonStr);String userId = userJson.getString("username");JSONArray authArray = userJson.getJSONArray("authorities");List<GrantedAuthority> authorities = new ArrayList<>(authArray.size());for(int i=0; i< authArray.size();i++){JSONObject authObj = authArray.getJSONObject(i);authorities.add(new SimpleGrantedAuthority(authObj.getString("authority")));}return new User(userId, "[PROTECTED]", authorities);}}

UserAuthUtils

已经登录的用户,可以从Security的上下文中获取用户的账号、基本信息、权限等。可以将其封装为工具类。因为练手的用户表较为简单,也没有部分、员工、角色、权限等概念,因此仅封装了getUserId做抛砖引玉的作用。可以根据实际使用自己封装更多的方法。

getUserId

public static String getUserId() {if (Objects.isNull(SecurityContextHolder.getContext().getAuthentication())) {return null;}UserDetails userDetails = (UserDetails) SecurityContextHolder.getContext().getAuthentication().getPrincipal();if (Objects.isNull(userDetails)) {return null;}return userDetails.getUsername();}

用户登出

JWT本身是无状态的,但是我们后端将jwt存到redis里,相当于手动使JWT变得有状态了。那么我们在登出时就需要清空Redis中的jwt。

实现LogoutSuccessHandler

/*** <p>* 登出成功* </p>** @author Ya Shi* @since 2024/3/28 10:47*/

@Slf4j

public class YaLogoutSuccessHandler implements LogoutSuccessHandler {private final RedisUtils redisUtils;public YaLogoutSuccessHandler(RedisUtils redisUtils) {this.redisUtils = redisUtils;}@Overridepublic void onLogoutSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {final String authorization = request.getHeader(AuthConstants.TOKEN_HEADER);// 1.请求头中没有携带tokenif (StrUtil.isBlank(authorization)) {ServletUtils.renderResult(response, BaseResult.successWithMessage("没有登录信息,无需退出"));return;}// 携带tokenfinal String token = authorization.replace(AuthConstants.TOKEN_PREFIX, "");String userId;// 2.提供的token异常try {userId = JwtUtils.extractUserId(token);}catch (Exception e){log.error("YaLogoutHandler logout 解析jwt异常:{}", e.toString());ServletUtils.renderResult(response, new BaseResult<>(ResultEnum.FAILED_UNAUTHORIZED.code, "凭证异常"));return;}// 清空RedisredisUtils.delete(REDIS_KEY_AUTH_TOKEN + userId);log.info("YaLogoutSuccessHandler onLogoutSuccess");ServletUtils.renderResult(response, BaseResult.successWithMessage("退出登录成功"));}

}

修改Security配置 : YaSecurityConfig

@Bean

public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {http ... // 前面的配置忽略.logout().logoutUrl("/auth/logout").logoutSuccessHandler(new YaLogoutSuccessHandler(redisUtils));return http.build();

}

下一步的计划

- 用户鉴权

- 排查

permitAll()失效的问题。 - 做一个练手用的用户中心,提供统一的注册、登录、认证、鉴权服务,供其他的应用调用。

- 把前期已经实现的基础的配置和工具类封装为jar包,供以后的程序使用。

参考文章

- SpringBoot3.0 + SpringSecurity6.0+JWT

- SpringSecurity (3) SpringBoot + JWT 实现身份认证和权限验证

- Spring Security 6.0(spring boot 3.0) 下认证配置流程

- SpringSecurity的PermitAll、WebSecurityCustomizer和授权

- springsecurity的http.permitall与web.ignoring的区别

相关文章:

基于Spring Boot 3 + Spring Security6 + JWT + Redis实现登录、token身份认证

基于Spring Boot3实现Spring Security6 JWT Redis实现登录、token身份认证。 用户从数据库中获取。使用RESTFul风格的APi进行登录。使用JWT生成token。使用Redis进行登录过期判断。所有的工具类和数据结构在源码中都有。 系列文章指路👉 系列文章-基于SpringBoot3…...

Kubernetes(k8s):精通 Pod 操作的关键命令

Kubernetes(k8s):精通 Pod 操作的关键命令 1、查看 Pod 列表2、 查看 Pod 的详细信息3、创建 Pod4、删除 Pod5、获取 Pod 日志6、进入 Pod 执行命令7、暂停和启动 Pod8、改变 Pod 副本数量9、查看当前部署中使用的镜像版本10、滚动更新 Pod11…...

【随笔】Git 高级篇 -- 相对引用2(十三)

💌 所属专栏:【Git】 😀 作 者:我是夜阑的狗🐶 🚀 个人简介:一个正在努力学技术的CV工程师,专注基础和实战分享 ,欢迎咨询! 💖 欢迎大…...

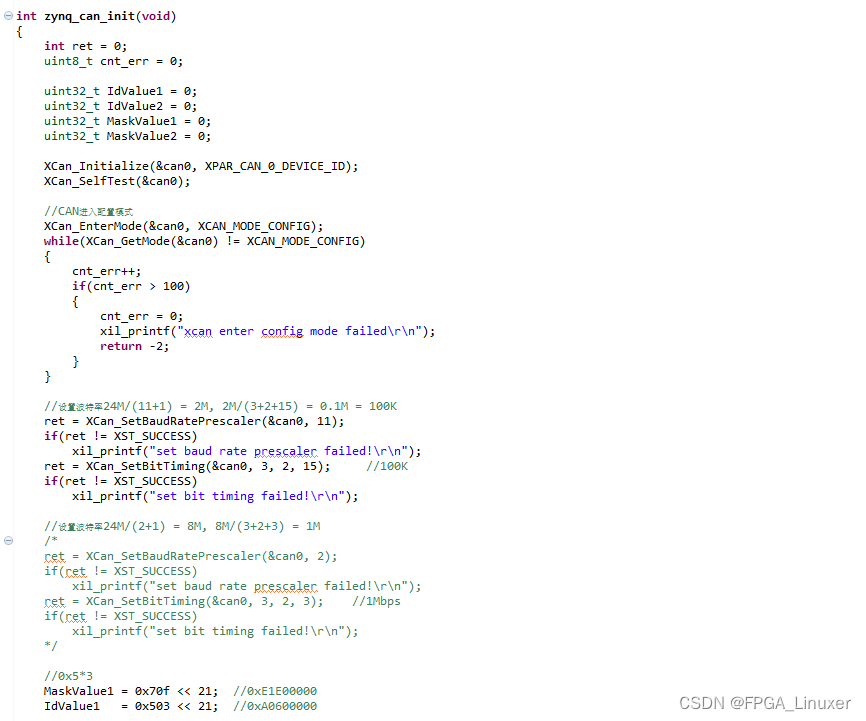

xilinx AXI CAN驱动开发

CAN收发方案有很多,常见的解决方案通过是采用CAN收发芯片,例如最常用的SJA1000,xilinx直接将CAN协议栈用纯逻辑实现,AXI CAN是其中一种; 通过这种方式硬件上只需外接一个PHY芯片即可 上图加了一个电平转换芯片 软件设计方面&…...

Python:百度AI开放平台——OCR图像文字识别应用

一、注册百度AI开放平台 使用百度AI服务的步骤为: 注册:注册成为百度AI开放平台开发者;创建AI应用:在百度API开放平台上创建相关类型的的AI应用,获得AppID、API Key和Secret Key;调用API:调用…...

OpenEuler/Centos制作离线软件源

需求背景: 一般线上服务器都是不能连接外网,服务器安装好系统之后就需要部署相关软件,此时因为无法联网导致无法下载软件,所以都会做一个本地的离线软件源,本文简单介绍如何快速利用已经下载好的rpm包,制作…...

论文笔记:基于多粒度信息融合的社交媒体多模态假新闻检测

整理了ICMR2023 Multi-modal Fake News Detection on Social Media via Multi-grained Information Fusion)论文的阅读笔记 背景模型实验 背景 在假新闻检测领域,目前的方法主要集中在文本和视觉特征的集成上,但不能有效地利用细粒度和粗粒度…...

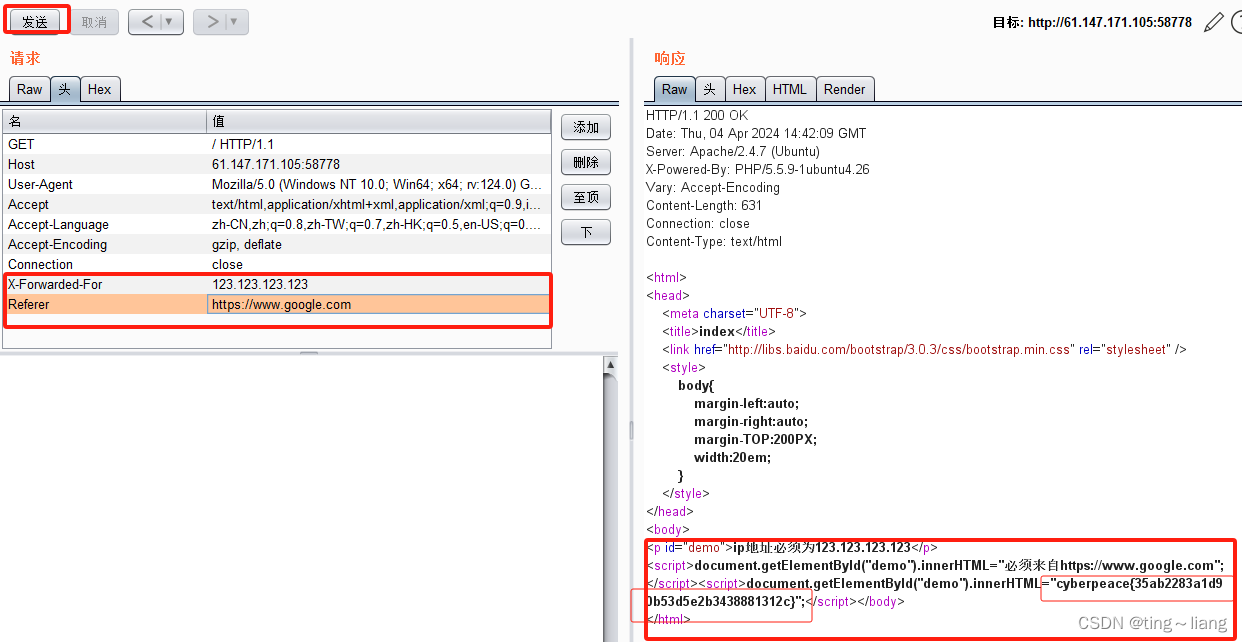

攻防世界 xff_referer 题目解析

xff_referer 一:了解xxf和Referer X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。 一般的客户端发送HTTP请求没有X-Forwarded-For头的࿰…...

open-cd框架调试记录

源于论文Changer: Feature Interaction Is What You Need forChange Detection 源码位置:open-cd/README.md at main likyoo/open-cd (github.com) 同样是基于MMSegmentation框架的代码,不符合本人编程习惯所以一直也没有研究这东西,近期打…...

【算法刷题day17】Leetcode:110.平衡二叉树、257. 二叉树的所有路径、404.左叶子之和

文章目录 Leetcode 110.平衡二叉树解题思路代码总结 Leetcode 257. 二叉树的所有路径解题思路代码总结 Leetcode 404.左叶子之和解题思路代码总结 草稿图网站 java的Deque Leetcode 110.平衡二叉树 题目:** 110.平衡二叉树** 解析:代码随想录解析 解题思…...

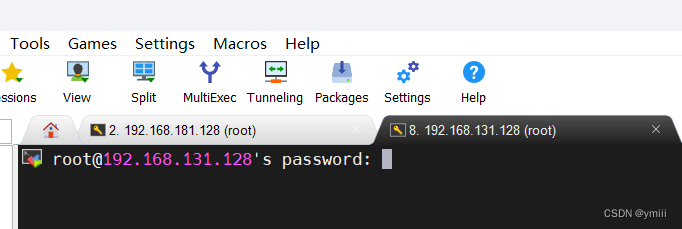

Linux云计算之Linux基础2——Linux发行版本的安装

目录 一、彻底删除VMware 二、VMware-17虚拟机安装 三、MobaXterm 安装 四、Centos 发行版 7.9的安装 五、rockys 9.1的安装 六、ubuntu2204的安装 一、彻底删除VMware 在卸载VMware虚拟机之前,要先把与VMware相关的服务和进程终止 1. 在windows中按下【Windo…...

C++:赋值运算符(17)

赋值也就是将后面的值赋值给变量,这里最常用的就是 ,a1那么a就是1,此外还包含以下的赋值运算 等于int a 1; a10 a10加等于int a 1; a1;a2-减等于int a 1; a-1;a0*乘等于int a 2; a*5;a10/除等于int a 10; a/2;a5%模等于int a 10; a%…...

Spring Boot | Spring Boot的“数据访问“、Spring Boot“整合MyBatis“

目录: 一、Spring Boot”数据访问概述“二、Spring Boot”整合MyBatis”1. 基础环境搭建 (引入对应的“依赖启动器” 配置数据库的“相关参数”)① 数据准备 (导入Sql文件)② 创建项目,引入相应的启动器,编写数据库对应的“实体类”③额外添加pom.xml文…...

ActiViz中的数据集vtkPolyData

文章目录 前言一、数据结构二、数据内容三、几何操作四、数据导入与导出五、数据可视化六、函数详解1、SetPoints(vtkPoints points):2、SetPolys(vtkCellArray polys):3、GetNumberOfPoints():4、GetNumberOfCells():5、GetPointData():6、GetCellData():7、Ge...

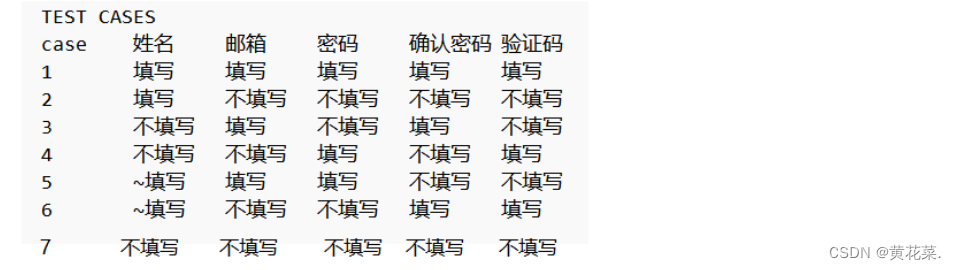

【测试篇】测试用例

文章目录 前言具体设计测试用例等价类边界值场景设计法判定表(因果图)正交排列(用的非常少)错误猜测法 前言 什么是测试用例?? 测试用例是针对软件系统或应用程序的特定功能或场景编写的一组步骤…...

Shell学习 - 2.24 Shell let命令:对整数进行数学运算

let 命令和双小括号 (( )) 的用法是类似的,它们都是用来对整数进行运算,读者已经学习了《Shell (())》,再学习 let 命令就相当简单了。 注意:和双小括号 (( )) 一样,let 命令也只能进行整数运算,不能对小数…...

langchain Chroma 构建本地向量数据库

langchain Chroma 构建本地向量数据库 # import from langchain_community.document_loaders import TextLoader from langchain_community.embeddings.sentence_transformer import (SentenceTransformerEmbeddings, ) from langchain_community.embeddings import HuggingFa…...

Rust 中的字符串类型:`str` 和 `String`

Rust 中的字符串类型:&str 和 String 文章目录 Rust 中的字符串类型:&str 和 String1. &str:不可变的字符串引用2. String:可变的字符串3、字符串使用综合案例代码执行结果 在 Rust 编程语言中,有两种主要…...

搭建 QT 开发环境)

Visual Studio(VS) 搭建 QT 开发环境

Visual Studio(VS) 搭建 QT 开发环境 在当今的软件开发领域,Visual Studio(VS)是一款备受欢迎的集成开发环境(IDE),而 QT 则是一个强大的跨平台应用程序框架。将两者结合使用,可以为开发人员提供高效、便捷的开发体验。本文将详细介绍如何在 VS2022 中搭建 QT 开发环…...

)

Qt模拟面试(超硬核)

1. 请简要介绍一下你的 Qt 开发经验。 建议:诚实地描述你的 Qt 经验,包括你使用过的 Qt 版本、开发过的项目类型、遇到的挑战以及如何解决它们。 假如你没有开发经验,可以提供一些关于 Qt 开发的一般信息和常见的经验分享。 Qt 是一个跨平…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

TRS收益互换:跨境资本流动的金融创新工具与系统化解决方案

一、TRS收益互换的本质与业务逻辑 (一)概念解析 TRS(Total Return Swap)收益互换是一种金融衍生工具,指交易双方约定在未来一定期限内,基于特定资产或指数的表现进行现金流交换的协议。其核心特征包括&am…...

【Web 进阶篇】优雅的接口设计:统一响应、全局异常处理与参数校验

系列回顾: 在上一篇中,我们成功地为应用集成了数据库,并使用 Spring Data JPA 实现了基本的 CRUD API。我们的应用现在能“记忆”数据了!但是,如果你仔细审视那些 API,会发现它们还很“粗糙”:有…...

SpringCloudGateway 自定义局部过滤器

场景: 将所有请求转化为同一路径请求(方便穿网配置)在请求头内标识原来路径,然后在将请求分发给不同服务 AllToOneGatewayFilterFactory import lombok.Getter; import lombok.Setter; import lombok.extern.slf4j.Slf4j; impor…...

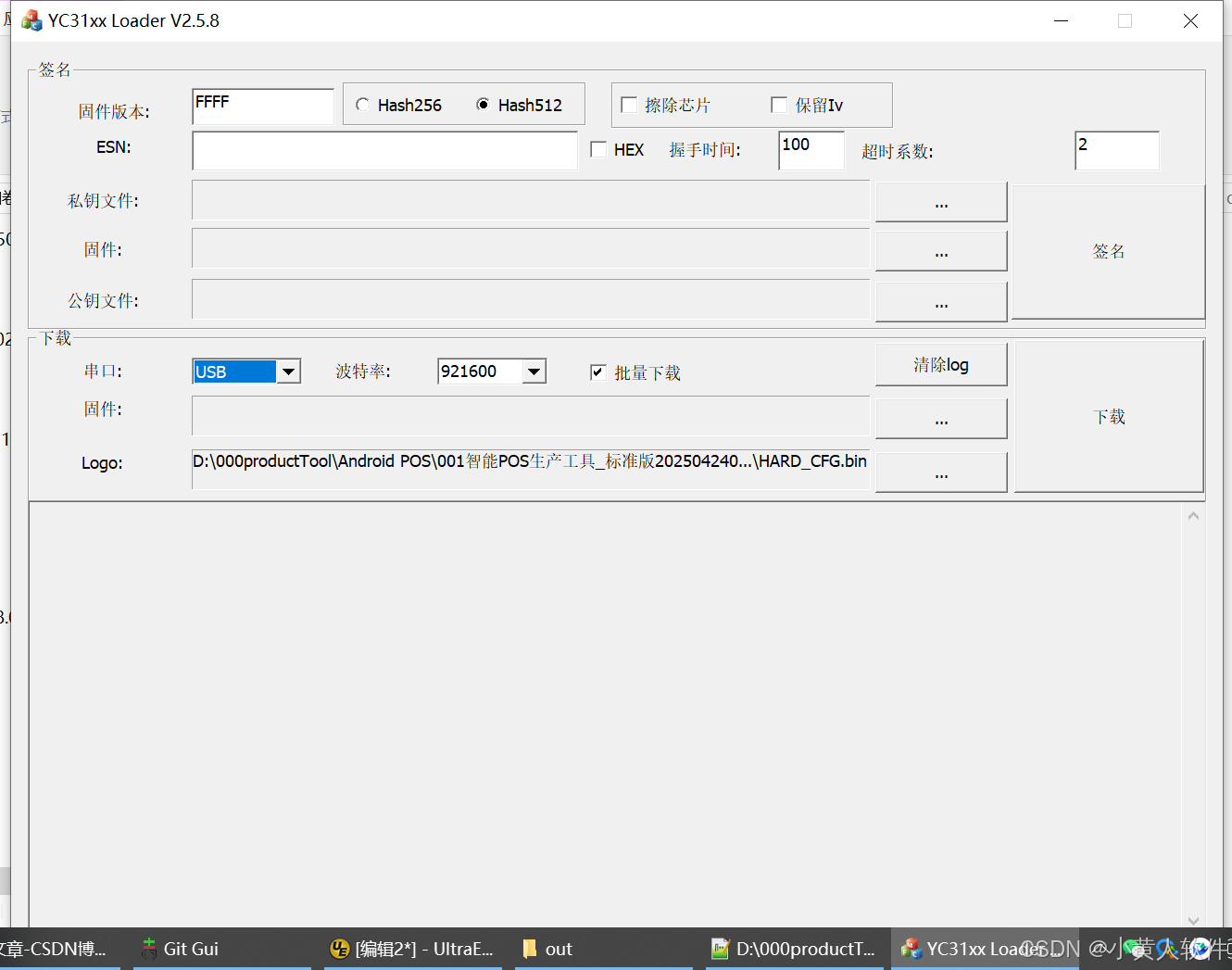

C++ Visual Studio 2017厂商给的源码没有.sln文件 易兆微芯片下载工具加开机动画下载。

1.先用Visual Studio 2017打开Yichip YC31xx loader.vcxproj,再用Visual Studio 2022打开。再保侟就有.sln文件了。 易兆微芯片下载工具加开机动画下载 ExtraDownloadFile1Info.\logo.bin|0|0|10D2000|0 MFC应用兼容CMD 在BOOL CYichipYC31xxloaderDlg::OnIni…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

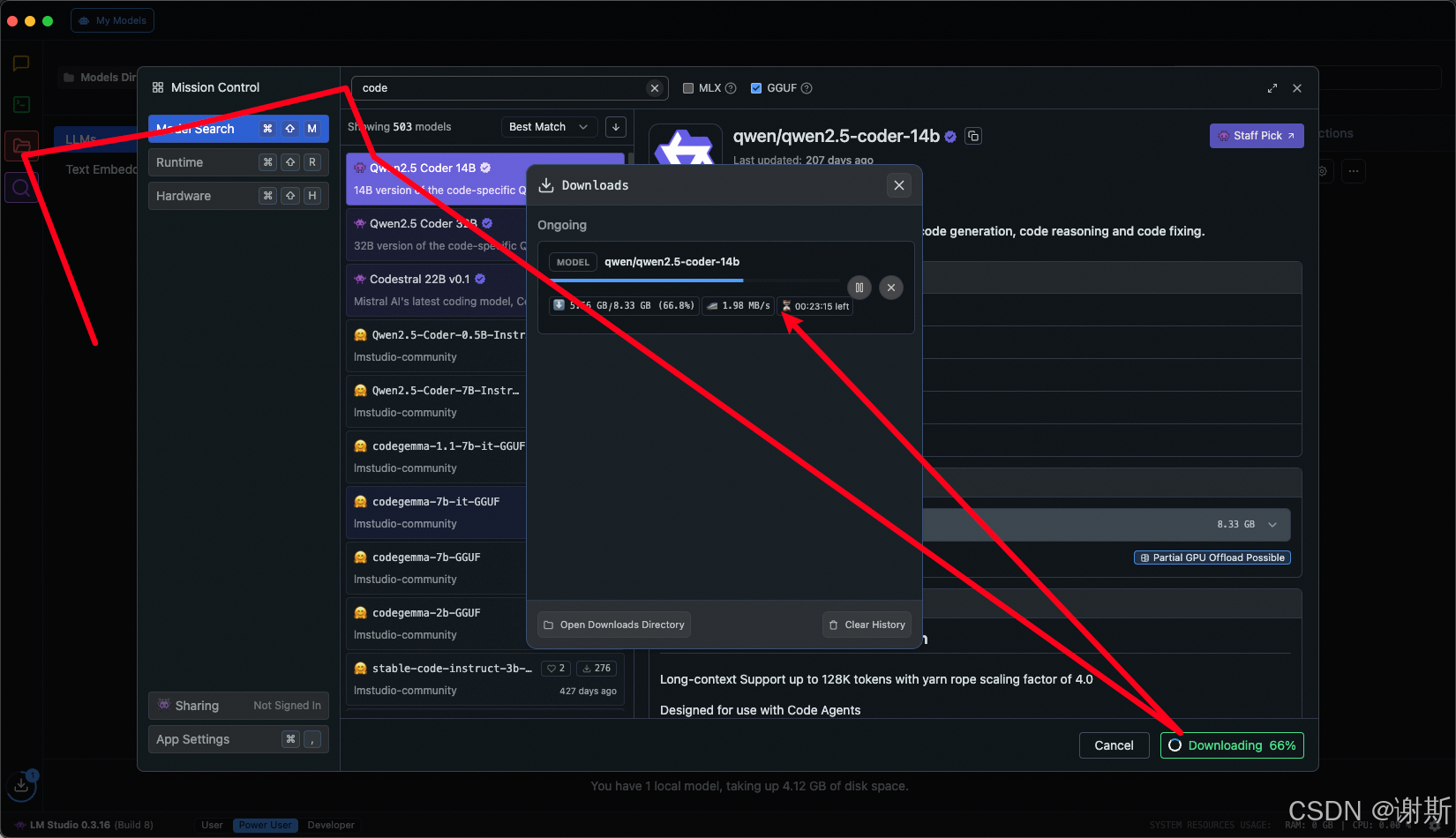

[大语言模型]在个人电脑上部署ollama 并进行管理,最后配置AI程序开发助手.

ollama官网: 下载 https://ollama.com/ 安装 查看可以使用的模型 https://ollama.com/search 例如 https://ollama.com/library/deepseek-r1/tags # deepseek-r1:7bollama pull deepseek-r1:7b改token数量为409622 16384 ollama命令说明 ollama serve #:…...

Modbus RTU与Modbus TCP详解指南

目录 1. Modbus协议基础 1.1 什么是Modbus? 1.2 Modbus协议历史 1.3 Modbus协议族 1.4 Modbus通信模型 🎭 主从架构 🔄 请求响应模式 2. Modbus RTU详解 2.1 RTU是什么? 2.2 RTU物理层 🔌 连接方式 ⚡ 通信参数 2.3 RTU数据帧格式 📦 帧结构详解 🔍…...

区块链技术概述

区块链技术是一种去中心化、分布式账本技术,通过密码学、共识机制和智能合约等核心组件,实现数据不可篡改、透明可追溯的系统。 一、核心技术 1. 去中心化 特点:数据存储在网络中的多个节点(计算机),而非…...