Linux网络安全

文章目录

- 一、网络安全概述

- 二、常用服务端口

- 三、 ping命令的使用

- 3.1、ping命令的简单概述

- 3.2、ping命令的使用

- 四、资源限制

- 4.1、查看系统资源限制

- 4.2、临时修改资源限制

- 4.3、永久修改资源限制

- 五、网络安全服务工具介绍

- 5.1、ClamAV

- 5.2、Nmap

- 5.3、Wireshark

- 5.4、Netcat

- 5.5、Snort

- 5.6、Lynis

- 5.7、Tcpdump

- 5.8、Fail2Ban

- 5.9、Nessus

- 5.10、Host-based Intrusion Detection System (HIDS)

- 六、Xinetd

- 6.1、only_from命令

- 6.2、auth_required 命令

- 6.3、services 命令

- 6.4、socket_type 命令

- 6.5、protocol 命令

- 6.6、wait命令

- 6.7、user命令

- 6.8、disable命令

- 6.9、log_type命令

一、网络安全概述

由于Linux系统的安全稳定,所以经常被用作网络应用服务器。但由于程序代码缺陷的难以避免,这些安装在Linux系统上的网络程序往往会存在着各种漏洞,而入侵者则是利用这些漏洞进行网络攻击,进入系统窃取数据、破坏系统或使系统无法提供正常服务等。

二、常用服务端口

| 序号 | 端口 | 服务 |

|---|---|---|

| 1 | 7 | Echo |

| 2 | 13 | Daytime |

| 3 | 17 | Qotd(每日摘要) |

| 4 | 20 | FTP数据传输 |

| 5 | 21 | FTP控制 |

| 6 | 22 | SSH(安全外壳协议) |

| 7 | 23 | Telnet(远程登录协议) |

| 8 | 25 | SMTP(简单那邮件传送协议) |

| 9 | 37 | 时间服务器 |

| 10 | 43 | Whois |

| 11 | 53 | DNS(域名系统) |

| 12 | 67 | Bootp |

| 13 | 69 | TFTP(普通文件传输协议) |

| 14 | 79 | Finger |

| 15 | 80 | HTTP(超文本传输协议) |

| 16 | 109 | POP2(邮件协议2) |

| 17 | 110 | POP3(邮件协议3) |

| 18 | 111 | Portmapper |

| 19 | 113 | Ident |

| 20 | 119 | NNTP(网络新闻传输协议) |

| 21 | 123 | NTP(网络时间协议) |

| 22 | 137 - 139 | Samba |

| 23 | 143 | IMAP2(Internet消息访问协议) |

| 24 | 161 | SNMP(简单网络管理协议) |

| 25 | 179 | BGP(边界网关协议) |

| 26 | 220 | IMAP3(Internet消息访问协议) |

| 27 | 389 | LDAP(轻型目录访问协议) |

| 28 | 443 | HTTPS(安全超文本传输协议) |

| 29 | 513 | rlogin |

| 30 | 514 | Rsh |

| 31 | 515 | Lpr(行式打印机假脱机程序) |

| 32 | 517 | Talk |

| 33 | 520 | Route |

| 34 | 525 | 时间服务器 |

| 35 | 563 | NNTPS(安全网络新闻传输协议) |

| 36 | 631 | IPP(Internet打印协议) |

| 37 | 636 | LDAPS(安全轻型目录访问协议) |

| 38 | 993 | IMAPS(安全Internet消息访问协议) |

| 39 | POP3S(安全邮局协议) | |

| 40 | 1080 | Socks |

| 41 | 1521 | Oracle |

| 42 | 2049 | NFS(网络文件系统) |

| 43 | 3306 | Mysql(mysql数据库) |

| 44 | 5800+5900 | VNC(虚拟网络计算) |

| 45 | 600 - 6063 | X11 |

| 46 | 7100 | XFS(X字体服务器) |

三、 ping命令的使用

ping命令是一个强大而灵活的网络工具,它不仅可以帮助用户快速诊断网络问题,还可以通过不同的参数组合进行详细的网络测试和分析。

3.1、ping命令的简单概述

定义与目的:

- Ping是基于ICMP协议的一个实用程序,用于验证两台计算机之间网络连接的可达性和质量。

- 它通过发送ICMP回声请求消息到目标主机,并等待回声应答消息来判断网络状态。

工作原理:

- 当执行ping命令时,它会生成一个ICMP回声请求数据包并发送到指定的目标主机。如果目标主机可达且网络正常,它将回应一个ICMP回声应答数据包。

- 这个往返过程允许用户测量数据包的往返时间(RTT)以及网络的稳定性。

输出信息:

- Ping命令的标准输出包括发送的数据包数量、接收的数据包数量、丢失的数据包比例以及往返时间统计。

安全注意事项:

- 由于某些参数组合可能被用于网络攻击(如死亡之ping),因此在使用ping命令时应谨慎选择参数,避免对网络造成不必要的影响。

常见应用:

- Ping命令常用于故障排查、网络测试和性能监控。它是任何网络管理员和普通用户检查网络连通性的基本工具之一。

3.2、ping命令的使用

不带参数,ping命令单独使用,只测试网络是否通:

[root@root ~]# ping www.baidu.com

-c 参数允许用户指定发送的请求次数:

[root@root ~]# ping -c 10 www.baidu.com

-q 参数简化输出,只显示最终统计结果而不显示每个回声请求的详细信息:

[root@root ~]# ping -q www.baidu.com

-v 参数提供详细输出,显示每个回声请求的详细信息:

[root@root ~]# ping -v www.baidu.com

-R 参数记录路由过程,可以查看数据包从源到目标的路径:

[root@root ~]# ping -R www.baidu.com

-l 参数前置载入特定大小的数据包,用于模拟不同的网络负载情况:

[root@root ~]# ping -l 1000 www.baidu.com

四、资源限制

在Linux系统中,ulimit命令用于查看或修改当前系统资源限制,而/etc/security/limits.conf文件则用于永久设置系统资源限制。

4.1、查看系统资源限制

在终端输入ulimit -a,可以显示当前用户在系统中的资源限制设定,包括最大进程数、最大文件句柄数等。

[root@root ~]# ulimit -a

real-time non-blocking time (microseconds, -R) unlimited

core file size (blocks, -c) 0

data seg size (kbytes, -d) unlimited

scheduling priority (-e) 0

file size (blocks, -f) unlimited

pending signals (-i) 6552

max locked memory (kbytes, -l) 8192

max memory size (kbytes, -m) unlimited

open files (-n) 65535

pipe size (512 bytes, -p) 8

POSIX message queues (bytes, -q) 819200

real-time priority (-r) 0

stack size (kbytes, -s) 8192

cpu time (seconds, -t) unlimited

max user processes (-u) 6552

virtual memory (kbytes, -v) unlimited

file locks (-x) unlimited

返回结果解析

- 实时非阻塞时间:无限制

- 核心文件大小:0 块

- 数据段大小:无限制

- 调度优先级:0

- 文件大小:无限制

- 待处理信号:6552

- 最大锁定内存:8192 KB

- 最大内存大小:无限制

- 打开文件数:65535

- 管道大小:8 * 512 字节

- POSIX 消息队列:819200 字节

- 实时优先级:0

- 栈大小:8192 KB

- CPU 时间:无限制

- 最大用户进程数:6552

- 虚拟内存:无限制

- 文件锁:无限制

ulimit -u查看用户可以打开的最大程序数目,或ulimit -n查看最大文件句柄数。

[root@root ~]# ulimit -u

6552

[root@root ~]# ulimit -n

65535

4.2、临时修改资源限制

使用ulimit -u <数字>可设定用户可以开启的最大进程数。

[root@root ~]# ulimit -u 6555

[root@root ~]# ulimit -u

6555

使用ulimit -n <数字>可设定用户可同时打开的最大文件数。

[root@root ~]# ulimit -n 65555

[root@root ~]# ulimit -n

65555

通过ulimit -m <数字>指定用户可使用的内存上限,单位为KB。

[root@root ~]# ulimit -m 1048576

[root@root ~]# ulimit -a

real-time non-blocking time (microseconds, -R) unlimited

core file size (blocks, -c) 0

data seg size (kbytes, -d) unlimited

scheduling priority (-e) 0

file size (blocks, -f) unlimited

pending signals (-i) 6552

max locked memory (kbytes, -l) 8192

max memory size (kbytes, -m) 1048576

open files (-n) 65555

pipe size (512 bytes, -p) 8

POSIX message queues (bytes, -q) 819200

real-time priority (-r) 0

stack size (kbytes, -s) 8192

cpu time (seconds, -t) unlimited

max user processes (-u) 6555

virtual memory (kbytes, -v) unlimited

file locks (-x) unlimited

4.3、永久修改资源限制

编辑配置文件/etc/security/limits.conf,该文件控制着通过PAM登录的用户的资源限制,在这里进行的改动将对所有使用该配置文件的用户永久生效。

文件中的配置遵循domain type item value的格式。例如,限定用户的CPU时间可以通过添加<用户名> soft cpu <时间>实现。

[root@root ~]# cd /etc/security

[root@root security]# ls

access.conf console.apps console.perms faillock.conf limits.conf namespace.conf namespace.init pam_env.conf pwquality.conf sepermit.conf

chroot.conf console.handlers console.perms.d group.conf limits.d namespace.d opasswd pwhistory.conf pwquality.conf.d time.conf

[root@root security]# cat limits.conf

# /etc/security/limits.conf

#

#This file sets the resource limits for the users logged in via PAM.

#It does not affect resource limits of the system services.

#

#Also note that configuration files in /etc/security/limits.d directory,

#which are read in alphabetical order, override the settings in this

#file in case the domain is the same or more specific.

#That means, for example, that setting a limit for wildcard domain here

#can be overridden with a wildcard setting in a config file in the

#subdirectory, but a user specific setting here can be overridden only

#with a user specific setting in the subdirectory.

#

#Each line describes a limit for a user in the form:

#

#<domain> <type> <item> <value>

#

#Where:

#<domain> can be:

# - a user name

# - a group name, with @group syntax

# - the wildcard *, for default entry

# - the wildcard %, can be also used with %group syntax,

# for maxlogin limit

#

#<type> can have the two values:

# - "soft" for enforcing the soft limits

# - "hard" for enforcing hard limits

#

#<item> can be one of the following:

# - core - limits the core file size (KB)

# - data - max data size (KB)

# - fsize - maximum filesize (KB)

# - memlock - max locked-in-memory address space (KB)

# - nofile - max number of open file descriptors

# - rss - max resident set size (KB)

# - stack - max stack size (KB)

# - cpu - max CPU time (MIN)

# - nproc - max number of processes

# - as - address space limit (KB)

# - maxlogins - max number of logins for this user

# - maxsyslogins - max number of logins on the system

# - priority - the priority to run user process with

# - locks - max number of file locks the user can hold

# - sigpending - max number of pending signals

# - msgqueue - max memory used by POSIX message queues (bytes)

# - nice - max nice priority allowed to raise to values: [-20, 19]

# - rtprio - max realtime priority

#

#<domain> <type> <item> <value>

##* soft core 0

#* hard rss 10000

#@student hard nproc 20

#@faculty soft nproc 20

#@faculty hard nproc 50

#ftp hard nproc 0

#@student - maxlogins 4# End of file

root soft nofile 65535

root hard nofile 65535

* soft nofile 65535

* hard nofile 65535

五、网络安全服务工具介绍

5.1、ClamAV

ClamAV是一款开源的反病毒引擎,可以检测和消除计算机病毒、恶意软件、木马和其他类型的恶意代码;它是由Tomasz Kojm于2001年创建的,并于2007年成为一个独立的开源项目。

ClamAV的主要特点

- 跨平台支持:ClamAV可以在多种操作系统上运行,包括Windows、Linux、macOS等。

- 开源免费:ClamAV是开源的,免费提供给用户使用。

- 高效检测:ClamAV使用 advance 的检测算法和签名库,可以实时检测和消除恶意代码。

- 支持多种文件格式:ClamAV可以检测多种文件格式,包括文档、图片、音频、视频等。

- 可扩展性强:ClamAV提供了丰富的API和插件接口,用户可以根据需要开发自己的插件和扩展功能。

ClamAV的应用场景包括

- 反病毒软件:ClamAV可以作为独立的反病毒软件,保护计算机免受恶意代码的攻击。

- 邮件服务器:ClamAV可以与邮件服务器集成,检测和消除恶意邮件。

- 网关防火墙:ClamAV可以与网关防火墙集成,检测和消除恶意流量。

- 云安全:ClamAV可以与云安全平台集成,提供云端安全保护。

5.2、Nmap

Nmap(Network Mapper)是一款免费的开源网络探测和安全审核工具,由Gordon Lyon于1997年创建;Nmap可以对目标计算机或网络进行扫描,收集信息,检测漏洞,识别主机、服务和操作系统等。

Nmap的主要功能

- 主机发现:Nmap可以发现网络中的主机,包括在线和离线主机。

- 端口扫描:Nmap可以扫描目标主机的端口,确定哪些端口是开放的,哪些端口是关闭的。

- 版本侦测:Nmap可以侦测目标主机上的服务版本,例如Web服务器、数据库服务器、操作系统等。

- 操作系统侦测:Nmap可以侦测目标主机的操作系统,包括Windows、Linux、Unix等。

- 漏洞扫描:Nmap可以扫描目标主机的漏洞,例如SQL注入、跨站脚本攻击等。

- 网络拓扑图绘制:Nmap可以绘制网络拓扑图,显示网络中的主机、路由器、交换机等设备。

Nmap的常见应用场景

- 网络资产管理:Nmap可以帮助管理员了解网络中的主机、服务和设备。

- 漏洞扫描:Nmap可以帮助管理员扫描网络中的漏洞,进行安全审核和修复。

- 渗透测试:Nmap可以帮助渗透测试人员扫描目标网络,检测漏洞和弱点。

- 网络安全监控:Nmap可以帮助管理员监控网络中的活动,检测和防止恶意活动。

Nmap的优点

- 免费开源:Nmap是免费的开源工具,任何人都可以使用和修改。

- 跨平台支持:Nmap可以在多种操作系统上运行,包括Windows、Linux、Unix等。

- 功能强大:Nmap提供了丰富的功能,包括主机发现、端口扫描、版本侦测等。

- 可扩展性强:Nmap提供了丰富的插件接口,用户可以根据需要开发自己的插件和扩展功能。

5.3、Wireshark

Wireshark是一款免费、开源的网络协议分析软件,由Gerald Combs于1998年创建;它可以捕获和显示网络中的数据包,帮助用户了解网络通信的细节,诊断网络问题,检测恶意活动和漏洞。

Wireshark的主要功能

- 数据包捕获:Wireshark可以捕获网络中的数据包,包括以太网、Wi-Fi、Bluetooth等各种网络类型。

- 协议分析:Wireshark可以分析捕获的数据包,显示协议层次结构,包括物理层、链路层、网络层、传输层、会话层、表示层和应用层。

- 数据包解码:Wireshark可以解码捕获的数据包,显示其中的数据内容,包括文本、图像、音频、视频等。

- 过滤和搜索:Wireshark提供了强大的过滤和搜索功能,用户可以根据需要快速定位和分析特定的数据包。

- 图形化显示:Wireshark可以将捕获的数据包以图形化的方式显示,包括流图、对话框、统计图表等。

Wireshark的常见应用场景

- 网络故障诊断:Wireshark可以帮助管理员诊断网络故障,例如网络连接问题、数据传输问题等。

- 网络安全监控:Wireshark可以帮助管理员监控网络中的活动,检测和防止恶意活动和漏洞。

- 网络性能优化:Wireshark可以帮助管理员优化网络性能,例如分析网络延迟、 packet loss等问题。

- 协议开发和测试:Wireshark可以帮助开发者开发和测试网络协议,例如测试新的网络协议或优化现有的协议。

Wireshark的优点

- 免费开源:Wireshark是免费的开源软件,任何人都可以使用和修改。

- 跨平台支持:Wireshark可以在多种操作系统上运行,包括Windows、Linux、Unix等。

- 功能强大:Wireshark提供了丰富的功能,包括数据包捕获、协议分析、数据包解码等。

- 可扩展性强:Wireshark提供了丰富的插件接口,用户可以根据需要开发自己的插件和扩展功能。

5.4、Netcat

Netcat是一款免费、开源的网络实用工具,由Hobbit于1996年创建。它是一款多功能的网络工具,可以用于网络探测、端口扫描、文件传输、后门攻击、漏洞扫描等。

Netcat的主要功能

- 网络连接:Netcat可以与远程主机建立连接,用于文件传输、命令执行、shell访问等。

- 端口扫描:Netcat可以扫描远程主机的端口,确定哪些端口是开放的,哪些端口是关闭的。

- 后门攻击:Netcat可以作为一个后门工具,允许攻击者远程访问目标主机。

- 文件传输:Netcat可以用于文件传输,例如将文件从一台主机传输到另一台主机。

- 漏洞扫描:Netcat可以用于漏洞扫描,例如扫描远程主机的漏洞和弱点。

Netcat的常见应用场景

- 渗透测试:Netcat可以用于渗透测试,例如扫描目标主机的漏洞和弱点。

- 网络管理:Netcat可以用于网络管理,例如远程访问和管理网络设备。

- 文件传输:Netcat可以用于文件传输,例如将文件从一台主机传输到另一台主机。

- 后门攻击:Netcat可以用于后门攻击,例如允许攻击者远程访问目标主机。

Netcat的优点

- 免费开源:Netcat是免费的开源工具,任何人都可以使用和修改。

- 跨平台支持:Netcat可以在多种操作系统上运行,包括Windows、Linux、Unix等。

- 功能强大:Netcat提供了丰富的功能,包括网络连接、端口扫描、文件传输等。

- 轻便灵活:Netcat是一个轻便灵活的工具,易于使用和配置。

5.5、Snort

Snort是一款免费、开源的入侵检测系统(IDS)和入侵防御系统(IPS),由Martin Roesch于1998年创建;Snort可以检测和防止网络中的恶意活动,例如黑客攻击、病毒、木马、恶意软件等。

Snort的主要功能包括:

- 网络流量监控:Snort可以监控网络流量,检测恶意活动和可疑流量。

- 规则匹配:Snort使用规则引擎来匹配网络流量,检测恶意活动和可疑流量。

- 警报生成:Snort可以生成警报,提示管理员恶意活动和可疑流量。

- 阻止恶意流量:Snort可以阻止恶意流量,防止攻击和恶意活动。

Snort的规则引擎可以匹配各种类型的恶意活动

- 协议违规:Snort可以检测违反协议规范的流量,例如非法的HTTP请求。

- 恶意软件:Snort可以检测恶意软件,例如病毒、木马、Trojan等。

- 攻击pattern:Snort可以检测攻击pattern,例如SQL注入、跨站脚本攻击等。

Snort的优点

- 免费开源:Snort是免费的开源工具,任何人都可以使用和修改。

- 跨平台支持:Snort可以在多种操作系统上运行,包括Windows、Linux、Unix等。

- 功能强大:Snort提供了丰富的功能,包括网络流量监控、规则匹配、警报生成等。

- 可扩展性强:Snort提供了丰富的插件接口,用户可以根据需要开发自己的插件和扩展功能。

Snort的应用场景

- 网络安全监控:Snort可以用于网络安全监控,检测和防止恶意活动。

- 入侵检测:Snort可以用于入侵检测,检测恶意活动和可疑流量。

- 入侵防御:Snort可以用于入侵防御,阻止恶意流量和攻击。

- 合规性检测:Snort可以用于合规性检测,检测违反安全政策和法规的流量。

5.6、Lynis

Lynis是一款开源的安全审计工具,由Michael Boelen于2007年创建。它是一个功能强大、跨平台的工具,旨在帮助管理员和安全专业人员评估和改进Linux和Unix系统的安全性。

Lynis的主要功能

- 安全审计:Lynis可以对Linux和Unix系统进行安全审计,检测潜在的安全风险和漏洞。

- 配置检查:Lynis可以检查系统配置,包括文件权限、用户帐户、网络设置等。

- 漏洞扫描:Lynis可以扫描系统中的漏洞,包括操作系统、应用程序和服务中的漏洞。

- 安全建议:Lynis可以提供安全建议,帮助管理员和安全专业人员改进系统的安全性。

Lynis的优点

- 免费开源:Lynis是免费的开源工具,任何人都可以使用和修改。

- 跨平台支持:Lynis可以在多种操作系统上运行,包括Linux、Unix、macOS等。

- 功能强大:Lynis提供了丰富的功能,包括安全审计、配置检查、漏洞扫描等。

- 易于使用:Lynis具有友好的用户界面,易于使用和配置。

Lynis的应用场景

- 安全审计:Lynis可以用于安全审计,评估和改进系统的安全性。

- 合规性检测:Lynis可以用于合规性检测,检测违反安全政策和法规的配置和行为。

- 漏洞管理:Lynis可以用于漏洞管理,扫描和修复系统中的漏洞。

- 安全培训:Lynis可以用于安全培训,帮助管理员和安全专业人员学习和提高安全技能。

5.7、Tcpdump

Tcpdump是一款免费、开源的网络嗅探工具,由Van Jacobson于1987年创建。它可以捕获和显示网络中的数据包,帮助管理员和开发者了解网络通信的细节,诊断网络问题,检测恶意活动和漏洞。

Tcpdump的主要功能

- 数据包捕获:Tcpdump可以捕获网络中的数据包,包括以太网、Wi-Fi、Bluetooth等各种网络类型。

- 数据包解码:Tcpdump可以解码捕获的数据包,显示其中的数据内容,包括文本、图像、音频、视频等。

- 过滤和搜索:Tcpdump提供了强大的过滤和搜索功能,用户可以根据需要快速定位和分析特定的数据包。

- 图形化显示:Tcpdump可以将捕获的数据包以图形化的方式显示,包括流图、对话框、统计图表等。

Tcpdump的常见应用场景

- 网络故障诊断:Tcpdump可以帮助管理员诊断网络故障,例如网络连接问题、数据传输问题等。

- 网络安全监控:Tcpdump可以帮助管理员监控网络中的活动,检测和防止恶意活动和漏洞。

- 网络性能优化:Tcpdump可以帮助管理员优化网络性能,例如分析网络延迟、 packet loss等问题。

- 协议开发和测试:Tcpdump可以帮助开发者开发和测试网络协议,例如测试新的网络协议或优化现有的协议。

Tcpdump的优点

- 免费开源:Tcpdump是免费的开源工具,任何人都可以使用和修改。

- 跨平台支持:Tcpdump可以在多种操作系统上运行,包括Windows、Linux、Unix等。

- 功能强大:Tcpdump提供了丰富的功能,包括数据包捕获、数据包解码、过滤和搜索等。

- 轻便灵活:Tcpdump是一个轻便灵活的工具,易于使用和配置。

5.8、Fail2Ban

Fail2Ban是一款开源的入侵防御工具,由Cyrille Gros于2004年创建;它可以监控系统日志,检测和防止恶意攻击,例如暴力破解密码、扫描端口、攻击Web应用程序等。

Fail2Ban的主要功能

- 日志监控:Fail2Ban可以监控系统日志,检测恶意活动和可疑行为。

- 攻击检测:Fail2Ban可以检测恶意攻击,例如暴力破解密码、扫描端口、攻击Web应用程序等。

- 防御措施:Fail2Ban可以采取防御措施,例如禁止攻击者的IP地址、限制攻击者的访问权限等。

- 邮件通知:Fail2Ban可以发送邮件通知,提醒管理员恶意攻击和防御措施。

Fail2Ban的优点

- 免费开源:Fail2Ban是免费的开源工具,任何人都可以使用和修改。

- 跨平台支持:Fail2Ban可以在多种操作系统上运行,包括Linux、Unix、Windows等。

- 功能强大:Fail2Ban提供了丰富的功能,包括日志监控、攻击检测、防御措施等。

- 易于使用:Fail2Ban具有友好的用户界面,易于使用和配置。

Fail2Ban的应用场景

- 服务器安全:Fail2Ban可以用于保护服务器免受恶意攻击,例如暴力破解密码、扫描端口等。

- Web应用程序安全:Fail2Ban可以用于保护Web应用程序免受攻击,例如SQL注入、跨站脚本攻击等。

- 网络安全:Fail2Ban可以用于保护网络免受恶意攻击,例如扫描端口、攻击路由器等。

5.9、Nessus

Nessus是一款商业的漏洞扫描工具,由Tenable Network Security公司于1998年创建;它可以扫描网络中的主机和设备,检测漏洞、弱点和恶意软件,帮助管理员和安全专业人员评估和改进网络安全。

Nessus的主要功能包括:

- 漏洞扫描:Nessus可以扫描网络中的主机和设备,检测漏洞、弱点和恶意软件。

- 配置审核:Nessus可以审核网络设备和主机的配置,检测违反安全政策和法规的配置。

- 合规性检测:Nessus可以检测网络设备和主机是否符合安全标准和法规,例如PCI DSS、HIPAA等。

- 恶意软件检测:Nessus可以检测恶意软件,例如病毒、木马、Trojan等。

- 报告生成:Nessus可以生成详细的报告,包括漏洞扫描结果、配置审核结果、合规性检测结果等。

Nessus的优点

- 功能强大:Nessus提供了丰富的功能,包括漏洞扫描、配置审核、合规性检测等。

- 高准确性:Nessus具有高准确性,能够检测到各种类型的漏洞和弱点。

- 易于使用:Nessus具有友好的用户界面,易于使用和配置。

- 跨平台支持:Nessus可以在多种操作系统上运行,包括Windows、Linux、Unix等。

Nessus的应用场景

- 漏洞管理:Nessus可以用于漏洞管理,检测和修复漏洞和弱点。

- 合规性检测:Nessus可以用于合规性检测,检测违反安全政策和法规的配置和行为。

- 安全审核:Nessus可以用于安全审核,评估和改进网络安全。

- 恶意软件检测:Nessus可以用于恶意软件检测,检测和删除恶意软件。

5.10、Host-based Intrusion Detection System (HIDS)

Host-based Intrusion Detection System (HIDS)是一种基于主机的入侵检测系统,旨在检测和防止对主机的入侵活动;HIDS通常安装在主机上,监控主机的系统调用、文件访问、网络流量等活动,以检测可能的入侵活动。

HIDS的主要功能

- 系统调用监控:HIDS可以监控主机的系统调用,检测可能的恶意活动。

- 文件访问监控:HIDS可以监控主机的文件访问,检测可能的未经授权的文件访问。

- 网络流量监控:HIDS可以监控主机的网络流量,检测可能的恶意网络活动。

- 日志分析:HIDS可以分析主机的日志,检测可能的入侵活动。

- 警报生成:HIDS可以生成警报,提醒管理员可能的入侵活动。

HIDS的优点

- 实时检测:HIDS可以实时检测入侵活动,快速响应攻击。

- 高准确性:HIDS可以检测到各种类型的入侵活动,包括已知和未知的攻击。

- 主机级别的保护:HIDS可以提供主机级别的保护,检测和防止对主机的入侵活动。

- 可扩展性强:HIDS可以与其他安全工具集成,提供更加 comprehensive 的安全保护。

HIDS的应用场景

- 服务器安全:HIDS可以用于保护服务器免受入侵活动,例如恶意软件、未经授权的访问等。

- _endpoint_安全:HIDS可以用于保护终端设备免受入侵活动,例如恶意软件、未经授权的访问等。

- 云安全:HIDS可以用于保护云计算环境免受入侵活动,例如恶意软件、未经授权的访问等。

常见的HIDS工具

- OSSEC

- Samhain

- AIDE

- Tripwire

- Host-based Intrusion Detection System (HIDS) by IBM

六、Xinetd

xinetd,即扩展的互联网守护进程,是一个在Linux系统中扮演着重要角色的网络服务管理工具;它被设计用来监听来自网络的请求,并按需启动相应的服务程序来处理这些请求;不同于传统的独立守护进程,xinetd作为一个超级守护进程,能够有效地管理和控制对多种轻量级Internet服务的访问。

- 访问控制:xinetd提供了强大的访问控制功能,包括基于主机的连接数限制和特定服务的连接时间设置。通过使用libwrap支持,xinetd能够实现对TCP连接的细粒度控制,这在很大程度上增强了服务的访问安全性。

- 防止DoS攻击:在网络安全领域,DoS攻击一直是一个棘手的问题。xinetd通过限制同一来源的客户端的最大连接数和同一秒内的最大连接频率,有效防止了某些主机独占资源或恶意消耗服务器资源的情况,从而在一定程度上避免了DoS攻击的发生。

- 日志记录:xinetd拥有强大的日志功能,可以详细记录每一个服务请求的起止时间和状态,甚至记录非法访问尝试。这种详尽的日志记录不仅有助于追踪潜在的安全问题,也为系统管理员提供了宝贵的审计信息。

- 配置管理:xinetd的配置管理非常灵活,主要的配置文件是/etc/xinetd.conf,而具体的服务配置则位于/etc/xinetd.d目录下。通过简单地修改这些配置文件,管理员可以轻松地启用或禁用某项服务,或是调整服务的具体运行参数,如用户权限和服务绑定的网络接口等。

- RPC服务:尽管xinetd对RPC服务的支持存在不稳定性,但通过与protmap共存的方式,这一问题可以得到解决。这使得xinetd能够管理更多类型的服务,扩大了其应用范围。

- IPv6支持:从xinetd 2.1.8.8pre版本开始,xinetd支持IPv6,这对于适应现代网络环境和提升网络性能具有积极意义。同时,它还保持了对传统IPv4的支持。

- 交互功能:无论客户端请求是否成功,xinetd都会提供明确的连接状态反馈,这为故障诊断和用户体验带来了便利。

6.1、only_from命令

该指令指定了允许连接到 Xinetd 的 IP 地址。

[root@root ~]# echo "only_from = 127.0.0.1" >> /etc/xinetd.conf

6.2、auth_required 命令

该指令指定了是否需要身份验证的服务。

[root@root ~]# echo "auth_required = yes" >> /etc/xinetd.conf

6.3、services 命令

该指令指定了 Xinetd 需要启动的服务列表。

[root@root ~]# echo "services = ftp, ssh" >> /etc/xinetd.conf

6.4、socket_type 命令

该指令指定了服务的 socket 类型。

[root@root ~]# echo "socket_type = stream" >> /etc/xinetd.d/ftp

6.5、protocol 命令

该指令指定了服务的协议类型。

[root@root ~]# echo "protocol = tcp" >> /etc/xinetd.d/ftp

6.6、wait命令

该指令指定了服务的等待模式。

[root@root ~]# echo "wait = no" >> /etc/xinetd.d/ftp

6.7、user命令

该指令指定了服务的用户 ID。

[root@root ~]# echo "user = root" >> /etc/xinetd.d/ftp

6.8、disable命令

该指令指定了服务是否禁用。

[root@root ~]# echo "disable = yes" >> /etc/xinetd.d/ftp

6.9、log_type命令

该指令指定了服务的日志类型。

[root@root ~]# echo "log_type = SYSLOG authpriv" >> /etc/xinetd.d/ftp

相关文章:

Linux网络安全

文章目录 一、网络安全概述二、常用服务端口三、 ping命令的使用3.1、ping命令的简单概述3.2、ping命令的使用 四、资源限制4.1、查看系统资源限制4.2、临时修改资源限制4.3、永久修改资源限制 五、网络安全服务工具介绍5.1、ClamAV5.2、Nmap5.3、Wireshark5.4、Netcat5.5、Sno…...

Django 视图类

在Django框架中,视图类(Class-based views,简称CBVs)提供了一个面向对象的方式来定义视图。这种方式可以让你通过创建类来组织视图逻辑,而不是使用基于函数的视图(Function-based views,简称FBV…...

【Java面试】十七、并发篇(上)

文章目录 1、synchronized关键字的底层原理:Monitor2、synchronized相关2.1 为什么说synchronized是重量级锁2.2 synchronized锁升级之偏向锁2.3 synchronized锁升级之轻量级锁 3、Java内存模型JMM4、CAS4.1 CAS流程4.2 CAS底层实现 5、volatile关键字的理解5.1 可见…...

七天进阶elasticsearch[one]

elasticSearch 概述 Elasticsearch是一个近实时的搜索平台。这意味着,从索引一个文档直到这个文档能够被搜索到有一个很小的延迟(通常是一秒) 集群 一个集群就是由一个或多个节点组织在一起, 它们共同持有你全部的数据&#x…...

全新抖音快手小红书视频解析去水印系统网站源码

这个系统支持几十种平台,包括抖音、快手小红书以及其他热门社交媒体平台。它可以帮助轻松地下载这些平台上的任何视频,并去除其中的水印,让你可以自由地保存和分享这些视频。 使用方法: 上传压缩包解压,网站信息在inc…...

图解 Python 编程(12) | 文件和编码方式

🌞欢迎来到Python 的世界 🌈博客主页:卿云阁 💌欢迎关注🎉点赞👍收藏⭐️留言📝 🌟本文由卿云阁原创! 📆首发时间:🌹2024年6月9日&am…...

)

CSDN个人主页动态地图(前端/后端)

前段时间有人问我,关于CSDN个人主页动态地图的实现,我来解答一下。 这里要注意一下:使用CSDN的API需要遵循其开发者协议和使用规范,确保你的使用方式符合相关规定 前端部分: 创建一个HTML页面作为个人主页。在页面上放…...

GUI编程-01

组件 窗口 弹窗 面板 文本框 列表框 按钮 图片 监听事件 鼠标 键盘事件 破解工具 Java提供了丰富的图形用户界面(Graphics User Interface,GUI)的类库,基于这些类库可以编写窗口程序。 Java关于图形界面的类库主要放在…...

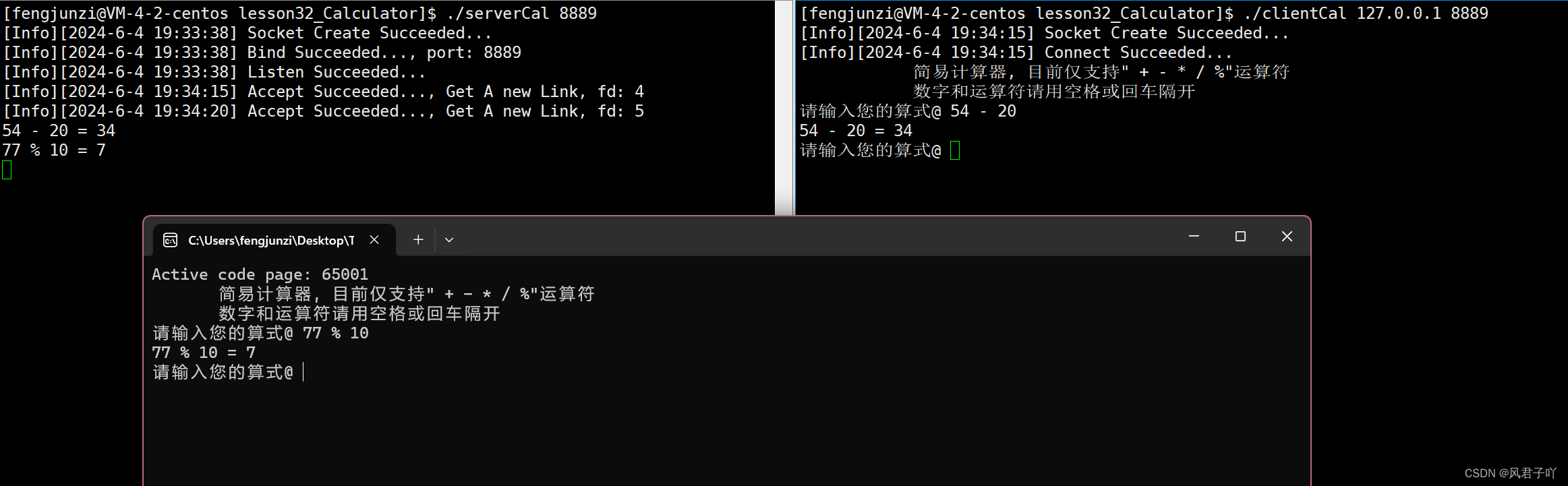

Linux网络-自定义协议、序列化和反序列化、网络计算服务器的实现和Windows端客户端

文章目录 前言一、自定义协议传结构体对象 序列化和反序列化什么是序列化?反序列化 二、计算器服务端(线程池版本)1.main.cc2.Socket.hpp3.protocol.hpp4.Calculator.hpp5.serverCal.hpp6.threadPool.hpp7.Task.hpp8. log.hpp 客户端Windows客…...

Hive知识体系保姆级教程

一. Hive概览 1.1 hive的简介 Hive是基于Hadoop的一个数据仓库工具,可以将结构化的数据文件映射为一张数据库表,并提供类SQL查询功能。 其本质是将SQL转换为MapReduce/Spark的任务进行运算,底层由HDFS来提供数据的存储,说白了h…...

三大网络简介

一、三大网是哪三大网 三大网络为电话网、电视广播网、互联网,如果这三大网络使用都是“ip分组交换”技术的话,他们将会被融合成为一个网络, 但是由于历史原因,他们使用了不同的通信技术,三大网各自拥有相当的独立性&a…...

Element-UI全面入门与实战技巧

本文详细介绍了Element-UI的安装、配置、组件使用、布局技巧、交互设计、表单处理、主题定制等内容,旨在帮助开发者快速掌握Element-UI,并能在实际项目中灵活应用。 文章目录 一、Element-UI概述与安装1.1 Element-UI简介1.2 环境搭建1.3 安装Element-UI…...

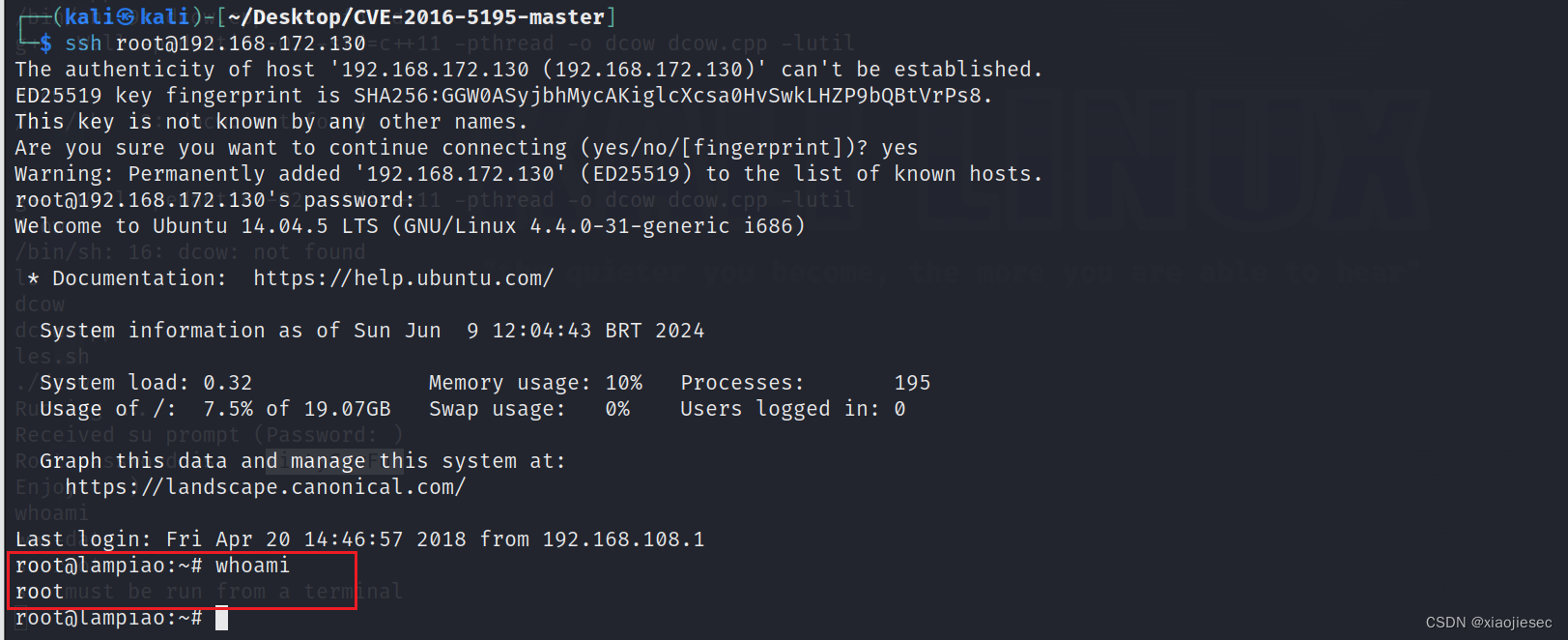

第103天: 权限提升-Linux 系统辅助项目脏牛Dirty内核漏洞SUIDGUID

项目下载地址 综合类探针: https://github.com/liamg/traitor 自动化提权: https://github.com/AlessandroZ/BeRoot 信息收集: https://github.com/rebootuser/LinEnum https://github.com/sleventyeleven/linuxprivchecker 漏洞探针…...

如何用群晖当异地组网服务器?

在当今信息化时代,远程通信成为了企业和个人之间不可或缺的一部分。特别是对于跨地区的通信需求,一个可靠的异地组网服务器是必不可少的。而群晖(Synology)作为一款功能强大的网络存储设备,可以被用作办公室或家庭的异…...

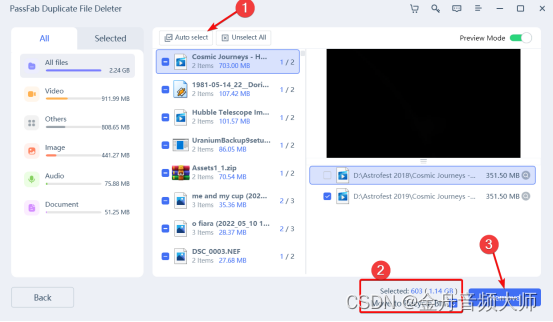

文件怎么去重?5个技巧,教你删除重复文件!

一般来说,在处理大量文件时,你可能会遇到重复的类似文件。这些文件占据了电脑上不必要的磁盘空间,导致系统性能下降。而这些文件可以是不同类型的,如照片、视频、音频、存档、文档等。正因如此,您需要通过文件去重来删…...

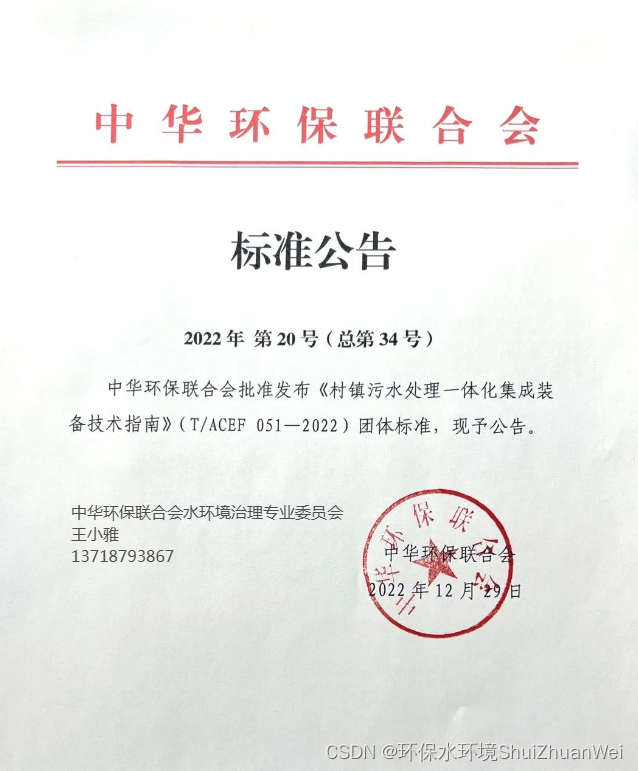

标准发布实施 | 《村镇污水处理一体化集成装备技术规范》

根据《中华人民共和国标准化法》以及国家标准化管理委员会、民政部联合制定的《团体标准管理规定》,依据全国团体标准信息平台和《中华环保联合会团体标准管理办法(试行)》,全国团体标准《村镇污水处理一体化集成装备技术指南》&a…...

人工智能--教育领域的运用

文章目录 🐋引言 🐋个性化学习 🦈体现: 🦈技术解析: 🐋智能辅导与虚拟助手 🦈体现: 🦈技术解析: 🐋自动评分与评估 …...

【设计模式深度剖析】【3】【行为型】【职责链模式】| 以购物中心客户服务流程为例加深理解

👈️上一篇:命令模式 | 下一篇:策略模式👉️ 设计模式-专栏👈️ 文章目录 职责链模式定义英文原话直译如何理解呢? 职责链模式的角色1. Handler(抽象处理者)2. ConcreteHandler(具体处理者…...

评价GPT-4的方案

评价GPT-4的方案 引言: 随着人工智能技术的不断发展,自然语言处理领域取得了显著的突破。其中,GPT-4作为最新的大型语言模型之一,备受关注。本方案旨在对GPT-4进行全面评价,包括其技术特点、性能表现、应用场景以及潜在的影响等方面。 一、技术特点 1. 模型规模和参数数…...

LeetCode | 1624.两个相同字符之间的最长子字符串

这道题拿到手想法就是去双重遍历暴力解,对于每个字符,从后往前遍历字符串,找到从后往前一直到本次遍历的这个字符串这段子串中和这个字符串相同的字符位置,然后得到子字符串的长度,和ans存储的值做一个比较,…...

学校招生小程序源码介绍

基于ThinkPHPFastAdminUniApp开发的学校招生小程序源码,专为学校招生场景量身打造,功能实用且操作便捷。 从技术架构来看,ThinkPHP提供稳定可靠的后台服务,FastAdmin加速开发流程,UniApp则保障小程序在多端有良好的兼…...

屋顶变身“发电站” ,中天合创屋面分布式光伏发电项目顺利并网!

5月28日,中天合创屋面分布式光伏发电项目顺利并网发电,该项目位于内蒙古自治区鄂尔多斯市乌审旗,项目利用中天合创聚乙烯、聚丙烯仓库屋面作为场地建设光伏电站,总装机容量为9.96MWp。 项目投运后,每年可节约标煤3670…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

DIY|Mac 搭建 ESP-IDF 开发环境及编译小智 AI

前一阵子在百度 AI 开发者大会上,看到基于小智 AI DIY 玩具的演示,感觉有点意思,想着自己也来试试。 如果只是想烧录现成的固件,乐鑫官方除了提供了 Windows 版本的 Flash 下载工具 之外,还提供了基于网页版的 ESP LA…...

【决胜公务员考试】求职OMG——见面课测验1

2025最新版!!!6.8截至答题,大家注意呀! 博主码字不易点个关注吧,祝期末顺利~~ 1.单选题(2分) 下列说法错误的是:( B ) A.选调生属于公务员系统 B.公务员属于事业编 C.选调生有基层锻炼的要求 D…...

实现弹窗随键盘上移居中

实现弹窗随键盘上移的核心思路 在Android中,可以通过监听键盘的显示和隐藏事件,动态调整弹窗的位置。关键点在于获取键盘高度,并计算剩余屏幕空间以重新定位弹窗。 // 在Activity或Fragment中设置键盘监听 val rootView findViewById<V…...

华为云Flexus+DeepSeek征文|DeepSeek-V3/R1 商用服务开通全流程与本地部署搭建

华为云FlexusDeepSeek征文|DeepSeek-V3/R1 商用服务开通全流程与本地部署搭建 前言 如今大模型其性能出色,华为云 ModelArts Studio_MaaS大模型即服务平台华为云内置了大模型,能助力我们轻松驾驭 DeepSeek-V3/R1,本文中将分享如何…...

在web-view 加载的本地及远程HTML中调用uniapp的API及网页和vue页面是如何通讯的?

uni-app 中 Web-view 与 Vue 页面的通讯机制详解 一、Web-view 简介 Web-view 是 uni-app 提供的一个重要组件,用于在原生应用中加载 HTML 页面: 支持加载本地 HTML 文件支持加载远程 HTML 页面实现 Web 与原生的双向通讯可用于嵌入第三方网页或 H5 应…...

LeetCode - 199. 二叉树的右视图

题目 199. 二叉树的右视图 - 力扣(LeetCode) 思路 右视图是指从树的右侧看,对于每一层,只能看到该层最右边的节点。实现思路是: 使用深度优先搜索(DFS)按照"根-右-左"的顺序遍历树记录每个节点的深度对于…...

【JavaSE】多线程基础学习笔记

多线程基础 -线程相关概念 程序(Program) 是为完成特定任务、用某种语言编写的一组指令的集合简单的说:就是我们写的代码 进程 进程是指运行中的程序,比如我们使用QQ,就启动了一个进程,操作系统就会为该进程分配内存…...