网络安全知识全景地图V1.0 - 20240616更新

网络安全领域的知识全景涵盖了从基础概念到高级技术的广泛内容。博主基于自身十年多的工作经验结合CISSP认证官方教材按照不同的主题和层次梳理出如下高层次的概览地图,可以帮助个人和组织理解网络安全领域的主题。

1.1. 基础理论

1.1.1. 网络安全概述

- 网络安全的重要性

- 网络安全的基本原则

- 常见的网络安全威胁

- 网络安全的发展趋势

1.1.2. 网络基础

- TCP/IP协议

- 网络架构

- 网络设备

- 网络通信原理

1.1.3. 密码学

- 对称加密

- 非对称加密

- 哈希函数

- 数字签名

- 证书

1.1.4. 安全协议

- 安全外壳协议(SSH)

- 安全套接字层(SSL)

- 传输层安全(TLS)

- 虚拟专用网络(VPN)

1.2. 安全技术

1.2.1. 基础技术

1.2.1.1. 身份认证与访问控制

- 身份认证机制

- 访问控制模型

- 多因素认证

- 单点登录(SSO)

1.2.1.2. 防火墙与入侵检测系统

- 防火墙技术

- 入侵检测系统(IDS)

- 入侵防御系统(IPS)

- 安全信息和事件管理(SIEM)

1.2.1.3. 病毒与恶意软件防护

- 计算机病毒

- 蠕虫

- 木马

- 脚本病毒

- 宏病毒

- 后门程序

- 勒索软件

1.2.1.4. 网络安全

- 网络架构安全

- 无线网络安全

1.2.2. 操作系统安全

- Windows安全

- Linux安全

- macOS安全

- 移动操作系统安全

1.2.3. 应用安全

- Web应用安全

- 移动应用安全

- 云应用安全

1.2.3.1. 数据安全与隐私保护

- 数据加密

- 数据备份与恢复

- 数据库安全

- 隐私保护法规

1.2.4. 高阶技术

1.2.4.1. 人工智能与机器学习

- 自动化渗透测试

- 安全运营自动化

- 异常行为分析

1.2.4.2. 网络安全可视化

- 网络态势感知

- 安全事件可视化

- 威胁情报分析

1.2.4.3. 云计算安全

- 云服务安全

- 虚拟化安全

- 容器安全

1.2.4.4. 物联网安全

- 设备安全

- 通信安全

- 固件安全

1.2.4.5. 量子计算与安全

- 量子密钥分发(QKD)

- 抗量子密码学

1.2.4.6. 隐私保护技术

- 区块链

- 零知识证明

1.2.4.7. 零信任

1.2.4.8. 安全自动化和编排(SOAR)

1.2.4.9. 隐私增强技术(PETs)

1.2.4.10. 供应链安全

1.3. 安全管理

1.3.1. 安全策略与规划

- 安全策略制定

- 安全风险管理

- 安全审计

1.3.2. 安全事件响应

- 安全事件处理流程

- 应急响应计划

- 漏洞管理

1.3.3. 安全教育与培训

- 安全意识培训

- 安全文化建立

1.4. 工具与资源

1.4.1. 安全工具

- 网络扫描工具

- 漏洞评估工具

- 漏洞挖掘工具

- 安全配置管理工具

1.4.2. 安全资源

- 安全数据库

- 安全论坛

- 安全研究机构

1.5. 法律法规

1.5.1. 国内法律法规

- 网络安全法

- 数据安全法

- 个人信息保护法

1.5.2. 海外法律法规

- GDPR(通用数据保护条例)

- HIPAA(健康保险流通与责任法案)

- CCPA(加州消费者隐私法案)

1.6. 标准组织

1.6.1. 国际组织

- 国际标准化组织(ISO)

- 国际电工委员会(IEC)

1.6.2. 国家级组织

1.6.2.1. 国内

- 国家标准化管理委员会(SAC)

- 中国电子技术标准化研究院(CESI)

- 国家信息安全标准化技术委员会(TC260)

1.6.2.2. 海外

- 美国国家标准与技术研究院(NIST)

- 欧洲网络和信息安全局(ENISA)

- 英国国家网络安全中心(NCSC)

- 澳大利亚网络安全中心(ACSC)

- 加拿大网络事务中心(CCIRC)

1.6.3. 行业组织

1.6.3.1. 国内

- 中国通信标准化协会(CCSA)

- 中国金融标准化技术委员会(JR委)

- 中国软件行业协会(CSIA)

1.6.3.2. 海外

- 国际电信联盟(ITU)

- 互联网工程任务组(IETF)

- 电子前沿基金会(EFF)

- 支付卡行业安全标准委员会(PCI SSC)

此全景地图提供了一个大致的框架,是网络安全领域的一个高层次概览,可以帮助个人和组织理解网络安全领域的主题。每个主题都可以进一步细分为更具体的内容,并且随着技术、新威胁及新法律法规和标准的发展,新的主题和工具也会不断出现。因此,保持持续的学习和适应是网络安全专业人员的重要职责,如果你也关注网络安全领域,请关注博主,我们一起跟随并学习、掌握与应用网络安全的前沿技术。

注:微信扫描上图右上角的二维码关注博主公众号并回复『知识全景』即可获取高清版本,博主接下来会持续更新文章详细介绍以上全景图的所有主题。

推荐阅读:

- 「 网络安全常用术语解读 」软件物料清单SBOM详解

- 「 网络安全常用术语解读 」SBOM主流格式CycloneDX详解

- 「 网络安全常用术语解读 」SBOM主流格式SPDX详解

- 「 网络安全常用术语解读 」SBOM主流格式CycloneDX详解

- 「 网络安全常用术语解读 」漏洞利用交换VEX详解

- 「 网络安全常用术语解读 」软件成分分析SCA详解:从发展背景到技术原理再到业界常用检测工具推荐

- 「 网络安全常用术语解读 」什么是0day、1day、nday漏洞

- 「 网络安全常用术语解读 」软件物料清单SBOM详解

- 「 网络安全常用术语解读 」杀链Kill Chain详解

- 「 网络安全常用术语解读 」点击劫持Clickjacking详解

- 「 网络安全常用术语解读 」悬空标记注入详解

- 「 网络安全常用术语解读 」内容安全策略CSP详解

- 「 网络安全常用术语解读 」同源策略SOP详解

- 「 网络安全常用术语解读 」静态分析结果交换格式SARIF详解

- 「 网络安全常用术语解读 」安全自动化协议SCAP详解

- 「 网络安全常用术语解读 」通用平台枚举CPE详解

- 「 网络安全常用术语解读 」通用缺陷枚举CWE详解

- 「 网络安全常用术语解读 」通用漏洞披露CVE详解

- 「 网络安全常用术语解读 」通用配置枚举CCE详解

- 「 网络安全常用术语解读 」通用漏洞评分系统CVSS详解

- 「 网络安全常用术语解读 」通用漏洞报告框架CVRF详解

- 「 网络安全常用术语解读 」通用安全通告框架CSAF详解

- 「 网络安全常用术语解读 」漏洞利用交换VEX详解

- 「 网络安全常用术语解读 」软件成分分析SCA详解:从发展背景到技术原理再到业界常用检测工具推荐

- 「 网络安全常用术语解读 」通用攻击模式枚举和分类CAPEC详解

- 「 网络安全常用术语解读 」网络攻击者的战术、技术和常识知识库ATT&CK详解

- 「 网络安全常用术语解读 」静态应用安全测试SAST详解

相关文章:

网络安全知识全景地图V1.0 - 20240616更新

网络安全领域的知识全景涵盖了从基础概念到高级技术的广泛内容。博主基于自身十年多的工作经验结合CISSP认证官方教材按照不同的主题和层次梳理出如下高层次的概览地图,可以帮助个人和组织理解网络安全领域的主题。 1.1. 基础理论 1.1.1. 网络安全概述 网络安全的…...

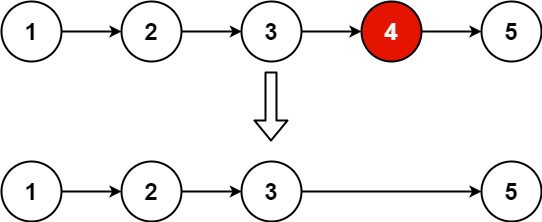

力扣19. 删除链表的倒数第N个节点

给你一个链表,删除链表的倒数第 n 个结点,并且返回链表的头结点。 示例 1: 输入:head [1,2,3,4,5], n 2 输出:[1,2,3,5] 示例 2: 输入:head [1], n 1 输出:[] 示例…...

电脑找不到vcruntime140_1.dll的原因分析及5种解决方法分享

电脑已经成为我们生活和工作中不可或缺的工具。然而,在使用电脑的过程中,我们常常会遇到一些常见的问题,其中之一就是电脑显示vcruntime140_1.dll丢失。那么,这个问题是怎么回事呢?又有哪些解决方法呢?如何…...

洗地机哪个牌子质量好,性价比高?一文盘点市场热门选择

近年来,洗地机因为其能快速的解决我们耗时、费力又繁琐的地板清洁工作,备受人们的喜爱。但面对多款设备不同功能和特点相近的洗地机,你可能会疑惑:“洗地机哪个牌子质量好?”,如果你正在寻找一款高效、便捷…...

—— JSON 函数)

MySQL 之 JSON 支持(三)—— JSON 函数

目录 一、JSON 函数参考 二、创建 JSON 值的函数 1. JSON_ARRAY([val[, val] ...]) 2. JSON_OBJECT([key, val[, key, val] ...]) 3. JSON_QUOTE(string) 三、搜索 JSON 值的函数 1. JSON_CONTAINS(target, candidate[, path]) 2. JSON_CONTAINS_PATH(json_doc, one_or…...

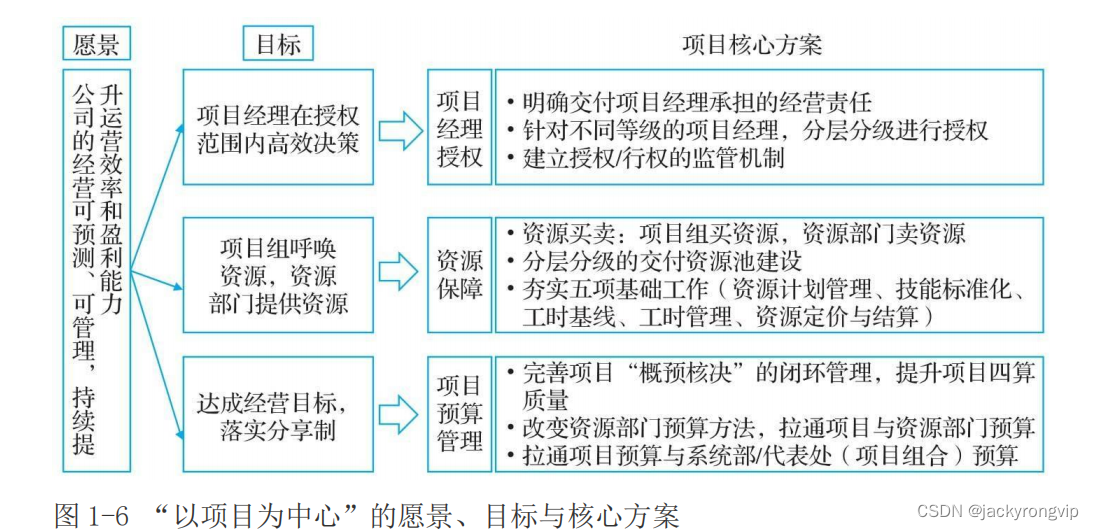

《华为项目管理之道》第1章笔记

《华为项目管理之道》,是新出的华为官方的项目管理书,整个书不错。第1章的精华: 1.2.2 以项目为中心的机制 伴随着项目型组织的建立,华为逐步形成了完备的项目管理流程和制度,从而将业务运 作构建在项目经营管理之…...

C# —— 算数运算符

算术运算符: 用于数值类型进行变量计算的运算符 他的返回结果是数值 赋值运算符 : 先看右侧 再看 左侧 将右侧的数据赋值给左侧的变量 int num 5; string name "老王"; float myHeight 187.5f; 加 先计算 再赋值 // 进行数据的加法…...

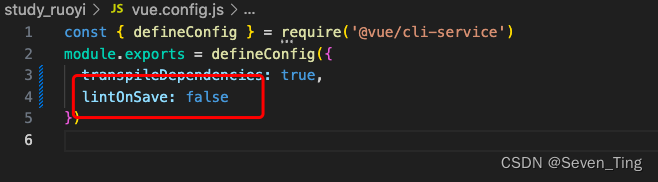

去掉eslint

1、在vue.config.js文件里加上下面的代码,然后重启就可以了! 2、vue.config.js文件代码: const { defineConfig } require(vue/cli-service) module.exports defineConfig({transpileDependencies: true,lintOnSave: false })...

【代码随想录算法训练Day38】LeetCode 509.斐波纳契数、LeetCode 76.爬楼梯、LeetCode 746. 使用最小花费爬楼梯

Day38 动态规划 又开始了新的章节,有了点难度的感觉。。 动态规划五部曲: 确定dp数组(dp table)以及下标的含义 确定递推公式 dp数组如何初始化 确定遍历顺序 举例推导dp数组 这些以后慢慢参透 LeetCode 509.斐波纳契数 最简单…...

Rust 的编译时间过长

Rust 代码的编译时间可能会比某些其他编程语言长,原因有以下几点: Rust 使用了静态类型,这意味着编译器需要更多的时间来验证类型安全性。与动态类型的语言相比,这可能会导致编译时间变长。Rust 的编译器在进行许多优化时需要大量…...

19C之前恢复drop 掉的PDB 创建另一个实例

--------恢复PDB------------------ create pluggable database testpdb admin user test identified by test; backup database plus archivelog tag full db backup; RMAN> backup database plus archivelog tag full db backup; ORA-15012: ASM file DATA1/CDB/ARC…...

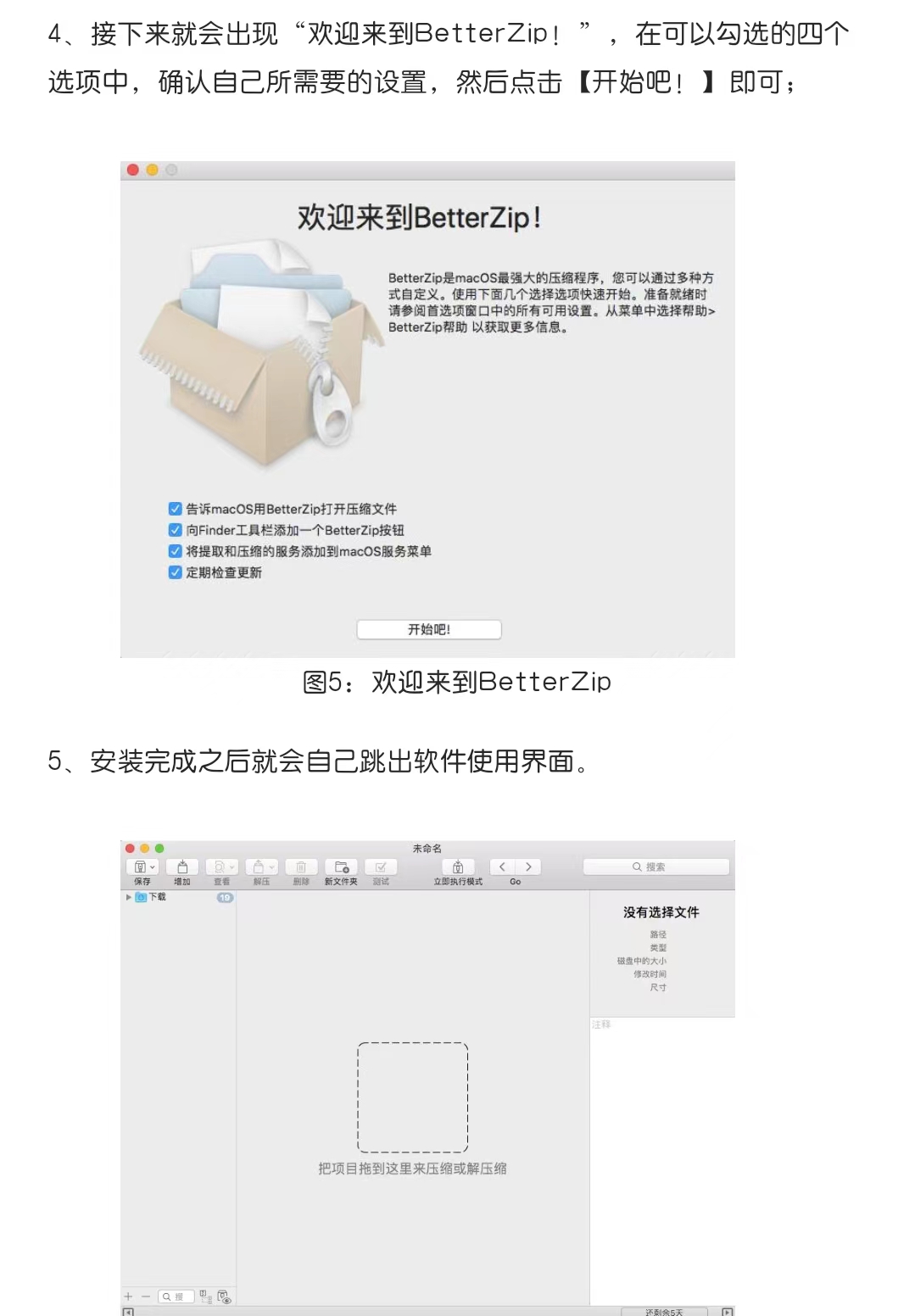

实用软件下载:BetterZip 5最新安装包及详细安装教程

BetterZip是一款功能强大的Mac解/压缩软件,可以满足用户对文件压缩、解压、加密和保护等方面的需求。以下是关于BetterZip软件的主要功能、特点和使用方法的详细介绍,以及对其用户友好度、稳定性和安全性的评价。 安 装 包 获 取 地 址: BetterZip 5-安…...

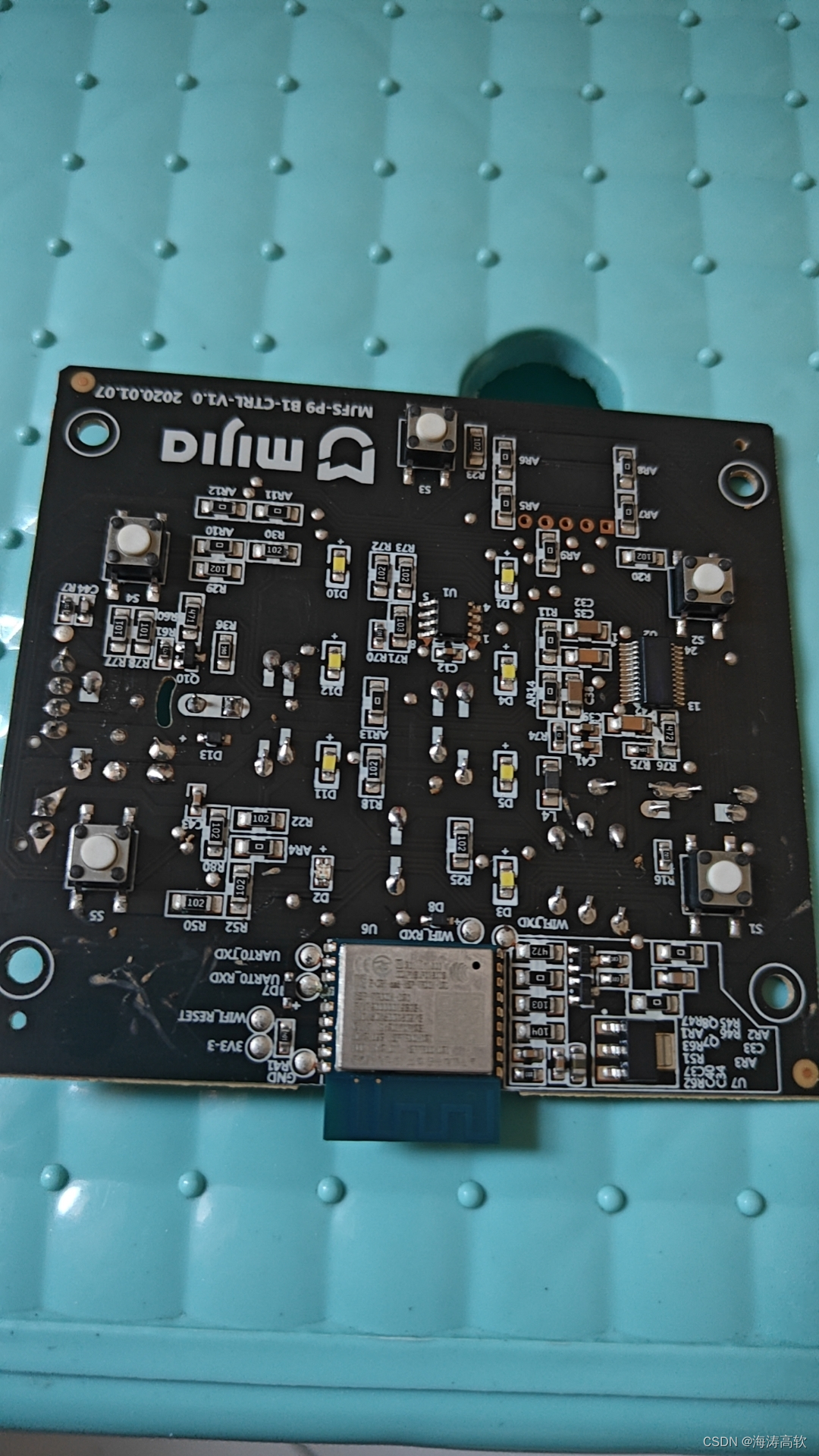

实拆一个风扇

fr:徐海涛(hunkxu)...

Android 蓝牙配对Settings应用里面的简要流程记录

Android 蓝牙配对Settings应用里面的简要流程记录 文章目录 Android 蓝牙配对Settings应用里面的简要流程记录一、前言二、Settings蓝牙配对的关键代码1、接收蓝牙请求的地方 AndroidManifest.xml2、BluetoothPairingRequest3、BluetoothPairingService4、BluetoothPairingDial…...

shell编程基础(第18篇:更多的文件操作命令介绍)

前言 对于文件来说,除了它的文件内容之外,就是对其文件本身的操作,比如我们想要重命名文件、移动文件、复制文件、已经获取文件所在目录,文件名等操作,今天一起学习更多的文件操作相关的命令 basename 用于获取文件名…...

java如何提取字符串的每一个字符

java如何提取字符串每一个字符并转换为一个字符数组 这里需要用到toCharArray()语句 语法格式是 str.toCharArray(); 其中 str是字符串 示例代码如下 public class StringToArray {public static void main(String[] args) {String str"这是一个字符串";char[…...

LVS负载均衡:理解IPVS和IPVSADM的内部工作原理

LVS 负载均衡工作模式 LVS(Linux Virtual Server) 共有三种工作模式:DR、Tunnel、NAT。 DR(Direct Routing): 技术原理:DR模式下,LVS调度器接收到请求后,直接通过MAC地址…...

c语言回顾-结构体

前言 在前面的学习中,我们知道C语言提供了许多内置类型,如:char、short、int、long、float、double等,但是只有这些内置类型还是不够的。当我们想描述学生,描述一本书,这时单一的内置类型是不行的。描述一个…...

stable diffusion最全插件大全,新手必备指南

Stable diffusion30个必备插件推荐,给我点个赞吧,兄弟们 1,ComfyUI,SD扩展里面直接搜索就行, ComfyUI 是一个基于节点操作的UI界面,玩过建模的更容易学 安装后大概是这样的 评价:comfyui,更适…...

大模型开发LangChain简介

LangChain 是一个用于构建大型语言模型 (LLM) 驱动应用程序的开发框架。它提供了强大的工具和功能,帮助开发者更高效地使用语言模型来构建复杂的应用程序。 LangChain 的主要功能和特点 1、模块化设计: LangChain 采用模块化设计,分为多个…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

2.Vue编写一个app

1.src中重要的组成 1.1main.ts // 引入createApp用于创建应用 import { createApp } from "vue"; // 引用App根组件 import App from ./App.vue;createApp(App).mount(#app)1.2 App.vue 其中要写三种标签 <template> <!--html--> </template>…...

微信小程序 - 手机震动

一、界面 <button type"primary" bindtap"shortVibrate">短震动</button> <button type"primary" bindtap"longVibrate">长震动</button> 二、js逻辑代码 注:文档 https://developers.weixin.qq…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析

Java求职者面试指南:Spring、Spring Boot、MyBatis框架与计算机基础问题解析 一、第一轮提问(基础概念问题) 1. 请解释Spring框架的核心容器是什么?它在Spring中起到什么作用? Spring框架的核心容器是IoC容器&#…...

【无标题】路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论

路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论 一、传统路径模型的根本缺陷 在经典正方形路径问题中(图1): mermaid graph LR A((A)) --- B((B)) B --- C((C)) C --- D((D)) D --- A A -.- C[无直接路径] B -…...

站群服务器的应用场景都有哪些?

站群服务器主要是为了多个网站的托管和管理所设计的,可以通过集中管理和高效资源的分配,来支持多个独立的网站同时运行,让每一个网站都可以分配到独立的IP地址,避免出现IP关联的风险,用户还可以通过控制面板进行管理功…...

FFmpeg:Windows系统小白安装及其使用

一、安装 1.访问官网 Download FFmpeg 2.点击版本目录 3.选择版本点击安装 注意这里选择的是【release buids】,注意左上角标题 例如我安装在目录 F:\FFmpeg 4.解压 5.添加环境变量 把你解压后的bin目录(即exe所在文件夹)加入系统变量…...