.mkp勒索病毒:深度解析与防范

引言:

在数字化时代,网络安全问题日益严峻,其中勒索病毒作为一种极具破坏性的恶意软件,严重威胁着个人用户和企业机构的数据安全。在众多勒索病毒家族中,.mkp勒索病毒以其强大的加密能力和广泛的传播方式,成为了近期备受关注的网络安全威胁之一。本文将深入解析.mkp勒索病毒的定义、特点、传播方式、影响及防范措施,帮助读者全面了解并有效应对这一威胁。如需咨询恢复帮助请关注留言私信或查看个人简介。

一、.mkp勒索病毒概述

.mkp勒索病毒是一种典型的勒索软件,它利用复杂的加密算法(如AES256)对用户的文件进行加密,使文件变得无法访问。加密完成后,病毒会在用户屏幕上显示勒索信息,通常是一条包含支付方式、联系渠道及威胁内容的文本文件,要求受害者支付一定数额的加密货币(如比特币)以换取解密密钥。该病毒因其独特的加密后缀“.mkp”而得名,严重威胁用户的数据安全。

二、.mkp勒索病毒的特点

- 强加密性:.mkp勒索病毒采用高级的加密算法,使得加密后的文件几乎无法被未授权者解密,除非拥有正确的解密密钥。

- 广泛传播:病毒通过多种途径传播,包括但不限于电子邮件、恶意软件下载、文件共享、远程桌面爆破、被黑网站以及torrent文件和虚假软件更新通知等。

- 高度隐蔽性:病毒通过伪装成正常文件或利用系统漏洞悄无声息地侵入用户的计算机系统,很难被及时发现。

- 勒索性质:病毒明确告知受害者需支付赎金才能解密文件,通常要求通过难以追踪的加密货币进行交易,增加了追踪和打击的难度。

- 快速传播:一旦病毒侵入系统,它会迅速扫描并加密所有可访问的文件,导致整个系统或网络在短时间内瘫痪。

三、.mkp勒索病毒的传播方式

- 钓鱼攻击:攻击者通过发送伪装成合法邮件或网站的钓鱼链接,诱导用户点击下载病毒。这些邮件或网站看似正常,实则暗藏恶意。

- 恶意软件下载:攻击者将病毒植入到恶意软件中,一旦用户下载或打开这些软件,病毒就会自动感染用户的设备。

- 文件共享:病毒通过局域网共享、移动存储设备等方式在企业内部网络中迅速传播,感染更多设备。

- 恶意广告弹窗:用户访问被黑客篡改的网站或点击不明来源的广告时,恶意广告弹窗可能会下载并安装勒索病毒。

- 软件漏洞利用:攻击者利用未修复的软件漏洞进行入侵,直接植入勒索病毒。

四、.mkp勒索病毒的影响

- 数据无法访问:加密后的文件无法正常使用,直接影响用户的工作和生活。

- 心理压力和经济负担:勒索信息给受害者带来巨大的心理压力和经济负担,尤其是当数据对受害者至关重要时。

- 数据泄露风险:支付赎金并不能保证数据一定能够恢复,且个人信息暴露于风险之中。

- 社会影响:大规模爆发时,.mkp勒索病毒会对社会稳定造成一定影响,损害公众对数字安全的信任。

五、.mkp勒索病毒的防范措施

- 提高安全意识:不轻信陌生链接和邮件,不随意下载不明来源的软件。在浏览网页时保持警惕,避免点击可疑链接或下载不明文件。

- 安装可靠的安全软件:选择并安装可靠的防病毒软件和防火墙,定期更新病毒库和软件补丁,确保计算机具有最新的安全防护能力。

- 定期备份重要数据:制定合理的数据备份计划,并将备份数据存储在安全的地方(如外部存储设备或云存储中)。确保备份数据的完整性和可用性,以便在遭受攻击时能够迅速恢复数据。

- 使用复杂密码:设置复杂且不易被猜测的密码,避免使用生日、名字等个人信息作为密码。定期更换密码,增加账户的安全性。

- 谨慎使用公共Wi-Fi:避免在公共Wi-Fi下进行敏感信息的传输或登录账号密码等操作,以防被窃取或监听。

- 加强网络安全教育:组织网络安全培训和教育活动,提高员工和公众的网络安全意识,学会识别并防范各类网络攻击手段。

六、结论

.mkp勒索病毒作为一种极具破坏性的恶意软件,对个人用户和企业机构的数据安全构成了严重威胁。然而,通过提高安全意识、安装可靠的安全软件、定期备份重要数据以及采取其他有效的防范措施,我们可以在一定程度上降低感染风险并减少损失。面对不断演变的网络安全威胁,我们需要保持警惕并不断更新防护策略,共同构建一个更加安全的网络环境。

以下是一些最近多发的勒索病毒后缀:

.halo,.360,.faust,.2700, .eking,elbie, .wis,.mkp,.malox,.rmallox,.mallox,.hmallox, .anony, .ma1x0,.live,.carver,.locked,_locked,.locked1,.svh , lockbit, .src, .secret , .datah, .BEAST,.DevicData-P, .kat6.l6st6r 等等,

以上列出的勒索病毒家族仅是其中的一部分,且随着网络安全环境的不断变化,新的勒索病毒家族和变种可能会不断出现。因此,保持防病毒软件的更新、定期备份数据以及提高网络安全意识是防范勒索病毒攻击的关键措施。

相关文章:

.mkp勒索病毒:深度解析与防范

引言: 在数字化时代,网络安全问题日益严峻,其中勒索病毒作为一种极具破坏性的恶意软件,严重威胁着个人用户和企业机构的数据安全。在众多勒索病毒家族中,.mkp勒索病毒以其强大的加密能力和广泛的传播方式,成…...

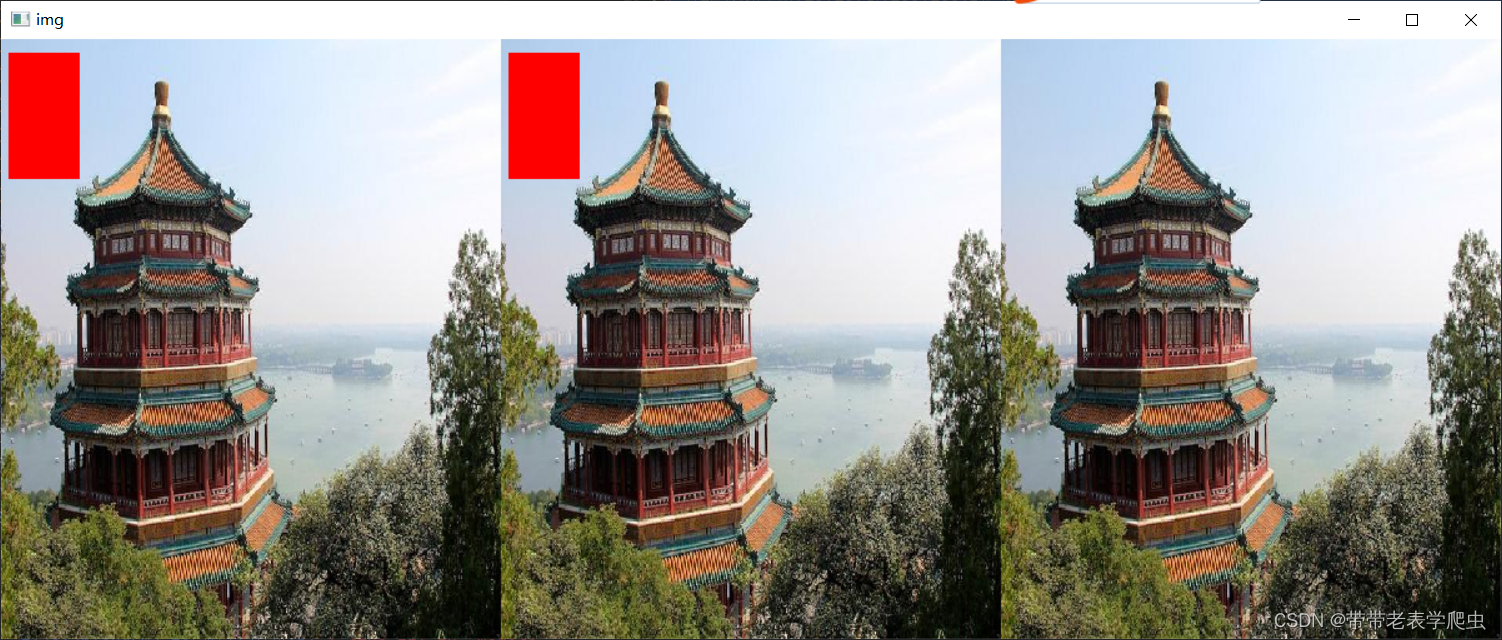

5.opencv深浅拷贝

图像处理的复制操作 深浅拷贝 图像复制分成两种,第一种假复制,从原图片选择一部分图片拿出来观察,此时新生成的图片和原图实际上是同一张图片,即浅拷贝 将图片的一部分复制下来,放到新的内存中,即两张完全…...

C++11中新特性介绍-之(二)

11.自动类型推导 (1) auto类型自动推导 auto自动推导变量的类型 auto并不代表某个实际的类型,只是一个类型声明的占位符 auto并不是万能的在任意场景下都能推导,使用auto声明的变量必须进行初始化,以让编译器推导出它的实际类型,…...

STM32实现看门狗(HAL库)

文章目录 一. 看门狗1. 独立看门狗(IWDG)1.1 原理1.2 相关配置1.3 相关函数 2. 窗口看门狗(WWDG)2.1 原理2.2 相关配置2.3 相关函数 一. 看门狗 单片机在日常工作中常常会因为用户配置代码出现BUG,而导致芯片无法正常工…...

【漏洞复现】网络摄像头——弱口令

声明:本文档或演示材料仅供教育和教学目的使用,任何个人或组织使用本文档中的信息进行非法活动,均与本文档的作者或发布者无关。 文章目录 漏洞描述漏洞复现其他补充 漏洞描述 主流网络摄像头存在弱口令。 漏洞复现 JAWS 1)信息…...

视觉图像面积计算

在图像处理和计算机视觉中,计算对象面积的常见方法有两种:使用四邻域标记算法和使用轮廓计算。每种方法在不同情况下有各自的优缺点。 四邻域标记算法: 优点: 简单易实现。能够处理带有孔洞的复杂区域(只要孔洞不影响连…...

Vue笔记10-其它Composition API

shallowReactive与shallowRef shallow:浅的,和deep相反 shallowReactive:只处理对象最外层属性的响应式 shallowRef:只处理基本数据类型的响应式,不进行对象的响应式处理 如果有一个对象数据,结构比较深&a…...

AI集成工具平台一站式体验,零门槛使用国内外主流大模型

目录 0 写在前面1 AI艺术大师1.1 绘画制图1.2 智能作曲 2 AI科研助理2.1 学术搜索2.2 自动代码 3 AI智能对话3.1 聊天机器人3.2 模型竞技场 4 特别福利 0 写在前面 人工智能大模型浪潮滚滚,正推动着千行百业的数智化进程。随着技术演进,2024年被视为是大…...

北京交通大学学报

《北京交通大学学报》是经新闻出版广电总局批准,由教育部主管,北京交通大学主办的自然科学理论与技术类学术期刊。学报致力于全面反映交通运输和信息与通信领域相关学科的最新研究进展。主要刊登交通运输工程、系统科学、信息与通信工程、控制科学与工程…...

【LinuxC语言】手撕Http之处理POST请求

文章目录 前言声明POST的组成读取POST信息读取消息体长度读取消息体解析消息体How to use?总结前言 在互联网的世界中,HTTP协议无疑是最重要的协议之一。它是Web的基础,支持着我们日常生活中的大部分在线活动。尽管有许多现成的库可以处理HTTP请求,但了解其底层工作原理是…...

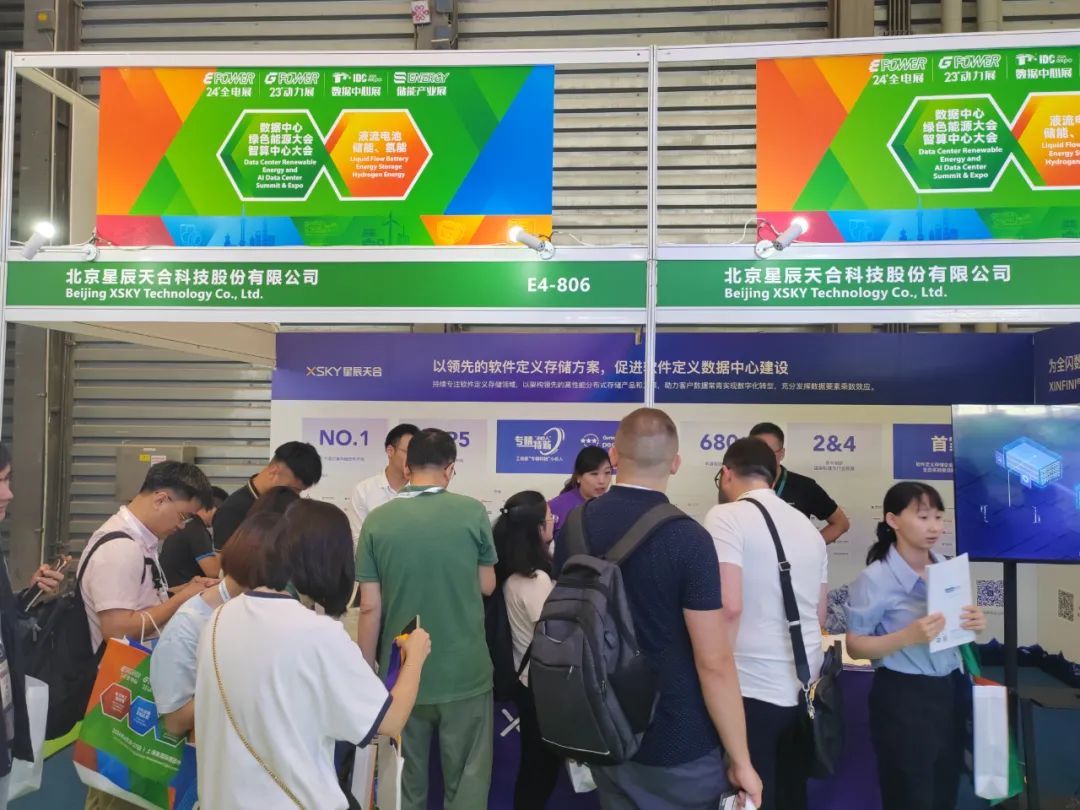

以软件定义推动智算中心建设

2024 年 6 月 27 日,由益企研究院和 CDCC 主办、OCTC 开放计算委员会协办、隆高展览承办的"2024 中国智算中心全栈技术大会、第 5 届中国数据中心绿色能源大会暨第 10 届中国(上海)国际数据中心产业展览会”在上海圆满结束。本次大会以&…...

Apache Seata分布式事务原理解析探秘

本文来自 Apache Seata官方文档,欢迎访问官网,查看更多深度文章。 本文来自 Apache Seata官方文档,欢迎访问官网,查看更多深度文章。 前言 fescar发布已有时日,分布式事务一直是业界备受关注的领域,fesca…...

MySQL-18-mysql source 执行 sql 文件时中文乱码

拓展阅读 MySQL 00 View MySQL 01 Ruler mysql 日常开发规范 MySQL 02 truncate table 与 delete 清空表的区别和坑 MySQL 03 Expression 1 of ORDER BY clause is not in SELECT list,references column MySQL 04 EMOJI 表情与 UTF8MB4 的故事 MySQL 05 MySQL入门教程&a…...

flutter环境安装(Mac+vscode)

以前据说flutter跨平台开发app很牛逼,最近突然想到这个东西,于是想体验一下flutter的开发流程,看看能否适合做独立开发。 我用的是mac,手机也是ios,就开始着手部署mac下的开发环境了。 开发后台的时候,一…...

【题解】—— LeetCode一周小结27

🌟欢迎来到 我的博客 —— 探索技术的无限可能! 🌟博客的简介(文章目录) 【题解】—— 每日一道题目栏 上接:【题解】—— LeetCode一周小结26 2024.7 1.最大化一张图中的路径价值 题目链接:…...

C++后端开发--网络编程基础

目录 一、网络编程基础概念 1.1 网络协议 1.2 IP地址和端口号 1.3 Socket 1.4 TCP协议的三次握手和四次挥手 TCP的三次握手 TCP的四次挥手 整个流程更通俗易懂 TCP 三次握手流程图 TCP 四次挥手流程图 1.5 详细介绍一下http协议 HTTP协议的主要特点 HTTP请求 HTT…...

如何将资源前端通过 Docker 部署到远程服务器

作为一个程序员,在开发过程中,经常会遇到项目部署的问题,在现在本就不稳定的大环境下,前端开发也需要掌握部署技能,来提高自己的生存力,今天就详细说一下如何把一个前端资源放到远程服务器上面通过docker部…...

@react-google-maps/api实现谷歌地图嵌入React项目中,并且做到点击地图任意一处,获得它的经纬度

1.第一步要加入项目package.json中或者直接yarn install它都可以 "react-google-maps/api": "^2.19.3",2.加入项目中 import AMapLoader from amap/amap-jsapi-loader;import React, { PureComponent } from react; import { GoogleMap, LoadScript, Mar…...

【MySQL】2.库的操作

库的操作 一.创建数据库1.数据库的编码集 二.查看数据库三.修改数据库四.删除数据库五.数据库的备份和恢复 一.创建数据库 create database [if not exists] db_name [charsetutf8] [collateutf8_general_ci] //创建一个名为db_name的数据库,本质就是在/var/lib/my…...

深入Laravel服务容器:构建灵活应用的秘诀

标题:深入Laravel服务容器:构建灵活应用的秘诀 Laravel框架的服务容器是一个强大的工具,它负责管理类的依赖关系和执行依赖注入(DI)。服务容器是Laravel依赖注入系统的核心,使得应用组件之间的耦合度降低&…...

调用支付宝接口响应40004 SYSTEM_ERROR问题排查

在对接支付宝API的时候,遇到了一些问题,记录一下排查过程。 Body:{"datadigital_fincloud_generalsaas_face_certify_initialize_response":{"msg":"Business Failed","code":"40004","sub_msg…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

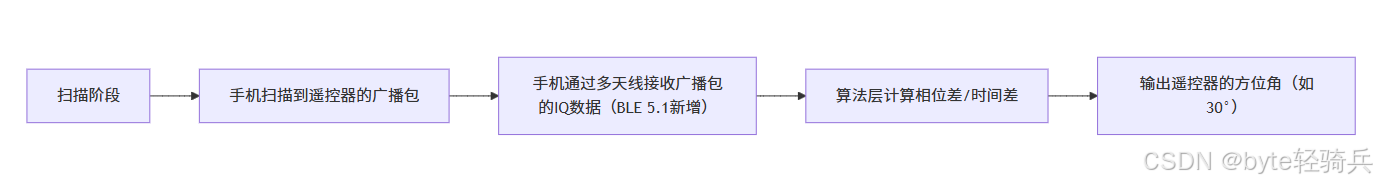

蓝牙 BLE 扫描面试题大全(2):进阶面试题与实战演练

前文覆盖了 BLE 扫描的基础概念与经典问题蓝牙 BLE 扫描面试题大全(1):从基础到实战的深度解析-CSDN博客,但实际面试中,企业更关注候选人对复杂场景的应对能力(如多设备并发扫描、低功耗与高发现率的平衡)和前沿技术的…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

HBuilderX安装(uni-app和小程序开发)

下载HBuilderX 访问官方网站:https://www.dcloud.io/hbuilderx.html 根据您的操作系统选择合适版本: Windows版(推荐下载标准版) Windows系统安装步骤 运行安装程序: 双击下载的.exe安装文件 如果出现安全提示&…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

【实施指南】Android客户端HTTPS双向认证实施指南

🔐 一、所需准备材料 证书文件(6类核心文件) 类型 格式 作用 Android端要求 CA根证书 .crt/.pem 验证服务器/客户端证书合法性 需预置到Android信任库 服务器证书 .crt 服务器身份证明 客户端需持有以验证服务器 客户端证书 .crt 客户端身份…...

----- Python的类与对象)

Python学习(8) ----- Python的类与对象

Python 中的类(Class)与对象(Object)是面向对象编程(OOP)的核心。我们可以通过“类是模板,对象是实例”来理解它们的关系。 🧱 一句话理解: 类就像“图纸”,对…...

)

背包问题双雄:01 背包与完全背包详解(Java 实现)

一、背包问题概述 背包问题是动态规划领域的经典问题,其核心在于如何在有限容量的背包中选择物品,使得总价值最大化。根据物品选择规则的不同,主要分为两类: 01 背包:每件物品最多选 1 次(选或不选&#…...

欢乐熊大话蓝牙知识17:多连接 BLE 怎么设计服务不会乱?分层思维来救场!

多连接 BLE 怎么设计服务不会乱?分层思维来救场! 作者按: 你是不是也遇到过 BLE 多连接时,调试现场像网吧“掉线风暴”? 温度传感器连上了,心率带丢了;一边 OTA 更新,一边通知卡壳。…...