网络安全法律框架更新:最新合规要求与企业应对策略

网络安全法律框架的最新更新

近期,中国的网络安全法律框架经历了重要的更新。2022年,《网络安全法》迎来了首次修改,这一修订主要是为了与《数据安全法》和《个人信息保护法》等新实施的法律进行衔接协调,完善法律责任制度,进一步保障网络安全。修改内容包括增加与营业额挂钩的处罚措施、新增禁业处罚措施、整合提升同一大类违法行为的行政处罚幅度、修改个人信息保护法律责任制度等。

企业应对策略

企业在面对网络安全法律框架的更新时,需要采取一系列应对策略以确保合规。首先,企业应提升网络安全意识,完善责任制度,并关注新法律法规的协调衔接。其次,企业应提升自主可控能力,加强关键信息基础设施保护,实施重点分类保护,并坚持安全技术措施同步规划、同步建设、同步使用的原则。此外,企业还需要落实等级保护制度,加强数据安全治理,持续加强跨境数据的监管,并优先开展数据分类分级管理、敏感数据识别等。

持续关注法律法规变化

企业应建立法规监测与更新机制,及时跟进网络安全相关法律法规、标准与政策的变化,评估其对现有系统的影响,适时调整合规规划与实施策略。通过合规跟踪实现合规管理持续优化、改进,提升合规管理能力,确保信息系统始终保持合规状态。

企业的合规工作是一个动态的过程,需要不断适应法律法规的更新和技术发展的步伐。通过上述策略,企业可以有效应对网络安全法律框架的最新要求,保护自身免受网络安全威胁。

网络安全法修订后,企业应该如何调整内部网络安全责任制度来符合新的法律要求?

网络安全法修订后的企业调整策略

根据最新的信息,中国的《网络安全法》正在经历修订,以适应新的网络安全形势和法律框架。修订后的网络安全法将对企业的网络安全责任制度提出新的要求。企业需要根据以下几个方面进行调整:

-

完善网络安全管理制度:企业应建立更加明确和层次化的网络安全责任机制,确保网络安全责任覆盖国家安全、社会公共利益、政企机构安全和公民个人安全等多个层面。

-

加强关键信息基础设施保护:修订后的法律将强化关键信息基础设施的安全保护责任,企业作为运营者,需要进一步完善相关的安全保护措施和应急响应机制。

-

调整网络信息安全法律责任:企业需要根据新的法律要求,整合和调整网络信息安全法律责任,确保网络信息安全工作的有效性。

-

更新个人信息保护法律责任:考虑到《个人信息保护法》的全面性,企业应确保个人信息保护措施符合新的法律要求,避免违规行为。

-

建立合规审计和安全培训机制:企业应定期进行合规审计,确保网络安全措施的有效性,并加强员工的安全意识和技能培训。

-

制定应急预案和安全事件报告制度:企业需要建立健全的网络安全事件应急预案,并及时向监管部门报告安全事件,以便迅速响应和处理。

-

加强对第三方服务提供商的安全管理:企业在与第三方合作时,应确保第三方遵守网络安全规定,并在合同中明确安全责任。

企业应密切关注网络安全法修订的最终版本和相关实施细则,确保内部网络安全责任制度的及时更新和合规性。通过这些调整,企业不仅能够保护自身免受网络安全威胁,还能维护国家安全和社会公共利益。

企业在执行网络安全法律框架中,有哪些具体措施可以增强自主可控能力?

增强自主可控能力的具体措施

企业在执行网络安全法律框架时,可以采取以下具体措施来增强自主可控能力:

-

技术自主研发:企业应投资于关键核心技术的自主研发,以减少对外部供应商的依赖。这包括基础硬件、基础软件、应用软件以及网络安全产品和服务的国产化替代。

-

供应链安全管理:建立严格的供应链审查机制,确保所有技术产品和服务的供应商符合国家安全要求,避免使用可能含有后门或安全隐患的外国技术。

-

安全合规管理平台:自主研发网络安全合规管理平台,实现对网络安全事件的统一流程管理和资源管理,提升自动化和智能化水平。

-

安全能力内化:推动网络安全能力的内化,通过自主研发安全工具和技术,如终端检测工具和加密算法,以提高自主防御能力。

-

安全态势感知能力:构建网络安全态势感知能力,持续提升网络安全分析预警、威胁监测等能力,确保网络安全的主动防御和快速响应。

-

人才培养和引进:加强网络安全人才的培养和引进,建立专业的网络安全团队,以支持自主可控技术的研发和维护。

-

标准和认证:遵循国家网络安全标准和认证体系,确保企业的网络安全产品和服务符合国家安全要求,提高市场竞争力。

-

生态系统建设:参与或建立网络安全生态系统,与行业内外的企业和研究机构合作,共同推动自主可控技术的发展和应用。

通过上述措施,企业不仅能够提升自身的网络安全防护能力,还能促进国内网络安全产业的高质量发展,为国家网络安全贡献力量。

企业在处理跨境数据时需要遵守哪些新的规定?

企业跨境数据处理的新规定

企业在处理跨境数据时,需要遵循一系列新的规定,这些规定旨在促进数据依法有序自由流动,同时确保数据安全和个人信息权益的保护。以下是一些关键的新规定:

-

数据出境安全评估:企业在向境外提供重要数据或个人信息时,可能需要通过数据出境安全评估。新规定对原有的触发条件进行了优化,例如,关键信息基础设施运营者向境外提供个人信息或重要数据,以及特定数量的个人信息或敏感个人信息的跨境传输,都需要进行安全评估。

-

个人信息出境标准合同备案:对于某些跨境数据传输活动,企业可以选择通过签署个人信息出境标准合同来进行合规,并进行备案。新规定明确了免予申报数据出境安全评估、订立个人信息出境标准合同、通过个人信息保护认证的数据出境活动条件。

-

自由贸易试验区负面清单制度:在自由贸易试验区内,数据处理者向境外提供负面清单外的数据,可以免予申报数据出境安全评估、订立个人信息出境标准合同、通过个人信息保护认证。这为企业提供了更多的灵活性。

-

数据分类分级保护制度:企业需要根据国家数据分类分级保护制度的要求,合理分类和保护数据,以适应不同的监管要求。

-

个人信息保护认证:企业可以通过个人信息保护认证来证明其数据处理活动符合国家标准,从而简化跨境数据传输的合规流程。

企业在处理跨境数据时,必须仔细研究这些新规定,并确保其数据处理活动符合最新的法律要求。这可能涉及更新内部政策、改进数据处理流程、进行安全评估和认证等一系列措施。

相关文章:

网络安全法律框架更新:最新合规要求与企业应对策略

网络安全法律框架的最新更新 近期,中国的网络安全法律框架经历了重要的更新。2022年,《网络安全法》迎来了首次修改,这一修订主要是为了与《数据安全法》和《个人信息保护法》等新实施的法律进行衔接协调,完善法律责任制度&#x…...

数仓工具—Hive语法之正则表达式函数

正则表达式函数 之前我们介绍过like rlike regexp 这些关键字,都是和匹配有关的,今天我们介绍一下hive 的REGEXP_REPLACE 和REGEXP_EXTRACT 函数,背景是使用Hive正则表达式函数提取数字 在我的其他文章中,我们已经看到了如何使用Hive正则表达式从字符串中提取日期值。正则…...

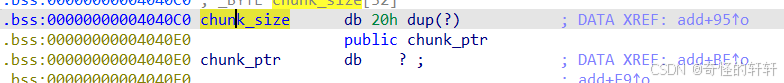

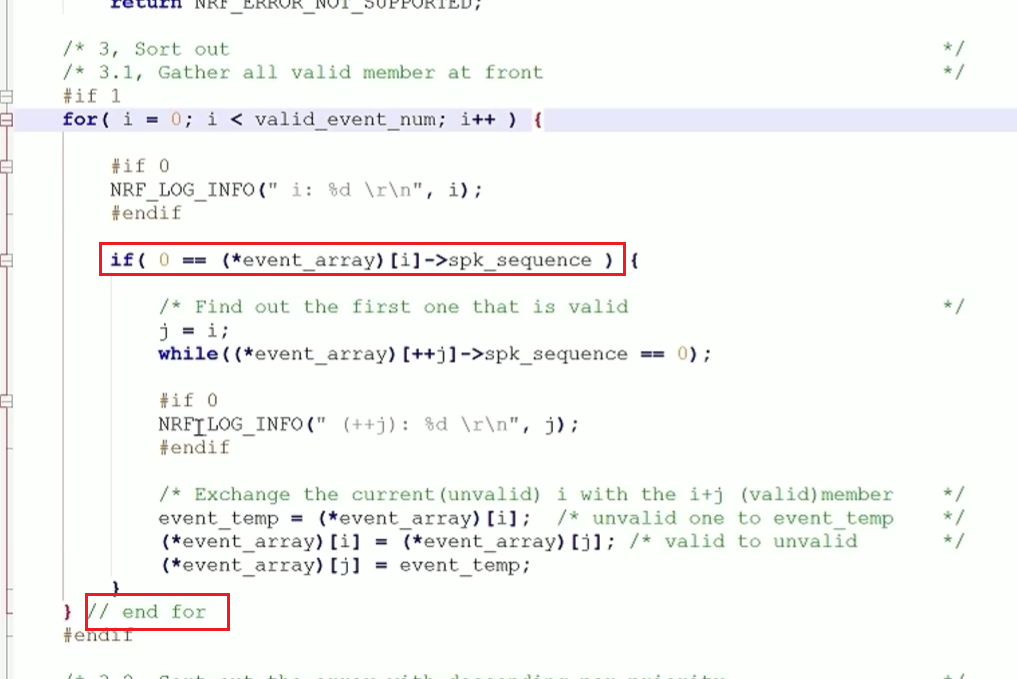

WKCTF 2024 easy_heap

很经典的house of orange unsortedbin attack FSOP 变量覆盖 不能 free,那首先想到就是 house of orange泄露Libc基址,然后unsortedbin attack。 但是只能show(8),就不能用largebin的套路来泄露堆地址了,那怎么办呢? …...

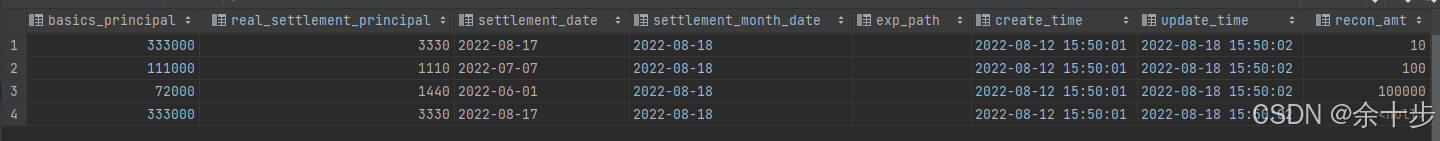

SQL 多变关联使用子查询去重

不去重状态 select a.*,b.recon_amt from free_settlement_first aleft join free_settlement_second b on a.settlement_first_id b.settlement_first_id 有2条数据出现了重复 使用子查询去重 select a.*,b.recon_amt from free_settlement_first aleft join free_settlem…...

)

php表单提交并自动发送邮件给某个邮箱(示例源码下载)

只需要将以下代码内容进行复制即可用到自己的程序/API接口中: <?php if(!empty($_POST[is_post]) && $_POST[is_post]1){$url "https://www.aoksend.com/index/api/send_email";$name $_POST[name];$email $_POST[email];$subject $_POS…...

论文翻译:Large Language Models for Education: A Survey

目录 大型语言模型在教育领域的应用:一项综述摘要1 引言2. 教育中的LLM特征2.1. LLMs的特征2.2 教育的特征2.2.1 教育发展过程 低进入门槛。2.2.2. 对教师的影响2.2.3 教育挑战 2.3 LLMEdu的特征2.3.1 "LLMs 教育"的具体体现2.3.2 "LLMs 教育"…...

7.13实训日志

上午 学习网络安全的过程中,我们深入了解了网络的不同层面和技术,从表层网络到深网再到暗网,以及涉及的产业分类和技术工具。这些知识不仅帮助我们理解网络的复杂性,还揭示了如何应对和防范各种网络威胁。 首先,我们…...

【力扣】每日一题—第70题,爬楼梯

题目: 假设你正在爬楼梯。需要n阶你才能到达楼顶。 每次你可以爬1或 2 个台阶。你有多少种不同的方法可以爬到楼顶呢? 思路: 我开始是写了一个函数计算爬一层和爬二层的个数,之后排列求和,但是超范围了,…...

Docker修改国内镜像源

如果docker已将安装好 参考:https://github.com/cmliu/CF-Workers-docker.io sudo mkdir -p /etc/dockercd /etc/dockersudo vim daemon.json #输入以下内容 { "registry-mirrors": ["https://docker.fxxk.dedyn.io"] } #重启docker服务 su…...

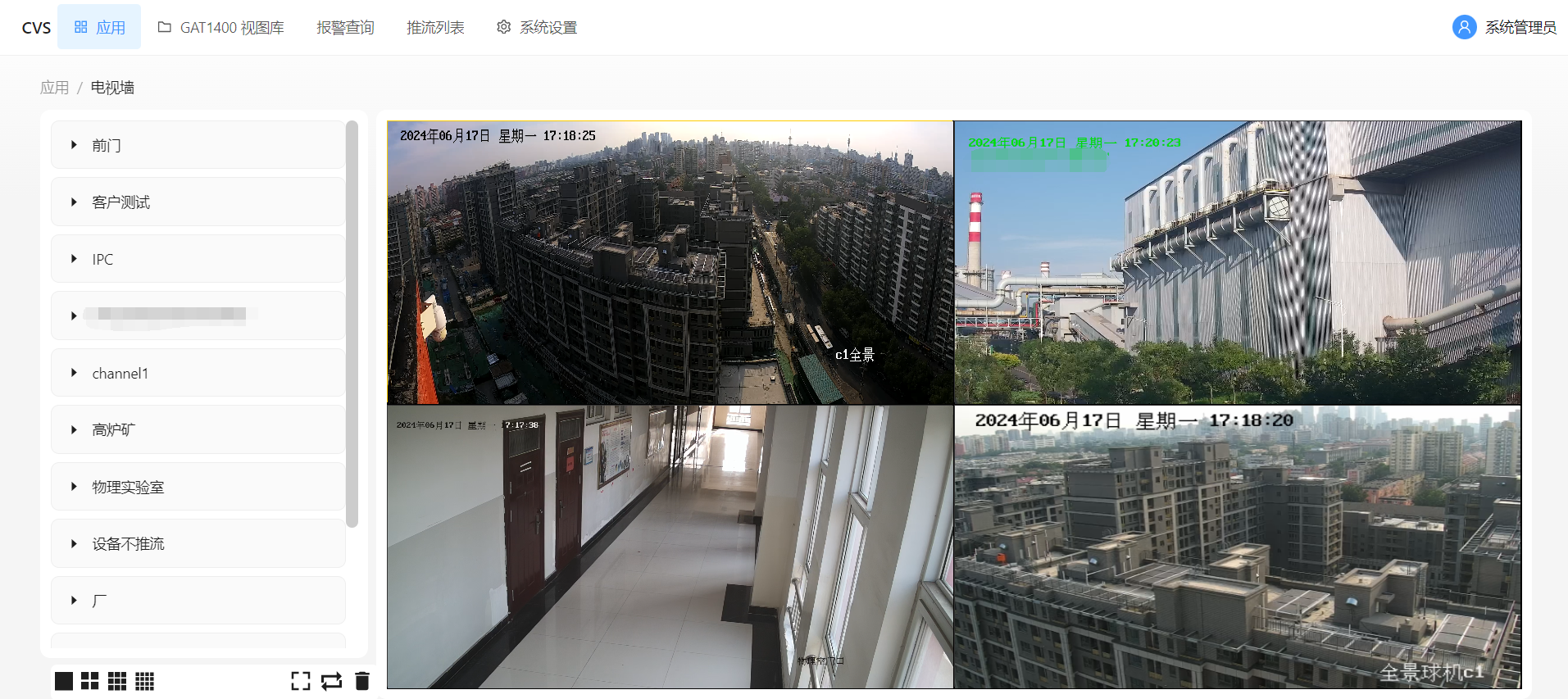

安防监控视频平台LntonCVS视频融合共享平台智慧消防实现远程集中视频监控方案

近年来,电力系统内变电站着火事件频发,这对消防安全管理提出了严峻挑战。我国消防安全基础设施不完善、管理机制不健全、应急处置能力不足及公众消防安全意识淡薄等问题,严重制约了消防安全的提升。因此,加强变电站的消防安全管理…...

【大模型LLM面试合集】大语言模型架构_layer_normalization

2.layer_normalization 1.Normalization 1.1 Batch Norm 为什么要进行BN呢? 在深度神经网络训练的过程中,通常以输入网络的每一个mini-batch进行训练,这样每个batch具有不同的分布,使模型训练起来特别困难。Internal Covariat…...

OpenGL笔记八之EBO和EBO绘制流程

OpenGL笔记八之EBO和EBO绘制流程 —— 2024-07-07 晚上 bilibili赵新政老师的教程看后笔记 code review! 文章目录 OpenGL笔记八之EBO和EBO绘制流程1.EBO2.glDrawElements:如果使用了ebo,最后一个参数可以写03.glDrawElements:如果使用了e…...

maven——(重要)手动创建,构建项目

创建项目 手动按照maven层级建好文件夹,并写上java,测试代码和pom文件 构建项目 在dos窗口中执行如下命令 compile编译 当前maven仓库中什么都没有。 在pom所在层级下,执行: mvn compile 就开始显示下面这些,…...

数学建模·非线性规划

整型规划 适用于一个变量或多个变量的值只能是整型的情况 整形规划的分类 0-1背包问题 对于一个物品来说,只有选和不选两种情况 表现为单下标,单变量问题 例:建设学校问题 对于每个学校来说只有选和不选两种情况,在数学上我们用…...

SpringCloud第三篇(服务中心与OpenFeign)

p 文章目录 一、服务中心二、Nacos注册中心 一、服务中心 在上一章我们实现了微服务拆分,并且通过Http请求实现了跨微服务的远程调用。不过这种手动发送Http请求的方式存在一些问题。 试想一下,假如商品微服务被调用较多,为了应对更高的并发…...

Linux重要知识点

1. 命令行操作 Linux大多数操作都是通过命令行进行的。熟悉常用命令和脚本是使用Linux的基础。 基本命令:如 ls, cd, cp, mv, rm,这些命令用于文件和目录的管理。文件权限和管理:了解如何使用 chmod, chown, chgrp 等命令来管理文件权限和所…...

Unity宏和编辑器

宏:UNITY_EDITOR 等等 编辑器:Unity未运行时的状态 如何使用:#if UNITY_EDITOR 代码 #endif 什么情况下使用:包裹那些想要在编辑器模式下使用的代码 而在Unity运行时不会去调用的代码 AssetDatabase.LoadAssetAtPath(路…...

计算机网络——网络层(概念及IP地址划分)

目录 网络层概念 网络层向上层提供的两种服务 虚电路 网络提供数据报服务 虚电路服务与数据报服务的对比 网络层的两个层面 分组传送到路由器的运作 对网络层进行分层 网际协议IP 虚拟互联网络 IP地址 IP地址及其表示方法 IP地址的计算方式 IP地址的结构 …...

【JVM实战篇】内存调优:内存泄露危害+内存监控工具介绍+内存泄露原因介绍

文章目录 内存调优内存溢出和内存泄漏内存泄露带来什么问题内存泄露案例演示内存泄漏的常见场景场景一场景二 解决内存溢出的方法常用内存监控工具Top命令优缺点 VisualVM软件、插件优缺点监控本地Java进程监控服务器的Java进程(生产环境不推荐使用) Art…...

CVE漏洞爬虫脚本

前言:前阵子公司非要把CVE漏洞信息拉倒本地,说方便安全员们查看,其实在莫慌看来,大可不必,90%的CVE漏洞其实不具备现实利用的可能性的(不代表不能被利用),但是你说它没有意义也是不对…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

C++初阶-list的底层

目录 1.std::list实现的所有代码 2.list的简单介绍 2.1实现list的类 2.2_list_iterator的实现 2.2.1_list_iterator实现的原因和好处 2.2.2_list_iterator实现 2.3_list_node的实现 2.3.1. 避免递归的模板依赖 2.3.2. 内存布局一致性 2.3.3. 类型安全的替代方案 2.3.…...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

leetcodeSQL解题:3564. 季节性销售分析

leetcodeSQL解题:3564. 季节性销售分析 题目: 表:sales ---------------------- | Column Name | Type | ---------------------- | sale_id | int | | product_id | int | | sale_date | date | | quantity | int | | price | decimal | -…...

Java面试专项一-准备篇

一、企业简历筛选规则 一般企业的简历筛选流程:首先由HR先筛选一部分简历后,在将简历给到对应的项目负责人后再进行下一步的操作。 HR如何筛选简历 例如:Boss直聘(招聘方平台) 直接按照条件进行筛选 例如:…...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

均衡后的SNRSINR

本文主要摘自参考文献中的前两篇,相关文献中经常会出现MIMO检测后的SINR不过一直没有找到相关数学推到过程,其中文献[1]中给出了相关原理在此仅做记录。 1. 系统模型 复信道模型 n t n_t nt 根发送天线, n r n_r nr 根接收天线的 MIMO 系…...

代码规范和架构【立芯理论一】(2025.06.08)

1、代码规范的目标 代码简洁精炼、美观,可持续性好高效率高复用,可移植性好高内聚,低耦合没有冗余规范性,代码有规可循,可以看出自己当时的思考过程特殊排版,特殊语法,特殊指令,必须…...

Kubernetes 网络模型深度解析:Pod IP 与 Service 的负载均衡机制,Service到底是什么?

Pod IP 的本质与特性 Pod IP 的定位 纯端点地址:Pod IP 是分配给 Pod 网络命名空间的真实 IP 地址(如 10.244.1.2)无特殊名称:在 Kubernetes 中,它通常被称为 “Pod IP” 或 “容器 IP”生命周期:与 Pod …...

go 里面的指针

指针 在 Go 中,指针(pointer)是一个变量的内存地址,就像 C 语言那样: a : 10 p : &a // p 是一个指向 a 的指针 fmt.Println(*p) // 输出 10,通过指针解引用• &a 表示获取变量 a 的地址 p 表示…...