系统架构设计师教程 第4章 信息安全技术基础知识-4.1 信息安全基础知识-解读

系统架构设计师教程 第4章 信息安全技术基础知识-4.1 信息安全基础知识

- 4.1.1 信息安全的概念

- 4.1.1.1 信息安全的范围

- 4.1.1.1.1 设备安全

- 4.1.1.1.2 数据安全

- 4.1.1.1.3 内容安全

- 4.1.1.1.4 行为安全

- 4.1.2 信息存储安全

- 4.1.2.1 信息使用的安全

- 4.1.2.1.1 用户的标识与验证

- 4.1.2.1.2 用户存取权限限制

- 4.1.2.2 系统安全监控

- 4.1.2.3 计算机病毒防治

- 4.1.3 网络安全

- 4.1.3.1 网络安全漏洞

- 4.1.3.2 网络安全威胁

- 4.1.3.3 安全措施的目标

- 4.2 信息系统安全的作用与意义

信息安全理论与技术的内容十分广泛,包括密码学与信息加密、可信计算、网络安全和信息隐藏等多个方面。

4.1.1 信息安全的概念

- 概念:是指为数据处理系统而采取的技术的和管理 的安全保护,保护计算机硬件、软件、数据不因偶然的或恶意的原因而遭到破坏、更改和泄露。

- 5个基本要素:

-

- 机密性:确保信息不暴露给未授权的实体或进程。

-

- 完整性:只有得到允许的人才能修改数据,并且能够判别出数据是否已被篡改。

-

- 可用性:得到授权的实体可访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作。

-

- 可控性:可以控制授权范围内的信息流向及行为方式。

-

- 可审查性:对出现的信息安全问题提供调查的依据和手段。

4.1.1.1 信息安全的范围

信息安全的范围包括:设备安全、数据安全、内容安全和行为安全。

4.1.1.1.1 设备安全

信息系统设备的安全是信息系统安全的首要问题,是信息系统安全的物质基础,它包括3个方面:

- (1)设备的稳定性: 指设备在一定时间内不出故障的概率。

- (2)设备的可靠性: 指设备在一定时间内正常执行任务的概率。

- (3)设备的可用性: 指设备可以正常使用的概率。

4.1.1.1.2 数据安全

数据安全即采取措施确保数据免受未授权的泄露、篡改和毁坏,包括以下3个方面:

- (1)数据的秘密性: 指数据不受未授权者知晓的属性。

- (2)数据的完整性: 指数据是正确的、真实的、未被篡改的、完整无缺的属性。

- (3)数据的可用性: 指数据可以随时正常使用的属性。

4.1.1.1.3 内容安全

内容安全是信息安全在政治、法律、道德层次上的要求,包括以下3个方面:

- (1)信息内容在政治上是健康的。

- (2)信息内容符合国家的法律法规。

- (3)信息内容符合中华民族优良的道德规范。

4.1.1.1.4 行为安全

信息系统的服务功能是指最终通过行为提供给用户,确保信息系统的行为安全,才能最终确保系统的信息安全。行为安全的特性如下:

- (1)行为的秘密性: 指行为的过程和结果不能危害数据的秘密性。

- (2)行为的完整性: 指行为的过程和结果不能危害数据的完整性,行为的过程和结果是预 期的。

- (3)行为的可控性: 指当行为的过程偏离预期时,能够发现、控制和纠正。

4.1.2 信息存储安全

信息存储安全的范围:信息使用的安全、系统安全监控、计算机病毒防治、数据的加密和防止非法的攻击等。

4.1.2.1 信息使用的安全

4.1.2.1.1 用户的标识与验证

- 是对用户身份的合法性验证

- 两种验证方法:

-

- 基于人的物理特征的识别:包括签名识别法、指纹识别法和语音识别法

-

- 基于用户所拥有特殊安全物品的识别:智能IC 卡识别、磁条卡识别

4.1.2.1.2 用户存取权限限制

- 限制进入系统的用户所能做的操作

- 隔离控制法:在数据周围建立屏障

-

- 实现方式:物理隔离方式、时间隔离方式、逻辑隔离方式、密码技术隔离方式

- 限制权限法:有效地限制进入系统的用户所进行的操作

-

- 对用户:分类管理,安全密级、授权不同的用户分在不同类别

-

- 对目录、文件的访问控制进行严格的权限控制,防止越权操作

4.1.2.2 系统安全监控

系统必须建立一套安全监控系统,全面监控系统的活动,并随时检查系统的使用情况,一旦有非法入侵者进入系统,能及时发现并采取相应措施,确定和填补安全及保密的漏洞。

还应当建立完善的审计系统和日志管理系统,利用日志和审计功能对系统进行安全监控。管理员还应该经常做以下4方面的工作。

- 监控当前正在进行的进程和正在登录的用户情况。

- 检查文件的所有者、授权、修改日期情况和文件的特定访问控制属性。

- 检查系统命令安全配置文件、口令文件、核心启动运行文件、任何可执行文件的修改情况。

- 检查用户登录的历史记录和超级用户登录的记录,如发现异常应及时处理。

教材中的这一节就是瞎凑出来,看看吧,一切为了考试,万一考到呢!!!

4.1.2.3 计算机病毒防治

由于计算机病毒具有隐蔽性、传染性、潜伏性、触发性和破坏性等特点,所以需要建立计算机病毒防治管理制度。

- 经常从软件供应商网站下载、安装安全补丁程序和升级杀毒软件。

- 定期检查敏感文件。对系统的一些敏感文件定期进行检查,以保证及时发现已感染的病毒和黑客程序。

- 使用高强度的口令。尽量选择难以猜测的口令,对不同的账号选用不同的口令。

- 经常备份重要数据,要坚持做到每天备份。

- 选择认证的防病毒软件,定期杀毒

- 使用防火墙

- 当计算机不使用时,不要接入因特网

- 重要的计算机系统和网络一定要严格与因特网物理隔离

- 不要打开陌生人发来的电子邮件

- 正确配置系统和使用病毒防治产品

4.1.3 网络安全

4.1.3.1 网络安全漏洞

当前,信息系统的安全性非常弱,主要体现在操作系统、计算机网络和数据库管理系统都存在安全隐患,这些安全隐患表现在以下方面。

- 物理安全性:凡是能够让非授权机器物理接入的地方都会存在潜在的安全问题,也就是能让接入用户做本不允许做的事情。

- 软件安全漏洞:“特权”软件中带有恶意的程序代码,从而可以导致其获得额外的权限。

- 不兼容使用安全漏洞:当系统管理员把软件和硬件捆绑在一起时,从安全的角度来看,可以认为系统将有可能产生严重安全隐患。

所谓的不兼容性问题,即把两个毫无关系但有用的事物连接在一起,从而导致了安全漏洞。一旦系统建立并运行,这种问题很难被发现。

- 选择合适的安全哲理

这是一种对安全概念的理解和直觉。完美的软件,受保护的硬件和兼容部件并不能保证正常而有效地工作,除非用户选择了适当的安全策略和打开了能增加其系统安全的部件。

4.1.3.2 网络安全威胁

目前网络存在的威胁主要表现在以下5个方面:

- (1) 非授权访问:没有预先经过同意就使用网络或计算机资源被看作非授权访问

-

- 假冒

-

- 身份攻击

-

- 非法用户进入网络系统进行违法操作

-

- 合法用户以未授权方式进行操作

- (2) 信息泄露或丢失:

-

- 包括信息在传输中丢失或泄露

-

- 信息在存储介质中丢失或泄露

-

- 通过建立隐蔽隧道等方式窃取敏感信息

- (3) 破坏数据完整性:

-

- 以非法手段窃得对数据的使用权,删除、修改、插入或重发某些重要信息

-

- 以取得有益于攻击者的响应:恶意添加,修改数据,以干扰用户的正常使用。

- (4) 拒绝服务攻击:不断对网络服务系统进行干扰,影响正常用户的使用

- (5) 利用网络传播病毒

4.1.3.3 安全措施的目标

安全措施的目标包括如下几个方面:

- 访问控制:确保会话对方(人或计算机)有权做它所声称的事情。

这句话在语义上没毛病,但感觉不是人类说的话。人类应该这么说:确保只有授权用户才能访问指定资源。

- 认证:确保会话对方的资源(人或计算机)与它声称的一致。

- 完整性:确保接收到的信息与发送的一致。

- 审计:确保任何发生的交易在事后可以被证实,发信者和收信者都认为交换发生过,即所谓的不可抵赖性。

- 保密:确保敏感信息不被窃听。

4.2 信息系统安全的作用与意义

教材中这一节的内容太少了,没有办法单独成文,而且净扯一些与题目无关的词语,无语!本节按笔者的理解写,可以不看。

信息系统安全的作用与意义在于保护信息的保密性、完整性、可用性,以及通过风险评估和安全管理措施提高系统的安全性和可靠性,从而保障组织的业务发展和社会福祉。

此外,建立和完善信息安全管理体系对企业的安全管理和发展具有重要意义。这不仅包括提高员工的信息安全意识,增强组织抵御灾难性事件的能力,还包括通过与分级保护和风险评估相结合,使信息安全管理更加科学有效。信息安全管理体系的建立有助于企业的管理水平与国际先进水平接轨,成为企业国际化发展与合作的有力支撑。

相关文章:

系统架构设计师教程 第4章 信息安全技术基础知识-4.1 信息安全基础知识-解读

系统架构设计师教程 第4章 信息安全技术基础知识-4.1 信息安全基础知识 4.1.1 信息安全的概念4.1.1.1 信息安全的范围4.1.1.1.1 设备安全4.1.1.1.2 数据安全4.1.1.1.3 内容安全4.1.1.1.4 行为安全 4.1.2 信息存储安全4.1.2.1 信息使用的安全4.1.2.1.1 用户的标识与验证4.1.2.1.…...

【Rust光年纪】探索Rust游戏开发世界:六款引人注目的游戏引擎与框架

探索Rust游戏开发引擎:选择合适的工具 前言 随着Rust语言的不断发展,越来越多的游戏开发者开始将其视作构建游戏引擎和框架的理想选择。本文将介绍几个用于Rust语言的游戏引擎和框架,分别对其核心功能、使用场景、安装与配置以及API进行概览…...

从数据时代到智能时代,星环科技信雅达联合发布金融全栈解决方案

近年来,星环科技与信雅达在金融行业的多个关键领域展开了广泛而深入的合作,推出了一系列面向金融科技领域的联合解决方案。此次合作基于星环科技在大数据、人工智能和云计算领域的先进技术,以及信雅达在金融领域的深厚积累,围绕数…...

自定义维度映射:Kylin Cube设计的高级玩法

自定义维度映射:Kylin Cube设计的高级玩法 在数据仓库领域,Apache Kylin以其高性能的分析能力而闻名。Kylin通过构建多维数据立方体(Cube)来实现对大数据集的快速查询。Cube设计中的维度映射是优化查询性能的关键环节。本文将探讨…...

c17 新特性 字面量,变量,函数,隐藏转换等

导论 c17新特性引入了许多新的语法,这些语法特性更加清晰,不像传统语法,语义飘忽不定,比如‘a’你根本不知道是宽字符还是UTF-8 字符。以及测试i i,最后结果到底是多少。这种问题很大情况是根据编译器的优化进行猜测&a…...

git操作的一些备忘录

1.回退本地合并 git merge --abort 2.撤销上一次的提交 方法一:(已经提交到git线上仓库了,git reset操作,会把之前提交的都删除,感觉有点危险) 想要让Git回退历史,有以下步骤: 使用git log命令,…...

vscode回退不显示了,不方便操作

一、后退前进按钮 顶部显示,方便调试 <—— ——> 文件-> 首选项 -> 设置->commandcenter->勾选 Window: Title Bar Style->custom 将native —>custom...

常见的CSS属性(一)——字体、文本、边框、内边距、外边距、背景、行高、圆角、透明度、颜色值

一、字体 二、文本 三、边框 四、外边距 五、内边距 六、背景 七、行高 八、圆角 九、透明度 九、颜色值 元素的继承性是指给父元素设置了某些属性,子元素或后代元素也会有作用。 一、字体 “font-*”是字体相关的属性,具有继承性。代码如下&a…...

react入门到实战-day2-7.21

昨天晚上刚学完已经一点了,来不及写笔记,主要是想睡觉哈,所以今天补上,我发现效率还挺高的,今天重新做笔记,加固了昨天的知识点,要不以后都这样子哈,学完第二天再写哈,要…...

Springboot集成Elasticsearch High Level REST Client实现增删改查实战

获取源码🚩 需要完整代码资料,请一键三连后评论区留下邮箱,安排发送!!!🤖 什么是High Level REST Client? Elasticsearch 的 High Level REST Client 是一个用于与 Elasticsearch…...

2023河南萌新联赛第(二)场 南阳理工学院

A. 国际旅行Ⅰ 题目: 思路: 因为题意上每个国家可以相互到达,所以只需要排序,输出第k小的值就可以了。 AC代码: #include<bits/stdc.h> #define int long long #define IOS ios::sync_with_stdio(0);cin.tie…...

使用Docker Compose给自己上传的JAR打包成镜像并自动启动容器

Docker Compose是一个用于定义和运行多容器Docker应用程序的工具。通过编写一个docker-compose.yml文件,可以简化Docker容器的管理。本文将介绍如何使用Docker Compose将一个上传的JAR文件打包成Docker镜像,并在容器中自动启动该应用程序。 一、准备工作…...

NET8部署Kestrel服务HTTPS深入解读TLS协议之Certificate证书

Certificate证书 Certificate称为数字证书。数字证书是一种证明身份的电子凭证,它包含一个公钥和一些身份信息,用于验证数字签名和加密通信。数字证书在网络通信、电子签名、认证授权等场景中都有广泛应用。其特征如下: 由权威机构颁发&…...

DML数据库的数据类型

DML 用于改变数据表中的数据的操作语言。 包括INSERT(将数据插入到数据表中),UPDATE(更新表中已经存在的数据),DELETE(删除表中已经存在的数据) INSERT 用法 INSERT INTO 表名(字段1&#x…...

@RequestParam和@PathVariable 处理 HTTP 请求参数的注解

RequestParam 请求参数 可解析前端get请求路径后以问号拼接的参数,查询参数是 URL 后面的问号 (?) 后跟的一系列键值对,RequestParam 可以设置参数是否是必需的(使用 required 属性) GetMapping("/users") public String getUsers(RequestPar…...

《代码大全》读书笔记-第Ⅰ部分 奠定基础

0.欢迎来到软件构建世界 什么是软件构件: 对于非正式及项目,会觉得罗列出来的这些活动太过于繁复。但是这些对于正式项目都是很有必要的(大部分人都没经历过,比如说我)。一般一些小公司主要也就是需求分析、编码、开发人员自测、集成测试这几…...

杰发科技Bootloader(1)—— Keil配置地址

IAP方式 BootLoader方式 UDSBoot方式 AC7801的地址分配 用户空间的的地址从8000000开始分配,大小是64页,即128K。 RAM地址从20000000开始 基于UDSboot调试-Boot 烧录Boot之后,ATClinkTool无法连接 用keil查看内存,地址到8005388…...

338. 比特位计数

338. 比特位计数 题目链接:338. 比特位计数 代码如下: class Solution { public:vector<int> countBits(int n) {vector<int> res(n 1, 0);for (int i 1; i < n; i){if (i % 2 1) { res[i] res[i - 1] 1; }else { res[i] res[i …...

flask后端+vue前端——后端怎么发文件给前端?

首先,前端axios请求的responseType要设置为blob const service axios.create({baseURL: http://127.0.0.1/api,timeout: 5000});//向后端发送数据,后端根据这个数据data生成文件返回send_coordinate(data){return service.post(/,data,{responseType: …...

计算机毕业设计django+hadoop+scrapy租房可视化 租房推荐系统 租房大屏可视化 租房爬虫 spark 58同城租房爬虫 房源推荐系统

python scrapy bootstrap jquery css javascript html 租房信息数据展示 租房地址数量分布 租房类型统计 租房价格统计分析 租房面积分析 房屋朝向分析 房屋户型平均价格统计分析 房屋楼层统计分析 房屋楼层与价格统计分析 房屋地址与价格统计分析 房屋相关信息词云展示 租房…...

.Net框架,除了EF还有很多很多......

文章目录 1. 引言2. Dapper2.1 概述与设计原理2.2 核心功能与代码示例基本查询多映射查询存储过程调用 2.3 性能优化原理2.4 适用场景 3. NHibernate3.1 概述与架构设计3.2 映射配置示例Fluent映射XML映射 3.3 查询示例HQL查询Criteria APILINQ提供程序 3.4 高级特性3.5 适用场…...

3.3.1_1 检错编码(奇偶校验码)

从这节课开始,我们会探讨数据链路层的差错控制功能,差错控制功能的主要目标是要发现并且解决一个帧内部的位错误,我们需要使用特殊的编码技术去发现帧内部的位错误,当我们发现位错误之后,通常来说有两种解决方案。第一…...

java调用dll出现unsatisfiedLinkError以及JNA和JNI的区别

UnsatisfiedLinkError 在对接硬件设备中,我们会遇到使用 java 调用 dll文件 的情况,此时大概率出现UnsatisfiedLinkError链接错误,原因可能有如下几种 类名错误包名错误方法名参数错误使用 JNI 协议调用,结果 dll 未实现 JNI 协…...

[ICLR 2022]How Much Can CLIP Benefit Vision-and-Language Tasks?

论文网址:pdf 英文是纯手打的!论文原文的summarizing and paraphrasing。可能会出现难以避免的拼写错误和语法错误,若有发现欢迎评论指正!文章偏向于笔记,谨慎食用 目录 1. 心得 2. 论文逐段精读 2.1. Abstract 2…...

苍穹外卖--缓存菜品

1.问题说明 用户端小程序展示的菜品数据都是通过查询数据库获得,如果用户端访问量比较大,数据库访问压力随之增大 2.实现思路 通过Redis来缓存菜品数据,减少数据库查询操作。 缓存逻辑分析: ①每个分类下的菜品保持一份缓存数据…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

给网站添加live2d看板娘

给网站添加live2d看板娘 参考文献: stevenjoezhang/live2d-widget: 把萌萌哒的看板娘抱回家 (ノ≧∇≦)ノ | Live2D widget for web platformEikanya/Live2d-model: Live2d model collectionzenghongtu/live2d-model-assets 前言 网站环境如下,文章也主…...

使用SSE解决获取状态不一致问题

使用SSE解决获取状态不一致问题 1. 问题描述2. SSE介绍2.1 SSE 的工作原理2.2 SSE 的事件格式规范2.3 SSE与其他技术对比2.4 SSE 的优缺点 3. 实战代码 1. 问题描述 目前做的一个功能是上传多个文件,这个上传文件是整体功能的一部分,文件在上传的过程中…...

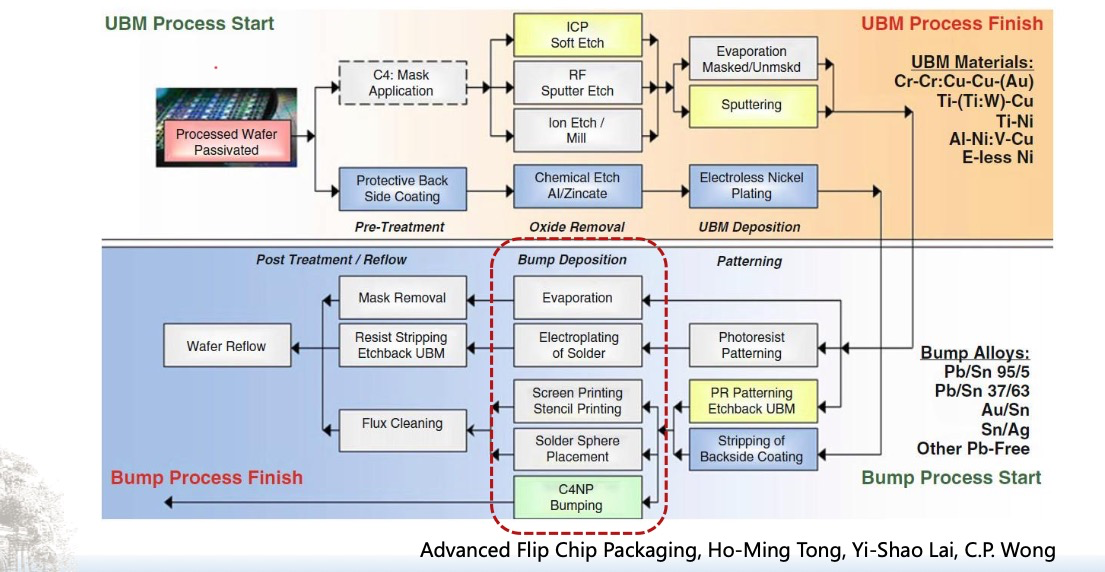

倒装芯片凸点成型工艺

UBM(Under Bump Metallization)与Bump(焊球)形成工艺流程。我们可以将整张流程图分为三大阶段来理解: 🔧 一、UBM(Under Bump Metallization)工艺流程(黄色区域ÿ…...

多元隐函数 偏导公式

我们来推导隐函数 z z ( x , y ) z z(x, y) zz(x,y) 的偏导公式,给定一个隐函数关系: F ( x , y , z ( x , y ) ) 0 F(x, y, z(x, y)) 0 F(x,y,z(x,y))0 🧠 目标: 求 ∂ z ∂ x \frac{\partial z}{\partial x} ∂x∂z、 …...