如何应对机器视觉软件中时间篡改与许可绕过的挑战?

在机器视觉行业,软件许可绕过和时间篡改问题存在,这些行为对企业的正常运营和市场竞争力造成了严重威胁。机器视觉软件通常包含复杂的算法和大量的数据处理能力,广泛应用于制造、医疗和安防等领域。然而,未经授权的使用和人为篡改软件运行时间不仅会导致企业收入损失,还会破坏软件的正常功能,带来潜在的安全隐患。因此,采取有效措施防止这些行为,对保护企业的知识产权和确保软件的合法使用至关重要。在接下来的部分中,我们将详细探讨这些挑战,并介绍加密锁作为解决方案的技术机制和应用方法。

1. 时间篡改和许可绕过的挑战

企业的软件算法等被时间篡改和许可绕过,在机器视觉行业中对企业造成了多方面的风险。首先,许可绕过直接影响企业收入。用户通过非法手段绕过许可验证,企业失去了预期的收入来源,这削弱了财务健康状况,限制了研发和创新资金的投入。

其次,时间篡改延长了软件使用期限,导致企业订阅模式失效,进一步侵蚀利润。非法行为引发的软件功能异常,增加了技术支持和维护成本,影响用户体验。

此外,非法使用软件导致数据安全问题。机器视觉软件处理大量敏感数据,未经授权的使用可能导致数据泄露和篡改,给企业带来声誉风险和法律责任。非法用户不遵循数据管理规范,增加了数据管理复杂性。

时间篡改和许可绕过行为还影响市场分析和决策。非法使用行为使企业无法获得真实的用户数据,影响市场策略的制定,进而影响产品改进和推广。

企业需要大量资源检测和防止非法行为,增加运营成本,分散核心业务精力,特别是中小企业面临更大困难。法律风险也是关键问题,非法使用涉及法律责任,企业需通过法律手段追究,耗费时间和财力,增加法律负担。

时间篡改和许可绕过行为带来收入损失、功能异常、数据安全问题、市场分析失真、运营成本增加和法律风险等多方面影响。这些挑战威胁企业长期发展和市场竞争力。采取有效措施防止这些非法行为,对保护知识产权和确保软件合规使用至关重要。

2. 如何用加密锁应对挑战,强化软件算法保护机制

加密锁作为一种有效的防护手段,通过多种技术机制和应用方法,能够有效防止软件的时间篡改和许可绕过。

技术机制

1. 硬件加密:

CodeMeter硬件加密锁:作为物理加密设备,CodeMeter硬件加密锁内置独立的ASIC芯片,提供高强度的硬件保护。每个CodeMeter硬件加密锁都具有唯一的ID和加密许可证,防止复制和仿冒。

许可证存储:加密许可证存储在CodeMeter硬件加密锁中,只有通过合法授权才能访问,确保软件和数据的安全性。

2. 软件授权:

CmActLicense:基于软件的授权系统,通过绑定设备硬件特性生成独特的许可证,防止在未授权设备上使用软件。

License Central:通过集中管理授权,企业可以灵活控制和分发许可证,实时监控使用情况,防止未经授权的使用。

3. 时间戳与校验:

时间戳保护:加密锁集成时间戳机制,防止用户通过修改系统时间来延长软件使用期限。每次启动软件时,加密锁会验证当前时间与上次使用时间,检测异常情况。

完整性校验:加密锁对软件进行完整性校验,防止未经授权的修改和篡改。一旦检测到篡改行为,加密锁会阻止软件运行,确保软件的完整性和安全性。

应用方法

1. 部署加密锁:

在软件开发完成阶段集成加密锁,通过AxProtector等工具对软件进行加密保护。

在软件发行时,将CodeMeter硬件加密锁或CmActLicense随软件一同提供,确保用户只能在合法授权的情况下使用软件。

2. 管理和维护:

使用License Central集中管理所有许可证,便于实时监控和更新授权。

定期更新加密锁的固件和软件,确保最新的安全防护措施得以实施,防范新出现的安全威胁。

3. 用户教育:

向用户宣传合法使用软件的重要性和加密锁的功能,引导用户正确安装和使用加密锁。

提供详细的安装和使用指南,帮助用户顺利完成加密锁的部署和激活。

通过这些技术机制和应用方法,加密锁不仅能有效防止时间篡改和许可绕过,还能提高软件的整体安全性和可靠性,保障企业的知识产权和市场竞争力。在下一部分,我们将提供部署和管理加密锁的实用指南,帮助企业更好地实施这一保护措施。

3. 部署和管理加密锁实用指南

部署和管理加密锁需要细致的规划和实施,以确保软件的安全性和合法使用。以下是具体的步骤和建议:

部署加密锁

1. 软件集成:在开发完成阶段使用AxProtector加密软件代码和算法,发行时附带加密锁(如CodeMeter硬件加密锁或CmActLicense)。

2. 硬件安装:将CodeMeter硬件加密锁连接到USB接口或安装CmActLicense到设备上。

管理加密锁

1. License Central管理:集中管理和监控许可证,设置多种授权模式,确保灵活分发和使用。

2. 更新和维护:定期更新加密锁的固件和软件,确保时钟和校验机制准确。

3. 用户支持:提供详细的安装和使用指南,设立技术支持团队,帮助解决用户问题。

实践建议

测试和验证:部署前进行兼容性和稳定性测试。

备份和恢复:制定备份和恢复策略,确保设备故障时快速恢复。

安全培训:定期进行安全培训,提高相关人员的安全意识和技能。

通过这些步骤,企业能够有效部署和管理加密锁,确保软件安全,保护知识产权。

4. 成功案例:Agfa Healthcare通过加密锁实现时间管理保护

Agfa Healthcare是一家领先的医疗解决方案提供商,面临着保护其医疗软件及数据的挑战,尤其是防止未经授权的使用和时间篡改。为解决这些问题,Agfa Healthcare选择了威步的CodeMeter解决方案。

通过使用CodeMeter硬件加密锁,Agfa Healthcare能够在物理层面保护其软件,防止未经授权的复制和使用。同时,CmActLicense软件授权系统通过绑定设备硬件特性生成唯一许可证,确保软件只能在授权设备上运行。

特别是,CodeMeter的时间戳功能有效防止了用户通过修改系统时间来延长软件使用期限。每次启动软件时,加密锁会验证当前时间与上次使用时间,检测异常情况,从而防止时间篡改行为。License Central平台进一步提供了集中管理所有许可证的能力,实时监控使用情况,并灵活分发授权。

这些措施不仅保护了Agfa Healthcare的知识产权,还确保了患者数据的安全性,并大幅减少了维护成本。通过加密锁和有效的时间管理,Agfa Healthcare成功保障了软件的合法使用和市场竞争力。

5. 小结

实施加密锁对保护软件资产和维护正版使用至关重要。加密锁通过多层次的保护机制,有效防止时间篡改和许可绕过,保障企业的收入和知识产权安全。它不仅确保了软件的合法使用,还维护了系统的完整性和稳定性。企业通过加密锁能够实时监控和管理许可证,优化资源分配,提高市场竞争力。总之,加密锁是保护软件资产、维护企业利益和促进持续创新的重要手段。

相关文章:

如何应对机器视觉软件中时间篡改与许可绕过的挑战?

在机器视觉行业,软件许可绕过和时间篡改问题存在,这些行为对企业的正常运营和市场竞争力造成了严重威胁。机器视觉软件通常包含复杂的算法和大量的数据处理能力,广泛应用于制造、医疗和安防等领域。然而,未经授权的使用和人为篡改…...

python文件的读写

要在Python中读写文件,你可以使用以下方法: 1. 打开文件:使用open()函数打开文件,它接受两个参数:文件名和模式。模式可以是只读(r)、写入(w)、追加(a&#…...

2024下《网络工程师》案例简答题,刷这些就够了!

距离2024下半年软考已经越来越近了,不知道今年备考软考网络工程师的同学们开始准备了吗? 简答题一直是网工拿分的重点区域,对于许多考生来说,也往往是最具挑战性的部分。今天我就把那些重要的案例简答题类型整理汇总给大家&#x…...

Astro 实现TodoList网页应用案例

Astro 是一个现代化的静态站点生成器和前端框架,它具有独特的设计理念:岛屿架构。它允许开发人员使用组件化的方式构建内容优先的网站,将各种技术栈(如React、Vue、Svelte等)的组件无缝集成到同一个项目中。 1、创建项…...

计算机毕业设计Hadoop+Spark旅游景点可视化 旅游景点推荐系统 景区游客满意度预测与优化 Apriori算法 景区客流量预测 旅游大数据 景点规划

### 开题报告 **论文题目:** 基于Spark的旅游景点可视化系统的设计与实现 **研究背景与意义:** 随着旅游业的快速发展,人们对旅游信息的获取和处理需求越来越高。传统的旅游信息系统虽然能够提供静态的数据查询和展示功能,但在…...

MySQL存储

目录 1. MySQL存储引擎概述 2. 存储引擎的作用 3.存储引擎类型 4. 查看支持的存储引擎 6. InnoDB存储引擎 7. MyISAM与InnoDB的区别 8. 存储引擎的选择 9. 修改默认存储引擎 1. MySQL存储引擎概述 在MySQL中,数据通过不同的技术存储在文件(或内存…...

手势传感器 - 从零开始认识各种传感器【第十八期】

手势传感器|从零开始认识各种传感器 1、什么是手势传感器 手势传感器是一种能够感知人类手势或动作的传感器。它可以捕捉、识别和解释人类的手部动作或姿势,并将其转换成电信号或数字信号,通过识别人体的手势动作来实现与电子设备的交互,如控…...

【未来餐饮】 配送设置

一、创建门店 关键信息 1. 门店名字要有辨识度,尽量不和其他客户重名 2. 地址要具体到门牌号 3. 定位要和上面的地址一致 可以复制地址搜索地图,然后选择位置 二、创建配送模板 新建模板 填写模板 命名模板,勾上真省钱,然后保…...

移动式气象设备:灵活应对,精准监测的气象先锋

在气象监测领域,随着科技的进步和需求的多样化,移动式气象设备逐渐崭露头角,成为现代气象观测中不可或缺的一部分。这些设备以其灵活性高、部署迅速、监测精准的特点,广泛应用于应急响应、农业生产、户外探险、科研考察等多个领域…...

【AI落地应用实战】DAMODEL深度学习平台部署+本地调用ChatGLM-6B解决方案

ChatGLM-6B是由清华大学和智谱AI开源的一款对话语言模型,基于 General Language Model (GLM)架构,具有 62亿参数。该模型凭借其强大的语言理解和生成能力、轻量级的参数量以及开源的特性,已经成为在学术界和工业界引起了广泛关注。 本篇将介…...

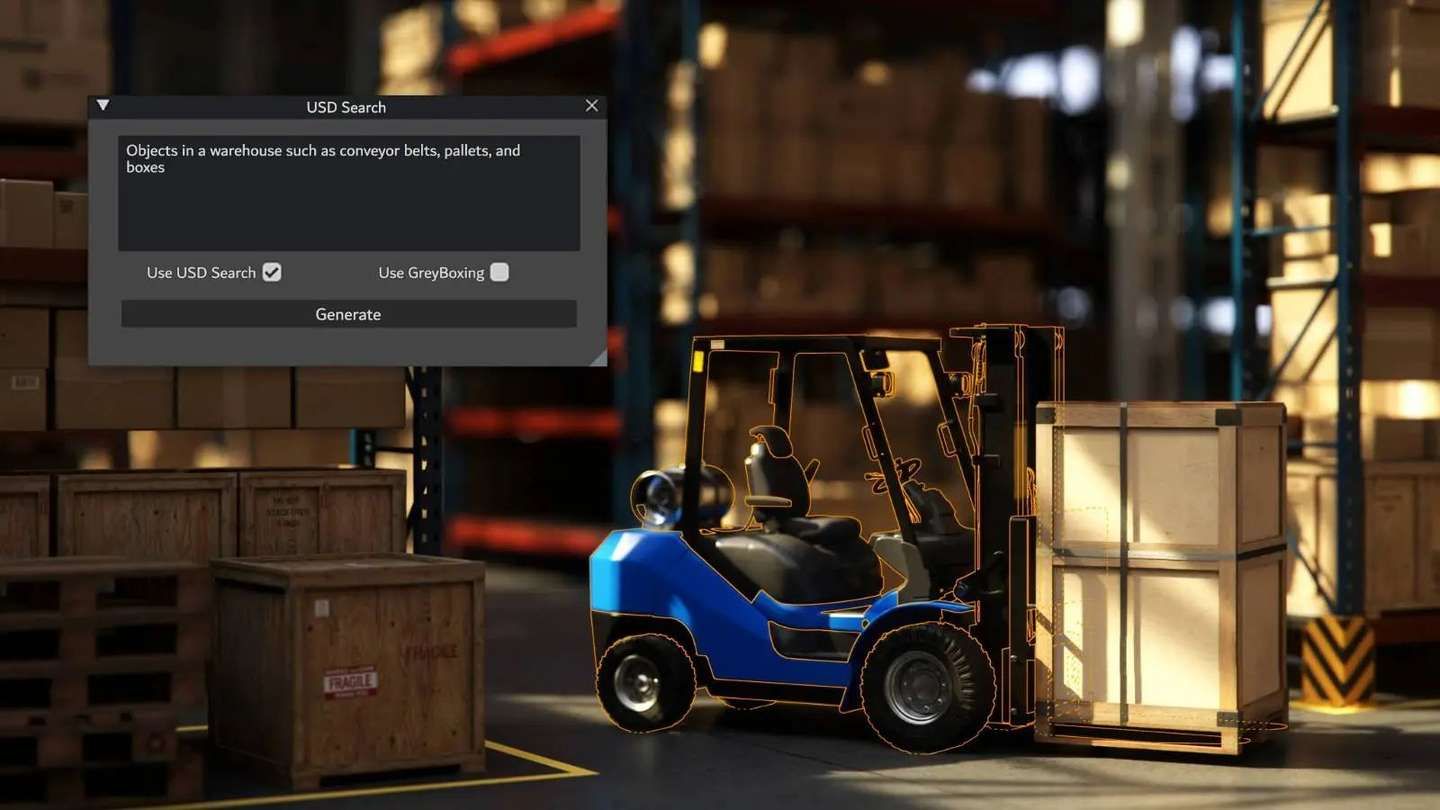

英伟达开始引领下一波浪潮:物理AI

这可能会是AI技术形态的一个转折点,大模型的下一个形态,不再是人和模型一轮一轮的即时问答了。 当地时间 7 月 29 日,在美国丹佛举行的第 51 届 SIGGRAPH 计算机图形学会议上,英伟达创始人、CEO 黄仁勋与 Meta 创始人、CEO 马克・扎克伯格进…...

SQLServer设置端口

在SQL Server中设置端口是一个涉及多个步骤的过程,这些步骤旨在确保数据库服务器能够在新指定的端口上安全、高效地运行。以下是对SQL Server设置端口的详细阐述,包括默认端口、更改端口的步骤、验证更改以及相关的安全考虑。 一、SQL Server默认端口 …...

诊断技巧分享 | 用WPS500压力传感器测试空调压力波形?

最近收到咨询,问我们WPS500压力传感器能不能测汽车的空调压力波形?如果可以的话,应该怎么测? 是可以的。WPS500压力传感器的最大测试压力是34.5 bar,匹配对应的管子的接头,可以测试空调的动态波形。 要做这…...

W1R3S靶机全通详细教程

文章目录 w1r3s主机发现主机扫描 端口扫描tcp端口扫描UDP扫描漏洞扫描 攻击面分析FTP渗透匿名登录 web渗透目录爆破 cuppa cms文件包含漏洞getshell提权 w1r3s 引言 近些日子看红笔大佬的靶机精讲视频时,他的一句话让我感受颇深,很多视频在讲解时&…...

GitHub Revert Merge Commit的现象观察和对PR的思考

文章目录 前言Pull Request 为什么会是这样?Pull Request Branch的差异 ?Two Dot Diff和Three Dot Diff 老生常谈: Merge 和 Rebasegit mergegit rebase Revert Main分支中的一个Merge Commit现象描述解决方案: Revert Feature分支中的一个Merge Commi…...

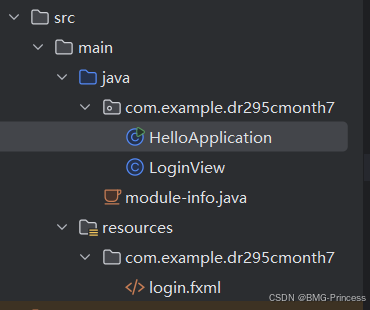

使用JavaFx Fxml笔记

使用JavaFx Fxml实现账号密码登录 HelloApplication.java:package com.example.dr295cmonth7;import javafx.application.Application; import javafx.fxml.FXMLLoader; import javafx.geometry.Insets; import javafx.scene.Parent; import javafx.scene.Scene; i…...

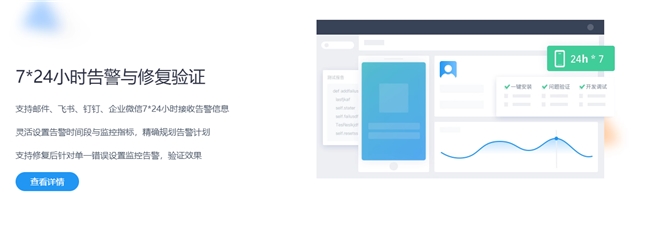

友盟U-APM——优秀的前端性能监控工具

在数字化转型浪潮的推动下,移动应用已成为企业连接用户、驱动业务增长的核心载体。然而,随着应用复杂度的日益提升,用户对于应用性能稳定性的期待也水涨船高。面对应用崩溃、卡顿、加载缓慢等频发问题,如何确保应用的流畅运行,成为产研团队亟待解决的关键挑战。在此背景下,友盟…...

人工智能与机器学习原理精解【10】

文章目录 数值优化基础理论线性模型基本形式特性应用学习算法 向量输入的二次函数的凸性概述二次函数的一般形式凸函数的定义分析二次函数的凸性注意 详细解释向量输入的二次函数的凸性分析一、二次函数的一般形式二、凸函数的定义三、二次函数的Hessian矩阵四、判断二次函数的…...

TypeScript 简介

文档 typeScript官网中文文档:https://www.tslang.cn/index.html中文文档(简洁点):https://typescript.bootcss.comMDN 前言 JavaScript 引入编程社区已有 20 多年,如今已成为有史以来使用最广泛的跨平台语言之一。JavaScript 最初是一种用…...

什么是知识库?为什么我需要一个?

在互联网的历史上,知识库的定义已经多次改变。最初,它是一个术语,用于描述任何比常见关系“数据库”更先进的复杂数据存储系统。 现在,随着 SaaS 的出现,知识库一词有了更多不同的含义。 根据定义,知识库…...

业务系统对接大模型的基础方案:架构设计与关键步骤

业务系统对接大模型:架构设计与关键步骤 在当今数字化转型的浪潮中,大语言模型(LLM)已成为企业提升业务效率和创新能力的关键技术之一。将大模型集成到业务系统中,不仅可以优化用户体验,还能为业务决策提供…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

在鸿蒙HarmonyOS 5中实现抖音风格的点赞功能

下面我将详细介绍如何使用HarmonyOS SDK在HarmonyOS 5中实现类似抖音的点赞功能,包括动画效果、数据同步和交互优化。 1. 基础点赞功能实现 1.1 创建数据模型 // VideoModel.ets export class VideoModel {id: string "";title: string ""…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

JUC笔记(上)-复习 涉及死锁 volatile synchronized CAS 原子操作

一、上下文切换 即使单核CPU也可以进行多线程执行代码,CPU会给每个线程分配CPU时间片来实现这个机制。时间片非常短,所以CPU会不断地切换线程执行,从而让我们感觉多个线程是同时执行的。时间片一般是十几毫秒(ms)。通过时间片分配算法执行。…...

Map相关知识

数据结构 二叉树 二叉树,顾名思义,每个节点最多有两个“叉”,也就是两个子节点,分别是左子 节点和右子节点。不过,二叉树并不要求每个节点都有两个子节点,有的节点只 有左子节点,有的节点只有…...

【碎碎念】宝可梦 Mesh GO : 基于MESH网络的口袋妖怪 宝可梦GO游戏自组网系统

目录 游戏说明《宝可梦 Mesh GO》 —— 局域宝可梦探索Pokmon GO 类游戏核心理念应用场景Mesh 特性 宝可梦玩法融合设计游戏构想要素1. 地图探索(基于物理空间 广播范围)2. 野生宝可梦生成与广播3. 对战系统4. 道具与通信5. 延伸玩法 安全性设计 技术选…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

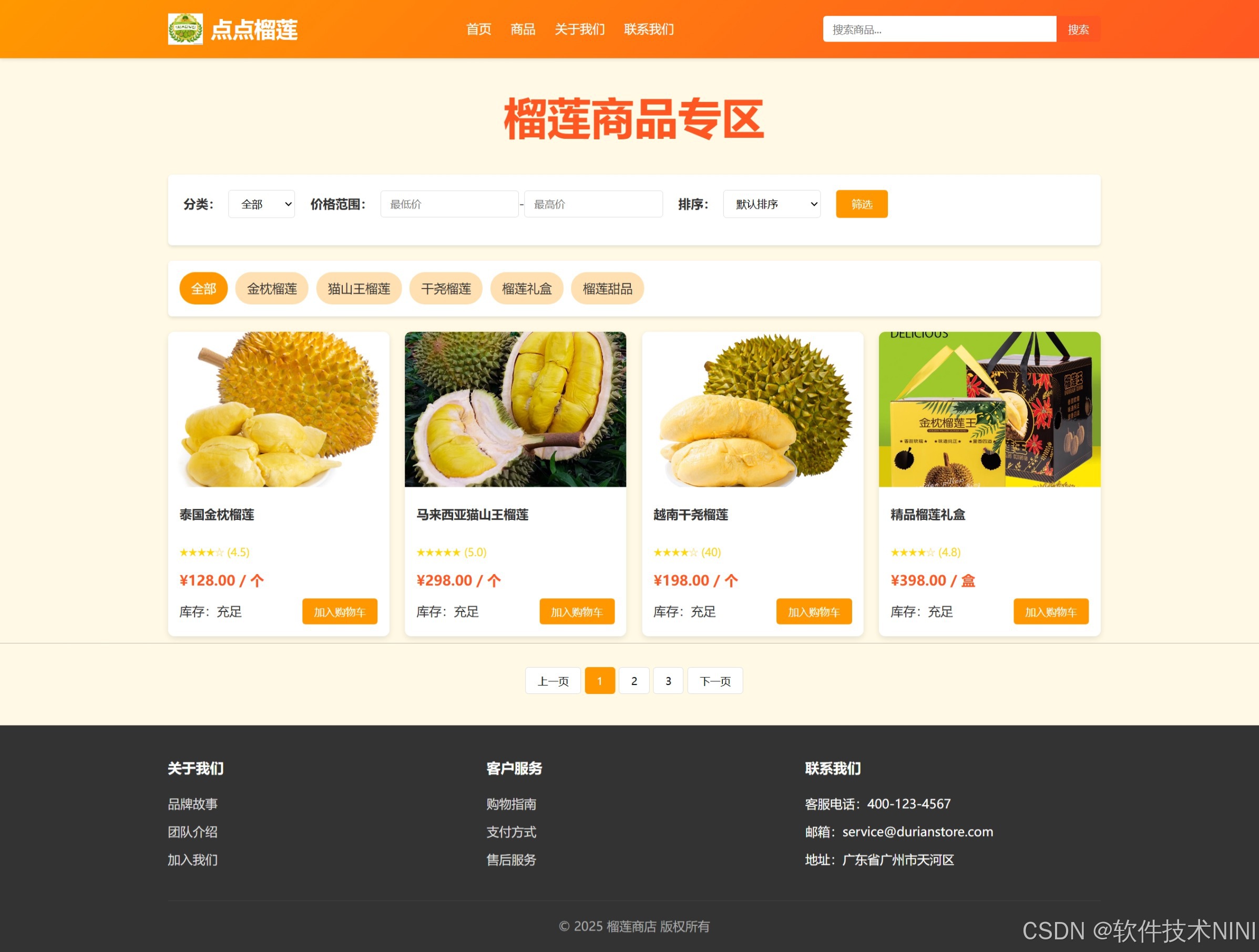

html css js网页制作成品——HTML+CSS榴莲商城网页设计(4页)附源码

目录 一、👨🎓网站题目 二、✍️网站描述 三、📚网站介绍 四、🌐网站效果 五、🪓 代码实现 🧱HTML 六、🥇 如何让学习不再盲目 七、🎁更多干货 一、👨…...

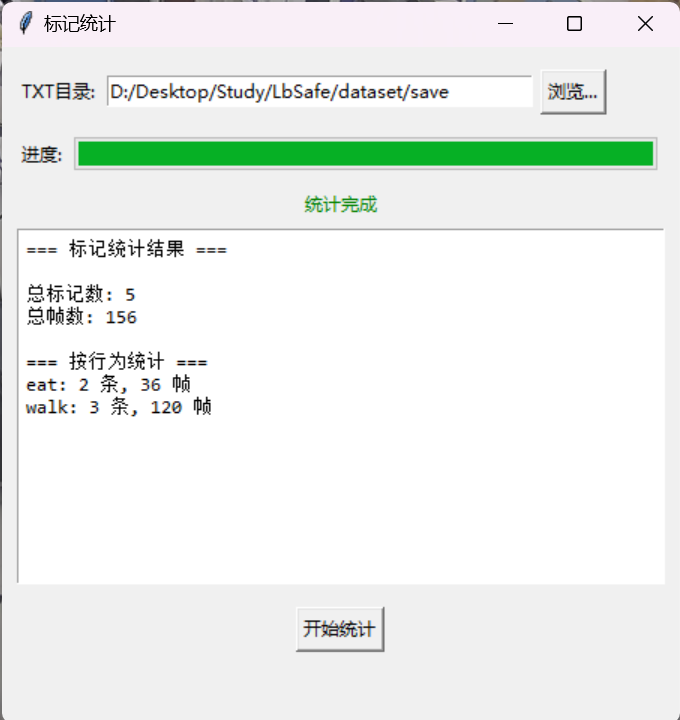

视频行为标注工具BehaviLabel(源码+使用介绍+Windows.Exe版本)

前言: 最近在做行为检测相关的模型,用的是时空图卷积网络(STGCN),但原有kinetic-400数据集数据质量较低,需要进行细粒度的标注,同时粗略搜了下已有开源工具基本都集中于图像分割这块,…...