【网络安全】https协议的加密方案避免中间人攻击(MITM攻击)导致的数据泄露风险

目录

引言

概念准备

中间人

加密

数据摘要 && 数据指纹

数字签名

密钥加密

中间人攻击

CA证书

https加密的解决方案

个人主页:东洛的克莱斯韦克-CSDN博客

引言

http在应用层协议中是明文传输协议,它是通信双方传输数据时的一种约定。【网络】HTTP协议-CSDN博客

用http协议传输数据,其数据包在全网内是公开的。在局域网中第三方设备把自己的网卡的工作模式设为混杂模式,或者用一些抓包软件很容易监听并解析出其他人的通信内容,如果涉及一些隐私信息就会造成信息泄露的风险。

而https是在http的基础上做了一层加密,本文探讨https是如何做到加密的。

概念准备

在探讨之前先铺垫一些概念~

中间人

中间人的攻击对象是客户端,在C/S架构或B/S架构中,中间人要窃取的是客户端的数据。

数据包从客户端到服务端需要经过一些中间设备,比如局域网中的路由器,运营商的服务器等等,http协议的数据包并没有加密,而数据包又要经过中间设备,黑客只需劫持一些中间设备或想办法让自己成为中间设备(比如建立假网站)就能轻松拿到客户端的和服务端之间交互的数据包。

下面是让自己成为中间人的几种方式

| ARP 欺骗:在局域网中, hacker 经过收到 ARP Request ⼴播包,能够偷听到其它节点的 (IP, MAC) 地址。例, 黑客收到两个主机 A, B 的地址,告诉 B ( 受害者 ) ,自己是 A ,使得 B 在发送给 A 的数据包都被黑客截取 |

| ICMP 攻击:由于 ICMP 协议中有重定向的报文类型,那么我们就可以伪造一个ICMP 信息然后发送给局域网中的客户端,并伪装自己是一个更好的路由通路。从而导致⽬标所有的上网流量都会发送到我们指定的接⼝上,达到和 ARP 欺骗同样的效果 |

| 假 wifi && 假网站等 |

加密

数据摘要 && 数据指纹

数字签名

密钥加密

下面用对称加密和非对称加密结合的方案,假设黑客一定能用中间设备窃取数据

服务端有自己的一对公钥S和私钥S*

客户端向服务端发起请求,获取服务端的公钥S,黑客也一定能拿到公钥S。

客户端在本地生成自己的私钥C,然后用服务端的公钥S加密,即使有中间设备,但该数据包只有服务端的私钥S*解密,私钥C只有客户端和服务端知道,从次双方用私钥C对称加密进行通信,至此通信双方完成密钥协商。

那么这样真的是安全的吗?

并不是,如果黑客一开始就把服务器的公钥S掉包了呢?

中间人攻击

上述方案中并没有让黑客参进密钥协商,假设黑客也有一对自己的公钥M和私钥M*,黑客如果把服务端的公钥S掉包成自己的公钥M给客户会怎么样呢

客户端拿到黑客的公钥M,在本地生成自己的私钥C。用黑客的公钥M加密,然后再向服务器发起请求,黑客很自然的用自己的私钥M*解密,拿到客户端的私钥C,然后用服务端的公钥S加密向服务端发起请求,至此客户端,黑客,服务端都拿到密钥C,客户端和服务端用密钥C进行对称加密通信,但双方并不知道有第三方也拿到了密钥C。

上述通信方案最根本的问题是,客户端无法证明服务器第一次响应的公钥M是不是真的,而公钥M自身也不能证明自己是真的。

只要能证明服务器第一次响应的公钥M是真的,就可以完成密钥协商,然后用对称加密通信,下面就要引入CA证书的概念了。

CA证书

CA证书是由证书颁发机构(Certificate Authority,简称CA)签发的数字证书。它包含了证书申请者的信息(如域名、组织信息等)、公钥信息以及证书颁发机构的签名。证书的作用类似于现实生活中的身份证,它证明了服务端公钥的权威性和可信度,确保了公钥与服务器身份之间的绑定关系。

服务器端在使用HTTPS之前,需要向CA机构申领一份数字证书。这个过程中,服务器会向CA提交证书签名请求(Certificate Signing Request,简称CSR),CSR文件中包含了服务器的公钥信息和一些必要的信息(如域名、组织信息等)。CA机构在收到CSR后,会对申请者的身份和申请信息进行审核。审核通过后,CA会使用自己的私钥对CSR中的信息进行签名,生成最终的数字证书,并颁发给申请者。

CA证书是一个结构化的字符串,其中包含了以下关键信息

| 证书发布机构:即签发证书的CA机构的名称。 |

| 证书有效期:证书的有效时间范围,超过这个时间范围的证书将不再被认为是有效的。 |

| 公钥:服务端的公钥信息,这是证书中最核心的部分,用于后续的数据加密和解密。 |

| 证书所有者:证书申请者的信息,包括域名、组织名称等。 |

| 签名:CA机构使用自己的私钥对证书内容进行签名,确保证书内容的完整性和真实性。 |

理解CA证书只需理解最核心的两个东西即可

一个是公钥,CA证书里的公钥是服务端的公钥,上文已经提到,CA证书就是为了证明服务端的公钥自身是没有被掉过包的。

那么CA证书怎么能证明服务端公钥的合法性呢?那就是数字签名

CA机构会把证书内容摘要算法比如MD5形成数据指纹,再把数据指纹用CA自己的私钥加密形成数据签名,而客户端会内置CA机构的公钥。

那么客户端一定能辨别证书的真假,有如下场景来解释为什么~

1.黑客只篡改证书内容,但客户端可以通过比对数据指纹来判断证书是否被修改过。

2.黑客篡改证书内容的同时重新用摘要算法形成数据指纹,但黑客没有给证书签名的能力,因为只有CA机构才有私钥。

3.黑客拿真证书掉包,但客户端可以比对公钥,域名,法人信息等判断证书的合法性。

CA证书有自证的能力,那么CA证书中服务器公钥也有自证能力,下面就是https的加密方案。

https加密的解决方案

相关文章:

【网络安全】https协议的加密方案避免中间人攻击(MITM攻击)导致的数据泄露风险

目录 引言 概念准备 中间人 加密 数据摘要 && 数据指纹 数字签名 密钥加密 中间人攻击 CA证书 https加密的解决方案 个人主页:东洛的克莱斯韦克-CSDN博客 引言 http在应用层协议中是明文传输协议,它是通信双方传输数据时的一种约定。【…...

拼多多商家电话采集 拼多多店铺爬虫软件使用教程

拼多多商家电话采集和店铺爬虫软件使用教程: 商家电话采集: a. 打开拼多多网站,进入需要采集电话号码的店铺页面。 b. 打开浏览器开发者工具(一般按F12键或右键选择“检查”)。 c. 在开发者工具中切换到“网络”或“Ne…...

RK3566 MIPI屏调试记录

文章目录 1. 前言2. 环境介绍3. 思路介绍4. 确认要修改的设备树文件5. 设备树中修改关键引脚5.1. 添加dsi0节点5.2. 修改屏幕背光引脚5.3. 添加屏幕复位引脚5.4. 添加屏幕使能引脚 6. 修改屏幕timing参数7. 修改上下电时序8. 修改初始化序列和反初始化序列9. 显示路由配置10. 最…...

)

爬虫数据模拟真实设备请求头User-Agent生成(fake_useragent:一个超强的Python库)

在Python开发中,处理HTTP请求时经常需要模拟不同的用户代理(User-Agent)来绕过网站的反爬虫机制或进行兼容性测试。fake_useragent正是这样一个强大的Python库,它能够生成随机且多样化的用户代理字符串,让你的请求看起…...

【教育宝-注册安全分析报告】

前言 由于网站注册入口容易被黑客攻击,存在如下安全问题: 暴力破解密码,造成用户信息泄露短信盗刷的安全问题,影响业务及导致用户投诉带来经济损失,尤其是后付费客户,风险巨大,造成亏损无底洞…...

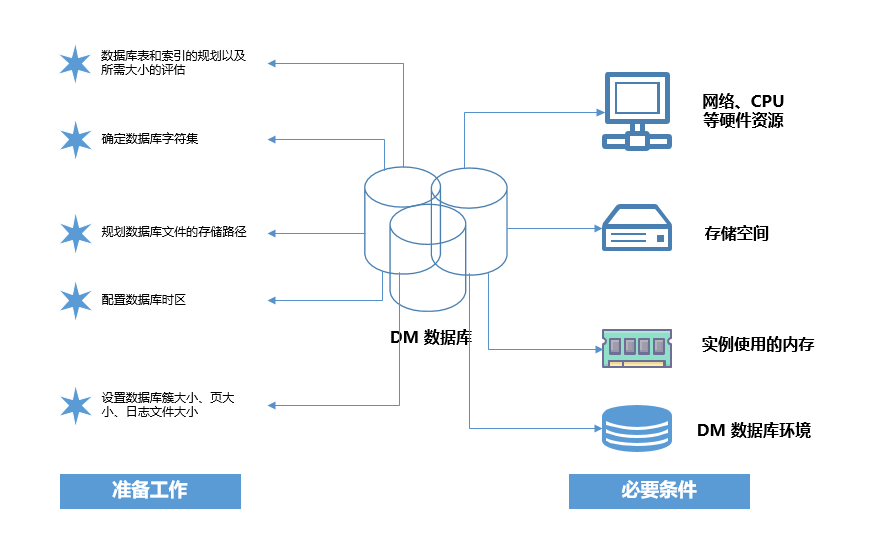

3.达梦数据库基础运维管理

文章目录 前言一、基础数据库管理权限角色管理1.1 DM 系统管理员的类型1.2 角色责则分类 DM 数据库2.1 数据库评估2.2 状态和模式 参考内容 前言 本篇博客为上一篇博客的进阶版,主要针对常规达梦数据库的基本管理上面 一、基础数据库管理 权限角色管理 1.1 DM 系…...

【Linux】【系统纪元】Linux起源与环境安装

快乐的流畅:个人主页 个人专栏:《C游记》《进击的C》《Linux迷航》 远方有一堆篝火,在为久候之人燃烧! 文章目录 一、Linux的起源1.1 计算机硬件1.2 计算机软件 二、Linux的环境安装2.1 安装方式2.2 安装版本2.3 安装过程2.4 远程…...

)

Android笔试面试题AI答之Activity(9)

文章目录 1.如何在Application中获取当前Activity实例 ?方法一:使用全局变量或单例方法二:使用LocalBroadcastManager或EventBus方法三:通过Fragment方法四:使用Service和Intent注意事项 2.Activity A跳转Activity B&a…...

什么是嵌入式

1、什么是嵌入式 对专用设备的控制,把不需要的功能能够裁剪、删除,适配于专用设备,就叫做嵌入式(也叫做嵌入式系统) 嵌入式系统定义:用于控制、监视或者辅助机器和设备的运行 一个嵌入式系统由硬件和软件…...

SAM 2:Segment Anything in Images and Videos 论文详解

SAM 2:Segment Anything in Images and Videos 文章目录 SAM 2:Segment Anything in Images and Videos摘要1 Introduction具体分析 2 Related work具体分析: 3 任务:可提示的视觉分割4 模型具体分析具体分析 5 数据5.1 Data engine5.2 SA - V数据集 6 Z…...

基操之我要玩并发)

PYTHON专题-(10)基操之我要玩并发

什么是并发? 并发指的是两个或多个事件在同一时间间隔内发生。在计算机科学中,并发通常指的是一个程序同时执行多个独立的任务。这些任务可以同时进行,而不会相互干扰或阻塞彼此。并发可以提高程序的执行效率和资源利用率,但也需要…...

双指针实现删除字符串中的所有相邻重复项

class Solution:def removeDuplicates(self, s: str) -> str:res list(s)slow fast 0length len(res)while fast < length:# 如果一样直接换,不一样会把后面的填在slow的位置res[slow] res[fast]# 如果发现和前一个一样,就退一格指针if slow …...

vue(vue2和vue3)项目打包去除console.log

1.Vue2去除 module.exports { configureWebpack: (config) > {// 取消console打印config.optimization.minimizer[0].options.terserOptions.compress.drop_console truereturn {name: "项目名称",resolve: {alias: {"": resolve("src")}}…...

Visual Studio 2022社区版、专业版、企业版功能对比表

https://visualstudio.microsoft.com/zh-hans/vs/compare/...

Codeforces 888 div3 A-G

A. Escalator Conversations 分析 二者身高差为k的倍数且不超过m-1倍,身高差不能为0(即不能在同一个阶梯) C代码 #include<iostream> using namespace std; void solve(){int n,m,k,H,ans0;cin>>n>>m>>k>>H;…...

IDEA如何去掉编辑框右侧的竖线

打开 IntelliJ Idea 软件 依次找到 File—>Settings—>Editor—>General—>Appearance 去掉勾选 Show hard wrap and visual guides (configured in Code Style options)...

3DCoat v2023 激活版下载与安装教程 (数字雕刻程序)

前言 3DCoat 是一款数字雕塑软件,由乌克兰开发。该软件专注于游戏模型的细节设计,集三维模型实时纹理绘制和细节雕刻功能为一身,可以加速细节设计流程,在更短的时间内创造出更多的内容。 一、下载地址 下载链接:分享…...

——打印Hello world)

【Unity/XLua】xlua自带教程示例分析(一)——打印Hello world

第一步 创建Monobehavior脚本 public class Helloworld : MonoBehaviour {void Start(){} }第二步 在类中或Start函数中创建Lua虚拟机环境 LuaEnv luaenv new LuaEnv();第三步 使用LuaEnv的DoString方法直接运行字符串存储的lua语句(字符串前使用可强制不进行转义…...

虚拟机(VMware16)安装rocky9.2详细过程,附镜像下载链接

rocky官方站点 链接: 官方站点 rocky9.2镜像下载路径 链接: Rocky-x86_64-dvd.iso 打开虚拟机,选择新建虚拟机 新建虚拟机 选择典型 由于VMware16没有rocky的版本,所以我们这里选择其他liunx 5.x 内核 64位 因为rocky9默认内核版本就是5开头的…...

C语言新手小白详细教程(6)函数

希望文章能够给到初学的你一些启发~ 如果觉得文章对你有帮助的话,点赞 关注 收藏支持一下笔者吧~ 阅读指南: 开篇说明为什么要使用函数?1.定义一个函数2.调用函数3.定义函数详解 开篇说明 截止目前,我们已…...

浅谈 React Hooks

React Hooks 是 React 16.8 引入的一组 API,用于在函数组件中使用 state 和其他 React 特性(例如生命周期方法、context 等)。Hooks 通过简洁的函数接口,解决了状态与 UI 的高度解耦,通过函数式编程范式实现更灵活 Rea…...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

【第二十一章 SDIO接口(SDIO)】

第二十一章 SDIO接口 目录 第二十一章 SDIO接口(SDIO) 1 SDIO 主要功能 2 SDIO 总线拓扑 3 SDIO 功能描述 3.1 SDIO 适配器 3.2 SDIOAHB 接口 4 卡功能描述 4.1 卡识别模式 4.2 卡复位 4.3 操作电压范围确认 4.4 卡识别过程 4.5 写数据块 4.6 读数据块 4.7 数据流…...

苍穹外卖--缓存菜品

1.问题说明 用户端小程序展示的菜品数据都是通过查询数据库获得,如果用户端访问量比较大,数据库访问压力随之增大 2.实现思路 通过Redis来缓存菜品数据,减少数据库查询操作。 缓存逻辑分析: ①每个分类下的菜品保持一份缓存数据…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

C#中的CLR属性、依赖属性与附加属性

CLR属性的主要特征 封装性: 隐藏字段的实现细节 提供对字段的受控访问 访问控制: 可单独设置get/set访问器的可见性 可创建只读或只写属性 计算属性: 可以在getter中执行计算逻辑 不需要直接对应一个字段 验证逻辑: 可以…...

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

Kafka主题运维全指南:从基础配置到故障处理

#作者:张桐瑞 文章目录 主题日常管理1. 修改主题分区。2. 修改主题级别参数。3. 变更副本数。4. 修改主题限速。5.主题分区迁移。6. 常见主题错误处理常见错误1:主题删除失败。常见错误2:__consumer_offsets占用太多的磁盘。 主题日常管理 …...

Python 高效图像帧提取与视频编码:实战指南

Python 高效图像帧提取与视频编码:实战指南 在音视频处理领域,图像帧提取与视频编码是基础但极具挑战性的任务。Python 结合强大的第三方库(如 OpenCV、FFmpeg、PyAV),可以高效处理视频流,实现快速帧提取、压缩编码等关键功能。本文将深入介绍如何优化这些流程,提高处理…...

数据结构:递归的种类(Types of Recursion)

目录 尾递归(Tail Recursion) 什么是 Loop(循环)? 复杂度分析 头递归(Head Recursion) 树形递归(Tree Recursion) 线性递归(Linear Recursion)…...