AI安全新纪元:智能体驱动的网络安全新范式

近日,ISC.AI 2024第十二届互联网安全大会在北京盛大开幕。本次大会以"打造安全大模型,引领安全行业革命"为主题,旨在呼吁行业以大模型重塑安全体系,以保障数字经济的稳健发展。

在企业安全运营与策略实践论坛上,云起无垠创始人兼CEO沈凯文博士受邀出席,并以《AI安全新纪元:智能体驱动的网络安全新范式》为题进行了精彩演讲。沈博士的演讲不仅提供了对当前AI安全领域的深刻见解,也为行业同仁提供了宝贵的思路和启示,共同推动安全行业的创新与发展。

新时代下的安全需求

数字经济和信息产业的迅速发展,在带来技术便利的同时,也加剧了网络安全风险。如今,企业提升安全运营能力的需求极为迫切,且要实现安全建设的常态化、体系化、高效化和实战化。人工智能(AI)技术的应用为安全运营带来了新的破局之法。其通过预测分析、自动化响应以及智能监控等手段,能够帮助企业有效地识别和应对安全威胁。

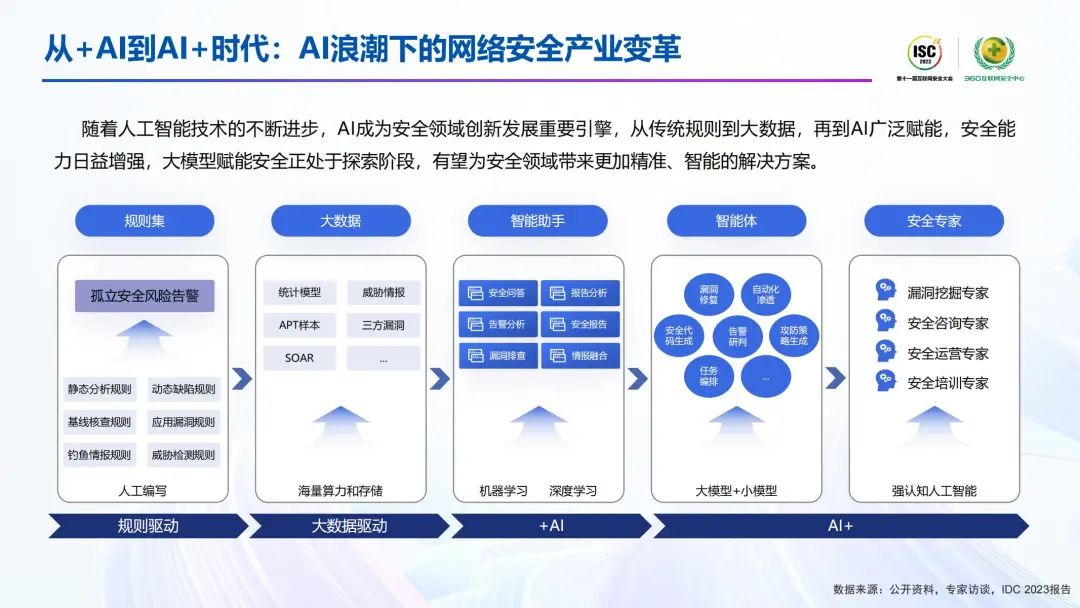

随着人工智能技术的持续进步,AI 已然成为安全领域创新发展的重要引擎。从传统规则到大数据,再到 AI 的广泛赋能,安全能力与日俱增。大模型赋能安全目前正处于探索阶段,有望为安全领域带来更为精准、智能的解决方案。

在网络安全领域,传统解决方案面临诸多挑战。首先,安全知识的利用存在困难,软件漏洞问题频发。其次,攻防专家资源稀缺,导致安全团队的培养成本高昂,且专业安全人才的培养周期长达5至8年,甚至更长时间。此外,海量数据的分散存储和更新滞后,严重影响了检测效率。安全检测项目和工具虽然众多,但大多数工作仍依赖于人工和专家知识,这不仅导致误报率高,而且审计验证过程高度依赖人工。

为了解决这些痛点,智能体解决方案应运而生。沈凯文博士表示,AI安全智能体通过自动化情报汇聚、策略指导和风险处置,极大提升了安全运营的效率。智能体能够自动整理和实时更新安全知识,基于情报和上下文进行精准高效的决策。同时,智能体还能根据需求推荐本地化安全知识,提高安全知识的利用效率。在多源检测数据的审计验证方面,智能体通过智能化手段减少了对人工的依赖,有效提升了安全有效性验证和告警处置的效率。这些优势表明,智能解决方案正逐步成为提高网络安全运营能力的关键因素。

最懂安全的AI专家智能体

依托技术积累和行业探索,沈凯文博士表示,云起无垠致力于打造最懂安全的AI专家智能体,让新手变专家,让专家更专注。云起安全智能体通过其先进的AI技术和综合智能引擎,为网络安全领域提供了一个全面、高效、可靠的解决方案,推动了安全运营向更高水平的自动化和智能化发展。

其中,云起无垠的安全智能体解决方案创新优势价值主要涵盖如下两点:

· 提升底层的安全能力,降低工具的使用门槛

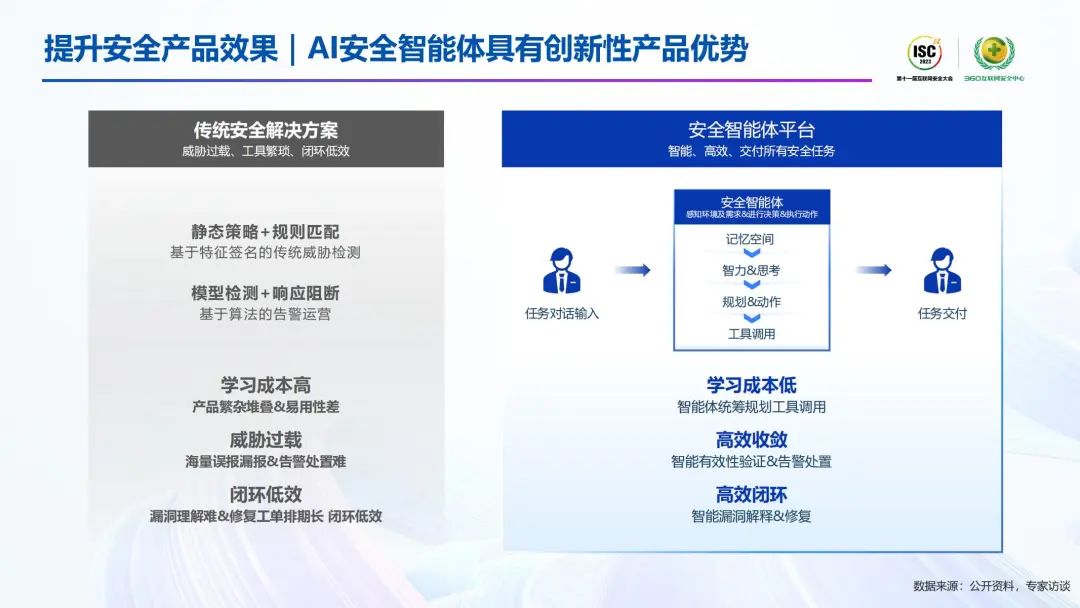

传统安全解决方案通常依赖于基于特征签名的传统威胁检测和基于算法的告警运营,这种方法容易导致威胁过载和误报漏报问题,人工排查成本高,技术难度大。而智能体方案,可以通过语义的方式收敛原本基于规则无法解决的误报和漏报的问题,提升安全工具的检测准确性,降低了人工排查成本。

· 改变现有安全团队的工作范式,效率更高、成本更低

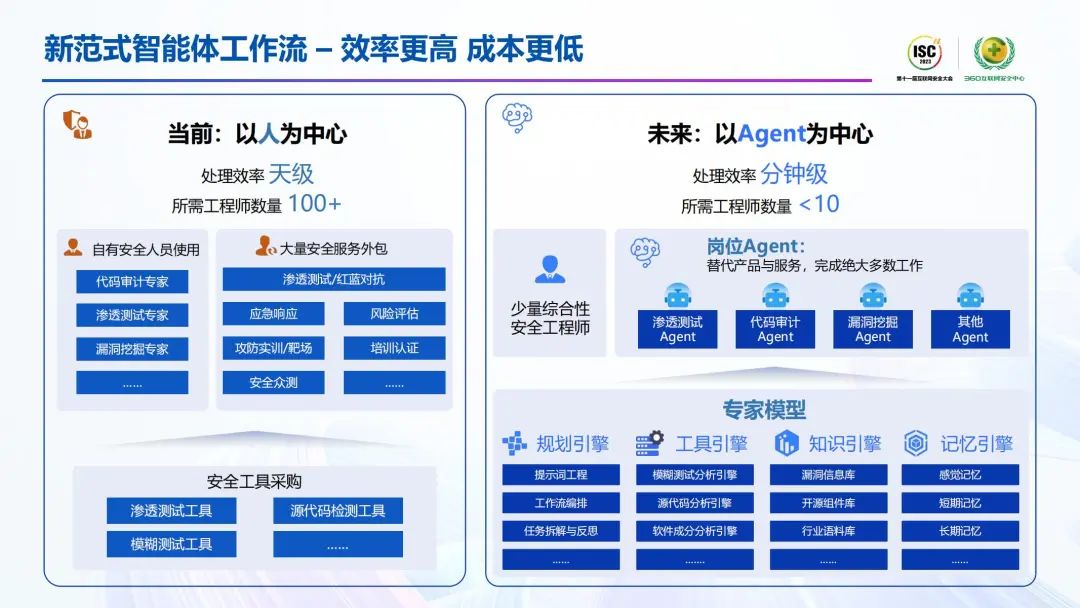

目前,大多数安全团队仍采用以人为中心的工作模式。一个成熟的安全团队需要多名具备不同技术专长的安全专家,例如渗透测试专家、代码审计专家和漏洞挖掘专家。此外,还需要为专家们配备各种安全工具,如SAST工具、漏洞扫描工具和Fuzzing工具等。当一个安全任务分配给安全专家时,他们需要进行人工分析并使用安全工具来解决问题,这种方式效率低下且效果因人而异。

未来的安全团队可能会由少量的安全专家和智能体组成。安全专家只需下达任务,智能体便会启动其模型能力,结合规划引擎、工具引擎、知识引擎和记忆引擎,自主理解安全需求,并对任务进行拆解与规划,然后使用工具高质量地完成任务闭环。

安全智能体实践

沈凯文博士表示,云起 AI 安全大脑平台集成了工具引擎、知识引擎,还有大模型中的人类语言大模型和机器语言大模型(LLM),能为安全运营提供深度学习与强化学习的智能支持。该体系旨在借助人工智能(AI)技术,给研发工程师、安全工程师和测试工程师等不同角色予以支持,保障从研发至运营各阶段的软件安全,以解决开发安全场景、攻防渗透场景和知识检索场景的需求。

云起无垠基于该领域的研究探索,云起无垠的无极AI安全智能体实践涵盖了技术和应用两个层面。

技术实践一:构建可落地的大模型研发生命周期

沈凯文博士指出,大模型的研发生命周期应包含四个步骤,这与培养“安全专家”的路径非常相似。

第一步:安全数据采集与私有数据积累

这一步着重于大量的安全数据采集和私有数据积累。其过程涵盖数据采集、清洗、标记及入库,最终构建成大模型数据库,此乃安全数据的基础。唯有具备这些数据,方可深入领会安全领域的知识。

第二步:构建基座模型评估机制

第二步是构建全面的基座模型评估机制。鉴于安全任务的特殊性,评估不止包含自然语言处理能力,还涉及代码分析能力、二进制分析能力等不同维度。故而,在模型训练前,建立完备的评估系统极为关键。挑选更适宜的基座模型,有望带来出色的训练效果。此阶段可类比为挑选一位“有潜力的高中毕业生”。

第三步:继续预训练与安全知识监督学习

第三步为继续预训练,并开展安全知识的监督学习。若要让这位“优秀的高中生”投身安全工作,就需其在大学学习网络安全相关专业知识,这类似于继续预训练和监督学习,使基座模型具备更丰富的安全行业知识。历经此步训练,模型便从“高中毕业生”蜕变为“安全专业毕业的大学生”。

第四步:强化学习与安全场景知识增强

对于安全专业的应届大学毕业生而言,直接处理繁杂的安全任务颇为困难,易出现差错,因而需要告知其正确做法,这便是强化学习的效用。在实践中,云起无垠主要采用人类反馈强化学习及与 GPT-4 对齐的方案。完成这些步骤后,虽获得一个智能模型,但在实际运用时,仍需解决安全场景知识增强的问题。这涵盖提示词工程、流程工程、工具调用增强、检索增强生成增强等,分别弥补大模型在工具使用能力和细分领域安全知识方面的短板。经过这一步训练,安全专业的应届毕业生,就成长为能够实时掌握最新领域知识,并高效运用工具的“安全专家”。

通过将这些技术融合,我们最终可以构建出一个真正可用的产品级大模型,再通过外接工具引擎和知识引擎,就可以将大模型在不同的安全场景中实现商业化落地。

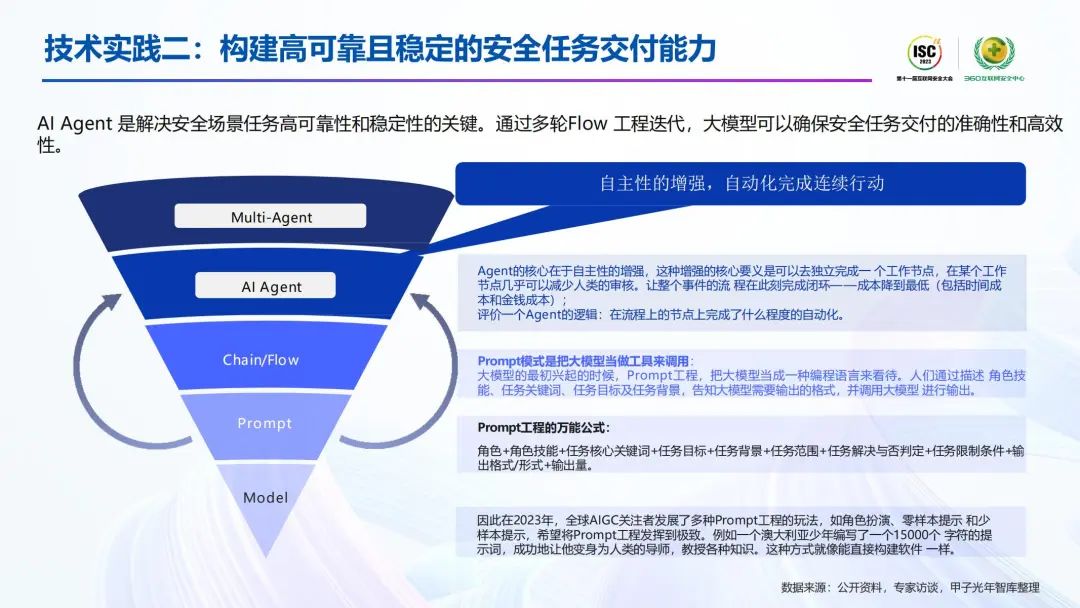

技术实践二:构建高可靠且稳定的安全任务交付能力

想要让模型成为智能体,还涉及许多工程化工作,如提示词工程和流程工程。相比从零开始训练一个模型,采用提示词工程和流程工程可以以更低成本提高大模型在交付安全任务时的准确性和高效性。

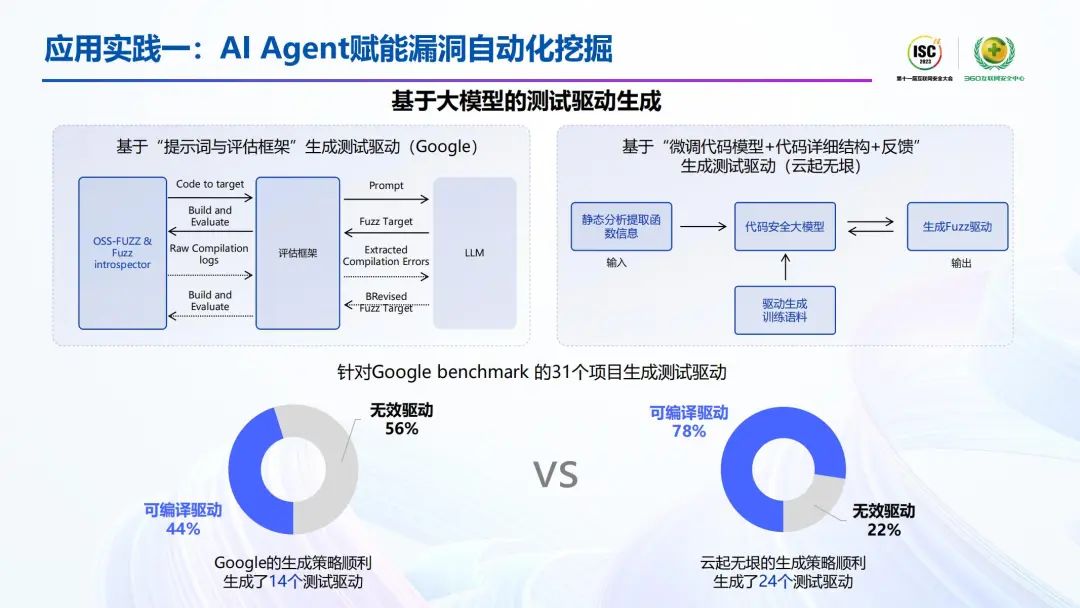

应用实践一:AI Agent赋能漏洞自动化挖掘

模糊测试是一种公认的强大软件测试技术,能够有效检测安全漏洞。然而,在实际应用中,这一技术面临测试驱动开发难度大、种子变异效率低,以及安全缺陷修复成本高等挑战。在本次应用实践分享中,沈凯文博士重点介绍了云起无垠如何利用智能体来解决模糊测试驱动生成与代码修复问题的方案。

传统的测试驱动生成大多基于专家知识或语法分析,技术门槛高且使用困难。为解决这一难题,云起无垠提出了基于“微调代码模型+代码详细结构+反馈”的驱动生成方案。其核心思路如下:

-

专家模型训练:根据驱动生成训练语料,训练专用于驱动生成的代码大模型。

-

驱动生成:通过静态分析引擎提取被测函数的上下文信息,构造生成测试驱动的提示词,再通过强化学习后的代码大模型输出测试驱动代码。

-

反馈优化:运行生成的驱动,监控运行情况,获取反馈信息,优化生成驱动的提示词,最终实现更高的验证通过率。

经过Google benchmark验证,云起无垠的生成策略生成了24个测试驱动,仅有22%无效驱动,优于Google的方案,表现出更高的可编译驱动比例和更低的无效驱动比例。

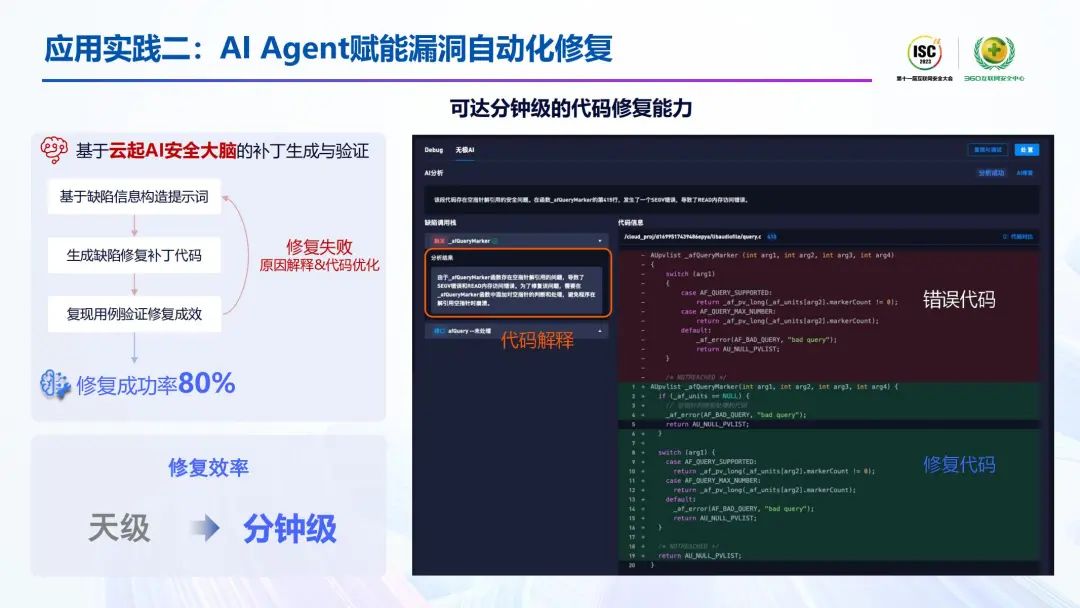

应用实践二:AI Agent赋能漏洞自动化修复

在漏洞修复方面,传统漏洞检测工具提供的修复建议通常呈现模板化特点,实际修复工作主要依赖专家经验和人工操作。高危漏洞的修复难度大、时间长,已成为企业的核心痛点。在这种背景下,自动化修复工具成为刚性需求。

通过模糊测试引擎与训练后的代码大模型协同,不仅能够精准定位存在漏洞的代码片段,还能够分析漏洞成因。接着,利用缺陷信息生成提示词,作为大模型的输入。大模型根据这些提示词生成修复代码。更重要的是,模糊测试作为一种动态软件测试方案,可以重新运行漏洞的真实触发用例,验证缺陷修复效果。若漏洞修复失败,则进一步分析缺陷信息,优化测试代码的生成提示词。

经过验证,这一“大模型修复+模糊测试动态验证”的方案保障了代码修复率达到80%左右。

未来展望

人工智能技术已经为网络安全行业带来了前所未有的变革。随着大模型技术与安全智能体方案的日趋成熟,研究人员第一次看到了实现网络安全通用人工智能(AGI)的可行路径。具体来说,沈凯文博士认为,网络安全AGI的发展和落地实践将经历以下几个阶段:

一阶智能-工具型智能体:解决特定任务

第一阶段主要聚焦于安全工具的智能化,即通过大模型、工具引擎和知识引擎的智能体方案,突破底层安全技术的效果瓶颈,提高自动化程度。

二阶智能-平台型智能体:覆盖细分安全场景

第二阶段的核心是通过大模型的理解与规划能力,将一阶的安全能力以工作流的形式进行编排调度,打造平台型智能体解决方案。这种平台型智能体不再仅聚焦特定安全任务,而是更像某个岗位的虚拟安全专家,能够拆解复杂的安全需求,对工作流进行规划,自主调度相应的工具型智能体,独立解决细分场景的所有安全需求。

三阶智能-网络安全AGI:多智能体方案协同,覆盖所有安全场景

从终局上讲,最终实现网络安全AGI的路径将是多二阶智能体方案协同,实现All in One的安全AGI解决方案,覆盖所有网络安全场景,交付所有网络安全任务。

写在最后

人工智能技术的广泛应用,为网络安全领域带来了更多可能性,未来,随着大模型等新兴技术的不断发展,云起无垠将不断加强技术研究与创新,不断探索更多更新的解决方案,应用与网络安全产业中,为行业发展助力。

相关文章:

AI安全新纪元:智能体驱动的网络安全新范式

近日,ISC.AI 2024第十二届互联网安全大会在北京盛大开幕。本次大会以"打造安全大模型,引领安全行业革命"为主题,旨在呼吁行业以大模型重塑安全体系,以保障数字经济的稳健发展。 在企业安全运营与策略实践论坛上&#x…...

c语言学习,isascii()函数分析

1:isascii() 函数说明: 检查参数c,是不是ASCI码字符 2:函数原型: int isascii(int c) 3:函数参数: 参数c,为检测ASCI码 4:返回值: 参数c为ASCII码字符&…...

DAMA学习笔记(十二)-数据质量

1.引言 数据管理能力包括为各类应用设计数据模型、安全存储和访问数据、适当地共享数据、从数据中获得知识,以及保障满足业务需求的能力等。但实现数据价值的前提是数据本身是可靠和可信的,换句话说,数据应是高质量的。 导致低质量数据产生的…...

查找项目中丢失脚本的物体

直接上代码 using System.Collections; using System.Collections.Generic; using UnityEngine; using UnityEditor; using System.IO;namespace SimpleFrame.Tool {public class MissingScriptsToolWindow : EditorWindow{[MenuItem("工具/丢失脚本的物体列表")]pu…...

支付宝开放平台竟出现一张神秘人脸!

前言 我因一个单子来到支付宝开放平台来。在将其加入书签的时候,我发现出现了个神秘的人脸 一张笑容明媚的脸,就是出现的时候不太对 正常的收藏网址 应该是显示对应log 就不继续找相关例子了 添加书签的页面,本该出现log的地方缺出现了…...

每日学术速递8.8

1.Rethinking temporal self-similarity for repetitive action counting 标题:重新思考重复动作计数的时间自相似性 作者: Yanan Luo, Jinhui Yi, Yazan Abu Farha, Moritz Wolter, Juergen Gall 文章链接:https://arxiv.org/abs/2407.09…...

【JVM基础12】——垃圾回收-说一下JVM有哪些垃圾回收器?

目录 1- 引言:垃圾回收器2- ⭐核心:垃圾回收器详解2-1 串行垃圾回收器2-2 并行垃圾回收器2-3 CMS(并发垃圾回收)——主要作用在老年代 3- 小结3-1 说一下JVM有哪些垃圾回收器? 1- 引言:垃圾回收器 在 JVM …...

进阶学习------linux运维读写执行权限

进阶学习------linux运维读写执行权限 在UNIX和类UNIX操作系统中,文件权限是通过一组特定的数字来表示的,这些数字分为三组,分别对应于用户(文件所有者)、组和其他用户的权限。每组权限由三个二进制位表示,…...

视频循环存储的实现

目录 1. 三方工具 2. 视频存储的实现 2.1 分段存储 - 比如每15分钟 2.2 对齐到15分钟整边界 2.3 循环存储的实现 video_space_daemon.sh 3.封装 3.1 主执行程序,修订版 3.2 创建服务 3.3 service关联的执行脚本文件 4.额外的工作 附录A: ffmpeg视频存储…...

在centOS系统中使用docker部署Jenkins

1. 安装docker 1.1 下载Docker依赖组件 yum -y install yum-utils device-mapper-persistent-data lvm2 1.2 设置下载Docker的镜像源为阿里云 yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo 1.3 安装Docker服务 yum …...

Qt 将生成的exe文件自动复制到其它目录下

QT pro中加入文件拷贝方法_qt pro复制粘贴-CSDN博客 目标: 例如:在release模式下,exe文件生成于: "G:\test\build\release\shakeSensor.exe" 此时,我希望在生成该exe文件时, "G:\test\…...

openwrt下,用iptable转发端口访问远程的SMB服务

首先初步学习一下iptales的命令 iptales指令的详细教程:https://blog.csdn.net/weixin_44390164/article/details/120500075 实践一、转发地址与端口 外网远程服务上开放了SMB服务,端口号自定义的为44513,WINDOWS不能直接访问,…...

JVM类加载中的双亲委派机制

【1】什么是双亲委派 Java虚拟机对class文件采用的是按需加载的方式,也就是说当需要使用该类时才会将它的class文件加载到内存生成class对象。而且加载某个类的class文件时,Java虚拟机采用的是双亲委派模式,即把请求交由父类处理,…...

【OpenCV C++20 学习笔记】范围阈值操作

范围阈值操作 原理HSV颜色空间RGB与HSV颜色空间之间的转换 代码实现颜色空间的转换范围阈值操作 原理 HSV颜色空间 HSV(色相hue, 饱和度sarturation, 色明度value)颜色空间与RGB颜色空间相似。hue色相通道代表颜色类型;saturation饱和度通道代表颜色的饱和度&…...

【Material-UI】Checkbox组件:Indeterminate状态详解

文章目录 一、什么是Indeterminate状态?二、Indeterminate状态的实现1. 基本用法示例2. 代码解析3. Indeterminate状态的应用场景 三、Indeterminate状态的UI与可访问性1. 无障碍设计2. 用户体验优化 四、Indeterminate状态的最佳实践1. 状态同步2. 优化性能3. 提供…...

一文了解K8S(Kubernates)

一、K8S 1. 概述 Kubernetes 是一个可移植、可扩展的开源平台,用于管理容器化的工作负载和服务,可促进声明式配置和自动化。 Kubernetes 拥有一个庞大且快速增长的生态,其服务、支持和工具的使用范围相当广泛。 Kubernetes 这个名字源于希腊…...

三星、小米和 OPPO设备实验室将采用Android设备流技术

早在 5 月份的年度开发者大会上,Google就发布了 Android 设备流测试版。开发人员可以在Google数据中心的真实物理设备上更轻松、更互动地测试自己的应用程序,这些设备会直接串流到 Android Studio。今天,Google宣布与三星、小米和 OPPO 合作扩…...

华为OD-D卷万能字符单词拼写

有一个字符串数组words和一个字符串chars。 假如可以用chars中的字母拼写出words中的某个“单词”(字符串),那么我们就认为你掌握了这个单词。 words的字符仅由 a-z 英文小写字母组成。 例如: abc chars 由 a-z 英文小写字母和 “?”组成。其…...

顶象文字点选模型识别

注意,本文只提供学习的思路,严禁违反法律以及破坏信息系统等行为,本文只提供思路 如有侵犯,请联系作者下架 文字点选如何训练,之前的文章说了很多遍了,这里只放现成的模型供查看,有需要成品联系…...

C#如何将自己封装的nuget包引入到项目中

问题 自己封装好了一个nuget包,但是不想上传到外网,想局域网使用,有两种方案 搭建私有nuget仓库放到离线文件夹中直接使用 第一种方式请请参考proget安装 下面主要是第二种方式 准备 新建类库项目 using System;namespace ClassLibrary…...

KubeSphere 容器平台高可用:环境搭建与可视化操作指南

Linux_k8s篇 欢迎来到Linux的世界,看笔记好好学多敲多打,每个人都是大神! 题目:KubeSphere 容器平台高可用:环境搭建与可视化操作指南 版本号: 1.0,0 作者: 老王要学习 日期: 2025.06.05 适用环境: Ubuntu22 文档说…...

Oracle查询表空间大小

1 查询数据库中所有的表空间以及表空间所占空间的大小 SELECTtablespace_name,sum( bytes ) / 1024 / 1024 FROMdba_data_files GROUP BYtablespace_name; 2 Oracle查询表空间大小及每个表所占空间的大小 SELECTtablespace_name,file_id,file_name,round( bytes / ( 1024 …...

《Playwright:微软的自动化测试工具详解》

Playwright 简介:声明内容来自网络,将内容拼接整理出来的文档 Playwright 是微软开发的自动化测试工具,支持 Chrome、Firefox、Safari 等主流浏览器,提供多语言 API(Python、JavaScript、Java、.NET)。它的特点包括&a…...

深入理解JavaScript设计模式之单例模式

目录 什么是单例模式为什么需要单例模式常见应用场景包括 单例模式实现透明单例模式实现不透明单例模式用代理实现单例模式javaScript中的单例模式使用命名空间使用闭包封装私有变量 惰性单例通用的惰性单例 结语 什么是单例模式 单例模式(Singleton Pattern&#…...

Mac软件卸载指南,简单易懂!

刚和Adobe分手,它却总在Library里给你写"回忆录"?卸载的Final Cut Pro像电子幽灵般阴魂不散?总是会有残留文件,别慌!这份Mac软件卸载指南,将用最硬核的方式教你"数字分手术"࿰…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

mysql已经安装,但是通过rpm -q 没有找mysql相关的已安装包

文章目录 现象:mysql已经安装,但是通过rpm -q 没有找mysql相关的已安装包遇到 rpm 命令找不到已经安装的 MySQL 包时,可能是因为以下几个原因:1.MySQL 不是通过 RPM 包安装的2.RPM 数据库损坏3.使用了不同的包名或路径4.使用其他包…...

JAVA后端开发——多租户

数据隔离是多租户系统中的核心概念,确保一个租户(在这个系统中可能是一个公司或一个独立的客户)的数据对其他租户是不可见的。在 RuoYi 框架(您当前项目所使用的基础框架)中,这通常是通过在数据表中增加一个…...

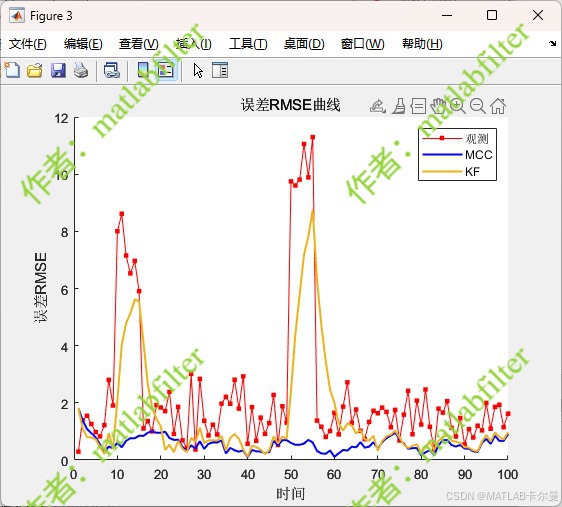

【MATLAB代码】基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),附源代码|订阅专栏后可直接查看

文章所述的代码实现了基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),针对传感器观测数据中存在的脉冲型异常噪声问题,通过非线性加权机制提升滤波器的抗干扰能力。代码通过对比传统KF与MCC-KF在含异常值场景下的表现,验证了后者在状态估计鲁棒性方面的显著优…...

wpf在image控件上快速显示内存图像

wpf在image控件上快速显示内存图像https://www.cnblogs.com/haodafeng/p/10431387.html 如果你在寻找能够快速在image控件刷新大图像(比如分辨率3000*3000的图像)的办法,尤其是想把内存中的裸数据(只有图像的数据,不包…...