论文学习笔记6:Relation-Aware Heterogeneous Graph Neural Network for Fraud Detection

文章目录

- Abstract

- 一、Introduction

- 二、Preliminaries

- 2.1Problem Definition

- 2.2Related Works

- 三、Proposed Method

- 3.1Model Architecture

- 3.2Computation Graph Pre-process

- 3.3Heterogeneous Propagation

Abstract

欺诈检测是金融和社交媒体领域的一项重要数据挖掘任务。传统的机器学习方法仅根据单个节点的特征来预测风险。基于图的方法的最新进展允许考虑相关节点的特征,从而提高了预测的准确性。特别是图神经网络(GNN)在基于图的欺诈检测任务中表现出了很高的性能。

然而,由于社交网络的复杂性和异构性,它在性能和效率方面面临着巨大挑战。本文介绍了一种使用关系感知异构图神经网络(RHGNN)模型进行欺诈检测的新方法,该模型能有效处理以异构图表示的复杂输入数据。

我们的模型利用计算图预处理和混合传播方案,为 GNN 集成了特征和拓扑信息,从而实现了精确和可扩展的欺诈检测。

具体来说,我们首先使用关系感知节点映射还原法对计算图进行预处理。

然后,我们使用混合传播方案,该方案在降低复杂性的同时优化了邻域节点的收集,并保持了图数据的欺诈模式。

这是通过交替关注输入图中的 1 跳邻居和 2 跳邻居来实现的,从而在不产生典型计算开销的情况下增强模型。

我们采用随机投影还原法来有效管理特征维度,确保模型即使在处理大规模图形数据时也能保持高效。

在亚马逊、Yelpchi 和 T-Finance 等多个数据集上的实验结果表明,我们的模型在欺诈检测准确率方面优于现有方法。

一、Introduction

欺诈行为检测可用于金融和社交媒体,以减少经济损失。例如,信用卡欺诈是金融业的一个主要问题,每年给全球造成重大经济损失 [4,7]。随着数字交易的增长,欺诈行为的复杂性和数量也在不断增加,因此需要有效的检测系统来保护消费者的信任和金融诚信[32]。随着数字交易的增长,欺诈行为的复杂性和数量也在不断增加,因此需要有效的检测系统来保护消费者的信任和金融诚信[32]。随着电子商务和数字银行业务的发展,欺诈技术也在不断演变,因此需要建立健全的欺诈检测机制[24]。因此,检测欺诈已成为数据挖掘的关键。

欺诈检测系统可根据其方法进行分类。早期的系统采用基于规则的方法,对典型的欺诈行为进行硬编码 [33]。随着欺诈策略的发展,机器学习技术被纳入其中,从而可以根据历史数据进行自动检测[1]。最近,深度学习方法在检测复杂欺诈模式方面有了显著改进[6]。这些系统对大量数据进行分析,以识别表明欺诈行为的隐藏模式和异常现象。

图神经网络(GNN)的使用为欺诈检测引入了一种新模式,它利用节点之间的关系和连接模式来提高检测的准确性[34]。这种向关系数据分析的转变不仅强调了解单个节点,还强调了解它们之间的联系。

传统的基于规则的欺诈检测系统定义了明确的条件,在满足这些条件时触发警报。这些系统源于已知的欺诈模式和专家知识,直接但僵化,缺乏灵活性,无法在不进行人工更新的情况下适应新的欺诈策略[20]。

基于机器学习的方法提供了一种动态方法,通过学习历史数据,随着时间的推移自动调整和改进检测算法[2]。决策树、神经网络和支持向量机等技术已得到广泛应用,能够检测规则集中未明确定义的复杂欺诈行为 [6,7]。这种适应性使机器学习方法能够有效地应对不断变化的欺诈策略,并根据新数据不断完善其模型。

欺诈检测领域的最新进展是整合了基于图的方法,利用节点之间的关系更有效地检测欺诈行为。这些方法不仅考虑单个节点的特征,还考虑它们在网络中的关系,从而捕捉到传统方法通常会忽略的复杂模式。

特别是 GNN,通过利用真实世界网络中的连接数据,已显示出检测欺诈活动的卓越能力 [5,15]。GNN 将深度学习原理应用于图形数据,允许信息跨节点传播,使系统能够识别表明欺诈的可疑链接模式 [19,35]。这种关系式方法有利于检测欺诈交易相互关联的有组织欺诈团伙。

注意力机制和节点嵌入等创新进一步增强了这些方法的功效,使人们对图中的节点关系有了细致入微的了解.

现有的基于图的欺诈检测方法尽管很成功,但也面临着一些局限性。许多方法效率低下,尤其是在扩展到金融系统中常见的大型数据集时[35]。处理大型图的计算复杂性,尤其是多次迭代,会导致处理时间过长。现实世界的图通常是异构的,各种类型的节点和边代表不同的实体 [19]。

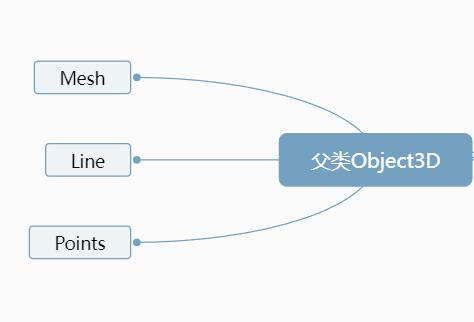

比如图 1,金融欺诈检测任务中有三种类型的节点。大多数 GNN 假设图结构是同质的,过度简化了现实生活中的网络。这会导致关键信息的丢失,降低欺诈检测的效率。

针对这些局限性,本文介绍了一种新颖的关系感知异构图神经网络(RHGNN)模型,以解决现有基于图的欺诈检测方法的不足之处。

我们的模型通过识别和处理不同类型的节点和边,将其视为不同但相互关联的组件,从而处理现实世界图的异质性。通过利用计算图预处理和混合传播方案,我们的方法提高了整个计算图的信息处理效率,减少了计算开销,提高了可扩展性。随机投影缩减的集成可管理特征维度,即使在扩展到大型数据集时也能保持效率。

解决异质性和提高计算效率的双重重点使我们的方法与众不同,为在广阔的现实世界网络中检测欺诈活动提供了更强大、更可扩展的解决方案。最后,在亚马逊、Yelpchi 和 T-Finance 等基准数据集上进行的大量实验证明,在检测欺诈交易的准确性和效率方面,我们的方法优于现有的基于图的技术。

本文的贡献是多方面的,具体如下:

I) 我们描述了现实世界网络中欺诈模式的复杂性,强调了对能够有效处理图数据异质性的模型的需求。

II) 我们引入了关系感知异构图神经网络模型。该模型结合了计算图预处理和混合传播方案,以提高特征传播效率,并包括随机投影缩减,从而在不损失性能的情况下管理特征维度。

III)我们的方法在亚马逊、Yelpchi 和 T-Finance 等多个基准数据集上进行了严格测试,与现有的先进欺诈检测技术相比,我们的方法在欺诈检测准确率方面表现出色。

二、Preliminaries

在本节中,我们将定义本文中使用的符号和术语。我们重点讨论异构图背景下的欺诈检测问题。我们还将在本节中讨论相关工作。

2.1Problem Definition

传统的基于图的方法将输入数据视为同质图来预测潜在的欺诈活动,与此不同,我们的模型将现实世界的图表示为异质图,由现实世界的交易或数据库自动生成。

在这些异构图中,节点表示单个实体(如用户/交易/商户),边表示它们之间的关系,以每种边类型 Ri 的邻接矩阵 ARi 的形式编码。因此,在这一部分,我们正式定义了异构图和元路径背景下的欺诈检测问题。表 1 总结了所有术语。

异质图:异质图定义为 G = (V,E,A,R),其中 V 是节点集,E 是边集,A 是节点类型集,R 是边类型集。每个节点 v∈V 都属于一个特定的节点类型 A∈A,每条边 e∈E 都属于一个特定的边类型 R∈R。例如,金融异构图有三种类型的节点,即卡、商户和交易。

元路径:元路径 P 是节点类型和边类型的序列,其形式为 A1 -R-1 → A2 -R-2 → - - Rl-1 —→ Al,其中 Ai∈ A,Ri∈ R。例如,在金融异构图中,元路径可以由卡 -R-1 → 交易 -R-2 → 商户组成。

基于图的欺诈检测:给定一个代表现实世界关系的异构图 G,其中节点代表用户、商家和交易等实体,边代表交易发生和用户-交易关联等关系,目标是预测交易节点 t∈V 是否为欺诈。这可以表述为一个二元分类问题,模型为每个交易节点 t 指定一个标签 yt∈ {0, 1},其中 yt = 1 表示欺诈交易,yt = 0 表示合法交易。我们的目标是开发一个端到端模型,利用图的异构性和元路径捕捉到的复杂关系,准确高效地识别欺诈节点。

2.2Related Works

Non-graph Based Fraud Detection.

人们利用各种机器学习和统计技术对基于非图的欺诈检测进行了广泛研究。传统方法包括监督学习方法,如逻辑回归[10]、决策树[8]和支持向量机[22],这些方法依赖于从输入数据中提取的人工特征[11]。

最近,深度学习技术被用于从原始欺诈检测数据中自动学习复杂特征,从而提高欺诈检测系统的准确性[6]。然而,这些深度学习方法通常只关注单个实体,并没有充分利用实体(如用户和交易)之间的关系。我们的研究利用先进的异构图神经网络(HGNN)来捕捉 "跨用户 "信息,提供更全面的欺诈活动视图,从而解决了这一局限性。

Graph-Based Fraud Detection.

基于图的方法能够捕捉实体之间的关系,因此在欺诈检测中颇受欢迎。这些方法将输入数据表示为图形,其中节点代表实体(如用户、交易),边代表关系(如交易链接)。

图卷积网络(GCN)和图注意力网络(GAT)等技术已被应用于欺诈检测,并显示出比传统方法更高的性能[29]。

CARE-GNN [5] 被提出来为基于图的欺诈检测任务选择更好的邻居。

PCGNN [15] 被设计用来解决欺诈检测中的节点标签不平衡问题。BW-GNN [25] 被提出来解决图异常检测中的 "右移 "问题。

GTAN [34] 是为图中的半监督欺诈检测而设计的。

然而,这些方法通常假设图结构是同质的,可能无法充分利用现实世界金融交易网络中固有的异质性。我们的工作通过采用可扩展的异构图神经网络(HGNN)来解决这一局限性,HGNN 可有效处理金融图中存在的各种类型的节点和边。

通过利用这些图的异质性,我们的模型可以捕捉到不同类型实体之间更复杂、更真实的互动。重要的是,这种增强的建模能力是在不显著增加计算成本的情况下实现的,这使得我们的方法在大规模信用卡欺诈检测中既实用又高效。

三、Proposed Method

本节将介绍我们提出的使用关系感知异构图神经网络(RHGNN)模型进行欺诈检测的方法。本节包括模型架构、计算图预处理、异构传播以及欺诈检测和优化。

3.1Model Architecture

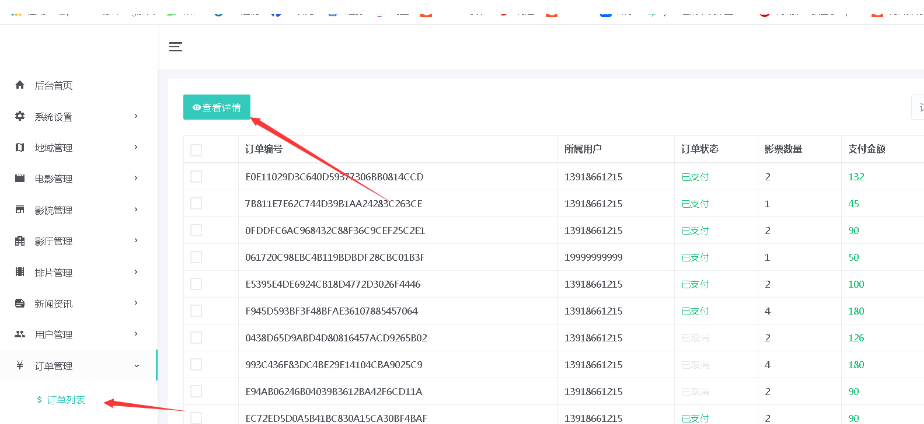

与其他基于图的欺诈检测技术不同,我们在欺诈检测任务中将真实世界的数据视为异构图.,比如图2:

关系感知异构图神经网络模型(RHGNN)的总体框架。

(1) 预计算阶段:为了充分利用混合传播的效率,RHGNN 的主要框架由交替传播迭代组成,其中我们引入了随机投影缩减(Stochastic Projection Reduction)组件来管理更新顶点表示的降维。为了利用特定关系信息的粒度来减少信息丢失,我们引入了一种混合传播方案,即交替关注 1 跳和 2 跳邻居,分别收集基于不同关系上下文的邻居信息。

(2)训练阶段:经过 K 次迭代后,收集到的(目标顶点的)邻居信息将作为异构图编码器的输入,生成目标顶点的顶点表示,从而提高模型准确高效地检测欺诈活动的能力。

在信用卡欺诈检测应用中,交易节点是 "目标 "节点,卡和商户节点是其他类型的节点。得益于随机投影异构图神经网络(RpHGNN)[9] 的成功,我们的模型架构充分利用了异构图神经网络(HGNN)的优势,以捕捉欺诈检测输入数据中复杂多样的交互作用。

该架构集成了高效的关系感知预计算和异构图神经网络,可实现精确、可扩展的欺诈检测。我们模型的核心组件包括:

关系感知节点映射

这部分涉及一个传播方案,利用不同的本地关系来收集潜在的欺诈信息。对于每种节点类型,我们都会识别相关的边缘类型,并应用消息传递来收集和汇总邻居信息,这有助于为每个节点构建丰富的特征表示。

随机节点降维

为了管理聚合邻居信息的高维度,该方法采用了随机降维技术。通过应用随机节点缩减技术,它能有效降低特征空间的维度,同时保留基本信息,这对保持计算效率和模型性能至关重要。

关联节点内卷积

在同一类型的关系中,这种卷积操作通过指定的过滤器处理特征。它聚合了同一关系类型下直接相邻节点的本地化特征信息,用特定于上下文的信息增强了节点的特征表示,这些信息对于识别欺诈模式至关重要。

异质节点信息传播

这一关键步骤在异构图中的各种节点类型和关系之间传播信息。它采用元路径来指导聚合过程,整合整个图中各种复杂的交互。这种全面的聚合使模型能够捕捉和利用真实世界数据结构所特有的细微动态。

3.2Computation Graph Pre-process

在训练模型之前,我们对计算图进行了预处理,以优化异构图神经网络操作在欺诈检测中的效率和效果。

Relation-Aware Node Mapping.

Stochastic Node Reduction.

随机节点降维技术的核心是通过引入随机投影矩阵,确保节点表示的维度不会随着层数的增加而无限增长。这种方法在保证信息完整性的前提下提高了计算效率,对于处理大规模异构图具有重要作用。

3.3Heterogeneous Propagation

Hybrid Propagation Scheme

Intra-Relation Node Convolution

确认传播方案后,在这一步中,我们在同一类型的关系中执行卷积操作。对于给定的关系类型 R∈ R,我们将关系内卷积定义为:

Heterogeneous Node Information Propagation

这一过程在不同类型的节点和边上传播信息,确保模型捕捉到金融图谱中跨越不同实体的复杂互动。让 H(l+1) 成为第 l + 1 层的汇总特征矩阵

其中,信息由多个关系和节点聚合而成,并以定义了要遵循的关系序列的元路径为指导。

相关文章:

论文学习笔记6:Relation-Aware Heterogeneous Graph Neural Network for Fraud Detection

文章目录 Abstract一、Introduction二、Preliminaries2.1Problem Definition2.2Related Works 三、Proposed Method3.1Model Architecture3.2Computation Graph Pre-process3.3Heterogeneous Propagation Abstract 欺诈检测是金融和社交媒体领域的一项重要数据挖掘任务。传统的…...

无人机光电吊舱的技术!!

1. 成像技术 可见光成像:通过高分辨率相机捕捉地面或空中目标的清晰图像,提供直观的视觉信息。 红外热成像:利用红外辐射探测目标的温度分布,实现夜间或恶劣天气条件下的隐蔽目标发现。 多光谱成像:通过不同波段的光…...

C++——判断year是不是闰年。

没注释的源代码 #include <iostream> using namespace std; void Y(int y); int main() { int year; cout<<"请输入一个年份:"; cin>>year; Y(year); return 0; } void Y(int y) { if(((y%40)&&(y%100!0))||(y%…...

31. 三维向量Vector3与模型位置

点模型Points、线模型Line、网格网格模型Mesh等模型对象的父类都是Object3D (opens new window),如果想对这些模型进行旋转、缩放、平移等操作,如何实现,可以查询Threejs文档Object3D (opens new window)对相关属性和方法的介绍。 三维向量Ve…...

C# Action和delegate区别及示例代码

Action和delegate类似但没有返回值 Action和delegate在C#编程语言中有明显的区别,主要体现在它们的定义、用途和特性上。 1. 定义 Delegate:Delegate是C#中用于定义方法签名的类型,它允许将方法作为参数传递,或者将方法赋值给变…...

深度优先搜索: 探索图结构的括号化旅程

深度优先搜索: 探索图结构的括号化旅程 图的括号化结构示例图深度优先搜索的伪代码C语言实现解释运行结果总结在解决图相关问题时,深度优先搜索(DFS)是一种非常有用的算法。DFS 通过递归或使用栈的方式遍历图的节点,尽可能深地搜索每一个分支,然后回溯以搜索其他未访问的节…...

LINUX网络编程:传输层

目录 1.端口号 1.1知名端口号 1.2注意 2.UDP协议 2.1UDP报头的格式 2.2UDP的特点 2.3UDP的缓冲区 1.端口号 端口号的作用标识一个网络中主机的一个进程。 网络之间通信无非就是,发送端和接受端进程之间的通信,所以通过ip地址找到目标主机之后&am…...

PyTorch框架

PyTorch是一个开源的深度学习框架,由Facebook AI Research(FAIR)团队开发,自2017年发布以来,凭借其出色的灵活性、易用性和强大的功能,在深度学习和机器学习领域得到了广泛的应用和认可。以下是对PyTorch框…...

分布式系统实战经验

分布式系统是现代软件架构的核心部分,它通过多个计算节点协同工作来处理大规模数据和请求,提供高可用性、可扩展性和容错能力。在实际开发和运维中,构建分布式系统需要考虑多方面的挑战。以下是一些在分布式系统中的实战经验: 1.…...

软考(中级-软件设计师)(0919)

软考 一、软件设计师-历年考试考点分布情况-上午-计算机与软件工程知识 知识点分数说明比例软件工程基础知识11开发模型、设计原则、测试方法、质量特性、CMM、Pert图、风险管理14.67%面向对象12面向对象基本概念、面向对象分析与设计、UML、常见算法16.00%数据结构与算法10…...

WhaleStudio 与飞腾 S5000C 处理器完成产品兼容测试!

中秋佳节后喜讯传来!经过飞腾信息技术有限公司和北京白鲸开源科技有限公司的联合严格测试,白鲸开源 WhaleStudio 套件 V2.6 版本已在飞腾信息技术有限公司的腾云 S5000C 处理器平台上成功安装并稳定运行。 这标志着白鲸开源商业与飞腾的合作进入了一个新…...

【Arduino】Arduino使用USB-TTL无法下载程序问题

问题描述 自己绘制了一套基于Arduino MEGA的电路,没有在板子上面绘制CH340的标准下载电路,只保留了UART0的插针用于调试和下载程序。 使用ISP烧录完bootloader后,发现无法使用USB-TTL工具烧录程序 问题解决过程 在网上搜索了相关资料&…...

使用源代码编译R包的过程

R包的安装方式可以归纳为 源代码安装 和 二进制文件安装 两类: 源代码安装 是指从包的源代码进行编译安装。包括:① 通过CRAN安装源代码版本的包(如果没有二进制版本,或者指定了安装源代码)。② 从GitHub、Bioconducto…...

基于JavaWeb开发的java springboot+mybatis电影售票网站管理系统前台+后台设计和实现

基于JavaWeb开发的java springbootmybatis电影售票网站管理系统前台后台设计和实现 🍅 作者主页 网顺技术团队 🍅 欢迎点赞 👍 收藏 ⭐留言 📝 🍅 文末获取源码联系方式 📝 🍅 查看下方微信号获…...

【论文阅读】Face2Diffusion for Fast and Editable Face Personalization

code:mapooon/Face2Diffusion: [CVPR 2024] Face2Diffusion for Fast and Editable Face Personalization https://arxiv.org/abs/2403.05094 (github.com) 论文 介绍 目标:向 T2I 模型不知道的图像中插入特定概念(例如某人的脸ÿ…...

金钥匙系列:Kubernetes (K8s) 服务集群技术栈学习路线

维护Kubernetes (K8s) 服务集群是一个复杂且多层次的技术任务,涉及容器化技术、集群管理、网络、安全、监控等多个领域。为了成为一名优秀的K8s集群维护工程师,技术栈需要广泛且深入。本文将为你详细介绍从零开始到深入掌握K8s集群维护的职业技术栈学习路…...

centos远程桌面连接windows

CentOS是一款广泛使用的Linux发行版,特别是在服务器领域。很多企业和个人用户会选择远程连接到CentOS进行操作和维护。虽然CentOS自带了一些远程桌面解决方案,但它们在使用上存在一些局限性。接下来,我将介绍如何实现CentOS的远程桌面连接&am…...

Android 系统下:普通应用无缝安装,Launcher 应用安装遭遇罕见障碍解析

目录 一、场景 1.1 错误分析 1.2 解决方法尝试 1.2.1 检查应用的安装位置 1.2.2 使用ADB安装 1.2.3 检查APK的签名 1.2.4 检查可用的内部存储空间 1.2.5 将应用程序安装到设备的内部存储空间 1.2.6 重置设备(谨慎使用) 1.2.7 获取Root权限&…...

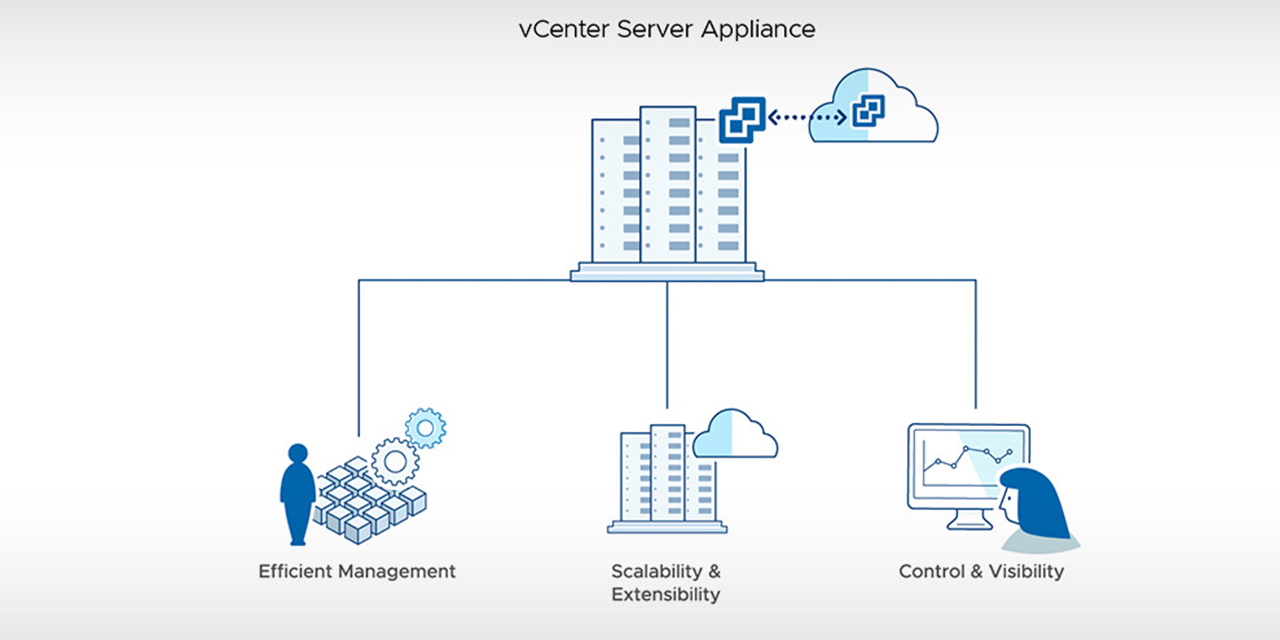

VMware vCenter Server 8.0U3b 发布下载,新增功能概览

VMware vCenter Server 8.0U3b 发布下载,新增功能概览 Server Management Software | vCenter 请访问原文链接:https://sysin.org/blog/vmware-vcenter-8-u3/,查看最新版。原创作品,转载请保留出处。 作者主页:sysi…...

Unity 百度AI实现无绿幕拍照抠像功能(详解版)

目录 一、前言 1.抠像效果 2.去哪找百度ai抠图 3.基础流程跳过 二、获取AccessToken 1.什么是Token 2.为什么要获取Token 3.如何获取token 4.解析json 5.完整代码 三、抠像 1.准备地址 2.建立链接,和基本配置 3.图片格式转换 4.开始上传 5.获取回复…...

Android Wi-Fi 连接失败日志分析

1. Android wifi 关键日志总结 (1) Wi-Fi 断开 (CTRL-EVENT-DISCONNECTED reason3) 日志相关部分: 06-05 10:48:40.987 943 943 I wpa_supplicant: wlan0: CTRL-EVENT-DISCONNECTED bssid44:9b:c1:57:a8:90 reason3 locally_generated1解析: CTR…...

C++:std::is_convertible

C++标志库中提供is_convertible,可以测试一种类型是否可以转换为另一只类型: template <class From, class To> struct is_convertible; 使用举例: #include <iostream> #include <string>using namespace std;struct A { }; struct B : A { };int main…...

Java如何权衡是使用无序的数组还是有序的数组

在 Java 中,选择有序数组还是无序数组取决于具体场景的性能需求与操作特点。以下是关键权衡因素及决策指南: ⚖️ 核心权衡维度 维度有序数组无序数组查询性能二分查找 O(log n) ✅线性扫描 O(n) ❌插入/删除需移位维护顺序 O(n) ❌直接操作尾部 O(1) ✅内存开销与无序数组相…...

STM32+rt-thread判断是否联网

一、根据NETDEV_FLAG_INTERNET_UP位判断 static bool is_conncected(void) {struct netdev *dev RT_NULL;dev netdev_get_first_by_flags(NETDEV_FLAG_INTERNET_UP);if (dev RT_NULL){printf("wait netdev internet up...");return false;}else{printf("loc…...

AtCoder 第409场初级竞赛 A~E题解

A Conflict 【题目链接】 原题链接:A - Conflict 【考点】 枚举 【题目大意】 找到是否有两人都想要的物品。 【解析】 遍历两端字符串,只有在同时为 o 时输出 Yes 并结束程序,否则输出 No。 【难度】 GESP三级 【代码参考】 #i…...

1688商品列表API与其他数据源的对接思路

将1688商品列表API与其他数据源对接时,需结合业务场景设计数据流转链路,重点关注数据格式兼容性、接口调用频率控制及数据一致性维护。以下是具体对接思路及关键技术点: 一、核心对接场景与目标 商品数据同步 场景:将1688商品信息…...

汽车生产虚拟实训中的技能提升与生产优化

在制造业蓬勃发展的大背景下,虚拟教学实训宛如一颗璀璨的新星,正发挥着不可或缺且日益凸显的关键作用,源源不断地为企业的稳健前行与创新发展注入磅礴强大的动力。就以汽车制造企业这一极具代表性的行业主体为例,汽车生产线上各类…...

【单片机期末】单片机系统设计

主要内容:系统状态机,系统时基,系统需求分析,系统构建,系统状态流图 一、题目要求 二、绘制系统状态流图 题目:根据上述描述绘制系统状态流图,注明状态转移条件及方向。 三、利用定时器产生时…...

如何理解 IP 数据报中的 TTL?

目录 前言理解 前言 面试灵魂一问:说说对 IP 数据报中 TTL 的理解?我们都知道,IP 数据报由首部和数据两部分组成,首部又分为两部分:固定部分和可变部分,共占 20 字节,而即将讨论的 TTL 就位于首…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...