访问控制列表(课内实验)

实验2:访问控制列表

实验目的及要求:

通过实验,进一步的理解标准ACL与扩展ACL的工作原理及执行过程。理解通配符的概念,熟练掌握标准ACL与扩展ACL的配置指令,掌握将访问控制列表应用VTY线路上,并且能够判断什么时候应用于哪种ACL对网络流量进行控制。

实验设备:

路由器、三层交换机、二层交换机、计算机

实验内容1:

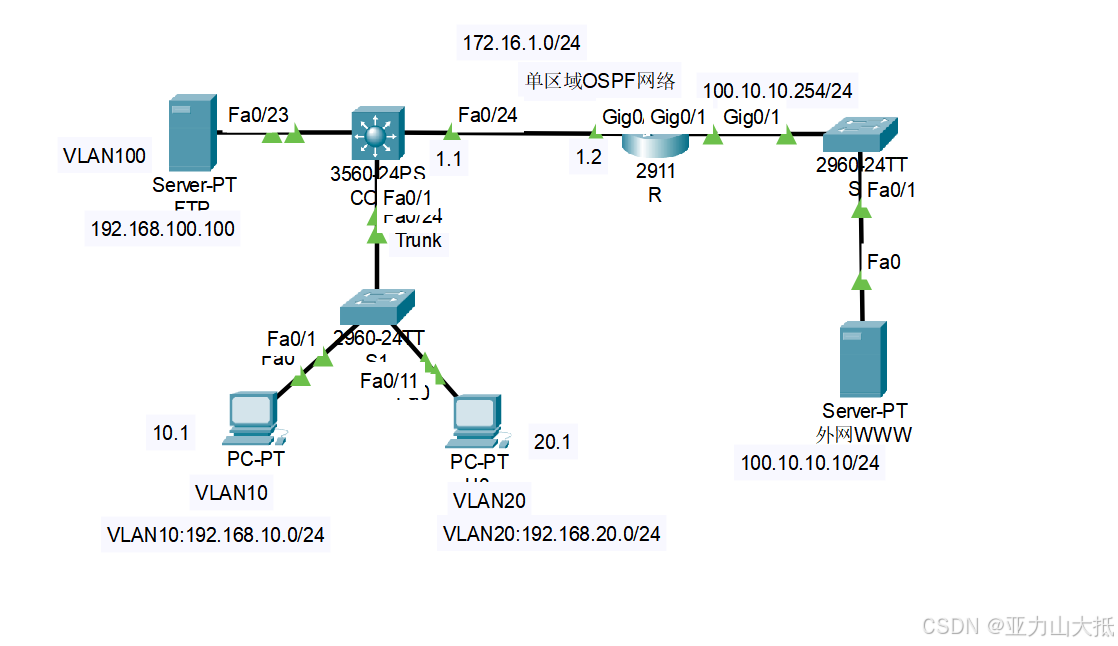

实验拓朴:

实验步骤:

1.按照实验拓扑配置网络连接。验证所有设备网络连接的IP地址

show ip route

2.采用OSPF路由协议实现全网通信。验证路由表,并测试网络连通性。

R口

en

conf t

R(config)#hostname 1220911101

先把网络配通

fuyatong(config)#router ospf 1

fuyatong(config-router)#network 172.16.1.0 0.0.0.255 area 0

fuyatong(config-router)#network 100.10.10.0 0.0.0.255 area 0或者怕不能全网通信可以这个样子

router ospf 1

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.2.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0CORE

到三层交换机怎么配?en

conf t

hostname 1220911101

1220911101#show ip route

1220911101(config)#ip routing

1220911101(config)#router ospf 10

1220911101(config-router)#network 172.16.1.0 0.0.0.255 area 0

1220911101(config-router)#network 100.10.10.0 0.0.0.255 area 0

1220911101(config-router)#network 192.168.0.0 0.0.255.255 area 0

1220911101#show ip route

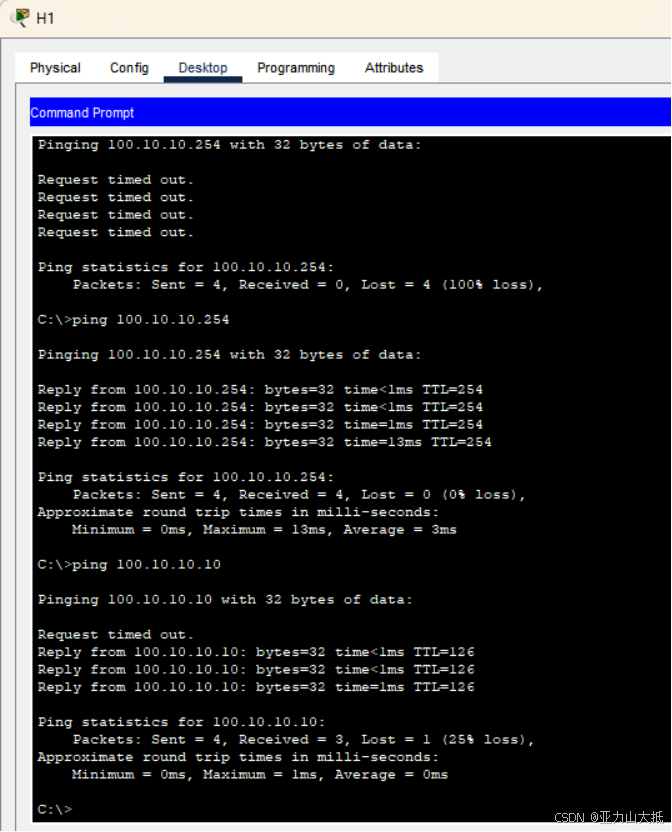

下面我们简单ping一下

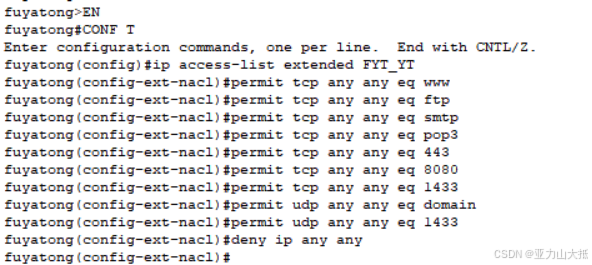

3.在路由器R上配置扩展命名的访问控制列表EXT_IN:允许内部用户访问外网的TCP的www/ftp/dns/smtp/pop3/443/8080/1433端口和UDP的dns/1433;

注明:这些配置可能跟老师的不一样,仅供参考

两种配法:

第一种

使用以下命令创建一个名为 FYT_YT 的扩展命名访问控制列表,允许特定服务的流量。

plaintext

ip access-list extended FYT_YT! 允许 TCP 流量

permit tcp any any eq www ! 允许 HTTP (TCP 80)

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit tcp any any eq smtp ! 允许 SMTP (TCP 25)

permit tcp any any eq pop3 ! 允许 POP3 (TCP 110)

permit tcp any any eq 443 ! 允许 HTTPS (TCP 443)

permit tcp any any eq 8080 ! 允许 HTTP Alternative (TCP 8080)

permit tcp any any eq 1433 ! 允许 Microsoft SQL Server (TCP 1433)! 允许 UDP 流量

permit udp any any eq domain ! 允许 DNS (UDP 53)

permit udp any any eq 1433 ! 允许 Microsoft SQL Server (UDP 1433)! 可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

write memory 或者使用 copy running-config startup-config 保存配置第二种:

R口

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq www

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq domain

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq ftp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq pop3

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq smtp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq telnet

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 443

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 8080

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 1433

fuyatong(config-ext-nacl)#permit udp 192.168.0.0 0.0.255.255 any eq 1433

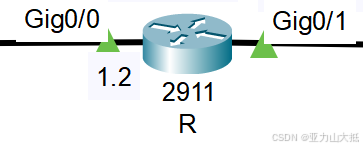

应用到端口上才能生效(什么端口?如正确的图所示是g0/0)

fuyatong(config)#interface g0/0

fuyatong(config-if)#ip access-group FYT_YT in

应用到g0/0的接口上的FYT_YT

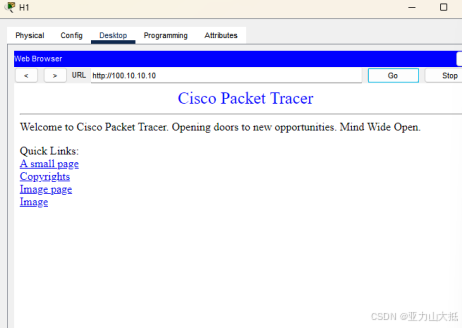

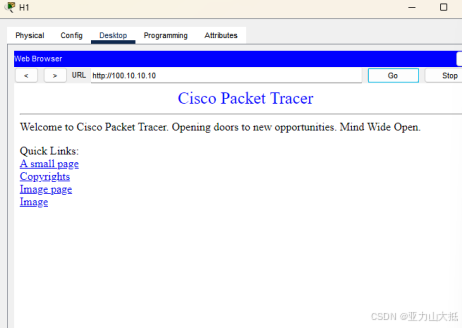

输入后web试一下,ok,没问题。

4.验证内网主机是否可以访问外网的WWW服务器的相关服务,内外网是否实现了数据包的过滤。

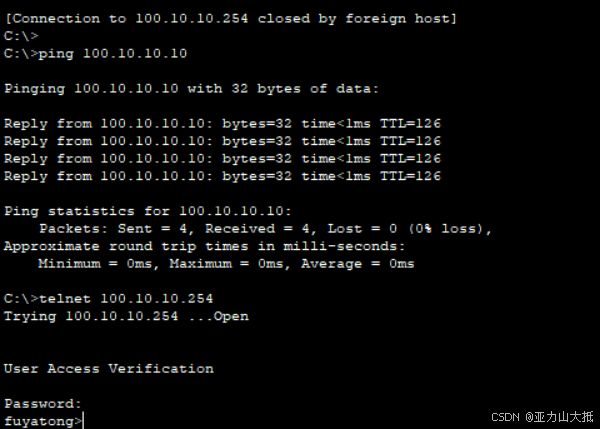

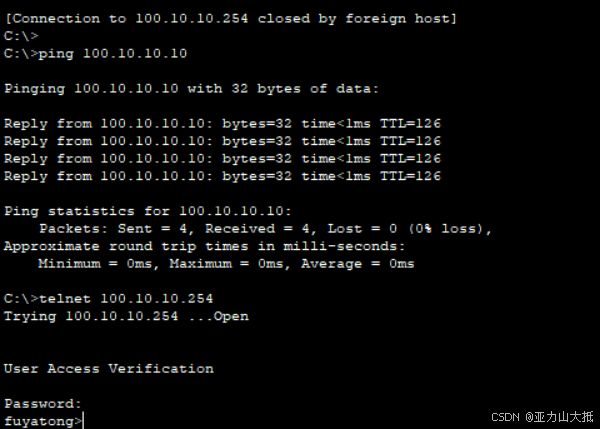

我们先试一下如图所示:

为什么断网了呢(访问不到)?

因为屏蔽了呗

fuyatong(config)#ip access-list extended FYT_YT

fuyatong(config-ext-nacl)#permit ospf any any

www好使,icmp/tcp

这样子就ok了

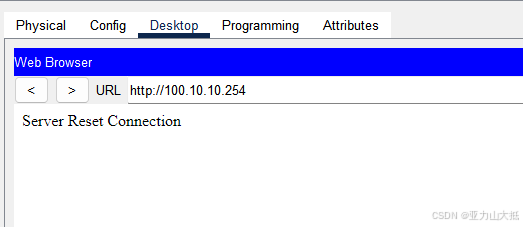

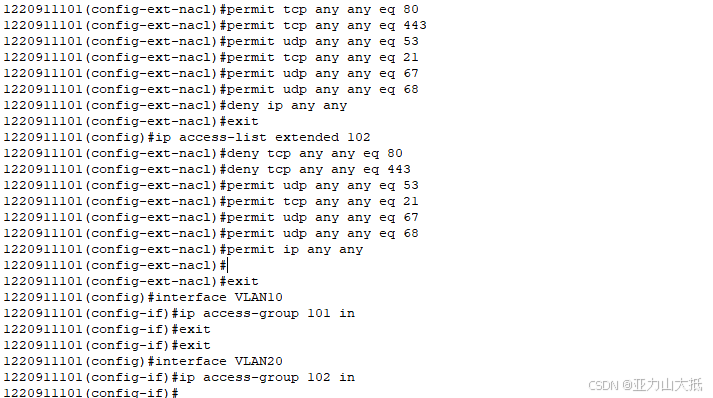

5.在三层交换机上设置两个扩展访问控制列表。列表101控制网络通过实现外网的http、https、DNS的访问和内网FTP和DHCP服务应用;列表102禁止主机访问外网WWW服务,但是可以访问外网的DNS服务和内网的FTP、DHCP服务;两个ACL都要限制VLAN之间的访问。分别将列表1和列表2应用到VLAN10和VLAN20的网络。验证H1和H3主机的网络访问状态。

enable

configure terminal! 创建扩展ACL 101

ip access-list extended 101

! 允许外网HTTP, HTTPS, 和DNS

permit tcp any any eq 80

permit tcp any any eq 443

permit udp any any eq 53

! 允许内网FTP和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 拒绝所有其他流量

deny ip any any

exit禁止主机访问外网WWW服务,但可以访问外网的DNS服务和内网的FTP、DHCP服务;限制VLAN之间的访问。

ip access-list extended 102

! 拒绝外网HTTP

deny tcp any any eq 80

! 拒绝外网HTTPS

deny tcp any any eq 443

! 允许外网DNS

permit udp any any eq 53

! 允许内网FTP 和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 允许其他流量,但也可以限制VLAN

permit ip any any

exit应用ACL到VLAN接口PC-TP1 PCTP2这两个接口上(根据情况用)

进入 VLAN 10 接口

interface Vlan10

ip access-group 101 in ! 将 ACL 101 应用于 VLAN 10 的入方向

ip access-group 102 out ! 将 ACL 102 应用于 VLAN 10 的出方向

exit进入 VLAN 20 接口

interface Vlan20

ip access-group 102 in ! 将 ACL 102 应用于 VLAN 20 的入方向

ip access-group 101 out ! 将 ACL 101 应用于 VLAN 20 的出方向

exit

代码如下图所示:

6.在路由器R上创建标准访问控制列表,列表号为10;只允许192.168.100.100主机访问路由器R的VTY线路的Telnet和SSH协议。完成后进行验证访问情况。

第一步:进入路由器的配置模式

首先,连接到路由器 R,并进入特权模式和全局配置模式。

enable

configure terminal

第二步:创建标准访问控制列表

创建一个标准访问控制列表,编号为 10。该列表只允许特定主机(192.168.100.100)访问 VTY 线路。

ip access-list standard 10

permit 192.168.100.100

deny any

在上述配置中:permit 192.168.100.100 允许来自 192.168.100.100 主机的请求。

deny any 默认拒绝所有其他主机。

第三步:应用 ACL 到 VTY 线路

将刚才创建的 ACL 应用到 VTY 线路。同样,确保在访问控制列表的逻辑中允许该主机访问 Telnet 和 SSH。

line vty 0 4

password cisco

access-class 10 in

login

exit

这表示对 VTY 线路 0 到 4 应用 ACL 10,并进行用户登录验证。

这里注意一下路由器和三层交换机都配置,原因是因为三层交换机设置了两个访问控制列表,会限制连接

第四步:保存配置

保存配置以确保更改在重启后仍然有效:

plaintext

write memory # 或者使用命令: copy running-config startup-config

ok,我们尝试登陆一下,如下图所示没问题,ftp可以访问到www。

这个我就不安排脚本了大家可以拓展试一下,我下面给大家看一下我的学习笔记实在不会参考下面代码就行。

笔记1(白天总结的)

R口

R(config)#hostname 1220911101

先把网络配通

fuyatong(config)#router ospf 1

fuyatong(config-router)#network 172.16.1.0 0.0.0.255 area 0

fuyatong(config-router)#network 100.10.10.0 0.0.0.255 areaCORE

到三层交换机怎么配?

1220911101#show ip route

1220911101(config)#ip routing

1220911101(config)#router ospf 10

1220911101(config-router)#network 172.16.1.0 0.0.0.255 area 0

1220911101(config-router)#network 100.10.10.0 0.0.0.255 area 0

1220911101(config-router)#network 192.168.0.0 0.0.255.255 area 0

1220911101#show ip routeR口

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq www

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq domain

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq ftp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq pop3

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq smtp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq telnet

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 443

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 8080

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 1433

fuyatong(config-ext-nacl)#permit udp 192.168.0.0 0.0.255.255 any eq 1433应用到端口上才能生效(什么端口?g0/0)

fuyatong(config)#interface g0/0

fuyatong(config-if)#ip access-group FYT_YT in

应用到g0/0的接口上的FYT_YT为什么断网了呢(访问不到)?

因为屏蔽了呗

fuyatong(config)#ip access-list extended FYT_YT

fuyatong(config-ext-nacl)#permit ospf any any

www好使,icmp

tcp在三层交换机上设置两个扩展访问控制列表。列表101控制网络通过实现外网的http、https、DNS的访问和内网FTP和DHCP服务应用;列表102禁止主机访问外网WWW服务,但是可以访问外网的DNS服务和内网的FTP、DHCP服务;两个ACL都要限制VLAN之间的访问。分别将列表1和列表2应用到VLAN10和VLAN20的网络。验证H1和H3主机的网络访问状态命令怎么配置

enable

configure terminal! 创建扩展ACL 101

ip access-list extended 101

! 允许外网HTTP, HTTPS, 和DNS

permit tcp any any eq 80

permit tcp any any eq 443

permit udp any any eq 53

! 允许内网FTP和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 拒绝所有其他流量

deny ip any any

exit禁止主机访问外网WWW服务,但可以访问外网的DNS服务和内网的FTP、DHCP服务;限制VLAN之间的访问。

ip access-list extended 102

! 拒绝外网HTTP

deny tcp any any eq 80

! 拒绝外网HTTPS

deny tcp any any eq 443

! 允许外网DNS

permit udp any any eq 53

! 允许内网FTP 和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 允许其他流量,但也可以限制VLAN

permit ip any any

exit应用ACL到VLAN接口PC-TP1 PCTP2这两个接口上

进入 VLAN 10 接口 (VLAN10选A则VLAN20也选A反之选B)

interface Vlan10

A

ip access-group 101 in ! 将 ACL 101 应用于 VLAN 10 的入方向B

ip access-group 102 out ! 将 ACL 102 应用于 VLAN 10 的出方向

exit进入 VLAN 20 接口

interface Vlan20

A

ip access-group 102 in ! 将 ACL 102 应用于 VLAN 20 的入方向B

ip access-group 101 out ! 将 ACL 101 应用于 VLAN 20 的出方向

exit

在路由器R上创建标准访问控制列表(ACL),以允许192.168.100.100主机访问路由器的VTY线路的Telnet和SSH协议,您可以按照以下步骤进行配置:1. 进入路由器的配置模式

enable

configure terminal

2. 创建标准访问控制列表

创建一个编号为10的标准ACL,只允许192.168.100.100主机访问。

access-list 10 permit 192.168.100.100

3. 应用ACL到VTY线路

将创建的ACL应用到VTY线路上,以限制访问。

line vty 0 4

password cisco

access-class 10 in

login

exit

4. 保存配置

确保保存配置,以便在重启后仍然有效。

end

write memory

5. 验证配置

可以使用以下命令验证ACL的配置:

show access-lists

show running-config

注意事项

确保192.168.100.100主机的IP地址是正确的,并且在网络中可以访问路由器。

其他主机将无法通过Telnet或SSH访问路由器,确保在需要时进行适当的配置调整。

% Login disabled on line 388, until 'password' is set

% Login disabled on line 389, until 'password' is set

% Login disabled on line 390, until 'password' is set

% Login disabled on line 391, until 'password' is set

% Login disabled on line 392, until 'password' is set

您收到的消息 (% Login disabled on line ... until 'password' is set) 表明在VTY线路上没有设置登录密码,因此不允许任何用户进行登录。为了使访问控制列表生效,并能够允许192.168.100.100主机通过Telnet或SSH访问路由器R,您需要先为VTY线路设置密码。以下是完整的步骤:

1. 进入路由器的配置模式

enable

configure terminal

2. 创建标准访问控制列表

创建一个编号为10的标准ACL,只允许192.168.100.100主机访问。

access-list 10 permit 192.168.100.100

3. 配置VTY线路

进入VTY线路配置模式,并设置密码和访问控制列表。

line vty 0 4

password cisco ! 将cisco替换为您要设置的实际密码

login

access-class 10 in

exit或者是

ip access-list standard 10

permit 192.168.100.100

tdeny any

exit

line vty 0 4

login local注意: 替换cisco为您想设置的实际密码。务必选择一个安全的密码。

4. 启用SSH(可选,但推荐)

如果您还想启用SSH访问,确保路由器上已经设置了域名和生成的密钥。

shell

hostname R ! 设置路由器主机名

ip domain-name example.com ! 替换为您自己的域名

crypto key generate rsa ! 生成RSA密钥

username admin privilege 15 secret CISCO ! 设置SSH用户

line vty 0 4

transport input ssh telnet ! 允许SSH和Telnet访问

exit

5. 保存配置

确保保存配置,以便在重启后仍然有效。

end

write memory

6. 验证配置

可以使用以下命令验证ACL和VTY线路的配置:

end

show access-lists

show running-config

笔记2(晚上总结的)

OSPF 配置步骤

配置 OSPF 跨路由器

在每个路由器上配置 OSPF。假设使用区域 0(骨干区),您需要为每个相连接的网络添加相应的指令。在路由器 R 的配置示例:

configure terminal

router ospf 1

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.2.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0

1. 进入路由器配置模式

连接到路由器并进入特权模式和全局配置模式:plaintext

enable

configure terminal

2. 创建扩展命名访问控制列表

使用以下命令创建一个名为 EXT_IN 的扩展命名访问控制列表,允许特定服务的流量。plaintext

ip access-list extended FYT_YT! 允许 TCP 流量

permit tcp any any eq www ! 允许 HTTP (TCP 80)

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit tcp any any eq smtp ! 允许 SMTP (TCP 25)

permit tcp any any eq pop3 ! 允许 POP3 (TCP 110)

permit tcp any any eq 443 ! 允许 HTTPS (TCP 443)

permit tcp any any eq 8080 ! 允许 HTTP Alternative (TCP 8080)

permit tcp any any eq 1433 ! 允许 Microsoft SQL Server (TCP 1433)! 允许 UDP 流量

permit udp any any eq domain ! 允许 DNS (UDP 53)

permit udp any any eq 1433 ! 允许 Microsoft SQL Server (UDP 1433)! 可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

3. 应用访问控制列表

之后, 将ACL应用到适当的接口,请根据您的网络拓扑选择正确的接口,例如将 ACL 应用于出接口:plaintext

interface GigabitEthernet0/1 ! 确保这个是连接到内部网络的接口

ip access-group EXT_IN out ! 将访问控制列表应用于出接口

4. 查看并验证访问控制列表

在配置完成后,您可以使用以下命令查看刚刚创建的 ACL:plaintext

show ip access-lists EXT_IN

5. 截图记录

由于我无法生成或查看截图,您可以在您的终端上运行 show ip access-lists FYT_YT 命令后,复制输出并将其添加到实验报告中。确保注释和结构清晰,以方便您完成报告。6. 保存配置

完成配置后,切记保存更改以保持访问控制列表设置:plaintext

write memory ! 或者使用 copy running-config startup-config

要验证内网主机是否可以访问外网的 WWW 服务器,并检查内外网的数据包过滤情况,可以按照以下步骤进行:1. 验证内网主机的网络配置

确保内网主机(如 PC-PT H1 和 PC-PT H2)配置正确,包括:IP 地址:确保每台主机的 IP 地址在正确的子网内。

子网掩码:确保子网掩码设置正确。

默认网关:确保默认网关指向路由器的内网接口。

2. 测试连通性

Ping 测试

从内网主机(如 PC-PT H1)执行以下命令:plaintext

ping 100.10.10.254 # 测试到外网服务器的连通性

ping 100.10.10.10 # 测试到外网 WWW 服务器的连通性

如果 ping 测试成功,说明内网主机可以访问外网。3. 测试特定服务

访问 WWW 服务

在 PC-PT H1 上打开浏览器,输入外网 WWW 服务器的 IP 地址(如 http://100.10.10.10),检查是否能够成功加载网页。4. 检查访问控制列表 (ACL)

如果无法访问外网,可能是由于 ACL 配置不当。检查以下内容:确保 ACL 允许 HTTP(TCP 80)和 HTTPS(TCP 443)流量。

确保 ACL 应用在正确的接口上,并且方向设置正确(通常是出接口)。

5. 检查路由配置

确保路由器的路由表中有到外网的路由。可以使用以下命令查看路由表:plaintext

show ip route设置两个扩展访问控制列表(ACL 101 和 ACL 102)的具体步骤,以及如何验证 H1 和 H3 主机的网络访问状态。

第一步:进入交换机的配置模式

连接到三层交换机并进入特权模式和全局配置模式:

enable

configure terminal

第二步:创建扩展访问控制列表

创建 ACL 101

ACL 101 允许内网通过外网的 HTTP、HTTPS、DNS 的访问和内网的 FTP 和 DHCP 服务,另外也限制 VLAN 之间的访问。

ip access-list extended 101允许内网主机访问外网的服务

permit tcp any any eq www ! 允许 HTTP (TCP 80)

permit tcp any any eq 443 ! 允许 HTTPS (TCP 443)

permit udp any any eq domain ! 允许 DNS (UDP 53)

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit udp any any eq bootpc ! 允许 DHCP 请求 (UDP 68)

permit tcp any any eq bootps ! 允许 DHCP 服务器 (UDP 67)可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

创建 ACL 102

ACL 102 禁止主机访问外网的 WWW 服务,但可以访问外网的 DNS 服务和内网的 FTP、DHCP 服务。

ip access-list extended 102

拒绝外网的 HTTP 服务

deny tcp any any eq www ! 禁止 HTTP (TCP 80)

允许外网的 DNS 服务

permit udp any any eq domain ! 允许 DNS (UDP 53)

允许内网的 FTP 和 DHCP 服务

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit udp any any eq bootpc ! 允许 DHCP 请求 (UDP 68)

permit tcp any any eq bootps ! 允许 DHCP 服务器 (UDP 67)

可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

第三步:应用 ACL 到 VLAN

假设 VLAN 10 用于 H1,VLAN 20 用于 H3,将 ACL 101 和 102 应用到相应的 VLAN 接口。

应用 ACL 101 到 VLAN 10

plaintext

interface vlan 10

ip access-group 101 in ! 将 ACL 101 应用于 VLAN 10 的入方向

应用 ACL 102 到 VLAN 20

plaintext

interface vlan 20

ip access-group 102 in ! 将 ACL 102 应用于 VLAN 20 的入方向

第四步:保存和检查配置

保存配置,确保更改在重启后仍然有效:

write memory 或使用 copy running-config startup-config

检查 ACL 配置

可以使用以下命令检查 ACL 是否正确应用:

show ip access-lists

show running-config

第五步:验证 H1 和 H3 主机的网络访问状态

对于 H1:

访问外网的 HTTP 服务:

打开浏览器,输入外网 IP 地址,检查是否可以访问。

访问外网的 DNS 服务:

使用 ping 命令测试访问外网域名。

访问内网的 FTP 和 DHCP 服务:

尝试通过 FTP 客户端连接到内网 FTP 服务器,检查是否可以成功连接。

对于 H3:

访问外网的 HTTP 服务:

尝试访问外网的 HTTP 服务,应该无法访问。

访问外网的 DNS 服务:

使用 ping 测试访问外网的 DNS 服务器。

访问内网的 FTP 和 DHCP 服务:

通过 FTP 客户端测试连接到内网 FTP 服务器。

第六步:故障排除

如果在测试中发现某些服务不可用,检查以下内容:

ACL 配置:确认 ACL 配置是否正确。

VLAN 配置:确保 VLAN 和接口配置正确。

物理连接:检查设备之间的物理连接是否正常。

其他防火墙:确认没有其他网络设备阻止流量。

最后一个在路由器R上创建标准访问控制列表,列表号为10;只允许192.168.100.100主机访问路由器R的VTY线路的Telnet和SSH协议。完成后进行验证访问情况。

在路由器上创建标准访问控制列表 (ACL) 来限制特定主机对 VTY(虚拟终端线路)的 Telnet 和 SSH 访问,是保护路由器安全的重要步骤。下面是实现这个需求的具体步骤。

第一步:进入路由器的配置模式

首先,连接到路由器 R,并进入特权模式和全局配置模式。

enable

configure terminal

第二步:创建标准访问控制列表

创建一个标准访问控制列表,编号为 10。该列表只允许特定主机(192.168.100.100)访问 VTY 线路。

ip access-list standard 10

permit 192.168.100.100

deny any

permit 192.168.100.100 允许来自 192.168.100.100 主机的请求。

deny any 默认拒绝所有其他主机。

第三步:应用 ACL 到 VTY 线路

将刚才创建的 ACL 应用到 VTY 线路。同样,确保在访问控制列表的逻辑中允许该主机访问 Telnet 和 SSH。

plaintext

line vty 0 4

access-class 10 in

password cisco

login

这表示对 VTY 线路 0 到 4 应用 ACL 10,并进行用户登录验证。

第四步:保存配置

保存配置以确保更改在重启后仍然有效:

plaintext

write memory # 或者使用命令: copy running-config startup-config

第五步:验证访问情况

要验证配置是否正常,可以使用以下步骤:

从 192.168.100.100 主机进行 Telnet 和 SSH 连接到路由器 R:

使用命令提示符(或终端)尝试进行 Telnet 连接:

telnet <路由器_R的_IP地址>

尝试用 SSH 连接:

ssh <路由器_R的_IP地址>

这两个连接应该能够成功建立。

从其他www/ftp(例如 192.168.100.100)尝试进行 Telnet 和 SSH 连接:同样在其他主机上尝试访问路由器 R:

telnet <路由器_R的_IP地址>

尝试用 SSH 连接:

ssh <路由器_R的_IP地址>

这两个连接应该会被拒绝。

第六步:故障排除(如果需要)

如果访问未按预期工作,请检查以下内容:

ACL 配置:使用命令查看 ACL 配置:

show access-lists

VTY 线路配置:确保 VTY 线路的配置正确,允许使用 Telnet 和 SSH。

其他安全设置:确认没有其他的安全措施(如防火墙)影响到访问。

IP 地址:确保 192.168.100.100 是您要测试的主机的正确 IP 地址

相关文章:

访问控制列表(课内实验)

实验2:访问控制列表 实验目的及要求: 通过实验,进一步的理解标准ACL与扩展ACL的工作原理及执行过程。理解通配符的概念,熟练掌握标准ACL与扩展ACL的配置指令,掌握将访问控制列表应用VTY线路上,并且能够判断…...

处理Java内存溢出问题(java.lang.OutOfMemoryError):增加JVM堆内存与调优

处理Java内存溢出问题(java.lang.OutOfMemoryError):增加JVM堆内存与调优 在进行压力测试时,遇到java.lang.OutOfMemoryError: Java heap space错误或者nginx报错no live upstreams while connecting to upstream通常意味着应用的…...

数据分析库Pandas

一、认识Pandas数据分析库 Pandas是一个功能强大的数据分析库,它提供了丰富的数据结构和函数来处理和分析表格数据。在处理类似您提供的Excel文件时,首先需要导入Pandas库并读取数据,然后进行数据清洗和预处理,最后进行数据分析和…...

nginx做负载均衡的策略有哪些和模块

文章目录 策略模块 策略 轮询:轮询是Nginx默认的负载均衡策略,每个请求会按时间顺序分配到不同的后端服务器。这种方式适用于服务器配置相当且无状态的服务场景。加权轮询:在轮询的基础上,通过设置权重来调整不同服务器处理请求的…...

基于SSM社区医院预约转诊管理系统JAVA|VUE|Springboot计算机毕业设计源代码+数据库+LW文档+开题报告+答辩稿+部署教+代码讲解

源代码数据库LW文档(1万字以上)开题报告答辩稿 部署教程代码讲解代码时间修改教程 一、开发工具、运行环境、开发技术 开发工具 1、操作系统:Window操作系统 2、开发工具:IntelliJ IDEA或者Eclipse 3、数据库存储:…...

Android适配器更改,ListView未收到通知解析

只需要在每次适配器发生变化时,调用函数adapter.notifyDataSetChanged(); 其中的adapter是适配器名。 需要说明的适配器对应的数组:List<String>也是适配器的一部分。 如:以下代码中的lists数组 List<T> lists new ArrayLis…...

ubuntu18.04系统中图形化界面

一、Ubuntu 18.04 中,使用 GDM 作为默认的图形用户界面(GUI)管理器。GDM 是 GNOME Display Manager 的缩写,它是用于 Ubuntu 的显示管理器,负责处理登录和会话管理。 通过命令行重启 Ubuntu 18.04 上的图形界面服务&am…...

深入Semantic Kernel:插件开发与实践应用(进阶篇)

文章目录 一、引言二、开发Semantic Kernel插件三、实战3.1 时间信息插件3.2 小部件工厂插件3.3 初始化Semantic Kernel实例3.4 四个实战示例3.4.1 模型幻觉3.4.2 给模型提供时间信息3.4.3 AI自动调用函数3.4.4 AI自动调用和使用枚举 四、结论 一、引言 在上一篇入门文章《探索…...

基于SpringBoot+Vue+Uniapp的植物园管理小程序系统(2024最新,源码+文档+远程部署+讲解视频等)

3. 论文参考 4. 项目运行截图 5. 技术框架 5.1 后端采用SpringBoot框架 Spring Boot 是一个用于快速开发基于 Spring 框架的应用程序的开源框架。它采用约定大于配置的理念,提供了一套默认的配置,让开发者可以更专注于业务逻辑而不是配置文件。Spring …...

2024zzuacm新生选拔赛第一场

2024zzuacm新生选拔赛第一场https://ac.nowcoder.com/acm/contest/92409 python代码源自我有异议症QAQ A - 降智视频 题意 起初有n个数都在丁丁手中,进行如下操作k次: 豆豆从丁丁手中拿走标号为奇数的数。对丁丁的其他的数进行重新标号。 问进行k次…...

IP地址如何支持远程办公?

由于当今社会经济的飞速发展,各个方向的业务都不免接触到跨省、跨市以及跨国办公的需要,随之而来的远程操作的不方便,加载缓慢,传输文件时间过长等困难,如何在万里之外实现远程办公呢?我们以以下几点进行阐…...

spring 集合注入格式

数组 List Set Map properties 案例 package org.example.dao.impl;import org.example.dao.BookDao;import java.util.List; import java.util.Map; import java.util.Properties; import java.util.Set;public class BookDaoImpl implements BookDao {private int[] array;p…...

基于Zabbix进行服务器运行情况监测

文章目录 引言I Zabbix主要构成下载并安装Zabbix被监控主机安装zabbix agent创建被监控主机报警设置II 常见问题cannot use database "zabbix": its "users" table is empty (is this the Zabbix proxy database?)重置 Zabbix Web 界面密码Zabbix agent i…...

Github优质项目推荐 - 第五期

文章目录 Github优质项目推荐 - 第五期一、【localsend】,47.5k stars - 附近设备文件互传二、【Pake】,29.9k stars - 网页变成桌面应用三、【laravel-crm】,10.7k stars - CRM 解决方案四、【localstack】,55.7k stars - 本地 A…...

Java_ EE (网络编程)

网络编程基本概念: 计算机网络计算机网络是指将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。从其…...

‘)

Qt子线程运行报错error: undefined reference to `excelThread::conversionFinished()‘

如标题所示,笔者试图在子线程中使用基于GUI的对话框,而基于GUI的对话框需要在主线程(也称为GUI线程)中运行,在子线程中不能直接用,需要使用信号与槽机制,将请求发送到主线程,然后在主…...

VSCode 使用 EmmyLua 对lua进行调试

时间:2024年10月 其他:win10,EmmyLua v0.8.20 参考:https://blog.csdn.net/ShenHaoDeHao/article/details/140268354 有几个概念搞清楚就好理解了。一般开发中,我们编写的lua文件由宿主程序的来解析、执行࿱…...

neovim ubuntu中WARNING No clipboard tool found

我在vnc远程的ubuntu中做个临时开发,发现neovim无法复制文字,于是我:checkhealth查看了一下,测试结果如下: WARNING No clipboard tool found. Clipboard registers (" and "*) will not work.ADVICE::help clipboard …...

1882B - Sets and Union

题意就是有n个集合,对n个集合做并集得到 S S S, 现在抽n个集合中的集合做交集得到 T T T,问如何做让 S ≠ T S\neq T ST,并且让 T T T尽可能大。 这道题如果数据大一些做不了,但是数字大小只在50之间,并且集合的大小50,n大小50…...

thinkphp阿里云发送短信验证码,存储到缓存中完成手机号验证

源码demo下载地址 https://download.csdn.net/download/hanzhuhuaa/89865893 或者也可以在文章中查看demo源码 ↓ 第一步安装阿里云 SDK 您可以使用 Composer 来安装阿里云的 SDK。在项目目录中运行: composer require alibabacloud/sdk第二步发送短信 namespace app\api\c…...

大数据学习栈记——Neo4j的安装与使用

本文介绍图数据库Neofj的安装与使用,操作系统:Ubuntu24.04,Neofj版本:2025.04.0。 Apt安装 Neofj可以进行官网安装:Neo4j Deployment Center - Graph Database & Analytics 我这里安装是添加软件源的方法 最新版…...

Linux相关概念和易错知识点(42)(TCP的连接管理、可靠性、面临复杂网络的处理)

目录 1.TCP的连接管理机制(1)三次握手①握手过程②对握手过程的理解 (2)四次挥手(3)握手和挥手的触发(4)状态切换①挥手过程中状态的切换②握手过程中状态的切换 2.TCP的可靠性&…...

Go 语言接口详解

Go 语言接口详解 核心概念 接口定义 在 Go 语言中,接口是一种抽象类型,它定义了一组方法的集合: // 定义接口 type Shape interface {Area() float64Perimeter() float64 } 接口实现 Go 接口的实现是隐式的: // 矩形结构体…...

【Redis技术进阶之路】「原理分析系列开篇」分析客户端和服务端网络诵信交互实现(服务端执行命令请求的过程 - 初始化服务器)

服务端执行命令请求的过程 【专栏简介】【技术大纲】【专栏目标】【目标人群】1. Redis爱好者与社区成员2. 后端开发和系统架构师3. 计算机专业的本科生及研究生 初始化服务器1. 初始化服务器状态结构初始化RedisServer变量 2. 加载相关系统配置和用户配置参数定制化配置参数案…...

Keil 中设置 STM32 Flash 和 RAM 地址详解

文章目录 Keil 中设置 STM32 Flash 和 RAM 地址详解一、Flash 和 RAM 配置界面(Target 选项卡)1. IROM1(用于配置 Flash)2. IRAM1(用于配置 RAM)二、链接器设置界面(Linker 选项卡)1. 勾选“Use Memory Layout from Target Dialog”2. 查看链接器参数(如果没有勾选上面…...

CSS设置元素的宽度根据其内容自动调整

width: fit-content 是 CSS 中的一个属性值,用于设置元素的宽度根据其内容自动调整,确保宽度刚好容纳内容而不会超出。 效果对比 默认情况(width: auto): 块级元素(如 <div>)会占满父容器…...

代码规范和架构【立芯理论一】(2025.06.08)

1、代码规范的目标 代码简洁精炼、美观,可持续性好高效率高复用,可移植性好高内聚,低耦合没有冗余规范性,代码有规可循,可以看出自己当时的思考过程特殊排版,特殊语法,特殊指令,必须…...

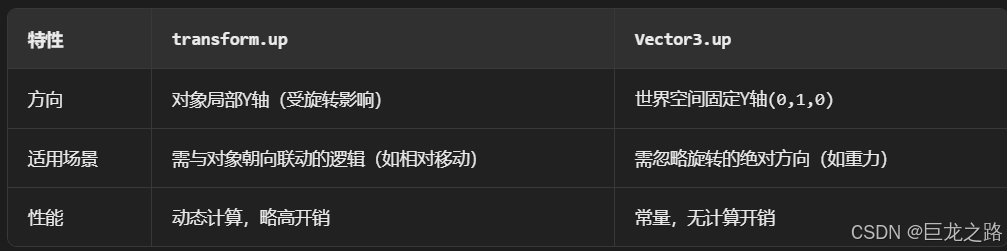

Unity中的transform.up

2025年6月8日,周日下午 在Unity中,transform.up是Transform组件的一个属性,表示游戏对象在世界空间中的“上”方向(Y轴正方向),且会随对象旋转动态变化。以下是关键点解析: 基本定义 transfor…...

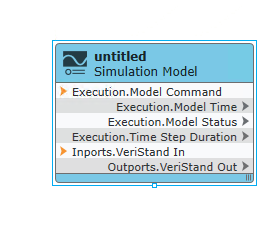

【Veristand】Veristand环境安装教程-Linux RT / Windows

首先声明,此教程是针对Simulink编译模型并导入Veristand中编写的,同时需要注意的是老用户编译可能用的是Veristand Model Framework,那个是历史版本,且NI不会再维护,新版本编译支持为VeriStand Model Generation Suppo…...

热烈祝贺埃文科技正式加入可信数据空间发展联盟

2025年4月29日,在福州举办的第八届数字中国建设峰会“可信数据空间分论坛”上,可信数据空间发展联盟正式宣告成立。国家数据局党组书记、局长刘烈宏出席并致辞,强调该联盟是推进全国一体化数据市场建设的关键抓手。 郑州埃文科技有限公司&am…...