软考(网工)——网络安全

文章目录

- 🕐网络安全基础

- 1️⃣网络安全威胁类型

- 2️⃣网络攻击类型

- 🕑现代加密技术

- 1️⃣私钥密码/对称密码体制

- 2️⃣对称加密算法总结

- 3️⃣公钥密码/非对称密码

- 4️⃣混合密码

- 5️⃣国产加密算法 - SM 系列

- 6️⃣认证

- 7️⃣基于公钥的认证

- 🕒Hash 哈希算法

- 1️⃣哈希算法 Hash

- 2️⃣HASH 应用

- 🔴文件完整性校验

- 🟠账号密码存储

- 🟡用户身份认证

- 🕓数字签名

- 1️⃣数字签名

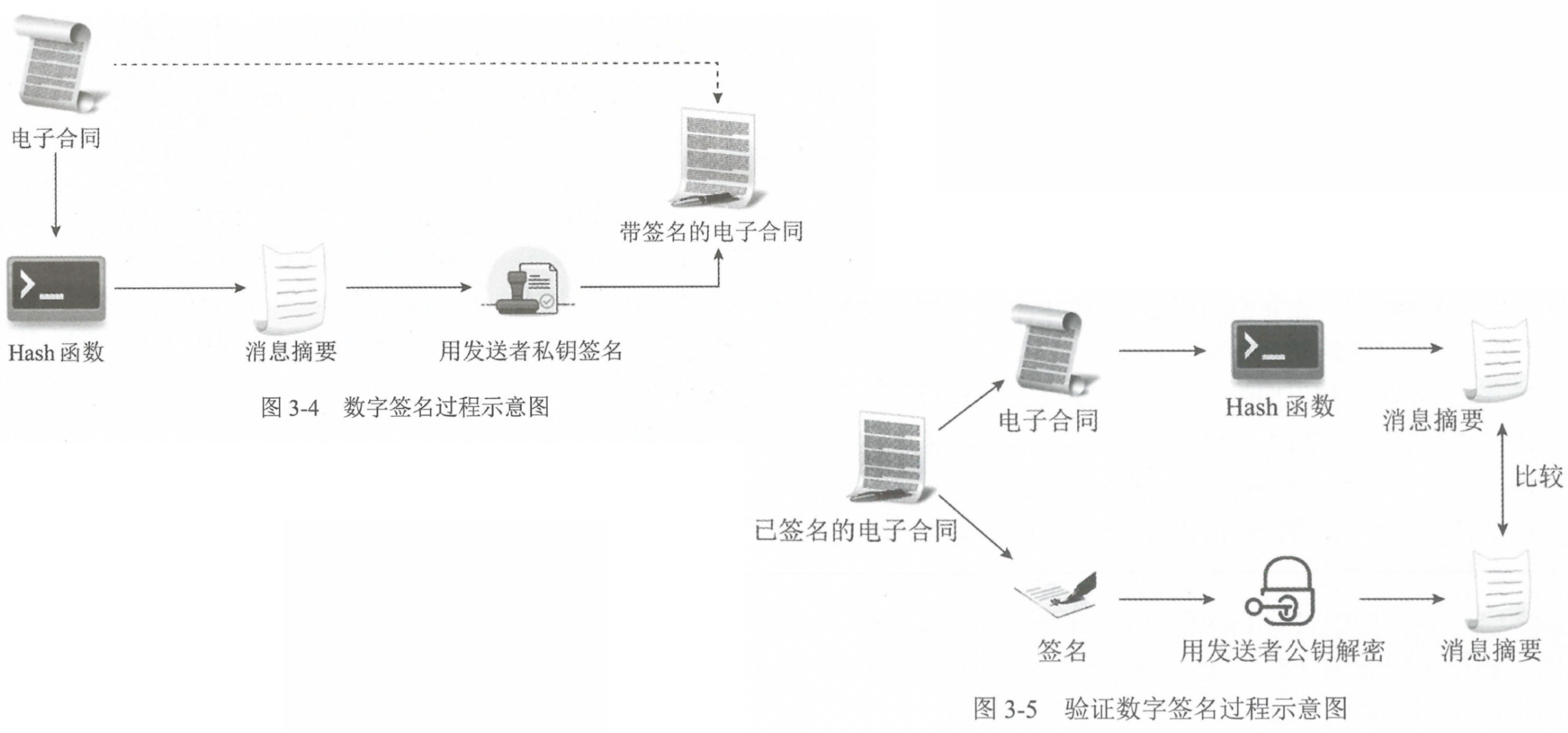

- 2️⃣数字签名与验证过程

- 🕔数字证书与CA

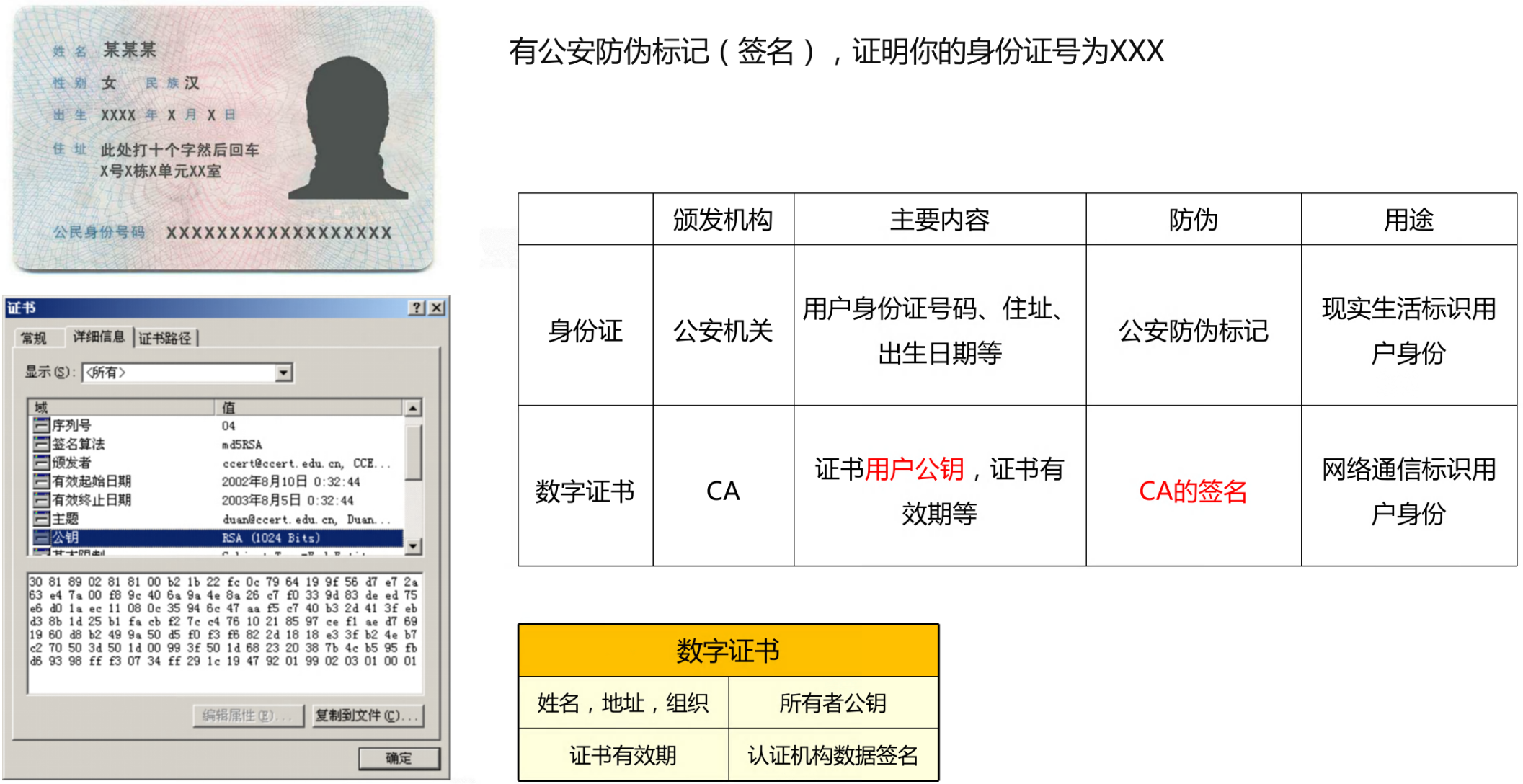

- 1️⃣数字证书

- 2️⃣数字证书类比

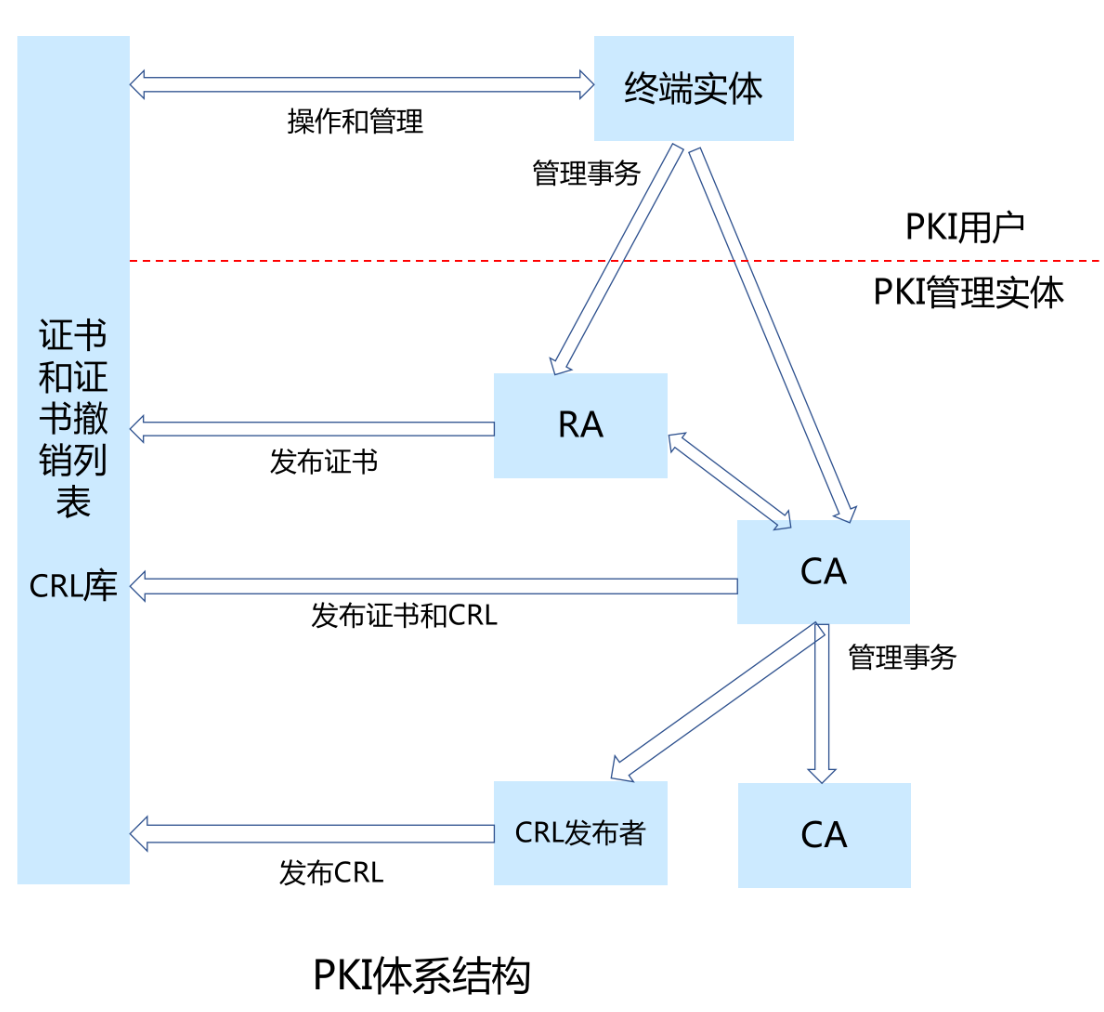

- 3️⃣PKI体系结构

- 4️⃣证书链

- 🕕IPSec原理

- 1️⃣虚拟专用网基础

- 2️⃣虚拟专网解决方案

- 3️⃣二层隧道协议

- 4️⃣PPP认证方式:PAP和CHAP

- 5️⃣IPSec基础

- 6️⃣IPSec原理

- 7️⃣IPSec两种封装模式

- 🕖SSL与HTTPS

- 1️⃣SSL安全套接层

- 2️⃣HTTPS和S-HTTP

- 3️⃣PGP

- 4️⃣Kerberos和PKI

- 5️⃣其他应用层安全协议

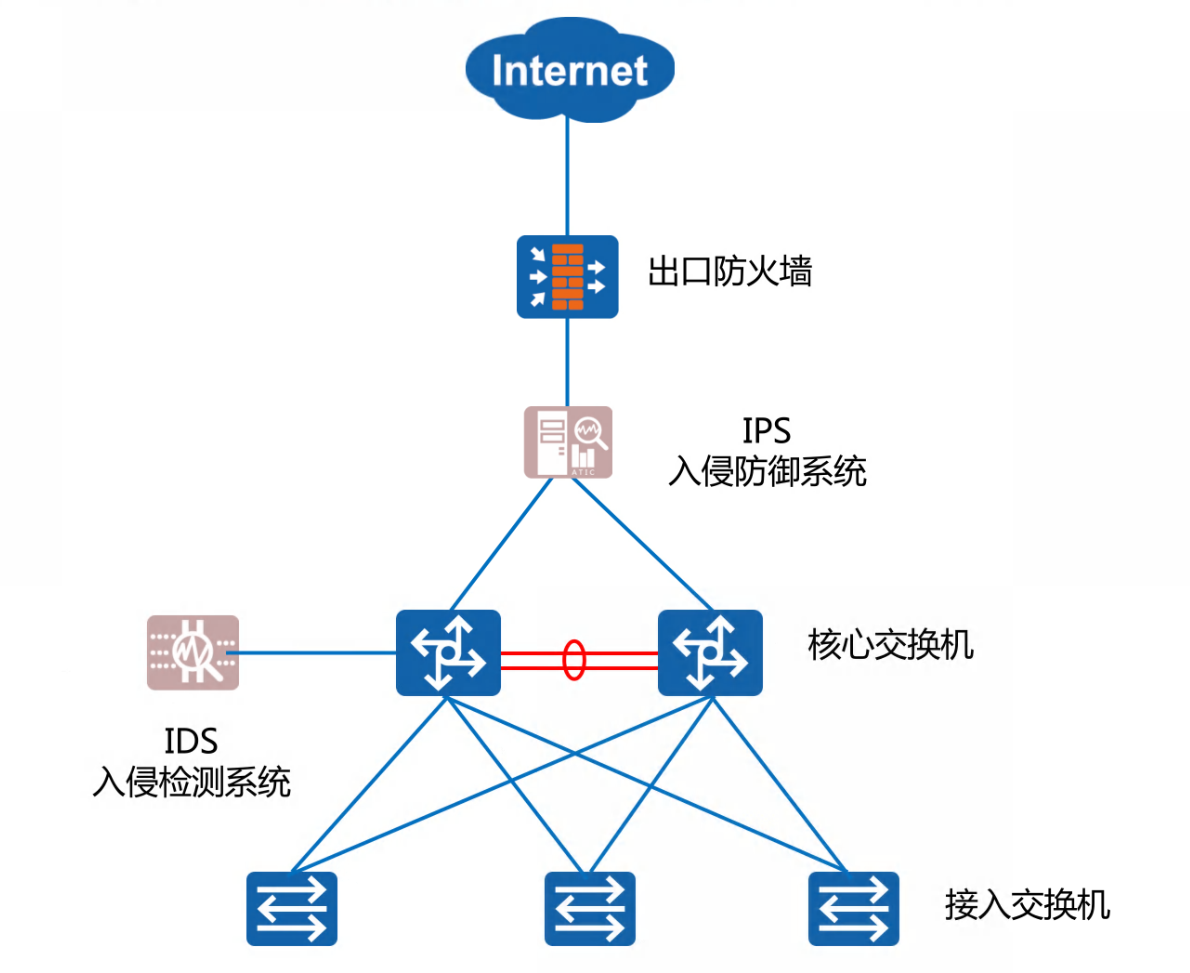

- 🕗防火墙与入侵检测

- 1️⃣防火墙

- 2️⃣防火墙区域划分

- 3️⃣入侵检测

- 4️⃣入侵检测系统的数据源

- 5️⃣华为交换机端口镜像配置

- 6️⃣入侵检测分类

- 7️⃣入侵防御系统IPS

- 8️⃣入侵防御系统IPSvs入侵检测系统IDS

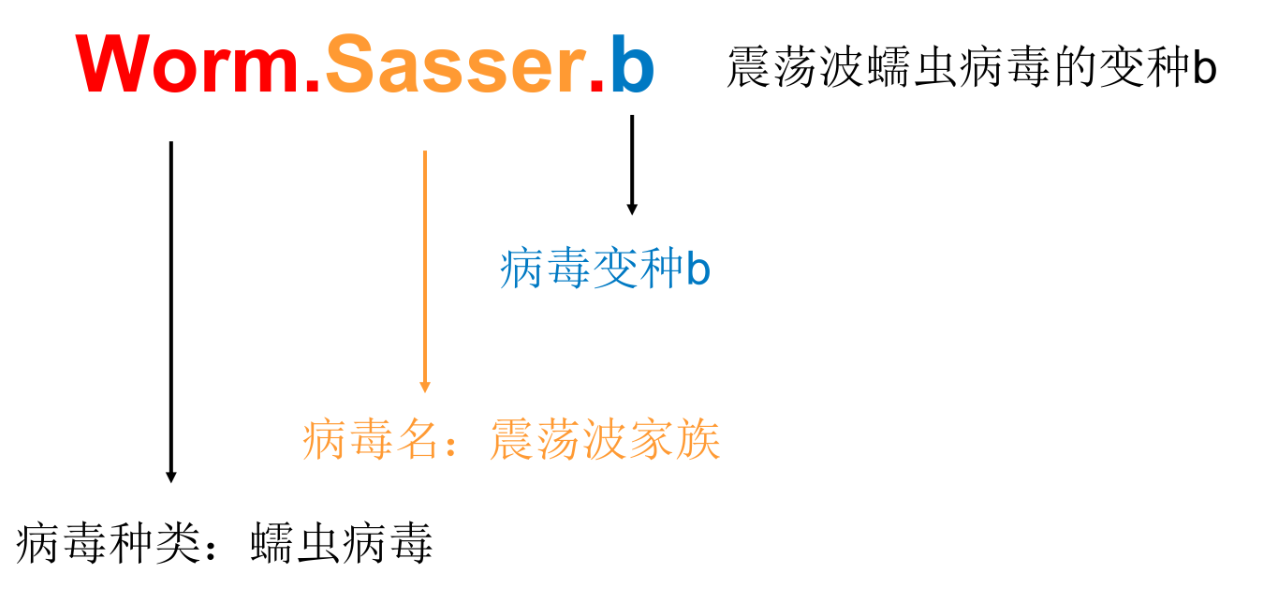

- 🕘计算机病毒与防护

- 1️⃣计算机病毒基础

- 2️⃣病毒命名规则

- 🕙章节总结

🕐网络安全基础

1️⃣网络安全威胁类型

- (1)窃听:例如搭线窃听、安装通信监视器和读取网上的信息等。

- (2)假冒:当一个实体假扮成另一个实体进行网络活动时就发生了假冒。

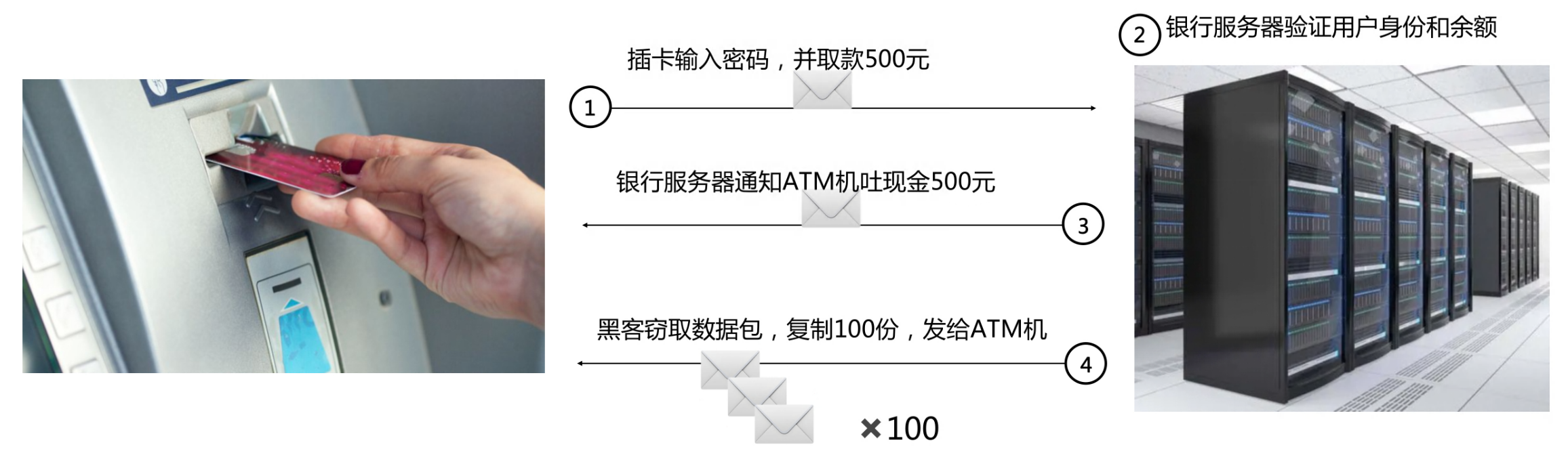

- (3)重放:重复发送一份报文或报文的一部分,以便产生一个被授权效果。(随机数、时间截)

- (4)流量分析:对网上信息流观察和分析推断出网上传输的有用信息。

- (5)数据完整性破坏:有意或无意地修改或破坏信息系统,或者在非授权和不能监测的方式下对数据进行修改。

- (6)拒绝服务DoS:当一个授权实体不能获得应有的对网络资源的访问。SYN-Flooding

- (7)资源的非授权使用:即与所定义的安全策略不一致的使用。

- (8)陷门和特洛伊木马:通过替换系统合法程序,或者在合法程序里插入恶意代码。

- (9)病毒:随着人们对计算机系统和网络依赖程度的增加,计算机病毒已经构成了对计算机系统和网络的严重威胁。

- (10)诽谤:利用计算机信息系统的广泛互连性和匿名性散布错误的消息,以达到坻毁某个对象的形象和知名度的目的。

2️⃣网络攻击类型

- 被动攻击:典型代表嗅探、监听和流量分析,最难被检测,重点是预防,主要手段是加密。

- 主动攻击:假冒、重放、欺骗、消息篡改和拒绝服务等,重点是检测而不是预防,手段有防火墙、IDS等技术

- 物理临近攻击:防止外人乱进机房。

- 内部人员攻击:内鬼渗透,国共抗战,内部瓦解。

- 分发攻击:软件开发出来未安装之前,被篡改。 (疫苗运输恒温不合格)

### 3️⃣安全目标与技术 + 安全目标 - 访问控制 - 认证:身份认证、消息认证 - 完整性:确保接收到的信息与发送的信息一致 - 审计:不可抵赖 - 保密:确保敏感信息不被泄露 + 基本安全技术: 数据加密、数字签名、身份认证、防火墙、入侵检测、内容检查。

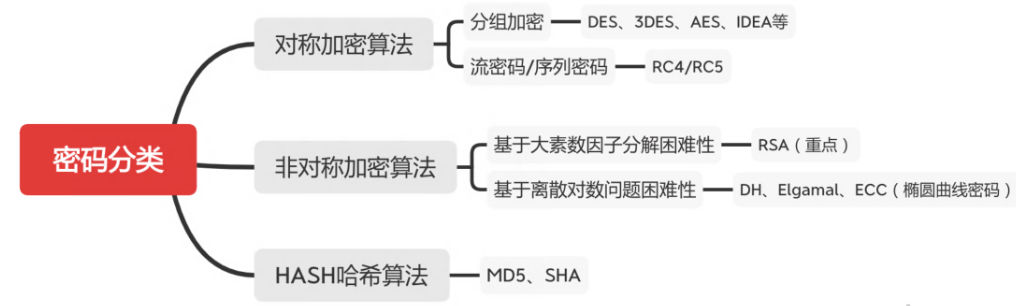

🕑现代加密技术

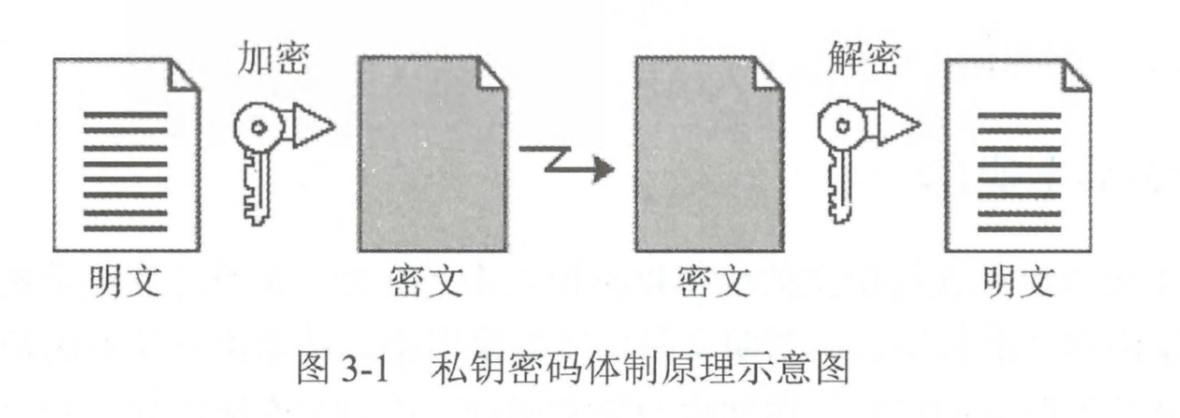

1️⃣私钥密码/对称密码体制

- 密码分为私钥和公钥密码两种,而介于私钥和公钥之间的密码称为混合密码。

- 私钥密码又称对称密码,该体制的特点是加密和解密使用相同的密钥。消息的收发双方必须事先通过安全渠道交换密钥。

- 优点:加解密速度快、密文紧凑、使用长密钥时的难破解。

- 缺点:密钥分配问题、密钥管理问题、无法认证源。

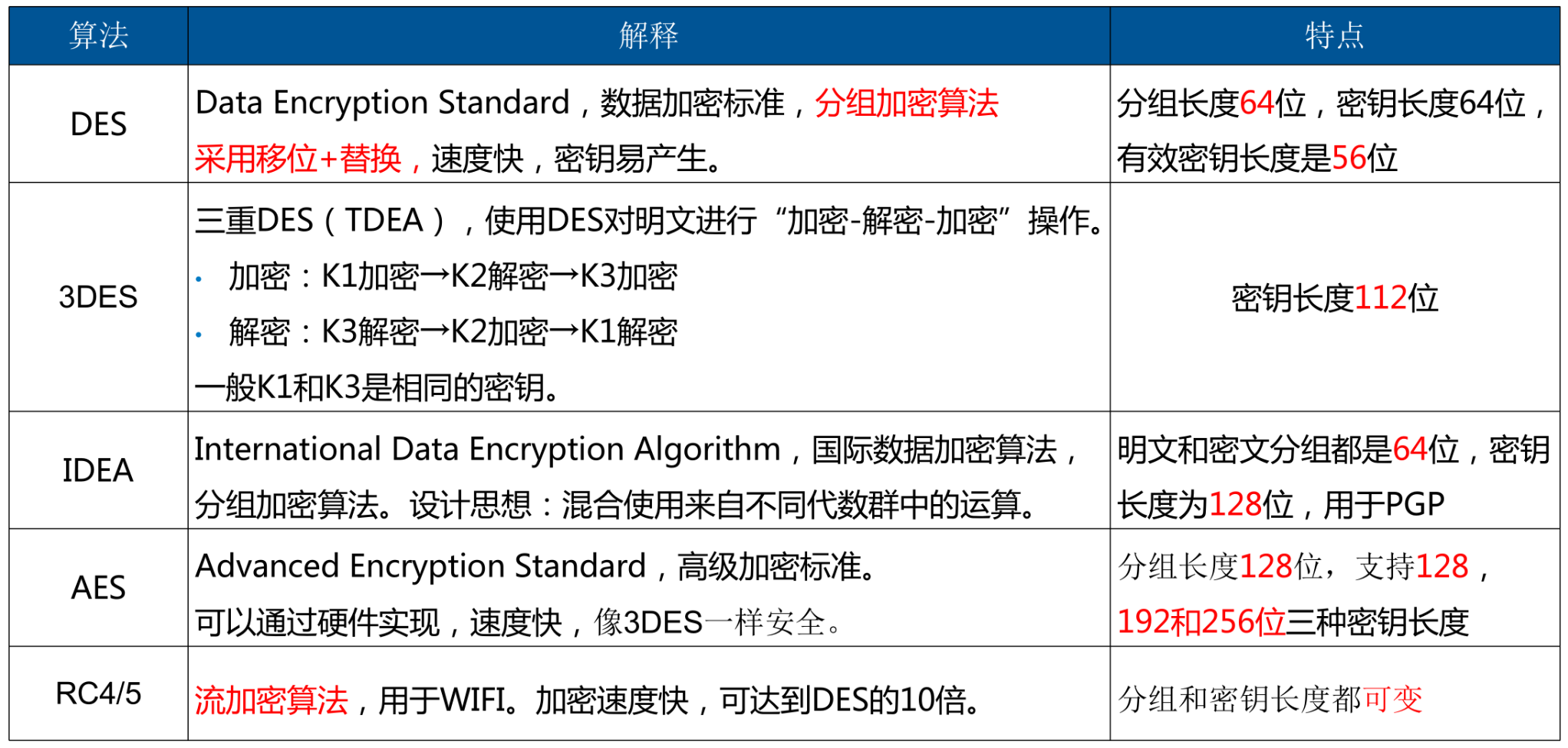

- 常见的对称密钥加密算法如下:DES、3DES、AES、RC4/5、IDEA。

2️⃣对称加密算法总结

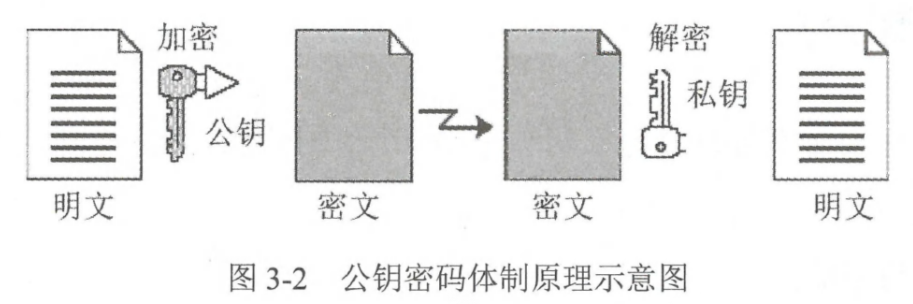

3️⃣公钥密码/非对称密码

- 公钥密码又称为非对称加密,就是对数据加密和解密的密钥是不同的。

- 优点:密钥分发方便、密钥保管量少、支持数字签名。

- 缺点:加密速度慢(计算量大,不适合加密大数据)、数据膨胀率高。

- 每个实体有两个密钥:公钥公开,私钥自己保存。

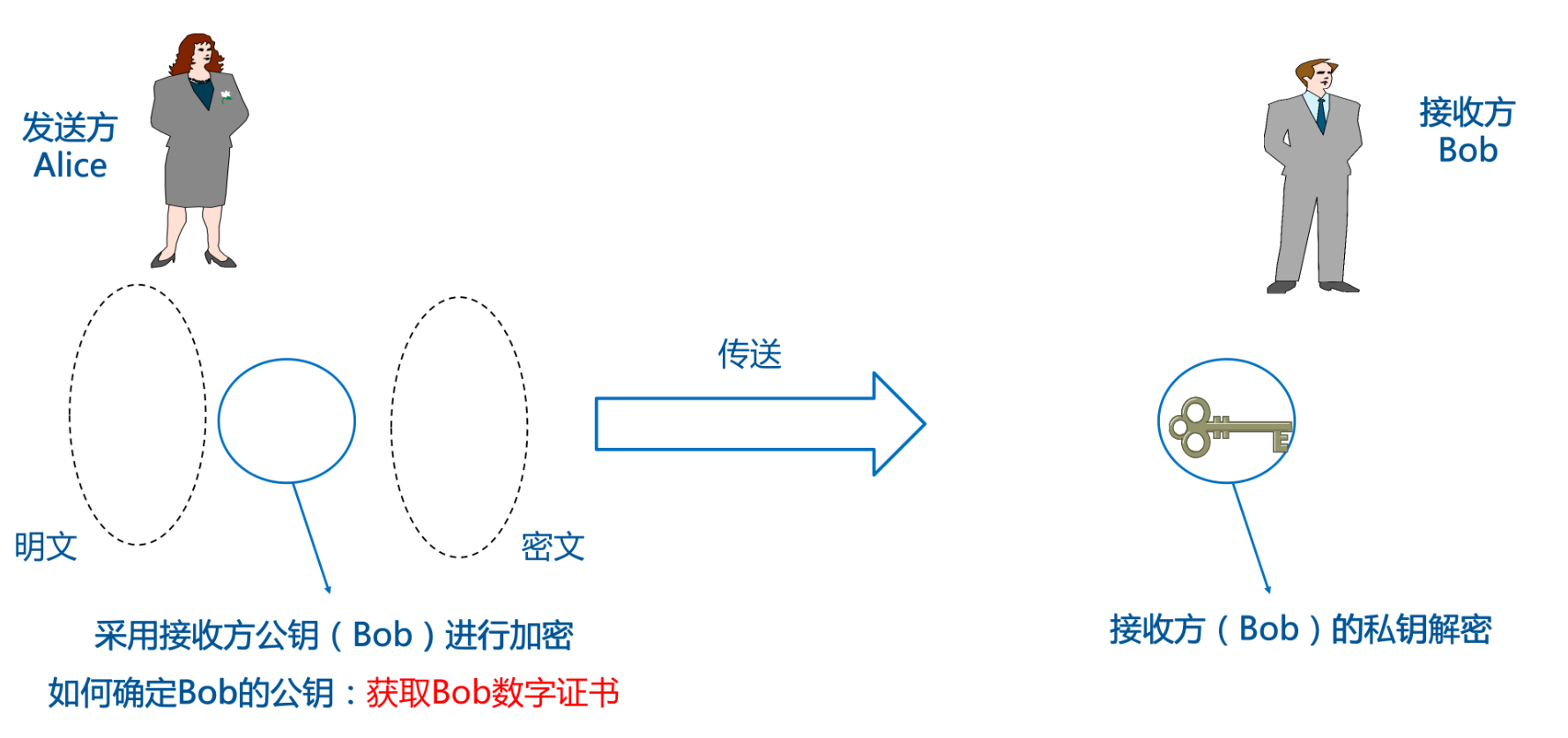

- 公钥加密,私钥解密,可实现保密通信

- 私钥加密,公钥解密,可实现数字签名

- 常见的非对称加密算法如下:

- RSA:512位(或1024位)密钥,计算量极大,难破解。

- Elgamal、ECC(椭圆曲线算法)、背包算法、Rabin、DH等。

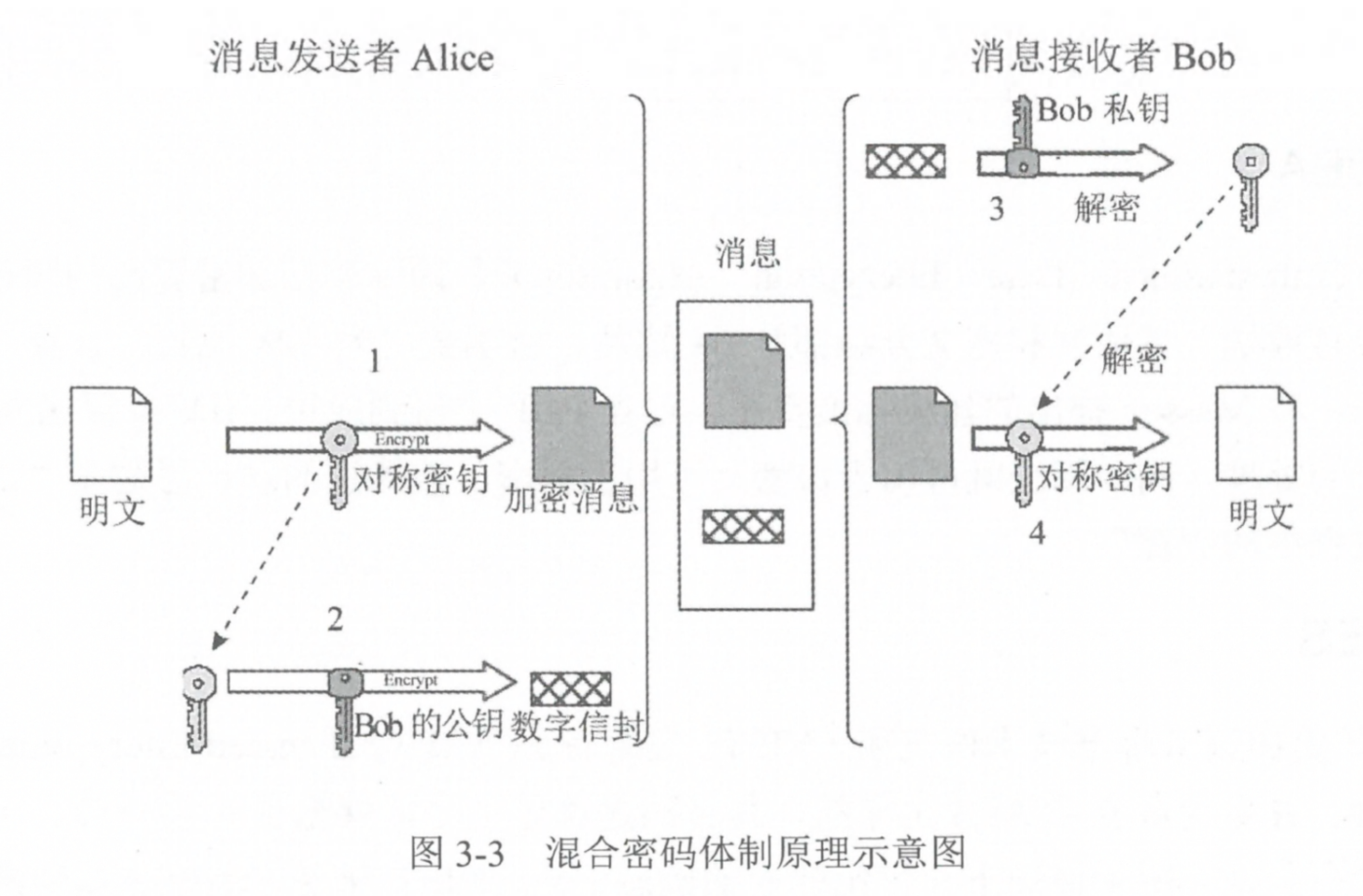

4️⃣混合密码

- 混合密码:发送方用对称密钥加密需要发送的消息,再用接收方的公钥加密对称密钥,然后一起发送给接收方;接收方先用自己的私钥解密得到对称密钥,然后用对称密钥解密得到明文。

5️⃣国产加密算法 - SM 系列

- 《中华人民共和国密码法》密码分为核心密码、普通密码和商用密码,实行分类管理。

- 核心密码、普通密码用于保护国家秘密信息,属于国家秘密,由密码管理部门依法实行严格统一管理。

- 商用密码用于保护不属于国家秘密的信息,公民、法人可用。

- 国产密码算法:是指由国家密码研究相关机构自主研发,具有相关知识产权的商用密码算法,目前已经公布的国产密码算法如下:

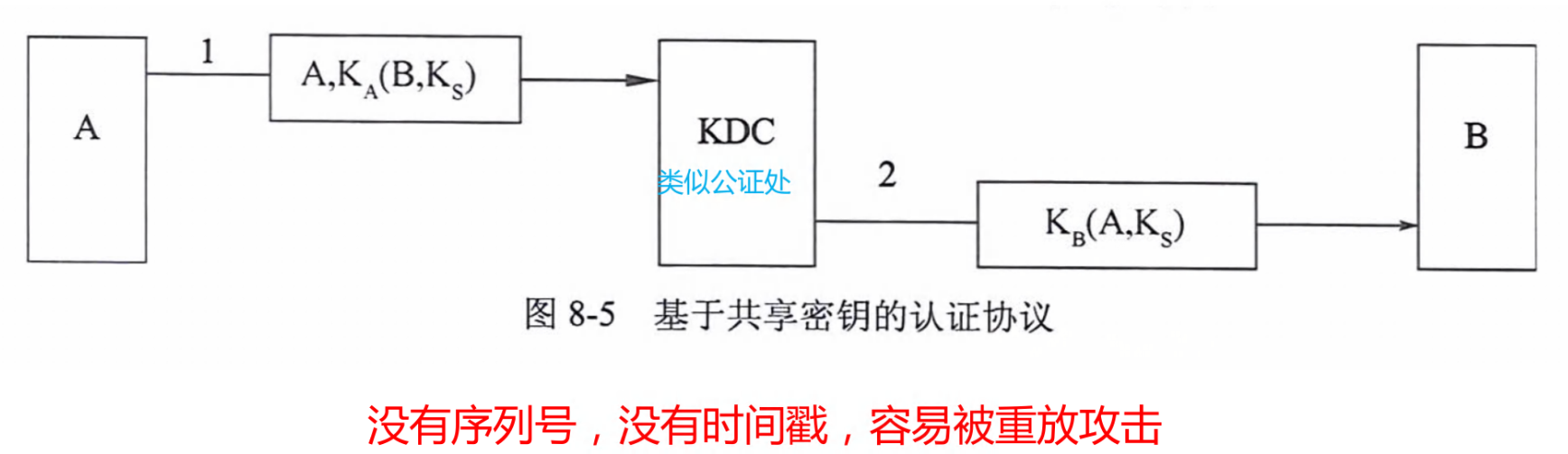

6️⃣认证

- 认证分为实体认证和消息认证

- 实体认证:识别通信双方的身份,防止假冒,可以使用数字签名RSA

- 消息认证:验证消息在传送或存储过程中有没有被篡改,通常使用报文摘要方法MD5

- 基于共享密钥的认证:通信双方有一个共享的密钥,依赖双方都信任的密钥分发中心KDC

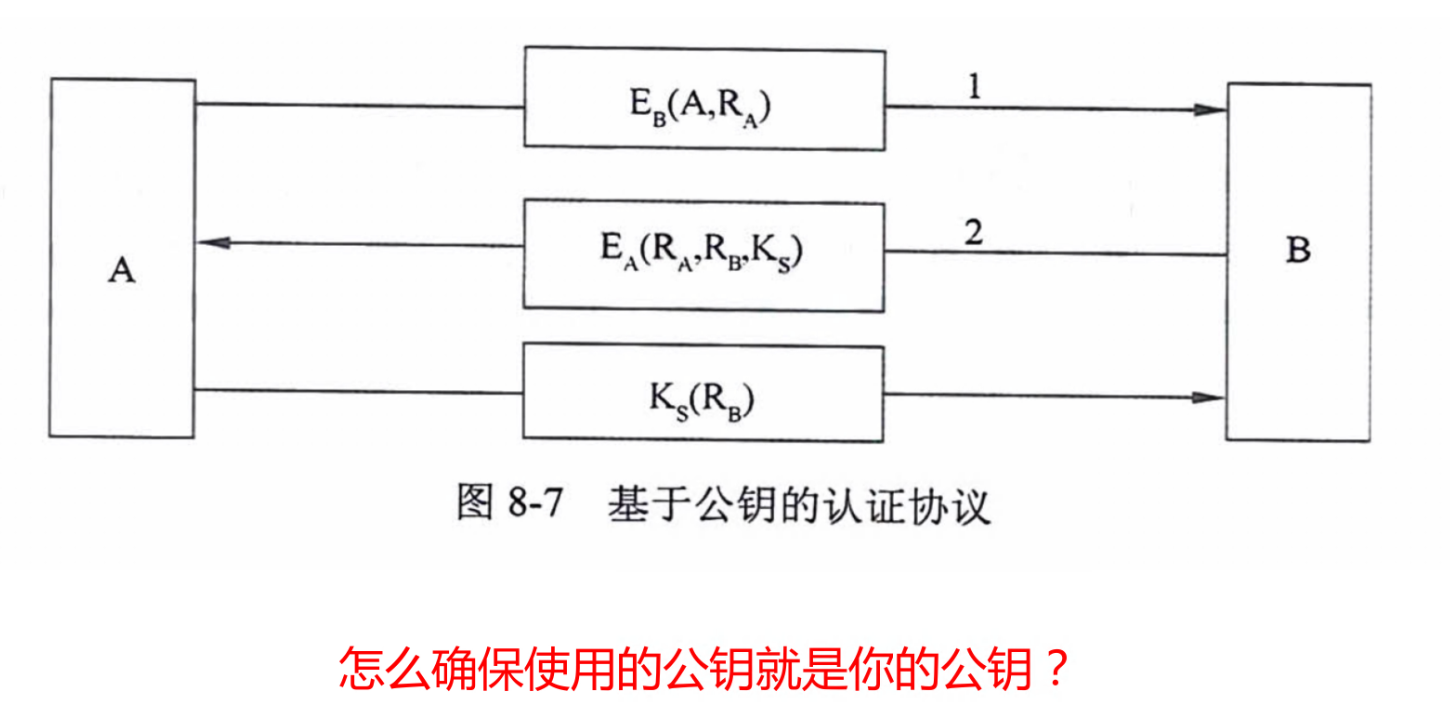

7️⃣基于公钥的认证

- 通信双方都用对方的公钥加密,用各自的私钥解密。

🕒Hash 哈希算法

1️⃣哈希算法 Hash

- HASH函数,又称为杂凑函数、散列函数,它能够将任意长度的信息转换成固定长度的哈希值(数字摘要),并且任意不同消息或文件所生成的哈希值是不一样的。

- h表示hash函数,则h满足下列条件:

- (1)h的输入可以是任意长度的消息或文件M。

- (2) h的输出的长度是固定的。

- (3)给定h和M,计算h(M)是容易的。

- (4)给定h的描述,找两个不同的消息M1和M2,使得h(M1)=h(M2)是计算上不可行的。

- 哈希函数特性:不可逆性(单向)、无碰撞性、雪崩效应。

- 常见的Hash算法有:

- (1)MD5算法:以512位数据块为单位来处理输入,产生128位的信息摘要。常用于文件校验。

- (2)SHA算法:以512位数据块为单位来处理输入,产生160位的哈希值,具有比MD5更强的安全性。

- (3)SM3国产算法:消息分组长度为512比特,输出256位摘要。

2️⃣HASH 应用

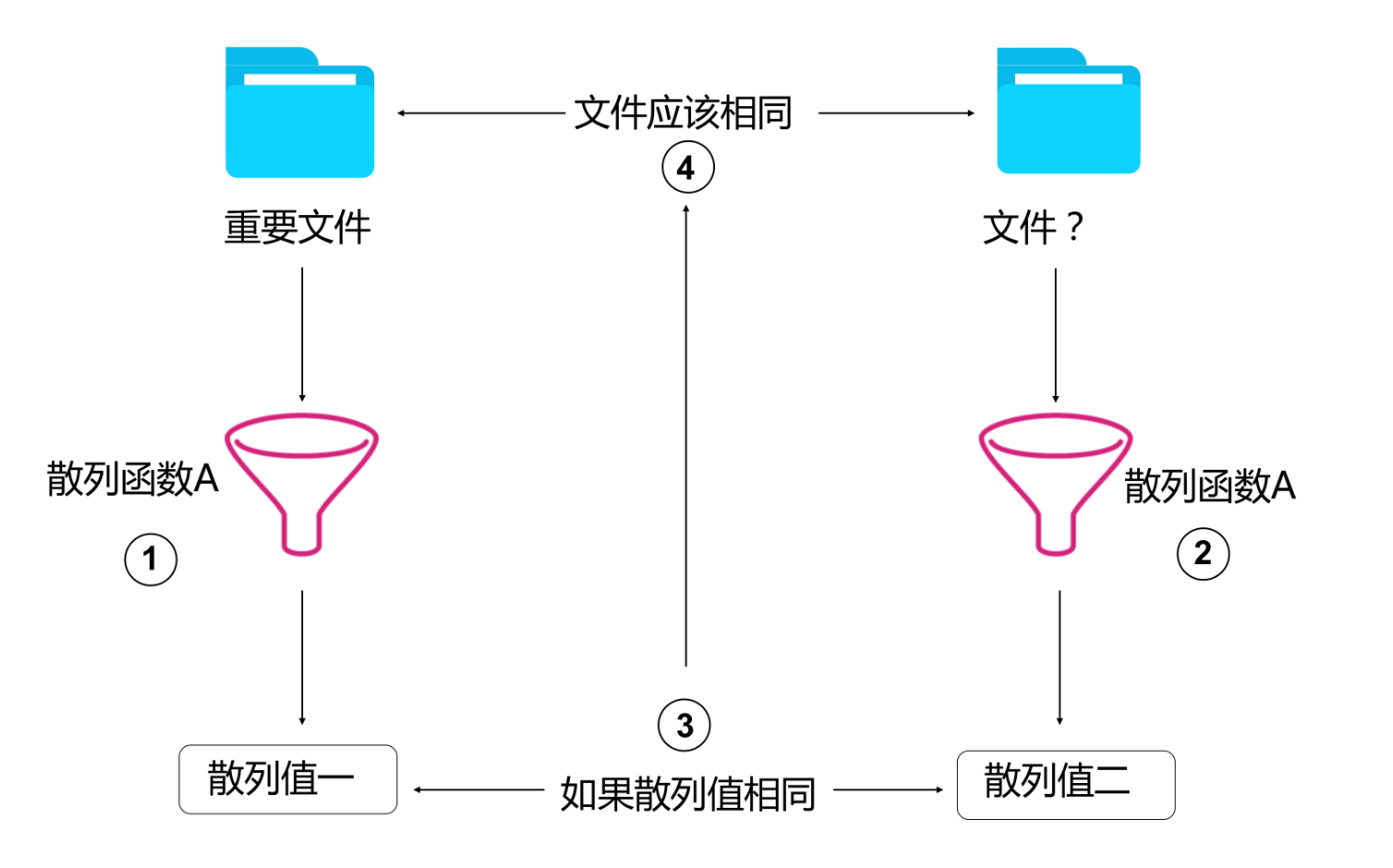

🔴文件完整性校验

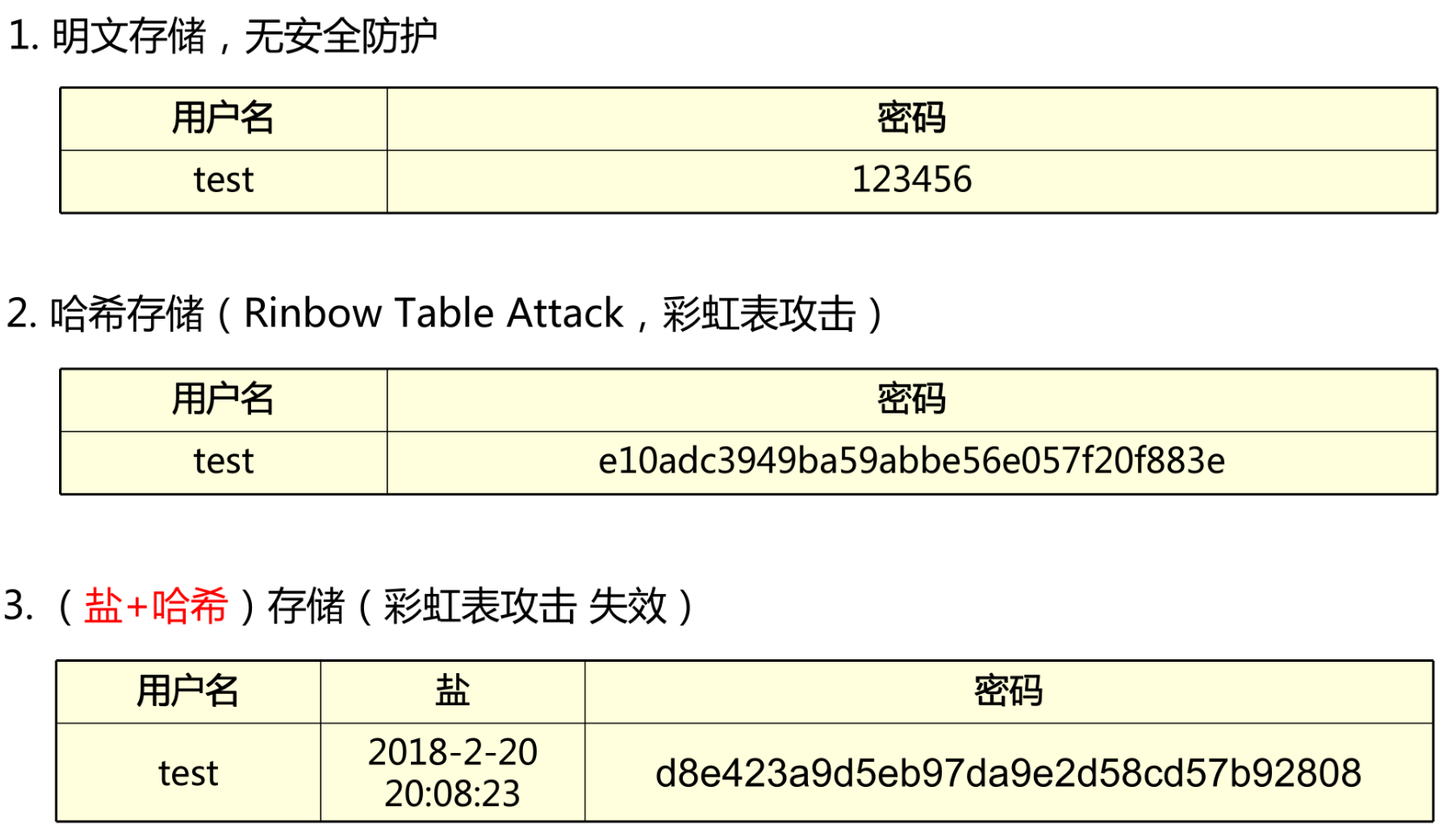

🟠账号密码存储

🟡用户身份认证

- 增加一个随机数R做哈希 MAC=Hash(密码+R)

- 需要双方预先知道这个R

- MAC:消除中间人攻击,源认证+完整性校验

🕓数字签名

1️⃣数字签名

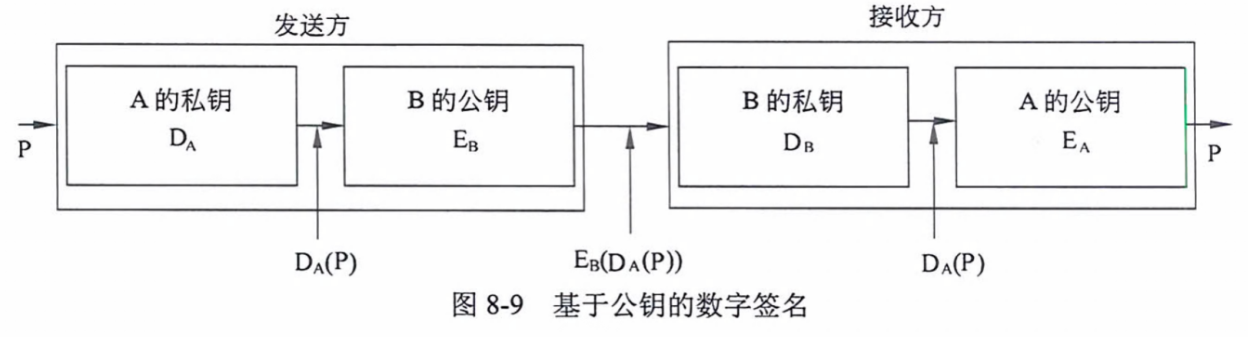

- 签名方用自己的私钥进行签名,对方收到后,用签名方的公钥进行验证。

- 数字签名算法(公钥加密算法) :RSA 、Rabin、ELGamal签名体制和DSS标准。

- 数据签名是用于确认发送者身份和消息完整性的一个加密消息摘要,具有如下特点:

- (1)数字签名是可信的。

- (2)数字签名不可伪造。

- (3)数字签名不能重新使用。

- (4)签名文件是不能改变的。

- (5)数字签名不能抵赖。

- (6)接收者能够核实发送者身份。

2️⃣数字签名与验证过程

🕔数字证书与CA

1️⃣数字证书

2️⃣数字证书类比

3️⃣PKI体系结构

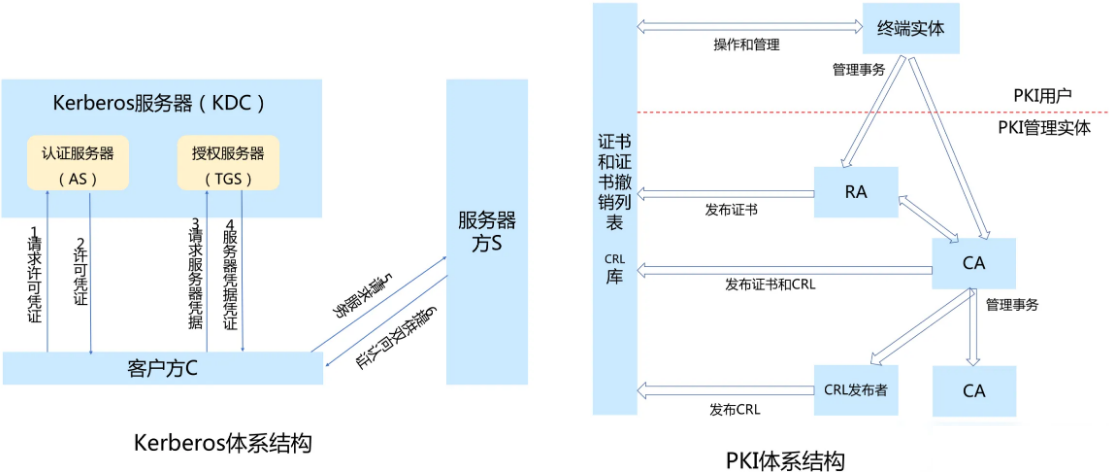

- 1、用户/终端实体:指将要向认证中心申请数字证书的客户,可以是个人,也可以是集团或团体、某政府机构等。

- 2、注册机构RA:负责受理用户申请证书,对申请人的合法性进行认证,并决定是批准或拒绝证书申请。注册机构并不给用户签发证书,而只是对用户进行资格审查。较小的机构,可以由CA兼任RA的工作。

- 3、证书颁发机构CA:负责给用户颁发、管理和撤销证书。

- 4、证书发布系统:负责证书发放,如可以通过用户自已或是通过目录服务。

- CRL库:证书吊销列表,存放过期或者无效证书。

4️⃣证书链

- 如果用户数量很多,通常由多个CA,每个CA为一部分用户发行和签署证书。

- 如果有两个CA,X1和X2,假设用户A从CA机构X1获得了证书,用户B从X2获得证书,如果两个证书发放机构X1和X2彼此间安全交换了公钥,彼此信任,那么他们的证书可以形成证书链。

- A通过一个证书链来获取B的公钥,证书链表示为:X1《X2》X2《B》

- B也能通过相反的证书链来获取A的公开密钥:X2《X1》X1《A》

🕕IPSec原理

1️⃣虚拟专用网基础

- 虚拟专用网(Virtual Private Network)

- 一种建立在公网上的,由某一组织或某一群用户专用的通信网络

- 二层:L2TP和PPTP(基于PPP)

- 三层:IPSec和GRE

- 四层 :SSL/TLS

- 实现虚拟专用网关键技术

- 隧道技术(Tuneling)

- 加解密技术(Encryption&Decryption)

- 密钥管理技术(Key Management)

- 身份认证技术(Authentication)

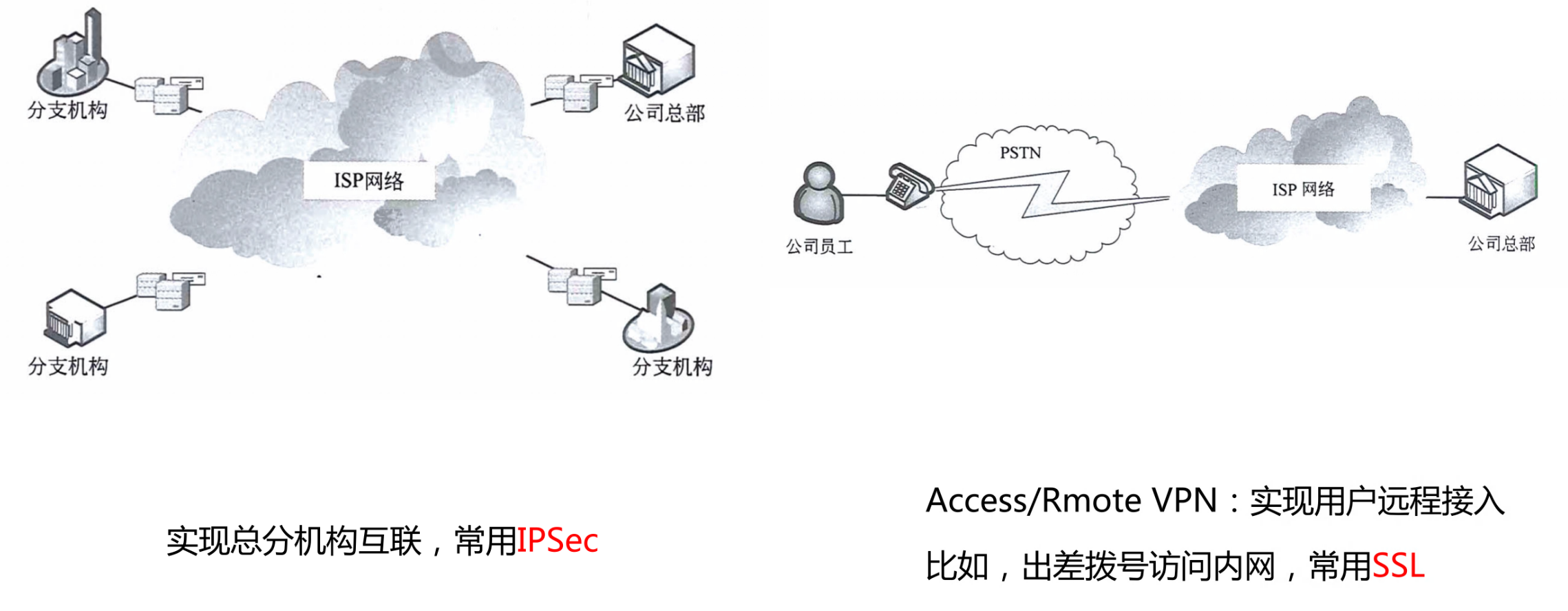

2️⃣虚拟专网解决方案

3️⃣二层隧道协议

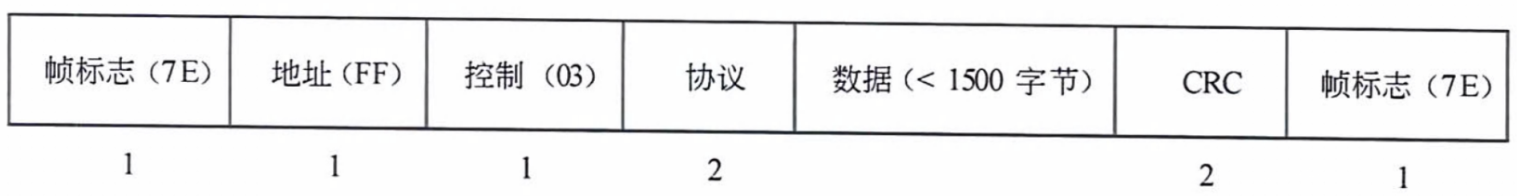

- 二层隧道协议有PPTP和L2TP,都基于PPP协议,但PPTP只支持TCP/IP体系,网络层必须是IP协议,

- 而L2TP可以运行在IP协议上,也可以在X.25、帧中继或ATM网络上使用。

- PPP协议包含链路控制协议LCP和网络控制协议NCP。

- PPP协议可以在点对点链路上传输多种上层协议的数据包,有校验位。

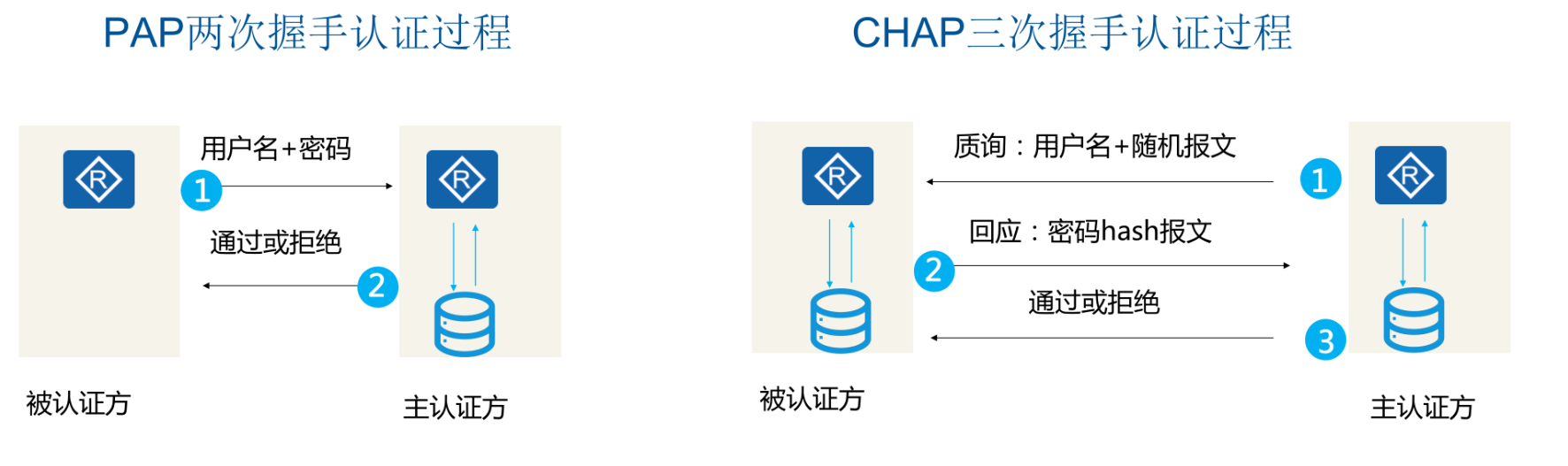

4️⃣PPP认证方式:PAP和CHAP

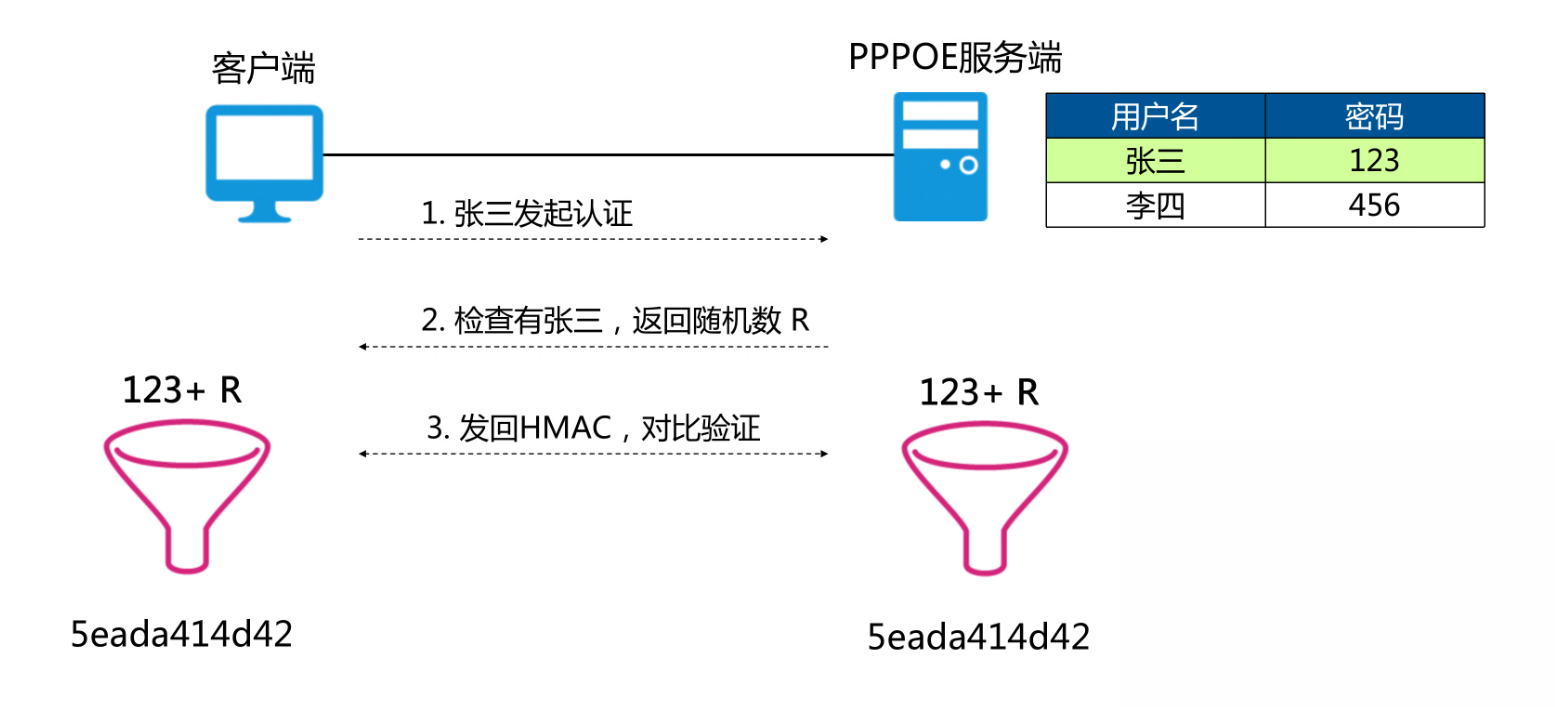

- PAP:两次握手验证协议,口令以明文传送,被验证方首先发起请求。

- CHAP:三次握手,认证过程不传送认证口令,传送HMAC散列值。

5️⃣IPSec基础

- PSec(IP Security)是IETF定义的一组协议,用于增强IP网络的安全性。

- IPSec协议集提供如下安全服务:

- 数据完整性(Data Integrity)

- 认证(Autentication)

- 保密性(Confidentiality)

- 应用透明安全性(Application-transparent Security )

6️⃣IPSec原理

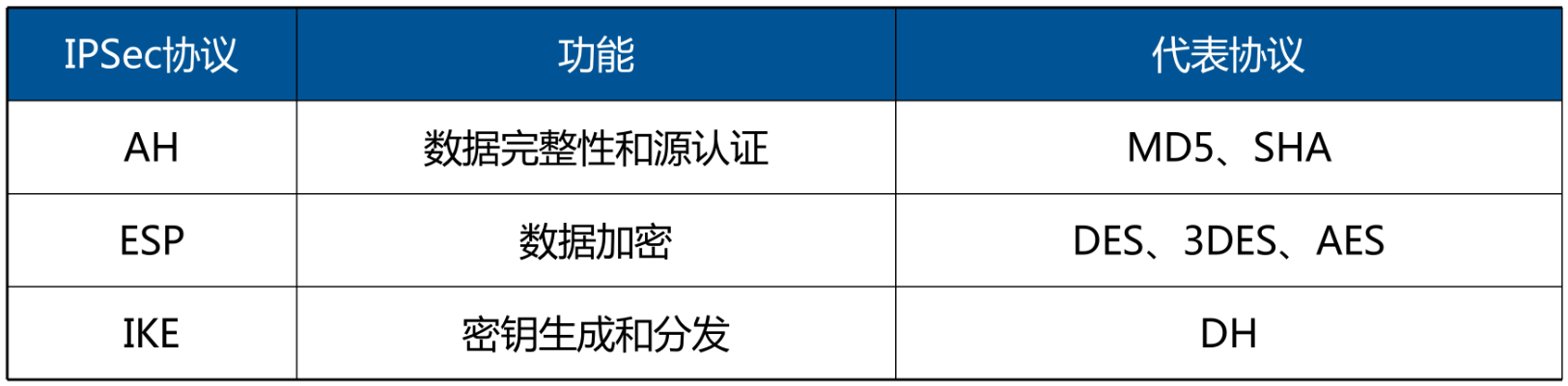

- PSec功能分为三类:认证头(AH)、封装安全负荷(ESP)、Internet密钥交换协议(IKE)。

- 认证头(AH):提供数据完整性和数据源认证,但不提供数据保密服务,实现算法有MD5、SHA。

- 封装安全负荷(ESP):提供数据加密功能,加密算法有DES、3DES、AES等。

- Internet密钥交换协议(IKE):用于生成和分发在ESP和AH中使用的密钥。

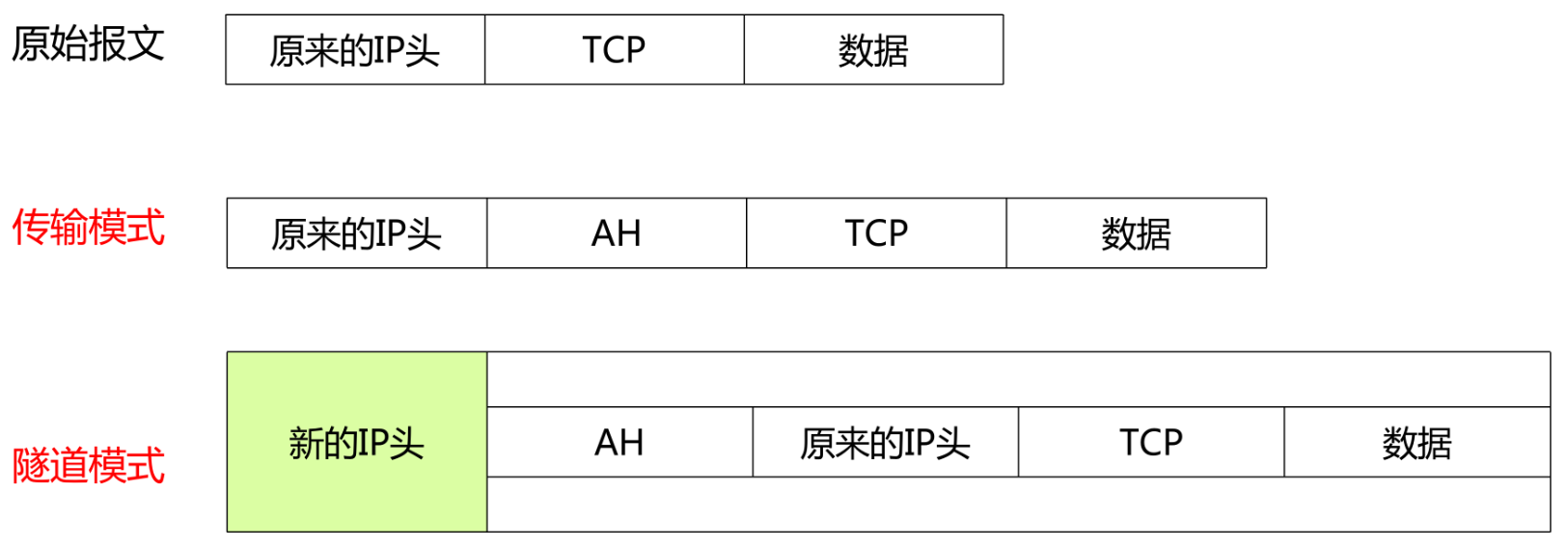

7️⃣IPSec两种封装模式

🕖SSL与HTTPS

1️⃣SSL安全套接层

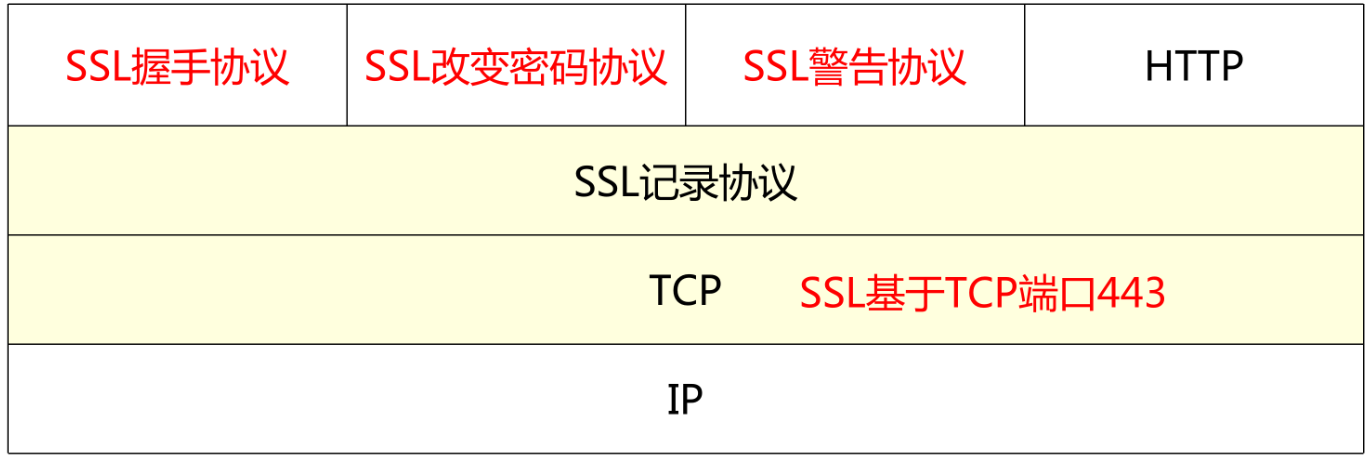

- 安全套接层(Secure Socket Layer,SSL)是Netscape于1994年开发的传输层安全协议,用于实现Web安全通信。

- 1999年,IETF基于SSL3.0版本,制定了传输层安全标准TLS(Transport Layer Security)。

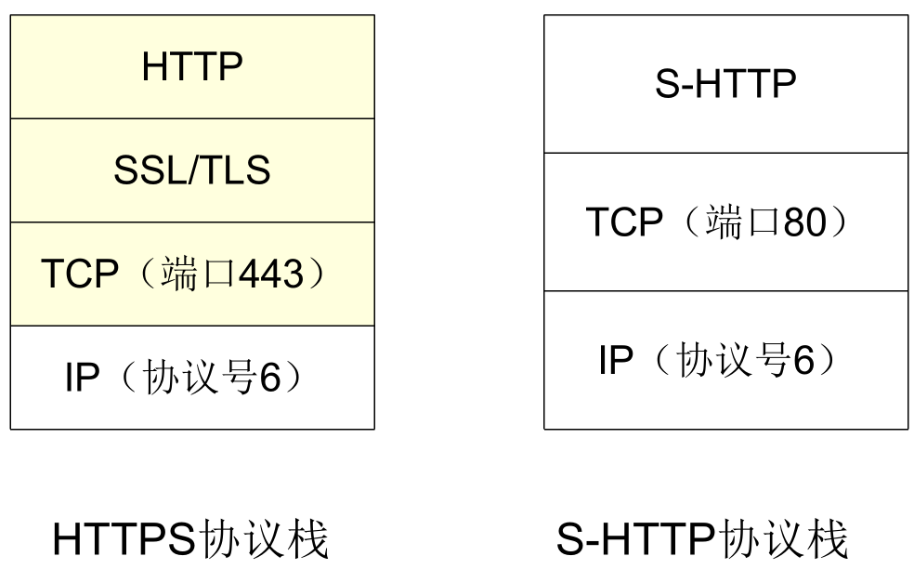

- SSL/TLS在Web安全通信中被称为HTTPS=HTTP+SSL/TLS。

- SSL包含记录协议、警告协议和握手协议,其中握手协议用于协商参数。

2️⃣HTTPS和S-HTTP

- HTTPS=HTTP+SSL/TLS,端口TCP 443。

- S-HTTP安全的超文本传输协议(Security HTTP),端口TCP 80。

- S-HTTP语法与HTTP一样,而报文头有所区别,进行了加密。

3️⃣PGP

- P(Pretty Good Privacy)是一个完整的电子邮件安全软件包,PGP提供数据加密和数字签名两种服务。采用RSA公钥证书进行身份验证,使用IDEA进行数据加密,使用MD5进行数据完整性验证。

- P应用广泛的原因:

- 支持多平台(Windows,Linux,MacOS)上免费使用,得到许多厂商支持。

- 基于比较安全的算法(RSA,IDEA,MD5)。

- 即可以加密文件和电子邮件,也可以用于个人通信,应用集成PGP

4️⃣Kerberos和PKI

- Kerberos是用于进行身份认证的安全协议,支持AAA:认证、授权和审计。

5️⃣其他应用层安全协议

- S/MIME(Security/Multipurpose Internet Mail Extensions)提供电子邮件安全服务。

- SET(Secure Electronic Transation)安全的电子交易,用于保障电子商务安全。

🕗防火墙与入侵检测

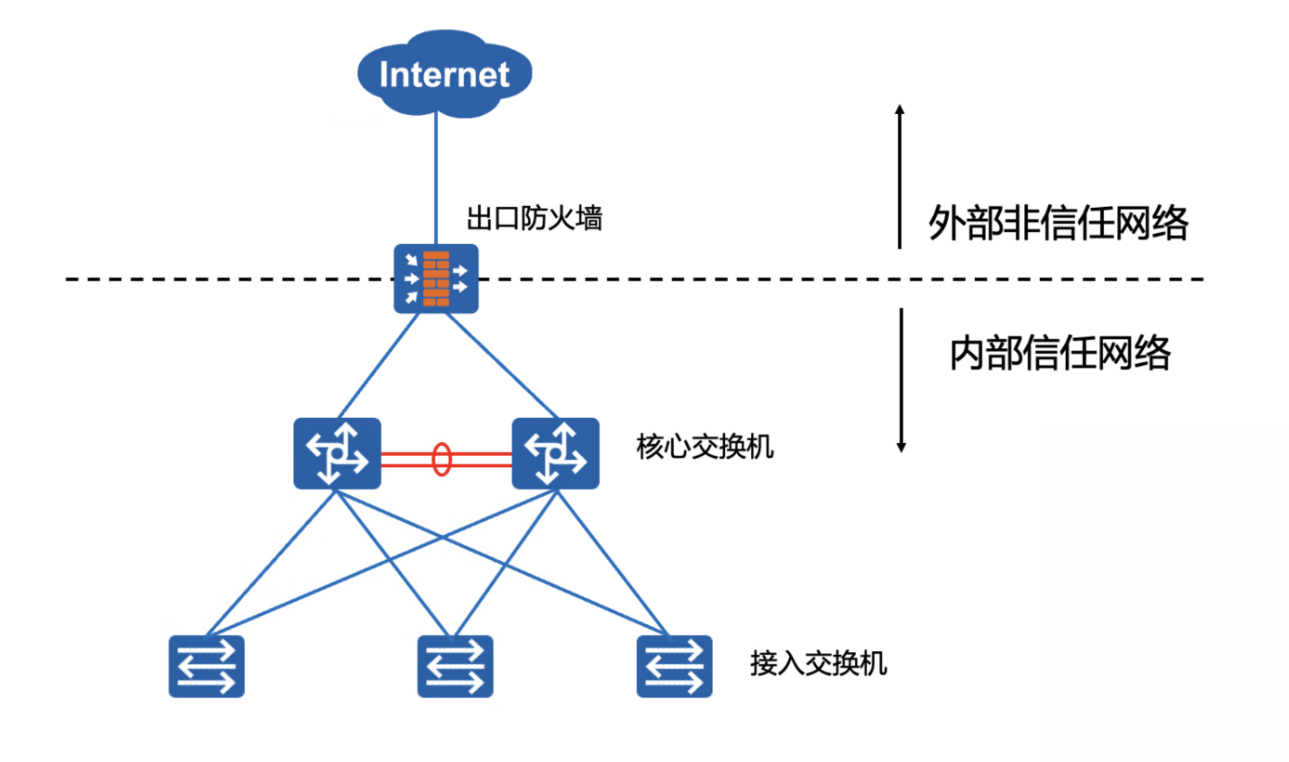

1️⃣防火墙

- 防火墙可以实现内部网络信任网络与外部不可信任网络(Internet)之间或是内部网络不同区域隔离

- 防火墙技术与分类:包过滤、状态化防火墙、应用层网关、应用层检测 DPI。

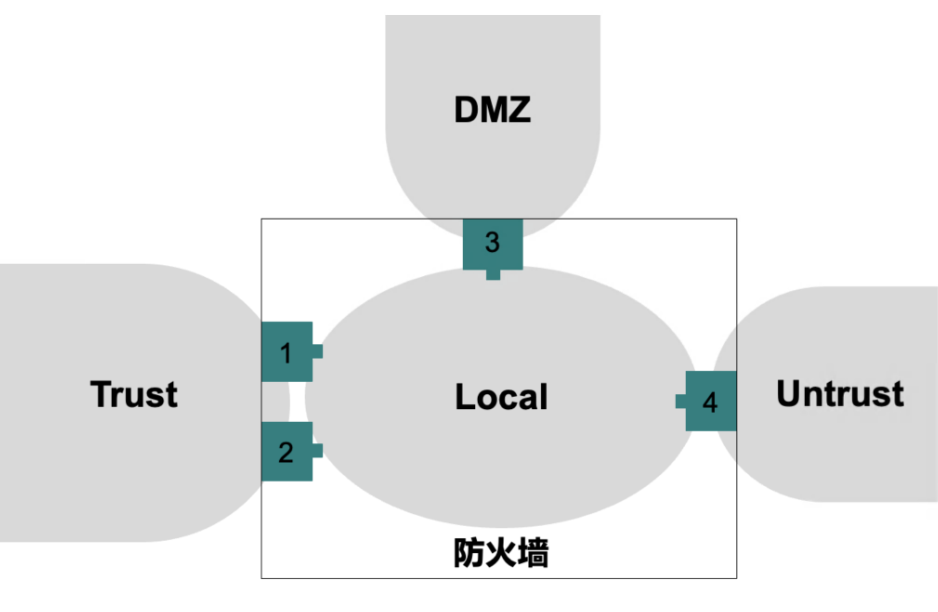

2️⃣防火墙区域划分

- 根据网络的安全信任程度和需要保护的对象,人为划分若干安全区域,包括:

- 本地区域(Local):防火墙本身。

- 信任区域(Trust):内部安全网络,如内部文件服务器、数据库服务器。

- 非信任区域(Untrust):外部网络,比如互联网。

- 军事缓冲区域(DMZ):内部网络和外部网络之间的网络,常放置公共服务设备,向外提供信息服务。

- 受信任程度:Local >Trust>DMZ>Untrust

- Inbound:低安全级别 → 高安全级别,比如Untrust → Trust

- Outbound:高安全级别 → 低安全级别,比如DMZ→ Untrust

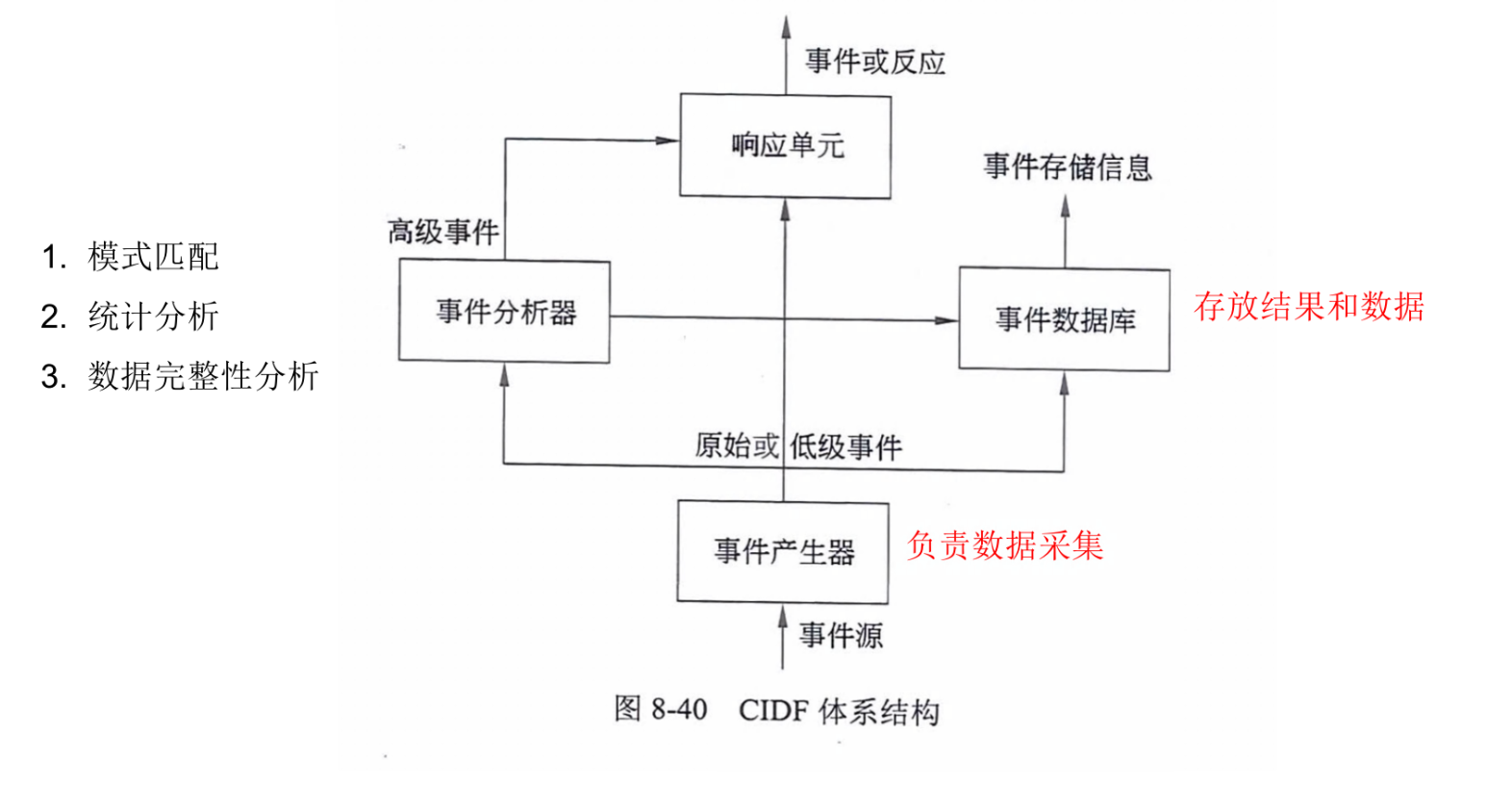

3️⃣入侵检测

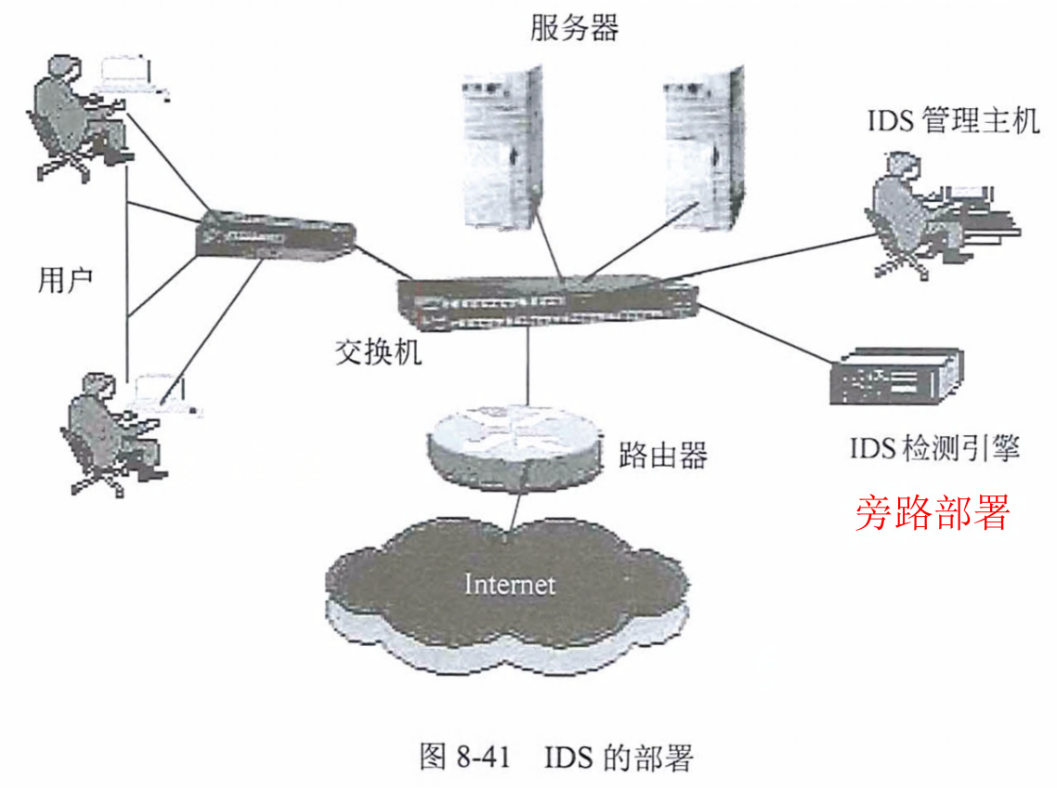

- 入侵检测IDS是防火墙之后的第二道安全屏障。

- 美国国防部提出公共入侵检测系统架构。

4️⃣入侵检测系统的数据源

- 操作系统审计记录/操作系统日志。

- 网络数据:核心交换机端口镜像,服务器接入交换机端口镜像。

5️⃣华为交换机端口镜像配置

- 将交换机网口GigabitEthernet1/0/2的流量镜像到部署Snort的网口GigabitEthernet1/0/1上。

- system-view //进入系统模式

[HUAWEI] observe-port 1 interface gigabitethernet 1/0/1 //定义索引号为1的观察端口g1/0/1

[HUAWEI] interface gigabitethernet 1/0/2 //进入流量采集接口

[HUAWEI-GigabitEthernet0/0/1] port-mirroring to observe-port 1 inbound //将 91/0/2λ 方向的流量镜像到 lg1/0/1

- system-view //进入系统模式

6️⃣入侵检测分类

- 按信息来源分:HIDS、NIDS、DIDS(主机/网络/分布式)。

- 按响应方式分:实时检测和非实时检测。

- 按数据分析技术和处理方式分:异常检测、误用检测和混合检测。

- 异常检测:建立并不断更新和维护系统正常行为的轮廓,定义报警阈值,超过阈值则报警。

- 能够检测从未出现的攻击,但误报率高。

- 误用检测:对已知的入侵行为特征进行提取,形成入侵模式库,匹配则进行报警。

- 已知入侵检测准确率高,对于未知入侵检测准确率低,高度依赖特征库。

- 检测技术:专家系统和模式匹配。

- 异常检测:建立并不断更新和维护系统正常行为的轮廓,定义报警阈值,超过阈值则报警。

7️⃣入侵防御系统IPS

- 定义:入侵防御系统是一种抢先的网络安全检测和防御系统,能检测出攻击并积极响应。

- IPS不仅具有入侵检测系统检测攻击行为的能力,而且具有拦截攻击并阻断攻击的功能。

- IPS不是IDS和防火墙功能的简单组合,IPS在攻击响应上采取的是主动的全面深层次的防御。

8️⃣入侵防御系统IPSvs入侵检测系统IDS

- 部署位置不同:IPS一般串行部署,IDS一般旁路部署。

- 入侵响应能力不同:IPS能检测入侵,并能主动防御,IDS只能检测记录日志,发出警报。

🕘计算机病毒与防护

1️⃣计算机病毒基础

- 病毒:指一段可执行的程序代码,通过对其他程序进行修改,可以感染这些程序使其含有该病毒程序的一个拷贝。

- 病毒四个阶段:

- 潜伏阶段(震网病毒)

- 繁殖阶段(勒索病毒)

- 触发阶段(震网病毒)

- 执行阶段

2️⃣病毒命名规则

- 病毒名称一般格式 <病毒前缀>.<病毒名>.<病毒后缀>

🕙章节总结

- 网络攻击分类:主动和被动。

- 加密技术:

- 对称: DES、3 DES、 IDEA、 AES、 RO4

- 非对称:RSA

- 哈希:验证数据完整性,防止非法篡改。掌握:MD5、SHA。

- 数字签名原理与特点。

- 数字证书:CA用自己私钥签名,证明主体的公钥,证书链。

- 密钥管理:PKI和Kerberos。

- 虚拟专用网:概念和实现原理,PPP,LCP和NCP,PAP和CHAP。

- 病毒:蠕虫病毒-前缀为worm宏病毒-前缀为macro,感染 exce l或word。

- IDS:收集信息并进行分析,发现违反安全策略的行为或攻击。

- 被动监听,一般旁挂部署IPS是主动安全设备,一般串行部署。

- 异常检测:既能对已知的攻击进行检测,也能检测未出现过的攻击,缺点是误报较多。

- 误用检测:对已知入侵行为检测准确率高,漏检率低,缺点是未知入侵检测准确率低。

相关文章:

软考(网工)——网络安全

文章目录 🕐网络安全基础1️⃣网络安全威胁类型2️⃣网络攻击类型 🕑现代加密技术1️⃣私钥密码/对称密码体制2️⃣对称加密算法总结3️⃣公钥密码/非对称密码4️⃣混合密码5️⃣国产加密算法 - SM 系列6️⃣认证7️⃣基于公钥的认证 🕒Hash …...

如何给手机换ip地址

在当今数字化时代,IP地址作为设备在网络中的唯一标识,扮演着举足轻重的角色。然而,有时出于隐私保护、网络访问需求或其他特定原因,我们可能需要更改手机的IP地址。本文将详细介绍几种实用的方法,帮助您轻松实现手机IP…...

kafkamanager安装

一.下载kafkamanager2.0 https://download.csdn.net/download/cyw8998/89892482 二.修改配置文件 解压缩 unzip kafka-manager-2.0.0.0.zip vim application.conf /opt/module/kafka-manager-2.0.0.0/conf/application.conf 添加以下内容:(连接zooke…...

笔记本电脑U口保护分享

在前司时候,经常遇到各种硬件类的问题,但是之前没时间分享,现在来给大家分享一下,常见的问题及如何保护。 1.接口接触不良。这个一般发生于使用时间长了,可以用细砂纸,轻轻摩擦后再进行尝试。 2.接口失灵…...

OpenCV高级图形用户界面(20)更改窗口的标题函数setWindowTitle()的使用

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 在OpenCV中,cv::setWindowTitle函数用于更改窗口的标题。这使得您可以在程序运行时动态地更改窗口的标题文本。 函数原型 void cv::…...

结构体指针的初始化以及结构体变量作为函数实参传递时易混淆的知识点

结构体指针初始化以及结构体变量作为函数实参传递时易混淆的知识点 首先要明确,结构体类型是用户自己定义的一种数据类型,其本质上与int, char等标准数据类型是一致的 **1.**因此,在进行结构体指针的初始化时,应该这样写&#x…...

Github 2024-10-20 php开源项目日报Top10

根据Github Trendings的统计,今日(2024-10-20统计)共有10个项目上榜。根据开发语言中项目的数量,汇总情况如下: 开发语言项目数量PHP项目10Blade项目1Laravel:表达力和优雅的 Web 应用程序框架 创建周期:4631 天开发语言:PHP, BladeStar数量:75969 个Fork数量:24281 次…...

C++ 算法学习——1.3 双向深度优先搜索

双向深度优先搜索(Bidirectional Depth-First Search)是一种图搜索算法,旨在通过从起始节点和目标节点同时开始,沿着深度优先搜索的路径向前探索,以减少搜索空间并提高搜索效率。 1. 基本原理 双向深度优先搜索同时从…...

Artistic Oil Paint 艺术油画着色器插件

只需轻轻一点,即可将您的视频游戏转化为艺术品!(也许更多…)。 ✓ 整个商店中最可配置的选项。 ✓ 六种先进算法。 ✓ 细节增强算法。 ✓ 完整的源代码(脚本和着色器)。 ✓ 包含在“艺术包”中。 …...

记一次left join联表查询的索引失效场景

结论:关联表的列的字符集不一致导致的 场景:user_t(用户表)、org_t(机构表),user_t的org_id和org_t的id是一对一关系 1.explain发现org_t表未走索引,但是org_t的id字段默认存在主键…...

从零到一:前端开发者学习 Cocos Creator 的全攻略

大家好,我是小蜗牛。 作为一名前端开发者,掌握 Cocos Creator 是一个非常有趣且充满潜力的技能。Cocos Creator 是一款免费开源的游戏开发引擎,它的工作流和前端开发非常相似,因此前端开发者可以较快上手,并通过开发小…...

JavaWeb 19 AJAX

目录 一、什么是AJAX 同步交互和异步交互 同步交互 异步交互 Ajax工作原理 Ajax实现方式 原生JavaScript方式进行ajax(了解): "我就是希望你好,就像很多人希望我好一样,特别简单,特别真挚。也不为了什么,就是希望…...

element plus中menu菜单技巧

我在使用element plus的menu(侧边栏)组件的过程中遇到了一些问题,就是menu编写样式和路由跳转,下面给大家分享以下,我是怎么解决的。 1.页面效果 我要实现的网站布局是这样的: 侧边栏折叠以后的效果&#…...

数据结构-贪心算法笔记

前言:贪心无套路,狠狠刷就完事 分发饼干 455. 分发饼干 - 力扣(LeetCode) class Solution {/*** 找出最多有多少个孩子可以得到糖果。** param g 一个数组,表示每个孩子对糖果大小的满意度。* param s 一个数组&…...

基于SpringBoot的在线汽车票预订平台

1系统概述 1.1 研究背景 随着计算机技术的发展以及计算机网络的逐渐普及,互联网成为人们查找信息的重要场所,二十一世纪是信息的时代,所以信息的管理显得特别重要。因此,使用计算机来管理汽车票网上预订系统的相关信息成为必然。开…...

ubuntu 安装nginx

sudo apt-get update sudo apt-get install nginx sudo nginx -vsudo systemctl status nginx sudo systemctl start nginx sudo systemctl stop nginx sudo systemctl restart nginx#浏览器输入:http://192.168.31.181/#查看文件结构 cd /etc/nginx sudo cp nginx.…...

fanuc远程PNS启动

参考 PNS & RSR区别 前者是8bit255 个程序 后者是bitN对应8个程序...

使用 Spring 框架构建 MVC 应用程序:初学者教程

Spring Framework 是一个功能强大、功能丰富且设计精良的 Java 平台框架。它提供了一系列编程和配置模型,旨在简化和精简 Java 中健壮且可测试的应用程序的开发过程。 人们常说 Java 太复杂了,构建简单的应用程序需要很长时间。尽管如此,Jav…...

集成Spring Security详解

集成Spring Security详解 一、Spring Security简介 Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架,它专注于为Java应用程序提供全面的安全解决方案。作为Spring项目的一部分,Spring Security继承了Spring框架的灵活性和可扩展性…...

Kettle9.4支持Clickhouse数据源插件开发以及性能测试

前言 最近业务这边有个指标需要用到大数据这边的列式数据库进行处理,由于kettle不支持clickhouse数据源驱动,这里查了一下网上的相关资料,发现了一些别人开发好的驱动包,下载下来后使用效果不尽人意。总结下来有以下几个问题&…...

华为云AI开发平台ModelArts

华为云ModelArts:重塑AI开发流程的“智能引擎”与“创新加速器”! 在人工智能浪潮席卷全球的2025年,企业拥抱AI的意愿空前高涨,但技术门槛高、流程复杂、资源投入巨大的现实,却让许多创新构想止步于实验室。数据科学家…...

)

椭圆曲线密码学(ECC)

一、ECC算法概述 椭圆曲线密码学(Elliptic Curve Cryptography)是基于椭圆曲线数学理论的公钥密码系统,由Neal Koblitz和Victor Miller在1985年独立提出。相比RSA,ECC在相同安全强度下密钥更短(256位ECC ≈ 3072位RSA…...

大数据零基础学习day1之环境准备和大数据初步理解

学习大数据会使用到多台Linux服务器。 一、环境准备 1、VMware 基于VMware构建Linux虚拟机 是大数据从业者或者IT从业者的必备技能之一也是成本低廉的方案 所以VMware虚拟机方案是必须要学习的。 (1)设置网关 打开VMware虚拟机,点击编辑…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

渲染学进阶内容——模型

最近在写模组的时候发现渲染器里面离不开模型的定义,在渲染的第二篇文章中简单的讲解了一下关于模型部分的内容,其实不管是方块还是方块实体,都离不开模型的内容 🧱 一、CubeListBuilder 功能解析 CubeListBuilder 是 Minecraft Java 版模型系统的核心构建器,用于动态创…...

Spring AI 入门:Java 开发者的生成式 AI 实践之路

一、Spring AI 简介 在人工智能技术快速迭代的今天,Spring AI 作为 Spring 生态系统的新生力量,正在成为 Java 开发者拥抱生成式 AI 的最佳选择。该框架通过模块化设计实现了与主流 AI 服务(如 OpenAI、Anthropic)的无缝对接&…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

的原因分类及对应排查方案)

JVM暂停(Stop-The-World,STW)的原因分类及对应排查方案

JVM暂停(Stop-The-World,STW)的完整原因分类及对应排查方案,结合JVM运行机制和常见故障场景整理而成: 一、GC相关暂停 1. 安全点(Safepoint)阻塞 现象:JVM暂停但无GC日志,日志显示No GCs detected。原因:JVM等待所有线程进入安全点(如…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

Linux 内存管理实战精讲:核心原理与面试常考点全解析

Linux 内存管理实战精讲:核心原理与面试常考点全解析 Linux 内核内存管理是系统设计中最复杂但也最核心的模块之一。它不仅支撑着虚拟内存机制、物理内存分配、进程隔离与资源复用,还直接决定系统运行的性能与稳定性。无论你是嵌入式开发者、内核调试工…...