【我的 RT 学习手札】信息收集

相关笔记整理自B站up主泷羽sec全栈渗透测试教学(免费)

视频链接为泷羽sec的个人空间-泷羽sec个人主页-哔哩哔哩视频

笔记只是方便师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负

一、Whois信息收集及利用方式

是用来查询域名的以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。

(一)收集方式

- 爱站工具网https://whois.aizhan.com

- 站长之家http://whois.chinaz.com

- VirusTotal:https://www.virustotal.com

- Bugscaner:http://whois.bugscaner.com

- kali工具:

whois

通过这些网站可以查询域名的相关信息,如域名服务商、域名拥有者,以及他们的邮箱、电话、地址等。

(二)利用方式

- 社工字典:爆破钓鱼

- 邮箱手机号反查更多注册域名

- DNS解析查IP

二、旁站及C段利用方式

旁站:是和目标网站在同一台服务器但开放在其他端口的网站

C段:是和目标服务器ip处在同一个C段的其它服务器

- C段嗅探指的是拿下同一C段下的服务器,也就是说是D段1-255中的一台服务器,再通过内网横向移动获取你想要的服务器权限。

- 例如192.168.1.66->192.168.1.4 能够相互通讯可以控制该网段中的192.168.1.66,再通过内网横向移动来控制 192.168.1.4

- 注意:一般情况下云服务器C段的IP都是相互独立的,这些服务器分属不同用户,没有渗透的必要

(一)收集方式

- https://www.webscan.cc

- 站长之家:http://ip.tool.chinaz.com/Same/

- Google语法:https://www.google.com

语法:site:211.69.130.* - FOFA:https://fofa.so/

- Shodan:https://www.shodan.io/

- 钟馗之眼zoomeye:https://www.zoomeye.org

- 御剑

- nmap

- masscan

(二)利用方式

如果某个服务器从一个网站拿不下来,就可以从旁站入手。很多系统没有绑定域名,这时候可以从C段入手找到更多目标。

三、真实IP收集及利用方式

CDN:全称Content DeliveryNetwork,即内容分发网络,CDN的基本原理是广泛采用各种缓存服务器,将这些缓存服务器分布到用户访问的网络中,在用户访问网站时,由距离最近的缓存服务器直接响应用户请求

首先需要确认目标网站是否使用了CDN,可使用多地ping的方式。如使用CDN,需绕过CDN查找真实IP。

(一)收集方式

- 多地ping:http://ping.chinaz.com https://www.wepcc.com

- 查询网:https://site.ip138.com/

- webiplookup:https://webiplookup.com/

- XCDN:https://github.com/3xp10it/xcdn

(二)利用方式

通过ip反查可确定是否该网站真实ip。找到真实ip后可准确地进行端口扫描和C段扫描。

四、子域名收集及其利用方式

子域名:域名按照层级可以分为顶级域、主域名、子域名等。

- 例如.net 是顶级域,主域名是sony.net,子域名则是在主域名的前面添加自定义名称。

- 例如像sony.net、mail.sony.net 这一类都可统称为子域名。

- 例如:很多人都误把带www当成一级域名,把其他前缀的当成二级域名;或者把二级域名当成一级域名。这些都是错误的。

- 以sony.net为例,正确的域名划分为:

- .net顶级域名/一级域名

- sony.net 二级域名

- s.sony.net 三级域名

- s.s.sony.net 四级域名

(一)收集方式

-

域名信息查询

- ping secdriver.com # ping DNS解析

- nslookup secdriver.com #nslookup DNS解析

-

IP反查域名

- ip138: https://site.ip138.com/

- webscan:https://www.webscan.cc/

- VirusTotal: https://www.virustotal.com

- 微步在线:https://x.threatbook.cn/

-

子域名收集

- 网站查询子域名

- VirusTotal:https://www.virustotal.com/gui/home/search

- fofa:https://fofa.info/

- Layer子域名挖掘机

- 网站查询子域名

-

ICP备案信息查询

网站备案是根据国家法律法规规定,需要网站的所有者向国家有关部门申请的备案,这是国家信息产业部对网站的一种管理,为了防止在网上从事非法的网站经营活动的发生。主要针对国内网站,如果网站搭建在其他国家,则不需要进行备案。

- 工业和信息化部政务服务平台:https://beian.miit.gov.cn/

- 全国互联网安全管理平台:http://www.beian.gov.cn/portal/recordQuery

- 天眼查:http://www.tianyancha.com

-

Google语法

site:*.qq.com

-

网络空间探测

- fofa:domain:sony.net

- Zoomeye

- Shodan

-

https证书

-

DNS记录:https://hackertarget.com/find-dns-host-records/

-

DNS流量:https://dnsdumpster.com

-

枚举爆破

- 在线:

- https://blast.uixsj.cn/

- https://phpinfo.me/domain/

- 本地:

- 在线:

(二)利用方式

子域名可以扩大攻击范围,同一个域名下的二级域名都属于相同资产,一般而言都有相关的联系

五、端口开放收集及其利用方式

计算机“端口”是英文port的义译,可以认为是计算机与外界通讯交流的出口,计算机有0~65535,共计65536个端口。端口作为服务器和客户端交互的接口,起着非常重要的作用。一些常见的端口标识出服务器开启了什么服务,比如3389端口开启,可以认为服务器系统为windows并且开启了远程服务的功能。所以,端口扫描在渗透测试中是非常重要的。

(一)收集方式

- Nmap

- Masscan

- shodan

- 火狐

- 御剑端口扫描工具

- 在线扫描网站:http://coolaf.com/tool/port

(二)利用方式

六、网站指纹收集及利用方式

网站指纹:

网站指纹包括应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。

在web渗透过程中,Web指纹识别是信息收集环节中一个比较重要的步骤,通过一些开源的工具、平台或者手工检测CMS系统是公开的CMS程序还是二次开发至关重要,能准确的获取CMS类型、Web服务组件类型及版本信息可以帮助安全工程师快速有效的去验证已知漏洞。对目标渗透测试过程中,目标的cms是十分重要的信息,有了目标的cms,就可以利用相关bug进行测试,进行代码审计等。

- 识别方式:

- 网站特有文件如/templets/default/style/dedecms.css-dedecms

- 网站独有文件的md5如favicon.ico,但是该文件可以被修改导致不准确。文件md5计算 certutil -hashfile filename MD5

- 网站文件命名规则

- 返回头的关键字如 header="rememberMe=deleteMe’

- 网页关键字如/data/sessions/index.html–dedecms/data/admin/ver.txt

- Url特征

- 网站路径特征

- 网站静态资源

- 爬虫网站目录信息

- 识别对象:

- CMS信息:比如大汉CMS、织梦、帝国CMS、phpcms、ecshop等;

- 前端技术:比如HTML5、jquery、bootstrap、pure、ace等;

- Web服务器:比如Apache、lighttpd,Nginx, llS等

- 应用服务器:比如Tomcat、jboss、weblogic、websphere等

- 开发语言:比如PHP、Java、Ruby、Python、C#等

- 操作系统信息:比如linux、win2008、win7、kali、centos等

- CDN信息:是否使用CDN,如cloudflare、360cdn、365cyd、yunjiasu等

- WAF信息:是否使用waf,如Topsec、safedog、Yundun等;

- IP及域名信息:IP和域名注册信息、服务商信息等

- 端口信息:有些软件或平台还会探测服务器开放的常见端口。

- 示例网站:http://ask.ltsec.com/

- 目录信息收集

- 寻找到网站后台管理

- 寻找未授权界面

- 寻找网站更多隐藏信息发现这个网站存在多少个目录,多少个页面,探索出网站的整体结构发现敏感文件,后台文件,数据库文件,和信息泄漏文件等等

- 在线指纹识别:http://whatweb.bugscaner.com

(一)收集方式

- 目录扫描工具:dirsearch

- 火狐插件wappalyzer

- kali命令:whatweb

- 云悉安全:http://www.yunsee.cn

- bugscaner:http://whatweb.bugscaner.com/look/

(二)利用方式

- 识别出的数据库类型及操作系统类型等可结合其他漏洞利用

- 识别出的网站脚本语言可选择对应字典扫描目录识别出的框架可搜索历史爆出过的漏洞,尝试使用POC/EXP

七、搜索引擎语法Github及利用方式

GoogleHack(谷歌语法)是指通过一系列指令在Google上进行信息搜索,从而快速搜索到指定的目标。比如使用搜索包含指定url:inurl:xxx,搜索包含指定标题:intitle:xxx。使用这种搜索方式通常可以避免大海捞针式的搜索目标,可以极大的缩小搜索范围,甚至直接定位到自己想要的目标。同样的技巧还有很多,常用的Github也可以实现。

(一)收集方式

-

谷歌常用技巧

- 查找后台地址:

- site:域名 inurl:login admin manage member|admin_login login_admin |system login user

- main cms查找文本内容

- site:域名 intext:管理|后台|登陆|用户名|密码|验证码|系统|adminlloginsys managetem|password username

- 查找可注入点:

- site:域名 inurl:aspx jsp php asp

- 查找上传漏洞:

- site:域名inurl:file load editor|Files

- 找eweb编辑器:

- site:域名inurl:ewebeditoreditoruploadfileleweb edit

- 存在的数据库:

- site:域名filetype:mdb asp #

- 查看脚本类型:

- site:域名 filetype:asp|aspx|php|jsp

- 迂回策略入侵:

- inurl:cms|data|templates|images|index|

- inurl:cms|data|templates|images|index|

- 查找后台地址:

-

bing语法

- 和google语法类似

-

fofa语法

-

高级搜索

可以使用括号 和 &&(与)、|(或)、!=(非)、等符号,如- title=“powered by” && title!=“discuz”

- body=“content=WordPress” (header=“X-Pingback” && header=“/xmlrpc.php” &&body=“/wp-includes/”) && host=“gov.cn”

-

常用语法

- domain=“qq.com" #查询子域名

- host=“·gov.cn” #从url中搜索".gov.cn”

- header=“thinkphp” #从http头中搜索thinkphp

- port=“6379”#查找对应“6379“端口的资产

- ip=“1.1.1.1”#从ip中搜索包含“1.1.1.1”的网站

- ip=“220.181.111.1/24"#查询IP为“220.181.111.1”的C网段资产

- status_code=“402”#查询服务器状态为“402”的资产

- app=“通达OA网络智能办公系统”#搜索通达OA系统

- country=“CN”# 搜索指定国家(编码)的资产

- region=“Henan”# 搜索指定行政区的资产

-

-

360Quake:https://quake.360.cn/

-

齐安信鹰图:https://hunter.qianxin.com/

(二)利用方式

- 通过Googlehack的搜索技巧,可以快速找到后台地址、敏感文件、测试环境、邮箱、QQ群、敏感接口等重要信息。

- 而在github上不仅可以找到很多网站、框架的源码等,也可以找到注入用户名、口令、数据库配置等信息,如下图所示敏感信息泄露和数据库配置泄露

八、CDN识别与绕过

CDN 的全称是 Content Delivery Network,即内容分发网络。CDN 是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。CDN系统能够实时地根据网络流量和各节点的连接、负载状况以及到用户的距离和响应时间等综合信息将用户的请求重新导向离用户最近的服务节点上,但在安全测试过程中,若目标存在CDN 服务,将会影响到后续的安全测试过程。

(一)CDN识别

-

GET请求

- GET 请求页面/文件地址,查看 HTTP 响应头中是否存在“cache xxx”的值,若存在,则表示有走 CDN

-

ping域名

- ping 域名,查看 ping的实际地址,若实际地址为 CDN 节点地址,则表示有走CDN

-

nslookup解析

- nslookup 域名,若解析结果有多个,很有可能存在CDN,相反,若解析结果只有一个,可能不存在CDN(不能肯定)

-

多地ping(最有效,最常用)

- 利用多地区的ping服务器操作,然后对比每个地区ping出的IP结果,查看这些IP是否一致,如果都是一样的,极有可能不存在CDN。如果IP大多不太一样或者规律性很强,可以尝试查询这些IP的归属地,判断是否存在CDN

- https://tool.chinaz.com/

-

CDN厂商

- https://www.cdnplanet.com/tools/cdnfinder/#

- http://tools.bugscaner.com/whichcdn/

- 国外厂商:CloudFlare、StackPath、Fastly、CDNetworks、CacheFly、CloudFront

- 国内厂商:阿里云CDN、Ucloud、Nodecache、腾讯云CDN、网宿CDN、白山CDN、金山CDN

- CloudFlare https://gyzzwk.ml/

- StackPath https://151.139.113.56/

- Alibaba https://www.taobao.com/

- Wangsu https://www.chinaz.com

- Tencent Cloud https://gg.com

(二)CDN绕过

CDN是付费的,一些网站主站因为业务需要可能做了CDN加速,但是其他域名可能没有做CDN加速

- 在线查询网站

- http://z.zcjun.com/

- https://phpinfo.me/domain

- 国外ping

- https://check-host.net/check-ping

- https://port.ping.pe/

- 历史DNS解析

- https://viewdns.info/iphistory/?domain=

- http://www.jsons.cn/nslookup/

- https://securitytrails.com/domain

- https://dnsdumpster.com/

- https://securitytrails.com/domain/baidu.com/history/a

- https://dnsdb.io/zh-cn/

- https://x.threatbook.cn/

- http://toolbar.netcraft.com/site_report?url=

- http://viewdns.info/

- http://www.17ce.com/

- https://community.riskiq.com/

- http://www.crimeflare.com/cfssl.html

- ICO图标

- 原理:图片有一串唯一的哈希,网络空间搜索引擎会收录全网ip信息进行排序收录,那么这些图标信息,也自然会采集在测绘解析的目标中。

- 利用邮件系统

- 目标服务器主动连接我们时,不会受到CDN影响

- 目标网站存在邮件验证等功能时,我们通过查看邮件源码,可能获取邮件服务器IP地址及 发件人IP

- 地址服务器 IP:Received: from xxxxxX

- 发件人IP:X-Originating-IP

- 通过网站证书

- 证书查询

- https://censys.io/certificates?q=

- https://myssl.com/

- https://crt.sh/

- https://censys.io/

- https://developers.facebook.com/tools/ct/6

- https://google.com/transparencyreport/https/ct

- http数据包查看

- 查找其中的http标头,再放入censys中搜索参数,如cloudflare的http标头为80.http.get.headers.server:cloudflare,找到后寻找其他特征,最终找到交集获得真实IP。

- 查找cookie值并使用F5 LTM解码法,如cookie值为BIGipServerpool 8.29 8030=487098378.24095.0000,把第一小节的十进制数487098378提取出来,再转十六进制,接着从后至前为0a.88.08.1d,转十进制数为10.136.8.29,得到最后的真实IP。

- 查找网站源代码和返回包,如使用80.http.get.body和http.html来进行搜索。

- 利用APP端:通过抓包工具来抓取APP的请求包,寻找真实IP

- 去掉www

- https://get-site-ip.com/

- 服务器所在城市ping

- 网页漏洞获取

- 如果目标站点存在漏洞,这就没办法避免了。例如phpinfo敏感信息泄露、Apache status和Jboss status敏感信息泄露、网页源代码泄露、svn信息泄露信、github信息泄露等。

- 若存在web漏洞,服务器主动与我们发起请求连接,我们也能获取目标站点真实ip。例如xss、ssrf、命令执行反弹shell等

- 网络空间引擎搜索

相关文章:

【我的 RT 学习手札】信息收集

相关笔记整理自B站up主泷羽sec全栈渗透测试教学(免费) 视频链接为泷羽sec的个人空间-泷羽sec个人主页-哔哩哔哩视频 笔记只是方便师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线࿰…...

CMake变量:CMAKE_FIND_LIBRARY_SUFFIXES

CMAKE_FIND_LIBRARY_SUFFIXES是CMake中的一个变量,用于指定在查找库文件时使用的后缀列表。当CMake需要找到库文件时,它会尝试在这些后缀后添加库名来构建库文件的完整路径。例如,如果库名为mylib,并且CMAKE_FIND_LIBRARY_SUFFIXE…...

在使用 RabbitMQ 作为消息代理时,多个 Celery 实例(或应用)可以共享同一个 RabbitMQ 实例

在使用 RabbitMQ 作为消息代理时,多个 Celery 实例(或应用)可以共享同一个 RabbitMQ 实例。这样做可以简化基础设施管理,同时允许不同的 Celery 应用之间进行消息传递和协作。下面是如何配置多个 Celery 实例以使用同一个 RabbitM…...

ARM在嵌入式开发中的作用有哪些?

ARM在嵌入式开发中的作用主要体现在以下几个方面: 架构优势: ARM架构基于RISC(精简指令集计算机),具有精简而高效的指令集,适合资源受限的环境。低功耗设计使得ARM处理器在移动设备和嵌入式系统中非常受欢…...

-webkit-box-orient属性丢失?

在实际项目场景当中,我们经常会遇到需要对超长文本溢出省略的场景: 我们经常会这样写—— 单行省略: overflow: hidden; //文本溢出隐藏text-overflow: ellipsis; //文本溢出显示省略号white-space: nowrap; //不换行 多行省略:…...

openKylin系统SSH服务配置结合cpolar轻松实现开放麒麟远程连接

前言 本文主要介绍如何在openKlyin系统中设置ssh连接,并结合cpolar内网穿透工具实现远程也可以ssh连接本地局域网内部署的openKlyin系统. openKylin是中国首个基于Linux 的桌面操作系统开发者平台,通过开放操作系统源代码的方式,打造具有自…...

我的世界之合成

合成(Crafting)是一种在Minecraft中获得多种方块、工具和其他资源的方法。合成时,玩家必须先把物品从物品栏移入合成方格中。22的简易合成方格可以直接在物品栏中找到,而33的合成方格需要使用工作台或合成器来打开。 目录 1合成系…...

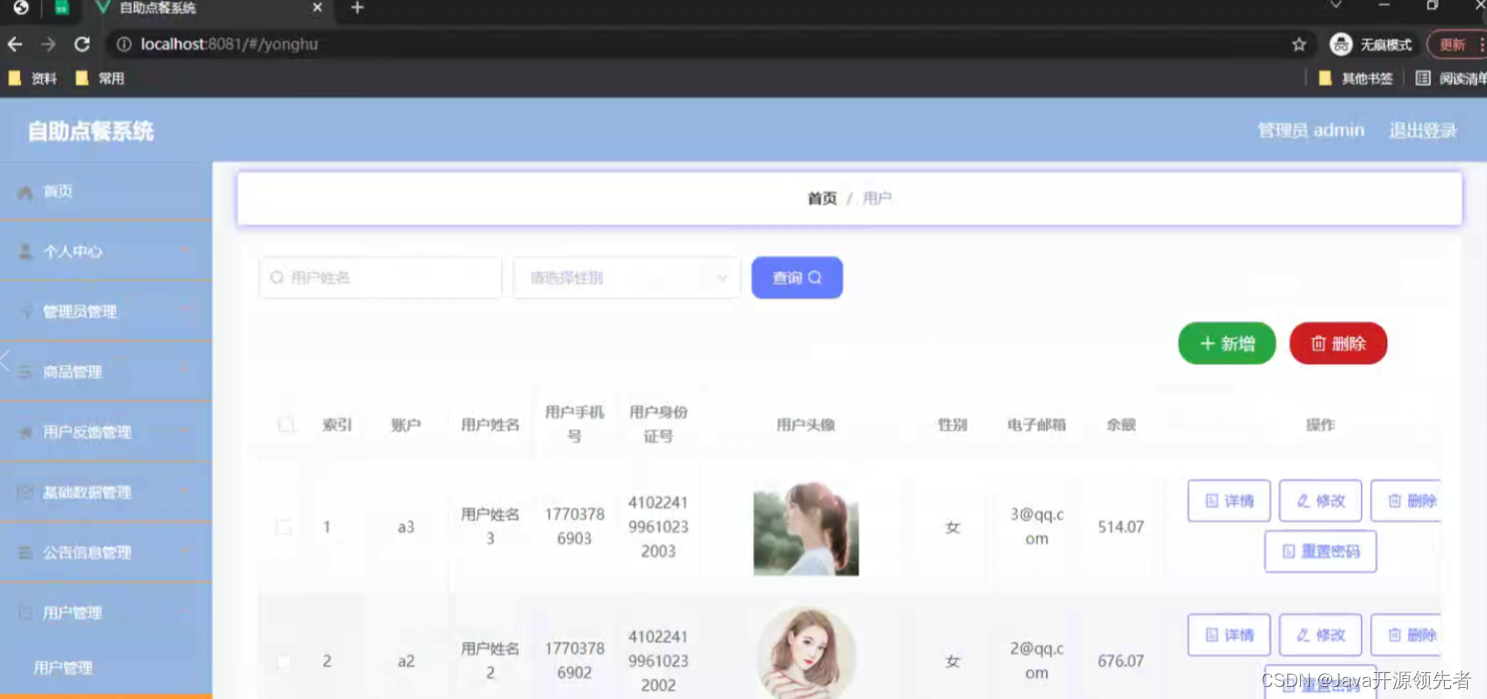

java基于SpringBoot+Vue+uniapp微信小程序的自助点餐系统的详细设计和实现(源码+lw+部署文档+讲解等)

项目运行截图 技术框架 后端采用SpringBoot框架 Spring Boot 是一个用于快速开发基于 Spring 框架的应用程序的开源框架。它采用约定大于配置的理念,提供了一套默认的配置,让开发者可以更专注于业务逻辑而不是配置文件。Spring Boot 通过自动化配置和约…...

AI 编译器学习笔记之八 -- Python基础学习

2、正则表达式 re.sub 正则替换:cleaned_text re.sub(r"[^\w\s]", "", text) - CSDN文库 3、在Python中,shape 是一个用于描述数组维度的属性,通常用在NumPy数组对象上,而不是标准的列表。 【Python】解决Py…...

盘点近几年腾讯的精选面试题(c/c++研发岗)

map插入方式有几种? 1)用insert函数插入pair数据, mapStudent.insert(pair<int, string>(1, “student_one”)); 2)用insert函数插入value_type数据 mapStudent.insert(map<int, string>::value_type (1, “student_one”)); 3)在insert函…...

)

C++详细笔记(四)

1.类和对象 1.1拷贝构造函数(补充) class Date{ public:int _year;int _month;int _day; // 全缺省的构造函数Date(int year 1900, int month 1, int day 1){_year year;_month month;_day day;} } int main() {Date d1(2024, 4, 14);Date d2(d1…...

架构师备考-背诵精华(系统架构评估)

系统架构评估是在对架构分析、评估的基础上,对架构策略的选取进行决策。它利用数学或逻辑分析技术,针对系统的一致性、正确性、质量属性、规划结果等不同方面,提供描述性、预测性和指令性的分析结果。 重要概念 敏感点:敏感点是…...

QT 实现自定义水波进度条

1.界面实现效果 以下是具体的项目需要用到的效果展示。 2.简介 原理:随着进度的改变,在我们的绘制图像void paintEvent(QPaintEvent *) override;事件中绘制图形。 使用QPainter来绘制正弦波,通过定时器,不断的更新我们绘制的图形,动态改变正弦波的参数来创建动画效果…...

厨房老鼠数据集:掀起餐饮卫生监测的科技浪潮

厨房老鼠数据集:掀起餐饮卫生监测的科技浪潮 摘要:本文深入探讨了厨房老鼠数据集在餐饮行业卫生管理中的重要性及其相关技术应用。厨房老鼠数据集通过收集夜间厨房图像、老鼠标注信息以及环境数据,为深度学习模型提供了丰富的训练样本。基于…...

Linux系统:more命令

1、命令详解: more命令是Linux系统中的一个文本查看器,它可以一次显示一页内容,并提供了一些方便的浏览操作,比如向下滚动、向上滚动、搜索等。当需要查看大型文件或长文本时,通过分页显示可以很好地避免一次性将整个文…...

ESP32-S3学习笔记:分区表(Partition Table)的二进制分析

一、参考资料 用于研究的官方示例代码:esp-idf-v5.3\examples\storage\partition_api\partition_find参考的官方文档:ESP-IDF编程指南:分区表 二、准备工作 用VS Code打开示例代码,打开示例代码的CSV自定义分区表,如…...

04,perl

1 ,作用 : 2 ,原理 : 3 ,使用场景 :...

Js 更加优雅地实现Form表单重置

文章目录 前言代码实现代码优化 前言 最近在做一个后台项目 不免大量使用表单 表单查询 编辑 还原 导入导出 不免要经常实现 记录下表单重置的一些方法 代码实现 <div class"Query"><el-form :model"ruleForm" ref"ruleFormref" labe…...

基于微信小程序的驾校预约系统设计与实现

文章目录 前言项目介绍技术介绍功能介绍核心代码数据库参考 系统效果图文章目录 前言 文章底部名片,获取项目的完整演示视频,免费解答技术疑问 项目介绍 当今社会已经步入了科学技术进步和经济社会快速发展的新时期,国际信息和学术交流也不…...

利用python进行数据处理,得到对自己有利的内容

一,介绍 在2025年的公务员录取信息发布后,许多考生和求职者可能会感到困惑,尤其是在面对庞大的职位列表时,如何快速找到适合自己的职位成为了一个亟待解决的问题。面对这样的问题,以下几点建议或许能够帮助大家更有效地…...

CVPR 2025 MIMO: 支持视觉指代和像素grounding 的医学视觉语言模型

CVPR 2025 | MIMO:支持视觉指代和像素对齐的医学视觉语言模型 论文信息 标题:MIMO: A medical vision language model with visual referring multimodal input and pixel grounding multimodal output作者:Yanyuan Chen, Dexuan Xu, Yu Hu…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

微服务商城-商品微服务

数据表 CREATE TABLE product (id bigint(20) UNSIGNED NOT NULL AUTO_INCREMENT COMMENT 商品id,cateid smallint(6) UNSIGNED NOT NULL DEFAULT 0 COMMENT 类别Id,name varchar(100) NOT NULL DEFAULT COMMENT 商品名称,subtitle varchar(200) NOT NULL DEFAULT COMMENT 商…...

ElasticSearch搜索引擎之倒排索引及其底层算法

文章目录 一、搜索引擎1、什么是搜索引擎?2、搜索引擎的分类3、常用的搜索引擎4、搜索引擎的特点二、倒排索引1、简介2、为什么倒排索引不用B+树1.创建时间长,文件大。2.其次,树深,IO次数可怕。3.索引可能会失效。4.精准度差。三. 倒排索引四、算法1、Term Index的算法2、 …...

大学生职业发展与就业创业指导教学评价

这里是引用 作为软工2203/2204班的学生,我们非常感谢您在《大学生职业发展与就业创业指导》课程中的悉心教导。这门课程对我们即将面临实习和就业的工科学生来说至关重要,而您认真负责的教学态度,让课程的每一部分都充满了实用价值。 尤其让我…...

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

VM虚拟机网络配置(ubuntu24桥接模式):配置静态IP

编辑-虚拟网络编辑器-更改设置 选择桥接模式,然后找到相应的网卡(可以查看自己本机的网络连接) windows连接的网络点击查看属性 编辑虚拟机设置更改网络配置,选择刚才配置的桥接模式 静态ip设置: 我用的ubuntu24桌…...

AirSim/Cosys-AirSim 游戏开发(四)外部固定位置监控相机

这个博客介绍了如何通过 settings.json 文件添加一个无人机外的 固定位置监控相机,因为在使用过程中发现 Airsim 对外部监控相机的描述模糊,而 Cosys-Airsim 在官方文档中没有提供外部监控相机设置,最后在源码示例中找到了,所以感…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...