第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题②

第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题②

- 模块A 基础设施设置与安全加固(200分)

- A-1 登录安全加固(Windows, Linux)

- A-2 Nginx安全策略(Linux)

- A-3日志监控(Windows)

- A-4中间件服务加固SSHD\VSFTPD\IIS(Windows, Linux)

- A-5本地安全策略(Windows)

- 模块B 安全事件响应/网络安全数据取证/应用安全(400分)

- B-1:Windows操作系统渗透测试

- B-2:Linux操作系统渗透测试

- B-3:网络安全应急响应

- B-4:内存取证

- B-5:Web安全应用1

- B-6:Linux系统渗透提权

- B-7:系统渗透

- B-8:Linux源代码分析

- 模块C CTF夺旗-攻击(200分)

- 模块D CTF夺旗-防御(200分)

- 需要资源培训私信博主!

[X] 🛰:ly3260344435

[X] 🐧:3260344435

[X] BiliBili:鱼影信息

[X] 公众号:鱼影安全

[X] CSDN:落寞的魚丶

[X] 知识星球:中职-高职-CTF竞赛

[X] 信息安全评估(高职)、中职网络安全、金砖比赛、世界技能大赛省选拔选拔赛、电子取证比赛,CTF培训等

欢迎师傅们交流学习,加我可以拉粉丝群~

模块A 基础设施设置与安全加固(200分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求对具体任务的操作截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以赛位号作为文件名.

二、服务器环境说明

AServer08(Windows)系统:用户名administrator密码P@ssw0rd

AServer09(Linux)系统:用户名root密码123456

二、说明:

1.所有截图要求截图界面、字体清晰,并粘贴于相应题目要求的位置;

2.文件名命名及保存:网络安全模块A-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

A-1 登录安全加固(Windows, Linux)

请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

1.密码策略(Windows, Linux)

a.最小密码长度不少于13个字符(Windows),将密码长度最小值的属性配置界面截图:

b.密码必须符合复杂性要求(Linux),将/etc/pam.d/system-auth配置文件中对应的部分截图:

2.用户安全管理(Windows)

a.设置取得文件或其他对象的所有权,将该权限只指派给administrators组,将取得文件或其它对象的所有权属性的配置界面截图:

b.禁止普通用户使用命令提示符,将阻止访问命令提示符配置界面截图:

A-2 Nginx安全策略(Linux)

1.禁止目录浏览和隐藏服务器版本和信息显示,将/etc/nginx/nginx.conf配置文件相关配置项截图:

2.限制HTTP请求方式,只允许GET、HEAD、POST,将/etc/nginx/conf.d/default.conf配置文件相关配置项截图:

3.设置客户端请求主体读取超时时间为10,将/etc/nginx/nginx.conf配置文件相关配置项截图:

4.设置客户端请求头读取超时时间为10,将/etc/nginx/nginx.conf配置文件相关配置项截图:

5.将Nginx服务降权,使用www用户启动服务,将/etc/nginx/nginx.conf配置文件相关配置项截图:

A-3日志监控(Windows)

1.安全日志文件最大大小为128MB,设置当达到最大的日志大小上限时,按需要覆盖事件(旧事件优先),将日志属性-安全(类型:管理的)配置界面截图:

2.应用日志文件最大大小为64MB,设置当达到最大的日志大小上限时将其存档,不覆盖事件,将日志属性-应用程序(类型:管理的)配置界面截图:

3.系统日志文件最大大小为32MB,设置当达到最大的日志大小上限时,不覆盖事件(手动清除日志),将日志属性-系统(类型:管理的)配置界面截图:

A-4中间件服务加固SSHD\VSFTPD\IIS(Windows, Linux)

1.SSH服务加固(Linux)

a.修改ssh服务端口为2222,使用命令netstat -anltp | grep sshd查看SSH服务端口信息,将回显结果截图:

b.ssh禁止root用户远程登录,将/etc/ssh/sshd_config配置文件中对应的部分截图:

c.设置root用户的计划任务。每天早上7:50自动开启ssh服务,22:50关闭;每周六的7:30重新启动ssh服务,使用命令 crontab -l,将回显结果截图:

d.修改SSHD的PID档案存放地,将/etc/ssh/sshd_config配置文件中对应的部分截图;

2.VSFTPD服务加固(Linux)

a.设置运行vsftpd的非特权系统用户为pyftp,将/etc/vsftpd/vsftpd.conf配置文件下的相关配置项截图:

b.限制客户端连接的端口范围在50000-60000,将/etc/vsftpd/vsftpd.conf配置文件下的相关配置项截图:

c.限制本地用户登录活动范围限制在home目录,将/etc/vsftpd/vsftpd.conf配置文件下的相关配置项截图:

d.设置数据连接的超时时间为2分钟,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

e.设置站点本地用户访问的最大传输速率为1M,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

3.IIS加固(Windows)

a.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法),将W3C日志记录字段配置页面截图:

b.关闭IIS的WebDAV功能增强网站的安全性,将警报提示信息截图:

c.防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露,将配置命令截图。

A-5本地安全策略(Windows)

1.禁止匿名枚举SAM帐户,将不允许SAM账户的匿名枚举的属性配置界面截图:

2.禁止系统在未登录的情况下关闭,将允许系统在未登录的情况下关闭的属性配置界面截图:

3.禁止存储网络身份验证的密码和凭据,将不允许存储网络身份验证的密码和凭据的属性配置界面截图:

4.禁止将Everyone权限应用于匿名用户,将Everyone权限应用于匿名用户的属性配置界面截图:

5.在超过登录时间后强制注销,将在超过登录时间后强制注销的属性配置界面截图:

6.关闭系统时清除虚拟内存页面文件,将关机:清除虚拟内存页面文件的属性配置界面截图:

7.禁止软盘复制并访问所有驱动器和所有文件夹,将恢复控制台:允许软盘复制并访问所有驱动器和所有文件夹的属性配置界面截图:

8.禁止显示上次登录的用户名,将交互式登录:不显示最后的用户名的属性配置界面截图:

A-6防火墙策略(Linux)

1.设置防火墙允许本机转发除ICMP协议以外的所有数据包,将iptables配置命令截图:

2.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机,将iptables配置命令截图:

3.为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许3个包传入,并将瞬间流量设定为一次最多处理6个数据包(超过上限的网络数据包将丢弃不予处理),将iptables配置命令截图:

4.只允许转发来自172.16.0.0/24局域网段的DNS解析请求数据包,将iptables配置命令截图:

5.为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个,将iptables配置命令截图:

6.禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包,将iptables配置命令截图:

7.禁止任何机器ping本机,将iptables配置命令截图:

8.禁止本机ping任何机器,将iptables配置命令截图:

模块B 安全事件响应/网络安全数据取证/应用安全(400分)

B-1:Windows操作系统渗透测试

服务器场景:Server2003(关闭链接)

服务器场景操作系统:Windows7

1.通过本地PC中渗透测试平台Kali对服务器场景Windows进行系统服务及版本扫描渗透测试,并将该操作显示结果中Telnet服务对应的端口号作为FLAG提交;

2.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为teltest),将hydra使用的必要参数当做FLAG进行提交(例:nmap-s-p 22);(字典路径/usr/share/wordlists/dirb/small.txt)

3.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为teltest),将破解成功的密码当做FLAG进行提交;(字典路径/usr/share/wordlists/dirb/small.txt)

4.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中sam文件使用reg相关命令提取,将完整命令作为FLAG提交;

5.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中system文件使用reg相关命令提取,将完整命令作为FLAG提交;

6.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工具提取teltest密码信息,将提取信息的命令作为FLAG提交;

7.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工具提取administrators密码信息,将提取到的hash值作为FLAG提交;

B-2:Linux操作系统渗透测试

服务器场景:PYsystem004

服务器场景操作系统:未知(关闭链接)

服务器用户名:未知密码:未知

1.通过渗透机Kali对靶机服务器进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;

2.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

3.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

4.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

5.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

6.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

7.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

8.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

9.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

B-3:网络安全应急响应

服务器场景:Server2228(开放链接)

用户名:root,密码:p@ssw0rd123

1.找出系统中被植入的后门用户删除掉,并将后门用户的账号作为Flag值提交(多个用户名之间以英文逗号分割,如:admin,root);

2.找出黑客在admin用户家目录中添加的ssh后门,将后门的写入时间作为Flag值(提交的时间格式为:2022-01-12 08:08:18)

3.找出黑客篡改过的环境变量文件并还原,将文件的md5值作为Flag值提交;

4.找出黑客修改了bin目录下的某个文件,将该文件的格式作为Flag值提交;

5.找出黑客植入系统中的挖矿病毒,将矿池的钱包地址作为Flag值(提交格式为:0xa1d1fadd4fa30987b7fe4f8721b022f4b4ffc9f8)提交。

B-4:内存取证

仅能获取win20230306的IP地址

FTP用户名:user,密码:123456

1.在服务器中下载内存片段,在内存片段中获取主机信息,将管理员密码作为Flag值提交;

2.在内存片段中获取主机信息,将此片段的地址作为Flag值提交;

3.在内存片段中获取主机信息,将此片段的主机名作为Flag值提交;

4.在内存片段中获取主机信息,将挖矿程序的地址及端口号作为Flag值提交;(若为多个用;分开)

5.在内存片段中获取主机信息,将后台恶意程序所用的程序名称作为Flag值提交;

6.在内存片段中获取主机信息,将此时的浏览器搜寻的关键词作为Flag值提交。

B-5:Web安全应用1

服务器场景:Serverwin03-2112(关闭链接)

服务器场景操作系统:Windows Server 2003(关闭链接)

1.使用渗透机Kali Linux,通过工具对靶机IP地址进行子目录扫描,将启动子目录扫描工具的命令作为Flag值提交。

2.使用渗透机Kali Linux,通过工具对靶机IP地址进行子目录扫描(使用directory-list-1.0.txt字典),将扫描到的子目录第二个结果的完整URL作为Flag值提交(地址部分用172.16.1.200替换)。

3.使用渗透机Kali Linux,通过浏览器访问靶机网站,将登录后返回的字符串注释作为Flag值提交。

4.使用渗透机Kali Linux,通过浏览器访问靶机网站,获取靶机HTTP服务所使用的组和用户作为Flag值提交。

5.使用渗透机Kali Linux,获取靶机系统盘根目录下flag.txt文件内容,并将文件内容作为Flag值提交。

B-6:Linux系统渗透提权

服务器场景:Server2204(关闭链接)

用户名:hacker 密码:123456

1.使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

2.使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

3.使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

4.使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

5.使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

6.使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

B-7:系统渗透

仅能获取lin20230502的IP地址

用户名:hello,密码:未知

1.在渗透机中对服务器主机进行信息收集,将服务器开启的端口号作为Flag值提交;

2.在渗透机中对服务器主机进行渗透,在服务器主机中获取服务器主机名称,将主机名作为Flag值提交;

3.在渗透机中对服务器主机进行渗透,在服务器主机中获取内核版本,将内核版本作为Flag提交;

4.在渗透机中对服务器主机进行渗透,在服务器主机中获取管理员的密码,将密码作为Flag提交;

5.在渗透机中对服务器主机进行渗透,在服务器主机中找到根目录下的flag文件,将文件中的内容作为Flag值提交;

6.在渗透机中对服务器主机进行渗透,在服务器主机中找到管理员家目录下的flag文件,将文件中的内容作为Flag值提交。

B-8:Linux源代码分析

仅能获取Server86-4的IP地址

1.通过本地PC中渗透测试平台Kali对服务器场景Server86-4进行脚本扫描渗透测试,并将该操作显示结果中80端口对应服务版本字符串作为flag值提交(如:Weblogic 8.3.6);

2.分析服务器场景Server86-4 Web服务器中的脚本执行页面的回显内容,绕过关键词字符串的限制使页面输出的内容为import,将输入到网页程序的前两个单词作为flag值提交;

3.找到服务器场景Server86-4中能够实现提权至用户权限的源代码文件,并将该用户家目录中唯一的text文本内容作为flag提交;

4.找到服务器场景Server86-4中能够实现提权至用户权限的源代码文件,并将该用户的密码作为flag值提交;

5.找到服务器场景Server86-4中能够实现提权至root权限的源代码文件,并将需要破解用户密码的代码段最后9个字符作为flag值提交;

6.找到服务器场景Server86-4中能够实现提权至root权限的源代码文件,并将写入目标文件的payload作为flag值提交;

7.找出/root路径下的唯一的txt文本,将该文件的内容作为flag值提交;

模块C CTF夺旗-攻击(200分)

一、项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

靶机服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.flag值为每台靶机服务器的唯一性标识,每台靶机服务器同一时间内仅有1个;

3.在登录自动评分系统后,提交靶机服务器的flag值,同时需要指定靶机服务器的网关地址;

4.本环节不予补时。

模块D CTF夺旗-防御(200分)

一、项目和任务描述:

假定各位选手是某安全企业的网络安全工程师,负责若干服务器的渗透测试与安全防护,这些服务器可能存在着各种问题和漏洞。你需要尽快对这些服务器进行渗透测试与安全防护。每个参赛队拥有专属的堡垒机服务器,其他队不能访问。参赛选手通过扫描、渗透测试等手段检测自己堡垒服务器中存在的安全缺陷,进行针对性加固,从而提升系统的安全防御性能。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录需要加固的堡垒服务器。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

堡垒服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.堡垒服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.堡垒服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.堡垒服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.堡垒服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.每位选手需要对加固点和加固过程截图,并自行制作系统防御实施报告,最终评分以实施报告为准;

2.系统加固时需要保证堡垒服务器对外提供服务的可用性;

3.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

4.本环节不予补时。

二、说明:

1.所有截图要求截图界面、字体清晰;

2.文件名命名及保存:网络安全模块D-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

需要资源培训私信博主!

相关文章:

第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题②

第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题② 模块A 基础设施设置与安全加固(200分)A-1 登录安全加固(Windows, Linux)A-2 Nginx安全策略(Linux)A-3日志监控(Windows)A-4中间件…...

【Vulkan入门】09-CreateFrameBuffer

目录 先叨叨git信息关键代码VulkanEnv::FindHostVisitbaleMemoryTypeIndex()TestPipeLine::CreateFramebuffers() 与网上大多数文章不同,其他文章基本上都使用窗口框架(X11、GLFW、WSL等)提供的surface来显示Vulkan渲染出的图像。我认为那样会…...

FPGA设计-Vivado的Off-Chip Termination设置问题

目录 简介: 设置规则: output strength(输出驱动器的电流驱动能力) slew rate(输出电压压摆率) Pull type(上下拉类型) On-chip termination(输入端/输出端的内置片上端接电阻) 输出端接电阻配置 简介: 经常遇到在FPGA设计时,很多人很迷惑这些关于硬件的终…...

GC常见垃圾回收算法,JVM分代模型

如何判断是垃圾?引用计数器和Root可达性算法 如何进行清除?标记清除、复制、标记整理 堆分代模型?Eden,Surevivor,Tenuring 一个对象从创建到消亡的过程? 对象什么时候进入老年代? 一、GC&a…...

)

面试题整理(三)

芯冰乐知识星球入口:...

可视化建模以及UML期末复习----做题篇

一、单项选择题。(20小题,每小题2分,共40分) 1、UML图不包括( ) A、用例图 B、状态机图 C、流程图 D、类图 E、通信图 答案:C、流程图 UML中不包括传统意义上的流程图,流程图通常是指B…...

PostGIS分区表学习相关

在Postgresql中对空间数据进行表分区的实践_postgresql空间数据-CSDN博客文章浏览阅读1.4k次,点赞26次,收藏21次。Postgresql的分区功能允许将一个大表按照特定的规则拆分成多个小的分区表。这样做的好处在于,在查询数据时,可以只…...

JavaEE 【知识改变命运】03 多线程(3)

文章目录 多线程带来的风险-线程安全线程不安全的举例分析产出线程安全的原因:1.线程是抢占式的2. 多线程修改同一个变量(程序的要求)3. 原子性4. 内存可见性5. 指令重排序 总结线程安全问题产生的原因解决线程安全问题1. synchronized关键字…...

Flash操作 原子写 非原子写

原子和非原子操作 读、修改、写操作 对一个变量 A 1或上0x01,C语言写法: A 1| 0x01; 通过编译转成汇编后: LOAD R1,[#A 1] ; Read a value from A 1 into R1 MOVE R2,#0x01 ; Move the absolute constant 1 into R2 OR R1,R2 ; Bitwise O…...

厦门凯酷全科技有限公司怎么样?

随着短视频和直播带货的兴起,抖音电商平台迅速崛起,成为众多品牌和商家争夺的新战场。在这个竞争激烈的市场中,如何抓住机遇、实现销售增长,成为了每个企业面临的挑战。厦门凯酷全科技有限公司(以下简称“凯酷全”&…...

ubuntu 18.04设置命令行历史记录并同时显示执行命令的时间

以下相关详细信息请参考ubuntu官网。 在Ubuntu 18.04中,查看特定用户(例如用户broko)的命令行历史记录,并同时显示执行命令的时间,可以通过修改用户的shell配置文件来实现: • 设置HISTTIMEFORMAT环境变量…...

推荐系统里面的多任务学习概述

1. 概述 多任务学习(multi-task learning),本质上是希望使用一个模型完成多个任务的建模,在推荐系统中,多任务学习一般即指多目标学习(multi-label learning),不同目标输入相同的fe…...

解决uview ui赋值后表单无法通过验证

微信小程序中 主要还是文档有这样一段话://如果需要兼容微信小程序,并且校验规则中含有方法等,只能通过setRules方法设置规则。 添加即可通过 onReady() {//如果需要兼容微信小程序,并且校验规则中含有方法等,只能通过…...

)

【GL010】C/C++总结(二)

C部分 1. C中类成员的访问权限 无论成员被声明为 public、protected 还是 private,都是可以互相访问的,没有访问权限的限制。在类的外部 (定义类的代码之外),只能通过对象访问成员,并且通过对象只能访问 p…...

【合作原创】使用Termux搭建可以使用的生产力环境(五)

前言 在上一篇【合作原创】使用Termux搭建可以使用的生产力环境(四)-CSDN博客我们讲到了如何让proot-distro中的Debian声音驱动正常,将我们的系统备份后,通过VNC客户端连接到VNC服务器,这一篇我们来讲一下xfce桌面的美…...

初始数据结构

程序数据结构算法 数据结构研究计算机数据(元素)间关系 包括数据的逻辑结构和存储结构及其(数据间)操作 一、基本概念 1.1数据 数据即信息的载体,能被输入到计算机中并且能被它识别、存储和处理的符号总称 1.2数据…...

给我的小程序加了个丝滑的搜索功能,踩坑表情包长度问题

前言 最近在用自己的卡盒小程序的时候,发现卡片越来越多,有时候要找到某一张来看看笔记要找半天,于是自己做了一个搜索功能,先看效果: 怎么样,是不是还挺不错的,那么这篇文章就讲讲这样一个搜索…...

MATLAB中的合并分类数组

目录 创建分类数组 串联分类数组 创建具有不同类别的分类数组 串联具有不同类别的数组 分类数组的并集 此示例演示了如何合并两个分类数组。 创建分类数组 创建分类数组 A,其中包含教室 A 中的 25 个学生的首选午餐饮料。 rng(default) A randi(3,[25,1]); …...

ShardingSphere-JDBC

1. 什么是分库分表? 分库分表是一种数据库扩展技术,通过将数据拆分到多个数据库(分库)或多个表(分表)中来解决单一数据库或表带来的性能瓶颈。分库分表可以有效提升系统的可扩展性、性能和高并发处理能力&…...

企业如何选择远程控制软件来远程IT运维?

在当今企业的日常运作中,IT运维无疑是核心环节之一,它对于保持企业信息系统的稳定运行和数据安全至关重要。随着科技的快速进步,远程控制软件在IT运维中的应用变得越来越重要。今天,我们就来探讨一下远程控制软件如何助力企业IT运…...

【Linux】shell脚本忽略错误继续执行

在 shell 脚本中,可以使用 set -e 命令来设置脚本在遇到错误时退出执行。如果你希望脚本忽略错误并继续执行,可以在脚本开头添加 set e 命令来取消该设置。 举例1 #!/bin/bash# 取消 set -e 的设置 set e# 执行命令,并忽略错误 rm somefile…...

AtCoder 第409场初级竞赛 A~E题解

A Conflict 【题目链接】 原题链接:A - Conflict 【考点】 枚举 【题目大意】 找到是否有两人都想要的物品。 【解析】 遍历两端字符串,只有在同时为 o 时输出 Yes 并结束程序,否则输出 No。 【难度】 GESP三级 【代码参考】 #i…...

HTML 列表、表格、表单

1 列表标签 作用:布局内容排列整齐的区域 列表分类:无序列表、有序列表、定义列表。 例如: 1.1 无序列表 标签:ul 嵌套 li,ul是无序列表,li是列表条目。 注意事项: ul 标签里面只能包裹 li…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

Qwen3-Embedding-0.6B深度解析:多语言语义检索的轻量级利器

第一章 引言:语义表示的新时代挑战与Qwen3的破局之路 1.1 文本嵌入的核心价值与技术演进 在人工智能领域,文本嵌入技术如同连接自然语言与机器理解的“神经突触”——它将人类语言转化为计算机可计算的语义向量,支撑着搜索引擎、推荐系统、…...

【C++从零实现Json-Rpc框架】第六弹 —— 服务端模块划分

一、项目背景回顾 前五弹完成了Json-Rpc协议解析、请求处理、客户端调用等基础模块搭建。 本弹重点聚焦于服务端的模块划分与架构设计,提升代码结构的可维护性与扩展性。 二、服务端模块设计目标 高内聚低耦合:各模块职责清晰,便于独立开发…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

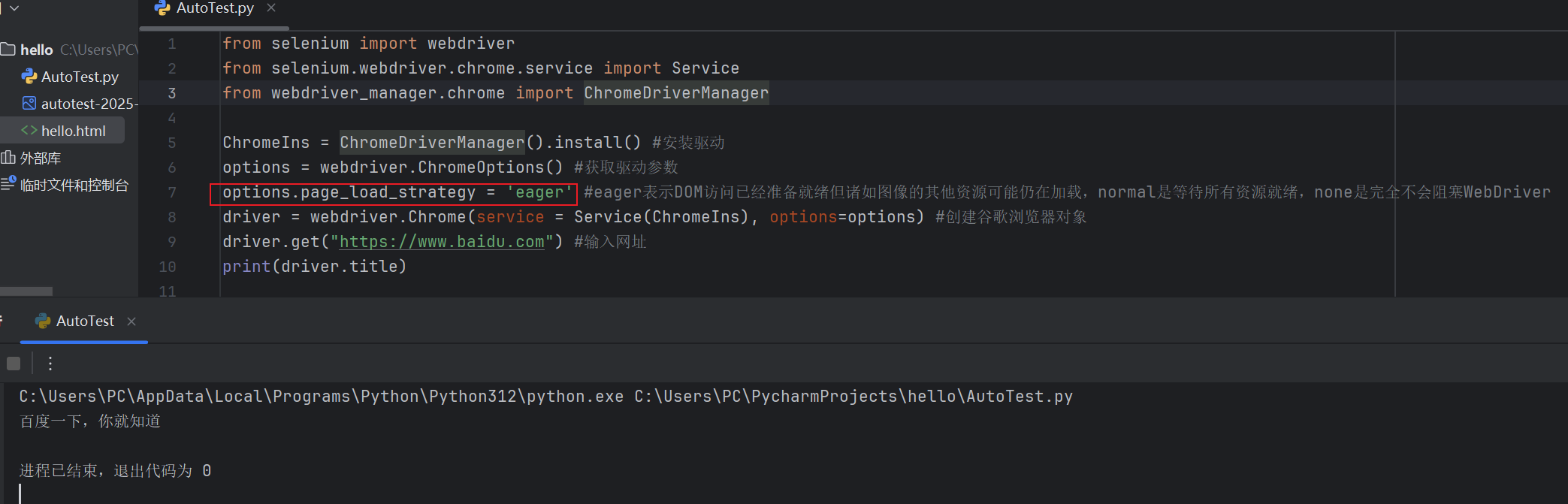

Selenium常用函数介绍

目录 一,元素定位 1.1 cssSeector 1.2 xpath 二,操作测试对象 三,窗口 3.1 案例 3.2 窗口切换 3.3 窗口大小 3.4 屏幕截图 3.5 关闭窗口 四,弹窗 五,等待 六,导航 七,文件上传 …...

+ 力扣解决)

LRU 缓存机制详解与实现(Java版) + 力扣解决

📌 LRU 缓存机制详解与实现(Java版) 一、📖 问题背景 在日常开发中,我们经常会使用 缓存(Cache) 来提升性能。但由于内存有限,缓存不可能无限增长,于是需要策略决定&am…...

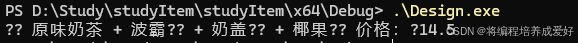

C++ 设计模式 《小明的奶茶加料风波》

👨🎓 模式名称:装饰器模式(Decorator Pattern) 👦 小明最近上线了校园奶茶配送功能,业务火爆,大家都在加料: 有的同学要加波霸 🟤,有的要加椰果…...