ARP攻击的原理和实现 (网络安全)

ARP攻击的原理和实现

ARP(Address Resolution Protocol,地址解析协议)是一种网络协议,用于在局域网内将IP地址映射到MAC地址。在以太网中,设备通过广播ARP请求来查询目标IP地址对应的MAC地址,从而建立通信。然而,由于ARP协议的设计缺乏安全性,它并不验证返回的ARP响应是否是合法的,因此就存在被攻击的风险。

1. ARP协议工作原理简述

ARP协议用于在局域网中实现IP地址到MAC地址的映射。具体流程如下:

- 当设备(如计算机、路由器)需要发送数据包到网络中的其他设备时,它需要知道目标设备的MAC地址。

- 如果设备已知目标的IP地址但不知道MAC地址,它会向本地网络发送一个ARP请求:

谁是IP地址 X.X.X.X?。 - 目标设备如果知道自己的IP地址,它会回复一个ARP响应:

我是IP地址 X.X.X.X,MAC地址是 Y:Y:Y:Y。 - 发送ARP请求的设备将目标的IP地址和MAC地址的映射缓存下来,以便后续通信。

ARP协议的一个特点是它不进行身份验证,也没有加密机制,因此任何设备都可以伪造ARP响应,向其他设备发送错误的MAC地址信息。

2. ARP攻击原理:ARP欺骗(ARP Spoofing)

ARP攻击主要利用了ARP协议的“信任”机制,在局域网中进行ARP欺骗(ARP Spoofing)或ARP中毒(ARP Poisoning)。攻击者伪造ARP响应,将错误的MAC地址与目标设备的IP地址关联起来,从而干扰网络通信。

ARP欺骗的基本原理是:

- 攻击者发送伪造的ARP响应,将自己的MAC地址与网络中其他设备的IP地址进行关联。

- 例如,攻击者可能会将自己的MAC地址与网关的IP地址绑定,导致局域网中的其他设备将数据包错误地发送到攻击者那里,而不是发送给网关。

- 这样,攻击者可以通过“中间人攻击”(Man-in-the-Middle,MITM)拦截、篡改或丢弃数据包,从而实现数据窃取、篡改或阻断网络通信。

3. ARP攻击的类型

- 中间人攻击(MITM):攻击者将自己的MAC地址伪装成目标设备(如网关或其他设备),从而拦截经过网络的数据流。攻击者可以在不中断通信的情况下窃取数据或进行恶意篡改。

- 拒绝服务攻击(DoS):攻击者将所有设备的IP地址和MAC地址都指向自己的设备,从而使其他设备无法与目标设备正常通信,造成网络瘫痪。

- 流量劫持:通过伪造ARP响应,攻击者将目标设备的流量劫持到自己身上。然后,攻击者可以对数据包进行分析、修改,甚至注入恶意数据。

4. ARP欺骗攻击的实现

(1) 攻击准备

攻击者需要具备与目标设备位于同一局域网的网络访问权限。通常,这种攻击会发生在未加密的局域网环境中(如Wi-Fi或有线局域网)。

(2) 伪造ARP响应

攻击者通过ARP欺骗工具(如Ettercap、Cain & Abel、arpspoof等)来发送伪造的ARP响应。例如,攻击者可以伪造一个ARP响应,将自己的MAC地址与网关的IP地址绑定。这样,局域网中的其他设备会认为网关的MAC地址是攻击者的MAC地址。

具体步骤如下:

-

攻击者扫描网络:首先,攻击者扫描目标网络,识别网络中的设备,并确定网关和目标设备的IP地址。

-

伪造ARP请求和响应:

- 攻击者将伪造ARP响应发送到网络上的其他设备,将自己的MAC地址与目标IP地址绑定。

- 例如,攻击者将自己的MAC地址与网关的IP地址绑定,诱使其他设备将数据包发送到攻击者那里。

-

攻击者劫持数据包:通过伪造ARP响应,攻击者可以接收到本应发送给网关或其他设备的通信数据,然后进行分析、修改或丢弃。

(3) 攻击示例:使用arpspoof工具

使用arpspoof工具进行ARP欺骗的基本命令如下:

-

欺骗目标设备(将目标的IP地址指向攻击者的MAC地址):

arpspoof -i eth0 -t <目标IP> <目标网关IP>该命令会将目标IP的ARP缓存指向攻击者的MAC地址。

-

欺骗网关(将网关的IP地址指向攻击者的MAC地址):

arpspoof -i eth0 -t <网关IP> <目标IP>该命令会将网关的ARP缓存指向攻击者的MAC地址。

通过这种方式,攻击者成为“中间人”,在目标设备和网关之间转发数据包,进而进行数据窃取、篡改或丢弃。

5. ARP攻击的防护措施

为了防止ARP攻击,可以采取以下几种防护措施:

-

启用静态ARP表:将设备的ARP表静态化,手动配置固定的IP-MAC映射,防止ARP表被动态修改。这种方法不太灵活,但可以有效避免ARP欺骗。

arp -s <IP地址> <MAC地址> -

使用ARP防护功能(如动态ARP检查):一些交换机(尤其是企业级设备)提供了“动态ARP检查(Dynamic ARP Inspection,DAI)”功能,可以检查进入交换机端口的ARP报文是否合法,防止伪造的ARP响应被传播。

在华为交换机上启用动态ARP检查的基本命令如下:

system-view arp anti-attack enable -

使用加密协议:对于网络中的敏感数据传输,使用加密协议(如HTTPS、SSH等)来防止中间人攻击导致的数据泄露。

-

部署入侵检测系统(IDS):通过部署入侵检测系统,可以检测到异常的ARP流量,及时报警。

-

使用VPN:通过虚拟专用网络(VPN)对数据进行加密,防止ARP攻击者窃取或篡改传输的数据。

6. ARP攻击检测

-

检查ARP缓存:可以通过命令检查设备的ARP缓存,查看是否存在异常的IP-MAC映射。常见命令有:

-

在Linux上使用:

arp -a -

在Windows上使用:

arp -a

-

-

ARP监控工具:使用ARP监控工具(如Wireshark)分析网络流量,检测异常的ARP广播和伪造ARP响应。

总结

ARP攻击利用了ARP协议本身的缺陷,即没有身份验证机制,允许攻击者伪造ARP响应,进行中间人攻击、流量劫持和拒绝服务等恶意行为。为了防止ARP攻击,网络管理员应采取措施,如启用动态ARP检查、使用静态ARP表、部署加密协议和IDS等,以增强网络的安全性。

相关文章:

)

ARP攻击的原理和实现 (网络安全)

ARP攻击的原理和实现 ARP(Address Resolution Protocol,地址解析协议)是一种网络协议,用于在局域网内将IP地址映射到MAC地址。在以太网中,设备通过广播ARP请求来查询目标IP地址对应的MAC地址,从而建立通信…...

chatgpt model spec 2024

概述 这是模型规范的初稿,该文档规定了我们在OpenAI API和ChatGPT中的模型的期望行为。它包括一组核心目标,以及关于如何处理冲突目标或指令的指导。 我们打算将模型规范作为研究人员和数据标注者创建数据的指南,这是一种称为从人类反馈中进…...

单片机-LED实验

1、51工程模版 #include "reg52.h" void main(){ while(1){ } } 2、LED灯亮 #include "reg52.h" sbit LED1P2^0; void main(){ while(1){ LED10; } } 3、LED闪烁 #include "reg52.h" sbit LED1P2^0; //P2大…...

QILSTE H10-C321HRSYYA高亮红光和黄光LED灯珠

在深入探讨H10-C321HRSYYA型号的复杂特性之前,我们首先需要明确其基本参数和功能。这款型号的LED产品以其独特的双色设计和卓越的性能在众多同类产品中脱颖而出。其外观尺寸为3.0x1.0x2.1mm,采用高亮黄光和红光的双色组合,赋予了其在多种应用…...

Appium(一)--- 环境搭建

一、Android自动化环境搭建 1、JDK 必须1.8及以上(1) 安装:默认安装(2) 环境变量配置新建JAVA_HOME:安装路径新建CLASSPath%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar在path中增加:%JAVA_HOME%\bin;%JAVA_HOME%\jre\bin;(3) 验证…...

量子力学复习

黑体辐射 热辐射 绝对黑体: (辐射能力很强,完全的吸收体,理想的发射体) 辐射实验规律: 温度越高,能量越大,亮度越亮 温度越高,波长越短 光电效应 实验装置…...

22408操作系统期末速成/复习(考研0基础上手)

第一部分:计算题: 考察范围:(标红的是重点考) 第一章:CPU利用率: 第二章: 进程调度算法(需要注意不同调度算法的优先级和题目中给出的是否可以抢占【分为可抢占和不可抢占ÿ…...

两种分类代码:独热编码与标签编码

目录 一、说明 二、理解分类数据 2.1 分类数据的类型:名义数据与序数数据 2.2 为什么需要编码 三、什么是独热编码? 3.1 工作原理:独热编码背后的机制 3.2 应用:独热编码的优势 四、什么是标签编码? 4.1 工作原理&…...

51单片机——共阴数码管实验

数码管中有8位数字,从右往左分别为LED1、LED2、...、LED8,如下图所示 如何实现点亮单个数字,用下图中的ABC来实现 P2.2管脚控制A,P2.3管脚控制B,P2.4管脚控制C //定义数码管位选管脚 sbit LSAP2^2; sbit LSBP2^3; s…...

【开源社区openEuler实践】rust_shyper

title: 探索 Rust_Shyper:系统编程的新前沿 date: ‘2024-12-30’ category: blog tags: Rust_ShyperRust 语言系统编程性能与安全 sig: Virt archives: ‘2024-12’ author:way_back summary: Rust_Shyper 作为基于 Rust 语言的创新项目,在系统编程领域…...

LiteFlow 流程引擎引入Spring boot项目集成pg数据库

文章目录 官网地址简要项目引入maven 所需jar包配置 PostgreSQL 数据库表使用LiteFlow配置 yml 文件通过 代码方式使用 liteflow数据库sql 数据在流程中周转 官网地址 https://liteflow.cc/ 简要 如果你要对复杂业务逻辑进行新写或者重构,用LiteFlow最合适不过。…...

阻抗(Impedance)、容抗(Capacitive Reactance)、感抗(Inductive Reactance)

阻抗(Impedance)、容抗(Capacitive Reactance)、感抗(Inductive Reactance) 都是交流电路中描述电流和电压之间关系的参数,但它们的含义、单位和作用不同。下面是它们的定义和区别: …...

旷视科技Java面试题及参考答案

讲一下进程间的通讯方式(如管道、消息队列、共享内存、Socket 等),各有什么特点? 管道(Pipe) 管道是最早出现的进程间通信方式之一,主要用于具有亲缘关系(父子进程)的进程之间通信。 特点: 半双工通信,数据只能单向流动。例如,在一个简单的父子进程通信场景中,父进…...

;不生效解决方案)

reactor的Hooks.enableAutomaticContextPropagation();不生效解决方案

1. pom中需要先增加如下的内容 <dependency><groupId>io.micrometer</groupId><artifactId>context-propagation</artifactId><version>1.1.2</version> </dependency> 2. 注意,要看idea是否将context-propagati…...

DS复习提纲模版

数组的插入删除 int SeqList::list_insert(int i, int item) { //插入if (i < 1 || i > size 1 || size > maxsize) {return 0; // Invalid index or list is full}for (int j size-1; j > i-1; j--) { // Shift elements to the rightlist[j1] list[j];}li…...

蓝桥杯备赛:C++基础,顺序表和vector(STL)

目录 一.C基础 1.第一个C程序: 2.头文件: 3.cin和cout初识: 4.命名空间: 二.顺序表和vector(STL) 1.顺序表的基本操作: 2.封装静态顺序表: 3.动态顺序表--vector:…...

【LLM】概念解析 - Tensorflow/Transformer/PyTorch

背景 本文将从算法原理、适用范围、强项、知名大模型的应用、python 调用几个方面,对深度学习框架 TensorFlow、PyTorch 和基于深度学习的模型 Transformer 进行比较。主要作用是基础概念扫盲。 一、 算法原理对比 Transformer Transformer 是一种基于深度学习的…...

对一段已知行情用python中画出K线图~

1. 已知行情: 2024/09/05 ~ 2025/1/3 date open high low close 0 2024-09-05 2785.2635 2796.0186 2777.4710 2788.3141 1 2024-09-06 2791.7645 2804.0932 2765.6394 2765.8066 2 2024-09-09 2754.7237 2756.5560 2726.9667 2736.…...

Rocky Linux下安装meld

背景介绍: meld是一款Linux系统下的用于 文件夹和文件的比对软件,非常常用; 故障现象: 输入安装命令后,sudo yum install meld,报错。 12-31 22:12:17 ~]$ sudo yum install meld Last metadata expirat…...

DVWA靶场Insecure CAPTCHA(不安全验证)漏洞所有级别通关教程及源码审计

目录 Insecure CAPTCHA(不安全验证)low源码审计 medium源码审计 high源码审计 impossible源码审计 Insecure CAPTCHA(不安全验证) Insecure CAPTCHA(不安全验证)漏洞指的是在实现 CAPTCHA(完全自动化公共图灵测试区分计算机和人类࿰…...

网络编程(Modbus进阶)

思维导图 Modbus RTU(先学一点理论) 概念 Modbus RTU 是工业自动化领域 最广泛应用的串行通信协议,由 Modicon 公司(现施耐德电气)于 1979 年推出。它以 高效率、强健性、易实现的特点成为工业控制系统的通信标准。 包…...

React 第五十五节 Router 中 useAsyncError的使用详解

前言 useAsyncError 是 React Router v6.4 引入的一个钩子,用于处理异步操作(如数据加载)中的错误。下面我将详细解释其用途并提供代码示例。 一、useAsyncError 用途 处理异步错误:捕获在 loader 或 action 中发生的异步错误替…...

synchronized 学习

学习源: https://www.bilibili.com/video/BV1aJ411V763?spm_id_from333.788.videopod.episodes&vd_source32e1c41a9370911ab06d12fbc36c4ebc 1.应用场景 不超卖,也要考虑性能问题(场景) 2.常见面试问题: sync出…...

laravel8+vue3.0+element-plus搭建方法

创建 laravel8 项目 composer create-project --prefer-dist laravel/laravel laravel8 8.* 安装 laravel/ui composer require laravel/ui 修改 package.json 文件 "devDependencies": {"vue/compiler-sfc": "^3.0.7","axios": …...

力扣-35.搜索插入位置

题目描述 给定一个排序数组和一个目标值,在数组中找到目标值,并返回其索引。如果目标值不存在于数组中,返回它将会被按顺序插入的位置。 请必须使用时间复杂度为 O(log n) 的算法。 class Solution {public int searchInsert(int[] nums, …...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

Python 包管理器 uv 介绍

Python 包管理器 uv 全面介绍 uv 是由 Astral(热门工具 Ruff 的开发者)推出的下一代高性能 Python 包管理器和构建工具,用 Rust 编写。它旨在解决传统工具(如 pip、virtualenv、pip-tools)的性能瓶颈,同时…...

佰力博科技与您探讨热释电测量的几种方法

热释电的测量主要涉及热释电系数的测定,这是表征热释电材料性能的重要参数。热释电系数的测量方法主要包括静态法、动态法和积分电荷法。其中,积分电荷法最为常用,其原理是通过测量在电容器上积累的热释电电荷,从而确定热释电系数…...

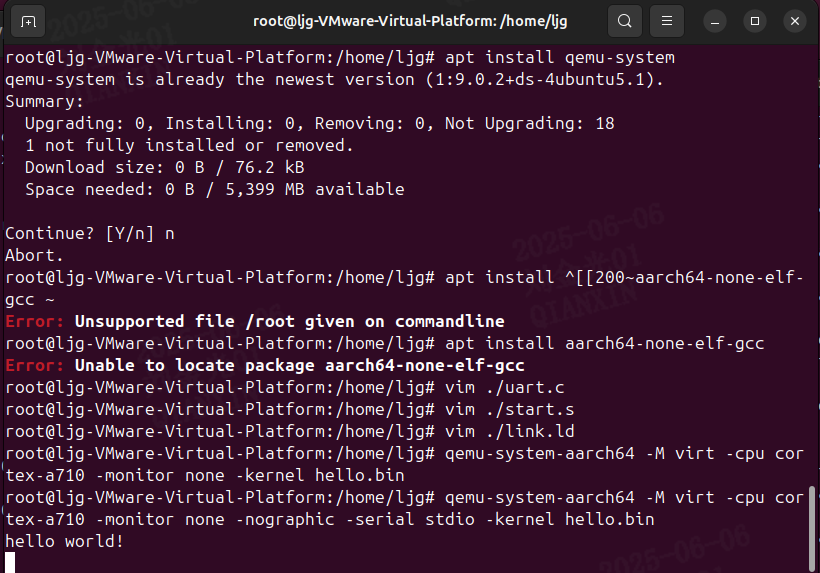

Qemu arm操作系统开发环境

使用qemu虚拟arm硬件比较合适。 步骤如下: 安装qemu apt install qemu-system安装aarch64-none-elf-gcc 需要手动下载,下载地址:https://developer.arm.com/-/media/Files/downloads/gnu/13.2.rel1/binrel/arm-gnu-toolchain-13.2.rel1-x…...