信息安全、网络安全和数据安全的区别和联系

信息安全、网络安全和数据安全是信息安全领域的三大支柱,它们之间既存在区别又相互联系。以下是对这三者的详细比较:

一.区别

1.信息安全

定义

信息安全是指为数据处理系统建立和采用的技术和管理的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因而遭到破坏、更改和泄露。它的范围比较广泛,涵盖了信息的保密性、完整性和可用性等多个方面。

侧重点

更强调信息的整个生命周期的安全,包括信息的产生、存储、传输、使用和销毁等环节。例如,一家企业的商业机密文件,从文件的起草(产生)开始,到存储在企业内部服务器,再通过网络传输给合作伙伴,以及合作伙伴使用这些文件后最终的销毁,信息安全都要确保整个过程机密信息不被泄露、内容不被篡改等。

涉及领域

包括物理安全(如服务器机房的物理访问控制)、人员安全(如员工的信息安全意识培训)、操作安全(如安全的信息处理流程)等多个领域。

保护对象

包括所有形式的信息,如纸质文档、电子数据、口头传达的信息等。它还涉及到信息的所有者、使用者和管理者的权益保护。例如,企业的商业秘密,无论是以纸质合同形式存在,还是存储在计算机系统中的电子文档,都属于信息安全的保护范畴。

技术手段和管理措施

采用多种技术和管理手段相结合。技术方面包括加密技术、访问控制技术、数字签名等;管理方面涉及信息安全政策制定、人员安全意识培训、安全审计等。例如,企业制定信息安全管理制度,规定员工对敏感信息的访问权限,并定期开展信息安全培训,同时利用加密软件对重要文件进行加密。

2.网络安全

定义

网络安全主要是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,确保网络服务不中断。重点在于保护网络基础设施、网络通信以及基于网络的服务。

侧重点

侧重于网络环境的安全,包括网络拓扑结构安全、网络协议安全、网络设备安全等。例如,防范黑客通过网络攻击手段(如DDoS攻击、SQL注入攻击等)入侵企业网络,或者防止网络窃听(如通过嗅探工具窃取网络数据包中的敏感信息)来破坏网络通信的保密性和完整性。

涉及领域

主要涉及网络架构安全(如防火墙配置、入侵检测系统)、网络通信安全(如加密通信协议)、无线网络安全(如Wi - Fi安全设置)等领域。

保护对象

网络安全主要保护网络环境中的硬件、软件和传输的数据。例如,保护网络中的服务器免受病毒感染,确保网络通信线路的保密性,防止数据在传输过程中被窃听。

技术手段和管理措施

技术手段主要包括防火墙技术、入侵检测/预防系统、虚拟专用网络(VPN)技术等。在管理方面,涉及网络设备的配置管理、网络访问策略的制定、网络安全事件的应急响应等。例如,企业通过配置防火墙规则,阻止外部未经授权的网络访问,同时建立网络安全事件应急小组,在发生网络攻击时能够快速响应。

3.数据安全

定义

数据安全是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。它更聚焦于数据本身的安全属性。

侧重点

侧重于数据的存储安全和使用安全。例如,对数据库中的敏感数据(如用户的银行卡号、身份证号码等)进行加密存储,确保只有经过授权的用户和应用程序才能访问和使用这些数据。同时,数据安全也关注数据的备份和恢复策略,以防止数据丢失。

涉及领域

包括数据加密技术、数据访问控制(如基于角色的访问控制)、数据备份与恢复技术等领域。

保护对象

主要是各种类型的数据,包括结构化数据(如数据库中的表格数据)和非结构化数据(如文档、图像、音频等)。例如,保护企业数据库中的客户订单数据,以及存储在文件服务器中的产品设计文档。

技术手段和管理措施

技术手段包括数据加密、数据脱敏、数据备份与恢复等。管理措施包括数据分类分级管理、数据访问授权、数据安全风险评估等。例如,企业对客户的敏感数据进行加密存储,根据数据的重要性和敏感性进行分类分级,对不同级别的数据设置不同的访问权限。

二.汇总

保护对象不同:

信息安全:保护的是信息和信息系统。

网络安全:保护的是网络系统及其数据。

数据安全:保护的是数据资产本身。

侧重点不同:

信息安全:注重信息的机密性、完整性、可用性和可控性。

网络安全:侧重于网络空间的安全,包括网络边界、安全域、网络入侵防御等方面的保护。

数据安全:侧重于数据全生命周期的安全保护,包括数据的保密性、完整性、可用性和合规性等。

技术手段不同:

信息安全:采用的技术手段包括加密、防火墙、入侵检测系统等,以保护信息和信息系统的安全。

网络安全:采用的技术手段包括网络防火墙、入侵防御系统、安全审计系统等,以保护网络系统及其数据的安全。

数据安全:采用的技术手段包括数据加密、数据备份、数据脱敏等,以保护数据资产的安全。

三.联系

目标一致

信息安全、网络安全和数据安全的最终目标都是为了保护组织或个人的资产(包括信息、网络和数据)的安全,确保这些资产的保密性、完整性和可用性。例如,无论是防止企业商业机密信息泄露(信息安全)、抵御网络攻击对业务的影响(网络安全),还是保障用户数据的安全存储和合法使用(数据安全),都是为了让组织能够正常、安全地运转。

相互依存

网络安全是信息安全和数据安全的基础。没有安全的网络环境,信息传输和数据访问就会受到威胁。例如,如果企业网络被黑客入侵(网络安全问题),那么存储在网络中的信息(如企业文件、客户数据等)就可能被窃取或篡改,从而导致信息安全和数据安全事故。

信息安全包含网络安全和数据安全。数据是信息的载体,网络是信息传输的通道,网络安全和数据安全的措施都是为了实现信息安全的总体目标。例如,在一个信息安全管理体系中,会包括网络安全策略(如设置访问控制列表来限制网络访问)和数据安全策略(如数据分类分级管理)来共同维护信息的安全。

数据安全是信息安全的核心内容之一。信息的价值往往体现在数据上,保护好数据的安全是信息安全的重要部分。例如,在金融行业,客户的账户余额、交易记录等数据的安全是信息安全的关键环节,需要通过数据加密、访问控制等数据安全措施来确保信息的安全。

四.总结

1. 相互交织

信息安全、网络安全和数据安全并不是孤立的个体,而是相互交织、相互影响的。它们共同构成了信息安全领域的整体框架。

2. 共同目标

三者的共同目标是保护信息的机密性、完整性、可用性和可控性,防止信息被未经授权的访问、使用、披露、破坏或修改。

3. 技术手段互补

在实际应用中,信息安全、网络安全和数据安全的技术手段往往是相互补充的。例如,加密技术既可以用于信息安全中的信息保护,也可以用于网络安全和数据安全中的数据保护。

相关文章:

信息安全、网络安全和数据安全的区别和联系

信息安全、网络安全和数据安全是信息安全领域的三大支柱,它们之间既存在区别又相互联系。以下是对这三者的详细比较: 一.区别 1.信息安全 定义 信息安全是指为数据处理系统建立和采用的技术和管理的安全保护,保护计算机硬件、软件和数据不…...

)

C++实现设计模式---抽象工厂模式 (Abstract Factory)

抽象工厂模式 (Abstract Factory) 抽象工厂模式 是一种创建型设计模式,提供一个接口,用于创建一组相关或互相依赖的对象,而无需指定它们的具体类。 意图 提供一个创建一组相关对象的接口,而无需指定它们的具体类。解决产品对象之…...

K8S开启/关闭审计日志

K8S默认禁用审计 开启/关闭 k8s 审计日志 默认 Kubernetes 集群不会输出审计日志信息。通过以下配置,可以开启 Kubernetes 的审计日志功能。 准备审计日志的 Policy 文件配置 API 服务器,开启审计日志重启并验证 准备审计日志 Policy 文件 apiVersio…...

css盒子水平垂直居中

目录 1采用flex弹性布局: 2子绝父相margin:负值: 3.子绝父相margin:auto: 4子绝父相transform: 5通过伪元素 6table布局 7grid弹性布局 文字 水平垂直居中链接:文字水平垂直居中-CSDN博客 以下为盒子…...

px、em 和 rem 的区别:深入理解 CSS 中的单位

文章目录 前言一、px - 像素 (Pixel)二、em - 相对父元素字体大小 (Ems)三、rem - 相对于根元素字体大小 (Root Ems)四、综合比较结语 前言 在CSS中,px、em和rem是三种用于定义尺寸(如宽度、高度、边距、填充等)的长度单位。它们各自有不同的…...

基于STM32设计的粮食仓库(粮仓)环境监测系统

一、前言 1.1 项目开发背景 随着现代农业的发展和粮食储存规模的扩大,粮仓环境的智能化监控需求日益增长。传统的粮仓管理方式通常依赖人工检测和定期巡查,效率低下且容易出现疏漏,无法及时发现潜在问题,可能导致粮食受潮、霉变…...

【后端面试总结】tls中.crt和.key的关系

tls中.crt和.key的关系 引言 在现代网络通信中,特别是基于SSL/TLS协议的加密通信中,.crt和.key文件扮演着至关重要的角色。这两个文件分别代表了数字证书和私钥,是确保通信双方身份认证和数据传输安全性的基石。本文旨在深入探讨TLS中.crt和…...

——leetcode学习记录:大小为 K 且平均值大于等于阈值的子数组数目)

日拱一卒(20)——leetcode学习记录:大小为 K 且平均值大于等于阈值的子数组数目

一、题目 给定数组,统计数组中长度为k的子数组且该子数组的平均值大于threshold的数量 二、思路 滑动窗思路,计算长度为k的滑动窗的平均值,关键点在于,每滑动一次,只需要去掉头增加尾,而不需要重新全部计…...

项目练习:若依管理系统字典功能-Vue前端部分

文章目录 一、情景说明二、若依Vue相关代码及配置1、utils代码2、components组件3、api接口代码4、Vuex配置5、main.js配置 三、使用方法1、html部分2、js部分 一、情景说明 我们在做web系统的时候,肯定会遇到一些常量选择场景。 比如,性别:…...

apache-skywalking-apm-10.1.0使用

apache-skywalking-apm-10.1.0使用 本文主要介绍如何使用apache-skywalking-apm-10.1.0,同时配合elasticsearch-8.17.0-windows-x86_64来作为存储 es持久化数据使用。 步骤如下: 一、下载elasticsearch-8.17.0-windows-x86_64 1、下载ES(elasticsear…...

计算机视觉算法实战——视频分析(Video Analysis)

✨个人主页欢迎您的访问 ✨期待您的三连 ✨ ✨个人主页欢迎您的访问 ✨期待您的三连 ✨ ✨个人主页欢迎您的访问 ✨期待您的三连✨ 视频分析是计算机视觉中的一个重要领域,旨在从视频数据中提取有用的信息&…...

全网首发:编译libssh,产生类似undefined reference to `EVP_aes_256_ctr@OPENSSL_1_1_0‘的大量错误

具体错误 前面和后面的: /opt/linux/x86-arm/aarch64-mix210-linux/host_bin/../lib/gcc/aarch64-linux-gnu/7.3.0/../../../../aarch64-linux-gnu/bin/ld: warning: libcrypto.so.1.1, needed by ../lib/libssh.so.4.10.1, not found (try using -rpath or -rpat…...

用python实战excel和word自动化

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 python实现excel和word自动化--批量处理 前言--需求快要期末了需要,提交一个年级的学生成绩数据,也就是几百份。当前我们收集了一份excel表格…...

【云计算】OpenStack云计算平台

OpenStack云计算平台框架搭建 1.先换源 先换成阿里源: curl -o /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo 2.安装框架 yum -y install centos-release-openstack-train 3.安装客户端 yum -y install python-openstackclient 但…...

好用的php商城源码有哪些?

选择一个优秀的商城工具,能更好地帮助大家建立一个好用的商城系统。目前比较流行的都是开源PHP商城系统,那么现实中都有哪些好用的PHP商城源码值得推荐呢?下面就带大家一起来了解一下。 1.TigShop 【推荐指数】:★★★★★☆ 【推…...

docker安装Nginx UI

开源地址:nginx-ui/README-zh_CN.md at dev 0xJacky/nginx-ui GitHub docker run -dit \ --namenginx-ui \ --restartalways \ -e TZAsia/Shanghai \ -v /Users/xiaoping/docker/appdata/nginx:/etc/nginx \ -v /Users/xiaoping/docker/appdata/nginx-ui:/etc/ng…...

为深度学习创建PyTorch张量 - 最佳选项

为深度学习创建PyTorch张量 - 最佳选项 正如我们所看到的,PyTorch张量是torch.Tensor PyTorch类的实例。张量的抽象概念与PyTorch张量之间的区别在于,PyTorch张量为我们提供了一个可以在代码中操作的具体实现。 在上一篇文章中,我们看到了…...

详解数据增强中的平移shft操作

Shift 平移是指在数据增强(data augmentation)过程中,通过对输入图像或目标进行位置偏移(平移),让目标在图像中呈现出不同的位置。Shift 平移的目的是增加训练数据的多样性,从而提高模型对目标在…...

CCLINKIE转ModbusTCP网关,助机器人“掀起”工业智能的“惊涛骇浪”

以下是一个稳联技术CCLINKIE转ModbusTCP网关(WL-CCL-MTCP)连接三菱PLC与机器人的配置案例:设备与软件准备设备:稳联技术WL-CCL-MTCP网关、三菱FX5UPLC、支持ModbusTCP协议的机器人、网线等。 稳联技术ModbusTCP转CCLINKIE网关&…...

类型安全与代码复用的C# 泛型

一、引言:泛型 ——C# 编程的神奇钥匙 在 C# 编程的广袤天地里,泛型宛如一把神奇钥匙,能够开启高效、灵活且安全的代码之门🚪。 想象一下,你是一位经验丰富的建筑师,要建造各种各样的房子🏠。…...

)

云计算——弹性云计算器(ECS)

弹性云服务器:ECS 概述 云计算重构了ICT系统,云计算平台厂商推出使得厂家能够主要关注应用管理而非平台管理的云平台,包含如下主要概念。 ECS(Elastic Cloud Server):即弹性云服务器,是云计算…...

Qt/C++开发监控GB28181系统/取流协议/同时支持udp/tcp被动/tcp主动

一、前言说明 在2011版本的gb28181协议中,拉取视频流只要求udp方式,从2016开始要求新增支持tcp被动和tcp主动两种方式,udp理论上会丢包的,所以实际使用过程可能会出现画面花屏的情况,而tcp肯定不丢包,起码…...

Opencv中的addweighted函数

一.addweighted函数作用 addweighted()是OpenCV库中用于图像处理的函数,主要功能是将两个输入图像(尺寸和类型相同)按照指定的权重进行加权叠加(图像融合),并添加一个标量值&#x…...

高频面试之3Zookeeper

高频面试之3Zookeeper 文章目录 高频面试之3Zookeeper3.1 常用命令3.2 选举机制3.3 Zookeeper符合法则中哪两个?3.4 Zookeeper脑裂3.5 Zookeeper用来干嘛了 3.1 常用命令 ls、get、create、delete、deleteall3.2 选举机制 半数机制(过半机制࿰…...

现代密码学 | 椭圆曲线密码学—附py代码

Elliptic Curve Cryptography 椭圆曲线密码学(ECC)是一种基于有限域上椭圆曲线数学特性的公钥加密技术。其核心原理涉及椭圆曲线的代数性质、离散对数问题以及有限域上的运算。 椭圆曲线密码学是多种数字签名算法的基础,例如椭圆曲线数字签…...

04-初识css

一、css样式引入 1.1.内部样式 <div style"width: 100px;"></div>1.2.外部样式 1.2.1.外部样式1 <style>.aa {width: 100px;} </style> <div class"aa"></div>1.2.2.外部样式2 <!-- rel内表面引入的是style样…...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

Yolov8 目标检测蒸馏学习记录

yolov8系列模型蒸馏基本流程,代码下载:这里本人提交了一个demo:djdll/Yolov8_Distillation: Yolov8轻量化_蒸馏代码实现 在轻量化模型设计中,**知识蒸馏(Knowledge Distillation)**被广泛应用,作为提升模型…...

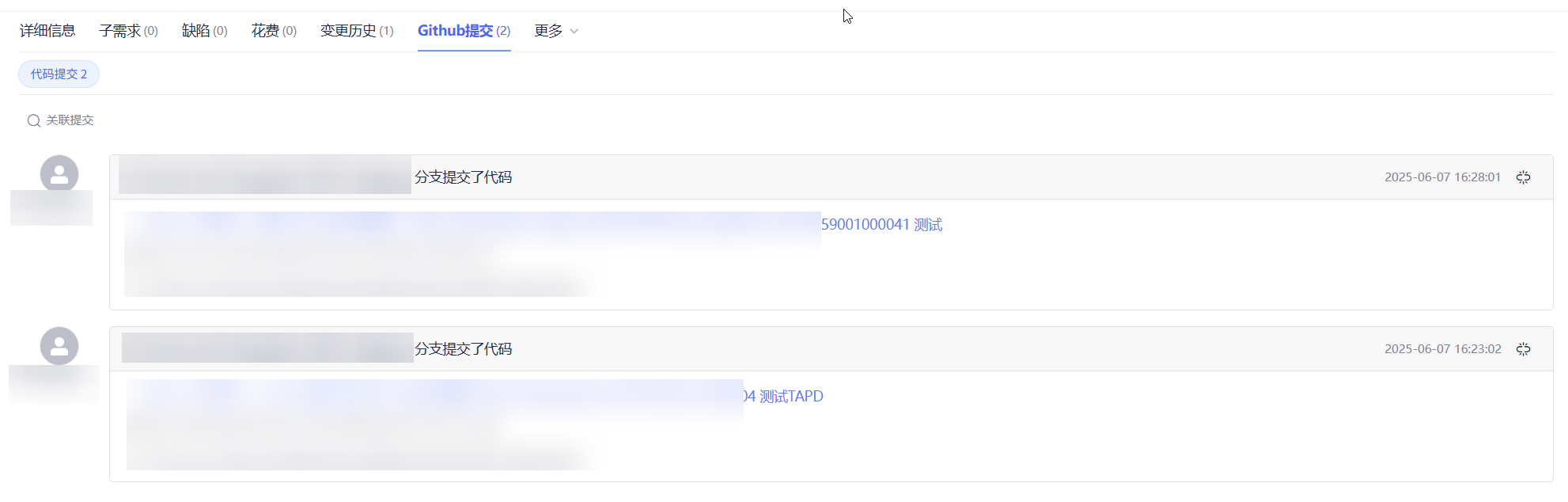

基于 TAPD 进行项目管理

起因 自己写了个小工具,仓库用的Github。之前在用markdown进行需求管理,现在随着功能的增加,感觉有点难以管理了,所以用TAPD这个工具进行需求、Bug管理。 操作流程 注册 TAPD,需要提供一个企业名新建一个项目&#…...

Linux nano命令的基本使用

参考资料 GNU nanoを使いこなすnano基础 目录 一. 简介二. 文件打开2.1 普通方式打开文件2.2 只读方式打开文件 三. 文件查看3.1 打开文件时,显示行号3.2 翻页查看 四. 文件编辑4.1 Ctrl K 复制 和 Ctrl U 粘贴4.2 Alt/Esc U 撤回 五. 文件保存与退出5.1 Ctrl …...