安全漏洞扫描与修复系统的高质量技术详解

安全漏洞扫描与修复系统的高质量技术详解

在当今的数字化时代,网络安全已成为企业和个人不可忽视的重要议题。安全漏洞扫描与修复系统作为保障网络安全的关键环节,其重要性日益凸显。本文将深入探讨安全漏洞扫描与修复系统的原理、流程、工具选择以及实际代码使用案例,旨在为CSDN的VIP读者提供一份全面且实用的技术指南。

一、安全漏洞扫描与修复系统概述

安全漏洞扫描是指通过特定的技术手段,对计算机系统、应用程序或网络进行全面的安全检查,以发现其中存在的潜在漏洞。这些漏洞可能源于软件编程错误、配置不当或系统架构缺陷等。一旦漏洞被恶意利用,可能导致数据泄露、系统崩溃或非法控制等严重后果。因此,及时发现并修复这些漏洞对于保障网络安全至关重要。

修复系统则是在扫描发现漏洞后,采取一系列措施来消除这些漏洞的过程。修复措施可能包括更新系统补丁、修改配置文件、优化代码结构等。有效的修复系统能够确保漏洞得到彻底修复,从而提高系统的安全性和稳定性。

二、安全漏洞扫描流程

安全漏洞扫描流程通常包括以下几个步骤:

- 准备阶段 :在扫描之前,需要明确扫描的目标范围、选择合适的扫描工具,并配置相应的扫描参数。这一阶段的工作对于后续扫描结果的准确性和有效性至关重要。

- 扫描阶段 :使用选定的扫描工具对目标系统进行全面的安全测试。扫描过程中,工具会模拟攻击行为,尝试利用已知的漏洞和攻击手段对目标系统进行攻击。通过收集和分析攻击结果,可以判断目标系统是否存在安全漏洞。

- 分析阶段 :对扫描结果进行详细的分析,识别漏洞的类型、数量、严重程度等信息。同时,还需要评估这些漏洞对目标系统可能造成的威胁,并制定相应的修复方案。

- 报告阶段 :将分析结果以报告的形式呈现给企业或相关责任人。报告中应包含详细的漏洞信息、修复建议以及可能的安全风险等内容,以便企业全面了解系统的安全状况,并采取相应的措施进行改进。

三、安全漏洞修复流程

漏洞修复是安全漏洞扫描与修复系统中的关键环节。修复流程通常包括以下几个步骤:

- 确认漏洞 :通过分析扫描结果、查看漏洞描述以及咨询专业安全机构等方式,确认漏洞的存在和类型。

- 评估威胁 :根据漏洞的类型和严重程度,评估其对系统可能造成的威胁和影响。这一步骤有助于制定针对性的修复方案。

- 制定方案 :根据评估结果,制定详细的修复方案。修复方案应明确修复的目标、方法、步骤以及所需的资源等。

- 执行修复 :按照修复方案的要求执行修复工作。这包括更新系统补丁、修改配置文件、优化代码结构等。在执行修复过程中,需要确保不会对系统的正常运行造成不良影响。

- 验证测试 :对修复结果进行验证和测试,以确保漏洞已得到彻底修复。验证测试可以通过重新进行漏洞扫描、检查系统日志以及进行渗透测试等方式进行。

四、安全漏洞扫描与修复工具选择

选择合适的扫描与修复工具对于提高扫描效率和修复质量至关重要。在选择工具时,需要考虑以下因素:

- 系统环境 :根据系统的操作系统、服务和应用程序选择支持该环境的工具。

- 扫描需求 :确定扫描的范围和深度,以选择功能适配的工具。

- 工具特性 :考虑工具的性能、易用性、更新频率和支持服务等。

- 预算 :根据预算选择合适的工具,既有免费开源工具,也有商业付费工具。

常用的扫描工具包括Nessus、OpenVAS、OWASP

ZAP等。这些工具提供了丰富的扫描功能和详细的漏洞分析报告,有助于企业及时发现并修复潜在的安全漏洞。

五、代码使用案例

以下是一个关于SQL注入漏洞的扫描与修复代码使用案例:

案例背景

假设有一个简单的用户登录功能的PHP代码存在SQL注入漏洞。原始代码如下:

php复制代码<?php $username = $_POST['username']; $password = $_POST['password']; $query = "SELECT * FROM users WHERE username = '$username' AND password = '$password'"; $result = mysqli_query($conn, $query); ?>

攻击者可以通过在用户名或密码输入框中输入恶意的SQL语句,如 ' OR '1'='1' 作为用户名,来绕过登录验证。因为最终生成的SQL查询会变成:

sql复制代码SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '$password'

这样就可以获取未经授权的访问权限。

修复过程

使用预处理语句可以有效防止SQL注入攻击。修复后的代码如下:

php复制代码<?php $username = $_POST['username']; $password = $_POST['password']; $stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?"); $stmt->bind_param("ss", $username, $password); $stmt->execute(); $result = $stmt->get_result(); ?>

在这里,使用了mysqli的预处理语句。 prepare 函数创建一个预处理语句对象, bind_param

函数将用户输入的变量绑定到SQL语句中的参数位置,并且指定参数类型(这里的 ss

表示两个字符串参数)。这样,用户输入的数据就会被当作普通的字符串处理,而不是SQL代码的一部分,从而有效地防止了SQL注入攻击。

六、结论与展望

安全漏洞扫描与修复系统是保障网络安全的重要手段。通过全面的扫描流程和有效的修复措施,可以及时发现并消除潜在的安全漏洞,提高系统的安全性和稳定性。随着技术的不断发展,新的安全漏洞和攻击方式也将不断涌现。因此,我们需要持续关注安全领域的最新动态,不断更新和完善扫描与修复工具和技术手段。同时,加强网络安全意识培训和技术人才培养也是构建安全防护体系不可或缺的一环。未来,我们可以期待更智能化、更自动化的安全漏洞扫描与修复系统的出现,为网络安全提供更加全面和有效的保障。

相关文章:

安全漏洞扫描与修复系统的高质量技术详解

安全漏洞扫描与修复系统的高质量技术详解 在当今的数字化时代,网络安全已成为企业和个人不可忽视的重要议题。安全漏洞扫描与修复系统作为保障网络安全的关键环节,其重要性日益凸显。本文将深入探讨安全漏洞扫描与修复系统的原理、流程、工具选择以及实…...

JavaScript反爬技术解析与应对

JavaScript 反爬技术解析与应对 前言 在当今 Web 爬虫与数据抓取的生态环境中,网站运营方日益关注数据安全与隐私保护,因此逐步采用多种反爬技术来限制非授权访问。本文从 JavaScript 角度出发,深入剖析主流反爬策略的技术原理,…...

[NOIP2007]矩阵取数游戏

点我写题 题目描述 帅帅经常跟同学玩一个矩阵取数游戏:对于一个给定的n*m的矩阵,矩阵中的每个元素aij均为非负整数。游戏规则如下: 1.每次取数时须从每行各取走一个元素,共n个。m次后取完矩阵所有元素; 2.每次取走的…...

在Linux系统上安装.NET

测试系统:openKylin(开放麒麟) 1.确定系统和架构信息: 打开终端(Ctrl Alt T),输入cat /etc/os-release查看系统版本相关信息。 输入uname -m查看系统架构。确保你的系统和架构符合.NET 的要求,如果架构…...

PCB Editor层叠文件(Gerber文件输出-01)

先看底层和表层,如下图 钢网表层和底层,如下图 丝印表层和底层,如下图 阻焊表层和底层,如下图 下面来添加钻孔层,先提取钻孔表 点击OK后钻孔表会挂在鼠标上...

labelimg闪退的解决办法

其实就是你的python版本太高不稳定不支持labelimg 标记时出现闪退 问题原因:python版本过高 解决方案 第一步: 在python3.9以上的版本运行软件会闪退,这个时候我们需要创建一个3.9或者及以下的虚拟环境 conda cr…...

【开源免费】基于Vue和SpringBoot的在线文档管理系统(附论文)

本文项目编号 T 038 ,文末自助获取源码 \color{red}{T038,文末自助获取源码} T038,文末自助获取源码 目录 一、系统介绍二、演示录屏三、启动教程四、功能截图五、文案资料5.1 选题背景5.2 国内外研究现状5.3 可行性分析 六、核心代码6.1 查…...

数据库管理-第287期 Oracle DB 23.7新特性一览(20250124)

数据库管理287期 20245-01-24 数据库管理-第287期 Oracle DB 23.7新特性一览(20250124)1 AI向量搜索:算术和聚合运算2 更改Compatible至23.6.0,以使用23.6或更高版本中的新AI向量搜索功能3 Cloud Developer包4 DBMS_DEVELOPER.GET…...

Golang :用Redis构建高效灵活的应用程序

在当前的应用程序开发中,高效的数据存储和检索的必要性已经变得至关重要。Redis是一个快速的、开源的、内存中的数据结构存储,为各种应用场景提供了可靠的解决方案。在这个完整的指南中,我们将学习什么是Redis,通过Docker Compose…...

四层网络模型

互联网由终端主机、链路和路由器组成,数据通过逐跳的方式,依次经过每条链路进行传输。 网络层的工作是将数据包从源端到目的端,跨越整个互联网。 网络层的数据包称为数据报。网络将数据报交给链路层,指示它通过第一条链路发送数据…...

CUDA学习-内存访问

一 访存合并 1.1 说明 本部分内容主要参考: 搞懂 CUDA Shared Memory 上的 bank conflicts 和向量化指令(LDS.128 / float4)的访存特点 - 知乎 1.2 share memory结构 图1.1 share memory结构 放在 shared memory 中的数据是以 4 bytes(即 32 bits)作为 1 个 word,依…...

进程通讯——类型和发展

进程常用交互方法如上...

在 Windows 11 中为 SMB 3.x 文件共享协议提供 RDMA 支持

注:机翻,未校。 Enable SMB Direct in Windows 11 在 Windows 11 中启用 SMB Direct Provides RDMA support for the SMB 3.x file sharing protocol 为 SMB 3.x 文件共享协议提供 RDMA 支持 Vigneshwaran Vijayakumar November 3, 2024 Last Updat…...

C 标准库 - `<errno.h>`

C 标准库 - <errno.h> 引言 在C语言编程中,正确处理错误是保证程序稳定性和可靠性的关键。C标准库中的<errno.h>头文件提供了错误码定义和宏,使得开发者能够更好地管理和处理程序运行过程中可能出现的错误。本文将详细介绍<errno.h>头文件的作用、常用错…...

2025年01月28日Github流行趋势

项目名称:maybe 项目地址url:https://github.com/maybe-finance/maybe项目语言:Ruby历史star数:37540今日star数:1004项目维护者:zachgoll, apps/dependabot, tmyracle, Shpigford, crnsh项目简介ÿ…...

7. 马科维茨资产组合模型+金融研报AI长文本智能体(Qwen-Long)增强方案(理论+Python实战)

目录 0. 承前1. 深度金融研报准备2. 核心AI函数代码讲解2.1 函数概述2.2 输入参数2.3 主要流程2.4 异常处理2.5 清理工作2.7 get_ai_weights函数汇总 3. 汇总代码4. 反思4.1 不足之处4.2 提升思路 5. 启后 0. 承前 本篇博文是对前两篇文章,链接: 5. 马科维茨资产组…...

Android 启动流程

一 Bootloader 在嵌入式系统中,Bootloader的引导过程与传统的PC环境有所不同,主要是因为嵌入式系统的硬件配置和应用场景更加多样化。以下是嵌入式系统中Bootloader被引导的一般流程: 1. 硬件复位 当嵌入式设备上电或复位时,处…...

庆祝2025到来:C++编程的新篇章

作者:w(゚Д゚)w吓洗宝宝了 发布时间:2025年1月19日00:00 引言 新年伊始,万象更新。在这充满希望的2025年,我们迎来了新的机遇和挑战。作为C编程爱好者的一员,我感到无比激动和自豪。C作为一种强…...

基于STM32的智能家用温控器设计

目录 引言系统设计 硬件设计软件设计 系统功能模块 温度监测模块自动加热与制冷模块用户交互与显示模块节能模式与定时功能模块远程控制与数据上传模块 控制算法 温度调节算法定时任务与节能优化算法数据记录与反馈算法 代码实现 温度监测与自动控制代码定时与节能模式代码数据…...

扣子平台音频功能:让声音也能“智能”起来。扣子免费系列教程(14)

在数字化时代,音频内容的重要性不言而喻。无论是在线课程、有声读物,还是各种多媒体应用,音频都是传递信息、增强体验的关键元素。扣子平台的音频功能,为开发者和内容创作者提供了一个强大而灵活的工具,让音频的使用和…...

代理篇12|深入理解 Vite中的Proxy接口代理配置

在前端开发中,常常会遇到 跨域请求接口 的情况。为了解决这个问题,Vite 和 Webpack 都提供了 proxy 代理功能,用于将本地开发请求转发到后端服务器。 什么是代理(proxy)? 代理是在开发过程中,前端项目通过开发服务器,将指定的请求“转发”到真实的后端服务器,从而绕…...

ABAP设计模式之---“简单设计原则(Simple Design)”

“Simple Design”(简单设计)是软件开发中的一个重要理念,倡导以最简单的方式实现软件功能,以确保代码清晰易懂、易维护,并在项目需求变化时能够快速适应。 其核心目标是避免复杂和过度设计,遵循“让事情保…...

Yolov8 目标检测蒸馏学习记录

yolov8系列模型蒸馏基本流程,代码下载:这里本人提交了一个demo:djdll/Yolov8_Distillation: Yolov8轻量化_蒸馏代码实现 在轻量化模型设计中,**知识蒸馏(Knowledge Distillation)**被广泛应用,作为提升模型…...

iview框架主题色的应用

1.下载 less要使用3.0.0以下的版本 npm install less2.7.3 npm install less-loader4.0.52./src/config/theme.js文件 module.exports {yellow: {theme-color: #FDCE04},blue: {theme-color: #547CE7} }在sass中使用theme配置的颜色主题,无需引入,直接可…...

从面试角度回答Android中ContentProvider启动原理

Android中ContentProvider原理的面试角度解析,分为已启动和未启动两种场景: 一、ContentProvider已启动的情况 1. 核心流程 触发条件:当其他组件(如Activity、Service)通过ContentR…...

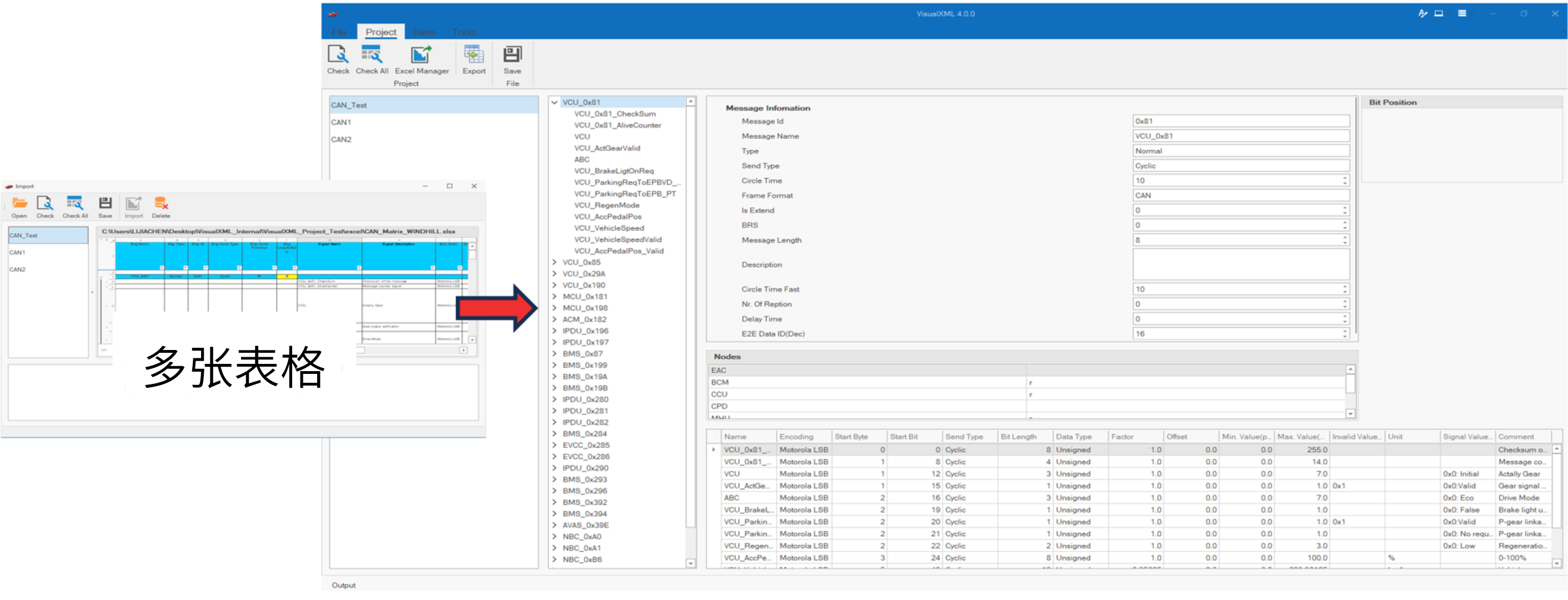

VisualXML全新升级 | 新增数据库编辑功能

VisualXML是一个功能强大的网络总线设计工具,专注于简化汽车电子系统中复杂的网络数据设计操作。它支持多种主流总线网络格式的数据编辑(如DBC、LDF、ARXML、HEX等),并能够基于Excel表格的方式生成和转换多种数据库文件。由此&…...

DAY 26 函数专题1

函数定义与参数知识点回顾:1. 函数的定义2. 变量作用域:局部变量和全局变量3. 函数的参数类型:位置参数、默认参数、不定参数4. 传递参数的手段:关键词参数5 题目1:计算圆的面积 任务: 编写一…...

前端工具库lodash与lodash-es区别详解

lodash 和 lodash-es 是同一工具库的两个不同版本,核心功能完全一致,主要区别在于模块化格式和优化方式,适合不同的开发环境。以下是详细对比: 1. 模块化格式 lodash 使用 CommonJS 模块格式(require/module.exports&a…...

Java多线程实现之Runnable接口深度解析

Java多线程实现之Runnable接口深度解析 一、Runnable接口概述1.1 接口定义1.2 与Thread类的关系1.3 使用Runnable接口的优势 二、Runnable接口的基本实现方式2.1 传统方式实现Runnable接口2.2 使用匿名内部类实现Runnable接口2.3 使用Lambda表达式实现Runnable接口 三、Runnabl…...

OPENCV图形计算面积、弧长API讲解(1)

一.OPENCV图形面积、弧长计算的API介绍 之前我们已经把图形轮廓的检测、画框等功能讲解了一遍。那今天我们主要结合轮廓检测的API去计算图形的面积,这些面积可以是矩形、圆形等等。图形面积计算和弧长计算常用于车辆识别、桥梁识别等重要功能,常用的API…...