保护大数据的最佳实践方案

在当今数字化时代,保障大数据安全的重要性再怎么强调也不为过。

随着科技的迅猛发展以及对数据驱动决策的依赖日益加深,企业必须将保护其宝贵信息置于首位。

我们将深入探讨保障大数据安全的流程,并讨论关键原则、策略、工具及技术,以助力各组织保护其数据资产。

了解大数据安全的重要性

保障大数据安全在现代企业运营中起着至关重要的作用。它为组织提供有价值的洞察,使其能够做出明智决策、提高运营效率并获得竞争优势。

然而,大数据的广泛应用也带来了新的风险与挑战,这使得数据安全成为所有规模企业都极为关注的问题。

未受保护的大数据对网络犯罪分子而言犹如一座金矿,他们时刻在寻觅机会,利用个人和组织的漏洞。数据泄露可能导致严重的财务损失、声誉受损,甚至引发法律后果。

仅在 2023 年第一季度,全球就有超过 600 万条数据记录因数据泄露而被曝光。因此,实施强大的安全措施对于保护敏感信息和确保业务连续性至关重要。

在现代商业格局中,保障大数据安全已成为各行业组织的命脉。

通过收集和分析海量数据,企业能够深入了解客户行为、市场趋势以及运营中的低效环节。

这些洞察可推动创新、提升客户体验,并使企业能够做出基于数据的决策。

此外,保障大数据安全使组织能够实现产品和服务的个性化,根据个体客户的独特需求和偏好量身定制。这不仅能提高客户满意度,还能培养客户忠诚度并强化客户关系。

不安全的大数据的潜在风险

虽然受到保护的大数据能带来诸多益处,但不安全的数据却存在重大风险。

未受保护的数据可能落入不法分子之手,从而引发诸如身份盗窃、欺诈以及对敏感信息的未经授权访问等一系列问题。

此外,《通用数据保护条例》(GDPR)及其他数据隐私法规对数据泄露行为规定了严厉的处罚措施,这使得企业必须遵守严格的安全要求。

大数据安全的关键原则

在保障大数据安全时,应遵循几个关键原则,以确保实现最高级别的保护。

-

最小权限原则:最小权限原则规定,用户应仅被授予执行其特定工作职能所需的数据和资源访问权限。通过授予所需的最小权限,企业能够将未经授权访问的风险降至最低,并减轻安全漏洞可能造成的潜在影响。实施诸如基于角色的访问控制(RBAC)等强大的访问控制措施,有助于强化最小权限原则,防范因内部威胁或用户账户被攻陷而导致的数据泄露。

-

数据加密及其重要性:数据加密是成功保障大数据安全的关键要素。它涉及以一种只有使用适当加密密钥才能解码的方式对数据进行编码。加密确保即使数据被拦截,未经授权的各方也无法理解其内容。加密应同时应用于静态数据和传输中的数据。这意味着数据在存储于数据库或物理存储设备时,以及在系统或网络之间传输时,都应受到保护。

实施稳健的大数据安全策略

保障大数据安全需要一个涵盖人员、流程和技术的全面安全策略。以下是一些帮助组织制定稳健安全计划的步骤:

- 识别并确定数据资产的优先级:根据数据的敏感性、价值以及对业务的潜在影响,确定需要保护的关键数据。

- 进行风险评估:评估可能危及数据安全的潜在威胁和漏洞。这包括评估内部和外部风险、分析现有安全控制措施并找出差距。

- 制定安全政策和程序:制定清晰简洁的安全政策和程序,指导员工的日常活动。这些政策和程序应涵盖数据分类、访问控制、事件响应以及第三方供应商管理等领域。

- 实施安全控制:根据已识别的风险和组织的安全目标,部署适当的安全控制措施。这可能包括入侵检测与预防系统、防火墙、防病毒软件以及数据丢失预防机制。

- 培训并教育员工:安全意识培训对于确保员工了解其在保护数据中的角色并遵守既定安全政策至关重要。

- 维护和更新安全措施:维护和保障大数据安全是一个持续的过程。一旦实施了安全措施,定期维护和更新对于应对新出现的威胁和漏洞至关重要。这包括对软件和系统进行补丁更新、监控日志和安全事件、定期进行安全审计,以及及时了解最新的安全趋势和最佳实践。

探索大数据安全工具和技术

有多种安全工具和技术可帮助组织保障大数据环境的安全。这些解决方案提供诸如实时威胁检测、漏洞扫描、日志监控和安全分析等功能。

安全软件解决方案概述:数据丢失预防(DLP)系统、安全信息与事件管理(SIEM)平台以及身份与访问管理(IAM)解决方案等安全软件解决方案,能够显著增强数据安全性。这些工具可提供数据使用情况的可见性、识别安全事件并实施访问控制。

人工智能对数据安全的影响:人工智能(AI)正在革新数据安全领域。人工智能驱动的系统能够实时分析海量数据、检测模式并识别可能表明存在安全漏洞的异常情况。人工智能还可以自动化威胁预防和响应,帮助组织领先于网络犯罪分子一步。

应对大数据安全中的常见挑战

数据专业人员应对保障大数据安全中的常见挑战。

保障大数据安全面临着诸多挑战。以下是组织可能遇到的一些常见问题以及应对方法:

-

应对数据隐私法规:诸如 GDPR 和《加利福尼亚消费者隐私法案》(CCPA)等数据隐私法规,对组织如何处理个人数据提出了严格要求。为遵守这些法规,企业需要实施适当的数据治理实践、进行隐私影响评估,并确保数据处理实践的透明度。

-

克服数据安全中的技术障碍:大数据环境通常由复杂的基础设施组成,包括分布式系统、多样的数据来源和异构技术。克服数据安全中的技术障碍需要明确的架构、强大的监控工具,以及在整个大数据生态系统中有效整合安全控制措施。

总结

充分保障大数据环境的安全是当今商业格局的关键方面。

组织必须理解大数据安全的重要性,应用这些关键原则,并制定全面的安全策略。

通过将数据安全置于首位,企业能够利用大数据的力量并释放其全部潜力,同时保护自身声誉、客户信任和竞争优势。

本文转载自 雪兽软件

更多精彩推荐请访问 雪兽软件官网

相关文章:

保护大数据的最佳实践方案

在当今数字化时代,保障大数据安全的重要性再怎么强调也不为过。 随着科技的迅猛发展以及对数据驱动决策的依赖日益加深,企业必须将保护其宝贵信息置于首位。 我们将深入探讨保障大数据安全的流程,并讨论关键原则、策略、工具及技术…...

在高流量下保持WordPress网站的稳定和高效运行

随着流量的不断增加,网站的稳定和高效运行变得越来越重要,特别是使用WordPress搭建的网站。流量过高时,网站加载可能会变慢,甚至崩溃,直接影响用户体验和网站正常运营。因此,我们需要采取一些有效的措施&am…...

Redis7——基础篇(二)

前言:此篇文章系本人学习过程中记录下来的笔记,里面难免会有不少欠缺的地方,诚心期待大家多多给予指教。 基础篇: Redis(一) 接上期内容:上期完成了Redis环境的搭建。下面开始学习Redis常用命令…...

Docker 容器安装 Dify的两种方法

若 Windows 已安装 Docker,可借助 Docker 容器来安装 Dify: 一、方法一 1. 拉取 Dify 镜像 打开 PowerShell 或命令提示符(CMD),运行以下命令从 Docker Hub 拉取 Dify 的镜像(Docker Hub中找到该命令行&…...

golang常用库之-swaggo/swag根据注释生成接口文档

文章目录 golang常用库之-swaggo/swag库根据注释生成接口文档什么是swaggo/swag golang常用库之-swaggo/swag库根据注释生成接口文档 什么是swaggo/swag github:https://github.com/swaggo/swag 参考文档:https://golang.halfiisland.com/community/pk…...

docker中pull hello-world的时候出现报错

Windows下的docker中pull的时候出现下面的错误: PS C:\Users\xxx> docker pull hello-world Using default tag: latest Error response from daemon: Get "https://registry-1.docker.io/v2/": net/http: request canceled while waiting for connect…...

NPM环境搭建指南

NPM(Node Package Manager)是 Node.js 的包管理工具,堪称前端开发的基石。本文将手把手教你 在Mac、Windows、Linux三大系统上快速搭建NPM环境,并验证是否成功。 一、Mac系统安装NPM 方法1:通过Homebrew安装ÿ…...

【CSS进阶】常见的页面自适应的方法

在前端开发中,自适应布局(Responsive Design)是一种让网页能够适应不同屏幕尺寸、设备和分辨率的技术。常见的自适应布局方法包括 流式布局、弹性布局(Flexbox)、栅格布局(Grid)、媒体查询&…...

Linux系统配置阿里云yum源,安装docker

配置阿里云yum源 需要保证能够访问阿里云网站 可以先ping一下看看(阿里云可能禁ping,只要能够解析为正常的ip地址即可) ping mirrors.aliyun.com脚本 #!/bin/bash mkdir /etc/yum.repos.d/bak mv /etc/yum.repos.d/*.repo /etc/yum.repos…...

啥是CTF?新手如何入门CTF?网络安全零基础入门到精通实战教程!

CTF是啥 CTF 是 Capture The Flag 的简称,中文咱们叫夺旗赛,其本意是西方的一种传统运动。在比赛上两军会互相争夺旗帜,当有一方的旗帜已被敌军夺取,就代表了那一方的战败。在信息安全领域的 CTF 是说,通过各种攻击手…...

免费搭建个人网站

💡 全程零服务器、完全免费!我的个人站 guoshunfa.com ,正是基于此方案搭建,目前稳定运行。 ✅ vdoing不是基于最新的vuepress2,但是是我目前使用过最好用的主题,完全自动化,只需专心写博客。 …...

网络安全钓鱼邮件测试 网络安全 钓鱼

🍅 点击文末小卡片 ,免费获取网络安全全套资料,资料在手,涨薪更快 如今,网络安全是一个备受关注的话题,“网络钓鱼”这个词也被广泛使用。 即使您对病毒、恶意软件或如何在线保护自己一无所知,您…...

Rust编程语言入门教程(五)猜数游戏:生成、比较神秘数字并进行多次猜测

Rust 系列 🎀Rust编程语言入门教程(一)安装Rust🚪 🎀Rust编程语言入门教程(二)hello_world🚪 🎀Rust编程语言入门教程(三) Hello Cargo…...

haproxy实现MySQL服务器负载均衡

1.环境准备 准备好下面四台台服务器: 主机名IP角色open-Euler1192.168.121.150mysql-server1openEuler-2192.168.121.151mysql-server2openEuler-3192.168.121.152clientRocky8-1192.168.121.160haproxy 2.mysql服务器配置 1.下载mariadb #下载mariadb [rootop…...

Windows桌面系统管理5:Windows 10操作系统注册表

Windows桌面系统管理0:总目录-CSDN博客 Windows桌面系统管理1:计算机硬件组成及组装-CSDN博客 Windows桌面系统管理2:VMware Workstation使用和管理-CSDN博客 Windows桌面系统管理3:Windows 10操作系统部署与使用-CSDN博客 Wi…...

CSDN文章质量分查询系统【赠python爬虫、提分攻略】

CSDN文章质量分查询系统 https://www.csdn.net/qc 点击链接-----> CSDN文章质量分查询系统 <------点击链接 点击链接-----> https://www.csdn.net/qc <------点击链接 点击链接-----> CSDN文章质量分查询系统 <------点击链接 点击链…...

Mysql测试连接失败

解决方案 1 将mysql.exe(C:\Program Files\MySQL\MySQL Server 8.0\bin\mysql.exe)配置到系统环境变量 2 管理员权限启动cmd 输入 3 ALTER USER rootlocalhost IDENTIFIED WITH mysql_native_password BY 123456; 4 FLUSH PRIVILEGES;...

DeepSeek(AI)如何赋能智能漏洞扫描与利用的思考

当下,网络安全威胁持续演变,从简单恶意软件传播发展为结合人工智能、大数据分析的APT,对个人、企业及政府关键信息基础设施构成严重挑战。 漏洞作为网络安全薄弱点,数量和种类随软件系统升级与网络架构复杂化急剧增加,…...

Springboot使用Redis发布订阅自动更新缓存数据源

背景 当项目有很多数据源的时候,通常会在启动的时候就把数据源连接加载缓存上,当数据源进行变更后如何自动实时将缓存的数据源进行更新呢?如果是单个项目直接调接口方法就行了,但是涉及到分布式多个系统呢? 解决方案…...

rust学习六、简单的struct结构

一、结构定义 struct-翻译为结构/结构体 总体上有两种定义方式:带有详细属性名的;不带属性名(元组) 从工程角度出发,并不推荐不带属性的定义方式,因为不友好。希望rust后面不要搞类似好像很友好ÿ…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

如何在最短时间内提升打ctf(web)的水平?

刚刚刷完2遍 bugku 的 web 题,前来答题。 每个人对刷题理解是不同,有的人是看了writeup就等于刷了,有的人是收藏了writeup就等于刷了,有的人是跟着writeup做了一遍就等于刷了,还有的人是独立思考做了一遍就等于刷了。…...

Android 之 kotlin 语言学习笔记三(Kotlin-Java 互操作)

参考官方文档:https://developer.android.google.cn/kotlin/interop?hlzh-cn 一、Java(供 Kotlin 使用) 1、不得使用硬关键字 不要使用 Kotlin 的任何硬关键字作为方法的名称 或字段。允许使用 Kotlin 的软关键字、修饰符关键字和特殊标识…...

有限自动机到正规文法转换器v1.0

1 项目简介 这是一个功能强大的有限自动机(Finite Automaton, FA)到正规文法(Regular Grammar)转换器,它配备了一个直观且完整的图形用户界面,使用户能够轻松地进行操作和观察。该程序基于编译原理中的经典…...

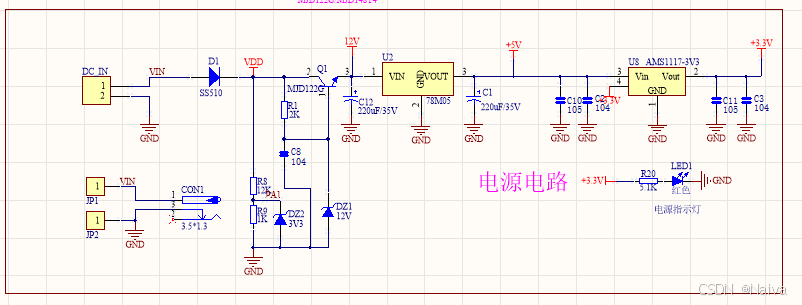

【电力电子】基于STM32F103C8T6单片机双极性SPWM逆变(硬件篇)

本项目是基于 STM32F103C8T6 微控制器的 SPWM(正弦脉宽调制)电源模块,能够生成可调频率和幅值的正弦波交流电源输出。该项目适用于逆变器、UPS电源、变频器等应用场景。 供电电源 输入电压采集 上图为本设计的电源电路,图中 D1 为二极管, 其目的是防止正负极电源反接, …...

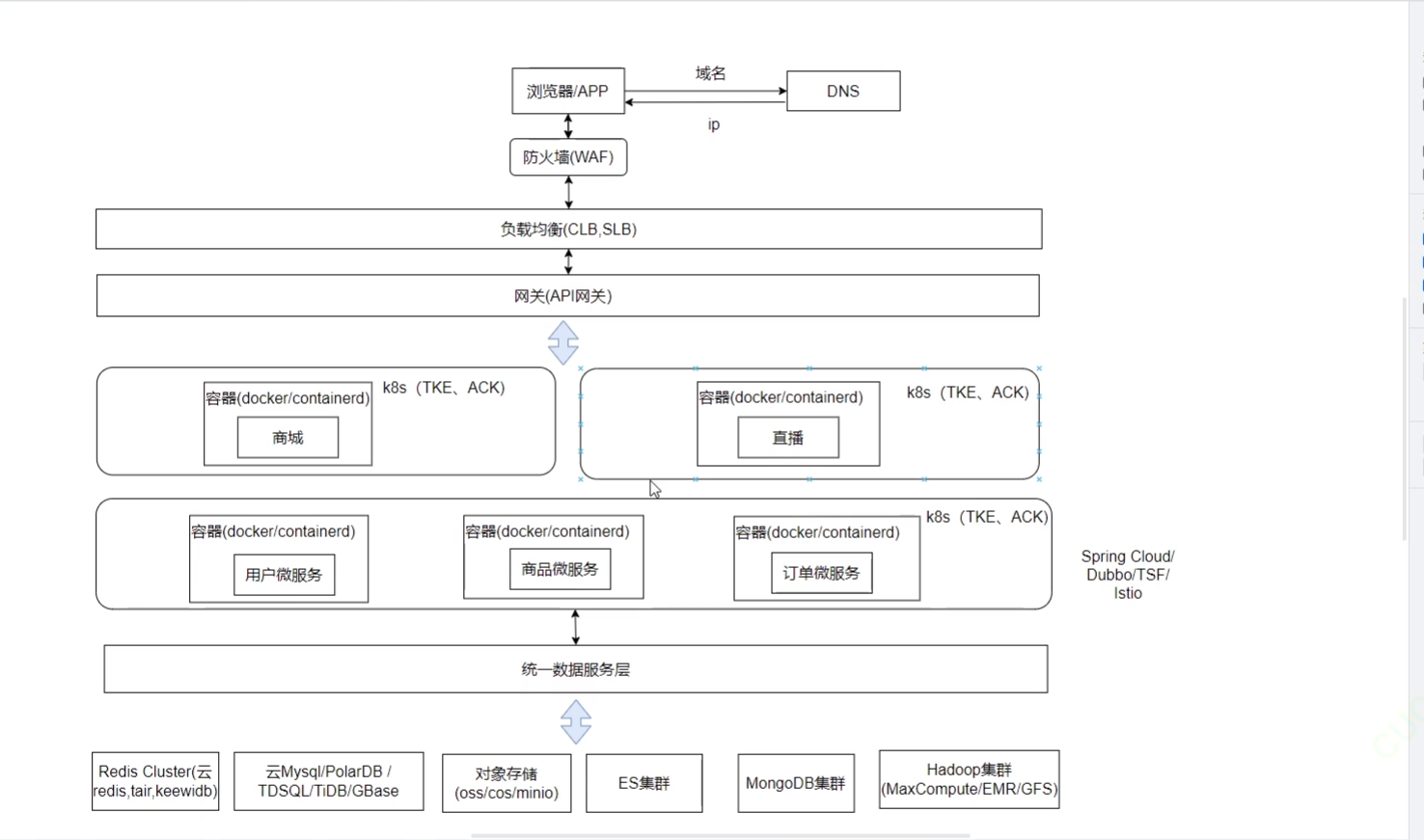

《Docker》架构

文章目录 架构模式单机架构应用数据分离架构应用服务器集群架构读写分离/主从分离架构冷热分离架构垂直分库架构微服务架构容器编排架构什么是容器,docker,镜像,k8s 架构模式 单机架构 单机架构其实就是应用服务器和单机服务器都部署在同一…...

0x-3-Oracle 23 ai-sqlcl 25.1 集成安装-配置和优化

是不是受够了安装了oracle database之后sqlplus的简陋,无法删除无法上下翻页的苦恼。 可以安装readline和rlwrap插件的话,配置.bahs_profile后也能解决上下翻页这些,但是很多生产环境无法安装rpm包。 oracle提供了sqlcl免费许可,…...

前端调试HTTP状态码

1xx(信息类状态码) 这类状态码表示临时响应,需要客户端继续处理请求。 100 Continue 服务器已收到请求的初始部分,客户端应继续发送剩余部分。 2xx(成功类状态码) 表示请求已成功被服务器接收、理解并处…...

【大模型】RankRAG:基于大模型的上下文排序与检索增强生成的统一框架

文章目录 A 论文出处B 背景B.1 背景介绍B.2 问题提出B.3 创新点 C 模型结构C.1 指令微调阶段C.2 排名与生成的总和指令微调阶段C.3 RankRAG推理:检索-重排-生成 D 实验设计E 个人总结 A 论文出处 论文题目:RankRAG:Unifying Context Ranking…...

高抗扰度汽车光耦合器的特性

晶台光电推出的125℃光耦合器系列产品(包括KL357NU、KL3H7U和KL817U),专为高温环境下的汽车应用设计,具备以下核心优势和技术特点: 一、技术特性分析 高温稳定性 采用先进的LED技术和优化的IC设计,确保在…...