2025 年九江市第二十三届中职学校技能大赛 (网络安全)赛项竞赛样题

2025 年九江市第二十三届中职学校技能大赛 (网络安全)赛项竞赛样题

- (二)A 模块基础设施设置/安全加固(200 分)

- A-1 任务一登录安全加固(Windows,Linux)

- A-2 任务二 Nginx 安全策略(Linux)

- A-3 任务三日志监控(Windows)

- A-4 任 务 四 中 间 件 服 务 加 固 SSHD\VSFTPD\IIS(Windows,Linux)

- A-5 任务五本地安全策略(Windows)

- A-4 任 务 四 中 间 件 服 务 加 固 SSHD\VSFTPD\IIS(Windows,Linux)

- A-5 任务五本地安全策略(Windows)

- A-6 任务六防火墙策略(Linux)

- (三)B 模块安全事件响应/网络安全数据取证/应用安全(400 分)

- B-1:Windows 操作系统渗透测试

- B-2:Linux 操作系统渗透测试

- B-4:Web 安全与加固

- B-5:事件分析应急响应

- (四)模块 C CTF 夺旗-攻击(本模块 200 分)

- (五)模块 D CTF 夺旗-防御(本模块 200 分)

- 需要环境培训可以私信博主!!!!!

一、竞赛时间

总计:180 分钟

二、竞赛阶段

三、竞赛任务书内容

(一)拓扑图

(二)A 模块基础设施设置/安全加固(200 分)

1.项目和任务描述:

假定你是某企业的网络安全工程师,企业服务器可能被黑客攻击,进行了未知操作,为了确保服务器正常运行,请按照网络安全岗位实施规范,进行相关操作。通过综合运用用户安全管理与密码策略、Nginx 安全策略、日志监控策略、中间件服务安全策略、本地安全策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求根据竞赛现场提供的 A 模块答题模板对具体任务的操作进行截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以“网络安全模块A-XX(XX 为赛位号)”作为文件名,PDF 格式文档为此模块评分唯一依据。

2.服务器环境说明AServer08(windows)、用户名:administrator,P@ssw0rd

AServer09(linux)用户名:root,密码:123456

3.说明:

1)所有截图要求截图界面、字体清晰,并粘贴于相应题目要求的位置

2)文件名命名及保存:网络安全模块 A-XX(XX 为工位号),PDF 格式保存;

3)文件保存到 U 盘提交。

A-1 任务一登录安全加固(Windows,Linux)

请对服务器 Windows、Linux 按要求进行相应的设置,提高服务器的安全性。

1.密码策略(Windows,Linux)

a.最小密码长度不少于 13 个字符;

b.密码必须符合复杂性要求。

2.用户安全管理(Windows)

a.设置取得文件或其他对象的所有权,将该权限只指派给administrators 组;

b.禁止普通用户使用命令提示符;

c.设置不显示上次登录的用户名。

A-2 任务二 Nginx 安全策略(Linux)

3.禁止目录浏览和隐藏服务器版本和信息显示;

4.限制 HTTP 请求方式,只允许 GET、HEAD、POST;

5.设置客户端请求主体读取超时时间为 10;

6.设置客户端请求头读取超时时间为 10;

7.将 Nginx 服务降权,使用 www 用户启动服务。

A-3 任务三日志监控(Windows)

8.安全日志文件最大大小为 128MB,设置当达到最大的日志

大小上限时,按需要覆盖事件(旧事件优先);

9.应用日志文件最大大小为 64MB,设置当达到最大的日志

大小上限时将其存档,不覆盖事件;

10.系统日志文件最大大小为 32MB,设置当达到最大的日志

大小上限时,不覆盖事件(手动清除日志)。

A-4 任 务 四 中 间 件 服 务 加 固 SSHD\VSFTPD\IIS(Windows,Linux)

11.SSH 服务加固(Linux)

a.修改 ssh 服务端口为 2222;

b.ssh 禁止 root 用户远程登录;

c.设置 root 用户的计划任务。每天早上 7:50 自动开启 ssh服务,22:50 关闭;每周六的 7:30 重新启动 ssh 服务;

d.修改 SSHD 的 PID 档案存放地。

12.VSFTPD 服务加固(Linux)

a.设置运行 vsftpd 的非特权系统用户为 pyftp;

b.限制客户端连接的端口范围在 50000-60000;

c.限制本地用户登录活动范围限制在 home 目录。

13.IIS 加固(Windows)

a.开启 IIS 的日志审计记录(日志文件保存格式为 W3C,只记

录日期、时间、客户端 IP 地址、用户名、方法);

b.关闭 IIS 的 WebDAV 功能增强网站的安全性。

A-5 任务五本地安全策略(Windows)

14.禁止匿名枚举 SAM 帐户;

15.禁止系统在未登录的情况下关闭;

16.禁止存储网络身份验证的密码和凭据;

17.禁止将 Everyone 权限应用于匿名用户;

18.在超过登录时间后强制注销。

A-6 任务六防火墙策略(Linux)

19.设置防火墙允许本机转发除 ICMP 协议以外的所有数据包;

20.为防止 SSH 服务被暴力枚举,设置 iptables 防火墙策略仅允许 172.16.10.0/24 网段内的主机通过 SSH 连接本机;

21.为防御拒绝服务攻击,设置 iptables 防火墙策略对传入的流量进行过滤,限制每分钟允许 3 个包传入,并将瞬间流量设

定为一次最多处理 6 个数据包(超过上限的网络数据包将丢弃不予处理);

22.只允许转发来自 172.16.0.0/24 局域网段的 DNS 解析请求数据包。

A-4 任 务 四 中 间 件 服 务 加 固 SSHD\VSFTPD\IIS(Windows,Linux)

11.SSH 服务加固(Linux)

a.修改 ssh 服务端口为 2222;

b.ssh 禁止 root 用户远程登录;

c.设置 root 用户的计划任务。每天早上 7:50 自动开启 ssh

服务,22:50 关闭;每周六的 7:30 重新启动 ssh 服务;

d.修改 SSHD 的 PID 档案存放地。

12.VSFTPD 服务加固(Linux)

a.设置运行 vsftpd 的非特权系统用户为 pyftp;

b.限制客户端连接的端口范围在 50000-60000;

c.限制本地用户登录活动范围限制在 home 目录。

13.IIS 加固(Windows)

a.开启 IIS 的日志审计记录(日志文件保存格式为 W3C,只记

录日期、时间、客户端 IP 地址、用户名、方法);

b.关闭 IIS 的 WebDAV 功能增强网站的安全性。

A-5 任务五本地安全策略(Windows)

14.禁止匿名枚举 SAM 帐户;

15.禁止系统在未登录的情况下关闭;

16.禁止存储网络身份验证的密码和凭据;

17.禁止将 Everyone 权限应用于匿名用户;

18.在超过登录时间后强制注销。

A-6 任务六防火墙策略(Linux)

19.设置防火墙允许本机转发除 ICMP 协议以外的所有数据包;

20.为防止 SSH 服务被暴力枚举,设置 iptables 防火墙策略仅允许 172.16.10.0/24 网段内的主机通过 SSH 连接本机;

21.为防御拒绝服务攻击,设置 iptables 防火墙策略对传入的流量进行过滤,限制每分钟允许 3 个包传入,并将瞬间流量设定为一次最多处理 6 个数据包(超过上限的网络数据包将丢弃不予处理);

22.只允许转发来自 172.16.0.0/24 局域网段的 DNS 解析请求数据包。

(三)B 模块安全事件响应/网络安全数据取证/应用安全(400 分)

B-1:Windows 操作系统渗透测试

任务环境说明:

服务器场景:Server2003(开放链接)

服务器场景操作系统:Windows7

B-1:Windows 操作系统渗透测试

任务环境说明:

服务器场景:Server2003(开放链接)

服务器场景操作系统:Windows7

1通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行系统服务及版本扫描渗透测试,并将该操作显示结果中Telnet服务对应的端口号作为 FLAG 提交;通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行渗透测试,使用 kali 中 hydra 对服务器 Telnet 服务进行暴力破解(用户名为 teltest),将 hydra 使用的必要参数当做 FLAG进 行 提 交

( 例 :nmap-s-p 22 )( 字 典 路 径/usr/share/wordlists/dirb/small.txt)

2.通过本地 PC 中渗透测试平台 Kali 对服务器场景 Windows 进行渗透测试,使用 kali 中 hydra 对服务器 Telnet 服务进行暴力

破解(用户名为 teltest),将破解成功的密码当做 FLAG 进行提交;(字典路径/usr/share/wordlists/dirb/small.txt)

3.通过本地 PC 中渗透测试平台 win7 对服务器场景 Windows 进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中

sam 文件使用 reg 相关命令提取,将完整命令作为 FLAG 提交;

4.通过本地 PC 中渗透测试平台 win7 对服务器场景 Windows 进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中

system 文件使用 reg 相关命令提取,将完整命令作为 FLAG 提交;

5.通过本地 PC 中渗透测试平台 win7 对服务器场景 Windows 进行渗透测试,将 sam 文件与 system 文件提取到本地,使用桌面

mimikatz 工具提取 teltest 密码信息,将提取信息的命令作为FLAG 提交;

6.通过本地 PC 中渗透测试平台 win7 对服务器场景 Windows 进行渗透测试,将 sam 文件与 system 文件提取到本地,使用桌面

mimikatz 工具提取 administrators 密码信息,将提取到的 hash值作为 FLAG 提交;

B-2:Linux 操作系统渗透测试

任务环境说明:

服务器场景:PYsystem004

服务器场景操作系统:未知(关闭链接)

7 / 14

服务器用户名:未知密码:未知

1.通过渗透机 Kali 对靶机服务器进行系统服务及版本扫描渗透测试,并将该操作显示结果中 21 端口对应的服务版本信息字符串作为 Flag 值提交;

2.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/var/www 目录中唯一一个后缀为.bmp 文件的文件名称作为 Flag值提交;

3.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/var/www 目录中唯一一个后缀为.bmp 的图片文件中的英文单词作为 Flag 值提交;

4.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/home/guest 目录中唯一一个后缀为.pdf 文件的文件名称作为Flag 值提交;

5.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/home/guest 目录中唯一一个后缀为.pdf 文件的文件内容作为Flag 值提交;

6.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/var/vsftpd 目录中唯一一个后缀为.docx 文件的文件名称作为Flag 值提交;

7.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/var/vsftpd 目录中唯一一个后缀为.docx 文件的文件内容作为Flag 值提交;

8.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/root 目录中唯一一个后缀为.txt 文件的文件名称作为 Flag 值提交;

9.通过渗透机 Kali 对靶机服务器进行渗透测试,将该场景/root 目录中唯一一个后缀为.txt 文件的文件内容作为 Flag 值提交。

B-3:系统渗透

任务环境说明:

*任务说明:仅能获取 lin20230501 的 IP 地址

1.在渗透机中对服务器主机进行信息收集,将服务器开放的端口号作为 Flag 值提交;

2.在渗透机中对服务器主机进行渗透,在服务器主机中获取用户信息文件,将用户信息文件中的 flag 信息作为 Flag 值提交;

在渗透机中对服务器主机进行渗透,在服务器主机中获取内核版本,将内核版本作为 Flag 值提交;

3.在渗透机中对服务器主机进行渗透,在服务器主机中获取管理员的密码,将密码作为 Flag 值提交;

4.在渗透机中对服务器主机进行渗透,找到管理员家目录下的flag 文件,将文件中的 flag 信息作为 Flag 值提交;

5.在渗透机中对服务器主机进行渗透,找到根目录下的 flag文件,将文件中的 flag 信息作为 Flag 值提交。

B-4:Web 安全与加固

任务环境说明:

服务器场景名称:Server2232(关闭链接)

服务器场景用户名:administrator;密码:未知

1.通过渗透机场景 kali 中的工具对 web 服务器进行扫描,浏览 web 服务器网页,在首页中找到 tomcat 服务版本号,并将其

版本号作为 flag 提交;

2.已知此版本的 tomcat 具有 PUT 漏洞,即向页面提交 PUT 请求就会生成对应的文件。利用 burp 抓包工具进行抓包,向网站

3.首页位置提交内容为<%out.print(“hello”);%>文件名字为good.jsp 的请求。将 burp 中的 PUT 请求作为 flag 提交(注:flag

长度为 16 个单位长度);通过 msfconsole 工具使用 root 目录下的的 password.txt文件进行 tomcat 后台账户密码的破解,并将账户密码作为 flag提交。(flag 格式:账户_密码);

4.用 kali 中的分离工具查看 root 目录下 bm1.war 文件flag 文件,并将 flag 文件内容作为提交;

5.通过第三题中的账户密码登陆网页(格式为服务器 IP:8080/manager/html),将 kali 中 root 目录下的 bm1.war 文件上

传后连接(连接地址为 IP:8080/bm1/index.jsp)。在服务器中查找 flag.txt 文件,并将其内容作为 flag 提交;

6.修改 tomcat 配置文件内容,使 tomcat 可以抵御第二题中的put 漏洞,将修改内容作为 flag 提交;

B-5:事件分析应急响应

任务环境说明:

服务器场景:Server2229(开放链接)

用户名:root,密码:p@ssw0rd123

1.找出黑客植入到系统中的二进制木马程序,并将木马程序的名称作为 Flag 值(若存在多个提交时使用英文逗号隔开,例如

bin,sbin,…)提交;

2.找出被黑客修改的系统默认指令,并将被修改的指令里最后一个单词作为 Flag 值提交;

3.找出被黑客替换的系统指令,并将其绝对路径作为 Flag 值提交;

4.找出被黑客修改的服务配置文件,将文件的 md5 值前四位作为 Flag 值提交;

5.找出系统中的弱口令账号,将该账号的用户名及密码作为Flag 值(用户名和密码之间用英文冒号隔开,例如:root:toor)

提交。

(四)模块 C CTF 夺旗-攻击(本模块 200 分)

1.项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览

器登录答题平台。

2.操作系统环境说明:

客户机操作系统:Windows 10/Windows7

靶机服务器操作系统:Linux/Windows

3.漏洞情况说明:

1)服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2)靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3)靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4)靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进

行提权;

5)操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6)操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7)操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

4.注意事项:

1)不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2)flag 值为每台靶机服务器的唯一性标识,每台靶机服务器仅有 1 个;

3)选手攻入靶机后不得对靶机进行关闭端口、修改密码、重启或者关闭靶机、删除或者修改 flag、建立不必要的文件等

操作;

4)在登录自动评分系统后,提交靶机服务器的 flag 值,同时需要指定靶机服务器的 IP 地址;

5)赛场根据难度不同设有不同基础分值的靶机,对于每个靶机服务器,前三个获得 flag 值的参赛队在基础分上进行加分,

本阶段每个队伍的总分均计入阶段得分,具体加分规则参照赛场评分标准;

6)本环节不予补时。

(五)模块 D CTF 夺旗-防御(本模块 200 分)

1.项目和任务描述:假定各位选手是某安全企业的网络安全工程师,负责若干服务器的渗透测试与安全防护,这些服务器可能存在着各种问题和漏洞。你需要尽快对这些服务器进行渗透测试与安全防护。每个参赛队拥有专属的堡垒机服务器,其他队不能访问。参赛选手通

过扫描、渗透测试等手段检测自己堡垒服务器中存在的安全缺陷,进行针对性加固,从而提升系统的安全防御性能。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录需要加固的堡垒服务器。

2.操作系统环境说明:

客户机操作系统:Windows 10/Windows7

堡垒服务器操作系统:Linux/Windows

3.漏洞情况说明:

1)堡垒服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2)堡垒服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3)堡垒服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4)堡垒服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进

行提权;

5)操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6)操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7)操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

4.注意事项:

1)每位选手需要对加固点和加固过程截图,并自行制作系统防御实施报告,最终评分以实施报告为准;

2)系统加固时需要保证堡垒服务器对外提供服务的可用性;

3)不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

4)本环节不予补时。

四、说明:

1.所有截图要求截图界面、字体清晰;

2.文件名命名及保存:网络安全模块 D-XX(XX 为工位号),PDF 格式保存;

3.文件保存到 U 盘提交。

需要环境培训可以私信博主!!!!!

相关文章:

2025 年九江市第二十三届中职学校技能大赛 (网络安全)赛项竞赛样题

2025 年九江市第二十三届中职学校技能大赛 (网络安全)赛项竞赛样题 (二)A 模块基础设施设置/安全加固(200 分)A-1 任务一登录安全加固(Windows,Linux)A-2 任务二 Nginx 安全策略&…...

【记录】Windows|竖屏怎么调整分辨率使横竖双屏互动鼠标丝滑

本文版本:Windows11,记录一下,我最后调整的比较舒适的分辨率是800*1280。 文章目录 第一步 回到桌面第二步 右键桌面第三步 设置横屏为主显示器第四步 调整分辨率使之符合你的需求第五步 勾选轻松在显示器之间移动光标第六步 拖动屏幕符合物理…...

开源项目实战学习之YOLO11:12.2 ultralytics-models-sam-decoders.py源码分析

👉 点击关注不迷路 👉 点击关注不迷路 👉 另外,前些天发现了一个巨牛的AI人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家。感兴趣的可以点击相关跳转链接。 点击跳转到网站。 ultralytics-models-sam 1.sam-modules-decoders.pyblocks.py: 定义模型中的各…...

数据结构*优先级队列(堆)

什么是优先级队列(堆) 优先级队列一般通过堆(Heap)这种数据结构来实现,堆是一种特殊的完全二叉树,其每个节点都满足堆的性质。如下图所示就是一个堆: 堆的存储方式 由于堆是一棵完全二叉树,所以也满足二…...

汽车Wafer连接器:工业设备神经网络的隐形革命者

汽车Wafer连接器正在突破传统车载场景的边界,以毫米级精密结构重构工业设备的连接范式。这款厚度不足3毫米的超薄连接器,在新能源电池模组中承载200A持续电流的同时,仍能保持85℃温升的稳定表现,其每平方厘米高达120针的触点密度&…...

微信小程序:封装表格组件并引用

一、效果 封装表格组件,在父页面中展示表格组件并显示数据 二、表格组件 1、创建页面 创建一个components文件夹,专门用于存储组件的文件夹 创建Table表格组件 2、视图层 (1)表头数据 这里会从父组件中传递表头数据,这里为columns,后续会讲解数据由来 循环表头数组,…...

湖北理元理律师事务所:债务优化中的双维支持实践解析

在债务压力与生活质量失衡的社会议题下,法律服务机构的功能边界正在从单一的法律咨询向复合型支持延伸。湖北理元理律师事务所通过“法律心理”双维服务模式,探索债务优化与生活保障的平衡路径,其方法论或为行业提供实践参考。 法律框架&…...

uniapp在APP上如何使用websocket--详解

UniApp 在 APP 端如何使用 WebSocket以及常见问题 一、WebSocket 基础概念 WebSocket 是一种在单个TCP连接上进行全双工通信的协议,适用于实时数据传输场景(如聊天室、实时游戏、股票行情等)。 与传统HTTP对比 特性WebSocketHTTP连接方式…...

)

计网| 网际控制报文协议(ICMP)

目录 网际控制报文协议(ICMP) 一、ICMP 基础特性 二、ICMP 报文分类及作用 差错报告报文 询问报文 网际控制报文协议(ICMP) ICMP(Internet Control Message Protocol,网际控制报文协议)是 …...

Conda 完全指南:从环境管理到工具集成

Conda 完全指南:从环境管理到工具集成 在数据科学、机器学习和 Python 开发领域,环境管理一直是令人头疼的问题。不同项目依赖的库版本冲突、Python 解释器版本不兼容等问题频繁出现,而 Conda 的出现彻底解决了这些痛点。作为目前最流行的跨…...

安卓中0dp和match_parent区别

安卓中的 0dp 和 match_parent 的区别? 第一章 前言 有段时间,看到同事在编写代码的时候,写到的是 0dp 有时候自己写代码的时候,编写的是 match_parent 发现有时候效果很类似。 后来通过一个需求案例,才发现两者有着…...

蓝桥杯-不完整的算式

问题描述 小蓝在黑板上写了一个形如 AopBCAopBC 的算式,其中 AA、BB、CC 都是非负整数,opop 是 、-、*、/、-、*、/(整除)四种运算之一。不过 AA、opop、BB、CC 这四部分有一部分被不小心的同学擦掉了。 给出这个不完整的算式&a…...

信贷风控笔记4——贷前策略之额度、定价(面试准备12)

1.贷前模型的策略应用 分类:审批准入(对头尾部区分度要求高):单一规则(找lift>3的分数做规则);二维交叉;拒绝回捞 额度定价(对排序性要求高)&am…...

A级、B级弱电机房数据中心建设运营汇报方案

该方案围绕A 级、B 级弱电机房数据中心建设与运营展开,依据《数据中心设计规范》等标准,施工范围涵盖 10 类机房及配套设施,采用专业化施工团队与物资调配体系,强调标签规范、线缆隐藏等细节管理。运营阶段建立三方协同运维模式,针对三级故障制定30 分钟至 1 小时响应机制…...

Linux中的域名解析服务器

一、DNS(域名系统)详解 1. 核心功能与特点 特性说明核心作用将域名(如 www.example.com)转换为 IP 地址(如 192.168.1.1),实现人类可读地址与机器可读地址的映射。端口与协议- 默认端口&#…...

如何优化Java中十进制字符串转十六进制的性能

在 Java 中优化十进制字符串转十六进制的性能,可以从减少对象创建、避免正则表达式、使用高效数据结构等方面入手。以下是具体的优化方案: 1. 避免字符串分割,直接遍历字符数组 原始方法(频繁创建子字符串)࿱…...

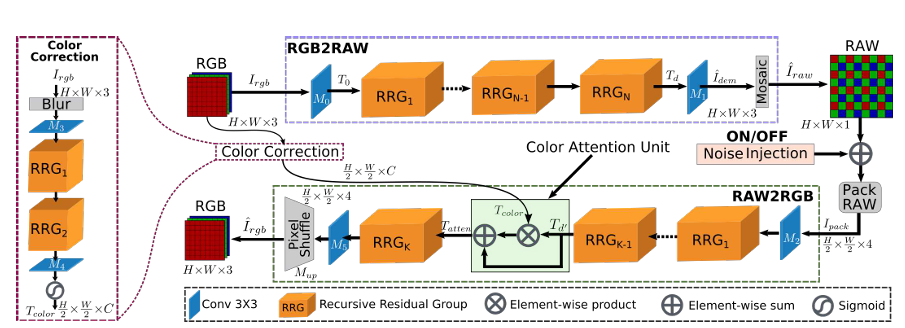

CycleISP: Real Image Restoration via Improved Data Synthesis通过改进数据合成实现真实图像恢复

摘要 大规模数据集的可用性极大释放了深度卷积神经网络(CNN)的潜力。然而,针对单图像去噪问题,获取真实数据集成本高昂且流程繁琐。因此,图像去噪算法主要基于合成数据开发与评估,这些数据通常通过广泛假设的加性高斯白噪声(AWGN)生成。尽管CNN在合成数据集上表现优异…...

Day28 Python打卡训练营

知识点回顾: 1. 类的定义 2. pass占位语句 3. 类的初始化方法 4. 类的普通方法 5. 类的继承:属性的继承、方法的继承 作业 题目1:定义圆(Circle)类 要求: 1. 包含属性:半径 radius。 2. …...

【OpenCV】基本数据类型及常见图像模式

是什么?能做什么?解决什么问题?为什么用它? OpenCV:是一个基于开源发行的跨平台计算机视觉库,实现 一、应用场景: 目标识别:人脸、车辆、车牌...自动驾驶医学影像分析视频内容理解与分析&…...

Linux之Nginx安装及配置原理篇(一)

Nginx安装及配置 前情回顾 首先针对Nginx进程模型,我们回顾一下它的原理机制,我们知道它是通过Master通过fork分发任务节点给予work节点,然后work节点触发了event事件,之后通过一个access_muttex互斥锁,来单线程调用我…...

【Linux网络】NAT和代理服务

NAT 之前我们讨论了,IPv4协议中,IP地址数量不充足的问题。 原始报文途径路由器WAN口时,对报文中的源IP进行替换的过程,叫做NAT。 NAT技术当前解决IP地址不够用的主要手段,是路由器的一个重要功能: NAT能…...

中药药效成分群的合成生物学研究进展-文献精读130

Advances in synthetic biology for producing potent pharmaceutical ingredients of traditional Chinese medicine 中药药效成分群的合成生物学研究进展 摘要 中药是中华民族的文化瑰宝,也是我国在新药创制领域的重要驱动力。许多中药材来源于稀缺物种…...

【消息队列】RabbitMQ基本认识

目录 一、基本概念 1. 生产者(Producer) 2. 消费者(Consumer) 3. 队列(Queue) 4. 交换器(Exchange) 5. 绑定(Binding) 6. 路由键(Routing …...

OCCT知识笔记之OCAF框架详解

OCAF框架在OCCT项目中的构建与使用指南 Open CASCADE Application Framework (OCAF)是Open CASCADE Technology (OCCT)中用于管理CAD数据的核心框架,它提供了一种结构化方式来组织和管理复杂的CAD数据,如装配体、形状、属性(颜色、材料)和元数据等。本文…...

蓝桥杯 16. 外卖店优先级

外卖店优先级 原题目链接 题目描述 “饱了么” 外卖系统中维护着 N 家外卖店,编号 1 ∼ N。每家外卖店都有一个优先级,初始时(0 时刻)优先级都为 0。 每经过 1 个时间单位: 如果外卖店没有订单,则优先…...

1T 服务器租用价格解析

服务器作为数据存储与处理的核心设备,对于企业和个人开发者而言至关重要。当涉及到租用 1T 服务器时,价格是大家很为关注的要点。然而,1T 服务器租用一个月的费用并非固定不变,而是受到诸多因素的综合影响。 影响 1T 服务器租用…...

【JavaWeb】Maven(下)

1 依赖管理 1.1 依赖配置 1.1.1 基本配置 依赖:指当前项目运行所需要的jar包。 一个项目中可以引入多个依赖: 例如:在当前工程中,我们需要用到logback来记录日志,此时就可以在maven工程的pom.xml文件中,引…...

java.lang.ArithmeticException

ArithmeticException算术异常类在java.lang包下,继承RuntimeException运行期异常,算术异常类在Java1.0就有,当发生异常算术条件时抛出算术异常类,譬如除数为0的情况,除数除不尽的情况。 一 异常出现场景 1.1 除数为零…...

openEuler24.03 LTS下安装MySQL8.0.42

目录 前提步骤 删除原有mysql及maridb数据库 安装MySQL 启动MySQL 启动查看MySQL状态 设置MySQL开机自启动 查看登录密码 登录MySQL 修改密码及支持远程连接 远程连接MySQL 前提步骤 拥有openEuler24.03 LTS环境,可参考:Vmware下安装openEule…...

gflags 安装及使用

目录 引言 安装 如何用 gflags 库写代码 如何用命令行使用 gflags 库 gflags 库的其他命令行参数 引言 gflags 是 Google 开发的一个开源库,用于 C 应用程序中命令行参数的声明、定义 和解析。 gflags 库提供了一种简单的方式来添加、解析和文档化命令行标…...