使用逆强化学习对网络攻击者的行为偏好进行建模

摘要

本文提出了一种整体方法,利用逆强化学习(IRL)从系统级审计日志中对攻击者偏好进行建模。对抗建模是网络安全中的一项重要能力,它使防御者能够描述潜在攻击者的行为特征,从而能够归因于已知的网络对抗团体。现有方法依赖于记录不断发展的攻击者工具和技术集合,以跟踪已知的威胁行为者。尽管攻击不断演变,但攻击者的行为偏好是内在的且不易变化。我们的方法从关于网络对抗者的工具和技术的取证数据中学习其行为偏好。我们将攻击者建模为具有未知行为偏好且位于计算机主机中的专家决策代理。我们利用审计日志的攻击溯源图来推导出攻击的状态-动作轨迹。我们在包含真实攻击数据的开放审计日志数据集上测试了我们的方法。我们的结果首次证明,底层取证数据可以自动揭示对抗者的主观偏好,这为建模和记录网络对抗者提供了一个额外的维度。攻击者的偏好往往是不变的,尽管他们使用的工具不同,并且表明了攻击者固有的倾向。因此,这些推断出的偏好可能作为攻击者的独特行为签名,并提高威胁归因的准确性。

1 引言

复杂的网络攻击者越来越多地将大型组织和关键基础设施作为攻击目标。这些威胁行为者,也被称为高级持续性威胁(APT),具有隐蔽性、足智多谋,并且经常采用新颖的利用技术来实现其目标。记录、分析和建模此类威胁行为者对于改进针对他们的防御至关重要。最近,审计日志数据的溯源图已经成为一种流行的计算表示,用于分析APT的攻击[King and Chen, 2003; Hossain et al., 2017]。溯源图是内核级对象(如进程、线程和文件)之间交互的因果表示,它通过连接相互作用的对象来促进分析。最近的研究工作采用了基于人工智能的技术来自动检测APT [Wang et al., 2022; Milajerdi et al., 2019b]。

关于网络威胁的战术信息对于检测和及时响应至关重要。然而,拥有这种特定情报的优势是短暂的,因为攻击者的工具和技术不断发展。对攻击者进行建模的方法缺乏对攻击者行为特征和偏好的更广泛的洞察。在战略层面,过去的工作采用了博弈论框架[Ferguson-Walter et al., 2019; Schlenker et al., 2018]和决策论框架[Sarraute et al., 2012; Shinde and Doshi, 2024]来对网络攻击者进行建模。然而,大多数用于网络安全的意图识别方法只专注于最终目标识别。这些努力并没有针对攻击者行为隐含揭示的更广泛的偏好。它们还依赖于一些假设,例如攻击者的意图被限制在一组先前已知的候选奖励函数中[Mirsky et al., 2019; Shinde et al., 2021]。

本文提出了一种新颖的端到端方法,使用逆强化学习 (IRL) 从原始取证数据中建模对手偏好 [Arora and Doshi, 2021]。我们使用低级审计日志,因为它们通常是漏洞攻击后场景中唯一与攻击相关的数据源,并且通常用于网络安全。我们的方法利用系统级审计日志的溯源图表示。我们将主机中的攻击者建模为马尔可夫决策过程 (MDP) 中的专家决策代理。然后,我们利用子图同构将溯源图的部分映射到基于流行的 MITRE ATT&CK 矩阵的攻击者行为。ATT&CK 矩阵是由各种攻击者使用的技术和策略的综合目录 [Strom et al., 2018]。通过这样做,我们弥合了原始安全日志数据与应用于网络安全的决策模型中普遍存在的符号动作表示之间的差距。这些映射使我们能够生成观察到的攻击者行为的轨迹。随后,我们使用 IRL 从这些审计日志中推断攻击者的行为偏好。这是 IRL 在对手建模中的一种新颖应用,是现代网络防御中的一个相关目标。我们通过行为特征(如可发现性、持续时间、可归因性、复杂性和影响)来建模对手的偏好。这些信息丰富的特征在高于其工具和技术的层面上包含了攻击者更广泛的偏好,并充当了对手的独特签名。

随后,我们利用逆强化学习(IRL)从轨迹中计算先前所述偏好特征的权重。我们在多个开放数据集[Keromytis, 2018]上测试此流程,这些数据集包含针对不同目标主机的真实网络攻击。通常无法获得关于攻击者偏好的真实数据!为了解决这个难题,我们使用了两种不同的逆强化学习技术,并分析了方法间的一致性。我们的结果表明,这种新方法在从低级日志数据中提取关于攻击者行为的更广泛且可能的恒定见解方面的优势。这种使用逆强化学习(IRL)识别攻击者偏好的自动化方法,能够在不对攻击者目标进行假设的情况下,研究网络攻击者的行为方面。

相关文章:

使用逆强化学习对网络攻击者的行为偏好进行建模

摘要 本文提出了一种整体方法,利用逆强化学习(IRL)从系统级审计日志中对攻击者偏好进行建模。对抗建模是网络安全中的一项重要能力,它使防御者能够描述潜在攻击者的行为特征,从而能够归因于已知的网络对抗团体。现有方…...

青少年编程与数学 02-020 C#程序设计基础 12课题、使用控件

青少年编程与数学 02-020 C#程序设计基础 12课题、使用控件 一、控件二、控件的分类1. 按功能分类2. 按可见性分类 三、控件的核心特性(一) 属性(Properties) - 控件的"状态描述"1. 外观属性2. 布局属性3. 行为属性4. 数据绑定属性 (二) 方法(Methods) - 控件的"…...

一文认识并学会c++模板初阶

文章目录 泛型编程:概念 函数模板概念:🚩函数模板格式原理:🚩函数模板实例化与非模板函数共存 类模板类模板实例化 泛型编程: 概念 🚩编写与类型无关的通用代码,是代码复写一种手段…...

基于深度学习的工业OCR实践:仪器仪表数字识别技术详解

引言 在工业自动化与数字化转型的浪潮中,仪器仪表数据的精准采集与管理成为企业提升生产效率、保障安全运营的关键。传统人工抄录方式存在效率低、易出错、高危环境风险大等问题,而OCR(光学字符识别)技术的引入,为仪器…...

java导入excel

这样读取excel时,得到的是结果值,而不是单元格的公式 import cn.hutool.poi.excel.ExcelReader; import cn.hutool.poi.excel.ExcelUtil;InputStream inputStream file.getInputStream(); ExcelReader reader ExcelUtil.getReader(inputStream, 1); L…...

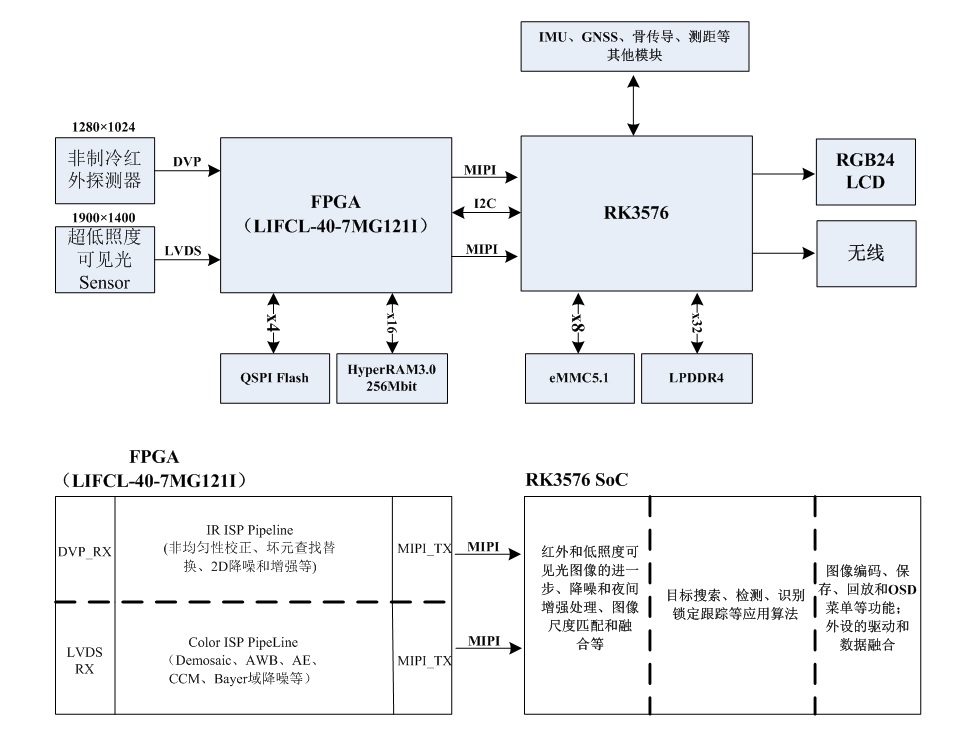

回头看,FPGA+RK3576方案的功耗性能优势

作者:Hello,Panda 各位朋友,大家好,熊猫君这次开个倒车,在这个广泛使用Xilinx(Altera)高端SoC的时代,分享一个“FPGAARM”实现的低功耗高性能传统方案。 图1 瑞芯微RK3576电路 当前,…...

csharp ef入门

全局安装 dotnet ef 命令行工具 要 全局安装 dotnet ef 命令行工具(即在任何项目目录下都能使用 dotnet ef 命令),请按以下步骤操作: ✅ 全局安装步骤(推荐) 在终端中运行以下命令: bash复制…...

长短期记忆网络:从理论到创新应用的深度剖析

一、引言 1.1 研究背景 深度学习在人工智能领域的发展可谓突飞猛进,而长短期记忆网络(LSTM)在其中占据着至关重要的地位。随着数据量的不断增长和对时序数据处理需求的增加,传统的神经网络在处理长序列数据时面临着梯度消失和梯…...

LiveNVR 直播流拉转:Onvif/RTSP/RTMP/FLV/HLS 支持海康宇视天地 SDK 接入-视频广场页面集成与视频播放说明

LiveNVR直播流拉转:Onvif/RTSP/RTMP/FLV/HLS支持海康宇视天地SDK接入-视频广场页面集成与视频播放说明 一、视频页面集成1.1 关闭接口鉴权1.2 视频广场页面集成1.2.1 隐藏菜单栏1.2.2 隐藏播放页面分享链接 1.3 其它页面集成 二、播放分享页面集成2.1 获取 iframe 代…...

MySQL索引与性能优化入门:让查询提速的秘密武器【MySQL系列】

本文将深入讲解 MySQL 索引的底层原理、常见类型、使用技巧,并结合 EXPLAIN 工具分析查询执行计划,配合慢查询日志识别瓶颈,逐步建立起系统的 MySQL 查询优化知识体系。适合有一定基础、希望在数据量增长或面试中脱颖而出的开发者阅读。 一、…...

进程间通信IV System V 系列(linux)

目录 消息队列 原理 操作 补充概念 信号量 (原子性计数器) 原理 操作 (和共享内存相似) 总结 小知识 消息队列 原理 在内核中建立一个队列,进程可以相互进行通信,通过队列进行IPC,就是进程之间发送带类型的数据块。 操作 接口和共享…...

设计模式——建造者设计模式(创建型)

摘要 本文详细介绍了建造者设计模式,这是一种创建型设计模式,旨在将复杂对象的构建过程与其表示分离,便于创建不同表示。文中阐述了其设计意图,如隐藏创建细节、提升代码可读性和可维护性,并通过构建电脑的示例加以说…...

:STUN服务和TURN服务的作用)

AWS WebRTC:获取ICE服务地址(part 3):STUN服务和TURN服务的作用

STUN服务和TURN服务的作用: 服务全称作用是否中继流量适用场景STUNSession Traversal Utilities for NAT 协助设备发现自己的公网地址(srflx candidate) ❌ 不中继,仅辅助NAT 穿透成功时使用TURNTraversal Using Relays around N…...

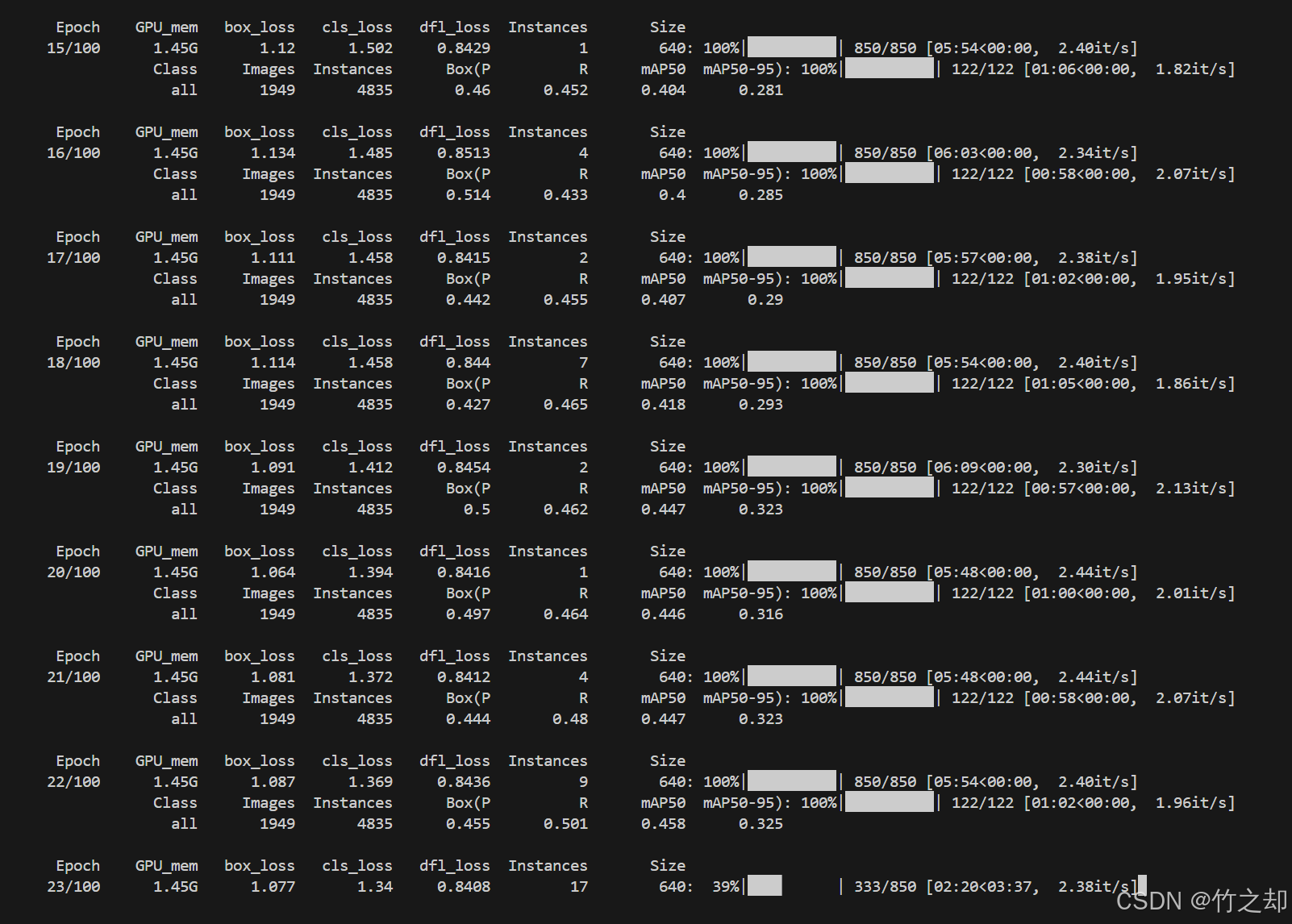

使用Yolov8 训练交通标志数据集:TT100K数据集划分

使用Yolov8 训练交通标志数据集:TT100K数据集划分(一) 一、数据集下载二、划分数据集三、目录放置 一、数据集下载 官方网址:TT100K 数据集对比 源码如下: def classes(filedir):with open(filedir) as f:classes …...

NLP学习路线图(十三):正则表达式

在自然语言处理(NLP)的浩瀚宇宙中,原始文本数据如同未经雕琢的璞玉。而文本预处理,尤其是其中至关重要的正则表达式技术,正是将这块璞玉转化为精美玉器的核心工具集。本文将深入探讨正则表达式在NLP文本预处理中的原理…...

[VMM]现代 CPU 中用于加速多级页表查找的Page‐Table Entry原理

现代 CPU 中用于加速多级页表查找的Page‐Table Entry原理 摘要:以下从背景、结构、查找流程、一致性与性能影响等方面,详细介绍现代 CPU 中用于加速多级页表查找的 Page-Walk Cache(也称 Walker Cache 或 Page‐Table Entry Cache࿰…...

javaweb-maven以及http协议

1.maven坐标: 坐标是资源的唯一标识,通过该坐标可以唯一定位资源位置; 2.坐标的组成: groupId:定义当前项目隶书的组织名称; artifactId:定义当前maven项目名称 version:定义项目版本 3.依…...

华为OD机试真题—— 最少数量线段覆盖/多线段数据压缩(2025A卷:100分)Java/python/JavaScript/C++/C语言/GO六种最佳实现

2025 A卷 100分 题型 本文涵盖详细的问题分析、解题思路、代码实现、代码详解、测试用例以及综合分析; 并提供Java、python、JavaScript、C++、C语言、GO六种语言的最佳实现方式! 2025华为OD真题目录+全流程解析/备考攻略/经验分享 华为OD机试真题《最少数量线段覆盖/多线段数…...

C语言创意编程:用趣味实例玩转基础语法(2)

文章目录 0. 前言1. 📊 动态条形图1.1 程序效果展示1.2 完整代码解析1.3 关键技术详解1.3.1 Unicode字符应用1.3.2 函数封装思想1.3.3 输入处理1.3.4 跨平台考虑 2. 🔤 字母金字塔2.1 程序效果展示2.2 完整代码解析2.3 关键技术详解2.3.1 嵌套循环结构2.…...

关于近期中国移动民用家庭网络,新增的UDP网络限制。

在近期中国移动在全国一定范围普及新的打击 “PCDN、P2P、HY/HY2” 等流氓网络应用的技术方案,并接入在 “省/州” 的边界网关路由上。 根据遥测数据的具体研究分析,且本人曾非常生气的详细质询过,移动城域网管理人员,可以确认该技…...

OpenCV CUDA模块图像处理------颜色空间处理之GPU 上对两张带有 Alpha 通道的图像进行合成操作函数alphaComp()

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 该函数用于在 GPU 上对两张带有 Alpha 通道的图像进行合成操作。支持多种常见的 Alpha 合成模式(Porter-Duff 合成规则)&…...

OpenWebUI(1)源码学习构建

1. 前言 通过docker镜像拉取安装就不介绍了,官方的命令很多。本节主要撸一撸源码,所以,本地构建 2. 技术框架和启动环境 后端python,前端svelte 环境要求:python > 3.11 ,Node.js > 20.10 3. 源…...

npm error Cannot find module ‘negotiator‘ 的处理

本想运行npm create vuelatest,但提示: npm error code MODULE_NOT_FOUND npm error Cannot find module negotiator npm error Require stack: npm error - C:\Users\Administrator\AppData\Roaming\nvm\v18.16.1\node_modules\npm\node_modules\tuf-j…...

爬虫入门指南-某专利网站的专利数据查询并存储

免责声明 本教程仅用于教育目的,演示如何合法获取公开专利数据。在实际操作前,请务必: 1. 仔细阅读目标网站的robots.txt文件和服务条款 2. 控制请求频率,避免对服务器造成负担 3. 仅获取和使用公开数据 4. 不用于商业用途或…...

SQL(Database Modifications)

目录 Insertion Specifying Attributes in INSERT Adding Default Values(缺省值) Inserting Many Tuples Creating a Table Using the SELECT INTO Statement Deletion Example: Deletion Semantics of Deletion Updates Example: Update Sev…...

【android bluetooth 案例分析 04】【Carplay 详解 2】【Carplay 连接之手机主动连车机】

1. 背景 在【android bluetooth 案例分析 04】【Carplay 详解 1】【CarPlay 在车机侧的蓝牙通信原理与角色划分详解】中我们从整理上介绍了车机中 carplay 相关基础概念。 本节 将详细分析 iphone手机主动 连接 车机carplay 这一过程。 先回顾一下 上一节, carpla…...

maven离线将jar包导入到本地仓库中

想将本地的 jnetpcap.jar 包安装到 Maven 的本地仓库中,以便在项目中通过如下依赖方式引用。 <dependency><groupId>org.jnetpcap</groupId><artifactId>jnetpcap...

【仿muduo库实现并发服务器】实现时间轮定时器

实现时间轮定时器 1.时间轮定时器原理2.项目中实现目的3.实现功能3.1构造定时任务类3.2构造时间轮定时器每秒钟往后移动添加定时任务刷新定时任务取消定时任务 4.完整代码 1.时间轮定时器原理 时间轮定时器的原理类似于时钟,比如现在12点,定一个3点的闹…...

Conda更换镜像源教程:加速Python包下载

Conda更换镜像源教程:加速Python包下载 为什么要更换conda镜像源? Conda作为Python的包管理和环境管理工具,默认使用的是国外镜像源,在国内下载速度往往较慢。通过更换为国内镜像源,可以显著提高包下载速度ÿ…...

蓝桥杯 盗墓分赃2

原题目链接 问题描述 在一个探险者的团队中,小明和小红是合作的盗墓贼。 他们成功盗取了一座古墓中的宝藏,包括 n 件不同重量的珍贵文物和黄金,第 i 件宝藏的重量为 ai。 现在,他们希望公平地分配这些宝藏,使得小明…...