网络安全-等级保护(等保)3-0 等级保护测评要求现行技术标准

################################################################################

第三章:测评要求、测评机构要求,最终目的是通过测评,所以我们将等保要求和测评相关要求一一对应形成表格。

- GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》【现行】

- GB/T 28449-2018 《信息安全技术 网络安全等级保护测评过程指南》【现行】

- GB/T 36627-2018 《信息安全技术 网络安全等级保护测试评估技术指南》【现行】

################################################################################

一、GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》【现行】

1. 执行情况

- GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》是中华人民共和国国家标准,由国家市场监督管理总局、中国国家标准化管理委员会在2019-05-10发布,2019-12-01 实施,是现行有效的国家标准文件。

2. 文件目的

- 适用于安全测评服务机构、等级保护对象的运营使用单位及主管部门对等级保护对象的安全状况进行安全测评并提供指南,

- 也适用于网络安全职能部门进行网络安全等级保护监督检查时参考使用。

3. 主要内容

- 本标准提出了1~4级的安全通用要求和云大物移工的测评要求,与等级保护基础要求对应。通过访谈、核查、测试方法完成等级测评。

4. 文件内容参见

- 博客内容详见:网络安全-等级保护(等保) 3-1 GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》-2019-05-10发布【现行】 - 禾木KG - 博客园

- 网络安全-等级保护(等保) 3-1 GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》-2019-05-10发布【现行】_等保测评要求28448-CSDN博客

- 相关材料(打包):可联系作者付费获取。

二、GB/T 28449-2018 《信息安全技术 网络安全等级保护测评过程指南》【现行】

1. 执行情况

- GB/T 28449-2019《信息安全技术 网络安全等级保护测评过程指南》是网络安全等级保护相关系列标准之一。由国家市场监督管理总局、中国国家标准化管理委员会与2018-12-28发布,2019-07-01实施,是现行有效的国家标准文件。

2. 文件目的

-

本标准规范了网络安全等级保护测评(以下简称“等级测评”)的工作过程,规定了测评活动及其工作任务。

-

本标准适用于测评机构、定级对象的主管部门及运营使用单位开展网络安全等级保护测试评价工作。

3. 主要内容

- 规定了等级测评过程,是纵向的流程,包括:四个基本测评活动:测评准备活动、方案编制活动、现场测评活动、报告编制活动。

- 其中附录内容对整个测评理解有很大帮助。

- 附录 A (规范性附录) 等级测评工作流程

- 附录 B (规范性附录) 等级测评工作要求

- 附录 C (规范性附录) 新技术新应用等级测评实施补充

- 附录 D (规范性附录) 测评对象确定准则和样例

- 附录 E (资料性附录) 等级测评现场测评方式及工作任务

4. 文件内容参见

- 博客内容详见:网络安全-等级保护(等保) 3-2 GB/T 28449-2019《信息安全技术 网络安全等级保护测评过程指南》-2018-12-28发布【现行】 - 禾木KG - 博客园

- 网络安全-等级保护(等保) 3-2 GB/T 28449-2019《信息安全技术 网络安全等级保护测评过程指南》-2018-12-28发布【现行】_信息安全技术信息系统安全等级保护测评过程指南-CSDN博客

- 相关材料(打包):可联系作者付费获取。

三、GB/T 36627-2018 《信息安全技术 网络安全等级保护测试评估技术指南》【现行】

1. 执行情况

- GB/T 36627-2018 《信息安全技术 网络安全等级保护测试评估技术指南》由国家市场监督管理总局、中国国家标准化管理委员会与2018-09-17发布,2019-04-01实施,是现行有效的国家标准文件。

2. 文件目的

- 本标准对网络安全等级保护测评中的相关测评技术进行明确的分类和定义,系统地归纳并阐述测评的技术方法,概述技术性安全测试和评估的要素,重点关注具体技术的实现功能、原则等,并提出建议供使用,因此本标准在应用于网络安全等级保护测评时可作为对 GB/T28448和 GB/T28449的补充。

- 本标准适用于测评机构对网络安全等级保护对象(以下简称“等级保护对象”)开展等级测评工作,以及等级保护对象的主管部门及运营使用单位对等级保护对象安全等级保护状况开展安全评估。

- 本标准为方案编制活动、现场测评活动中涉及的测评技术选择与实施过程提供指导。

- 主要用说明测评过程中的技术手段,使用单位可作为参考。

3. 主要内容

- 5 等级测评要求

- 5.1 检查技术

- 5.2 识别和分析技术

- 5.3 漏洞验证技术

- 附录 A (资料性附录) 测评后活动

4. 文件内容参见

-

- 博客内容详见:https://www.cnblogs.com/hemukg/p/18904024

- 网络安全-等级保护(等保) 3-3 GB/T 36627-2018 《信息安全技术 网络安全等级保护测试评估技术指南》-2018-09-17发布【现行】-CSDN博客

- 相关材料(打包):可联系作者付费获取。

##################################################################################

等保专题内容到这里就全部结束了,标准解读与实际应用还是有差距,所以我们后面会针对不同的行业完成方案设计。

安全行业发展到现在,合规还是主流,但无论从客户需求还是国家要求,都有从合规向实战转变的趋势。

从25年三月发了《网络安全法》的修订稿,而等保是网络安全发的配套,虽然修订的内容不太多,但将会引起另一次安全的发展。

愿行业发展的越来越好。

愿各位在进步中安心。

2025.06.02禾木

可联系作者付费获取,定价69.9元。包括如下内容:

1. 信息安全技术全套标准指南

- ———GB/T 22239-2019 《信息安全技术 网络安全等级保护基础要求》

- ———GB/T25058 信息安全技术 信息系统安全等级保护实施指南;

- ———GB/T22240 信息安全技术 信息系统安全等级保护定级指南;

- ———GB/T25070 信息安全技术 网络安全等级保护安全设计技术要求;

- ———GB/T28448 信息安全技术 网络安全等级保护测评要求;

- ———GB/T28449 信息安全技术 网络安全等级保护测评过程指南。

2. 等保2.0标准执行之高风险判定

3. GBT 22239-2019 《信息安全技术 网络安全等级保护基础要求》一到四级对比表格(按照十大方面整理,每方面包含四级要求并标记高风险项)

4. GBT 22239-2019 +GBT 25070—2019 《信息安全技术 网络安全等级保护基础要求》+《信息安全技术 网络安全等级保护安全设计技术要求》一到四级对比表格(在基础要求中添加安全设计技术要求,安全设计技术要求主要用于开发人员和产品经理)

5. GBT 36958—2018 《信息安全技术 网络安全等级保护安全管理中心技术要求》一到四级对比表格(说明安全管理中心技术要求:系统管理要求、安全管理要求、审计管理要求、接口要求、自身安全要求)

6. GBT 22239-2019+GBT 28448-2019 《信息安全技术 网络安全等级保护基础要求》+《信息安全技术 网络安全等级保护测评要求》一到四级对比表格(在基础要求中添加等保测评要求,可用于实施过程)

7. 等保项目预调研情况汇报表(博主整理word,用于项目前期调研和高风险项判定,分为2级和3级两个文档,并根据项目经验整理和标准整理前期项目调研内容)

部分材料下载链接:

1、等保二级高风险项核对表下载链接:

https://download.csdn.net/download/qq_42591962/90878930?spm=1001.2014.3001.5503

https://files.cnblogs.com/files/hemukg/%E7%AD%89%E4%BF%9D2%E7%BA%A7%E9%AB%98%E9%A3%8E%E9%99%A9%E9%A1%B9%E6%A0%B8%E5%AF%B9%E8%A1%A8.zip?t=1747979835&download=true

2、GBT 36958-2018 《信息安全技术 网络安全等级保护安全管理中心技术要求》1~4级拆分表下载链接:

https://download.csdn.net/download/qq_42591962/90879022?spm=1001.2014.3001.5503

https://files.cnblogs.com/files/hemukg/%E5%AE%89%E5%85%A8%E7%AE%A1%E7%90%86%E4%B8%AD%E5%BF%83%E6%8A%80%E6%9C%AF%E8%A6%81%E6%B1%821~4%E7%BA%A7%E8%A6%81%E6%B1%82%E6%8B%86%E5%88%86%E8%A1%A8.zip?t=1747625995&download=true

##################################################################################

相关文章:

3-0 等级保护测评要求现行技术标准)

网络安全-等级保护(等保)3-0 等级保护测评要求现行技术标准

################################################################################ 第三章:测评要求、测评机构要求,最终目的是通过测评,所以我们将等保要求和测评相关要求一一对应形成表格。 GB/T 28448-2019 《信息安全技术 网络安全等…...

WPS 利用 宏 脚本拆分 Excel 多行文本到多行

文章目录 WPS 利用 宏 脚本拆分 Excel 多行文本到多行效果需求背景🛠 操作步骤代码实现代码详解使用场景注意事项总结 WPS 利用 宏 脚本拆分 Excel 多行文本到多行 在 Excel 工作表中,我们经常遇到一列中包含多行文本(用换行符分隔ÿ…...

R语言错误处理方法大全

在R语言的批量运行中,常需要自动跳过错误,继续向下运行。 1、使用 tryCatch() 捕获错误并返回占位符 # 示例:循环中跳过错误继续执行 results <- numeric(5) # 预分配结果向量for(i in 1:5) {# 用 tryCatch 包裹可能出错的代码results[…...

AI“实体化”革命:具身智能如何重构体育、工业与未来生活

近年来,人工智能(AI)技术的飞速发展正在重塑各行各业,而具身智能(Embodied AI)作为AI领域的重要分支,正逐渐从实验室走向现实应用。具身智能的核心在于让AI系统具备物理实体,能够与环…...

Opencv4 c++ 自用笔记 05 形态学操作

图像形态学主要获取物体的形状与位置信息。利用具有一定形态的结构元素度量和提取图像中的对应形状,达到对图像分析和识别的目的。操作主要包括腐蚀、膨胀、开运算和闭运算。 像素距离与连通域 图像形态学中,将不与其他区域链接的独立区域称为集合或者…...

DrissionPage 数据提取技巧全解析:从入门到实战

在当今数据驱动的时代,网页数据提取已成为自动化办公、市场分析和爬虫开发的核心技能。作为新一代网页自动化工具,DrissionPage 以其独特的双模式融合设计(Selenium Requests)脱颖而出。本文将结合官方文档与实战案例,…...

如何构建自适应架构的镜像

目标 我有一个服务叫xxx,一开始它运行在x86架构的机器上,所以最开始有个xxx:stable-amd64的镜像,后来它又需要运行在arm64架构的机器上,所以又重新打了个xxx:stable-arm64的镜像 但是对于安装脚本来说,我不希望我在拉…...

R语言基础| 创建数据集

在R语言中,有多种数据类型,用以存储和处理数据。每种数据类型都有其特定的用途和操作函数,使得R语言在处理各种数据分析任务时非常灵活和强大: 向量(Vector): 向量是R语言中最基本的数据类型,它…...

剑指offer15_数值的整数次方

数值的整数次方 实现函数 double Power(double base, int exponent) 题目要求 计算 base exponent \text{base}^{\text{exponent}} baseexponent: 不得使用库函数不需要考虑大数问题,绝对误差不超过 10 − 2 10^{-2} 10−2不会出现底数和指数同为 0…...

Centos7搭建zabbix6.0

此方法适用于zabbix6以上版本zabbix6.0前期环境准备:Lamp(linux httpd mysql8.0 php)mysql官网下载位置:https://dev.mysql.com/downloads/mysql/Zabbix源码包地址:https://www.zabbix.com/cn/download_sourcesZabbix6…...

使用Redis的四个常见问题及其解决方案

Redis 缓存穿透 定义:redis查询一个不存在的数据,导致每次都查询数据库 解决方案: 如果查询的数据为空,在redis对应的key缓存空数据,并设置短TTL。 因为缓存穿透通常是因为被恶意用不存在的查询参数进行压测攻击&…...

Docker 部署前后端分离项目

1.Docker 1.1 什么是 Docker ? Docker 是一种开源的 容器化平台,用于开发、部署和运行应用程序。它通过 容器(Container) 技术,将应用程序及其依赖项打包在一个轻量级、可移植的环境中,确保应用在不同计算…...

云游戏混合架构

云游戏混合架构通过整合本地计算资源与云端能力,形成了灵活且高性能的技术体系,其核心架构及技术特征可概括如下: 一、混合架构的典型模式 分层混合模式 前端应用部署于公有云(如渲染流化服务),后端逻辑…...

【小红书】API接口,获取笔记核心数据

小红书笔记核心数据API接口详解 - 深圳小于科技提供专业数据服务 深圳小于科技(官网:https://www.szlessthan.com)推出的小红书笔记核心数据API接口,为开发者提供精准的笔记互动数据分析能力,助力内容运营与商业决策。…...

会议室钥匙总丢失?换预约功能的智能门锁更安全

在企业日常运营中,会议室作为重要的沟通与协作场所,其管理效率与安全性直接影响着企业的运作顺畅度。然而,传统会议室管理方式中钥匙丢失、管理不便等问题频发,给企业带来了不少困扰。近期,某企业引入了启辰智慧预约系…...

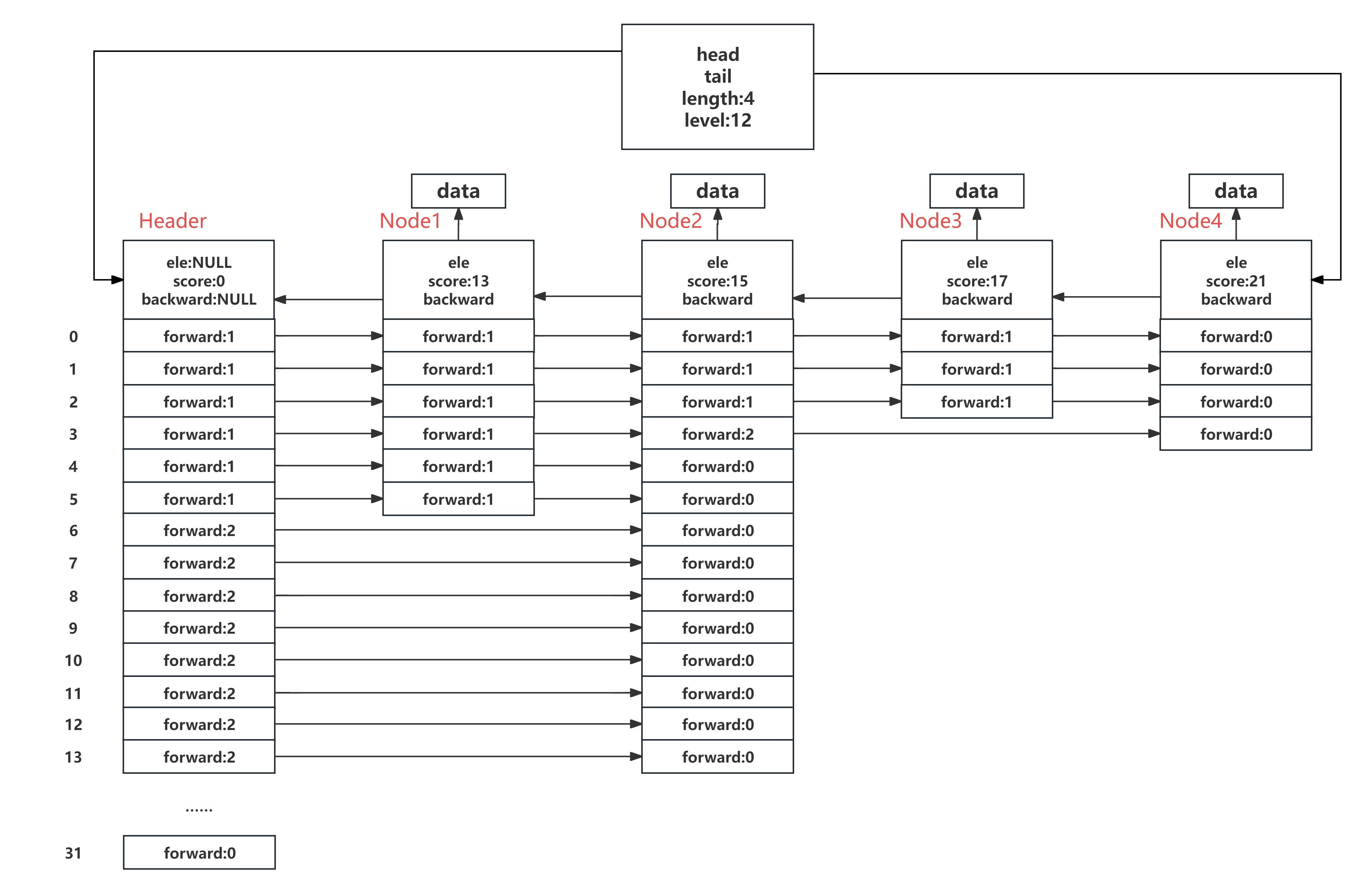

Redis底层数据结构之跳表(SkipList)

SkipList是Redis有序结合ZSet底层的数据结构,也是ZSet的灵魂所在。与之相应的,Redis还有一个无序集合Set,这两个在底层的实现是不一样的。 标准的SkipList: 跳表的本质是一个链表。链表这种结构虽然简单清晰,但是在查…...

跨架构镜像打包问题及解决方案

问题背景: 需求: 有一个镜像是 docker.io 的,是 docker.io/aquasec/kube-bench:v0.10.6,我想把该镜像在本地电脑(可翻墙)下载下来,然后 docker save 打包成一个 tar 包,传输到服务器…...

云原生时代 Kafka 深度实践:05性能调优与场景实战

5.1 性能调优全攻略 Producer调优 批量发送与延迟发送 通过调整batch.size和linger.ms参数提升吞吐量: props.put(ProducerConfig.BATCH_SIZE_CONFIG, 16384); // 默认16KB props.put(ProducerConfig.LINGER_MS_CONFIG, 10); // 等待10ms以积累更多消息ba…...

Ubuntu安装Docker命令清单(以20.04为例)

在你虚拟机上完成Ubuntu的下载后打开终端!!! Ubuntu安装Docker终极命令清单(以20.04为例) # 1. 卸载旧版本(全新系统可跳过) sudo apt-get remove docker docker-engine docker.io containerd …...

使用 Python 制作 GIF 动图,并打包为 EXE 可执行程序

文章目录 成品百度网盘下载🎬 使用 Python 制作 GIF 动图,并打包为 EXE 可执行程序(含图形界面)🧰 环境准备💻 功能预览🧑💻 完整代码(图形界面 功能)如何…...

HarmonyOS Next 弹窗系列教程(2)

HarmonyOS Next 弹窗系列教程(2) 上一章节我们讲了自定义弹出框 (openCustomDialog),那对于一些简单的业务场景,不一定需要都是自定义,也可以使用 HarmonyOS Next 内置的一些弹窗效果。比如: 名称描述不依…...

Ubuntu 18.04 上源码安装 protobuf 3.7.0

🔧 1️⃣ 安装依赖 sudo apt update sudo apt install -y autoconf automake libtool curl make g unzip📥 2️⃣ 下载源码 cd ~ git clone https://github.com/protocolbuffers/protobuf.git cd protobuf git checkout v3.7.0⚙️ 3️⃣ 编译 & 安…...

中小企业搭建网站选择虚拟主机还是云服务器?华为云有话说

这是一个很常见的问题,许多小企业在搭建网站时都会面临这个选择。虚拟主机和云服务器都有各自的优缺点,需要根据自己的需求和预算来决定。 虚拟主机是指将一台物理服务器分割成多个虚拟空间,每个空间都可以运行一个网站。虚拟主机的优点是价格…...

使用 HTML + JavaScript 在高德地图上实现物流轨迹跟踪系统

在电商行业蓬勃发展的今天,物流信息查询已成为人们日常生活中的重要需求。本文将详细介绍如何基于高德地图 API 利用 HTML JavaScript 实现物流轨迹跟踪系统的开发。 效果演示 项目概述 本项目主要包含以下核心功能: 地图初始化与展示运单号查询功能…...

19-项目部署(Linux)

Linux是一套免费使用和自由传播的操作系统。说到操作系统,大家比较熟知的应该就是Windows和MacOS操作系统,我们今天所学习的Linux也是一款操作系统。 我们作为javaEE开发工程师,将来在企业中开发时会涉及到很多的数据库、中间件等技术&#…...

html基础01:前端基础知识学习

html基础01:前端基础知识学习 1.个人建立打造 -- 之前知识的小总结1.1个人简历展示1.2简历信息填写页面 1.个人建立打造 – 之前知识的小总结 1.1个人简历展示 <!DOCTYPE html> <html lang"en"><head><meta charset"UTF-8&qu…...

Golang学习之旅

Golang学习之旅:初探Go语言的奥秘 在当今这个快速发展的技术时代,编程语言层出不穷,每一种都有其独特的魅力和适用场景。作为一名对技术充满热情的开发者,我一直在探索新的知识,以提升自己的编程技能。最近࿰…...

【RoadRunner】自动驾驶模拟3D场景构建 | 软件简介与视角控制

💯 欢迎光临清流君的博客小天地,这里是我分享技术与心得的温馨角落 💯 🔥 个人主页:【清流君】🔥 📚 系列专栏: 运动控制 | 决策规划 | 机器人数值优化 📚 🌟始终保持好奇心&…...

基于RK3576+FPGA芯片构建的CODESYS软PLC Linux实时系统方案,支持6T AI算力

基于RK3576芯片构建的CODESYS软PLC Linux实时系统方案,结合了异构计算架构与工业实时控制技术,主要特点如下: 一、硬件架构设计 异构多核协同 Cortex-A72四核(2.3GHz):处理运动轨迹规划、AI视觉等…...

鸿蒙OSUniApp复杂表单与动态验证实践:打造高效的移动端表单解决方案#三方框架 #Uniapp

UniApp复杂表单与动态验证实践:打造高效的移动端表单解决方案 引言 在移动应用开发中,表单处理一直是一个既常见又具有挑战性的任务。随着HarmonyOS生态的蓬勃发展,越来越多的开发者开始关注跨平台解决方案。本文将深入探讨如何使用UniApp框…...