护网面试题目2025

护网基础试题

一、描述外网打点的流程?

靶标确认、信息收集、漏洞探测、漏洞利用、权限获取。最终的目的是获取靶标的系统权限/关键数据。在这个过程中,信息收集最为重要。掌握靶标情报越多,后续就会有更多的攻击方式去打点。比如:钓鱼邮件、web 漏洞、边界网络设备漏洞、弱口令等。

什么是钓鱼网站?

网络钓鱼攻击者利用欺骗性的电子邮件和伪造的 Web 站点来进行诈骗活动,受骗者往往会泄露自己的财务数据,如信用卡号、帐户用户名和口令等内容。诈骗者通常会将自己伪装成知名银行、在线零售商和信用卡公司等可信的站点,在所有接触诈骗信息的用户中,有高达 5%的人都会对这些骗局做出响应 。

所用的工具:

Wappalyzer :网站技术识别工具

Goby/FOFA:网络安全测试工具,由赵武打造,它能对一个目标企业梳理最全的攻击面信息,能够快速的从一个验证入口点,切换到横向。FOFA(网络空间资产搜索引擎)

Masscan:端口扫描

二、举几个 FOFA 在外网打点过程中的使用小技巧?

后台挖掘: title=“后台”&&body=“password’&&host="x.cn”

子域名:title!=‘404’&&title!=‘302’&&host=‘x.cn’

C 段:ip=‘x.x.x.x/24’&&host=‘x.cn’

框架特征:body=‘icon-spring-boot-admin.svg’ 漏洞:body=‘index/of’「列目录漏洞」

三、如何识别 CND?

通过 ping 命令,查看回显情况

windows 系统环境下,使用 nslookup 进行查询,看返回的域名解析的情况

超级 ping 工具,比如”all-tool.cn/tools

/ping“「看 ip 结果」

四、邮件钓鱼的准备工作有哪些?

钓鱼邮件,即一种伪造邮件,是指利用伪装的电子邮件,来欺骗收件人点击恶意 URL,或诱导收件人

下载带恶意程序的可执行文件。

确定邮件钓鱼的形式:链接、文件

收集目标相关的邮箱

编写钓鱼邮件文案

匿名邮箱

木马免杀测试、钓鱼站点搭建

反溯源

五、判断出靶标的 CMS,对外网打点有什么意义?

CMS 是 Content Management System 的缩写,意为“内容管理系统”。

CMS 其实是一个很广泛的称呼,从一般的博客程序,新闻发布程序,到综合性的网站管理程序都可以被称为内容管理系统。

判断当前使用的 CMS 是否存在 Nday,尝试利用公开的 poc、exp 进行测试

根据 CMS 特征关联同 CMS 框架站点,进行敏感备份文件扫描,有可能获得站点备份文件。尝试从CMS源码进行代码审计,挖掘潜在漏洞。

注:

0-day,就是只有你知道的一个漏洞!

1-day,就是刚刚公布的漏洞(没有超过一天)。

n-day,就是这个漏洞已经公布出来了 N 天啦!

六、Apache Log4j2 的漏洞原理是什么?

由于 Log4j2 组件在处理程序日志记录时存在 JNDI 注入缺陷,未经授权的攻击者利用该漏洞,可向服务

器发送恶意的数据,触发 log4j2 组件的缺陷,实现目标服务器的任意代码执行,获得目标服务器权限。

七、水坑攻击和鱼叉攻击的区别是什么?

水坑攻击指的就是黑客通过分析被攻击者经常访问的网络活动规律,寻找被攻击者经常访问的网站的

弱点,先攻击该网站植入攻击代码,等待被攻击者来访时实施攻击。

鱼叉攻击是指利用木马程序作为电子邮件的附件,发送到目标电脑,诱导受害者去打开附件感染木马。

八、如何判断靶标站点是 windows/linux?

大小写检测:windows 大小写不敏感,而 linux 大小写敏感。

PING 指令:根据 TTL 值,winodws 一般情况下>100,linux<100

TTL(生存时间值):该字段指定 IP 包被路由器丢弃之前允许通过的最大网段数量。

九、无法连接服务器 3389 端口的几种情况?

3389 端口处于关闭状态

远程桌面默认端口号被修改

防火墙=拦截

处于内网环境

超过了服务器最大的连接数

管理员设置了权限,指定用户才能通过 3389 端口进行远程桌面访问。

(3389 端口是 Windows 2000(2003) Server 远程桌面的服务端口,可以通过这个端口,用"远程桌面"等连接工具来连接到远程的服务器,如果连接上了,输入系统管理员的用户名和密码后,将变得可以像操作本机一样操作远程的电脑,因此远程服务器一般都将这个端口修改数值或者关闭。)

十、如何建立隐藏用户?

net user test$ 123456 /add [建立隐藏用户]

net localgroup administrators test$ /add

十一、为什么 Mysql 数据库的站点,无法连接?

站库分离

3306 端口未对外开放 (3306 是 Mysql 默认端口)

Mysql 默认端口被修改

十二、文件上传功能的监测点有哪些?

客户端 Javascript 检测(文件后缀名检测)

服务端检测(MINE 类型检测、文件后缀名、文件格式头)

MIME(多用途互联网邮件扩展类型)

服务端 MIME 类型检测是通过检查 http 包的 Content-Type 字段中的值来判断上传文件是否合法的。

十三、常见的未授权访问漏洞有哪些?

(未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以

直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。)

MonggoDB 未授权访问漏洞

redis 未授权访问漏洞

memcached 未授权访问漏洞

JOSS 未授权访问漏洞

VNC 未授权访问漏洞

Docker 未授权访问漏洞

Zookeeper 未授权访问漏洞

Rsync 未授权访问漏洞

十四、代码执行、文件读取、命令执行的函数有哪

些?

文件执行:eval、call_user_func、call_user_array 等

文件读取:fopen()、readfile()、fread()、file()等

命令执行:system()、exec()、shell_exec()、passthru()、pcntl_exec()等

十五、正向 shell 和反向 shell 的区别是什么?

正向 shell:攻击者连接被攻击机器,可用于攻击者处于内网,被攻击者处于公网(外网)

反向 shell:被攻击者主动连接攻击者,可用于攻击者处于外网,被攻击者在内网。

十六、正向代理和反向代理的区别?

正向代理:当客户端无法访问外部资源的时候(谷歌、百度),可以通过一个正向代理去简洁的访问。

正向代理就是处于客户端和原始服务器之间的服务器,为了从原始服务器转交请求并制定目标,客户

端向代理发送请求并制定目标,然后代理向原始服务器转交请求并将获得的内容返回给客户端。

反向代理:反向代理正好相反。对于客户端来说,反向代理就好像目标服务器。并且客户端不需要进

行任何设置。客户端向反向代理发送请求,接着反向代理判断请求走向何处,并将请求转交给客户端,

使得这些内容就好似他自己一样,一次客户端并不会感知到反向代理后面的服务,也因此不需要客户

端做任何设置,只需要把反向代理服务器当成真正的服务器就好了。

正向代理是代理客户端,为客户端收发请求,使真实客户端对服务器不可见;

而反向代理是代理服务器端,为服务器收发请求,使真实服务器对客户端不可见。

十七、Web TOP 10 漏洞有哪些?

SQL 注入

失效的身份认证

敏感数据泄露

XML 外部实体(XXE)

失效的访问控制

安全配置错误

跨站脚本(XSS)

不安全的反序列化

使用含有已知漏洞的组件

不足的日志记录和监控

十八、SQL 注入的种类有哪些?

按照注入点类型分为:数字型、字符串、搜索型

按照提交方式分为:post 型、get 型、cookie 型、http 头

按照执行结果分为:基于报错、基于布尔盲注、基于时间盲注

十九、常见的中间件有哪些?他们有那些漏洞?

IIS:远程代码执行、解析漏洞

apache:解析漏洞,目录遍历

Nginx:文件解析、目录遍历、目录穿越

JBOSS:反序列化漏洞、war 后门文件部署

weblogic:反序列化漏洞、SSRF 任意文件上传

二十、常见的目录扫描工具有哪些?

御剑

Dirsearch

dirmap

webdirscan

二十一、windows 常见的提权方法有哪些?

系统内核溢出漏洞提权

数据库提权

错误的系统配置提权

web 中间件漏洞提权

第三方软件提权

二十二、蚁剑/C 刀/冰蝎的相同与不相同之处

相同:都是用来连接 Web shell 的工具

不相同:相比于其他三款,冰蝎有流量动态加密。

二十三、windows 环境下有哪些下载文件的命令?

certutil -urlcache -split -f

bitsadmin 「url」 存放路径

powershell 存放路径

二十四、常见的端口号?攻击点?

ftp:20、21:攻击点:匿名上传下载、嗅探、爆破

ssh:22 爆破

telent:23 攻击点:嗅探、爆破

1433 :sql server 攻击点:注入、弱口令、爆破

1521:orcel 数据库 攻击点:注入、弱口令、爆破

7001:weblogic 中间件管理 攻击:java 反序列化、弱口令

6379:redis 数据库 攻击:未经授权、弱口令爆破

8080:JBOSS、tomcat 攻击:反序列化、控制台弱口令

8069:zabbix 攻击:远程执行、sql 注入

二十五、木马驻留系统的方式有哪些?

注册表

计划任务

服务

启动目录

关联文件类型

二十六、常用的威胁情报平台有哪些?

安恒威胁情报中心

奇安信威胁情报中心

绿盟威胁情报中心等。

二十七、常用的 webshell 检测工具有哪些?

a 盾

河马 webshell

百度 webdir

深信服 webshell

二十八、一般情况下。那些漏洞会被高频被用于打点?

阿帕奇 shiro 相关漏洞

log4j

上传漏洞

边界网络设备资产+弱口令

fastjson 漏洞

二十九、windows 常用的命令?

type:显示文件类型

dir:显示当前目录

ipconfig:查看 ip 地址

net user :查看用户

netstat:查看端口

tasklist:查看进程列表

find:文件中搜索字符串

ping:检测网络连通情况

三十、应急响应的基本思路是什么?

准备-检测-抑制-根除-恢复-书写报告

准备工作,收集信息:收集告警信息、客户反馈信息、设备主机信息等。

检测,判断类型:安全事件类型的判断(钓鱼邮件,webshell,爆破,中毒等)

抑制,控制范围,隔离失陷设备

根除,分析研判,将收集的信息分析

恢复,处置事件类型(进程、文件、邮件、启动项,注册表等)

输出报告

三十一、Linux 常用的命令?

cat :显示文件内容ls:列出当前目录的内容

ifconfig:查看 IP 地址

whoami:查看当前用户

netstat:查看端口

ps:查看进程列表

grep:文件中搜索字符串

ping:检测网站连接情况

crontal:检查定时任务

三十二、蓝队常用的反制手段有哪些?

蜜罐(蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。)

对攻击目标进行反渗透(IP 定位、IP 端口扫描、web 站点扫描)

应用漏洞挖掘&利用(菜刀、Goby、蚁剑)

id----> 社交特征关联

钓鱼网站–>后台扫描、xss 盲打

木马文件—>同源样本关联---->敏感字符串特侦检测(反钓鱼也逐渐被蓝队重视,通过在服务器上故意放置钓鱼文件,吸引红队主动下载安装,完成反钓鱼。)

相关文章:

护网面试题目2025

护网基础试题 一、描述外网打点的流程? 靶标确认、信息收集、漏洞探测、漏洞利用、权限获取。最终的目的是获取靶标的系统权限/关键数据。在这个过程中,信息收集最为重要。掌握靶标情报越多,后续就会有更多的攻击方式去打点。比如ÿ…...

Figma 与 Cursor 深度集成的完整解决方案

以下是 Figma 与 Cursor 深度集成的完整解决方案,实现设计-开发无缝协作: 一、集成架构设计 #mermaid-svg-NdvcKTZAZfX9DiUO {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-NdvcKTZAZfX9DiUO…...

UCRT 和 MSVC 的区别(Windows 平台上 C/C++ 开发相关)

UCRT 和 MSVC 是与 Windows 平台上 C/C 开发相关的两个重要概念,它们都属于 Microsoft 的开发工具链的一部分。下面详细解释它们的含义、区别以及用途。 一、UCRT(Universal C Runtime) 1. 含义: UCRT(Universal C …...

rabbitmq Fanout交换机简介

给每个服务创建一个队列,然后每个业务订阅一个队列,进行消费。 如订单服务起个多个服务,代码是一样的,消费的也是同一个队列。加快了队列中的消息的消费速度。 可以看到两个消费者已经在消费了...

【机器学习】集成学习与梯度提升决策树

目录 一、引言 二、自举聚合与随机森林 三、集成学习器 四、提升算法 五、Python代码实现集成学习与梯度提升决策树的实验 六、总结 一、引言 在机器学习的广阔领域中,集成学习(Ensemble Learning)犹如一座闪耀的明星,它通过组合多个基本学习器的力量,创造出…...

)

Palo Alto Networks Expedition存在命令注入漏洞(CVE-2025-0107)

免责声明 本文档所述漏洞详情及复现方法仅限用于合法授权的安全研究和学术教育用途。任何个人或组织不得利用本文内容从事未经许可的渗透测试、网络攻击或其他违法行为。使用者应确保其行为符合相关法律法规,并取得目标系统的明确授权。 对于因不当使用本文信息而造成的任何直…...

WebFuture:Ubuntu 系统上在线安装.NET Core 8 的步骤

方法一:使用官方二进制包安装 下载.NET Core 8 SDK 二进制包:访问 .NET Core 8 SDK 官方下载页面,根据你的系统架构选择对应的 Linux x64 版本等下载链接,将其下载到本地4. 创建安装目录:在终端中执行以下命令创建用于…...

JAVA-springboot JUnit单元测试

SpringBoot从入门到精通-第9章 JUnit单元测试 一、JUnit与单元测试 JUnit是一个开源的测试框架,虽然可以用于测试大多数编程语言的应用程序,但特别适合用于测试Java语言的应用程序。 软件测试一般分为4个阶段,即单元测试、集成测试、系统测…...

hot100 -- 6.矩阵系列

1.矩阵置零 问题:给定一个 m x n 的矩阵,如果一个元素为 0 ,则将其所在行和列的所有元素都设为 0 。请使用 原地 算法。 方法:记录行列 置0 # 记录行列,分别置0 def set_zero(matrix):row, col [], []# 统计0元素…...

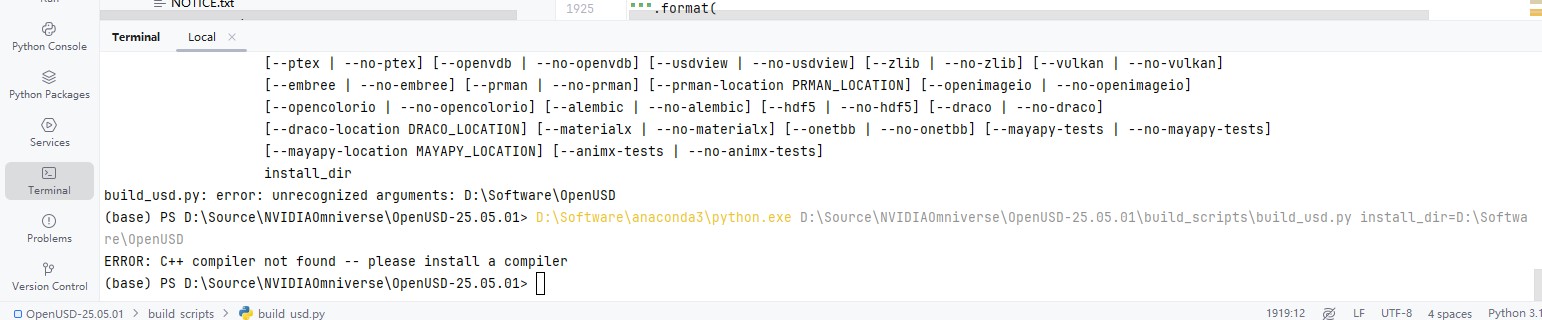

PyCharm中运行.py脚本程序

1.最近在弄一个python脚本程序,记录下运行过程。 2.编写的python程序如下 # # Copyright 2017 Pixar # # Licensed under the terms set forth in the LICENSE.txt file available at # https://openusd.org/license. # # Check whether this script is being run …...

:research_server_prompt_resource.py)

吴恩达MCP课程(5):research_server_prompt_resource.py

代码 import arxiv import json import os from typing import List from mcp.server.fastmcp import FastMCPPAPER_DIR "papers"# Initialize FastMCP server mcp FastMCP("research")mcp.tool() def search_papers(topic: str, max_results: int 5) …...

[论文阅读] 人工智能+项目管理 | 当 PMBOK 遇见 AI:传统项目管理框架的破局之路

当PMBOK遇见AI:传统项目管理框架的“AI适配指南” 论文信息 arXiv:2506.02214 Is PMBOK Guide the Right Fit for AI? Re-evaluating Project Management in the Face of Artificial Intelligence Projects Alexey Burdakov, Max Jaihyun Ahn Subjects: Software …...

Gateway 搭建

1.创建 moudle 命名为 gateway 2,pom中引入依赖 网关依赖;注册中心依赖等 <!-- 网关依赖--><dependency><groupId>org.springframework.cloud</groupId><artifactId>spring-cloud-starter-gateway</artifactId></d…...

pytorch基本运算-导数和f-string

引言 在前序对机器学习的探究过程中,我们已经深刻体会到人工智能到处都有微分求导运算,相关文章链接包括且不限于: BP神经网络 逻辑回归 对于pytorch张量,求导运算必不可少,所以本次就专门来学习一下。 f-string的用…...

impala中更改公网ip为内网ip

实际有时候需求中需要将公网的impala监听ip改为内网的ip 步骤 1,更改配置文件中的ip 1,更改/etc/default/impala中的ip配置重启服务即可在hive元数据同一个节点上要启动sudo service impala-state-store restartsudo service impala-catalog restart所有…...

5.RV1126-OPENCV 图形计算面积

一.图形面积、弧长计算介绍 前面我们已经把图形轮廓的检测、画框等功能讲解了一遍。这次主要结合轮廓检测的 API 去计算图形的面积,这些面积可以是矩形、圆形等等。图形面积计算和弧长计算常用于车辆识别、桥梁识别等重要功能,常用的 API 如 contourArea…...

一键净化Excel数据:高性能Python脚本实现多核并行清理

摘要 本文分享两个基于Python的Excel数据净化脚本,通过多进程并行技术清除工作表内不可见字符、批注、单元格样式等冗余内容,利用OpenPyXL实现底层操作,结合tqdm进度条和进程级任务分配,可快速处理百万级单元格数据。适用于数据分…...

【Android基础回顾】一:Binder机制是什么?有什么用?

Android中的Binder机制是Android系统中最核心和最基础的进程间通讯机制。 1 什么是进程间通讯机制(IPC)? 众所周知,Android系统基于Linux开发,Linux系统里面本来就有进程间通讯机制。 1.1 Linux的IPC(Inter-Process Communication)概览 它…...

LeetCode 高频 SQL 50 题(基础版) 之 【高级查询和连接】· 上

题目:1731. 每位经理的下属员工数量 题解: select employee_id,name,reports_count,average_age from Employees t1,(select reports_to,count(*) reports_count,round(avg(age)) average_agefrom Employeeswhere reports_to is not nullgroup by repor…...

资产智慧管理安全监测中心

在数字经济高速发展的今天,资产管理的智能化已成为企业降本增效的核心竞争力。从智慧园区到古建筑群,从交通枢纽到城市电网,资产智慧管理安全监测中心正以物联网、人工智能、数字孪生等技术为支撑,构建起资产全生命周期的“智慧大…...

从零开始的云计算——番外实战,iptables防火墙项目

目录 一网络规划 二项目要求 三环境准备 1防火墙设置 2PC1设置 3PC2设置 4服务器S1设置 四环境检测 1内网链接 2外网连接 五防火墙配置及测试 1内部网络中的pc1采用SNAT访问外部互联网,但是无法ping到内部网关。 编辑编辑 2内部网络服务器s1通过DN…...

移动网页调试的多元路径:WebDebugX 与其他调试工具的组合使用策略

在移动端网页开发中,仅靠一款工具很难覆盖所有调试场景。不同问题类型需要不同的调试维度——有时是网络请求,有时是 DOM 样式,有时是 JS 状态,有时是性能瓶颈。 本文以“多工具协作”为核心思想,结合多个项目经验&am…...

【基于阿里云搭建数据仓库(离线)】IDEA导出Jar包(包括第三方依赖)

目录 方法一: 方法二 1.双击"package”即可进行打包呈jar 2.双击后就会自动打包生成jar了, 生成的jar在这个目录下 3.右击,点击“复制路径/引用”,即可获得“绝对路径”、“根路径”等相关信息 前提: 在pop.…...

研发方案详解)

【HarmonyOS 5】鸿蒙HarmonyOS —(cordova)研发方案详解

Android、Ios 和 HarmonyOS APP研发分析 Android研发语言Java、Ios研发语言objective-c, HarmonOS研发语言ArkTs和C/C,写了第一句,就会有人反驳,Android和Ios也支持C/C语言,封装成动态库so,然后调用就可以了࿰…...

Linux程序运行日志总结

在Linux系统中,程序运行时产生的日志记录主要通过以下几种方式实现,这些日志有助于排查问题、监控系统行为或审计安全事件: 1. 系统日志(System Logs) 存放路径:通常位于 /var/log/ 目录下。常见日志文件: /var/log/syslog 或 /var/log/messages:通用系统日志(取决于发…...

【物联网-TCP/IP】

物联网-TCP/IP ■ TCP/IP■■■ 添加链接描述 ■ TCP/IP ■ ■ ■...

SAP ECC 与 SAP S/4HANA 技术架构全面对比

SAP ECC 是过去几十年众多企业核心业务系统的基石,涵盖财务、物流、制造等关键领域。然而,随着数字化转型的加速和企业需求的增长,其架构日益显现局限。因此,SAP 推出了新一代 ERP 解决方案——SAP S/4HANA。它不仅在功能上做出优…...

Halcon光度立体法

1、光度立体法,可用于将对象的三维形状与其二维纹理(例如打印图像)分离。需要用不同方向而且已知照明方向的多个光源,拍摄同一物体的至少三张图像。请注意,所有图像的相机视角必须相同。 物体的三维形状主要被计算为三…...

cocos3.X的oops框架oops-plugin-excel-to-json改进兼容多表单导出功能

在使用oops框架的过程中,它的导出数据并生成数据结构的插件oops-plugin-excel-to-json有些小的坑点,为满足我个人习惯,对此部分进行了一个小的修改,有需要的拿去用,记录下供大家参考; 一、配置:…...

Spring Boot + OpenAI 构建基于RAG的智能问答系统

一、技术架构设计 1.1 系统架构图 [前端]│▼ (HTTP/REST) [Spring Boot Controller]│▼ (Service Call) [问答处理服务层]├─▶ [知识库检索模块] ──▶ [向量数据库]└─▶ [OpenAI集成模块] ──▶ [OpenAI API]│▼ [结果组装与返回] 1.2 技术选型 组件技术栈版本要求…...