网络安全系统中的守护者:如何借助威胁情报 (TI) 提高安全性

在这篇哈巴尔网站上的推文中,我们将解释 TI 缩写背后的含义、为什么需要它、Positive Technologies 收集哪些网络威胁数据以及如何帮助企业预防网络威胁。我们将以四种情况为例,说明公司如何使用 PT Threat Intelligence Feeds 来发现恶意活动并预防攻击。

什么是 TI

当公司建立防御系统时,该系统就像一座堡垒。堡垒有保护它的围墙,有允许任何人进入的大门,也有将不速之客拒之门外的大门。瞭望塔是堡垒的重要组成部分。建造瞭望塔是为了在敌人靠近时发出预警。甚至在攻击开始之前,就可以从瞭望塔上预先知道敌方是谁,从哪儿来,计划用何类武器攻击。在信息安全系统中,这样的“瞭望塔”就是威胁情报 (threat intelligence) 的数据和利用这些数据的工具。

Threat intelligence (TI) 是描述现有或潜在网络威胁的信息。这类数据可以多种形式存在:从详细描述攻击者动机、基础设施、战术和技术的报告,到观察与网络威胁相关的特定 IP 地址、域、文件和其他人为产物。

网络威胁的形势不断变化——新的黑客组织不断涌现,新的漏洞定期被发现,攻击者正在从零开始编写或修改现有的恶意软件。跟踪这些变化,尤其是考虑到行业的特殊性,这是一项复杂的任务,需要安全运营中心 (SOC) 团队投入大量资源。

遗憾的是,尽管网络攻击(包括有针对性的攻击),的数量不断增加,但信息安全工具缺乏对当前信息安全威胁的了解,因此无法及时发现这些威胁。此外,公司本身也并非总能有效应对意外事件。

根据最新的《Devo SOC 性能报告》,26% 的公司表示,分析师要处理的警报太多,使安全运营中心 (SOC) 的工作变得苦不堪言。此外,29% 的受访企业表示无法招聘和留住技术熟练的专业人员,这一因素也致使企业难以快速发现和应对网络威胁。此外,我们的实践经验表明,专家需要花费大量时间来评估威胁的危险性并确定响应任务的优先级——即使成功发现网络隐患事件,他们也可能需要花费几分钟到几个小时的时间来查明威胁:谁攻击了公司、攻击的目的是什么以及攻击者可能采取的进一步措施。

利用 threat intelligence 数据,企业可以加快与事件风险评估和优先级安排有关的流程,并快速识别误报,及早发现攻击。

Positive Technologies 收集哪些网络威胁数据

很多公司尝试使用有关网络威胁的开放信息源,但面临此类数据质量低劣的问题。更糟糕的是,开放源码不定期更新数据、缺乏补充背景的信息,而且包含许多假阳性破坏指标,这只会使威胁管理过程更加复杂。结果显示,安全运营中心 (SOC) 团队非但没有减少工作量,反而要额外耗时来清理这些数据。

我们不断收集和分析网络威胁,然后以数据流的形式发布结果,其中包含破坏指标(信息源)。它们集成到公司的监管和信息保护系统中,为公司提供快速发现危险活动所需的背景信息,从而提高工作效率。破坏指标有助于安全运营中心 (SOC) 团队及时预防与已知攻击相关的网络事件。

很多人可能想知道,我们从何处获取以及如何处理这些数据以用于信息源?处理网络威胁数据首先要从各种来源的文件开始。这些来源包括收集和检查文件是否为恶意软件的在线服务,以及开发和销售恶意软件的专业黑客论坛。PT Threat Intelligence Feeds 的主要特点是基于我们专家安全中心 (PT Expert Security Center) 专家们积累的威胁情报。这些数据来自对真实攻击的调查和对全球黑客组织(包括 APT 组织)活动的研究。此外,我们的专家还跟踪针对具体行业公司的特定威胁。

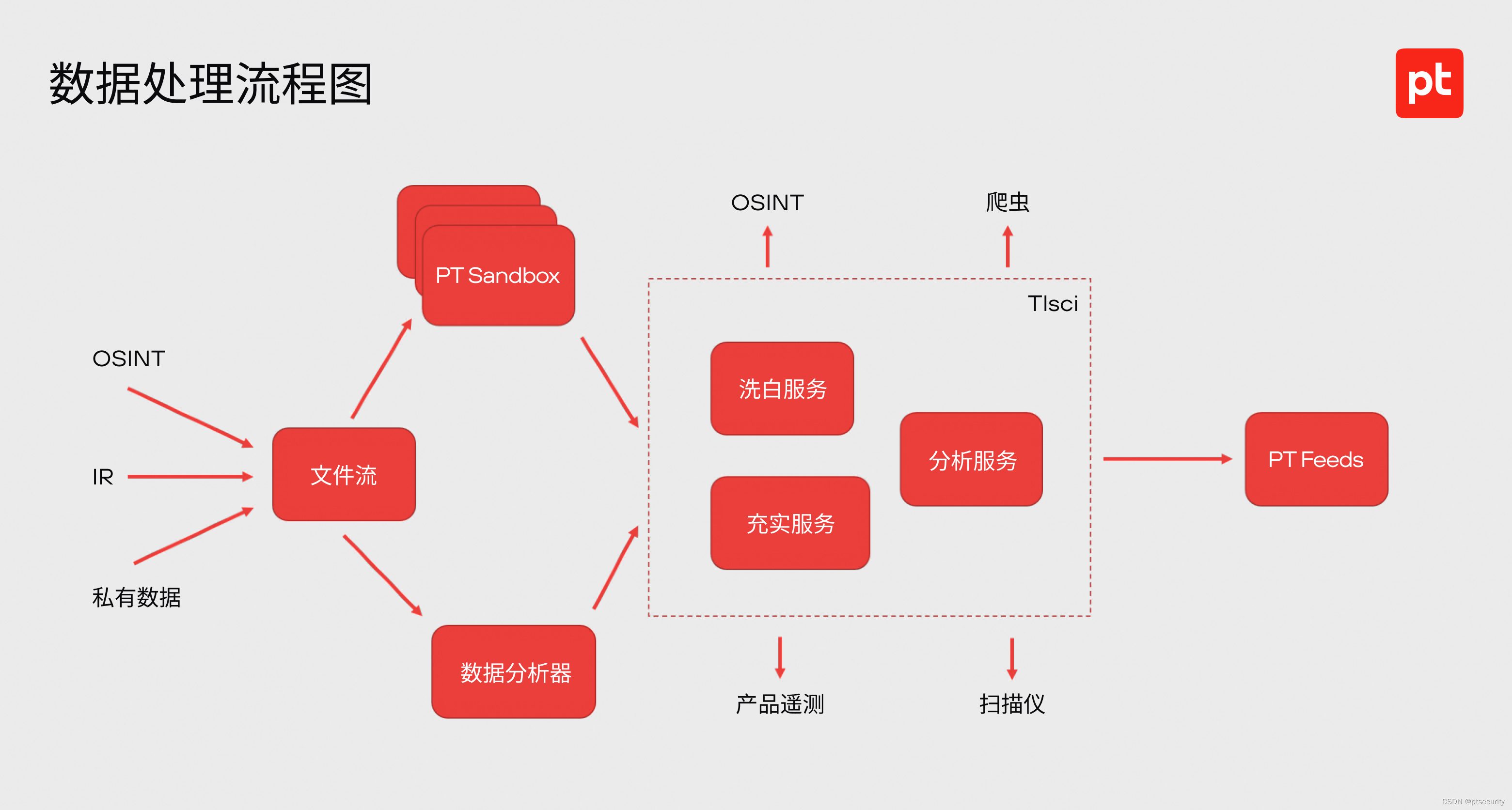

上一步收集的文件会被发送至处理器,在处理器中被分成两个文件流。PT Sandbox 会动态分析第一个文件流中的文件。第二个文件流在静态模式下进行自动化分析。它由我们的 threat intelligence 团队开发,专门处理文件并从中提取有用信息。然后将分析结果进行混合并进入一个专门的系统,该系统会对收到的信息进行预处理和酌量。系统随后生成数据片段,即信息源。所有破坏指标都要经过误报检查和算法验证,因此信息源中数据的质量很高。

PT Threat Intelligence Feeds 的数据处理流程图

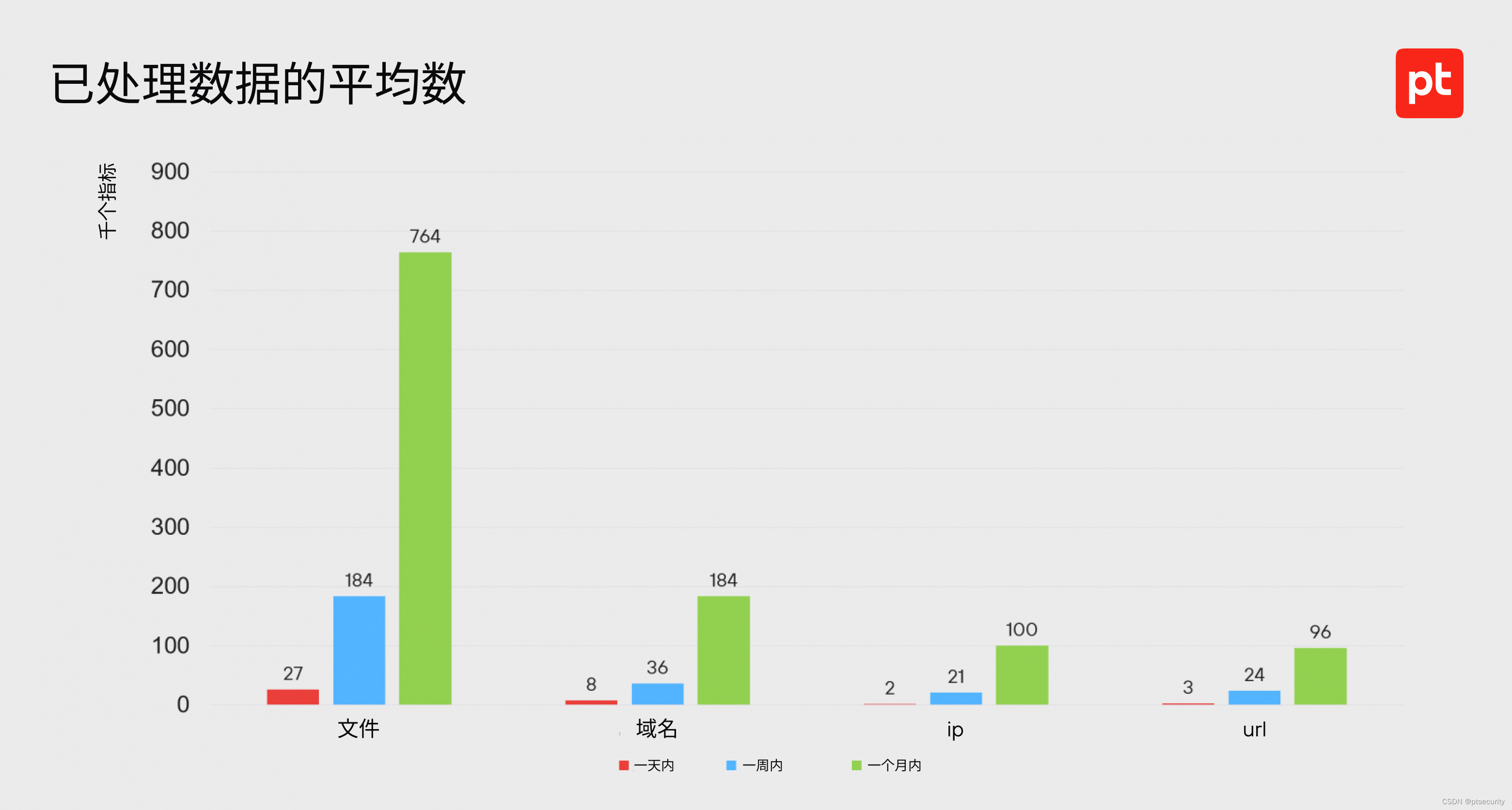

Positive Technologies 破坏指标数据库包含 IP 地址、URL、域和文件哈希值。

指标数据库中已处理数据的平均数

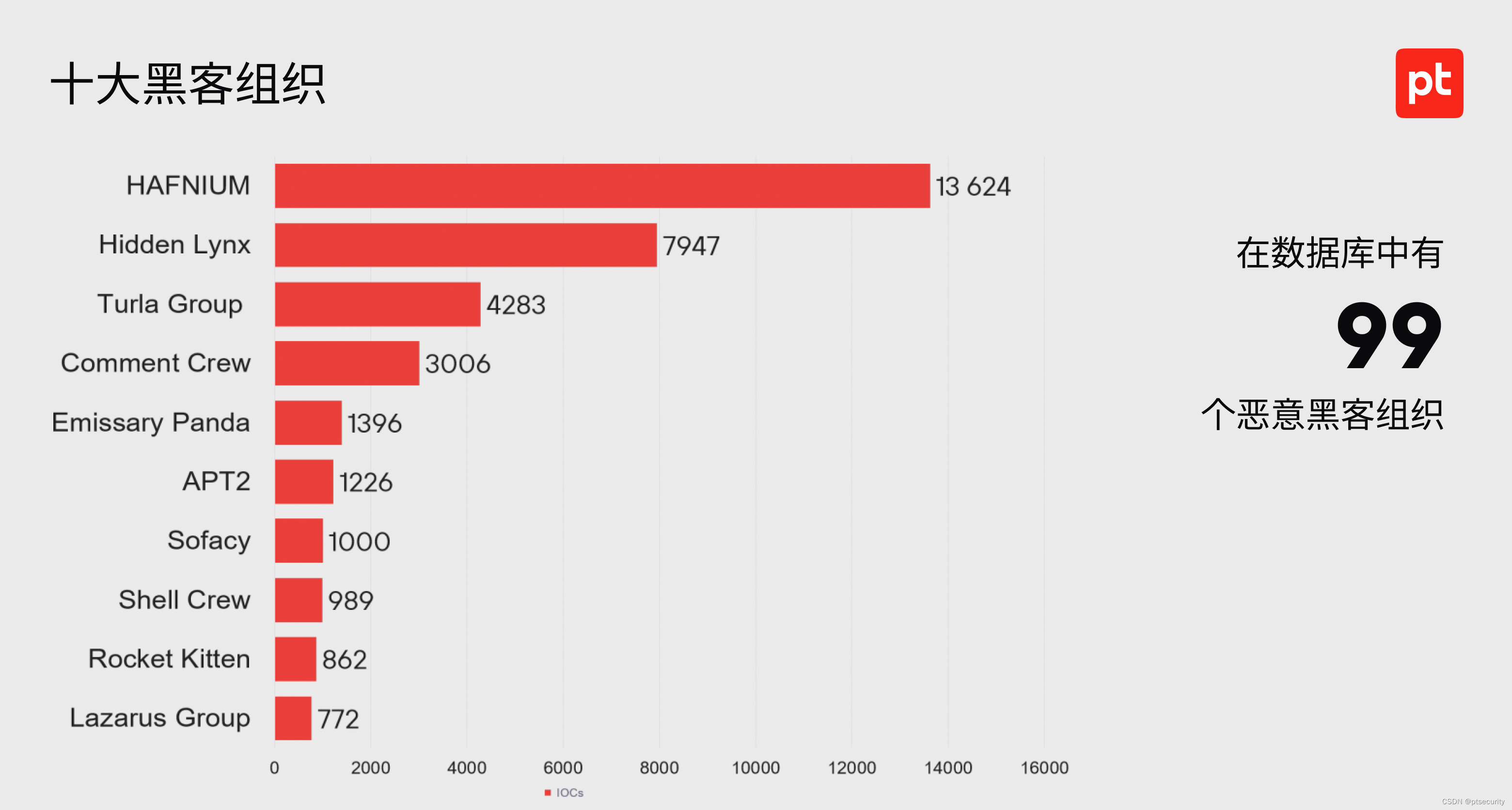

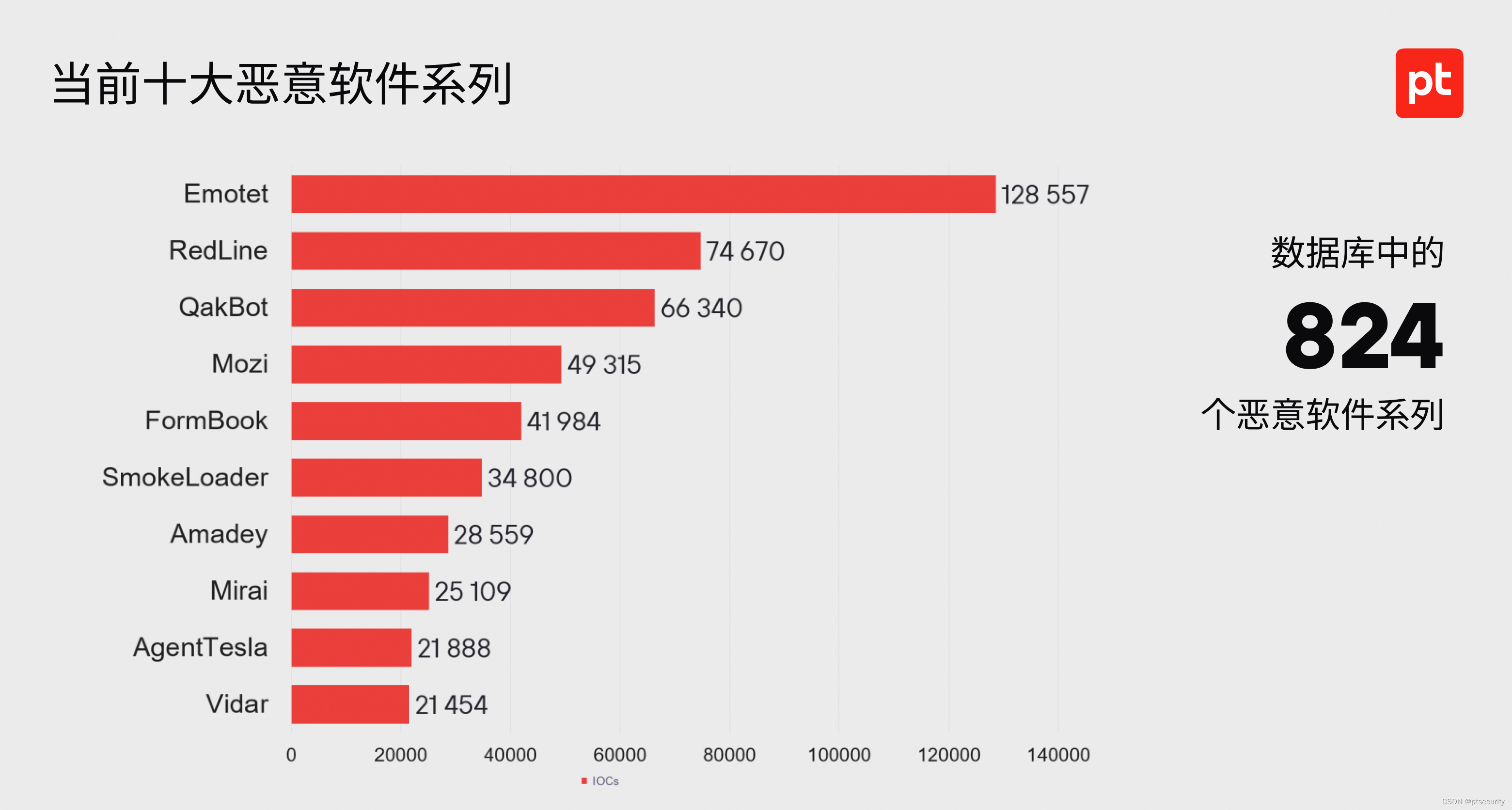

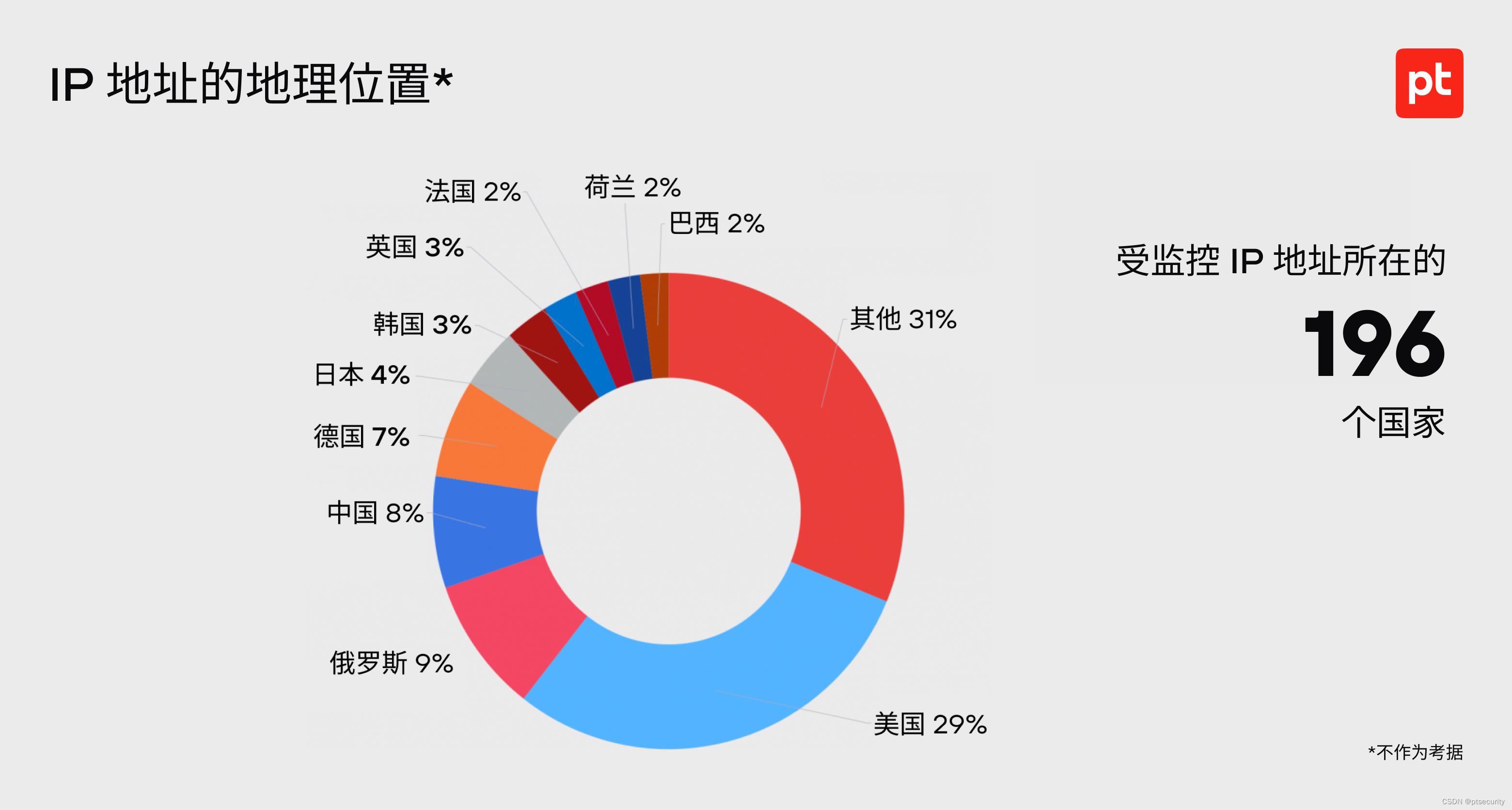

Positive Technologies 数据库包含近百个黑客组织和 800 多个恶意软件系列的破坏指标。此外,我们还确定了 IP 地址的地理位置。注意:这些数据不能用于确定来自某个国家的威胁等级。

十大黑客组织

当前十大恶意软件系列

独特的 Positive Technologies 指标数据库统计

信息源的用途

要使关于网络威胁的数据为公司带来最大利益,对其来说拥有破坏指标的背景是非常重要的。因此,除指标外,信息源还应包括各种信息,以帮助了解具体组织所面临威胁的背景。我们的数据库包含不同的信息源(及其集合),具体取决于公司的需求、规模和所在行业,目前共有 40 多个信息源。例如,我们可以收集与当前针对性威胁有关的侧面信息或包含 sinkhole 节点 IP 地址的信息源。

信息源的内容多样。让我们通过具体实例了解信息源中的数据构成。

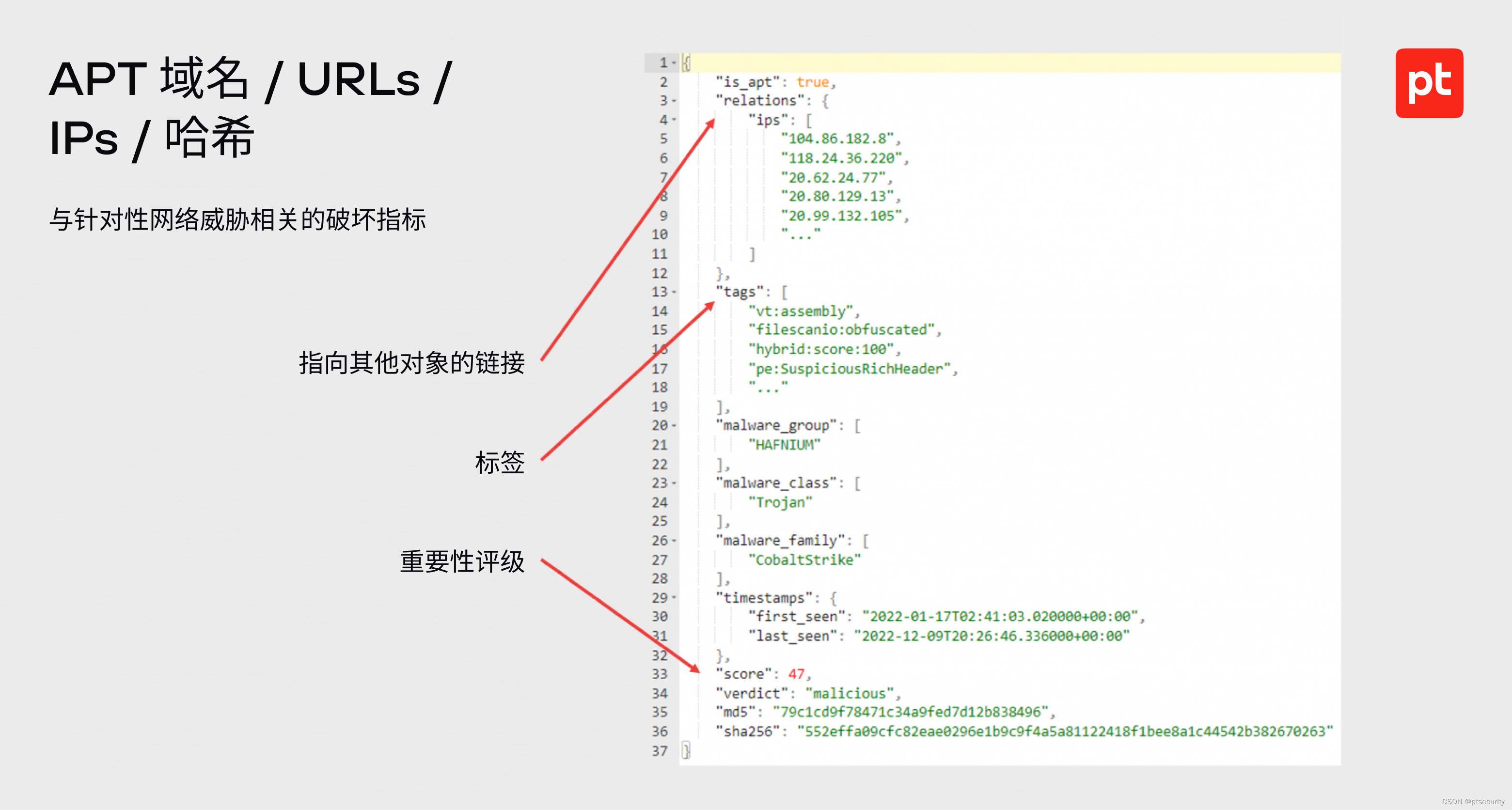

包含与针对性网络威胁相关的破坏指标的信息源构成

信息源中包括指向其他对象的链接、重要性评级和标签。在我们看来,后者是最有用的,因为它们存储了大量背景信息,可供分析人员自由解读。在信息充实时,我们会收集外部数据。标签既可以由我们手动添加,也可以由外部系统添加。

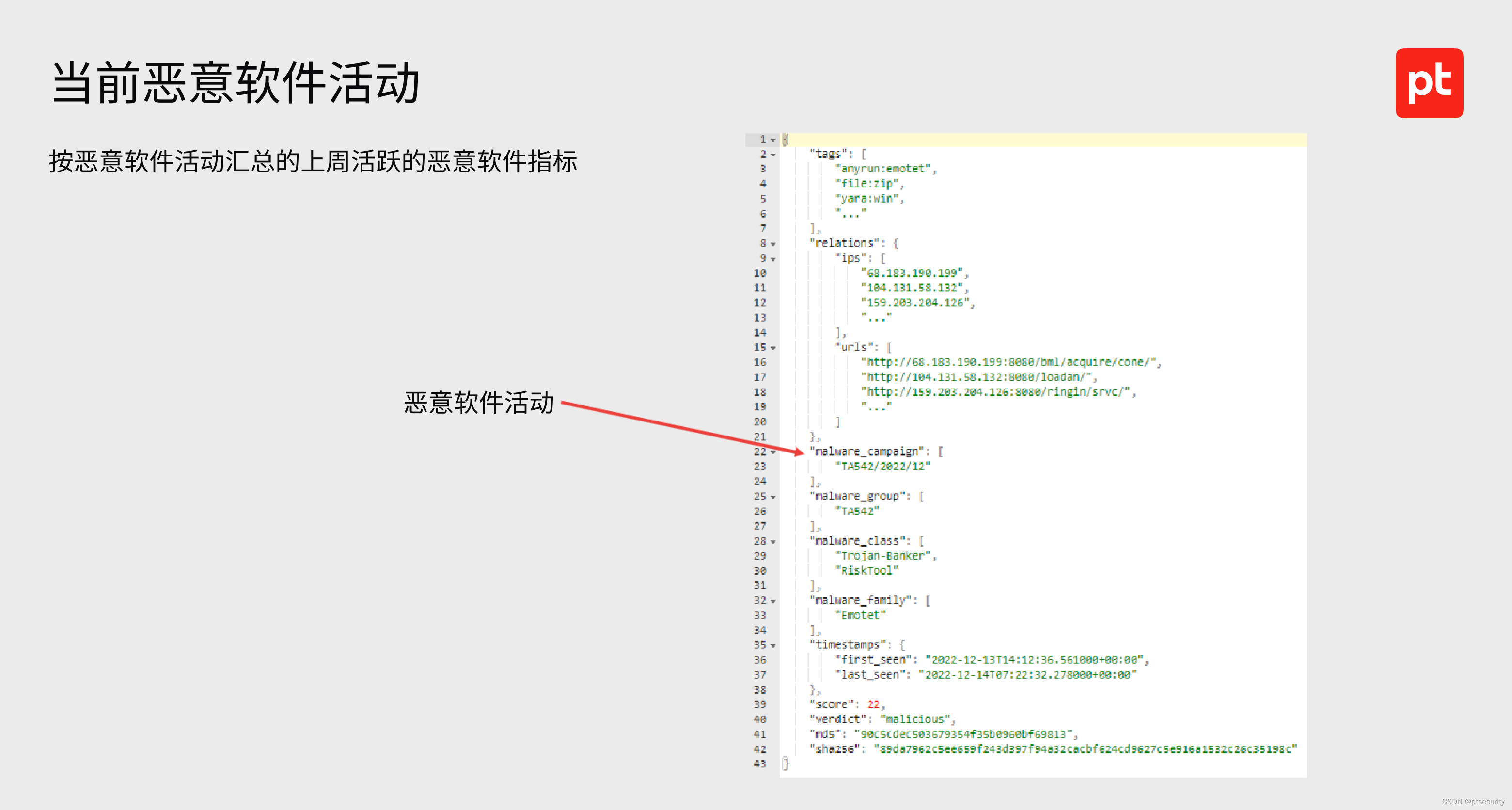

包含上个月仍活跃的恶意软件系列指标的信息源构成

包含活跃恶意软件活动指标的信息源构成

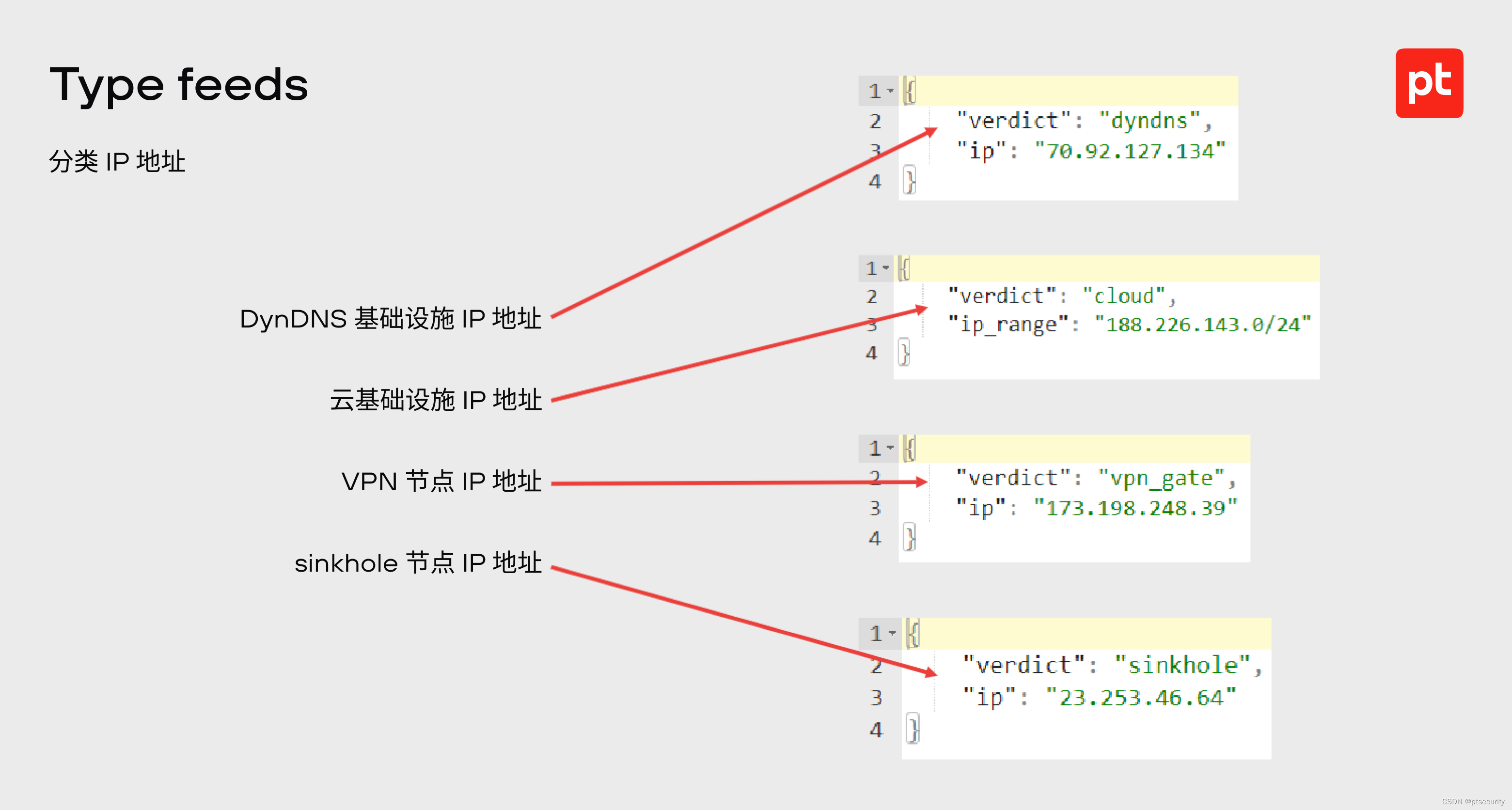

包含 IP 地址的信息源

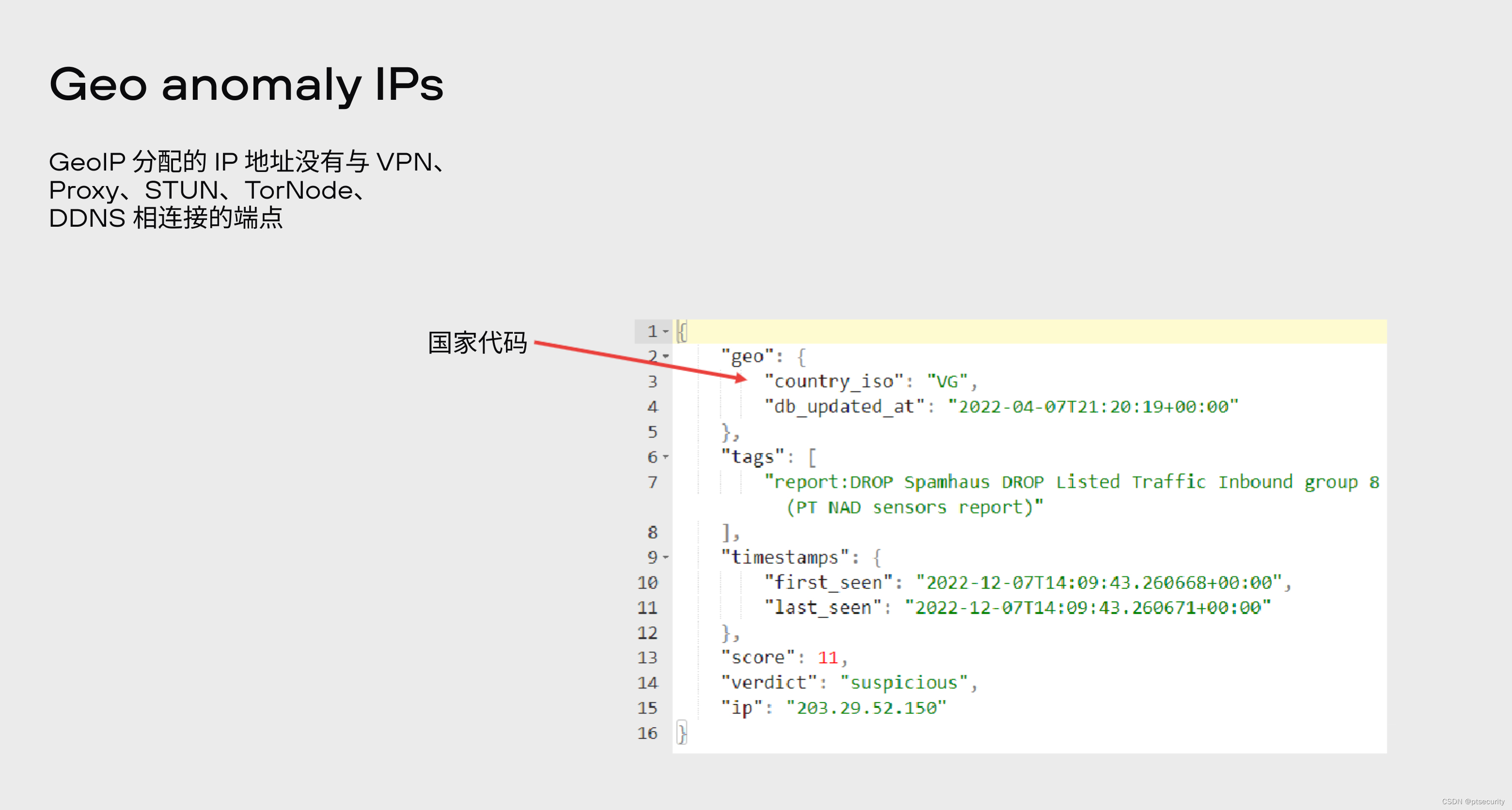

包含由 GeoIP 分配的 IP 地址的信息源

事实上,信息源中的内容远比截图上的内容要多。我们只展示了一些片段。用户可以自行选择他们想要包含的数据。

目前,我们已编制包括以下内容的信息源:

- 域、文件哈希值、URL 和 IP 地址的白名单;

- 中等威胁级别的域、文件哈希值、URL 和 IP 地址列表;

- CDN IP 地址;

- 恶意的域、URL 和 IP 地址的下载;

- 以前在网络攻击中使用过的域名、URL 和 IP 地址。

今后,我们计划在信息源中添加新的数据,特别是根据 MITRE ATT&CK 矩阵提供的有关攻击者的战术、技术和方法的信息,这将有助于安全运营中心 (SOC) 团队根据黑客所处的攻击阶段选择正确的应对措施。顺便说一下,为了让信息安全专家可以更容易地理解攻击者的行动和调查事件,我们已将 MITRE ATT&CK 矩阵翻译成俄语,并以交互式形式发布。请将其保存至您的网页书签,以便随时查阅!

使用包含破坏指标的数据流的情景

网络威胁数据的使用场景有很多:可以将信息源上传到 SIEM 系统(这可以帮助发现对公司而言极其重要的使用破坏指标的信息安全事件),上传到其他安全工具(通过威胁数据丰富公司的信息安全系统并提高其有效性)或TI 平台(可以扩展公司现有的有关威胁的知识库并添加背景信息和独家数据)。

让我们以 PT Threat Intelligence Feeds 为例,考虑可使用破坏指标数据的情景,它可以帮助安全专家快速发现企业网络上的危险活动并预防攻击。

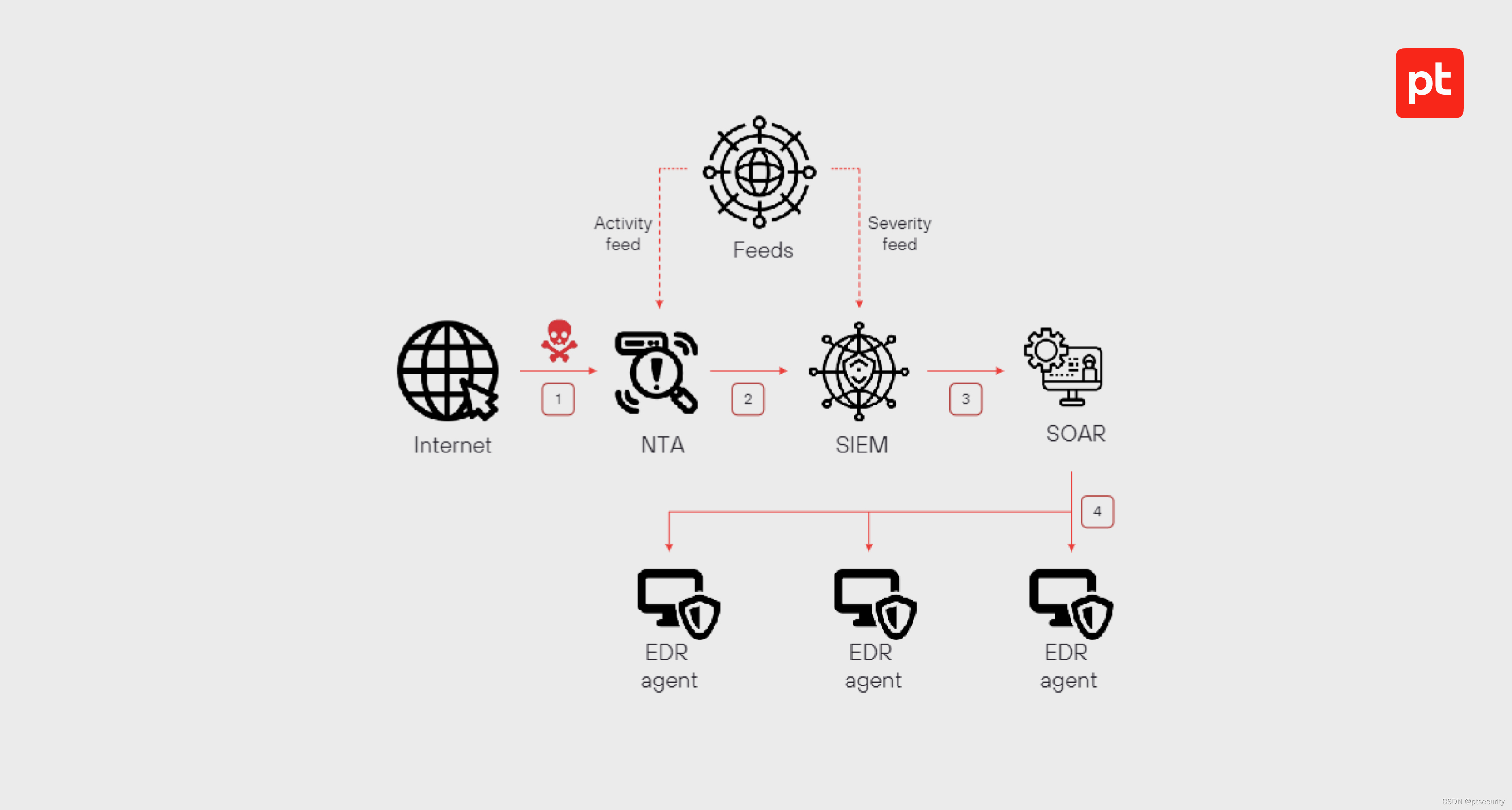

公司使用多种防御工具的复杂场景

- 网络流量分析 (network traffic analysis, NTA) 系统借助 activity feed 检测恶意活动。这些信息被传输至安全信息和事件管理(security information and event management, SIEM)系统。

- 在 SIEM 系统中,借助 severity feed 对事件进行优先级排序。事件卡片被传输至安全编排自动化与响应(security orchestration, automation and response, SOAR) 系统。

- 在 SOAR 平台上为端点威胁检测和响应 (endpoint detection and response, EDR) 系统创建任务,以查找端点上的相关破坏指标。

- 在端点检测与响应的介质上运行响应情景。

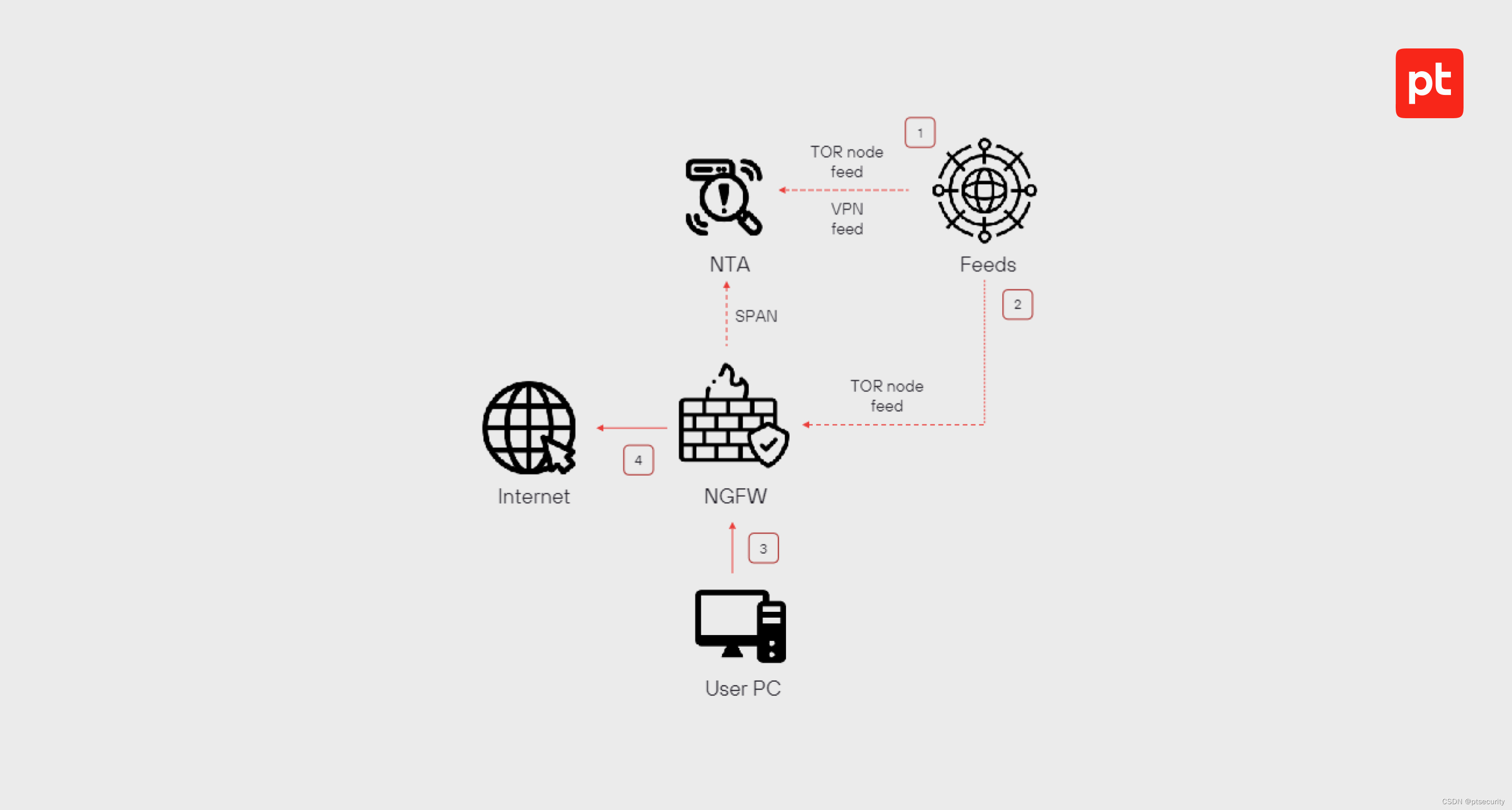

内部攻击者实施攻击的情景

- TOR node feed 和 VPN feed 是用于发现与 TOR 资源和流量分析 VPN 系统交互企图的信息源。

- TOR node feed 被用于阻止访问新一代的防火墙 (next-generation firewall, NGFW)。

- 内部攻击者试图从影子论坛安装恶意软件。

- 与 TOR 网络的交互被阻止。

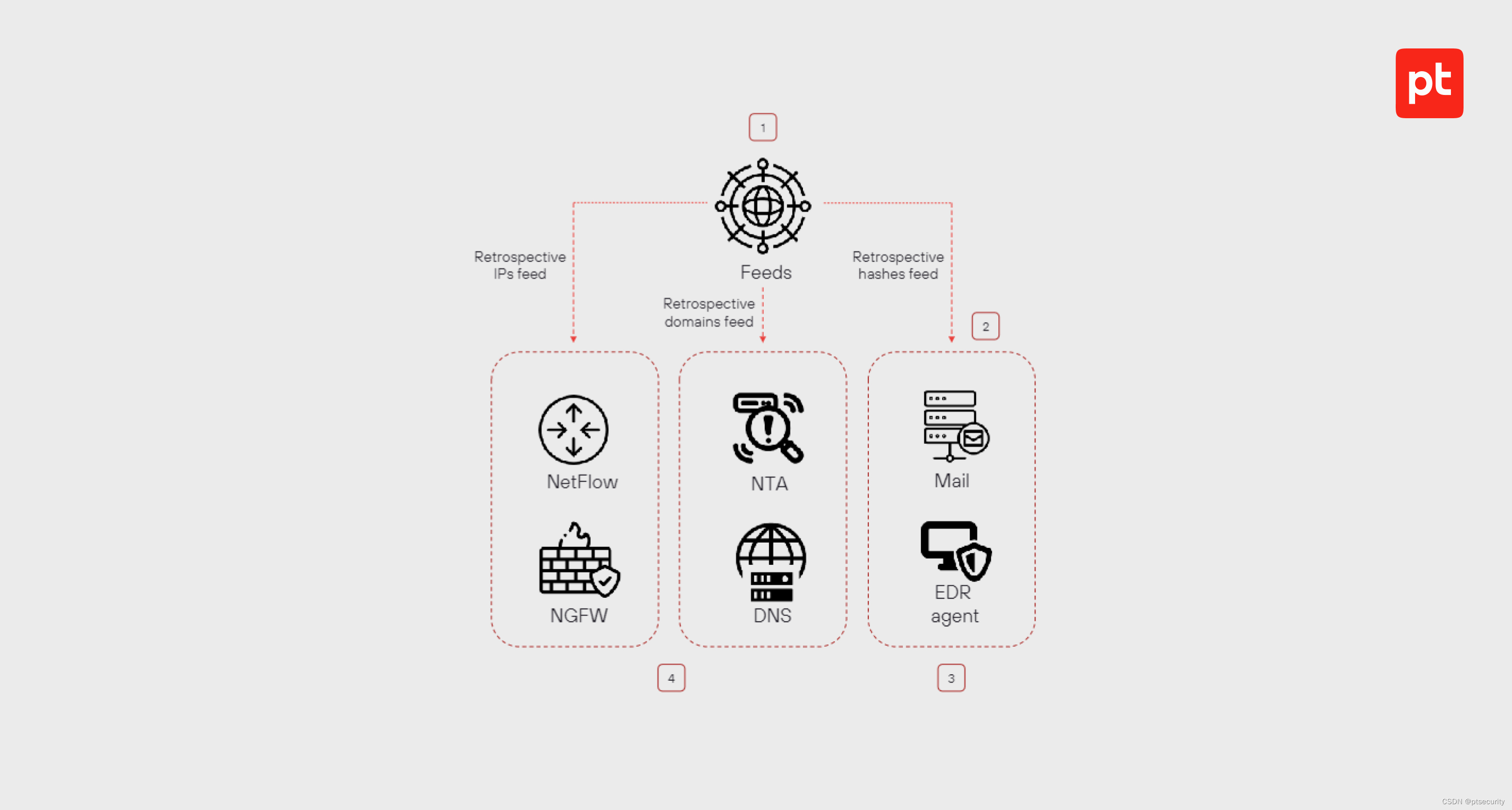

扩展数据采样的情景

1.在回顾性分析中,信息源用于搜索事件:

- retrospective IPs feed——在 NetFlow 和国际电信联盟的日志文件中;

- retrospective domains feed——在 NTA 和 DNS 日志文件中

- retrospective hashes feed——在分析邮件附件或使用 EDR 扫描端点时。

2.检测到之前漏掉的网络钓鱼邮件。

3.从检索到的样本中识别出受损节点。

4.网络分析器提供的信息对受损节点进行了补充。

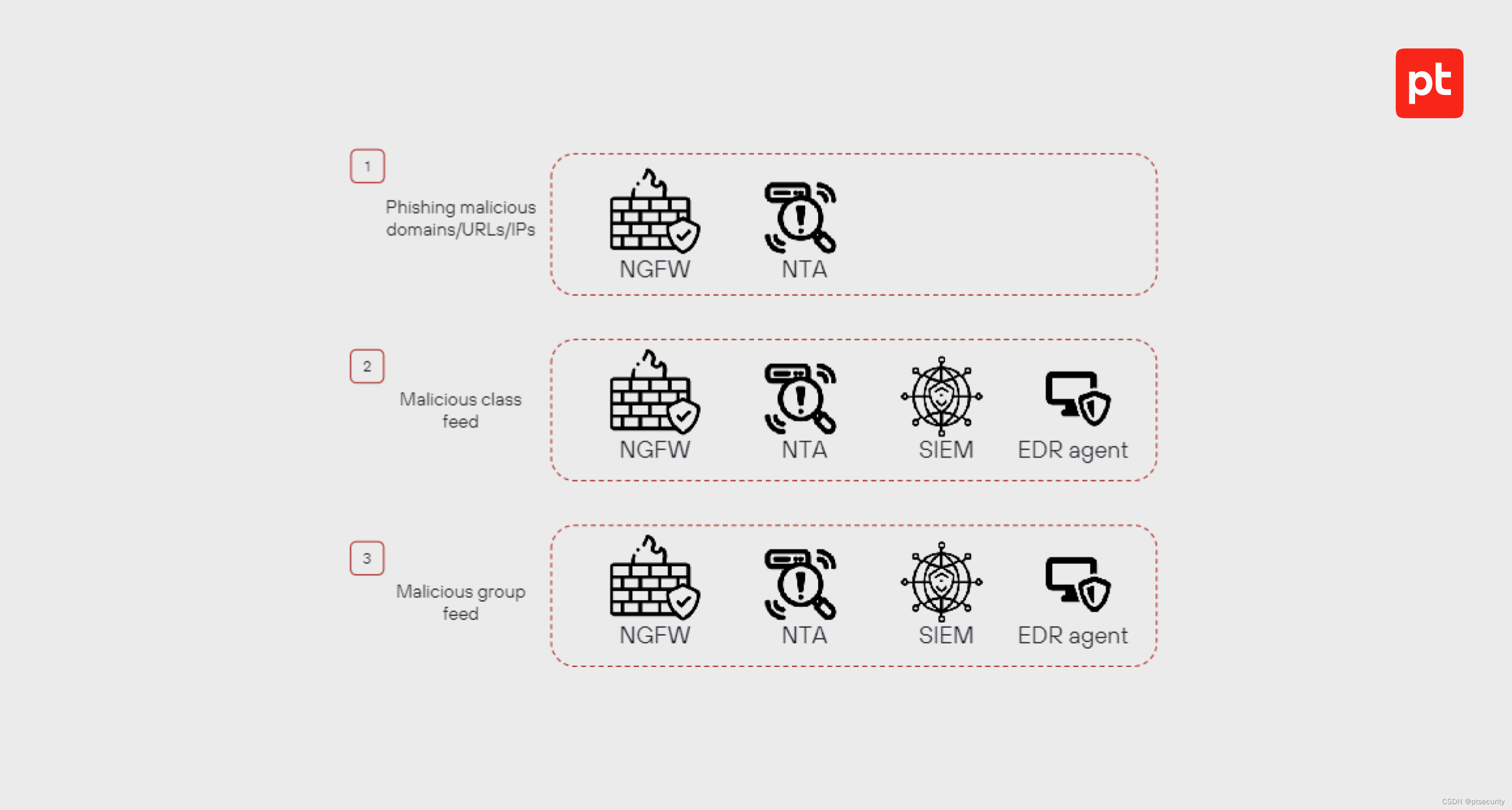

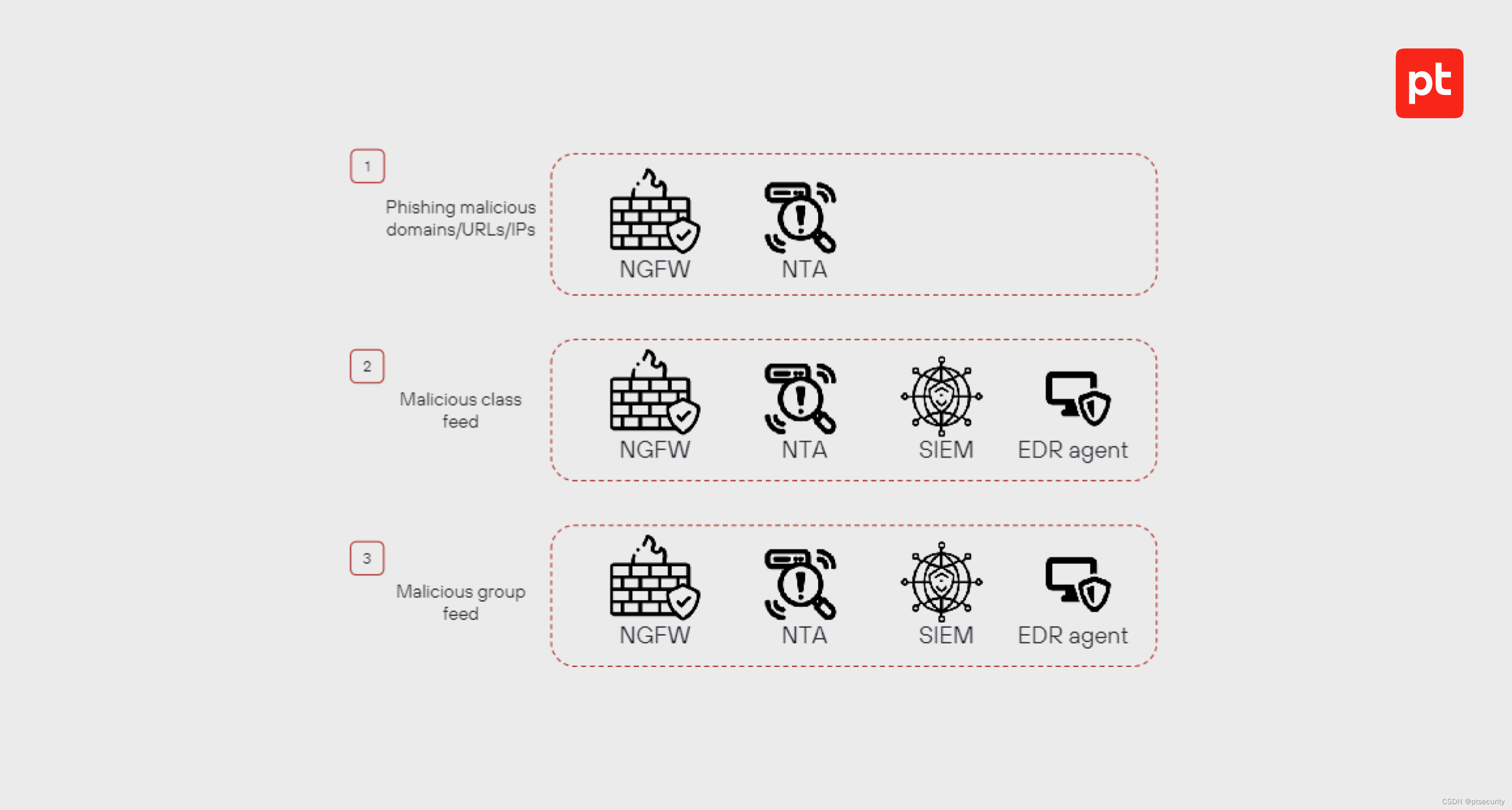

主动防御的情景

- Phishing malicious domains/URLs/IPs 信息源用于预防最危险的攻击载体——网络钓鱼。

- Malicious class feed 用于对付最危险的恶意软件类别——加密程序。

- Malicious group feed 用于发现具体的活动群组(如 Cloud Atlas)的攻击。

总结

外部威胁情报可让您了解谁在以何种方式攻击您的业务。为了有效抵御网络攻击,信息源必须是最新的,并提供背景信息,以帮助做出正确的应对决策。例如,PT Threat Intelligence Feeds 会定期更新,安全运营中心 (SOC) 团队可以关注最新的威胁,包括针对特定行业、地区或具体公司的威胁,并利用它们主动防御威胁。此外,数据处理应尽可能自动化,以减少专家分析威胁的时间。

在评论中分享您使用 threat intelligence 数据的经验。您取得了哪些成效?

相关文章:

网络安全系统中的守护者:如何借助威胁情报 (TI) 提高安全性

在这篇哈巴尔网站上的推文中,我们将解释 TI 缩写背后的含义、为什么需要它、Positive Technologies 收集哪些网络威胁数据以及如何帮助企业预防网络威胁。我们将以四种情况为例,说明公司如何使用 PT Threat Intelligence Feeds 来发现恶意活动并预防攻击…...

并发编程 - CompletableFuture

文章目录 Pre概述FutureFuture的缺陷类继承关系功能概述API提交任务的相关API结果转换的相关APIthenApplyhandlethenRunthenAcceptthenAcceptBoththenCombinethenCompose 回调方法的相关API异常处理的相关API获取结果的相关API DEMO实战注意事项 Pre 每日一博 - Java 异步编程…...

IPIDEA参展ChinaJoy!探索未来创新科技的峰会之旅

中国最大的国际数码互动娱乐展会ChinaJoy即将于7月28日在上海举行,届时将聚集全球来自22个国家和地区的领先科技公司、创业者和技术专家,为参观者呈现一系列引人入胜的展览和活动。而IPIDEA作为参展商之一,将为参观者带来一场关于数字科技的奇…...

2023最新ChatGPT商业运营版网站源码+支持ChatGPT4.0+GPT联网+支持ai绘画(Midjourney)+支持Mind思维导图生成

本系统使用Nestjs和Vue3框架技术,持续集成AI能力到本系统! 支持GPT3模型、GPT4模型Midjourney专业绘画(全自定义调参)、Midjourney以图生图、Dall-E2绘画Mind思维导图生成应用工作台(Prompt)AI绘画广场自定…...

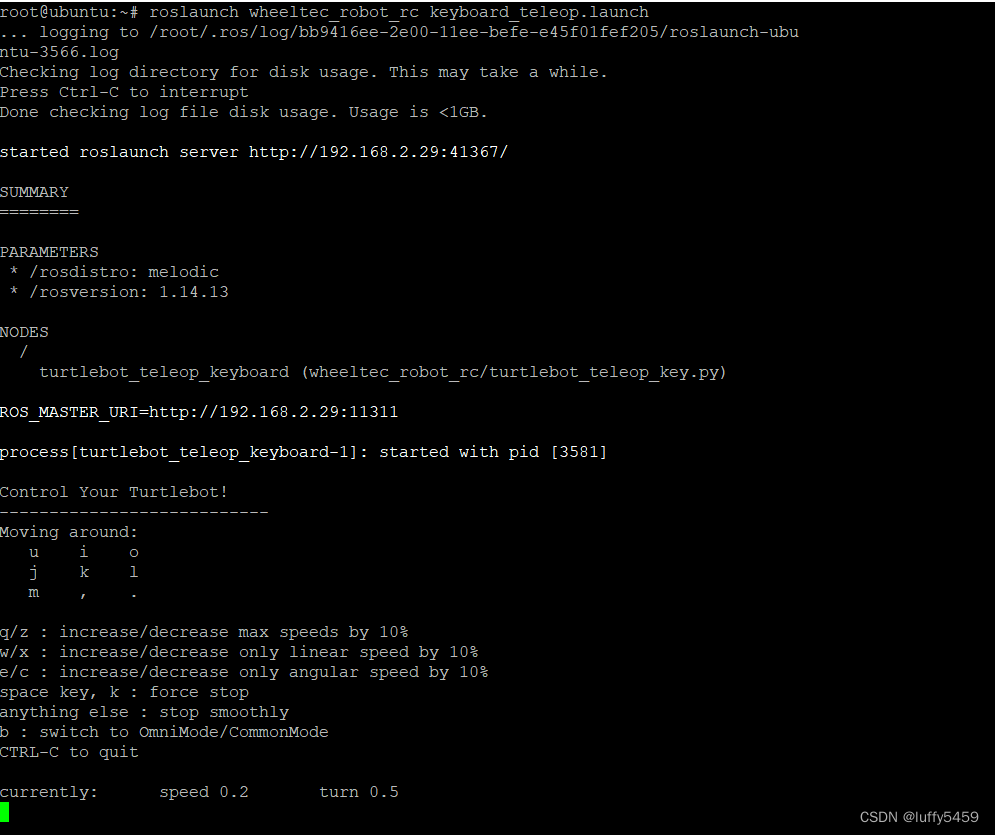

轮趣科技教育版ros小车键盘控制运动

我之前买的ros小车是单独买的底板,以为随便一个树莓派就可以,因为我以前有一个树莓派3B,后来买了单独的小车之后,发现只能使用树莓派4B,然后又单独买了一个树莓派4B,给装上镜像,安装ros-melodic…...

方法)

深入理解Python中的os.chdir()方法

深入理解Python中的os.chdir()方法 1. 简介 在Python中,os.chdir()方法用于改变当前的工作目录。工作目录是指当前正在执行的脚本所在的目录。通过使用os.chdir()方法,我们可以在脚本执行过程中切换到不同的目录。 在编写Python脚本时,我们…...

【Golang 接口自动化02】使用标准库net/http发送Post请求

目录 写在前面 发送Post请求 示例代码 源码分析 Post请求参数解析 响应数据解析 验证 发送Json/XMl Json请求示例代码 xml请求示例代码 总结 资料获取方法 写在前面 上一篇我们介绍了使用 net/http 发送get请求,因为考虑到篇幅问题,把Post单…...

LaTex语法(常用数学符号的语法和注意事项)

说明:[]括号表示把语法括起来,并不表示LaTex语法。 1. 求和符号(Σ) 这个符号的基本语法为:[\sum_{}^{}]。 符号有两种模式:内联数学模式(inside math mode)和显示数学模式(displayed math mode)。 内联数学模式:排版时使用各…...

Yunfly 一款高效、性能优异的node.js企业级web框架

介绍 Yunfly 一款高性能 Node.js WEB 框架, 使用 Typescript 构建我们的应用。 使用 Koa2 做为 HTTP 底层框架, 使用 routing-controllers 、 typedi 来高效构建我们的 Node 应用。 Yunfly 在 Koa 框架之上提升了一个抽象级别, 但仍然支持 Koa 中间件。在此基础之上, 提供了一…...

mac m1安装Centos9

先看结果(在mac M1 安装centos8 安装不成功的原因大部分是没有找到正确的系统) 由于Cnetos8 停服,现有mac m1 上能够按照的Centos8 并非由官方发布,因此寻找官方发布的能够在mac m1上安装的centos版本。 在YouTuBe上找到一个视频…...

深入理解mAP

0 介绍 mAP是目标检测任务最重要的评价指标。 mAP 是mean average precosion的缩写,mean 和 average都是平均的意思, 所以这个指标的计算涉及到2次平均。 mean是对所有类别的平均, 比如VOC 数据有20个类, 每个类别分别计算AP&…...

PostGis -基础、Springboot 整合、电子围栏处理

目的: 为什么要用PostgreSQL? 因为有时候我们需要存储 空间数据,如:存储一个 多边形 到数据。PostGis中 geometry、geography :基本空间数据类型,用于表达点线面等空间要素,具体类型涵盖了OGC的简单对象模…...

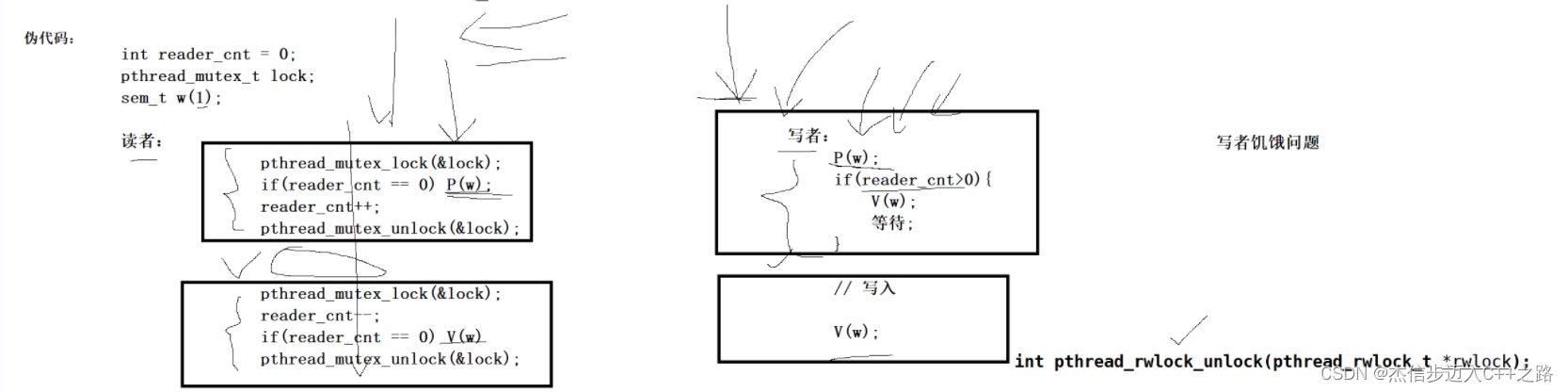

【Linux】多线程的补充

1 线程安全的单例模式 1.1 什么是单例模式 单例模式是一种 "经典的, 常用的, 常考的" 设计模式. 1.2 什么是设计模式 IT行业这么火, 涌入的人很多. 俗话说林子大了啥鸟都有. 大佬和菜鸡们两极分化的越来越严重. 为了让菜鸡们不太拖大佬的后腿, 于是大佬们针对一些…...

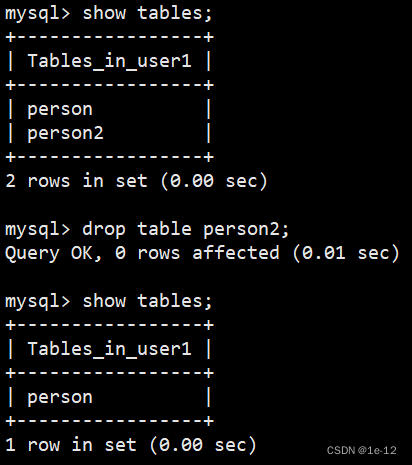

【MySQL】表的操作

今天我们来谈谈MySQL下对表的操作 目录 一、创建表 二、查看表 2.1 查看库中存有的表 2.2 查看表结构 2.3 查看表的创建语句 三、修改表 3.1 重命名表名 3.2 新增列 3.3 修改列的数据类型 3.4 删除列 3.5 重命名列 3.6 向表中插入数据 四、删除表 一、创建表 我…...

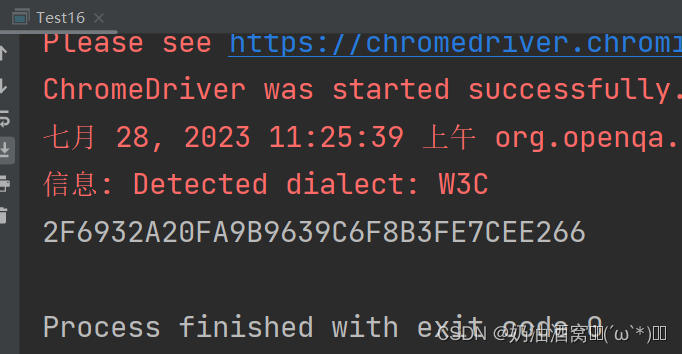

自动化测试 selenium(测试系列7)

目录 前言: 1.什么是自动化测试 2.Selenium是什么 3.Selenium原理 4.SeleniumJava环境搭建 5.Selenium常用的API使用 5.1定位元素findElement 5.1.1css选择器 5.1.2id选择器 5.1.3类选择器 5.1.4xpath选择器 5.2操作测试对象 5.2.1click点击对象 5.2.…...

)

小研究 - JVM 垃圾回收方式性能研究(二)

本文从几种JVM垃圾回收方式及原理出发,研究了在 SPEC jbb2015基准测试中不同垃圾回收方式对于JVM 性能的影响,并通过最终测试数据对比,给出了不同应用场景下如何选择垃圾回收策略的方法。 目录 3 几种垃圾回收器 3.1 串行回收器 3.2 并行回…...

【网络安全带你练爬虫-100练】第15练:模拟用户登录

目录 一、目标1:理清逻辑 二、目标2:将每一步用代码进行表示 三、网络安全O 一、目标1:理清逻辑 模拟登录的基本流程 1、进入入口程序 2、读取目标URL 3、请求加上线程 4、确定请求数据包 5、请求格式的确认 6、数据的处理与判断 二、目标…...

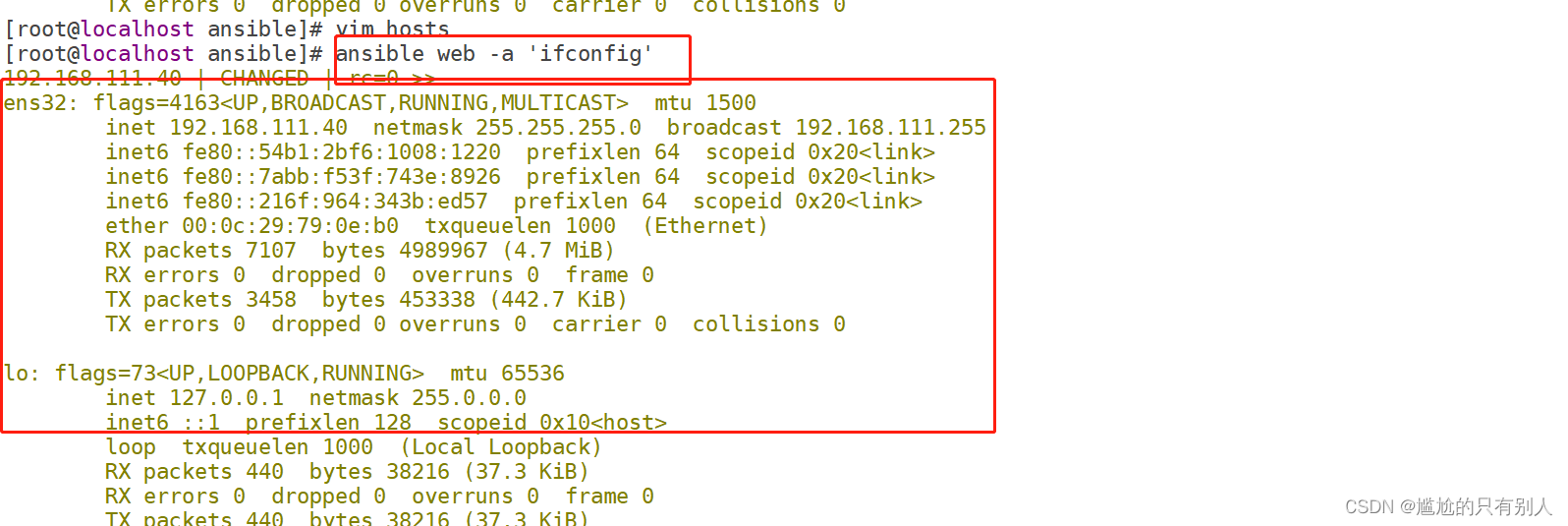

Ansible

Ansible 文章目录 Ansible一、概念1.简介2.特性 二、ansible模块1.命令行格式2.模块1.command 模块2.shell 模块3.cron 模块4.user 模块5.group 模块6.copy 模块7.file 模块8.hostname 模块9.ping 模块10.yum 模块11.service/systemd 模块12.script 模块13.mount 模块14.archiv…...

)

kafka:消费者从指定时间的偏移开始消费(二)

我的前一篇博客《kafka:AdminClient获取指定主题的所有消费者的消费偏移(一)》为了忽略忽略掉上线之前的所有消息,从获取指定主题的所有消费者的消费偏移并计算出最大偏移来解决此问题。 但这个方案需要使用不常用的AdminClient类,而且如果该主题如果是第…...

Spring的加载配置文件、容器和获取bean的方式

🐌个人主页: 🐌 叶落闲庭 💨我的专栏:💨 c语言 数据结构 javaweb 石可破也,而不可夺坚;丹可磨也,而不可夺赤。 Spring配置文件和容器相关 一、加载properties文件1.1加载…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

CVPR 2025 MIMO: 支持视觉指代和像素grounding 的医学视觉语言模型

CVPR 2025 | MIMO:支持视觉指代和像素对齐的医学视觉语言模型 论文信息 标题:MIMO: A medical vision language model with visual referring multimodal input and pixel grounding multimodal output作者:Yanyuan Chen, Dexuan Xu, Yu Hu…...

以下是对华为 HarmonyOS NETX 5属性动画(ArkTS)文档的结构化整理,通过层级标题、表格和代码块提升可读性:

一、属性动画概述NETX 作用:实现组件通用属性的渐变过渡效果,提升用户体验。支持属性:width、height、backgroundColor、opacity、scale、rotate、translate等。注意事项: 布局类属性(如宽高)变化时&#…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

MVC 数据库

MVC 数据库 引言 在软件开发领域,Model-View-Controller(MVC)是一种流行的软件架构模式,它将应用程序分为三个核心组件:模型(Model)、视图(View)和控制器(Controller)。这种模式有助于提高代码的可维护性和可扩展性。本文将深入探讨MVC架构与数据库之间的关系,以…...

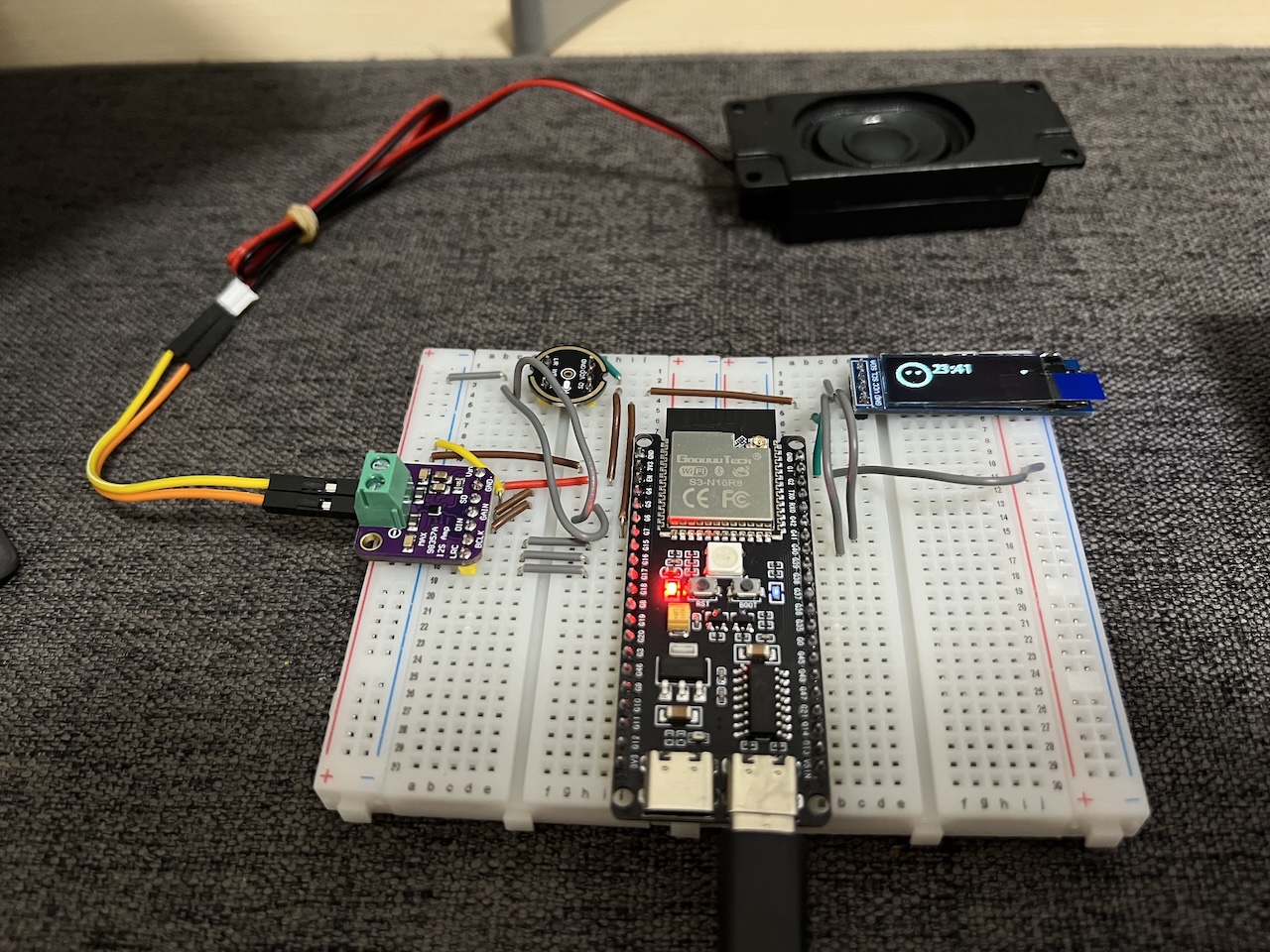

DIY|Mac 搭建 ESP-IDF 开发环境及编译小智 AI

前一阵子在百度 AI 开发者大会上,看到基于小智 AI DIY 玩具的演示,感觉有点意思,想着自己也来试试。 如果只是想烧录现成的固件,乐鑫官方除了提供了 Windows 版本的 Flash 下载工具 之外,还提供了基于网页版的 ESP LA…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

Python ROS2【机器人中间件框架】 简介

销量过万TEEIS德国护膝夏天用薄款 优惠券冠生园 百花蜂蜜428g 挤压瓶纯蜂蜜巨奇严选 鞋子除臭剂360ml 多芬身体磨砂膏280g健70%-75%酒精消毒棉片湿巾1418cm 80片/袋3袋大包清洁食品用消毒 优惠券AIMORNY52朵红玫瑰永生香皂花同城配送非鲜花七夕情人节生日礼物送女友 热卖妙洁棉…...

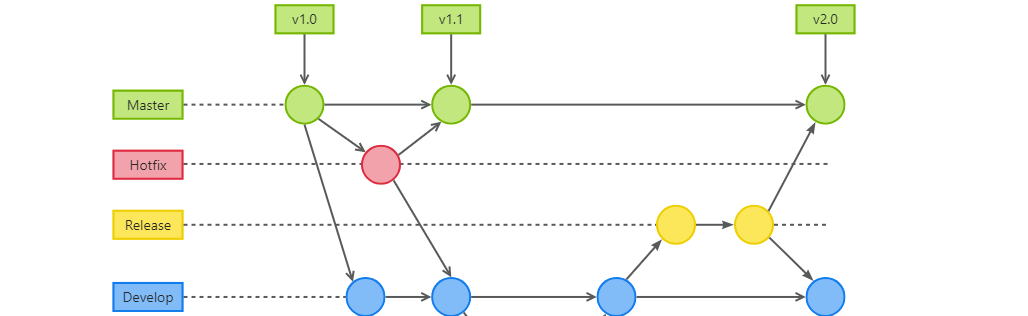

GitFlow 工作模式(详解)

今天再学项目的过程中遇到使用gitflow模式管理代码,因此进行学习并且发布关于gitflow的一些思考 Git与GitFlow模式 我们在写代码的时候通常会进行网上保存,无论是github还是gittee,都是一种基于git去保存代码的形式,这样保存代码…...

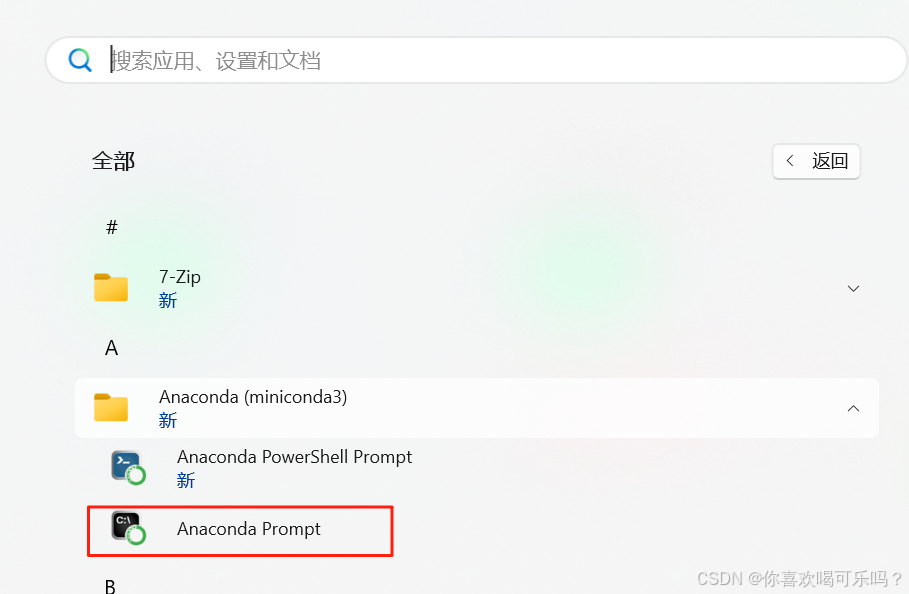

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...