入侵检查基础

一、结合以下问题对当天内容进行总结 1. 什么是IDS? 2. IDS和防火墙有什么不同? 3. IDS工作原理? 4. IDS的主要检测方法有哪些详细说明? 5. IDS的部署方式有哪些? 6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

1、

IDS是入侵检测系统,也被称为入侵检测系统。它是一种计算机安全设备,可以监控网络活动并分析网络流量,从而检测并报告任何未经授权的访问或攻击。

IDS可以通过监控网络流量、审计系统日志、检查网络事件和进程等方式发现任何异常行为或活动,从而帮助网络安全团队及时发现并响应安全事件。

IDS通常由两部分组成:数据收集器和数据分析器。数据收集器会收集网络流量、系统日志、进程等信息,而数据分析器则会分析这些信息,并生成报告和警报。

IDS的配置流程可能因不同型号和品牌而异,但一般来说,配置流程包括以下步骤:

- 确定需要监控的网络区域和需要检测的攻击类型。

- 安装并配置IDS设备,使其能够收集和传输所需的数据。

- 配置IDS设备以识别和分析所需的攻击模式。

- 配置IDS设备的日志记录和报警功能,以便在检测到攻击时及时通知安全团队。

- 定期测试和评估IDS设备的性能和准确性,以确保其能够有效地检测和响应安全事件。

2、

IDS和防火墙都是网络安全设备,但它们的工作方式和应用场景有所不同。

防火墙是一种隔离网络流量的装置,通常设置在内部网络和外部网络之间,用于保护内部网络免受外部网络的攻击。防火墙可以通过过滤进出网络的数据包、监控网络流量、记录网络活动、检测可疑行为等方式,来保护内部网络的安全。

而IDS则是一种网络安全检测设备,主要用于检测内部网络中的异常活动和恶意攻击。IDS可以通过收集网络流量的数据包进行分析,检测出异常行为和恶意攻击,并及时报警或阻断攻击。

因此,IDS和防火墙的主要区别在于,防火墙主要用于保护内部网络免受外部网络的攻击,而IDS则主要用于检测内部网络中的异常活动和恶意攻击。在实际应用中,通常会结合使用IDS和防火墙,以实现对网络安全更全面的保护。

3、

IDS的工作原理通常包括以下步骤:

- 数据收集:IDS设备会收集网络流量、系统日志、进程等信息,并将其保存在内存或硬盘中。

- 数据分析:IDS设备会对收集到的数据进行实时分析或存储在硬盘中供后续分析。它会检查数据包的内容、网络流量的模式、系统日志等,以识别任何异常行为或活动。

- 事件产生:IDS设备会根据检测到的异常行为或活动,生成相应的警报或事件报告。这些报告可以发送给网络安全团队或直接显示在IDS设备的屏幕上。

- 响应处理:网络安全团队可以根据IDS设备产生的警报或事件报告,采取相应的响应措施,例如隔离受感染的计算机、封锁恶意软件等。

IDS的优点包括实时检测和报警功能,可以帮助网络安全团队及时发现并响应安全事件,降低网络安全风险。同时,IDS可以与其他安全设备(如防火墙、入侵防御设备等)联动,实现更全面的网络安全防护。

4、

IDS入侵检测系统的工作原理主要是通过数据包检测、异常检测、漏洞检测和蜜罐技术等方式来检测网络中的异常活动和恶意攻击。

- 数据包检测:IDS通过在网络流量中检测数据包,来发现任何异常行为或活动。数据包检测通常基于流量分析技术,通过对数据包的头部信息进行分析,来判断数据包的来源、目的、协议类型等是否正常。如果发现异常数据包,IDS会将其记录并进行分析。

- 异常检测:IDS通过检测系统的异常行为,来发现任何未经授权的访问或攻击。异常检测通常基于统计学和人工智能技术,通过对系统的活动模式进行分析,来判断系统是否出现异常行为。异常检测可以检测到未知的攻击模式,但也可能误报一些正常的行为。

- 漏洞检测:IDS通过检测系统的漏洞,来发现系统中的安全漏洞。漏洞检测通常基于静态分析和动态分析技术,通过对系统的配置文件、代码等进行静态分析,或者对系统的运行状态进行动态分析,来判断系统是否存在漏洞。漏洞检测可以检测到已知的攻击模式,但可能漏报一些新的攻击模式。

- 蜜罐技术:IDS通过使用蜜罐技术,来吸引攻击者进入陷阱并捕获攻击者的行为。蜜罐技术通常基于诱饵网站或诱饵邮件,通过模拟真实的网站或邮件,来吸引攻击者的注意力。当攻击者进入陷阱后,IDS会记录攻击者的行为并进行分析。

总的来说,IDS的工作原理是通过收集网络流量、系统日志、进程等信息,进行分析和检测,以发现任何异常行为或活动。在实际应用中,通常会结合使用多种检查方法,以提高IDS的准确性和实时性。

5、

IDS(入侵检测系统)的部署模式根据不同的场景和应用需求而有所不同。以下是一些常见的IDS部署模式:

- 旁路模式:IDS设备安装在局域网或广域网的接入点,不直接参与网络流量转发。旁路模式通常适用于对网络性能要求较高的场景,例如大型企业总部和分支机构的网络连接。

- 透明模式:IDS设备安装在局域网或广域网的内部节点上,既不改变原始网络流量的传输路径,也不影响网络设备的正常工作。透明模式适用于需要实时检测内部网络攻击的场景,例如数据中心、政府机构等。

- 路由模式:IDS设备安装在局域网或广域网的出口处,负责流量转发和检测。路由模式适用于需要全面保护内部网络的场景,例如金融机构、大型企业等。

- 旁路混合模式:IDS设备安装在局域网或广域网的内部节点上,不直接参与流量转发,但可以实时检测内部网络攻击。旁路混合模式适用于需要实时检测内部网络攻击,同时不希望影响网络性能的场景,例如政府机关、科研机构等。

- 集中管理模式:IDS设备安装在中心节点上,负责收集和分析各个节点的数据。集中管理模式适用于需要统一管理和分析数据的场景,例如大型企业、政府机构等。

总的来说,IDS的部署模式需要根据具体的应用场景和需求来选择。不同的部署模式有不同的优缺点,需要根据实际情况进行选择。

6、

IDS(入侵检测系统)的签名是指恶意软件在感染受害者系统后留下的可识别特征。这些特征通常包括文件特征、网络流量特征、进程特征等。签名通常用于静态或动态分析,以检测系统中是否存在恶意软件。

IDS签名的类型和数量取决于IDS的具体实现和设计。常见的签名类型包括文件签名、网络流量签名、进程签名等。IDS设备会持续收集受害者的信息,并与已知的恶意软件签名进行比对,以检测是否有新的恶意软件感染系统。

IDS签名的优势在于能够快速检测并识别新的恶意软件变种,但也存在一定的误报率。为了提高准确性,IDS设备通常会结合多种检测技术,如数据包分析、异常检测、蜜罐技术等,以综合判断系统是否存在安全威胁。

签名过滤器的作用是通过对已知的网络攻击进行匹配和检测,来识别和阻止这些攻击。它通常基于入侵检测系统(IDS)收集的攻击数据和日志,以及攻击的特征和模式。当网络流量通过签名过滤器时,IDS设备会检查流量中的特征是否与已知的攻击签名匹配。如果匹配成功,IDS设备会阻止该流量,并记录攻击事件。

例外签名配置(Exception Signature Configuration)是IDS设备中的一种安全功能,用于允许或忽略特定的网络流量或连接。例外签名配置可以用于允许某些正常的网络流量或连接通过IDS设备,而忽略其中的恶意行为。

例外签名配置的作用是在识别到恶意行为时,IDS设备可以选择忽略或放过某些特定的网络流量或连接。例如,企业可能允许内部员工使用公司内部网进行正常的业务活动,但是不允许员工使用不受信任的外部网站。在这种情况下,例外签名配置可以允许内部网络流量通过IDS设备,而忽略其中的不受信任的外部网站连接。

相关文章:

入侵检查基础

一、结合以下问题对当天内容进行总结 1. 什么是IDS? 2. IDS和防火墙有什么不同? 3. IDS工作原理? 4. IDS的主要检测方法有哪些详细说明? 5. IDS的部署方式有哪些? 6. IDS的签名是什么意思?签名过滤器有什么…...

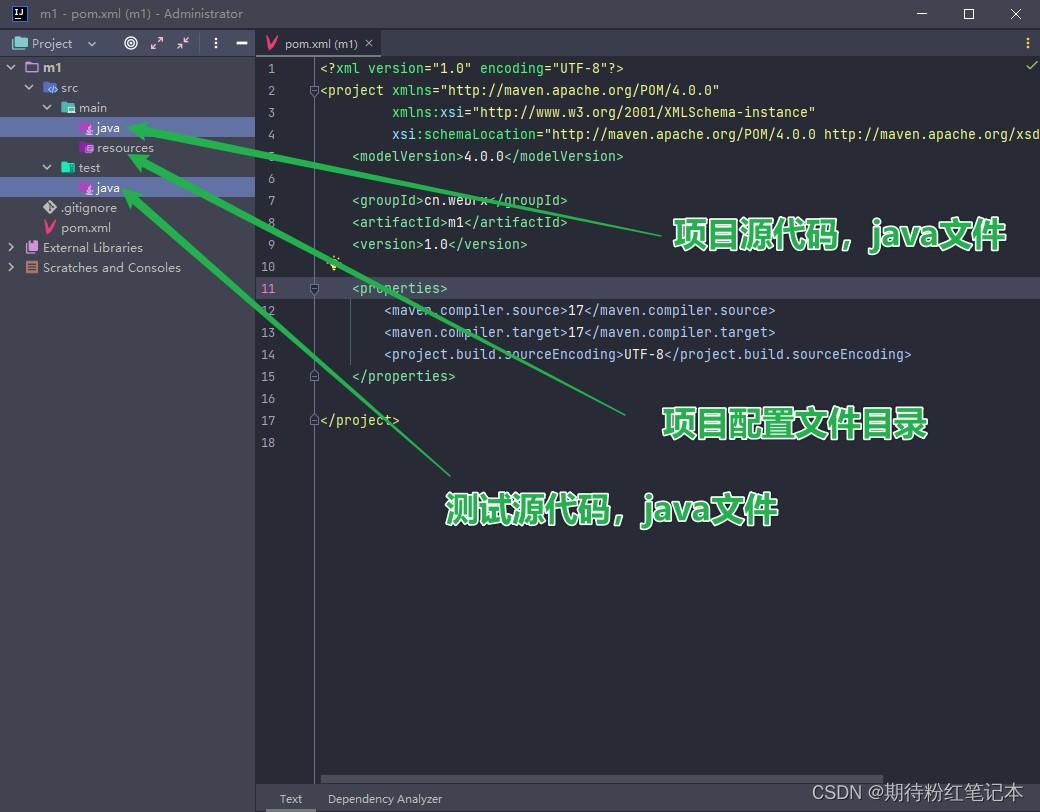

JAVA开发工具-maven的安装与配置(最新最详细教程)

引言 Maven项目对象模型(POM),可以通过一小段描述信息来管理项目的构建,报告和文档的项目管理工具 软件。 Maven 除了以程序构建能力为特色之外,还提供高级项目管理工具。由于 Maven 的缺省构建规则有较 高的可重用性,所以常常用两…...

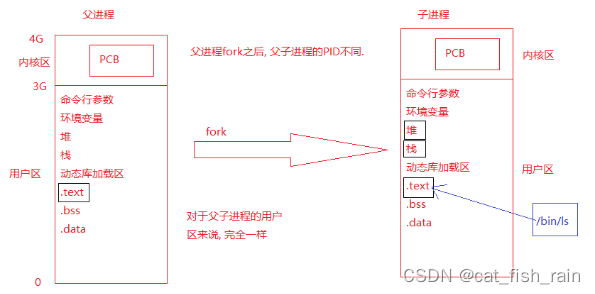

linux系统编程重点复习--进程的控制

目录 1 复习目标 2 进程相关概念 2.2 并行和并发 2.3 PCB-进程控制块 2.4 进程状态(面试考) 3 创建进程 3.2 ps命令和kill命令 3.3 getpid/getppid 3.4 练习题 4 exec函数族 4.1 函数作用和函数介绍 4.1.1 execl函数 4.1.2 execlp函数 4.2 exec函数族原理介绍 4.3 …...

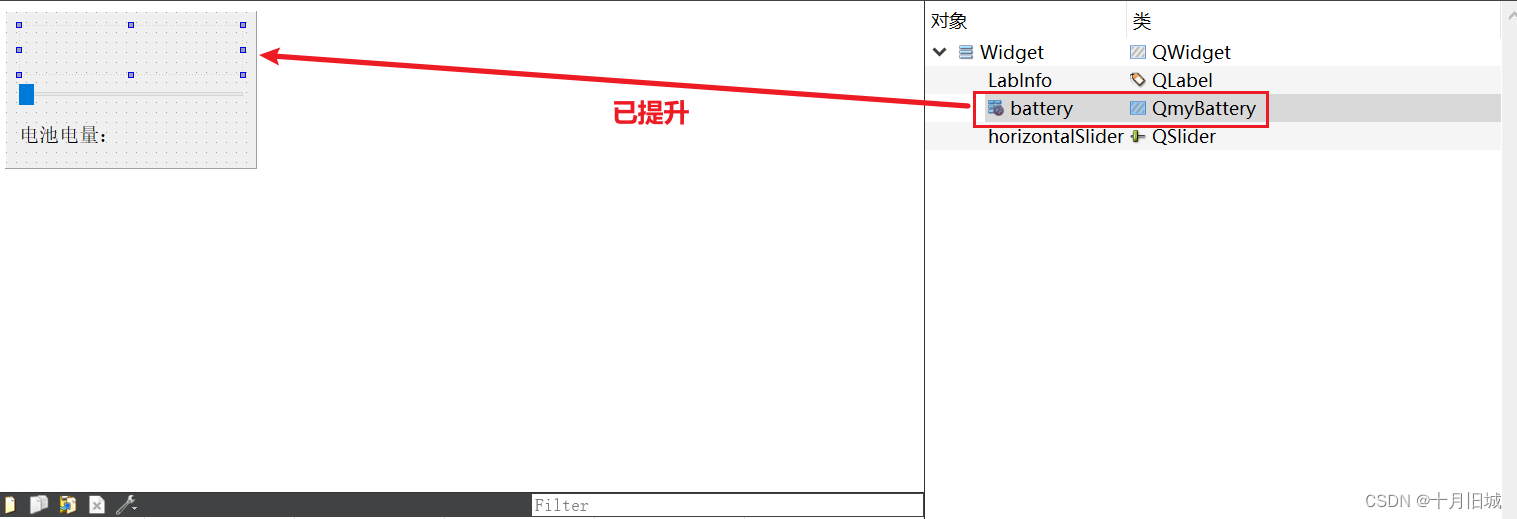

12-1_Qt 5.9 C++开发指南_自定义插件和库-自定义Widget组件(提升法(promotion)创建自定义定制化组件)

当UI设计器提供的界面组件不满足实际设计需求时,可以从 QWidget 继承自定义界面组件。 有两种方法使用自定义界面组件: 一种是提升法(promotion),例如在8.3 节将一个QGraphicsView组件提升为自定义的 QWGraphicsView 类,提升法用…...

【软件测试学习】—软件测试的基本认识(一)

【软件测试学习】—软件测试的基本认识(一) 文章目录 【软件测试学习】—软件测试的基本认识(一)一、什么是软件测试二、软件测试的目的三、测试的原则四、测试的标准五、测试的基本要求六、bug的由来七、测试的流程八、开发模式九…...

Unity AI项目笔记

一、创建虚拟环境 在开始进行Unity AI项目之前,首先需要设置一个适当的虚拟环境。以下步骤将会指导你如何创建: 下载Python 3.7。下载Anaconda 2020.11。可以在清华大学开源软件镜像站找到镜像资源:https://mirrors.tuna.tsinghua.edu.cn/a…...

如何在地图上寻找峨眉山零公里的龙洞湖

爬峨眉山的需要,住在零公里附近。 据说这附近有个好玩的地方叫龙洞湖,我们住得远,想步行去看看。拿出地图,搜龙洞湖,尴尬了。搜不到具体位置。细想,人家整个村就叫龙洞村,地图上居然没有标识&a…...

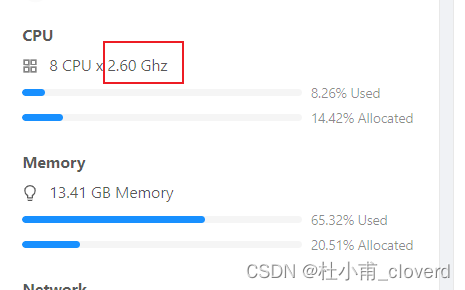

cloudstack平台host加入后,显示CPU speed为0GHz

一、环境说明 操作系统:openEuler 22.03CPU:Kunpeng-920,arm v8cloudstack:4.18libvirtd:6.2.0 二、问题描述 cloudstack平台初始化完成后,第一次加入host,系统虚拟机一直无法正常创建&#…...

创新技术应用,提升企业图文档管理水平的新思路

信息爆炸和数字化发展的时代,企业图文档管理显得尤为重要。传统的纸质文件管理方式已经无法满足企业高效、安全、便捷管理的需求。因此,创新技术的应用成为了提升企业图文档管理水平的必然选择。PDM(产品数据管理)与BOM࿰…...

网络安全 Day22-mariadb数据库用户管理

数据库用户管理 1. mariadb数据库用户管理2. mariadb数据库用户授权3. 用户回收授权4. 使客户端连接数据库 1. mariadb数据库用户管理 用户的格式: 用户主机范围 合起来才算一个用户授权主机范围 只能从本机访问: localhost或127.0.0.1或10.0.0.166(指定IP)授权整个网段: 授权…...

SERDES关键技术

目录 一、SERDES介绍 二、SERDES关键技术 2.1 多重相位技术 2.2 线路编解码技术 2.2.1 8B/10B编解码 2.2.2 控制字符(Control Characters) 2.2.3 Comma检测 2.2.4 扰码(Scrambling) 2.2.5 4B/5B与64B/66B编解码技术 2.3 包传…...

小程序如何上传商品图片

了解如何在小程序商城中上传商品图片是非常重要的,因为商品图片的质量和展示效果直接影响到用户对商品的购买决策。下面,我将介绍怎么在小程序上传产品图片的方法和注意事项。 1. 图片准备:在上传商品图片之前,首先要准备好商品图…...

vue中人员导出功能实现

大纲: 1、导出定义的export.js文件 代码展示 import axios from axios //导出一 export const exportExcel (url, params, name, type post) > {// url url路径 params 查询参数 name 文件名 type 请求方式axios[type](url, params, {responseType: blob,}).t…...

【微信小程序】引入第三方库poke对GZIP压缩数据进行解压

使用 npm 包管理工具: 首先,在小程序的根目录下执行 npm init 初始化项目,生成 package.json 文件。然后,通过 npm 安装 pako:npm install pako。接下来,在小程序的根目录下创建一个名为 miniprogram_npm 的…...

Pandas操作Excel

Pandas 是 Python 语言的一个扩展程序库,用于数据分析。 菜鸟教程:https://www.runoob.com/pandas/pandas-tutorial.html 读取Excel pd.read_excel(path,sheet_name,header) path:excel文件路径sheet_name:读取的sheet࿰…...

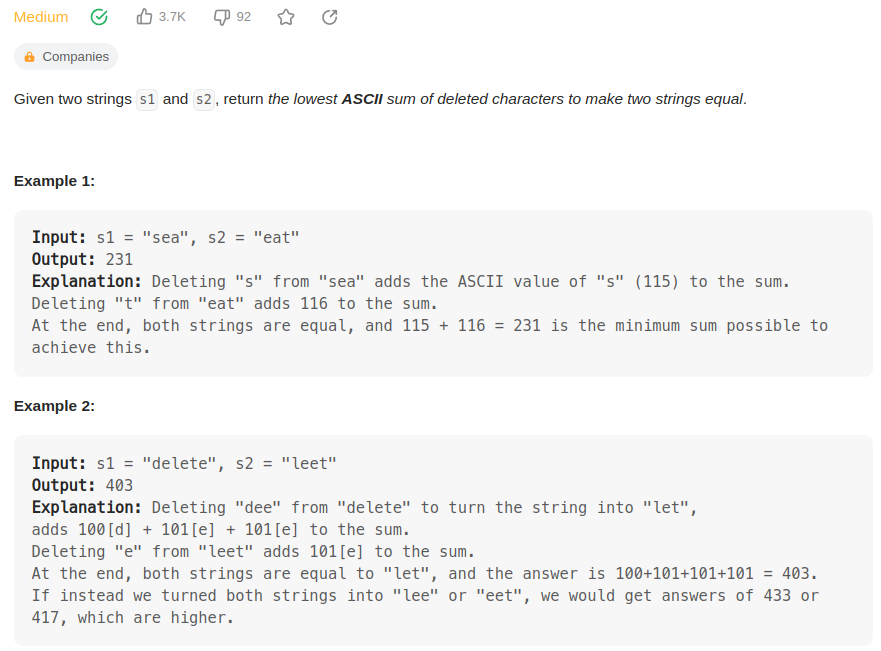

leetcode 712. Minimum ASCII Delete Sum for Two Strings(字符串删除字母的ASCII码之和)

两个字符串s1, s2, 删除其中的字母使s1和s2相等。 问删除字母的最小ASCII码之和是多少。 思路: DP 先考虑极端的情况,s1为空,那么要想达到s2和s1相等,就要把s2中的字母删完, ASCII码之和就是s2中所有字母的ASCII码之…...

Springboot -- 按照模板生成docx、pdf文件,docx转pdf格式

使用 poi-tl 根据模板生成 word 文件。 使用 xdocreport 将 docx 文件转换为 pdf 文件。 xdocreport 也支持根据模板导出 word ,但是 poi-tl 的功能更齐全,操作更简单,文档清晰。 poi-tl 、xdocreport 内部均依赖了 poi ,要注意两…...

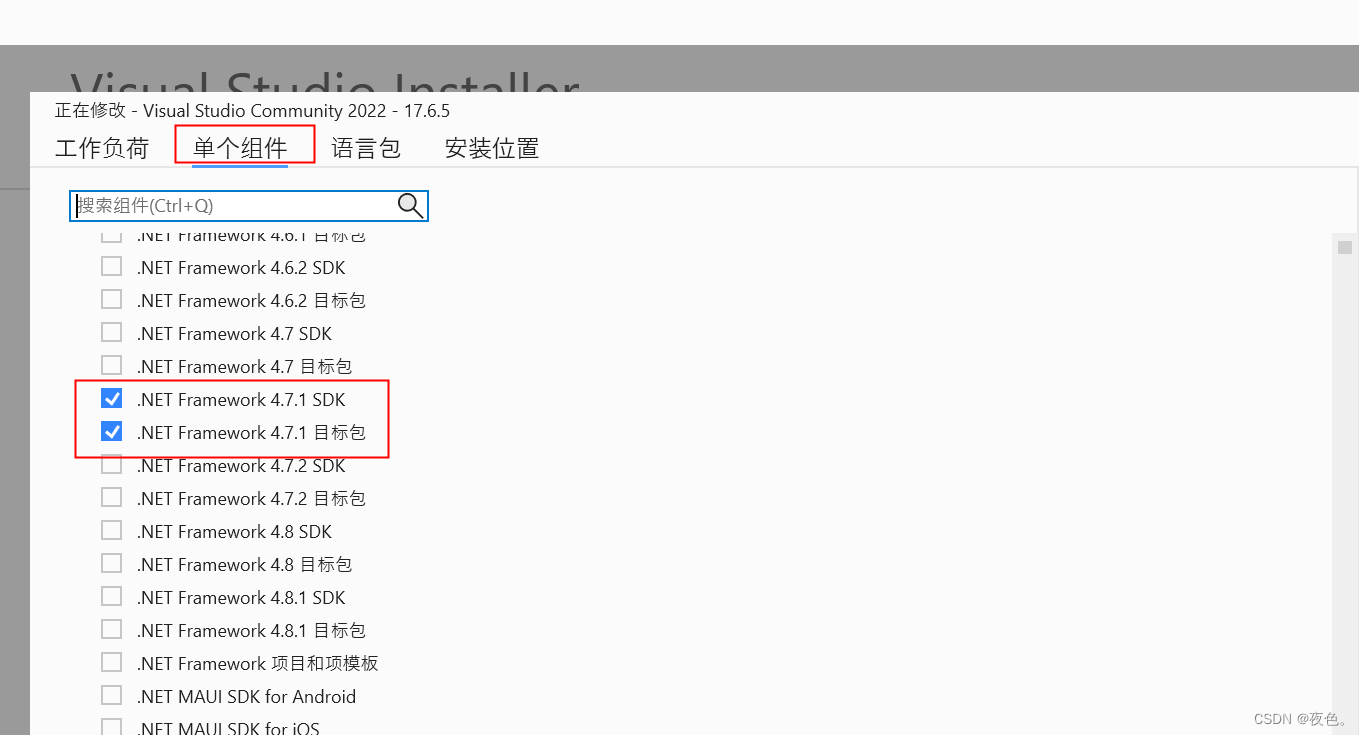

UE5.1.1 创建C++项目失败

因一直使用Unity开发环境,安装Unreal后,并未详细配置过其开发环境,默认创建蓝图工程无异常,但创建UE C项目时总共遇到两个错误: 错误一 Running /Epic/UE/UE_5.1/Engine/Build/BatchFiles/Build.bat -projectfiles -…...

windows进行端口映射

windows进行端口映射 1. 查询端口映射情况 netsh interface portproxy show v4tov42. 查询某一个IP的所有端口映射情况 netsh interface portproxy show v4tov4 | find "[IP]" # 例: netsh interface portproxy show v4tov4 | find "192.168.1.1&quo…...

Python 异常处理

Python 异常处理 python提供了两个非常重要的功能来处理python程序在运行中出现的异常和错误。你可以使用该功能来调试python程序。 异常处理: 本站Python教程会具体介绍。断言(Assertions):本站Python教程会具体介绍。 python标准异常 异常名称描述BaseException所有异常的…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

OkHttp 中实现断点续传 demo

在 OkHttp 中实现断点续传主要通过以下步骤完成,核心是利用 HTTP 协议的 Range 请求头指定下载范围: 实现原理 Range 请求头:向服务器请求文件的特定字节范围(如 Range: bytes1024-) 本地文件记录:保存已…...

python如何将word的doc另存为docx

将 DOCX 文件另存为 DOCX 格式(Python 实现) 在 Python 中,你可以使用 python-docx 库来操作 Word 文档。不过需要注意的是,.doc 是旧的 Word 格式,而 .docx 是新的基于 XML 的格式。python-docx 只能处理 .docx 格式…...

Spring Boot+Neo4j知识图谱实战:3步搭建智能关系网络!

一、引言 在数据驱动的背景下,知识图谱凭借其高效的信息组织能力,正逐步成为各行业应用的关键技术。本文聚焦 Spring Boot与Neo4j图数据库的技术结合,探讨知识图谱开发的实现细节,帮助读者掌握该技术栈在实际项目中的落地方法。 …...

使用 SymPy 进行向量和矩阵的高级操作

在科学计算和工程领域,向量和矩阵操作是解决问题的核心技能之一。Python 的 SymPy 库提供了强大的符号计算功能,能够高效地处理向量和矩阵的各种操作。本文将深入探讨如何使用 SymPy 进行向量和矩阵的创建、合并以及维度拓展等操作,并通过具体…...

ip子接口配置及删除

配置永久生效的子接口,2个IP 都可以登录你这一台服务器。重启不失效。 永久的 [应用] vi /etc/sysconfig/network-scripts/ifcfg-eth0修改文件内内容 TYPE"Ethernet" BOOTPROTO"none" NAME"eth0" DEVICE"eth0" ONBOOT&q…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

Java编程之桥接模式

定义 桥接模式(Bridge Pattern)属于结构型设计模式,它的核心意图是将抽象部分与实现部分分离,使它们可以独立地变化。这种模式通过组合关系来替代继承关系,从而降低了抽象和实现这两个可变维度之间的耦合度。 用例子…...