Django之JWT库与SimpleJWT库的使用

Django之JWT库与SimpleJWT库的使用

- JWT

- JWT概述

- 头部(header)

- 载荷(payload)

- 签名(signature)

- Django使用JWT说明

- jwt库的使用

- 安装依赖库

- 配置settings.py文件

- 配置urls.py文件

- 创建视图

- 配置权限

- SimpleJWT库的使用

- 安装SimpleJWT库

- 配置Django项目

- 配置路由

- 创建用户

- 接口测试

- 身份认证

- 自定义令牌声明

- 手动创建令牌

- SimpleJWT的应用

- 实现用户身份验证和JWT token的生成

- 登录实现

- 注册实现

- Token验证

JWT

JWT概述

JWT(JSON Web Token)是一种轻量级的认证和授权机制,它是基于 JSON 格式的标准,用于在网络应用程序或服务之间传递声明。

JWT官网:https://jwt.io/

特点:

无状态:JWT 在服务器端不保存任何信息,因此可以跨多个请求进行身份验证。自包含:JWT 包含了所有必要的信息,这样不需要去查询数据库或其他存储设施来验证用户身份。可扩展性:由于 JWT 是基于 JSON 格式的标准,因此可以很容易地扩展以添加自定义数据。强安全性:JWT 使用数字签名来验证消息的完整性和真实性,这样可以确保消息没有被篡改。跨域支持:由于 JWT 是通过 HTTP 头部传输的,因此可以轻松地在跨域场景中使用。

主要应用:

JWT通常用于身份验证和授权。当用户成功登录时,服务器会生成一个 JWT,并将其返回给客户端。客户端随后将该令牌放入每个后续请求的Authorization标头中,以证明其已通过身份验证。服务器使用私钥来验证签名,并从 JWT 中提取必要的信息,例如用户 ID 和权限。

JWT组成:

JWT由三部分组成:头部、载荷和签名。

1.头部包含关于生成 JWT的算法和类型的元数据。2.载荷是JWT的主体内容,它包含有关用户或其他实体的信息,例如其 ID 或角色。3.签名是使用密钥对头部和载荷进行加密的字符串,以确保JWT 在传输过程中不被篡改。

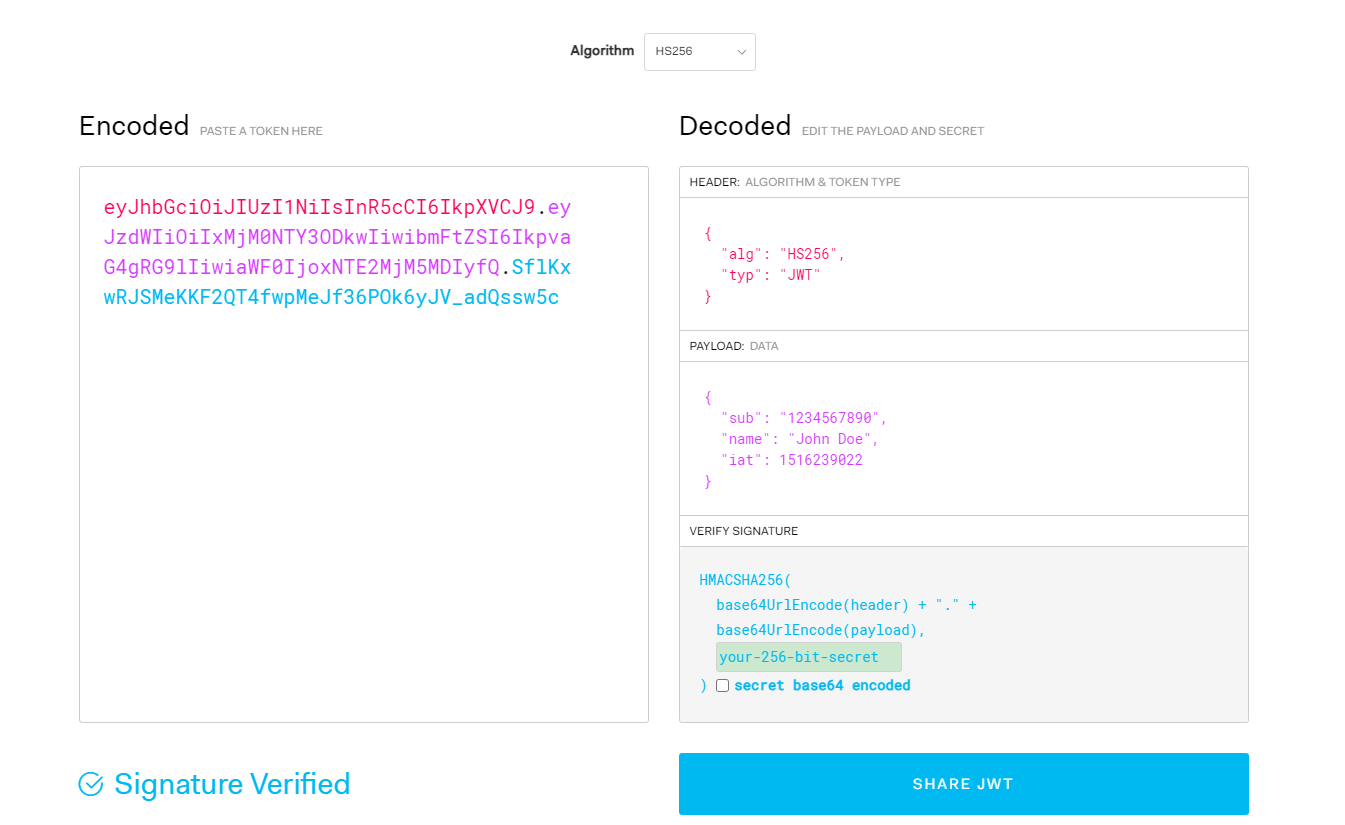

一个JWT Token字符串,由3部分组成,用.隔开

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

头部(header)

JWT的头部承载两部分信息:

声明类型,这里是jwt声明加密的算法 通常直接使用HMAC SHA256

{"alg": "HS256","typ": "JWT"

}

将头部进行base64加密构成了第一部分

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9

载荷(payload)

载荷就是存放有效信息的地方。有效信息包含三个部分

1.标准中注册的声明(建议但不强制使用) :

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,这个过期时间必须要大于签发时间

nbf: 定义在什么时间之前,该jwt都是不可用的

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击

2.公共的声明

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息。但不建议添加敏感信息,因为该部分在客户端可解密

3.私有的声明

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息

{"sub": "1234567890","name": "John Doe","iat": 1656239122

}

将其进行base64加密,得到JWT的第二部分

eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ

签名(signature)

JWT的第三部分是一个签名信息,用来防止JWT token被伪造。

签名生成过程:

1.服务器在生成jwt token时,会将header和payload字符串进行拼接,用.隔开2.使用一个只有服务器知道的密钥对拼接后的内容进行加密,加密之后生成的字符串就是signature内容

签名验证过程:

1.将客户端传递的jwt token中的header和payload字符串进行拼接,用.隔开2.使用服务器自己的密钥对拼接之后的字符串进行加密3.将加密之后的内容和将客户端传递的jwt token中signature进行对比,如果不一致,就说明jwt token是被伪造的

HMACSHA256(base64UrlEncode(header) + "." +base64UrlEncode(payload),256-bit-secret

)

注意:

不要在jwt的payload部分存放敏感信息,客户端可解密得到保护好secret密钥,使用https协议

Django使用JWT说明

在Python项目中使用JWT生成和校验Token,可以使用

django-rest-framework-jwt或djangorestframework-simplejwt扩展来完成。

django-rest-framework-jwt

-

GitHub地址:

https://github.com/jpadilla/django-rest-framework-jwt -

文档:

https://jpadilla.github.io/django-rest-framework-jwt/

djangorestframework-simplejwt

- GitHub地址:

https://github.com/jazzband/djangorestframework-simplejwt - 文档:

https://django-rest-framework-simplejwt.readthedocs.io/en/latest/

注意:django-rest-framework-jwt不再维护,且适合低版本框架使用,若使用最新版本的Django和DRF如果使用JSON Web Token,项目启动会报错

ImportError: Could not import 'rest_framework_jwt.authentication.JSONWebTokenAuthentication' for API setting 'DEFAULT_AUTHENTICATION_CLASSES'. ImportError: cannot import name 'smart_text' from 'django.utils.encoding'

jwt库的使用

安装依赖库

使用pip命令安装

djangorestframework-jwt库

pip install djangorestframework-jwt

配置settings.py文件

添加以下内容到INSTALLED_APPS和REST_FRAMEWORK配置中

INSTALLED_APPS = [...'rest_framework',

]

REST_FRAMEWORK = {'DEFAULT_AUTHENTICATION_CLASSES': (# 引入JWT认证机制,当客户端将jwt token传递给服务器之后# 此认证机制会自动校验jwt token的有效性,无效会直接返回401(未认证错误)'rest_framework_jwt.authentication.JSONWebTokenAuthentication','rest_framework.authentication.SessionAuthentication','rest_framework.authentication.BasicAuthentication',),

}# JWT扩展配置

JWT_AUTH = {# 设置生成jwt token的有效时间'JWT_EXPIRATION_DELTA': datetime.timedelta(days=1),

}

其他可选配置项:

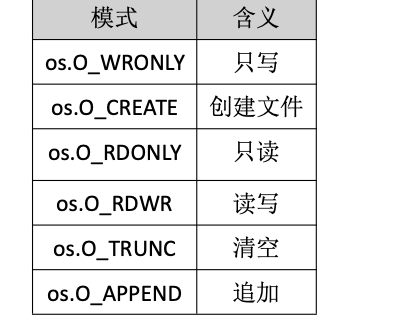

'ACCESS_TOKEN_LIFETIME': timedelta(minutes=5), # 访问令牌的有效时间'REFRESH_TOKEN_LIFETIME': timedelta(days=1), # 刷新令牌的有效时间'ROTATE_REFRESH_TOKENS': False, # 若为True,则刷新后新的refresh_token有更新的有效时间'BLACKLIST_AFTER_ROTATION': True, # 若为True,刷新后的token将添加到黑名单中, # When True,'rest_framework_simplejwt.token_blacklist',should add to INSTALLED_APPS'ALGORITHM': 'HS256', # 对称算法:HS256 HS384 HS512 非对称算法:RSA'SIGNING_KEY': SECRET_KEY,'VERIFYING_KEY': None, # if signing_key, verifying_key will be ignore.'AUDIENCE': None,'ISSUER': None,'AUTH_HEADER_TYPES': ('Bearer',), # Authorization: Bearer <token>'AUTH_HEADER_NAME': 'HTTP_AUTHORIZATION', # if HTTP_X_ACCESS_TOKEN, X_ACCESS_TOKEN: Bearer <token>'USER_ID_FIELD': 'id', # 使用唯一不变的数据库字段,将包含在生成的令牌中以标识用户'USER_ID_CLAIM': 'user_id',# 'AUTH_TOKEN_CLASSES': ('rest_framework_simplejwt.tokens.AccessToken',), # default: access# 'TOKEN_TYPE_CLAIM': 'token_type', # 用于存储令牌唯一标识符的声明名称 value:'access','sliding','refresh'## 'JTI_CLAIM': 'jti',## 'SLIDING_TOKEN_REFRESH_EXP_CLAIM': 'refresh_exp', # 滑动令牌是既包含到期声明又包含刷新到期声明的令牌# 'SLIDING_TOKEN_LIFETIME': timedelta(minutes=5), # 只要滑动令牌的到期声明中的时间戳未通过,就可以用来证明身份验证# 'SLIDING_TOKEN_REFRESH_LIFETIME': timedelta(days=1), # path('token|refresh', TokenObtainSlidingView.as_view())配置urls.py文件

配置urls.py文件,添加以下路由配置

from rest_framework_jwt.views import obtain_jwt_token, refresh_jwt_token, verify_jwt_tokenurlpatterns = [path('api-token-auth/', obtain_jwt_token),path('api-token-refresh/', refresh_jwt_token),path('api-token-verify/', verify_jwt_token),

]

创建视图

创建自定义视图以生成JWT令牌

JWT扩展的提供了生成JWT Token的方法:

from rest_framework_jwt.settings import api_settingsdata = {"name": "Django", "name": "20"}

payload = api_settings.JWT_PAYLOAD_HANDLER(user)

jwt_token = api_settings.JWT_ENCODE_HANDLER(payload)

from rest_framework_jwt.settings import api_settings# 继承JSONWebTokenAPIView,使用CustomJWTSerializer进行序列化和验证

class CustomObtainJSONWebToken(JSONWebTokenAPIView):serializer_class = CustomJWTSerializerclass CustomJWTSerializer(JSONWebTokenSerializer):# validate 方法对提交的用户凭据进行验证,如果验证通过则生成 JWT token 并返回给客户端def validate(self, attrs):# 从请求中获取用户名和密码credentials = {self.username_field: attrs.get(self.username_field),'password': attrs.get('password')}# 通过 Django 自带的 authenticate 函数进行认证if all(credentials.values()):user = authenticate(**credentials)if user:# 检查该用户是否处于活跃状态,如果被禁用则返回错误信息if not user.is_active:raise serializers.ValidationError('User account is disabled.')# 生成JWT的payload(负载)payload = api_settings.JWT_PAYLOAD_HANDLER(user)# 生成JWT tokenjwt_token = api_settings.JWT_ENCODE_HANDLER(payload)response_data = {'token': jwt_token,}# 将生成的 JWT token 返回给客户端return response_dataelse:raise serializers.ValidationError('Unable to log in with provided credentials.')else:raise serializers.ValidationError('Must include "{username_field}" and "password".'.format(username_field=self.username_field))配置权限

在视图中使用 @permission_classes 装饰器指定需要验证的权限。

from rest_framework.permissions import IsAuthenticatedclass CustomView(APIView):permission_classes = (IsAuthenticated,)

SimpleJWT库的使用

安装SimpleJWT库

通过pip命令安装SimpleJWT库:

pip install djangorestframework-simplejwt

配置Django项目

在settings.py文件中添加以下配置:

INSTALLED_APPS = ['rest_framework','rest_framework_simplejwt',

]

REST_FRAMEWORK = {'DEFAULT_PERMISSION_CLASSES': (# 将全局权限控制方案设置为仅允许认证用户访问'rest_framework.permissions.IsAuthenticated',),'DEFAULT_AUTHENTICATION_CLASSES': (# JWT认证:使用SimpleJWT库提供的JWTAuthentication类来进行认证'rest_framework_simplejwt.authentication.JWTAuthentication',# sesssion认证'rest_framework.authentication.SessionAuthentication',# 基本认证'rest_framework.authentication.BasicAuthentication',),

}

SIMPLE_JWT = {# token有效时长(返回的 access 有效时长)'ACCESS_TOKEN_LIFETIME': datetime.timedelta(seconds=30),# token刷新的有效时间(返回的 refresh 有效时长)'REFRESH_TOKEN_LIFETIME': datetime.timedelta(seconds=20),

}更多Simple JWT的配置参考: https://django-rest-framework-simplejwt.readthedocs.io/en/latest/settings.html

配置路由

配置项目级路由

from django.urls import path, include, re_pathurlpatterns = [path('admin/', include(('apps.admin.urls', 'admin'), namespace="admin")),

]

配置子应用JWT视图的路由

from django.urls import include, path

from rest_framework_simplejwt.views import TokenObtainPairView, TokenRefreshView, TokenVerifyViewurlpatterns = [path('login/', TokenObtainPairView.as_view(), name='token_obtain_pair'),path('refresh/', TokenRefreshView.as_view(), name='token_refresh'),path('verify/', TokenVerifyView.as_view(), name='token_verify'),

]

上面视图路由使用的是使用JWT自身的类,也可以自定义视图实现相关功能

from rest_framework.views import APIView

from rest_framework.response import Response

from rest_framework_simplejwt.tokens import AccessToken, RefreshToken

from rest_framework.permissions import IsAuthenticatedclass TokenObtainView(APIView):# 视图需要被认证才能访问permission_classes = [IsAuthenticated]def post(self, request):# 使用了SimpleJWT提供的AccessToken和RefreshToken类,为认证成功的用户生成对应的JWT令牌access_token = AccessToken.for_user(request.user)refresh_token = RefreshToken.for_user(request.user)return Response({'access_token': str(access_token),'refresh_token': str(refresh_token),})

from django.urls import path

from .views import TokenObtainViewurlpatterns = [path('api/token/', TokenObtainView.as_view(), name='token_obtain'),

]

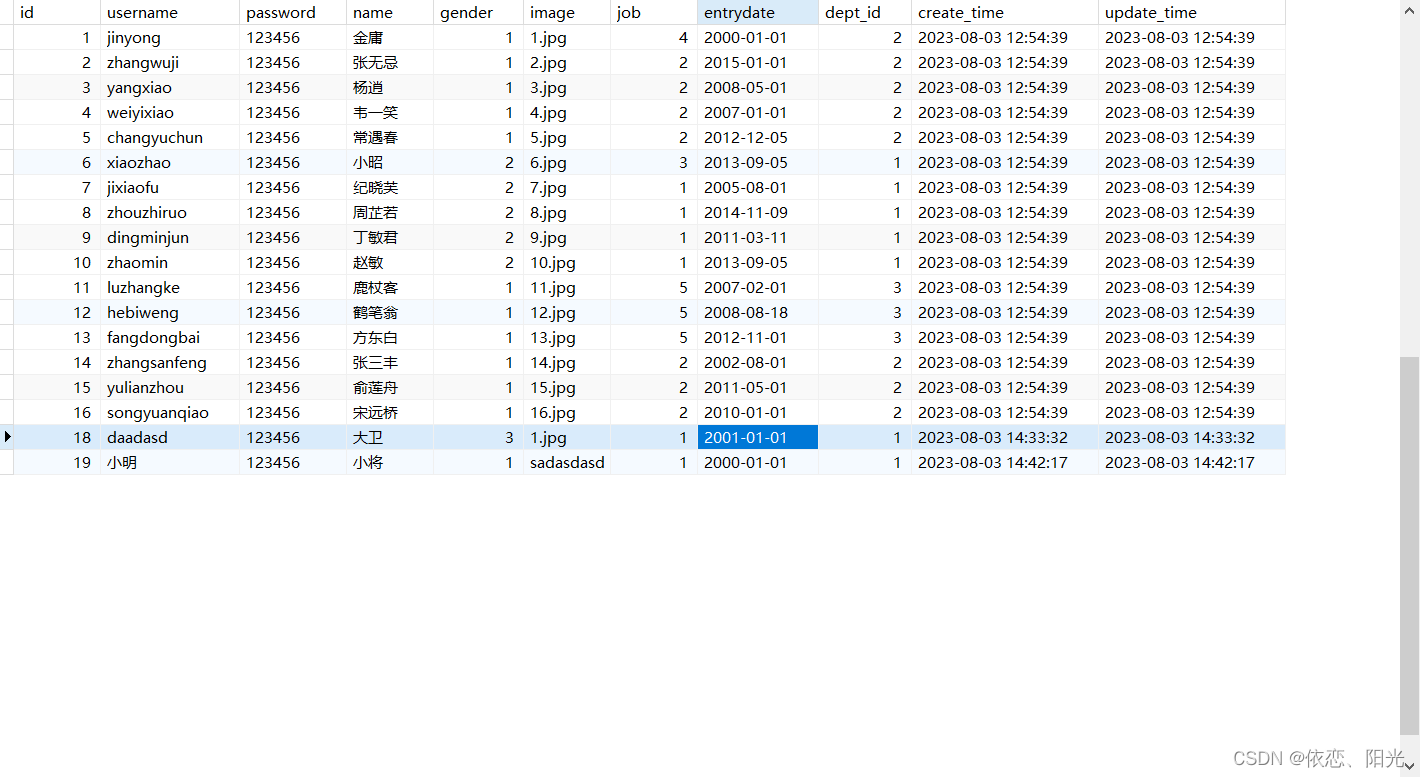

创建用户

使用Django自带用户认证系统,创建一个用户,用于登录

import osfrom django.test import TestCasefrom django.contrib.auth.models import User

if not os.environ.get('DJANGO_SETTINGS_MODULE'):os.environ.setdefault('DJANGO_SETTINGS_MODULE', 'meiduo_mall.settings')import django

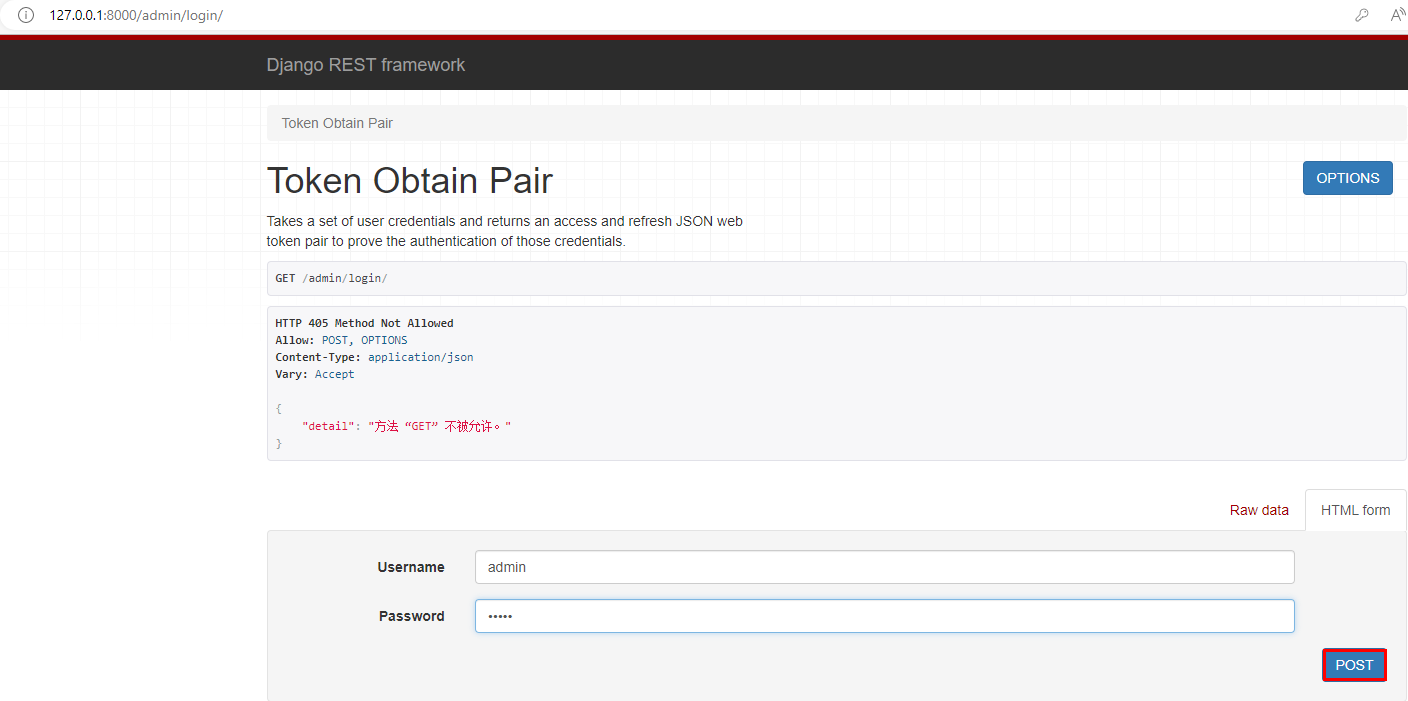

django.setup()class MyTest(TestCase):User.objects.create_user(username='admin', password='admin')接口测试

1.访问login

2.登录

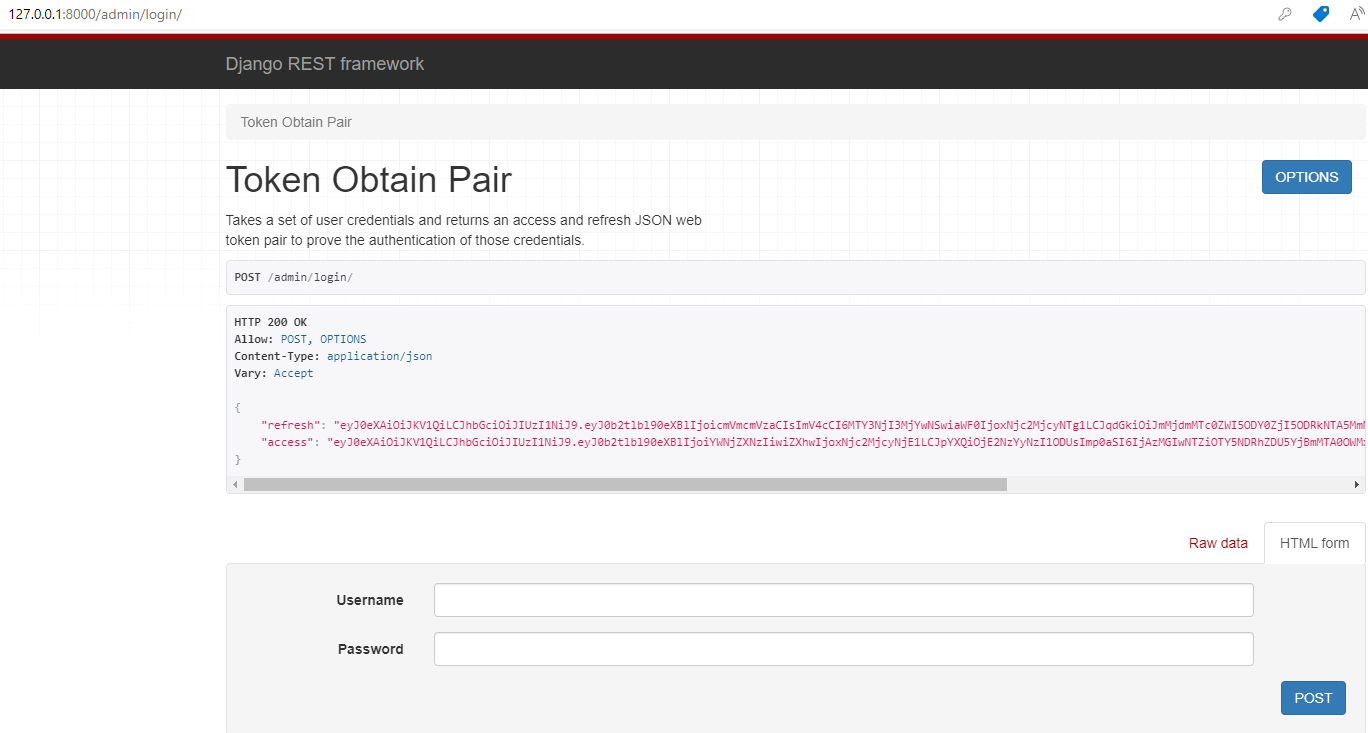

登录接口,返回refresh和access值

refresh用来刷新获取新的Token值access用来请求身份认证的Tokenaccess的过期时间参照配置ACCESS_TOKEN_LIFETIMErefresh的过期时间参照配置REFRESH_TOKEN_LIFETIME

当用refresh刷新后,access的过期时间等于:当前刷新的此刻时间+ACCESS_TOKEN_LIFETIME

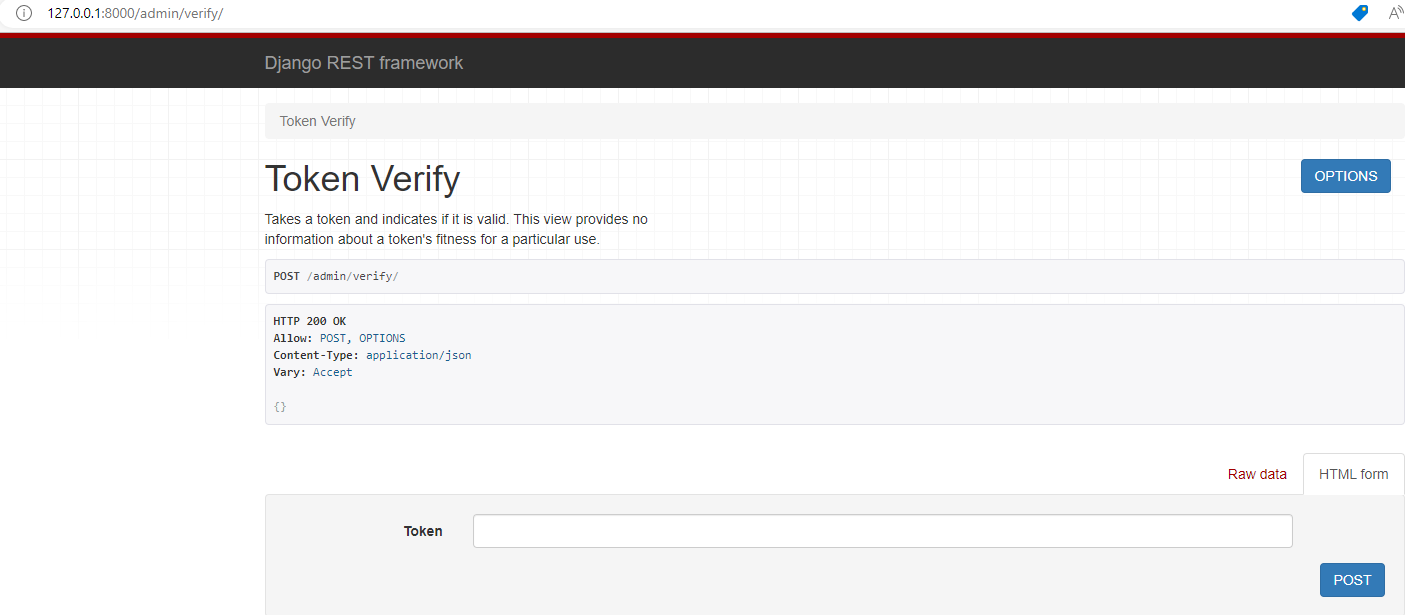

3.Token校验

使用登录接口返回的access值,调用Token校验接口

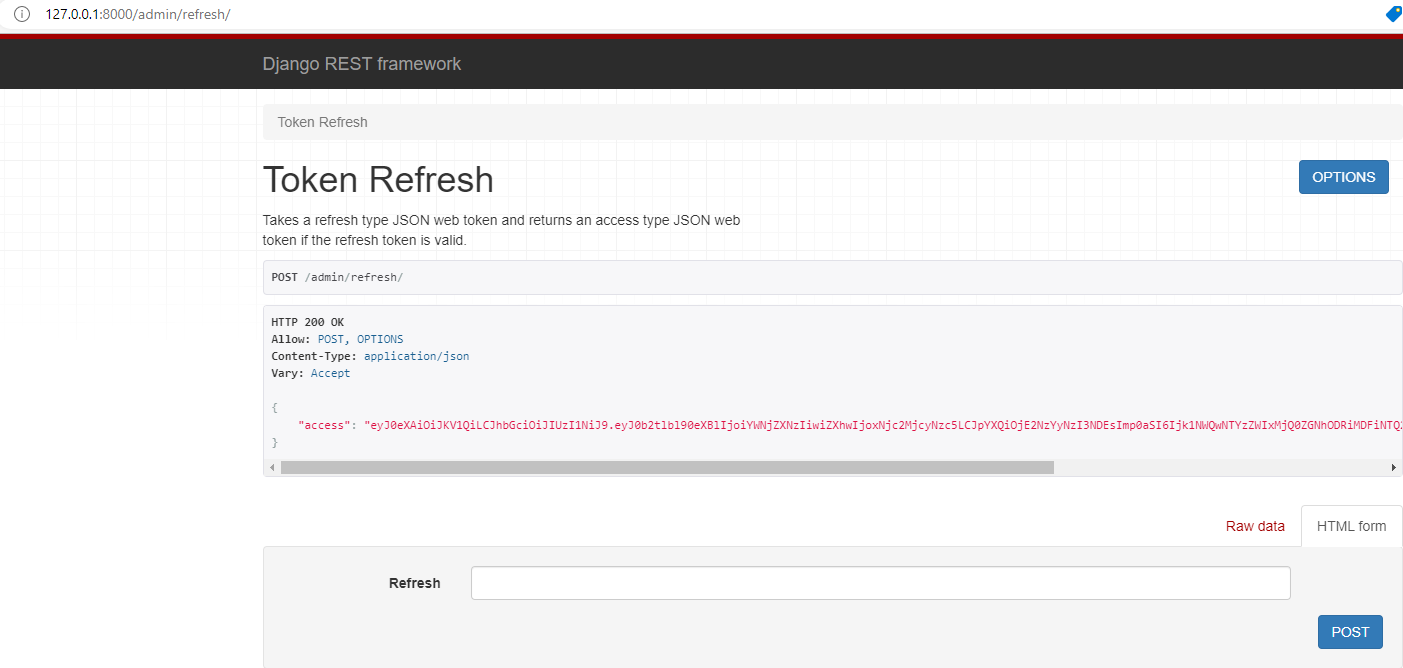

4.刷新Token

使用登录接口返回的refresh值,调用Token刷新接口

当此短期访问令牌过期时,可以使用长期存在的刷新令牌来获取另一个访问令牌:

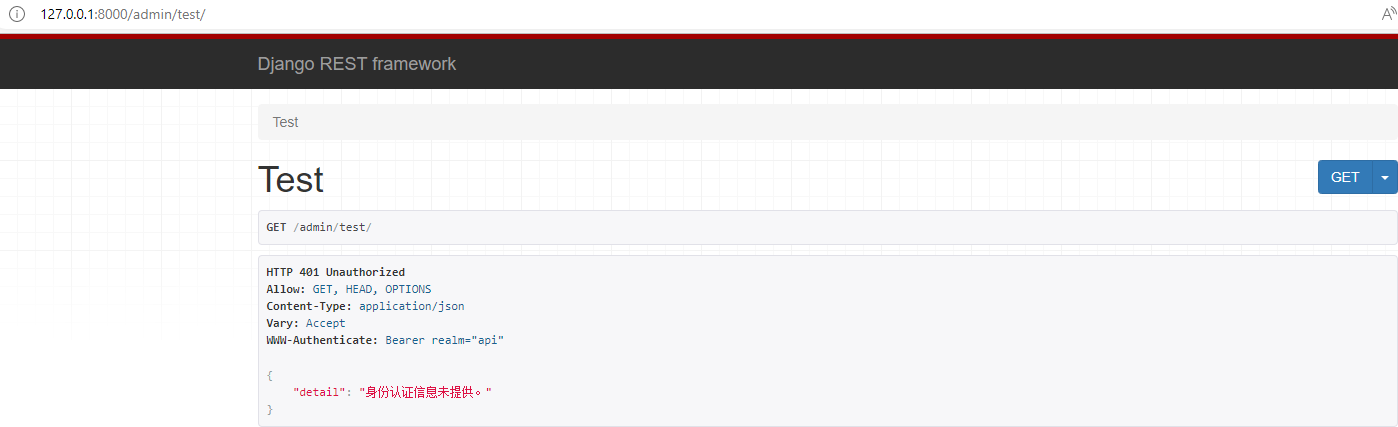

身份认证

使用返回的访问令牌来证明受保护视图的身份验证

path('test/', TestView.as_view(), name='test'),

from rest_framework.response import Response

from rest_framework.views import APIViewclass TestView(APIView):def get(self, request):return Response("tet successfully")

在请求头加上Authorization,格式:Bearer [token值] 有空格

自定义令牌声明

自定义令牌需要视图创建一个子类,并为其相应的序列化程序创建一个子类

from rest_framework_simplejwt.serializers import TokenObtainPairSerializer

from rest_framework_simplejwt.views import TokenObtainPairViewclass MyTokenObtainPairSerializer(TokenObtainPairSerializer):def validate(self, attrs):data = super().validate(attrs)refresh = self.get_token(self.user)data['refresh'] = str(refresh)data['access'] = str(refresh.access_token)data['username'] = self.user.usernamereturn dataclass MyTokenObtainPairView(TokenObtainPairView):serializer_class = MyTokenObtainPairSerializer

配置指向子类视图的url路由

re_path(r'^login/$', views.MyTokenObtainPairView.as_view()),

手动创建令牌

为用户手动创建令牌,例如用户注册,注册完后直接返回token

class MyCreateTokenView(APIView):permission_classes = [permissions.AllowAny]def get(self, request, *args, **kwargs):return Response("Get method is not supported !")def post(self, request, *args, **kwargs):refresh = RefreshToken.for_user(request.user)content = {'refresh': str(refresh),'access': str(refresh.access_token),}return Response(content)

re_path(r'^register/$', views.MyCreateTokenView.as_view()),

SimpleJWT的应用

实现用户身份验证和JWT token的生成

from django.contrib.auth.models import User

from django.utils import timezone

from rest_framework import serializers

from rest_framework_simplejwt.serializers import TokenObtainPairSerializer

from rest_framework_simplejwt.tokens import RefreshTokenclass AuthSerializer(TokenObtainPairSerializer):id = serializers.IntegerField(label='用户ID', read_only=True)username = serializers.CharField(label='用户名')token = serializers.CharField(label='Token', read_only=True)refresh = serializers.CharField(label='Refresh', read_only=True)# 从attrs参数中获取到传入的用户名和密码def validate(self, attrs):# 获取username和passwordusername = attrs['username']password = attrs['password']# 进行用户名和密码校验try:user = User.objects.get(username=username)except User.DoesNotExist:raise serializers.ValidationError('用户名或密码错误.')else:# 校验密码if not user.check_password(password):raise serializers.ValidationError('用户名或密码错误')# 给attrs中添加user属性,保存登录用户attrs['user'] = userreturn attrsdef create(self, validated_data):# 获取登录用户useruser = validated_data['user']# 设置最新登录时间user.last_login = timezone.now()user.save()refresh = RefreshToken.for_user(user)# 给user对象增加属性,保存jwt token的数据user.refresh = str(refresh)user.token = str(refresh.access_token)return user

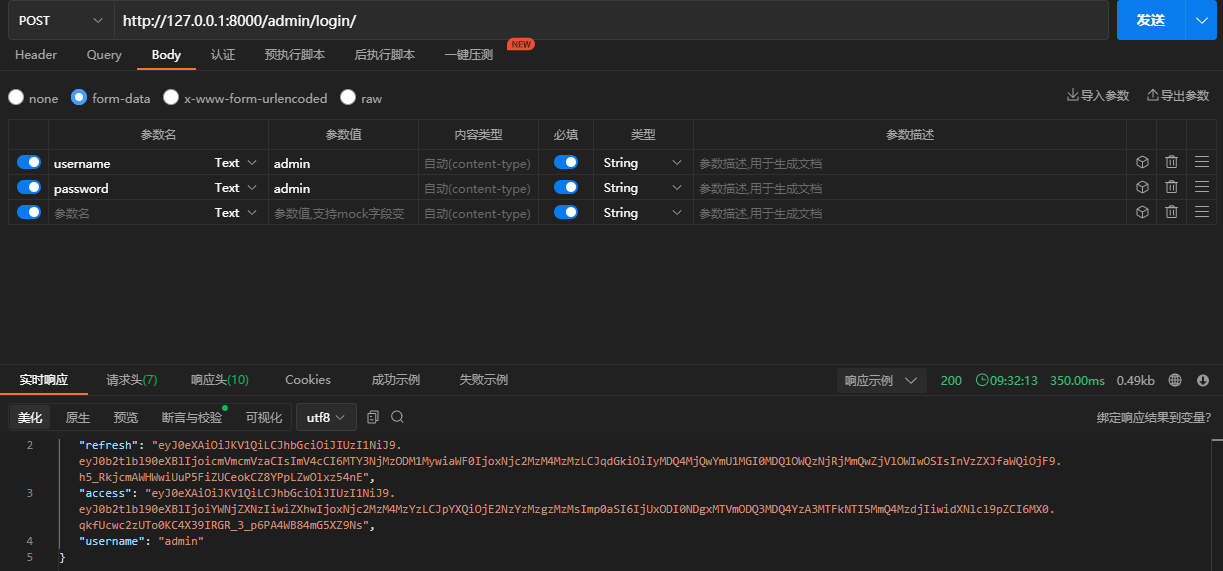

登录实现

创建了AuthSerializer对象,并将POST请求的参数传入进行校验。如果校验通过,则调用serializer.save()方法生成JWT token,并将token数据作为响应返回。

from rest_framework import status

from rest_framework.generics import CreateAPIView

from rest_framework.permissions import AllowAny

from rest_framework.response import Response

from rest_framework.views import APIViewfrom apps.zd_admin.serializers.user import AuthSerializerclass LoginView1(APIView):permission_classes = [AllowAny]def post(self, request):# 获取参数并进行校验serializer = AuthSerializer(data=request.data)serializer.is_valid(raise_exception=True)# 调用序列化器类的create方法,实现服务器签发jwt tokenserializer.save()return Response(serializer.data, status=status.HTTP_201_CREATED)class LoginView(CreateAPIView):permission_classes = [AllowAny]serializer_class = AuthSerializerurlpatterns = [re_path(r'^login/$', views.LoginView.as_view()),

]

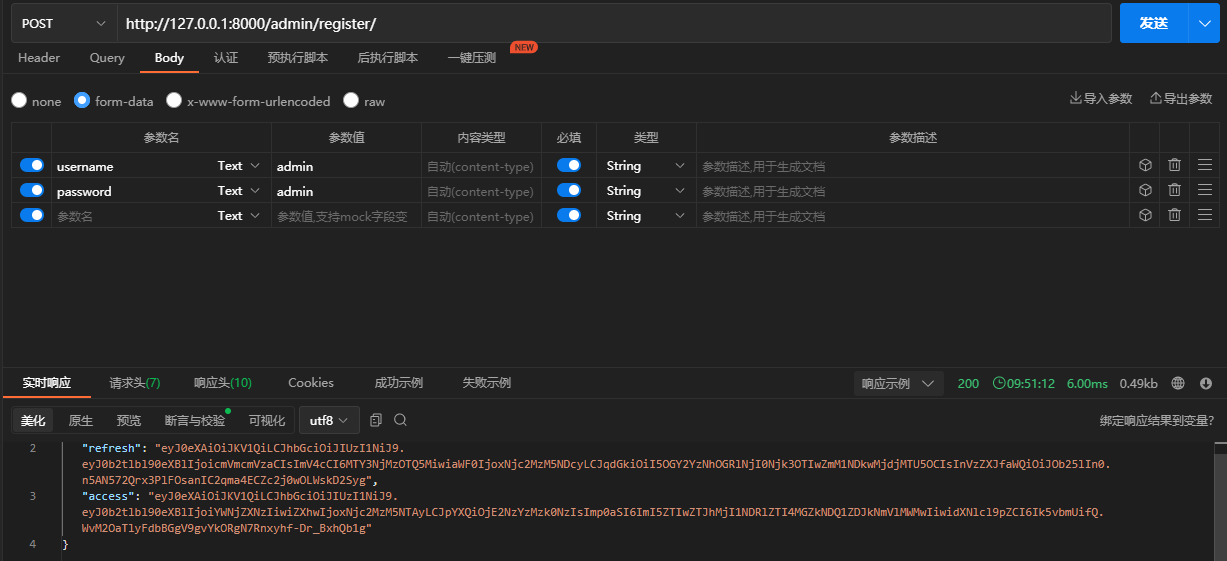

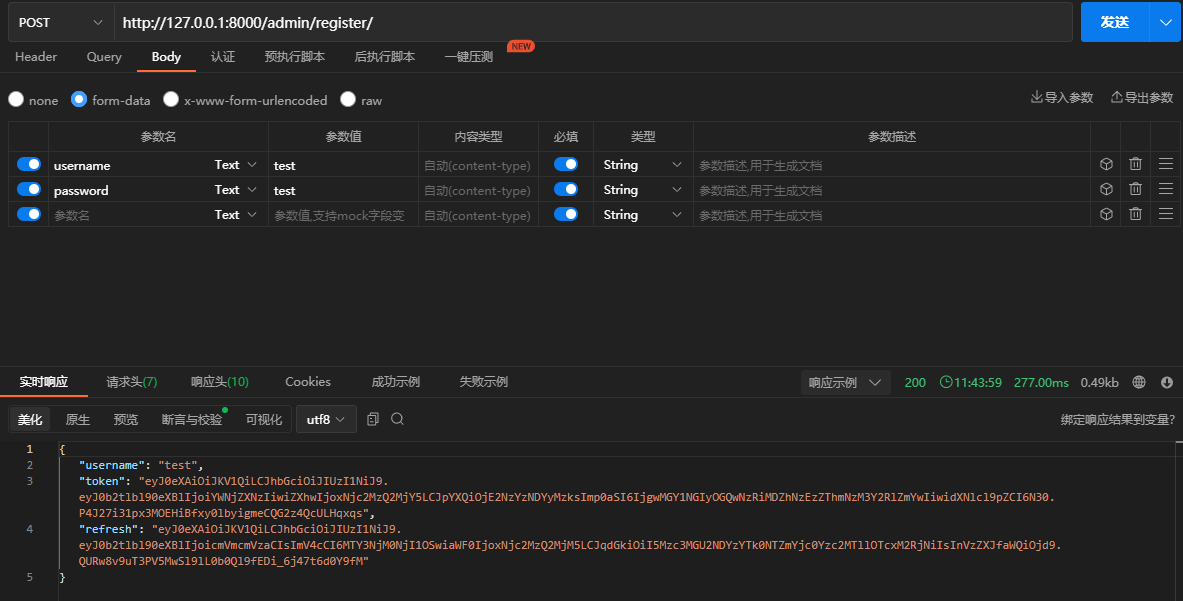

注册实现

注册接口进行注册返回token认证信息也是同理

re_path(r'^register/$', views.RegisterView.as_view()),

class RegisterView(APIView):permission_classes = [AllowAny]def post(self, request):user = request.datausername = user['username']password = user['password']# 保存注册数据try:user = User.objects.create_user(username=username, password=password)except DatabaseError:raise serializers.ValidationError('注册失败')refresh = RefreshToken.for_user(user)user = {"username": user.username, "token": str(refresh.access_token), "refresh": str(refresh)}return JsonResponse(user)

Token验证

使用登录、注册得到的Token随着请求携带进行测试

re_path(r'^test/$', views.TestView.as_view()),

class TestView(APIView):def get(self, request):return Response("tet successfully")

相关文章:

Django之JWT库与SimpleJWT库的使用

Django之JWT库与SimpleJWT库的使用 JWTJWT概述头部(header)载荷(payload)签名(signature) Django使用JWT说明jwt库的使用安装依赖库配置settings.py文件配置urls.py文件创建视图配置权限 SimpleJWT库的使用安装SimpleJWT库配置Django项目配置路由创建用户接口测试身份认证自定义…...

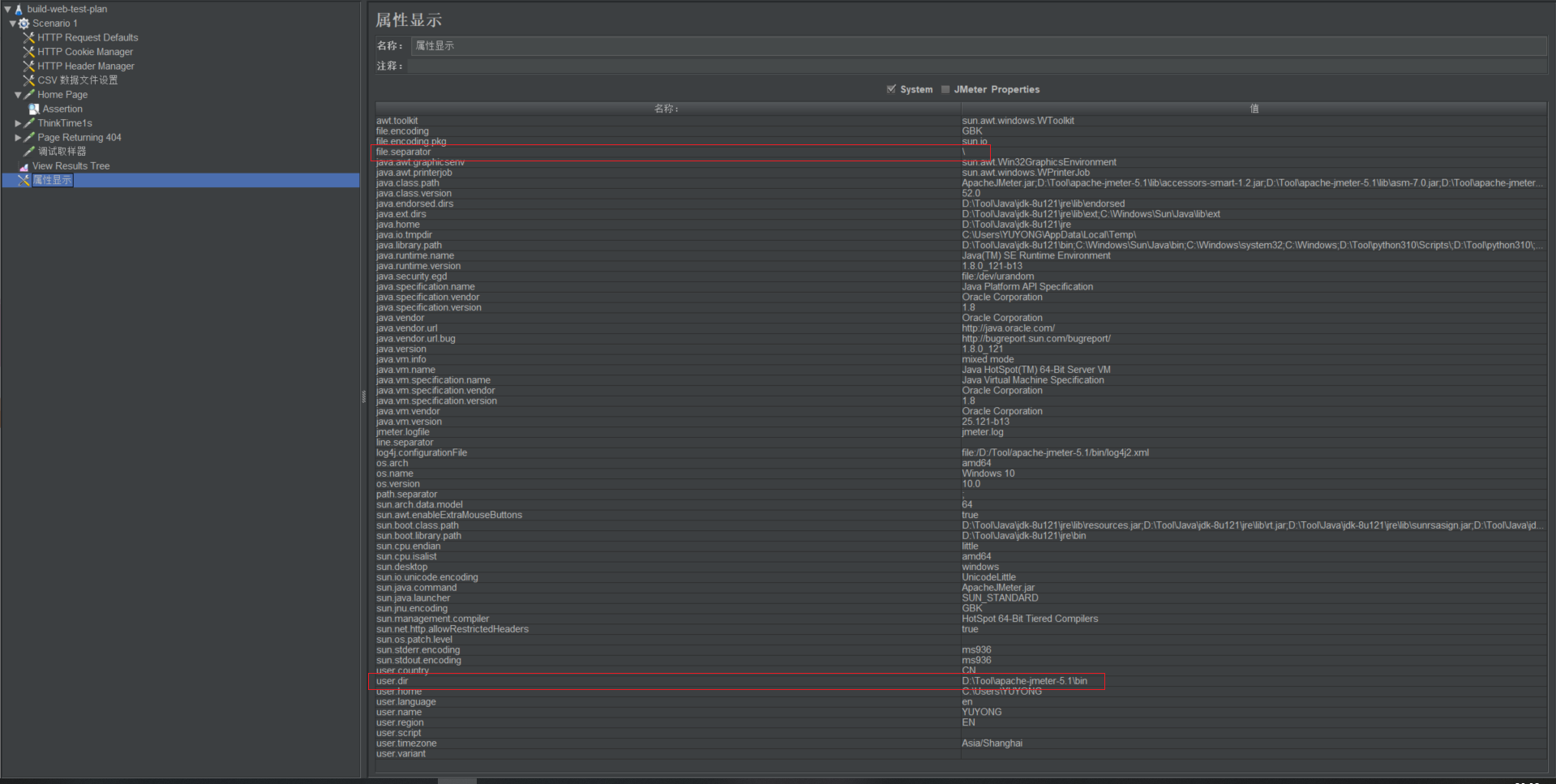

Jmeter远程服务模式运行时引用csv文件的路径配置

问题 在使用jmeter过程中,本机的内存等配置不足,启动较多的线程时,可以采用分布式运行。 在分布式运行的时候,jmeter会自动将脚本从master主机发送到remote主机上,所以不需要考虑将脚本拷贝到remote主机。但是jmeter…...

《OWASP代码审计》学习——注入漏洞审计

一、注入的概念 注入攻击允许恶意用户向应用程序添加或注入内容和命令,以修改其行为。这些类型的攻击是常见且广泛的,黑客很容易测试网站是否易受攻击,攻击者也很容易利用这些攻击。如今,它们在尚未更新的遗留应用程序中非常常见…...

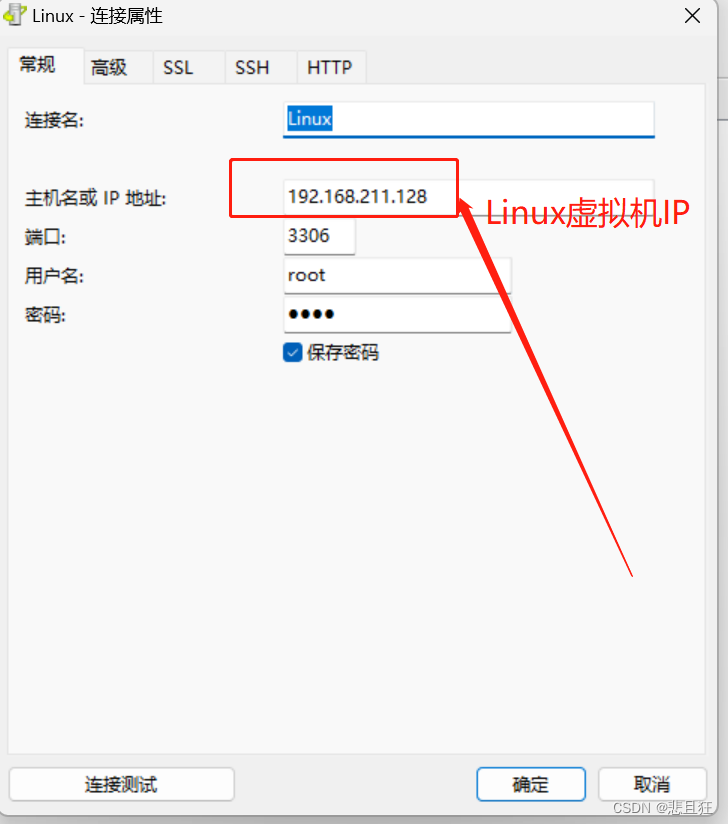

Linux虚拟机中安装MySQL5.6.34

目录 第一章、xshell工具和xftp的使用1.1)xshell下载与安装1.2)xshell连接1.3)xftp下载安装和连接 第二章、安装MySQL5.6.34(不同版本安装方式不同)2.1)关闭防火墙,传输MySQL压缩包到Linux虚拟机2.2&#x…...

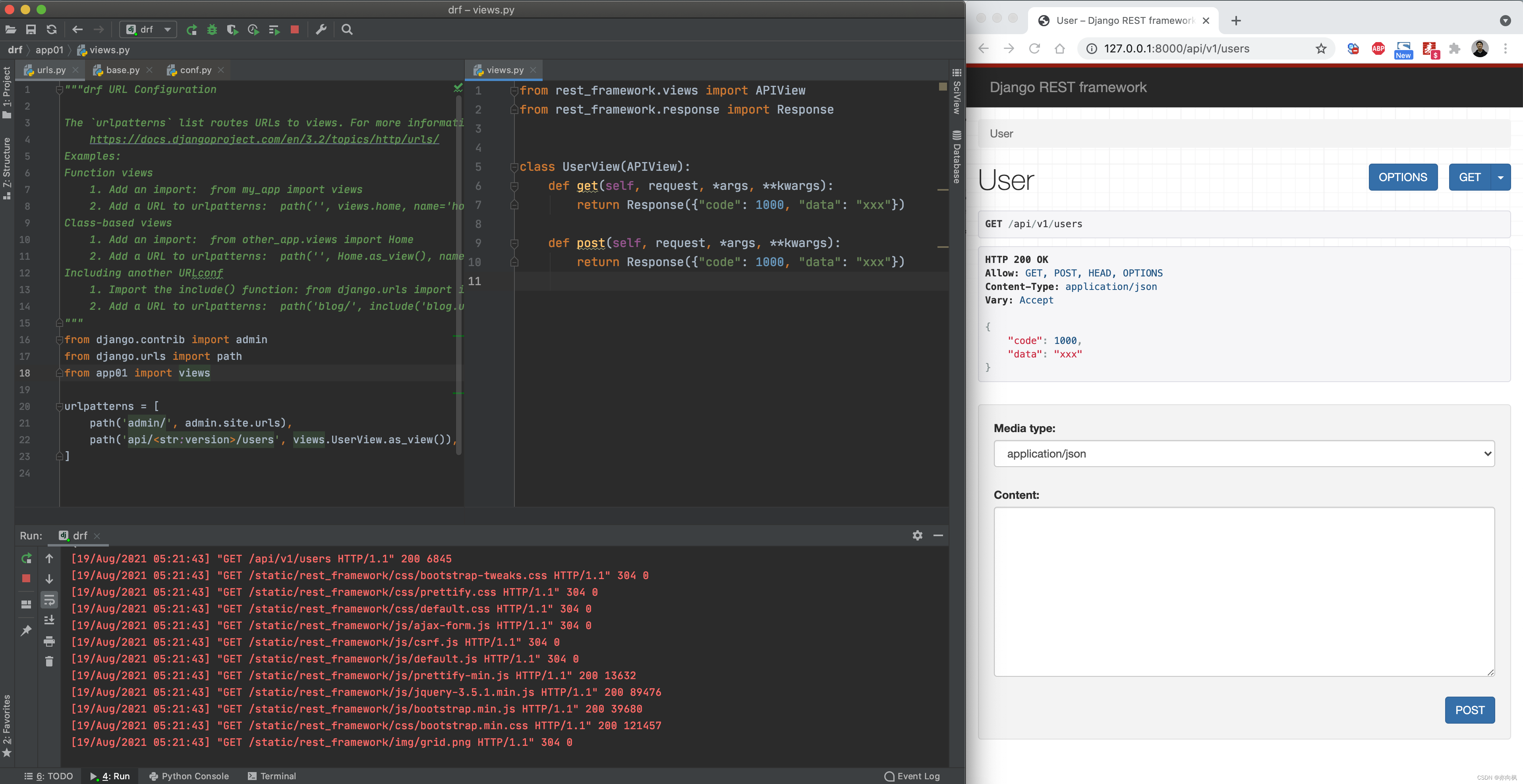

Django的FBV和CBV

Django的FBV和CBV 基于django开发项目时,对于视图可以使用 FBV 和 CBV 两种模式编写。 FBV,function base views,其实就是编写函数来处理业务请求。 from django.contrib import admin from django.urls import path from app01 import view…...

[每周一更]-(第57期):用Docker、Docker-compose部署一个完整的前后端go+vue分离项目

文章目录 1.参考项目2.技能点3.GO的Dockerfile配置后端的结构如图Dockerfile先手动docker调试服务是否可以启动报错 4.Vue的Dockerfile配置前端的结构如图nginx_docker.confDockerfile构建 5.docker-compose 整合前后端docker-compose.yml错误记录(1)ip端…...

springboot-mybatis的增删改查

目录 一、准备工作 二、常用配置 三、尝试 四、增删改查 1、增加 2、删除 3、修改 4、查询 五、XML的映射方法 一、准备工作 实施前的准备工作: 准备数据库表 创建一个新的springboot工程,选择引入对应的起步依赖(mybatis、mysql驱动…...

HTML5(H5)的前生今世

目录 概述HTML5与其他HTML的区别CSS3与其他CSS版本的区别总结 概述 HTML5是一种用于构建和呈现网页的最新标准。它是HTML(超文本标记语言)的第五个版本,于2014年由万维网联盟(W3C)正式推出。HTML5的前身可以追溯到互联…...

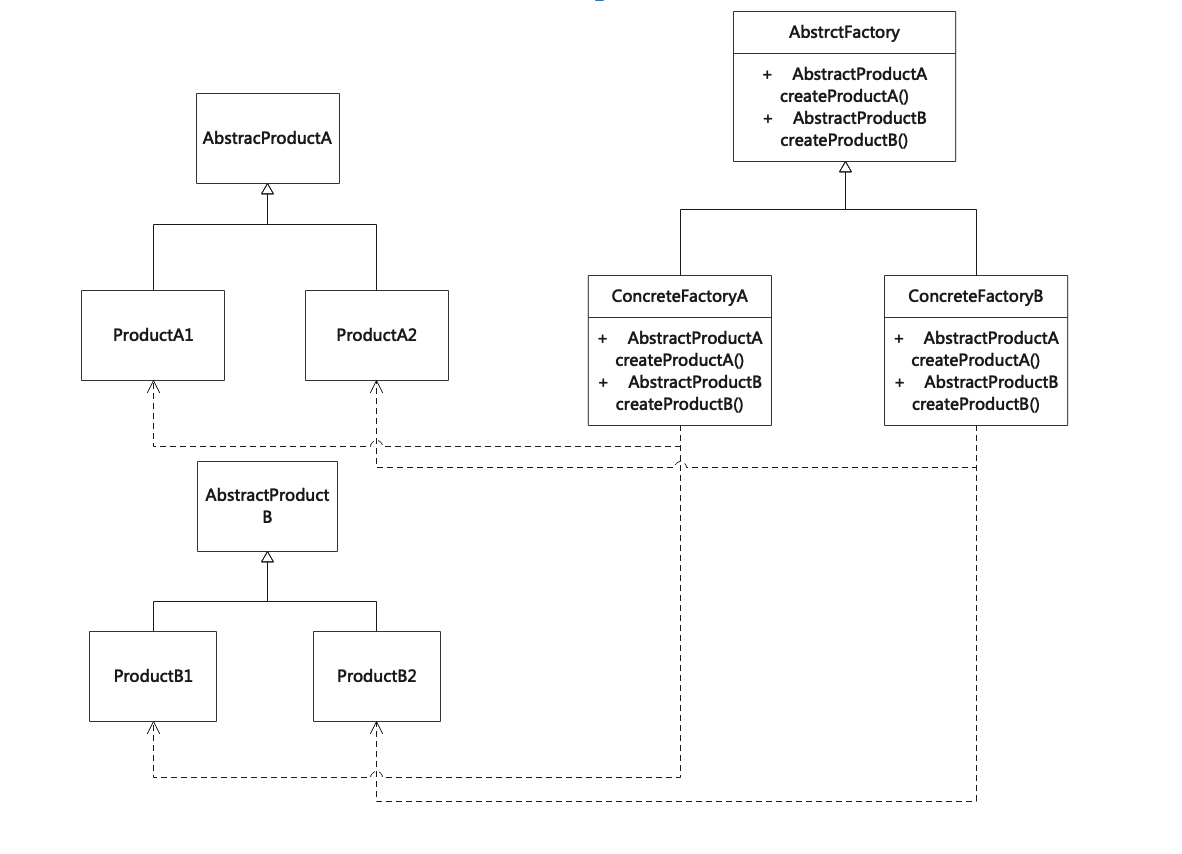

抽象工厂模式(Abstract Factory)

抽象工厂模式提供一个创建一组相关或相互依赖的对象的接口,而无须指定它们具体的类,每个子类可以生产一系列相关的产品。 The Abstract Factory Pattern is to provide an interface for creating families of related or dependent objects without s…...

Java 实现下载文件工具类

package com.liunian.utils;import lombok.SneakyThrows;import javax.servlet.ServletOutputStream; import javax.servlet.http.HttpServletResponse; import java.io.File; import java.io.FileInputStream;/*** ClassName DownloadFileUtils* Author liuyan 下载文件工具类…...

C# 12 预览版的新功能

作者:Kathleen Dollard 排版:Alan Wang Visual Studio 17.7 Preview 3 和 .NET 8 Preview 6 的发布推进了 C# 12的发展。此预览版包含的功能为将来的性能增强奠定了基础。现在,您能够在库中更方便的使用内联函数。此预览版首次推出了一项实验…...

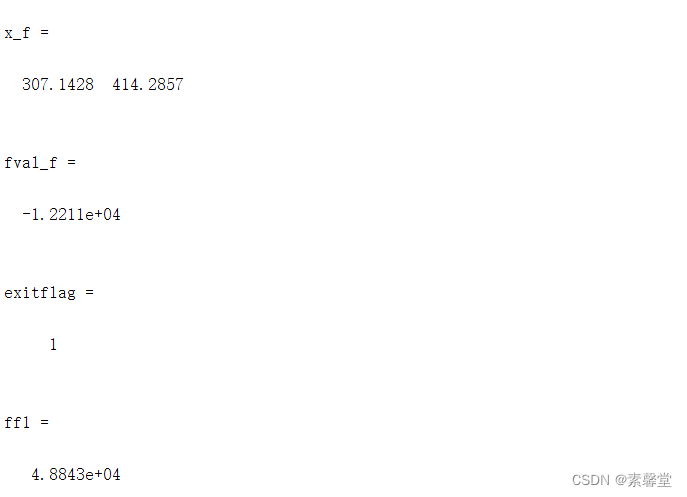

34.利用matlab解 多变量多目标规划问题(matlab程序)

1.简述 学习目标:适合解 多变量多目标规划问题,例如 收益最大,风险最小 主要目标法,线性加权法,权值我们可以自己设定。 收益函数是 70*x(1)66*x(2) ; 风险函数是 0.02*x(1)^20.01*x(2)^20.04*(x…...

暑假刷题第18天--7/30

165. 小猫爬山 - AcWing题库(dfs) #include<iostream> #include<string> #include<bitset> #include<cstring> #include<algorithm> using namespace std; const int N18; bool vis[N]; int a[N],n,ans,sum[N],k; bool cmp(int x,int y){retur…...

通向架构师的道路之Apache整合Tomcat

一、先从J2EE工程的通用架构说起 这是一个通用的Web即B/S工程的架构,它由: Web Server App Server DB Server 三大部分组成,其中: Web Server 置于企业防火墙外,这个防火墙,大家可以认为是…...

如何消除“信息孤岛”对业务增长的威胁?

根据CMSWire的数据,员工平均每天要花36%的时间来查找和整合信息。但44%的情况下,他们找不到信息。这种时间和精力的浪费就是信息孤岛造成的。 什么是信息孤岛? 当部门存储数据并限制其他人访问数据时,就会出现信息孤岛ÿ…...

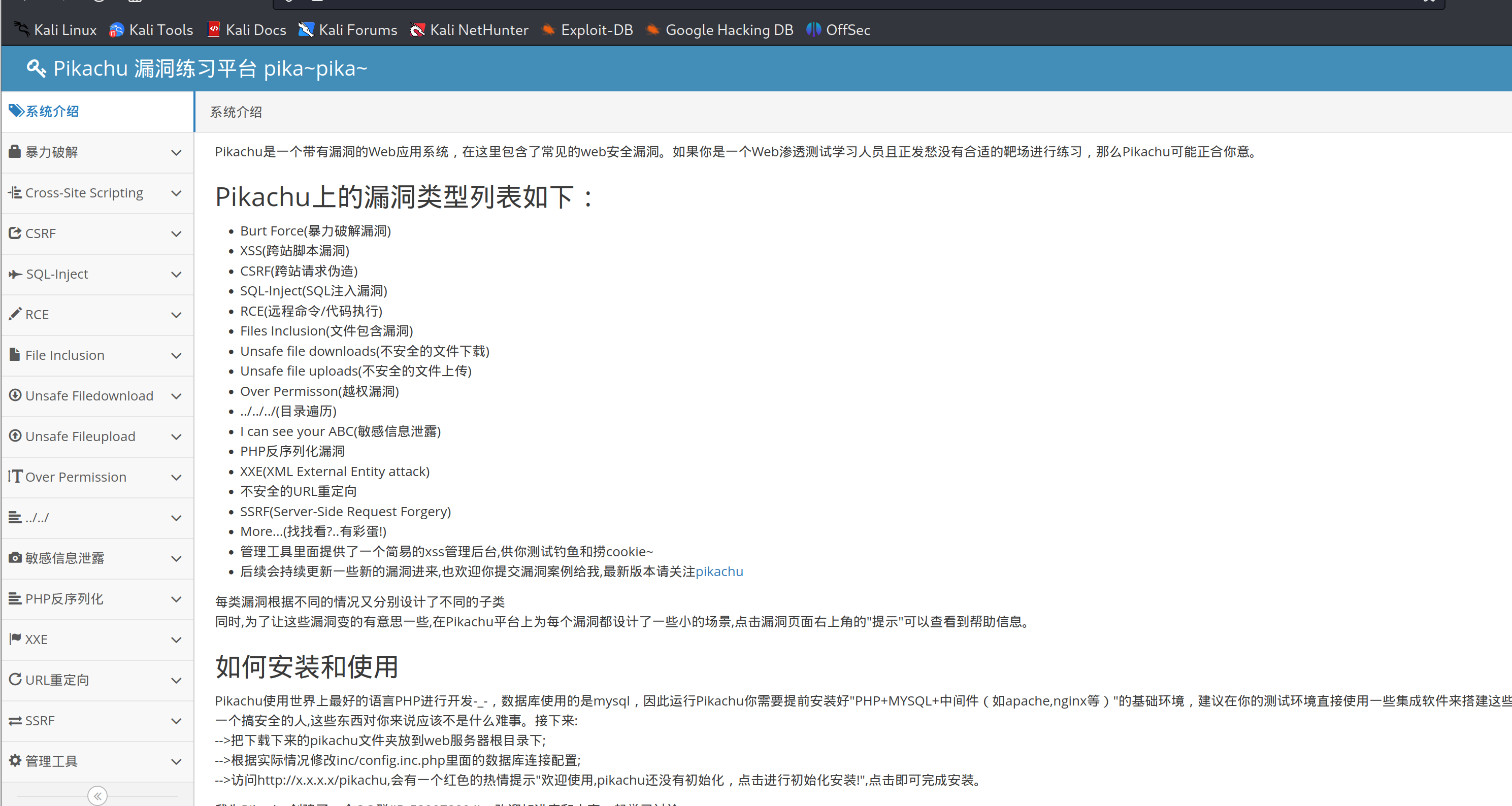

Kali部署dvwa和pikachu靶场

kali换源 进入 vim /etc/apt/sources.list deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib替换完后更新源 apt-get upadteDVWA靶场环境搭建 使用git从github上把DV…...

LeetCode解法汇总722. 删除注释

目录链接: 力扣编程题-解法汇总_分享记录-CSDN博客 GitHub同步刷题项目: https://github.com/September26/java-algorithms 原题链接:力扣 描述: 给一个 C 程序,删除程序中的注释。这个程序source是一个数组&#x…...

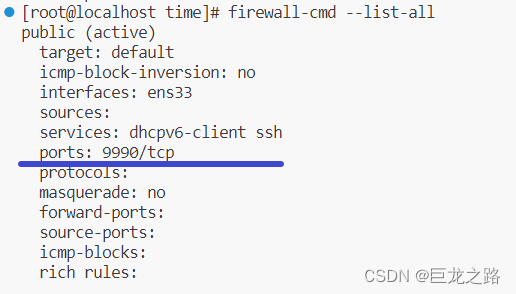

Linux中的firewall-cmd

2023年8月4日,周五上午 目录 打开端口关闭端口查看某个端口是否打开查看当前防火墙设置firewall-cmd中的服务在防火墙中什么是服务?为什么会有服务?打开或关闭服务查看某个服务是否打开firewall-cmd中的 zones查看所有可用的zones࿰…...

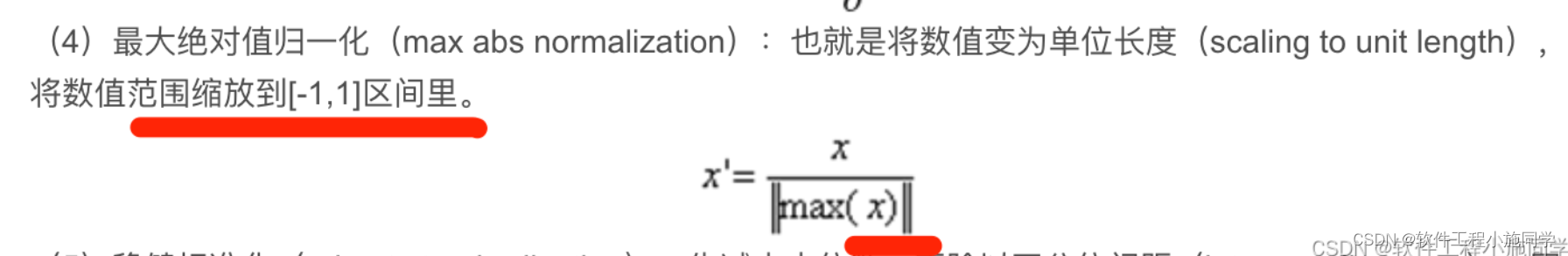

python 最大归一化

最大归一化是将数据转化到[-1,1]范围之间。公式如下 其中|X|max为x特征的绝对值的最大值。 数据标准化算法介绍—数据建模工具_预处理_Max_字段 """ 最大绝对值归一化(max abs normalization ):也就是将数值变为单位长度&…...

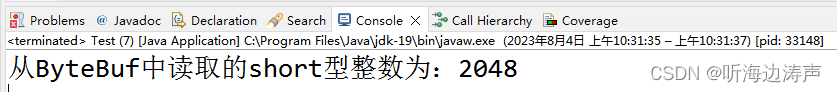

Netty:ByteBuf写入数据、读出数据

介绍 Netty的ByteBuf数据位置索引是0开始的。 可以用ByteBuf的getByte(int index)方法从指定位置读出一字节,这个操作不会改变ByteBuf的readerIndex 或者 writerIndex 的位置。如果index小于0,或者index 1大于ByteBuf的容量,就会抛出IndexO…...

深度学习在微纳光子学中的应用

深度学习在微纳光子学中的主要应用方向 深度学习与微纳光子学的结合主要集中在以下几个方向: 逆向设计 通过神经网络快速预测微纳结构的光学响应,替代传统耗时的数值模拟方法。例如设计超表面、光子晶体等结构。 特征提取与优化 从复杂的光学数据中自…...

Android Wi-Fi 连接失败日志分析

1. Android wifi 关键日志总结 (1) Wi-Fi 断开 (CTRL-EVENT-DISCONNECTED reason3) 日志相关部分: 06-05 10:48:40.987 943 943 I wpa_supplicant: wlan0: CTRL-EVENT-DISCONNECTED bssid44:9b:c1:57:a8:90 reason3 locally_generated1解析: CTR…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

【WiFi帧结构】

文章目录 帧结构MAC头部管理帧 帧结构 Wi-Fi的帧分为三部分组成:MAC头部frame bodyFCS,其中MAC是固定格式的,frame body是可变长度。 MAC头部有frame control,duration,address1,address2,addre…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

spring:实例工厂方法获取bean

spring处理使用静态工厂方法获取bean实例,也可以通过实例工厂方法获取bean实例。 实例工厂方法步骤如下: 定义实例工厂类(Java代码),定义实例工厂(xml),定义调用实例工厂ÿ…...

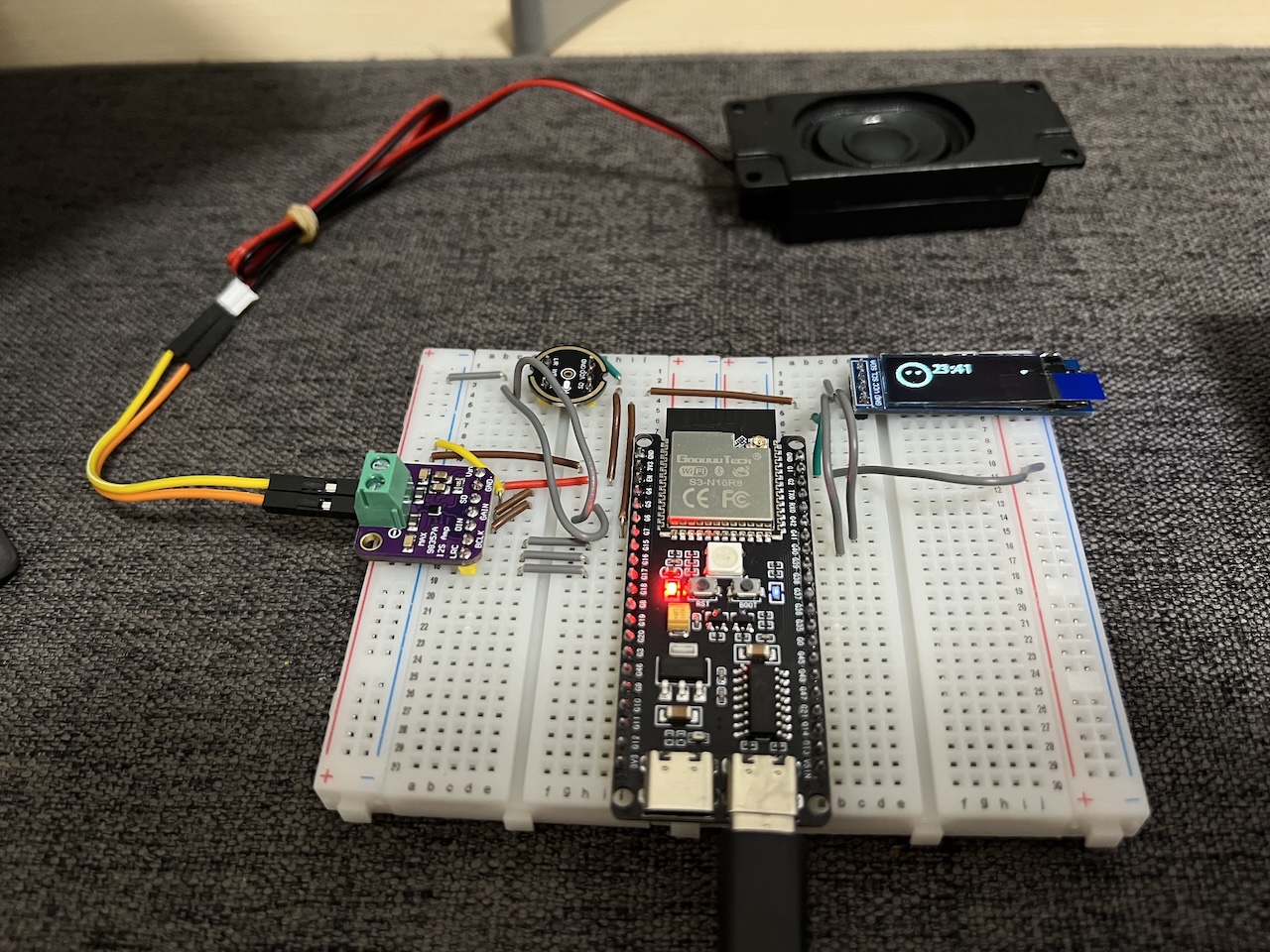

DIY|Mac 搭建 ESP-IDF 开发环境及编译小智 AI

前一阵子在百度 AI 开发者大会上,看到基于小智 AI DIY 玩具的演示,感觉有点意思,想着自己也来试试。 如果只是想烧录现成的固件,乐鑫官方除了提供了 Windows 版本的 Flash 下载工具 之外,还提供了基于网页版的 ESP LA…...

TRS收益互换:跨境资本流动的金融创新工具与系统化解决方案

一、TRS收益互换的本质与业务逻辑 (一)概念解析 TRS(Total Return Swap)收益互换是一种金融衍生工具,指交易双方约定在未来一定期限内,基于特定资产或指数的表现进行现金流交换的协议。其核心特征包括&am…...

AirSim/Cosys-AirSim 游戏开发(四)外部固定位置监控相机

这个博客介绍了如何通过 settings.json 文件添加一个无人机外的 固定位置监控相机,因为在使用过程中发现 Airsim 对外部监控相机的描述模糊,而 Cosys-Airsim 在官方文档中没有提供外部监控相机设置,最后在源码示例中找到了,所以感…...

Golang——9、反射和文件操作

反射和文件操作 1、反射1.1、reflect.TypeOf()获取任意值的类型对象1.2、reflect.ValueOf()1.3、结构体反射 2、文件操作2.1、os.Open()打开文件2.2、方式一:使用Read()读取文件2.3、方式二:bufio读取文件2.4、方式三:os.ReadFile读取2.5、写…...