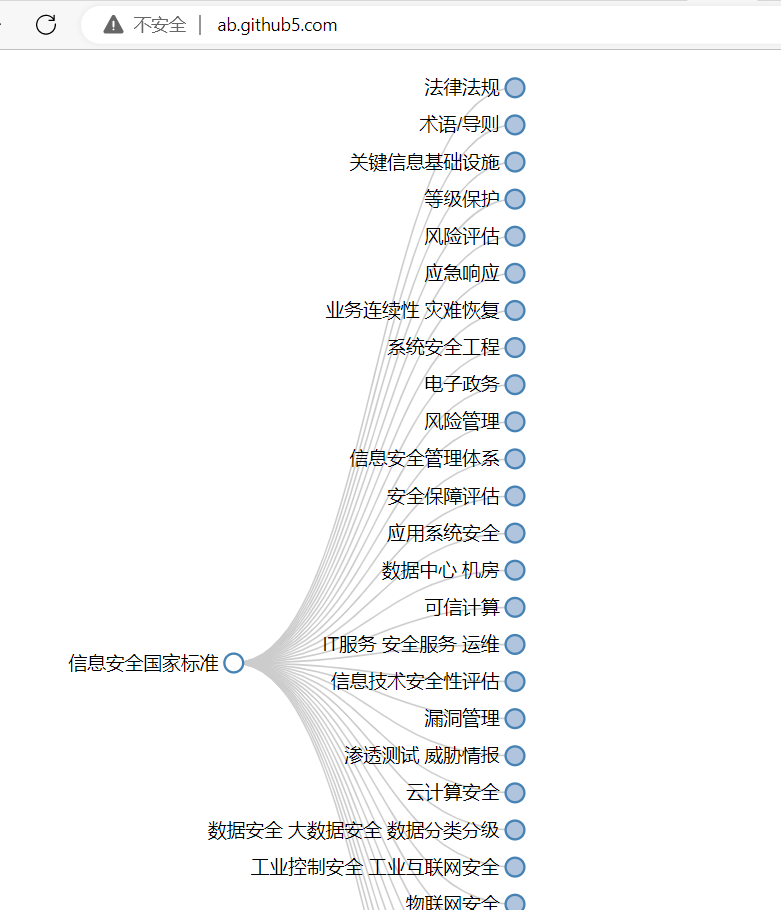

网络安全预警分类流程

网络安全预警指南

随着信息技术的广泛应用与快速发展,传统业务与信息系统的融合程度不断加深,网络安全对国家政治、经济、文化、公共服务活动的影响进一步增大。网络安全形势日趋复杂,安全威胁不断变化,利用网络漏洞、恶意程序从事入侵、破坏的活动频繁发生,不仅会造成信息泄露、数据篡改或丢失、服务拥塞、系统崩溃或硬件永久损害,甚至会对国家关键信息基础设施造成重大破坏,严重危害国家安全、公共安全和民众利益。

在网络安全防护工作中,社会公众在了解网络安全事件或威胁的基本情况,判断严重程度方面存在困难,对网络安全事件或威胁缺乏科学评估;另一方面,重要信息系统运营使用单位、网络安全企业和科研机构多仅从技术层面判断网络安全事件和威胁的影响。为进一步明确网络安全事件或威胁的重要程度和可能造成的影响,规范网络安全预警工作,有效开展处置工作,切实维护信息基础设施安全、公共安全和国家安全,推动我国网络安全监测预警机制的建立,制定本标准。

网络安全预警指南 范围

本标准给出了网络安全预警的分级指南与处理流程。

本标准为及时准确了解网络安全事件或威胁的影响程度、可能造成的后果,及采取有效措施提供指导,也适用于网络与信息系统主管和运营部门参考开展网络安全事件或威胁的处置工作。

网络安全预警指南 规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB/T 22240—2008 信息安全技术 信息系统安全等级保护定级指南

GB/T 25069—2010 信息安全技术 术语

网络安全预警指南 术语和定义

GB/T 25069—2010中界定的以及下列术语和定义适用于本文件。为了便于使用,以下重复列出了GB/T 25069-2010中的某些术语和定义。

网络安全保护对象 object of cyber security protection

亦指资产,对组织具有价值的信息或资源,是安全策略保护的对象。

注:主要指重要信息系统的应用、数据、设备。

[GB/T 20984—2007,定义3.1]

网络安全威胁 cyber security threat

对网络安全保护对象可能导致负面结果的一个事件的潜在源。

注:例如,计算机恶意代码、网络攻击行为等。

攻击 attack

在信息系统中,对系统或信息进行破坏、泄露、更改或使其丧失功能的尝试(包括窃取数据)。

[GB/T 25069—2010,定义2.2.1.58]

网络安全事件 cyber security incident

由于自然或者人为以及软硬件本身缺陷或故障的原因,对网络或信息系统造成危害,或对社会造成负面影响的事件。

预警 warning

针对即将发生或正在发生的网络安全事件或威胁,提前或及时发出的安全警示。

网络安全预警分级

网络安全预警分级要素

概述

网络安全预警的分级主要考虑两个要素:网络安全保护对象的重要程度与网络安全保护对象可能受到损害的程度。

网络安全保护对象重要程度的判定

网络安全保护对象的重要程度根据其所承载的业务对国家安全、经济建设、社会生活的重要性以及业务对其依赖程度,划分为特别重要、重要和一般三个级别。

具体为:

- 特别重要的保护对象,包括:

- 按照GB/T 22240—2008的规定定级为四级及四级以上的信息系统;

- 用户量亿级或日活跃用户千万级的互联网重要应用;

- 日交易量亿元级的电子交易平台;

- 行业占有率前五的互联网重要应用;

- 提供互联网支撑服务的重要系统,如域名解析服务;

- 由多个重要的网络安全保护对象共同组成的群体;

- 其他与国家安全关系密切,或与经济建设、社会生活关系非常密切的系统。

- 重要的保护对象,包括:

- 按照GB/T 22240—2008的规定定级为三级的信息系统;

- 用户量千万级或日活跃用户百万级的互联网重要应用;

- 日交易量千万元级的电子交易平台;

- 行业占有率较高的互联网应用;

- 涉及大量个人信息的系统;

- 由多个一般的网络安全保护对象共同组成的群体;

- 与国家安全关系一般,或与经济建设、社会生活关系密切的系统。

- 一般的保护对象,包括:

- 按照GB/T 22240—2008的规定定级为二级及二级以下的信息系统;

- 其他公共互联网服务等。

判定网络安全保护对象的重要程度宜综合考虑其所服务的用户量、日活跃用户数、交易额、信息安全等级保护的级别、数据敏感程度等因素。在重大活动期间,保护对象的重要程度宜适当进行调整。

网络安全保护对象可能受到损害程度的判定

网络安全保护对象可能受到损害的程度是指网络安全事件或威胁对其软硬件、功能及数据的损害,导致系统业务运行缓慢或中断,数据泄露、篡改、丢失或损坏,对保护对象造成直接及间接损失的程度。其大小主要考虑保护对象自身可能的直接损失,以及防御攻击、恢复系统正常运行和消除负面影响所需付出的代价,划分为特别严重、严重、较大和一般。

具体为:

- 特别严重的损害,是指可能造成或已造成网络或信息系统大面积瘫痪,使其丧失业务处理能力,或系统关键数据的保密性、完整性、可用性遭到严重破坏,恢复系统正常运行和消除负面影响所需付出的代价十分巨大。例如:

- 大规模、持续性的网络攻击,可能造成或已造成网络或信息系统大面积瘫痪,使其丧失业务处理能力;

- 涉及管理权限的安全漏洞及漏洞利用过程被披露,并出现自动化攻击工具,可能造成或已造成大规模个人信息泄露,包含账号密码、银行卡号等可能影响财物的信息。

- 严重的损害,是指可能造成或已造成网络或信息系统长时间中断或局部瘫痪,使其业务处理能力受到极大影响,或系统关键数据的保密性、完整性、可用性遭到破坏,恢复系统正常运行和消除负面影响所需付出的代价巨大。例如:

- 有组织的、针对性的攻击,可能造成或已造成网络或信息系统长时间中断或局部瘫痪,使其业务处理能力受到极大影响;

- 涉及远程命令执行的安全漏洞及漏洞利用过程被披露,可能造成或已造成大规模个人信息泄露,但不含财物信息。

- 较大的损害,是指可能造成或已造成网络或信息系统中断,明显影响系统效率,使其业务处理能力受到影响,或系统重要数据的保密性、完整性、可用性遭到破坏,恢复系统正常运行和消除负面影响所需付出的代价较大。例如:

- 针对性的攻击,可能造成或已造成保护对象网络和系统中断,明显影响系统效率,使其业务处理能力受到极大影响;

- 涉及远程数据读取的安全漏洞被披露,可能造成或已造成个人信息泄露。

- 一般的损害,是指可能造成或已造成网络或信息系统短暂中断,影响系统效率,使系统业务处理能力受到影响,或系统重要数据的保密性、完整性、可用性遭到影响,恢复系统正常运行和消除负面影响所需付出的代价较小。例如:造成保护对象网络和系统短暂中断,影响系统效率,使其业务处理能力受到影响。

判定网络安全保护对象可能受到损害的程度宜从网络安全威胁本身和网络安全保护对象等方面考虑:

- 网络安全威胁方面包括攻击者能力、攻击工具、攻击行为破坏性等;

- 网络安全保护对象方面包括脆弱性严重程度、防护措施、攻击造成的损失程度等;

- 其他,例如数据泄露的程度等。

网络安全预警级别及判定

概述

网络安全预警级别根据网络安全保护对象的重要程度和网络安全保护对象可能受到损害的程度分为四个级别:红色预警、橙色预警、黄色预警和蓝色预警。

红色预警(I级预警)

当发生极其严重的网络安全事件或威胁,可能极大威胁国家安全、引起社会动荡、对经济建设有极其恶劣的负面影响,或严重损害公众利益,应发布红色预警。即:可能对特别重要的网络安全保护对象产生特别严重的损害。

橙色预警(II级预警)

当发生严重的网络安全事件或威胁,可能威胁国家安全、引起社会恐慌、对经济建设有重大的负面影响,或损害公众利益,应发布橙色预警。包括以下情况:

- 可能对特别重要的网络安全保护对象产生严重的损害;

- 可能对重要的网络安全保护对象产生特别严重的损害。

黄色预警(III级预警)

当发生较严重的网络安全事件或威胁,可能影响国家安全、扰乱社会秩序、对经济建设有一定的负面影响,或影响公众利益,应发布黄色预警。包括以下情况:

- 可能对特别重要的网络安全保护对象产生较大或一般的损害;

- 可能对重要的网络安全保护对象产生严重或较大的损害;

- 可能对一般的网络安全保护对象产生特别严重或严重的损害。

蓝色预警(IV级预警)

当发生一般的网络安全事件或威胁,对国家安全、社会秩序、经济建设和公众利益基本没有影响,但可能对个别公民、法人或其他组织的利益会造成损害,应发布蓝色预警,特别轻微的可以不发预警。包括以下情况:

- 可能对重要的网络安全保护对象产生一般的损害;

- 可能对一般的网络安全保护对象产生较大或一般的损害。

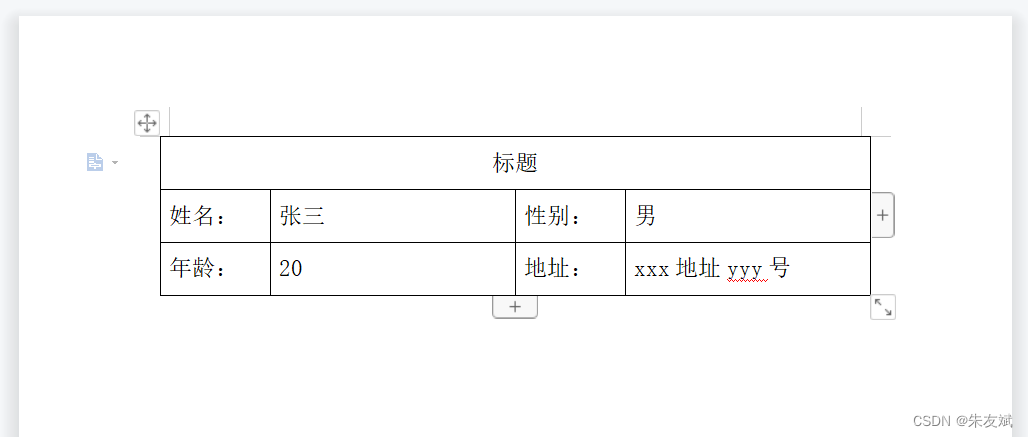

网络安全预警分级表

由网络安全保护对象的重要程度与网络安全保护对象可能受到损害的程度确定的网络安全预警级别见表1。

- 网络安全预警分级表

| 网络安全保护对象的重要程度 | 网络安全保护对象可能受到损害的程度 | |||

|---|---|---|---|---|

| 特别严重 | 严重 | 较大 | 一般 | |

| 特别重要 | 红色预警(I级) | 橙色预警(II级) | 黄色预警(III级) | 黄色预警(III级) |

| 重要 | 橙色预警(II级) | 黄色预警(III级) | 黄色预警(III级) | 蓝色预警(IV级) |

| 一般 | 黄色预警(III级) | 黄色预警(III级) | 蓝色预警(IV级) | 蓝色预警(IV级) /无预警 |

网络安全预警流程

预警的发布

网络安全预警应由国家授权的预警发布机构发布。网络安全预警发布内容宜包含预警级别及其事件性质、威胁方式、影响范围、涉及对象、影响程度、防范对策等信息。

预警的响应与处置

网络与信息系统的主管和运营部门接到网络安全预警后,宜进行如下操作:

- 分析、研判相关事件或威胁对自身网络安全保护对象可能造成损害的程度;

- 将研判结果向上级及主管部门汇报;

- 经上级及主管部门同意后,采取适当形式发送预警或通告给相关用户;

- 根据情况启动应急预案。

当可能对网络与信息系统保护对象产生特别严重的损害时,网络与信息系统的主管和运营部门应及时向单位负责人和信息安全第一责任人汇报。

预警的升级或降级

预警发布机构根据网络安全事件或威胁的动态变化,及时发布预警的升级或降级信息。

预警的解除

当网络安全威胁情况消除或威胁达不到蓝色预警级别,预警发布机构宜及时解除预警。

延伸阅读

更多内容 可以 GB-T 32924-2016 信息安全技术 网络安全预警指南. 进一步学习

联系我们

T-CHES 86—2022 河湖水系连通水安全保障能力评价技术导则.pdf

相关文章:

网络安全预警分类流程

网络安全预警指南 随着信息技术的广泛应用与快速发展,传统业务与信息系统的融合程度不断加深,网络安全对国家政治、经济、文化、公共服务活动的影响进一步增大。网络安全形势日趋复杂,安全威胁不断变化,利用网络漏洞、恶意程序从…...

如何把bean手动注册到容器?)

SpringBoot复习:(20)如何把bean手动注册到容器?

可以通过实现BeanDefinitionRegistryPostProcessor接口,它的父接口是BeanFactoryPostProcessor. 步骤: 一、自定义一个组件类: package com.example.demo.service;public class MusicService {public MusicService() {System.out.println(&q…...

VLT:Vision-Language Transformer用于引用的视觉语言转换和查询生成分割

摘要 在这项工作中,我们解决了引用分割的挑战性任务。引用分割中的查询表达式通常通过描述目标对象与其他对象的关系来表示目标对象。因此,为了在图像中的所有实例中找到目标实例,模型必须对整个图像有一个整体的理解。为了实现这一点&#…...

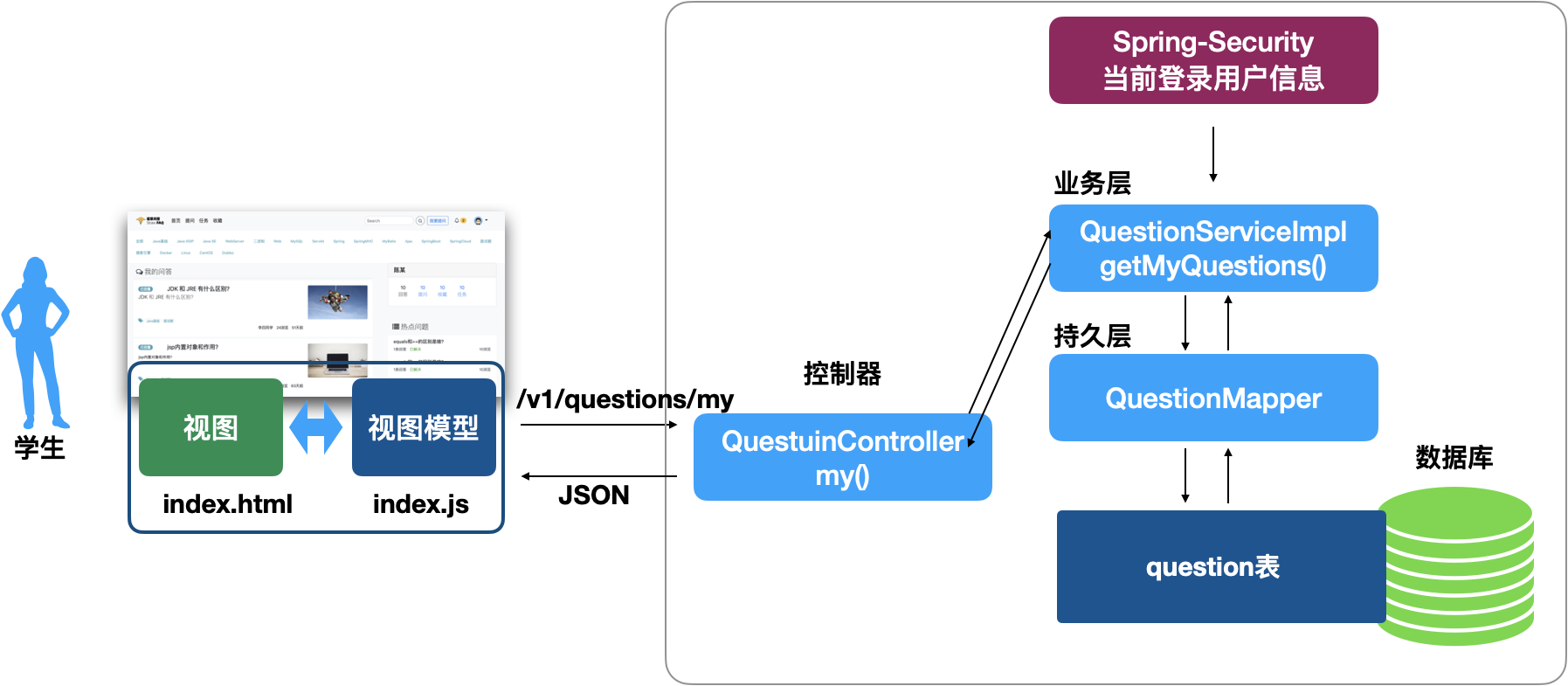

【开源项目--稻草】Day04

【开源项目--稻草】Day04 1. 续 VUE1.1 完善VUEAJAX完成注册功能 Spring验证框架什么是Spring验证框架使用Spring-Validation 稻草问答-学生首页显示首页制作首页的流程开发标签列表标签列表显示原理 从业务逻辑层开始编写控制层代码开发问题列表开发业务逻辑层开发页面和JS代码…...

【数模】奇异值分解SVD和图形处理

介绍奇异值分解在图形压缩中的运用,并将简单介绍下Matlab对于图形和视频的处理 一、奇异值分解介绍 1.1 基本概念 奇异值分解(Singular Value Decomposition,以下简称SVD)是线性代数中一种重要的矩阵分解: U和V都是正交矩阵∑是奇异值矩阵&…...

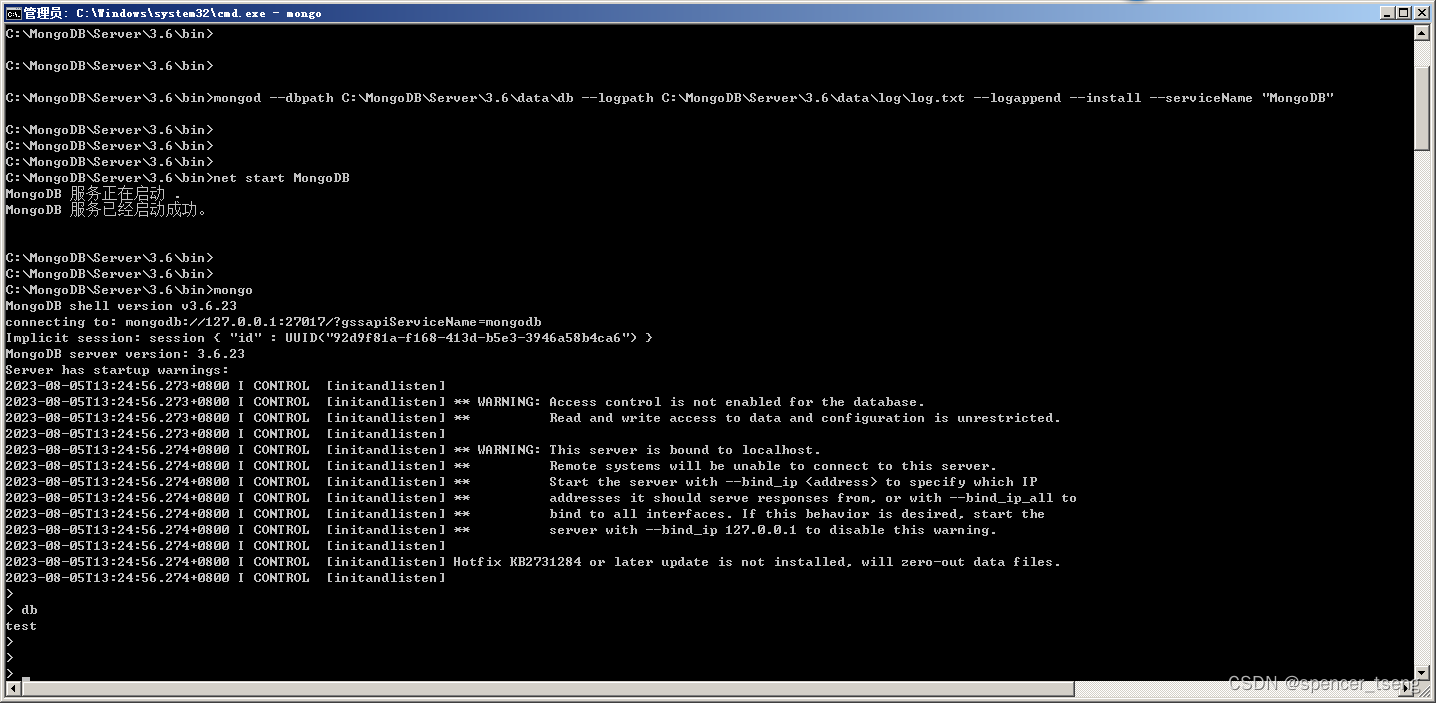

mongodb-win32-x86_64-2008plus-ssl-3.6.23-signed.msi

Microsoft Windows [版本 6.1.7601] 版权所有 (c) 2009 Microsoft Corporation。保留所有权利。C:\Users\Administrator>cd C:\MongoDB\Server\3.6\binC:\MongoDB\Server\3.6\bin> C:\MongoDB\Server\3.6\bin> C:\MongoDB\Server\3.6\bin>mongod --dbpath C:\Mongo…...

华为Euler系统忘记密码之密码重置

目录 1. 进入GRUB引导菜单编辑模式2. 指定系统在启动时使用/bin/sh作为初始化进程3. 修改密码3.1 重新挂载文件系统,使文件系统可写3.2 修改密码3.3 重新标记文件的安全上下文 4. 开机输入修改的密码正常登录 1. 进入GRUB引导菜单编辑模式 启动openEuler࿰…...

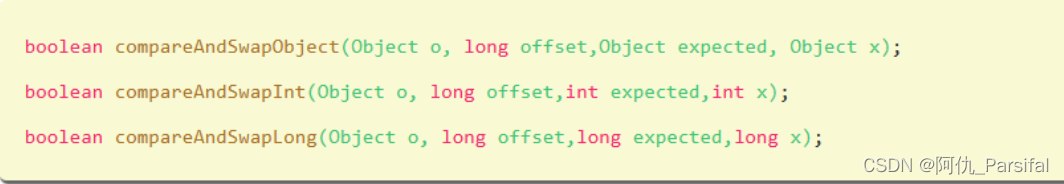

Java-多线程-深入理解ConcurrentHashMap

目录 什么是ConcurrentHashMap?为什么有ConcurrentHashMap?和HashMap区别示例代码对比 JDK7和JDK8中ConcurrentHashMap整体架构的区别JDK7中JDK8中 ConcurrentHashMap的基本功能在性能方面的优化使用到的技术-CAS概念说明比较并交换的过程如下࿱…...

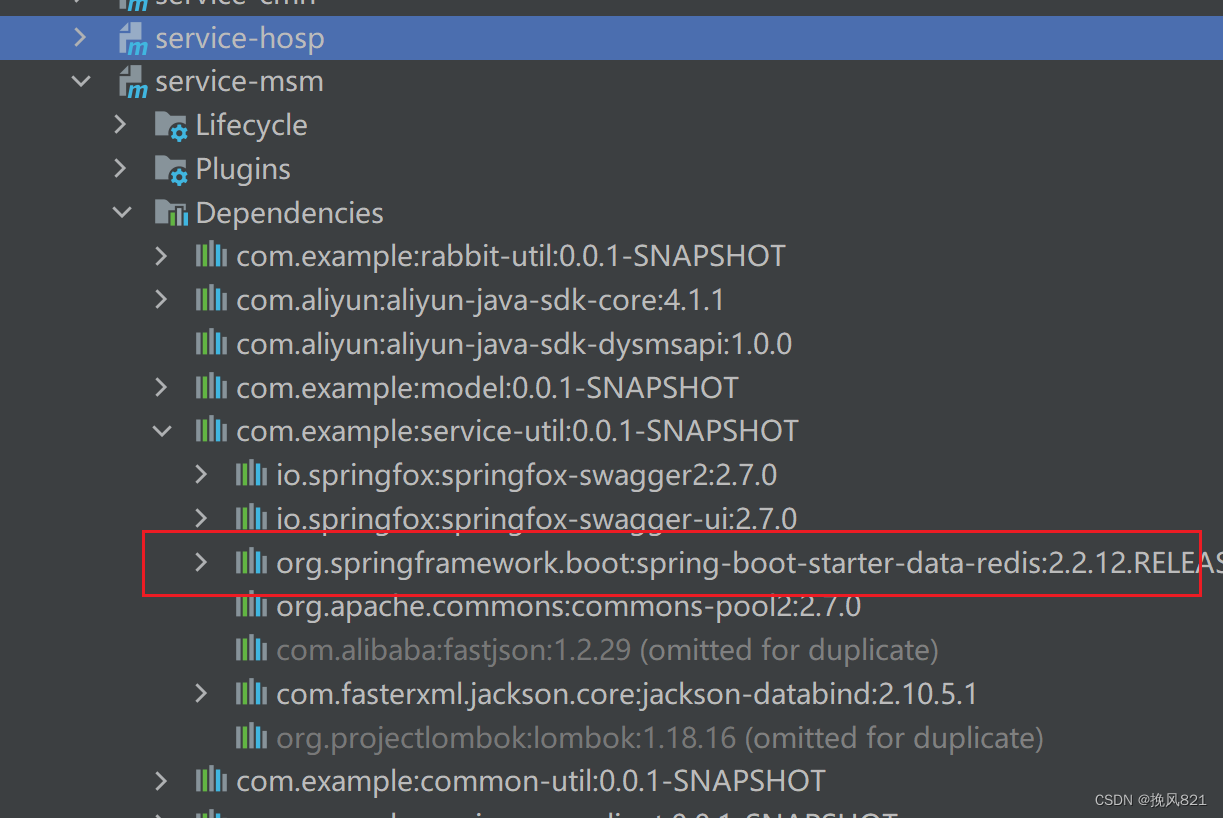

没有配置redis但是报错连接redis失败

问题 没有配置redis但是报错连接redis失败 检查maven配置是否引入了redis依赖(可能是传递依赖,最好检查引进来的公共工程 解决办法 只需要在该工程application.yml文件中配置一下 redis就好,或者移除redis依赖 spring:redis:password: hos…...

剑指 Offer 04. 二维数组中的查找

力扣 在一个 n * m 的二维数组中,每一行都按照从左到右 非递减 的顺序排序,每一列都按照从上到下 非递减 的顺序排序。请完成一个高效的函数,输入这样的一个二维数组和一个整数,判断数组中是否含有该整数。 示例: 现有矩阵 matrix…...

【工作中问题解决实践 九】Spring中事务传播的问题排查

最近在工作中遇到了两个关于事务操作的问题,顺便就着这两个问题又回顾了一遍Spring的事务相关的操作,想着一次性把这个问题研究明白了,后续使用事务的时候也能踏实点,让事务发挥真实的作用 什么是事务?什么是事务管理…...

【导出Word】如何使用Java+Freemarker模板引擎,根据XML模板文件生成Word文档(只含文本内容的模板)

这篇文章,主要介绍如何使用JavaFreemarker模板引擎,根据XML模板文件生成Word文档。 目录 一、导出Word文档 1.1、基础知识 1.2、制作模板文件 1.3、代码实现 (1)引入依赖 (2)创建Freemarker工具类 &…...

Devart dbForge Studio for MySQL Crack

Devart dbForge Studio for MySQL Crack dbForge Studio for MySQL是一个用于MySQL和MariaDB数据库开发、管理和管理的通用GUI工具。IDE允许您通过直观的界面创建和执行查询、开发和调试存储例程、自动化数据库对象管理、分析表数据。MySQL客户端提供了数据和模式比较和同步工具…...

C++、Java、JavaScript和python几个语句的对比介绍

C、Java、JavaScript和python几个语句的对比介绍 C、Java、JavaScript和python语言的for语句 C、Java和JavaScript的for语句的语法类似如下: for (初始条件; 循环条件; 循环后操作) { // 循环体代码 } 初始条件是在进入循环之前执行的语句,初始化循环…...

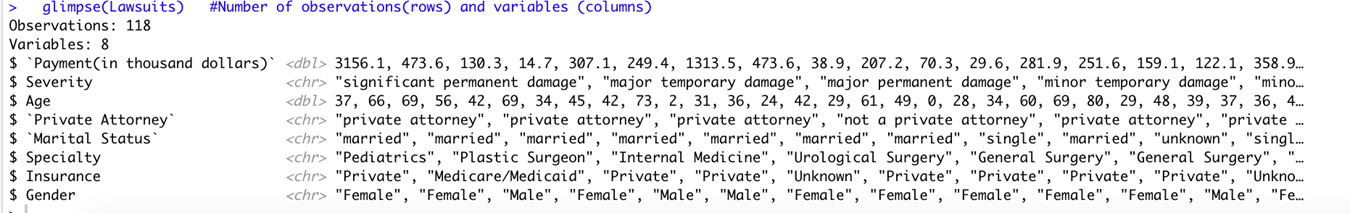

第20节 R语言医学分析:某保险医疗事故赔偿因素分析

文章目录 某保险医疗事故赔偿因素分析源码源文件下载某保险医疗事故赔偿因素分析 我们分析数据集“诉讼”的第一个方法是确定样本数量、变量类型、缩放/编码约定(如果有)用于验证数据清理。 接下来,数据集看起来很干净,没有缺失值,并且对于分类变量,将编码约定替换为实际…...

【雕爷学编程】MicroPython动手做(28)——物联网之Yeelight 4

知识点:什么是掌控板? 掌控板是一块普及STEAM创客教育、人工智能教育、机器人编程教育的开源智能硬件。它集成ESP-32高性能双核芯片,支持WiFi和蓝牙双模通信,可作为物联网节点,实现物联网应用。同时掌控板上集成了OLED…...

解决K8S集群设置污点后,污点不生效,下发应用的问题

问题:在集群中部署了三个daemonset,一开始加了容忍Toleration,后边去掉Toleration后,还是一直往边缘节点上部署应用,非常离谱 解决:删掉Toleration后,需要把annotations一起删掉,因为…...

使用$test$plusargs提高RTL验收速度

文章目录 0 前言1 语法介绍2 示例3 多种情况的testbench怎么写 0 前言 这段时间在整合一个小ip,因为要验证每个feature是否可行,需要用testbench C语言的方式进行仿真验证,由于每种feature不仅要在C语言中修改寄存器配置,还要再…...

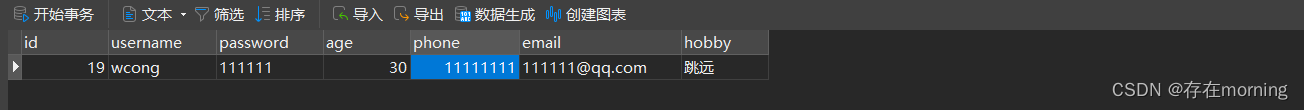

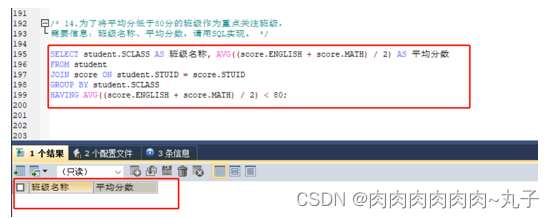

MySQL~mysql基础应用相关题

整卷阅览: 想要获取试卷原版请点击以下链接下载: https://download.csdn.net/download/qq_53142796/88168133https://download.csdn.net/download/qq_53142796/88168133 解题过程: 数据库:studentdb 数据库表如下: …...

Redis | 哨兵模式

Redis | 哨兵模式 1. 简介 Redis Sentinel(哨兵)是Redis提供的一种高可用性解决方案。它是一个独立的进程,用于监控和管理Redis主从模式的节点,并在主节点故障时自动进行故障转移。哨兵模式可以确保Redis集群的高可用性和数据一…...

MPNet:旋转机械轻量化故障诊断模型详解python代码复现

目录 一、问题背景与挑战 二、MPNet核心架构 2.1 多分支特征融合模块(MBFM) 2.2 残差注意力金字塔模块(RAPM) 2.2.1 空间金字塔注意力(SPA) 2.2.2 金字塔残差块(PRBlock) 2.3 分类器设计 三、关键技术突破 3.1 多尺度特征融合 3.2 轻量化设计策略 3.3 抗噪声…...

Flask RESTful 示例

目录 1. 环境准备2. 安装依赖3. 修改main.py4. 运行应用5. API使用示例获取所有任务获取单个任务创建新任务更新任务删除任务 中文乱码问题: 下面创建一个简单的Flask RESTful API示例。首先,我们需要创建环境,安装必要的依赖,然后…...

R语言AI模型部署方案:精准离线运行详解

R语言AI模型部署方案:精准离线运行详解 一、项目概述 本文将构建一个完整的R语言AI部署解决方案,实现鸢尾花分类模型的训练、保存、离线部署和预测功能。核心特点: 100%离线运行能力自包含环境依赖生产级错误处理跨平台兼容性模型版本管理# 文件结构说明 Iris_AI_Deployme…...

【入坑系列】TiDB 强制索引在不同库下不生效问题

文章目录 背景SQL 优化情况线上SQL运行情况分析怀疑1:执行计划绑定问题?尝试:SHOW WARNINGS 查看警告探索 TiDB 的 USE_INDEX 写法Hint 不生效问题排查解决参考背景 项目中使用 TiDB 数据库,并对 SQL 进行优化了,添加了强制索引。 UAT 环境已经生效,但 PROD 环境强制索…...

Java如何权衡是使用无序的数组还是有序的数组

在 Java 中,选择有序数组还是无序数组取决于具体场景的性能需求与操作特点。以下是关键权衡因素及决策指南: ⚖️ 核心权衡维度 维度有序数组无序数组查询性能二分查找 O(log n) ✅线性扫描 O(n) ❌插入/删除需移位维护顺序 O(n) ❌直接操作尾部 O(1) ✅内存开销与无序数组相…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

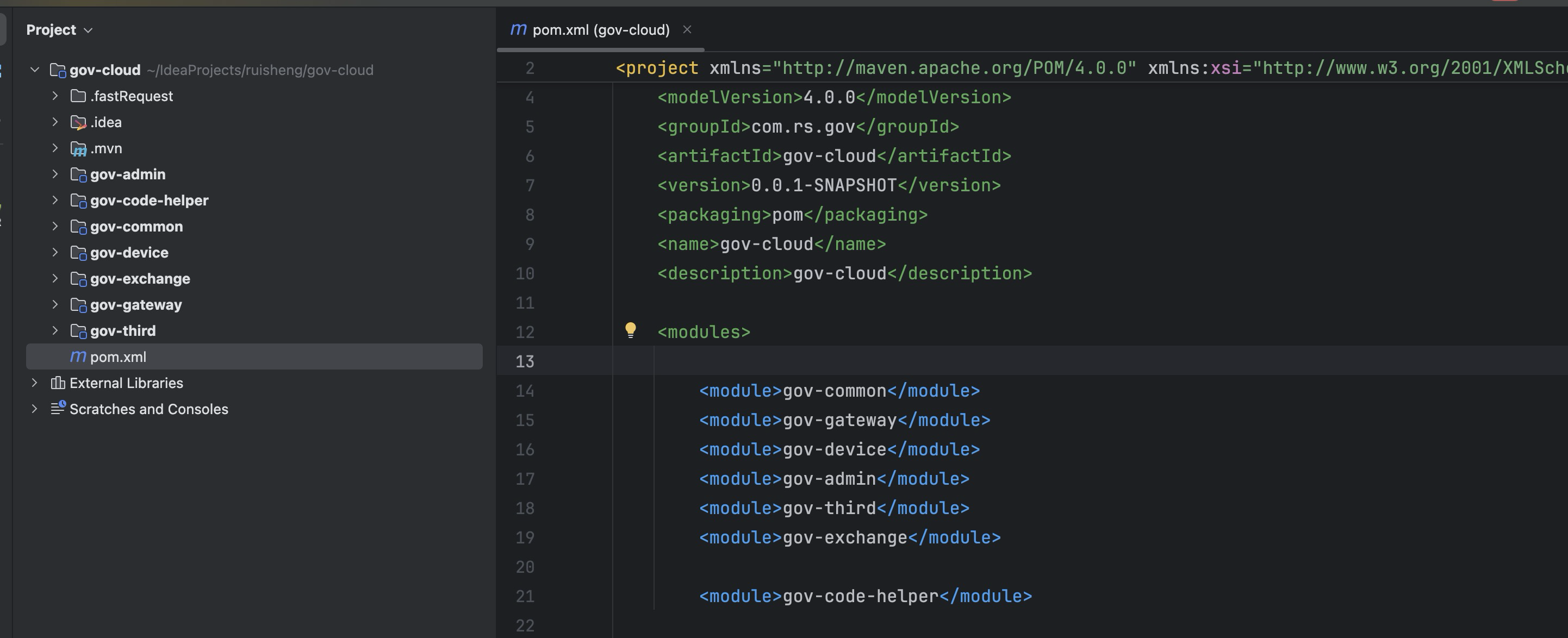

最新SpringBoot+SpringCloud+Nacos微服务框架分享

文章目录 前言一、服务规划二、架构核心1.cloud的pom2.gateway的异常handler3.gateway的filter4、admin的pom5、admin的登录核心 三、code-helper分享总结 前言 最近有个活蛮赶的,根据Excel列的需求预估的工时直接打骨折,不要问我为什么,主要…...

c#开发AI模型对话

AI模型 前面已经介绍了一般AI模型本地部署,直接调用现成的模型数据。这里主要讲述讲接口集成到我们自己的程序中使用方式。 微软提供了ML.NET来开发和使用AI模型,但是目前国内可能使用不多,至少实践例子很少看见。开发训练模型就不介绍了&am…...

)

.Net Framework 4/C# 关键字(非常用,持续更新...)

一、is 关键字 is 关键字用于检查对象是否于给定类型兼容,如果兼容将返回 true,如果不兼容则返回 false,在进行类型转换前,可以先使用 is 关键字判断对象是否与指定类型兼容,如果兼容才进行转换,这样的转换是安全的。 例如有:首先创建一个字符串对象,然后将字符串对象隐…...

10-Oracle 23 ai Vector Search 概述和参数

一、Oracle AI Vector Search 概述 企业和个人都在尝试各种AI,使用客户端或是内部自己搭建集成大模型的终端,加速与大型语言模型(LLM)的结合,同时使用检索增强生成(Retrieval Augmented Generation &#…...