小研究 - MySQL 数据库安全加固技术的研究(一)

随着信息系统的日益普及,后台数据库的安全问题逐步被人们重视起来。以当下热门的MySQL 数据库为例,通过分析数据库的安全机制以及总结数据库面临的安全风险,针对性地提出了相应的加固策略,为数据库的安全加固工作提供了技术支撑。

目录

1 MySQL 数据库简介

2 MySQL 数据库的安全机制

2.1 MySQL 数据库内部安全机制

2.2 MySQL 数据库外部安全机制

3 MySQL 数据库面临的主要风险

随着信息技术的日新月异,信息系统在人们日常生活中扮演着越来越重要的角色。作为信息系统数据存储载体的数据库,在安全方面受到越来越严峻的挑战。本文以目前应用广泛的 MySQL 数据库为例,对MySQL 数据库常见的安全问题进行了研究与归纳,并在此基础上有针对性地提出了安全加固策略,以期为业内人士提供技术上的参考。

1 MySQL 数据库简介

MySQL 是一款安全、跨平台、高效的,并与 PHP、Java 等主流编程语言紧密结合的数据库系统。目前大多数 Internet 上的中小型网站都采用 MySQL 作为后台数据库,这是因为 MySQL 具有体积小、速度快、总体拥有成本低的特点。另外开放源码也使得 MySQL 数据库获得了很多公司的青睐。除了上述优点之外,MySQL数据库还具有一个吸引人的优势:它是一款完全免费的产品,用户在使用 MySQL 数据库的过程中不必支付任何的费用。这些都使得 MySQL 数据库的应用越来越广泛,但随之而来的安全问题也不容小视。

2 MySQL 数据库的安全机制

2.1 MySQL 数据库内部安全机制

MySQL 数据库的内部安全机制建立在 MySQL 数据库内部服务器层面上,依靠合理运用操作系统的相关权限,在文件系统级别上为数据库的安全提供保障。MySQL 数据库在安装和运行过程中会产生相应的数据库文件,数据库管理人员应对这些文件进行加密处理,保证外部人员无法轻易获取数据库文件的内容,从而避免数据库文件遭受拥有数据库服务器操作权限的用户所进行的不良攻击。

在众多的数据库文件中,配置文件和日志文件需要得到重点保护,数据库管理人员只有通过对配置文件和日志文件采取多重保护措施,才能达到不断提升数据库安全性能的目的,具体原因如下。

第一,数据库配置文件中包含诸如数据库数据文件存储路径、数据库日志文件存储路径等敏感信息。数据库管理人员对数据库配置文件采取加密处理后,将有效提高数据库信息的专享性和专有性,同时降低敏感数据泄露的风险。

第二,数据库日志文件中包含错误日志、查询日志等诸多日志内容,且均以文本文件的形式存在。系统攻击者通过扫描、分析数据库日志文件,便能快速获得数据库系统在运行过程中产生的重要信息。因此,数据库管理人员必须赋予日志文件更高的访问等级,通过只允许具备文件操作权限的用户访问文件等设置,让日志文件的安全性得到有效保障。

2.2 MySQL 数据库外部安全机制

MySQL 数据库的外部安全机制建立在外部数据与内部服务器相连的基础上,通过控制外部访问者与内部服务器的连接权限,间接地达到提高数据库安全性能的目的。MySQL 数据库利用权限表给相应的用户赋权,只有具有相应权限的访问者才能访问数据库。

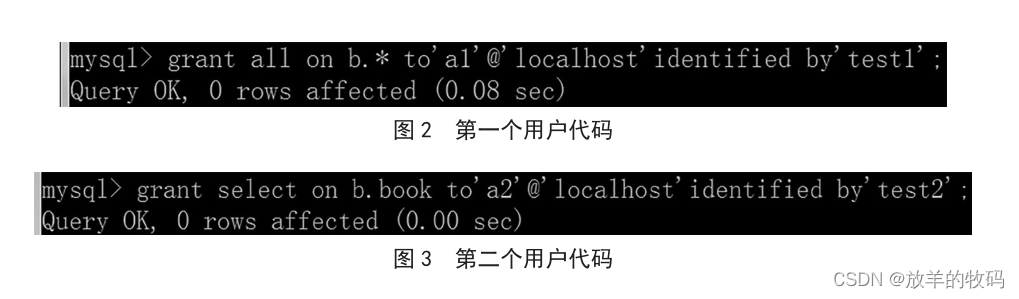

在日常管理中,数据库管理人员通过维护数据库权限表来保证数据库安全性能,最常见的方式就是及时对数据库权限表进行修改和更新,这是目前为止应用较为广泛的一种安全保护措施。此外,数据库管理人员利用用户访问权限控制机制以及数据库开启权限控制机制可以进一步提高数据库的数据隐私保护力度。

3 MySQL 数据库面临的主要风险

来自网络层面的风险。MySQL 数据库目前基本是基于网络环境运行的,而网络由于其自身的开放性随时存在着被入侵的风险。在网络环境中,连接 MySQL数据库的通路可能存在很多条,入侵者通过扫描和不断尝试攻击,最终选择一条安全防御能力最薄弱的路径入侵,入侵成功后即可开始攻击数据库。

来自主机层面的风险。MySQL 数据库不仅面临着来自网络的各种攻击,还要承受来自内部(比如局域网内)的恶意攻击。如内部入侵者登录主机后,可以通过某些工具窃取数据库设置的弱登录口令,继而达到非法获取数据的目的;可以通过一个未删除且未设置密码的无用户名本地账户轻易登入数据库,甚至可以 通 过 MySQL 安 装 时 就 存 在 的 无 密 码 的“root@localhost”用户登录数据库并获得数据库最高控制权限。

来自数据存储物理介质或逻辑映像失窃的风险。与上述通过技术手段入侵数据库系统相比,人为偷窃存储物理介质或逻辑映像的破坏行为更为直接,对数据库的危害也更大,能够造成数据库核心数据的全面泄露。例如,无论是攻击者还是背叛的运维人员,只要能够有机会接触到数据库服务器主机,就可以利用拆卸硬盘等暴力手段强行获取敏感信息。而对于业务应用部署在云上的情况,如果云服务商主动违规或云服务商被攻击,攻击者便可以将虚机化部署的数据存储主机的镜像全部拿走。

相关文章:

)

小研究 - MySQL 数据库安全加固技术的研究(一)

随着信息系统的日益普及,后台数据库的安全问题逐步被人们重视起来。以当下热门的MySQL 数据库为例,通过分析数据库的安全机制以及总结数据库面临的安全风险,针对性地提出了相应的加固策略,为数据库的安全加固工作提供了技术支撑。…...

linux安装redis带图详细

如何在Linux系统中卸载Redis 一、使用apt-get卸载Redis sudo apt-get purge redis-server如果使用apt-get安装Redis,可以使用apt-get purge命令完全卸载Redis。其中,purge命令会不仅仅删除Redis二进制文件,还会删除配置文件、数据文件和日志…...

MySql——数据库常用命令

一、关于数据库的操作 查看mysql中有哪些数据库 show databases;显示创建指定数据库MySQL语句 SHOW CREATE DATABASE 数据库名:使用指定数据库 use 数据库名;查看当前使用的是哪个数据库 select database();查看指定数据库下有哪些表 use 数据库名; -- 先选择…...

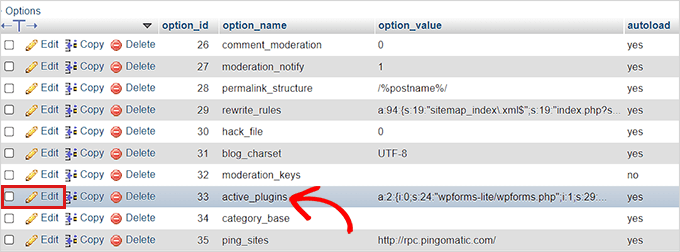

如何通过 WordPress 数据库启用插件?【进不去后台可用】

如果您无法访问 WordPress 后台并需要激活插件以恢复访问权限,则可以通过 WordPress 数据库来实现。本文将向您展示如何使用数据库轻松激活 WordPress 插件。 何时使用数据库激活 WordPress 插件? 许多常见的 WordPress 错误会阻止网站所有者访问 WordP…...

芯片热处理设备 HTR-4立式4寸快速退火炉

HTR-4立式4寸快速退火炉 HTR-4立式4寸快速退火炉(芯片热处理设备)广泛应用在IC晶圆、LED晶圆、MEMS、化合物半导体和功率器件等多种芯片产品的生产,和欧姆接触快速合金、离子注入退火、氧化物生长、消除应力和致密化等工艺当中,通…...

小研究 - 基于 MySQL 数据库的数据安全应用设计(一)

信息系统工程领域对数据安全的要求比较高,MySQL 数据库管理系统普遍应用于各种信息系统应用软件的开发之中,而角色与权限设计不仅关乎数据库中数据保密性的性能高低,也关系到用户使用数据库的最低要求。在对数据库的安全性进行设计时…...

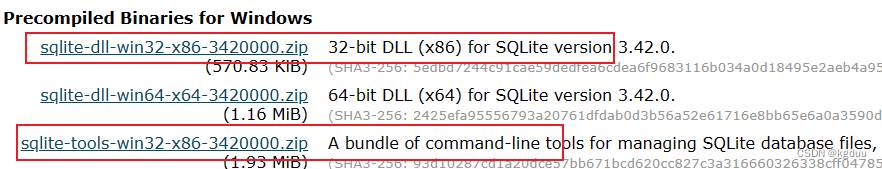

mysql转sqlite3

在项目中需要将mysql迁移到sqlite3中,此时需要作数据转换 准备工作 下载mysql2sqlite转换工具 https://github.com/dumblob/mysql2sqlite/archive/refs/heads/master.zip 下载sqlite3 https://www.sqlite.org/download.html 转换 命令行中输入如下命令 1、cd …...

在linux中使用 ./configure 时报错

./configure --build编译平台 --host运行平台 --target目标平台 1. configure: error: cannot guess build type; you must specify one 解决办法:指定编译平台 ./configure --buildarm 2. configure: error: Either a previously installed…...

【LeetCode 算法】Reverse String 反转字符串

文章目录 Reverse String 反转字符串问题描述:分析代码双指针 Tag Reverse String 反转字符串 问题描述: 编写一个函数,其作用是将输入的字符串反转过来。输入字符串以字符数组 s 的形式给出。 不要给另外的数组分配额外的空间,…...

linux sysctl.conf 常用参数配置

kernel.sysrq 0 kernel.core_uses_pid 1 kernel.msgmnb 65536#默认为16384,调高 kernel.msgmax 65536#默认为16384,调高 kernel.shmmax 68719476736#以sctl -a实际查询出的为准 kernel.shmall 4294967296#以sctl -a实际查询出的为准 net.ipv4.ip_f…...

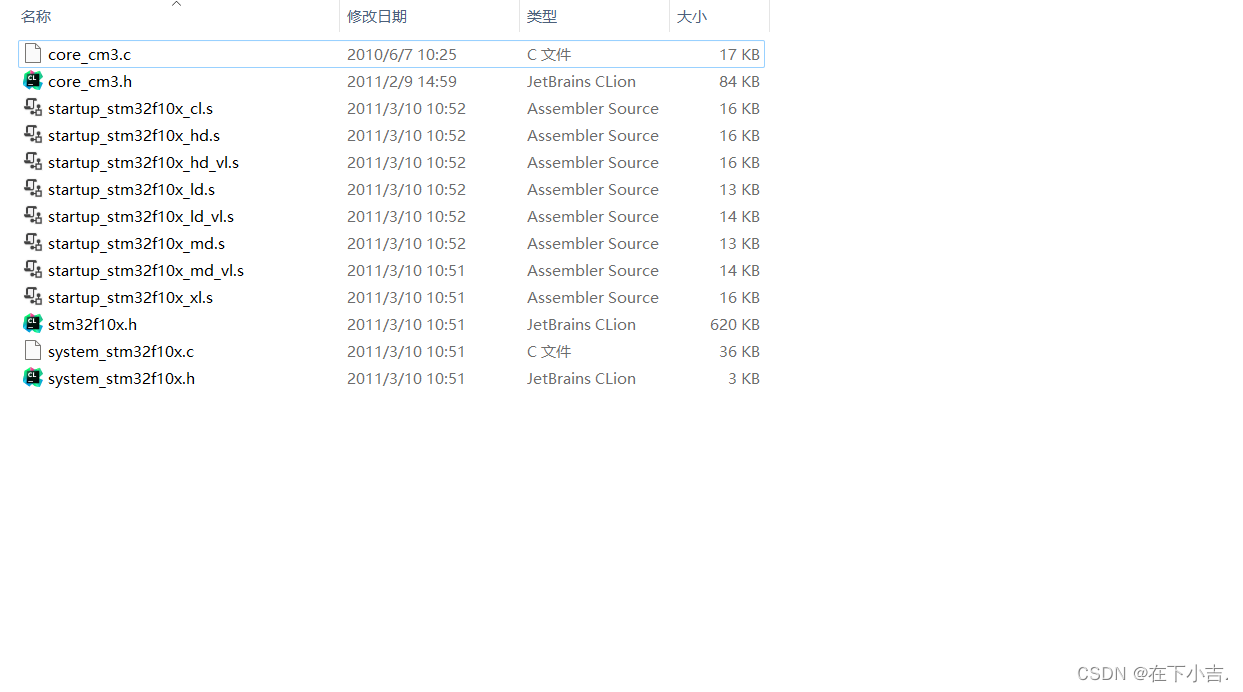

【stm32】初识stm32—stm32环境的搭建

文章目录 🛸stm32资料分享🍔stm32是什么🎄具体过程🏳️🌈安装驱动🎈1🎈2 🏳️🌈建立Start文件夹 🛸stm32资料分享 我用夸克网盘分享了「STM32入门教程资料…...

:Web 开发)

Spring Boot3.0基础篇(二):Web 开发

Web 开发 Spring Boot Web 开发非常的简单,其中包括常用的 json 输出、filters、property、log 等 json 接口开发 在以前使用 Spring 开发项目,需要提供 json 接口时需要做哪些配置呢 添加 jackjson 等相关 jar 包配置 Spring Controller 扫描对接的方…...

音频轨)

【WebRTC---源码篇】(三:一)音频轨

音频轨的创建时序在Conductor::AddTracks()中 rtc::scoped_refptr<webrtc::AudioTrackInterface> audio_track(peer_connection_factory_->CreateAudioTrack(kAudioLabel, peer_connection_factory_->CreateAudioSource(cricket::AudioOptions()))); 通过代码我们…...

POM文件总体配置详细说明

今天跑一个项目,报错显示他的pom文件有问题,需要一个标准的pom文件对比,希望能帮到各位! <project xmlns"http://maven.apache.org/POM/4.0.0" xmlns:xsi"http://www.w3.org/2001/XMLSchema-instance" …...

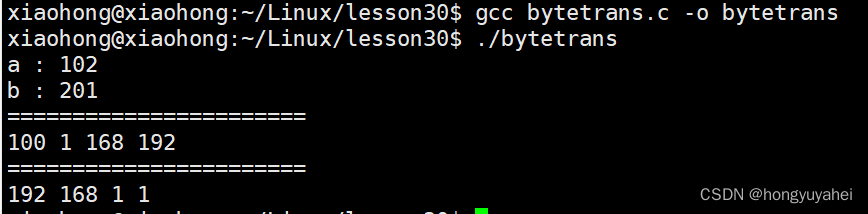

【项目 计网3】Socket介绍 4.9字节序 4.10字节序转换函数

文章目录 4.8 Socket介绍4.9字节序简介字节序举例 4.10字节序转换函数 4.8 Socket介绍 所谓 socket(套接字),就是对网络中不同主机上的应用进程之间进行双向通信的端点的抽象。一个套接字就是网络上进程通信的一端,提供了应用层进…...

Spring Security 和 Apache Shiro 登录安全架构选型

Spring Security和Apache Shiro都是广泛使用的Java安全框架,它们都提供了许多功能来保护应用程序的安全性,包括身份验证、授权、加密、会话管理等。 Spring Security和Apache Shiro都是非常常用的登录安全框架,两者在登录安全架构的选型上各有特点: Sp…...

如何恢复已删除的 PDF 文件 - Windows 11、10

在传输数据或共享专业文档时,大多数人依赖PDF文件格式,但很少知道如何恢复意外删除或丢失的PDF文件。这篇文章旨在解释如何有效地恢复 PDF 文件。如果您身边有合适的数据恢复工具,PDF 恢复并不像看起来那么复杂。 便携式文档格式(…...

服务器数据恢复-raid5同步过程中又有一块磁盘报警的数据恢复案例

服务器数据恢复环境: 某研究院一台DELL存储,15块硬盘搭建的一组RAID5磁盘阵列。 该RAID5阵列只有一个卷组,该卷组占用了阵列的全部空间;该卷组只有一个起始位置为0扇区的XFS裸分区。 服务器故障&初检&分析: 该…...

解密Redis:应对面试中的缓存相关问题2

面试官:Redis集群有哪些方案,知道嘛? 候选人:嗯~~,在Redis中提供的集群方案总共有三种:主从复制、哨兵模式、Redis分片集群。 面试官:那你来介绍一下主从同步。 候选人:嗯ÿ…...

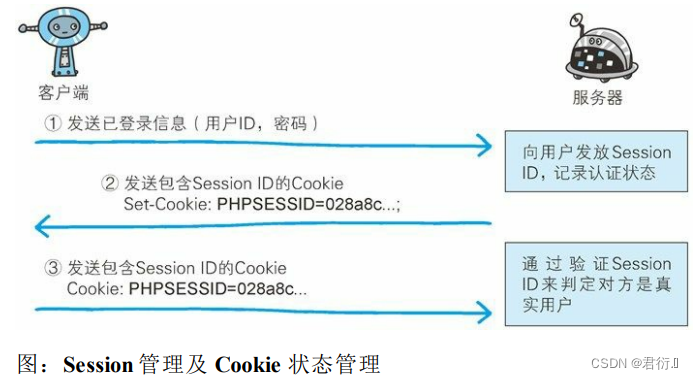

HTTP——八、确认访问用户身份的认证

HTTP 一、何为认证二、BASIC认证BASIC认证的认证步骤 三、DIGEST认证DIGEST认证的认证步骤 四、SSL客户端认证1、SSL 客户端认证的认证步骤2、SSL 客户端认证采用双因素认证3、SSL 客户端认证必要的费用 五、基于表单认证1、认证多半为基于表单认证2、Session 管理及 Cookie 应…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

深度学习习题2

1.如果增加神经网络的宽度,精确度会增加到一个特定阈值后,便开始降低。造成这一现象的可能原因是什么? A、即使增加卷积核的数量,只有少部分的核会被用作预测 B、当卷积核数量增加时,神经网络的预测能力会降低 C、当卷…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

push [特殊字符] present

push 🆚 present 前言present和dismiss特点代码演示 push和pop特点代码演示 前言 在 iOS 开发中,push 和 present 是两种不同的视图控制器切换方式,它们有着显著的区别。 present和dismiss 特点 在当前控制器上方新建视图层级需要手动调用…...

智能职业发展系统:AI驱动的职业规划平台技术解析

智能职业发展系统:AI驱动的职业规划平台技术解析 引言:数字时代的职业革命 在当今瞬息万变的就业市场中,传统的职业规划方法已无法满足个人和企业的需求。据统计,全球每年有超过2亿人面临职业转型困境,而企业也因此遭…...

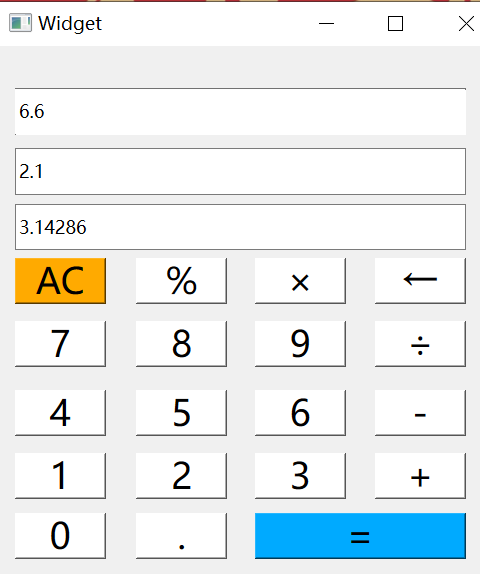

6.9-QT模拟计算器

源码: 头文件: widget.h #ifndef WIDGET_H #define WIDGET_H#include <QWidget> #include <QMouseEvent>QT_BEGIN_NAMESPACE namespace Ui { class Widget; } QT_END_NAMESPACEclass Widget : public QWidget {Q_OBJECTpublic:Widget(QWidget *parent nullptr);…...