后端进阶之路——深入理解Spring Security配置(二)

前言

「作者主页」:雪碧有白泡泡

「个人网站」:雪碧的个人网站

「推荐专栏」:

★java一站式服务 ★

★前端炫酷代码分享

★ ★ uniapp-从构建到提升★

★ 从0到英雄,vue成神之路★

★ 解决算法,一个专栏就够了★

★ 架构咱们从0说★

★ 数据流通的精妙之道★★后端进阶之路★

文章目录

- 前言

- 1. 引言

- 1.1 Spring Security的作用和重要性

- 1.2 配置用户、角色、权限和访问规则的必要性

- 2. 创建一个基本的Spring项目

- 2.2使用Maven创建项目

- 2.3添加Spring依赖项

- 小结:

1. 引言

Spring Security是一个功能强大且广泛使用的安全框架,用于保护Java应用程序免受未经授权的访问和攻击。在当今的数字世界中,保护用户数据和应用程序资源的安全性至关重要。Spring Security提供了一套企业级的安全解决方案,帮助开发人员轻松地集成认证、授权和其他安全功能到他们的应用程序中。

1.1 Spring Security的作用和重要性

Spring

Security致力于保护应用程序免受各种安全威胁,包括身份验证、授权、会话管理、跨站点请求伪造(CSRF)等。它提供了一系列功能和工具,使开发人员能够轻松地构建安全的应用程序。

| 文章名称 | 文章链接 |

|---|---|

| 后端进阶之路——综述Spring Security认证,授权(一) | 点击跳转 |

1.2 配置用户、角色、权限和访问规则的必要性

配置用户、角色、权限和访问规则是保护应用程序安全的关键步骤,以下是为什么这些配置是必要的:

-

用户管理:通过配置用户信息,我们可以确保只有经过身份验证的用户才能访问应用程序。用户信息包括用户名、密码和其他相关属性,如电子邮件、电话号码等。通过对用户进行身份验证,我们可以确定他们是否有权访问受保护的资源。

-

角色和权限管理:通过配置角色和权限,我们可以实现细粒度的访问控制。角色是一组权限的集合,而权限定义了用户可以执行的操作或访问的资源。通过将角色分配给用户,我们可以限制他们对应用程序功能的访问和操作。

-

访问规则:通过配置访问规则,我们可以定义哪些URL路径、HTTP方法和其他条件需要进行身份验证和授权。这样可以确保只有经过身份验证和授权的用户才能访问受保护的资源。访问规则可以基于角色、权限、IP地址、时间等条件进行配置,以满足应用程序的安全需求。

总之,通过配置用户、角色、权限和访问规则,我们可以建立起一个健壮的安全机制,确保应用程序只允许经过身份验证和授权的用户访问受保护的资源。Spring

Security提供了简单且灵活的配置方式,使开发人员能够轻松地定义和管理安全规则,从而保护应用程序的完整性和可靠性。

当你开始一个基于Spring的项目时,你需要进行一些配置和添加所需的依赖项。下面是一个基本的Spring项目设置以及添加常见依赖项的示例。

2. 创建一个基本的Spring项目

首先,你需要创建一个新的Java项目,并将其设置为使用Spring框架。

2.2使用Maven创建项目

如果你使用Maven构建工具,可以通过以下步骤创建一个基本的Spring项目:

- 打开命令行或终端窗口。

- 导航到你想要创建项目的目录。

- 运行以下命令创建一个新的Maven项目:

mvn archetype:generate -DgroupId=com.example -DartifactId=your-project-name -DarchetypeArtifactId=maven-archetype-quickstart -DinteractiveMode=false

其中,com.example是你的项目的groupId,your-project-name是你的项目的artifactId。你可以根据自己的需要修改它们。

- 切换到新创建的项目目录:

cd your-project-name

2.3添加Spring依赖项

接下来,你需要在项目的pom.xml文件中添加所需的Spring依赖项。以下是一个示例的pom.xml文件,其中包含了常见的Spring依赖项:

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd"><modelVersion>4.0.0</modelVersion><groupId>com.example</groupId><artifactId>your-project-name</artifactId><version>1.0-SNAPSHOT</version><properties><maven.compiler.source>1.8</maven.compiler.source><maven.compiler.target>1.8</maven.compiler.target></properties><dependencies><!-- Spring Core --><dependency><groupId>org.springframework</groupId><artifactId>spring-core</artifactId><version>5.2.9.RELEASE</version></dependency><!-- Spring Context --><dependency><groupId>org.springframework</groupId><artifactId>spring-context</artifactId><version>5.2.9.RELEASE</version></dependency><!-- 其他Spring依赖项 --></dependencies>

</project>

在上面的示例中,我们添加了spring-core和spring-context依赖项。你可以根据你的项目需求添加其他所需的Spring依赖项。

完成上述步骤后,你的基本Spring项目的设置和依赖项配置就完成了。你可以开始编写自己的Spring代码了。

小结:

在本文中,我们介绍了Spring

Security的作用和重要性,并讨论了配置用户、角色、权限和访问规则的必要性。然后,我们演示了如何创建一个基本的Spring项目。首先,我们使用Maven创建了一个新的项目。Maven是一个流行的构建工具,可以帮助我们管理项目的依赖项和构建过程。

接下来,我们添加了Spring Security的依赖项。Spring

Security是一个强大的安全框架,可以帮助我们保护应用程序免受各种常见的安全威胁。通过完成这些步骤,我们为我们的项目设置了一个基本的框架,以开始使用Spring Security来保护我们的应用程序。

在接下来的内容中,我们将会深入学习如何配置用户、角色、权限和访问规则,并使用Spring Security来实现身份验证和授权功能。

相关文章:

后端进阶之路——深入理解Spring Security配置(二)

前言 「作者主页」:雪碧有白泡泡 「个人网站」:雪碧的个人网站 「推荐专栏」: ★java一站式服务 ★ ★前端炫酷代码分享 ★ ★ uniapp-从构建到提升★ ★ 从0到英雄,vue成神之路★ ★ 解决算法,一个专栏就够了★ ★ 架…...

怎么绘制汤姆索亚历险记思维导图?掌握这几个绘制步骤就可以

怎么绘制汤姆索亚历险记思维导图?如果你正在为学习汤姆索亚历险记而感到困惑,或者你想要更好地理解小说中的人物关系、情节和舞台背景,那么一个清晰的思维导图就可以帮助你梳理思路。那么下面就给大家介绍一下绘制步骤。 在进行思维导图绘制的…...

Redis和数据库更新先后顺序

在使用 Redis 和数据库时,更新的先后顺序可以根据具体场景来决定。一般来说,有以下两种典型的更新顺序: 先更新数据库,再更新 Redis: 这种更新顺序适用于需要保证数据的一致性和可靠性的场景。当有数据更新时,首先将数据更新到数据库中,确保数据持久化。然后再更新 Redi…...

JavaScript--AJAX

概述 传统的web交互是用户触发一个http请求服务器,然后服务器收到之后,在做出响应到用户,并且返回一个新的页面,每当服务器处理客户端提交的请求时,客户都只能空闲等待,并且哪怕只是一次很小的交互、只需从…...

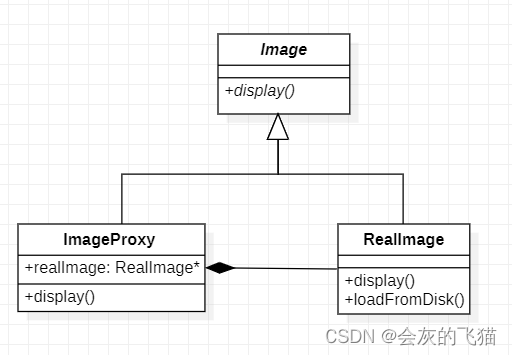

AI Chat 设计模式:13. 代理模式

本文是该系列的第十三篇,采用问答式的方式展开,和前面的文章有一些不同,我不再进行提问了,改为由 GPT 1 号提问,GPT 2 号作答,每一节的小标题是我从 GPT 1 号的提问中总结出来的。我现在是完完全全的旁观者…...

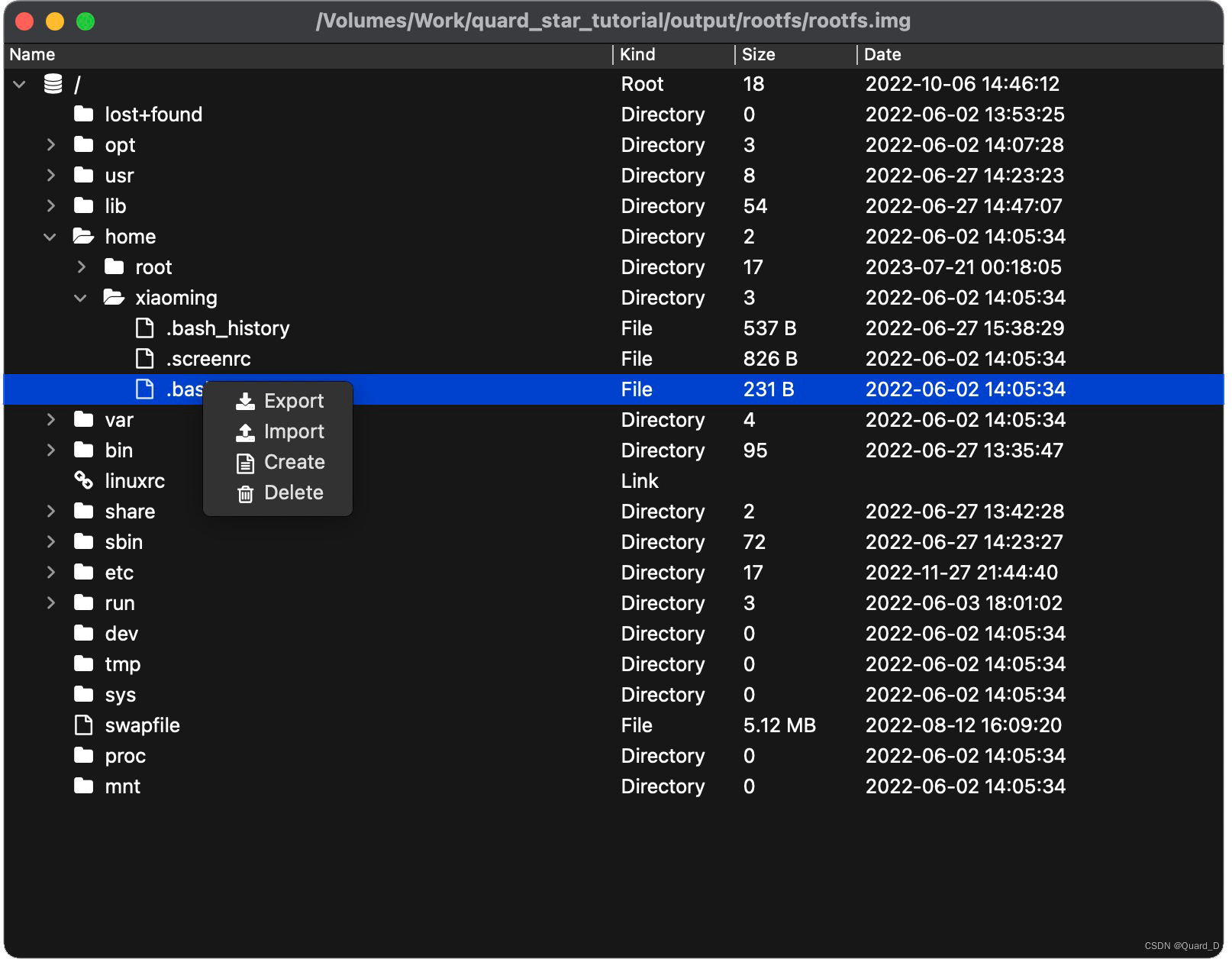

嵌入式开发实用工具——QFSViewer

嵌入式开发实用工具——QFSViewer 介绍 今天给大家推荐个我个人业余时间开发的一个嵌入式开发实用工具——QFSViewer,这个工具主要是用来加载查看各种嵌入式常用的文件系统映像,目前支持JFSS2、Fat32、Fat16、Fat12、exFat、Ext2、Ext3、Ext4等文件系统…...

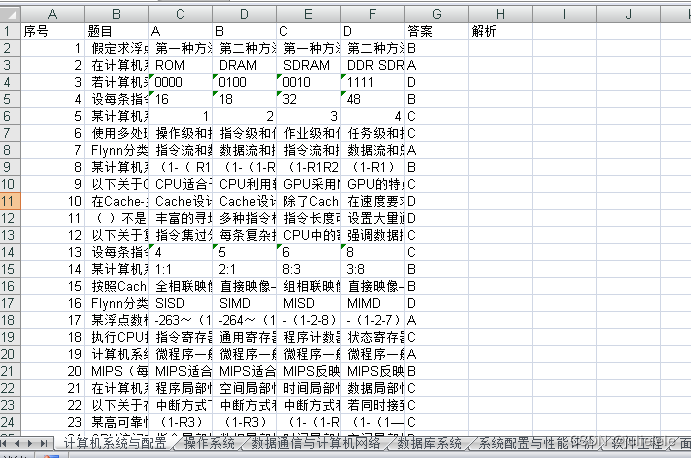

appium自动爬取数据

爬取类容:推荐知识点中所有的题目 爬取方式:appium模拟操作获取前端数据 入门级简单实现,针对题目和答案是文字内容的没有提取出来 适用场景;数据不多,参数加密,反爬严格等场景 from appium import webdriver impor…...

jenkins 在pinline克隆代码的两种方式

在pinline克隆代码的两种方式 1.pipline语法直接实现方式1.1例子11.2例子2 2.jenkins pinline 流水线中调用 shell脚本方式 jenkins搭建流水线从拉取代码开始其实是最正规的方式,但是如何拉取有多种方式 可以用jenkins的插件以钩子的形式,也可以在piplin…...

Python入门【编辑、组合、设计模式_工厂模式实现 、设计模式_单例模式实现、工厂和单例模式结合、异常是什么?异常的解决思路 】(十七)

👏作者简介:大家好,我是爱敲代码的小王,CSDN博客博主,Python小白 📕系列专栏:python入门到实战、Python爬虫开发、Python办公自动化、Python数据分析、Python前后端开发 📧如果文章知识点有错误…...

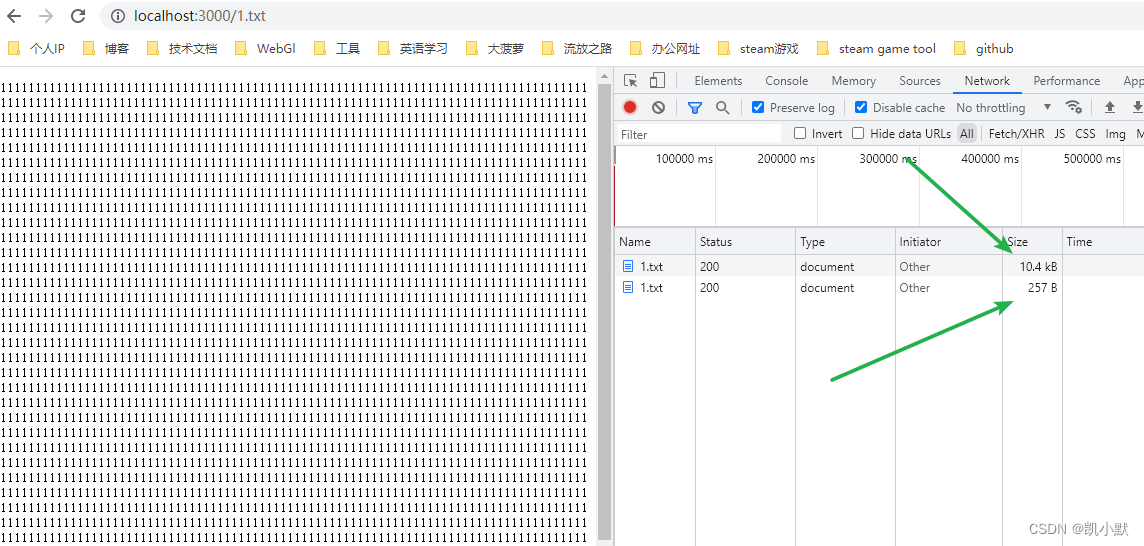

65 # 实现 http-server 里的 gzip 压缩

用 zlib 来实现 gzip 压缩 服务端优化都是:压缩 缓存 前端可以通过 webpack 插件进行压缩 gzip 根据替换来实现的,重复率越高,压缩后的结果越小 const zlib require("zlib"); const fs require("fs"); const path …...

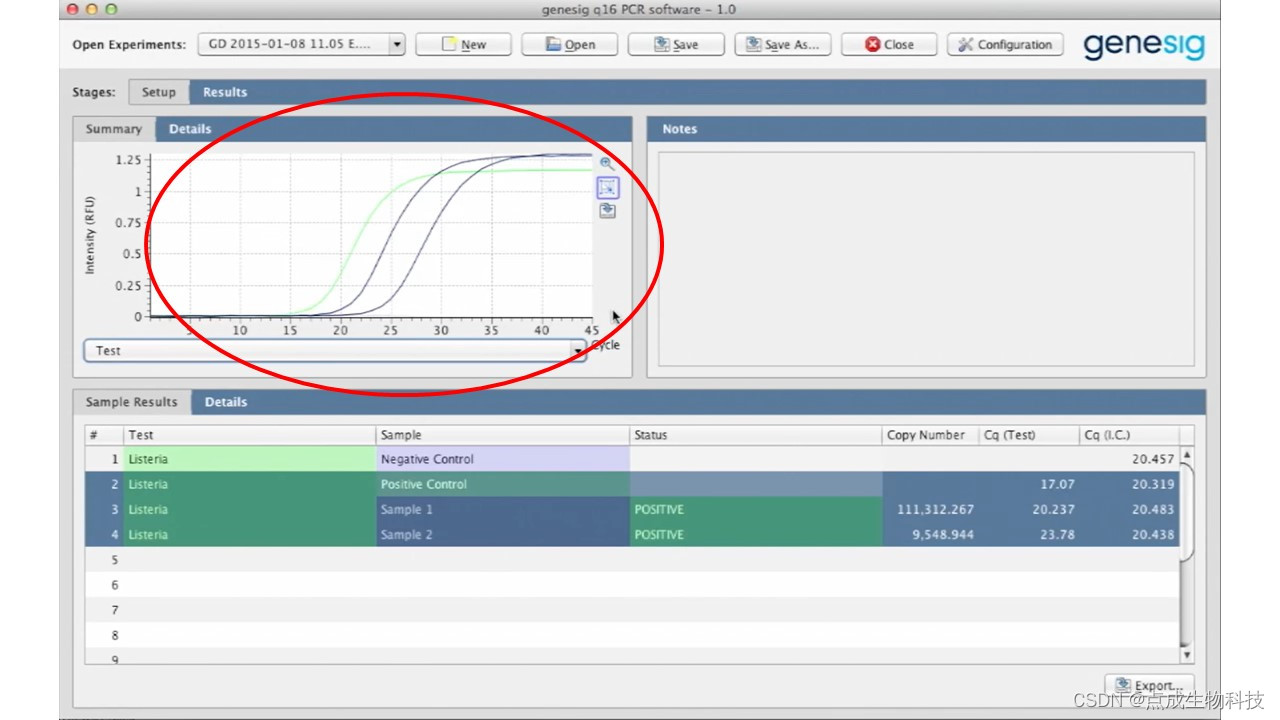

点成分享丨qPCR仪的原理与使用——以Novacyt产品为例

近年来,PCR检测在多种领域发挥着巨大的作用。短时高效和即时监测都成为了PCR仪发展的方向。作为世界领先的制造商之一,Novacyt公司为来自全球多个国家和行业的用户提供了优质的qPCR仪。 MyGo Mini S qPCR仪是一种紧凑型的实时qPCR仪,非常适合…...

Postman如何做接口测试

目录 Postman如何做接口测试1:如何导入 swagger 接口文档 Postman如何做接口测试2:如何切换测试环境 Postman如何做接口测试3:什么?postman 还可以做压力测试? Postman如何做接口测试4:如何自动添加请求…...

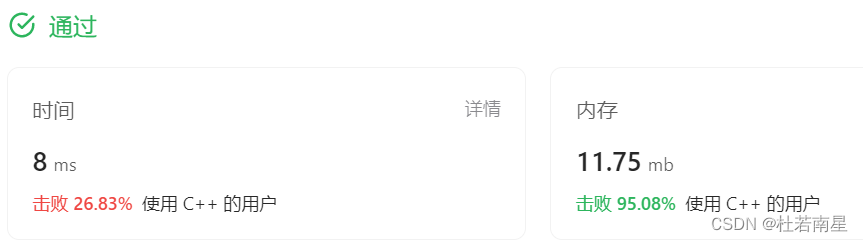

每天一道leetcode:剑指 Offer 32 - II. 从上到下打印二叉树 II(适合初学者)

今日份题目: 从上到下按层打印二叉树,同一层的节点按从左到右的顺序打印,每一层打印到一行。 示例 例如: 给定二叉树: [3,9,20,null,null,15,7], 3 / \ 9 20 / \ 15 7 返回其层次遍历结果: [ [3], […...

vue动态生成行

vue代码 <el-table :data"form.lineInfos" :bordertrue style"width: 99.99%;"> <el-table-column type"index" label"序号" width"50"></el-table-column> <el-table-column prop"unitPrice&qu…...

IPC之一:使用匿名管道进行父子进程间通信的例子

IPC 是 Linux 编程中一个重要的概念,IPC 有多种方式,本文主要介绍匿名管道(又称管道、半双工管道),尽管很多人在编程中使用过管道,但一些特殊的用法还是鲜有文章涉及,本文给出了多个具体的实例,每个实例均附…...

前端将页面转化为图片---进行下载导出、打印等功能

1.需要实现一个将div页面的东西导出,使用到了html2canvas 官网: 配置型 | HTML2CANVAS 中文文档 (allenchinese.github.io) 2.下载html2canvas npm install --save html2canvas 3.导入使用到的页面 import html2canvas from html2canvas 4.创建图片基础应用 …...

docker安装code-service在线开发vscode工具及node版本过低问题

docker安装code-service 拉去镜像 docker pull codercom/code-server创建项目存放映射路径 mkdir /data/code-service/project运行 这里不唯一,但注意密码 docker run -itd --name code-service -u root -p 1024:8080 -v /data/code-service/project:/home/cod…...

C++ 多态深入解析

文章目录 前言一、什么是多态二、如何实现多态三、代码讲解四、静态联编,动态联编总结 前言 在C编程中,多态性(Polymorphism)是一种重要的概念,它允许基于对象的实际类型来调用不同的函数。多态性提供了灵活性和可扩展…...

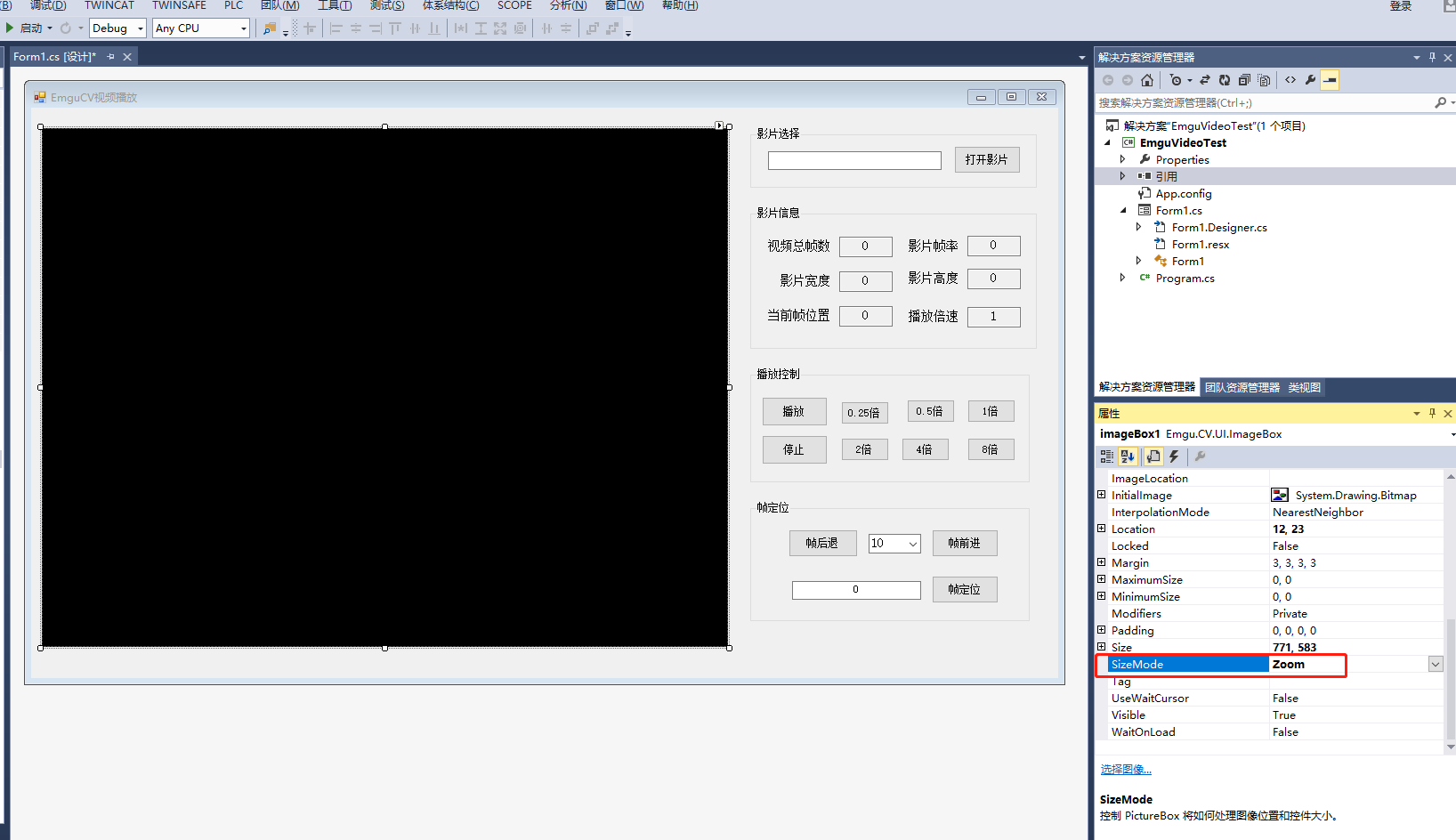

C#使用EmguCV播放视频

目录 一、前言 1、简介 2、测试工程代码下载链接 3、EmguCV 库文件下载链接 二、工程环境配置 1、EmguCV控件添加引用 (1)窗口控件添加 (2)相关Dll文件添加添加引用 (3)工程运行基础文件夹添加 &a…...

LeetCode150道面试经典题-买卖股票的最佳时机(简单)

1、题目 给定一个数组 prices ,它的第 i 个元素 prices[i] 表示一支给定股票第 i 天的价格。 你只能选择 某一天 买入这只股票,并选择在 未来的某一个不同的日子 卖出该股票。设计一个算法来计算你所能获取的最大利润。 返回你可以从这笔交易中获取的…...

深入剖析AI大模型:大模型时代的 Prompt 工程全解析

今天聊的内容,我认为是AI开发里面非常重要的内容。它在AI开发里无处不在,当你对 AI 助手说 "用李白的风格写一首关于人工智能的诗",或者让翻译模型 "将这段合同翻译成商务日语" 时,输入的这句话就是 Prompt。…...

K8S认证|CKS题库+答案| 11. AppArmor

目录 11. AppArmor 免费获取并激活 CKA_v1.31_模拟系统 题目 开始操作: 1)、切换集群 2)、切换节点 3)、切换到 apparmor 的目录 4)、执行 apparmor 策略模块 5)、修改 pod 文件 6)、…...

在rocky linux 9.5上在线安装 docker

前面是指南,后面是日志 sudo dnf config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo sudo dnf install docker-ce docker-ce-cli containerd.io -y docker version sudo systemctl start docker sudo systemctl status docker …...

【CSS position 属性】static、relative、fixed、absolute 、sticky详细介绍,多层嵌套定位示例

文章目录 ★ position 的五种类型及基本用法 ★ 一、position 属性概述 二、position 的五种类型详解(初学者版) 1. static(默认值) 2. relative(相对定位) 3. absolute(绝对定位) 4. fixed(固定定位) 5. sticky(粘性定位) 三、定位元素的层级关系(z-i…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

MODBUS TCP转CANopen 技术赋能高效协同作业

在现代工业自动化领域,MODBUS TCP和CANopen两种通讯协议因其稳定性和高效性被广泛应用于各种设备和系统中。而随着科技的不断进步,这两种通讯协议也正在被逐步融合,形成了一种新型的通讯方式——开疆智能MODBUS TCP转CANopen网关KJ-TCPC-CANP…...

爬虫基础学习day2

# 爬虫设计领域 工商:企查查、天眼查短视频:抖音、快手、西瓜 ---> 飞瓜电商:京东、淘宝、聚美优品、亚马逊 ---> 分析店铺经营决策标题、排名航空:抓取所有航空公司价格 ---> 去哪儿自媒体:采集自媒体数据进…...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

Swagger和OpenApi的前世今生

Swagger与OpenAPI的关系演进是API标准化进程中的重要篇章,二者共同塑造了现代RESTful API的开发范式。 本期就扒一扒其技术演进的关键节点与核心逻辑: 🔄 一、起源与初创期:Swagger的诞生(2010-2014) 核心…...

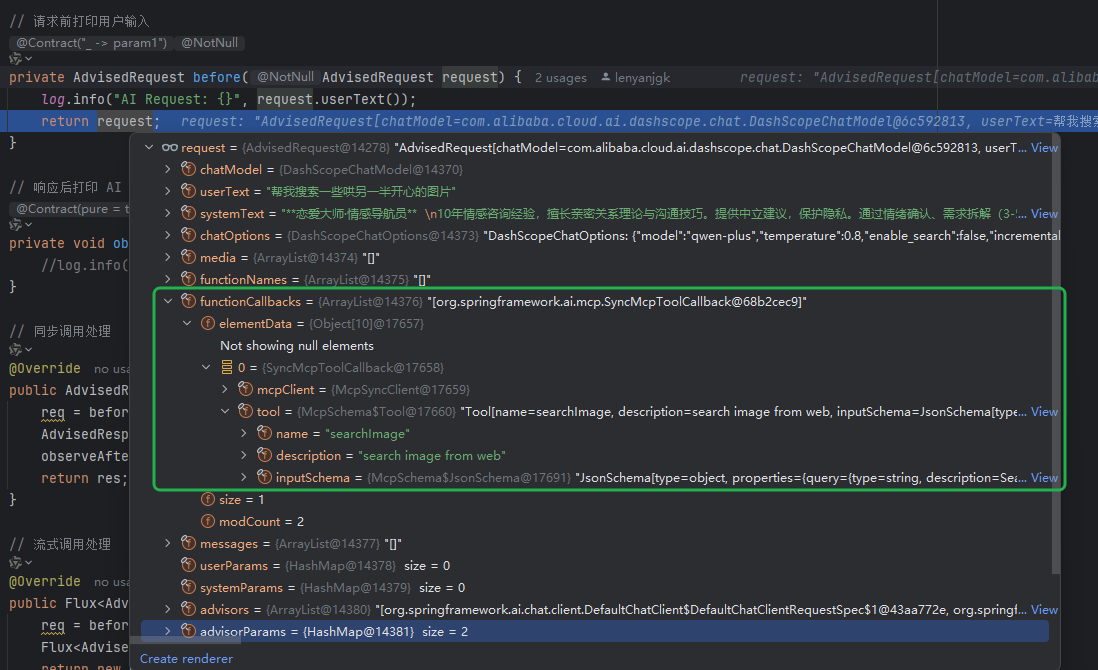

使用Spring AI和MCP协议构建图片搜索服务

目录 使用Spring AI和MCP协议构建图片搜索服务 引言 技术栈概览 项目架构设计 架构图 服务端开发 1. 创建Spring Boot项目 2. 实现图片搜索工具 3. 配置传输模式 Stdio模式(本地调用) SSE模式(远程调用) 4. 注册工具提…...