密码的世界

网络世界中常见的攻击方法

窃听攻击

窃听攻击是网络世界最常见的一种攻击方式,一些不能泄露的隐私信息,例如银行卡密码,账号密码,如果被窃听泄露的话通常会带来比较严重的后果。

中间人攻击

在中间人攻击中,小明准备向小红告白,准备发送一条告白信息,”我喜欢你“,小芳也喜欢小明,这个时候小芳发起中间人攻击,小芳假扮成小红,给小明回复了一条”我不喜欢你“的消息,同时,小芳又假扮成小明,对小红发送了一条”我不喜欢你“的消息,就这样,小芳就成功的破坏了小明跟小红之间的通信。

针对常见攻击的解决手段

加密

通常,针对窃听攻击,采用加密的方式就可以防止窃听攻击。

加密方法的分类

加密根据密钥的性质可以分为两类:对称加密、非对称加密。

对称加密:加密解密采用同一把密钥。

非对称加密:密钥分为公钥,私钥。公钥加密的数据必须采用私钥解密,私钥加密的数据必须适用公钥解密。

我们先来说说对称加密,假设现在在窃听攻击中我们采用对称加密的方式来加密消息,那我们就碰到了一个非常棘手的问题:密钥配送问题。如何安全的将密钥交到通信者的手中?如果直接将密钥发送给对方的话,那窃听者也就能拿到密钥,拿到密钥后就能顺利的解密密文。消息中的内容还是泄露了。通常,解决密钥配送问题有以下几种方法。

- 通过事先共享密钥

- 通过KDC(key distribution center 密钥分发中心)来解决

- 通过 Diffie-Hellman 密钥交换来解决

- 通过非对称加密解决

事先共享密钥:局限性比较大,如果通信双方是认识的、且距离比较近,那么就可以直接把密钥告诉他,但是网络世界中的通信觉大部分都是不安全的、不认识的,你无法事先将密钥跟你需要通信的对象共享。

KDC:密钥分发中心,密钥的管理全部交由KDC负责。但一般通信中可能是没有KDC这个角色的,只有发送者接受者。

DH密钥交换算法:可以通过交换一些信息各自生成密钥,同时这些信息被窃听后,窃听者是无法推算出密钥的。

非对称加密:接收者可以事先本地生成公钥、私钥,通信时将公钥发送给发送者,发送者采用公钥对需要发送的信息加密,这样的话,只有拥有私钥的接收者才能解密,就算是公钥跟密文被窃听,窃听者也无法从公钥中推算出私钥去解密。

非对称加密的问题

非对称加密既然可以解决密码配送问题,那是不是加密通信使用的都是非对称加密呢?其实不是,非对称加密的数学特性导致非对称加密的效率只有对称加密的几百分之一,所以在实际的应用中,都是采用对称加密与非对称加密的组合。具体流程如下:

采用非对称密钥的公钥加密作为会话密钥的对称密钥,保证会话密钥的安全,同时保证了通信效率。那事情到此是不是就结束了呢?不,上面的通信方式只阻止了窃听攻击,并不能阻止中间人攻击。下面我们来看一看在中间人攻击中上述方式是如何失效的。

针对混合加密系统的中间人攻击

如上图所示,中间人将通信双方的公钥替换了,导致通信过程中的加密数据完全被破解。那这里存在的是什么问题呢?

认证

什么是认证呢?认证就是证明我就是我(是不是很哲学)。认证的方式有很多,例如:

- 登录网站时使用的账号密码,你拥有了密码,就能证明你是这个账号的主人,你就你了。

- 收到冒充亲人的诈骗对话时,询问对方一些只有亲人才知道的秘密问题,也可以证明对方的身份。

网络世界中如何认证呢

在上面的中间人攻击中,只要小明能够确认他收到的公钥的确是小红的公钥,而不是其他人的公钥,那么小明跟小红的通信就是安全的了。那么在小明小红不认识的情况下,该如何证明呢?找第三方的权威机构证明,就如同担保人一样。你可以信任担保人,那么担保人担保的这个人就可以信任。这其实就是信任的转移。A信任B,B信任C,那么A就可以信任C,这就是网络世界的信任机制。证书就是担保人签发的担保信,有了这个担保信,就能证明我是可信的。

数字签名

在聊证书之前,我们先来聊一聊数字签名。什么是数字签名呢?数字签名是现实生活中签名在数字世界中的应用。那么签名有什么特征呢?在看到签名之后,就能证明签名的有效性,因为笔记是无法模仿的,模仿的再逼真,在笔迹鉴定下也会有破绽的。那么担保信上的担保人的签名就代表着担保人的证明。网络世界中这个担保人就是证书颁发机构(CA, Certificate Authority)来承担。

非对称密钥的另一个用法

在上面的通信中,发送者使用接收者的公钥加密数据,然后接收者使用自己的私钥解密数据,保证数据的安全。数字签名是非对称加密的另一个用法。发送报文时,发送方用一个哈希函数从报文文本中生成报文摘要,然后用发送方的私钥对这个摘要进行加密,这个加密后的摘要将作为报文的数字签名和报文一起发送给接收方,接收方首先用与发送方一样的哈希函数从接收到的原始报文中计算出报文摘要,接着再公钥来对报文附加的数字签名进行解密,如果这两个摘要相同、那么接收方就能确认该报文是发送方的。这样就相当于发送者对这个报文进行了签名操作,证明了这个报文的确是发送方发送的。

证书

证书实际上就是由CA使用了自己私钥经过数字签名过的本人的公钥。由CA保证了这个公钥就是我的。我们从华为的官网上导出华为的证书看看是什么样的。通过点击网址前面的小锁就可以到处对应网站的证书。

导出的证书格式为.crt,直接用cat查看,内容如下,是一串看不出意义的数字+字母。

我们使用 openssl 命令查看证书的内容看看,使用以下命令:openssl x509 -in zhengshu.crt -noout -text

证书是如何起到作用的

我们先来说说一种特别的证书,自签名证书。大家想一想,一般的证书是的格式是公钥 + CA私钥的数字签名。那CA的证书呢,CA的证书也是由CA的公钥 + 数字签名组成,那CA是由谁去签名呢?答案就是自己。CA的证书里包含自己的公钥 + 私钥的数字签名,CA的权威性由自己保证。一般的浏览器中都会预先存放好知名的CA机构的证书。

我们来看一看我们在访问华为官网的时候发生了什么?

以上就是浏览器对华为证书单向认证的过程,有些场景下,服务器也要对客户端的合法身份进行认证,这时候就需要双向认证了。当然上图是一个简单的示意图,我们下面来看看TLS协议中是如何实现的。

关于密码的知识就今天就介绍到这了,本文中还有不少知识点没有细说,只是说了个大概,了解以下全貌,感兴趣的可以看下图解密码技术,非常生动形象的讲述了密码世界的各种知识。

参考书目:图解密码技术

相关文章:

密码的世界

网络世界中常见的攻击方法 窃听攻击 窃听攻击是网络世界最常见的一种攻击方式,一些不能泄露的隐私信息,例如银行卡密码,账号密码,如果被窃听泄露的话通常会带来比较严重的后果。 中间人攻击 在中间人攻击中,小明准…...

如何用一句话感动测试工程师?产品和技术都这么说!

测试工程师在公司里的地位一言难尽,产品挥斥苍穹,指引产品前路;开发编写代码实现功能,给产品带来瞩目成就。两者,一个是领航员,一个是开拓者,都是聚光灯照耀的对象,唯独团队中的保障…...

MySQL中使用索引优化

目录 一.使用索引优化 数据准备 避免索引失效应用-全值匹配 避免索引失效应用-最左前缀法则 避免索引失效应用-其他匹配原则 1、 2、 3、 4、 5、 一.使用索引优化 索引是数据库优化最常用也是最重要的手段之一,通过索引通常可以帮助用户解决大多数的MySQL的性能优化…...

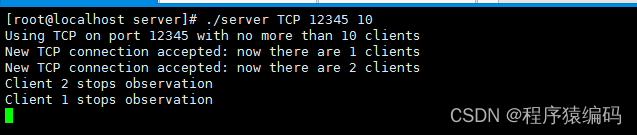

Linux C/C++ 多线程TCP/UDP服务器 (监控系统状态)

Linux环境中实现并发TCP/IP服务器。多线程在解决方案中提供了并发性。由于并发性,它允许多个客户端同时连接到服务器并与服务器交互。 Linux多线程编程概述 许多应用程序同时处理多项杂务。服务器应用程序处理并发客户端;交互式应用程序通常在处理后台…...

【JavaScript】JavaScript基本使用方法

如何回复程序员发来的短信:Hello world —hello nerd. 前言: 大家好,我是程序猿爱打拳。今天我给大家讲解的是初识JavaScript中基本组成成分、引入方法、输入输出语句,并用源码与效果图的方式展示给大家。 目录 1.JavaScript组成…...

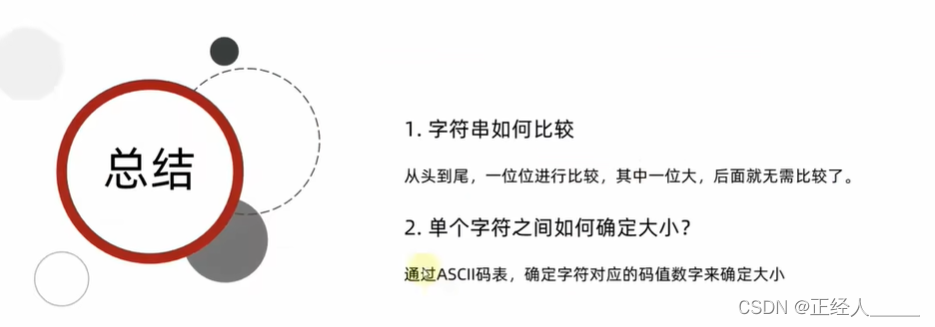

Python数据容器、list列表、tuple元组、str字符串、数据容器(序列)切片、set集合、dict字典、字符串大小比较

数据来源 01 数据容器 为什么学习数据容器 数据容器 总结 02 列表 1)列表定义 为什么需要列表 列表的定义语法 列表的定义方式 演示 """ 演示数据容器之:list列表 语法:[元素,元素,......] """ # 定义一个列表list my_list …...

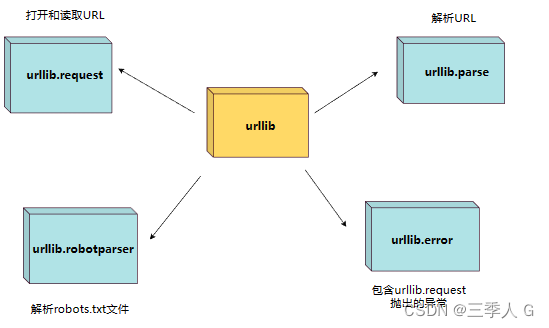

Python urllib

Python urllib Python urllib 库用于操作网页 URL,并对网页的内容进行抓取处理。 本文主要介绍 Python3 的 urllib。 urllib 包 包含以下几个模块: urllib.request - 打开和读取 URL。urllib.error - 包含 urllib.request 抛出的异常。urllib.parse …...

Centos7安装Python3

前言系统版本:Centos7.6python版本: python 3.10.4下载python下载链接:直通车找到对应版本的python安装包,这里以python 3.10.4为例点击3.10.4版本的链接,拉到最下面找到Files中对应的linux安装包鼠标右键复制下载链接登录linux系…...

[U3D ShaderGraph] 全面学习ShaderGraph节点 | 第四课 | Input/Lighting

📣📣📣本专栏所有内容在完结之前全部为试读模式,专栏完结之后会取消试读模式,如果感觉内容还不错的话请支持一下📣📣📣 ShaderGraph是可视化的着色器编辑工具。您可以使用此工具以可视方式创建着色器。 本专栏可以让你更了解ShaderGraph中每个节点的功能,更自如的…...

SpringBoot升级到3.0

SpringBoot 3.0出来有一段时间了,一直没时间来整理,这次来看一下吧。 Spring Boot 可以轻松创建独立的、生产级的基于 Spring 的应用程序,您可以“直接运行”。 SpringBoot升级到3.01. SpringBoot的维护时间线2. pom添加3. 打包大小对比4. 升…...

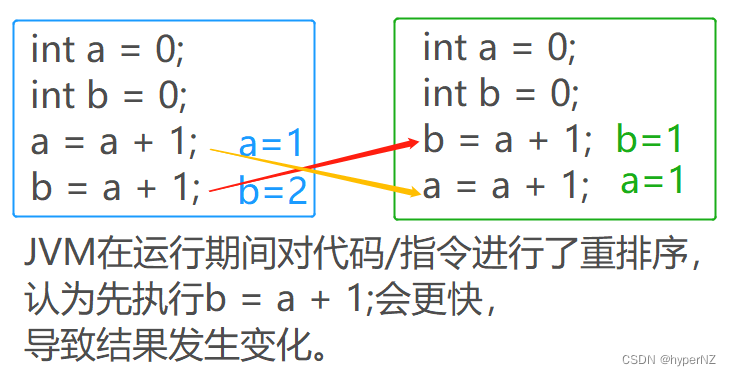

JavaWeb8-线程安全问题

目录 1.概念 1.1.单线程 1.2.多线程 2.导致线程不安全的5个因素 ①抢占式执行(首要原因) ②多个线程同时修改了同一个变量 ③非原子性操作 ④内存可见性 ⑤指令重排序 线程优点:加速程序性能。线程缺点:存在安全问题。 1…...

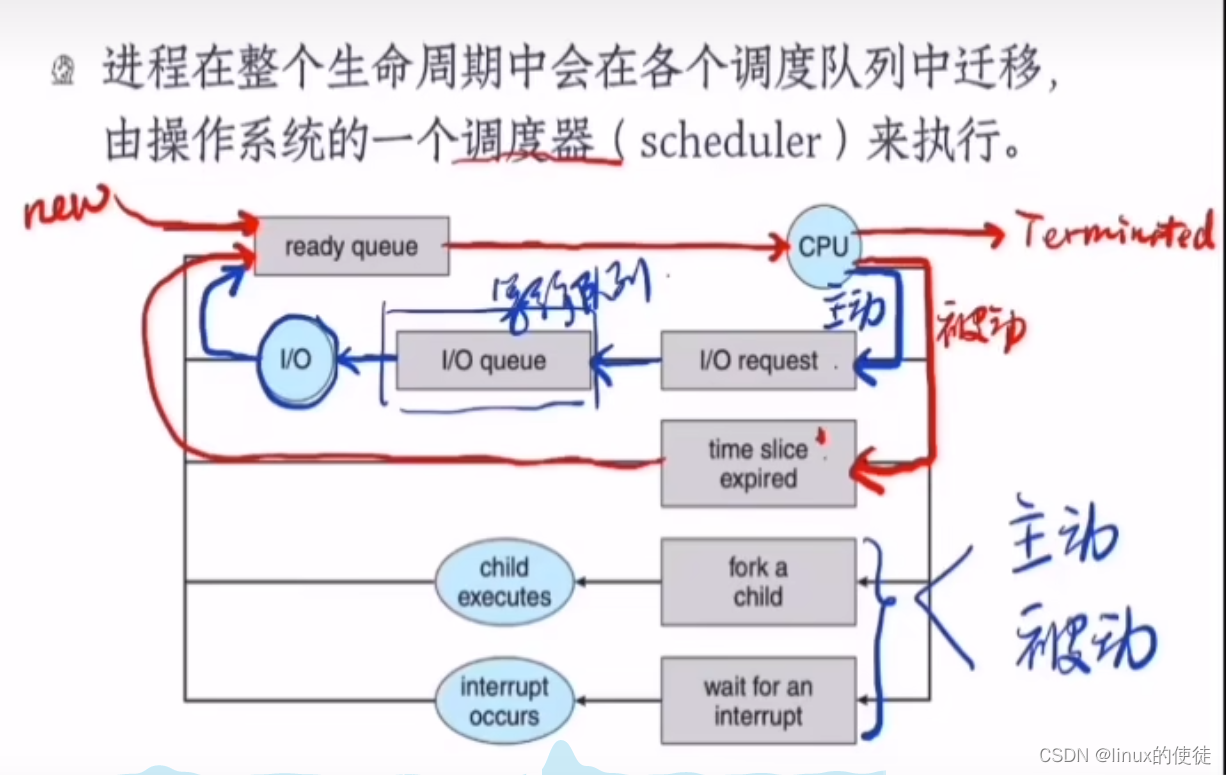

进程切换-

实验课之前有一些问题 中断机制 第一个问题: interrupt的两个状态源头: 外中断多由随机中断(异步中断)造成,如鼠标点击,键盘输入; 内终端多由故障终端:程序运行异常,硬件…...

python--matplotlib(2)

前言 Matplotlib画图工具的官网地址是 http://matplotlib.org/ Python环境下实现Matlab制图功能的第三方库,需要numpy库的支持,支持用户方便设计出二维、三维数据的图形显示,制作的图形达到出版级的标准。 实验环境 Pycharm2020.2.5社区版,w…...

【李忍考研传】五、信心

这天,何隐一来到图书馆就一脸兴奋地对李忍说:“晚上告诉你一个好消息。”李忍又期待又迷惑。“小何今天是咋的了?买彩票中了二十?”虽然李忍很想知道何隐在卖什么关子,但是既然晚上就能知道,那就忍忍吧。 …...

Web 页面之间传递参数的几种方法

Web 页面之间传递参数的方法有很多种,下面列出一些常见的方法以及它们的代码示例。 一、前端直接传递参数 1、URL 参数传递(query string):通过 URL 的查询字符串(即问号后面的参数)将参数传递给页面。可…...

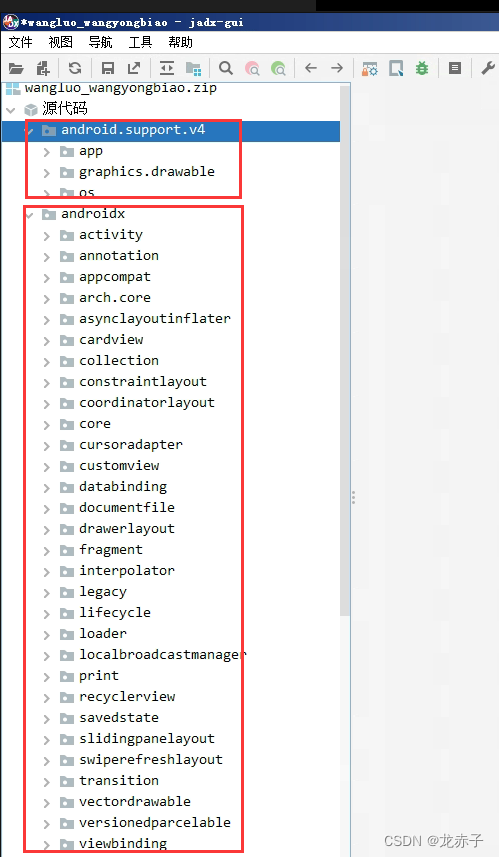

Android实例仿真之二

目录 三 从无入手 第一阶段 第二阶段 第三阶段 第四阶段 第五阶段 第六阶段 第七阶段 八 举两个典型例子: 九 逆向工程 三 从无入手 这节标题叫从无入手,什么意思呢?如果没有Android这个实例存在,你要做一个类似Android…...

day47【代码随想录】动态规划之买卖股票的最佳时机III、买卖股票的最佳时机IV、最佳买卖股票时机含冷冻期、买卖股票的最佳时机含手续费

文章目录前言一、买卖股票的最佳时机III(力扣123)二、买卖股票的最佳时机IV(力扣188)三、最佳买卖股票时机含冷冻期(力扣309)四、买卖股票的最佳时机含手续费(力扣714)股票买卖问题总…...

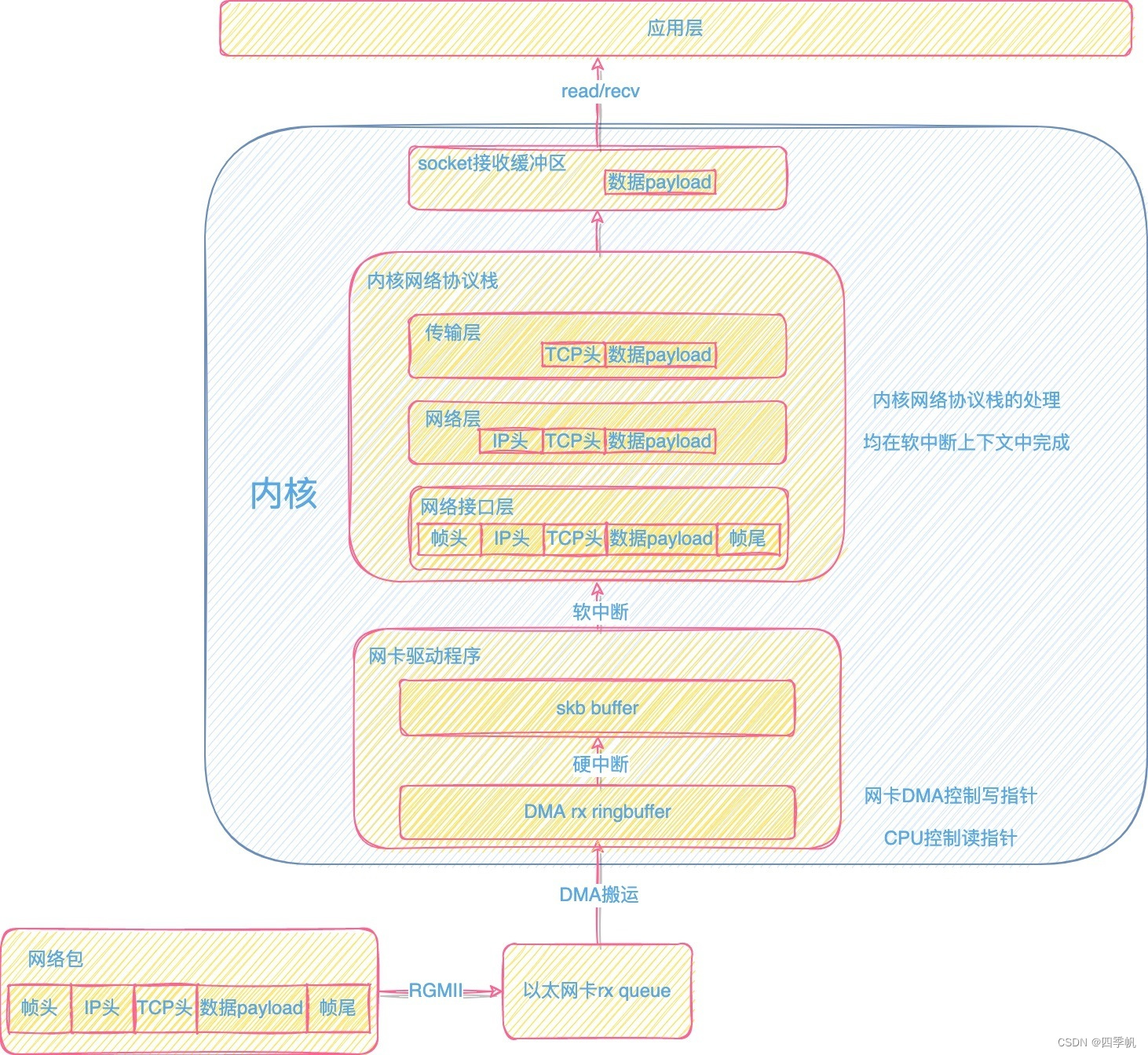

网络数据包接收流程

1. 网络数据包接收流程简述 典型的以太网卡网络包接收流程如下: 1.网络包通过物理介质传到接收端的phy芯片; 2.phy芯片通过RGMII协议传到MAC芯片rx queue fifo中; 3.MAC芯片通过专用DMA将网络包搬运到网卡驱动程序预先分配好的rx ringbuffer中…...

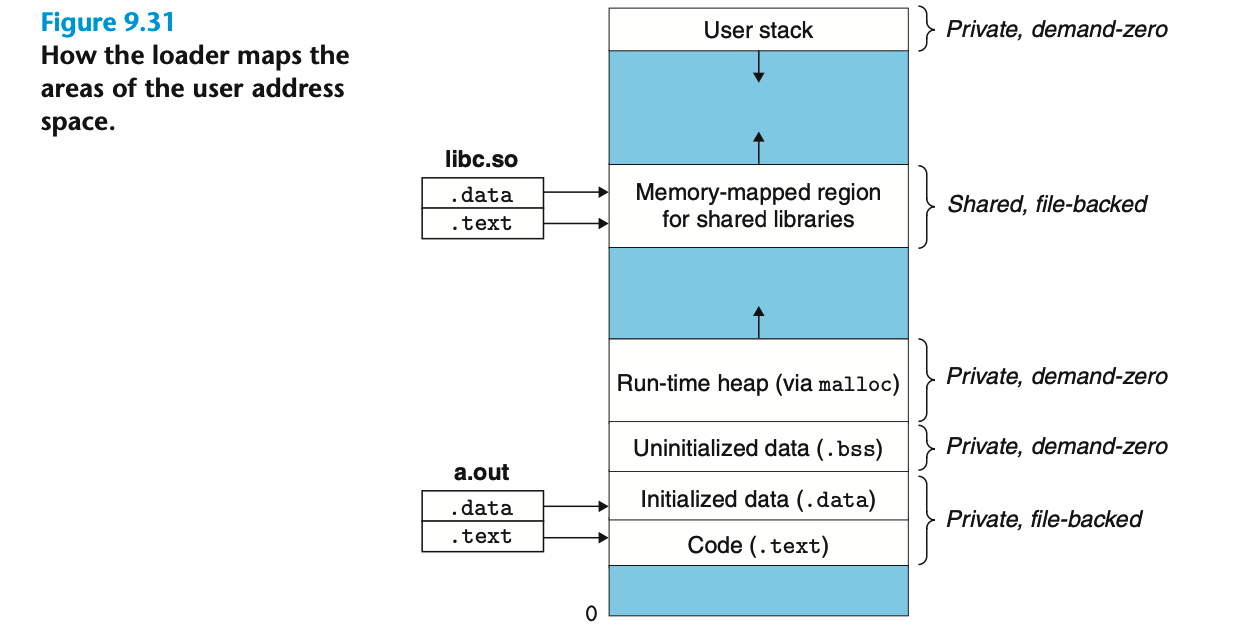

CSAPP学习笔记——虚拟内存(二)

案例研究 Intel Core i7 该处理底层的Haswell微体系结构允许64位的虚拟和物理地址空间,而现在的Core i7实现支持48位(256TB)虚拟地址空间和52位(4PB)物理地址空间,这对目前来说已经完全够用了。ÿ…...

TRS收益互换:跨境资本流动的金融创新工具与系统化解决方案

一、TRS收益互换的本质与业务逻辑 (一)概念解析 TRS(Total Return Swap)收益互换是一种金融衍生工具,指交易双方约定在未来一定期限内,基于特定资产或指数的表现进行现金流交换的协议。其核心特征包括&am…...

JUC笔记(上)-复习 涉及死锁 volatile synchronized CAS 原子操作

一、上下文切换 即使单核CPU也可以进行多线程执行代码,CPU会给每个线程分配CPU时间片来实现这个机制。时间片非常短,所以CPU会不断地切换线程执行,从而让我们感觉多个线程是同时执行的。时间片一般是十几毫秒(ms)。通过时间片分配算法执行。…...

uniapp中使用aixos 报错

问题: 在uniapp中使用aixos,运行后报如下错误: AxiosError: There is no suitable adapter to dispatch the request since : - adapter xhr is not supported by the environment - adapter http is not available in the build 解决方案&…...

ios苹果系统,js 滑动屏幕、锚定无效

现象:window.addEventListener监听touch无效,划不动屏幕,但是代码逻辑都有执行到。 scrollIntoView也无效。 原因:这是因为 iOS 的触摸事件处理机制和 touch-action: none 的设置有关。ios有太多得交互动作,从而会影响…...

初学 pytest 记录

安装 pip install pytest用例可以是函数也可以是类中的方法 def test_func():print()class TestAdd: # def __init__(self): 在 pytest 中不可以使用__init__方法 # self.cc 12345 pytest.mark.api def test_str(self):res add(1, 2)assert res 12def test_int(self):r…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

给网站添加live2d看板娘

给网站添加live2d看板娘 参考文献: stevenjoezhang/live2d-widget: 把萌萌哒的看板娘抱回家 (ノ≧∇≦)ノ | Live2D widget for web platformEikanya/Live2d-model: Live2d model collectionzenghongtu/live2d-model-assets 前言 网站环境如下,文章也主…...

如何应对敏捷转型中的团队阻力

应对敏捷转型中的团队阻力需要明确沟通敏捷转型目的、提升团队参与感、提供充分的培训与支持、逐步推进敏捷实践、建立清晰的奖励和反馈机制。其中,明确沟通敏捷转型目的尤为关键,团队成员只有清晰理解转型背后的原因和利益,才能降低对变化的…...

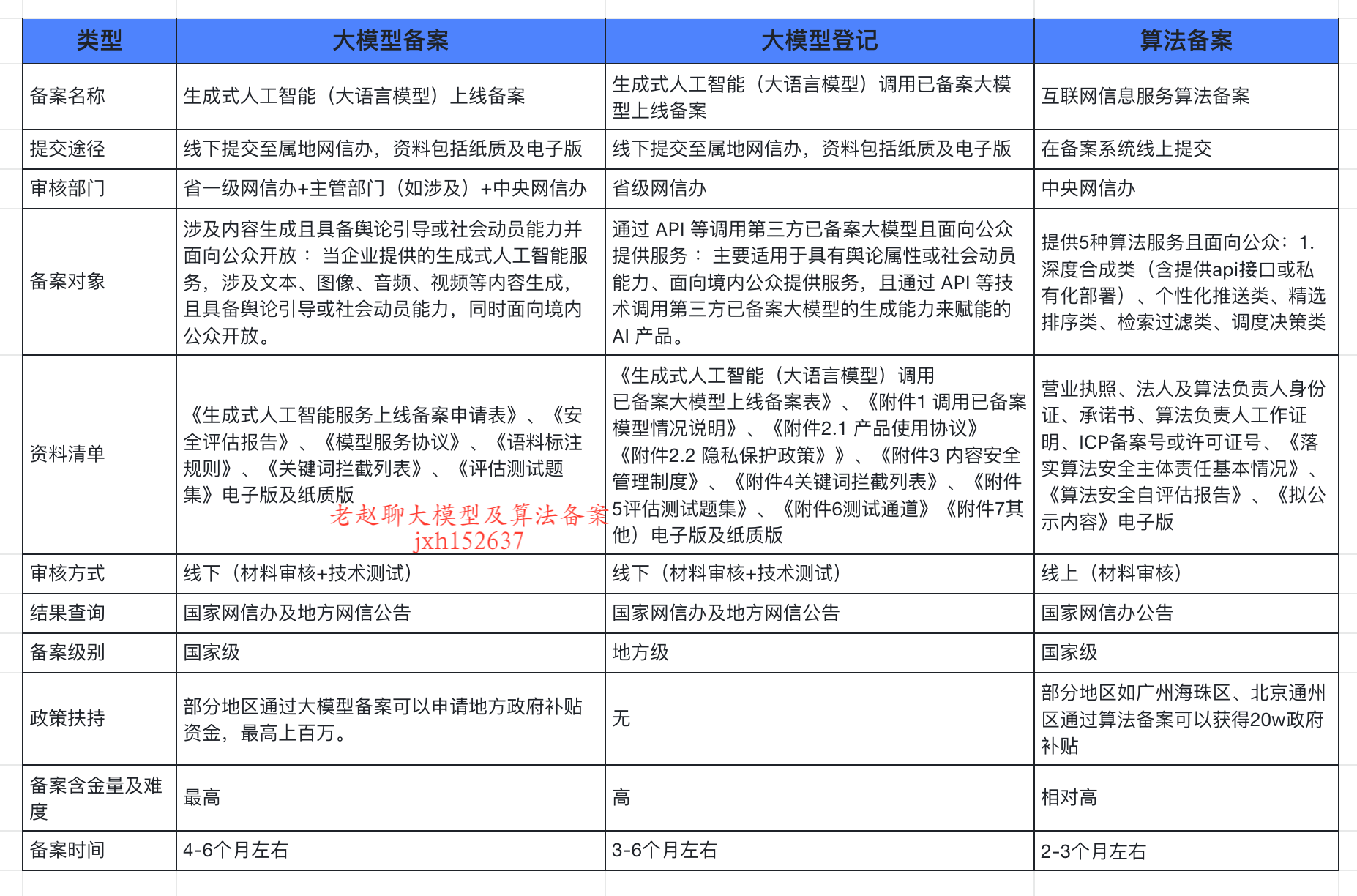

企业大模型服务合规指南:深度解析备案与登记制度

伴随AI技术的爆炸式发展,尤其是大模型(LLM)在各行各业的深度应用和整合,企业利用AI技术提升效率、创新服务的步伐不断加快。无论是像DeepSeek这样的前沿技术提供者,还是积极拥抱AI转型的传统企业,在面向公众…...

数据库——redis

一、Redis 介绍 1. 概述 Redis(Remote Dictionary Server)是一个开源的、高性能的内存键值数据库系统,具有以下核心特点: 内存存储架构:数据主要存储在内存中,提供微秒级的读写响应 多数据结构支持&…...