网络安全领域的常见攻击方式及防御手段

目录

- 重放攻击(Replay Attack)

- 防御手段

- SQL 注入(SQL Injection)

- 防御手段

- 跨站脚本攻击(Cross-Site Scripting,XSS)

- 防御手段

- 跨站请求伪造(Cross-Site Request Forgery,CSRF)

- 防御手段

- 拒绝服务攻击(Denial of Service,DoS)和 分布式拒绝服务攻击(Distributed Denial of Service,DDoS)

- 防御手段

- 钓鱼攻击(Phishing)

- 防御手段

- 逻辑漏洞攻击

- 防御手段

计算机和网络安全领域存在许多不同类型的攻击方式,这些攻击方式可以利用系统的弱点和漏洞来获取未授权的访问、篡改数据、拒绝服务等。以下是一些常见的攻击方式:

重放攻击(Replay Attack)

攻击者试图通过重复或延迟发送已经捕获的合法通信数据来欺骗系统或服务。这种攻击通常在没有修改数据的情况下进行,攻击者只是试图重新使用已经截获的数据来欺骗目标系统,从而导致安全问题。

重放攻击可以在多种情境下发生,包括网络通信、认证过程等。例如,攻击者可能截获了用户的登录请求,然后将相同的请求再次发送到服务器,以模拟用户的合法登录。如果服务器没有适当的防范机制,它可能会认为这是一个合法的请求,并允许攻击者访问用户账户。

防御手段

为了防止重放攻击,常见的做法是在通信中引入时间戳、随机数、单次使用令牌(One-Time Token)等机制。这些机制可以防止攻击者重复使用截获的数据,因为即使数据相同,由于引入了随机性因素,服务器也会认为这是一个不同的请求。

SQL 注入(SQL Injection)

攻击者通过在应用程序的输入中插入恶意的 SQL 代码,从而在后台数据库中执行非法操作,如获取敏感数据、修改数据或者执行任意 SQL 查询。

防御手段

- 使用参数化查询(Prepared Statements)或存储过程来防止动态构建 SQL 查询。

- 对用户输入进行严格的验证和过滤,避免恶意输入。

- 不要将数据库错误信息直接暴露给用户,以防止攻击者获取敏感信息。

跨站脚本攻击(Cross-Site Scripting,XSS)

攻击者将恶意脚本注入到网页中,当用户访问该网页时,脚本会在用户的浏览器中执行,从而窃取用户的信息或操纵用户的会话。

防御手段

- 对用户输入进行适当的转义和过滤,确保不会被执行。

- 设置 HTTP 头部中的 Content Security Policy(CSP)来限制脚本的执行。

- 避免在页面中使用不受信任的数据直接生成 HTML 或 JavaScript。

跨站请求伪造(Cross-Site Request Forgery,CSRF)

攻击者通过引诱用户点击恶意链接或访问恶意网页,在用户已登录的情况下伪造用户的请求,执行非法操作,如更改用户密码或发起转账。

防御手段

- 使用随机的 CSRF Token 来验证用户请求的合法性。

- 检查 Referer 头部来确保请求来自合法的源。

- 将关键操作使用 POST 请求进行,而不是 GET 请求。

拒绝服务攻击(Denial of Service,DoS)和 分布式拒绝服务攻击(Distributed Denial of Service,DDoS)

拒绝服务攻击(Denial of Service,DoS):攻击者通过向目标系统发送大量请求或恶意数据包,导致系统过载或崩溃,使合法用户无法正常访问。

分布式拒绝服务攻击(Distributed Denial of Service,DDoS):类似于 DoS 攻击,但是使用多个计算机(被感染的僵尸计算机)同时发起攻击,以更大规模地使目标系统崩溃。

防御手段

- 使用防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)来过滤恶意流量。

- 使用负载均衡器来分散流量,减缓攻击影响。

- 使用云服务提供商的 DDoS 防护服务。

钓鱼攻击(Phishing)

攻击者通过伪造合法的网站、电子邮件或信息,诱使用户透露个人信息、密码、信用卡号等敏感信息。

防御手段

- 培养用户识别钓鱼邮件和链接的意识。

- 使用邮件过滤器来检测和拦截垃圾邮件和钓鱼邮件。

逻辑漏洞攻击

利用应用程序或系统中的逻辑错误和不一致来执行非法操作,这些漏洞可能不涉及标准的技术弱点,但仍然可能导致安全问题。

防御手段

- 使用代码审查和安全测试来发现和修复逻辑错误。

- 设计和实施严格的访问控制策略,限制用户的权限。

相关文章:

网络安全领域的常见攻击方式及防御手段

目录 重放攻击(Replay Attack)防御手段 SQL 注入(SQL Injection)防御手段 跨站脚本攻击(Cross-Site Scripting,XSS)防御手段 跨站请求伪造(Cross-Site Request Forgery,C…...

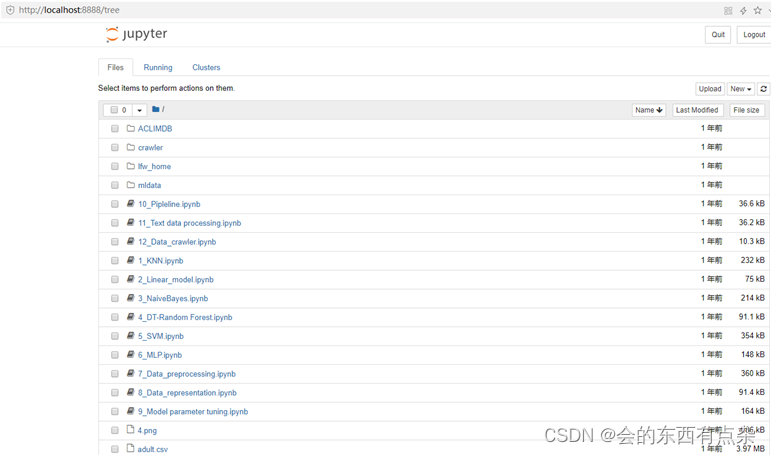

Python应用工具-Jupyter Notebook

工具简介 Jupyter Notebook是 基于 网页的用于交互计算的 应用程序,以网页的形式打开,可以在网页页面中直接编写代码和运行代码,代码的运行结果也会直接在代码块下 显示,文档是保存为后缀名为 . ipynb 的 JSON 格式文件。 操作指令…...

音视频 FFmpeg如何查询命令帮助文档

FFmpeg如何查询命令帮助文档 一、ffmpeg/ffplay/ffprobe区别二、ffmpeg命令查看帮助文档三、ffplay命令查看帮助文档四、ffprobe命令查看帮助文档注意 一、ffmpeg/ffplay/ffprobe区别 ffmpeg:超快音视频编码器ffplay:简单媒体播放器ffprobe:简单多媒体流分析器 二、ffmpeg命令…...

回归预测 | MATLAB实现CSO-SVM布谷鸟优化算法优化支持向量机多输入单输出回归预测(多指标,多图)

回归预测 | MATLAB实现CSO-SVM布谷鸟优化算法优化支持向量机多输入单输出回归预测(多指标,多图) 目录 回归预测 | MATLAB实现CSO-SVM布谷鸟优化算法优化支持向量机多输入单输出回归预测(多指标,多图)效果一…...

元宇宙电商—NFG系统:区块链技术助力商品确权。

在国内,以“数字藏品”之名崛起以来,其与NFT的对比就从未停歇。从上链模式到数据主权,从炒作需求到实际应用,从售卖形式到价值属性,在各种抽丝剥茧般的比较中,围绕两者孰优孰劣的讨论不绝于耳。 NFT的每一…...

【云原生】Docker基本原理及镜像管理

目录 一、Docker概述 1.1 IT架构的演进: 1.2 Docker初始 1.3 容器的特点 1.4 Docker容器与虚拟机的区别 1.5 容器在内核中支持2种重要技术 1.6 Docker核心概念 1)镜像 2)容器 3)仓库 二、安装Docker 2.1 Yum安装Docker…...

Apache Doris大规模数据使用指南

目录 发展历史 架构介绍 弹性MPP架构-极简架构 逻辑架构 基本访问架构 分区 创建单分区表...

RabbitMQ 持久化

通过持久化可以尽量防止在RabbitMQ异常情况下(重启、关闭、宕机)的数据丢失。持久化技术是解决消息存储到队列后的丢失问题,但是通过持久化并不能完全保证消息不丢失。 持久化 交换机持久化队列持久化消息持久化总结 持久化技术可以分为交换机…...

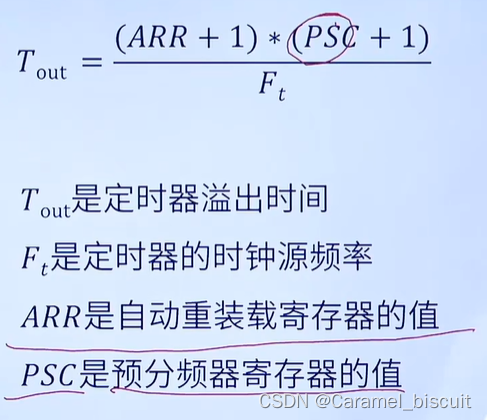

STM32 定时器复习

12MHz晶振的机器周期是1us,因为单片机的一个机器周期由6个状态周期组成,1个机器周期6个状态周期12个时钟周期,因此机器周期为1us。 51单片机常用 for(){__nop(); //执行一个机器周期,若想循环n us,则循环n次。 }软件…...

17-工程化开发 脚手架 Vue CLI

开发Vue的两种方式: 1.核心包传统开发模式: 基于 html/css /js 文件,直接引入核心包,开发 Vue。 2.工程化开发模式: 基于构建工具 (例如: webpack)的环境中开发 Vue。 问题: 1. webpack 配置不简单 2. 雷同的基础配置 3. 缺乏统…...

golang 分布式微服务DAO层构建

构建云原生项目的dao层 配置读写分离的mysql集群 1. 编写yml配置文件 搭建一主二从的mysql集群、单机redis db.yml mysql:source: # 主数据库driverName: mysqlhost: 127.0.0.1port: 3309database: db_tiktokusername: tiktokDBpassword: tiktokDBcharset: utf8mb4replica1…...

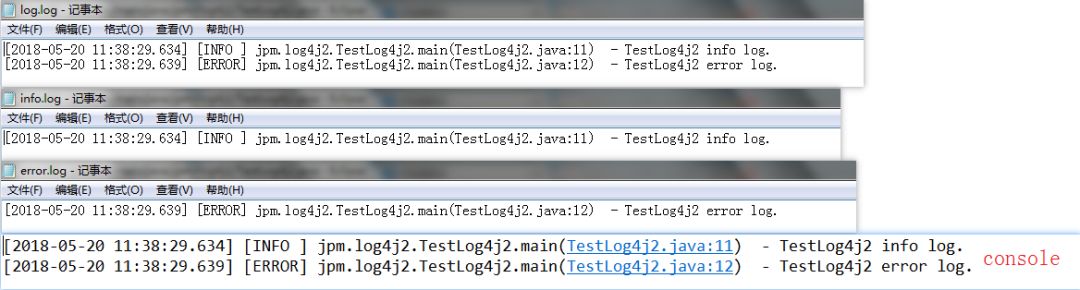

Java 项目日志实例:LogBack

点击下方关注我,然后右上角点击...“设为星标”,就能第一时间收到更新推送啦~~~ LogBack 和 Log4j 都是开源日记工具库,LogBack 是 Log4j 的改良版本,比 Log4j 拥有更多的特性,同时也带来很大性能提升。LogBack 官方建…...

什么是条件get方法?

条件GET方法通常指的是HTTP协议中的"GET"请求,但它带有一些条件,这些条件用于控制服务器是否应该返回请求的资源。这些条件通常使用HTTP标头字段来指定,以便客户端可以告诉服务器在某些条件下是否需要新的或更新的资源。 条件GET方…...

Python爬虫——scrapy_crawlspider读书网

创建crawlspider爬虫文件: scrapy genspider -t crawl 爬虫文件名 爬取的域名scrapy genspider -t crawl read https://www.dushu.com/book/1206.htmlLinkExtractor 链接提取器通过它,Spider可以知道从爬取的页面中提取出哪些链接,提取出的链…...

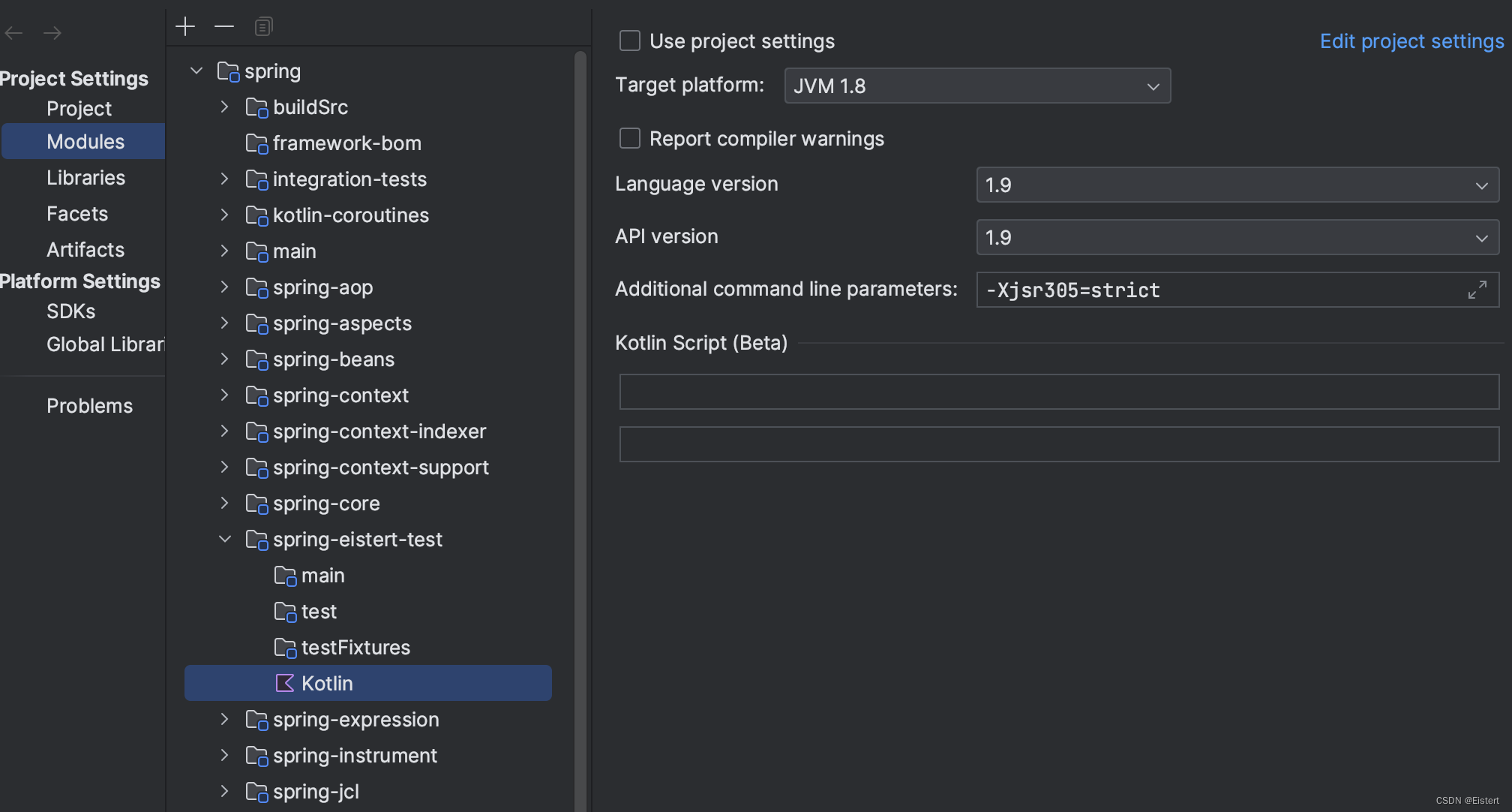

Spring源码编译-for mac

超详细的spring源码编译 记:编译成功时间:2023.08.19 环境准备: 1.idea 2023.1.1 Community Edition 2.jdk1.8 3.gradlegradle-5.6.4 4.spring源码(版本:spring-framework-v5.2.25.RELEASE) 一.spring源码下载 github 加速网站&…...

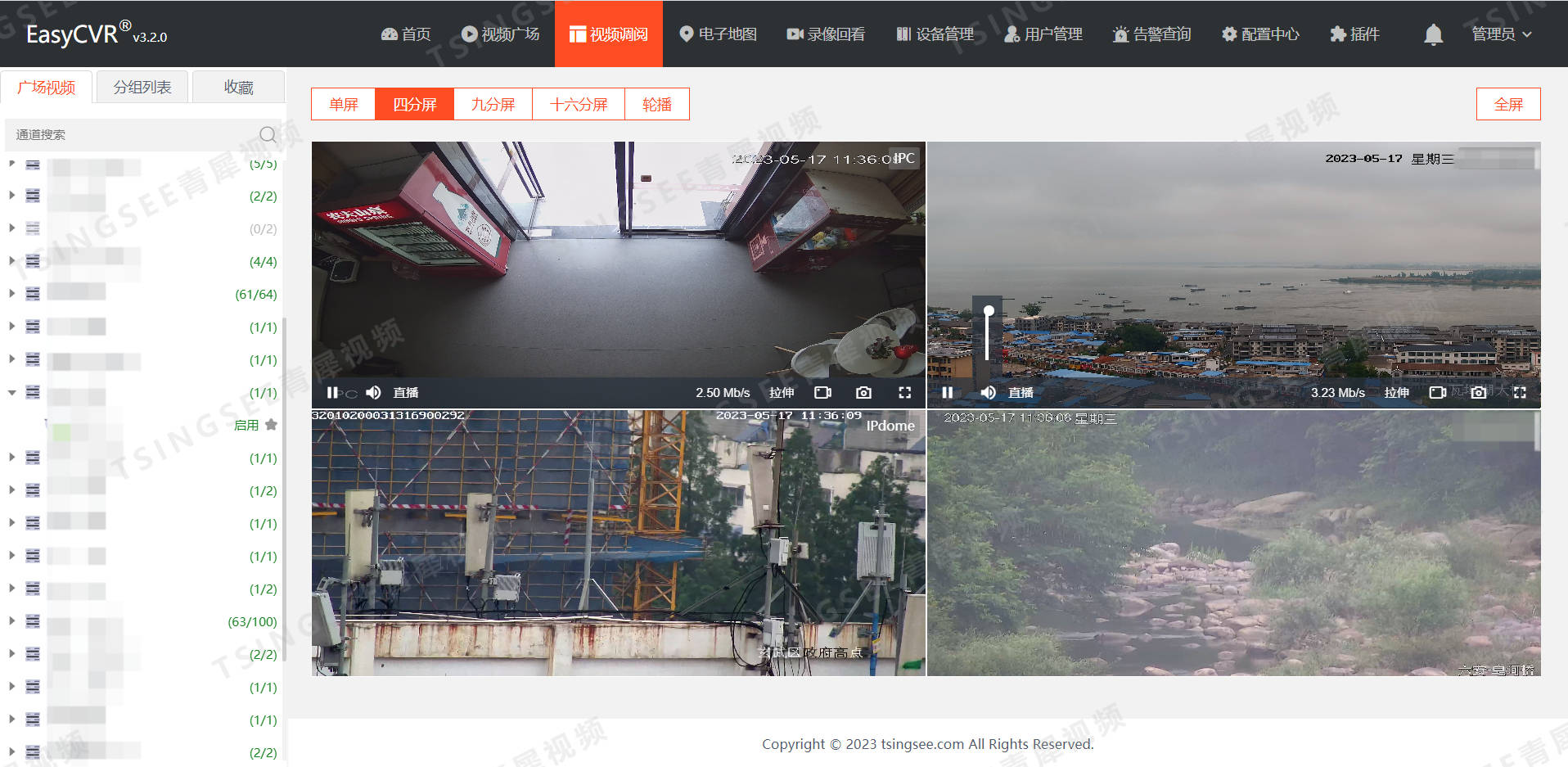

视频汇聚平台EasyCVR安防监控视频汇聚平台的FLV视频流在VLC中无法播放的问题解决方案

众所周知,TSINGSEE青犀视频汇聚平台EasyCVR可支持多协议方式接入,包括主流标准协议国标GB28181、RTSP/Onvif、RTMP等,以及厂家私有协议与SDK接入,包括海康Ehome、海大宇等设备的SDK等。在视频流的处理与分发上,视频监控…...

中间件:RocketMQ安装部署

单机部署 下载 cd /opt/soft/archive wget https://archive.apache.org/dist/rocketmq/4.9.4/rocketmq-all-4.9.4-bin-release.zip unzip -d ../ rocketmq-all-4.9.4-bin-release.zip配置 broker.conf 的brokerIP1 为公网ip 启动命令: nohup sh bin/mqnamesrv &a…...

leetcode-动态规划-42-接雨水

题目 给定 n 个非负整数表示每个宽度为 1 的柱子的高度图,计算按此排列的柱子,下雨之后能接多少雨水。 示例 1: 输入:height [0,1,0,2,1,0,1,3,2,1,2,1] 输出:6 解释:上面是由数组 [0,1,0,2,1,0,1,3,2,1…...

]浅议tcl语言)

[静态时序分析简明教程(十一)]浅议tcl语言

静态时序分析简明教程-浅议tcl语言 一、写在前面1.1 快速导航链接 二、Tcl基础知识三、Tcl的语言结构3.1 Tcl变量3.2 Tcl表达式与运算符3.3 Tcl的控制流语句3.3.1 列表遍历3.3.2 决策3.3.3 Tcl循环3.3.4 Tcl过程 3.4 其他Tcl命令3.4.1 open/close3.4.2 gets/puts3.4.3 catch3.4…...

大数据-玩转数据-Flink 网站UV统计

一、说明 在实际应用中,我们往往会关注,到底有多少不同的用户访问了网站,所以另外一个统计流量的重要指标是网站的独立访客数(Unique Visitor,UV)。 二、数据准备 package com.lyh.flink06;import lombo…...

)

进程地址空间(比特课总结)

一、进程地址空间 1. 环境变量 1 )⽤户级环境变量与系统级环境变量 全局属性:环境变量具有全局属性,会被⼦进程继承。例如当bash启动⼦进程时,环 境变量会⾃动传递给⼦进程。 本地变量限制:本地变量只在当前进程(ba…...

:OpenBCI_GUI:从环境搭建到数据可视化(下))

脑机新手指南(八):OpenBCI_GUI:从环境搭建到数据可视化(下)

一、数据处理与分析实战 (一)实时滤波与参数调整 基础滤波操作 60Hz 工频滤波:勾选界面右侧 “60Hz” 复选框,可有效抑制电网干扰(适用于北美地区,欧洲用户可调整为 50Hz)。 平滑处理&…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

使用分级同态加密防御梯度泄漏

抽象 联邦学习 (FL) 支持跨分布式客户端进行协作模型训练,而无需共享原始数据,这使其成为在互联和自动驾驶汽车 (CAV) 等领域保护隐私的机器学习的一种很有前途的方法。然而,最近的研究表明&…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

NFT模式:数字资产确权与链游经济系统构建

NFT模式:数字资产确权与链游经济系统构建 ——从技术架构到可持续生态的范式革命 一、确权技术革新:构建可信数字资产基石 1. 区块链底层架构的进化 跨链互操作协议:基于LayerZero协议实现以太坊、Solana等公链资产互通,通过零知…...

【OSG学习笔记】Day 16: 骨骼动画与蒙皮(osgAnimation)

骨骼动画基础 骨骼动画是 3D 计算机图形中常用的技术,它通过以下两个主要组件实现角色动画。 骨骼系统 (Skeleton):由层级结构的骨头组成,类似于人体骨骼蒙皮 (Mesh Skinning):将模型网格顶点绑定到骨骼上,使骨骼移动…...

Android Bitmap治理全解析:从加载优化到泄漏防控的全生命周期管理

引言 Bitmap(位图)是Android应用内存占用的“头号杀手”。一张1080P(1920x1080)的图片以ARGB_8888格式加载时,内存占用高达8MB(192010804字节)。据统计,超过60%的应用OOM崩溃与Bitm…...

代理篇12|深入理解 Vite中的Proxy接口代理配置

在前端开发中,常常会遇到 跨域请求接口 的情况。为了解决这个问题,Vite 和 Webpack 都提供了 proxy 代理功能,用于将本地开发请求转发到后端服务器。 什么是代理(proxy)? 代理是在开发过程中,前端项目通过开发服务器,将指定的请求“转发”到真实的后端服务器,从而绕…...