Windows Server服务器安全加固基线配置

一、账户管理、认证授权

一、账户

1、管理缺省账户

安全基线项说明:对于管理员账号,要求更改缺省账户名称;禁用Guest(来宾)账户。

操作步骤:进入控制面板-->管理工具-->计算机管理,在系统工具-->本地用户和组:缺省账户Administrator-->右键重命名为JFadmin;Guest账户-->属性-->停用;2.按照用户来分配账户

安全基线项说明:根据系统要求,设定不同的账户和账户组、管理员用户、审计账户、数据库账户等。

操作步骤:进入控制面板-->管理工具-->计算机管理,在系统工具-->本地用户和组:

管理员用户admingroup,用户属性-->隶属于-->添加-->查找位置-->本机-->输入对象名称选择-->Administrators

数据库用户DBgroup,用户属性-->隶属于-->添加-->查找位置-->本机-->输入对象名称选择-->IIS_IUSRS、Power Users

审计用户auditgroup,用户属性-->隶属于-->添加-->查找位置-->本机-->输入对象名称选择-->Event log readers、Performance Log Users3、删除与设备无关账户

操作步骤:进入控制面板-->管理工具-->计算机管理,在系统工具-->本地用户和组:删除或锁定与设备运行、维护无关的账户。4、administrator账户绑定

操作步骤:系统中不得通过JFadmin(原administrator)与别的应用或服务器进行登录绑定,JFadmin密码可以随时进行更换,不影响业务正常使用。二、口令

1、密码复杂度

安全基线项说明:密码不得少于8位,且需包含大小写字母、数字、特殊符号中的三种。

操作步骤:进入控制面板-->管理工具-->本地安全策略,在账户策略-->密码策略:查看是否“密码必须符合复杂度要求”选择"已启动"2、密码最长留存期

安全基线项说明:对于采用静态口令认证技术的设备,账号口令的生存期不得长于90天。

操作步骤:进入控制面板-->管理工具-->本地安全策略,在账户策略-->密码策略:查看“密码最长留存期”。3、账户锁定策略

安全基线项说明:对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过5次,锁定该用户使用的账户。

操作步骤:进入控制面板-->管理工具-->本地安全策略,在账户策略-->账户锁定策略:查看账户锁定阈值设置,设置为小于或等于5次。4、口令到期提示

安全基线项说明:对于采用静态口令认证技术的设备,账户口令到生存期前5天提示更换密码。

操作步骤:进入控制面板-->管理工具-->本地安全策略,在本地策略-->安全选项:查看交互式登录:提示用户在过期之前更改密码。密码最长存留期到期前设置等于5天三、授权

1、远程关机

安全基线项说明:在本地安全设置中从远端系统强制关机只指派给Administrator组

操作步骤:进入控制面板-->管理工具-->本地安全策略,用户权力指派:查看“从远端系统强制关机”设置,改为只指派给Administrator组2、本地关机

安全基线项说明:在本地安全设置中关闭系统只指派给Administrator组

操作步骤:进入控制面板-->管理工具-->本地安全策略,用户权力指派:查看“关闭系统”设置,改为只指派给Administrator组3、用户权力指派

安全基线项说明:在本地安全设置中取得文件或其他对象的所有权仅指派给Administrators组

操作步骤:进入控制面板-->管理工具-->本地安全策略,用户权力指派:查看是否“取得文件或其他对象的所有权”设置,设置为仅指派给Administrators组4、授权账户从网络访问

安全基线项说明:在组策略中只允许授权账号从网络访问(包括网络共享等,但不包括远程桌面)此服务器。

操作步骤:进入控制面板-->管理工具-->本地安全策略,在本地策略-->用户权力指派:从网络访问此计算机设置为指定授权用户5、通过堡垒机登录系统

安全基线项说明:系统只能通过堡垒机使用rdp协议登录

操作步骤:堡垒机配合防火墙设置,通过防火墙限制用户可访问渠道四、日志配置

1、审核登录

安全基线项说明:设备应配置日志功能,对用户登录进行记录,记录内容包括用户登录使用的账户,登录是否成功,登录时间,以及远程登录时用户使用的IP地址。

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核登录事件,设置为成功和失败都审核2、审核策略更改

安全基线项说明:启用组策略中对Windows系统的审核策略更改,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核策略更改设置,设置为成功和失败都要审核3、审核对象访问

安全基线项说明:启用组策略中对Windows系统的审核对象访问,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核对象访问,设置为成功和失败都要审核4、审核目录服务访问

安全基线项说明:启用组策略中对Windows系统的审核目录服务访问,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核目录服务访问,设置为成功和失败都要审核5、审核特权使用

安全基线项说明:启用组策略中对Windows系统的审核特权使用,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核特权使用,设置为成功和失败都要审核6、审核系统事件

安全基线项说明:启用组策略中对Windows系统的审核系统事件,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核系统事件,设置为成功和失败都要审核7、审核账户管理

安全基线项说明:启用组策略中对Windows系统的审核账户管理,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核账户管理,设置为成功和失败都要审核8、审核过程追踪

安全基线项说明:启用组策略中对Windows系统的审核过程追踪,成功和失败都要审核

操作步骤:进入控制面板-->管理工具-->本地安全策略,审核策略-->审核过程追踪,设置为失败需要审核9、日志文件大小

安全基线项说明:设置应用日志文件至少要大于20480KB,设置当达到最大的日志尺寸时,按需要覆盖事件(旧事件优先)

操作步骤:进入控制面板-->管理工具-->事件查看器,查看应用日志,系统日志,安全日志属性中的日志大小,以及设置当达到最大的日志尺寸时的相应策略。打开C:\windows\system32\winevt,再打开Logs文件夹10、日志文件上传

安全基线项说明:日志保存时间为180天

操作步骤:日志文件转存日志服务器,通过日志服务器可查看到相关服务器的日志信息11、防病毒管理

安全基线项说明:安装公司指定的360杀毒软件

操作步骤:netstat -ano或通过任务管理器查看。配置时防火墙需放开杀毒软件的端口12、远程登录控制

安全基线项说明:对于远程登录的账号,设置不活动断连时间15分钟,再次登录时信息还在

检测操作步骤:进入控制面板-->管理工具-->本地安全策略,在本地策略-->安全选项-->Microsoft网络服务器设置为"在挂起会话之前所需的空闲时间"为15分钟13、补丁管理

安全基线项说明:应安装漏扫里面的高危补丁,但如果此服务器不具备停机条件,延期安装但不能超过三个月。暂定两个月更新一次高危补丁,更新之前做好快照预防打补丁之后出现异常情况。突发高风险漏洞根据实际情况进行紧急预案并处理

操作步骤:根据漏扫报告,对高危补丁进行修复安装五、端口管理

1、远程控制服务安全

安全基线项说明:修改rdp远程默认端口3389

操作步骤:进入注册表修改(省略),改完端口后更新防火墙规则2、端口开放与关闭

安全基线项说明:关闭TCP与UDP135-139、445、5355端口,telnetTCP23,只开放需要开放的服务端口

操作步骤:控制面板-->Windows防火墙-->高级设置-->入站规则-->选择某条规则-->属性-->常规-->已启用(勾选或取消勾选)-->只允许安全连接六、时间同步

1、时间同步

安全基线项说明:要求配置时间同步源,服务器定期执行时间同步操作(必要时)

操作步骤:1、加域服务器默认已指向时间服务器 2、虚拟服务器需在宿主机上指定时间服务器 3、物理服务器需手动设置gpedit.msc相关文章:

Windows Server服务器安全加固基线配置

一、账户管理、认证授权 一、账户 1、管理缺省账户 安全基线项说明:对于管理员账号,要求更改缺省账户名称;禁用Guest(来宾)账户。 操作步骤:进入控制面板-->管理工具-->计算机管理,在系统工具-->本地用户和组…...

)

基于NXP i.MX 6ULL核心板的物联网模块开发案例(4)

目录 5 4G模块测试 5.1 网络功能测试 5.2 短信功能测试 5.3 通话功能测试 5.4 GPS定位功能测试 5.5 程序编译 前言 本文主要介绍基于创龙科技TLIMX6U-EVM评估板的物联网模块开发案例,适用开发环境: Windows开发环境:Windows 7 64bit、Windows 10 64bit 虚拟机:VMware15.…...

英语——强调

强调句是英语中常用的一个重点句型,其基本结构是:It+be+被强调部分+that+句子其余部分。 第一节 强调句的基本用法 一、被强调的句子成分 在强调句型中,能够被强调的句子成分通常为主语、宾语、状语等,不能用来强调谓语动词、表语、补语、让步状语、条件状语等。当被强调…...

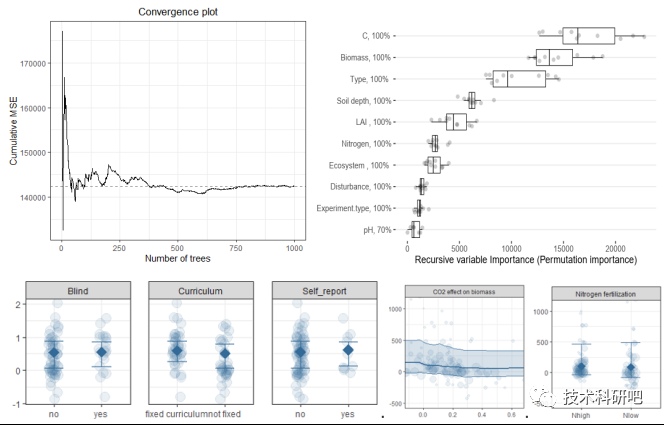

全流程R语言Meta分析核心技术教程

详情点击链接:全流程R语言Meta分析核心技术教程 一,Meta分析的选题与检索 1、Meta分析的选题与文献检索 1)什么是Meta分析? 2)Meta分析的选题策略 3)精确检索策略,如何检索全、检索准 4)文献的管理与清洗,如何制定文…...

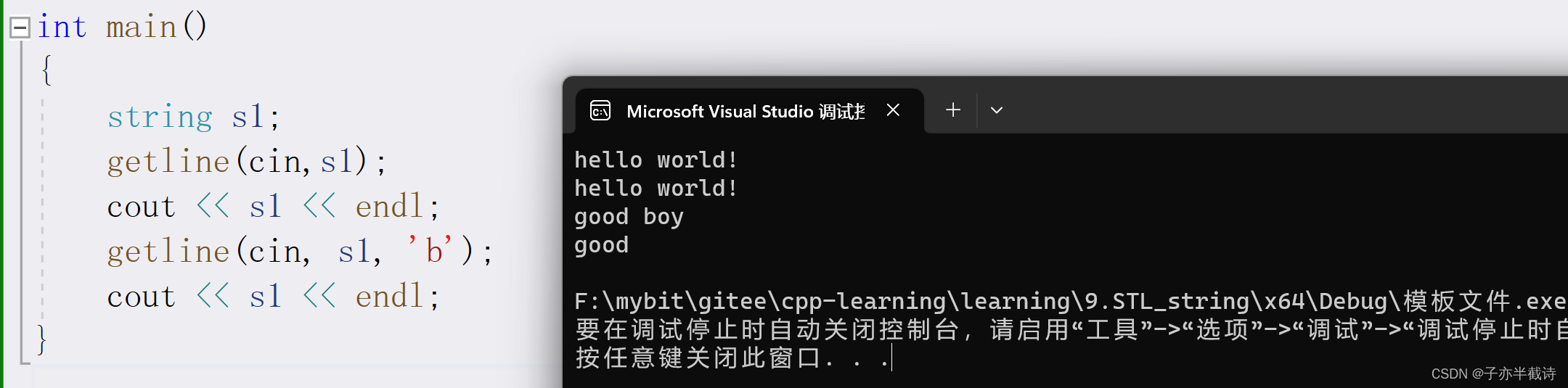

【C++精华铺】9.STL string

目录 1. string类的优势 2. string类的常用接口 2.1 常用构造 1. 空串构造:string(); 2. C串构造:string(const char* s); 3. 拷贝构造:string(const string& str); 4. 字符填充构造:string(size_t n, char c); 5. 迭代…...

【PACS】医学影像管理系统源码带三维重建后处理技术

PACS系统,意为影像归档和通信系统。它是应用在医院影像科室的系统,主要的任务就是把日常产生的各种医学影像(包括核磁,CT,超声,各种X光机,各种红外仪、显微仪等设备产生的图像)通过各…...

从0开始学go 第一天

今天是开始学go的第x天,前些日子看了看语言,今天找一个web开发来跟着学,记录一下遇到的问题,方便以后复习查阅。 视频看的是https://www.bilibili.com/video/BV1gJ411p7xC?p3&vd_sourceab5bdbd04f4142027c66d604d5285204 视…...

Spring Cloud Nacos详解

目录 1、Spring Cloud Nacos详细介绍2、Spring Cloud Nacos具体案列 Spring Cloud Nacos 是一个由阿里巴巴集团开发的开源分布式系统服务发现、配置管理和服务管理的平台。Nacos 支持多种服务发现方式,包括 DNS 方式、HTTP 和 RPC 方式,同时提供了灵活的…...

2023谷歌开发者大会直播大纲「初稿」

听人劝、吃饱饭,奉劝各位小伙伴,不要订阅该文所属专栏。 作者:不渴望力量的哈士奇(哈哥),十余年工作经验, 跨域学习者,从事过全栈研发、产品经理等工作,现任研发部门 CTO 。荣誉:2022年度博客之星Top4、博客专家认证、全栈领域优质创作者、新星计划导师,“星荐官共赢计…...

react import 引用失效 node_modules/@types/react/index.d.ts not a module.ts

问题描述 react ts的项目,正常使用vs code打开, 先运行 npm install 安装依赖过后 结果所有的react引用依旧标红,如下图所示: 点击红线 show problem(查看问题),提示node_modules/types/react/index.d.ts not a mod…...

Unity中的Unistorm3.0天气系统笔记

Unistorm是Unity中的一个天气系统,它功能强大,效果优美。本文所述UniStorm为3.0版本,仅用于学习之用。 一、如何设置【白天】、【黑夜】和【天气类型】? 在Running模式下,按下Esc按键,会【弹出】或者【隐…...

VMVareC++开发环境快速配置

OVERVIEW VMVareC开发环境快速配置ipgitvimgithubzshgcc&g&cmakesshifconfigmysqlnginxredisgdb VMVareC开发环境快速配置 VMVareC开发环境快速配置,为了省时间快速整理出文档方便以后快速配置, 按照这个流程直接可以快速得到一个舒适的C/C开发…...

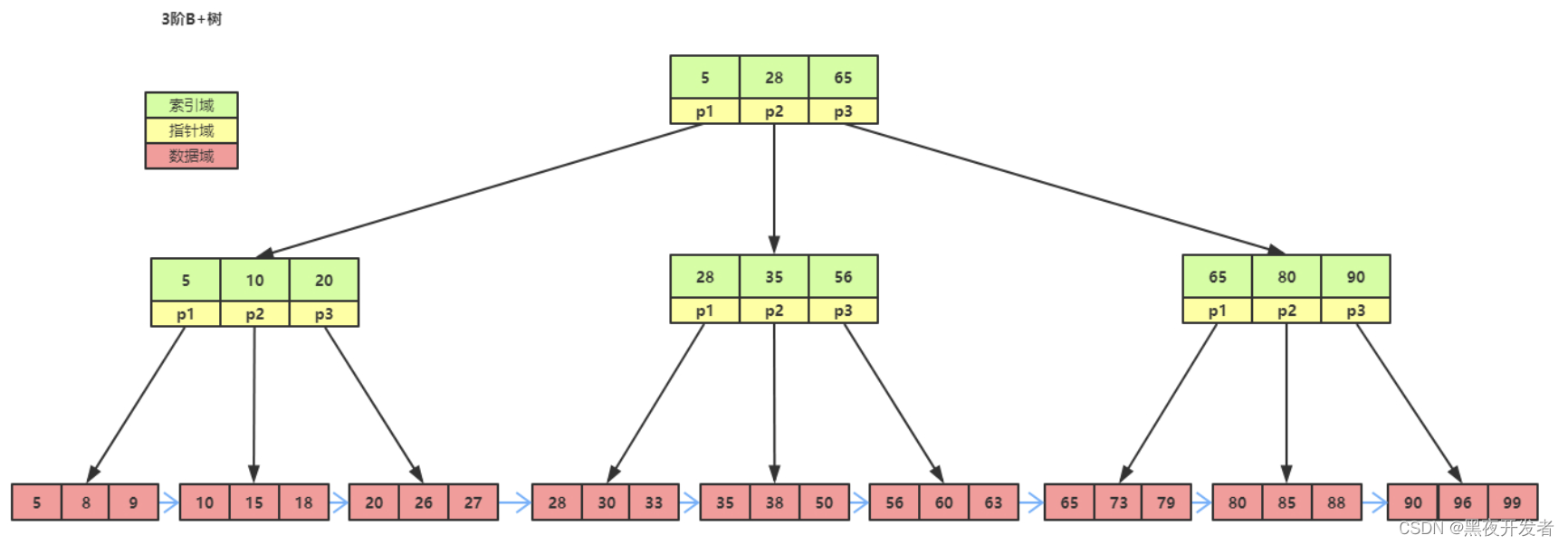

数据库为什么使用B+树而不是B树做索引

🏆作者简介,黑夜开发者,CSDN领军人物,全栈领域优质创作者✌,CSDN博客专家,阿里云社区专家博主,2023年6月CSDN上海赛道top4。 🏆数年电商行业从业经验,历任核心研发工程师…...

java必知必会--面向对象及相关基础知识

java必知必会–面向对象及相关基础知识 一、java面向对象: 1、什么是面向对象以及三大特性 ①我们把数据和数据之间的相互操作关系放到一起总结为–对象。所有的操作都是基于对象来进行的。 ②面向对象的的特征:封装、继承、多态 ③封装:我…...

【推荐】Spring与Mybatis集成

目录 1.概述 2.集成 2.1代码演示: 3.整合 3.1概述 3.2 进行整合分页 接着上两篇,我已经写了Mybatis动态之灵活使用,mybatis的分页和特殊字符的使用方式接下来把它们集成起来,是如何的呢👇👇…...

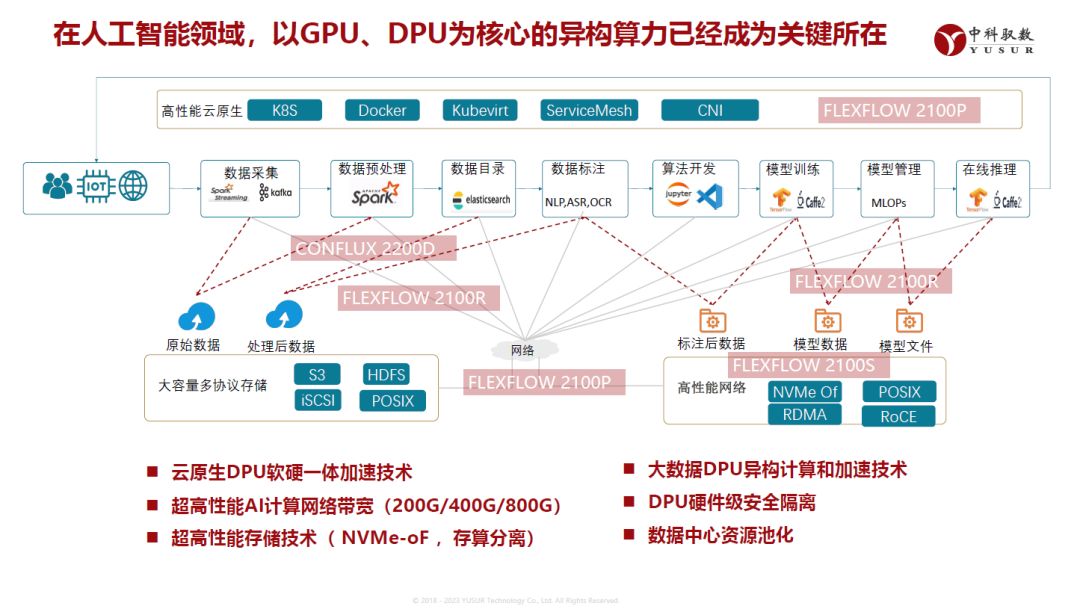

中科驭数受邀在招商银行金融科技论坛作异构计算主题分享 解码金融科技先进算力构建之路

8月25日,2023招银浦江金融科技论坛正式召开。中科驭数高级副总裁张宇受邀在资管科技分论坛发表《金融行业先进异构算力底座构建之路》的主题演讲,与参会嘉宾分享了当前计算系统的发展趋势以及如何通过异构算力构建IT技术底座来推动金融科技的创新。 ▲ 中…...

Maven打包方式pom和jar和war的区别

Maven 项目可以使用不同的打包方式,如 POM、JAR 和 WAR,这些方式决定了项目构建后生成的产物类型和用途。下面是这些打包方式的区别: 1. **POM (Project Object Model):** POM 打包方式实际上不会生成一个可执行的构建产物。它是…...

【51单片机】EEPROM-IIC实验(按键控制数码管)

目录 🎁I2C总线 编辑 🎁代码 🏳️🌈main.c 🏳️🌈i2.c 🎆代码分析 🎁I2C总线 I2C总线是Philips公司在八十年代初推出的一种串行、半双工的总线,主要用于近距…...

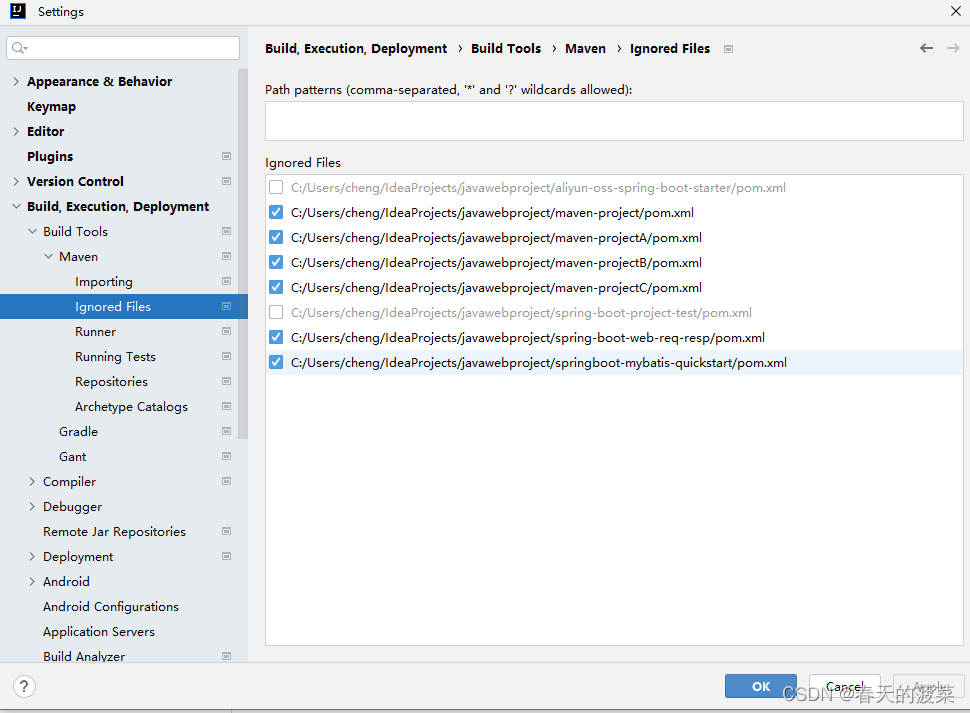

【java】【springboot】【idea】springboot项目pom.xml 灰色下划线

解决方案: 这里我们找到了原因,就是因为选择了Ignored Files导致pom.xml文件被设置在maven忽略文件清单中,所以我们将打勾的选项取消,点击Apply,然后点击OK...

[JavaWeb]【十四】web后端开发-MAVEN高级

目录 一、分模块设计与开发 1.1 分模块设计 1.2 分模块设计-实践编辑 1.2.1 复制老项目改为spring-boot-management 1.2.2 新建maven模块runa-pojo 1.2.2.1 将原项目pojo复制到runa-pojo模块 1.2.2.2 runa-pojo引入新依赖 1.2.2.3 删除原项目pojo包 1.2.2.4 在spring-…...

使用VSCode开发Django指南

使用VSCode开发Django指南 一、概述 Django 是一个高级 Python 框架,专为快速、安全和可扩展的 Web 开发而设计。Django 包含对 URL 路由、页面模板和数据处理的丰富支持。 本文将创建一个简单的 Django 应用,其中包含三个使用通用基本模板的页面。在此…...

oracle与MySQL数据库之间数据同步的技术要点

Oracle与MySQL数据库之间的数据同步是一个涉及多个技术要点的复杂任务。由于Oracle和MySQL的架构差异,它们的数据同步要求既要保持数据的准确性和一致性,又要处理好性能问题。以下是一些主要的技术要点: 数据结构差异 数据类型差异ÿ…...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

)

Typeerror: cannot read properties of undefined (reading ‘XXX‘)

最近需要在离线机器上运行软件,所以得把软件用docker打包起来,大部分功能都没问题,出了一个奇怪的事情。同样的代码,在本机上用vscode可以运行起来,但是打包之后在docker里出现了问题。使用的是dialog组件,…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

Mysql8 忘记密码重置,以及问题解决

1.使用免密登录 找到配置MySQL文件,我的文件路径是/etc/mysql/my.cnf,有的人的是/etc/mysql/mysql.cnf 在里最后加入 skip-grant-tables重启MySQL服务 service mysql restartShutting down MySQL… SUCCESS! Starting MySQL… SUCCESS! 重启成功 2.登…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...

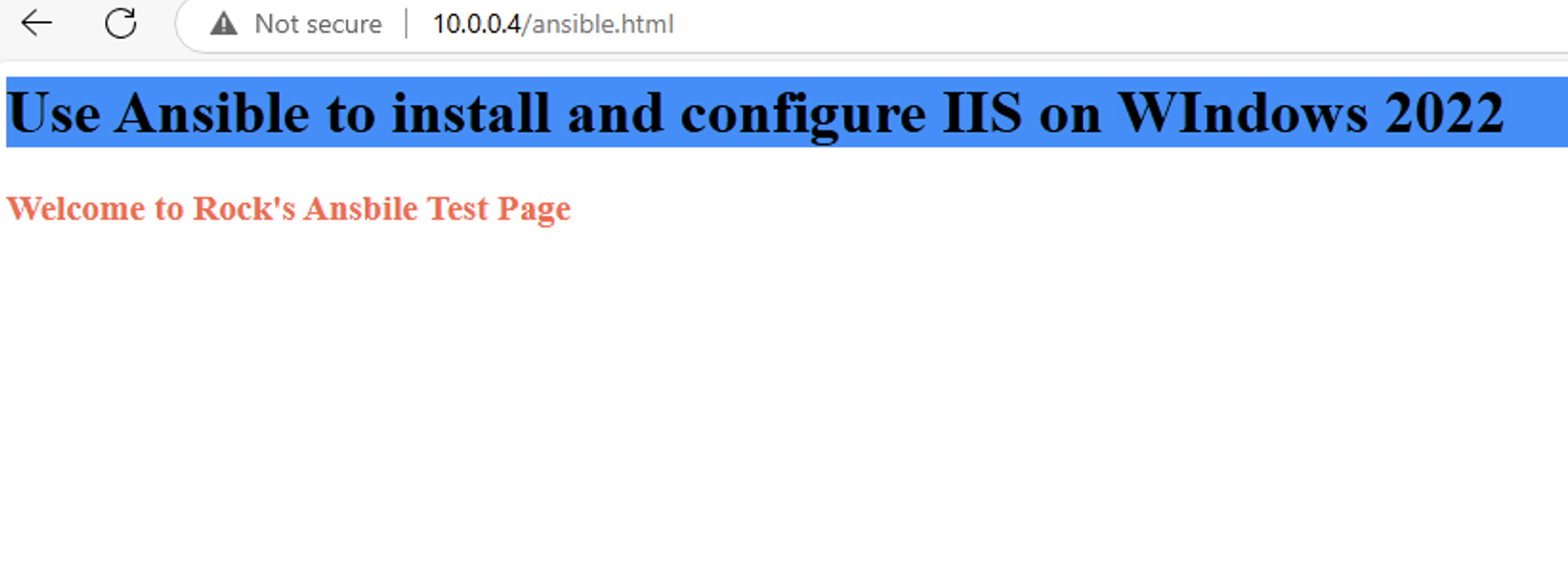

通过 Ansible 在 Windows 2022 上安装 IIS Web 服务器

拓扑结构 这是一个用于通过 Ansible 部署 IIS Web 服务器的实验室拓扑。 前提条件: 在被管理的节点上安装WinRm 准备一张自签名的证书 开放防火墙入站tcp 5985 5986端口 准备自签名证书 PS C:\Users\azureuser> $cert New-SelfSignedCertificate -DnsName &…...

大模型——基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程

基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程 下载安装Docker Docker官网:https://www.docker.com/ 自定义Docker安装路径 Docker默认安装在C盘,大小大概2.9G,做这行最忌讳的就是安装软件全装C盘,所以我调整了下安装路径。 新建安装目录:E:\MyS…...

【自然语言处理】大模型时代的数据标注(主动学习)

文章目录 A 论文出处B 背景B.1 背景介绍B.2 问题提出B.3 创新点 C 模型结构D 实验设计E 个人总结 A 论文出处 论文题目:FreeAL: Towards Human-Free Active Learning in the Era of Large Language Models发表情况:2023-EMNLP作者单位:浙江大…...