CISSP学习笔记:人员安全和风险管理概念

第二章 人员安全和风险管理概念

2.1 促进人员安全策略

- 职责分离: 把关键的、重要的和敏感工作任务分配给若干不同的管理员或高级执行者,防止共谋

- 工作职责:最小特权原则

- 岗位轮换:提供知识冗余,减少伪造、数据更改、偷窃、阴谋破坏和信息滥用的风险,还提供同级审计,防止共谋

2.1.1 筛选候选人

筛选方法:

- 背景调查

- 社交网络账户复审

2.1.2雇佣协议和策略

- 雇佣协议

- 保密协议

2.1.3 解雇员工的流程

2.1.4 供应商、顾问和承包商控制

SLA:服务级别协议

2.1.5 合规性

合规是符合或遵守规则、策略、法规、标准或要求的行为

2.1.6 隐私

2.2安全治理

- 安全治理是支持、定义和指导组织安全工作相关的实践合集

- 第三方治理: 由法律、法规、行业标准、合同义务或许可要求规定的监督

2.3理解和应用风险管理概念

2.3.1风险术语

- 资产: 环境中应该加以保护的任何事物

- 资产估值: 根据实际的成本和非货币性支出作为资产分配的货币价值

- 威胁:任何可能发生的、为组织或某些特定资产带来所不希望的或不想要结果的事情

- 脆弱性:资产中的弱点或防护措施/对策的缺乏被称为脆弱性

- 暴露:由于威胁而容易造成资产损失,暴露并不意味实施的威胁实际发生,仅仅是指如果存在脆弱性并且威胁可以利用脆弱性

- 风险:某种威胁利用脆弱性并导致资产损害的可能性 风险 =威胁 * 脆弱性,安全的整体目标是消除脆弱性和㢟长威胁主体和威胁时间危机资金安全,从而避免风险称成为现实

- 防护措施: 消除脆弱性或对付一种或多种特定威胁的任何方法

- 攻击: 发生安全机制被威胁主体绕过或阻扰的事情

- 总结:风险概念之间的关系

2.3.2 识别威胁和脆弱性

IT的威胁不仅限于IT源

2.3.3 风险评估/分析

定量的风险分析

- 暴露因子(EF): 特定资产被已实施的风险损坏所造成损失的百分比

- 单一损失期望(SLE):特定资产的单个已实施风险相关联的成本 SLE = 资产价值(AV) * 暴露因子(EF)

- 年发生占比(ARO):特定威胁或风险在一年内将会发生的预计频率

- 年度损失期望(ALE):对某种特定资产,所有已实施的威胁每年可能造成的损失成本 ALE = SLE * ARO

- 计算使用防护措施时的年损失期望

- 计算防护措施成本(ALE1-ALE2)- ACS

- ALE1:对某个资产与威胁组合不采取对策的ALE

- ALE2:针对某个资产与威胁组合采取对策的ALE

- ACS:防护措施的年度成本

定性的风险分析

- 场景,对单个主要威胁的书面描述

- Delphi技术:简单的匿名反馈和响应过程

2.3.4 风险分配/接受

- 风险消减:消除脆弱性或组织威胁的防护措施的实施

- 风险转让:把风险带来的损失转嫁给另一个实体或组织

- 风险接受:统一接受风险发生所造成的结果和损失

- 风险拒绝:否认风险存在以及希望风险永远不会发生

- 总风险计算公式:威胁 * 脆弱 * 资产价值 = 总风险

- 剩余风险计算公式:总风险 - 控制间隙 = 剩余风险

2.3.5 对策的选择和评估

风险管理范围内选择对策主要依赖成本/效益分析

2.3.6 实施

- 技术性控制:采用技术控制风险

- 技术控制示例:认证、加密、受限端口、访问控制列表、协议、防火墙、路由器、入侵检测系统、阀值系统

- 行政管理性控制:依照组织的安全管理策略和其他安全规范或需求而定义的策略与过程

- 物理性控制:部署物理屏障,物理性访问控制可以防止对系统或设施某部分的直接访问

2.3.7 控制类型

- 威慑:为了阻吓违反安全策略的情况

- 预防:阻止不受欢迎的未授权活动的发生

- 检测:发现不受欢迎的或未授权的活动

- 补偿:向其他现有的访问控制提供各种选项

- 纠正:发现不受欢迎或未授权的操作后,将系统还原至正常的状态

- 恢复:比纠错性访问控制更高级,如备份还原、系统镜像、集群

- 指令:指示、限制或控制主体的活动,从而强制或鼓励主体遵从安全策略

2.3.8 监控和测量

- 安全控制提空的益处应该是可以测量和度量的

2.3.9 资产评估

2.3.10 持续改进

- 安全性总在不断变化

2.3.11 风险框架

- 分类 对信息系统和基于影响分析做过处理、存储和传输的信息信息进行分类

- 选择 基于安全分类选择初始化基线、安全基线

- 实施 实施安全控制并描述如何在信息系统和操作环境中部署操作

- 评估 使用恰当的评估步骤评估安全系统

- 授权

- 监控 不间断的监控信息系统的安全控制

2.4 建立和管理信息安全教育、培训和意识

- 培养安全意识的目标是将安全放在首位并且让用户意识到这点

2.5 管理安全功能

- 安全必须符合成本效益原则

- 安全必须可度量

相关文章:

CISSP学习笔记:人员安全和风险管理概念

第二章 人员安全和风险管理概念 2.1 促进人员安全策略 职责分离: 把关键的、重要的和敏感工作任务分配给若干不同的管理员或高级执行者,防止共谋工作职责:最小特权原则岗位轮换:提供知识冗余,减少伪造、数据更改、偷窃、阴谋破坏和信息滥用的风险&…...

ubuntu18.04 OpenGL开发(显示YUV)

源码参考:https://download.csdn.net/download/weixin_55163060/88382816 安装opengl库 sudo apt install libglu1-mesa-dev freeglut3-dev mesa-common-dev 安装opengl工具包 sudo apt install mesa-utils 检查opengl版本信息(桌面终端执行)…...

React(react18)中组件通信06——redux-toolkit + react-redux

React(react18)中组件通信06——redux-toolkit react-redux 1 前言1.1 redux 和 react-redux1.2 关于redux-toolkit1.2.1 官网1.2.2 为什么要用Redux Toolkit? 1.3 安装 Redux Toolkit1.4 Redux Toolkit相关API 2. 开始例子——官网例子2.1 …...

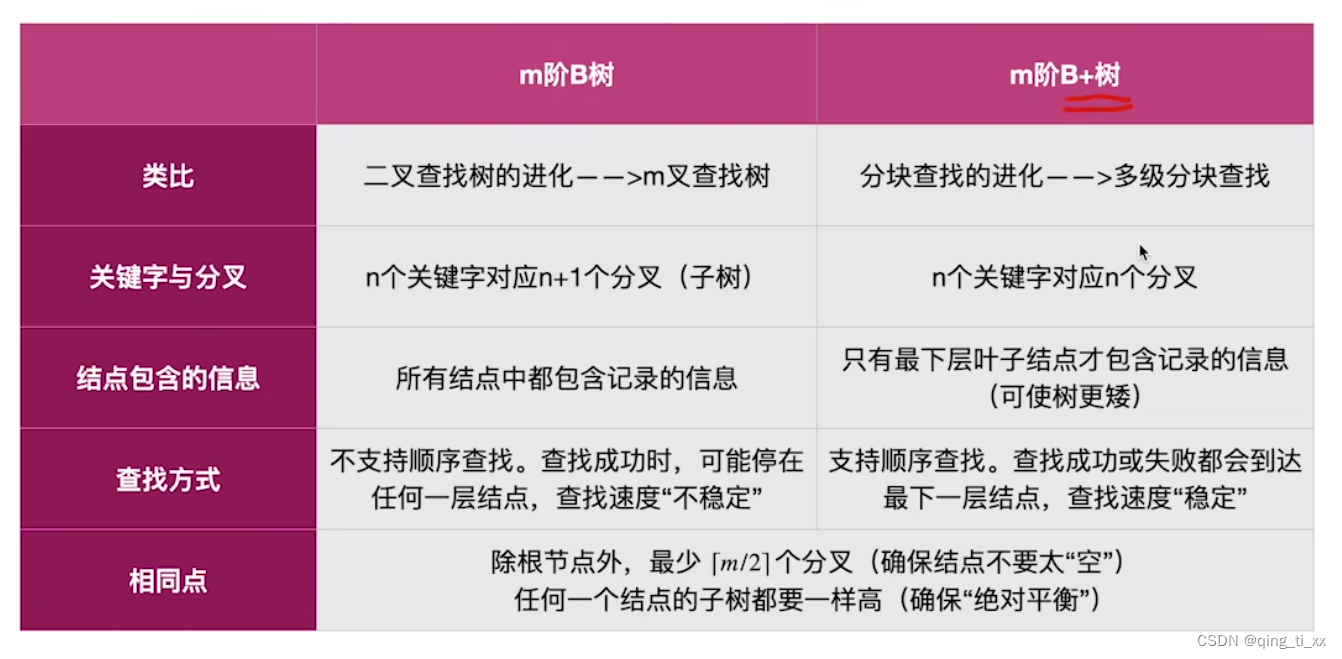

第七章 查找 九、B+树

目录 一、定义 二、B树需要满足的条件 三、重要考点 一、定义 1、B树是一种常用的数据结构,用于实现关系型数据库中的索引。 2、其特点是可以在磁盘等外存储器上高效地存储大量数据,并支持快速的查询、插入、删除等操作。 3、B树的结构类似于二叉搜…...

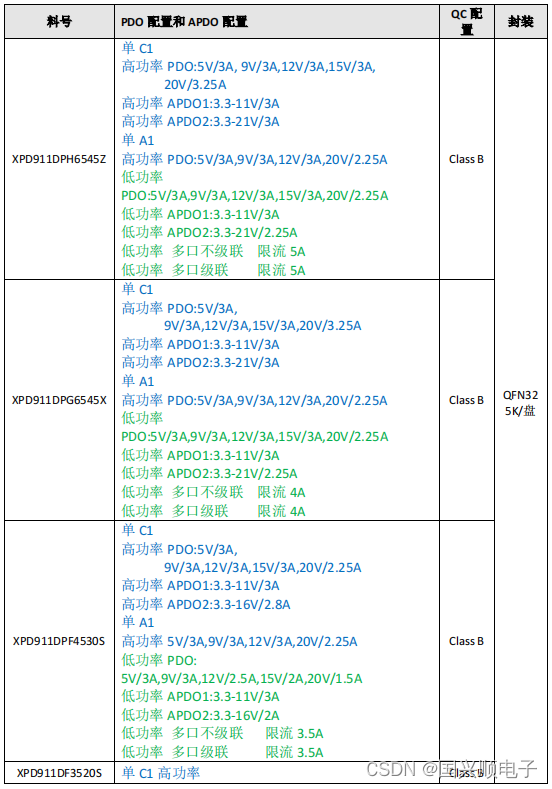

XPD911协议系列-集成同步降压多口互联控制器

产品描述: XPD911 是一款集成 USB Type-C、USB Power Delivery(PD) 3.1 以及 PPS、 QC3.0/3.0 /2.0 快充协议、华为 FCP/SCP/HVSCP 快充协议、三星 AFC 快充协议、VOOC 快充协议、MTK PE 快充协议、BC1.2 DCP 以及苹果设备 2.4A 充电规范的多…...

)

数字反转(蓝桥杯)

数字反转 题目描述 给定一个整数,请将该数各个位上数字反转得到一个新数。新数也应满足整数的常见形式,即除非给定的原数为零,否则反转后得到的新数的最高位数字不应为零(参见实例 2)。 输入描述 输入共 1 行&…...

)

十一.EtherCAT开发之microchip MCU D51+ LAN9253 的开发FOE应用(SPI directly 模式)

十一.EtherCAT开发之microchip MCU D51+ LAN9253 的开发FOE应用(SPI directly 模式) 文章目录 十一.EtherCAT开发之microchip MCU D51+ LAN9253 的开发FOE应用(SPI directly 模式)11.0 软件更新方式11.1 SSC TOOL配置11.2 MCU D51 FOE函数支持11.2.1 下载download11.2.2 上传up…...

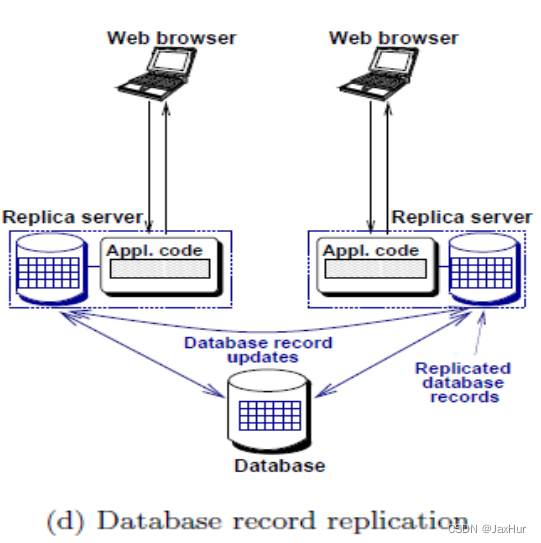

【分布式计算】二、架构(Architectures)

1.中心化架构(Centralized Architectures) 1.1.经典C/S模型 服务器:一个或多个进程提供服务 客户端:一个或多个进程使用服务 客户端和服务器可以在不同的机器上 客户端遵循请求/回复模型 1.2.传统三层视图 用户界面层&#x…...

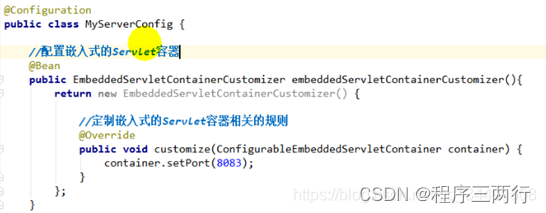

Springboot对MVC、tomcat扩展配置

Springboot在web层的开发基本都是采用Springmvc框架技术,但是Springmvc中的某些配置在boot是没有的,我们就应该根据自己的需求进行对mvc扩展配置 Springboot1.x版本如何配置 通过注解Configuration一个类,继承webmvcconfigureradapter&#…...

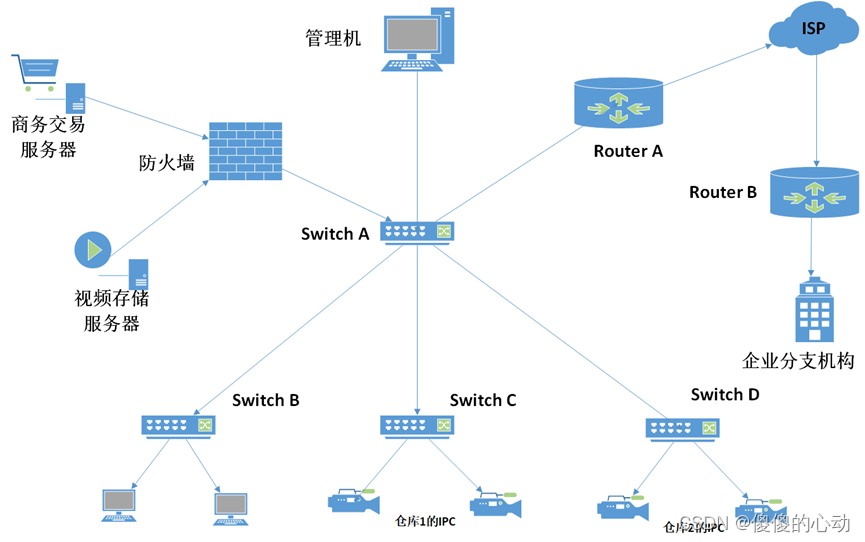

网络子网划分练习

网络子网划分练习 1.背景: 在一个仓储企业网络拓朴结构如图1-所示,该企业占地500亩。有五层办公楼1栋,大型仓库10栋。每栋仓库内、外部配置视频监控16台,共计安装视频监控160台,Switch A、服务器、防火墙、管理机、Rou…...

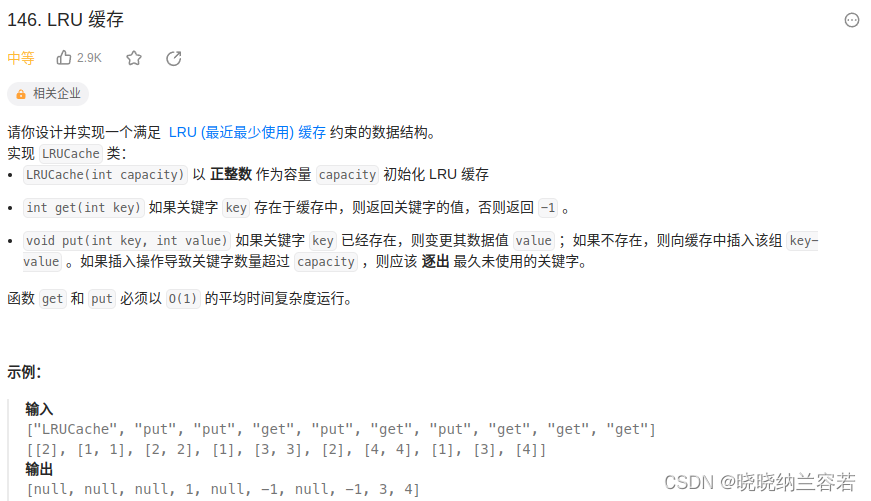

Leetcode刷题笔记--Hot51-60

1--环形链表II 主要思路: 快慢指针,快指针每次走两步,慢指针每次走一步; 第一次相遇时,假设慢指针共走了 f 步,则快指针走了 2f 步; 假设起点到环入口结点的长度为 a(不包括入口结点…...

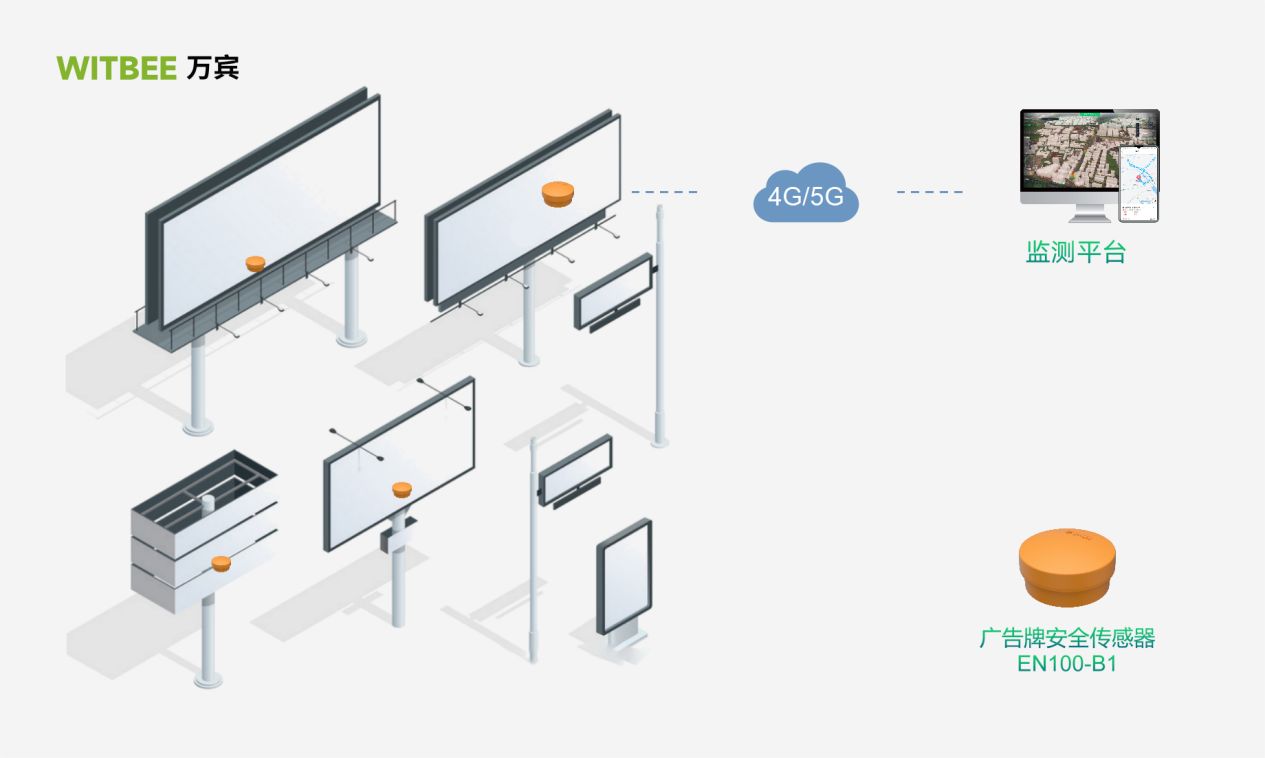

广告牌安全监测系统,用科技护航大型广告牌安全

城市的街头巷尾,处处可见高耸的广告牌,它们以各种形式和颜色吸引着行人的目光。然而,作为城市景观的一部分,广告牌的安全性常常被我们所忽视。广告牌量大面大,由于设计、材料、施工方法的缺陷,加上后期的检…...

volatile

什么是volatile volatile是Java提供的一种轻量级的同步机制。Java 语言包含两种内在的同步机制:同步块(或方法)和 volatile 变量,相比于synchronized(synchronized通常称为重量级锁),volatile更…...

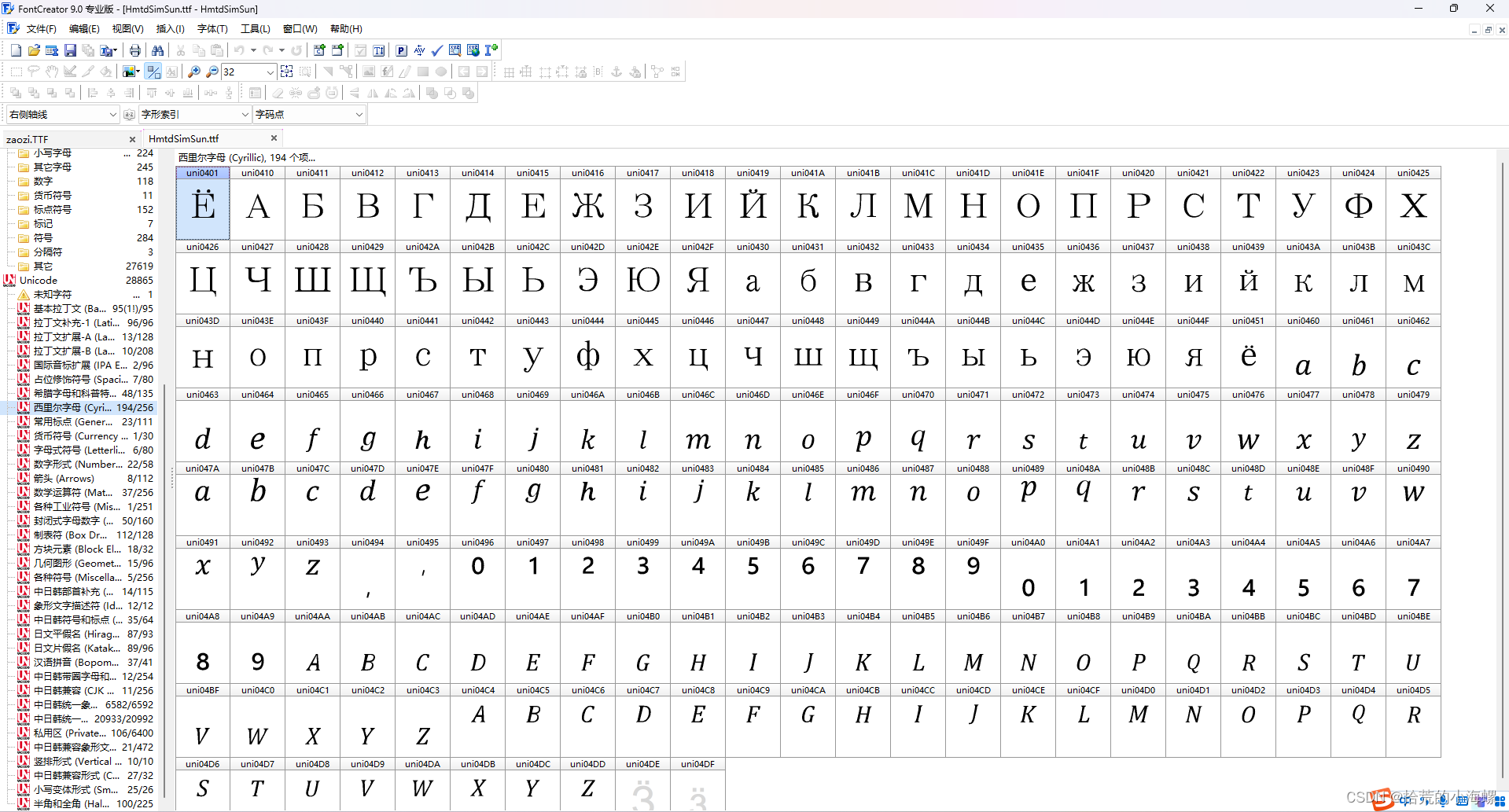

JAVA:实现Excel和PDF上下标

1、简介 最近项目需要实现26个小写字母的上下标功能,自己去网上找了所有Unicode的上下标形式,缺少一些关键字母,顾后面考虑自己创建上下标字体样式,以此来记录。 2、Excel Excel本身是支持上下标,我们可以通过Excel单元格的样式来设置当前字体上下标,因使用的是POI的m…...

AI写稿软件,最新的AI写稿软件有哪些

写作已经成为各行各业无法绕开的重要环节。不论是企业的广告宣传、新闻媒体的报道、还是个人自媒体的内容创作,文字都扮演着不可或缺的角色。随着信息的爆炸式增长,写作的需求也不断攀升,这使得许多人感到困扰。时间不够用、创意枯竭、写作技…...

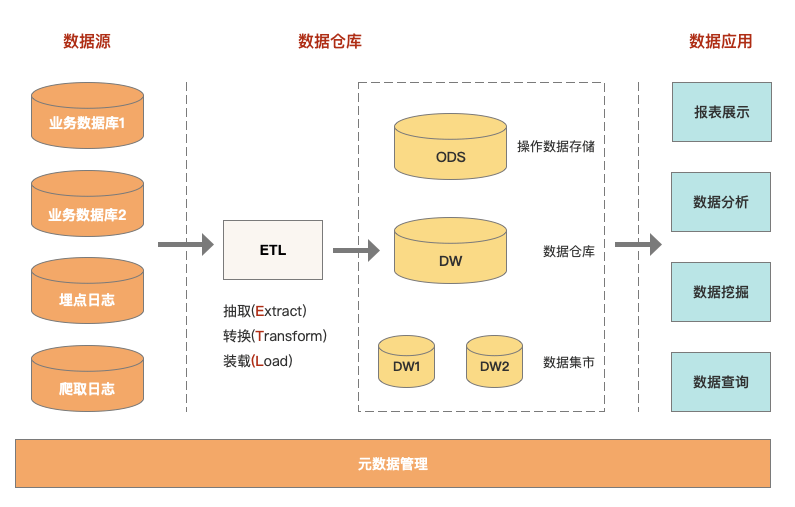

干货:数据仓库基础知识(全)

1、什么是数据仓库? 权威定义:数据仓库是一个面向主题的、集成的、相对稳定的、反映历史变化的数据集合,用于支持管理决策。 1)数据仓库是用于支持决策、面向分析型数据处理; 2)对多个异构的数据源有效集…...

二分搜索简介

概念: 二分搜索算法(Binary Search)是一种高效的搜索算法,用于在有序数组中查找特定元素的位置。它的基本思想是将数组分为两部分,通过比较目标值与数组中间元素的大小关系,确定目标值可能存在的区间&…...

虚拟车衣VR云展厅平台扩大了展览的触达范围

传统展厅主要是以静态陈列的形式来传达内容,主要的展示形式有图片、视频等,具有一定的局限性,体验感较差,客户往往不能深入地了解信息和细节内容。 VR全景看车是通过虚拟现实技术实现逼真的汽车观赏和试乘体验。消费者可以通过智能…...

云部署家里的服务器

1.固定静态ip 查看ip地址,en开头的 ifconfig查看路由器ip,via开头的 ip route修改配置文件 cd /etc/netplan/ #来到这个文件夹 sudo cp 01-network-manager-all.yaml 01-network-manager-all.yaml.bak #先备…...

【利用冒泡排序的思想模拟实现qsort函数】

1.qsort函数 1.1qsort函数的介绍 资源来源于cplusplus网站 1.2qsort函数的主要功能 对数组的元素进行排序 对数组中由 指向的元素进行排序,每个元素字节长,使用该函数确定顺序。 此函数使用的排序算法通过调用指定的函数来比较元素对,并将指…...

Java如何权衡是使用无序的数组还是有序的数组

在 Java 中,选择有序数组还是无序数组取决于具体场景的性能需求与操作特点。以下是关键权衡因素及决策指南: ⚖️ 核心权衡维度 维度有序数组无序数组查询性能二分查找 O(log n) ✅线性扫描 O(n) ❌插入/删除需移位维护顺序 O(n) ❌直接操作尾部 O(1) ✅内存开销与无序数组相…...

如何在看板中体现优先级变化

在看板中有效体现优先级变化的关键措施包括:采用颜色或标签标识优先级、设置任务排序规则、使用独立的优先级列或泳道、结合自动化规则同步优先级变化、建立定期的优先级审查流程。其中,设置任务排序规则尤其重要,因为它让看板视觉上直观地体…...

sqlserver 根据指定字符 解析拼接字符串

DECLARE LotNo NVARCHAR(50)A,B,C DECLARE xml XML ( SELECT <x> REPLACE(LotNo, ,, </x><x>) </x> ) DECLARE ErrorCode NVARCHAR(50) -- 提取 XML 中的值 SELECT value x.value(., VARCHAR(MAX))…...

Linux-07 ubuntu 的 chrome 启动不了

文章目录 问题原因解决步骤一、卸载旧版chrome二、重新安装chorme三、启动不了,报错如下四、启动不了,解决如下 总结 问题原因 在应用中可以看到chrome,但是打不开(说明:原来的ubuntu系统出问题了,这个是备用的硬盘&a…...

AI,如何重构理解、匹配与决策?

AI 时代,我们如何理解消费? 作者|王彬 封面|Unplash 人们通过信息理解世界。 曾几何时,PC 与移动互联网重塑了人们的购物路径:信息变得唾手可得,商品决策变得高度依赖内容。 但 AI 时代的来…...

sipsak:SIP瑞士军刀!全参数详细教程!Kali Linux教程!

简介 sipsak 是一个面向会话初始协议 (SIP) 应用程序开发人员和管理员的小型命令行工具。它可以用于对 SIP 应用程序和设备进行一些简单的测试。 sipsak 是一款 SIP 压力和诊断实用程序。它通过 sip-uri 向服务器发送 SIP 请求,并检查收到的响应。它以以下模式之一…...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

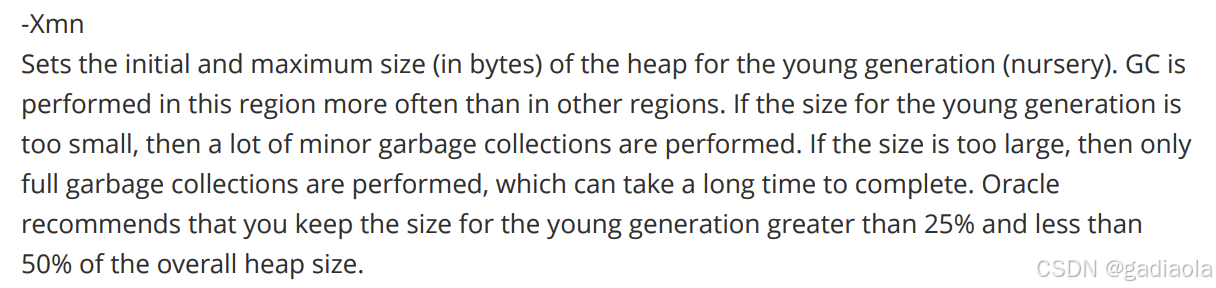

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

【JVM】Java虚拟机(二)——垃圾回收

目录 一、如何判断对象可以回收 (一)引用计数法 (二)可达性分析算法 二、垃圾回收算法 (一)标记清除 (二)标记整理 (三)复制 (四ÿ…...

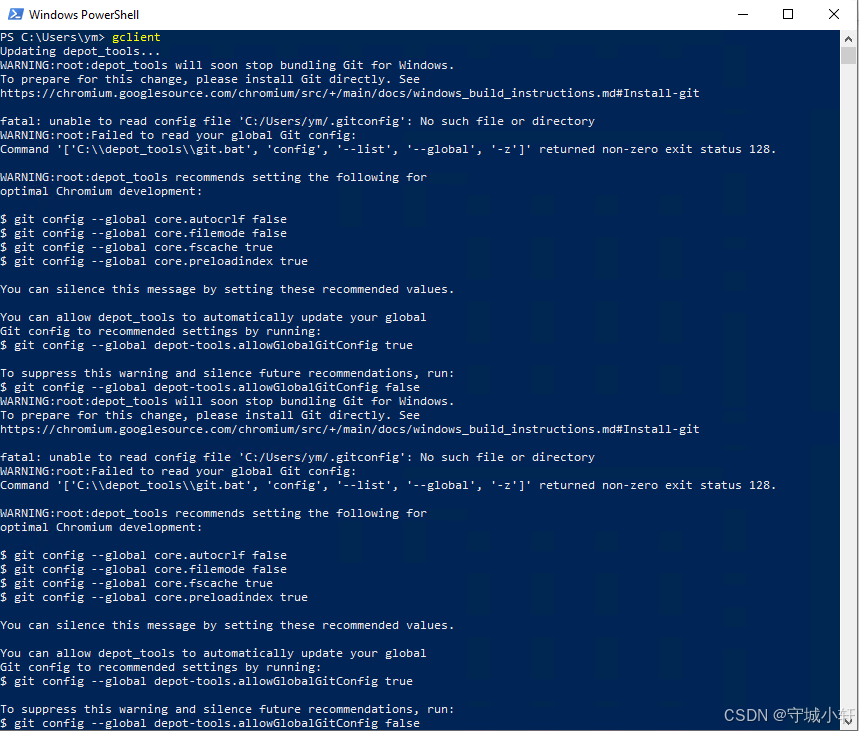

Chromium 136 编译指南 Windows篇:depot_tools 配置与源码获取(二)

引言 工欲善其事,必先利其器。在完成了 Visual Studio 2022 和 Windows SDK 的安装后,我们即将接触到 Chromium 开发生态中最核心的工具——depot_tools。这个由 Google 精心打造的工具集,就像是连接开发者与 Chromium 庞大代码库的智能桥梁…...