Covert Communication 与选择波束(毫米波,大规模MIMO,可重构全息表面)

Covert Communication for Spatially Sparse mmWave Massive MIMO Channels

2023 TOC

abstract

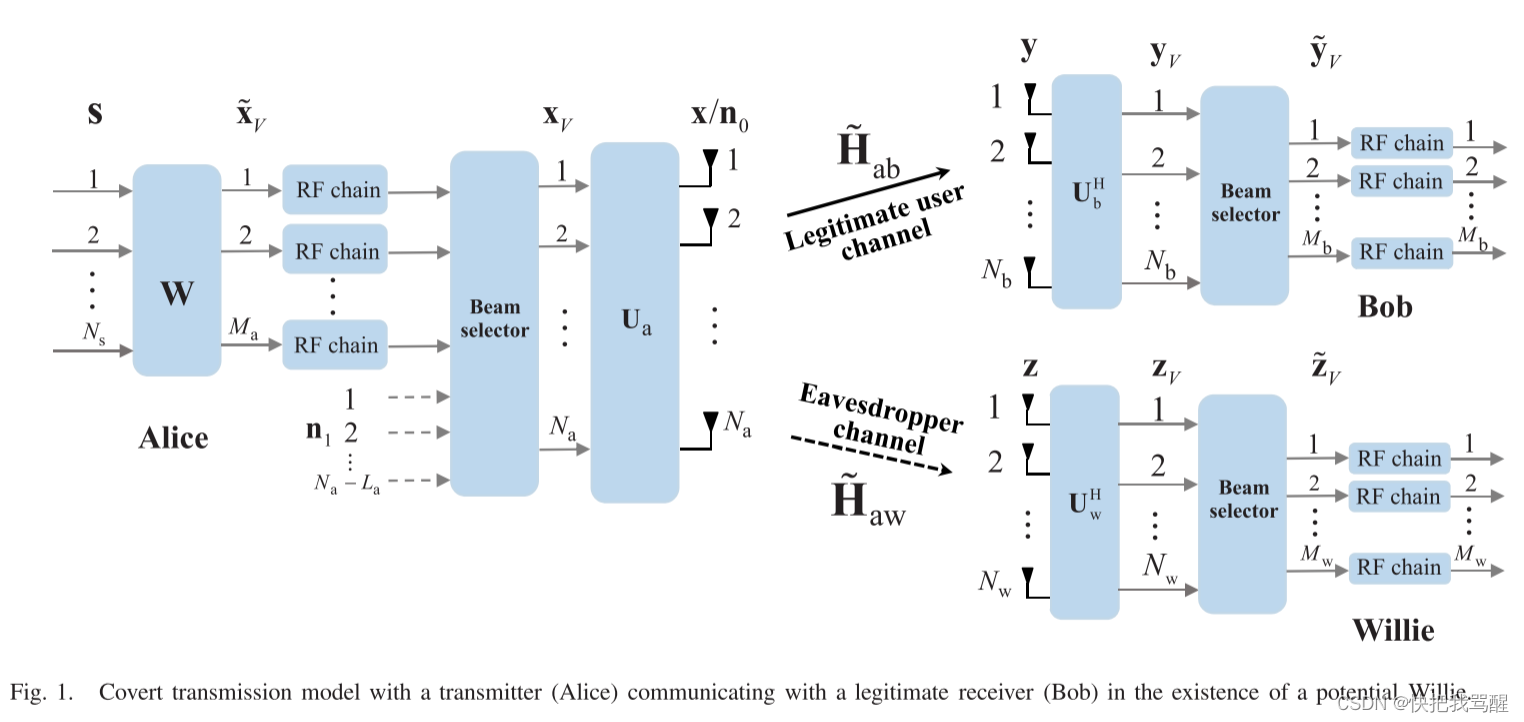

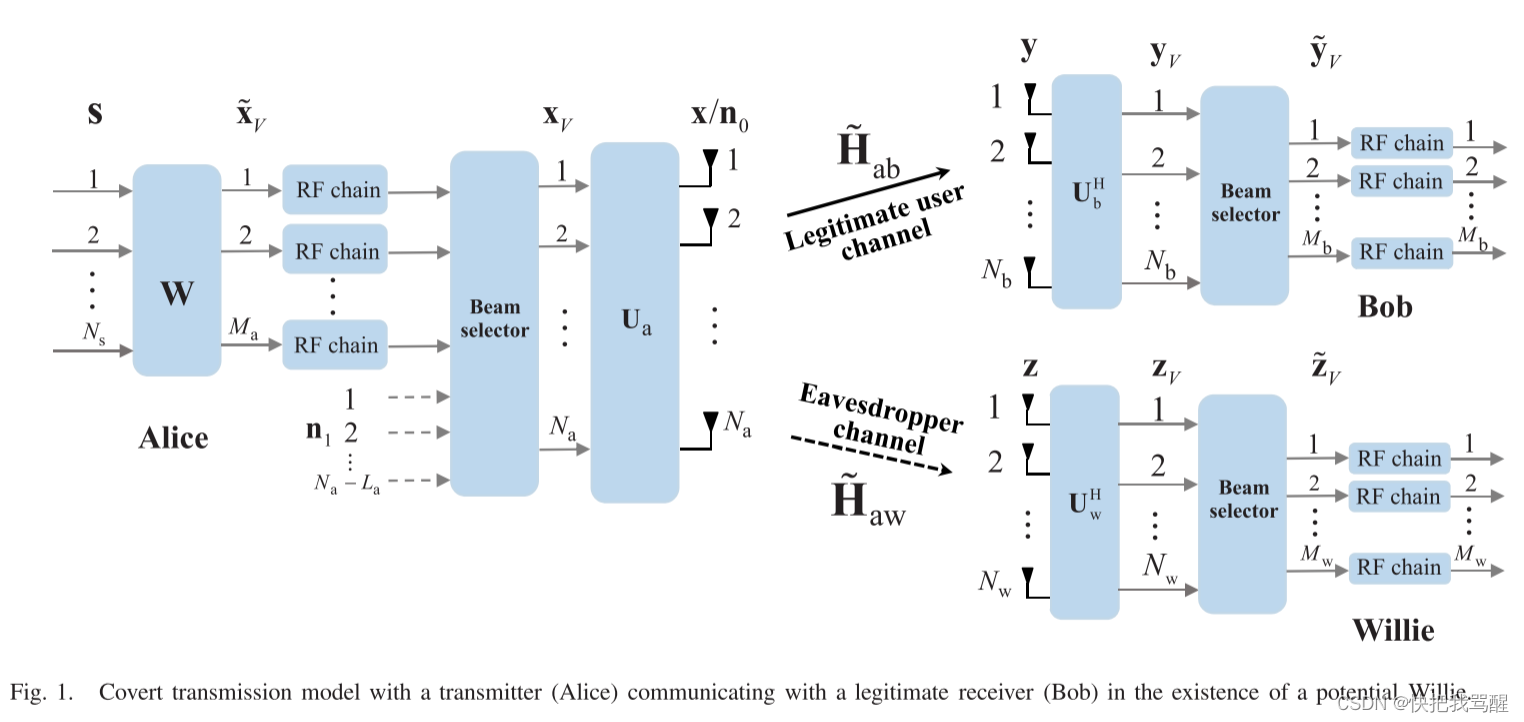

隐蔽通信,也称为低检测概率通信,旨在为合法用户提供可靠的通信,并防止任何其他用户检测到合法通信的发生。出于下一代通信系统安全链路的强烈需求,我们研究了毫米波(mmWave)大规模多输入多输出(MIMO)混合波束成形的隐蔽通信。与现有的隐蔽通信研究一致,我们使用 Kullback-Leibler (KL) 散度和总变异 (TV) 距离作为隐蔽性度量。在两种隐蔽性措施下,对于块衰落信道,我们推导出有和没有人工噪声的隐蔽传输率。这些结果是通过优化发射功率和干扰功率来满足隐蔽性约束并最大化传输速率而获得的。具体来说,当允许人工噪声时,我们表明,在给定发射信号功率的情况下,存在实现隐蔽传输速率的最佳干扰功率。此外,我们提出了一种度量来衡量空间域中毫米波大规模 MIMO 信道的固有稀疏性,并研究其对隐蔽性度量和相应隐蔽传输速率的影响。我们的研究结果为采用毫米波大规模 MIMO 的实用隐蔽通信系统的设计提供了见解和基准。

Introduction

近年来,安全通信在无线服务和网络领域引起了广泛关注[1]。为了保证机密信号的安全,传统的方法是在应用层采用加密技术[2]。然而,当存在具有无限计算能力的对手时,使用加密算法的消息的安全性很容易受到攻击。由 Shannon [3] 首创的物理层安全性 (PLS) 提供了即使对手的计算能力不受限制也能实现完全安全通信的方法 [4]、[5]。因此,PLS是传统加密方法不可或缺的补充[6]。

在过去的几十年里,PLS,特别是窃听通道[7],[8],得到了广泛的研究[9],[10]。然而,基于窃听通道的安全方法仅保护合法通信的内容,这对于安全敏感的场景来说是不够的。为了解决这个问题,已经提出并研究了加性高斯白噪声(AWGN)信道的隐蔽通信或低检测概率(LPD)通信[11]、[12]、[13]。作为PLS的一种新方法,隐蔽通信可以保证合法用户之间在无线电静默场景下的可靠通信[13],满足下一代通信系统的强大安全需求[14]。在秘密通信中,名为 Alice 的合法发送者旨在向名为 Bob 的合法用户发送机密信号。名为 Willie 的对手尝试使用假设检验来检测 Alice 和 Bob 之间通信的发生 [11]。威利在测试中遇到了两种类型的错误。当威利错误地判定爱丽丝正在传输时,会发生误报;当威利错误地判定爱丽丝没有传输时,会发生漏检。这两个错误事件的概率分别用α和β表示。总变异 (TV) 距离与假设检验的贝叶斯误差概率密切相关,Kullback-Leibler (KL) 散度表征 NeymanPearson 设置中误报(或漏检)概率的指数衰减率 [15 ,第11章]。因此,除了两个错误概率(α,β)之外,TV距离[11]和KL散度[12]都被用作隐蔽性度量。

隐蔽通信在信息论界得到了广泛的研究,特别是对于单天线点对点信道[11],[12],[16],[17],[18],[19],[20] ,[21],[22],[23]。具体来说,Bash 等人。 [11] 发现了加性高斯白噪声 (AWGN) 通道上隐蔽通信的平方根定律,其中作者证明,对于任何 δ> 0 的情况,可以在 n 个通道中可靠地发送 O (√ n) 位,使得检测误差概率满足 α + β ≥ 1 − δ。 Wang 等人通过使用 KL 散度作为隐蔽性度量。 [12]推导了离散无记忆信道(DMC)和 AWGN 信道的隐秘通信中 O(√n) 项的精确系数。 Bloch [17] 发现,如果发送器和接收器共享 O ( √ n) 个密钥比特,则无论信道质量如何,都可以通过 n 个信道可靠地通信 O ( √ n) 个比特。对于所有三个隐蔽性度量——KL 散度、TV 距离和漏检概率,Tahmasbi 和 Bloch [20] 推导了二进制输入离散无记忆信道上隐蔽通信的一阶和二阶渐近。根据 KL 散度隐蔽性措施,Lee 等人。 [19]研究了具有状态的信道的隐蔽通信,并表明当足够长的密钥可用时,O(n)位可以在发送器处具有可用状态的信道上可靠且隐蔽地传输。随后,ZivariFard 等人。 [18]证明,当没有密钥可用时,可以实现具有状态的通道的隐蔽通信。对于多输入多输出 (MIMO) 通信,Bendary 等人。 [16]推导了KL散度隐蔽测度下MIMO AWGN信道的隐蔽容量,并研究了发射天线数量对隐蔽容量的影响。 Wang和Bloch[23]研究了电视距离测量下MIMO AWGN信道的隐蔽容量,并推导了隐蔽传输速率的显式公式。其他关于隐蔽通信的非详尽信息理论研究包括[21]、[22]。在[21]中,Zhang 等人。提出了一种隐蔽编码方案,其计算复杂度在块长度 n 中呈多项式增长,与之前分析中的指数增长相反。在[22]中,黄等人。使用顺序变化点检测框架而不是威利的二元假设检验来检测合法用户之间通信的发生并导出最大传输速率的界限。

基于信息论社会对隐蔽通信的研究,对各种场景下的隐蔽通信进行了研究。在本节的其余部分中,我们回顾了无线通信文献中有关隐蔽通信的现有工作,阐明了我们在现有工作之外的主要贡献,并说明了本文其余部分的组织。

隐蔽无线通信的相关工作

单天线系统的隐蔽无线通信已被广泛研究,例如[24]、[25]、[26]、[27]、[28]、[29]。具体来说,对于 AWGN 信道,根据 KL 散度隐蔽性测量,Yan 等人。 [24]推导了发送和接收的高斯信号的最大互信息。随后,受实际通信系统低延迟要求的推动,Yan 等人。 [25]研究了使用[30]中的有限块长度信息理论结果来最大化传输比特的最大信道数。马等人。 [26]将[25]的结果推广到多个对手的情况,并得出平均有效隐蔽吞吐量。与之前的作品不同,Zhang 等人。 [27]通过联合优化波束训练和数据传输过程来研究隐蔽毫米波(mmWave)通信。为了提高隐蔽通信的吞吐量,对于块衰落 AWGN 信道,Sobers 等人。 [28]考虑了干扰机的助手,其基于人工噪声(AN)技术发送干扰信号[31]来迷惑对手,并表明 O ( n ) O(n) O(n) 位可以在 n 个通道中秘密且可靠地传输。此外,郑等人。 [32]表明,当多个干扰器合作迷惑对手时,隐蔽吞吐量可以进一步提高。 Soltani 等人将 [28] 中的结果进一步推广到 N w N_w Nw 对手的情况。 [29],证明了 O ( min ( n , m γ 2 n ) ) O\left(\min \left(n, m^{\frac{\gamma}{2}} \sqrt{n}\right)\right) O(min(n,m2γn)) 位可以在 n n n 个信道中隐蔽可靠地传输,其中 m m m 和 γ \gamma γ 表示友方干扰机的泊松分布密度和路径损耗指数,分别。

对于多天线通信系统,已经针对半双工(HD)系统[33]、[34]、[35]和全双工(FD)系统[36]、[37]研究了干扰辅助隐蔽通信。 ,[38],[39]。在高清隐蔽通信中,使用单独的干扰器,Shmuel 等人。 [33]研究了当威利的信道状态信息(CSI)已知或未知时多天线干扰器的最优策略。 Jamali 和 Mahdavifar [34] 推导了发射机具有两个天线阵列时的最大隐蔽传输速率,其中一个天线阵列向合法接收器发送消息信号,另一个发送干扰信号以迷惑对手。 Ci等人。 [35] 研究了与多个合法接收器的秘密通信,其中发射器使用毫米波大规模 MIMO 混合波束成形发送干扰信号。在FD隐蔽通信中,干扰信号通常由接收机发送。具体来说,Shahzad 等人。 [36]优化了多天线接收器的干扰功率,以最大化接收器向对手发送干扰信号的情况下的隐蔽传输速率。由于对手的位置通常是未知的,陈等人。 [37]研究了多天线发射机和FD干扰接收机之间的隐蔽链路,并针对对手的不同位置优化了传输速率。当发射机、接收机和对手都配备多个天线时,基于检测错误概率隐蔽性度量,Wang 等人。 [39]推导出毫米波大规模 MIMO FD 系统的最佳隐蔽率。最后,孙等人。文献[38]研究了FD隐蔽中继通信,并对中继机密信号的发射功率和干扰进行了优化。此外,已经针对具有完美 CSI 或不完美 CSI 的多输入单输出 (MISO) 场景 [40]、[41] 研究了采用全数字波束成形技术的隐蔽通信。具体来说,Ma 等人。 [40]为常规和隐蔽用户提出了一种鲁棒的数字波束成形设计。吕等人。 [41]研究了中继辅助的多天线隐蔽通信。然而,上述全数字波束赋形方法并不能直接应用于毫米波大规模MIMO通信。这是因为,由于复杂的硬件实现、高功耗和高昂的成本,在毫米波大规模 MIMO 场景中为每个天线采用单独的射频链和数据转换器具有挑战性 [42]。

综上所述,尽管在有干扰和无干扰的各种无线场景中隐蔽通信已经得到了广泛的研究,但在具有信道空间稀疏性的毫米波大规模MIMO系统中的隐蔽通信研究却从未被探索过。具体来说,大多数关于隐蔽通信的研究都存在以下两个局限性之一。首先,大多数论文都是基于单输入单输出(SISO)、MISO 和 MIMO 信道。其次,大多数研究中的信道模型都是理论性的[11]、[12]、[17]、[20]、[21]、[24](例如AWGN、DMC),很难反映实际应用的全部性质。通信模型,因此无法直接为毫米波大规模 MIMO 系统中的实际隐蔽通信提供准确的基准。尽管基于窃听信道的毫米波大规模 MIMO 系统中的安全通信已在[43]、[44]、[45]和[46]中进行了探索,但大规模 MIMO 混合波束成形系统中隐蔽通信的研究非常有限[35] ],[39]。请注意,[35]中的所有合法用户和对手都只配备了单个天线,而我们设置中的发射器、接收器和对手都配备了多个天线,并应用了毫米波大规模 MIMO 混合波束成形架构。此外,[39]中的干扰信号是由FD(Full Duplex全双工)合法接收器发送的,并且对手没有使用大规模MIMO混合波束成形架构,这与我们的系统模型不同。更重要的是,没有推导干扰信号的最佳功率,也没有研究空间角域中的信道特性对隐蔽性能的影响。相比之下,最近对毫米波大规模 MIMO 信道建模的研究[47]表明稀疏性是固有的,信道空间稀疏是毫米波大规模 MIMO 信道的一个重要特性。因此,大规模 MIMO 系统中隐蔽通信的研究仍处于起步阶段。

主要贡献

为了加深对具有空间稀疏性的毫米波大规模 MIMO 信道上的隐蔽通信的理解,我们推导了不同隐蔽性度量下的隐蔽传输速率的公式。请注意,用于隐蔽通信的分析工具与[46]中基于窃听通道的安全通信的分析工具不同。具体来说,如果旨在使用[46]的体系结构进行隐蔽通信,其人工噪声方法虽然提高了窃听信道设置中的保密传输速率,但无法提高隐蔽传输速率。此外,[46]中的稀疏性度量取决于信噪比(SNR)水平,并且针对低和高SNR水平采用不同的公式。为了解决这些问题,我们提出了另一种采用混合波束成形的毫米波大规模 MIMO 的干扰辅助隐蔽传输方案,定义了一致的度量来评估毫米波大规模 MIMO 信道的固有稀疏性,并分析了稀疏性对隐蔽可实现传输速率的影响。沟通。我们的主要贡献如下。

相关文章:

Covert Communication 与选择波束(毫米波,大规模MIMO,可重构全息表面)

Covert Communication for Spatially Sparse mmWave Massive MIMO Channels 2023 TOC abstract 隐蔽通信,也称为低检测概率通信,旨在为合法用户提供可靠的通信,并防止任何其他用户检测到合法通信的发生。出于下一代通信系统安全链路的强烈…...

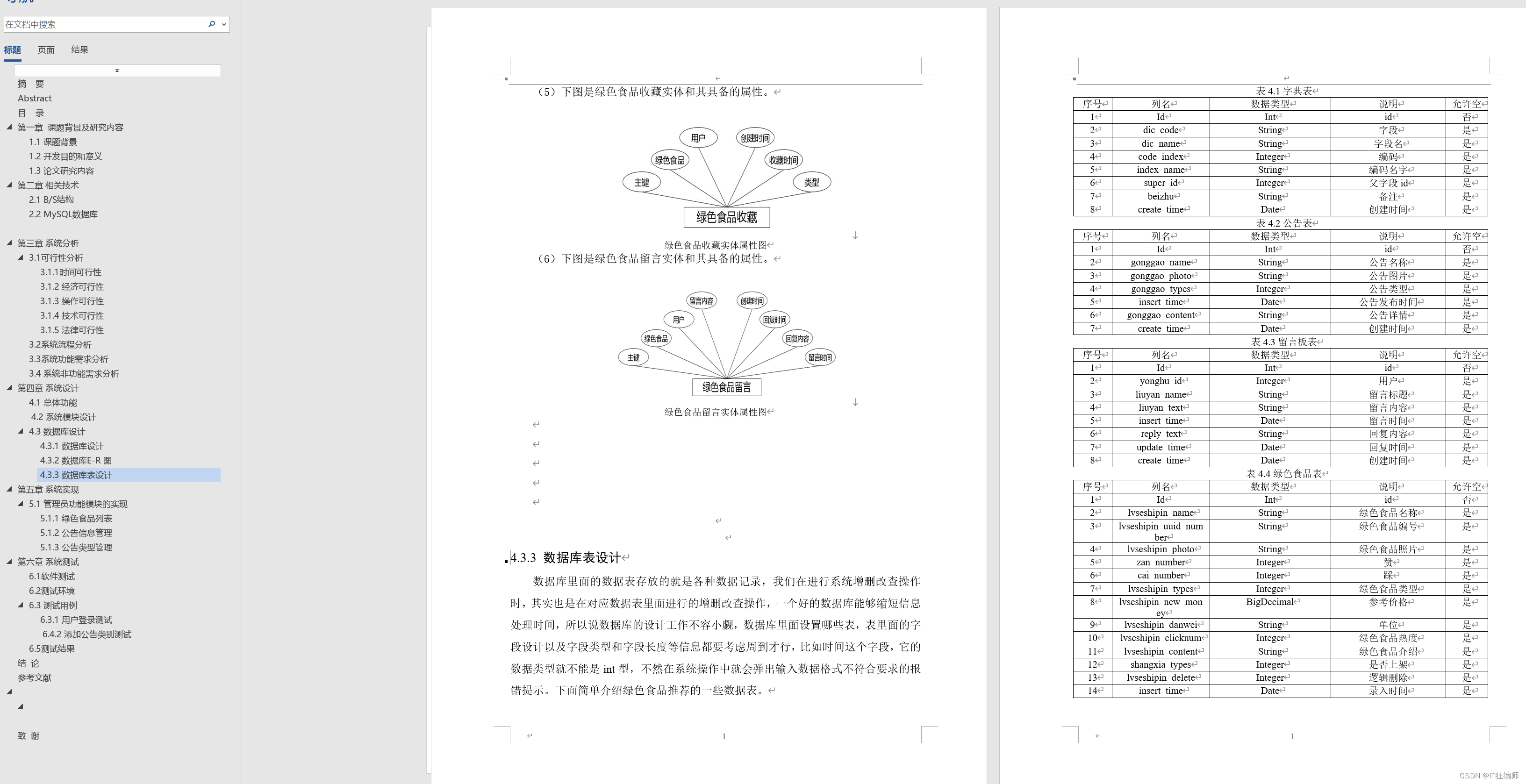

计算机毕业设计 基于协调过滤算法的绿色食品推荐系统的设计与实现 Java实战项目 附源码+文档+视频讲解

博主介绍:✌从事软件开发10年之余,专注于Java技术领域、Python人工智能及数据挖掘、小程序项目开发和Android项目开发等。CSDN、掘金、华为云、InfoQ、阿里云等平台优质作者✌ 🍅文末获取源码联系🍅 👇🏻 精…...

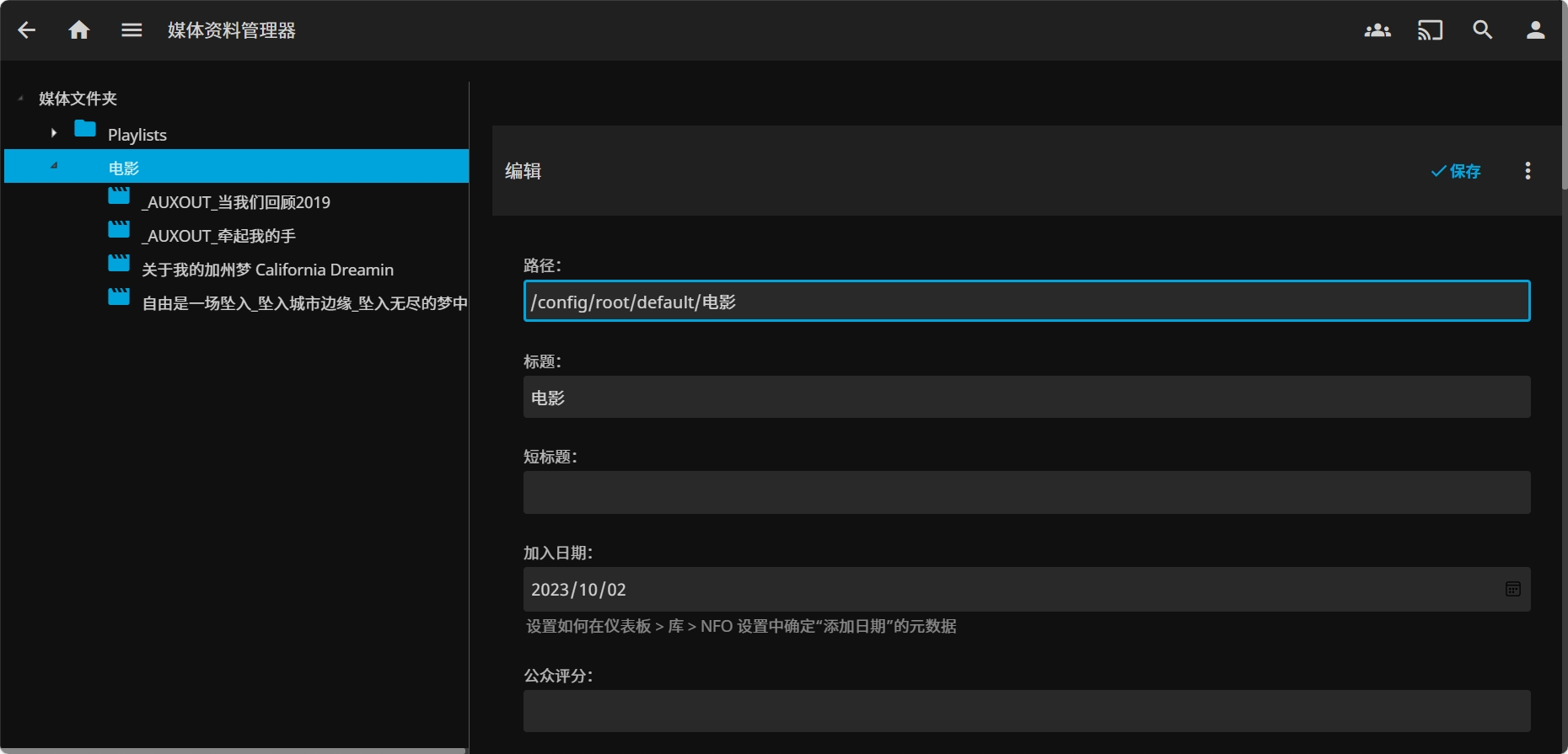

华为云云耀云服务器L实例评测|部署在线影音媒体系统 Jellyfin

华为云云耀云服务器L实例评测|部署在线影音媒体系统 Jellyfin 一、云耀云服务器L实例介绍1.1 云服务器介绍1.2 产品规格1.3 应用场景1.4 支持镜像 二、云耀云服务器L实例配置2.1 重置密码2.2 服务器连接2.3 安全组配置 三、部署 Jellyfin3.1 Jellyfin 介绍3.2 Docke…...

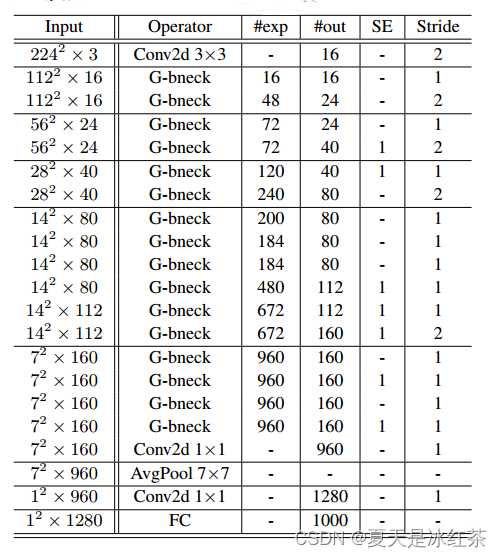

GhostNet原理解析及pytorch实现

论文:https://arxiv.org/abs/1911.11907 源码:https://github.com/huawei-noah/ghostnet 简要论述GhostNet的核心内容。 Ghost Net 1、Introduction 在训练良好的深度神经网络的特征图中,丰富甚至冗余的信息通常保证了对输入数据的全面理…...

视频二维码的制作方法,支持内容修改编辑

现在学生经常会需要使用音视频二维码,比如外出打开、才艺展示、课文背诵等等。那么如何制作一个可以长期使用的二维码呢?下面来给大家分享一个二维码制作(免费在线二维码生成器-二维码在线制作-音视频二维码在线生成工具-机智熊二维码&#x…...

清华GLM部署记录

环境部署 首先安装anaconda(建议包管理比较方便)windows用户需手动配置一下环境变量,下面默认是在ubuntu环境说明创建python环境,conda create -n your_env_name python3.10 (注:官方是提供是python3.8,但…...

贪心算法+练习

正值国庆之际,祝愿祖国繁荣昌盛,祝愿朋友一生平安!终身学习,奋斗不息! 目录 1.贪心算法简介 2.贪心算法的特点 3.如何学习贪心算法 题目练习(持续更新) 1.柠檬水找零(easy&…...

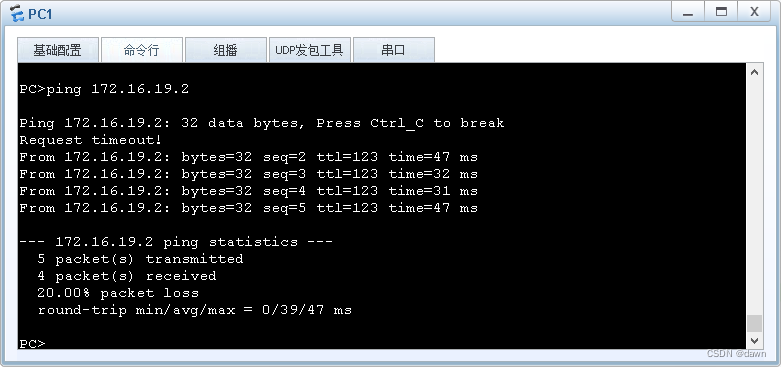

使用华为eNSP组网试验⑷-OSPF多区域组网

今天进行了OSPF的多区域组网试验,本来这是个很简单的操作,折腾了好长时间,根本原因只是看了别人写的配置代码,没有真正弄明白里面对应的规则。 一般情况下,很多单位都使用OSPF进行多区域的组网,大体分为1个…...

P1843 奶牛晒衣服 【贪心】

P1843 奶牛晒衣服 【贪心】 题目背景 熊大妈决定给每个牛宝宝都穿上可爱的婴儿装 。但是由于衣服很湿,为牛宝宝晒衣服就成了很不爽的事情。于是,熊大妈请你(奶牛)帮助她完成这个重任。 题目描述 一件衣服在自然条件下用一秒的时间…...

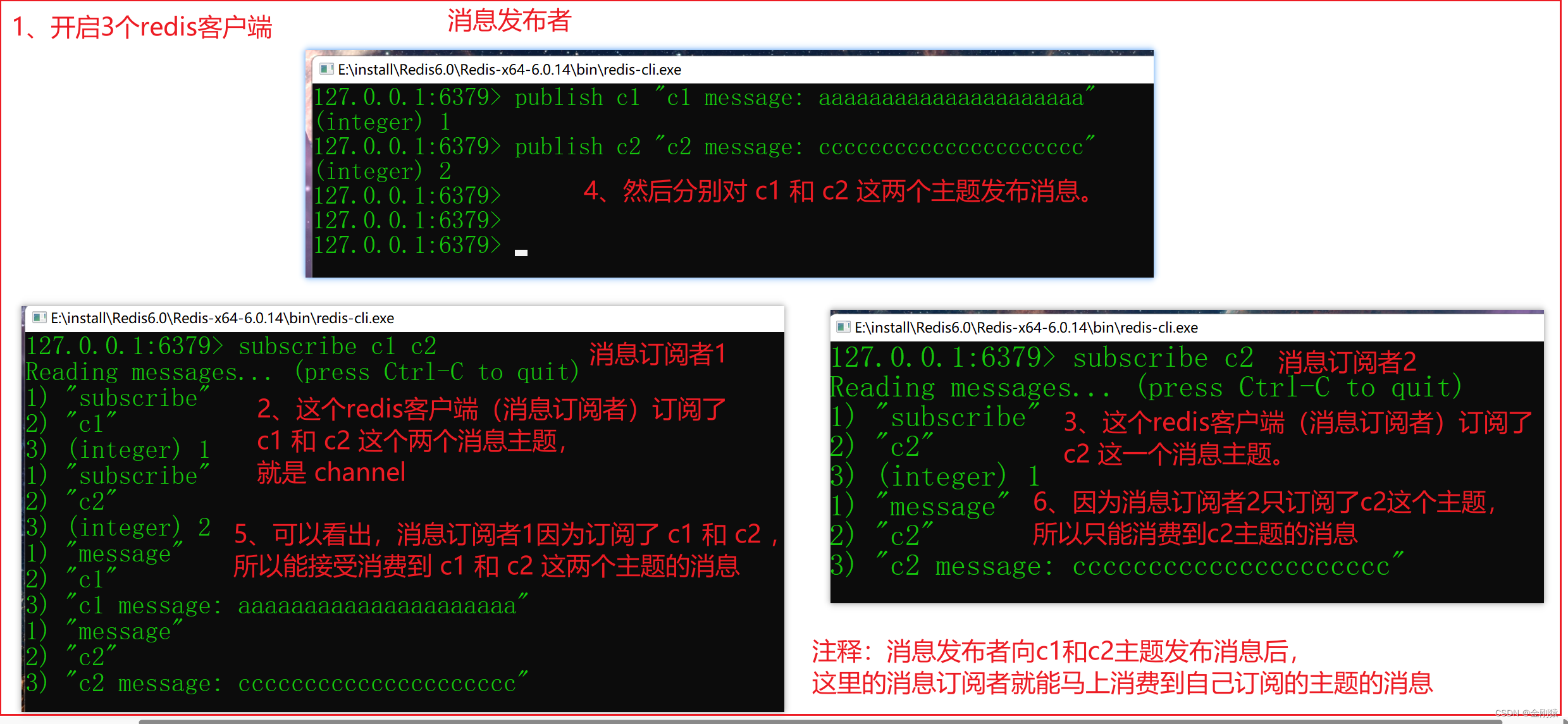

91、Redis - 事务 与 订阅-发布 相关的命令 及 演示

★ 事务相关的命令 Redis事务保证事务内的多条命令会按顺序作为整体执行,其他客户端发出的请求绝不可能被插入到事务处理的中间, 这样可以保证事务内所有命令作为一个隔离操作被执行。 Redis事务同样具有原子性,事务内所有命令要么全部被执…...

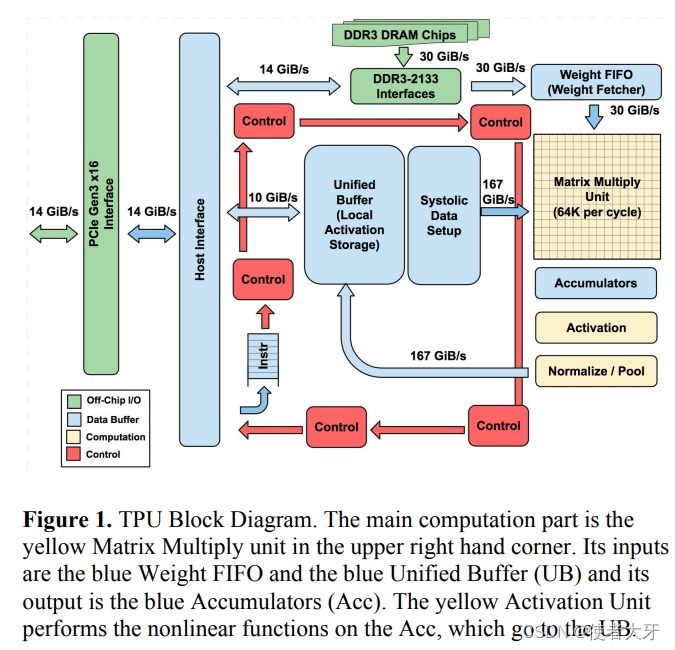

GPU如何成为AI的加速器

0. 前言 按照国际惯例,首先声明:本文只是我自己学习的理解,虽然参考了他人的宝贵见解,但是内容可能存在不准确的地方。如果发现文中错误,希望批评指正,共同进步。 本文关键词:GPU、深度学习、GP…...

Map声明、元素访问及遍历、⼯⼚模式、实现 Set - GO语言从入门到实战

Map声明、元素访问及遍历 - GO语言从入门到实战 Map 声明的方式 m := map[string]int{"one": 1, "two": 2, "three": 3} //m初始化时就已经设置了3个键值对,所以它的初始长度len(m)是3。m1 := map[string]int{} //m1被初始化为一个空的m…...

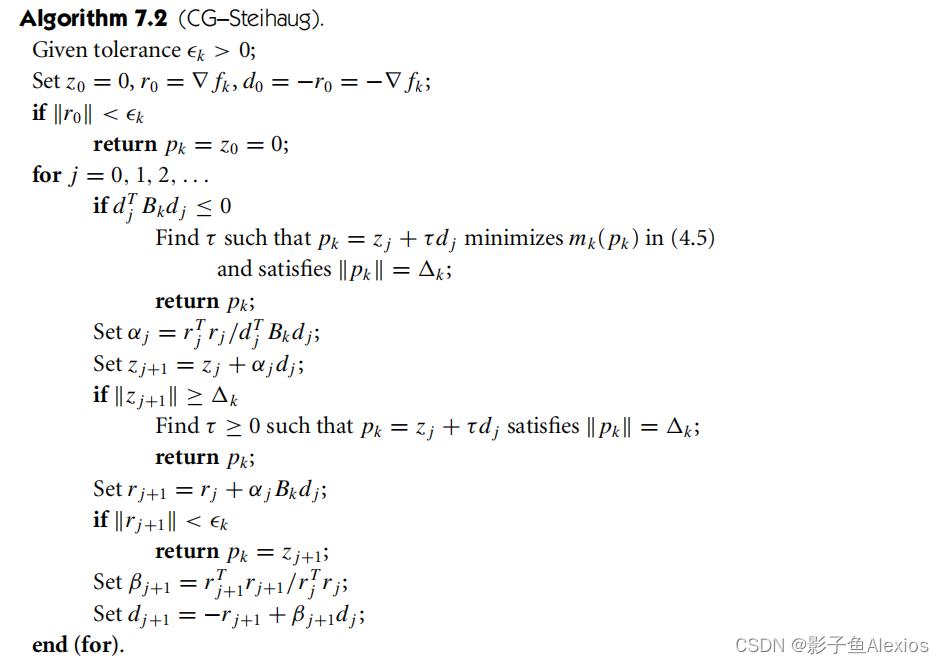

机器人中的数值优化|【七】线性搜索牛顿共轭梯度法、可信域牛顿共轭梯度法

机器人中的数值优化|【七】线性搜索牛顿共轭梯度法、可信域牛顿共轭梯度法 Line Search Newton-CG, Trust Region Newton-CG 往期回顾 机器人中的数值优化|【一】数值优化基础 机器人中的数值优化|【二】最速下降法,可行牛顿法的python实现,以Rosenbro…...

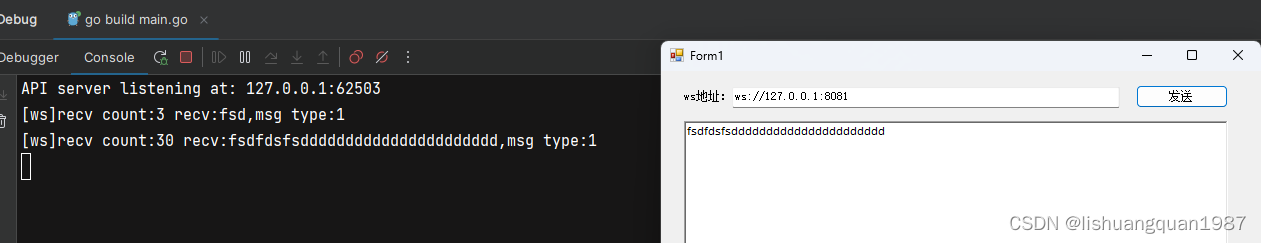

websocket实现go(server)与c#(client)通讯

go 服务端 使用到github.com/gorilla/websocket package mainimport ("fmt""github.com/gorilla/websocket""log""net/http" )func main() {var upgrader websocket.Upgrader{ReadBufferSize: 1024,WriteBufferSize: 1024,CheckOr…...

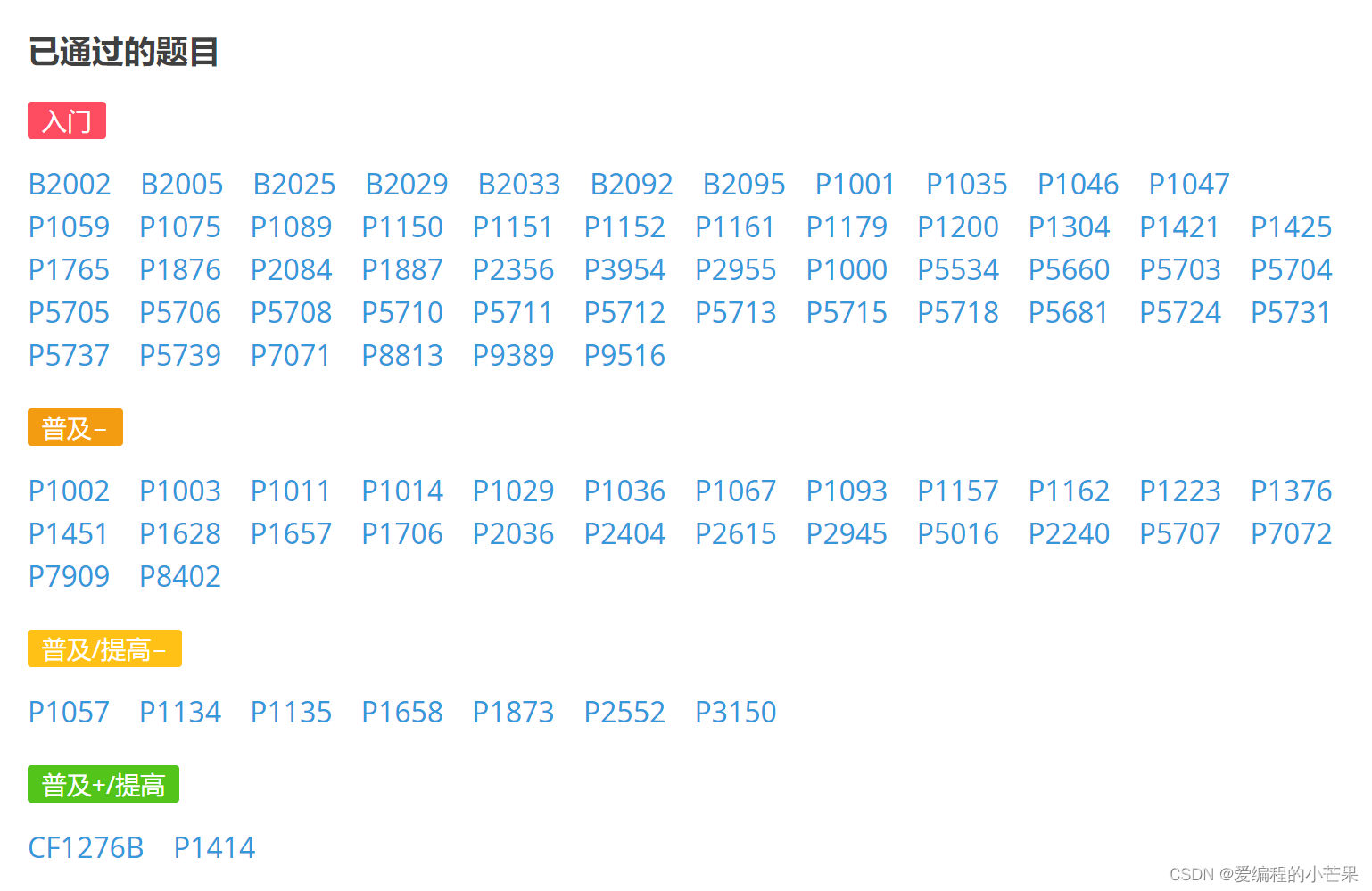

洛谷题目题解详细解答

洛谷是一个很不错的刷题软件,可是找不到合适的题解是个大麻烦,大家有啥可以私信问我,以下是我已经通过的题目。 你如果有哪一题不会(最好是我通过过的,我没过的也没关系),可以私信我࿰…...

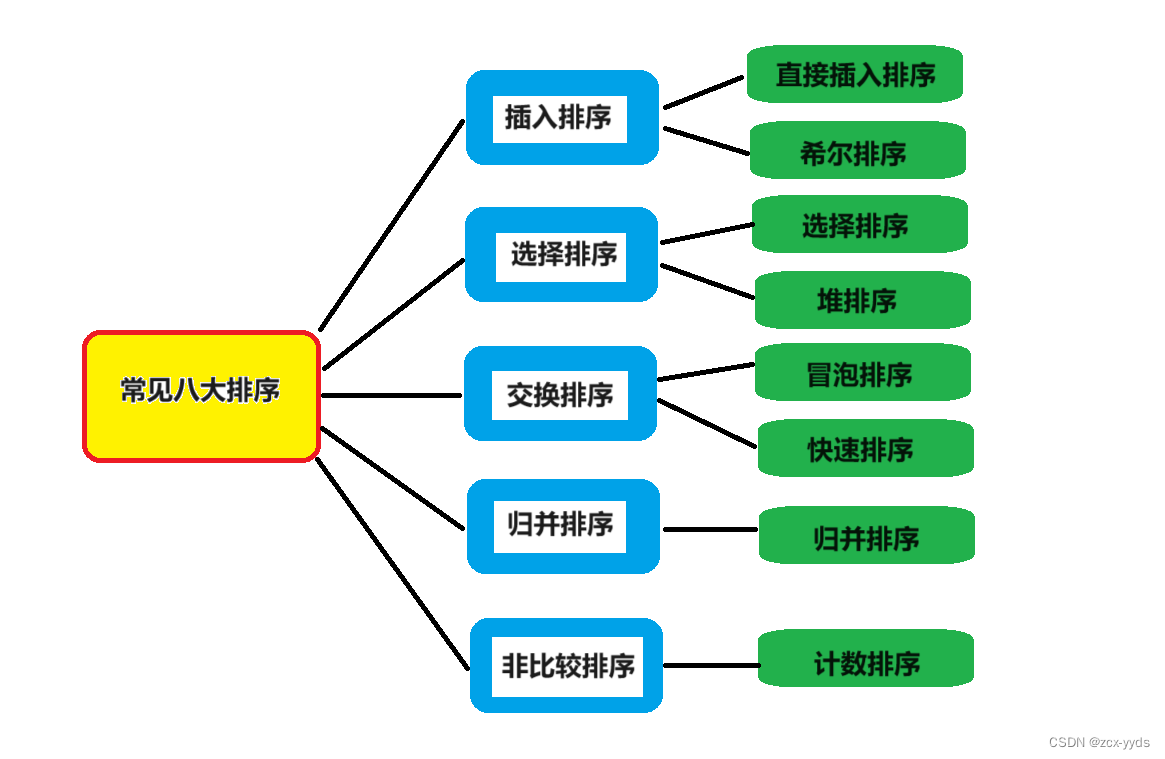

【C语言】八大排序算法

文章目录 一、冒泡排序1、定义2、思想及图解3、代码 二、快速排序1、hoare版本2、挖坑法3、前后指针法4、非递归快排5、快速排序优化1)三数取中选key值2)小区间优化 三、直接插入排序1、定义2、代码 四、希尔排序1、定义2、图解3、代码 五、选择排序1、排…...

2023年中国智能电视柜产量、需求量、市场规模及行业价格走势[图]

电视柜是随着电视机的发展和普及而演变出的家具种类,其主要作用是承载电视机,又称视听柜,随着生活水平的提高,与电视机相配套的电器设备也成为电视柜的收纳对象。 随着智能家具的发展,智能电视机柜的造型和风格都是有了…...

docker容器使用初体验

我们写程序时,都会搭建相关的环境,比如写了一个web,使用了tomcat、nginx等,现在想要把程序部署到云服务器或者在其他电脑上运行,就需要重新部署一遍环境,尤其是项目开源后,上手成本大。 docker…...

React Hooks ——性能优化Hooks

什么是Hooks Hooks从语法上来说是一些函数。这些函数可以用于在函数组件中引入状态管理和生命周期方法。 React Hooks的优点 简洁 从语法上来说,写的代码少了上手非常简单 基于函数式编程理念,只需要掌握一些JavaScript基础知识与生命周期相关的知识不…...

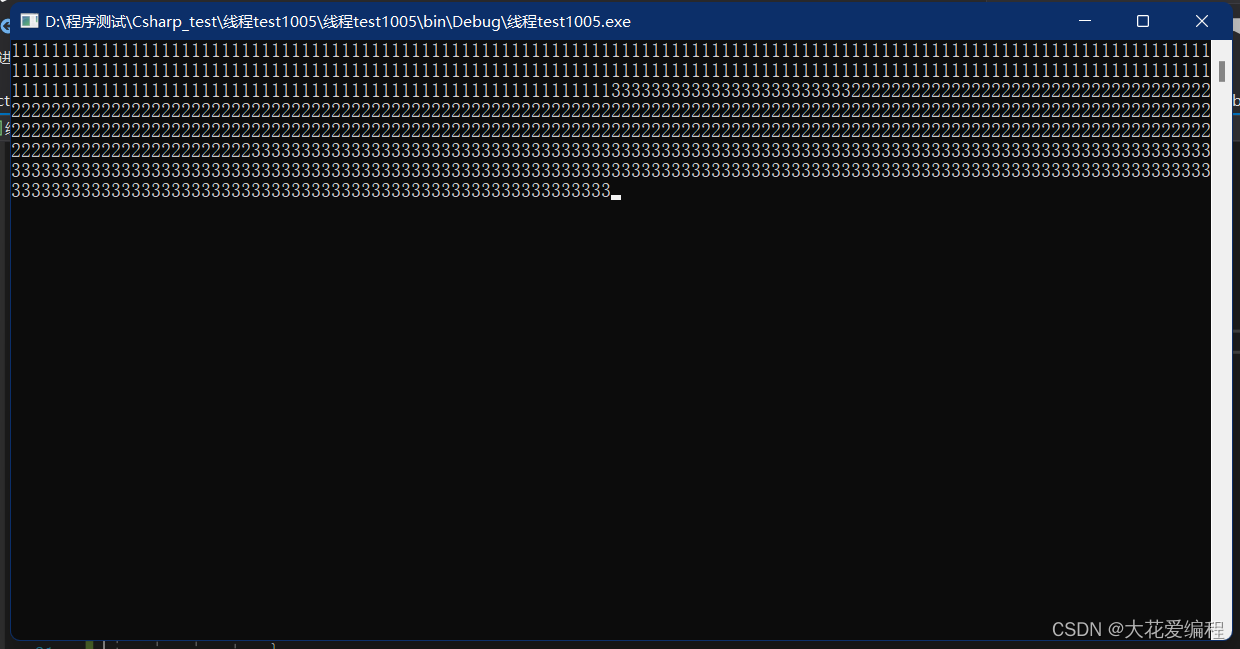

C#学习系列相关之多线程(一)----常用多线程方法总结

一、多线程的用途 在介绍多线程的方法之前首先应当知道什么是多线程, 在一个进程内部可以执行多个任务,而这每一个任务我们就可以看成是一个线程。是程序使用CPU的基本单位。进程是拥有资源的基本单位, 线程是CPU调度的基本单位。多线程的作用…...

使用VSCode开发Django指南

使用VSCode开发Django指南 一、概述 Django 是一个高级 Python 框架,专为快速、安全和可扩展的 Web 开发而设计。Django 包含对 URL 路由、页面模板和数据处理的丰富支持。 本文将创建一个简单的 Django 应用,其中包含三个使用通用基本模板的页面。在此…...

应用升级/灾备测试时使用guarantee 闪回点迅速回退

1.场景 应用要升级,当升级失败时,数据库回退到升级前. 要测试系统,测试完成后,数据库要回退到测试前。 相对于RMAN恢复需要很长时间, 数据库闪回只需要几分钟。 2.技术实现 数据库设置 2个db_recovery参数 创建guarantee闪回点,不需要开启数据库闪回。…...

反向工程与模型迁移:打造未来商品详情API的可持续创新体系

在电商行业蓬勃发展的当下,商品详情API作为连接电商平台与开发者、商家及用户的关键纽带,其重要性日益凸显。传统商品详情API主要聚焦于商品基本信息(如名称、价格、库存等)的获取与展示,已难以满足市场对个性化、智能…...

可靠性+灵活性:电力载波技术在楼宇自控中的核心价值

可靠性灵活性:电力载波技术在楼宇自控中的核心价值 在智能楼宇的自动化控制中,电力载波技术(PLC)凭借其独特的优势,正成为构建高效、稳定、灵活系统的核心解决方案。它利用现有电力线路传输数据,无需额外布…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

【快手拥抱开源】通过快手团队开源的 KwaiCoder-AutoThink-preview 解锁大语言模型的潜力

引言: 在人工智能快速发展的浪潮中,快手Kwaipilot团队推出的 KwaiCoder-AutoThink-preview 具有里程碑意义——这是首个公开的AutoThink大语言模型(LLM)。该模型代表着该领域的重大突破,通过独特方式融合思考与非思考…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

JavaScript 数据类型详解

JavaScript 数据类型详解 JavaScript 数据类型分为 原始类型(Primitive) 和 对象类型(Object) 两大类,共 8 种(ES11): 一、原始类型(7种) 1. undefined 定…...

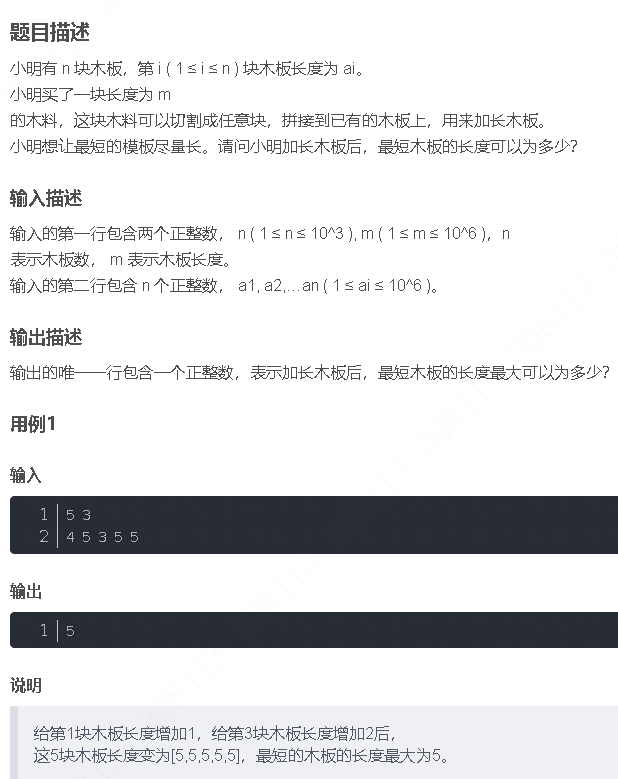

华为OD机试-最短木板长度-二分法(A卷,100分)

此题是一个最大化最小值的典型例题, 因为搜索范围是有界的,上界最大木板长度补充的全部木料长度,下界最小木板长度; 即left0,right10^6; 我们可以设置一个候选值x(mid),将木板的长度全部都补充到x,如果成功…...

Docker拉取MySQL后数据库连接失败的解决方案

在使用Docker部署MySQL时,拉取并启动容器后,有时可能会遇到数据库连接失败的问题。这种问题可能由多种原因导致,包括配置错误、网络设置问题、权限问题等。本文将分析可能的原因,并提供解决方案。 一、确认MySQL容器的运行状态 …...