【云计算网络安全】DDoS 攻击类型:什么是 ACK 洪水 DDoS 攻击

文章目录

- 一、什么是 ACK 洪水 DDoS 攻击?

- 二、什么是数据包?

- 三、什么是 ACK 数据包?

- 四、ACK 洪水攻击如何工作?

- 五、SYN ACK 洪水攻击如何工作?

- 六、文末送书《AWD特训营》

- 内容简介

- 读者对象

一、什么是 ACK 洪水 DDoS 攻击?

TCP ACK 洪水攻击旨在通过发送大量 TCP ACK 数据包,使服务器过载。与其他 DDoS 攻击一样,ACK 洪水的目标是利用垃圾数据来减慢攻击目标的响应速度或导致其崩溃,进而使其无法提供正常服务给合法用户。目标服务器被迫处理每个接收到的 ACK 数据包,从而消耗大量计算资源,进而无法满足合法用户的需求。

可以将其类比为一位不良玩笑者,用虚假信息填充某人的语音信箱,阻碍了真正的来电者留下语音邮件。此时,假设这些虚假信息都表明:“嗨,我给你回了消息。” 这种情况与 ACK 洪水 DDoS 攻击有一些相似之处。

二、什么是数据包?

通过 Internet 发送的所有数据都分割为较小的片段,称为数据包。想象一下,某人想在 Twitter 上发表一个深入的观点或讲一个长篇故事,不得不将其文本分割成 280 个字符的片段,并以一系列推文的形式发布,而不是一次性发布全部。对于那些不使用 Twitter 的人,可以想一下没有专用短信应用的手机如何将长短信文本分成几个较小的部分。

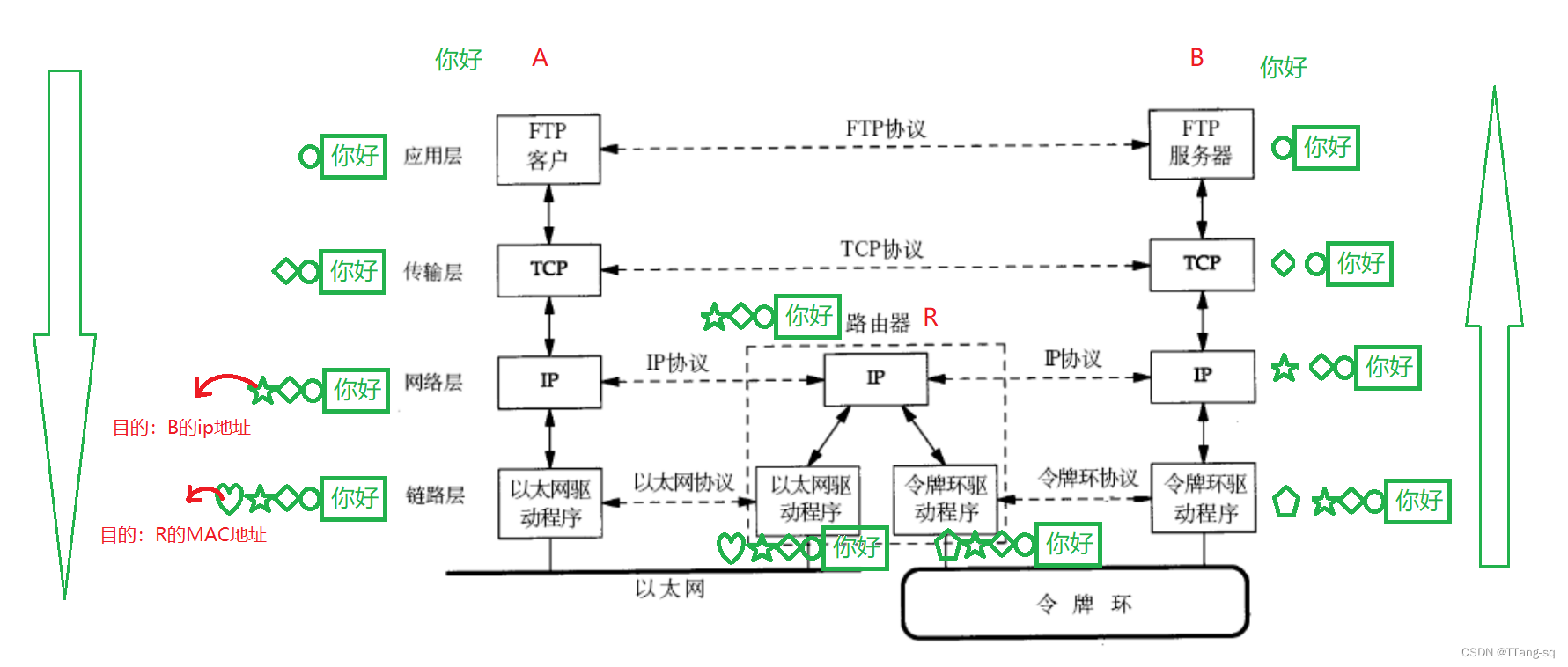

传输控制协议(TCP)是 Internet 通信的重要组成部分。使用 TCP 协议发送的数据包在其标头中包含附加的信息。TCP 协议使用数据包标头来告诉接收方有多少个数据包以及它们应以什么顺序到达。标头还可以指示数据包的长度和类型等信息。

这有点像给文件夹取名,让人们知道其中的内容。回到 Twitter 的例子,发布大量推文的人通常会指明该系列中有多少条推文,以及每条推文的编号以帮助读者阅读它们。

三、什么是 ACK 数据包?

ACK 表示确认。ACK 数据包是确认接收到一条消息或一系列数据包的任何 TCP 数据包。ACK 数据包的技术定义是标头中设置了ACK标志的 TCP 数据包。

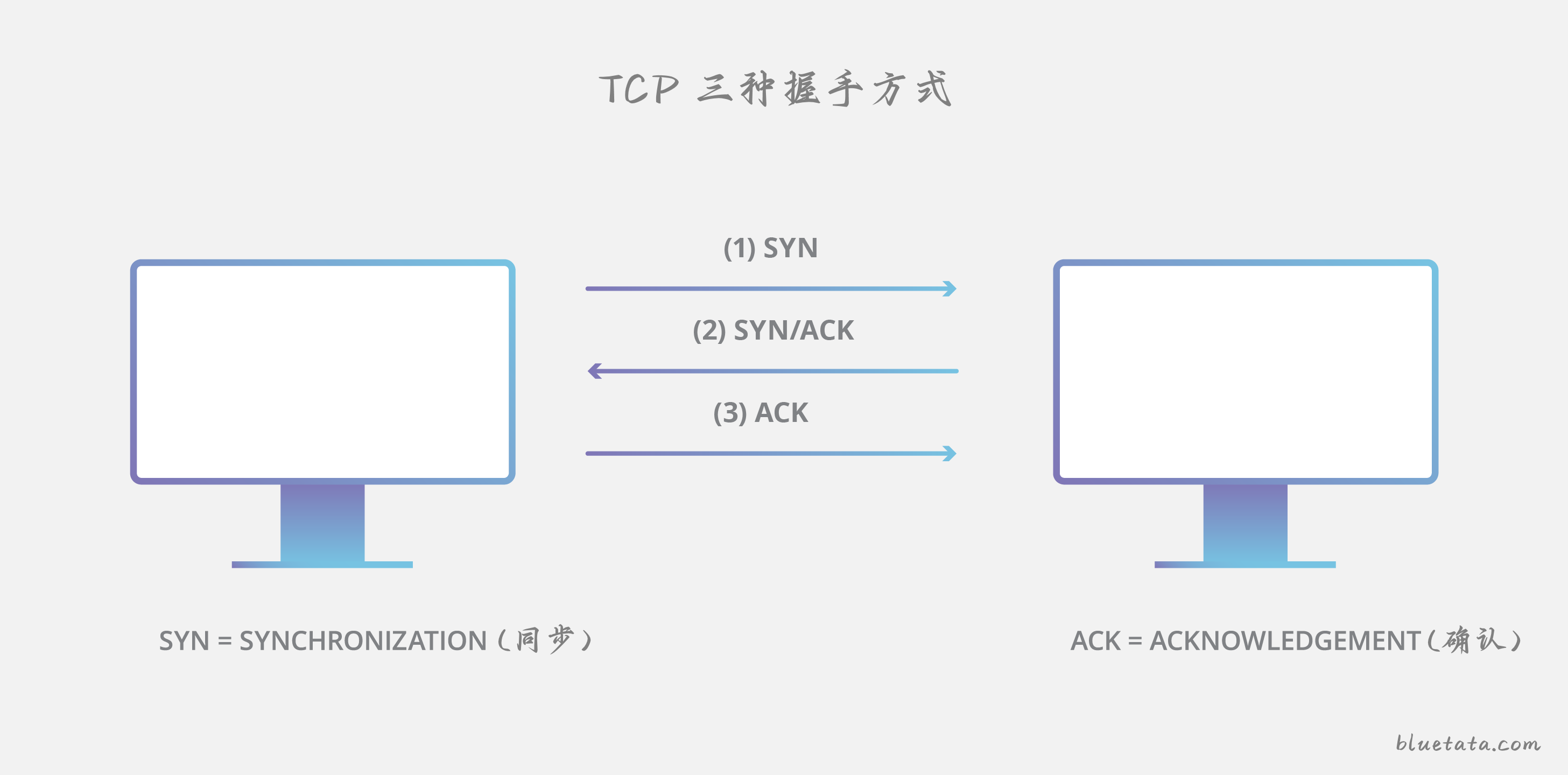

TCP 握手

ACK 数据包隶属于 TCP 握手,后者是三个连续的步骤,用于在 Internet 上任何两个连接的设备之间启动对话(就像现实生活中人们在开始交谈之前通过握手来问候一样)。TCP 握手的三个步骤是:

- SYN(同步)

- SYN/ACK

- ACK(确认)

打开连接的设备(比如,用户的笔记本电脑)通过发送 SYN(“同步”的缩写)数据包来启动三向握手。位于连接另一端的设备(假设是托管在线购物网站的服务器)以 SYN ACK 数据包答复。最后,用户的笔记本电脑发送一个 ACK 数据包,此时三向握手宣告完成。此过程可确保两个设备都已联机并且准备好接收其他数据包,本例中为允许用户加载网站。

但是,这并非使用 ACK 数据包的唯一时间。TCP 协议要求连接的设备确认它们已按顺序接收了所有数据包。假设用户访问一个托管图片的网页。图片分解为数据包,并发送到用户的浏览器。整个图片到达后,用户设备就会向主机服务器发送一个 ACK 数据包,以确认一个像素也没丢失。如果没有此 ACK 数据包,主机服务器必须再次发送图片。

由于 ACK 数据包是在标头中设置了 ACK 标志的任何 TCP 数据包,因此 ACK 可以是笔记本电脑发送到服务器的其他消息的一部分。如果用户填写表单并将数据提交给服务器,则笔记本电脑可以将其中一个数据包作为图片的 ACK 数据包。它不需要是单独的数据包。

四、ACK 洪水攻击如何工作?

ACK 洪水以需要处理收到的每个数据包的设备为目标。防火墙和服务器最有可能成为 ACK 攻击的目标。负载均衡器、路由器和交换机不容易遭受这些攻击。

合法和非法 ACK 数据包看起来基本相同,因此,如果不使用内容分发网络 (CDN) 过滤掉不必要的 ACK 数据包,就很难阻止 ACK 洪水。尽管看起来很相似,但用于 ACK DDoS 攻击的数据包并不包含数据本身数据包的主要部分,也称为有效负载。为了显得合法,它们仅需在 TCP 标头中包含 ACK 标志。

ACK 洪水是第 4 层(传输层)DDoS 攻击。了解第 4 层和 OSI 模型。

五、SYN ACK 洪水攻击如何工作?

SYN ACK 洪水 DDoS 攻击与 ACK 攻击略有不同,但基本思路仍然相同:用过多的数据包来压垮目标。

记住 TCP 三向握手的工作方式:握手的第二步是 SYN ACK 数据包。通常,服务器在响应来自客户端设备的 SYN 数据包时发送此 SYN ACK 数据包。在 SYN ACK DDoS 攻击中,攻击者使大量 SYN ACK 数据包涌向目标。这些数据包根本不属于三向握手协议的一部分,它们的唯一目的是打断目标的正常运作。

攻击者也有可能在 SYN 洪水 DDoS 攻击中使用 SYN 数据包。

六、文末送书《AWD特训营》

今天博主推荐的是:CTF/AWD竞赛标准参考书+实战指南:《AWD特训营》

-

参与方式:关注博主,评论区留言即可参与

-

送出数量:暂定送出 1~3 本给粉丝

- 京东官方购买链接:https://item.jd.com/14196302.html

随着网络安全问题日益凸显,国家对网络安全人才的需求持续增长,其中,网络安全竞赛在国家以及企业的人才培养和选拔中扮演着至关重要的角色。

在数字化时代,企业为了应对日益增长的攻击威胁,一般都在大量部署安全产品、安全设备,忙于查看各种安全设备、安全运营中心(SOC)、安全态势感知平台中的告警数据,期望在早期阶段就捕获到攻击者行为并实现以下4个目标:

- 一是最大限度减少攻击者的入侵时间,尽可能让其丧失对目标的访问,或者令其攻击成功后的停留时间最短;

- 二是最大限度降低攻击者入侵成功后的横向移动速度,限制其在网络上的横向移动;

- 三是以最快的速度清理后门,防止其重新进入网络资产;

- 四是尽可能提高攻击溯源速度,掌握攻击者的动机和手法。在这个攻防博弈的过程中,你需要掌握丰富的攻防技术知识,懂得各类应用、服务、系统的防护手段及攻击手法,不断地提升自己对攻击者意图的理解水平,并通过丰富的实战场景来锻炼、培养自己的能力。于是,AWD竞赛应运而生。在AWD竞赛中,每个团队都有自己的网络资产,在攻击其他团队资产的同时,也要保护好自己团队的资产不被攻击。在不同的场景环境中,攻击手法和防御手段均不同。与传统的夺旗赛(CTF)相比,AWD更具趣味性和实战性。

在本书中,作者通过其丰富的参赛经验、长期的攻防对抗技术积累,围绕常见工具、常见加固措施、常见攻击手法、常见漏洞分析等展开“手把手”教学,帮助读者了解AWD竞赛的各项内容以及攻防技术与工具的实际应用。本书是包含技术解析和技巧的真正的“实战指南”。

内容简介

这是一本能指导你在AWD竞赛中速胜的标准参考书,也是一本能让你在高段位的CTF竞赛技高一筹的攻防秘籍,还是一本能全面提升你的网络安全攻防技术与水平的实战指南。

本书兼顾攻击与防守的双重视角,围绕AWD竞赛的内容全面展开,包括安全工具、主机安全加固、网络攻击、入侵检测、权限维持、应急响应、自动化攻防等技术主题。不仅剖析了AWD竞赛背后的技术细节,还总结了AWD竞赛的战略和战术。书中精选了大量真实案例和赛题,详细讲解了解题的方法和经验。此外,书中还有一个完整的AWD竞赛模拟演练,让读者能参与比赛的全过程并获得实战经验。

读者对象

本书适用于以下读者:

- 网络安全爱好者

- 网络安全从业人员

- 企业IT运维人员

信息安全及相关专业的大学生

–

[ 本文作者 ] bluetata

[ 原文链接 ] https://bluetata.blog.csdn.net/article/details/133849754

[ 最后更新 ] 10/16/2023 1:19

[ 版权声明 ] 如果您在非 CSDN 网站内看到这一行,

说明网络爬虫可能在本人还没有完整发布的时候就抓走了我的文章,

可能导致内容不完整,请去上述的原文链接查看原文。

相关文章:

【云计算网络安全】DDoS 攻击类型:什么是 ACK 洪水 DDoS 攻击

文章目录 一、什么是 ACK 洪水 DDoS 攻击?二、什么是数据包?三、什么是 ACK 数据包?四、ACK 洪水攻击如何工作?五、SYN ACK 洪水攻击如何工作?六、文末送书《AWD特训营》内容简介读者对象 一、什么是 ACK 洪水 DDoS 攻…...

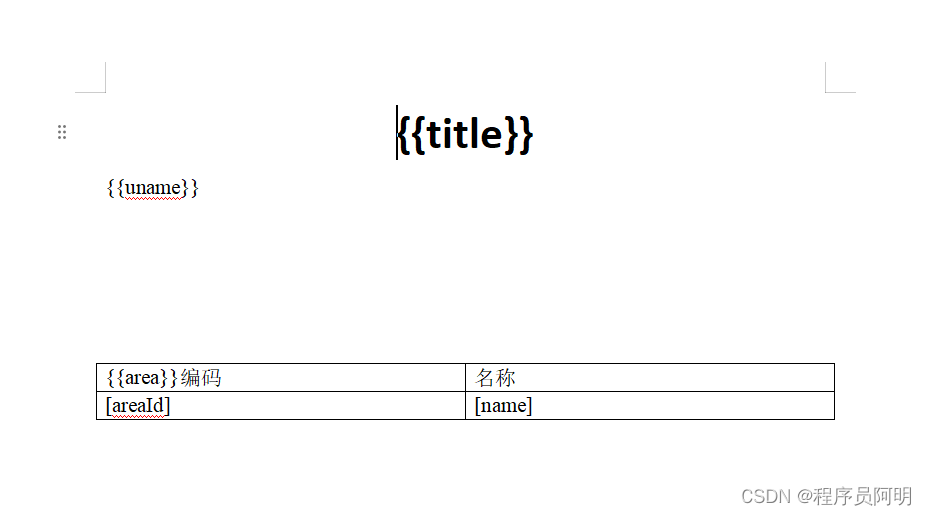

springboot 导出word模板

一、安装依赖 <dependency><groupId>com.deepoove</groupId><artifactId>poi-tl</artifactId><version>1.12.1</version></dependency>二、定义工具类 package com.example.springbootmp.utils;import com.deepoove.poi.XWP…...

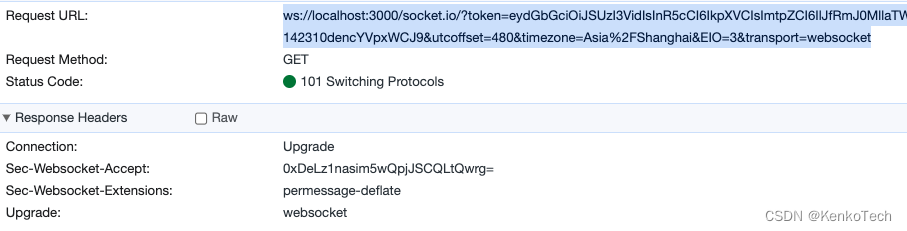

Angular安全专辑之五 —— 防止URL中敏感信息泄露

URL 中的敏感数据是指在网址上的机密或者个人信息,包括 UserId, usernames, passwords, session, token 等其他认证信息。 由于URL 可能会被第三方拦截和查看(比如互联网服务商、代理或者其他监视网络流量的攻击者),所以URL中的敏…...

vueday01——文本渲染与挂载

1.定义html样式字符串 const rawHtml "<span stylecolor:red>htmlTest</span>" 2.创建标签,分别渲染普通文本和html文本 <p> 你好<span v-html"rawHtml"></span></p> 3.代码展示 4.结果展示...

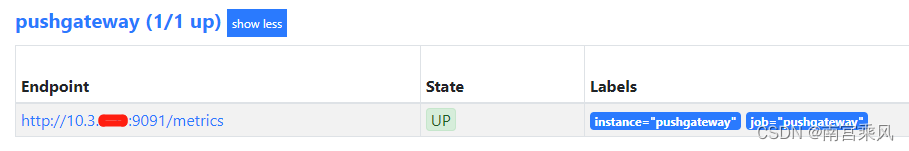

Prometheus的Pushgateway快速部署及使用

prometheus-pushgateway安装 一. Pushgateway简介 Pushgateway为Prometheus整体监控方案的功能组件之一,并做于一个独立的工具存在。它主要用于Prometheus无法直接拿到监控指标的场景,如监控源位于防火墙之后,Prometheus无法穿透防火墙&…...

spring cloud config 占位符 application用法

前一篇讲过spring cloud config pattern 的用法,但是在使用spring cloud config的时候,我们经常会根据config client的application name来选择对应的central config的路径,当然spring cloud config官网也给出了相关的说明,但是说的并不算明朗,也没有举例说明在spring clou…...

SAP ERP系统解决光伏电池产业管理难题

无锡哲讯聚焦光伏行业的业务需求和流程,推出SAP光伏能源行业整体化解决方案。该系统着眼于“企业管理信息化、资源合理配置、利润扩张”三个方面,提供实用丰富的管理功能,同时具有较高的信息综合利用效率。SAP解决方案实现了光伏企业产、供、…...

el-table的formatter属性的使用方法

一、formatter是什么? formatter是el-table-column的一个属性,用来格式化内容。(比如后台给你返0或1,你需要展示成“否”和“是”) 二、详细使用 1.知道formatter之前: 代码如下(示例&#…...

高质量床上用品类网站带手机端的pbootcms模板

模板介绍: 这是一个基于PbootCMS内核开发的床上用品类网站模板,专为床上用品、家用纺织类企业设计和开发。它不仅提供了网站界面简洁简单、易于管理的特点,还附带了测试数据,方便用户进行演示和学习。 模板特点: 采用…...

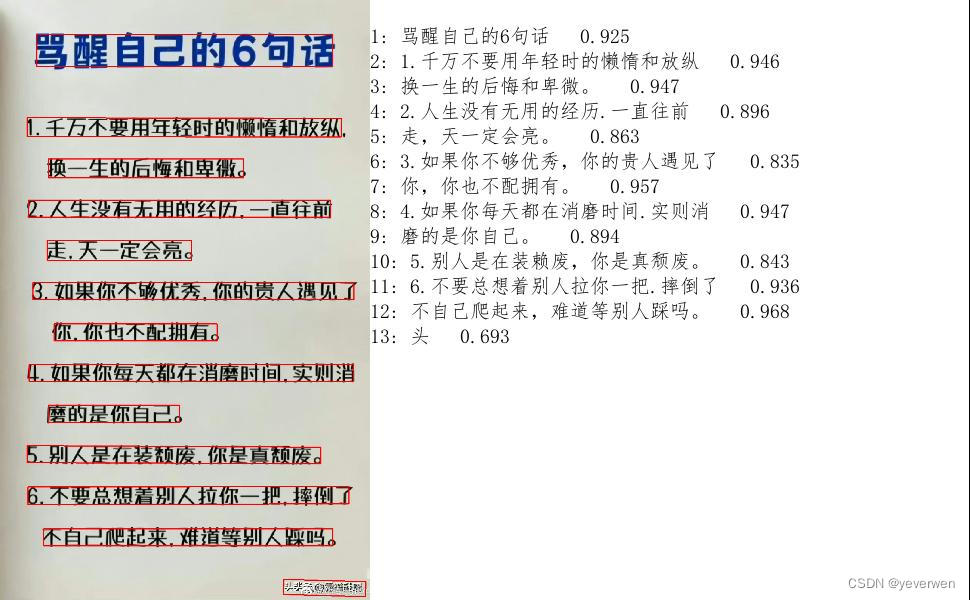

paddlenlp:社交网络中多模态虚假媒体内容核查(特征篇)

初赛之特征构造 写在前面一、安装paddleOCR二、代码部分三、模型优缺点四、写在最后 写在前面 通过前面两篇文章的介绍,我们可以大致的知道模型用到的特征分为四块:qCap,qImg,captions,imgs。根据这些特征,…...

【网络】总览(待更新)

网络Ⅰ 零、概述0. 网络协议1. 网络协议分层OSI 七层模型TCP/IP 五层模型 2. 协议报头3. 通信过程 一、应用层1.1 🔗HTTP 协议1.2 🔗HTTPS 协议 二、传输层2.1 端口号2.2 netstat - - 查询网络状态2.3 pidof - - 查看服务器的进程 id2.4 🔗UD…...

策略模式——多重if-else解决方案

概念 大量的 if 判断操作,逻辑比较复杂,并且处理起来相对麻烦。可以采用策略模式来优化分支代码。 策略模式 💤:是一种行为设计模式,它允许你在运行时根据不同情况选择不同的算法或行为。 设计模式 🤌&…...

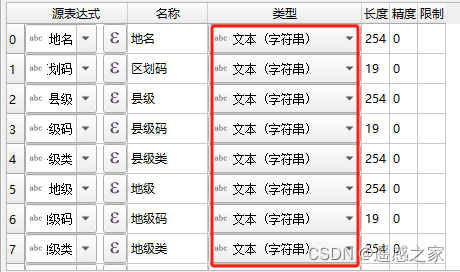

CTAmap 1.12版本2013年-2023年省市县矢量数据更新

中国行政区划数据CTAmap 1.12版本更新 从2022年起,笔者开始整理长时间序列的中国行政区划数据,通过以国家基础地理信息矢量数据为基础,以高德、民政部、gadm、乡镇界、村界、各省标准地图等区划矢量数据和相关行政区划变更文字资料为参考&am…...

【Linux初阶】多线程3 | 线程同步,生产消费者模型(普通版、BlockingQueue版)

文章目录 ☀️一、线程同步🌻1.条件变量🌻2.同步概念与竞态条件🌻3.条件变量函数🌻4.条件变量使用规范🌻5.代码案例 ☀️二、生产者消费者模型🌻1.为何要使用生产者消费者模型🌻2.生产者消费者模…...

)

JUC并发编程——四大函数式接口(基于狂神说的学习笔记)

四大函数式接口 函数式接口:只有一个方法的接口 ,例如:Runnable接口 Function 函数型接口,有一个输入参数,有一个输出 源码: /*** Represents a function that accepts one argument and produces a resul…...

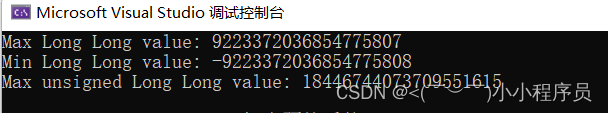

【2】c++11新特性(稳定性和兼容性)—>超长整型 long long

c11标准要求long long整型可以在不同的平台上有不同的长度,但是至少64位,long long整型有两种: 有符号long long:–对应类型的数值可以使用LL或者ll后缀 long long num1 123456789LL; long long num2 123456789ll;无符号unsign…...

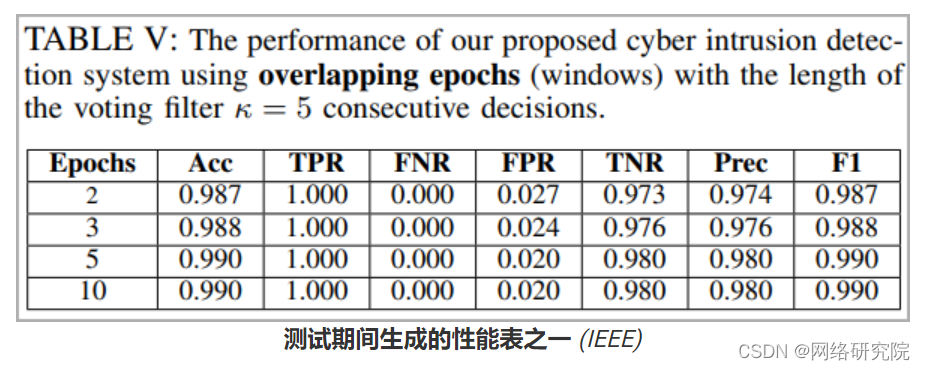

AI算法检测对无人军用车辆的MitM攻击

南澳大利亚大学和查尔斯特大学的教授开发了一种算法来检测和拦截对无人军事机器人的中间人(MitM)攻击。 MitM 攻击是一种网络攻击,其中两方(在本例中为机器人及其合法控制器)之间的数据流量被拦截,以窃听或…...

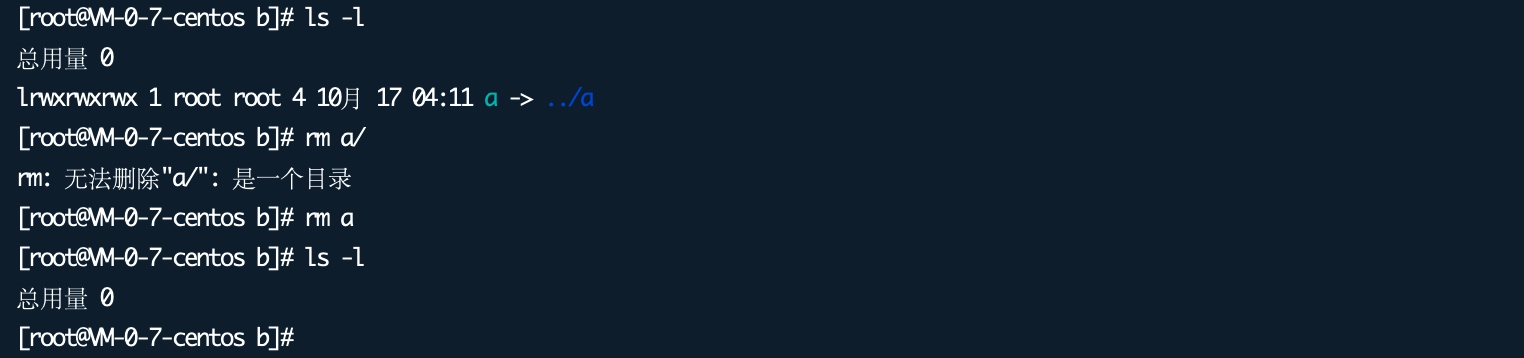

运维 | 如何在 Linux 系统中删除软链接 | Linux

运维 | 如何在 Linux 系统中删除软链接 | Linux 介绍 在 Linux 中,符号链接(symbolic link,或者symlink)也称为软链接,是一种特殊类型的文件,用作指向另一个文件的快捷方式。 使用方法 我们可以使用 ln…...

Jmeter接口测试:jmeter导入和导出接口的处理

JMeter测试导入接口 利用Jmeter测试上传文件,首先可根据接口文档或者fiddler抓包分析文件上传的接口;如下图: 以下是我通过fiddler所截取的文件上传的接口 1、填写导入接口的信息 查看文件上传栏下的填写信息: 文件名称&#x…...

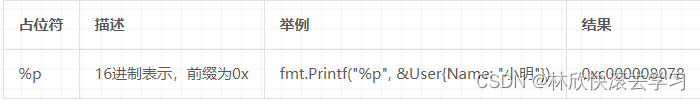

一文了解 Go fmt 标准库的常用占位符及其简单使用

今天分享的内容是 Go fmt 标准库的常用占位符及其简单使用。如果本文对你有帮助,不妨点个赞,如果你是 Go 语言初学者,不妨点个关注,一起成长一起进步,如果本文有错误的地方,欢迎指出 占位符 通过占位符&a…...

深入浅出Asp.Net Core MVC应用开发系列-AspNetCore中的日志记录

ASP.NET Core 是一个跨平台的开源框架,用于在 Windows、macOS 或 Linux 上生成基于云的新式 Web 应用。 ASP.NET Core 中的日志记录 .NET 通过 ILogger API 支持高性能结构化日志记录,以帮助监视应用程序行为和诊断问题。 可以通过配置不同的记录提供程…...

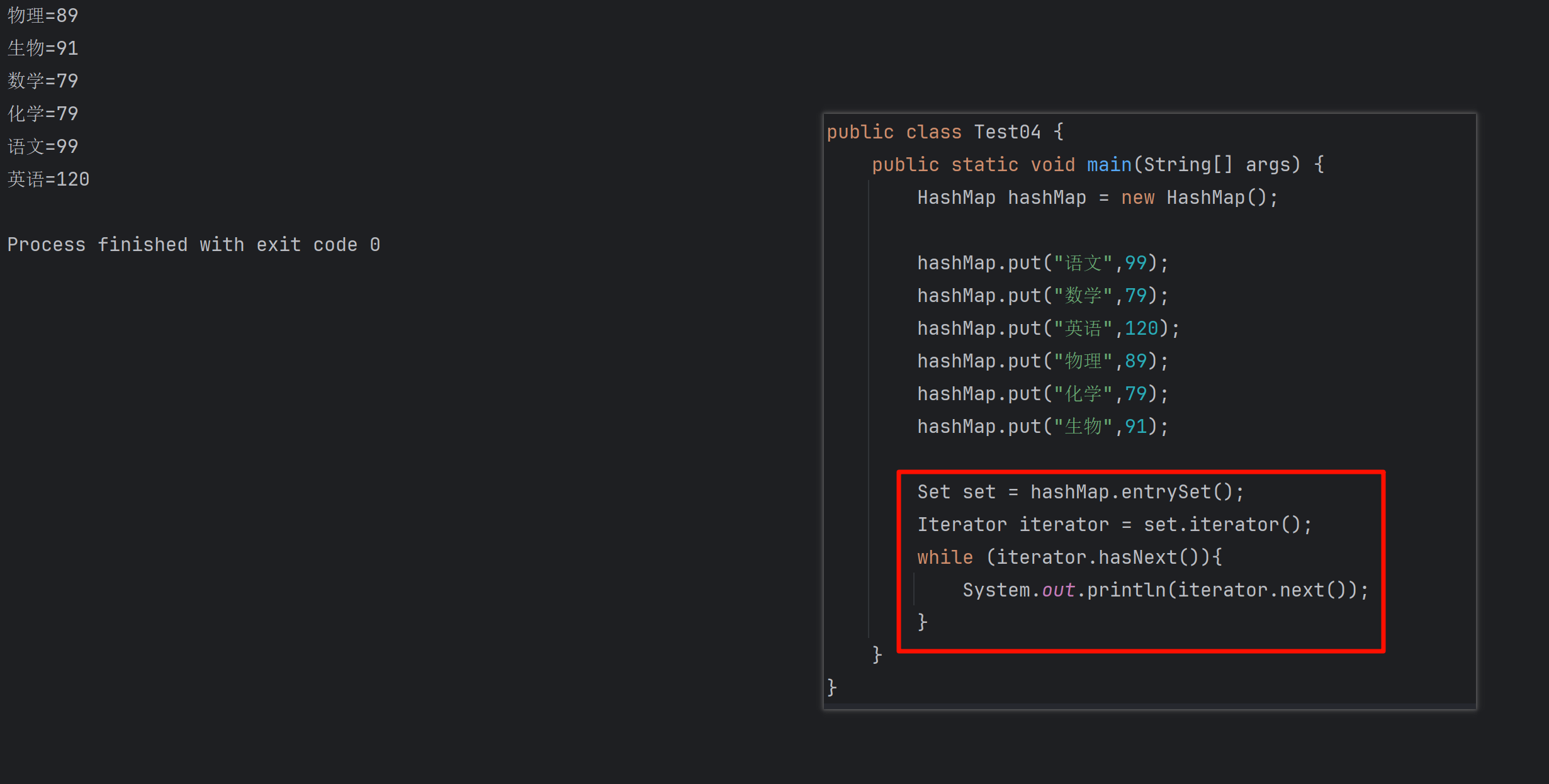

遍历 Map 类型集合的方法汇总

1 方法一 先用方法 keySet() 获取集合中的所有键。再通过 gey(key) 方法用对应键获取值 import java.util.HashMap; import java.util.Set;public class Test {public static void main(String[] args) {HashMap hashMap new HashMap();hashMap.put("语文",99);has…...

` 方法)

深入浅出:JavaScript 中的 `window.crypto.getRandomValues()` 方法

深入浅出:JavaScript 中的 window.crypto.getRandomValues() 方法 在现代 Web 开发中,随机数的生成看似简单,却隐藏着许多玄机。无论是生成密码、加密密钥,还是创建安全令牌,随机数的质量直接关系到系统的安全性。Jav…...

【SQL学习笔记1】增删改查+多表连接全解析(内附SQL免费在线练习工具)

可以使用Sqliteviz这个网站免费编写sql语句,它能够让用户直接在浏览器内练习SQL的语法,不需要安装任何软件。 链接如下: sqliteviz 注意: 在转写SQL语法时,关键字之间有一个特定的顺序,这个顺序会影响到…...

)

python爬虫:Newspaper3k 的详细使用(好用的新闻网站文章抓取和解析的Python库)

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、Newspaper3k 概述1.1 Newspaper3k 介绍1.2 主要功能1.3 典型应用场景1.4 安装二、基本用法2.2 提取单篇文章的内容2.2 处理多篇文档三、高级选项3.1 自定义配置3.2 分析文章情感四、实战案例4.1 构建新闻摘要聚合器…...

Python如何给视频添加音频和字幕

在Python中,给视频添加音频和字幕可以使用电影文件处理库MoviePy和字幕处理库Subtitles。下面将详细介绍如何使用这些库来实现视频的音频和字幕添加,包括必要的代码示例和详细解释。 环境准备 在开始之前,需要安装以下Python库:…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决 问题背景 在一个基于 Spring Cloud Gateway WebFlux 构建的微服务项目中,新增了一个本地验证码接口 /code,使用函数式路由(RouterFunction)和 Hutool 的 Circle…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...

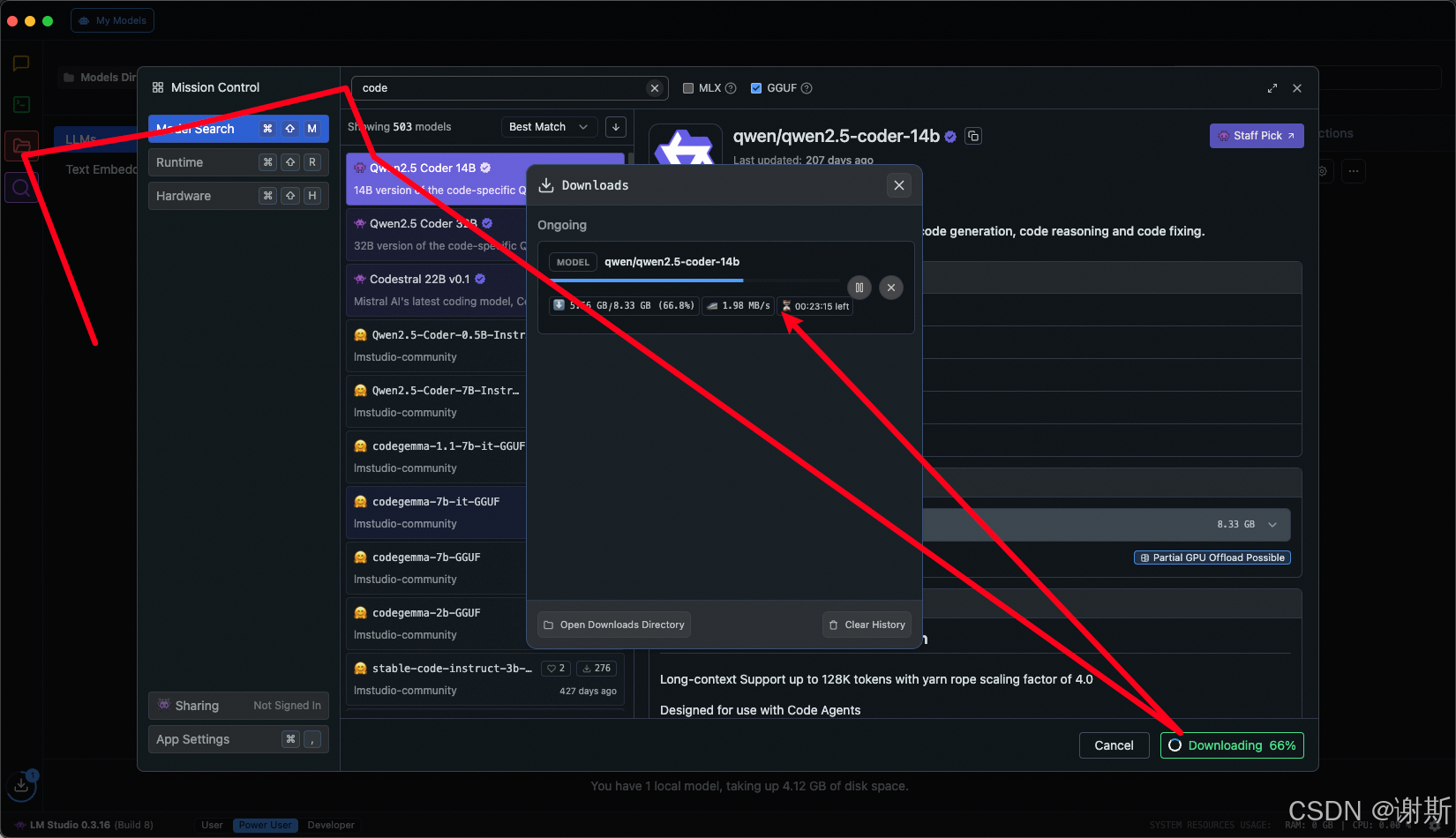

[大语言模型]在个人电脑上部署ollama 并进行管理,最后配置AI程序开发助手.

ollama官网: 下载 https://ollama.com/ 安装 查看可以使用的模型 https://ollama.com/search 例如 https://ollama.com/library/deepseek-r1/tags # deepseek-r1:7bollama pull deepseek-r1:7b改token数量为409622 16384 ollama命令说明 ollama serve #:…...