一文了解数据管理框架以及数据战略制定方法

这一节主要介绍数据管理这一章的另一重要部分,也就是我们在数据管理经常使用到的数据管理框架以及数据战略制定方法。

要制定数据管理框架,或者是组织需要制定数据治理规划或数据管理规划,需要首先制定与业务战略对齐的数据战略。

01、数据管理战略

战略是一组选择和决策,它们共同构成了实现高水平目标的高水平行动过程。

数据战略应该包括使用信息以获得竞争优势和支持企业目标的业务计划。

数据战略必须来自对业务战略固有数据需求的理解:组织需要什么数据,如何获取数据,如何管理数据并确保其可靠性以及如何利用数据。

通常数据战略需要数据管理战略支持——一个维护和改进数据质量、数据完整性、访问和安全性的规划,同时降低已知和隐含的风险。数据管理战略还必须解决与数据管理相关的已知挑战。

数据管理战略通常由CDO拥有并维护,由数据治理委员会支持的数据管理团队实施。

数据管理战略的组成应包括:

1)令人信服的数据管理愿景。

2)数据管理的商业案例总结。

3)指导原则、价值观和管理观点。

4)数据管理的使命和长期目标。

5)数据管理成功的建议措施。

6)符合SMART原则(具体、可衡量、可操作、现实、有时间限制)的短期(12~24个月)数据管理计划目标。

7)对数据管理角色和组织的描述,以及对其职责和决策权的总结。

8)数据管理程序组件和初始化任务。

9)具体明确范围的优先工作计划。

10)一份包含项目和行动任务的实施路线图草案。

数据管理战略规划的可交付成果包括

1)数据管理章程。包括总体愿景、业务案例、目标、指导原则、成功衡量标准、关键成功因素、可识别的风险、运营模式等。

2)数据管理范围声明。包括规划目的和目标(通常为3年),以及负责实现这些目标的角色、组织和领导。

3)数据管理实施路线图。确定特定计划、项目、任务分配和交付里程碑。

a) 组织管理数据的高阶关系

我们从高阶关系角度上,抽象影响组织管理数据的基本驱动因素,形成战略及信息模型来指导我们进行数据管理活动。

i.战略一致性模型(战略对齐)

抽象了各种数据管理方法的基本驱动因素,模型的中心是数据和信息之间的关系。

围绕这一概念的是战略选择的4个基本领域:业务战略、IT战略、组织和流程以及信息系统。帮助理解数据和数据管理是如何影响组织决策的。

ii.阿姆斯特丹信息模型

与战略一致性模型一样,从战略角度看待业务和IT的一致性。

共有9个单元,它抽象出一个关注结构(包括规划和架构)和策略的中间层。此外,还要认识到信息通信的必要性(在图中表示为信息治理和数据质量支柱)

b) From 信息模型To 数据管理

那么,从个人的从事数据管理及数据治理工作的经验来说,希望从信息模型相关要素上找到对应数据管理活动的指导路径。

数据战略的制定及数据治理战略规划可以对照信息模型上的战略层的要素进行;

数据管理体系及数据管理执行策略(规划)可以对信息模型上的策略层的要素进行;

数据服务和数据开发活动需要充分考虑信息模型操作层的要素;

当然在整个数据管理活动中,需要满足信息治理的要求,以实现符合并满足要求的数据质量为导向。

02、DAMA-DMBOK2数据管理框架

数据管理涉及一组相互依赖的功能,每个功能都有自己的目标、活动和职责。数据管理专业人员需要考虑从抽象的企业资产中获取价值所固有的挑战、平衡战略和运营目标、特定业务和技术要求、风险和合规性需求,并理解数据所包含的内容以及数据是否高质量。

数据管理框架需要针对不同抽象级别提供了一系列关于如何管理数据的路径。这些视角提供了可用于阐明战略、制定路线图、组织团队和协调职能的洞察力。

DAMA-DMBOK2数据管理框架深入地介绍了构成数据管理总体范围的知识领域,框架包括:DAMA-DMBOK2数据管理框架(DAMA车轮图)、环境因素六边形图和知识领域语境关系图。

DAMA-DMBOK2数据管理框架(DAMA车轮图):定义了数据管理知识领域

将数据治理放在数据管理活动的中心,因为治理是实现功能内部一致性和功能之间平衡所必需的。其他知识领域(数据体系结构、数据建模等)围绕车轮平衡。

· DAMA环境因素六边形图:显示了人、流程和技术之间的关系,并为阅读 DMBOK 上下文图提供了一个关键。

目标和原则放在中心位置,因为这些目标和原则为人们应该如何执行活动以及有效地使用成功数据管理所需的工具提供了指导。

· DAMA知识领域语境关系图

每个上下文图都从知识领域的定义和目标开始。推动目标(中心)的活动分为四个阶段:计划(P)、开发(D)、操作(O)和控制(C)。左侧(流入活动)是输入和供应商。右侧(从活动流出)是可交付项和消费者。参与者列在活动下方。底部是影响知识领域各个方面的工具、技术和指标。

03、DMBOK金字塔(艾肯金字塔)

我们介绍一下赫赫有名的艾肯金字塔(DMBOK金字塔),彼得·艾肯(Peter Aiken)的框架中使用DMBOK知识领域来描述许多组织演化的情况。使用此框架,组织可定义一种演化路径,达到拥有可靠的数据和流程的状态,支持战略业务目标的实现。

艾肯金字塔将数据管理活动分为四个阶段,来描述不同阶段需要重点执行的数据管理知识领域范围。

第1阶段:组织购买包含数据库功能的应用程序。这意味着组织以此作为数据建模、设计、数据存储和数据安全的起点(例如,让一些人进来,让其他人出去)。要使系统在其数据环境中运行,还需要做数据集成和交互操作方面的工作。

第2阶段:一旦组织开始使用应用程序,他们将面临数据质量方面的挑战,但获得更高质量的数据取决于可靠的元数据和一致的数据架构,它们说明了来自不同系统的数据是如何协同工作的。

第3阶段:管理数据质量、元数据和架构需要严格地实践数据治理,为数据管理活动提供体系性支持。数据治理还支持战略计划的实施,如文件和内容管理、参考数据管理、主数据管理、数据仓库和商务智能,这些黄金金字塔中的高级应用都会得到充分的支持。

第4阶段:该组织充分利用了良好管理数据的好处,并提高了其分析能力。

04、DAMA车轮图的进化

商务智能和分析功能依赖于所有其他数据管理功能。它们直接依赖于主数据和数据仓库解决方案。但反过来,它们又依赖输入信息的系统和应用。如下面“DAMA功能领域依赖关系图”所示:

DAMA数据管理功能框架:从数据管理的指导目标开始:使组织能够像从其他资产中获取价值那样,从其数据资产中获取价值。派生价值需要生命周期管理,因此与数据生命周期相关的数据管理功能在图的中心进行了描述。这包括:为可靠、高质量的数据进行规划和设计;建立过程和功能来使用和维护数据;在各种类型的分析活动以及这些过程中使用数据,以提高其价值。

最后,在书中总结输出了DAMA车轮图的进化结果,如下图所示:

• 核心活动位于框架中心,包括元数据管理、数据质量管理和数据结构定义(架构)。

• 生命周期管理活动可以从多个方面定义,如计划的角度(风险管理、建模、数据设计、参考数据管理),实现的角度(数据仓库、主数据管理、数据存储和操作、数据集成和互操作、数据开发技术)。

• 生命周期管理活动源于数据的使用:主数据使用、文件和内容管理、商务智能、数据科学、预测分析、数据可视化。

• 数据治理活动通过战略、原则、制度和管理提供监督和遏制。它们通过数据分类和数据估值实现一致性。

相关文章:

一文了解数据管理框架以及数据战略制定方法

这一节主要介绍数据管理这一章的另一重要部分,也就是我们在数据管理经常使用到的数据管理框架以及数据战略制定方法。 要制定数据管理框架,或者是组织需要制定数据治理规划或数据管理规划,需要首先制定与业务战略对齐的数据战略。 01、数据…...

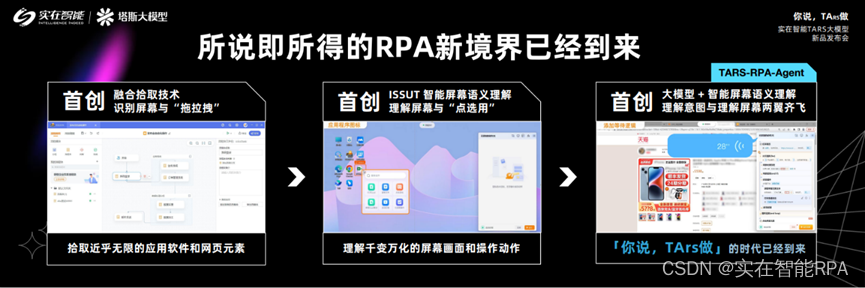

智能管家“贾维斯”走进现实?AI Agent或成2023科技领域新风向标

漫威粉们想必都知道《钢铁侠》系列电影中,有一个不可或缺的角色——贾维斯。但就算是没有看过任何一部大电影的路人,只要通过一个词就可以了解“贾维斯”是一个什么样的角色——智能管家。 作为托尼斯塔克的助手,贾维斯的存在让主人的生活更…...

【广州华锐互动】VR高层小区安全疏散演练系统

在今天的高科技时代,虚拟现实(VR)技术已经被广泛应用到各个领域,包括教育和培训。由广州华锐互动定制开发的VR高层小区安全疏散演练系统,开始在房地产行业中崭露头角。这种系统通过模拟真实的紧急情况,帮助…...

用Python做一个文件夹整理工具

文章目录 简介文件夹对话框文件映射组件完整组件 简介 我们的目的是做一个像下面这样的工具,前面两个输入框,用于输入源路径和目标路径,下面的图片、视频、音乐表示在目标路径中创建的文件夹,后面的文件后缀,表示将这…...

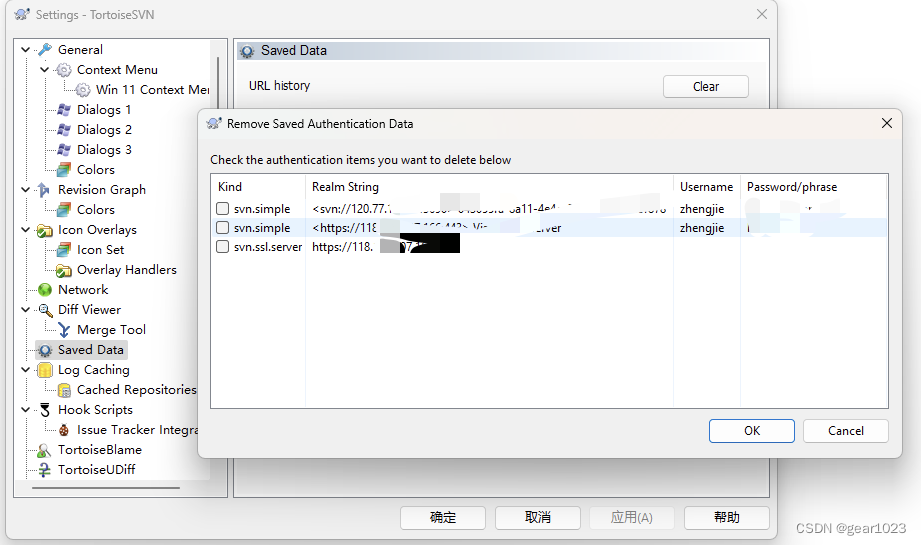

Tortoise SVN 察看本地缓存密码

1、打开设置(Settings) 2、查看保存的数据 3、打开鉴权数据 4、查看密码 CTRLSHIFT双击表格,就会出现一列密码列 (我的是Mac PD虚拟Win11,CTRLSHIFTOPTION双击表格) 原文见这里: Recover SVN …...

MSP430F5529晶振配置

MSP430(F5529)相比MSP430(F149)来讲,功能更加强大。 UCS简介 MSP430F5XX/MSP430F6XX系列器件的UCS包含有五种时钟源,依次是:XT1CLK、VLOCLK、REFOCLK、DCOCLK和XT2CLK。这五种时钟的详细介绍请参考该系列芯片的指导手册,其中XT1C…...

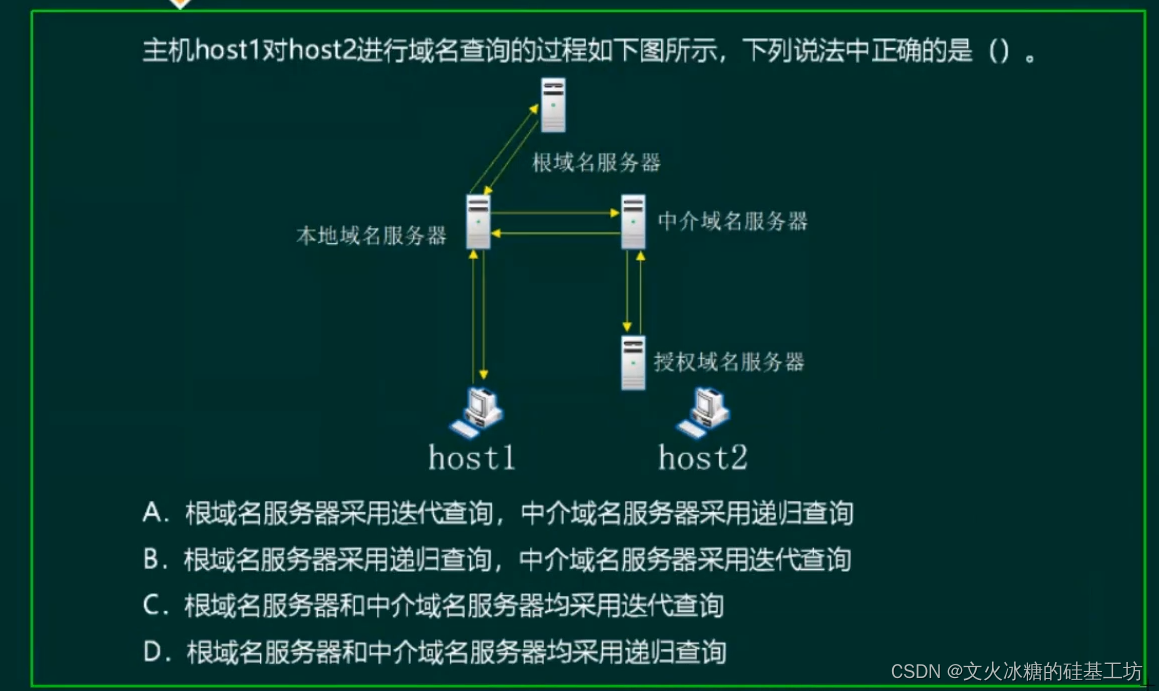

[架构之路-237]:目标系统 - 纵向分层 - 网络通信 - DNS的递归查询和迭代查询

目录 一、DNS协议与DNS系统架构 1.1 什么是DNS协议 1.2 为什么需要DNS协议 1.3 DNS系统架构 二、DNS系统的查询方式 2.1 递归与迭代的比较 2.2 DNS递归查询 2.3 DNS迭代查询 一、DNS协议与DNS系统架构 1.1 什么是DNS协议 DNS(Domain Name Systemÿ…...

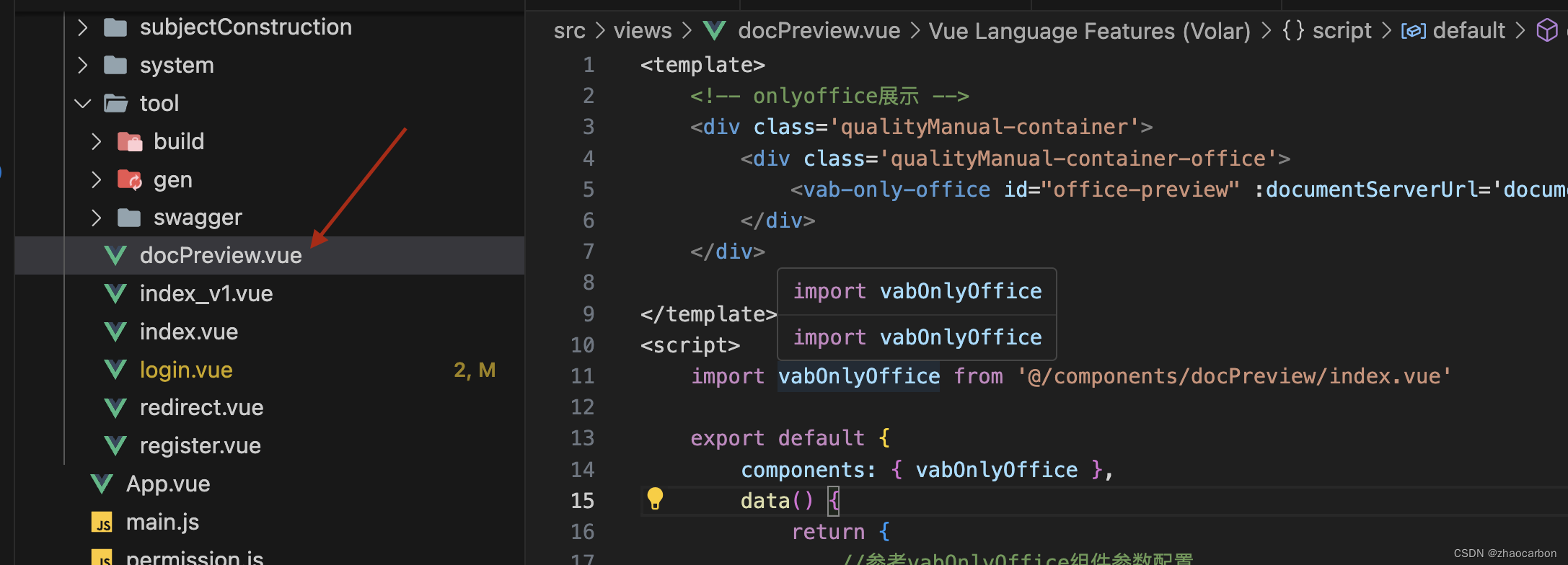

vue2 集成 Onlyoffice

缘起于进行了一次在线 Office 解决方案的调研,对比了 Office365、可道云、WPS Office、PageOffice 等厂商,最终敲定了使用 Onlyoffice,故整理了一份 Onlyoffice 从零开始系列教程,这是第一篇。 一、Onlyoffice 是什么?…...

天锐绿盾透明加密、半透明加密、智能加密这三种不同加密模式的区别和适用场景——@德人合科技-公司内部核心文件数据、资料防止外泄系统

由于企事业单位海量的内部数据存储情况复杂,且不同公司、不同部门对于文件加密的需求各不相同,单一的加密系统无法满足多样化的加密需求。天锐绿盾企业加密系统提供多种不同的加密模式,包括透明加密、半透明加密和智能加密,用户可…...

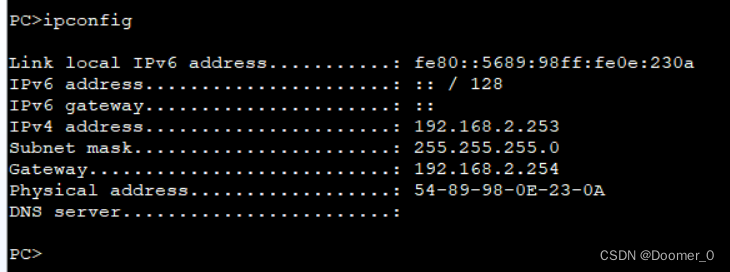

六、DHCP实验

拓扑图: DHCP协议,给定一个ip范围使其自动给终端分配IP,提高了IP分配的效率 首先对PC设备选择DHCP分配ip 首先先对路由器的下端配置网关的ip 创建地址池,通过globle的方式实现DHCP ip pool 地址池名称 之后设置地址池的网关地址…...

N沟道场效应管 FDA69N25深度图解 工作原理应用

深力科推荐一款 FDA69N25是高压 MOSFET产品,基于平面条形和 DMOS 技术。 该 MOSFET 产品专用于降低通态电阻,并提供更好的开关性能和更高的雪崩能量强度。 该器件系列适用于开关电源转换器应用,如功率因数校正(PFC)、…...

Python爬虫入门教程

文章目录: 一:Python基础 二:爬虫须知 1.流程 2.遵守规则 三:HTTP请求和响应 1.相关定义 2.HTTP请求响应 2.1 完整的HTTP请求 2.2 完整的HTTP响应 3.Requests库 四:HTML 1.HTML网页结构 2.常用标 参考&…...

使用正则前瞻检查密码强度

使用正则前瞻检查密码强度 题目要求 要求密码必须包含大小写字母,并且至少包含 $,_. 中的一个特殊字符。 在这道题中,我们可以使用正则表达式的前瞻运算来实现。 const reg /^(?.*\d)(?.*[a-z])(?.*[A-Z])(?.*[$,_.])[\da-zA-Z$,_.]{6,12}/;con…...

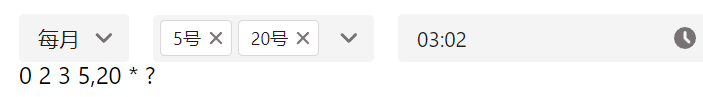

react+ts手写cron表达式转换组件

前言 最近在写的一个分布式调度系统,后端同学需要让我传入cron表达式,给调度接口传参。我去了学习了解了cron表达式的用法,发现有3个通用的表达式刚好符合我们的需求: 需求 每天 xx 的时间: 0 11 20 * * ? 上面是…...

居民健康素养调查的重要性及实施步骤)

民安智库(第三方市民健康素养调研)居民健康素养调查的重要性及实施步骤

一、背景和意义 健康素养是衡量一个社区或国家居民对健康知识的理解,以及他们如何将这些知识应用于日常生活中的能力的重要指标。它不仅包括了基本的医学知识,如疾病预防和治疗,也包括了生活方式的改善,如合理饮食和适当运动。因…...

Linux | vim的入门手册

目录 前言 一、什么是vim 二、vim编辑器的模式 1、插入模式 (1)用vim打开文件 (2)进入插入模式 2、默认模式 (1)光标移动 (2)复制、粘贴与剪切操作 (3&#x…...

B053 项目部署

目录 Linux简介虚拟机软件安装安装centos步骤备份系统网络设置 远程访问Linux步骤永久关闭CentOS防火墙 linux命令linux文件系统linux常用命令目录相关命令文件相关命令 安装JDK先卸载自带的JDK安装JDK复制压缩包到linux解压配置环境变量 安装MySql清理旧文件安装mysqlMysql编码…...

视觉Slam面试题(不定时更新)

文章目录 0 引言1 单目、双目、深度相机和RGBD相机的区别2 特征点法与直接法的优缺点3 等距变换、相似变换、仿射变换、射影变换的区别4 单应矩阵、本质矩阵和基础矩阵的区别5 Slam中为什么用李群李代数6 解释Slam中的绑架问题7 ORB、SIFT和SURF特征点检测算法的区别8 什么是对…...

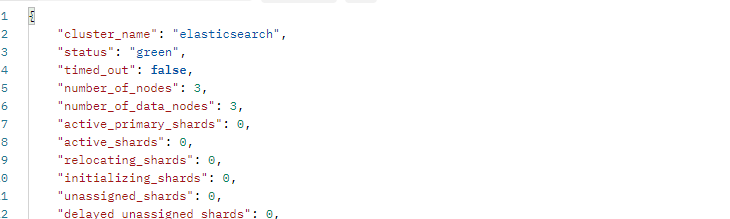

从入门到进阶 之 ElasticSearch 节点配置 集群篇

🌹 以上分享 ElasticSearch 安装部署,如有问题请指教写。🌹🌹 如你对技术也感兴趣,欢迎交流。🌹🌹🌹 如有需要,请👍点赞💖收藏🐱&a…...

UE4中无法保存项目问题

系列文章目录 文章目录 系列文章目录前言一、解决方法 前言 取消:停止保存所有资产并返回编辑器。 重试:尝试再次保存资产。 继续:仅跳过保存该资产。 当我点击继续时,关闭项目,然后重新打开项目,发现之前…...

label-studio的使用教程(导入本地路径)

文章目录 1. 准备环境2. 脚本启动2.1 Windows2.2 Linux 3. 安装label-studio机器学习后端3.1 pip安装(推荐)3.2 GitHub仓库安装 4. 后端配置4.1 yolo环境4.2 引入后端模型4.3 修改脚本4.4 启动后端 5. 标注工程5.1 创建工程5.2 配置图片路径5.3 配置工程类型标签5.4 配置模型5.…...

YSYX学习记录(八)

C语言,练习0: 先创建一个文件夹,我用的是物理机: 安装build-essential 练习1: 我注释掉了 #include <stdio.h> 出现下面错误 在你的文本编辑器中打开ex1文件,随机修改或删除一部分,之后…...

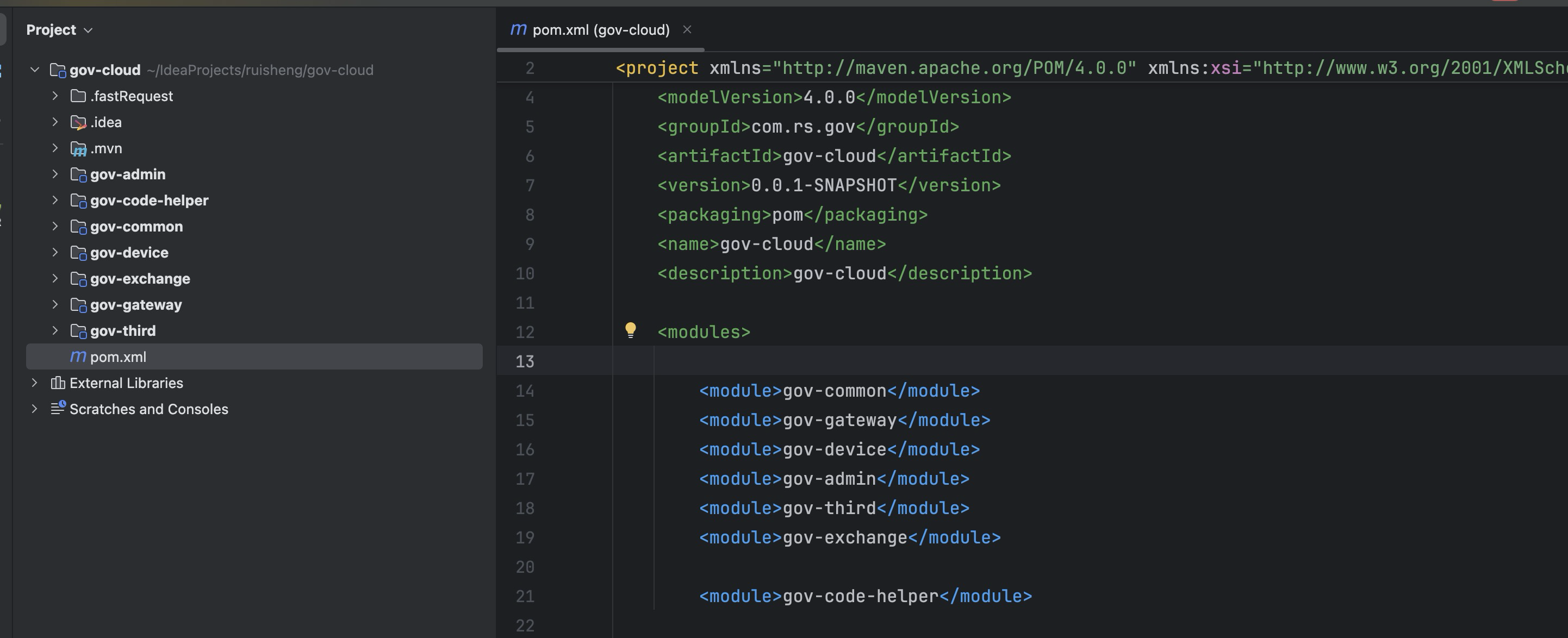

最新SpringBoot+SpringCloud+Nacos微服务框架分享

文章目录 前言一、服务规划二、架构核心1.cloud的pom2.gateway的异常handler3.gateway的filter4、admin的pom5、admin的登录核心 三、code-helper分享总结 前言 最近有个活蛮赶的,根据Excel列的需求预估的工时直接打骨折,不要问我为什么,主要…...

Python实现prophet 理论及参数优化

文章目录 Prophet理论及模型参数介绍Python代码完整实现prophet 添加外部数据进行模型优化 之前初步学习prophet的时候,写过一篇简单实现,后期随着对该模型的深入研究,本次记录涉及到prophet 的公式以及参数调优,从公式可以更直观…...

sqlserver 根据指定字符 解析拼接字符串

DECLARE LotNo NVARCHAR(50)A,B,C DECLARE xml XML ( SELECT <x> REPLACE(LotNo, ,, </x><x>) </x> ) DECLARE ErrorCode NVARCHAR(50) -- 提取 XML 中的值 SELECT value x.value(., VARCHAR(MAX))…...

unix/linux,sudo,其发展历程详细时间线、由来、历史背景

sudo 的诞生和演化,本身就是一部 Unix/Linux 系统管理哲学变迁的微缩史。来,让我们拨开时间的迷雾,一同探寻 sudo 那波澜壮阔(也颇为实用主义)的发展历程。 历史背景:su的时代与困境 ( 20 世纪 70 年代 - 80 年代初) 在 sudo 出现之前,Unix 系统管理员和需要特权操作的…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个生活电费的缴纳和查询小程序

一、项目初始化与配置 1. 创建项目 ohpm init harmony/utility-payment-app 2. 配置权限 // module.json5 {"requestPermissions": [{"name": "ohos.permission.INTERNET"},{"name": "ohos.permission.GET_NETWORK_INFO"…...

【学习笔记】深入理解Java虚拟机学习笔记——第4章 虚拟机性能监控,故障处理工具

第2章 虚拟机性能监控,故障处理工具 4.1 概述 略 4.2 基础故障处理工具 4.2.1 jps:虚拟机进程状况工具 命令:jps [options] [hostid] 功能:本地虚拟机进程显示进程ID(与ps相同),可同时显示主类&#x…...

蓝桥杯3498 01串的熵

问题描述 对于一个长度为 23333333的 01 串, 如果其信息熵为 11625907.5798, 且 0 出现次数比 1 少, 那么这个 01 串中 0 出现了多少次? #include<iostream> #include<cmath> using namespace std;int n 23333333;int main() {//枚举 0 出现的次数//因…...

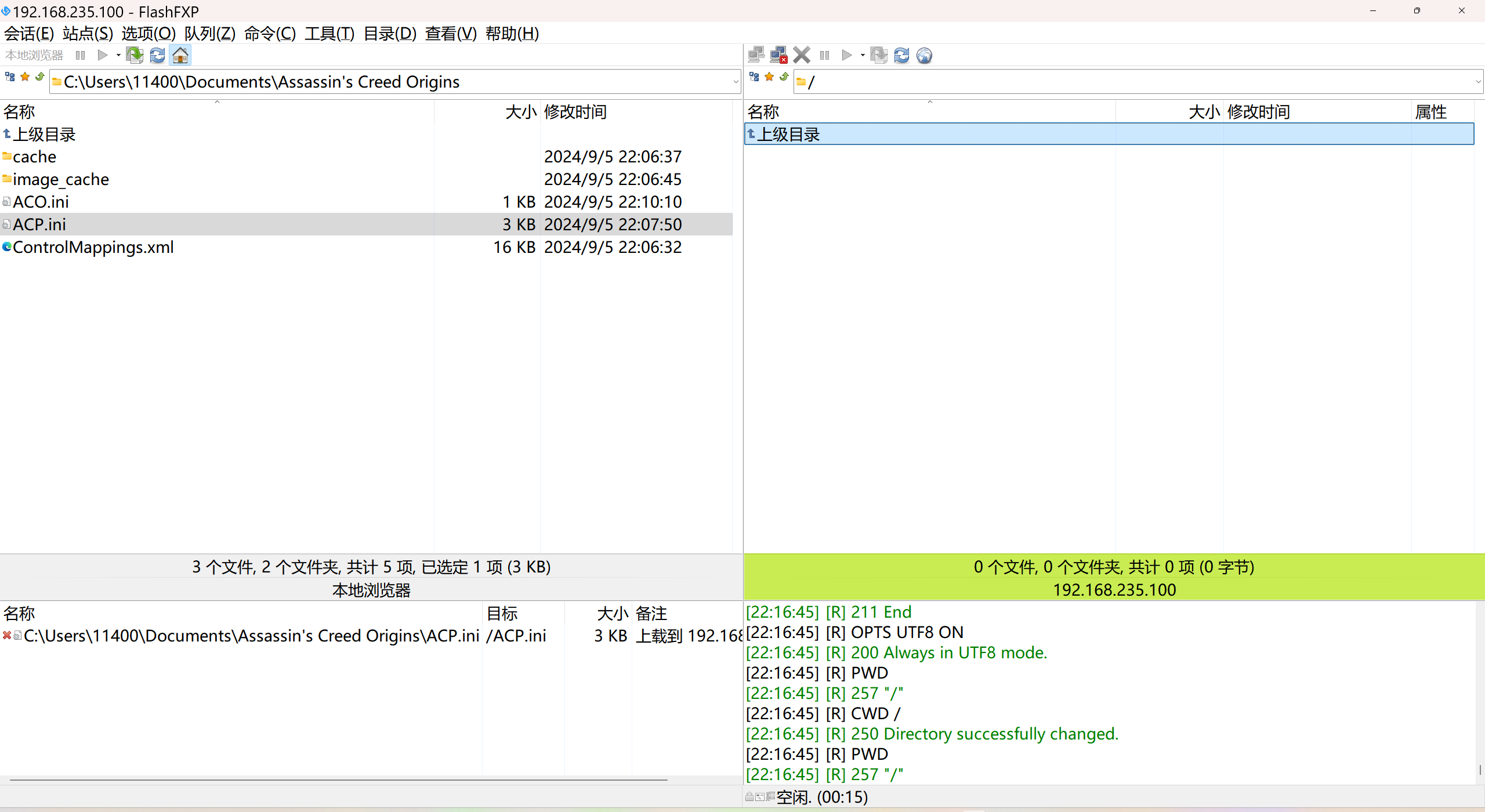

LINUX 69 FTP 客服管理系统 man 5 /etc/vsftpd/vsftpd.conf

FTP 客服管理系统 实现kefu123登录,不允许匿名访问,kefu只能访问/data/kefu目录,不能查看其他目录 创建账号密码 useradd kefu echo 123|passwd -stdin kefu [rootcode caozx26420]# echo 123|passwd --stdin kefu 更改用户 kefu 的密码…...