防火墙管理工具增强网络防火墙防御

防火墙在网络安全中起着至关重要的作用。现代企业具有多个防火墙,如:电路级防火墙、应用级防火墙和高级下一代防火墙(NGFW)的复杂网络架构需要自动化防火墙管理和集中式防火墙监控工具来确保边界级别的安全。

网络防火墙安全和日志管理工具,可帮助您管理防火墙规则,检测超出防火墙防御的恶意流量,集中收集、分析、关联和存档防火墙日志。

防火墙日志中记录了哪些重要数据

防火墙日志记录与您的网络交互的流量的详细信息以及防火墙实施的操作。它们主要包括:

- 流量的源和目标 IP 地址。

- 端口号。

- 使用的协议。

- 连接的状态。

- 防火墙允许和丢弃的数据包。

- 事件的日期和时间戳。

- 防火墙用户帐户和配置更改。

防火墙日志存储在哪里以及如何访问它们

以下是常用防火墙系统和默认防火墙日志存储路径的列表:

- Windows: C:\Windows\System32\LogFiles\Firewall

- Cisco:转到思科 Web 界面。然后转到“设备管理”>“日志”>“查看日志”。

- Barracuda:登录梭子鱼网络防火墙界面。转到“高级”选项卡>“系统日志设置”>“导出日志”。

- Fortinet:转到 Fortinet Web 界面并导航到“系统设置”>“事件日志”。使用筛选器提取所需的日志。

- PaloAlto:转到 PaloAlto 网络 UI,然后转到“监视>日志”>“日志类型”。

为什么需要特定工具来管理防火墙

企业使用硬件、软件甚至基于云的防火墙(防火墙即服务)的组合,这将创建一个具有一组异构网络实体的环境,要手动监控日志,安全管理员需要启用日志记录、管理日志存储以及研究和分析不同格式的日志。

考虑到防火墙生成的大量日志,这些费力的任务需要使用防火墙安全日志管理工具(如 EventLog Analyzer)自动执行,该工具为保护网络提供了广泛的有用功能,例如动态威胁处理、实时警报、日志存储管理、防火墙特定报告和分析仪表板。

网络防火墙安全管理工具功能

EventLog Analyzer 的以下功能支持网络防火墙安全管理。

- 检测安全事件并排查防火墙问题

- 监督对防火墙策略和规则所做的所有更改

- 监视管理员活动和用户帐户

- 检测和缓解外部威胁

检测安全事件并排查防火墙问题

凭借每秒 25,000 个日志的处理速率,可以有效地发现防火墙日志中记录的大量事件中的异常情况。精确检测并关联可疑事件,例如来自单个源的多个失败连接、不安全的出站连接和 IP 欺骗,以帮助安全管理员抵御持续的攻击。

使用设备严重性报告和系统事件报告排查并修复防火墙问题,这些报告记录了以下关键信息:

- 防火墙接口状态。

- 防火墙系统关闭和重新启动。

- 要调试的失败命令、错误事件、警告和事件。

监督对防火墙策略和规则所做的所有更改

深入了解防火墙规则和策略修改,了解最近添加、删除和修改的策略。了解谁在何时何地进行了更改。此外,还可以设置警报配置文件,以接收有关防火墙策略更改以及启用和禁用这些策略的实时通知,根据邮寄给您的报告进行调查,并检查对防火墙策略实施的操作是否合法。

监视管理员活动和用户帐户

监控防火墙上的网络管理员活动,以防止特权访问滥用。获取有关用于访问防火墙的帐户和实施的更改的详细审核报告。通过跟踪最近添加、删除和修改的管理员帐户,保护您的防火墙免受恶意内部访问、新添加的组、以及未经授权的用户权限升级。

检测和缓解外部威胁

通过将防火墙日志与内置威胁数据库相关联,分析和调查外部攻击尝试,例如针对开放端口的端口扫描攻击、尝试重新配置防火墙规则的恶意软件、SYN 攻击和拒绝服务攻击。EventLog Analyzer 的防火墙安全分析仪表板可帮助您根据用户,设备,IP,端口和协议深入了解允许和拒绝的防火墙流量。

访问数百个预先启用的警报配置文件,添加其他条件,并根据事件的严重性对优先级进行分类和设置优先级。还可以通过工作流自动执行标准响应措施来响应检测到的防火墙安全事件并修正威胁。

其他的相关功能

- 实时了解防火墙 VPN 活动

- 对防火墙日志进行取证分析

- 合规报告

- 防火墙日志安全存储

实时了解防火墙 VPN 活动

通过分析防火墙 VPN 日志来监视对企业资源的远程访问,从 VPN 趋势报告中检测异常用户行为,例如按源、用户和远程主机分类的成功和失败登录。

对防火墙日志进行取证分析

防火墙分析仪和高速搜索引擎具有灵活的查询功能,支持安全事件挖掘和网络入侵的彻底查询,高级搜索选项允许您关联多个查询结果,以调查防火墙攻击尝试并获取相关事件的详细时间线。

合规报告

遵守IT安全标准,如HIPAANERC、ISLP、SOX 和 FISMA使用EventLog Analyzer的自动防火墙审计和预定义的报告模板。

防火墙日志安全存储

安全管理存档防火墙日志,并使用EventLog Analyzer的加密和时间戳技术保护它们不被篡改,这些日志是取证分析和IT遵从性审计的重要来源。

选择网络防火墙管理工具的理由

- 集中式日志管理系统:集中式日志收集、分析、关联和上报功能解决了现代企业分层防火墙架构监控的复杂性,并确保全面的防火墙管理。

- 深入的审计和报告:详尽的审计报告可帮助您检查防火墙安全规则的有效性、任何现有漏洞以及网络流量趋势。

- 强大的关联引擎:使用预定义关联规则和过滤器将防火墙流量日志与网络中检测到的可疑事件相关联,使用自定义规则生成器定义新的攻击模式,并设置参数以引发警报。

- 增强型威胁情报:与国际威胁数据库的标准化信息交换,能够立即识别数百万个全球阻止列表的 IP 和恶意来源,访问威胁分析报告中的见解,以重新配置防火墙规则并增强外围安全性。

- 自动化事件管理:通过紧急措施自动响应安全事件,例如隔离受影响的系统以及向防火墙设备添加新的入站和出站规则,您可以使用具有简单拖放 UI 的工作流管理页面来配置要实施的步骤。

EventLog Analyzer 网络防火墙安全和日志管理工具,使安全管理员可以轻松监视防火墙日志、执行防火墙分析和检测异常,使用关联和实时警报来主动检测和缓解潜在威胁。

相关文章:

防火墙管理工具增强网络防火墙防御

防火墙在网络安全中起着至关重要的作用。现代企业具有多个防火墙,如:电路级防火墙、应用级防火墙和高级下一代防火墙(NGFW)的复杂网络架构需要自动化防火墙管理和集中式防火墙监控工具来确保边界级别的安全。 网络防火墙安全和日…...

34 机器学习(二):数据准备|knn

文章目录 数据准备数据下载数据切割转换器估计器 kNN正常的流程网格多折交叉训练原理讲解距离度量欧式距离(Euclidean Distance)曼哈顿距离(Manhattan Distance)切比雪夫距离 (Chebyshev Distance)还有一些自定义的距离 就请读者自行研究 再识K-近邻算法API选择n邻居的思辨总结…...

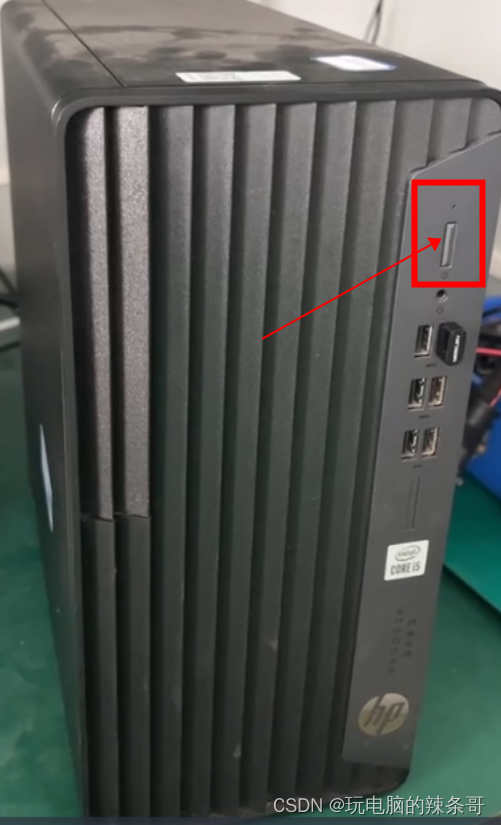

企业工厂车间台式电脑经常有静电导致开不开机,如何彻底解决?

环境: HP 480G7 Win10 专业版 问题描述: 企业工厂车间台式电脑经常有静电导致开不开机,如何彻底解决? 开机电源指示灯闪,显示器黑屏没有画面开不了机,一般是把主机电源断了,把主机盖打开 把内存条拔了之后长按开机按键10秒以上然后插上内存条开机正常 相对与有些岗…...

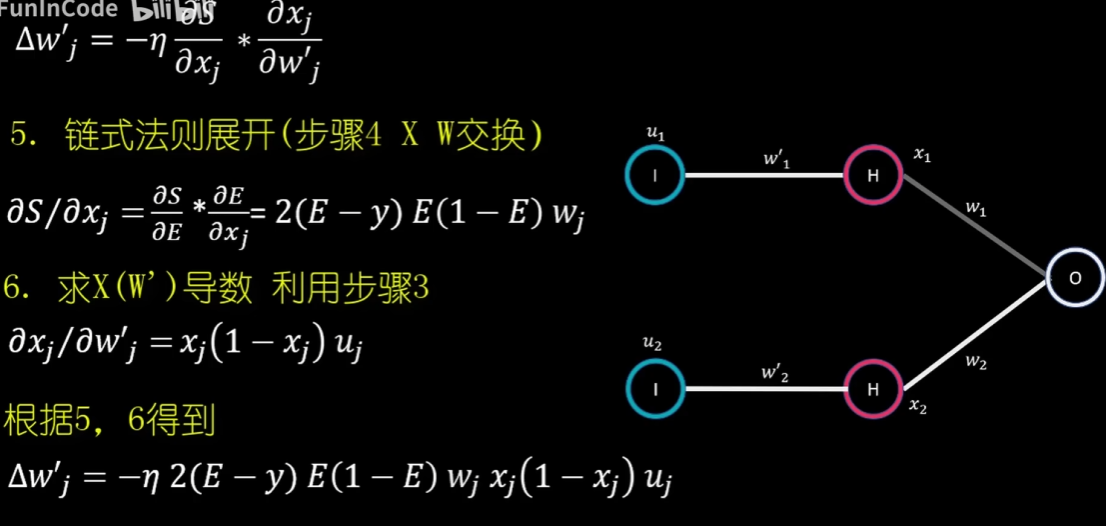

【数之道 05】走进神经网络模型、机器学习的世界

神经网络 神经网络(ANN)神经网络基础激活函数 神经网络如何通过训练提高预测准确度逆向参数调整法 (BackPropagation)梯度下降法链式法则增加一层 b站视频连接 神经网络(ANN) 最简单的例子,视…...

笔记——基本类型)

C现代方法(第7章)笔记——基本类型

文章目录 第7章 基本类型7.1 整数类型7.1.1 C99中的整数类型7.1.2 整型常量7.1.3 C99中的整型常量7.1.4 整数溢出7.1.5 读/写整数 7.2 浮点类型7.2.1 浮点常量7.2.2 读/写浮点数 7.3 字符类型7.3.1 字符操作7.3.2 有符号字符和无符号字符7.3.3 算术类型7.3.4 转义序列7.3.5 字符…...

ON DUPLICATE KEY UPDATE 导致自增ID跳跃式增长

1. 语法 INSERT INTO table_name VALUES(null,param,..) ON DUPLICATE KEY UPDATE param_name VALUES(param_name);2. 介绍 ON DUPLICATE KEY UPDATE 会根据主键或唯一索引检索当前记录是否已经存在,存在更新,不存在插入; 优先级ÿ…...

python学习笔记5-堆

题目链接 heapify(q) 初始化一个列表q成为小根堆这道题取反使之成为大根堆heappop(q) 弹出堆顶heappush(q, e) 将e插入堆中 class Solution:def maxKelements(self, nums: List[int], k: int) -> int:q [-x for x in nums]heapify(q)ans 0for _ in range(k):x heappop(…...

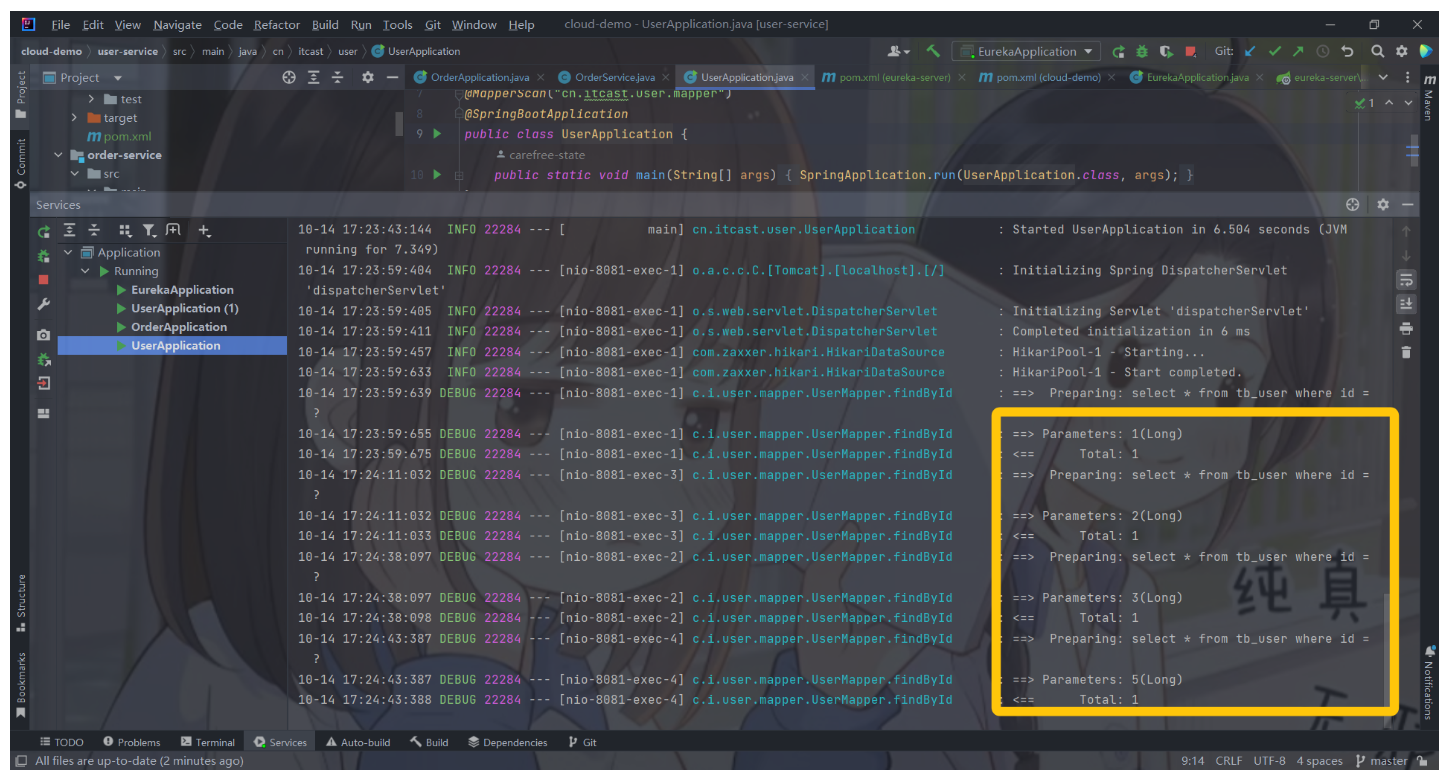

【微服务 SpringCloud】实用篇 · Eureka注册中心

微服务(3) 文章目录 微服务(3)1. Eureka的结构和作用2. 搭建eureka-server2.1 创建eureka-server服务2.2 引入eureka依赖2.3 编写启动类2.4 编写配置文件2.5 启动服务 3. 服务注册1)引入依赖2)配置文件3&am…...

WebSocket学习笔记

一篇文章理解WebSocket原理 1.HTTP协议(半双工通信): HTTP是客户端向服务器发起请求,服务器返回响应给客户端的一种模式。 特点: 1.只能是客户端向服务器发起请求,是单向的。 2.服务器不能主动发送数据给客户端。 半双工通信…...

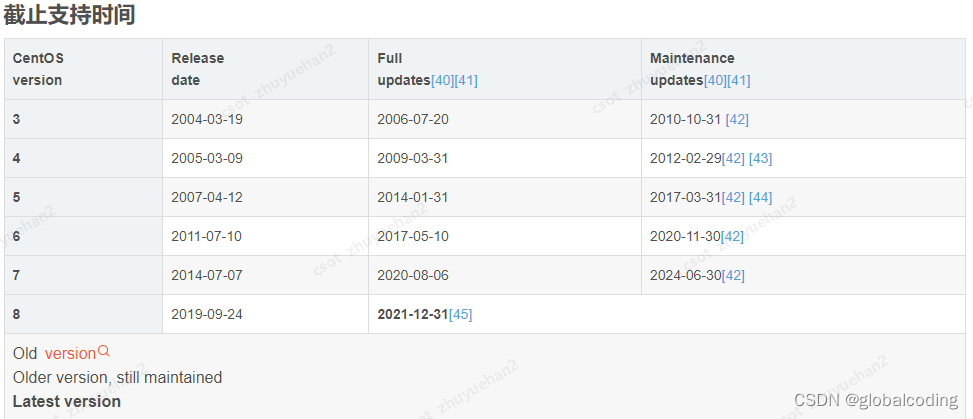

centos 内核对应列表 内核升级 linux

近期服务器频繁出现问题,找运维同事排查,说是系统版本和内核版本和官方不一致,如下: Release 用的是7.8, kernal 用的是 5.9 我一查确实如此: 内核: Linux a1messrv1 5.9.8-1.el7.elrepo.x86_64 发行版 Cen…...

如何判断a类b类c类ip地址

在计算机网络中,IP地址用于标识和定位网络上的设备。IP地址根据其范围和结构划分为A类、B类和C类等不同类型。了解如何判断IP地址所属的类型对于理解网络结构和进行网络管理非常重要。虎观代理小二二将介绍如何判断IP地址的类别,以帮助读者更好地理解和应…...

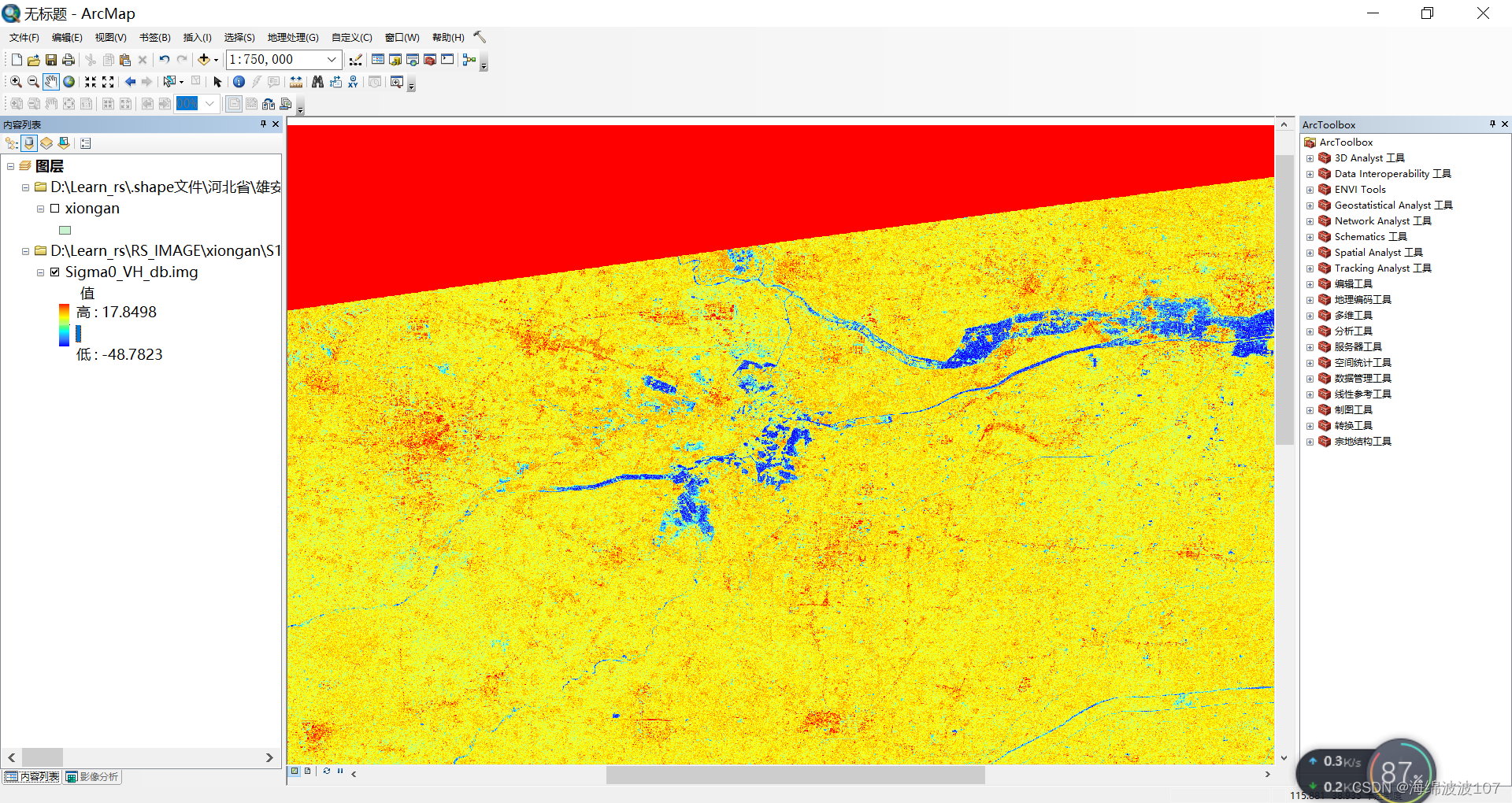

SNAP对Sentinel-1预处理

SNAP对Sentinel-1预处理 一、导入数据 二、轨道校正 点击run开始处理 三、噪声去除 打开S-1 Thermal Noise Removal工具 如果选中了VH,就只会输出一个VH极化结果 四、辐射定标 Run 五、滤波处理 六、地形校正 这边的dem需要自己下载 dem下载地址 如果一格…...

阈值法提取森林面积)

GEE案例——指定区域纯净森林提取分析(红和近红外波段)阈值法提取森林面积

本教程主要是利用影像波段的近红外和红波段的指数作为森林区域的筛选,利用大津法进行指定区域的森林夏季的遥感影像的红波段和近红外波段。 简介: 提取森林范围是遥感影像处理中的一项常见任务。以下是可能用到的一些步骤: 1. 数据预处理:首先,需要进行数据预处理,包括…...

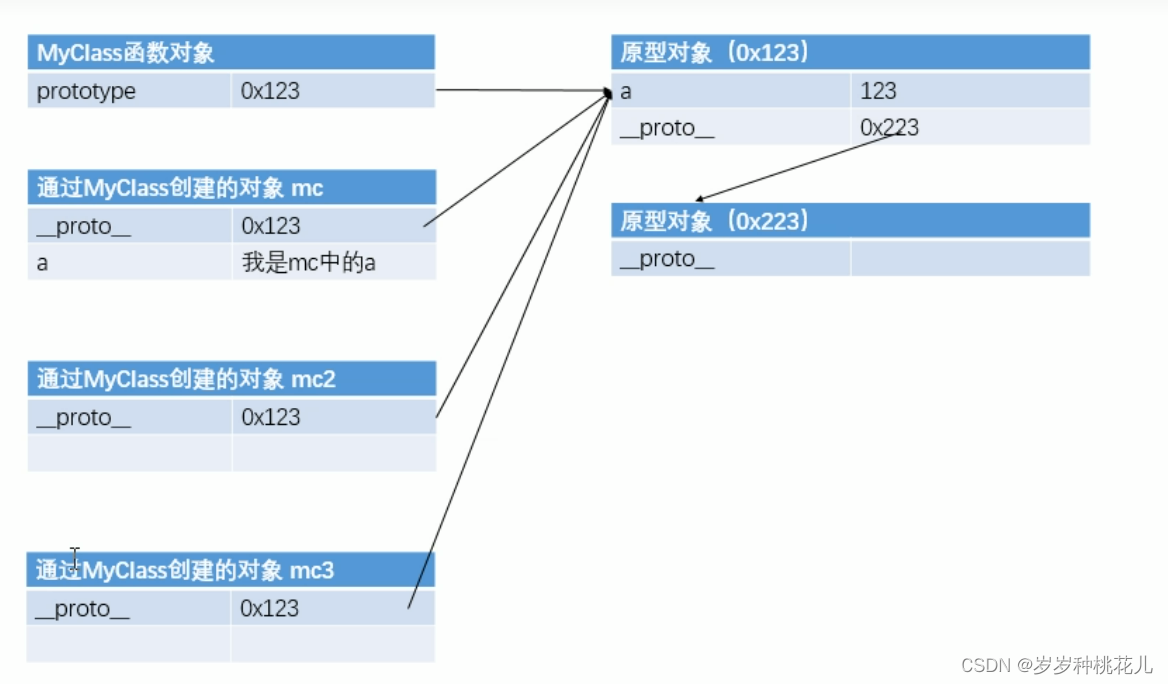

JavaScript从入门到精通系列第二十一篇:JavaScript中的原型对象详解

文章目录 前言 一:原型对象 1:什么是原型对象 2:原型对象的作用 3:通过原型对象实现工厂方法 二:原型对象咋说 1:in和原型对象 2:hasOwnProperty()函数 3:hasOwnProperty()来…...

app.json: [“usingComponents“][“van-icon“]: “@vant/weapp/icon/index“ 未找到

维护一个微信小程序的项目,运行报错如下: app.json: ["usingComponents"]["van-icon"]: "vant/weapp/icon/index" 未找到解决办法 我只说我用到的,如果解决不了你的问题,详细的可以参照官方文档&…...

Kotlin中循环语句

在Kotlin中,循环语句有多种形式,包括while循环、do-while循环、for循环等。下面将逐个说明每种形式的使用。 while循环: var n: Int 5 while (n > 0) {println("n$n")n-- }上述代码中,使用while循环打印n的值&…...

Java String之正则表达式

Java String之正则表达式 导言 最近做项目时,遇到了限制输入字符格式的问题,采用了Java String的正则表达式,下面针对正则表达式使用进行概述 正则表达式 正则表达式类似可以通俗的理解为字符模板,通过符号的方式进行表述&…...

Kotlin 协程再探之为什么使用协程反而更慢了?

前言 在几个月前,我曾经写了一篇文章,Kotlin 协程中的并发问题:我明明用 mutex 上锁了,为什么没有用?,讲述在某次 debug 某个问题时,发现同事写的 Koltin 协程某个不恰当的地方,并最…...

:MapReduce中的OutputFormat)

Hadoop3教程(十六):MapReduce中的OutputFormat

文章目录 (105)OutputFormat概述(106)自定义OutputFormat案例需求分析(107/108)自定义OutputFormat案例实现自定义Mapper自定义Reducer自定义OutputFormatDriver 参考文献 (105)Outp…...

通过表查询 sm37 排程运行情况 JOB 数据保存在表TBTCP 和 TBTCO中

sm36 设置排程 sm37 查看排程 se11 查表 Values for TBTCO-STATUS: A - Cancelled F - Completed P - Scheduled R - Active S - Released JOB 数据保存在表TBTCP 和 TBTCO中 参考 https://blog.51cto.com/u_15680210/5757746?articleABtest0 https://answers.sap.co…...

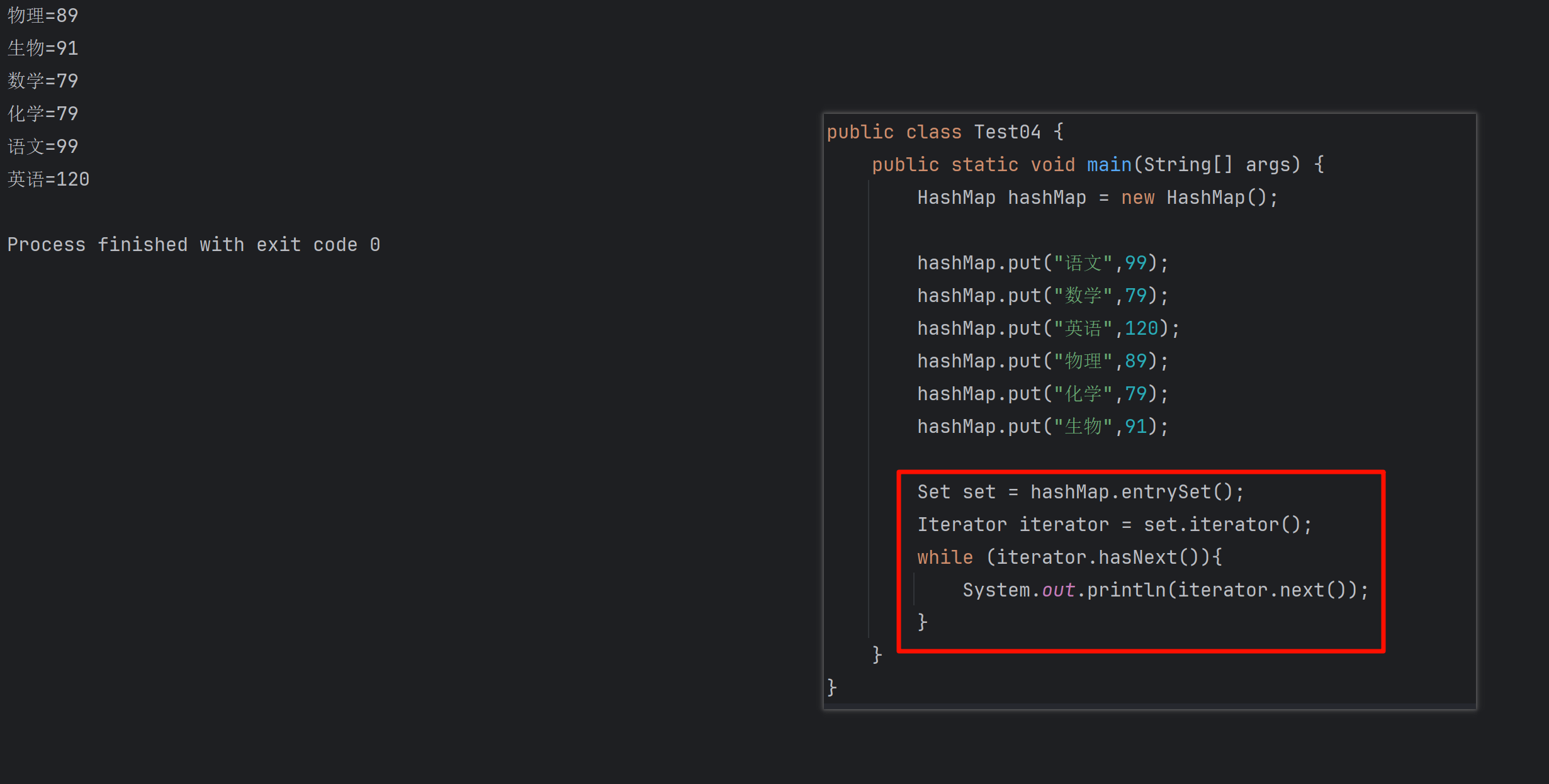

遍历 Map 类型集合的方法汇总

1 方法一 先用方法 keySet() 获取集合中的所有键。再通过 gey(key) 方法用对应键获取值 import java.util.HashMap; import java.util.Set;public class Test {public static void main(String[] args) {HashMap hashMap new HashMap();hashMap.put("语文",99);has…...

【JVM】- 内存结构

引言 JVM:Java Virtual Machine 定义:Java虚拟机,Java二进制字节码的运行环境好处: 一次编写,到处运行自动内存管理,垃圾回收的功能数组下标越界检查(会抛异常,不会覆盖到其他代码…...

Swagger和OpenApi的前世今生

Swagger与OpenAPI的关系演进是API标准化进程中的重要篇章,二者共同塑造了现代RESTful API的开发范式。 本期就扒一扒其技术演进的关键节点与核心逻辑: 🔄 一、起源与初创期:Swagger的诞生(2010-2014) 核心…...

2025季度云服务器排行榜

在全球云服务器市场,各厂商的排名和地位并非一成不变,而是由其独特的优势、战略布局和市场适应性共同决定的。以下是根据2025年市场趋势,对主要云服务器厂商在排行榜中占据重要位置的原因和优势进行深度分析: 一、全球“三巨头”…...

CSS设置元素的宽度根据其内容自动调整

width: fit-content 是 CSS 中的一个属性值,用于设置元素的宽度根据其内容自动调整,确保宽度刚好容纳内容而不会超出。 效果对比 默认情况(width: auto): 块级元素(如 <div>)会占满父容器…...

uniapp 字符包含的相关方法

在uniapp中,如果你想检查一个字符串是否包含另一个子字符串,你可以使用JavaScript中的includes()方法或者indexOf()方法。这两种方法都可以达到目的,但它们在处理方式和返回值上有所不同。 使用includes()方法 includes()方法用于判断一个字…...

零知开源——STM32F103RBT6驱动 ICM20948 九轴传感器及 vofa + 上位机可视化教程

STM32F1 本教程使用零知标准板(STM32F103RBT6)通过I2C驱动ICM20948九轴传感器,实现姿态解算,并通过串口将数据实时发送至VOFA上位机进行3D可视化。代码基于开源库修改优化,适合嵌入式及物联网开发者。在基础驱动上新增…...

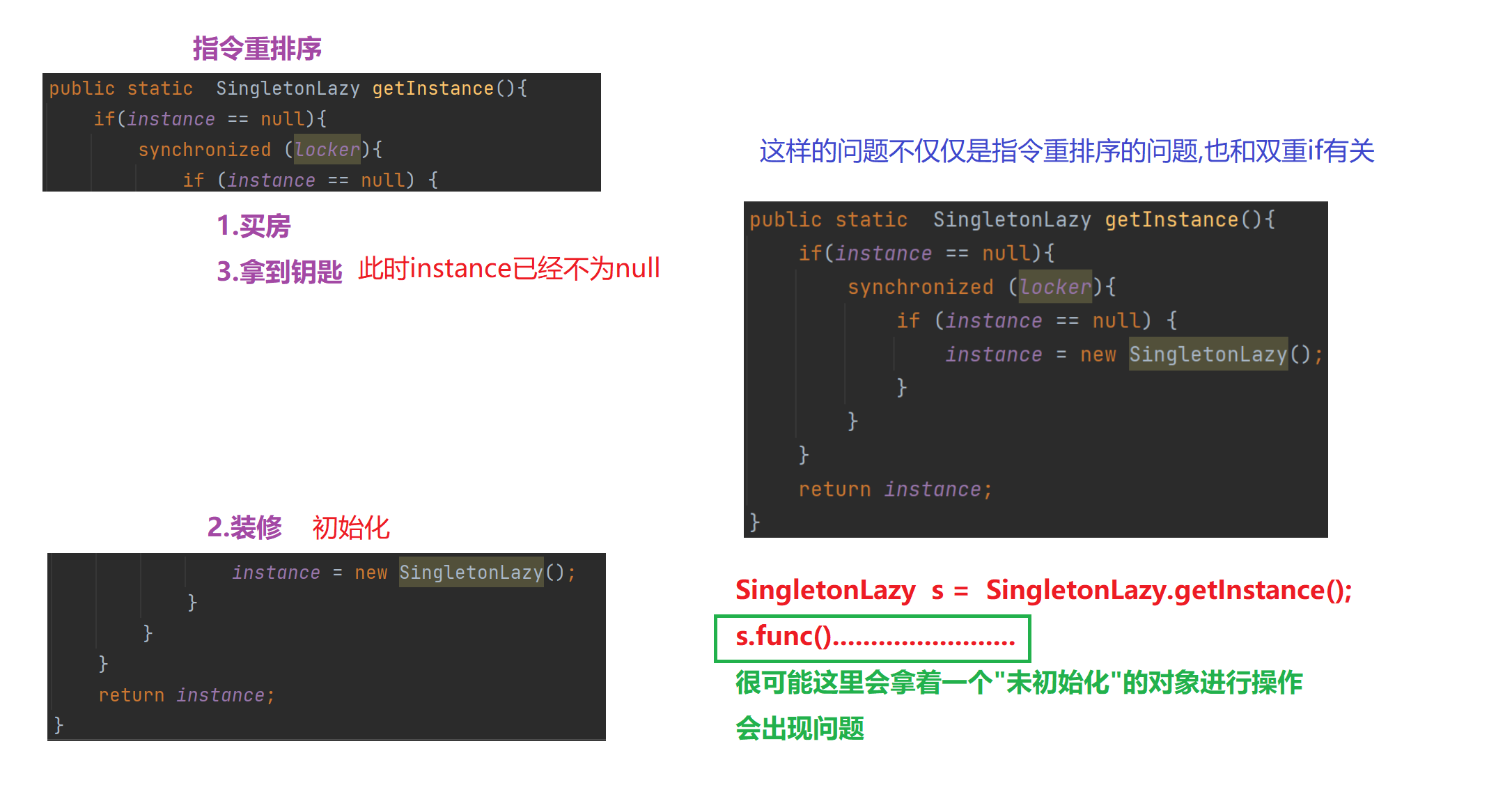

【多线程初阶】单例模式 指令重排序问题

文章目录 1.单例模式1)饿汉模式2)懒汉模式①.单线程版本②.多线程版本 2.分析单例模式里的线程安全问题1)饿汉模式2)懒汉模式懒汉模式是如何出现线程安全问题的 3.解决问题进一步优化加锁导致的执行效率优化预防内存可见性问题 4.解决指令重排序问题 1.单例模式 单例模式确保某…...

开疆智能Ethernet/IP转Modbus网关连接鸣志步进电机驱动器配置案例

在工业自动化控制系统中,常常会遇到不同品牌和通信协议的设备需要协同工作的情况。本案例中,客户现场采用了 罗克韦尔PLC,但需要控制的变频器仅支持 ModbusRTU 协议。为了实现PLC 对变频器的有效控制与监控,引入了开疆智能Etherne…...

NineData数据库DevOps功能全面支持百度智能云向量数据库 VectorDB,助力企业 AI 应用高效落地

NineData 的数据库 DevOps 解决方案已完成对百度智能云向量数据库 VectorDB 的全链路适配,成为国内首批提供 VectorDB 原生操作能力的服务商。此次合作聚焦 AI 开发核心场景,通过标准化 SQL 工作台与细粒度权限管控两大能力,助力企业安全高效…...