10种新型网络安全威胁和攻击手法

2023年,网络威胁领域呈现出一些新的发展趋势,攻击类型趋于多样化,例如:从MOVEit攻击可以看出勒索攻击者开始抛弃基于加密的勒索软件,转向窃取数据进行勒索;同时,攻击者们还减少了对传统恶意软件的依赖,转向利用远程监控和管理(RMM)等合法工具;此外,为了绕过端点检测和响应(EDR)的防护,基于身份的攻击还在继续激增。

日前,专业网络媒体CRN访谈了Huntress、CrowdStrike、Zscaler、Mandiant、Microsoft和Cisco等多家公司的专业安全研究人员,并整理出当前值得关注的10种新兴威胁趋势和黑客攻击手法,涉及了网络钓鱼和社会工程、数据窃取和勒索以及软件供应链攻击等多个方面。

01

最小破坏性攻击

安全研究人员发现,今天的攻击者更加关注窃取数据和获取利益,因此他们在实施网络攻击时,会尽量避免给受害者带来严重的破坏,因此不再使用大范围加密数据的攻击模式,而是选择最小破坏性的攻击手法。

研究人员甚至发现,一些攻击者在进行攻击的同时,还会将自己重新塑造成一种“安全顾问”的角色。一些勒索软件攻击者在完成勒索攻击后,甚至还推出了“安全顾问服务”,他们会为被攻击的企业提供付费版安全性审计报告,概述如何更有效地保护企业网络系统环境。通过这些方式,攻击者似乎在向受害者表明,他们其实是在“帮助”企业,而不是在搞破坏。

02

新型勒索软件攻击

2023年网络威胁领域的一个新动向是,由于获得了访问泄露源代码和应用构建工具的权限,各大勒索攻击团伙开始不断改进攻击手法和模式,使得新一代勒索软件攻击变得更加复杂和更有针对性。在面对新型勒索软件攻击时,大多数企业组织会处于极度弱势,根本难以招架。美国联邦调查局(FBI)在9月份发出警告,提醒企业组织关注勒索软件威胁出现了两个新趋势,第一个新趋势是威胁组织对同一受害者接连进行多次勒索软件攻击,并且攻击时间挨得很近。这类攻击通常会部署多种不同的勒索软件变体;第二个新趋势是,勒索软件威胁分子在攻击过程中采用新的手法来破坏数据,部署擦除器工具,试图向受害者施压。

03

向受害者更大施压

攻击者们普遍认为,只有向受害企业实施更大的压力,他们才会更好满足自己提出的赎金要求。以勒索犯罪组织Clop为例,该组织实施了今年最大规模勒索攻击之一的MOVEitluo活动。在攻击活动中,Clop一直在尝试不同的方法来发布和推送这些信息。最传统的方式是在开放的互联网上搭建泄密网站,但这类网站很容易被识别和阻止,因此攻击者们开始提供被盗数据种子文件,并采用去中心化的分发系统,这些种子文件更难被删除,而且下载起来更快。

04

为了利益的结盟合作

在最近针对赌场运营商米高梅(MGM)和凯撒娱乐的攻击活动中,研究人员发现了许多令人担忧的因素,攻击者不仅利用社会工程伎俩欺骗了IT服务台,成功获取到非法的访问权限,同时,另一个更加令人不安的动向是,两起攻击事件的背后都有多个攻击组织的合作,包括讲英语的Scattered Spider黑客组织与讲俄语的Alphv勒索软件团伙。Scattered Spider使用了由Alphv提供的BlackCat勒索软件,而Alphv团伙的成员之前隶属DarkSide,该组织是Colonial Pipeline攻击的幕后黑手。欧美的黑客组织与讲俄语的黑客组织结盟合作在之前非常罕见,这或许会促使网络攻击的威胁态势往令人不安的新方向发展。

05

针对虚拟设备的RaaS

据研究人员观察,勒索软件即服务(RaaS)已经将目标移到了VMware流行的ESXi虚拟机管理程序。2023年4月,一个名为MichaelKors的新RaaS团伙为其加盟者提供了针对Windows和ESXi/Linux系统的勒索软件二进制文件。使用专门针对ESXi的RaaS平台成为越来越吸引网络犯罪分子的新目标,原因是这些虚拟设备上缺少安全工具、对ESXi接口缺乏足够的网络分段,同时,大量的ESXi漏洞也让攻击者更容易得手。

06

生成式AI威胁

基于生成式AI的网络攻击是一种非常新的威胁,它们带来了诸多众所周知的安全风险,其中之一是降低了恶意分子的攻击门槛,比如黑客通过使用OpenAI撰写出更逼真的网络钓鱼邮件。

安全研究人员还发现了专门供恶意黑客及其他犯罪分子使用的生成式AI工具,包括WormGPT、FraudGPT和DarkGPT。甚至连ChatGPT本身也可以为黑客提供重要帮助,比如为非英语母语人群改善语法。目前,还没有有效的防护措施来阻止基于生成式AI的攻击威胁。

07

深度伪造工具

深度伪造被视为潜在的安全威胁已有一段时日,它们可以成功地欺骗受害者。这个领域最近的一个动向是出现了为网络钓鱼设计的深度伪造视频制作软件。8月中旬,Mandiant的研究人员在地下论坛看到了宣传这种软件的广告。该软件旨在通过使用深度伪造功能,帮助恶意团伙看起来更加个性化。这是目前发现的首款专为网络钓鱼骗局设计的深度伪造视频技术。

同时,音频深度伪造在2023年也开始兴风作浪,一方面是由于语音克隆软件日益普及。音频深度伪造也被广泛用于转账骗局。这个领域更严重的威胁是,攻击者可能最终能够实现实时语音深度伪造,从而能够以最小的延迟将自己的声音转换成克隆的声音。

08

利用Teams的网络钓鱼

2023年,安全研究人员发现了利用微软Teams的攻击活动。攻击者使用了受攻击的微软365账户进行网络钓鱼攻击,使用Teams消息发送诱饵来引诱用户,并确保多因素身份验证(MFA)提示获得批准,从目标组织窃取凭据。研究人员表示,这个名为Midnight Blizzard的组织很可能在基于Teams的攻击中达成目标。

9月初,Truesec公司调查了另一起使用Teams网络钓鱼邮件分发附件的活动,该活动旨在安装DarkGate Loader恶意软件,而这个恶意软件可用于从事诸多恶意活动(包括部署勒索软件)。

同样在9月份,一个编号为Storm-0324的网络犯罪组织使用开源工具分发攻击载荷时,通过微软Teams聊天发送网络钓鱼诱饵。不过这些攻击与使用Teams的Midnight Blizzard活动无关,它们的目的主要是为了获得初始访问权限以从事恶意活动,比如部署勒索软件。

09

双重供应链攻击

2023年3月,应用广泛的通信软件开发商3CX遭受了一次类似SolarWinds的严重供应链攻击。研究人员调查后发现,与过去的软件供应链攻击相比,3CX攻击的最大特点是双重供应链攻击,因为这是由早期的供应链攻击造成的,攻击者篡改了金融软件公司Trading Technologies分发的软件包,因此,可以认为是一起软件供应链攻击导致了另一起软件供应链攻击。研究人员特别指出,3CX攻击是在几周内而不是在几个月内被发现的,这似乎限制了这起事件给3CX及终端客户造成的影响。

10

升级版应付账款欺诈

应付账款欺诈指攻击者冒充供应商,向目标受害者发送使用自己账号的发票,这不是新骗局。然而,这种威胁目前有了一种更隐蔽的新变体,可以用来实施针对性很强的欺骗。攻击者会通过社会工程进入到受害者的邮件账户并篡改邮件规则,将企业收到的发票转发给自己并删除发票,防止受害者收到真正的发票。在此之后,攻击者就会篡改发票,添加其自己的账号,并再此发送给受害者。

相关文章:

10种新型网络安全威胁和攻击手法

2023年,网络威胁领域呈现出一些新的发展趋势,攻击类型趋于多样化,例如:从MOVEit攻击可以看出勒索攻击者开始抛弃基于加密的勒索软件,转向窃取数据进行勒索;同时,攻击者们还减少了对传统恶意软件…...

Elasticsearch:painless script 语法基础和实战

摘要:Elasticsearch,Java script的作用 script是Elasticsearch的拓展功能,通过定制的表达式实现已经预设好的API无法完成的个性化需求,比如完成以下操作 字段再加工/统计输出字段之间逻辑运算定义查询得分的计算公式定义特殊过…...

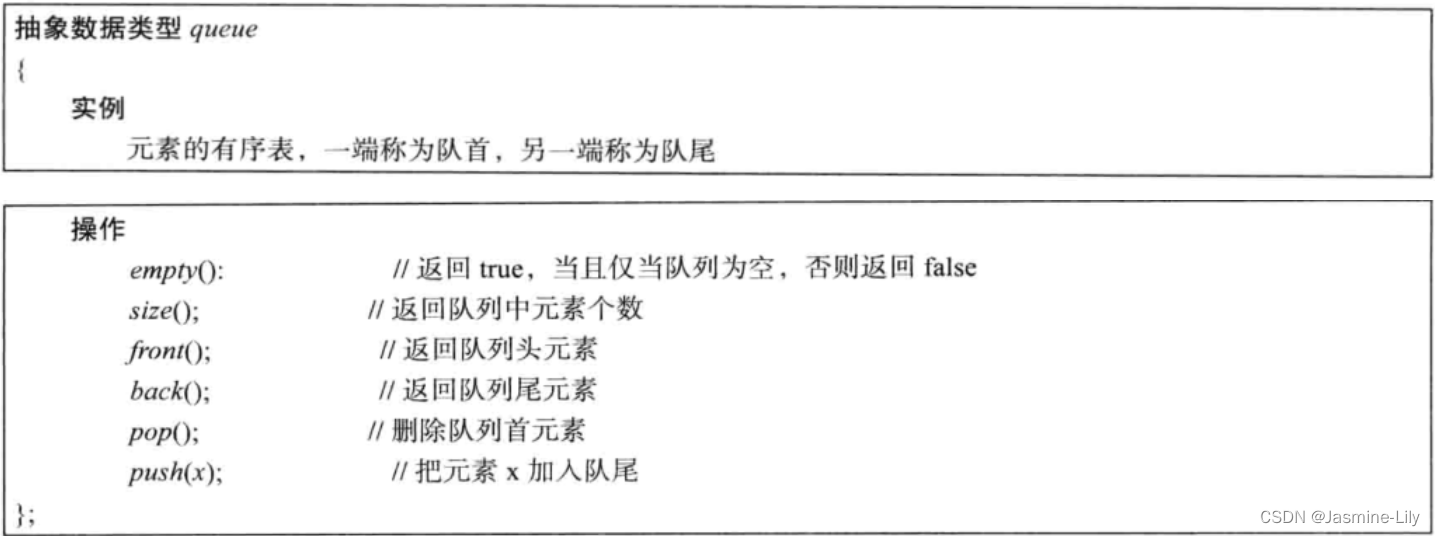

《数据结构、算法与应用C++语言描述》使用C++语言实现数组双端队列

《数据结构、算法与应用C语言描述》使用C语言实现数组双端队列 定义 队列的定义 队列(queue)是一个线性表,其插入和删除操作分别在表的不同端进行。插入元素的那一端称为队尾(back或rear),删除元素的那一…...

TikTok Shop新结算政策:卖家选择权加强,电商市场蓄势待发

据悉,从2023年11月1日开始,TikTok Shop将根据卖家的店铺表现来应用3种不同类型的结算期,其中,标准结算期:资金交收期为8个日历日;快速结算期:资金交收期为3个日历日;延长结算期&…...

asp.net特色商品购物网站系统VS开发sqlserver数据库web结构c#编程Microsoft Visual Studio

一、源码特点 asp.net特色商品购物网站系统 是一套完善的web设计管理系统,系统采用mvc模式(BLLDALENTITY)系统具有完整的源代码和数据库,系统主要采用B/S模式开发。开发环境为 vs2010,数据库为sqlserver2008&a…...

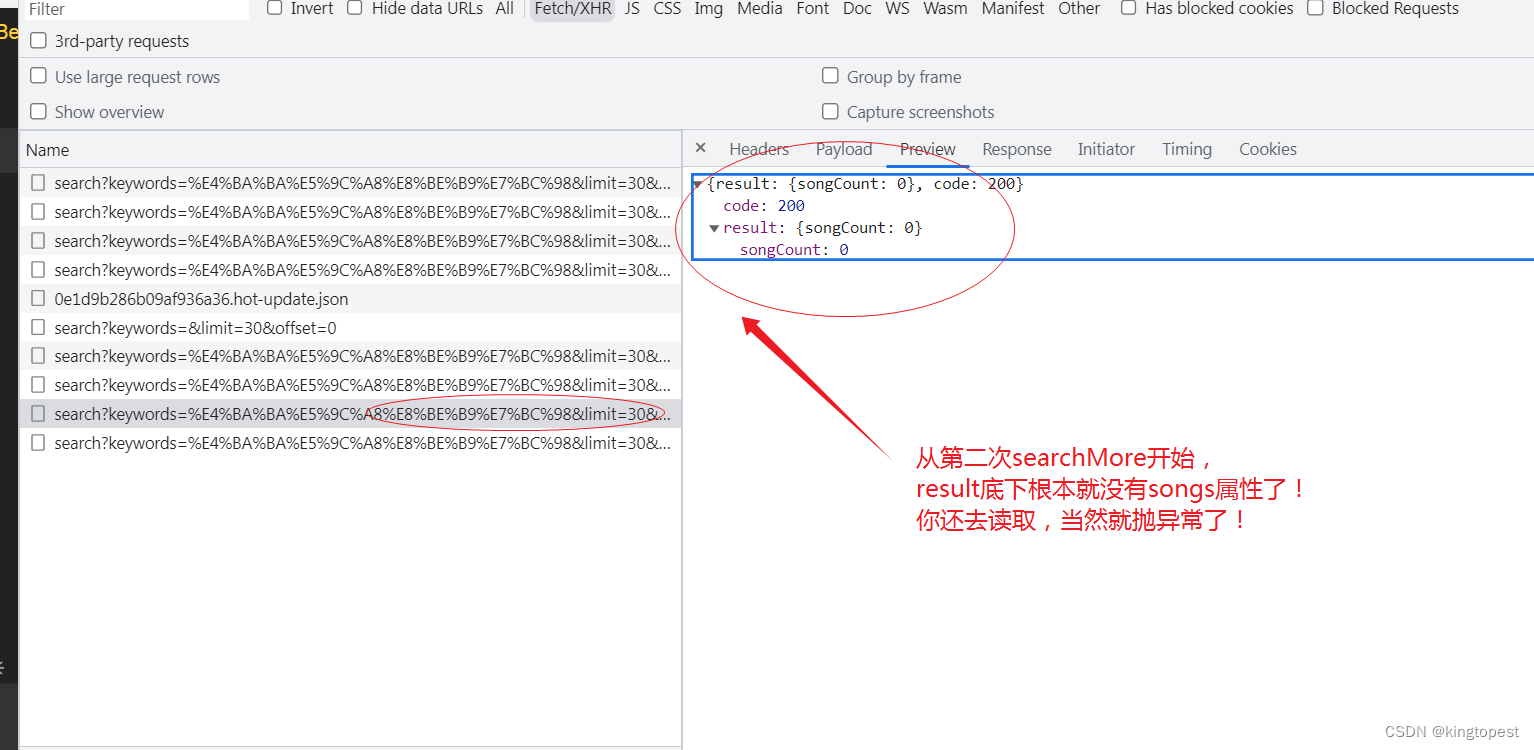

解决一则诡异的javascript函数不执行的问题

有个vue 音乐播放器项目,由于之前腾讯的搜索接口没法用了,于是改成了别家的搜索接口。 但是由于返回数据结构不一样,代码重构的工作量还是挺大的:包括数据请求,数据处理,dom渲染,处理逻辑都进行…...

汽车安全的未来:毫米波雷达在碰撞避免系统中的角色

随着科技的飞速发展,汽车安全系统变得愈加智能化,而毫米波雷达技术正是这一领域的亮点之一。本文将深入探讨毫米波雷达在汽车碰撞避免系统中的关键角色,以及其对未来汽车安全的影响。 随着城市交通的拥堵和驾驶环境的变化,汽车安全…...

体感互动游戏研发虚拟场景3D漫游

体感互动游戏是一种结合虚拟现实(VR)或增强现实(AR)技术的游戏,允许玩家以身体动作和姿势来与游戏互动。这种类型的游戏通常需要特殊的硬件设备,例如体感控制器、摄像头或传感器,以捕捉玩家的动…...

微信小程序获取手机号(2023年10月 python版)[无需订阅]

技术栈: 1. 微信开发者工具中的调试基础库版本:3.1.2。 2. 后台:django。 步骤: 1. 首先在后台django项目的定时任务中增加一个下载access_token函数,并把得到的access_token保存在数据库中(其实随便哪里…...

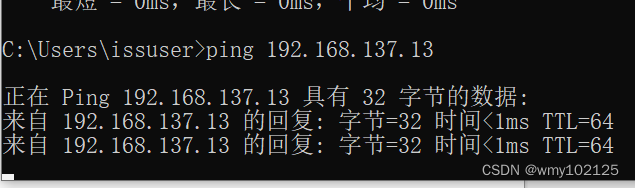

Linux下设置网关以及网络相关命令

一、临时设置网关 查看当前路由表:route -n设置网关:route add default gw <路由器的网关IP> 注意:系统重启时,这些更改将不生效 二、永久设置网关 列出可用网络连接:nmcli connection show设置网关&#x…...

linux三剑客~sed命令的使用

1.工作原理: sed是一种流编辑器,它是文本处理中非常有用的工具 能够完美的配合正则表达式使用,处理时,把当前处理的行存储在临时缓冲区中,称为模式空间,接着用sed命令处理缓冲区中的内容 处理完成后&…...

virtualBox虚拟机安装多个+主机访问虚拟机+虚拟机访问外网配置

目的:本机安装3个虚拟机 一、虚拟机安装:Oracle VM VirtualBox (https://www.virtualbox.org/)源代码可下载,且免费使用 1、https://www.virtualbox.org/ 进入网站中Download 模块选择与自己电脑系统相应的下载包下载即可 如果安装过程报错如…...

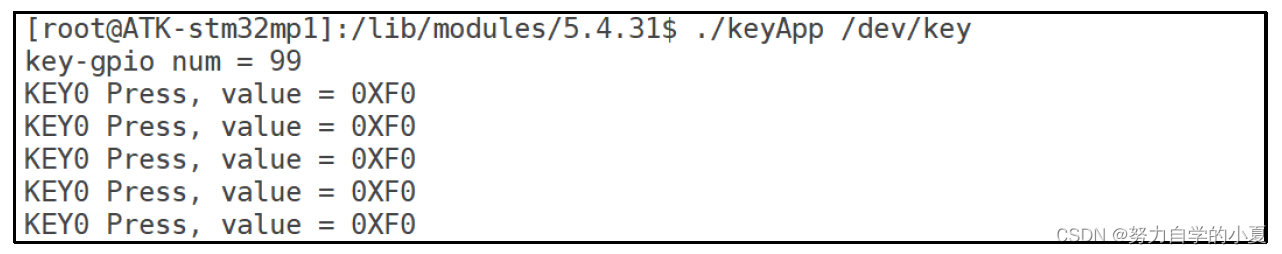

正点原子嵌入式linux驱动开发——Linux按键输入

在前几篇笔记之中都是使用的GPIO输出功能,还没有用过GPIO输入功能,本章就来学习一下如果在Linux下编写GPIO输入驱动程序。正点原子STM32MP1开发板上有三个按键,就使用这些按键来完成GPIO输入驱动程序,同时利用原子操作来对按键值进…...

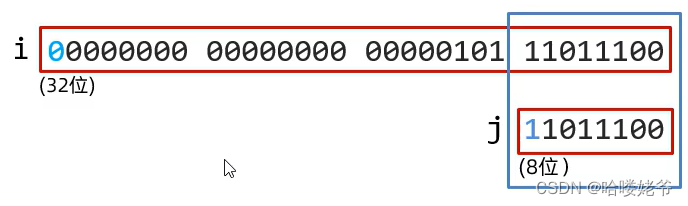

java--强制类型转换

类型范围大的数据或者变量,直接赋值给小范围的变量,会报错 1.强制类型转换 强行将类型范围大的变量、数据赋值给类型范围小的变量 2.强制类型转换在计算机中的执行原理 解释说明1:a是int类型有8个字节32位,然后在执行下一行代码…...

java后端调用接口Basic auth认证

该方法接收一个JSON字符串参数phoneNum 内容: {"phone":"13712312312"} 然后解析参数中的手机号,作为data去调用URL接口,接收接口返回的复合JSON并解析,拿到想要的数据public String queryUserResumeURLIn…...

App爬虫之强大的Airtest的操作总结

App爬虫之强大的Airtest的操作总结 App爬虫之强大的Airtest的操作总结 # Python使用该框架需要安装的依赖库 pip install airtest pip install poco pip install pocouifrom airtest.core.api import * from airtest.cli.parser import cli_setup from poco.drivers.android.…...

MODBUS-TCP转MODBUS-RTU通信应用(S7-1200和串口服务器通信)

在学习本博客之前,大家需要熟悉MODBUS-TCP和MODBUS-RTU通信,这2个通信的编程应用,大家可以查看下面文章链接: MODBUS-RTU通信 MODBUS-RTU通信协议功能码+数据帧解读(博途PLC梯形图代码)-CSDN博客MODBUS通信详细代码编写,请查看下面相关链接,这篇博客主要和大家介绍MODB…...

开源贡献难吗?

本文整理自字节跳动 Flink SQL 技术负责人李本超在 CommunityOverCode Asia 2023 上的 Keynote 演讲,李本超根据自己在开源社区的贡献经历,基于他在贡献开源社区过程中的一些小故事和思考,如何克服困难,在开源社区取得突破&#x…...

seata的TCC模式分析

TCC是 Try- Confirm-Cancel 这3个名词的首字母简称,是一个2阶段提交的变体思路。 Try:对资源的检查和预留; Confirm: 确认对预留资源的消耗,执行业务操作; Cancel:预留资源的释放; TCC的事务…...

常用linux命令【主要用于日志查询,目录切换】

Xshell设置登录 :主机,端口号 用户身份验证:账号/密码登录脚本:等待-[hcuserserver02 ]$ 发送-cd /data/logs/pl-capital-processer-server/$(date “%Y-%m-%d”) 下方-添加按钮/编辑 发送文本,追加 grep --color de…...

OpenLayers 可视化之热力图

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 热力图(Heatmap)又叫热点图,是一种通过特殊高亮显示事物密度分布、变化趋势的数据可视化技术。采用颜色的深浅来显示…...

: K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?)

云原生核心技术 (7/12): K8s 核心概念白话解读(上):Pod 和 Deployment 究竟是什么?

大家好,欢迎来到《云原生核心技术》系列的第七篇! 在上一篇,我们成功地使用 Minikube 或 kind 在自己的电脑上搭建起了一个迷你但功能完备的 Kubernetes 集群。现在,我们就像一个拥有了一块崭新数字土地的农场主,是时…...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院查看报告小程序

一、开发环境准备 工具安装: 下载安装DevEco Studio 4.0(支持HarmonyOS 5)配置HarmonyOS SDK 5.0确保Node.js版本≥14 项目初始化: ohpm init harmony/hospital-report-app 二、核心功能模块实现 1. 报告列表…...

sqlserver 根据指定字符 解析拼接字符串

DECLARE LotNo NVARCHAR(50)A,B,C DECLARE xml XML ( SELECT <x> REPLACE(LotNo, ,, </x><x>) </x> ) DECLARE ErrorCode NVARCHAR(50) -- 提取 XML 中的值 SELECT value x.value(., VARCHAR(MAX))…...

vue3 定时器-定义全局方法 vue+ts

1.创建ts文件 路径:src/utils/timer.ts 完整代码: import { onUnmounted } from vuetype TimerCallback (...args: any[]) > voidexport function useGlobalTimer() {const timers: Map<number, NodeJS.Timeout> new Map()// 创建定时器con…...

让AI看见世界:MCP协议与服务器的工作原理

让AI看见世界:MCP协议与服务器的工作原理 MCP(Model Context Protocol)是一种创新的通信协议,旨在让大型语言模型能够安全、高效地与外部资源进行交互。在AI技术快速发展的今天,MCP正成为连接AI与现实世界的重要桥梁。…...

C++八股 —— 单例模式

文章目录 1. 基本概念2. 设计要点3. 实现方式4. 详解懒汉模式 1. 基本概念 线程安全(Thread Safety) 线程安全是指在多线程环境下,某个函数、类或代码片段能够被多个线程同时调用时,仍能保证数据的一致性和逻辑的正确性…...