1024渗透测试如何暴力破解其他人主机的密码(第十一课)

1024渗透测试如何暴力破解其他人主机的密码(第十一课)

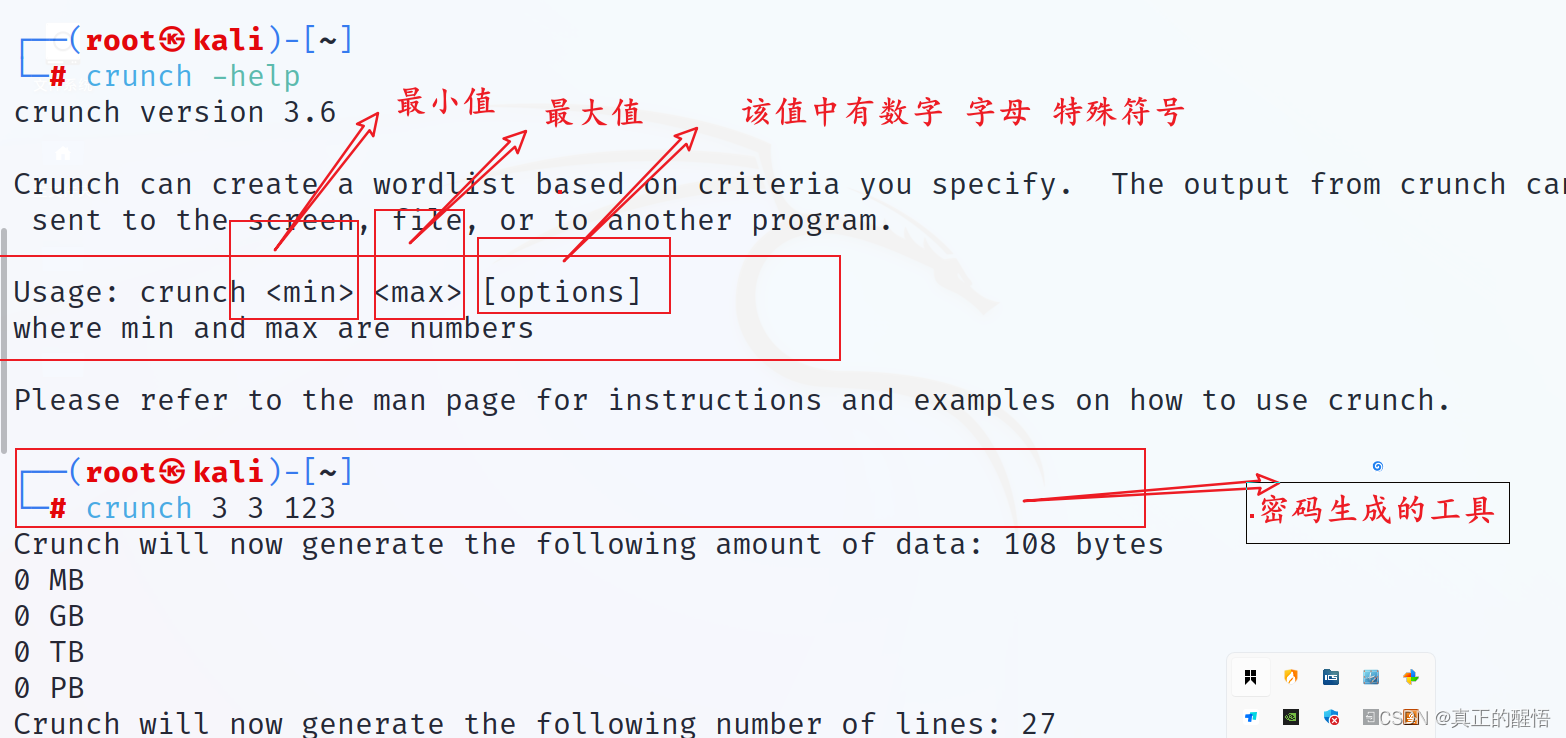

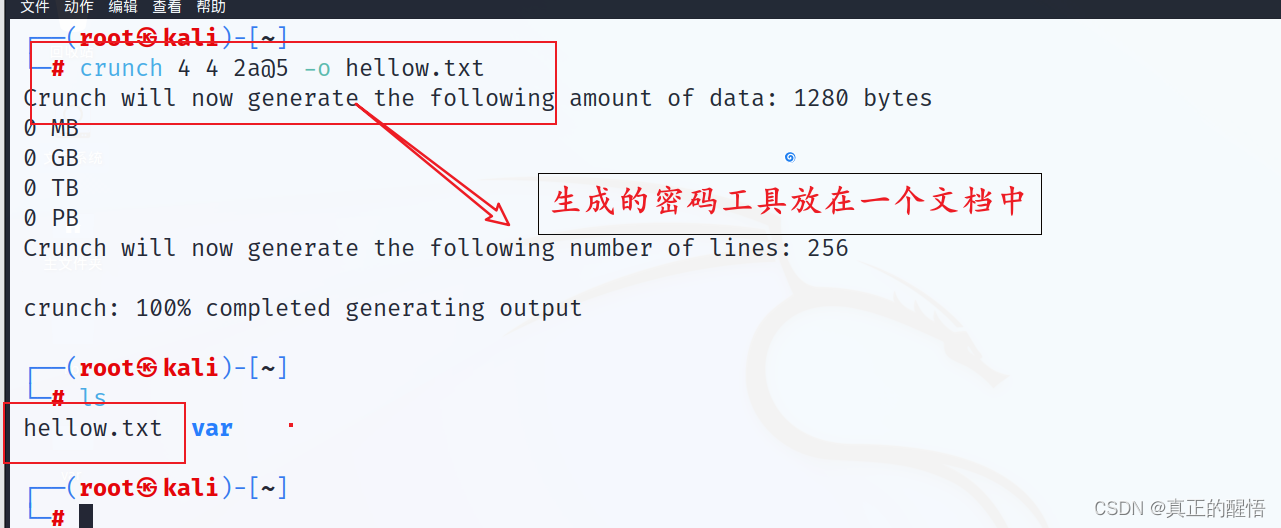

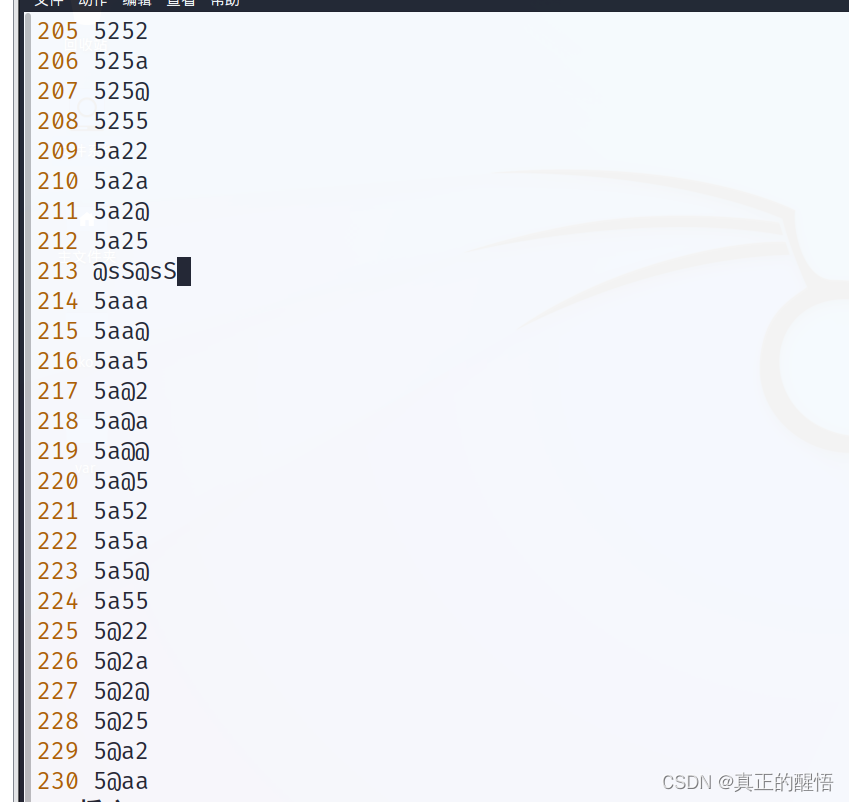

1 crunch 工具

crunch是一个密码生成器,一般用于在渗透测试中生成随机密码或者字典攻击。下面是常见的一些使用方法:

生成密码字典

生成6位数字的字典:crunch 6 6 -t @@@@@ -o dict.txt

生成12位包含数字和字母的字典:crunch 12 12 -t @@@@@@@@@@ -s ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789 -o dict.txt

生成所有可能的组合

生成所有长度为6的数字组合:crunch 6 6 -t 000000 -o dict.txt

生成所有长度为5-6的数字和小写字母组合:crunch 5 6 -t @@@@@@ -s 0123456789abcdefghijklmnopqrstuvwxyz -o dict.txt

指定特定位置的字符

生成所有长度为6的以"a"开头,最后两位为数字的组合:crunch 6 6 -t a@@@@@% -s 0123456789 -o dict.txt

使用特定的字典文件

使用指定的字典文件生成组合:crunch 6 6 -t @@@@@ -f dictionary.txt -o dict.txt

以上是crunch的一些基本用法,更多详细的使用方法可以通过man命令查看帮助文档。

┌──(root㉿kali)-[~]

└─# crunch 3 3 1@a

Crunch will now generate the following amount of data: 108 bytes

0 MB

0 GB

0 TB

0 PB

Crunch will now generate the following number of lines: 27

111

11@

11a

1@1

1@@

1@a

1a1

1a@

1aa

@11

@1@

@1a

@@1

@@@

@@a

@a1

@a@

@aa

a11

a1@

a1a

a@1

a@@

a@a

aa1

aa@

aaa

2 nmap 工具

nmap是一款网络扫描和主机发现工具,可以用于识别网络上的主机、端口和服务等信息。nmap支持多种扫描方式和技术,如TCP connect()、SYN扫描、UDP扫描、OS检测、服务识别等。nmap还支持多种操作系统和平台,包括Windows、macOS、Linux等。nmap还提供了丰富的命令行选项和输出格式,可以定制化扫描和输出方式。nmap是一款强大的网络安全工具,常用于渗透测试、漏洞评估和网络管理等领域。

nmap是一款网络探测和安全扫描工具,可以用来探测主机的状态、端口开放情况以及漏洞等信息。下面是nmap常用命令的具体使用:

1. 扫描单个主机

命令:nmap [目标主机IP地址]

示例:nmap 192.168.1.1

2. 扫描多个主机

命令:nmap [目标主机IP地址1] [目标主机IP地址2] ...

示例:nmap 192.168.1.1 192.168.1.2 192.168.1.3

3. 扫描整个网段

命令:nmap [-sn] [目标网络地址/掩码位数]

示例:nmap -sn 192.168.1.0/24

4. 扫描指定端口

命令:nmap [目标主机IP地址] -p [端口号]

示例:nmap 192.168.1.1 -p 80

5. 扫描开放的所有端口

命令:nmap -p- [目标主机IP地址]

示例:nmap -p- 192.168.1.1

6. 扫描指定端口范围

命令:nmap [目标主机IP地址] -p [开始端口号]-[结束端口号]

示例:nmap 192.168.1.1 -p 1-100

7. 扫描常用端口

命令:nmap -F [目标主机IP地址]

示例:nmap -F 192.168.1.1

8. 扫描指定协议的端口

命令:nmap [目标主机IP地址] -sU/-sT/-sS/-sA/-sW

示例:nmap 192.168.1.1 -sS

9. 扫描操作系统版本

命令:nmap -O [目标主机IP地址]

示例:nmap -O 192.168.1.1

10. 扫描服务版本

命令:nmap -sV [目标主机IP地址]

示例:nmap -sV 192.168.1.1

以上是nmap常用命令的具体使用,使用时应注意安全性,避免对他人造成不必要的影响。

nmap -F <target> - 使用快速扫描模式,只扫描常见端口

nmap -sS <target> - 使用 SYN 扫描模式,扫描开放的 TCP 端口

nmap -sU <target> - 使用 UDP 扫描模式,扫描开放的 UDP 端口

nmap -sT <target> - 使用 TCP 连接扫描模式,扫描开放的 TCP 端口

nmap -Pn <target> - 不进行主机发现,直接扫描指定的目标

nmap -p <port> <target> - 扫描指定端口

nmap -O <target> - 尝试识别目标操作系统

nmap -A <target> - 开启操作系统识别、版本检测、脚本扫描等全面扫描模式

nmap -sV <target> - 检测目标所运行的服务及其版本信息

nmap -sC <target> - 使用默认脚本扫描模式

nmap -v <target> - 输出详细信息

nmap -O --osscan-guess <target> - 尝试猜测目标操作系统

nmap -sX <target> - 使用 Xmas 树扫描模式,扫描开放的 TCP 端口

nmap --script=default <target> - 使用默认脚本进行扫描

nmap -sN <target> - 使用 NULL 扫描模式,扫描开放的 TCP 端口

nmap -sF <target> - 使用 FIN 扫描模式,扫描开放的 TCP 端口

nmap -sP <target> - 只进行主机发现,不扫描端口

nmap -sL <target> - 列出扫描范围内的主机

nmap -sA <target> - 使用 ACK 扫描模式,扫描开放的 TCP 端口

nmap -p- <target> - 扫描所有端口

nmap -sI <host> <target> - 使用 IDLE 扫描模式,利用指定主机作为中间人进行扫描

nmap -sU -p 53 <target> - 扫描 DNS 服务器

nmap -sC --script=http-title <target> - 查看 HTTP 服务器的标题信息

nmap -sV --version-intensity 9 <target> - 提高版本检测的强度

nmap -sS -sV -O <target> - 使用多种扫描模式,对目标进行全面扫描

nmap -p 1-65535 -T4 -sV <target> - 快速进行全端口扫描

nmap -sS -sV -Pn -O -T4 <target> - 使用多种扫描模式,对目标进行全面扫描(适用于大型网络)

nmap -sL -n -iL <filename> - 从文件中读取主机列表进行扫描

nmap -sT -p 3389 --script msrdp <target> - 检测 RDP 服务是否存在漏洞

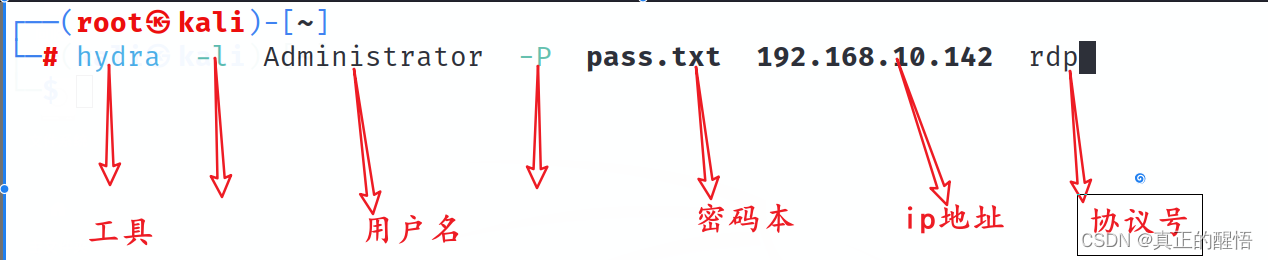

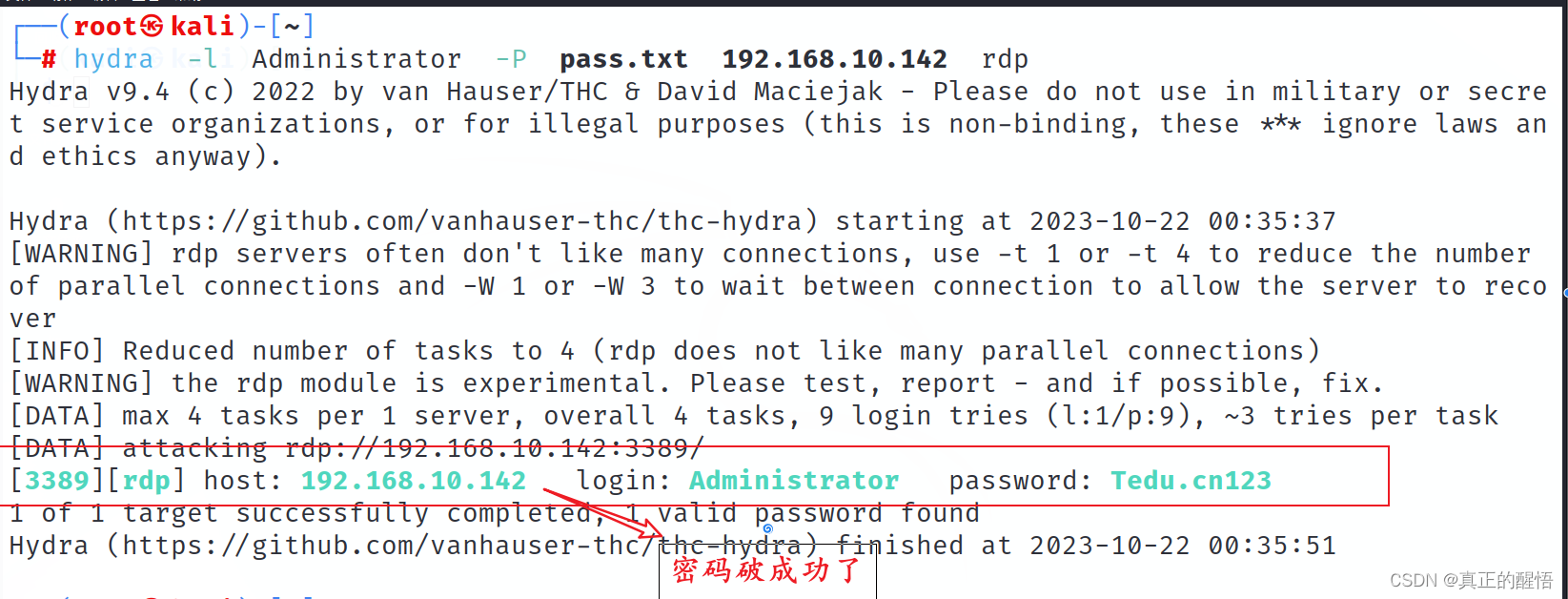

nmap -sS --script smb-vuln-ms17-010 <target> - 检测 SMB 服务是否存在 MS17-010 漏洞3 hydra工具

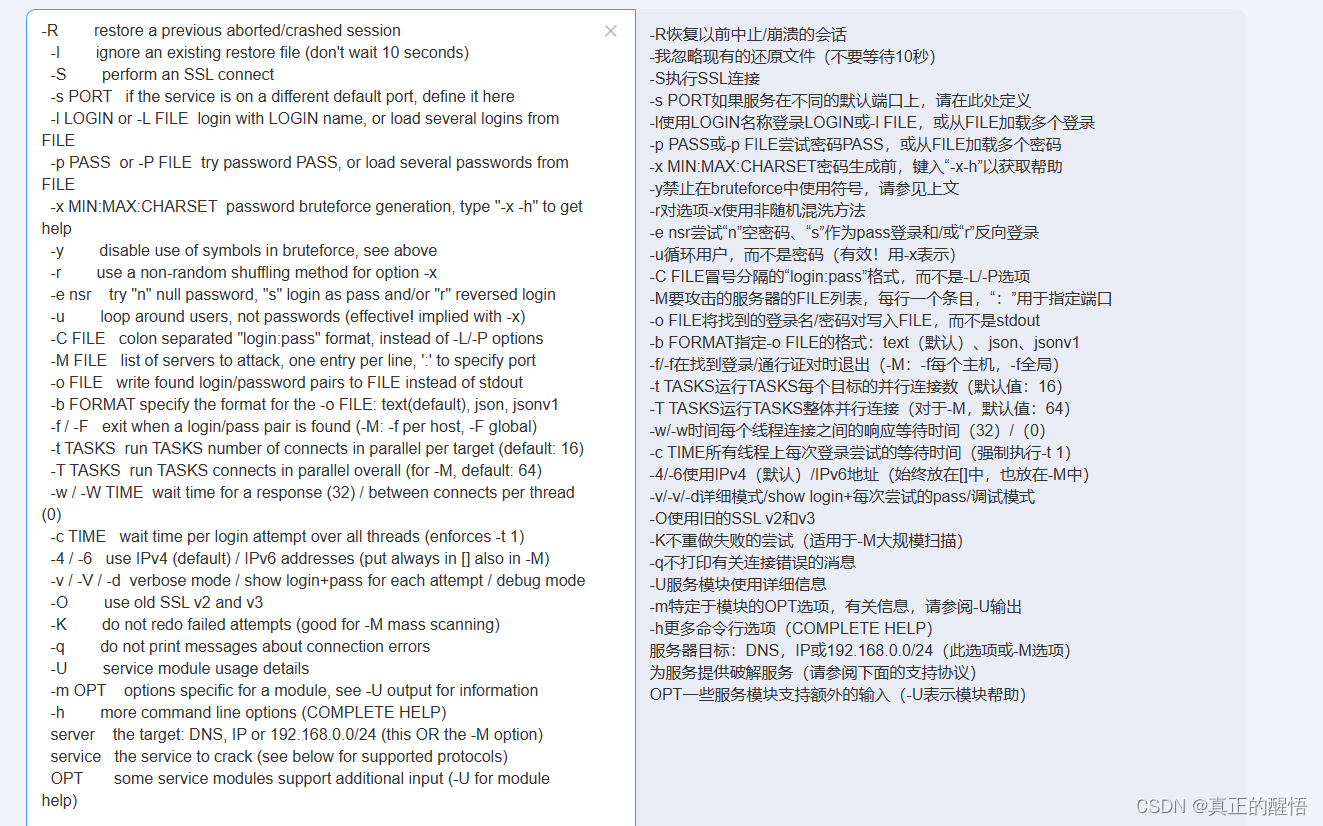

Hydra是一个网络登录破解工具,可以尝试多种不同的用户名和密码组合来尝试登录远程目标。以下是Hydra的基本使用:

-

下载和安装Hydra Hydra可以在Linux和Windows系统上使用。你可以从官方网站上下载到该程序的源代码,或者使用系统软件包管理器安装。

-

选择目标 确定目标IP地址或主机名,以及要攻击的服务,如FTP、SSH、HTTP等。确定目标后,可以使用Hydra帮助命令获取所需参数。

-

确定攻击方式 你可以使用Hydra的不同模式来执行不同类型的攻击,如单个用户名/密码、字典攻击(基于一组密码字典)等。

-

开始攻击 在使用Hydra攻击前,请确保你有授权和合法使用该工具。使用Hydra需要指定用户名列表,密码列表和要攻击的目标服务。以下是一些示例命令:

- 单个用户名和密码攻击 hydra -l username -p password ftp://targetIP

- 字典攻击 hydra -L userlist.txt -P passwordlist.txt ftp://targetIP

在攻击过程中,Hydra将会输出尝试过的用户名和密码列表,并给出登录成功的用户名和密码。

相关文章:

1024渗透测试如何暴力破解其他人主机的密码(第十一课)

1024渗透测试如何暴力破解其他人主机的密码(第十一课) 1 crunch 工具 crunch是一个密码生成器,一般用于在渗透测试中生成随机密码或者字典攻击。下面是常见的一些使用方法: 生成密码字典 生成6位数字的字典:crunch 6 6 -t -o dict.txt …...

记录一次线下渗透电气照明系统(分析与实战)

项目地址:https://github.com/MartinxMax/S-Clustr 注意 本次行动未造成任何设备损坏,并在道德允许范围内测试 >ethical hacking< 发现过程 在路途中,发现一个未锁的配电柜,身为一个电工自然免不了好奇心(非专业人士请勿模仿,操作不当的话220V人就直了) 根据照片,简…...

Android ADB 常用命令及详解

Android ADB 常用命令及详解 Android Debug Bridge(ADB)是 Android 开发工具包(SDK)的一部分,用于与 Android 设备通信和执行各种任务。无论你是 Android 开发者还是普通用户,了解 ADB 命令是非常有用的&a…...

)

GO 工程下载依赖操作流程(go mod)

1. 写一个main.go文件 package main import ("fmt""net/http""github.com/ClickHouse/clickhouse-go" ) func main() {fmt.Println("服务启动......")http.HandleFunc("/hello", func(w http.ResponseWriter, r *http.Requ…...

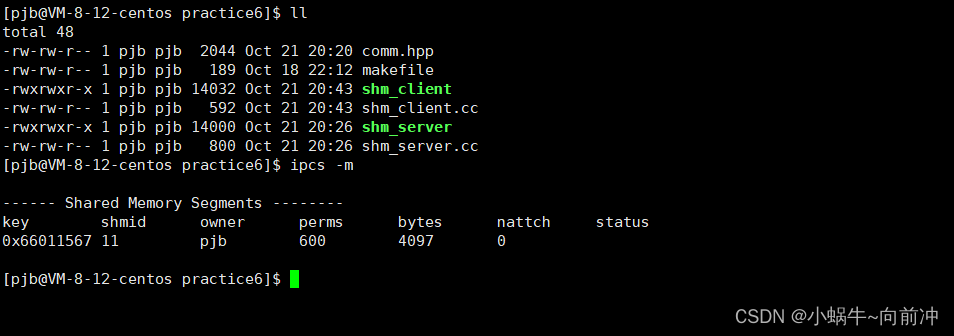

[Linux打怪升级之路]-system V共享内存

前言 作者:小蜗牛向前冲 名言:我可以接受失败,但我不能接受放弃 如果觉的博主的文章还不错的话,还请点赞,收藏,关注👀支持博主。如果发现有问题的地方欢迎❀大家在评论区指正 本期学习目标&…...

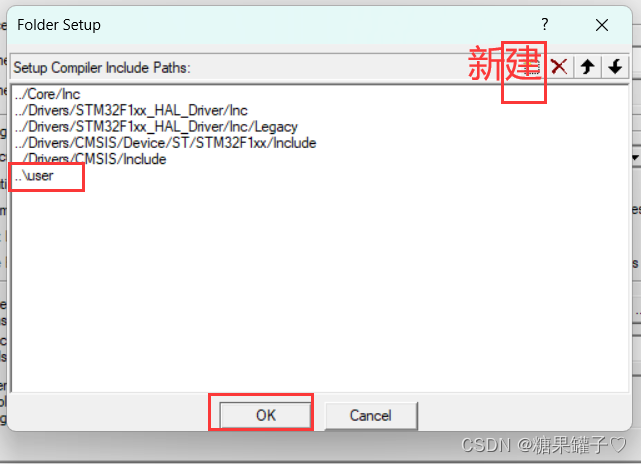

STM32不使用 cubeMX实现外部中断

这篇文章将介绍如何不使用 cubeMX完成外部中断的配置和实现。 文章目录 前言一、文件加入工程二、代码解析exti.cexti.hmain.c 注意:总结 前言 实验开发板:STM32F103C8T6。所需软件:keil5 , cubeMX 。实验目的:如何不…...

Nautilus Chain 与 Coin98 生态达成合作,加速 Zebec 生态亚洲战略进

目前,行业内首个模块化 Layer3 架构公链 Nautilus Chain 已经上线主网,揭示了模块化区块链领域迎来了全新的进程。在主网上线后,Nautilus Chain 将扮演 Zebec 生态中最重要的底层设施角色,并将为 Zebec APP 以及 Zebec Payroll 规…...

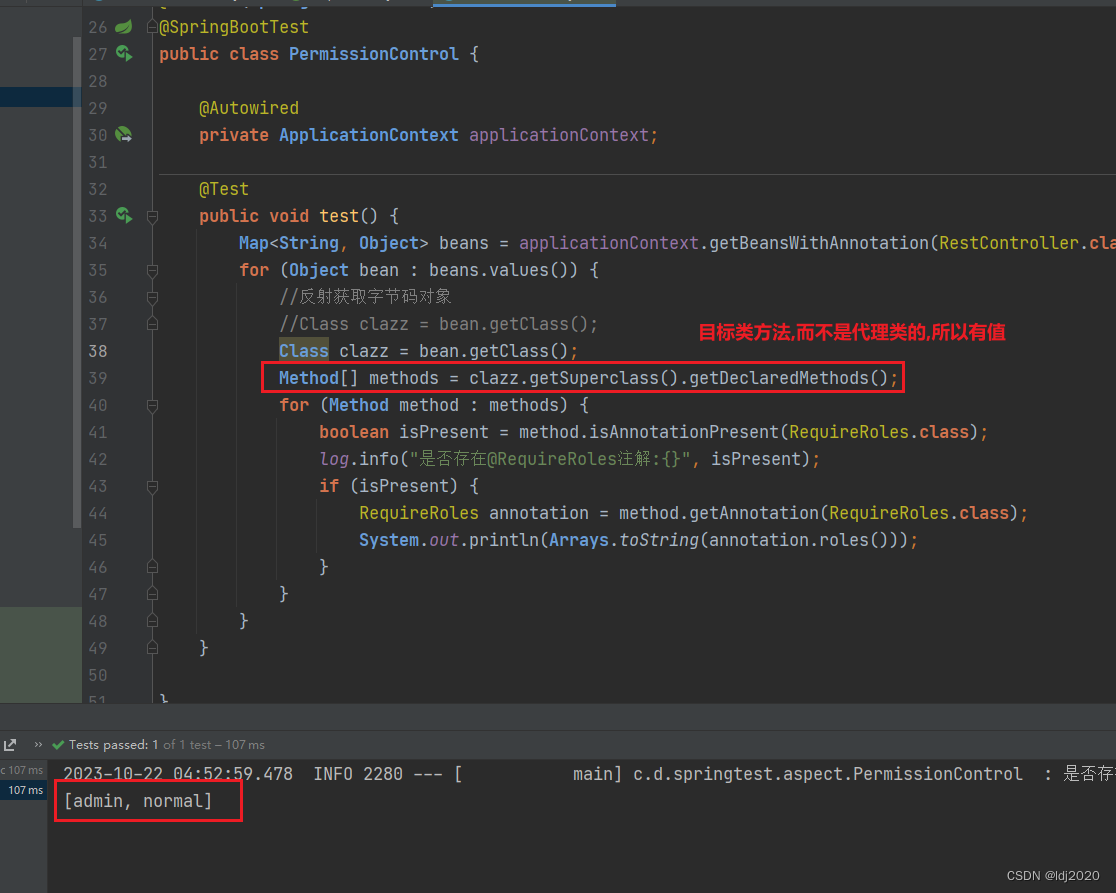

method.isAnnotationPresent(Xxx.class)一直为null

package com.dj.springtest.aspect;import com.dj.springtest.annotation.RequireRoles; import lombok.extern.slf4j.Slf4j; import org.junit.Test; import org.junit.runner.RunWith; import org.springframework.beans.factory.annotation.Autowired; import org.s…...

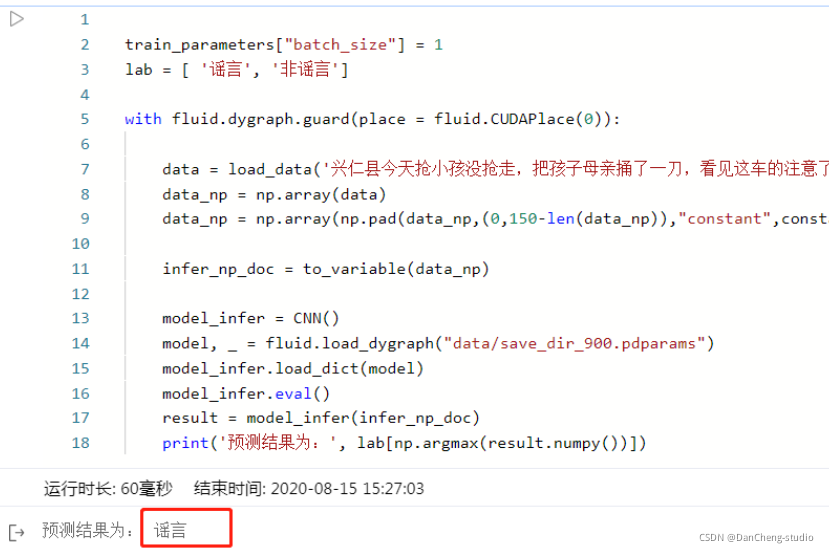

基于CNN实现谣言检测 - python 深度学习 机器学习 计算机竞赛

文章目录 1 前言1.1 背景 2 数据集3 实现过程4 CNN网络实现5 模型训练部分6 模型评估7 预测结果8 最后 1 前言 🔥 优质竞赛项目系列,今天要分享的是 基于CNN实现谣言检测 该项目较为新颖,适合作为竞赛课题方向,学长非常推荐&am…...

MySQL——七、MySQL备份恢复

MySQL 一、MySQL日志管理1、MySQL日志类型2、错误日志3、通用查询日志4、慢查询日志5、二进制日志5.1 开启日志5.2 二进制日志的管理5.3 日志查看5.4 二进制日志还原数据 二、MySQL备份1、备份类型逻辑备份优缺点 2、备份内容3、备份工具3.1 MySQL自带的备份工具3.2 文件系统备…...

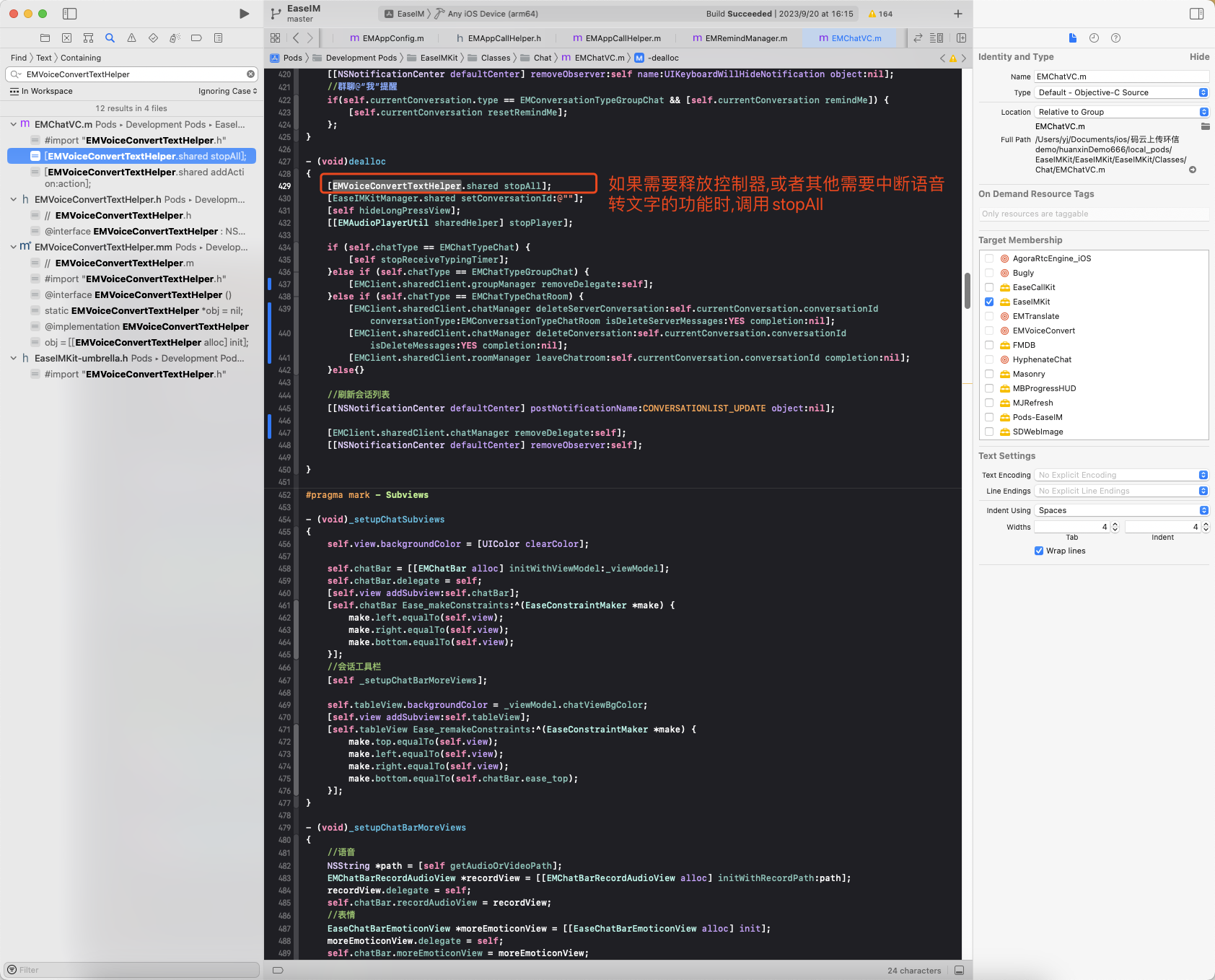

iOS如何实现语音转文字功能?

1.项目中添加权限 Privacy - Speech Recognition Usage Description : 需要语音识别权限才能实现语音转文字功能 2.添加头文件 #import <AVFoundation/AVFoundation.h> #import<Speech/Speech.h> 3.实现语音转文字逻辑: 3.1 根据wav语音文件创建请求 SFSpeechU…...

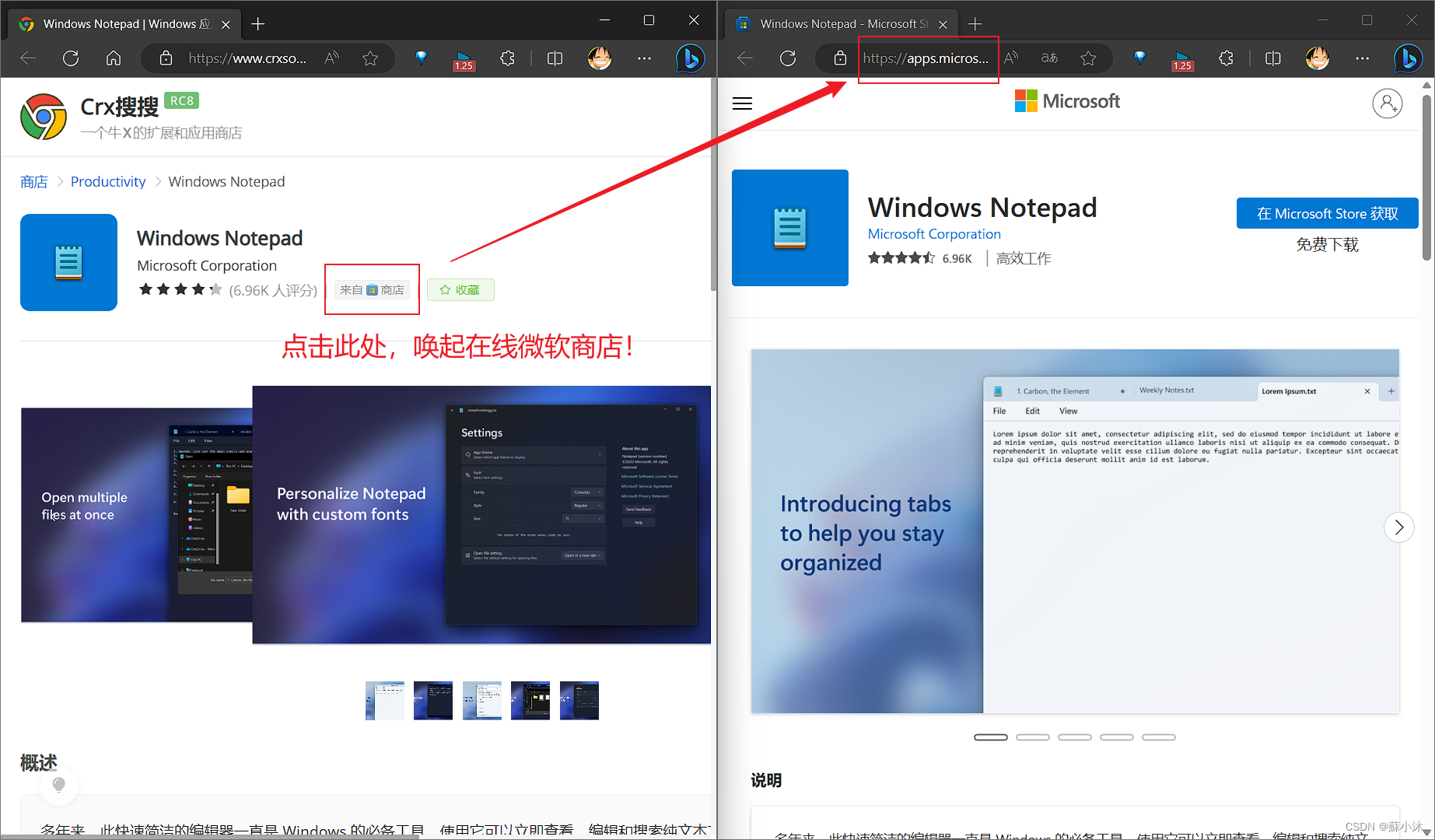

【下载器篇】获取微软应用商店应用安装包的方法

【下载器篇】获取微软应用商店应用安装包的方法 微软应用商店历史版本应用下载方法,部分历史版本无法搜索到—【蘇小沐】 文章目录 【下载器篇】获取微软应用商店应用安装包的方法1.实验环境 (一)微软商店的在线链接生成器1、复制该应用的在…...

云安全—集群攻击入口攻与防

0x00 前言 说到云安全肯定不能避免的是集群相关的内容,最出色的就是Kubernetes,也就是k8s。当然docker相关的内容也算是集群的一部分。但是docker容器本身的问题还是归属于容器本身。 0x01 概述 在集群攻击入口处的内容主要为: 应用安全恶…...

“传统”开发与AI开发的区别与联系(更新了GPT3.5的反馈)

1、传统开发的算法和软件整体,也可以看成是一个“大模型”,其中有不同层次的处理,最终能够完成从输入到输出的计算,不过,其中的计算都是人工定义的,一般依赖于研究成果的应用。研究成果在实际中的应用处理。…...

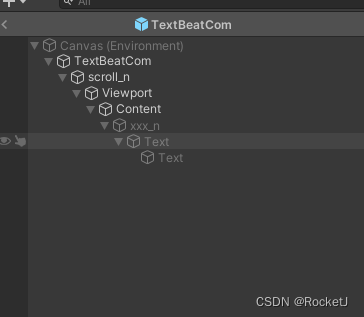

Unity 文字显示动画(2)

针对第一版的优化,自动适配文字大小,TextMeshPro可以拓展各种语言。第一版字母类语言效果更好。 using System.Collections; using System.Collections.Generic; using TMPro; using UnityEngine; using UnityEngine.UI;public partial class TextBeat…...

力扣每日一题53:最大子数组和

题目描述: 给你一个整数数组 nums ,请你找出一个具有最大和的连续子数组(子数组最少包含一个元素),返回其最大和。 子数组 是数组中的一个连续部分。 示例 1: 输入:nums [-2,1,-3,4,-1,2,1,…...

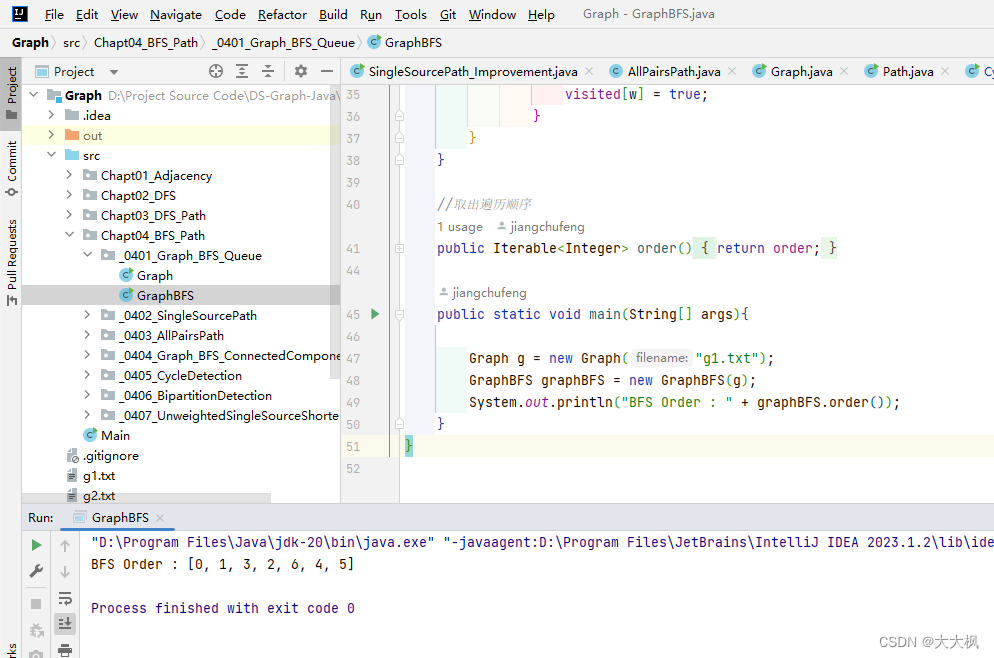

图论04-【无权无向】-图的广度优先遍历

文章目录 1. 代码仓库2. 广度优先遍历图解3.主要代码4. 完整代码 1. 代码仓库 https://github.com/Chufeng-Jiang/Graph-Theory 2. 广度优先遍历图解 3.主要代码 原点入队列原点出队列的同时,将与其相邻的顶点全部入队列下一个顶点出队列出队列的同时,将…...

layui的一些问题

为什么table.render, ins1.config有时候获取的值是上一次的?例如ins1.conf.page.curr? 这是一段table.render代码 let ins1 table.render({...})一般情况下ins1.conf可以获得表格的当前页,页数等;但是有时候获得的页数是上一次的;主要是因为在table.reload后没有继续赋值的…...

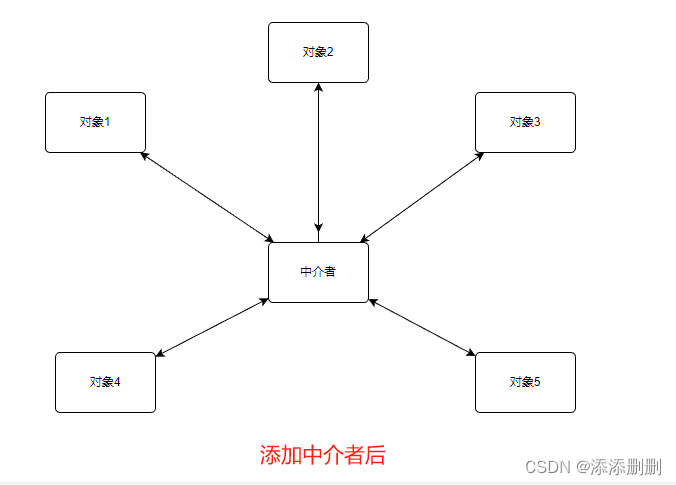

设计模式_中介者模式

中介者模式 介绍 设计模式定义案例问题堆积在哪里解决办法中介者代替了多个对象之间的互动 使对象1 2 3 之间的互动 变为: 对象1->中介 对象2->中介 对象3->中介好友之间 约饭好友1 通知 好友2 -3 -4 等等加一个群 谁想吃饭就 通知一下 类图 代码 角色 …...

062:mapboxGL通过jumpTo方式跳转到某位置

第062个 点击查看专栏目录 本示例的目的是介绍演示如何在vue+mapbox中通过jumpTo方式跳转到某位置。 直接复制下面的 vue+mapbox源代码,操作2分钟即可运行实现效果 文章目录 示例效果配置方式示例源代码(共122行)相关API参考:专栏目标示例效果 配置方式 1)查看基础设置…...

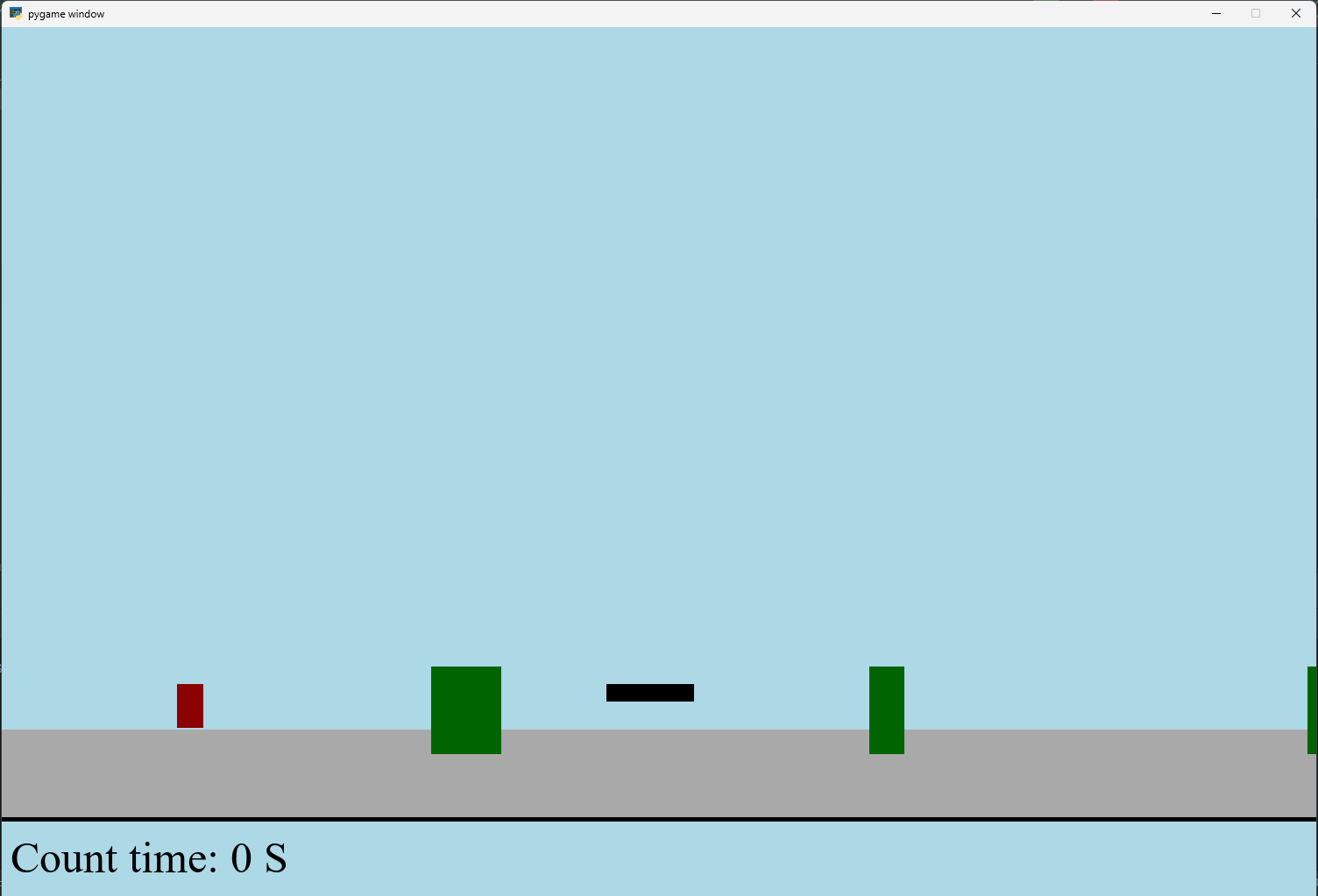

【Python】 -- 趣味代码 - 小恐龙游戏

文章目录 文章目录 00 小恐龙游戏程序设计框架代码结构和功能游戏流程总结01 小恐龙游戏程序设计02 百度网盘地址00 小恐龙游戏程序设计框架 这段代码是一个基于 Pygame 的简易跑酷游戏的完整实现,玩家控制一个角色(龙)躲避障碍物(仙人掌和乌鸦)。以下是代码的详细介绍:…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(二)

HoST框架核心实现方法详解 - 论文深度解读(第二部分) 《Learning Humanoid Standing-up Control across Diverse Postures》 系列文章: 论文深度解读 + 算法与代码分析(二) 作者机构: 上海AI Lab, 上海交通大学, 香港大学, 浙江大学, 香港中文大学 论文主题: 人形机器人…...

Oracle查询表空间大小

1 查询数据库中所有的表空间以及表空间所占空间的大小 SELECTtablespace_name,sum( bytes ) / 1024 / 1024 FROMdba_data_files GROUP BYtablespace_name; 2 Oracle查询表空间大小及每个表所占空间的大小 SELECTtablespace_name,file_id,file_name,round( bytes / ( 1024 …...

12.找到字符串中所有字母异位词

🧠 题目解析 题目描述: 给定两个字符串 s 和 p,找出 s 中所有 p 的字母异位词的起始索引。 返回的答案以数组形式表示。 字母异位词定义: 若两个字符串包含的字符种类和出现次数完全相同,顺序无所谓,则互为…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

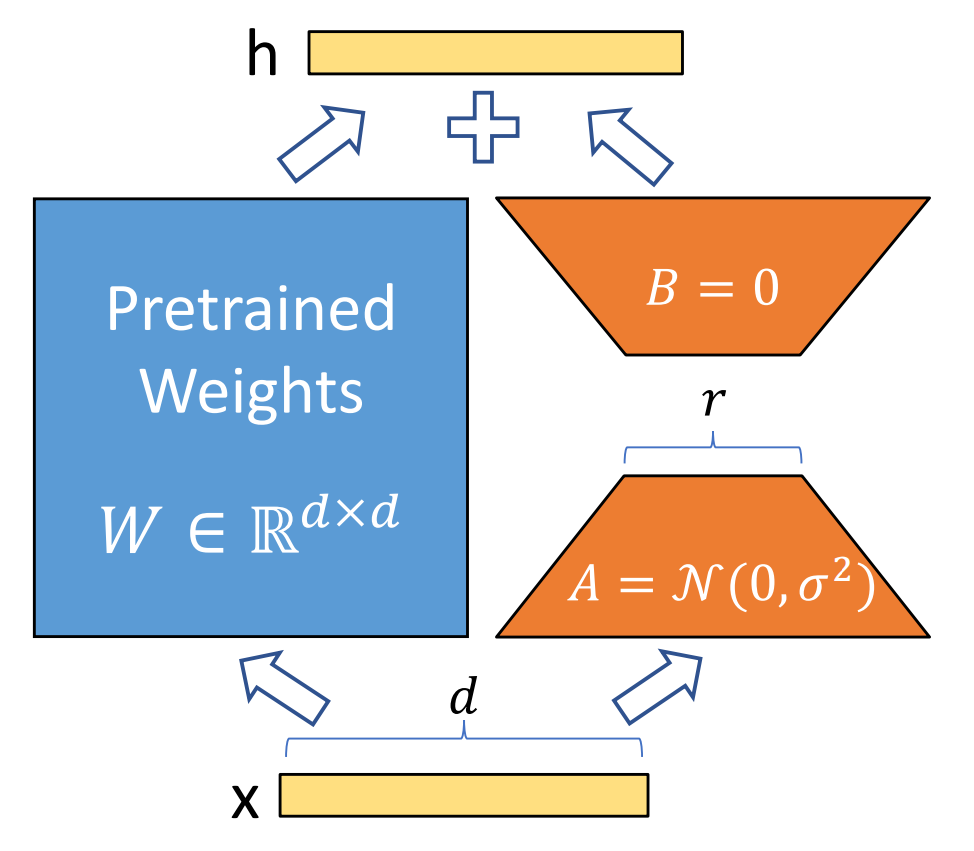

算法岗面试经验分享-大模型篇

文章目录 A 基础语言模型A.1 TransformerA.2 Bert B 大语言模型结构B.1 GPTB.2 LLamaB.3 ChatGLMB.4 Qwen C 大语言模型微调C.1 Fine-tuningC.2 Adapter-tuningC.3 Prefix-tuningC.4 P-tuningC.5 LoRA A 基础语言模型 A.1 Transformer (1)资源 论文&a…...

嵌入式学习笔记DAY33(网络编程——TCP)

一、网络架构 C/S (client/server 客户端/服务器):由客户端和服务器端两个部分组成。客户端通常是用户使用的应用程序,负责提供用户界面和交互逻辑 ,接收用户输入,向服务器发送请求,并展示服务…...

NPOI Excel用OLE对象的形式插入文件附件以及插入图片

static void Main(string[] args) {XlsWithObjData();Console.WriteLine("输出完成"); }static void XlsWithObjData() {// 创建工作簿和单元格,只有HSSFWorkbook,XSSFWorkbook不可以HSSFWorkbook workbook new HSSFWorkbook();HSSFSheet sheet (HSSFSheet)workboo…...

)

【LeetCode】3309. 连接二进制表示可形成的最大数值(递归|回溯|位运算)

LeetCode 3309. 连接二进制表示可形成的最大数值(中等) 题目描述解题思路Java代码 题目描述 题目链接:LeetCode 3309. 连接二进制表示可形成的最大数值(中等) 给你一个长度为 3 的整数数组 nums。 现以某种顺序 连接…...