路漫漫:网络空间的监管趋势

网络空间是“以相互依存的网络基础设施为基本架构,以代码、信息与数据的流动为环境,人类利用信息通讯技术与应用开展活动,并与其他空间高度融合与互动的空间”。随着信息化技术的发展,网络空间日益演绎成为与现实人类生存空间并存的活动场域及意识形态领导权争斗和争夺的话语空间,由此带来网络空间意识形态治理问题。

今年,国际关系的持续紧张态势无疑对网络空间和网络安全都产生了重大影响。以下是卡巴斯基对网络空间发展趋势的观察结果。

“碎片化”转变为“两极分化”

“碎片化”是指某一完整的事物分裂成诸多碎块的过程,较为形象的释义是“割据”一词,全球网络空间呈现割据状态,即分裂成相互不兼容的国家网络的情形。有学者将“网络碎片化”(internet

fragmentation)看作一个普遍的网络分裂成基于地理边界或专有生态系统的支离破碎部分的过程。

由于网络空间通常被视作广义的互联网,在需要突出网络空间社会互动性以及现实空间与虚拟空间耦合和映射关系的情况下,也被称作“网络空间碎片化”。与之相近的概念还有“网络巴尔干化”,“巴尔干化”原本是一个地缘政治术语,用来描述一个较大国家或地区分裂成许多较小国家或地区的过程,且这些国家或地区之间处于敌对状态。

后来,这一概念被用以形容网络空间的分裂状态,即 “网络巴尔干化”。此概念最初由美国麻省理工学院两位教授马歇尔·范·阿尔斯泰(Marshall Van

Alstyne)和埃里克·布尔约尔松(Erik

Brynjolfsson)在1996年提出,他们发现与物理空间正在分割或巴尔干化为不同地理群体一样,虚拟空间也在分割或巴尔干化为一些特殊的利益群体,并且这些群体之间存在从属关系。

如今,网络空间“碎片化(fragmentation)”或网络“巴尔干化(balkanization)”正以一种新的形式出现。过去,我们观察到各国政府在如何监管网络空间和网络安全问题上出现分歧的初步迹象。尽管并非所有政府都进入了这一领域,但少数国家成功地建立了具有域外效力的初步法律(如欧盟的GDPR,它为欧盟以外的许多组织确立了域外要求),并在其国界之外产生了更大的影响。

然而,2022年彻底改变了现有的碎片化:它仍然存在,但只存在于志同道合者组成的新兴联盟中,不仅包括政府,也包括非国家行为体。俄乌战争进一步加深了不同国家和社区群体之间的“两极分化”。最大的挑战来自IT安全社区(传统上团结在一起,被认为是网络空间中的“中立消防员”)分裂成独立的封闭团体。例如,全球事件响应和安全团队论坛(FIRST)暂停了所有来自俄罗斯或白俄罗斯的成员组织,破坏了网络安全信任的基本原则。这一决定还阻止了负责应对网络事件的人员之间进一步交换威胁信息。作为回应,那些被排除在外的人们开始考虑构建他们自己的替代社区。

鉴于我们所面临的威胁和事件的无国界性质,网络空间日益加剧的两极分化给我们许多人带来了安全风险。即便威胁行为者的最初意图是针对某一特定组织,但这也很容易波及到信息通信技术(ICT)供应链中的许多其他组织,远远超出最初的目标(如WannaCry病毒已经发生了这种情况)。来自不同司法管辖区的组织是否能够相互交换威胁信息,是否能够跨国界合作应对事件?其中一些会,但总体来说,这方面的障碍越来越多,造成了安全风险。

技术本地化和“战略自治”不再只关乎数据

到2022年,全球化仍然伴随着我们,但它正变得不那么受欢迎:人们开始购买当地或国内产品,因为这可能更安全。网络空间和技术领域已经成为国家间经济和地缘战略竞争的又一个舞台,而“数字主权”、“战略自治”等定义模糊的概念也在不同的群体中——从决策者到媒体——被越来越多地提及。

尽管此举最初被认为是政府在试图规范和保护数据(在第一部数据本地化法律出台后),但现在这有可能影响到更多领域,包括微芯片和其他硬件制造和软件开发。在网络成熟司法管辖区(cybermature

jurisdiction)的一些关键行业,这种情况已经存在:采购时首选的大多是国内公司。但它能否进一步拓展到消费市场?

如果是这样,在全球范围内,数据本地化规则的广泛应用很有可能给网络安全带来挑战(如,无法用更好、更有效的威胁情报来对抗网络威胁)。随着对网络威胁形势的了解越来越少,开发有效的检测工具或生产高质量的威胁情报的机会就越低。如果越来越多的国家对其市场实施数据本地化规则,这些风险将会进一步增加。

因此,一方面,试图通过加强数据安全来提供更多的网络安全,另一方面,实际上可能会导致更弱的网络安全(从更低的可见性和威胁情报角度来看)。解决方案可能在于制定明智的监管方法,同时为供应商定义明确的安全标准,使其在处理网络威胁相关数据时足够可信。

网络外交和国际网络安全是否还存在?

即便存在,可能也要退居次要位置。

从主观上看, 2022年是网络外交和国际网络安全讨论广度和深度下降的一年

。俄乌战争和国际关系的持续紧张局势将传统意义上的安全问题提上了议程,而网络只是其中的一个方面。

接下来会发生什么很难预测,但如果军事行动继续下去,网络外交很可能会被束之高阁;然而,希望它不会完全消失。

混合战争

全面的网络战争还没有发生,这当然是好消息。但我们似乎正面临着一个更复杂的挑战——混合战争。

网络末日还没有发生。尽管许多专家预测到了这一点,但在当前的俄乌战争中,它并没有成为现实。这当然是个好消息。与此同时,不幸的是,事态的发展表明,网络武器正被用于制造混合战争,即数字领域(包括数据操纵和错误信息行动)和地面活动中都有行动。目前的挑战是,国际社会还没有制定出明确的应对措施,任何技术和解决方案都很可能是不够的。

数字产品责任:未来监管工作的一个新领域

软件的安全和安全标签还不存在。当一个漏洞可能会造成安全风险时,用户可能会想知道应该向谁求助以解决责任问题。到目前为止,不同的垂直立法途径确实为消费者提供了解决方案,比如针对个人数据受到影响的案例制定了《个人数据保护法》。金融和银行业的监管也很好。但如果是一个可以被跟踪软件利用的照片编辑应用程序呢?开发者是否应该对此负责,一些司法管辖区显然已经有了答案。

作为规范制定者,欧盟是率先提出一项名为《网络弹性法案》(Cyber Resilience

Act)草案的国家之一,其拟议的罚款金额与GDPR中的罚款金额相当。在美国,国家标准与技术研究院(NIST)也为消费者软件起草了《消费者软件网络安全标签基线标准草案》,旨在帮助开发和自愿使用标签,以表明该软件包含基线级别的安全措施。

最有可能的是,明年或更久以后,其他政府将发现对软件开发责任的监管是一个好主意,我们很可能会看到各国间采取的不同方法导致进一步的“碎片化”局面。

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取:

相关文章:

路漫漫:网络空间的监管趋势

网络空间是“以相互依存的网络基础设施为基本架构,以代码、信息与数据的流动为环境,人类利用信息通讯技术与应用开展活动,并与其他空间高度融合与互动的空间”。随着信息化技术的发展,网络空间日益演绎成为与现实人类生存空间并存…...

洛谷 P1208 [USACO1.3]混合牛奶 Mixing Milk

最后水一篇水题题解(实在太水了) # [USACO1.3]混合牛奶 Mixing Milk ## 题目描述 由于乳制品产业利润很低,所以降低原材料(牛奶)价格就变得十分重要。帮助 Marry 乳业找到最优的牛奶采购方案。 Marry 乳业从一些奶农手…...

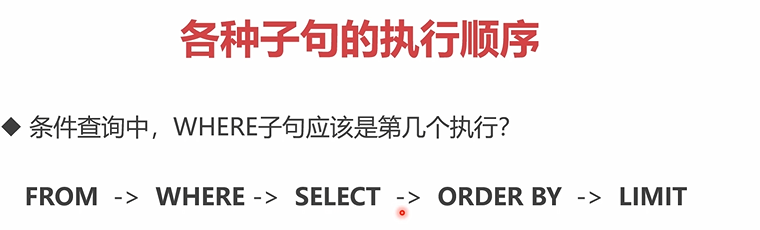

数据库的基本查询

注意:LIMIT的两个参数,第一个是起始位置,第二个是一次查询到多少页。注意:什么类型的数字都是可以排序的。日期的降序是从现在到以前,MySQL ENUM值如何排序?在MYSQL中,我们知道每个ENUM值都与一…...

10 分钟把你的 Web 应用转为桌面端应用

在桌面端应用上,Electron 也早已做大做强,GitHub桌面端、VSCode、Figma、Notion、飞书、剪映、得物都基于此。但最近后起之秀的 Tauri 也引人注目,它解决了 Electron 一个大的痛点——打包产物特别大。 我们知道 Electron 基于谷歌内核 Chro…...

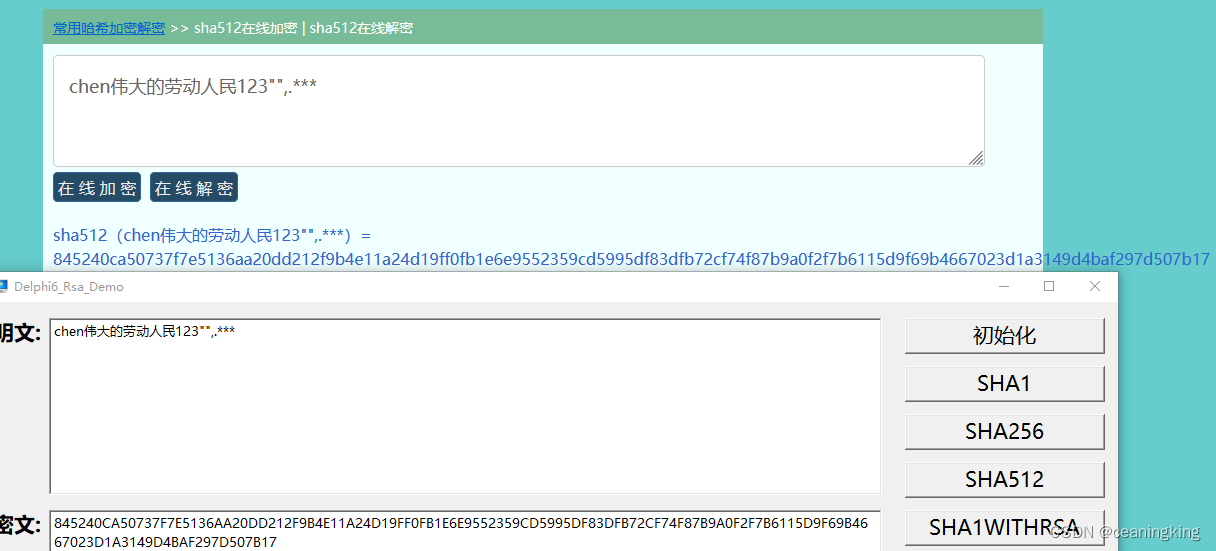

Delphi RSA加解密(二)

dll开发环境: Delphi XE 10.1 Berlin exe开发环境: Delphi 6 前提文章: Delphi RSA加解密(一) 目录 1. 概述 2. 准备工作 2.1 下载DEMO程序 2.2 字符编码说明 3. Cryption.dll封装 3.1 接口概况 3.2 uPub.pas单元代码 3.3 uInterface.pas单元代码 3.4 特别注意 4. 主程序…...

pytorch 深度学习早停设置

当你设置早停的时候你需要注意的是你可能得在几个epoch后才开始判断早停。 早停参数设置 早停(Early Stopping)是一种常用的防止深度学习模型过拟合的方法。早停的设置需要根据具体情况进行调整,常见的做法是在模型训练过程中使用验证集&am…...

【Vue学习】Vue高级特性

1. 自定义v-model Vue中的自定义v-model指的是在自定义组件中使用v-model语法糖来实现双向绑定。在Vue中,通过v-model指令可以将表单元素的值与组件实例的数据进行双向绑定。但是对于自定义组件,如果要实现v-model的双向绑定,就需要自定义v-…...

Android 12.0 系统Settings去掉开发者模式功能

1.概述 在12.0的系统rom产品定制化开发中,在系统Settings中的关于手机的选项中,系统默认点击版本号5次会自动打开开发者模式,但是在某些产品开发过程中,禁止打开开发者模式,需要去掉开发者模式的功能,所以需要在系统Settings中查看开发者模式的相关流程代码,然后禁用掉开…...

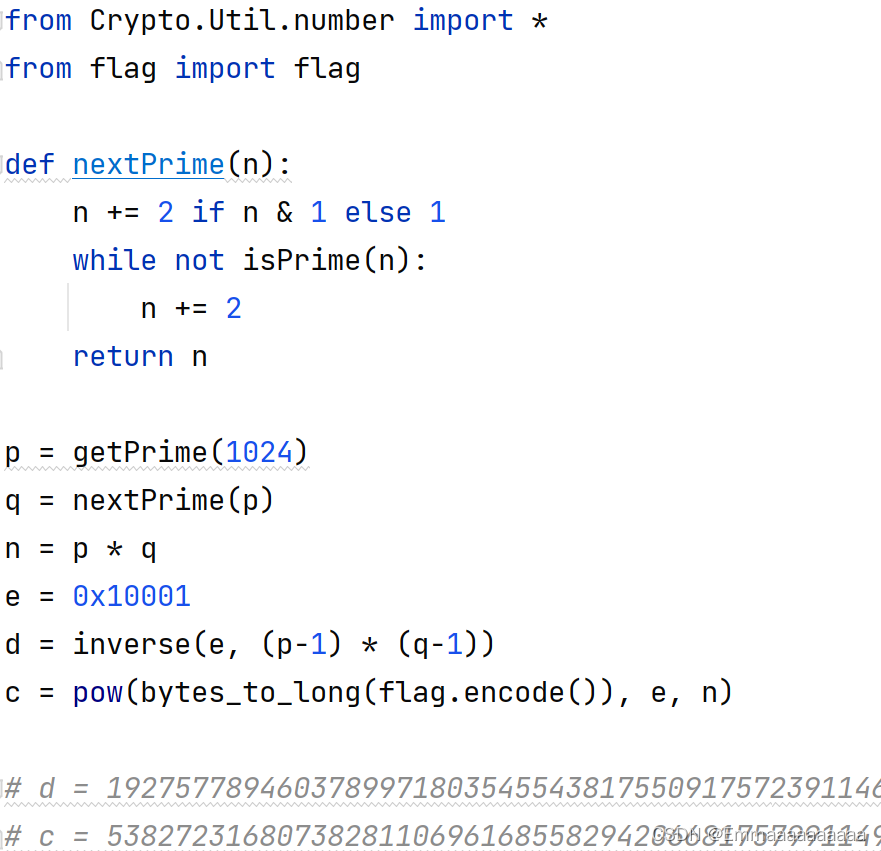

buu [NCTF2019]babyRSA 1

题目描述: 题目分析: 首先明确两个公式: e*d 1 mod (p-1)(q-1) ed1 e*d - 1 k(p-1)(q-1)想要解出此题,我们必须知道n,而要知道n,我们要知道p和q的值通过 e*d 的计算,我们知道其长度为2066位,而生成p的…...

Java:如何选择一个Java API框架

Java编程语言是一种高级的、面向对象的语言,它使开发人员能够创建健壮的、可重用的代码。Java以其可移植性和平台独立性而闻名,这意味着Java代码可以在任何支持Java运行时环境(JRE)的系统上运行。Java和Node js一样,是一种功能强大的通用编程…...

mt6735 MIC 音量的调整及原理介绍

[DESCRIPTION] MIC 音量的调整及原理介绍[SOLUTION] audio_ver1_volume_custom_default.h#define VER1_AUD_VOLUME_MIC \ 64,112,192,144,192,192,184,184,184,184,184,0,0,0,0,\ 255,192,192,180,192,192,196,184,184,184,184,0,0,0,0,\ 255,208,208,180,255,208,196,0,0,0,0,…...

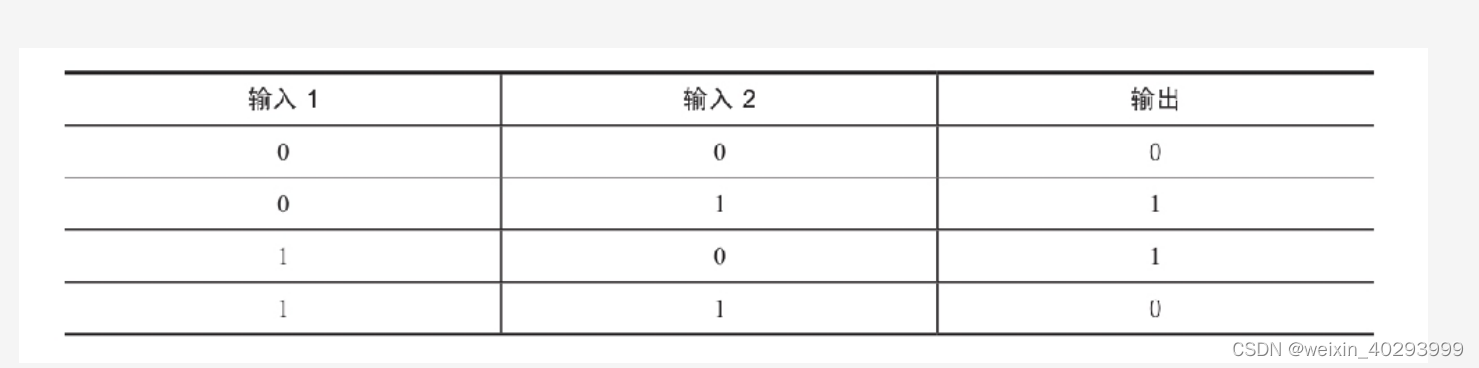

【深度学习】什么是线性回归逻辑回归单层神经元的缺陷

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录逻辑回归&线性回归单层神经元的缺陷单层神经元的缺陷逻辑回归&线性回归 线性回归预测的是一个连续值, 逻辑回归给出的”是”和“否”的回答. 等…...

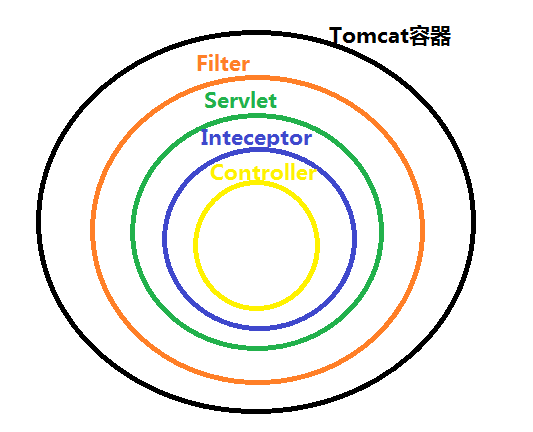

Spring拦截器

SpringMVC提供了拦截器机制,允许运行目标方法之前进行一些拦截工作或者目标方法运行之后进行一下其他相关的处理。自定义的拦截器必须实现HandlerInterceptor接口。preHandle():这个方法在业务处理器处理请求之前被调用,在该方法中对用户请求…...

8个可能降低网站搜索引擎信任度的错误

如果觉得文章对你有用请点赞与关注,每一份支持都是我坚持更新更优质内容的动力!!!例如,发布一段质量差的网站内容不会完全破坏您的排名机会,只要您的内容策略的其余部分井井有条。但是本地SEO中存在一些错误…...

弱监督论文阅读:P2BNet算法笔记

标题:Point-to-Box Network for Accurate Object Detection via Single Point Supervision 会议:ECCV2022 论文地址:https://link.springer.com/10.1007/978-3-031-20077-9_4 官方代码:http://www.github.com/ucas-vg/P2BNet 作者…...

使用Java编写Hive的UDF实现身份证号码校验及15位升级18位

使用Java编写Hive的UDF实现身份证号码校验及15位升级18位 背景 在数仓项目中,有时候会根据身份证信息做一些取数filter或者条件判断的相关运算进而获取到所需的信息。古人是用Oracle做数仓,理所当然是用SQL写UDF【虽然SQL写UDF给SQL用就像用鸡肉饲养肉…...

前端:分享JS中7个高频的工具函数

目录 ◆1、将数字转换为货币 ◆2、将 HTML 字符串转换为 DOM 对象 ◆3、防抖 ◆4、日期验证 ◆5、将 FormData(表单数据)转换为 JSON ◆6、衡量一个函数的性能 ◆7、从数组中删除重复项 JavaScript 实用函数是有用的、可重复使用的片段࿰…...

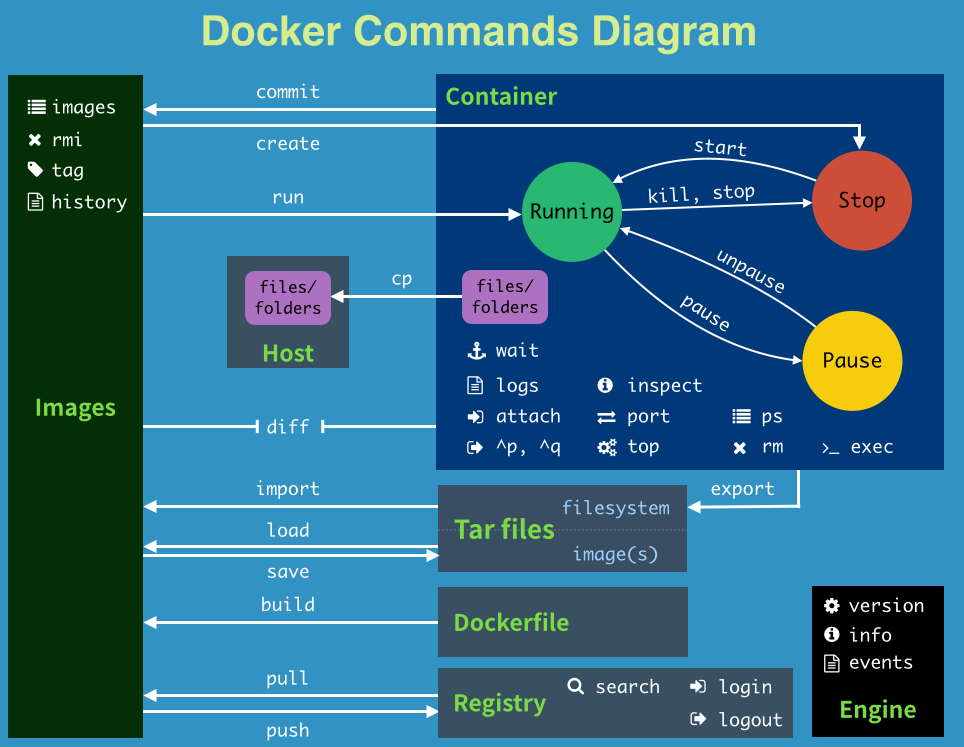

docker基础用法及镜像和容器的常用命令大全

1.docker 体系架构 Docker 采用了 C / S 架构,包括客户端和服务端。Docker 守护进程作为服务端接受来自客户端的请求,并处理这些请求(创建、运行、分发容器)。客户端和服务端既可以运行在一个机器上,也可通过 socket 或…...

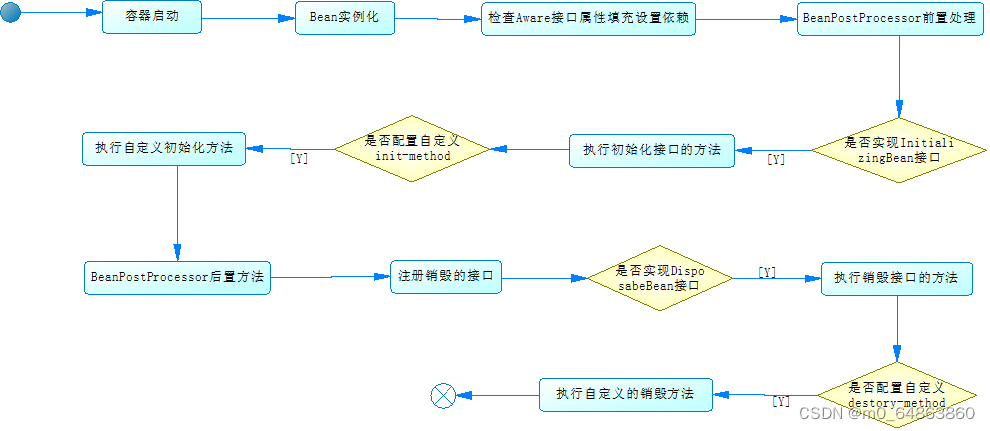

Spring(Bean生命周期)

目录 1. 生命周期简图2. 扩展接口介绍 2.1 Aware接口2.2 BeanPostProcessor接口2.3 InitializingBean2.4 DisposableBean2.5 BeanFactoryPostProcessor接口3. spring的简化配置 3.1 项目搭建3.2 Bean的配置和值注入3.3 AOP的示例 1. 生命周期简图 2. 扩展接口介绍 2.1 Aware接…...

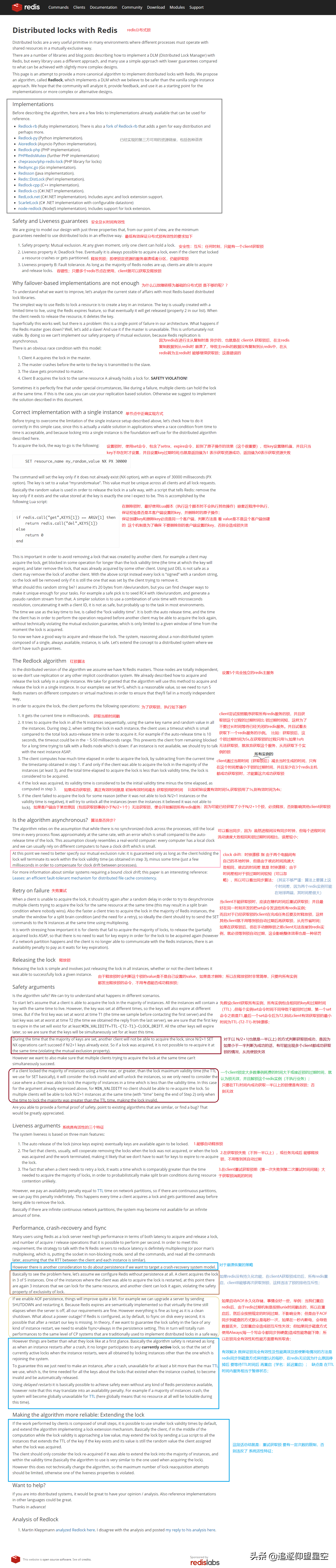

什么是分布式锁?几种分布式锁分别是怎么实现的?

一、什么是分布式锁: 1、什么是分布式锁: 分布式锁,即分布式系统中的锁。在单体应用中我们通过锁解决的是控制共享资源访问的问题,而分布式锁,就是解决了分布式系统中控制共享资源访问的问题。与单体应用不同的是&am…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

React第五十七节 Router中RouterProvider使用详解及注意事项

前言 在 React Router v6.4 中,RouterProvider 是一个核心组件,用于提供基于数据路由(data routers)的新型路由方案。 它替代了传统的 <BrowserRouter>,支持更强大的数据加载和操作功能(如 loader 和…...

8k长序列建模,蛋白质语言模型Prot42仅利用目标蛋白序列即可生成高亲和力结合剂

蛋白质结合剂(如抗体、抑制肽)在疾病诊断、成像分析及靶向药物递送等关键场景中发挥着不可替代的作用。传统上,高特异性蛋白质结合剂的开发高度依赖噬菌体展示、定向进化等实验技术,但这类方法普遍面临资源消耗巨大、研发周期冗长…...

2.Vue编写一个app

1.src中重要的组成 1.1main.ts // 引入createApp用于创建应用 import { createApp } from "vue"; // 引用App根组件 import App from ./App.vue;createApp(App).mount(#app)1.2 App.vue 其中要写三种标签 <template> <!--html--> </template>…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

Module Federation 和 Native Federation 的比较

前言 Module Federation 是 Webpack 5 引入的微前端架构方案,允许不同独立构建的应用在运行时动态共享模块。 Native Federation 是 Angular 官方基于 Module Federation 理念实现的专为 Angular 优化的微前端方案。 概念解析 Module Federation (模块联邦) Modul…...

pikachu靶场通关笔记22-1 SQL注入05-1-insert注入(报错法)

目录 一、SQL注入 二、insert注入 三、报错型注入 四、updatexml函数 五、源码审计 六、insert渗透实战 1、渗透准备 2、获取数据库名database 3、获取表名table 4、获取列名column 5、获取字段 本系列为通过《pikachu靶场通关笔记》的SQL注入关卡(共10关࿰…...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

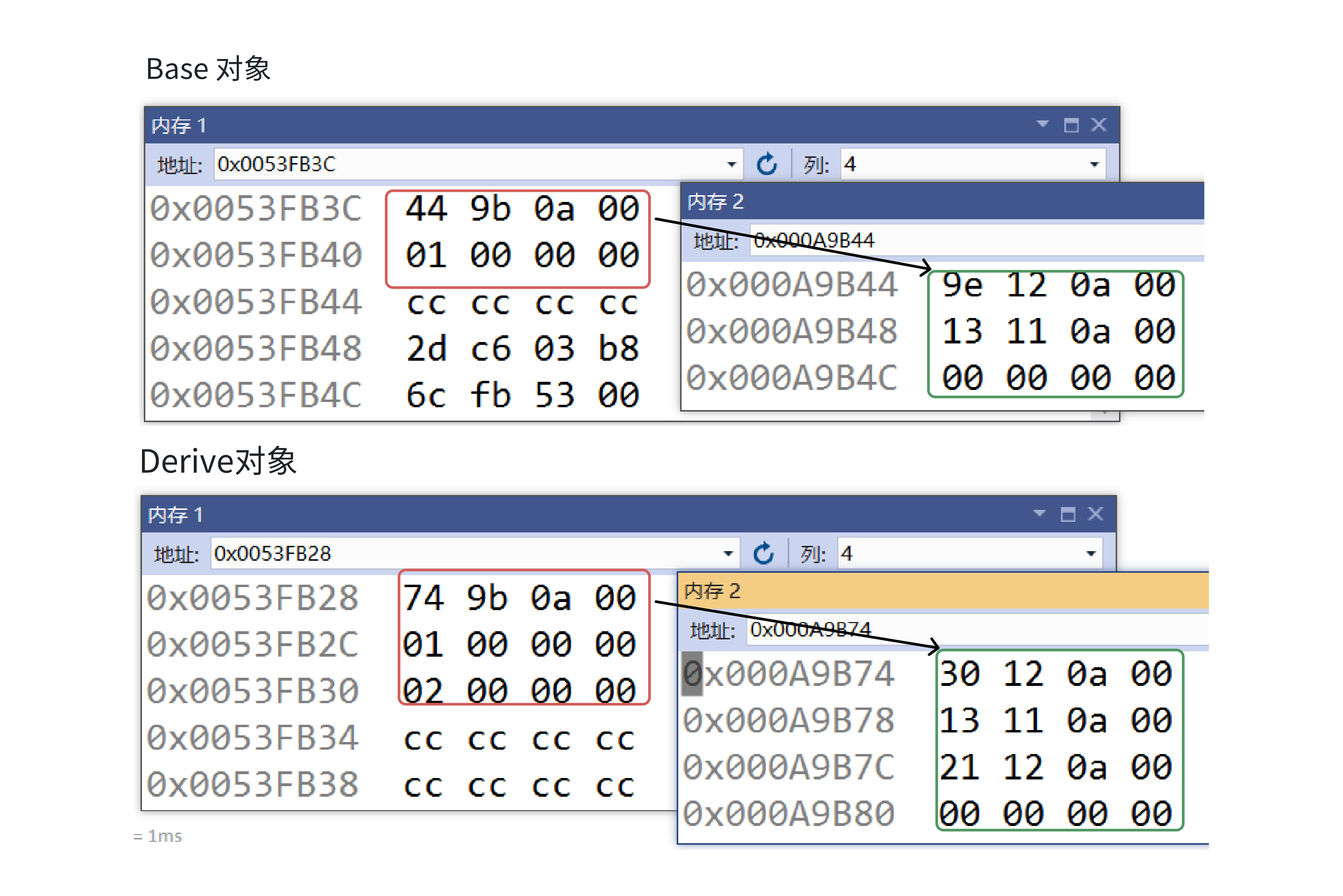

C++:多态机制详解

目录 一. 多态的概念 1.静态多态(编译时多态) 二.动态多态的定义及实现 1.多态的构成条件 2.虚函数 3.虚函数的重写/覆盖 4.虚函数重写的一些其他问题 1).协变 2).析构函数的重写 5.override 和 final关键字 1&#…...