面对DDoS和APT攻击,我们该如何有效防御?

关于DDoS(Distributed Denial of Service)分布式拒绝服务攻击,是指攻击者通过技术手段,在很短的时间内对目标攻击网站发出大量请求,极大地消耗相关网站的主机资源,导致其无法正常服务。

打个比方来说,原本一家银行在正常运行,为其客户提供服务,攻击者想了一个办法,在短时间内叫了几十个恶霸去银行排号,然后他们不是去办什么业务,而是和银行客服东拉西扯占用银行服务资源,导致其无法正常为客户提供服务。

DDoS攻击有多种类型,针对Web服务器的攻击有TCP SYN泛洪攻击和CC攻击。

另外UDP flood、Ping of Death和ICMP flood可针对各种服务器发起攻击。Smurf攻击的目标有服务器、交换机和路由器。

关于TCP SYN泛洪攻击,SYN(Synchronize Sequence Numbers)同步序列编号,是TCP/IP建立连接时使用的握手信号。DDOS攻击者利用TCP的三次握手机制,通过伪造IP地址向攻击目标发出请求,使攻击目标无法正常响应服务,且不断消耗资源,最后可能导致服务器死机,从而无法向用户提供服务。

Ping of Death是指攻击者通过故意给对方发送大于65535字节的IP数据包,进行的一种畸形报文攻击。

由于65535字节是IP协议允许的最大字节,当攻击者增加IP包的大小,会导致许多操作系统收到后不知道该做什么,服务器随之会出现冻结、宕机或重启等情况。

Smurf攻击是一种病毒攻击,它通过IP欺骗和ICMP回复,促使大量网络传输涌向目标系统,导致系统拒绝提供正常服务。

其中IP欺骗是指创建源地址经过修改的Internet 协议 (IP) 数据包。

ICMP(Internet Control Message Protocol)是Internet控制报文协议,是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。攻击者利用ICMP伪造网关,进而把大量伪造IP数据包发送到目标系统,从而对目标设备或周边基础设施发动 DDoS 攻击。

应对各种DDOS攻击,其防御技术也多种多样,主要方法有使用高防服务器、设置黑名单、DDoS清洗和CDN加速等。

关于CDN流量加速,倘若能够精准查询用户IP地址,了解用户分布情况,有利于实现CDN流量的高效调度。

再来看看APT(Advanced Persistent Threat)高级长期威胁攻击,该攻击通常是黑客针对特定目标,长期、有计划且有组织地进行窃取情报信息的行为,是综合了多种攻击方式的高级定向攻击,通俗来说APT攻击相当于是“网络间谍”行为。

完成一轮APT攻击通常会经过扫描探测、工具投送、漏洞利用、木马植入、远程控制、横向渗透和目标行动等七个阶段。

近年来,来自境外的APT黑客攻击接连发生,攻击者的手段越发复杂和隐蔽。

为了防御此类攻击,信息网络技术安全人员的防御技术更需不断精进。防御APT攻击,需要从网络安全建设的方方面面着手,推进安全防御技术远远超过攻击者的手段。

关于防御APT攻击的方法及思路。

一方面,APT攻击隐蔽性强,要想进行防御,就要找到攻击源,进而通过高级检测技术和数据分析来完成。在这个过程中,数据能力是重要支撑。

以IP地址为例,部署高精准的IP地址库,进行实时IP动态感知,攻防定位和安全溯源,能有效推进网络安全。检测到攻击源后,通过深度分析来访数据,进而监控或拦截不安全访问流量。

另一方面,APT攻击的目的主要是窃取情报,如果未能拦截到攻击源,企业自身的保护机制也要过硬。那么使用防止敏感数据泄露的加密技术将是一项必要投入。

另外用户权限管理以及用户身份认证技术,也是管控内网访问核心业务和数据的主流思路。

在这方面,IP地址的应用也有体现。例如通过IP地址和GPS的交叉核验验证,可以识别用户的位置信息和日常访问数据信息是否一致,进而判断用户操作行为的风险程度。

在实际的网络攻防作战中,企业实际上要考虑的是成本和收益问题。当然,随着数字化发展,一家互联网企业要想有良性的收益,不断提升用户体验,打造安全防御体系将是重要基础。

4月底,微博、微信、知乎和头条等互联网大厂陆续上线了IP归属地功能,是打造网络安全屏障,提升互联网用户体验的一大举措。

对石油、电力、交通和医疗等民生企业来说,推进防御DDoS和APT等恶意攻击,还需要加强全方位保护企业的网络资产。

攻击者攻击重要企业,常常把企业网站和企业办公网络作为两个“主战场”。

企业网站容易确定访问者身份,很多企业也进行了该层面的安全建设,但常常会忽略企业办公网络层面的网络资产保护。

在数字化时代,企业重点部门及相分支机构的办公网络变得复杂,网络空间资产种类多、变化大且不直观。这使得企业很难实时检测网络资产漏洞,评估全资产的安全风险,从而无法及时采取保护措施,这就给攻击者提供了可乘之机。

要解决这一隐患,企业首先要全面了解自己办公资产的暴露面。在这方面,可以通过部署企业办公网络IP地址库,去完善自己的网络资产清单,进而采取防御措施。

当企业遭到一次攻击,通过追溯攻击方的IP源信息,也能进行精准的网络攻击取证。

当然,我们都不会希望攻击真的发生,可长期以来,企业处于被动地位,往往是在发现一个攻击IP之后,才进行一次封锁。

为了提高防御效果,准确识别目标区域的数据中心IP,进行批量封锁是一个有效思路。

数据中心IP是IP应用场景的一种。总的来说,IP地址库和IP应用场景的综合应用,对企业办公网络层面的安全防护具有积极意义。

网络安全已经成为国家和民生安全的重要方面,应对外部威胁,打赢一场“非对称战争”,专家提倡筑牢数字安全屏障。这不仅需要增强数据能力,提升技术措施,还需要所有互联网公司都积极投身其中。

相关文章:

面对DDoS和APT攻击,我们该如何有效防御?

关于DDoS(Distributed Denial of Service)分布式拒绝服务攻击,是指攻击者通过技术手段,在很短的时间内对目标攻击网站发出大量请求,极大地消耗相关网站的主机资源,导致其无法正常服务。 打个比方来说&#…...

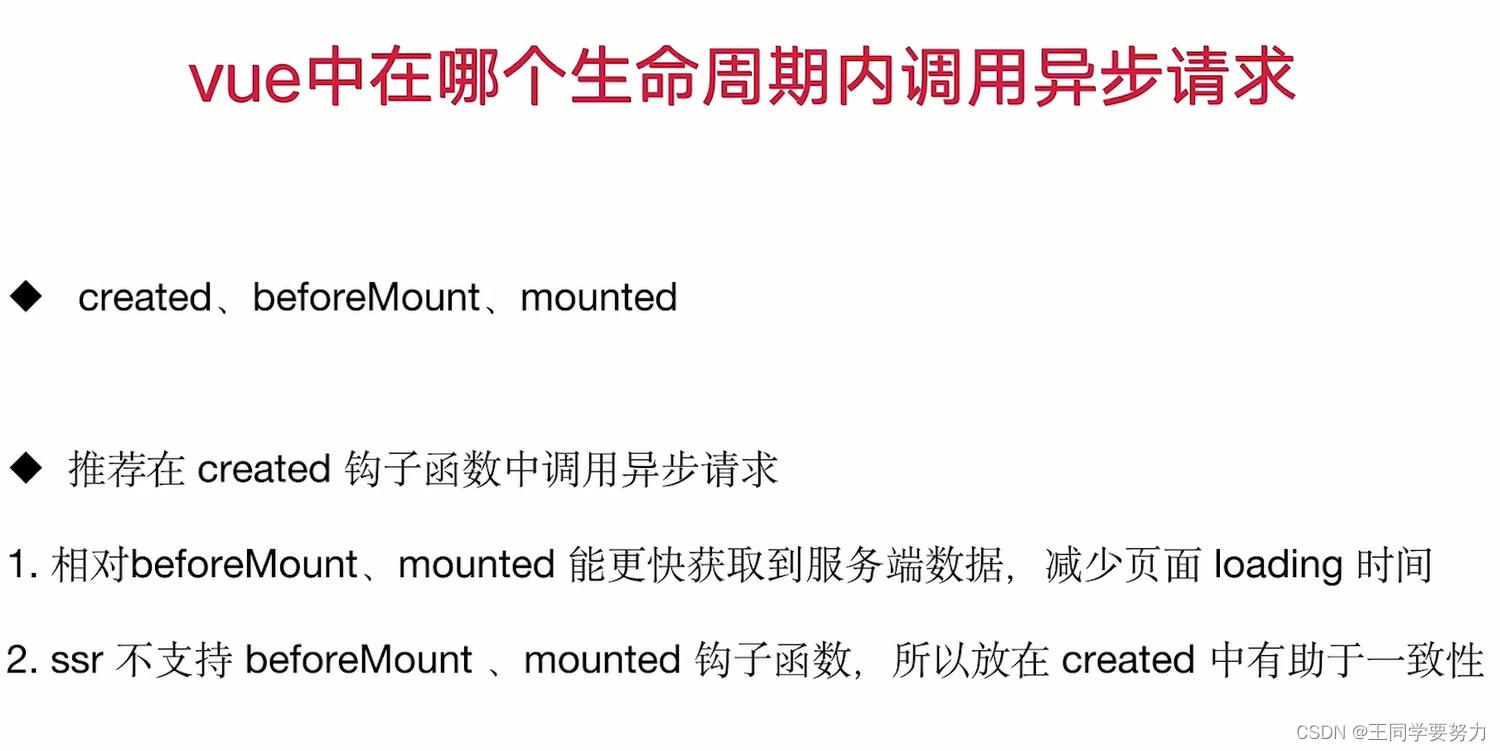

【前端学习】—Vue生命周期(十七)

【前端学习】—Vue生命周期(十七) 一、Vue生命周期 二、Vue父子组件生命周期调用顺序 三、Vue中在哪个生命周期内调用异步请求...

ant的Path-like结构

ant可以使用path和classpath结构指明路径。path和classpath可以包含内嵌的元素,类似下面的通用形式: <classpath><pathelement path"${classpath}"/><pathelement location"lib/helper.jar"/> </classpath>…...

Java设计模式之组合模式

比如在实现一个文件管理系统时,对于客户端来说,如果需要区分文件与文件夹的使用,会比较麻烦,使用组合模式可以在使用不同对象时使用方法保持一致性。 定义 又名部分整体模式,是用于把一组相似的对象当作一个单一的对…...

划词搜索IP插件

插件背景 浏览器插件可以让用户根据个人工作及日常需求来定制浏览器的功能和界面。当用户在网页上看到一些IP地址时,或许会好奇它们的来源和归属。传统的做法是,用户需要复制这个IP地址,然后跳转到埃文科技旗下的http://IPUU.net网站进行查询…...

LeetCode刷题---简单组(一)

文章目录 🍒题目一 507. 完美数🍒解法一 🍒题目二 2678. 老人的数目🍒解法一 🍒题目三 520. 检测大写字母🍒解法一🍒解法二 🍒题目一 507. 完美数 对于一个 正整数,如果它…...

如何能通过表面挖掘到深层次的底层思维?

如何能通过表面挖掘到深层次的底层思维? 挖掘深层次的底层思维是一项复杂且细致的工作,通常涉及到个人反思、观察、沟通和分析等多个方面。下面是一些可能会对你有帮助的策略和方法: 1. 提问的艺术 五次为什么:这是一种简单而有…...

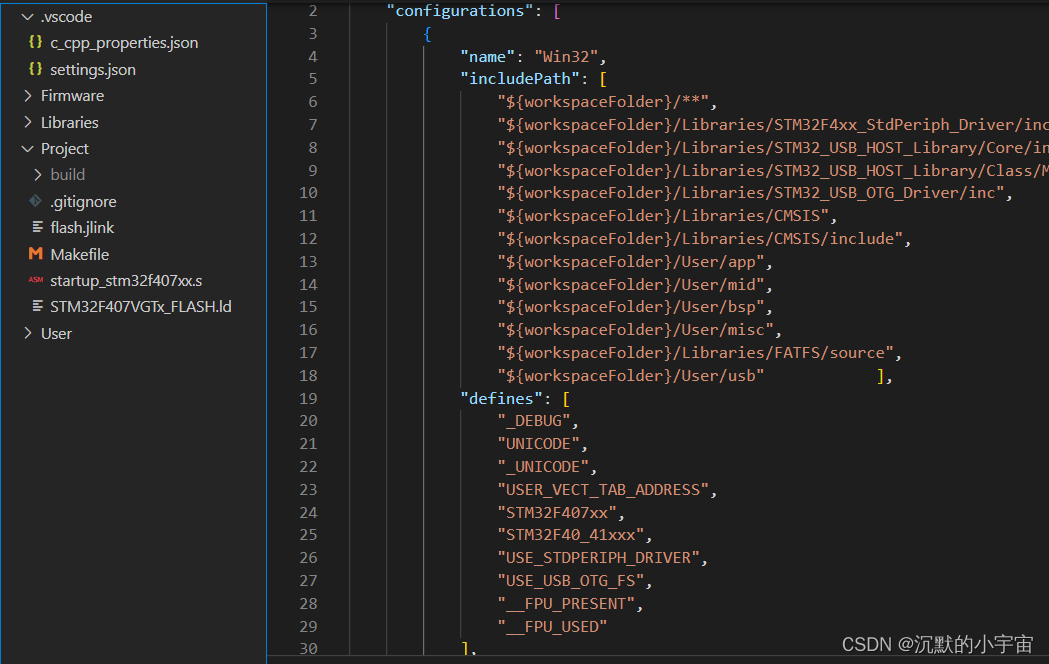

【单片机学习笔记】Windows+Vscode+STM32F4+freeRTOS+FatFs gcc环境搭建

为摒弃在接受keil邮件,研究了下gun编译,以STM32F407为例,简单记录 1. 软件包准备 Git 选择对应版本直接安装即可https://git-scm.com/download/winmakegcc 1)将上述软件包放置于C盘根目录 2)添加环境变量 3&am…...

Oracle 控制文件的作用与控制文件创建

1、控制文件存储的数据信息 1) 数据库名称和数据库唯一标识符 (DBID),通过 select name,dbid from v$database; 查 询 DBID 和数据库名称 2) 创建数据库的时间戳 3) 有关数据文件、联机重做日志文件、归档重做日志文件的信息 4) 表空间信息 5) 检查点信息 6) 日志序…...

bootloader介绍

什么是bootloader bootloader是处理器上电后执行的第一个程序boot:将硬件引导到正常工作的状态loader:加载操作系统内核到内存的指定位置现在bootloader的功能:增加开机显示、开机音乐、OTA升级、固件验证等功能常见的bootloader:…...

以太网——ARP协议工作原理

ARP目录 MAC地址一、ARP是什么?二、ARP工作原理工作机制总结三、ARP报文结构四、ARP缓存MAC地址 我们知道别人的 IP 地址后,就能够向这个 IP 地址所在的主机发送数据包。但是IP 地址只是标识网络层的地址,那么在网络层下方数据链路层是不是也有一个地址能够告诉对方主机自己…...

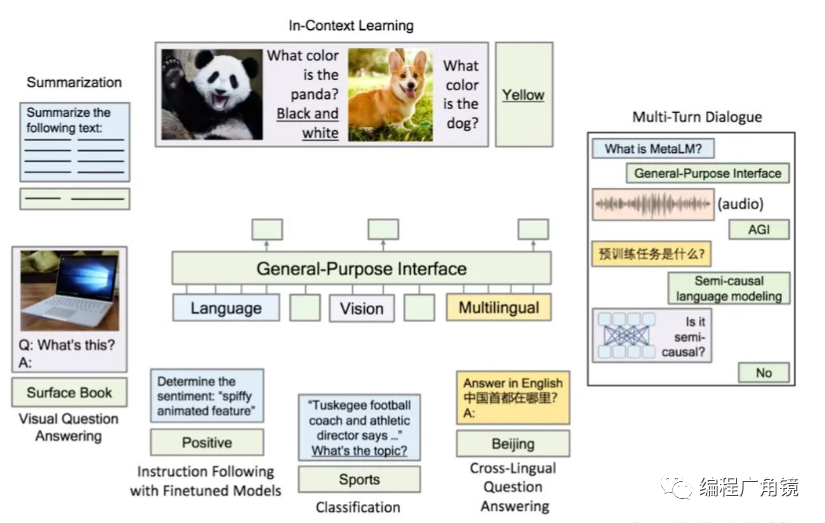

一文了解AIGC与ChatGPT

一、AIGC简介 1.AIGC基础 (1)AIGC是什么 AIGC是人工智能图形计算的缩写,是一种基于图形处理器(GPU)的计算技术,可以加速各种计算任务,包括机器学习、深度学习、计算机视觉等。 AIGC是一种基于GPU的计算技术&#x…...

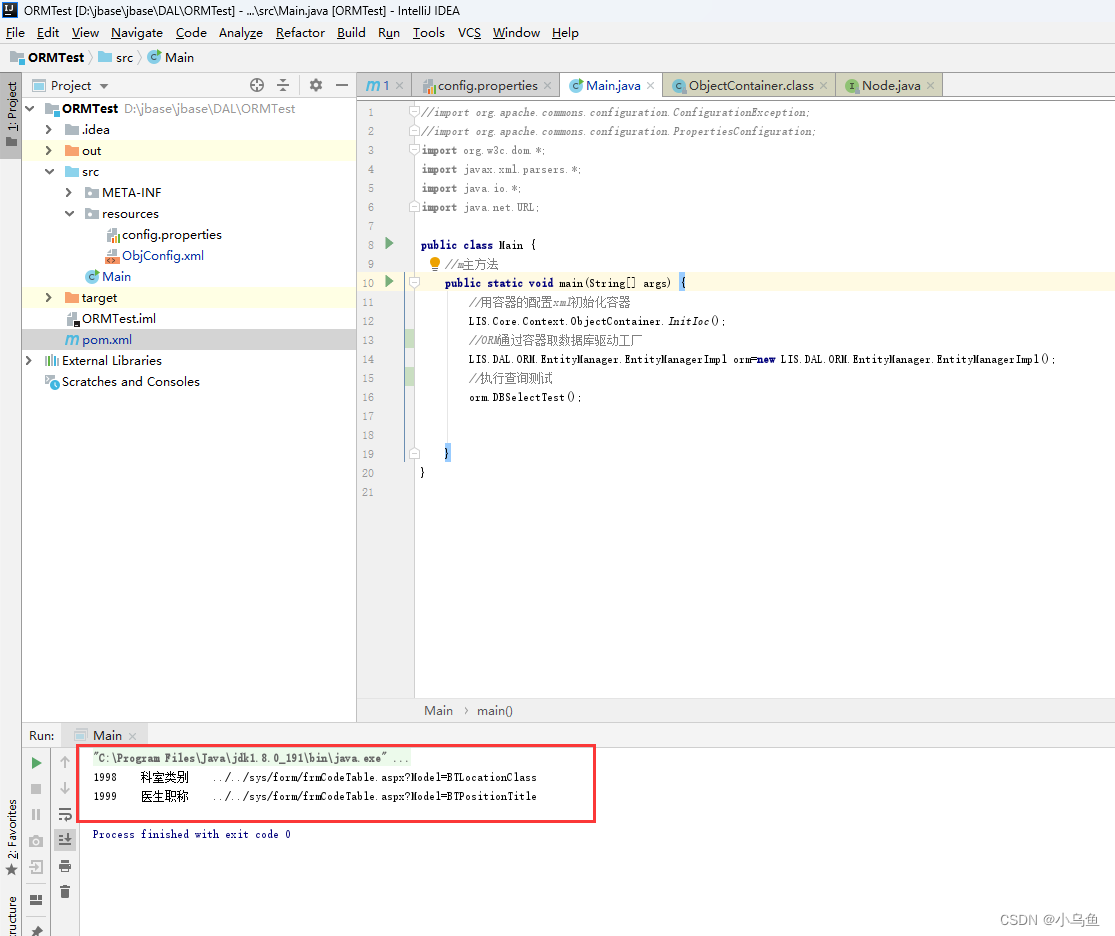

Java利用反射和读取xml实现迷你容器

由于需要框架能实现多态,达到控制反转解耦。所以容器还是需要的,容器的存在可以简化对象获取工作,但是容器也不是万能的。合理使用即可,Spring对我来说太庞大了,用不着,为此给框架写一个迷你版容器。 容器…...

Android12之DRM基本接口实现(二)

简介: CSDN博客专家,专注Android/Linux系统,分享多mic语音方案、音视频、编解码等技术,与大家一起成长! 优质专栏:Audio工程师进阶系列【原创干货持续更新中……】🚀 人生格言: 人生…...

普通二维码跳转微信小程序实战

简介 服务端springboot项目,前端基于uniapp的微信小程序,要求扫描二维码之后进入到小程序指定页面,下面记录一下实现过程以及过程中遇到的问题. 实现过程 下面是成功跳转的配置截图: 首先说下二维码规则,这个地方需要填写扫描二维码之后打开的地址,这个地址在我的项目里…...

spring boot 配置加载顺序

由官网的文档得知 https://docs.spring.io/spring-boot/docs/current/reference/html/features.html#features.external-config Default properties (specified by setting SpringApplication.setDefaultProperties).PropertySource annotations on your Configuration classe…...

基于stm32控制的4G模块在设备模式下通讯

这里的32控制其实和51的控制思路都是一样的,都是先利用一个网络助手将家里的无线网生成局域网,接着通过花生壳软件将局域网变成公共网,最后是利用串口助手,在4G模块的AT指令模式写入命令ATSOCKTCPC,公共网IP地址,公共网端口号&…...

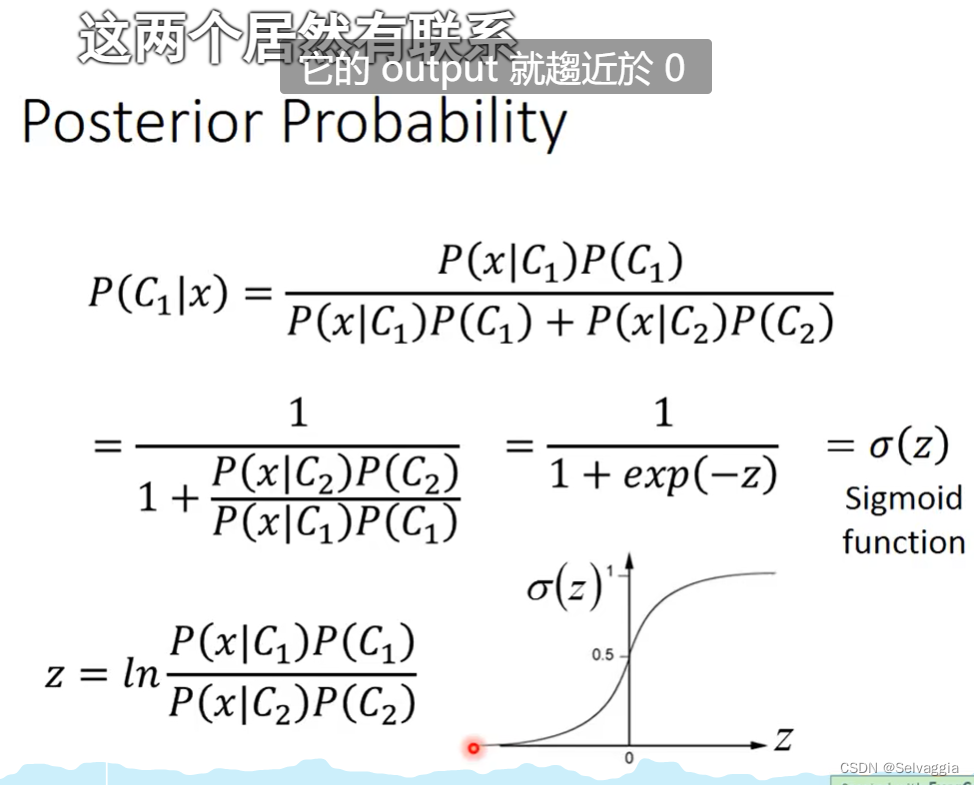

预测宝可梦武力值、分类宝可梦

regression case 股票预测 无人车看到的各种sensor 影像镜头看到马路上的东西作为输入,输出就是方向盘角度等等的操纵策略 scalar 标量 这个是热力图,相当于你的XYZ但是Z用颜色表示了 closed-form solution 闭合解 learning rate事先定好的数值 在lin…...

Linux使用find命令查找文件

find命令 简介语法格式基本参数 参考实例根目录下文件名称的例子指定路径下特定类型的例子指定路径、文件类型特定文件名称的例子指定路径、文件类型特定文件大小的例子指定路径、文件类型 查找近期修改时间的例子指定路径、文件类型 查找空文件或目录的例子指定路径、文件类型…...

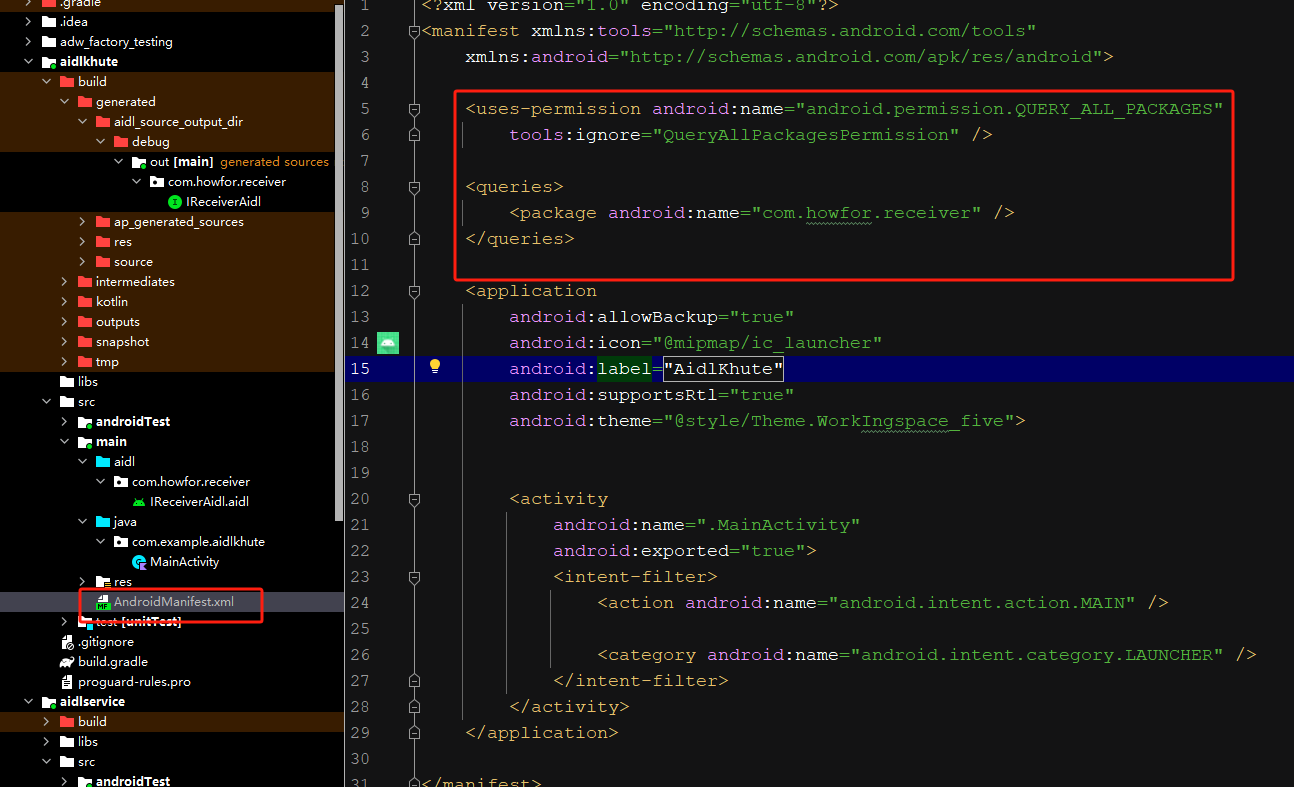

安卓使用android studio跨进程通信之AIDL

我写这篇文章不想从最基础的介绍开始,我直接上步骤吧. 1.创建服务端 1.1:创建服务端项目:我的as版本比较高,页面就是这样的 1.2:创建AIDL文件,右键项目,选中aidl aidl名字可以自定义也可以默认 basicTypes是自带的,可以删掉,也可以不删,然后把你自己所需的接口写上去 1.3:创建…...

idea大量爆红问题解决

问题描述 在学习和工作中,idea是程序员不可缺少的一个工具,但是突然在有些时候就会出现大量爆红的问题,发现无法跳转,无论是关机重启或者是替换root都无法解决 就是如上所展示的问题,但是程序依然可以启动。 问题解决…...

C++实现分布式网络通信框架RPC(3)--rpc调用端

目录 一、前言 二、UserServiceRpc_Stub 三、 CallMethod方法的重写 头文件 实现 四、rpc调用端的调用 实现 五、 google::protobuf::RpcController *controller 头文件 实现 六、总结 一、前言 在前边的文章中,我们已经大致实现了rpc服务端的各项功能代…...

在HarmonyOS ArkTS ArkUI-X 5.0及以上版本中,手势开发全攻略:

在 HarmonyOS 应用开发中,手势交互是连接用户与设备的核心纽带。ArkTS 框架提供了丰富的手势处理能力,既支持点击、长按、拖拽等基础单一手势的精细控制,也能通过多种绑定策略解决父子组件的手势竞争问题。本文将结合官方开发文档,…...

Android Bitmap治理全解析:从加载优化到泄漏防控的全生命周期管理

引言 Bitmap(位图)是Android应用内存占用的“头号杀手”。一张1080P(1920x1080)的图片以ARGB_8888格式加载时,内存占用高达8MB(192010804字节)。据统计,超过60%的应用OOM崩溃与Bitm…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

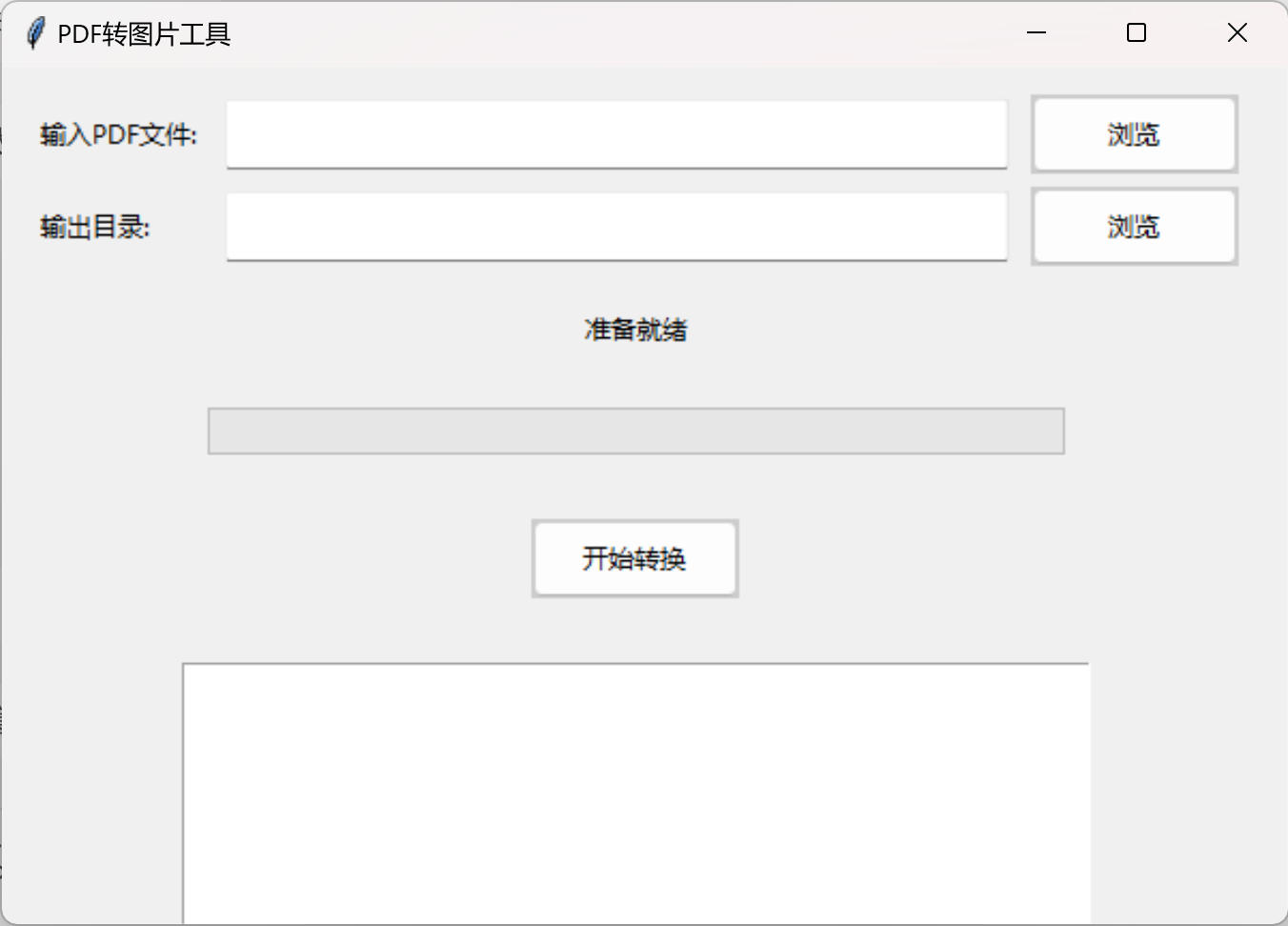

免费PDF转图片工具

免费PDF转图片工具 一款简单易用的PDF转图片工具,可以将PDF文件快速转换为高质量PNG图片。无需安装复杂的软件,也不需要在线上传文件,保护您的隐私。 工具截图 主要特点 🚀 快速转换:本地转换,无需等待上…...

)

C#学习第29天:表达式树(Expression Trees)

目录 什么是表达式树? 核心概念 1.表达式树的构建 2. 表达式树与Lambda表达式 3.解析和访问表达式树 4.动态条件查询 表达式树的优势 1.动态构建查询 2.LINQ 提供程序支持: 3.性能优化 4.元数据处理 5.代码转换和重写 适用场景 代码复杂性…...

+ 力扣解决)

LRU 缓存机制详解与实现(Java版) + 力扣解决

📌 LRU 缓存机制详解与实现(Java版) 一、📖 问题背景 在日常开发中,我们经常会使用 缓存(Cache) 来提升性能。但由于内存有限,缓存不可能无限增长,于是需要策略决定&am…...

比较数据迁移后MySQL数据库和OceanBase数据仓库中的表

设计一个MySQL数据库和OceanBase数据仓库的表数据比较的详细程序流程,两张表是相同的结构,都有整型主键id字段,需要每次从数据库分批取得2000条数据,用于比较,比较操作的同时可以再取2000条数据,等上一次比较完成之后,开始比较,直到比较完所有的数据。比较操作需要比较…...